1. Quel est le résultat d’une fusion Git entre deux branches ?

- Les modifications/validations de fichiers dans la branche cible sont analysées par rapport aux modifications/commits situés dans la branche source à l’aide d’un outil de comparaison générique.

- Les modifications/validations situées à la fois dans la branche source et la branche cible sont modifiées pour provoquer la convergence des branches.

- Les changements/commits situés dans la branche cible sont modifiés pour refléter les changements/commits stockés dans la branche source.

- Les changements/commits situés dans la branche source sont modifiés pour refléter les changements/commits stockés dans la branche cible.

Explication: Lorsqu’une fusion Git est effectuée, la branche source est intacte et seule la branche cible est modifiée.

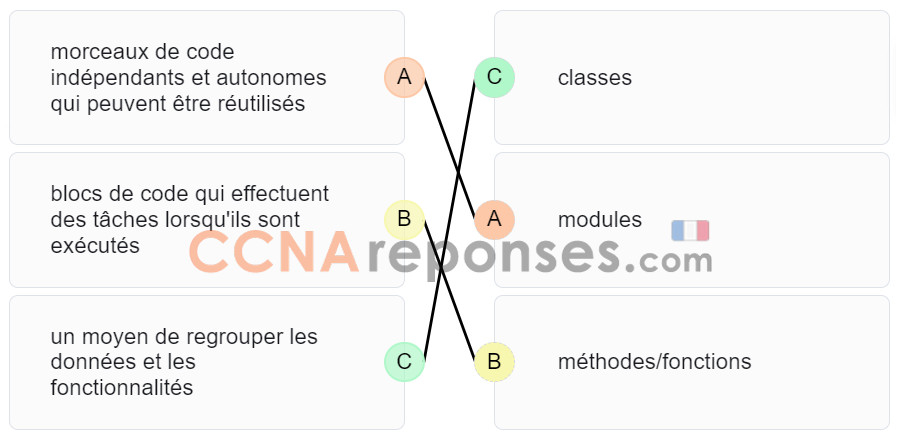

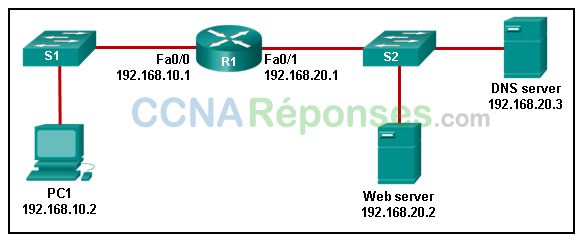

2. Faites correspondre la méthode d’organisation du code avec la description.

Explication:

| un moyen de regrouper les données et les fonctionnalités |

classes |

| blocs de code qui effectuent des tâches lorsqu’ils sont exécutés |

méthodes/fonctions |

| morceaux de code indépendants et autonomes qui peuvent être réutilisés |

modules |

3. Quels sont les deux composants du code XML contenus dans le prologue XML ? (Choisissez deux propositions.)

- le nom de la balise xml

- les objets d’instance

- les URNs

- les espaces de noms XML

- l’encodage des caractères

Explication: Le prologue XML est placé en première ligne dans un fichier XML et contient le nom de balise xml et les attributs qui fournissent la version et le codage des caractères.

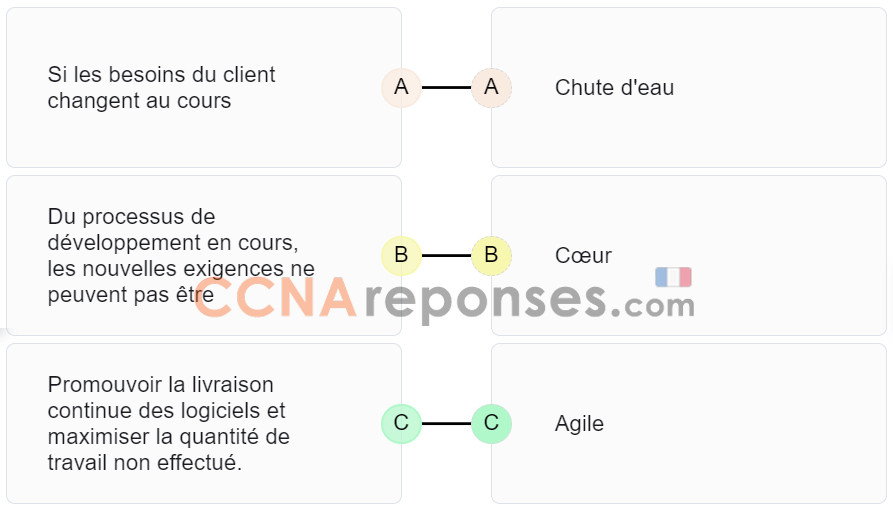

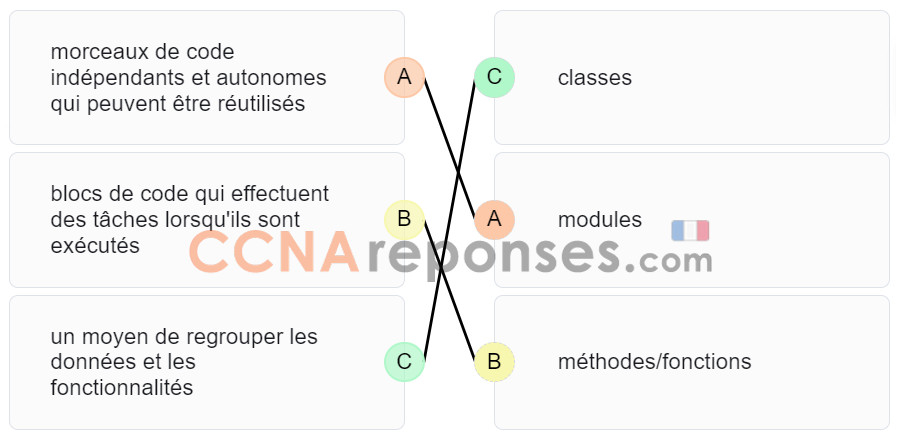

4. Faites correspondre le principe à la méthode de développement logiciel.

Explication:

| Si les besoins du client changent au cours |

Chute d’eau |

| Du processus de développement en cours, les nouvelles exigences ne peuvent pas être |

Cœur |

| Promouvoir la livraison continue des logiciels et maximiser la quantité de travail non effectué. |

Agile |

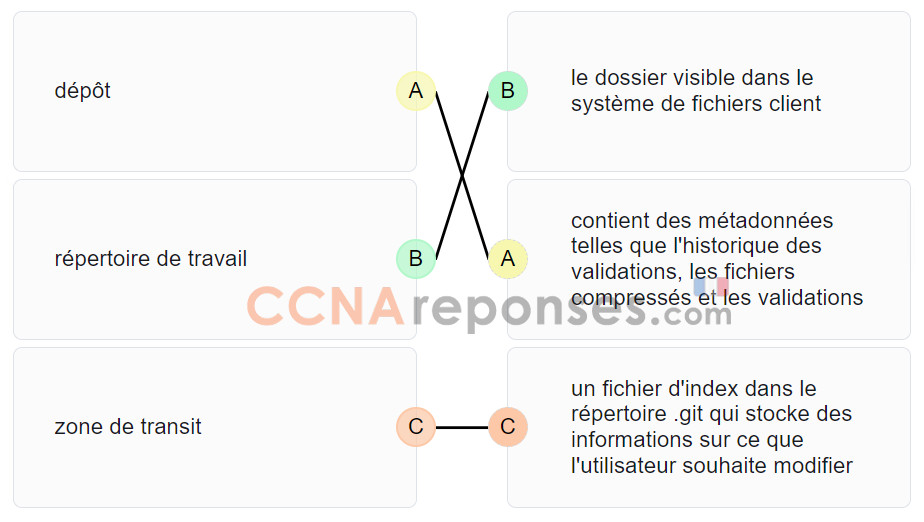

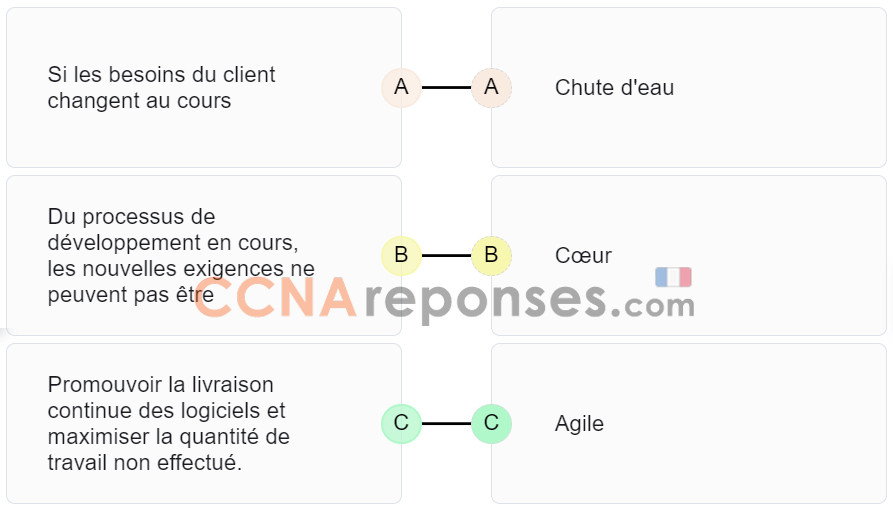

5. Faites correspondre chaque étape du système de contrôle de version distribué Git avec la description.

Explication: Placez les options dans l’ordre suivant :

| répertoire de travail |

le dossier visible dans le système de fichiers client |

| dépôt |

contient des métadonnées telles que l’historique des validations, les fichiers compressés et les validations |

| zone de transit |

un fichier d’index dans le répertoire .git qui stocke des informations sur ce que l’utilisateur souhaite modifier |

6. Quel processus faut-il prendre pour extraire des informations de XML et les convertir en un formulaire auquel Python pourrait accéder facilement ?

- sérialisation

- codage

- décodage

- analyse

Explication: L’analyse est le processus d’analyse d’un message, de le séparer en composants, et de compréhension de son but dans son contexte.

7. Quels sont les deux avantages de l’utilisation d’un système de contrôle de version distribué par rapport à d’autres systèmes de contrôle de version? (Choisissez deux propositions.)

- Un utilisateur hors connexion n’est pas tenu de faire une copie d’un fichier important avant de le modifier.

- Une base de données simple est utilisée pour stocker le delta entre les versions d’un seul fichier.

- Un seul utilisateur peut verrouiller un fichier pour empêcher d’autres utilisateurs de le modifier jusqu’à ce que le seul utilisateur ait fini de le modifier.

- Un référentiel corrompu peut être restauré à partir de n’importe quel système client.

- Chaque utilisateur a la possibilité de travailler sur n’importe quel fichier à tout moment.

Explication: Le système de contrôle de version distribué est un modèle peer-to-peer qui clone le référentiel complet sur les systèmes clients et permet à chaque individu de travailler sur n’importe quel fichier, même en même temps.

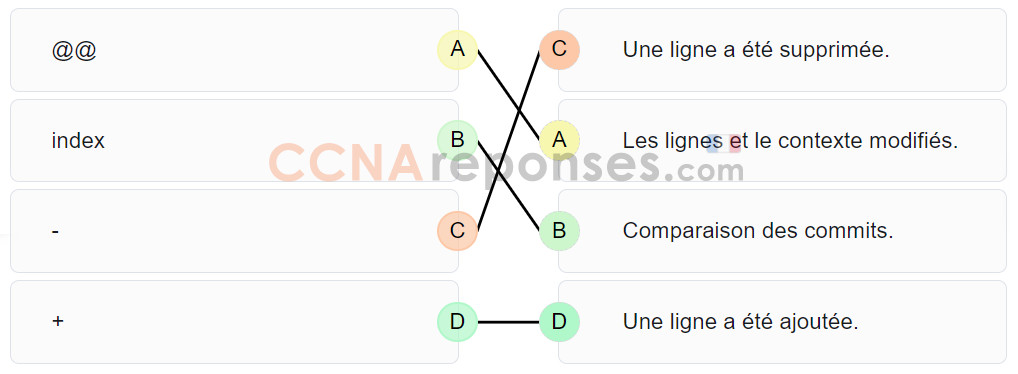

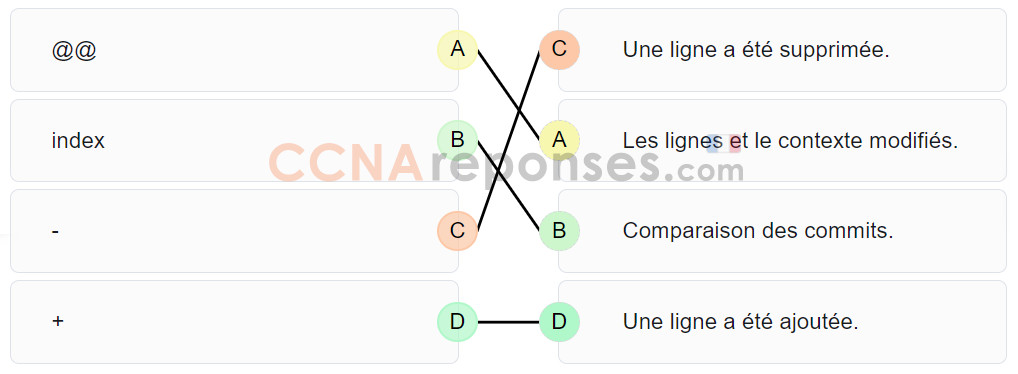

8. Faites correspondre les symboles d’un fichier .diff à la signification appropriée.

Explication: Placez les options dans l’ordre suivant :

| index |

Comparaison des commits. |

| + |

Une ligne a été ajoutée. |

| @@ |

Les lignes et le contexte modifiés. |

| – |

Une ligne a été supprimée. |

9. Qu’est-ce qu’une philosophie associée au processus de développement piloté par les tests ?

- Le code d’application est développé à un rythme plus lent pour permettre des tests répétitifs.

- Des échecs sont attendus afin de limiter le code de l’application à ce qui est nécessaire pour réussir le test.

- Plus de code est écrit pour prendre en charge l’application.

- Le code d’application doit être écrit avant de valider la conception du système et testé pour la fonctionnalité au besoin.

Explication: Avec le processus de développement piloté par les tests, le code de test est écrit avant le code de l’application. Le code d’application est alors créé dans le seul but de pouvoir passer à peine le code de test.

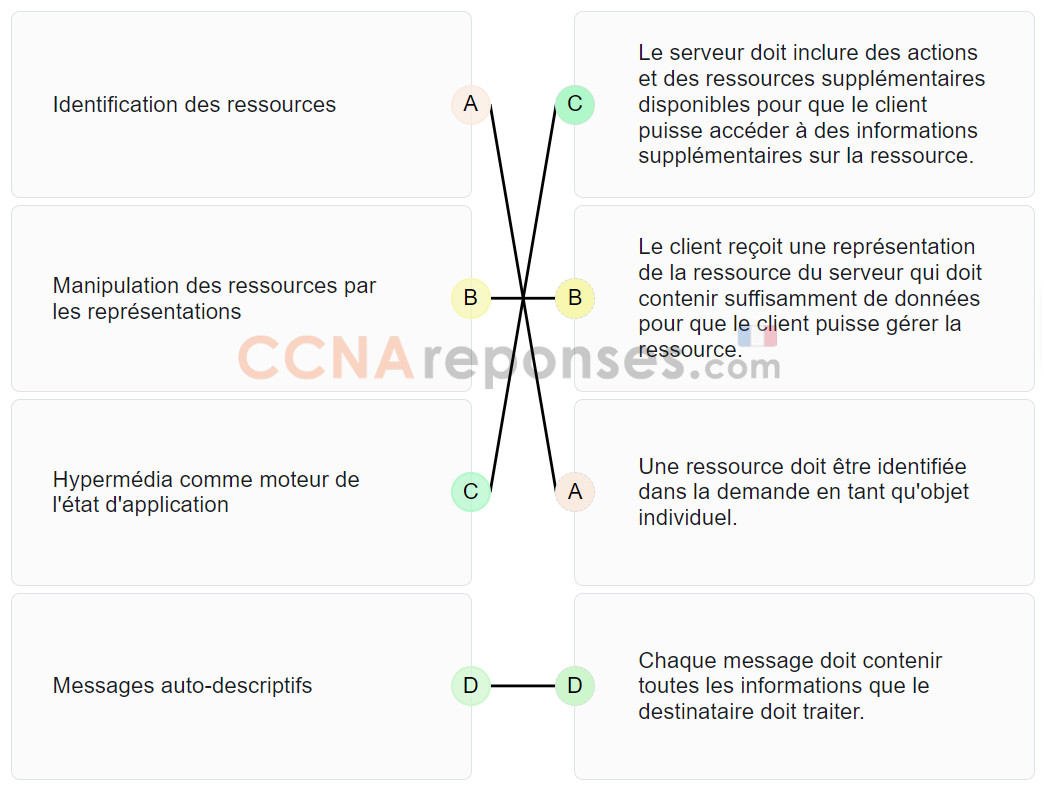

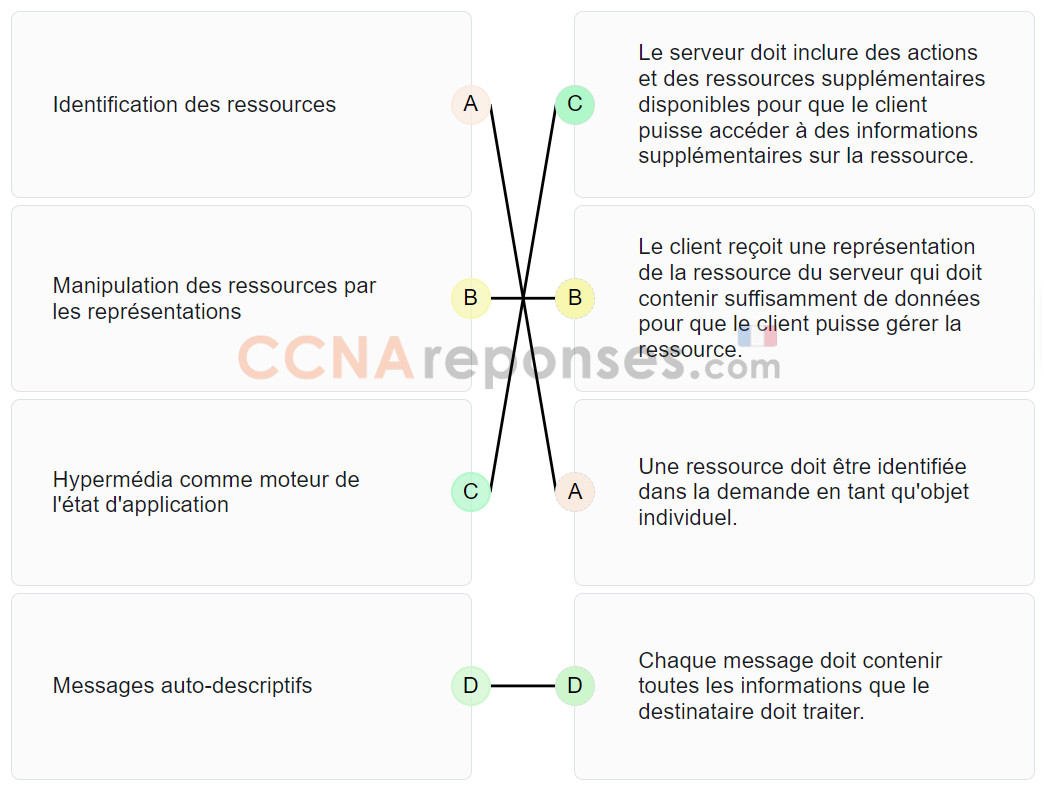

10. Faites correspondre les principes de la contrainte d’interface uniforme du REST à la description.

Explication: Placez les options dans l’ordre suivant :

| Identification des ressources |

Une ressource doit être identifiée dans la demande en tant qu’objet individuel. |

| Messages auto-descriptifs |

Chaque message doit contenir toutes les informations que le destinataire doit traiter. |

| ypermédia comme moteur de l’état d’application |

Le serveur doit inclure des actions et des ressources supplémentaires disponibles pour que le client puisse accéder à des informations supplémentaires sur la ressource. |

| Manipulation des ressources par les représentations |

Le client reçoit une représentation de la ressource du serveur qui doit contenir suffisamment de données pour que le client puisse gérer la ressource. |

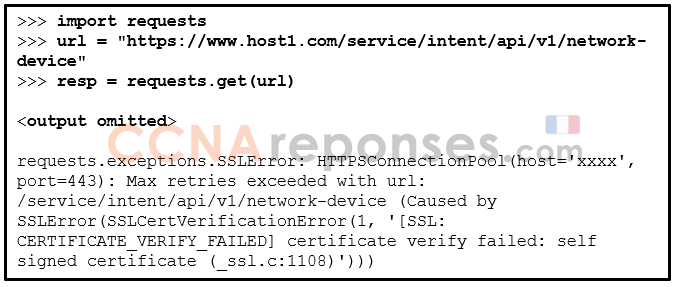

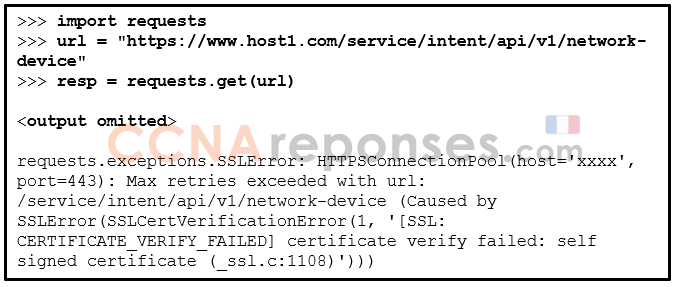

11. Reportez-vous à l’illustration. Un étudiant apprend Python en mode interprétation. L’étudiant entre des instructions Python et un message d’erreur renvoie. Quelle est la cause de l’erreur ?

- Impossible de résoudre le nom de domaine hôte.

- Le certificat ne peut pas être vérifié avec une autorité de certification.

- Le paramètre de “verify = True” est manquant dans la méthode requests.get ().

- La ressource sur l’hôte n’est pas disponible.

Explication: Lorsque le système de l’URL d’appel de l’API REST est HTTPS, la connexion effectue une connexion SSL entre le client et le serveur avec une autorité de certification (CA). Cette poignée de main doit réussir avant même que la requête d’API REST soit envoyée au serveur d’API. La poignée de main SSL peut échouer si le certificat n’est pas valide ou s’il est auto-signé. Un utilisateur peut spécifier si la vérification SSL doit être évitée en spécifiant “verify = False” comme paramètre du module requêtes Python, requests.get (). La valeur par défaut est “verify = True”.

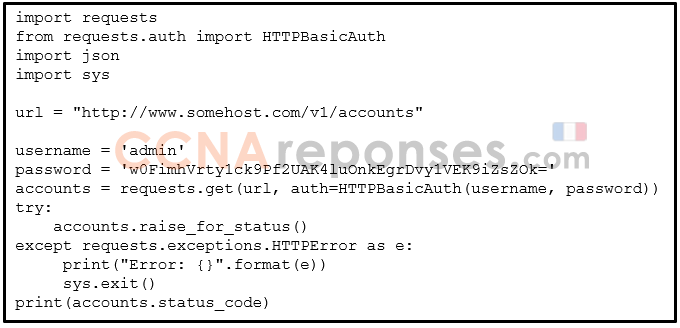

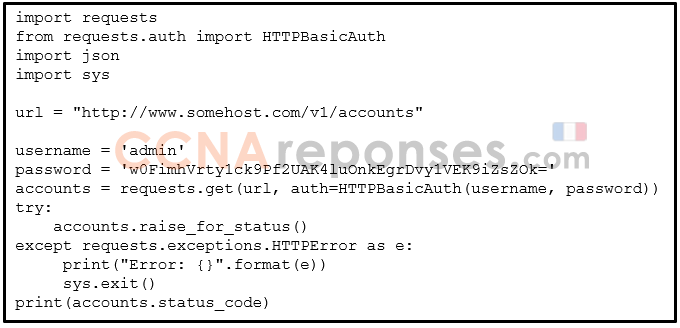

12. Reportez-vous à l’illustration. Un développeur construit un script Python pour vérifier le lien avec un hôte à l’adresse http://www.somehost.com/. Quelle fonction est exécutée par le script ?

- pour obtenir une clé API pour accéder à l’hôte

- pour obtenir un jeton pour l’authentification au porteur

- pour vérifier la clé d’API privée utilisée pour accéder à l’hôte

- pour vérifier les informations d’authentification de base avec l’hôte

Explication: Les types courants de mécanismes d’authentification de l’API REST incluent Basic, Bearer et API Key. L’authentification de base utilise le schéma d’authentification HTTP standard en spécifiant des informations d’identification telles que des paires nom d’utilisateur/mot de passe. Le nom d’utilisateur est en texte brut et le mot de passe est encodé à l’aide de Base64.

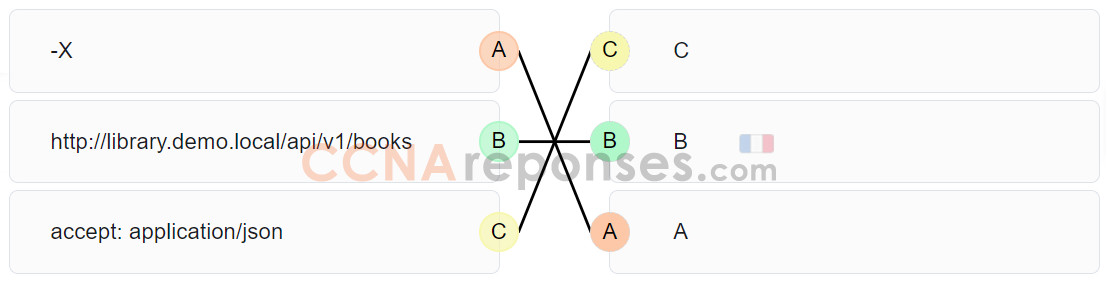

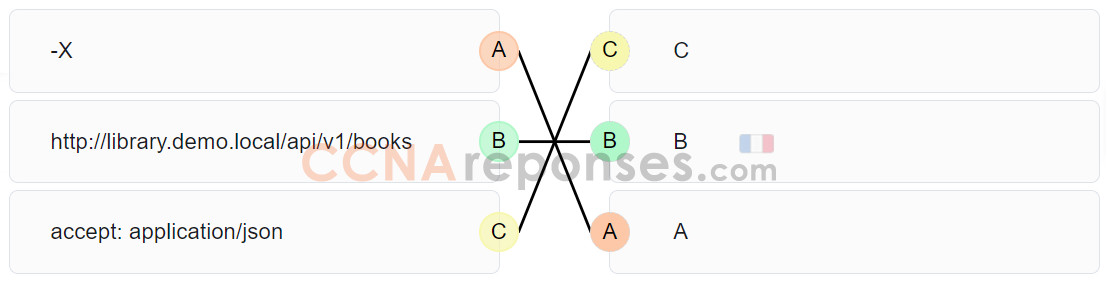

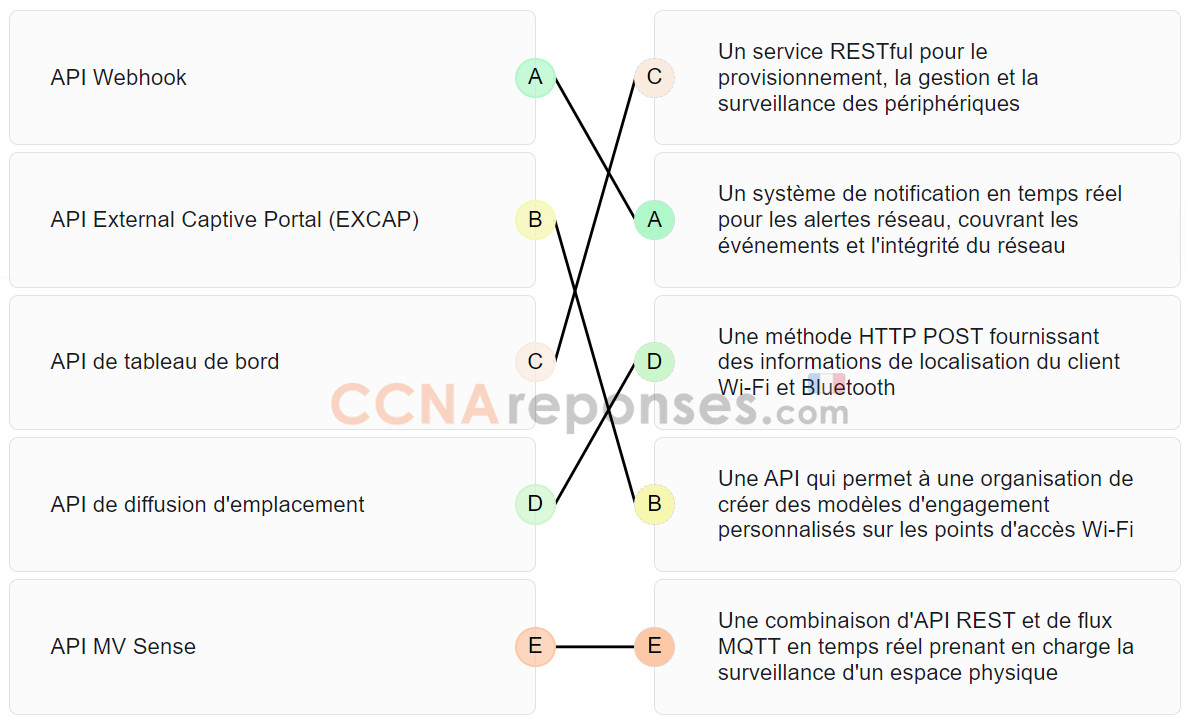

13. Reportez-vous à l’illustration. Un étudiant apprend l’appel de l’API REST à un hôte local. Faites correspondre les éléments nécessaires dans la commande curl.

Explication: Placez les options dans l’ordre suivant:

| -X |

A |

| http://library.demo.local/api/v1/books |

B |

| accept: application/json |

C |

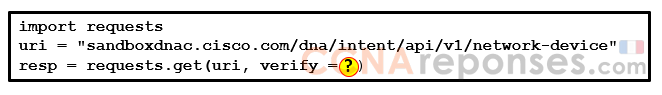

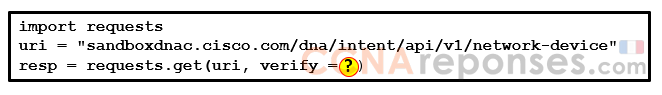

14. Reportez-vous à l’illustration. Quel paramètre est nécessaire dans le code Python (à la place du point d’interrogation) pour tester une condition URI non valide ?

Explication: Le script teste une condition URI non valide si le paramètre verify est défini sur False.

15. Un utilisateur teste une application en envoyant des demandes de collecte d’informations à partir d’un périphérique réseau via une API REST. L’utilisateur passe en revue les réponses de l’API et remarque une chaîne d’en-tête HTTP de “Cache-Control: max-age=3600, public”. Quelles sont les deux instructions qui décrivent la directive HTTP ? (Choisissez deux propositions.)

- Seules les réponses aux demandes avec le protocole HTTP peuvent être mises en cache.

- La réponse peut être enregistrée dans le cache et le contenu mis en cache est ouvert au public.

- Le navigateur Web client peut enregistrer la réponse dans le cache et elle expirera dans une heure.

- La réponse peut être stockée par n’importe quel cache, même si la réponse est normalement non achetable.

- La réponse peut être enregistrée dans le cache et les informations doivent être actualisées après 60 minutes.

Explication: La chaîne d’en-tête HTTP est une directive de contrôle de cache qui indique que (1) le contenu de la réponse peut être enregistré par n’importe quel cache et (2) le contenu mis en cache expirera dans 3600 secondes, sauf s’il est actualisé avant son expiration.

16. Un utilisateur développe une application pour gérer à distance un périphérique réseau via l’API. Les fonctionnalités de l’API doivent prendre en charge le modèle client-serveur, le format de données JSON ou XML et le fonctionnement sans état. Qu’est-ce qu’un style d’architecture d’API que le développeur pourrait utiliser ?

Explication: RPC, SOAP et REST sont les trois types les plus populaires de styles architecturaux API. Ils prennent tous en charge le modèle client-serveur. RPC et REST peuvent utiliser XML ou JSON. SOAP utilise XML. REST exige que la communication entre le client et le serveur reste sans état.

17. Un utilisateur envoie une demande pour ajouter une interface de bouclage sur un routeur Cisco via l’API REST. Quel code d’état de réponse l’utilisateur s’attendra-t-il à recevoir indiquant que la demande est satisfaite ?

Explication: Avec les API REST, le code de réponse 201 est avec le message d’état “Created”. Il indique que la demande a été exécutée et que la ressource demandée a été créée.

18. Un utilisateur teste une application en envoyant des demandes de collecte d’informations à partir d’un périphérique réseau via une API REST. L’utilisateur s’attend à ce qu’une très grande quantité de données soit renvoyée. L’utilisateur demande que le périphérique réseau renvoie les données avec l’algorithme de compression de gzip. Quelle chaîne d’en-tête de réponse indiquerait que les données de retour sont compressées comme demandé ?

- Content-Encoding: gzip

- Accept-Encoding: gzip

- Content-Encoding: compress; gzip

- Accept-Encoding: compress

Explication: Si une grande quantité de données de retour est attendue, le client peut demander que les données de retour soient compressées avec un algorithme de compression spécifique. Pour demander une compression de données, la demande doit ajouter le champ Accept-Encoding à l’en-tête de requête API. Par exemple, une chaîne d’en-tête “Accept-Encoding: gzip” indique au serveur de compresser les données de retour à l’aide de l’algorithme gzip. Si le serveur effectue la compression, il renvoie la réponse avec les données compressées et ajoute le champ Content-Encoding à l’en-tête de la réponse. La valeur de Content-Encoding est le type de compression utilisé.

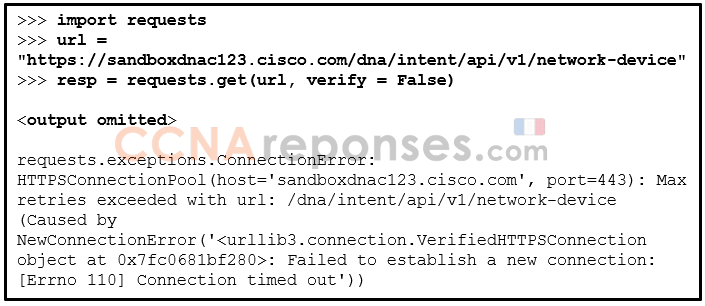

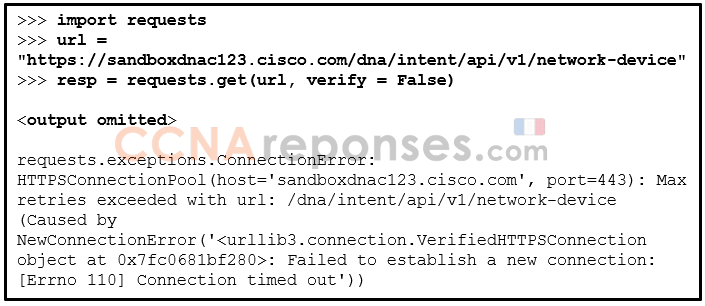

19. Reportez-vous à l’illustration. Un étudiant apprend Python en mode interprétation. L’étudiant entre les instructions Python et après un certain temps, un message d’erreur renvoie. Quelle est la cause possible de l’erreur ?

- Impossible de résoudre le nom de domaine hôte.

- Le paramètre de “verify = False” doit d’être remplacé par “verify = True”.

- La ressource sur l’hôte n’est pas disponible.

- L’étudiant n’a pas fourni les informations d’identification d’authentification.

Explication: Le message d’erreur indique que la connexion à l’hôte ne peut pas être établie. Les causes peuvent être un problème de connexion Internet ou le nom de domaine de l’hôte ne peut pas être résolu par les serveurs DNS car il est incorrect.

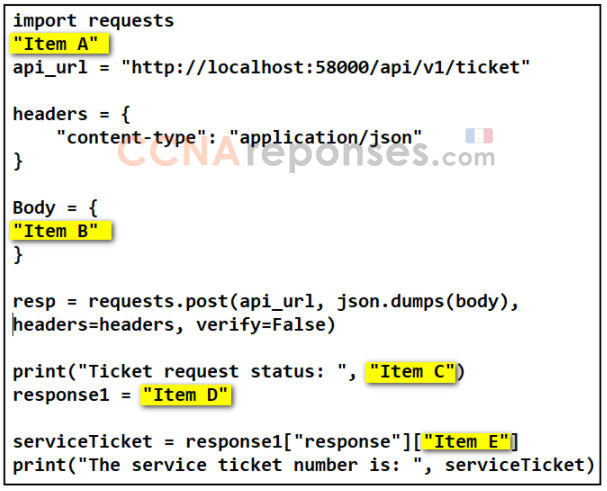

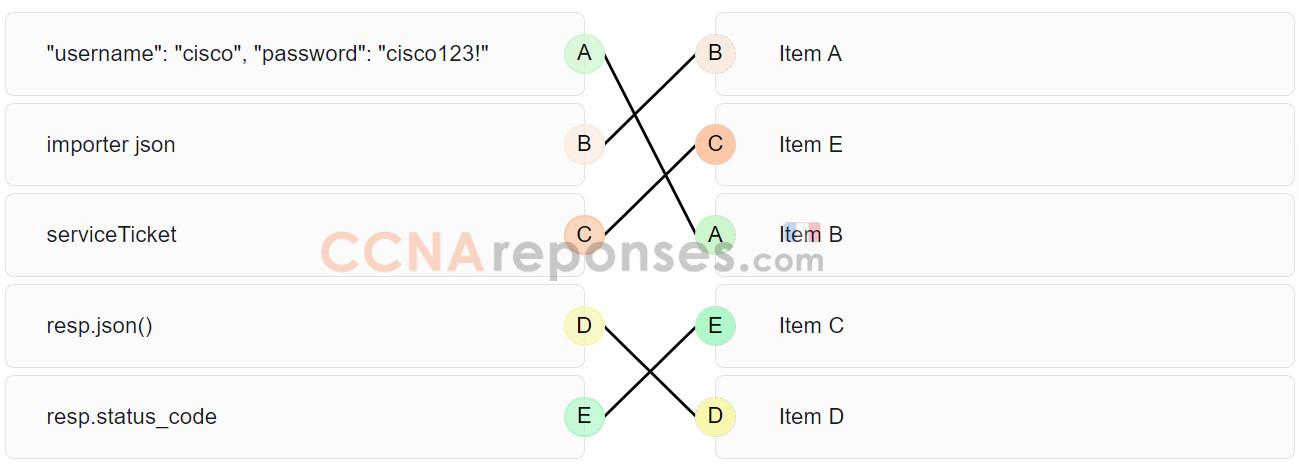

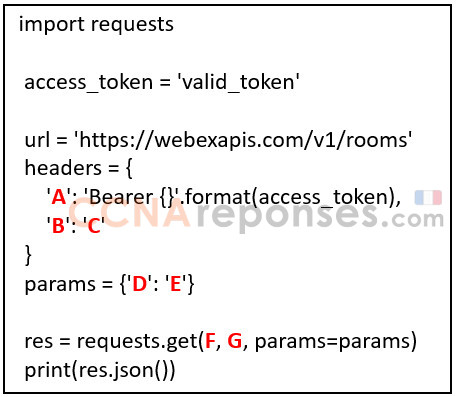

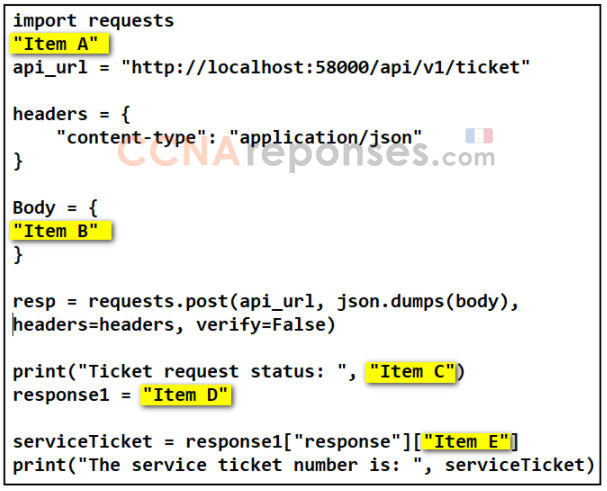

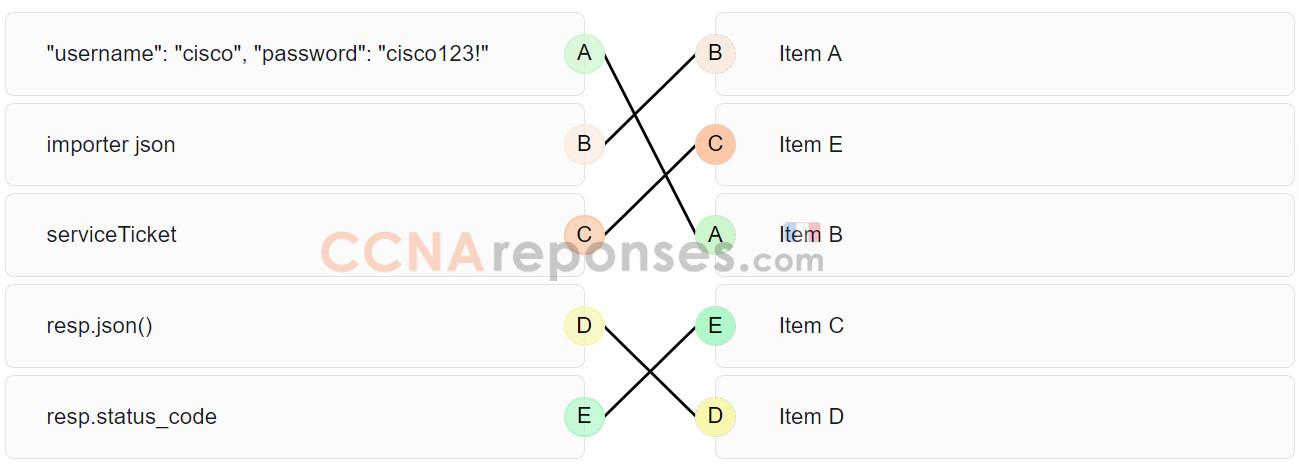

20. Reportez-vous à l’illustration. Faites correspondre les éléments nécessaires dans le script Python.

Explication: Placez les options dans l’ordre suivant:

| importer json |

Item A |

| « username »: « cisco », « password »: « cisco123! » |

Item B |

| resp.status_code |

Item C |

| resp.json() |

Item D |

| serviceTicket |

Item E |

21. Quelle situation illustre l’utilisation d’une application webhook ?

- Un développeur s’abonne à un serveur webhook pour une application afin que l’application reçoive une notification lorsqu’un événement se produit.

- Une application d’automatisation réseau interroge un routeur pour obtenir l’utilisation de l’UC et de la mémoire sur une période donnée.

- Un utilisateur envoie un appel d’API REST à un serveur webhook pour interroger un ensemble de données prédéfini.

- Déclenché par le fonctionnement d’un utilisateur, une application mobile envoie une requête API REST pour obtenir des informations à partir d’un serveur webhook.

Explication: Un webhook est un rappel HTTP, ou un HTTP POST, vers une URL spécifiée qui notifie une application enregistrée lorsqu’une activité ou un événement s’est produit dans l’une des ressources de la plate-forme. Les webhooks permettent aux applications d’obtenir des données en temps réel. Avec les webhooks, les applications sont plus efficaces car elles n’ont plus besoin d’avoir un mécanisme d’interrogation.

22. Quelle API REST prise en charge par Cisco Unified Communications Manager est conçue pour permettre aux utilisateurs finaux de mettre à jour et de configurer les paramètres personnels.

- AXL API

- UC Manager Serviceability API

- Telephony API

- UDS API

Explication: UDS (User Data Services) est une API basée sur REST qui fournit un mécanisme d’insertion, de récupération, de mise à jour et de suppression de données de la base de données de configuration de communication unifiée. L’API UDS est conçue pour permettre aux utilisateurs finaux de mettre à jour et de configurer les paramètres personnels.

23. Quel type de défense contre les menaces est fourni par Cisco Umbrella ?

- blocage des demandes vers des destinations Internet malveillantes

- identification et blocage des menaces « jour zéro » qui parviennent à s’infiltrer dans le réseau

- bloquant les logiciels malveillants cachés des sites Web suspects et légitimes

- surveillance et analyse du trafic réseau en vue d’éventuelles attaques d’intrusion sur le réseau

Explication: Cisco Umbrella sert de première ligne de défense pour une organisation en bloquant les demandes vers des destinations Internet malveillantes.

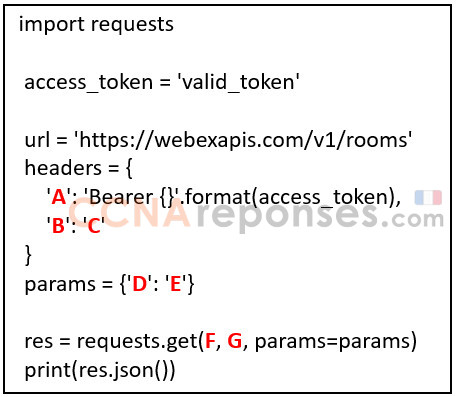

24. Reportez-vous à l’illustration. Faites correspondre les composants de codage Python à l’emplacement.

Explication: Placez les options dans l’ordre suivant:

| Authorization |

A |

| Content-Type |

B |

| application/json |

C |

| max |

D |

| 100 |

E |

| url |

F |

| headers=headers |

G |

25. Un étudiant apprend l’automatisation du réseau à l’aide du site DevNet. Quelle ressource DevNet permet aux utilisateurs de rechercher et de partager leurs compétences et expériences en programmation ?

- Automation Exchange

- Sandbox

- Learning Labs

- Code Exchange

Explication: DevNet fournit aux membres de la communauté des moyens de partager les uns avec les autres. Ils sont appelés « Échanges ». Dans le site Code Exchange, les utilisateurs peuvent soumettre un référentiel qu’ils ont trouvé utile pour n’importe quel domaine technologique. Les utilisateurs peuvent rechercher n’importe quel mot clé dans le référentiel et obtenir une liste de résultats.

26. Un administrateur réseau évalue actuellement les produits Cisco UCS Manager afin de déployer une gestion centralisée pour le datacenter. Le centre de données dispose d’environ 500 serveurs physiques. Quel produit l’administrateur doit-il choisir ?

- CUCM (Cisco Unified Communications Manager)

- UCSM (UCS Manager)

- UCSC (UCS Central)

- CIMC (Integrated Management Controller)

Explication: Les produits Cisco UCS Manager offrent une évolutivité en intégrant de nombreux composants d’un centre de données. Les différents produits de gestion sont directement liés au nombre de serveurs gérés :

- Cisco Integrated Management Controller (CIMC) peut gérer un seul serveur physique.

- Cisco UCS Manager (UCSM) peut gérer jusqu’à 160 serveurs physiques.

- Cisco UCS Central (UCSC) peut gérer jusqu’à 10 000 serveurs physiques.

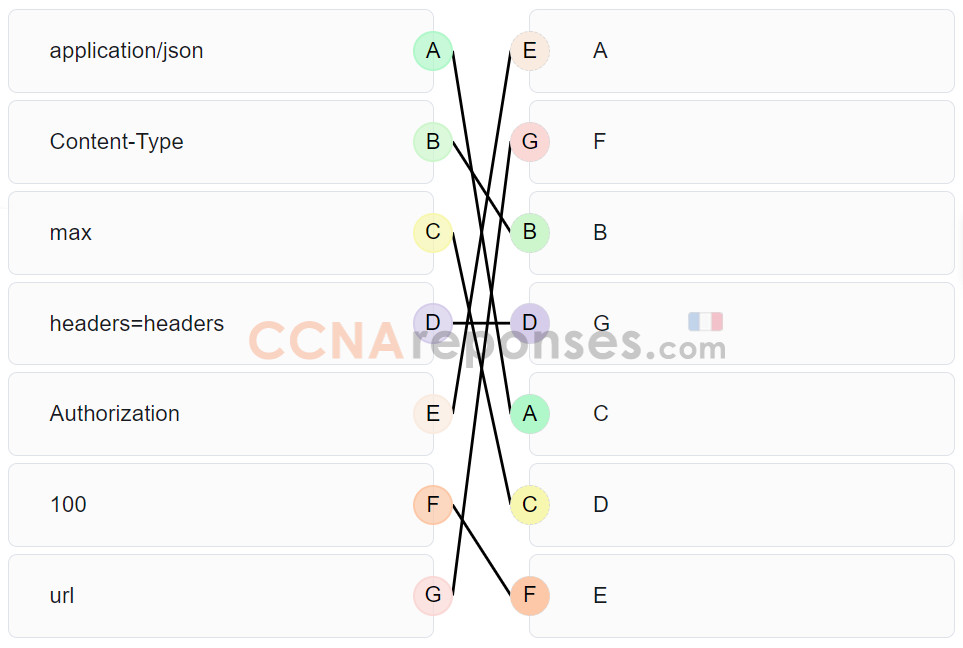

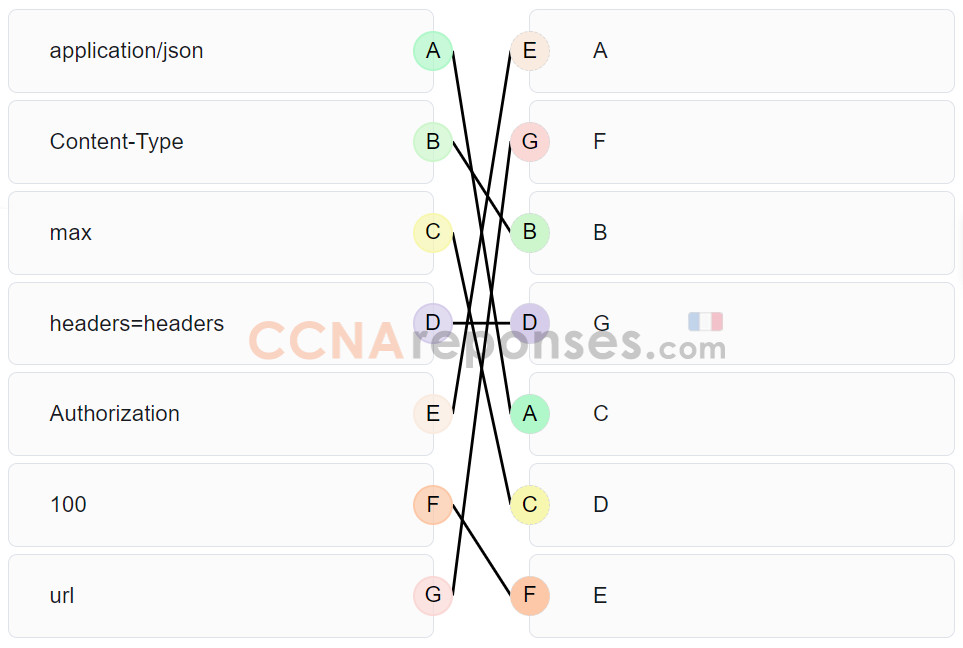

27. Faites correspondre les API Meraki pour l’intégration à la description.

Explication: Placez les options dans l’ordre suivant:

| API de tableau de bord |

Un service RESTful pour le provisionnement, la gestion et la surveillance des périphériques |

| API de diffusion d’emplacement |

Une méthode HTTP POST fournissant des informations de localisation du client Wi-Fi et Bluetooth |

| API Webhook |

Un système de notification en temps réel pour les alertes réseau, couvrant les événements et l’intégrité du réseau |

| API External Captive Portal (EXCAP) |

Une API qui permet à une organisation de créer des modèles d’engagement personnalisés sur les points d’accès Wi-Fi |

| API MV Sense |

Une combinaison d’API REST et de flux MQTT en temps réel prenant en charge la surveillance d’un espace physique |

28. Reportez-vous à l’illustration. Un étudiant apprend l’automatisation du réseau à l’aide d’une API. L’étudiant construit un fichier Python pour communiquer avec un serveur Webex Teams. Quels sont les deux énoncés qui décrivent les caractéristiques du scénario ? (Choisissez deux propositions.)

- Il est utilisé pour récupérer les adresses e-mail associées à l’étudiant.

- Le terme people dans le script est un objet de classe.

- Le jeton d’accès est défini avec une variable d’environnement WEBEX_TEAMS_ACCESS_TOKEN.

- Il charge deux modules à partir d’un SDK Cisco.

- Il est utilisé pour obtenir un jeton d’accès à partir du serveur.

Explication: Le script utilise deux classes, WebExTeamsAPI et ApiError, du SDK Python Webexteamssdk de Cisco Webex Teams. Il appelle la classe people à partir de WebExTeamsAPI pour obtenir les informations e-mail associées à la personne identifiée par le jeton d’accès. Pour exécuter le script, le jeton d’accès peut être défini soit avec une variable d’environnement WEBEX_TEAMS_ACCESS_TOKEN, soit le passer en argument dans l’appel de fonction, ce qui est le cas dans ce script.

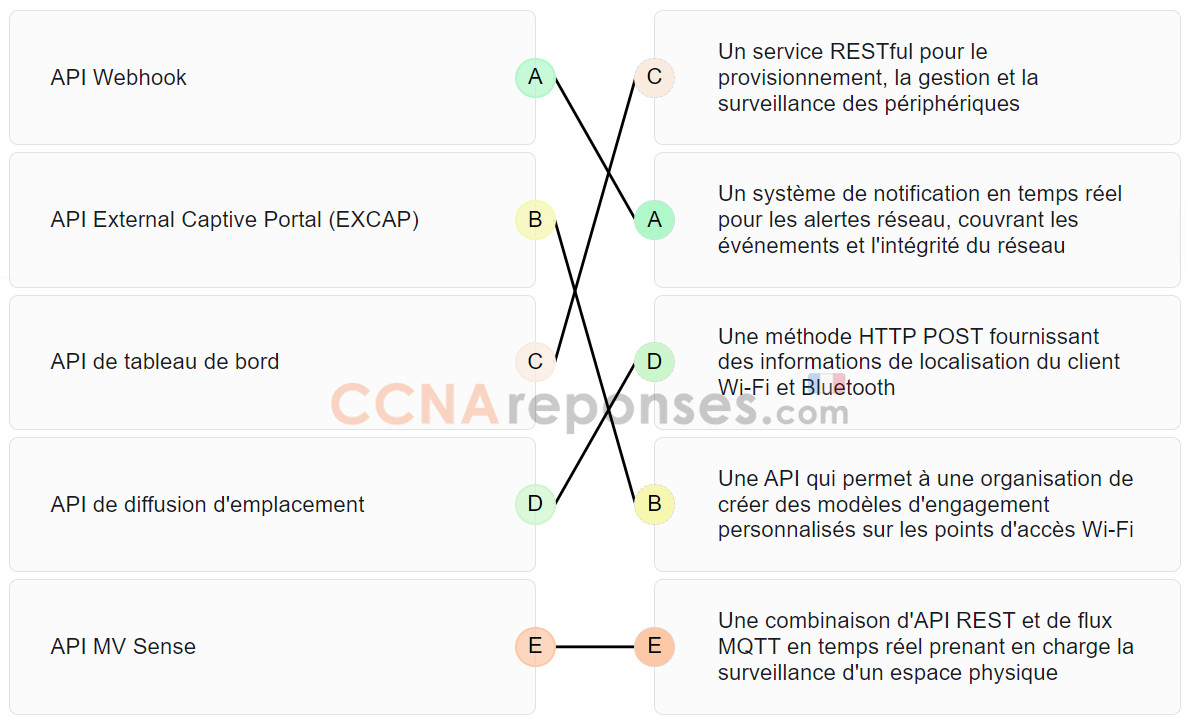

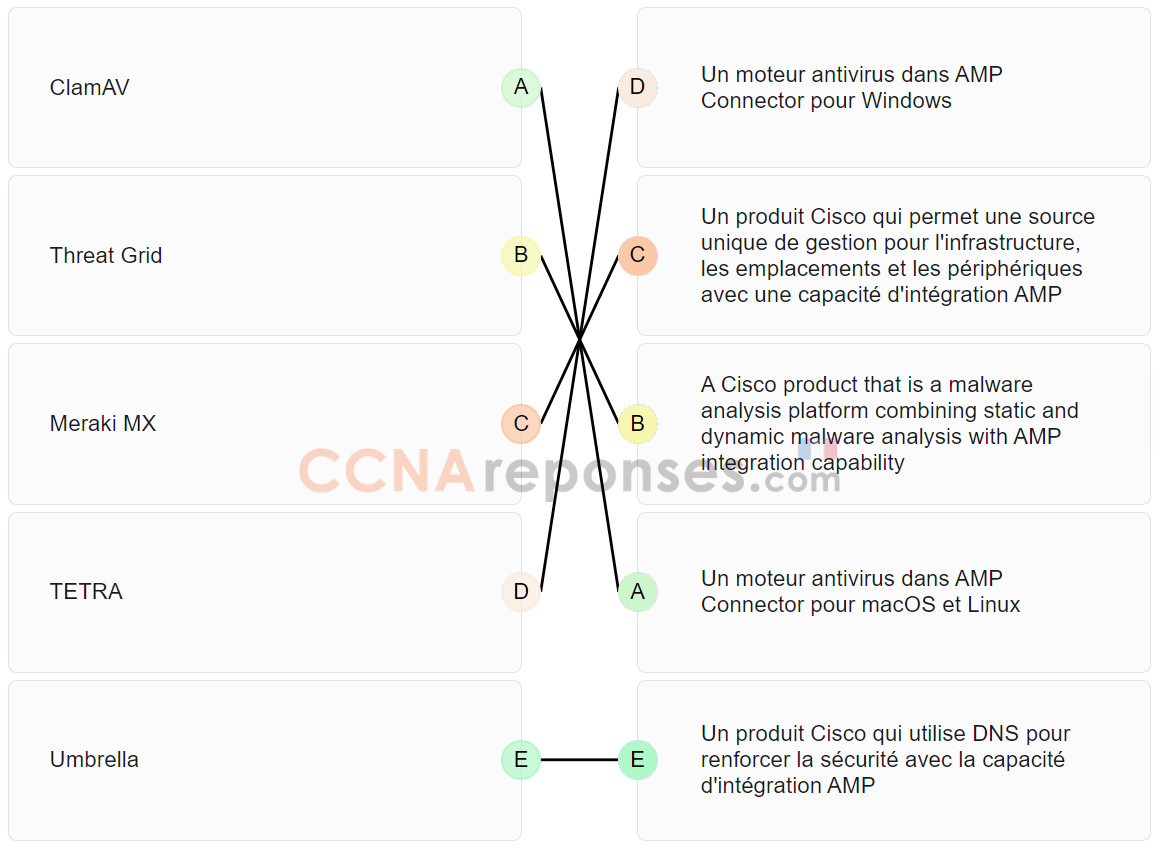

29. Faites correspondre les composants de la solution AMP (Advanced Malware Protection) et les options d’intégration de produits Cisco à la description.

Explication: Placez les options dans l’ordre suivant :

| TETRA |

Un moteur antivirus dans AMP Connector pour Windows |

| ClamAV |

Un moteur antivirus dans AMP Connector pour macOS et Linux |

| Umbrella |

Un produit Cisco qui utilise DNS pour renforcer la sécurité avec la capacité d’intégration AMP |

| Threat Grid |

A Cisco product that is a malware analysis platform combining static and dynamic malware analysis with AMP integration capability |

| Meraki MX |

Un produit Cisco qui permet une source unique de gestion pour l’infrastructure, les emplacements et les périphériques avec une capacité d’intégration AMP |

30. Quelles sont les deux déclarations qui décrivent les caractéristiques de la programmabilité pilotée par modèle implémentée sur Cisco IOS XE ? (Choisissez deux propositions.)

- Les connexions NETCONF doivent être authentifiées à l’aide d’informations d’identification AAA.

- RESTCONF est activé par la commande de configuration restconf enable.

- Les connexions NETCONF nécessitent qu’une liaison VPN soit établie en premier.

- NETCONF et RESTCONF prennent en charge les stockages de données en cours d’exécution et candidats.

- La commande de configuration ip http secure-server est requise pour activer RESTCONF sur le port 443.

Explication: Cisco IOS XE est la plate-forme programmable de nouvelle génération. NETCONF et RESTCONF sont pris en charge. Leurs connexions doivent être authentifiées à l’aide d’informations d’identification AAA. RESTCONF s’exécute sur HTTPS qui est activé par la commande ip http secure-server. La commande CLI pour activer RESTCONF est simplement restconf. NETCONF utilise SSH comme transport. NETCONF prend en charge les magasins de données en cours d’exécution et candidats, tandis que RESTCONF ne prend en charge qu’une banque de données en cours d’exécution.

31. Qu’est-ce que Bash ?

- un moteur de script Linux qui permet d’entrer des commandes sur la ligne de commande

- un cadre d’application web écrit en Python

- une philosophie de déploiement de logiciels qui figure en bonne place dans le domaine des DevOps

- une technique d’injection de code utilisée pour attaquer les applications orientées données

Explication: Bash est le nom du moteur de script par défaut qui vous permet de faire des choses à partir de la ligne de commande. C’est le shell par défaut pour la plupart des distributions Linux.

32. Quelles sont les deux caractéristiques des conteneurs qui s’exécutent sur le même serveur hôte ? (Choisissez deux propositions.)

- Ils partagent tous le même système d’exploitation hôte.

- Ils nécessitent beaucoup de ressources et nécessitent plusieurs minutes pour commencer.

- Ils virtualisent chacun un serveur physique différent.

- Ils comprennent chacun un système d’exploitation invité.

- Ils sont isolés les uns des autres.

Explication: Un conteneur est un environnement isolé dans lequel les applications conteneurisées s’exécutent. Il contient l’application et toutes les dépendances nécessaires à l’exécution de l’application. Les conteneurs sur un serveur physique partagent tous le même système d’exploitation, sont isolés les uns des autres et exploitent le noyau du système d’exploitation hôte pour permettre des démarrages rapides.

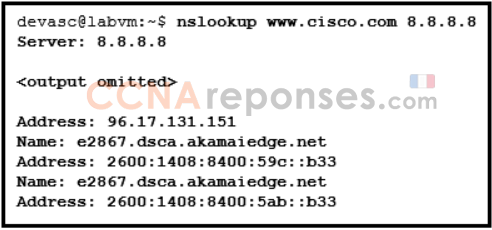

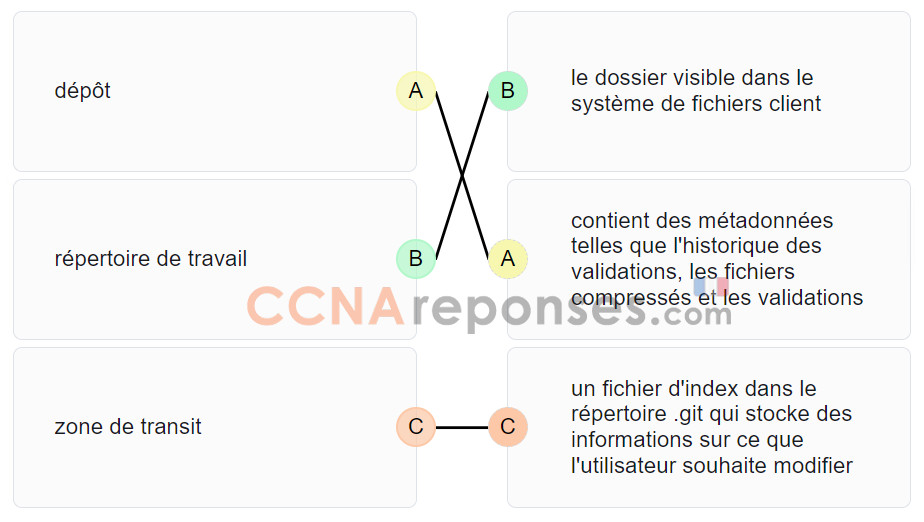

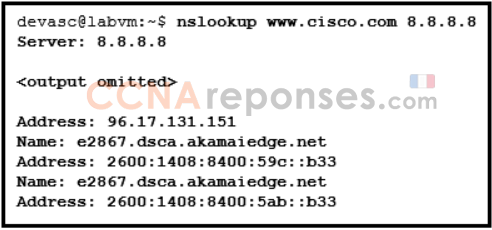

33. Reportez-vous à l’illustration. Quel service réseau est testé ?

Explication: La commande nslookup est disponible sur presque tous les systèmes d’exploitation. Il est utilisé pour interroger le système de noms de domaine (DNS) afin d’obtenir le mappage nom de domaine à adresse IP.

34. Quel est l’avantage d’utiliser une solution de déploiement de métal nu ?

- Accès direct aux ressources matérielles pour une efficacité accrue

- L’ajout d’une couche d’abstraction supplémentaire

- Augmentation de la flexibilité du processeur et des ressources mémoire

- Une sécurité renforcée

Explication: Dans un modèle de déploiement nu, le logiciel est installé directement sur le matériel hôte. De ce fait, le logiciel a un accès direct aux ressources matérielles de l’hôte, et a donc moins de couches d’abstraction et est plus efficace.

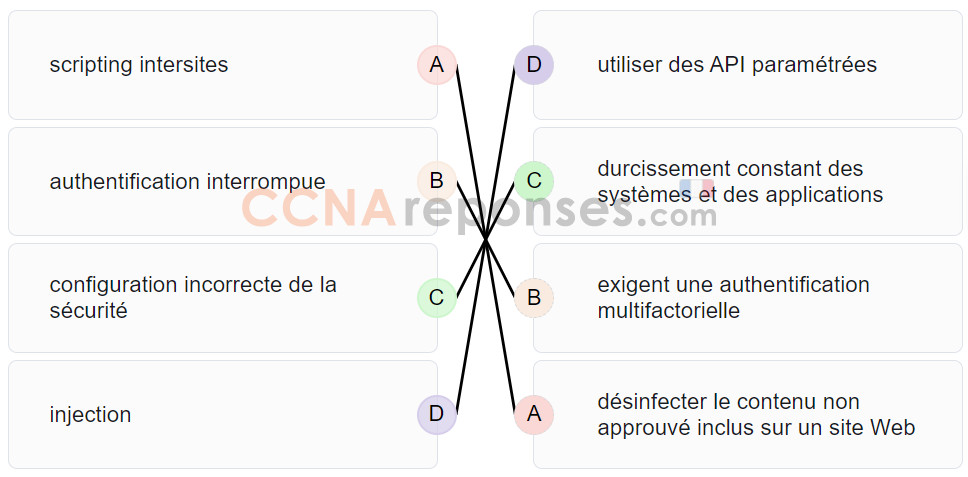

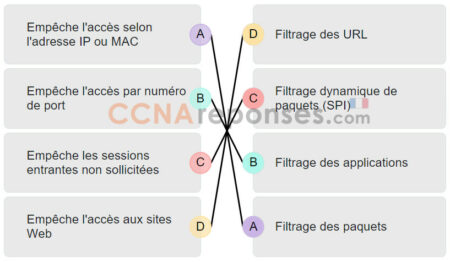

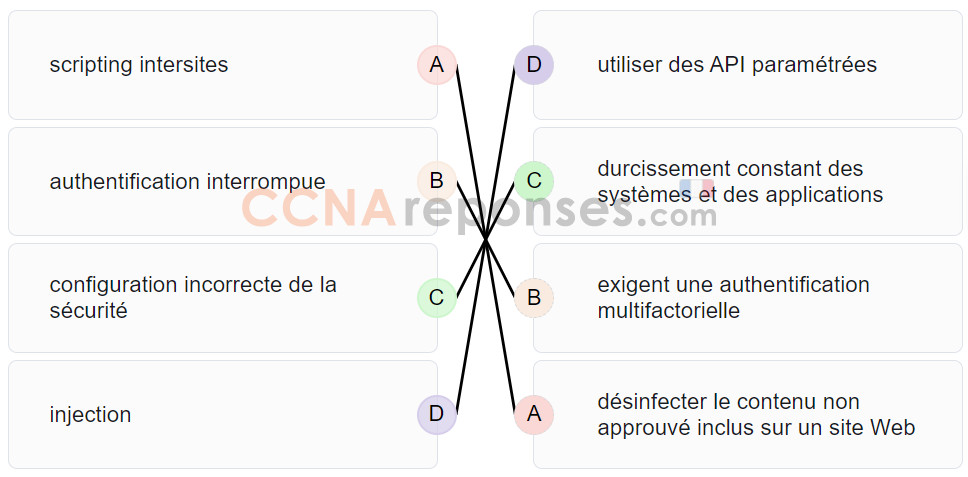

35. Faites correspondre la menace OWASP avec la technique d’atténuation.

Explication: Placez les options dans l’ordre suivant:

| scripting intersites |

désinfecter le contenu non approuvé inclus sur un site Web |

| injection |

utiliser des API paramétrées |

| authentification interrompue |

exigent une authentification multifactorielle |

| configuration incorrecte de la sécurité |

durcissement constant des systèmes et des applications |

36. Quelle philosophie de développement logiciel CI/CD garantit que le code est toujours dans un état déployable grâce à la mise en œuvre de sprints de développement courts.

- déployement continu

- mise en œuvre continue

- livraison continue

- intégration continue

Explication: La livraison continue est le processus de développement en sprints suffisamment courts pour que le code soit toujours dans un état déployable. Avec l’intégration continue, les petits ensembles de modifications sont continuellement intégrés dans la branche de code principale. La livraison continue signifie que ces modifications sont conçues pour être autonomes au point où, à tout moment, vous pouvez déployer une application opérationnelle.

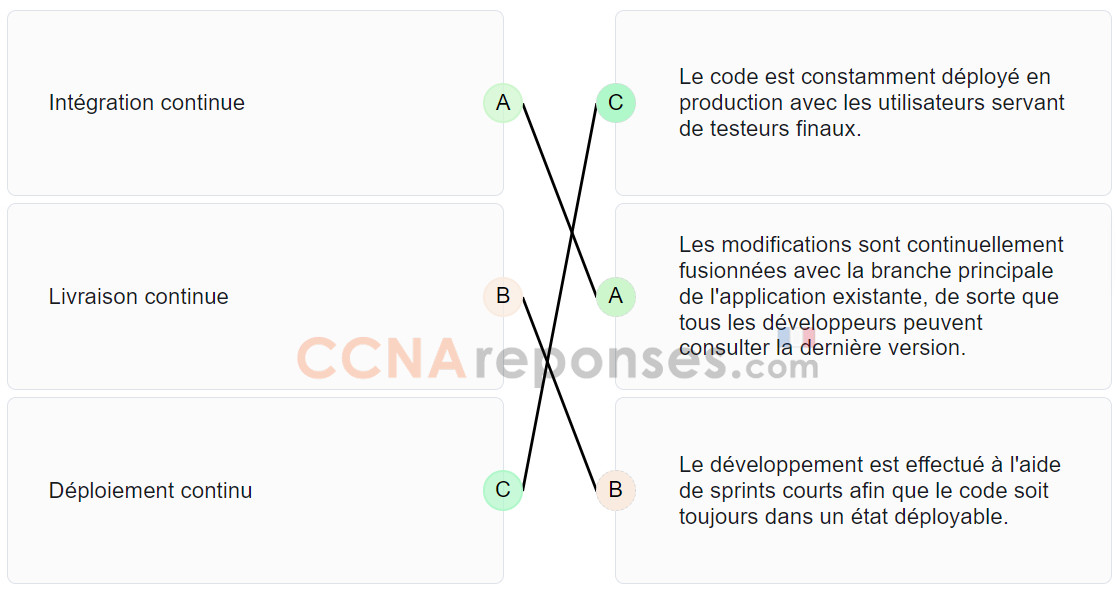

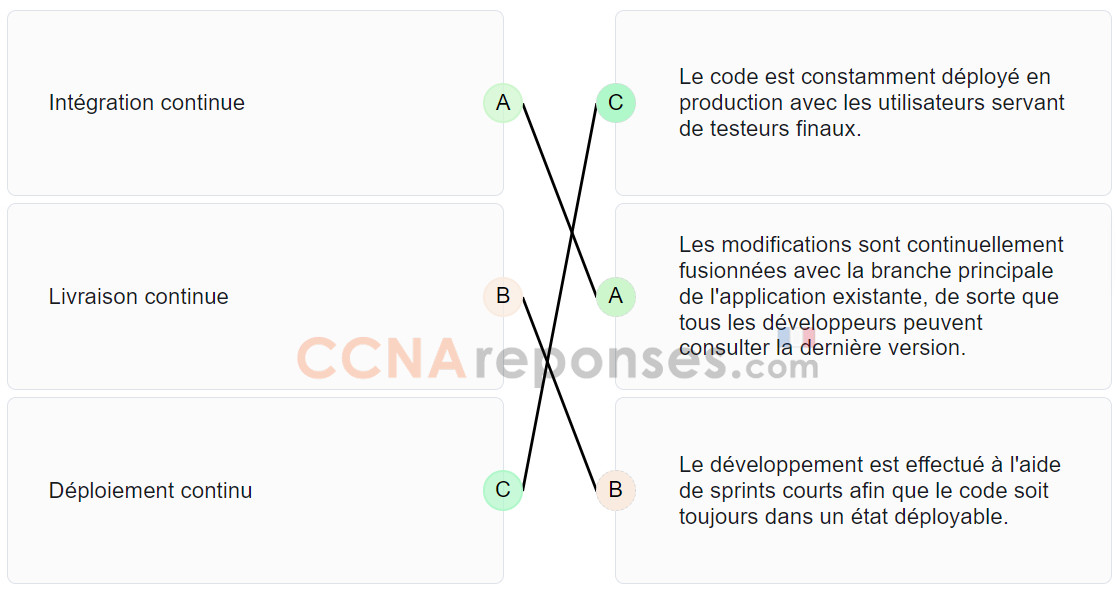

37. Faites correspondre la philosophie de développement de logiciels CI/CD avec une description.

Explication: Placez les options dans l’ordre suivant :

| Livraison continue |

Le développement est effectué à l’aide de sprints courts afin que le code soit toujours dans un état déployable. |

| Intégration continue |

Les modifications sont continuellement fusionnées avec la branche principale de l’application existante, de sorte que tous les développeurs peuvent consulter la dernière version. |

| Déploiement continu |

Le code est constamment déployé en production avec les utilisateurs servant de testeurs finaux. |

38. Quelles sont les trois caractéristiques des conteneurs sur un serveur hôte ? (Choisissez trois propositions.)

- Ils comprennent un système d’exploitation invité.

- Ils tirent parti du noyau du système d’exploitation hôte pour un démarrage rapide.

- Ils nécessitent beaucoup de ressources et nécessitent plusieurs minutes pour commencer.

- Ils sont isolés les uns des autres.

- Ils partagent tous le même système d’exploitation.

- Ils virtualisent un serveur physique.

Explication: Un conteneur est un environnement isolé dans lequel les applications conteneurisées s’exécutent. Il contient l’application et toutes les dépendances nécessaires à l’exécution de l’application. Les conteneurs sur un serveur physique partagent tous le même système d’exploitation, sont isolés les uns des autres et exploitent le noyau du système d’exploitation hôte pour permettre des démarrages rapides.

39. Quels sont les deux avantages du déploiement de logiciels nus pour une grande entreprise qui déploie des serveurs virtualisés ? (Choisissez deux propositions.)

- une meilleure performance des applications

- isolation des charges de travail des applications

- allocation de ressources matérielles distinctes à chaque application

- une plus grande flexibilité des ressources

- un accès direct à des ressources matérielles spécialisées

Explication: Le déploiement Bare Metal installe le logiciel directement sur le matériel hôte et fournit aux applications un accès direct aux ressources matérielles de l’hôte. Ceci est plus efficace et augmente les performances.

40. Reportez-vous à l’illustration. Un utilisateur travaille sur Ansible sur le NMS local pour gérer les périphériques réseau distants. L’utilisateur émet la commande ansible webservers -m ping pour tester la communication. Toutefois, un message d’erreur renvoie. Quelles sont les deux causes possibles de l’erreur ? (Choisissez deux propositions.)

- Le client SSH n’est pas installé.

- L’adresse IP de l’hôte de destination est erronée.

- L’alias d’hôte de destination est incorrect.

- Le service SSH ne démarre pas sur l’hôte.

- Le commutateur -m doit être -M.

- Les informations d’identification SSH sont erronées.

Explication: Ansible utilise un fichier d’inventaire appelé hôtes qui contient des informations sur l’appareil utilisées par les playbooks Ansible. Le fichier hosts commence par un alias pour la télécommande. Après l’alias, le fichier hosts spécifie trois variables qui seront utilisées par le playbook Ansible pour accéder au périphérique. Il s’agit des informations d’identification SSH dont Ansible a besoin pour accéder en toute sécurité à l’hôte distant. Le message d’erreur indique que le serveur SSH sur l’hôte de destination ne peut pas être atteint. Le problème possible est que le serveur SSH n’est pas en cours d’exécution ou que l’adresse IP configurée dans le fichier hosts est incorrecte.

41. L’équipe de développement du département informatique a décidé de mettre en œuvre la CI/CD. Quelles sont les trois caractéristiques de cette stratégie ? (Choisissez trois propositions.)

- Il est modelé sur le cycle de vie du développement logiciel et est une méthode d’implémentation plus traditionnelle.

- Les stratégies sont utilisées pour limiter l’impact d’une éventuelle mauvaise construction pour les utilisateurs.

- Le processus d’intégration et de développement va dans une direction et ne peut jamais revenir en arrière.

- CI/CD accorde une plus grande priorité à la satisfaction des besoins des clients que le plan de développement.

- Le processus de développement tente d’éliminer le problème des conflits de fusion d’applications.

- L’automatisation fait partie de la création, de la vérification et du déploiement de logiciels.

Explication: Integration Continue/Continuous Deployment (CI/CD) est une philosophie de développement de logiciels qui inclut l’automatisation dans le processus. L’intégration continue tente d’éliminer le problème des conflits qui se produisent lorsque le code nouveau ou mis à jour est appliqué à l’application principale. Même s’il existe un potentiel d’une mauvaise construction déployée auprès des utilisateurs, les entreprises peuvent limiter cet impact en utilisant une stratégie de déploiement telle qu’une mise à niveau progressive, un pipeline canari ou un déploiement bleu-vert.

42. Reportez-vous à l’illustration. Un utilisateur travaille sur Ansible sur le NMS local pour gérer les périphériques réseau distants. Quel fichier l’utilisateur crée-t-il ?

- guide

- hôte

- variable

- service

Explication: Ansible utilise un fichier d’inventaire appelé hôtes qui contient des informations sur l’appareil utilisées par les playbooks Ansible. Le fichier hosts commence par un alias pour la télécommande. Après l’alias, le fichier hosts spécifie trois variables qui seront utilisées par le playbook Ansible pour accéder au périphérique. Il s’agit des informations d’identification SSH dont Ansible a besoin pour accéder en toute sécurité à l’hôte distant.

43. Une caisse de crédit a connu une croissance très rapide au cours des trois dernières années et le département informatique a du mal à suivre. Le ministère a toujours été critiqué pour le temps qu’il faut pour programmer et mettre en œuvre les demandes de changement. Le nouveau DPI a décidé de mettre en œuvre la CI/CD. Quels sont les trois avantages de cette stratégie ? (Choisissez trois propositions.)

- améliore la qualité

- est plus facile à commercialiser

- nécessite l’utilisation de multiples outils de communication, améliorant ainsi le développement

- est moins perturbateur pour les futures versions

- s’intègre bien avec les méthodes de développement logiciel Agile

- fournit beaucoup de code en un petit laps de temps

Explication: Integration Continue/Continuous Deployment (CI/CD) est une philosophie de développement de logiciels qui inclut l’automatisation dans le cadre du processus et s’intègre aux stratégies de développement Agile. Le développement d’applications se fait en petits morceaux et permet aux utilisateurs de recevoir des modifications incrémentielles, ce qui facilite l’adaptation aux nouveaux logiciels et réduit les interruptions.

44. Comment Cisco VIRL profite-t-il au test et au développement du code et de l’automatisation ?

- Cisco VIRL peut dupliquer les performances des composants matériels d’élite dans des conditions de production optimales.

- Cisco VIRL peut dupliquer le même code qui s’exécute dans les produits Cisco réels.

- Cisco VIRL peut dupliquer les performances des composants logiciels SDN dans des conditions de production optimales.

- Cisco VIRL peut dupliquer des simulations réseau à l’aide d’un fichier .virl, qui est un fichier JSON.

Explication: Cisco VIRL est utilisé pour créer des simulations réseau et il peut dupliquer le même code qui s’exécute dans les produits Cisco réels. Le format de configuration natif est appelé fichier .virl, qui est un fichier YAML lisible par l’homme.

45. Quels sont les deux composants de la solution de test et de validation de PYATS basée sur Python ?

- Python et Puppet

- Python et VIRL

- Python et Ansible

- Python et Genie

Explication: PyATS utilise Python pour le code de bas niveau, mais s’appuie sur Genie, un système de bibliothèque de niveau supérieur, afin d’interagir avec les périphériques réseau et d’effectuer des tests.

46. Qu’est-ce que l’infrastructure immuable dans DevOps ?

- une infrastructure qui est entièrement maintenue et déployée en code et qui n’est jamais soumise à des modifications manuelles

- une infrastructure qui n’est déployée et entretenue que dans des conteneurs

- une infrastructure qui est déployée avec toutes les versions de composants verrouillées, à l’exception de la possibilité d’effectuer des modifications manuelles de la configuration

- des infrastructures virtualisées qui sont déployées comme des images en or

Explication: L’infrastructure immuable est une infrastructure qui ne peut jamais être modifiée manuellement. Dans DevOps, ce type d’infrastructure est entièrement maintenu grâce à l’utilisation du code.

47. Un ingénieur réseau a été invité à automatiser une partie de la gestion et de la configuration du réseau. L’ingénieur va utiliser NETCONF. Pourquoi l’ingénieur devrait-il envisager d’utiliser YANG dans le cadre de ce projet ?

- YANG est un ensemble documenté d’URI qui pourrait être utilisé dans le cadre du déploiement.

- YANG fournit une hiérarchie de données qui peuvent être utilisées pour la configuration des périphériques et la récupération de l’état opérationnel.

- YANG est un ensemble d’outils de développement logiciel qui est intégré à des bibliothèques de configuration spécifiques au fournisseur.

- YANG est utilisé pour fournir le transport vers et depuis un périphérique réseau tel qu’un commutateur Cisco.

Explication: Yet Another Next Generation (YANG) est un langage de modélisation de données basé sur des normes. NETCONF est un protocole basé sur des normes conçu pour récupérer les informations des périphériques réseau et pour gérer les périphériques. Le langage XML (Extensible Markup Language) est un protocole d’encodage qui permet à NETCONF de communiquer avec des périphériques à l’aide de la configuration formatée YANG ou de données opérationnelles. Une application qui s’exécute sur une plate-forme de gestion centralisée ou un ordinateur portable/bureau peut utiliser NETCONF pour envoyer des demandes d’informations à un périphérique réseau ou pour apporter des modifications à la configuration.

48. Quelles sont les deux caractéristiques de la révision formelle du code ? (Choisissez deux propositions.)

- Il favorise la discussion entre tous les examinateurs.

- Cela implique que le développeur passe par le code avec le réviseur ligne par ligne.

- Il s’agit d’un examen de l’ensemble de la base de code au cours d’une série de réunions.

- Il permet au développeur de faire des changements sur place.

- Pour un redressement plus rapide, il n’y a qu’un seul examinateur.

Explication: Dans un examen formel du code, les développeurs ont une série de réunions pour examiner l’ensemble de la base de code et passer en revue le code ligne par ligne, en discutant chacun en détail. Le processus officiel d’examen des codes favorise la discussion entre tous les examinateurs.

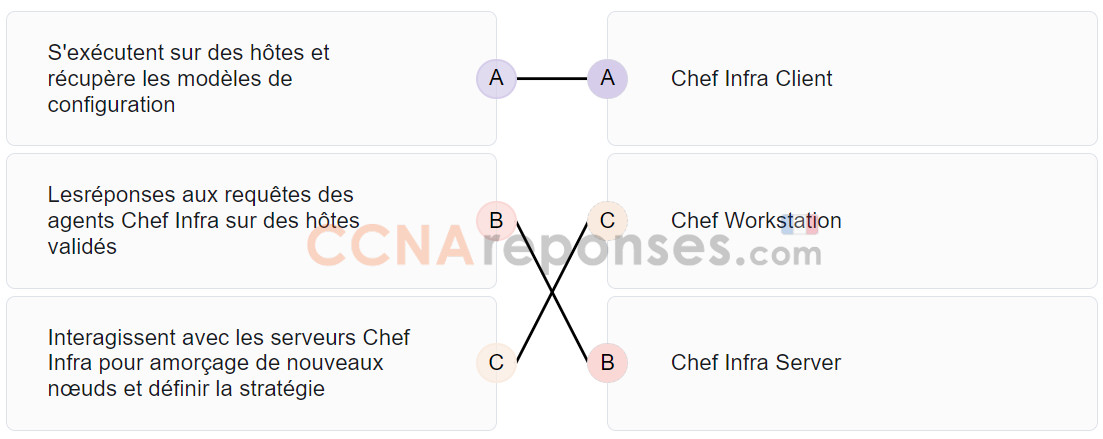

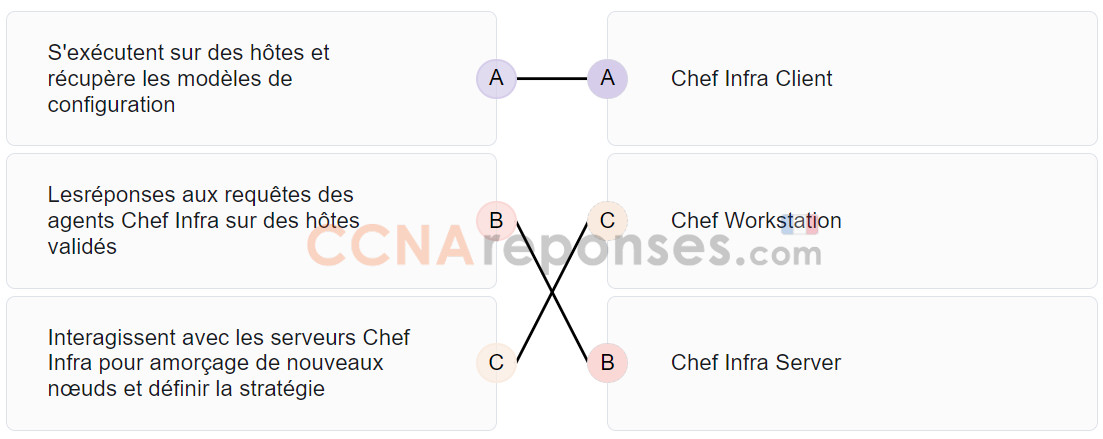

49. Faites correspondre le composant de Chef à la description.

Explication: Placez les options dans l’ordre suivant :

| Lesréponses aux requêtes des agents Chef Infra sur des hôtes validés |

Chef Infra Server |

| S’exécutent sur des hôtes et récupère les modèles de configuration |

Chef Infra Client |

| Interagissent avec les serveurs Chef Infra pour amorçage de nouveaux nœuds et définir la stratégie |

Chef Workstation |

50. Quels sont les deux avantages de la programmabilité basée sur un modèle dans l’automatisation de l’infrastructure ? (Choisissez deux propositions.)

- exploite le code couplé au transport, au protocole et à l’encodage

- repose sur l’utilisation de scripts spécifiques à l’appareil

- utilise des CLI spécifiques à l’appareil

- utilise un langage de configuration lisible par l’homme

- exploite la technologie open source

Explication: En résumé, la programmabilité pilotée par un modèle effectue les opérations suivantes :

- Fournit un langage de configuration lisible par l’homme

- Basé sur un modèle, structuré et convivial

- Prise en charge de plusieurs types de modèles, y compris natif, OpenConfig et IETF

- Utilise une spécification qui est découplée du transport, encodage de fin de protocole

- Utilise des API basées sur des modèles pour l’abstraction et la simplification

- Exploite l’open source et bénéficie d’une large prise en charge

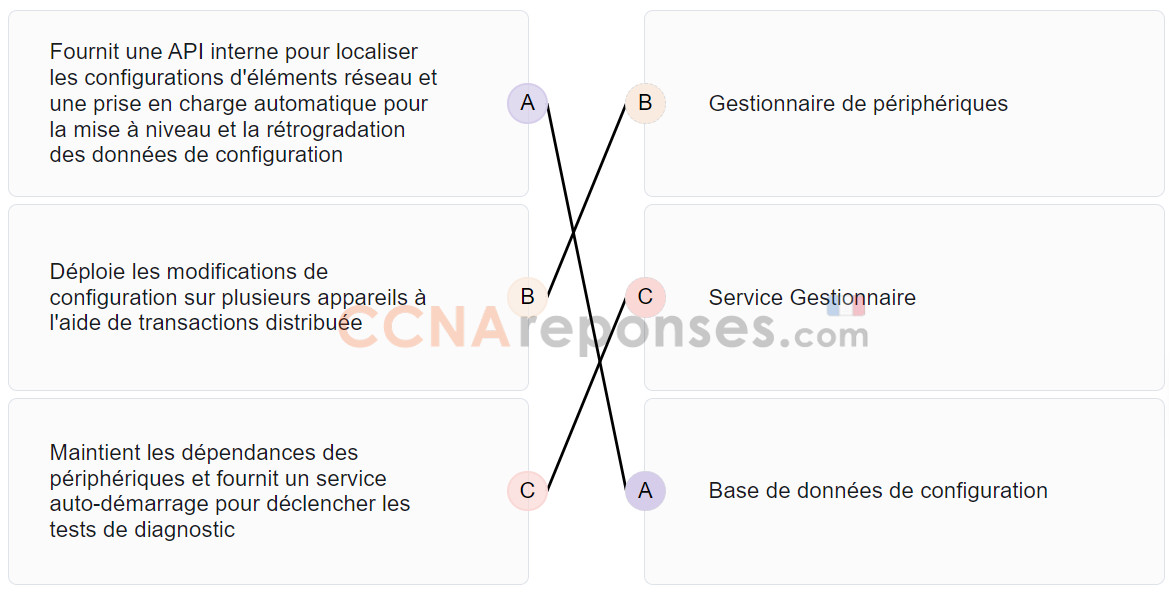

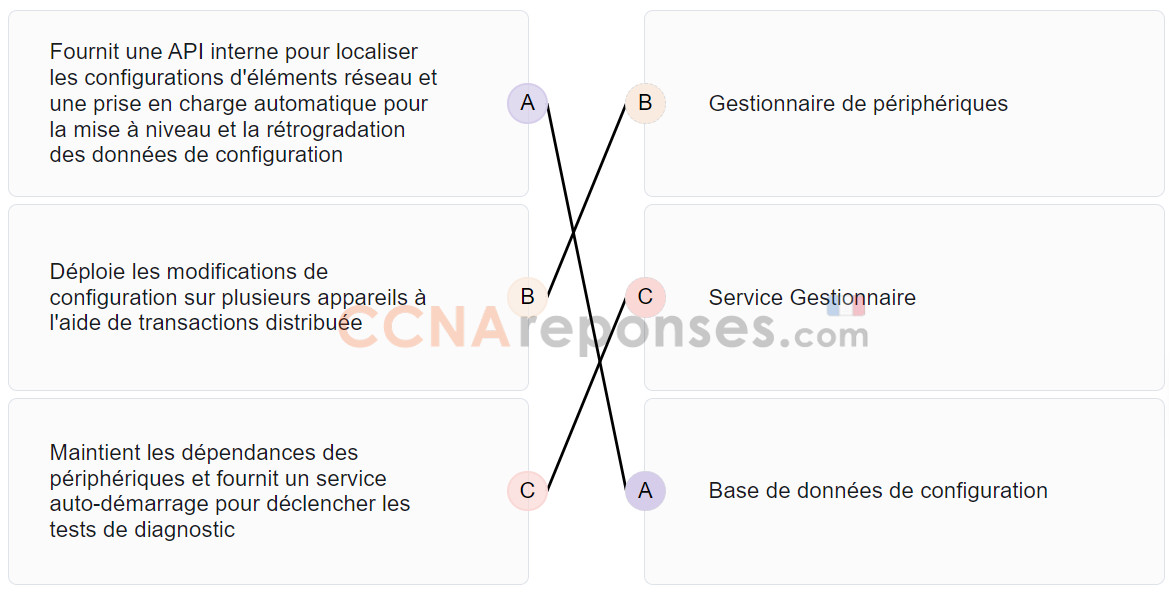

51. Faites correspondre le composant NSO de Cisco à la description.

Explication: Placez les options dans l’ordre suivant :

| Maintient les dépendances des périphériques et fournit un service auto-démarrage pour déclencher les tests de diagnostic |

Service Gestionnaire |

| Fournit une API interne pour localiser les configurations d’éléments réseau et une prise en charge automatique pour la mise à niveau et la rétrogradation des données de configuration |

Base de données de configuration |

| Déploie les modifications de configuration sur plusieurs appareils à l’aide de transactions distribuée |

Gestionnaire de périphériques |

52. Dans quel but les adresses IPv4 sont-elles utilisées ?

- Une adresse IPv4 est gravée dans la carte réseau pour identifier un périphérique de manière unique.

- Une adresse IPv4 est utilisée pour identifier de manière unique l’application qui a demandé les informations à partir d’un périphérique distant.

- Une adresse IPv4 est utilisée pour identifier de manière unique un appareil sur un réseau IP.

- Une adresse IPv4 est utilisée pour identifier le nombre de réseaux IP disponibles.

Explication: Une adresse MAC est gravée dans une carte réseau pour identifier de manière unique un périphérique. Un numéro de port est utilisé pour identifier de manière unique l’application qui a demandé des informations. Le masque de sous-réseau identifie le nombre d’hôtes pouvant se trouver sur un réseau et le numéro de réseau. Il n’y a pas vraiment de paramètre qui identifie le nombre de réseaux IP libres.

53. Un développeur d’une entreprise reçoit des commentaires indiquant qu’une application rencontre des réponses médiocres d’une application sur un serveur. L’ingénieur réseau est à la recherche d’une solution qui s’adapte à plusieurs serveurs. Quelle technologie l’ingénieur devrait-il envisager ?

- Équilibreur de charges

- Docker

- Virtualisation des serveurs

- Proxy direct (forward proxy)

Explication: L’équilibrage de charge distribue les demandes de serveur sur plusieurs serveurs. L’équilibreur de charge sélectionne le serveur qui reçoit la demande du client et fournit une connectivité à la redondance des périphériques, à la haute disponibilité et à l’évolutivité.

54. Quels sont les deux symptômes qui montrent que le DNS est un problème lors du développement et du test des scripts de réseau ? (Choisissez deux propositions.)

- Adresse IP de l’hôte affichant 169.x.x.x

- 403 error code

- 1XX status code

- Échec de l’authentification

- Aucune connexion entre l’application et un serveur distant

Explication: Les problèmes de résolution de noms se manifestent souvent par la perte de connectivité réseau et d’authentification entre une application réseau et un serveur distant. Les problèmes courants incluent la définition du serveur DNS correct, une entrée DNS manquante ou incorrecte, un nom d’hôte incorrect ou un problème de configuration sur le serveur DNS utilisé.

55. Dans quelle situation un routeur serait-il utilisé ?

- lors de l’authentification auprès d’un service d’API REST sur l’hôte local

- lors du développement d’une application sur un serveur privé situé sur le même réseau que l’équipe de développement

- lors d’une révision formelle du code

- lors du test d’une application sur un serveur cloud

Explication: Les périphériques basés sur le cloud se trouvent sur un réseau distant et un routeur est nécessaire pour envoyer le trafic du développeur (ou du réseau source) vers un réseau de destination (le réseau sur lequel réside le serveur).

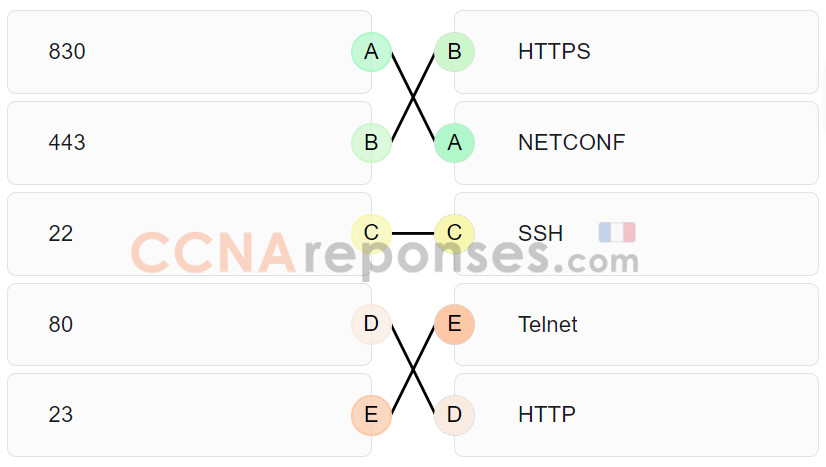

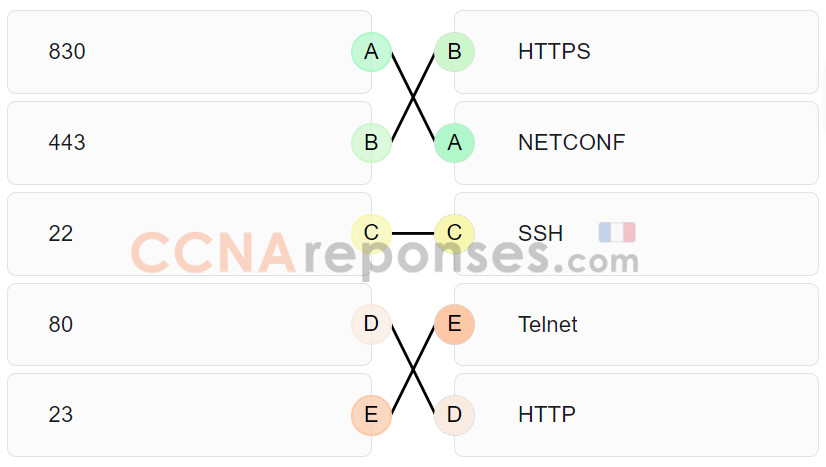

56. Faites correspondre le numéro de port par défaut au protocole de réseau.

Explication: Placez les options dans l’ordre suivant :

| 80 |

HTTP |

| 443 |

HTTPS |

| 830 |

NETCONF |

| 22 |

SSH |

| 23 |

Telnet |

57. Un développeur d’applications réseau a configuré une application pour utiliser un serveur DNS particulier afin de tester l’application sur une base de données de test. Le développeur soupçonne un problème DNS. Quelle commande pourrait-on utiliser pour vérifier un nom de domaine particulier ?

- ssh -p 53

- ifconfig

- sudo puppet agent -t

- nslookup

Explication: La commande nslookup est utilisée pour obtenir une adresse IP pour un nom de domaine spécifique en interrogeant un serveur DNS. Le nom de domaine souhaité suit la commande et éventuellement l’adresse IP d’un serveur DNS particulier.

58. Un utilisateur effectue des appels d’API REST à un serveur et les réponses du serveur incluent du code exécutable tiers. L’utilisateur remarque que les réponses ne fonctionnent pas. Quel dispositif de réseau peut empêcher l’exécution du code d’un autre organisme ?

- Pare-feu

- Serveur proxy

- Commutateur de couche 3

- Serveur proxy inversé

Explication: Les pare-feu et autres outils de gestion des stratégies peuvent rendre impossible l’exécution de code tiers (tels que JavaScript ou liens vers un tel code).

59. Un développeur utilise Cisco AnyConnect pour se connecter via un VPN au Sandbox DevNet. Quelle préférence AnyConnect provoquerait l’échec de la connexion ?

- Annulation du stockage des certificats

- Accès au réseau local

- Utiliser Démarrer avant la connexion

- Bloquer les connexions non approuvées

Explication: Si la connexion échoue lors de l’utilisation de Cisco AnyConnect pour se connecter au Sandbox DevNet, vérifiez les informations d’identification de connexion pour toute erreur de frappe, l’URL VPN du Sandbox DevNet et désactivez l’option Bloquer les connexions non fiables dans les préférences AnyConnect.

60. À quoi sert le masque de sous-réseau lorsqu’il est conjugué à une adresse IP ?

- À masquer l’adresse IP pour ceux situés en dehors du réseau

- À déterminer le sous-réseau auquel l’hôte appartient

- À déterminer si l’adresse est publique ou privée

- À identifier de manière unique un hôte sur le réseau

Explication: Avec une adresse IPv4, un masque de sous-réseau est également nécessaire. Un masque de sous-réseau est un type spécial d’adresse IPv4 qui, conjugué à l’adresse IP, détermine à quel sous-réseau le terminal appartient.

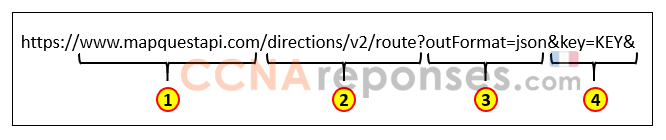

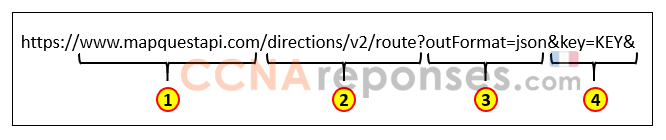

61. Reportez-vous à l’illustration. Quelle partie de la requête RESTful spécifie l’API qui est demandée.

Explication: L’API demandée se trouve dans la deuxième section, qui est directions/v2/route. Il s’agit de la section des ressources et il spécifie l’API demandée.

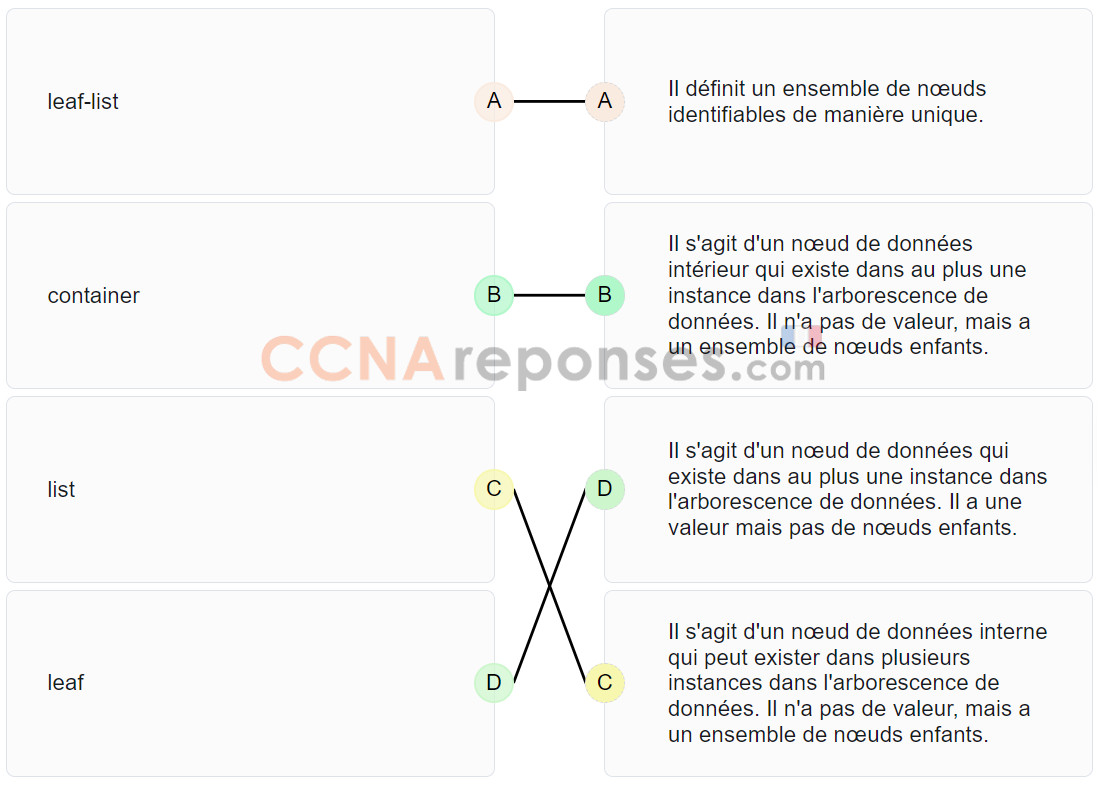

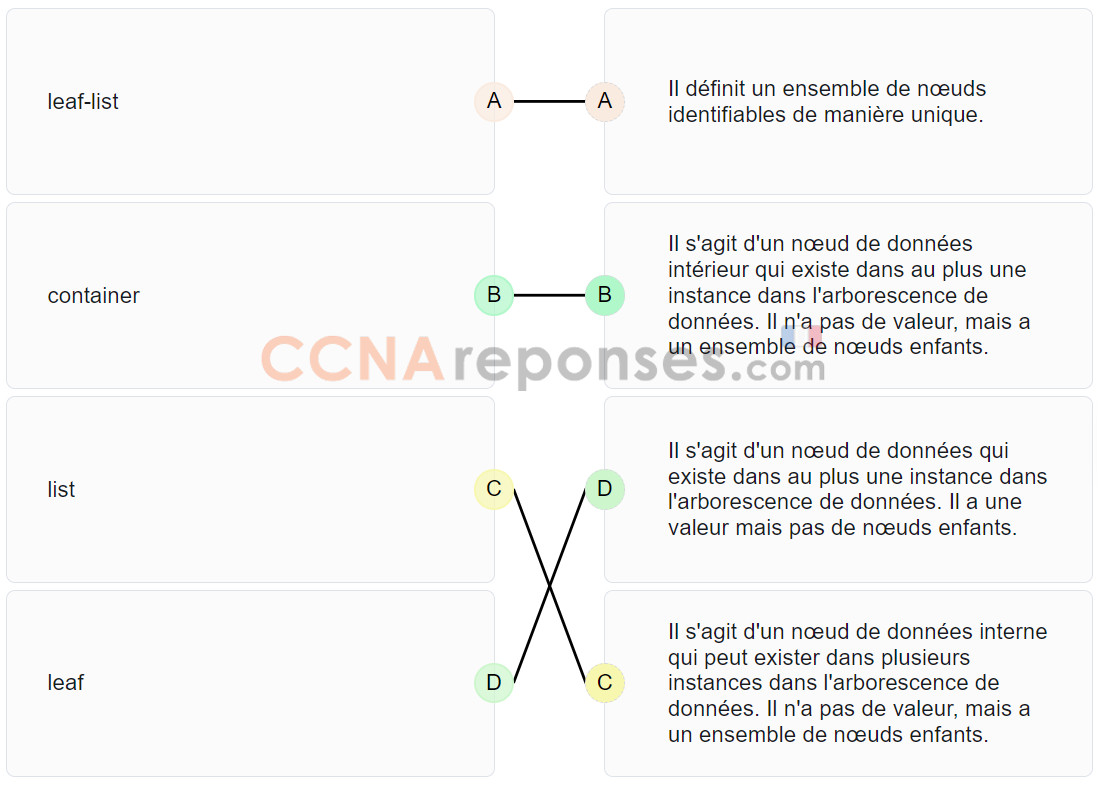

62. Faites correspondre le type de nœud dans YANG à la description.

Explication: Placez les options dans l’ordre suivant:

| leaf-list |

Il définit un ensemble de nœuds identifiables de manière unique. |

| leaf |

Il s’agit d’un nœud de données qui existe dans au plus une instance dans l’arborescence de données. Il a une valeur mais pas de nœuds enfants. |

| container |

Il s’agit d’un nœud de données intérieur qui existe dans au plus une instance dans l’arborescence de données. Il n’a pas de valeur, mais a un ensemble de nœuds enfants. |

| list |

Il s’agit d’un nœud de données interne qui peut exister dans plusieurs instances dans l’arborescence de données. Il n’a pas de valeur, mais a un ensemble de nœuds enfants. |

63. Un ingénieur implémente une solution informatique de périphérie dans laquelle plusieurs capteurs diffusent une grande quantité de données. Où la capacité informatique devrait-elle être placée ?

- aussi près de l’Internet que possible

- le plus près possible des sources de données

- aussi près que possible de la périphérie WAN

- aussi près que possible de la périphérie du réseau

Explication: Le terme « informatique de périphérie » fait référence à la pratique consistant à placer les ressources informatiques aussi proches que possible des sources réelles de données.

64. Quel périphérique de sécurité est utilisé pour faire en sorte que les demandes provenant de plusieurs ordinateurs semblent toutes provenir du même client ?

- Proxy inverse (reverse proxy)

- Proxy direct (forward proxy)

- Boîte de saut (jump box)

- Pare-feu dynamique (stateful firewall)

Explication: Le travail d’un proxy direct est de faire en sorte que les demandes provenant de plusieurs ordinateurs semblent toutes provenir du même client. C’est le contraire d’un proxy inverse, ce qui garantit que les réponses semblent toutes provenir du même serveur.

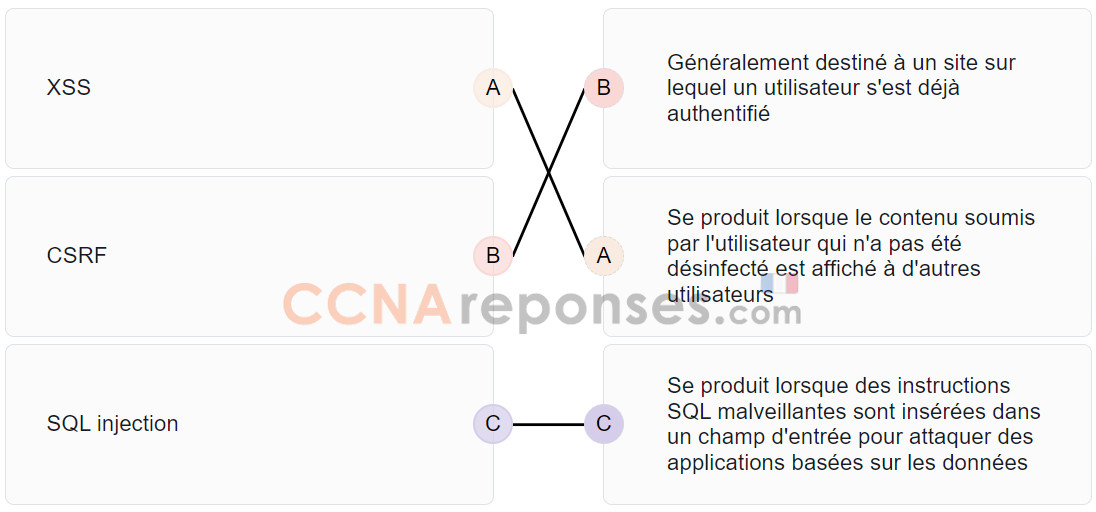

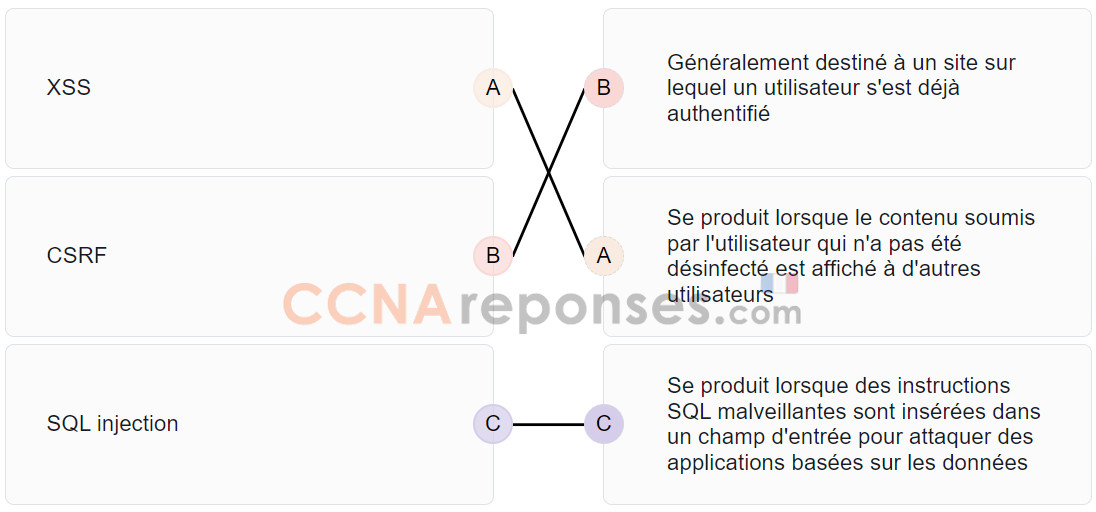

65. Faites correspondre la menace de l’OWASP à la description.

Explication: Placez les options dans l’ordre suivant :

| CSRF |

Généralement destiné à un site sur lequel un utilisateur s’est déjà authentifié |

| SQL injection |

Se produit lorsque des instructions SQL malveillantes sont insérées dans un champ d’entrée pour attaquer des applications basées sur les données |

| XSS |

Se produit lorsque le contenu soumis par l’utilisateur qui n’a pas été désinfecté est affiché à d’autres utilisateurs |

66. Quel énoncé décrit l’une des fonctions d’un commutateur de couche 2 ?

- Transmission des données en fonction de l’adressage logique

- Détermination de l’interface utilisée pour la transmission d’une trame en fonction de l’adresse MAC de destination

- Apprentissage du port affecté à un hôte par examen de l’adresse MAC de destination

- Duplication du signal électrique de chaque trame à chaque port

Explication: Un commutateur crée une table d’adresses MAC incluant les numéros de port associés en examinant l’adresse MAC source qui se trouve sur les trames entrantes. Pour envoyer une trame, le commutateur examine l’adresse MAC de destination, recherche dans l’adresse MAC un numéro de port associé à cette adresse, puis l’envoie au port spécifique. Si l’adresse MAC de destination ne figure pas dans la table, le commutateur transmet la trame vers tous les ports à l’exception du port entrant qui a émis la trame.

67. Quelles sont les deux fonctions des adresses MAC dans un LAN ? (Choisissez deux propositions.)

- pour permettre le transfert de trames de la source à la destination

- pour s’associer à une adresse IP de réseau spécifique

- pour déterminer quel hôte a la priorité de transférer des données

- pour indiquer le meilleur chemin entre les réseaux séparés

- pour identifier de manière unique un nœud sur un réseau

Explication: Tous les appareils du réseau Ethernet ont une adresse MAC (Media Access Control) unique qui est gravée dans la carte d’interface réseau (NIC). L’adresse MAC est utilisée pour diriger les données d’un périphérique particulier vers une destination réseau spécifique.

68. Quel terme est utilisé pour décrire un processus automatisé de test et de déploiement de code ?

Explication: Le pipeline CI/CD (Continuous Integration and Continuous Delivery) est une philosophie de déploiement de logiciels qui prévoit un processus automatisé de test et de déploiement.

69. Quels logiciels sont utilisés pour créer, exécuter et gérer des conteneurs dans un environnement virtuel ?

- Docker

- Fusion

- VMware

- vSphere

Explication: Les conteneurs offrent les mêmes avantages que les machines virtuelles, tels que l’isolation des charges de travail et la possibilité d’exécuter plusieurs charges de travail sur une seule machine, mais un conteneur partage le système d’exploitation de la machine hôte et utilise des binaires et des bibliothèques spécifiques au conteneur. Docker est un moteur de conteneurs populaire.

70. Quelles sont les deux raisons pour lesquelles un VLAN serait utilisé sur un commutateur de couche 2 ? (Choisissez deux propositions.)

- pour permettre l’envoi du trafic entre deux réseaux

- pour permettre la création de plusieurs réseaux à la couche 2

- pour filtrer le trafic réseau en fonction des numéros de port de protocole

- pour créer des domaines de diffusion distincts sur un commutateur

- pour permettre à un routeur de diffuser du trafic entre deux réseaux

Explication: Un réseau local virtuel (VLAN) est un réseau de couche 2 distinct qui possède son propre domaine de diffusion. Un dispositif de couche 3 tel qu’un routeur ou un commutateur multicouche est nécessaire pour communiquer entre les VLAN.

71. Quels sont les deux déclarations qui décrivent avec précision un avantage ou un inconvénient lors du déploiement de la NAT pour IPv4 dans un réseau ? (Choisissez deux réponses.)

- Le NAT aura un impact négatif sur les performances des commutateurs.

- NAT fournit une solution pour ralentir l’épuisement des adresses IPv4.

- NAT permet aux tables de routage d’inclure plus d’informations.

- NAT introduit des problèmes pour certaines applications nécessitant une connectivité de bout en bout.

- NAT améliore le traitement des paquets.

- NAT ajoute une capacité d’authentification à IPv4.

Explication: la technologie de traduction d’adresses réseau (NAT) est généralement implémentée dans les réseaux IPv4. Une application de NAT consiste à utiliser des adresses IP privées à l’intérieur d’un réseau et à utiliser NAT pour partager quelques adresses IP publiques pour de nombreux hôtes internes. De cette façon, il fournit une solution pour ralentir l’épuisement des adresses IPv4. Toutefois, comme NAT masque les adresses IP utilisées par les périphériques finaux, cela peut causer des problèmes pour certaines applications nécessitant une connectivité de bout en bout.

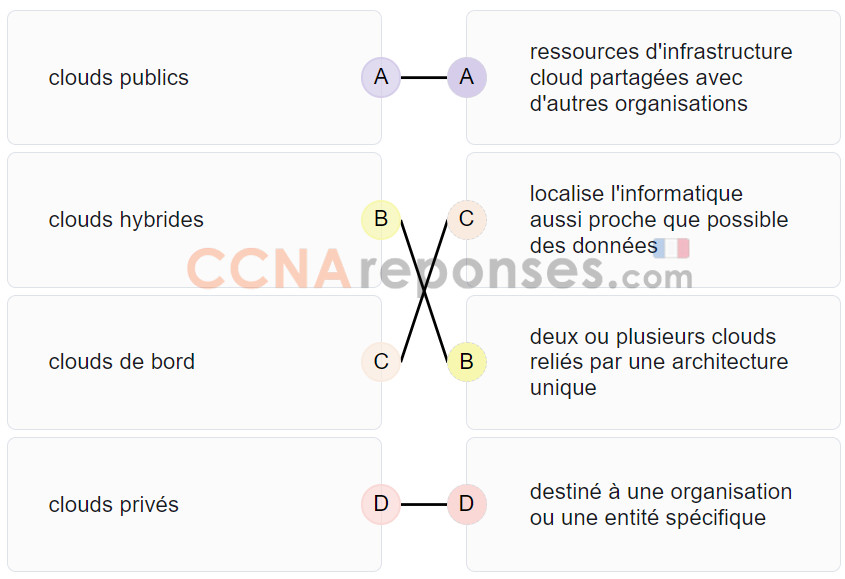

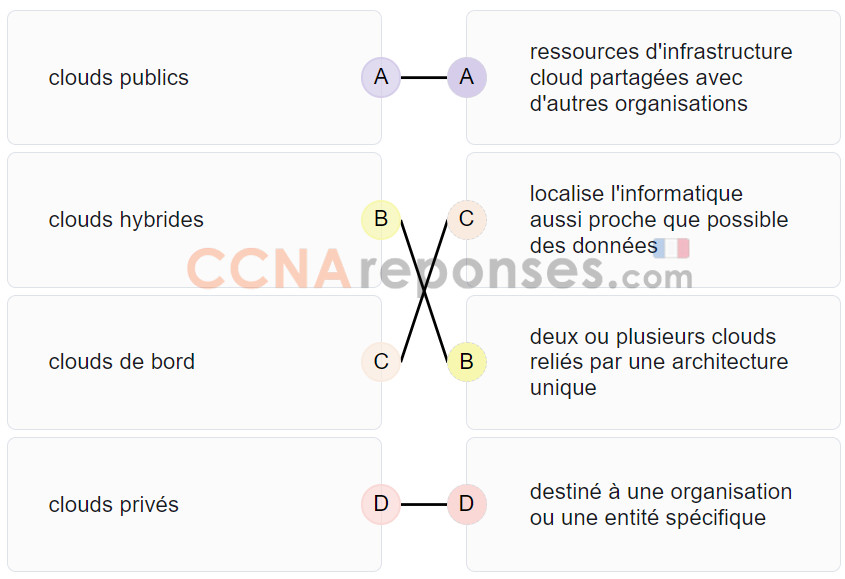

72. Faites correspondre le modèle de cloud avec une description.

Explication: Placez les options dans l’ordre suivant :

| clouds privés |

destiné à une organisation ou une entité spécifique |

| clouds publics |

ressources d’infrastructure cloud partagées avec d’autres organisations |

| clouds de bord |

localise l’informatique aussi proche que possible des données |

| clouds hybrides |

deux ou plusieurs clouds reliés par une architecture unique |

73. Quel est l’avantage pour une organisation de mettre en œuvre l’informatique de pointe ?

- minimise les niveaux élevés de transfert de données sur le réseau

- permet de centraliser toutes les ressources de calcul dans le datacenter

- offre une faible latence et une bande passante accrue pour les périphériques IoT distants

- consolide les ressources de calcul dans un seul cloud

Explication: Le terme « informatique de périphérie » fait référence à la pratique consistant à placer les ressources informatiques aussi près que possible des sources réelles de données. Le déploiement de ressources informatiques à la périphérie permet d’éviter des niveaux élevés de transfert de données sur le réseau à des fins de performances ou de sécurité.

74. Quel est l’objectif d’une passerelle par défaut ?

- Pour identifier l’adresse logique d’un ordinateur sur le réseau

- Pour identifier l’appareil qui permet aux ordinateurs du réseau local de communiquer avec des appareils sur d’autres réseaux

- Pour identifier le réseau auquel un ordinateur est connecté

- pour connecter physiquement un ordinateur à un réseau

- Pour fournir une adresse permanente à un ordinateur

Explication: Lorsqu’un hôte doit envoyer un paquet de données à un hôte de destination dans un autre réseau, il ne peut pas l’envoyer directement, mais la transmission sera routée. L’hôte d’envoi décide d’abord si l’hôte de destination se trouve sur le même réseau. Si ce n’est pas le cas, il l’enverra à la passerelle par défaut. Une passerelle par défaut est généralement référencée à l’interface d’un routeur connecté au réseau local.

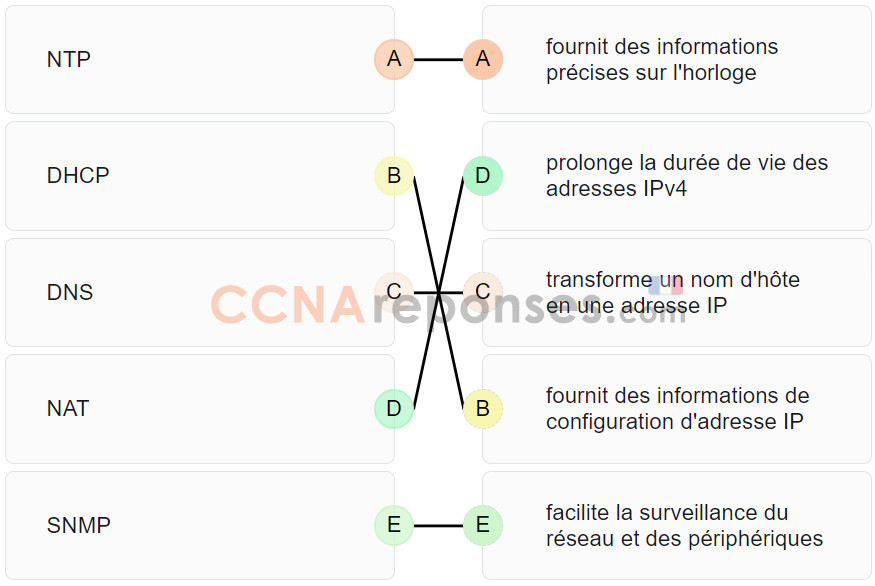

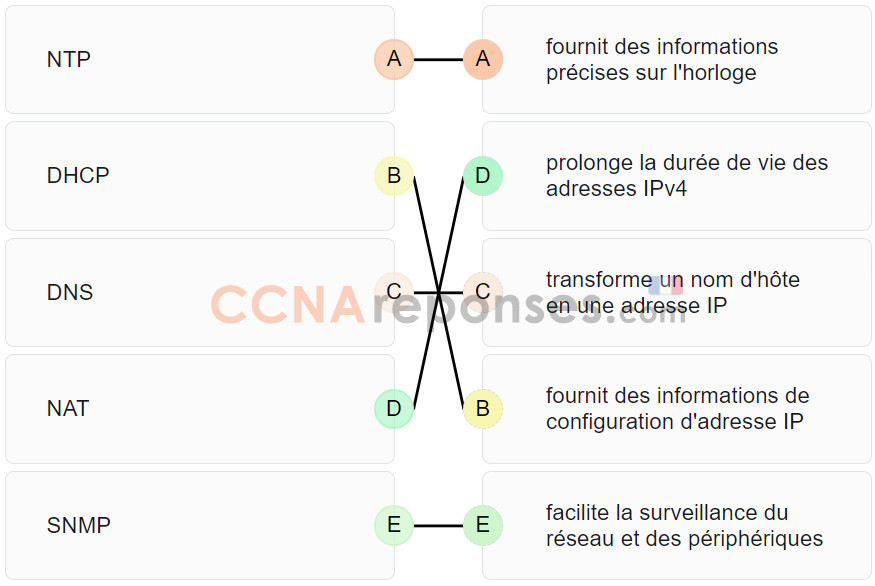

75. Faites correspondre le protocole à la description.

Explication: Placez les options dans l’ordre suivant:

| DNS |

transforme un nom d’hôte en une adresse IP |

| SNMP |

facilite la surveillance du réseau et des périphériques |

| NAT |

prolonge la durée de vie des adresses IPv4 |

| DHCP |

fournit des informations de configuration d’adresse IP |

| NTP |

fournit des informations précises sur l’horloge |

76. Quels sont les deux numéros de port couramment utilisés pour Telnet ? (Choisissez deux propositions.)

Explication: Telnet utilise couramment 23 ou 992 alors que le protocole sécurisé SSH utilise le port 22. DNS utilise port 53. HTTP utilise port 80 et HTTPS utilise 443. NETCONF utilise le port 830. RESTCONF peut utiliser les ports 8008, 8080 ou 8888.

77. Reportez-vous à l’illustration. Une entreprise utilise trois serveurs pour prendre en charge une nouvelle application réseau. L’administrateur réseau cherche à inclure un équilibreur de charge dans la conception du réseau afin d’améliorer les performances de la réponse de l’application. Où l’équilibreur de charge doit-il être installé ?

- dans le cloud

- entre les serveurs et le stockage

- entre l’hôte et le cloud

- connecté au même commutateur que les serveurs

Explication: Étant donné que l’équilibrage de charge du serveur distribue les demandes de serveur sur plusieurs serveurs, l’équilibreur de charge doit être attaché au même commutateur que les serveurs.