Examen Checkpoint: Examen du Groupe de Présentation du Système d’Exploitation

Modules 3 et 4 – CyberOps Associate 1.0 Réponses Français

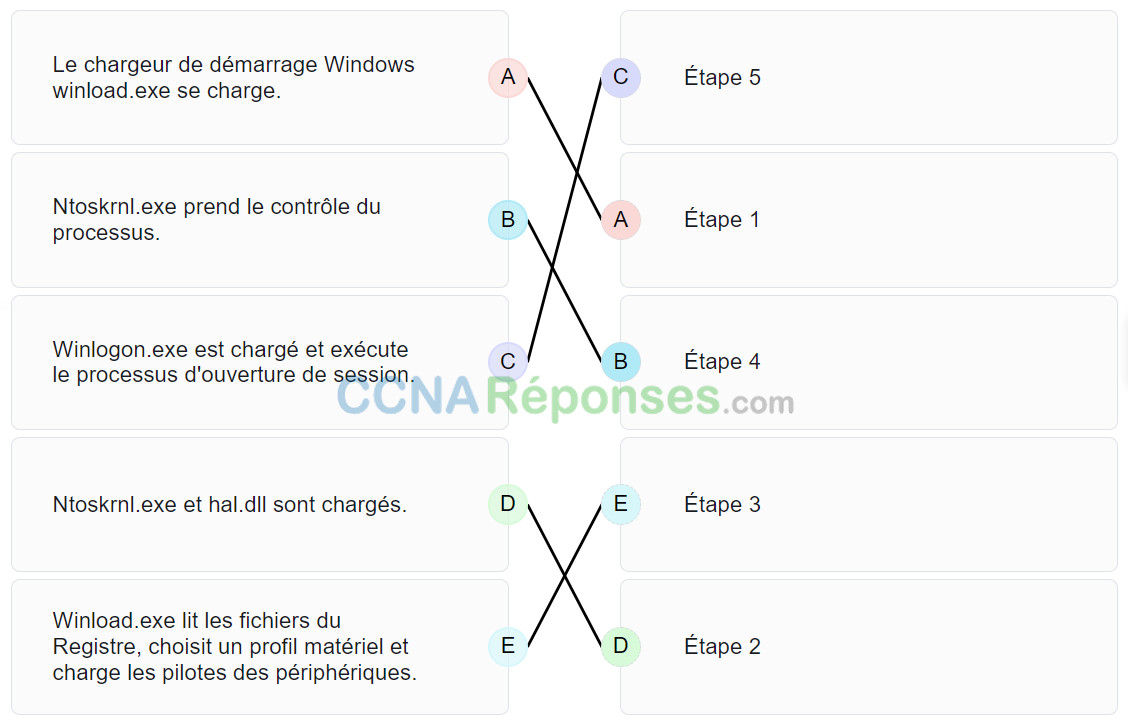

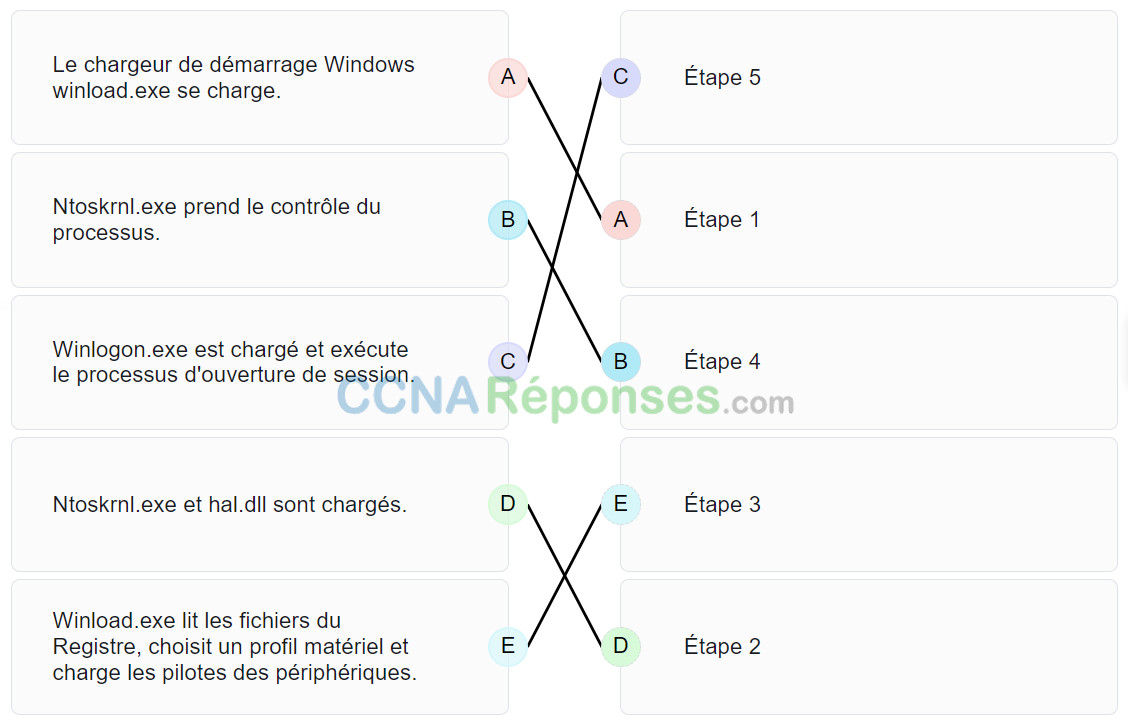

1. Associez la séquence de démarrage de Windows 10 après le chargement du gestionnaire de démarrage (bootmgr.exe).

Explication:

| Étape 1 |

Le chargeur de démarrage Windows winload.exe se charge. |

| Étape 2 |

Ntoskrnl.exe et hal.dll sont chargés. |

| Étape 3 |

Winload.exe lit les fichiers du Registre, choisit un profil matériel et charge les pilotes des périphériques. |

| Étape 4 |

Ntoskrnl.exe prend le contrôle du processus. |

| Étape 5 |

Winlogon.exe est chargé et exécute le processus d’ouverture de session. |

2. Un technicien informatique souhaite créer une règle sur deux ordinateurs Windows 10 afin d’empêcher une application installée d’accéder à l’Internet public. Quel outil le technicien doit-il utiliser pour effectuer cette opération ?

- Pare-feu Windows Defender avec fonctions avancées de sécurité

- DMZ

- Gestion de l’ordinateur

- Politique de sécurité locale

Explication: Le pare-feu Windows avec fonctions avancées de sécurité ou le pare-feu Windows Defender avec fonctions avancées de sécurité sous Windows 10 permet de créer des règles entrantes et sortantes et des règles de sécurité de connexion telles que le trafic de sécurité entre deux ordinateurs, mais aussi de contrôler les règles de sécurité de connexion actives.

3. À quelle fin un utilisateur peut-il exécuter la commande net accounts sous Windows ?

- Pour affiche la liste des ordinateurs et des périphériques sur le réseau

- Pour afficher des informations sur des ressources réseau partagées

- Pour examiner les paramètres relatifs aux exigences de mot de passe et de connexion pour les utilisateurs

- Pour démarrer un service réseau

Explication: Voici quelques exemples de commandes net courantes :

- net accounts : définit les exigences de mot de passe et de connexion pour les utilisateurs

- net start : démarre un service réseau ou répertorie les services réseau en cours d’exécution

- net use : se connecte, se déconnecte et affiche des informations sur les ressources réseau partagées

- net view : affiche une liste des ordinateurs et des périphériques sur le réseau

Lorsqu’elle est utilisée sans options, la commande net accounts affiche les paramètres en cours pour le mot de passe, les limitations de connexion et les informations de domaine.

4. Parmi ces propositions, deux commandes peuvent être utilisées pour vérifier si la résolution de noms du DNS fonctionne correctement sur un PC Windows. Lesquelles ? (Choisissez deux propositions.)

- net cisco.com

- ping cisco.com

- ipconfig /flushdns

- nslookup cisco.com

- nbtstat cisco.com

Explication: La commande ping teste la connexion entre deux hôtes. Lorsqu’une commande ping utilise un nom de domaine d’hôte pour tester la connexion, le répartiteur dans le PC exécute d’abord la résolution de noms pour demander au serveur DNS l’adresse IP de l’hôte. Si la commande ping ne peut pas traduire le nom de domaine en adresse IP, une erreur apparaitra.

Nslookup est un outil utilisé pour tester et dépanner les serveurs DNS.

5. Quelle technologie a été développée pour remplacer le programme BIOS sur les cartes mères des ordinateurs personnels modernes ?

- UEFI

- CMOS

- MBR

- Mémoire vive (RAM)

Explication: Depuis 2015, la plupart des cartes mères des ordinateurs personnels sont équipées d’UEFI en remplacement du programme BIOS.

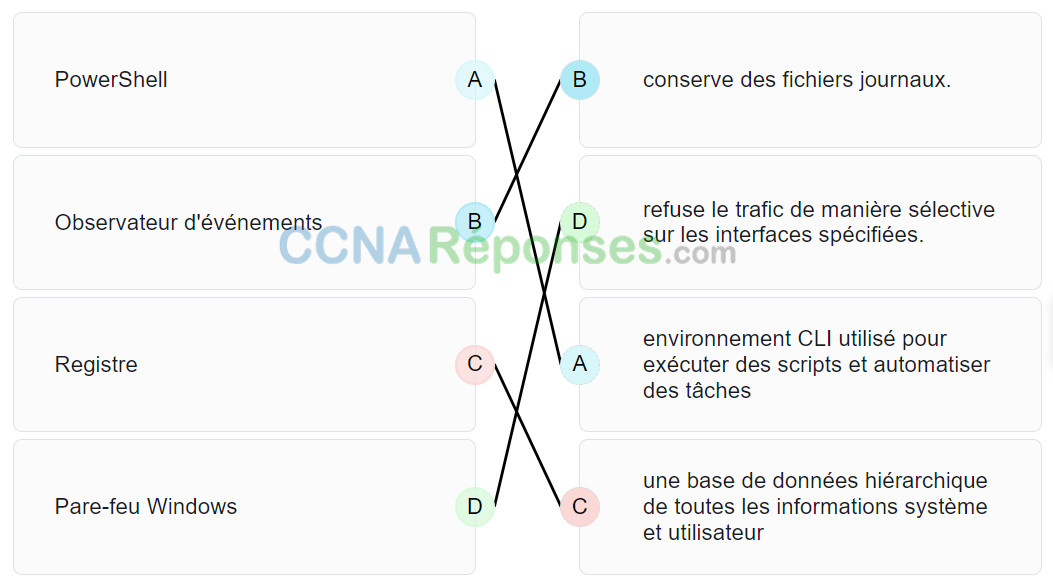

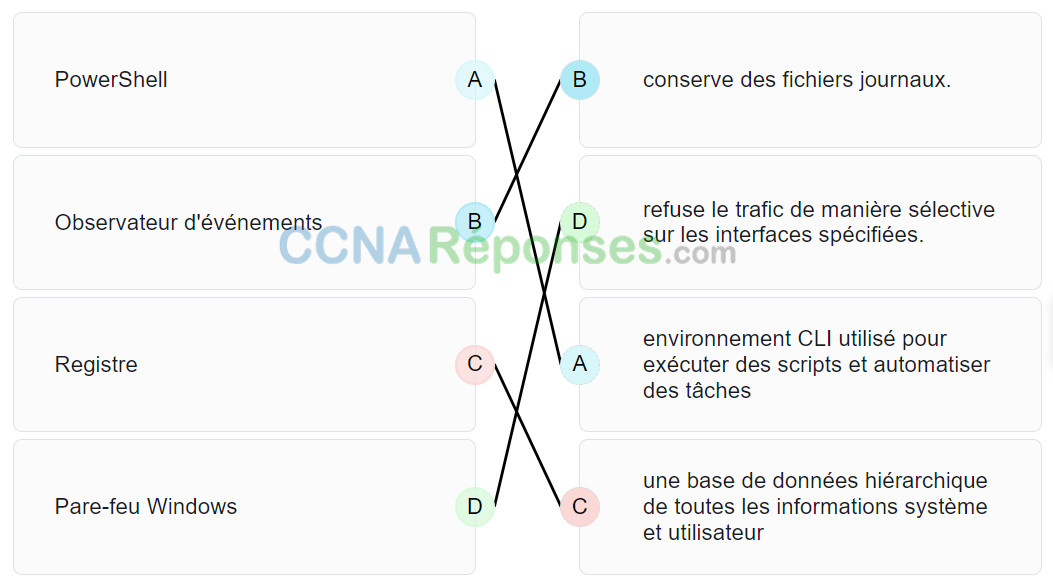

6. Associez l’outil de systeme Windows à sa description.

Explication: Disposez les réponses dans l’ordre suivant:

| Registre |

une base de données hiérarchique de toutes les informations système et utilisateur |

| Pare-feu Windows |

refuse le trafic de manière sélective sur les interfaces spécifiées. |

| PowerShell |

environnement CLI utilisé pour exécuter des scripts et automatiser des tâches |

| Observateur d’événements |

conserve des fichiers journaux. |

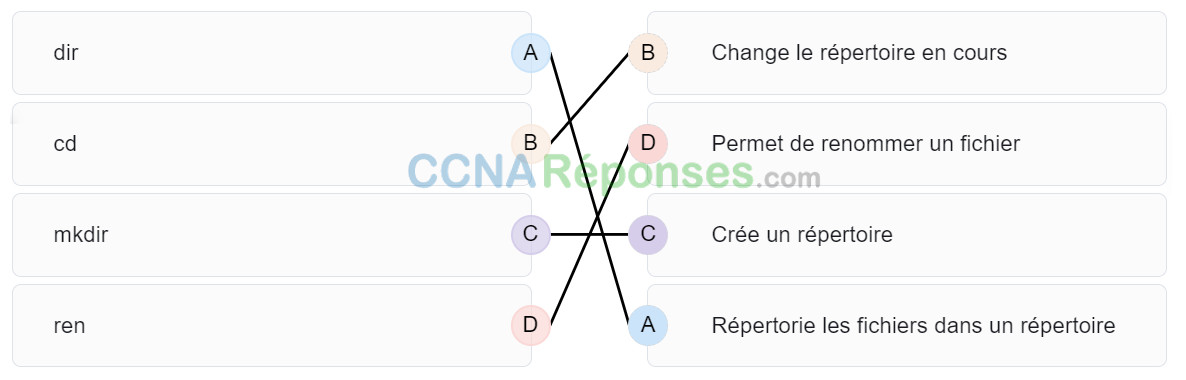

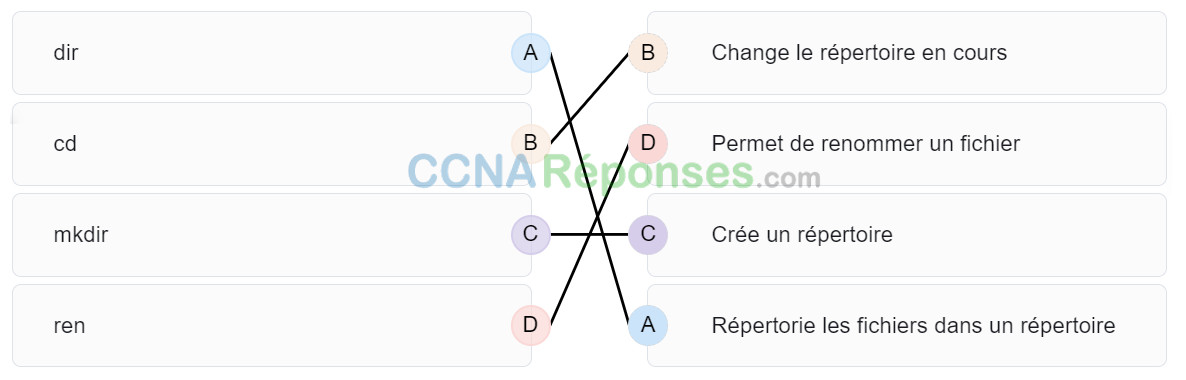

7. Associez la commande Windows à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| ren |

Permet de renommer un fichier |

| mkdir |

Crée un répertoire |

| cd |

Change le répertoire en cours |

| dir |

Répertorie les fichiers dans un répertoire |

8. Un utilisateur de PC émet la commande netstat sans aucune option. Quel est le résultat affiché par cette commande ?

- Une table de routage locale

- Un rapport de connexion et d’utilisation du réseau

- Une liste historique des commandes ping qui ont été envoyées avec succès

- Une liste de toutes les connexions TCP actives

Explication: Lorsqu’elle est utilisée seule (c’est-à-dire sans option), la commande netstat affiche toutes les connexions TCP actives qui sont disponibles.

9. À quelle fin un utilisateur peut-il exécuter la commande netsh sur un ordinateur Windows ?

- Pour tester les périphériques matériels de l’ordinateur

- Pour créer des comptes utilisateur

- Pour configurer les paramètres réseau de l’ordinateur

- Pour modifier le nom de l’ordinateur

Explication: Lorsqu’elle est utilisée seule (c’est-à-dire sans option), la commande netstat affiche toutes les connexions TCP actives qui sont disponibles.

10. Un utilisateur crée un fichier avec l’extension .ps1 sous Windows. De quel type de fichier s’agit-il ?/p>

- Une applet de commande PowerShell

- Une fonction PowerShell

- Une documentation PowerShell

- Un script PowerShell

Explication: PowerShell peut exécuter les types de commandes suivants :

- Applets de commande : exécutent une action et renvoient un résultat ou un objet à la prochaine commande qui sera exécutée

- Scripts PowerShell : fichiers avec l’extension .ps1 contenant les commandes PowerShell qui sont exécutées

- Fonctions PowerShell : extraits de code qui peuvent être référencés dans un script

11. Quel type de commande Windows PowerShell exécute une action et renvoie un résultat ou un objet à la prochaine commande qui sera exécutée ?

- routines

- fonctions

- scripts

- applets de commande

Explication: PowerShell peut exécuter les types de commandes suivants :

- Applets de commande : exécutent une action et renvoient un résultat ou un objet à la prochaine commande qui sera exécutée.

- Scripts PowerShell : fichiers avec l’extension .ps1 contenant les commandes PowerShell qui sont exécutées.

- Fonctions PowerShell : extraits de code qui peuvent être référencés dans un script

12. Un utilisateur se connecte à Windows avec un compte utilisateur normal et tente d’utiliser une application qui exige des privilèges d’administrateur. Que peut-il faire pour réussir à utiliser l’application ?

- Cliquer sur l’application avec le bouton droit et sélectionner ensuite Exécuter en tant qu’administrateur.

- Cliquer sur l’application avec le bouton droit et sélectionner ensuite Exécuter en tant que root.

- Cliquer sur l’application avec le bouton droit et sélectionner ensuite Exécuter en tant que privilège.

- Cliquer sur l’application avec le bouton droit et sélectionner ensuite Exécuter en tant que super-utilisateur.

Explication: Pour des raisons de sécurité, il est conseillé de ne pas ouvrir une session Windows à l’aide du compte Administrateur ou d’un compte disposant de privilèges administratifs. Lorsqu’il s’avère nécessaire d’exécuter ou d’installer un logiciel qui exige des privilèges d’administrateur, l’utilisateur peut cliquer sur celui-ci avec le bouton droit dans l’Explorateur de fichiers Windows et sélectionner ensuite Exécuter en tant qu’administrateur .

13. Quel type d’outil permet aux administrateurs d’observer et de comprendre tous les détails d’une transaction réseau ?

- Logiciel de capture de paquets

- Outil d’analyse des programmes malveillants

- Système de gestion des incidents

- Gestionnaires de journaux

Explication: Un logiciel de capture des paquets réseau est un outil extrêmement utile, car il permet d’observer et de comprendre les détails d’une transaction réseau.

14. Quel numéro d’adresse de port réservé le serveur de noms de domaine (DNS) utilise-t-il pour diffuser des requêtes ?

Explication: Les numéros de port sont utilisés dans les communications TCP et UDP pour différencier les divers services en cours d’exécution sur un appareil. Le numéro de port réservé utilisé par DNS est le 53.

15. Dans le shell Linux, quel caractère est utilisé entre deux commandes pour indiquer au shell de combiner et d’exécuter ces deux commandes dans l’ordre ?

Explication: Dans le shell Linux, il est possible de combiner plusieurs commandes pour exécuter une tâche complexe. Cette technique est appelée « chaînage ». Le processus de chaînage est spécifié en insérant le caractère « | » entre deux commandes consécutives.

16. Un système Linux démarre par défaut dans l’interface utilisateur graphique. Quelle application un administrateur réseau peut-il utiliser, dans ce cas, pour accéder à l’environnement CLI ?

- Visionneuse de fichiers

- Outil de gestion de paquets

- Émulateur de terminal

- Visionneuse système

Explication: Un émulateur de terminal est une application qui permet à un utilisateur Linux d’accéder à l’environnement CLI.

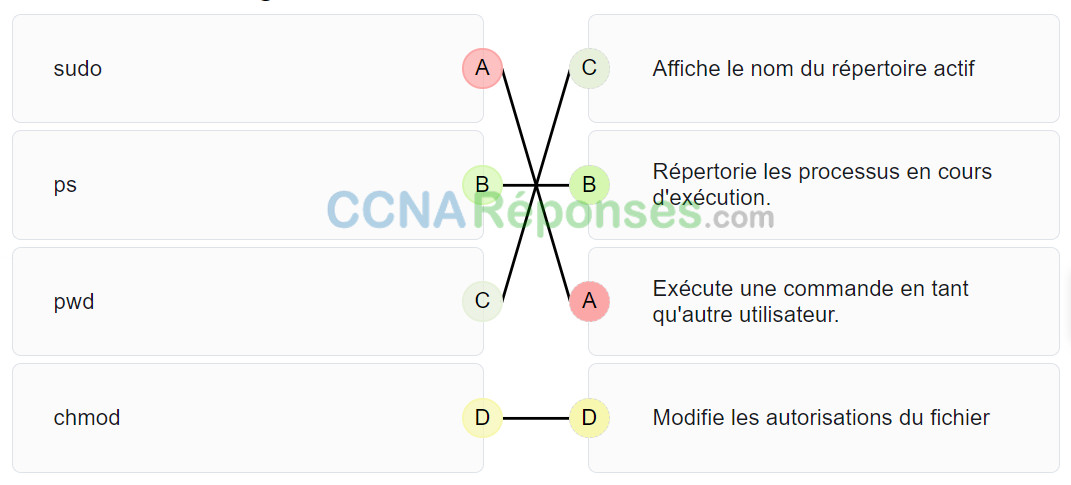

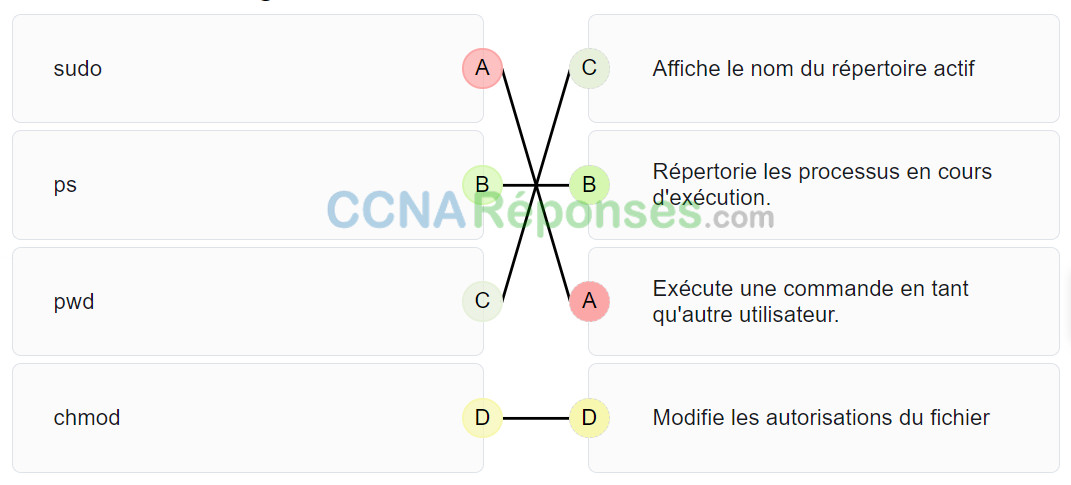

17. Associez La commande Linux à sa fonction.

Explication: PDisposez les réponses dans l’ordre suivant:

| pwd |

Affiche le nom du répertoire actif |

| sudo |

Exécute une commande en tant qu’autre utilisateur. |

| chmod |

Modifie les autorisations du fichier |

| ps |

Répertorie les processus en cours d’exécution. |

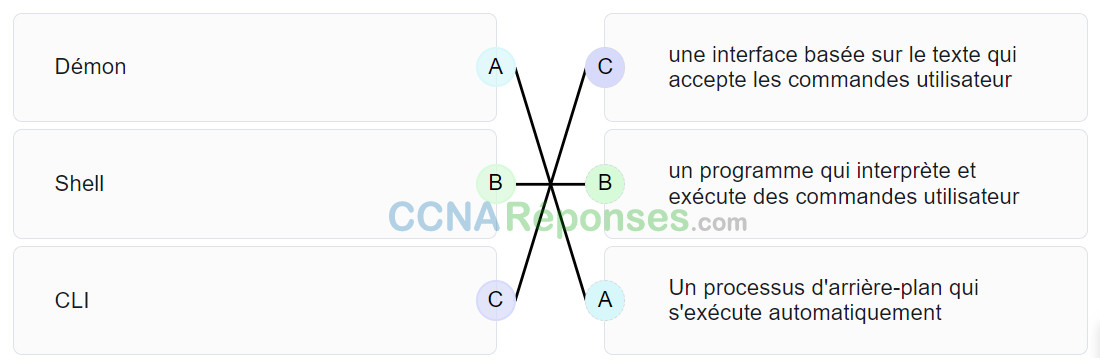

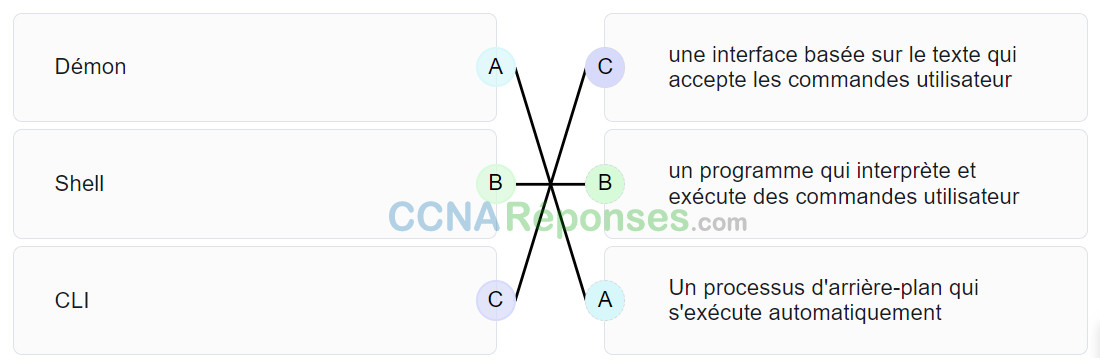

18. Faites correspondre le composant système Linux avec la description.

Explication: Disposez les réponses dans l’ordre suivant:

| Shell |

un programme qui interprète et exécute des commandes utilisateur |

| Démon |

Un processus d’arrière-plan qui s’exécute automatiquement |

| CLI |

une interface basée sur le texte qui accepte les commandes utilisateur |

19. Pourquoi un administrateur réseau choisirait-il Linux comme système d’exploitation du centre opérationnel de sécurité ?

- Davantage d’applications réseau sont créées pour cet environnement.

- Il est plus facile à utiliser que les autres systèmes d’exploitation.

- L’administrateur bénéficie d’un contrôle accru sur le système d’exploitation.

- Il est plus sécurisé que les autres systèmes d’exploitation serveur.

Explication: Plusieurs raisons justifient l’utilisation de Linux dans le centre opérationnel de sécurité.

- Linux est un système d’exploitation open source.

- L’interface de ligne de commande est un environnement très puissant.

- L’utilisateur a davantage de contrôle sur le système d’exploitation.

- Linux permet de mieux contrôler les communications réseau.

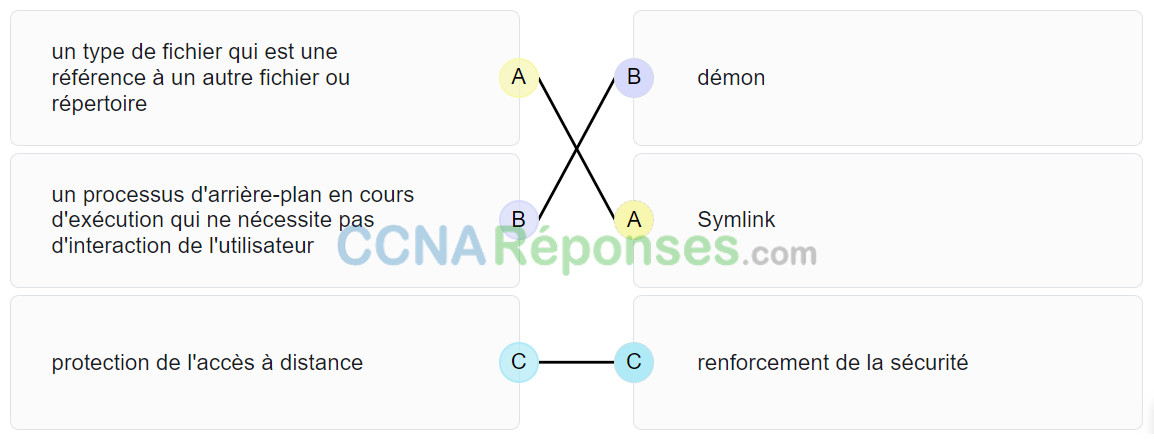

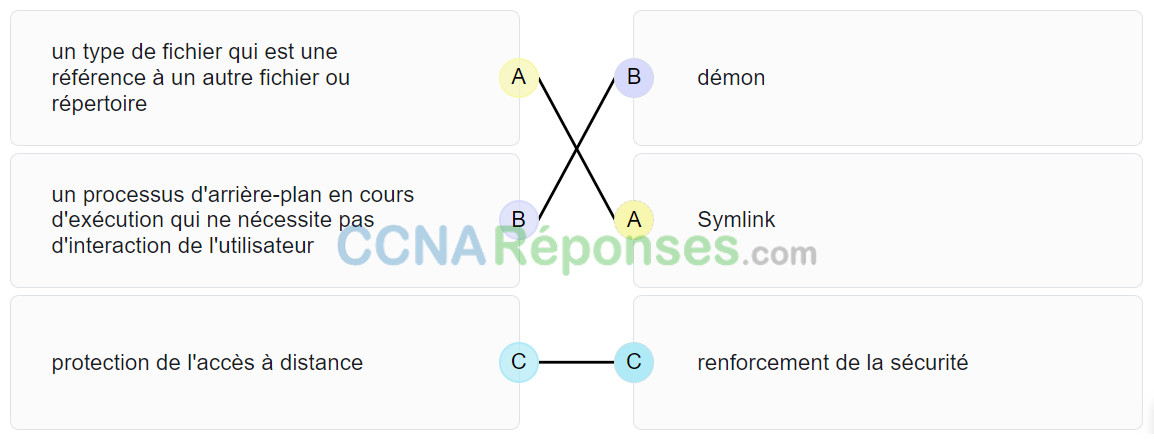

20. Associez la description au terme Linux correspondant.

Explication: Placez les options dans l’ordre suivant :

| un processus d’arrière-plan en cours d’exécution qui ne nécessite pas d’interaction de l’utilisateur |

démon |

| protection de l’accès à distance |

renforcement de la sécurité |

| un type de fichier qui est une référence à un autre fichier ou répertoire |

Symlink |

21. Pourquoi Kali Linux est-il souvent choisi pour tester la sécurité réseau d’une entreprise ?

- Il s’agit d’un outil d’analyse du réseau qui hiérarchise les risques de sécurité.

- Il s’agit d’une distribution de sécurité Linux open source qui contient plusieurs outils.

- Il peut être utilisé pour tester les faiblesses en utilisant uniquement des logiciels malveillants.

- Il peut être utilisé pour intercepter et journaliser le trafic réseau.

Explication: Kali est une distribution Linux open source souvent utilisée par les professionnels de l’IT pour tester la sécurité des réseaux.

22. Pour quelle raison considère-t-on que Linux est mieux protégé contre les programmes malveillants que les autres systèmes d’exploitation ?

- Outils de pénétration et de protection personnalisables

- Moins de déploiements

- Structure de système de fichiers, permissions de fichiers et restrictions de compte utilisateur

- Pare-feu intégré

Explication: La conception d’exploitation de Linux, y compris la structure du système de fichiers, les permissions de fichiers standard et les restrictions de compte utilisateur, lui assure un meilleur niveau de protection. Le système d’exploitation Linux comporte toutefois des vulnérabilités et il se peut que des programmes malveillants qui affectent son fonctionnement y soient installés.

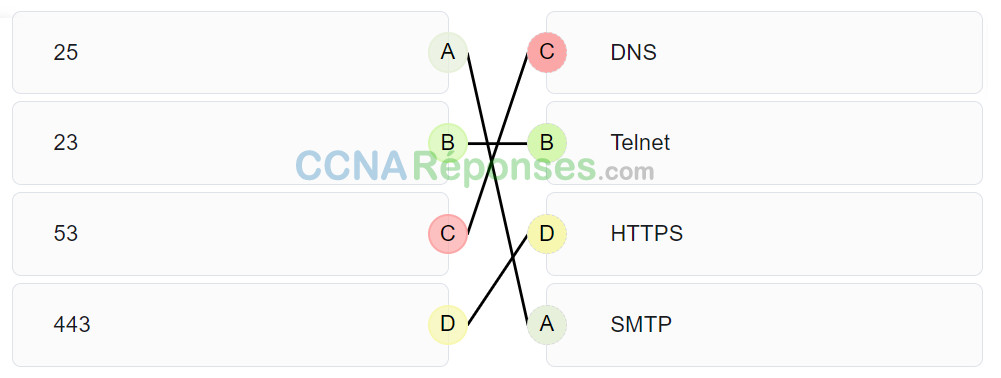

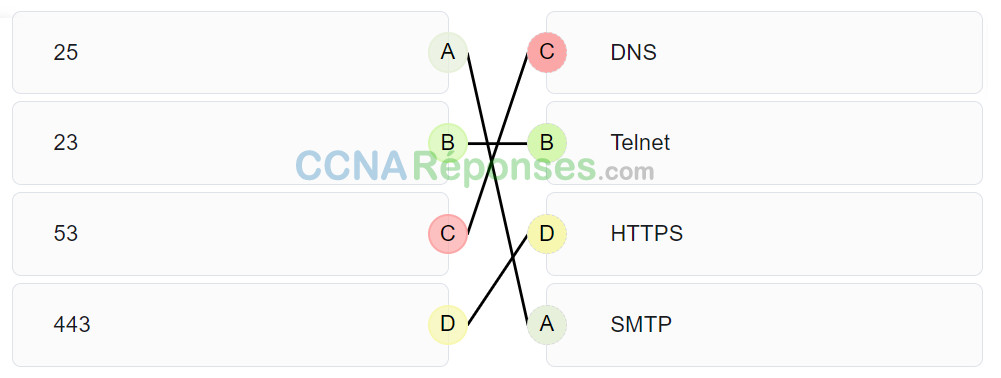

23. Faites correspondre les ports couramment utilisés sur un serveur Linux avec le service correspondant.

Explication: Disposez les réponses dans l’ordre suivant:

| 25 |

SMTP |

| 53 |

DNS |

| 23 |

Telnet |

| 443 |

HTTPS |

24. Quels sont les avantages liés à l’utilisation d’une partition ext4 au lieu du système de fichiers ext3 ? (Choisissez deux propositions.)

- Compatibilité avec NTFS

- Compatibilité avec CDFS

- Performances accrues

- Augmentation de la taille des fichiers pris en charge

- Temps de chargement réduit

- Augmentation du nombre de périphériques pris en charge

Explication: La partition ext4 est basée sur le système de fichiers ext3. Elle s’accompagne d’extensions qui améliorent les performances et augmentent le nombre de fichiers pris en charge. Une partition ext4 prend également en charge la journalisation, une fonctionnalité du système de fichiers qui réduit les risques de corruption du système de fichiers en cas de coupure soudaine de l’alimentation.

25. Que se passe-t-il quand un administrateur Linux saisit la commande man man ?

- La commande man man fournit la documentation relative à la commande man

- La commande man man ouvre le fichier journal le plus récent

- La commande man man fournit la liste des commandes disponibles au niveau de l’invite actuelle

- La commande man man configure l’interface réseau avec une adresse manuelle

Explication: La commande man est l’abréviation de « manuel ». Elle permet d’obtenir la documentation relative à une commande Linux. La commande man man fournit la documentation sur la façon d’utiliser le manuel.

26. Quelle instruction décrit la fonction du protocole SMB (Server Message Block)?

- Il est utilisé pour gérer les PC distants.

- Il est utilisé pour diffuser du contenu multimédia.

- Il est utilisé pour partager des ressources réseau.

- Il est utilisé pour compresser les fichiers stockés sur un disque.

Explication: Le protocole SMB (Server Message Block) est utilisé pour partager des ressources réseau.

27. Quel outil Windows un administrateur de cybersécurité peut-il utiliser pour sécuriser les ordinateurs autonomes qui ne font pas partie d’un domaine Active Directory ?

- Windows Defender

- Stratégie de sécurité locale

- PowerShell

- Pare-feu Windows

Explication: Les systèmes Windows qui ne font pas partie d’un domaine Active Directory peuvent utiliser la stratégie de sécurité locale de Windows pour appliquer des paramètres de sécurité sur chaque système autonome.

28. Un technicien a installé un utilitaire tiers qui est utilisé pour gérer un ordinateur Windows 7. Toutefois, l’utilitaire ne démarre pas automatiquement au démarrage de l’ordinateur. Que peut faire le technicien pour résoudre ce problème ?

- Désinstaller le programme et sélectionner Ajouter de nouveaux programmes dans l’utilitaire Ajouter ou supprimer des programmes pour installer l’application

- Définir le type de démarrage de l’utilitaire sur Automatique dans la console Services

- Utiliser l’utilitaire Ajouter ou supprimer des programmes pour définir l’accès et les paramètres par défaut du programme

- Choisir la valeur 1 pour la clé de Registre de l’application

Explication: La console Services du système d’exploitation Windows permet de gérer l’ensemble des services sur les ordinateurs locaux et distants. Si vous définissez le paramètre Automatique dans la console Services, le service choisi sera lancé au démarrage de l’ordinateur.

29. Quelle commande Linux peut être utilisée pour afficher le nom du répertoire de travail en cours ?

Explication: L’une des commandes Linux les plus importantes est pwd, qui permet d’imprimer le répertoire de travail. Elle présente aux utilisateurs le chemin d’accès physique au répertoire dans lequel ils travaillent.

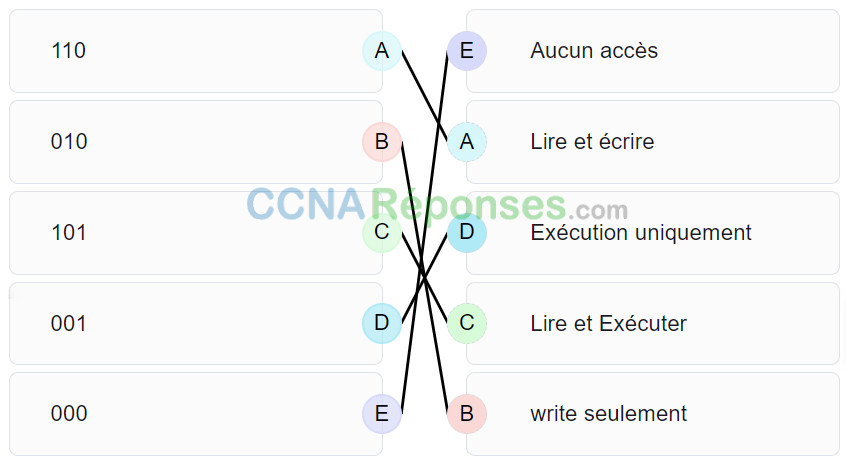

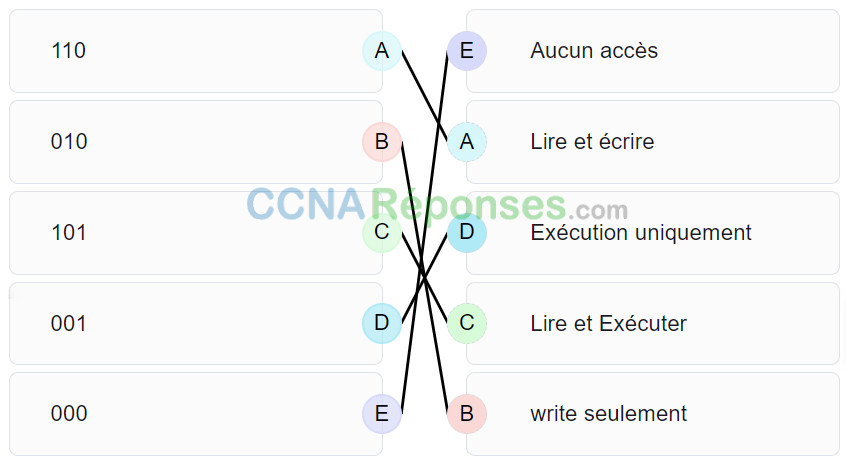

30. Faites correspondre la valeur octale à la description de l’autorisation de fichier sous Linux.

Explication: Disposez les réponses dans l’ordre suivant:

| 010 |

write seulement |

| 101 |

Lire et Exécuter |

| 110 |

Lire et écrire |

| 001 |

Exécution uniquement |

| 000 |

Aucun accès |

31. Quelles méthodes peut-on utiliser pour sécuriser un dispositif informatique ? Citez-en deux.

- Assurez leur sécurité physique.

- Mettez à jour les correctifs tous les ans, quelle que soit leur date de sortie.

- Autorisez les services par défaut à rester activés.

- Appliquer le mécanisme d’historique des mots de passe.

- Activez la détection automatique USB.

Explication: Voici les bonnes pratiques pour renforcer la sécurité des appareils :

- Assurez leur sécurité physique.

- Réduisez le nombre de packages installés.

- Désactivez les services inactifs.

- Utilisez SSH et désactivez l’identifiant du compte racine (root) via SSH.

- Mettez le système à jour régulièrement.

- Désactivez la détection automatique USB.

- Imposez l’utilisation de mots de passe forts.

- Modifiez régulièrement les mots de passe.

- Interdisez aux utilisateurs de réutiliser les anciens mots de passe.

- Consultez régulièrement les journaux.

32. Examinez le résultat de la commande ls -l dans la sortie Linux ci-dessous. Quelles permissions de fichiers sont affectées au fichier analyst.txt ?

ls –l analyst.txt

-rwxrw-r-- sales staff 1028 May 28 15:50 analyst.txt

- lecture seule

- écriture seule

- lecture, écriture et exécution

- lecture, écriture

Explication: Les autorisations de fichier sont toujours affichées dans l’ordre Utilisateur, Groupe et Autre. Dans l’exemple affiché ici, le fichier dispose des autorisations suivantes :

- Le tiret (–) signifie qu’il s’agit d’un fichier. Pour les répertoires, le premier tiret est remplacé par un « d ».

- Le premier jeu de caractères correspond à l’autorisation utilisateur (rwx). L’utilisateur propriétaire du fichier (sales) peut lire le fichier, l’écrire et l’exécuter.

- Le second jeu de caractères s’applique aux autorisations de groupe (rw-). Le groupe qui détient le fichier (staff) peut lire et écrire le fichier.

- Le troisième jeu de caractères correspond aux autres autorisations utilisateur ou de groupe (r–). Pour tout autre utilisateur ou groupe du système, le fichier n’est accessible qu’en lecture.

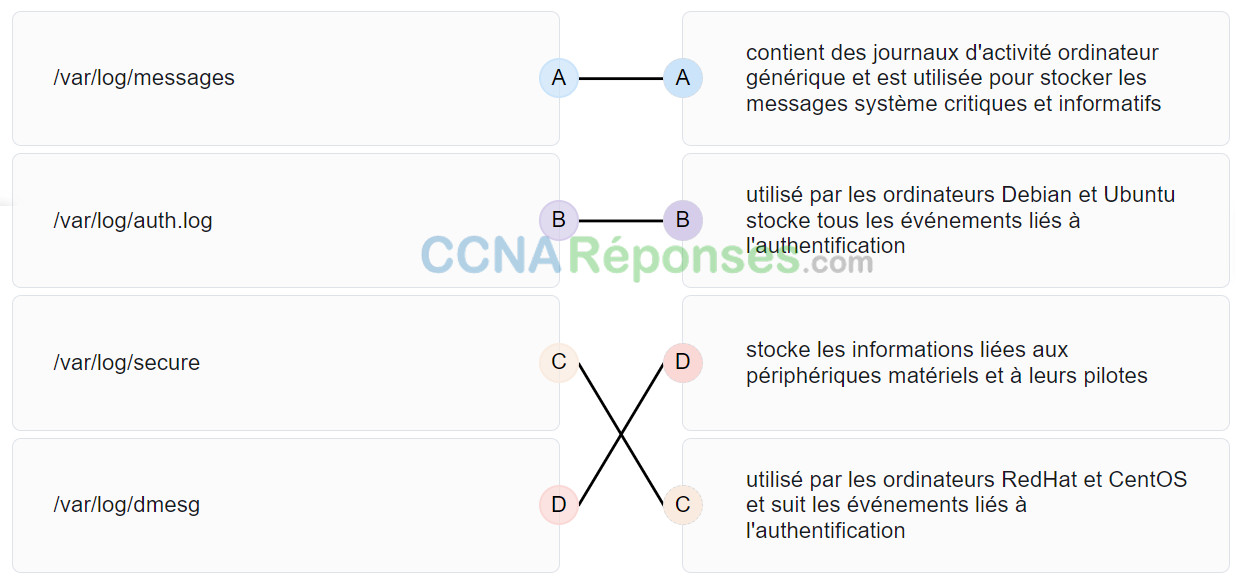

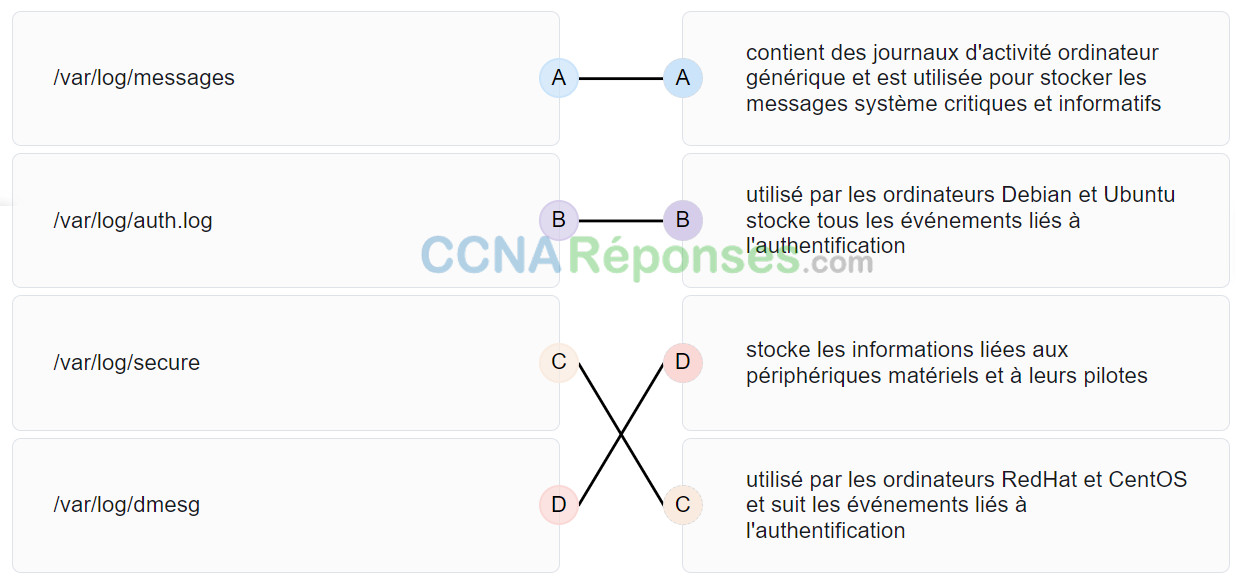

33. Associez les fichiers journaux Linux standards à la fonction appropriée.

Explication: Classez les réponses dans l’ordre suivant :

| /var/log/secure |

utilisé par les ordinateurs RedHat et CentOS et suit les événements liés à l’authentification |

| /var/log/messages |

contient des journaux d’activité ordinateur générique et est utilisée pour stocker les messages système critiques et informatifs |

| /var/log/dmesg |

stocke les informations liées aux périphériques matériels et à leurs pilotes |

| /var/log/auth.log |

utilisé par les ordinateurs Debian et Ubuntu stocke tous les événements liés à l’authentification |

34. Quels sont les avantages du système de fichiers NTFS par rapport au système de fichiers FAT32 ? (Choisissez deux réponses.)

- Le système de fichiers NTFS permet la détection automatique des secteurs défectueux.

- Le système de fichiers NTFS permet le formatage plus rapide des lecteurs.

- Le système de fichiers NTFS prend en charge des fichiers plus volumineux.

- Le système de fichiers NTFS est plus facile à configurer.

- Le système de fichiers NTFS offre plus de fonctionnalités de sécurité.

- Le système de fichiers NTFS permet un accès plus rapide aux périphériques externes tels que les lecteurs USB.

Explication: Le système de fichiers ne contrôle pas la vitesse d’accès aux lecteurs ni leur formatage, et la facilité de configuration ne dépend pas du système de fichiers.

35. Quel utilisateur peut contourner des permissions de fichiers sur un ordinateur Linux ?

- L’utilisateur racine

- Tout utilisateur ayant l’autorisation « groupe » sur le fichier

- Seulement le créateur du fichier

- Tout utilisateur ayant l’autorisation « autre » sur le fichier

Explication: Les droits d’un utilisateur sur un fichier dépendent des autorisations que lui confère ce fichier. Le seul utilisateur qui peut contourner les autorisations de fichiers sur un ordinateur Linux est l’utilisateur racine. Puisqu’il est en mesure de contourner les autorisations sur les fichiers, l’utilisateur racine peut écrire dans n’importe quel fichier.