Examen Checkpoint: Examen du Groupe Fondamentaux du Réseau

Modules 5 et 10 – CyberOps Associate 1.0 Réponses Français

1. Quelle unité de données de protocole est traitée lorsqu’un ordinateur hôte désencapsule un message sur la couche transport du modèle TCP/IP ?

Explication: Sur la couche transport, un ordinateur hôte désencapsule un segment pour reconstituer les données dans un format acceptable par le protocole de la couche application du modèle TCP/IP.

2. A quelle couche OSI une adresse MAC source est-elle ajoutée à une PDU pendant le processus d’encapsulation?

- couche liaison de données

- couche transport

- couche application

- couche présentation

3. Quel type de transmission est utilisé pour transmettre un flux vidéo unique tel qu’une vidéoconférence sur le Web à un certain nombre d’utilisateurs?

- Monodiffusion

- Multidiffusion

- Anycast

- Diffusion

Explication: Un anycast est utilisé avec les transmissions IPv6. Un monodiffusion est une transmission vers une destination hôte unique. Une diffusion est une transmission envoyée à tous les hôtes d’un réseau de destination.

4. Quelle affirmation décrit les commandes ping et tracert ?

- La commande ping indique si la transmission a abouti, ce que ne fait pas la commande tracert.

- La commande tracert utilise les adresses IP, ce que ne fait pas la commande ping.

- Tracert indique chaque saut, tandis que ping indique uniquement une réponse de destination.

- Les deux commandes ping et tracert peuvent afficher les résultats sous forme graphique.

Explication: L’utilitaire ping teste la connectivité de bout en bout entre les deux hôtes. Cependant, si le message n’atteint pas sa destination, il n’y a aucun moyen de déterminer l’origine du problème. D’autre part, l’utilitaire traceroute (tracert dans Windows) définit l’itinéraire que doit emprunter un message entre sa source et sa destination. Traceroute affiche tous les sauts rencontrés sur le parcours et le temps nécessaire pour que le message atteigne ce réseau et revienne.

5. L’adresse IPv6 2001:0db8:cafe:4500:1000:00d8:0058:00ab/64 a été attribuée à un appareil. Quel est l’identifiant hôte (interface ID) de l’appareil ?

- 2001:0db8:cafe:4500:1000:00d8:0058:00ab

- 2001:0db8:cafe:4500

- 1000:00d8:0058:00ab

- 00ab

Explication: L’adresse a une longueur de préfixe de /64. Par conséquent, les 64 premiers bits représentent la partie réseau, tandis que les 64 derniers bits représentent la partie hôte de l’adresse IPv6.

6. Combien d’adresses d’hôte sont disponibles sur le réseau 192.168.10.128/26 ?

Explication: Le préfixe /26 donne 6 bits d’hôte, ce qui fournit un total de 64 adresses, car 26 = 64. Une fois l’adresse réseau et l’adresse de diffusion soustraites, 62 adresses d’hôte sont utilisables.

7. Quel champ d’un en-tête de paquet IPv4 reste généralement inchangé pendant la transmission ?

- Time To Live (durée de vie)

- Adresse de destination

- Longueur du paquet

- Indicateur

Explication: La valeur du champ d’adresse de destination dans un en-tête IPv4 reste inchangé pendant la transmission. Les autres paramètres peuvent changer pendant la transmission.

8. Quelles sont les fonctions ou opérations effectués par la sous-couche MAC ? (Choisissez deux réponses.)

- Elle gère la communication entre les couches supérieure et inférieure.

- Elle est responsable du contrôle de l’accès aux supports.

- Elle exerce la fonction du logiciel du pilote de la carte réseau.

- Elle ajoute un en-tête et un code de fin pour former une unité de données de protocole de couche 2 du modèle OSI.

- Elle ajoute des informations de contrôle aux données de la couche de protocole réseau.

Explication: La sous-couche MAC est la sous-couche inférieure des deux sous-couches liaison de données et la plus proche de la couche physique. Les deux principales fonctions de la sous-couche MAC sont d’encapsuler les données des protocoles de couche supérieure et de contrôler l’accès aux supports.

9. Quelle méthode un hôte IPv6 utilisant SLAAC utiliserait-il pour apprendre l’adresse de la passerelle par défaut?

- messages d’annonces du routeur qui sont reçues du routeur de liaison

- messages de sollicitation du routeur reçus du routeur de liaison

- messages de sollicitation de voisin qui sont reçues des voisins de liaison

- messages d’annonces des voisins qui sont reçues des voisins de liaison

Explication: Lors de l’utilisation de SLAAC, un hôte apprend de l’annonce du routeur qui est envoyée par le routeur de liaison l’adresse à utiliser comme passerelle par défaut.

10. Un utilisateur exécute une commande tracert jusqu’à un périphérique distant. À quel moment un routeur qui se trouve sur le chemin du périphérique de destination s’arrêterait-il de transmettre le paquet ?

- Lorsque le routeur reçoit un message de dépassement de délai ICMP

- Lorsque la valeur du champ TTL atteint zéro

- Lorsque l’hôte répond par un message de réponse d’écho ICMP

- Lorsque la valeur RTT atteint zéro

- Lorsque les valeurs des messages Requête ECHO et Réponse ECHO atteignent zéro

Explication: Lorsqu’un routeur reçoit un paquet traceroute, la valeur du champ TTL est diminuée de 1. Lorsque la valeur du champ atteint zéro, le routeur destinataire ne transfère pas le paquet et envoie un message de dépassement de délai ICMP à la source.

11. Un utilisateur qui ne parvient pas à se connecter au serveur de fichiers contacte le centre d’assistance. Le technicien du centre d’assistance demande à l’utilisateur d’exécuter une requête ping sur l’adresse IP de la passerelle par défaut qui est configurée sur la station de travail. À quoi sert cette commande ping ?

- À demander à la passerelle de transmettre la requête de connexion au serveur de fichiers

- À obtenir une adresse IP dynamique du serveur

- À déterminer par un test si l’hôte a la capacité d’accéder à d’autres hôtes sur d’autres réseaux

- À traduire le nom de domaine du serveur de fichiers en adresse IP

Explication: La commande ping sert à tester la connectivité entre les hôtes. Les autres options décrivent les tâches non effectuées par la commande ping. Une requête ping envoyée à la passerelle par défaut permet de tester la connectivité de l’hôte avec les hôtes sur son propre réseau et sur d’autres réseaux.

12. Quels sont les messages ICMP utilisés par les protocoles IPv4 et IPv6 ? Choisissez deux réponses.

- Sollicitation de routeur

- Protocole inaccessible

- Redirection de la route

- Annonce de routeur

- Sollicitation de voisin

Explication: Les messages ICMP communs à ICMPv4 et à ICMPv6 incluent : la confirmation de l’hôte, la destination (réseau, hôte, protocole, port) ou un message d’inaccessibilité de service, de délai dépassé et de redirection de la route. La sollicitation de routeur, la sollicitation de voisin et l’annonce de routeur sont de nouveaux protocoles implémentés dans ICMPv6.

13. Un utilisateur envoie une requête HTTP à un serveur Web sur un réseau distant. Pendant l’encapsulation de cette requête, quelles informations sont ajoutées au champ d’adresse d’une trame pour indiquer la destination ?

- Le domaine réseau de l’hôte de destination

- L’adresse MAC de l’hôte de destination

- L’adresse MAC de la passerelle par défaut

- L’adresse IP de la passerelle par défaut

Explication: Les adresses MAC source et de destination sont encapsulées dans une trame. Le périphérique source ne connaît pas l’adresse MAC de l’hôte distant. Une requête ARP sera utilisée par la source et entraînera une réponse du routeur. Le routeur répond avec l’adresse MAC de son interface, celle qui est connectée au même réseau que la source.

14. Quelles adresses sont mappées par le protocole ARP?

- L’adresse IPv4 de destination au nom de l’hôte de destination

- D’une adresse IPv4 à une adresse MAC de destination

- L’adresse MAC de destination à l’adresse IPv4 source

- L’adresse IPv4 de destination à l’adresse MAC source

Explication: ARP, ou le Protocole de Résolution d’Adresse, fonctionne en faisant correspondre (mappant) une adresse IPv4 à une adresse MAC de destination. L’hôte connaît l’adresse de destination IPv4 et utilise ARP pour résoudre l’adresse MAC de destination correspondante.

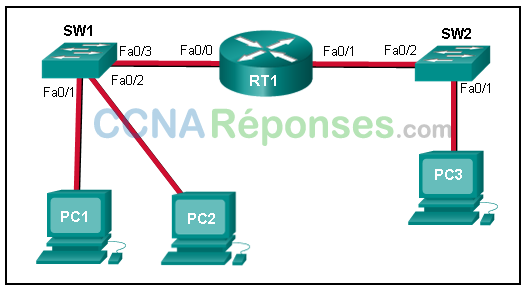

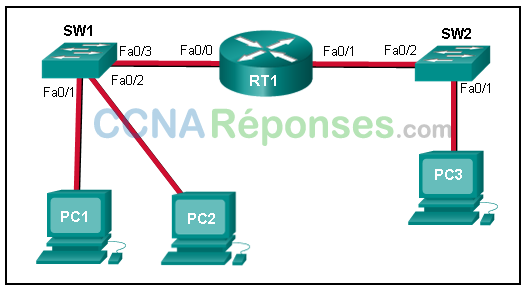

15. Examinez l’illustration. Le PC1 envoie une requête ARP car il doit envoyer un paquet au PC3. Dans ce scénario, que se passe-t-il ensuite ?

- Le SW1 envoie une réponse ARP contenant son adresse MAC Fa0/1.

- Le RT1 envoie une réponse ARP contenant sa propre adresse MAC Fa0/1.

- Le RT1 envoie une réponse ARP contenant sa propre adresse MAC Fa0/0.

- Le RT1 envoie une réponse ARP contenant l’adresse MAC PC3.

- Le RT1 transfère la requête ARP au PC3.

Explication: Lorsqu’un périphérique réseau doit communiquer avec un périphérique situé sur un autre réseau, il diffuse une requête ARP pour demander l’adresse MAC de la passerelle par défaut. La passerelle par défaut (RT1) envoie une réponse ARP en monodiffusion avec l’adresse MAC Fa0/0.

16. Quel est le résultat d’une attaque par empoisonnement ARP passive?

- Les clients réseau sont infectés par un virus.

- Vol d’informations du client.

- Déni de service pour les clients du réseau.

- Les tampons de mémoire client sont débordés.

Explication: L’empoisonnement ARP est une technique utilisée par un attaquant pour répondre à une requête ARP demandant l’adresse IPv4 d’un autre périphérique, tel que la passerelle par défaut. L’attaquant, qui fait effectivement une attaque MITM, fait semblant d’être la passerelle par défaut et envoie une réponse ARP à l’émetteur de la requête ARP. Le récepteur de la réponse ARP ajoute la mauvaise adresse MAC à sa table ARP et envoie les paquets au attaquant. Par conséquent, tout le trafic vers la passerelle par défaut passera par le périphérique de l’attaquant.

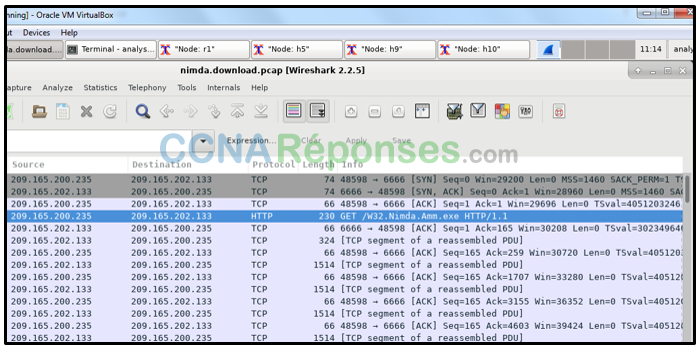

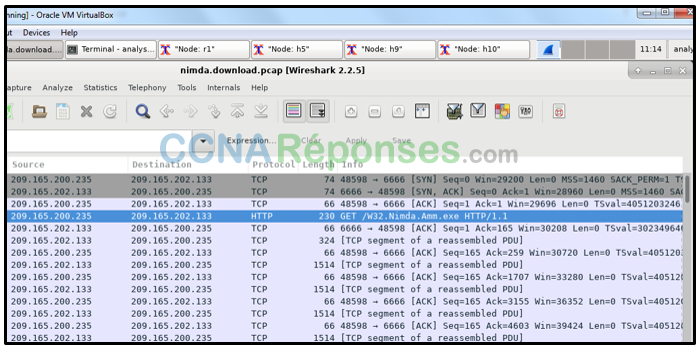

17. Reportez-vous à l’illustration. Un analyste en sécurité du réseau examine les données capturées à l’aide de Wireshark. Les trames capturées indiquent qu’un hôte télécharge un programme malveillant depuis un serveur. Quel port source l’hôte utilise-t-il pour demander le téléchargement ?

Explication: Au cours du processus de connexion TCP en trois étapes, la sortie fait apparaître que l’hôte utilise le port source 48598 pour lancer la connexion et demander le téléchargement.

18. Un PC télécharge un fichier volumineux depuis un serveur. La fenêtre TCP est de 1 000 octets. Le serveur envoie le fichier à l’aide de segments de 100 octets. Combien de segments le serveur envoie-t-il avant de demander un accusé de réception de la part du PC ?

- 1 000 segments

- 100 segments

- 10 segments

- 1 segment

Explication: Avec une fenêtre de 1 000 octets, l’hôte de destination accepte les segments jusqu’à ce que les 1 000 octets de données aient été reçus. L’hôte de destination envoie alors un accusé de réception.

19. Comment l’analyse du réseau aide-t-elle à évaluer la sécurité des opérations ?

- Il peut détecter des mots de passe faibles ou vides.

- Il peut enregistrer une activité anormale.

- Il peut détecter les ports TCP ouverts sur les systèmes réseau.

- Il peut simuler des attaques provenant de sources malveillantes.

Explication: L’analyse réseau peut aider un administrateur réseau à renforcer la sécurité du réseau et des systèmes en identifiant les ports TCP et UDP ouverts susceptibles d’être la cible d’une attaque.

20. Quelles sont les trois responsabilités de la couche transport ? (Choisissez trois propositions.)

- Mettre en forme les données dans un format compatible pour la réception par les périphériques de destination

- Détecter les erreurs présentes dans le contenu des trames

- Identifier les applications et les services sur le client et le serveur qui doit traiter les données transmises

- Répondre éventuellement aux exigences de fiabilité des applications

- Multiplexer plusieurs flux de communication provenant de nombreux utilisateurs ou applications sur un même réseau

- Router les paquets vers le réseau de destination

Explication: La couche transport assume plusieurs responsabilités. Parmi les plus importantes, citons :

- Le suivi des flux de communication entre les applications sur les hôtes source et de destination

- La segmentation des données sur le périphérique source et leur reconstitution sur le périphérique de destination

- L’identification de l’application appropriée pour chaque flux de communication au moyen de numéros de port

- Le multiplexage des communications de plusieurs utilisateurs et applications sur un seul réseau

- La gestion des exigences de fiabilité des applications

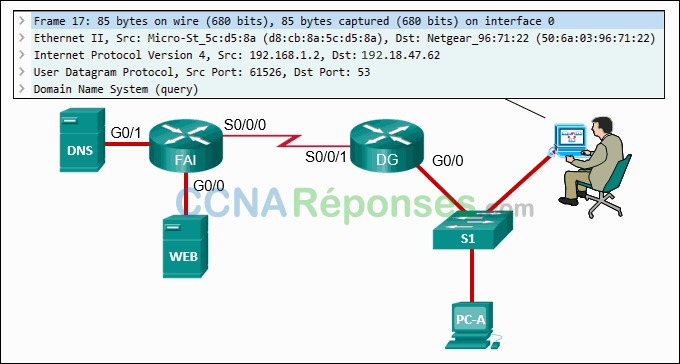

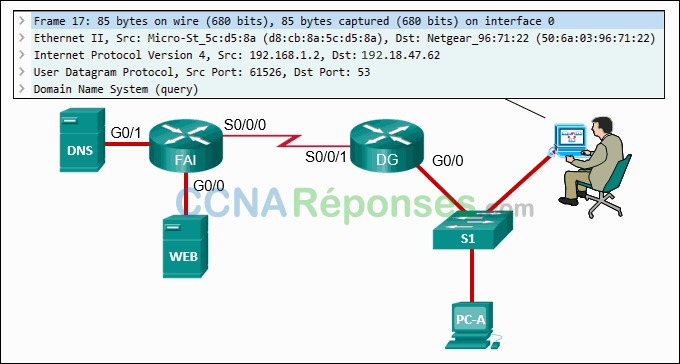

21. Reportez-vous à l’illustration. Un analyste en cybersécurité visualise les paquets capturés transmis via le commutateur S1. Quel périphérique possède l’adresse MAC 50:6a:03:96:71:22 ?

- Un serveur web

- Serveur DSN

- Routeur passerelle par défaut

- Routeur du FAI

- PC-A

Explication: La capture Wireshark provient d’une requête DNS émise du PC-A vers le serveur DNS. Étant donné que le serveur DNS se trouve sur un réseau distant, le PC va envoyer la requête au routeur passerelle par défaut (DG) à l’aide de l’adresse MAC de l’interface G0/0 sur le routeur.

22. Quel service réseau utilise le protocole WHOIS?

Explication: WHOIS est un protocole basé sur TCP qui est utilisé pour identifier les propriétaires de domaines Internet dans le système DNS.

23. Quel type d’information contient un enregistrement DNX MX ?

- L’adresse IP d’une entrée FQDN

- Le FQDN de l’alias utilisé pour identifier un service

- L’adresse IP d’un serveur de noms faisant autorité

- Le nom de domaine mappé aux serveurs MX

Explication: Les messages MX (ou mail exchange) permettent de mapper un nom de domaine à plusieurs serveurs MX qui appartiennent tous au même domaine.

24. Faites correspondre chaque caractéristique au protocole de messagerie approprié. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant:

| POP |

IMAP |

| ne nécessite pas de solution de sauvegarde centralisée |

télécharge des copies des messages électroniques au client |

| mail est supprimé au fur et à mesure qu’il est téléchargé |

les messages originaux doivent être supprimés manuellement |

| souhaitable pour un FAI ou une grande entreprise |

nécessite une plus grande quantité d’espace disque |

25. Faites correspondre chaque instruction sur les communications FTP à la connexion qu’elle décrit. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant:

| première connexion établie |

deuxième connexion établie |

| du client au serveur via le port TCP 21 |

du client au serveur via le port TCP 20 |

| utilisé pour les commandes et les réponses |

utilisé pour le transfert de fichiers réel |

26. Quel modèle de mise en réseau est utilisé lorsqu’un auteur charge un chapitre d’un ouvrage sur le serveur de fichiers d’une maison d’édition ?

- Point à point

- P2P

- Client/Serveur

- Primaire-secondaire

Explication: Dans un modèle de réseau client-serveur, un périphérique réseau joue le rôle de serveur pour pouvoir offrir des services, comme le transfert et le stockage de fichiers. Dans le modèle client-serveur, un serveur dédié n’est pas obligatoire, mais si un est présent, le modèle de réseau utilisé est le modèle client-serveur. En revanche, un réseau pair à pair ne possède pas de serveur dédié.

27. Une grande entreprise a modifié son réseau pour permettre aux utilisateurs d’accéder aux ressources du réseau à partir de leurs ordinateurs portables et téléphones intelligents personnels. Quelle est la tendance de réseautage que cela décrit ?

- bring your own device BYOD

- vidéo conférence

- collaboration en ligne

- cloud computing

Explication: BYOD permet aux utilisateurs finaux d’utiliser des outils personnels pour accéder au réseau d’entreprise. Permettre cette tendance peut avoir des impacts majeurs sur un réseau, tels que la sécurité et la compatibilité avec les logiciels et les appareils de l’entreprise.

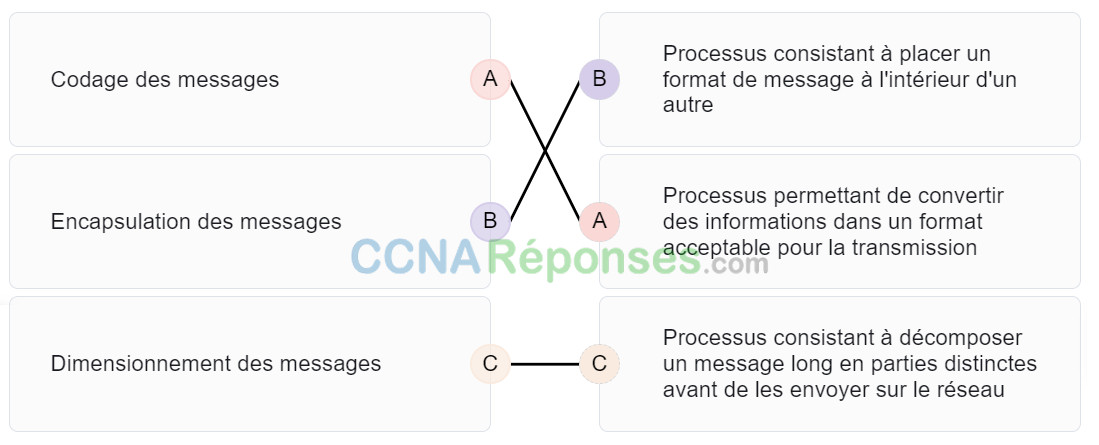

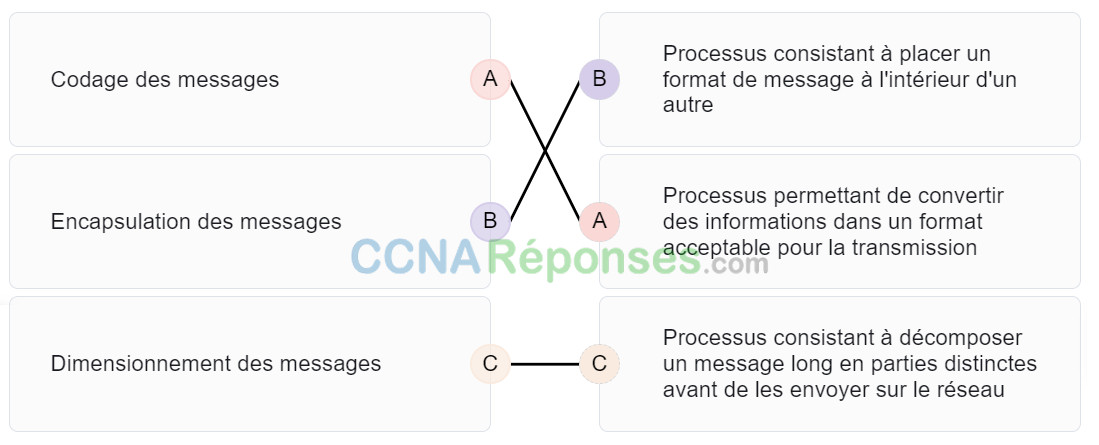

28. Reliez chaque description au terme correspondant.

Explication: Placez les options dans l’ordre suivant :

| Codage des messages |

Processus permettant de convertir des informations dans un format acceptable pour la transmission |

| Encapsulation des messages |

Processus consistant à placer un format de message à l’intérieur d’un autre |

| Dimensionnement des messages |

Processus consistant à décomposer un message long en parties distinctes avant de les envoyer sur le réseau |

29. Quelles commandes peuvent être utilisées sur un hôte Windows pour afficher la table de routage ? (Choisissez deux réponses.)

- tracert

- route print

- show ip route

- netstat -r

- netstat -s

Explication: Sur un hôte Windows, les commandes route print ou netstat -r permettent d’afficher la table de routage d’hôte. Ces deux commandes génèrent le même résultat. Sur un routeur, la commande show ip route permet d’afficher la table de routage. La commande netstat – s est utilisée pour afficher les statistiques par protocole. La commande tracert est utilisée pour afficher le chemin qu’emprunte un paquet jusqu’à sa destination.

30. Quelles sont les trois plages d’adresses IP réservées à une utilisation privée interne ? (Choisissez trois propositions.)

- 192.31.7.0/24

- 127.16.0.0/12

- 192.168.0.0/16

- 10.0.0.0/8

- 172.16.0.0/12

- 64.100.0.0/14

Explication: Les blocs d’adresse IP privée sont utilisés dans les entreprises comme suit :

- 10.0.0.0 /8 (toute adresse commençant par 10 dans le premier octet)

- 172.16.0.0 /12 (toute adresse commençant par 172.16 dans les deux premiers octets jusqu’à 172.31.255.255)

- 192.168.0.0 /16 (toute adresse commençant par 192.168 dans les deux premiers octets)

31. Quelle est la forme décompressée complète de l’adresse IPv6 2001:420:59:0:1::a/64 ?

- 2001:4200:5900:0000:1000:0000:0000 : A000

- 2001:0420:0059:0000:0001:0000:0000:000a

- 2001:0420:0059:0000:0001:000a

- 2001:0420:0059:0000:0001:0000:000a

- 2001:420:59:0:1:0:0:a

- 2001:4200:5900:0:1:0:0:a000

Explication: Pour décompresser une adresse IPv6, les deux règles de compression doivent être inversées. Les zéros de début ont été supprimés du hextet de 16 bits qui comporte moins de quatre caractères hexadécimaux. Une adresse IPv6 doit comporter un total de 8 groupes de hextets 16 bits ; il est possible de remplacer a (::) par les zéros consécutifs qui ont été supprimés.

32. Un administrateur réseau teste la connectivité réseau en exécutant la commande ping sur un routeur. Quel symbole sera affiché pour indiquer qu’un délai a expiré pendant l’attente d’un message de réponse d’écho ICMP?

Explication: Lorsque la commande ping est exécutée sur un routeur, les indicateurs les plus courants sont les suivants :

- ! – Indique la réception d’une réponse d’écho ICMP.

- . – Indique l’expiration du délai d’attente d’un message d’écho ICMP.

- U – Indique la réception d’un message ICMP d’inaccessibilité.

33. Un utilisateur exécute une commande ping 2001:DB8:face:39::10 et reçoit une réponse qui inclut un code de 2. Que représente ce code?

- Protocole inaccessible

- Port inaccessible

- Réseau inaccessible

- Hôte inaccessible

Explication:

- 0 :Réseau inaccessible

- 1 : Hôte inaccessible

- 2 : Protocole inaccessible

- 3 : Port inaccessible

34. Quel mécanisme est utilisé par un routeur pour empêcher un paquet IPv4 reçu de voyager sans fin sur un réseau ?

- Il vérifie la valeur du champ TTL et si elle est égale à 0, il rejette le paquet et envoie un message « Destination Unreachable » à l’hôte source.

- Il incrémente la valeur du champ TTL de 1 et si le résultat est 100, il rejette le paquet et envoie un message « Parameter Problem » à l’hôte source.

- Il décrémente la valeur du champ TTL de 1 et si le résultat est 0, il rejette le paquet et envoie un message « Time Exceeded » à l’hôte source.

- Il vérifie la valeur du champ TTL et si elle est égale à 100, il rejette le paquet et envoie un message « Destination Unreachable » à l’hôte source.

Explication: Pour éviter qu’un paquet IPv4 ne voyage indéfiniment dans le réseau, les protocoles TCP/IP utilisent le protocole ICMPv4 pour fournir des commentaires sur les problèmes. Si un routeur reçoit un paquet et décrémente le champ TTL de durée de vie du paquet IPv4 jusqu’à atteindre zéro, il abandonne le paquet et envoie un message de dépassement de délai à l’hôte source.

35. Un analyste en cybersécurité pense qu’un hacker usurpe l’adresse MAC de la passerelle par défaut pour mener une attaque de l’homme du milieu. Quelle commande l’analyste doit-il exécuter pour afficher l’adresse MAC qu’un hôte utilise pour accéder à la passerelle par défaut ?

- ipconfig /all

- route print

- netstat -r

- arp -a

Explication: ARP est un protocole utilisé avec IPv4 pour associer une adresse MAC à une adresse IP spécifique. La commande arp -a affiche la table des adresses MAC sur un ordinateur Windows.

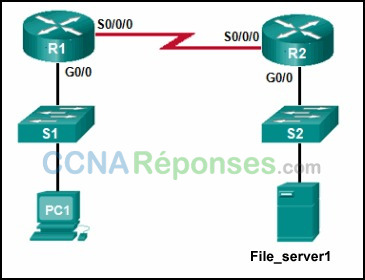

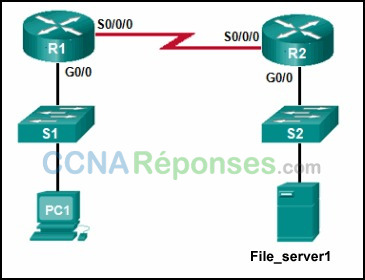

36. Examinez l’illustration. PC1 tente de se connecter à File_server1 et envoie une requête ARP pour obtenir une adresse MAC de destination. Quelle adresse MAC PC1 reçoit-il dans la réponse ARP ?

- L’adresse MAC de File_server1.

- L’adresse MAC de l’interface G0/0 sur R1.

- L’adresse MAC de l’interface G0/0 sur R2.

- L’adresse MAC de S2.

- L’adresse MAC de S1.

Explication: PC1 doit disposer d’une adresse MAC à utiliser comme adresse de destination de couche 2. PC1 envoie une requête ARP en tant que diffusion et R1 renvoie une réponse ARP contenant son adresse MAC d’interface G0/0. PC1 peut alors transférer le paquet à l’adresse MAC de la passerelle par défaut, R1.

37. Reportez-vous à l’illustration. Du point de vue des utilisateurs derrière le routeur NAT, quel type d’adresse NAT est 209.165.201.1?

- Locale externe

- Globale externe

- Locale interne

- Globale interne

Explication: Du point de vue des utilisateurs derrière la NAT, les adresses globales internes sont utilisées par des utilisateurs externes pour atteindre des hôtes internes. Les adresses locales internes sont celles attribuées à des hôtes internes. Les adresses globales externes sont les adresses des destinations sur le réseau externe. Les adresses locales externes sont les adresses privées réelles des hôtes de destination derrière d’autres périphériques NAT.

38. Un PC hôte tente de louer une adresse via DHCP. Quel message est envoyé par le serveur pour informer le client qu’il est capable d’utiliser les informations IP fournies?

- DHCPDISCOVER

- DHCPREQUEST

- DHCPNACK

- DHCPACK

- DHCPOFFER

Explication: Lorsqu’un hôte utilise DHCP pour configurer automatiquement une adresse IP, l’envoie généralement deux messages: le message DHCPDISCOVER et le message DHCPPREQUEST. Ces deux messages sont généralement envoyés sous forme de diffusions pour s’assurer que tous les serveurs DHCP les reçoivent. Les serveurs répondent à ces messages en utilisant les messages DHCPOFFER, DHCPACK et DHCPNACK, selon les circonstances.

39. Qu’est-ce qu’une description d’un transfert de zone DNS ?

- transfert de blocs de données DNS d’un serveur DNS vers un autre serveur

- recherche d’une correspondance d’adresse et transfert de l’adresse numérotée d’un serveur DNS vers le client demandeur d’origine

- transfert d’une demande à partir d’un serveur DNS dans un sous-domaine vers une source faisant autorité

- l’action effectuée lorsqu’un serveur DNS doit envoyer une requête au nom d’un programme de résolution DNS

Explication: Si un serveur a besoin de données pour une zone en particulier, il demande un transfert de ces données du serveur de référence vers cette zone. Le processus de transfert des blocs de données DNS entre les serveurs est appelé transfert de zone.

40. Associez les fonctionnalités aux catégories de protocole (Les propositions ne doivent pas être toutes utilisées.)

Explication:

| TCP |

UDP |

Both UDP and TCP |

| Taille de fenêtre |

Sans connexion |

Somme de contrôle |

| Connexion en trois étapes |

Meilleur pour VoIP |

Numéro de port |

41. Un ordinateur peut accéder aux périphériques situés sur le même réseau que lui, mais pas à ceux présents sur d’autres réseaux. Quelle est la cause probable de ce problème ?

- L’adresse de la passerelle par défaut de l’ordinateur n’est pas valide.

- Le masque de sous-réseau de l’ordinateur n’est pas correct.

- L’adresse IP de l’ordinateur n’est pas valide.

- Le câble n’est pas correctement raccordé à la carte réseau.

Explication: L’adresse de la passerelle par défaut est l’adresse du périphérique utilisé par un hôte pour accéder à Internet ou à un autre réseau. Si l’adresse de la passerelle par défaut est manquante ou incorrecte, cet hôte ne sera pas capable de communiquer avec l’extérieur du réseau local. Étant donné que l’hôte peut accéder aux autres hôtes situés sur le réseau local, cela signifie que le câble réseau et les autres éléments de la configuration IP fonctionnent.

42. Quelles parties sont des composants d’une adresse IPv4 ? (Choisissez deux réponses.)

- La partie hôte

- La partie de diffusion

- La partie sous-réseau

- La partie physique

- La partie réseau

- La partie logique

Explication: Une adresse IPv4 est divisée en deux parties : une partie réseau qui sert à identifier le réseau spécifique sur lequel un hôte réside, et une partie hôte qui sert à identifier les hôtes spécifiques sur un réseau. Un masque de sous-réseau est utilisé pour identifier la longueur de chaque partie.

43. Quelle est la fonction de la commande tracert qui diffère de la commande ping lorsqu’elle est utilisée sur un poste de travail?

- La commande tracert atteint la destination plus rapidement.

- La commande tracert affiche les informations des routeurs dans le chemin d’accès.

- La commande tracert envoie un message ICMP à chaque saut dans le chemin.

- La commande tracert est utilisée pour vérifier la connectivité entre deux périphériques.

Explication: La commande tracert envoie trois requêtes pings à chaque saut (routeur) dans le chemin vers la destination et affiche le nom de domaine et l’adresse IP des sauts à partir de leurs réponses. Étant donné que tracert utilise la commande ping , le temps de déplacement est le même qu’une commande ping autonome. La fonction principale d’une commande ping autonome est de tester la connectivité entre deux hôtes.

44. Quel message informe les interfaces compatibles IPv6 d’utiliser DHCPv6 avec état pour obtenir une adresse IPv6?

- Message de réponse DHCPv6

- Sollicitation de routeur ICMPv6

- Un message de monodiffusion ANNONCE DHCPv6

- L’annonce de routeur ICMPv6

Explication: Avant qu’une interface compatible IPv6 utilise DHCPv6 avec état pour obtenir une adresse IPv6, l’interface doit recevoir une annonce de routeur ICMPv6 avec l’indicateur de configuration gérée (indicateur M) défini sur 1.

45. Quel type d’information contient une table ARP?

- Mappages du nom de domaine vers l’adresse IPv4

- Chemins pour atteindre les réseaux de destination

- Mappages d’adresse IPv4 vers adresse MAC

- Ports de commutateur associés aux adresses MAC de destination

Explication: Les tables ARP sont utilisées pour stocker les mappages d’adresses IPv4 avec des adresses MAC. Lorsqu’un périphérique réseau doit transférer un paquet, il ne connaît que l’adresse IPv4. Pour fournir le paquet sur un réseau Ethernet, l’adresse MAC est nécessaire. Le protocole ARP permet de résoudre l’adresse MAC et il l’enregistre dans une table ARP.

46. Associez les protocoles d’application aux protocoles de transport corrects.

Explication: Classez les réponses dans l’ordre suivant :

| TCP |

UDP |

| FTP |

DHCP |

| HTTP |

TDTP |

| SMTP |

|

47. À quoi sert le message GET HTTP ?

- À récupérer sur un client les e-mails d’un serveur de messagerie à l’aide du port TCP 110

- À charger du contenu sur un serveur web depuis un client web

- À demander une page HTML à un serveur web

- À envoyer des informations d’erreur depuis un serveur web vers un client web

Explication: Il existe trois principaux types de message HTTP.

- GET : message HTTP utilisé par le client pour demander des données au serveur web

- POST : message HTTP utilisé par le client pour charger des ressources sur un serveur web

- PUT : message HTTP utilisé par le client pour charger des ressources sur un serveur web

48. Un technicien configure le courrier électronique sur un appareil mobile. L’utilisateur souhaite conserver ses messages électroniques d’origine sur le serveur, les organiser en dossiers et synchroniser les dossiers entre l’appareil mobile et le serveur. Quel protocole de messagerie le technicien doit-il utiliser ?

Explication: Le protocole IMAP permet de synchroniser les données de messagerie entre un client et un serveur. Les modifications effectuées à un emplacement, par exemple le fait de marquer un message électronique comme ayant été lu, sont automatiquement appliquées à l’autre emplacement. Le protocole POP3 est également un protocole de messagerie. Toutefois, il ne synchronise pas les données entre le client et le serveur. Le protocole SMTP est utilisé pour l’envoi de messages électroniques, généralement en conjonction avec le protocole POP3. Le protocole MIME est une norme de messagerie utilisée pour la définition des types de pièces jointes. Il permet également de joindre du contenu supplémentaire, comme des images et des documents, aux messages électroniques.

49. Trois protocoles de la couche application font partie de la suite TCP/IP. Lesquels ? (Choisissez trois propositions.)

Explication: DNS, DHCP et FTP sont tous des protocoles de la couche application de la suite TCP/IP. ARP et PPP sont des protocoles de la couche accès réseau, et NAT est un protocole de la couche Internet appartenant à la suite TCP/IP.

50. Lors de la configuration du réseau sans fil d’un petit bureau, quel type d’adressage IP est généralement utilisé sur les appareils en réseau ?

- réseau

- réseau sans fil

- privé

- public

Explication: Lors de la configuration du réseau sans fil d’un petit bureau, il est recommandé d’utiliser un adressage IP privé, plus facile à gérer et qui offre une plus grande souplesse.

51. Quel processus échoue si un ordinateur ne peut pas accéder Internet et a reçu l’adresse IP 169.254.142.5?

Explication: Lorsqu’un ordinateur Windows ne peut pas communiquer avec un serveur DHCP IPv4, l’ordinateur attribue automatiquement une adresse IP comprise dans la plage 169.254.0.0/16. Les ordinateurs Linux et iOS n’attribuent pas automatiquement une adresse IP.

52. Quelle déclaration décrit une caractéristique du protocole IP ?

- IP s’appuie sur les protocoles de couche 2 pour le contrôle des erreurs de transmission.

- Les adresses MAC sont utilisées lors de l’encapsulation de paquet IP.

- IP s’appuie sur les services de la couche supérieure pour gérer les situations de paquets manquants ou hors de service.

- L’encapsulation IP est modifiée selon le support réseau.

Explication: Le protocole IP est un protocole sans connexion, considéré non fiable en termes de livraison de bout en bout. Il ne fournit pas de contrôle d’erreur dans les cas où les paquets reçus sont hors d’usage ou dans les cas de paquets manquants. Il s’appuie sur les services de la couche supérieure, tels que le TCP, pour résoudre ces problèmes.

53. Quelles sont les deux opérations fournies par TCP mais pas par UDP? (Choisissez deux réponses.)

- Identification des conversations individuelles

- Identification des applications

- Reconstruction des données dans l’ordre reçu

- Accusé de réception des données reçues

- Retransmission des données sans accusé de réception

Explication: La numérotation et le suivi des segments de données, l’accusé de réception des données reçues et la retransmission de toute donnée non accusée sont des opérations de fiabilité visant à garantir que toutes les données arrivent à destination. Le protocole UDP n’offre aucune fiabilité. Le TCP et l’UDP identifient les applications et suivent les conversations individuelles. L’UDP ne numérote pas les segments de données et reconstruit les données dans l’ordre où elles sont reçues.

54. Quel protocole est un protocole de partage de fichiers client/serveur et aussi un protocole de requête/réponse ?

Explication: Le protocole SMB (Server Message Block) est un protocole de partage de fichiers client/serveur pour décrire la structure des ressources réseau partagées telles que les répertoires, les fichiers, les imprimantes et les ports série. SMB est également un protocole de requête/réponse.

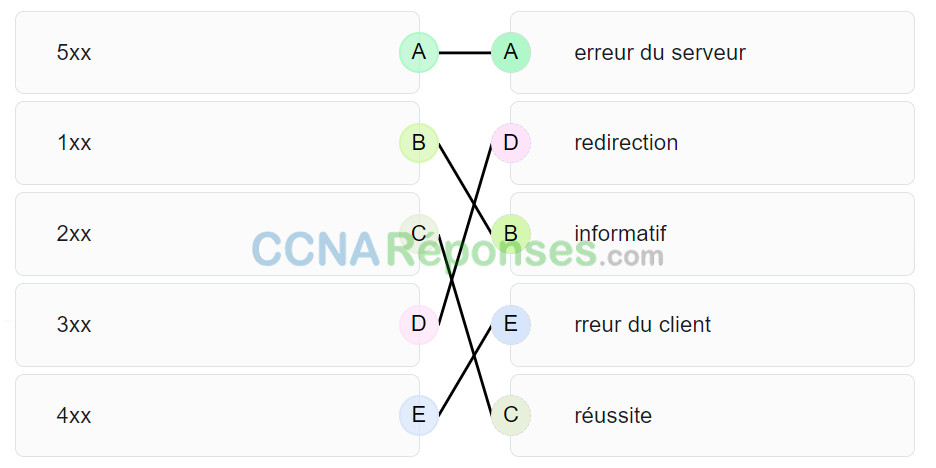

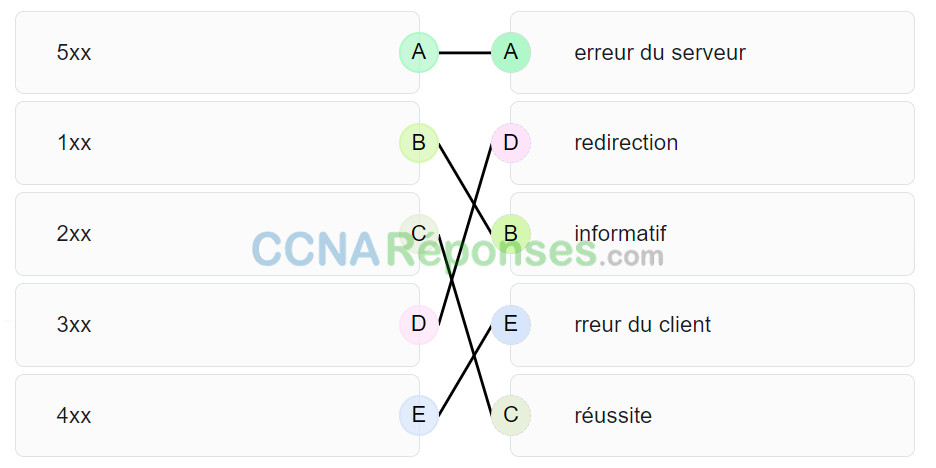

55. Faites correspondre le groupe de codes d’état HTTP au type de message généré par le serveur HTTP.

Explication: Disposez les options dans l’ordre suivant:

| 1xx |

informatif |

| 2xx |

réussite |

| 3xx |

redirection |

| 4xx |

rreur du client |

| 5xx |

erreur du serveur |

56. Un utilisateur obtient une adresse IP 192.168.0.1 de l’administrateur réseau de la société. Un ami de l’utilisateur d’une autre entreprise obtient la même adresse IP sur un autre PC. Comment deux PC peuvent-ils utiliser la même adresse IP tout en continuant d’accéder à Internet, d’envoyer et de recevoir des courriels et de faire des recherches sur le Web ?

- Les deux utilisateurs doivent être sur le même réseau.

- Les deux utilisateurs doivent utiliser le même fournisseur de services Internet.

- Les fournisseurs de services Internet utilisent le service de noms de domaine pour changer l’adresse IP d’un utilisateur en adresse IP publique qui peut être utilisée sur Internet.

- Les fournisseurs de services Internet utilisent la traduction d’adresses réseau pour changer l’adresse IP d’un utilisateur en une adresse qui peut être utilisée sur Internet.

Explication: Lorsque le trafic utilisateur derrière un pare-feu FAI atteint le périphérique de passerelle, Network Address Translation transforme les adresses IP privées en une adresse IP publique routable. Les adresses d’utilisateurs privés restent cachées à l’Internet public, et donc plus d’un utilisateur peut avoir la même adresse IP privée, quel que soit le fournisseur de services Internet.

57. Qu’arrive-t-il à un paquet IP avant qu’il soit transmis sur un support physique ?

- Il est décomposé en petits segments.

- Il est encapsulé dans un segment TCP.

- Il est associé à des informations qui garantissent la fiabilité de sa remise.

- Il est encapsulé dans une trame de couche 2.

Explication: Lorsque les messages sont envoyés sur un réseau, l’encapsulation se fait de manière descendante dans le modèle OSI ou TCP/IP. Sur chaque couche du modèle, les informations de la couche supérieure sont encapsulées dans le champ de données du protocole suivant. Par exemple, avant d’être envoyé, un paquet IP est encapsulé dans une trame liaison de données sur la couche 2 pour pouvoir être envoyé sur le support physique.

58. Un utilisateur exécute une commande ping 192.168.250.103 cet reçoit une réponse qui inclut un code de 1. Que représente ce code?

- hôte inaccessible

- Port inaccessible

- Réseau inaccessible

- Protocole inaccessible

Explication:

- 0 :Réseau inaccessible

- 1 : Hôte inaccessible

- 2 : Protocole inaccessible

- 3 : Port inaccessible

59. Quelle action prend un client DHCPv4 s’il reçoit plus d’un DHCPOFFER de plusieurs serveurs DHCP?

- Il rejette les deux offres et envoie un nouveau DHCPDISCOVER.

- Il envoie un DHCPNAK et recommence le processus DHCP.

- Il accepte les deux messages DHCPOFFER et envoie un DHCPACK.

- Il envoie un DHCPREQUEST qui identifie l’offre de location que le client accepte.

Explication: S’il existe plusieurs serveurs DHCP dans un réseau, il est possible pour un client de recevoir plus d’un DHCPOFFER. Dans ce scénario, le client n’enverra qu’un seul DHCPREQUEST, qui inclut le serveur à partir duquel le client accepte l’offre.

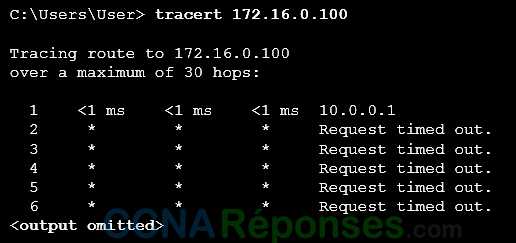

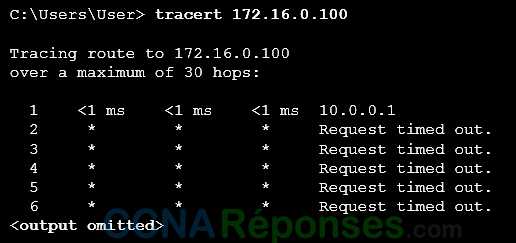

60. Reportez-vous à l’illustration. Ce PC ne peut pas communiquer avec l’hôte à 172.16.0.100. Quelles informations peuvent être recueillies à partir de la sortie affichée ?

- Ce PC a le mauvais sous-réseau configuré sur sa carte réseau.

- 172.16.0.100 à seulement un saut.

- La communication échoue après la passerelle par défaut.

- L’hôte cible est désactivé.

Explication: La commande tracert indique le chemin d’accès d’un paquet à travers le réseau vers la destination. Dans cet exemple, seule une réponse du premier routeur du chemin d’accès est reçue, et toutes les autres réponses sont échues. Le premier routeur est la passerelle par défaut pour cet hôte, et comme une réponse est reçue du routeur, on peut supposer que cet hôte se trouve sur le même sous-réseau que le routeur.

61. Comment un message DHCPDISCOVER est-il transmis sur un réseau pour atteindre un serveur DHCP ?

- Un message DHCPDISCOVER est envoyé avec l’adresse IP du serveur DHCP comme adresse de destination.

- Un message DHCPDISCOVER est envoyé avec, comme adresse de destination, une adresse IP de multidiffusion écoutée par tous les serveurs DHCP.

- Un message DHCPDISCOVER est envoyé avec l’adresse IP de la passerelle par défaut comme adresse de destination.

- Un message DHCPDISCOVER est envoyé avec l’adresse IP de diffusion comme adresse de destination.

Explication: Le message DHCPDISCOVER est envoyé par un client DHCPv4 et cible une adresse IP de diffusion, ainsi que le port de destination 67. Le ou les serveurs DHCPv4 répondent aux clients DHCPv4 en ciblant le port 68.

62. Quelle proposition est une caractéristique de base du protocole IP ?

- Segmentation des données utilisateur

- Remise de paquets fiable de bout en bout

- Sans connexion

- Indépendant des supports

Explication: Le protocole IP est un protocole de la couche réseau qui ne requiert aucun échange initial d’informations de contrôle pour établir une connexion de bout en bout avant que les paquets ne soient transférés. De ce fait, c’est un protocole sans connexion qui n’offre pas lui-même un service de transmission fiable et de bout en bout. Le protocole IP est indépendant des supports. La segmentation des données utilisateur est un service fourni sur la couche transport.

63. Quel est l’objectif des messages ICMP ?

- Contrôler le processus de résolution d’un nom de domaine en adresse IP

- Garantir l’acheminement d’un paquet IP

- Fournir des commentaires sur les transmissions de paquets IP

- Informer les routeurs des modifications de la topologie du réseau

Explication: L’objectif des messages ICMP est de fournir des commentaires sur les problèmes liés au traitement des paquets IP.

64. Quelle valeur, qui se trouve dans un champ d’en-tête IPv4, est diminuée par chaque routeur qui reçoit un paquet ?

- Time To Live (durée de vie)

- Décalage du fragment

- Services différenciés

- Longueur d’en-tête

Explication: Lorsqu’un routeur reçoit un paquet, le routeur décrémente le champ TTL (Time-to-Live) de un. Lorsque le champ atteint zéro, le routeur destinataire ignore le paquet et envoie un message de dépassement de délai ICMP à l’expéditeur.

65. Un employé se plaint qu’un PC Windows ne puisse pas se connecter à Internet. Un technicien réseau exécute la commande ipconfig sur le PC et s’affiche une adresse IP 169.254.10.3. Quelle conclusion pouvez-vous tirer? (Choisissez deux réponses.)

- L’adresse de la passerelle par défaut n’est pas configurée.

- Obtenir une adresse IP automatiquement

- Le réseau d’entreprise est mal configuré pour le routage dynamique.

- L’adresse IP du serveur DHCP a été mal configurée.

- Le PC ne peut pas contacter un serveur DHCP.

Explication: Lorsqu’un PC Windows est configuré pour obtenir automatiquement une adresse IP, le PC tente d’obtenir une adresse IP à partir d’un serveur DHCP. Lorsque le périphérique ne parvient pas à contacter un serveur DHCP, Windows attribue automatiquement une adresse appartenant à la plage 169.254.0.0/16.

66. Faites correspondre chaque adresse IPv4 à la catégorie d’adresse appropriée. (Toutes les options ne doivent pas être utilisées.)

Explication: Placez les options dans l’ordre suivant:

| adresse d’hôte |

adresse de réseau |

l’adresse de diffusion |

| [+] 192.168.100.161/25 |

[#] 172.110.12.64/28 |

[*] 10.0.0.159/27 |

| [+] 203.0.113.100/24 |

[#] 10.10.10.128/25 |

[*] 192.168.1.191/26 |