Examen Checkpoint: Examen de Groupe d’analyse des données de sécurité

Modules 26 et 28 – CyberOps Associate 1.0 Réponses Français

1. Qu’indique un ID de signature Snort inférieur à 3464 ?

- Le SID a été créé par la communauté Snort et est conservé dans les règles de la communauté.

- Le SID a été créé par des membres d’Emerging Threats.

- Le SID a été créé par Sourcefire et distribué sous contrat de licence GPL.

- Il s’agit d’une signature personnalisée générée par l’entreprise pour respecter les règles observées au niveau local.

Explication: Snort est à la fois un système de protection contre les intrusions réseau (NIPS) et un système de détection d’intrusions réseau (NIDS) Open Source développé par Sourcefire. Il est en mesure d’effectuer une journalisation des paquets et une analyse du trafic en temps réel sur les réseaux IP (Internet Protocol). Il peut également être utilisé pour détecter les sondes ou les attaques.

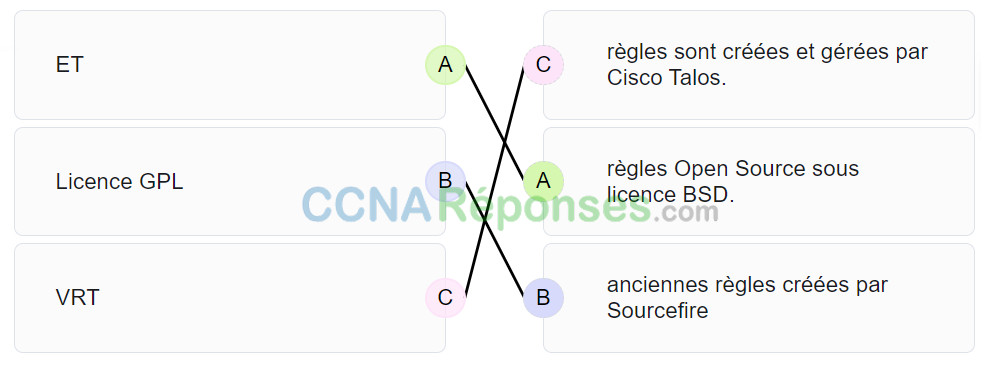

2. Faites correspondre la source de la règle Snort à la description.

Explication: Disposez les options dans l’ordre suivant:

| Licence GPL |

anciennes règles créées par Sourcefire |

| VRT |

règles sont créées et gérées par Cisco Talos. |

| ET |

règles Open Source sous licence BSD. |

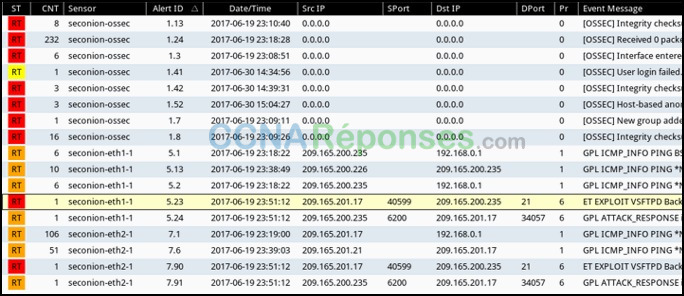

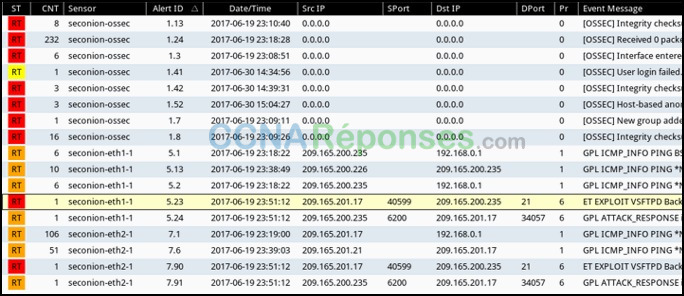

3. Reportez-vous à l’illustration. Quel champ de la fenêtre d’application Sguil indique la priorité d’un événement ou d’un ensemble d’événements corrélés ?

Explication: Plusieurs champs de la fenêtre d’application Sguil donnent des informations sur un événement. Le champ ST indique l’état d’un événement suivant quatre niveaux de priorité allant du jaune clair au rouge.

4. Reportez-vous à l’illustration. Un analyste en charge de la sécurité examine un message d’alerte généré par Snort. Qu’indique le nombre 2100498 dans le message ?

- La longueur en bits du message

- L’ID de l’utilisateur qui déclenche l’alerte

- Le numéro de session du message

- La règle Snort qui est déclenchée

Explication: Le champ SID dans un message d’alerte Snort indique la règle de sécurité Snort qui est déclenchée.

5. Quelle classification indique qu’une alerte est vérifiée comme un incident de sécurité réel?

- faux négatif

- vrai positif

- faux positif

- vrai négatif

Explication:

- Vrai positif: l’alerte correspond à un incident réel, après vérification.

- Faux positif: l’alerte ne correspond pas à un incident réel. Une activité bénigne qui entraîne un faux positif est parfois appelée un déclencheur bénin.

- Vrai négatif: aucun incident ne s’est produit. L’activité est bénigne.

- Faux négatif: un incident n’a pas été détecté.

6. Sur quoi les journaux d’événements liés à la sécurité sont-ils généralement basés lorsqu’ils sont générés par des pare-feu traditionnels ?

- Analyse d’application

- Quintuplets

- Filtrage statique

- Signatures

Explication: Les pare-feu traditionnels fournissent généralement des journaux d’événements liés à la sécurité basés sur les quintuplets adresse IP source et numéro de port, adresse IP de destination et numéro de port, et protocole en cours d’utilisation.

7. Un analyste en cybersécurité va vérifier des alertes de sécurité à l’aide de Security Onion. Quel outil doit-il utiliser en premier lieu ?

Explication: La priorité d’un analyste en cybersécurité est la vérification des alertes de sécurité. Dans le système Security Onion, Sguil est l’outil que l’analyste doit consulter en priorité pour vérifier les alertes, car il fournit une console de haut niveau pour examiner des alertes de sécurité provenant d’un large éventail de sources.

8. Un hacker a infiltré le pare-feu réseau sans être détecté par le système IDS. Quelle condition décrit l’absence d’alerte ?

- faux positif

- faux négatif

- vrai négatif

- vrai positif

Explication: On parle de faux négatif lorsqu’aucune alerte n’est générée et que l’exploit n’est pas détecté par les systèmes de sécurité en place.

9. Quel type d’événement doit être attribué à des catégories dans Sguil ?

- faux négatif

- faux positif

- vrai négatif

- vrai positif

Explication: Sguil comprend sept catégories prédéfinies auxquelles peuvent être attribués des événements qui ont été identifiés comme « vrais positifs ».

10. À quoi sert la normalisation des données ?

- à améliorer la transmission sécurisée de données d’alerte

- à réduire la quantité de données d’alerte

- à accélérer la transmission des données d’alerte

- à simplifier la recherche d’événements corrélés

Explication: Avec la normalisation des données, diverses sources de données sont regroupées au sein d’un format d’affichage commun, ce qui simplifie la recherche des événements semblables ou pertinents.

11. Quel outil inclus dans Security Onion fournit une interface visuelle aux données NSM?

- OSSEC

- Squert

- Beats

- Conservateur

Explication: Les tableaux de bord regroupent des données et des visualisations afin de faciliter l’accès des utilisateurs à de grandes quantités d’informations. Kibana permet de concevoir des tableaux de bord personnalisés. En outre, d’autres outils inclus dans Security Onion, tels que Squert, fournissent une interface visuelle aux données NSM.

12. Quelle technologie est une norme majeure consistant en un modèle de symboles décrivant les données à apparier dans une requête?

- Sguil

- Squert

- OSSEC

- Processus

Explication: Une expression régulière (regex) est une combinaison de symboles décrivant les données à mettre en correspondance dans une requête ou d’autres opérations. Les expressions régulières sont construites de la même façon que des expressions arithmétiques. Elles utilisent divers opérateurs pour combiner des expressions de plus petite taille. Il existe deux standards principaux en matière d’expression régulière, POSIX et Perl.

13. Quel terme est utilisé pour décrire le processus de conversion des entrées de journal dans un format commun ?

- systématisation

- classification

- maximales

- normalisation

Explication: Dans le cadre du traitement des entrées de journal, la normalisation des données permet d’organiser et de convertir, dans un format commun, des valeurs de données provenant de différentes sources. Cette normalisation facilite la génération de rapports et permet une analyse approfondie des données.

14. Quel outil est un système de détection des intrusions basé sur l’hôte intégré dans Security Onion ?

Explication: OSSEC est un système de détection des intrusions basé sur l’hôte (HIDS) qui est intégré dans Security Onion et qui surveille activement le fonctionnement du système hôte.

15. En quoi la valeur de hachage des fichiers est-elle utile dans le cadre des enquêtes sur la sécurité du réseau ?

- Elle vérifie la confidentialité des fichiers.

- Elle permet d’identifier les signatures des programmes malveillants.

- Elle est utilisée comme une clé pour le chiffrement.

- Elle sert à décoder les fichiers.

Explication: Dans Sguil, si un analyste en cybersécurité trouve le fichier suspect, la valeur de hash peut être transmise à un site, tel que VirusTotal, afin de déterminer s’il s’agit d’un programme malveillant connu.

16. Quel est le but de la réduction des données en ce qui concerne la MNS?

- pour diminuer la quantité de données NSM à traiter

- à améliorer la transmission sécurisée de données d’alerte

- pour supprimer les flux de données récurrents

- à accélérer la transmission des données d’alerte

Explication: Le volume de trafic réseau recueilli par les captures de paquets, ainsi que le nombre d’entrées de fichiers journaux et d’alertes générées par les appliances de sécurité et les périphériques réseau peuvent être énormes. Pour cette raison, il est important d’identifier les données liées aux NSM qui doivent être collectées. Ce processus est appelé réduction des données.

17. Pourquoi les hackers préfèrent-ils utiliser une attaque 0-day au cours de la phase de préparation de la chaîne de frappe ?

- Pour lancer une attaque DoS sur la cible

- Pour obtenir un pack de programmes malveillants gratuit

- Pour éviter d’être détecté par la cible

- Pour garantir une diffusion plus rapide de l’attaque sur la cible

Explication: Lorsqu’un hacker prépare une arme en vue d’une attaque, il choisit un outil automatisé (arme d’attaque) qui peut être déployé par le biais des vulnérabilités détectées. Le programme malveillant qui servira de vecteur aux attaques est ensuite créé dans l’outil en tant que charge utile. L’arme (c’est-à-dire l’outil plus la charge utile du programme malveillant) est diffusée sur le système cible. En utilisant un outil de type 0-day, le hacker espère que l’arme passera inaperçue, dans la mesure où elle est toujours inconnue des professionnels de la sécurité et où aucune méthode de détection n’a encore été mise au point.

18. Dans le cadre du traitement d’une menace pour la sécurité à l’aide du modèle de chaîne de frappe, quelles méthodes une entreprise peut-elle appliquer pour bloquer la création d’une porte dérobée ? Citez-en deux.

- Utiliser un système de prévention des intrusions basé sur l’hôte (HIPS) pour signaler ou bloquer les intrusions sur les chemins d’installation courants.

- Auditer les terminaux pour détecter les fichiers créés de façon anormale.

- Établir un guide de réponse aux incidents.

- Évaluer les dommages.

- Consolider le nombre de points de présence Internet.

Explication: Au cours de la phase d’installation de la chaîne de frappe, le hacker crée une porte dérobée dans le système afin de bénéficier d’un accès continu à la cible. Entre autres mesures, l’utilisation d’un système de prévention des intrusions basé sur l’hôte (HIPS) pour signaler ou bloquer les intrusions sur les chemins d’installation courants et l’audit des terminaux pour détecter les fichiers créés de façon anormale peuvent contribuer à bloquer la création d’une porte dérobée.

19. Quel est le but recherché par le hacker lorsqu’il établit un canal de communication bidirectionnelle entre le système cible et une infrastructure C&C ?

- Voler de la bande passante sur le réseau auquel est connectée la cible

- Lancer une attaque par buffer overflow

- S’envoyer les données utilisateur stockées sur la cible

- Pouvoir envoyer des commandes au logiciel qui est installé sur la cible

Explication: Lors de la phase de commande et de contrôle de la chaîne de frappe, le hacker établit une connexion de type commande et contrôle (C&C) avec le système cible. Avec le canal de communication bidirectionnelle, le hacker a la possibilité d’envoyer des commandes au logiciel malveillant installé sur la cible.

20. Selon le NIST, quelle étape du processus d’investigation numérique consiste à tirer des conclusions à partir de données ?

- analyse

- collecte

- examen

- signalement

Explication: D’après le NIST, le processus d’investigation numérique se compose des quatre étapes suivantes :

- Collecte : identification des sources potentielles de données d’investigation et acquisition, traitement et stockage de ces données.

- Examen : évaluation et extraction des informations pertinentes à partir des données recueillies. La décompression ou le déchiffrement des données peuvent faire partie du processus.

- Analyse : déduction de conclusions à partir des données. Les principales caractéristiques, telles que les personnes, les lieux, les dates et heures, les événements et ainsi de suite, doivent être documentées.

- Reporting : préparation et présentation des informations issues de l’analyse. Les rapports doivent être impartiaux et doivent inclure des explications, le cas échéant.

21. À quelle étape du processus de gestion des incidents NIST l’équipe CSIRT effectue-t-elle une analyse afin de déterminer les réseaux, systèmes ou applications affectés, la personne ou l’entité à l’origine de l’incident, ainsi que le modus operandi ?

- évaluation

- notification des incidents

- détection

- identification du hacker

Explication: Au cours de la phase de détection et d’analyse du cycle de vie de gestion des incidents NIST, l’équipe CSIRT doit immédiatement effectuer une analyse initiale afin de déterminer les réseaux, systèmes ou applications touchés, la personne ou l’entité à l’origine de l’incident, ainsi que le modus operandi.

22. Un hacker collecte des informations auprès des serveurs web d’une entreprise et recherche les coordonnées des employés. Les informations recueillies servent également à rechercher des informations personnelles sur Internet. À quelle phase d’une attaque ces activités appartiennent-elles selon le modèle de chaîne de frappe ?

- Action en fonction des objectifs

- Reconnaissance

- Exploitation

- Préparation

Explication: Suivant le modèle de chaîne de frappe, c’est au cours de la phase de reconnaissance que le hacker effectue des recherches, rassemble des renseignements et choisit ses cibles.

23. Conformément aux normes NIST, quelle entité responsable de la gestion des incidents est chargée de coordonner ces opérations avec d’autres intervenants afin de minimiser les dégâts causés par un incident ?

- service d’assistance IT

- service juridique

- ressources humaines

- direction

Explication: L’équipe de direction crée les politiques, prévoit le budget et est responsable de la répartition des effectifs dans les services. La direction est également chargée de coordonner la réponse aux incidents avec d’autres intervenants et de minimiser les dégâts causés par un incident.

24. Un analyste en cybersécurité a été appelé sur une scène de crime qui comprend plusieurs outils technologiques, dont un ordinateur. Quelle technique sera employée pour que les informations trouvées sur l’ordinateur puissent être utilisées devant les tribunaux ?

- Image disque non altérée

- Rootkit

- Collection de journaux

- Tor

Explication: Une copie de fichier normale ne récupère pas toutes les données sur un périphérique de stockage. Aussi, une image disque non altérée est-elle généralement créée. Une image disque non altérée préserve la preuve originale, empêchant ainsi toute altération accidentelle pendant la phase de détection. Elle permet également de recréer la preuve originale.

25. Dans le modèle Diamond, quel élément de méta-caractéristique décrit les informations obtenues par le hacker ?

- résultats

- méthodologie

- ressources

- direction

Explication: Les résultats de l’élément de méta-caractéristique sont utilisés pour déterminer ce que le hacker a pu obtenir de l’événement d’intrusion.

26. Dès qu’un outil de surveillance de la sécurité a identifié qu’une pièce jointe malveillante a pénétré le réseau, en quoi l’exécution d’une analyse rétrospective présente-t-elle un avantage ?

- Cela permet de calculer la probabilité qu’un incident se reproduise à l’avenir.

- Une analyse rétrospective facilite le suivi du comportement du programme malveillant depuis le point d’identification.

- Cela permet d’identifier le premier hôte du réseau qui a été touché.

- Cela permet de déterminer la manière dont le programme malveillant a pénétré le réseau.

Explication: Les techniques générales de surveillance de la sécurité permettent d’identifier le moment où la pièce jointe malveillante pénètre le réseau, ainsi que le premier hôte infecté. L’analyse rétrospective constitue l’étape suivante. Ainsi, elle effectue le suivi du comportement du programme malveillant depuis le point d’identification.

27. Quelles sont les informations contenues dans la section des options d’une règle Snort?

- adresses de source et de destination

- mesures à prendre

- texte décrivant l’événement

- direction du flux de trafic

Explication: Les règles Snort se composent de deux sections: l’en-tête et les options. La section des options de règle d’une règle de snort comprend le texte des messages affichés pour décrire une alerte ainsi que les métadonnées relatives à l’alerte.

28. Comment une application interagit-elle avec le système d’exploitation ?

- En accédant au BIOS ou à UEFI

- En utilisant des processus

- En envoyant des fichiers

- En effectuant des appels API

Explication: Les applications interagissent avec le système d’exploitation par le biais d’appels système vers l’interface de programmation (API) de ce dernier. Ces appels permettent d’accéder à de nombreux aspects du fonctionnement du système tels que le contrôle des processus logiciels, la gestion des fichiers, la gestion des périphériques et l’accès au réseau.

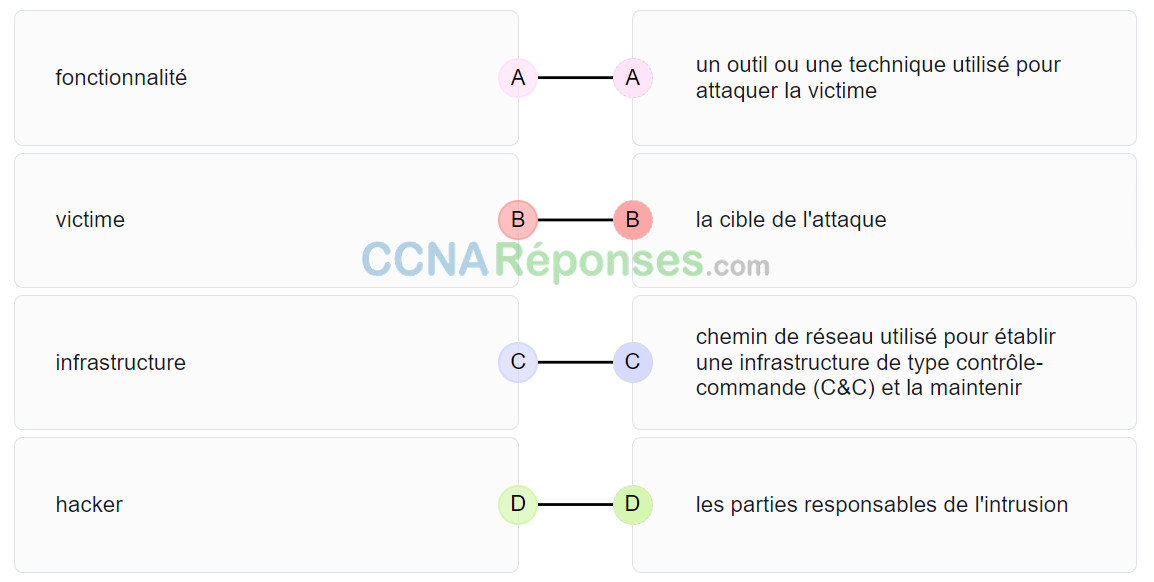

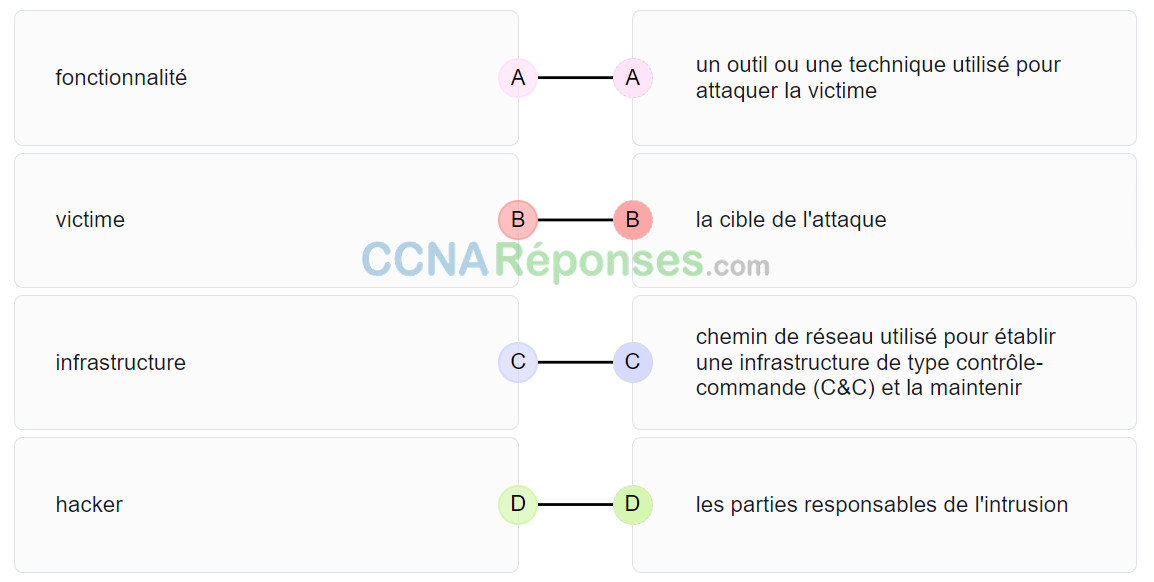

29. Associez l’événement d’intrusion défini dans le modèle d’intrusion Diamond à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| infrastructure |

chemin de réseau utilisé pour établir une infrastructure de type contrôle-commande (C&C) et la maintenir |

| fonctionnalité |

un outil ou une technique utilisé pour attaquer la victime |

| hacker |

les parties responsables de l’intrusion |

| victime |

la cible de l’attaque |

30. Quels sont les éléments définis dans la procédure d’exploitation standard (SOP) d’un modèle de réponse aux incidents liés à la sécurité informatique (CSIRC) ?

- La feuille de route à suivre pour améliorer les capacités de gestion des incidents

- Les procédures suivies lors de la gestion d’un incident

- Les métriques utilisées pour mesurer les capacités de gestion des incidents

- Les détails sur la façon dont un incident est géré

Explication: Un modèle CSIRT comprend les procédures d’exploitation standard qui sont appliquées dans le cadre de la gestion d’un incident. Elles consistent à appliquer des processus techniques, à compléter des formulaires et à suivre des listes de contrôle.

31. Au cours de quelle phase du cycle de vie de gestion des incidents NIST des preuves sont-elles recueillies afin de faciliter les enquêtes qui seront menées ultérieurement par les autorités ?

- détection et analyse

- activités après l’incident

- confinement, éradication et rétablissement des systèmes

- préparation

Explication: Le NIST définit quatre phases dans le cycle de vie de gestion des incidents. C’est au cours de la phase de confinement, d’éradication et de restauration que des preuves sont recueillies pour résoudre un incident et faciliter les enquêtes qui seront menées ultérieurement.

32. Quel HID est intégré dans Security Onion et utilise des règles pour détecter les modifications des paramètres d’exploitation basés sur l’hôte causées par des logiciels malveillants via des appels système?

Explication: OSSEC est un HIDS intégré au Security Onion et utilise les règles pour détecter les changements apportés aux paramètres d’hôte comme l’exécution de processus logiciels, ainsi que les modifications des privilèges de l’utilisateur et du registre, entre autres. Les règles OSSEC déclenchent des événements qui se sont produits sur l’hôte, y compris des indicateurs indiquant que les logiciels malveillants peuvent avoir interagi avec le noyau du système d’exploitation. Bro, Snort et Suricata sont des exemples de systèmes NIDS.

33. Quel outil inclus dans Security Onion inclut la possibilité de concevoir des tableaux de bord personnalisés?

- OSSEC

- Squert

- Kibana

- Sguil

Explication: Les tableaux de bord sont généralement interactifs et fournissent une combinaison de données et de visualisations conçues pour améliorer l’accès des individus à de grandes quantités d’informations. Kibana permet de concevoir des tableaux de bord personnalisés.

34. Quelles informations sont collectées par l’équipe CSIRT pour déterminer la portée d’un incident ?

- Les processus utilisés pour conserver les preuves

- Les stratégies et procédures mises en place pour le confinement de l’incident

- Les réseaux, systèmes et applications affectés par un incident

- Le temps et les ressources nécessaires pour gérer un incident.

Explication: Les activités d’évaluation effectuées par l’équipe CSIRT à la suite d’un incident permettent de déterminer les réseaux, systèmes ou applications affectés, la personne ou l’entité à l’origine de l’incident, ainsi que le modus operandi.

35. Quel agent au sein d’un centre opérationnel de sécurité est chargé de vérifier si une alerte déclenchée par un logiciel de surveillance correspond réellement à un incident ?

- Opérateurs de niveau 1

- Responsable du centre opérationnel de sécurité

- Opérateurs de niveau 2

- Opérateurs de niveau 3

Explication: Dans un centre opérationnel de sécurité, le travail d’un analyste de niveau 1 consiste notamment à contrôler les alertes entrantes et à vérifier qu’un incident s’est réellement produit.

36. Un administrateur réseau essaie de télécharger un fichier valide à partir d’un serveur interne. Toutefois, le processus déclenche une alerte sur un outil NMS. Quelle condition décrit l’absence d’alerte?

- vrai négatif

- vrai positif

- faux positif

- faux négatif

Explication:

- Vrai positif: l’alerte correspond à un incident réel, après vérification.

- Faux positif: l’alerte ne correspond pas à un incident réel. Une activité bénigne qui entraîne un faux positif est parfois appelée un déclencheur bénin.

- Vrai négatif: aucun incident ne s’est produit. L’activité est bénigne.

- Faux négatif: un incident n’a pas été détecté.

37. Quelles sont les deux sources d’information partagées incluses dans le cadre MITRE ATT&CK ? (Choisissez deux réponses.)

- collecte de preuves numériques doit commencer par la plus volatile pour finir par la moins volatile.

- cartographier les étapes d’une attaque à une matrice de tactiques généralisées

- tactiques d’attaque, techniques et procédures (TTP)

- témoignage d’un témoin oculaire de quelqu’un qui a observé directement un comportement criminel

- les détails concernant la manipulation des preuves, y compris l’horodatage, le lieu et le personnel impliqué.

Explication: Le cadre MITRE utilise des informations stockées sur les tactiques, techniques et procédures des attaquants (TTP) dans le cadre de la défense des menaces et de l’attribution des attaques. Ceci est fait en cartographiant les étapes d’une attaque à une matrice de tactiques généralisées et en décrivant les techniques utilisées dans chaque tactique. Ces sources d’information créent des modèles qui aident à attribuer une menace.