Examen pratique de certification CyberOps Associate (200-201) réponses Français

1. Parmi les propositions suivantes, laquelle est un exemple de manipulation psychologique ?

- Un ordinateur affiche des logiciels publicitaires et des fenêtres publicitaires intempestives.

- Un ordinateur est infecté par un virus caché dans un cheval de Troie.

- Une personne non identifiée se faisant passer pour un technicien collecte des informations utilisateur auprès des employés.

- Un programmateur anonyme mène une attaque par déni de service contre un data center.

Explication: La manipulation psychologique consiste à gagner la confiance d’un employé et à le persuader de divulguer des informations confidentielles et sensibles, comme ses noms d’utilisateur et mots de passe. Les attaques par déni de service (DDoS), les fenêtres publicitaires intempestives et les virus sont des exemples de menaces logicielles pour la sécurité, et non une manipulation psychologique.

2. Quels sont les trois avantages liés à l’utilisation de liens symboliques par rapport à des liens matériels sous Linux ? Citez-en trois.

- Ils peuvent être compressés.

- Les liens symboliques peuvent être exportés.

- Ils peuvent pointer vers un répertoire.

- Ils peuvent pointer vers un fichier dans un autre système de fichiers.

- Ils peuvent être chiffrés.

- Ils peuvent afficher l’emplacement du fichier d’origine.

Explication: Sous Linux, un lien matériel est un autre fichier qui pointe vers le même emplacement que le fichier d’origine. Un lien symbolique (également appelé lien logiciel) est un lien vers un autre nom de système de fichiers. Les liens matériels sont limités au système de fichiers dans lequel ils sont créés et ils ne peuvent pas pointer vers un répertoire ; les liens symboliques, en revanche, ne sont pas limités au même système de fichiers et ils peuvent pointer vers un répertoire. Pour connaître l’emplacement du fichier d’origine d’un lien symbolique, utilisez la commande ls-l.

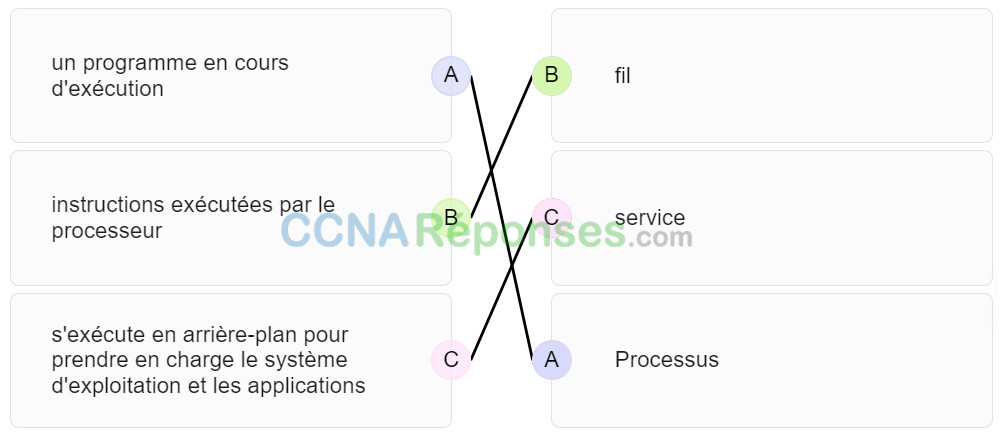

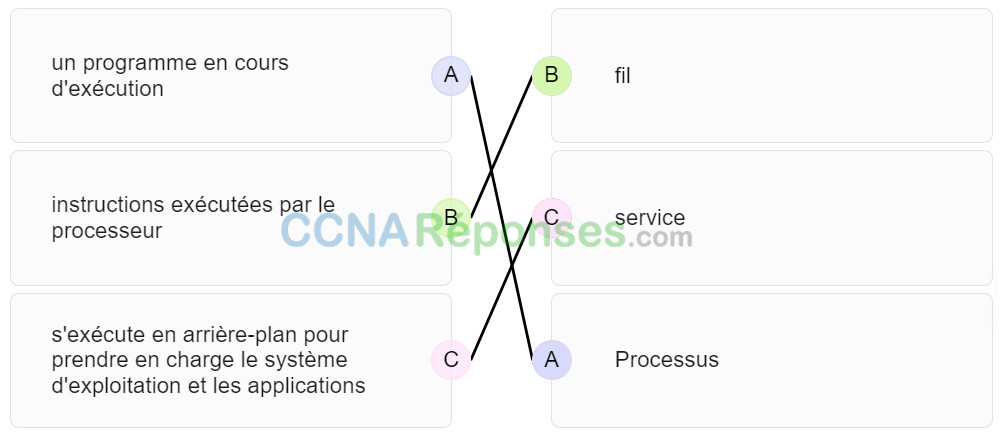

3. Associez la définition au terme Microsoft Windows. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant :

| un programme en cours d’exécution |

Processus |

| s’exécute en arrière-plan pour prendre en charge le système d’exploitation et les applications |

service |

| instructions exécutées par le processeur |

fil |

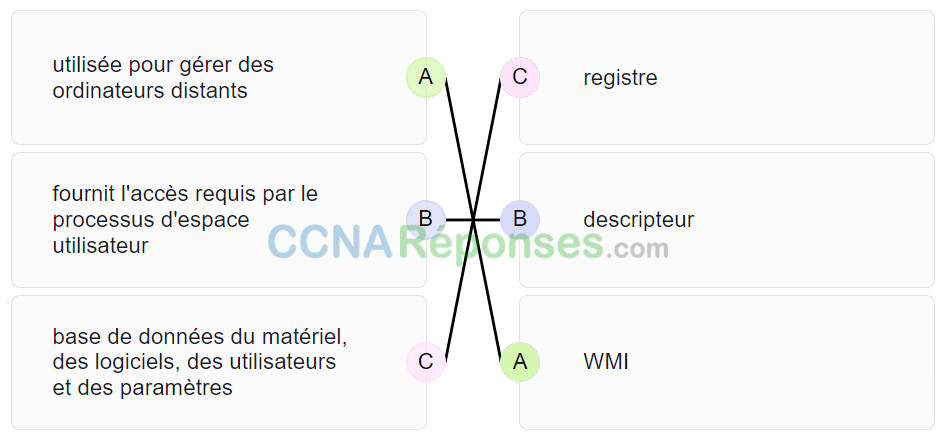

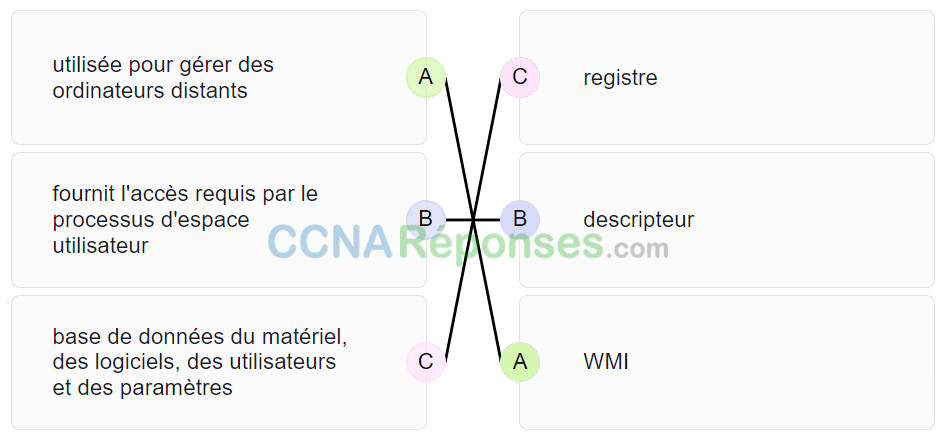

4. Associez la définition au terme Microsoft Windows.

Explication: Placez les options dans l’ordre suivant :

| fournit l’accès requis par le processus d’espace utilisateur |

descripteur |

| base de données du matériel, des logiciels, des utilisateurs et des paramètres |

registre |

| utilisée pour gérer des ordinateurs distants |

WMI |

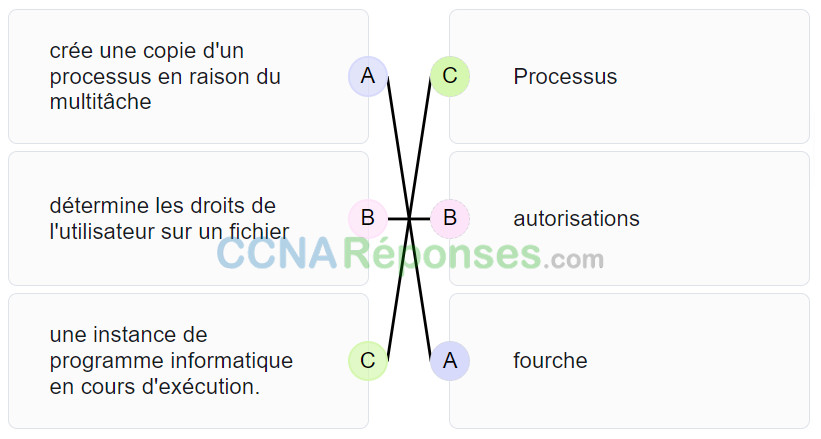

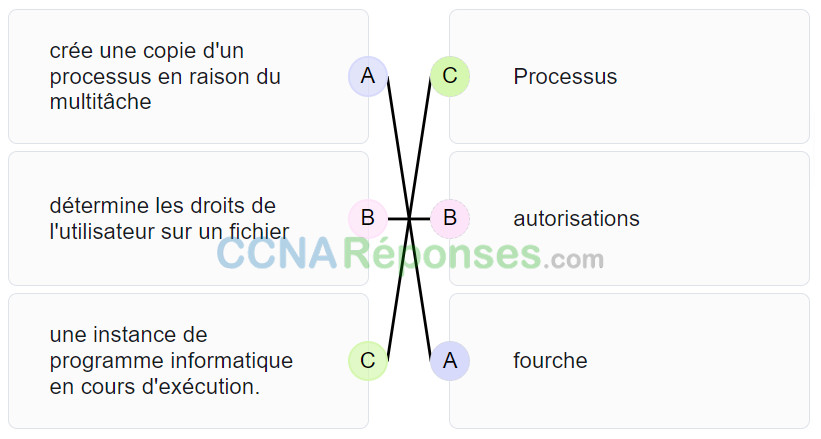

5. Associez la description au terme Linux correspondant.

Explication: Placez les options dans l’ordre suivant :

| crée une copie d’un processus en raison du multitâche |

fourche |

| détermine les droits de l’utilisateur sur un fichier |

autorisations |

| une instance de programme informatique en cours d’exécution. |

Processus |

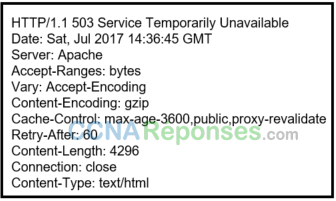

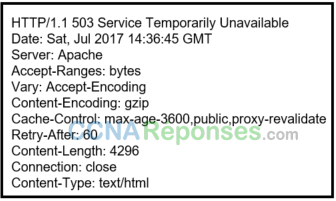

6. Reportez-vous à l’illustration. Un analyste en charge de la sécurité examine les journaux d’un serveur web Apache. Quelle mesure doit-il prendre sur la base du résultat affiché ?

- Informer l’administration de sécurité appropriée du pays.

- Redémarrez le serveur.

- Ignorer le message.

- Informer l’administrateur du serveur.

Explication: Un serveur web Apache est un serveur Open Source qui diffuse des pages web. Les journaux d’accès de sécurité d’un serveur web Apache comprennent un code HTTP à 3 chiffres qui représente l’état de la requête web. Un code commençant par 2 indique un accès réussi. Un code commençant par 3 représente une redirection. Un code commençant par 4 représente une erreur du client et un code commençant par 5 représente une erreur du serveur. L’administrateur du serveur doit être averti en cas d’erreur du serveur avec un code tel que 503.

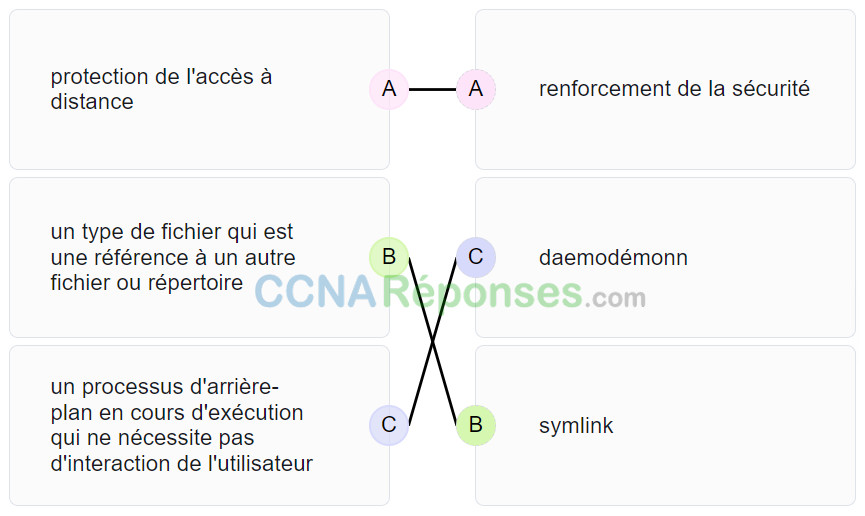

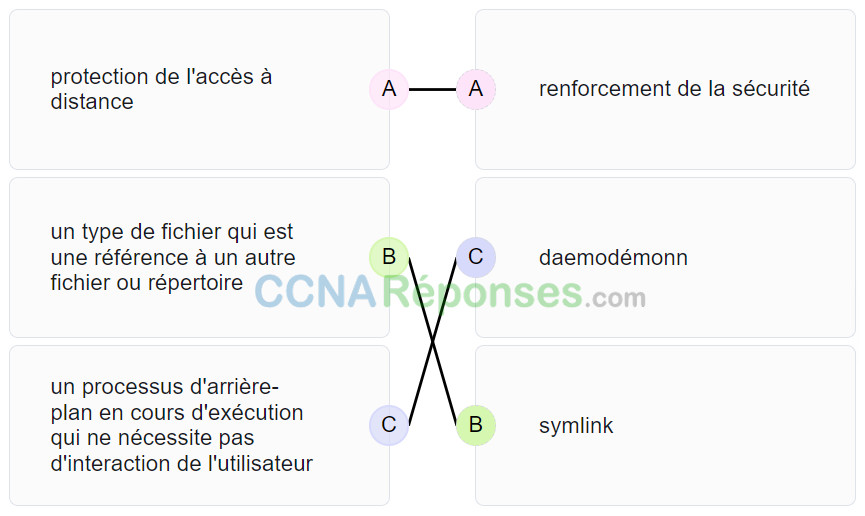

7. Associez la description au terme Linux correspondant.

Explication: Placez les options dans l’ordre suivant :

| un processus d’arrière-plan en cours d’exécution qui ne nécessite pas d’interaction de l’utilisateur |

daemodémonn |

| protection de l’accès à distance |

renforcement de la sécurité |

| un type de fichier qui est une référence à un autre fichier ou répertoire |

symlink |

8. Quelle application Windows est généralement utilisée par un analyste en cybersécurité pour consulter les journaux d’accès Microsoft IIS ?

- Observateur d’événements

- Bloc-notes

- Word

- SIEM

Explication: L’Observateur d’événements est une application Windows utilisée pour consulter des journaux d’événements, dont les journaux d’accès IIS.

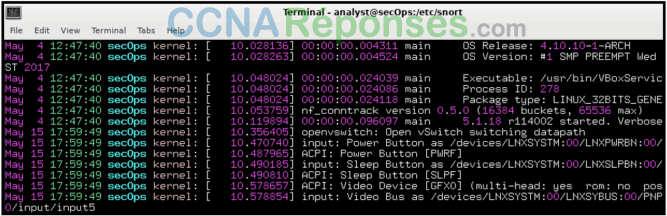

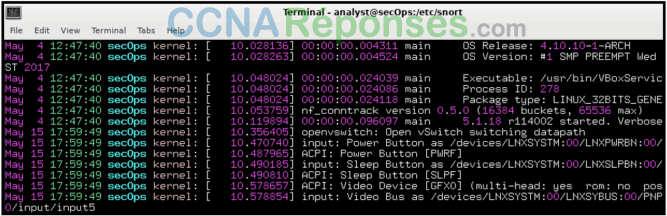

9. Reportez-vous à l’illustration. Quelle technologie contient des informations semblables aux données affichées pour des périphériques d’infrastructure au sein d’une entreprise ?

- HIDS

- serveur Syslog

- serveur Apache

- pare-feu

Explication: Un serveur syslog consolide et conserve les messages provenant des périphériques d’infrastructure qui ont été configurés pour envoyer des informations de journalisation. Les données provenant du serveur syslog peuvent être analysées afin de détecter des anomalies.

10. Quel composant de sécurité des données est fourni par les algorithmes de hachage ?

- échange de clé

- authentification

- confidentialité

- intégrité

Explication: Les algorithmes de hachage sont utilisés pour assurer l’intégrité des messages, ce qui garantit l’absence de toute modification ou altération des données en transit.

11. Quels sont les deux algorithmes qui utilisent une fonction de hachage pour garantir l’intégrité des messages ? Citez-en deux.

Explication: Les algorithmes de hachage sont utilisés pour assurer l’intégrité des messages, ce qui garantit l’absence de toute modification des données en cours de transmission. MD5 et SHA sont deux algorithmes de hachage couramment utilisés.

12. Quelle fonction de sécurité est fournie par les algorithmes de chiffrement ?

- gestion des clés

- autorisation

- Intégrité

- Confidentialité

Explication: Les algorithmes de chiffrement sont utilisés pour assurer la confidentialité des données, ce qui empêche la lecture des données si celles-ci sont interceptées en cours de transmission.

13. Quel outil capture des paquets de données complets en utilisant uniquement une interface de ligne de commande ?

- nfdump

- tcpdump

- NBAR2

- Wireshark

Explication: L’outil de ligne de commande tcpdump est un analyseur de paquets. Wireshark est un analyseur de paquets qui dispose d’une interface utilisateur graphique.

14. Quelle est la principale différence entre les données capturées par NetFlow et celles capturées par Wireshark ?

- Les données NetFlow affichent le contenu du flux réseau, alors que les données Wireshark affichent les statistiques du flux.

- NetFlow fournit des données de transaction, alors que Wireshark fournit des données de session.

- Les données NetFlow sont analysées par tcpdump, alors que nfdump est utilisé pour l’analyse des données Wireshark.

- NetFlow collecte des métadonnées provenant d’un flux réseau, alors que Wireshark capture des paquets de données complets.

Explication: Wireshark capture l’intégralité du contenu d’un paquet. NetFlow, en revanche, collecte des métadonnées, c’est-à-dire des données relatives au flux.

15. Quelle appliance Cisco peut être utilisée pour filtrer le contenu du trafic réseau afin de générer des rapports sur le trafic et de bloquer ce dernier en fonction de la réputation du serveur web ?

Explication: L’appliance Cisco pour la sécurité du web (WSA) fonctionne comme un proxy web pour un réseau d’entreprise. Cette appliance peut fournir de nombreux types de journaux associés à la sécurité du trafic web, dont des journaux de décisions ACL, des journaux d’analyse des programmes malveillants ou encore des journaux de filtrage de réputation sur le web. L’appliance Cisco pour la sécurité de la messagerie (ASE) est un outil permettant de surveiller la plupart des aspects de la diffusion d’e-mails, le fonctionnement du système, les activités antispam et antivirus, ainsi que les décisions relatives aux listes blanches et aux listes noires. Cisco ASA est une application de pare-feu. Le système Visibilité et contrôle d’application Cisco (AVC) combine plusieurs technologies pour reconnaître, analyser et surveiller plus de 1 000 applications.

16. Reportez-vous à l’illustration. Un analyste en charge de la sécurité examine un message d’alerte généré par Snort. Qu’indique le nombre 2100498 dans le message ?

- L’ID de l’utilisateur qui déclenche l’alerte

- La règle Snort qui est déclenchée

- La longueur en bits du message

- Le numéro de session du message

Explication: Le champ SID dans un message d’alerte Snort indique la règle de sécurité Snort qui est déclenchée.

17. Quel type d’attaque ciblant un réseau les hackers perpètrent-ils afin de déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL) ?

- reconnaissance

- ingénierie sociale

- déni de service

- hameçonnage

Explication: Les ACL de filtrage de paquets appliquent des règles pour filtrer le trafic entrant et sortant. Ces règles sont définies en indiquant les adresses IP, les numéros de port et les protocoles à mettre en corrélation. Les hackers peuvent mener une attaque de reconnaissance consistant en un balayage de ports ou un test d’intrusion pour déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL).

18. En quoi la technique NAT/PAT peut-elle rendre plus complexes les activités de surveillance de la sécurité du réseau si NetFlow est utilisé ?

- Elle change l’apparence de l’application lancée par un utilisateur en manipulant les numéros de port.

- Elle masque les adresses IP internes en leur permettant de partager une seule ou quelques adresses IP externes.

- Elle dissimule le contenu d’un paquet en chiffrant la charge utile des données.

- Elle compare les adresses MAC source et de destination.

Explication: La technique NAT/PAT fait correspondre plusieurs adresses IP internes à une seule ou à quelques adresses IP externes, interrompant ainsi les flux de bout en bout. Il est, par conséquent, difficile de connecter le périphérique interne qui demande et reçoit le trafic. Cela pose surtout problème avec une application NetFlow, dans la mesure où les flux NetFlow sont unidirectionnels, et qu’ils sont définis par les adresses et ports qu’ils partagent.

19. Quel énoncé décrit la fonction fournie par le réseau Tor ?

- Il manipule les paquets en faisant correspondre les adresses IP entre deux réseaux.

- Il distribue les paquets utilisateur par le biais de l’équilibrage de charge.

- Il permet aux utilisateurs de naviguer de manière anonyme sur Internet.

- Il dissimule le contenu des paquets en créant des tunnels de bout en bout.

Explication: Tor est une plate-forme logicielle et un réseau d’hôtes homologue-à-homologue qui fonctionnent comme les routeurs Internet sur le réseau ToR. Le réseau Tor permet aux utilisateurs de naviguer anonymement sur Internet.

20. Selon la description du SANS Institute, quelle surface d’exposition aux attaques est mise au jour par l’exploitation des vulnérabilités dans les applications web, cloud ou basées sur l’hôte ?

- humain

- logiciel

- hôte

- réseau

Explication: L’institut SANS décrit trois composantes de la surface d’exposition aux attaques :

- Surface d’exposition aux attaques réseau : exploitation des vulnérabilités dans les réseaux

- Surface d’exposition aux attaques par logiciel : mise au jour par l’exploitation des vulnérabilités dans les applications logicielles web, cloud ou basées sur l’hôte

- Surface d’exposition aux attaques humaines : exploitation des faiblesses liées au comportement de l’utilisateur

21. Pouvez-vous citer une caractéristique d’un système de protection contre les intrusions (IPS) ?

- Il est principalement axé sur l’identification d’éventuels incidents.

- Il n’a aucune incidence sur la latence.

- Il est déployé en mode hors ligne.

- Il peut bloquer les paquets malveillants.

Explication: L’avantage d’un système de protection contre les intrusions (IPS) est de pouvoir identifier et bloquer les paquets malveillants. Cependant, étant donné qu’il est déployé en ligne, il peut ajouter de la latence au réseau.

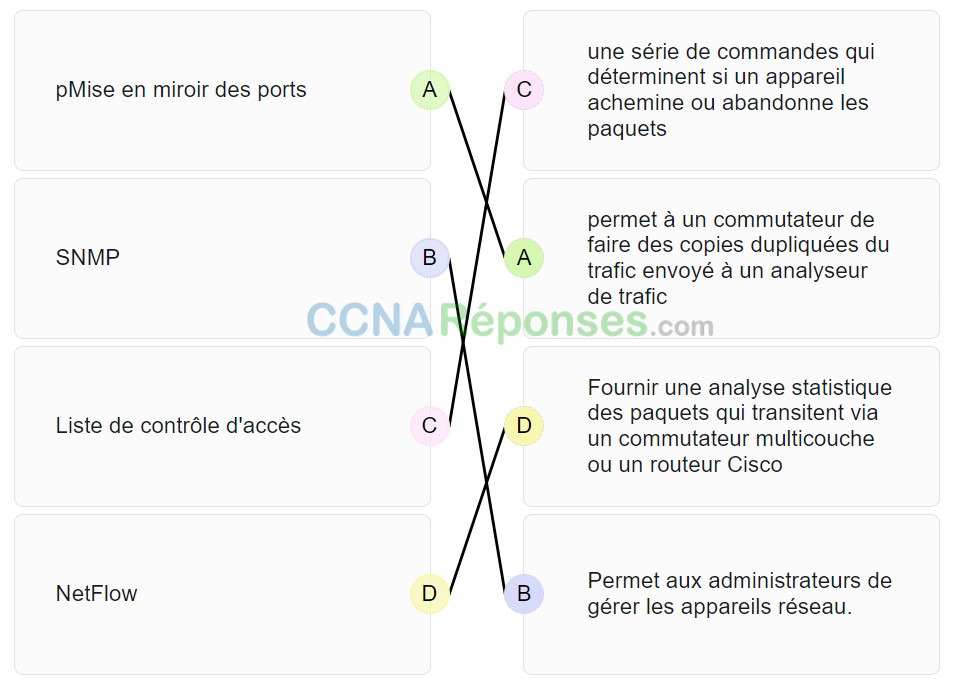

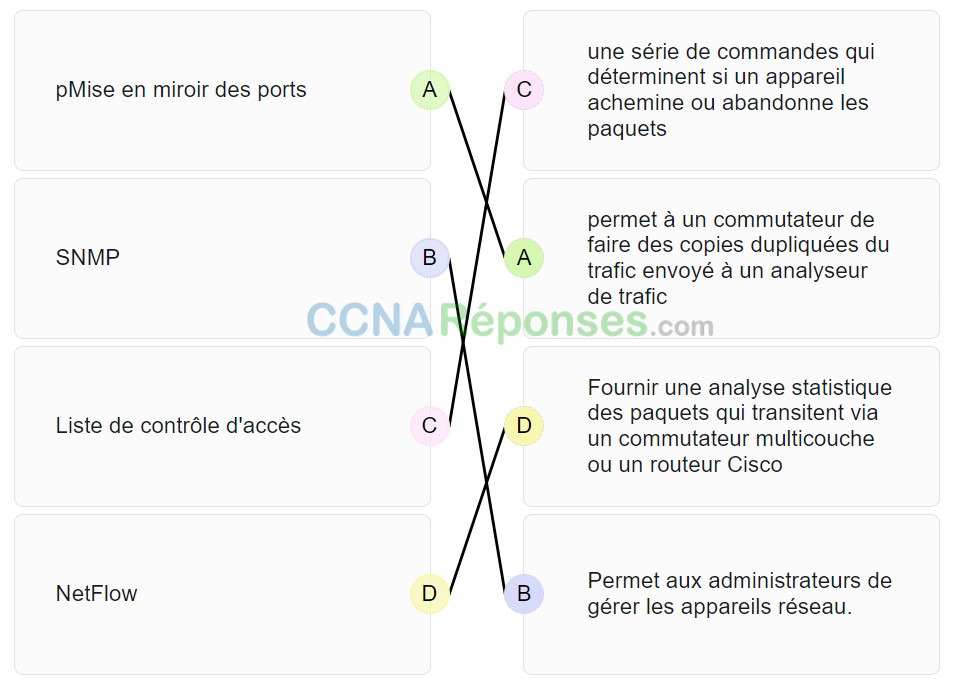

22. Associez la sécurité du service à sa description.

Explication: Placez les options dans l’ordre suivant :

| SNMP |

Permet aux administrateurs de gérer les appareils réseau. |

| Liste de contrôle d’accès |

une série de commandes qui déterminent si un appareil achemine ou abandonne les paquets |

| pMise en miroir des ports |

permet à un commutateur de faire des copies dupliquées du trafic envoyé à un analyseur de trafic |

| NetFlow |

Fournir une analyse statistique des paquets qui transitent via un commutateur multicouche ou un routeur Cisco |

23. Quelle est la première ligne de défense lorsqu’une entreprise adopte une approche de défense en profondeur pour la sécurité du réseau ?

- Routeur de périphérie

- Pare-feu

- IPS

- serveur proxy

Explication: Une approche de défense en profondeur utilise des couches de mesures de sécurité qui s’étendent de la périphérie du réseau aux terminaux connectés, en passant par le réseau. Les routeurs situés à la périphérie du réseau constituent la première ligne de défense et transmettent au pare-feu le trafic destiné au réseau interne.

24. Quel est l’avantage d’une approche de défense en profondeur ?

- Une seule couche de sécurité est nécessaire au cœur du réseau.

- Il n’est plus nécessaire d’utiliser des pare-feu.

- Toutes les vulnérabilités du réseau sont atténuées.

- La défaillance d’un mécanisme de sécurité n’a aucune incidence sur l’efficacité des autres mesures de sécurité.

Explication: Avec l’approche de défense en profondeur, les défenses du réseau sont implémentées en couches. De ce fait, la défaillance d’un mécanisme de sécurité n’a aucune incidence sur les autres mesures de sécurité.

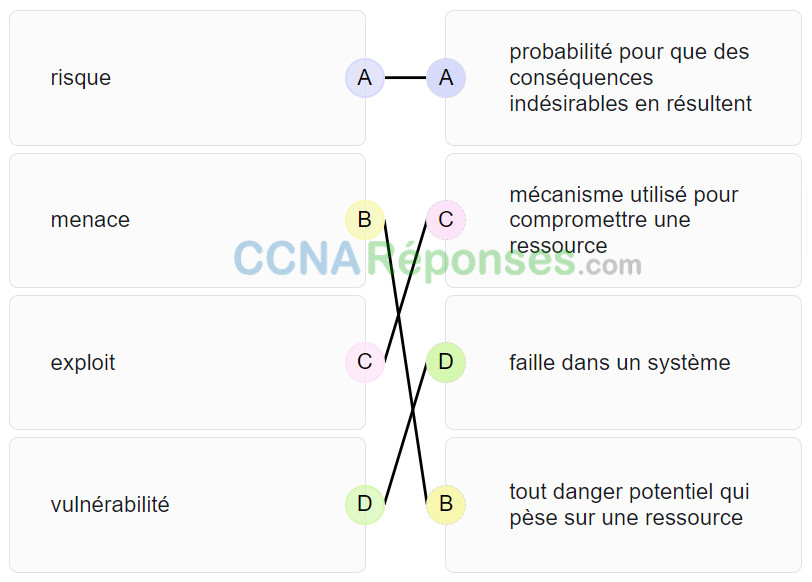

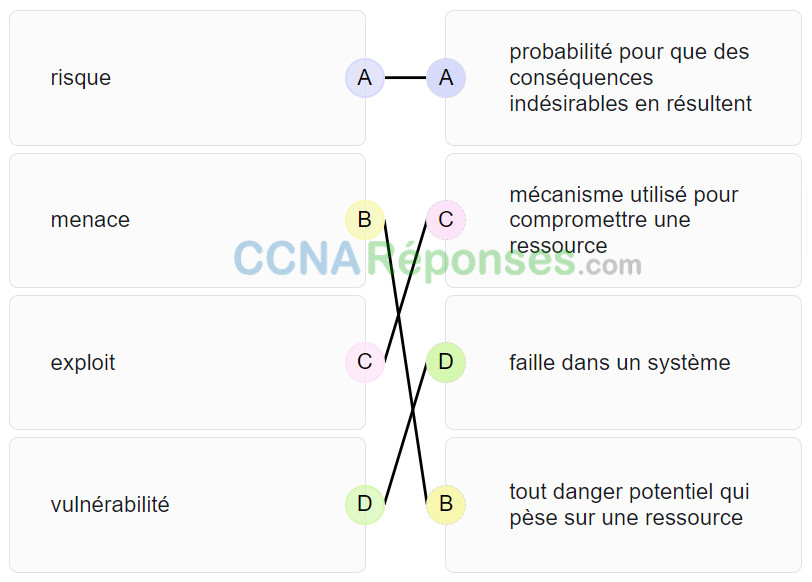

25. Associez le concept de sécurité à la description appropriée.

Explication: Placez les options dans l’ordre suivant :

| risque |

probabilité pour que des conséquences indésirables en résultent |

| exploit |

mécanisme utilisé pour compromettre une ressource |

| vulnérabilité |

faille dans un système |

| menace |

tout danger potentiel qui pèse sur une ressource |

26. Quel modèle de contrôle d’accès permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent.

- Contrôle d’accès basé sur les attributs

- Contrôle d’accès non discrétionnaire

- Contrôle d’accès discrétionnaire

- Contrôle d’accès obligatoire

Explication: Avec le modèle de contrôle d’accès discrétionnaire (DAC), les utilisateurs peuvent contrôler l’accès aux données en tant que propriétaires.

27. Quel est le principe du modèle de contrôle d’accès non discrétionnaire ?

- Il applique le contrôle d’accès le plus strict possible.

- Il permet de prendre des décisions d’accès sur la base des rôles et des responsabilités d’un utilisateur au sein de l’entreprise.

- Il autorise un accès sur la base des attributs de l’objet concerné.

- Il permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent.

Explication: Le modèle de contrôle d’accès non discrétionnaire se base sur les rôles et les responsabilités de l’utilisateur pour prendre des décisions en termes d’accès.

28. À quelle catégorie l’attaque de sécurité dite de l’homme du milieu appartient-elle ?

- ingénierie sociale

- reconnaissance

- DoS

- accès

Explication: Dans une attaque de l’homme du milieu, le hacker se positionne entre deux entités légitimes afin de lire, de modifier ou de rediriger les données en transit.

29. Quelles attaques ciblent des serveurs web en exploitant les éventuelles vulnérabilités des fonctions d’entrée utilisées par une application ? Citez-en deux.

- redirection de port

- analyse des ports

- injection SQL

- cross-site scripting

- exploitation de confiance

Explication: Lorsqu’une application web utilise des champs de saisie pour recueillir des données auprès des clients, les hackers peuvent exploiter d’éventuelles vulnérabilités pour émettre des commandes malveillantes. Les commandes malveillantes qui sont exécutées par le biais de l’application web peuvent affecter le système d’exploitation du serveur web. L’injection de code SQL et les scripts intersites sont deux types d’attaques par injection de commande.

30. À quelle fin les hackers utilisent-ils différentes techniques de contournement ?

- Pour lancer des attaques DDoS sur des cibles

- Pour éviter d’être détecté par les défenses de l’hôte et du réseau

- Pour gagner la confiance d’un employé d’une entreprise dans le but d’obtenir des informations d’identification

- Pour identifier les vulnérabilités des systèmes cibles

Explication: De nombreux hackers ont recours à des techniques de contournement furtives pour dissimuler la charge utile d’une attaque, car les méthodes d’attaque et les programmes malveillants sont plus efficaces s’ils ne sont pas détectés. L’objectif est d’éviter d’être détecté par les défenses de l’hôte et du réseau.

31. Parmi les propositions suivantes, lesquelles sont des exemples d’attaques DoS ? Citez-en deux.

- hameçonnage

- injection SQL

- Ping de la mort

- dépassement de mémoire tampon

- analyse des ports

Explication: Les attaques DoS de type buffer overflow et ping fatal exploitent les failles dans la mémoire système d’un serveur en lui envoyant une quantité de données inattendue ou des données malformées.

32. Quelle attaque est intégrée dans les niveaux inférieurs du système d’exploitation d’un hôte et tente de masquer complètement les activités du hacker sur le système local ?

- substitution du trafic

- rootkit

- insertion de trafic

- chiffrement et tunnellisation

Explication: Un rootkit est un outil d’attaque complexe qui s’intègre dans les niveaux inférieurs du système d’exploitation. Son objectif est de masquer complètement les activités du hacker sur le système local.

33. Quelle méthode de contournement décrit la situation dans laquelle, après avoir accédé au mot de passe administrateur sur un hôte piraté, un hacker tente de se connecter à un autre hôte en utilisant les mêmes informations d’identification ?

- substitution du trafic

- mauvaise interprétation au niveau du protocole

- basculement

- épuisement des ressources

Explication: Le basculement est une méthode de contournement qui suppose que le hacker a piraté un hôte interne et souhaite étendre l’accès à l’intérieur du réseau piraté.

34. Citez un exemple d’attaque par transmission des privilèges.

- Un hacker envoie un e-mail à un responsable informatique en vue d’obtenir l’accès à la racine.

- Une attaque DDoS cible un serveur gouvernemental et provoque son plantage.

- Un hacker lance une attaque par accès et obtient le mot de passe administrateur.

- Une attaque par balayage de ports permet de déterminer que le service FTP s’exécute sur un serveur qui autorise les accès anonymes.

Explication: Une attaque par transmission des privilèges exploite les vulnérabilités des serveurs ou systèmes de contrôle d’accès afin d’accorder à un utilisateur non autorisé, ou à un processus logiciel, des niveaux de privilèges plus élevés. Une fois ce niveau de privilège accordé, le hacker peut accéder à des informations sensibles ou prendre le contrôle du système.

35. Parmi les exemples suivants, lequel correspond à un exploit local ?

- Le balayage de ports est utilisé pour déterminer si le service Telnet s’exécute sur un serveur distant.

- Une attaque par buffer overflow est lancée contre un site web de vente en ligne et provoque le plantage du serveur.

- Un hacker lance une attaque par force brute sur un routeur de périphérie d’entreprise afin d’obtenir un accès illégal.

- Un hacker tente d’obtenir le mot de passe utilisateur d’un hôte distant en utilisant un logiciel de capture de frappes installé sur l’hôte en question par un cheval de Troie.

Explication: Les exploits de vulnérabilité peuvent être distants ou locaux. Dans un exploit local, le hacker dispose d’un accès utilisateur au système final, que ce soit physiquement ou par le biais d’un accès distant. L’activité d’exploitation a lieu au sein du réseau local.

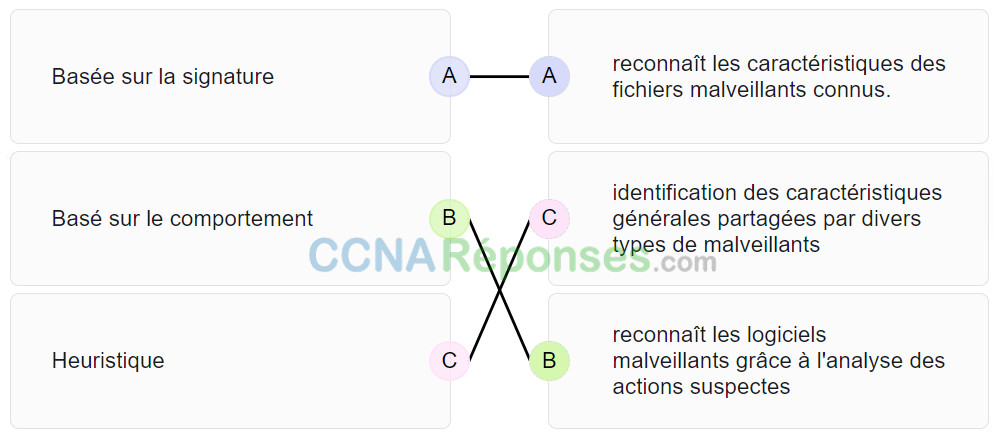

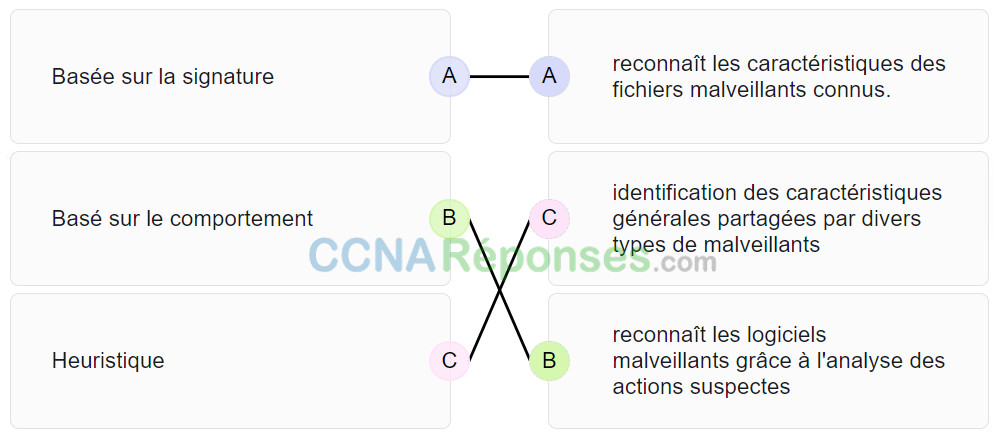

36. Associez la description à l’approche antimalware.

Explication: Placez les options dans l’ordre suivant :

| Basée sur la signature |

reconnaît les caractéristiques des fichiers malveillants connus. |

| Heuristique |

identification des caractéristiques générales partagées par divers types de malveillants |

| Basé sur le comportement |

reconnaît les logiciels malveillants grâce à l’analyse des actions suspectes |

37. Quel modèle de contrôle d’accès applique le contrôle le plus strict, et est fréquemment utilisé dans les applications militaires et stratégiques ?

- discrétionnaire

- obligatoire

- basé sur les attributs

- non discrétionnaire

Explication: Les applications militaires et stratégiques utilisent généralement un contrôle d’accès obligatoire qui applique le contrôle le plus strict afin de protéger les ressources réseau.

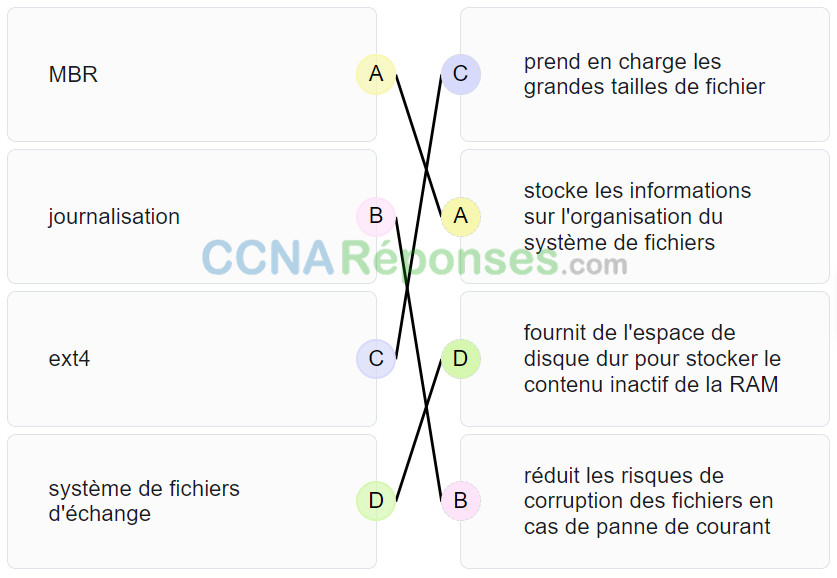

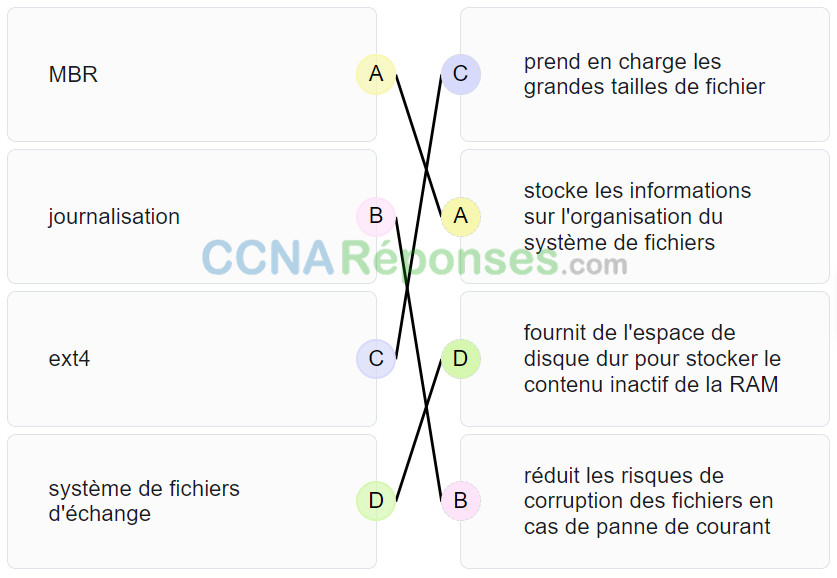

38. Associez le terme de système de fichiers utilisé sur Linux à la fonction.

Explication: Classez les réponses dans l’ordre suivant :

| ext4 |

prend en charge les grandes tailles de fichier |

| journalisation |

réduit les risques de corruption des fichiers en cas de panne de courant |

| système de fichiers d’échange |

fournit de l’espace de disque dur pour stocker le contenu inactif de la RAM |

| MBR |

stocke les informations sur l’organisation du système de fichiers |

39. Quelles sont les trois métriques d’impact figurant dans le groupe de mesures de base CVSS 3.0 ? Citez-en trois.

- exploit

- Niveau de résolution

- Confidentialité

- Disponibilité

- vecteur d’attaque

- Intégrité

Explication: Le système CVSS (Common Vulnerability Scoring System) est un cadre ouvert standard et indépendant du fournisseur, utilisé pour évaluer les risques d’une vulnérabilité à l’aide de diverses métriques. Le système CVSS utilise trois groupes de métriques pour évaluer une vulnérabilité : le groupe de métriques de base, le groupe de métriques temporelles et le groupe de métriques environnementales. Le groupe de métriques de base se compose de deux catégories de métriques : exploitabilité et impact. Les métriques d’impact sont ancrées dans les domaines suivants : confidentialité, intégrité et disponibilité.

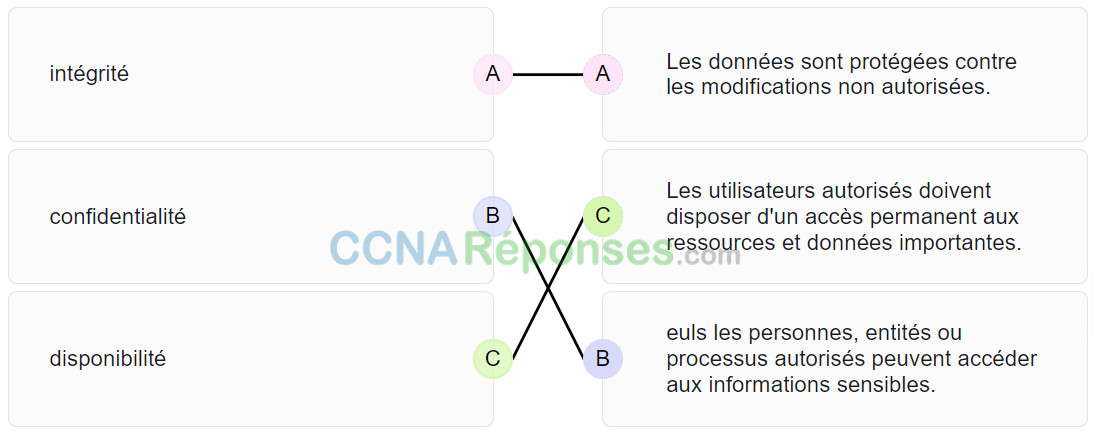

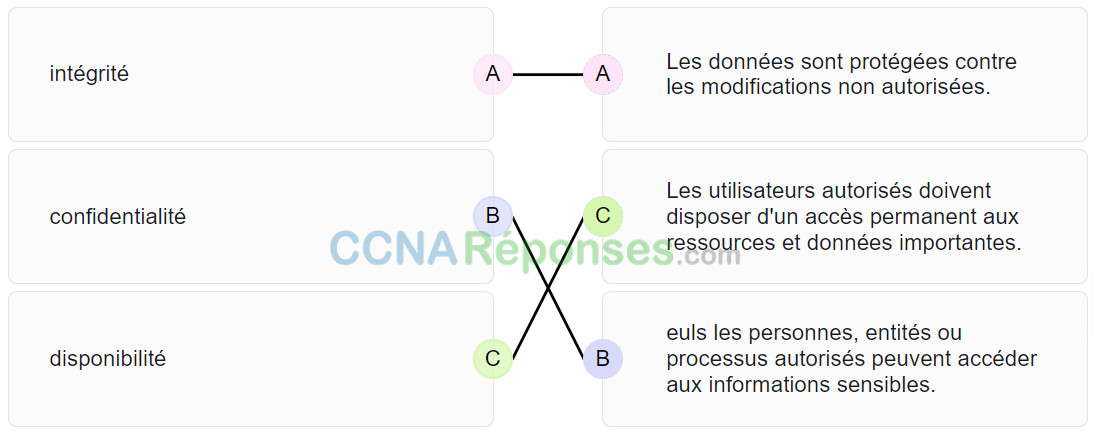

40. Associez le composant de sécurité de l’information à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| confidentialité |

euls les personnes, entités ou processus autorisés peuvent accéder aux informations sensibles. |

| intégrité |

Les données sont protégées contre les modifications non autorisées. |

| disponibilité |

Les utilisateurs autorisés doivent disposer d’un accès permanent aux ressources et données importantes. |

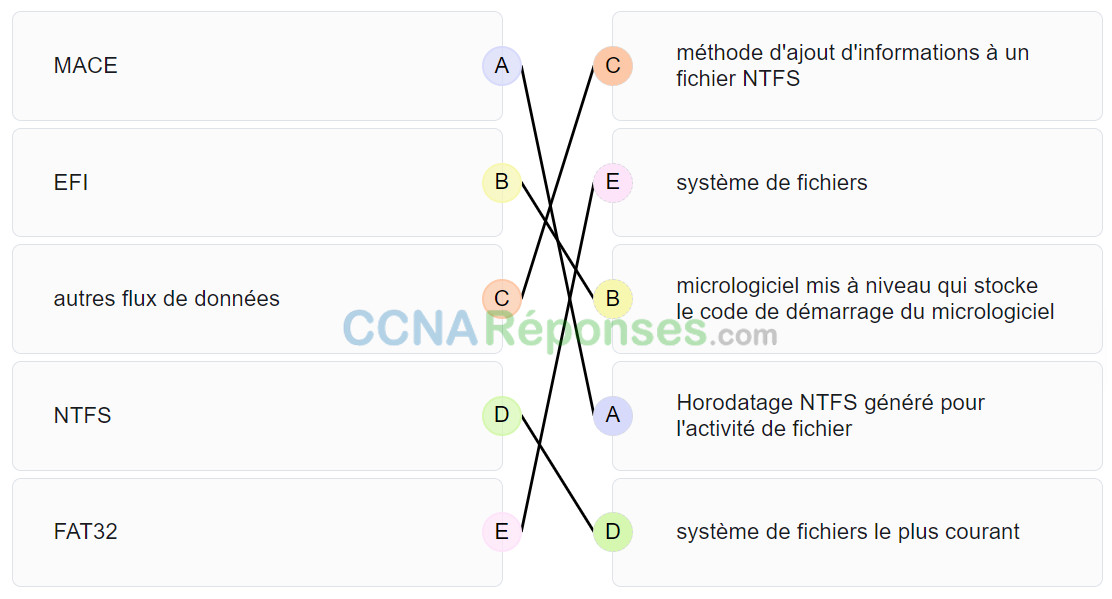

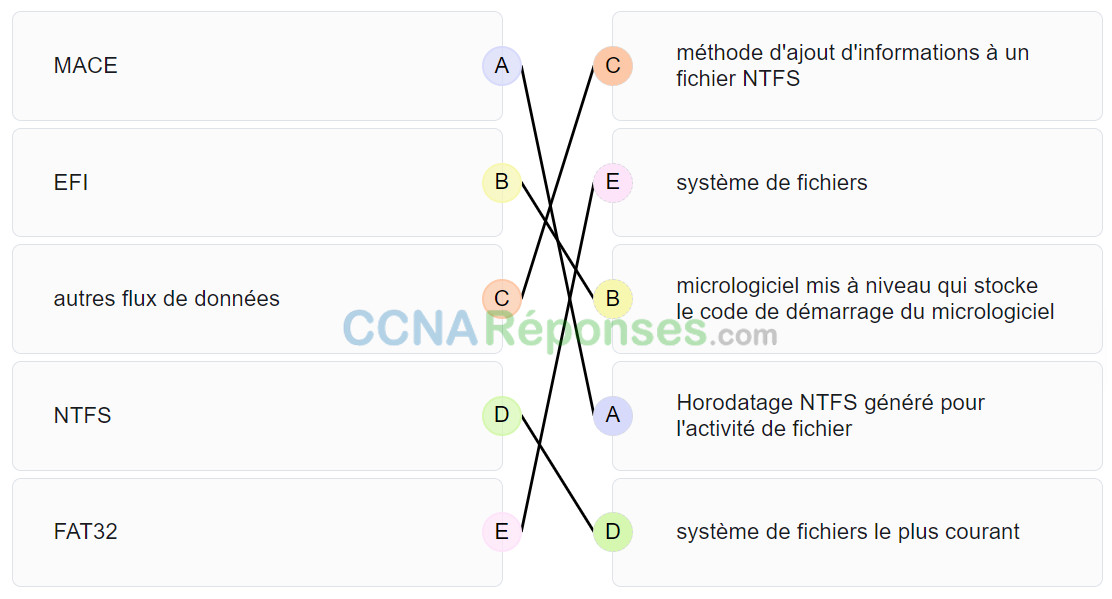

41. Associez le terme Windows à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| MACE |

Horodatage NTFS généré pour l’activité de fichier |

| FAT32 |

système de fichiers |

| NTFS |

système de fichiers le plus courant |

| EFI |

micrologiciel mis à niveau qui stocke le code de démarrage du micrologiciel |

| autres flux de données |

méthode d’ajout d’informations à un fichier NTFS |

42. Lors de la création d’un profil de réseau pour une entreprise, quel élément décrit la période entre le démarrage d’un flux de données et son interruption ?

- Bande passante de la connexion Internet

- Débit total

- Durée de la session

- Convergence du protocole de routage

Explication: Un profil de réseau doit comprendre certains éléments importants, notamment :

- Débit total : quantité de données transitant d’une source donnée à une destination donnée pendant une période donnée

- Durée de la session : le délai entre le démarrage et l’interruption d’un flux de données

- Ports utilisés : liste des processus TCP ou UDP disponibles pour accepter les données

- Espace d’adressage critique : adresses IP ou emplacement logique des données ou systèmes critiques

43. Un administrateur réseau crée un profil de réseau pour générer une ligne de base du réseau. Qu’est-ce qui est inclus dans l’élément de l’espace d’adressage critique des ressources ?

- Le délai entre le démarrage et l’interruption d’un flux de données

- La liste des processus TCP ou UDP disponibles pour accepter les données

- Les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- Les adresses IP ou l’emplacement logique des données ou systèmes critiques

Explication: Un profil de réseau doit comprendre certains éléments importants, notamment :

- Débit total : quantité de données transitant d’une source donnée à une destination donnée pendant une période donnée

- Durée de la session : le délai entre le démarrage et l’interruption d’un flux de données

- Ports utilisés : liste des processus TCP ou UDP disponibles pour accepter les données

- Espace d’adressage critique : adresses IP ou emplacement logique des données ou systèmes critiques

44. Lors de la création d’un profil de serveur pour une entreprise, quel élément décrit le type de service qu’une application est autorisée à exécuter sur le serveur ?

- Compte utilisateur

- Port d’écoute

- Environnement logiciel

- Compte de service

Explication: Un profil de serveur doit contenir des éléments importants, y compris ceux-ci :

- Ports d’écoute : les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- Comptes d’utilisateur : les paramètres définissant l’accès et le comportement des utilisateurs

- Comptes de service : les définitions du type de service qu’une application est autorisée à exécuter sur un serveur

- Environnement logiciel : les tâches, processus et applications pouvant être exécutés sur le serveur

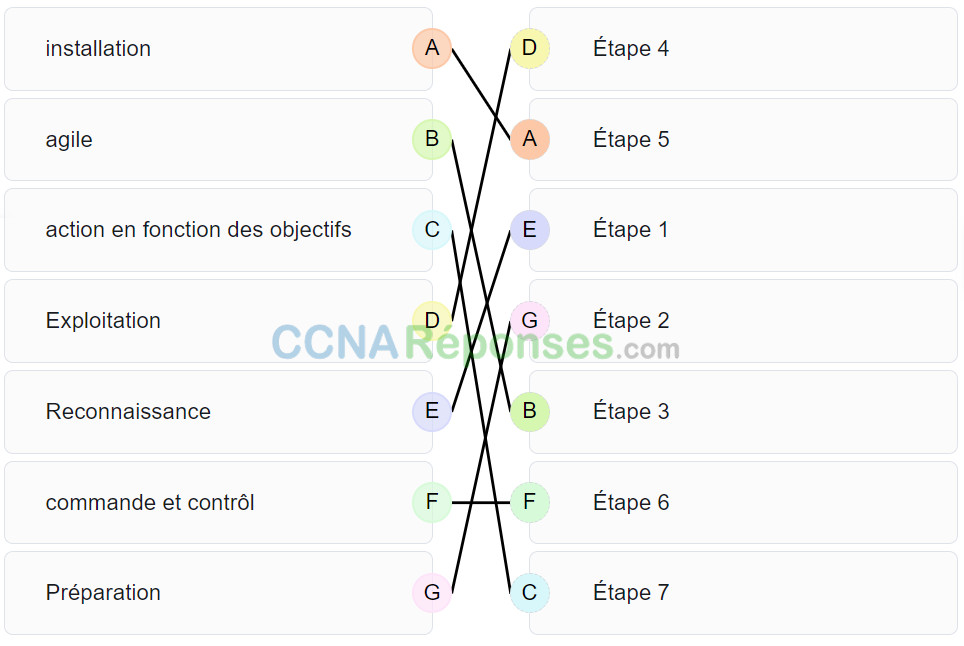

45. Selon le modèle de chaîne de frappe, quelle mesure un hacker va-t-il prendre après la diffusion d’une arme sur un système ciblé ?

- Préparation

- installation

- action en fonction des objectifs

- Exploitation

Explication: La chaîne de frappe spécifie les sept étapes (ou phases) et séquences qu’un hacker doit effectuer pour exécuter une attaque :

- Reconnaissance : le hacker réalise des recherches, recueille des informations et sélectionne des cibles.

- Préparation : le hacker utilise les informations de la phase de reconnaissance pour développer une arme contre des systèmes ciblés spécifiques.

- Diffusion : l’arme est transmise à la cible à l’aide d’un vecteur de diffusion.

- Exploitation : le hacker utilise l’arme diffusée pour tirer parti de la vulnérabilité et prendre le contrôle de la cible.

- Installation : le hacker crée une porte dérobée dans le système afin de bénéficier d’un accès continu à la cible.

- Commande et contrôle (CnC) : le hacker établit une connexion entre un serveur de type commande et le contrôle (CnC) et le système cible.

- Action en fonction des objectifs : le hacker est en mesure d’effectuer des actions spécifiques sur le système cible et atteint ainsi son objectif initial.

46. Selon le modèle de chaîne de frappe, que va faire un hacker pour créer une porte dérobée sur une cible compromise ?

- Ajouter des services et des clés d’exécution automatique.

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Collecter et exfiltrer des données.

- Ouvrir un canal de communication bidirectionnelle vers l’infrastructure C&C.

Explication: Une fois le système cible compromis, le hacker va y créer une porte dérobée afin de bénéficier d’un accès continu à la cible. L’ajout de services et de clés d’exécution automatique permet de créer un point d’accès permanent.

47. Quelle métrique du groupe des métriques de base CVSS est utilisée avec un vecteur d’attaque ?

- La nécessité ou non d’une intervention de l’utilisateur pour qu’une vulnérabilité puisse être exploitée avec succès

- La proximité du hacker par rapport à la vulnérabilité

- Le nombre de composants, de logiciels, d’équipements matériels ou de réseaux qui échappent au contrôle du hacker et qui doivent être présents pour qu’une vulnérabilité puisse être exploitée avec succès

- Le fait de déterminer si l’autorité initiale devient une deuxième autorité au cours de l’exploit

Explication: Le vecteur d’attaque est l’une des différentes métriques définies dans le groupe Exploitabilité CVSS (Common Vulnerability Scoring System). Il indique la proximité du hacker par rapport au composant vulnérable. Plus le hacker est loin du composant, plus le degré de gravité est élevé. En effet, plus un hacker est proche, plus il est facile de le détecter et d’atténuer la menace.

48. Un analyste en cybersécurité effectue une évaluation CVSS d’une attaque au cours de laquelle un lien web a été envoyé à plusieurs employés. Une attaque interne a été lancée dès qu’un employé a cliqué sur le lien. Quelle métrique Exploitabilité du groupe des métriques de base CVSS est utilisée pour indiquer que l’utilisateur devait cliquer sur le lien pour que l’attaque se produise ?

- Étendue

- Exigences en matière d’intégrité

- Intervention de l’utilisateur

- Exigences en matière de disponibilité

Explication: Le groupe des métriques de base CVSS se compose des éléments suivants : vecteur d’attaque, complexité de l’attaque, privilèges requis, intervention de l’utilisateur et étendue. La métrique Intervention de l’utilisateur indique si une intervention de l’utilisateur est requise ou non pour qu’une vulnérabilité puisse être exploitée avec succès.

49. Quel type de preuve ne suffit pas pour justifier un fait en matière de sécurité informatique ?

- indirecte

- corroborante

- meilleur

- par ouï-dire

Explication: Une preuve indirecte seule ne peut pas prouver un fait, contrairement à une preuve directe. Une preuve corroborante fournit des informations complémentaires. La meilleure preuve est la plus fiable, car il s’agit d’un élément concret ; un contrat signé, par exemple.

50. Un analyste en cybersécurité a été appelé sur une scène de crime qui comprend plusieurs outils technologiques, dont un ordinateur. Quelle technique sera employée pour que les informations trouvées sur l’ordinateur puissent être utilisées devant les tribunaux ?

- image disque non altérée

- Tor

- collection de journaux

- rootkit

Explication: Une copie de fichier normale ne récupère pas toutes les données sur un périphérique de stockage. Aussi, une image disque non altérée est-elle généralement créée. Une image disque non altérée préserve la preuve originale, empêchant ainsi toute altération accidentelle pendant la phase de détection. Elle permet également de recréer la preuve originale.

51. À la demande des investisseurs, une société procède à la cyber-attribution d’une attaque qui a été lancée depuis une source externe. Quel terme de sécurité est utilisé pour décrire la personne ou le périphérique responsable de l’attaque ?

- Hacker

- Tunnelier

- Squelette

- Fragmenteur

Explication: Certaines personnes utilisent le terme de « hacker » pour désigner l’auteur d’une menace. Il s’agit d’une entité prenant part à un incident qui a un impact, réel ou potentiel, sur une entreprise, si bien qu’il est considéré comme un risque de sécurité ou une menace.

52. Quelles sont les mesures qui doivent être prises au cours de la phase de préparation du cycle de vie de gestion des incidents défini par le NIST ? Citez-en deux.

- Rencontrer toutes les parties concernées pour discuter de l’incident qui a eu lieu.

- Analyser complètement l’incident.

- Créer l’équipe CSIRT et la former.

- Détecter tous les incidents qui se sont produits.

- Acquérir et déployer les outils nécessaires pour enquêter sur les incidents.

Explication: Conformément aux directives définies dans le cycle de vie de gestion des incidents du NIST, plusieurs mesures doivent être prises au cours de la phase de préparation, dont (1) la création et la formation de l’équipe CSIRT et (2) l’acquisition et le déploiement des outils nécessaires à l’équipe pour enquêter sur les incidents.

53. À quoi correspond l’expression régulière ^83 ?

- à toute chaîne commençant par 83

- à toute chaîne contenant des valeurs supérieures à 83

- à toute chaîne contenant la valeur 83

- à toute chaîne se terminant par 83

Explication: L’expression ^83 indique que toute chaîne commençant par 83 sera considérée comme une correspondance.

54. Quelle expression régulière correspondrait à une chaîne contenant 4 zéros consécutifs?

Explication: L’expression régulière 0 {4} correspond à n’importe quelle chaîne contenant 4 répétitions de zéro ou 4 zéros consécutifs.

55. Au cours de la phase de détection et d’analyse du cycle de vie de gestion des incidents NIST, quelle catégorie de signes est utilisée pour indiquer qu’un incident risque de se produire à l’avenir ?

- indicateur

- précurseur

- usurpation d’identité

- attrition

Explication: Il existe deux catégories de signes d’incident :

- Précurseur : signe qu’un incident risque de se produire à l’avenir

- Indicateur : signe qu’un incident s’est peut-être déjà produit ou est actuellement en cours

56. Quels champs se trouvent à la fois dans les en-têtes TCP et UDP ? Citez-en trois.

- le numéro d’ordre

- fenêtre

- Un port source

- options

- Somme de contrôle

- Un port de destination

Explication: L’en-tête UDP comprend quatre champs. Trois de ces champs sont communs avec l’en-tête TCP. Il s’agit du port source, du port de destination et de la somme de contrôle.

57. Quel champ de l’en-tête IPv6 pointe vers des informations de couche réseau facultatives qui sont véhiculées dans le paquet IPv6 ?

- En-tête suivant

- Classe de trafic

- Étiquetage de flux

- Version

Explication: Des informations de couche 3 facultatives relatives à la fragmentation, la sécurité et la mobilité sont véhiculées dans les en-têtes d’extension d’un paquet IPv6. Le champ d’en-tête suivant de l’en-tête IPv6 fait office de pointeur vers ces en-têtes d’extension facultatifs, le cas échéant.

58. Quels champs de l’en-tête IPv4 n’ont pas d’équivalent dans un en-tête IPv6 ? Citez-en trois.

- décalage du fragment

- Version

- identification

- marquer

- Durée de vie

- protocole

Explication: Contrairement à IPv4, les routeurs IPv6 n’effectuent pas de fragmentation. Par conséquent, les trois champs prenant en charge la fragmentation dans l’en-tête IPv4 sont supprimés et n’ont aucun équivalent dans l’en-tête IPv6. Ces trois champs sont le décalage du fragment, l’indicateur et l’identification. Le protocole IPv6 prend en charge la fragmentation des paquets de l’hôte à l’aide d’en-têtes d’extension, lesquels ne font pas partie de l’en-tête IPv6.

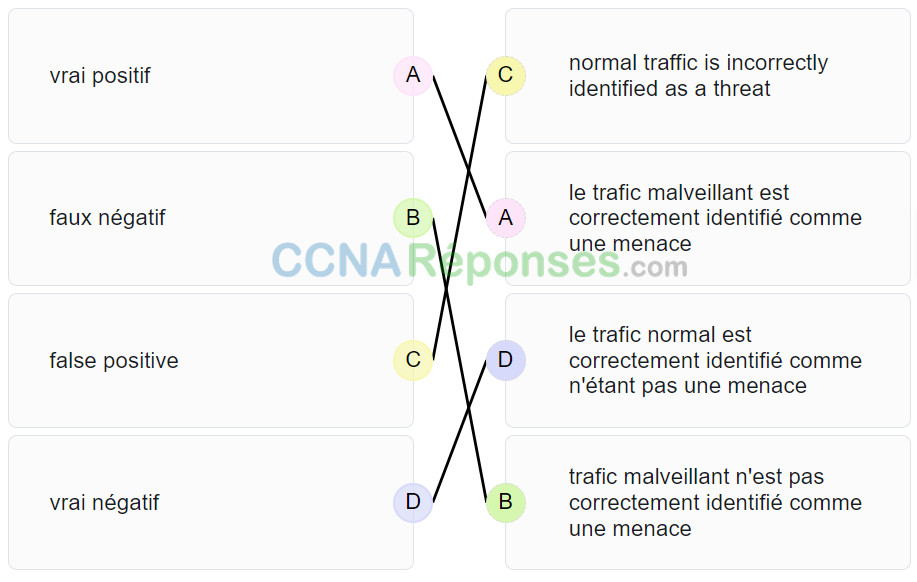

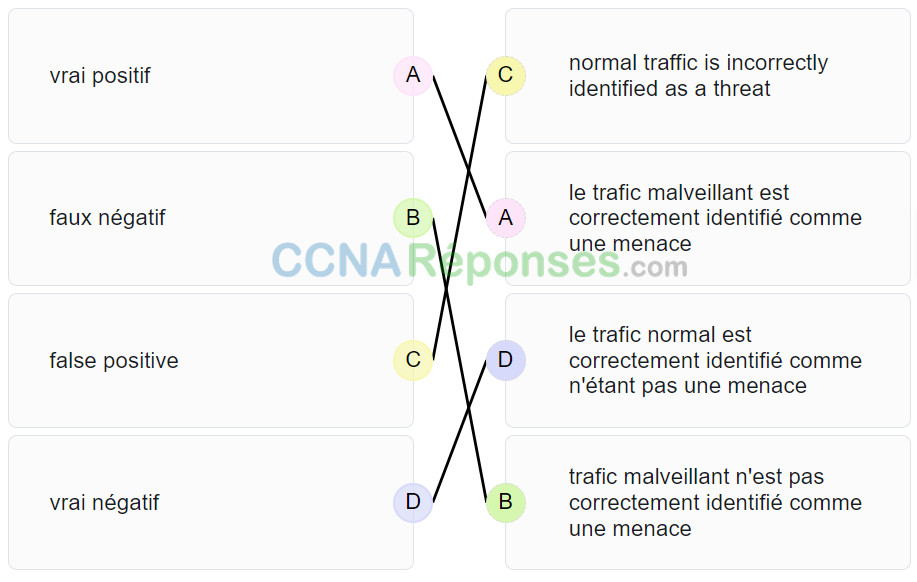

59. Associez l’alarme IPS à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| vrai négatif |

le trafic normal est correctement identifié comme n’étant pas une menace |

| vrai positif |

le trafic malveillant est correctement identifié comme une menace |

| faux négatif |

trafic malveillant n’est pas correctement identifié comme une menace |

| false positive |

normal traffic is incorrectly identified as a threat |

60. Une entreprise applique le processus de gestion des incidents NIST.SP800-61 r2 aux événements liés à la sécurité. Pouvez-vous citer deux exemples d’incidents qui se trouvent dans la catégorie « Précurseur » ? Citez-en deux.

- Entrées de journal affichant une réponse à un balayage de ports

- Vulnérabilité récemment découverte dans les serveurs web Apache

- Hôte dont l’infection par un programme malveillant a été confirmée

- Un message d’alerte IDS en cours d’envoi

- Plusieurs échecs de connexion d’une source inconnue

Explication: Le précurseur est une catégorie qui indique qu’un incident risque de se produire à l’avenir. Des entrées de journal affichant une réponse à un balayage de ports et une vulnérabilité récemment découverte dans les serveurs web Apache sont deux exemples de précurseurs.

61. Quelle classification est utilisée pour une alerte qui détermine qu’un exploit a bien eu lieu ?

- faux positif

- vrai positif

- vrai négatif

- faux négatif

Explication: Un vrai positif se produit lorsqu’une signature IDS et IPS est déclenchée correctement et une alarme est générée lorsque du trafic nuisible est détecté.

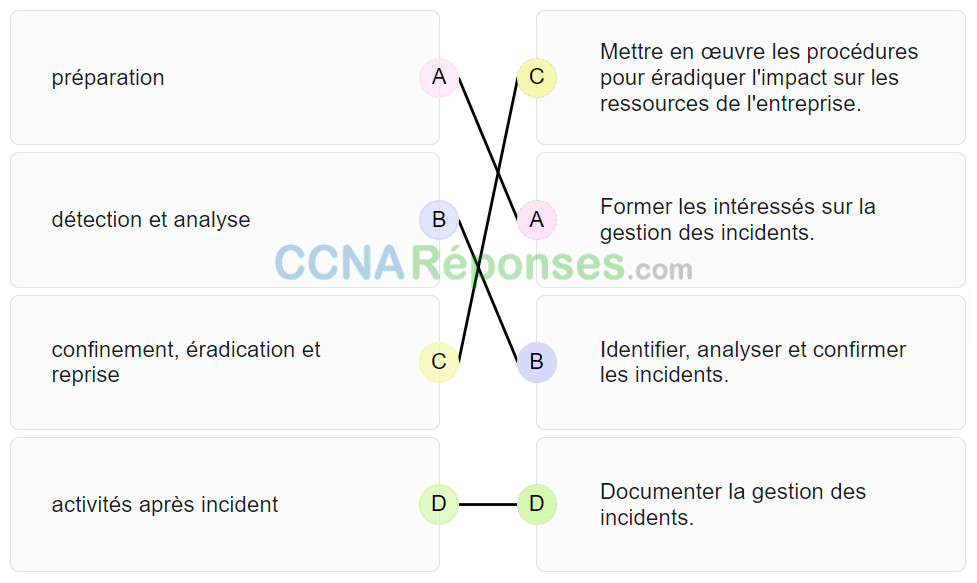

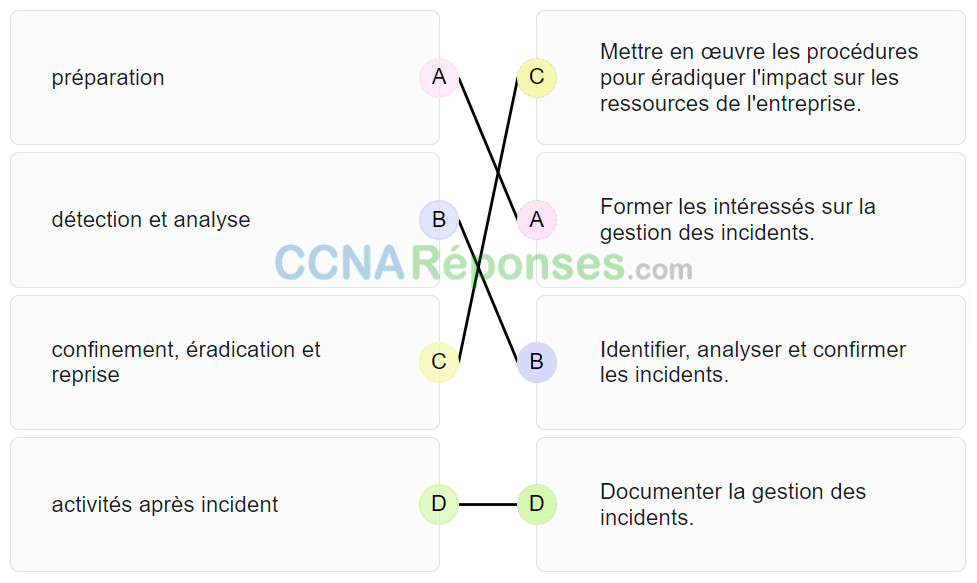

62. Associez la phase du cycle de vie de gestion des incidents NIST à la description.

Explication: Classez les réponses dans l’ordre suivant :

| détection et analyse |

Identifier, analyser et confirmer les incidents. |

| préparation |

Former les intéressés sur la gestion des incidents. |

| activités après incident |

Documenter la gestion des incidents. |

| confinement, éradication et reprise |

Mettre en œuvre les procédures pour éradiquer l’impact sur les ressources de l’entreprise. |

63. Que définit l’élément de stratégie du plan de gestion des incidents NIST ?

- Une feuille de route pour la mise à jour de la capacité de réponse aux incidents

- La méthode utilisée par l’équipe en charge de la gestion des incidents pour communiquer avec les différents intervenants

- Les métriques utilisées pour mesurer la capacité de réponse aux incidents au sein d’une entreprise

- La façon dont les incidents doivent être gérés sur la base de la mission et des fonctions d’une entreprise.

Explication: L’élément de stratégie du plan de gestion des incidents NIST détaille la manière dont les incidents doivent être gérés sur la base de la mission et de la fonction de l’entreprise.

64. Que spécifie l’élément de plan du plan de gestion des incidents NIST ?

- La gestion des incidents en fonction de la mission de l’entreprise

- Les métriques utilisées pour mesurer l’efficacité et la capacité de réponse aux incidents

- La priorité et le niveau de gravité des incidents

- Un organigramme et la définition des rôles, des responsabilités et des niveaux d’autorité

Explication: Le NIST recommande de définir des politiques, des plans et des procédures pour créer et mettre en œuvre un modèle CSIRT. L’élément de plan consiste notamment à élaborer des métriques pour mesurer la capacité de gestion des incidents et son efficacité.

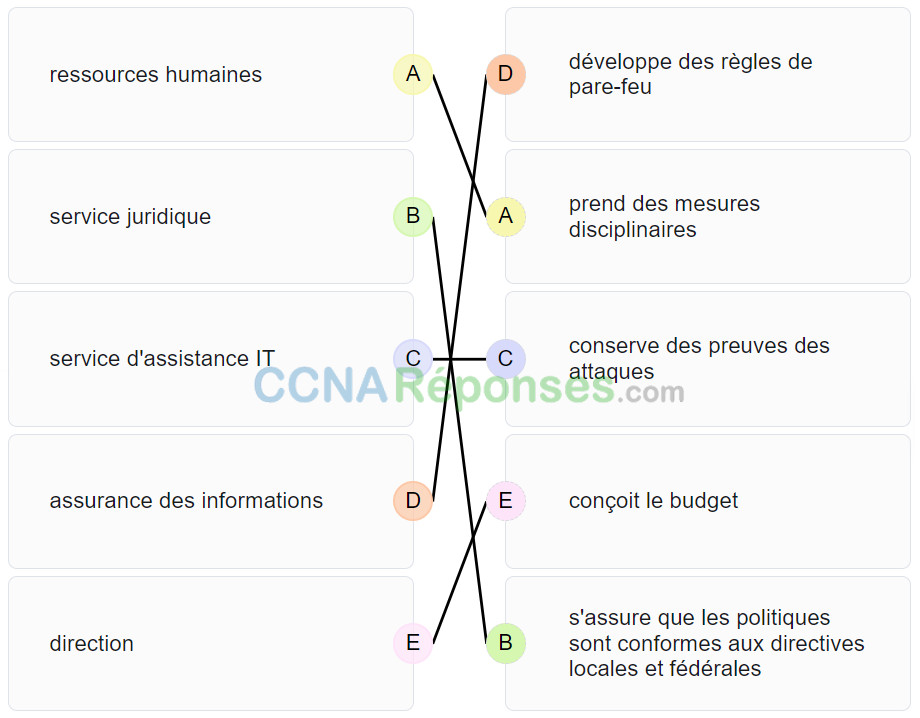

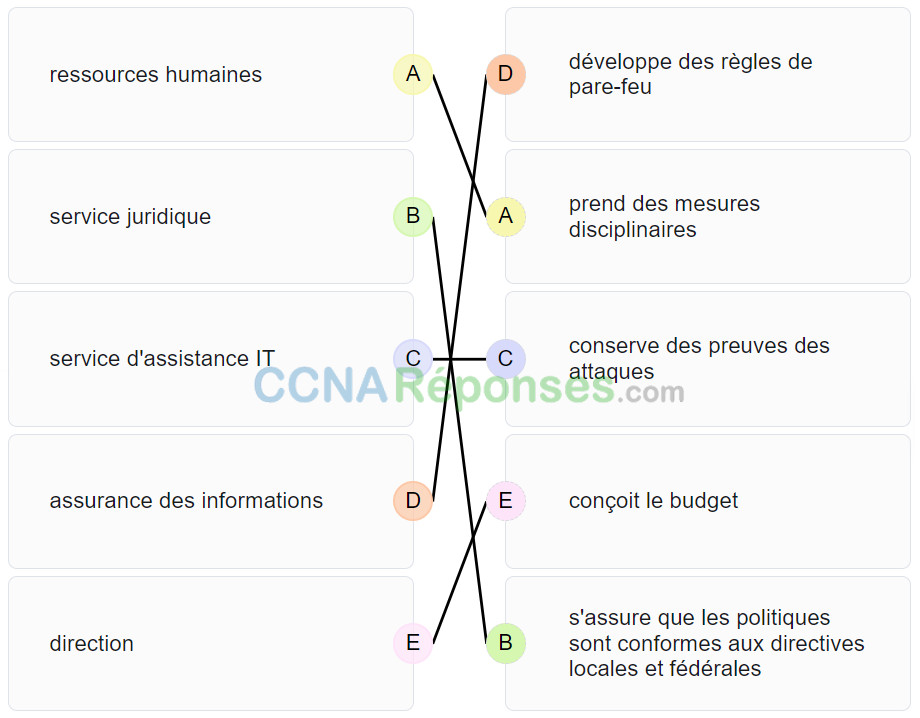

65. Associez les parties prenantes en matière d’incident NIST au rôle correspondant.

Explication: Classez les réponses dans l’ordre suivant :

| service d’assistance IT |

conserve des preuves des attaques |

| direction |

conçoit le budget |

| service juridique |

s’assure que les politiques sont conformes aux directives locales et fédérales |

| ressources humaines |

prend des mesures disciplinaires |

| assurance des informations |

développe des règles de pare-feu |

66. Conformément à la définition NIST, quelle entité responsable de la gestion des incidents est chargée de coordonner ces opérations avec d’autres intervenants afin de minimiser les dégâts causés par un incident ?

- ressources humaines

- direction

- service juridique

- service d’assistance IT

Explication: L’équipe de direction crée les politiques, prévoit le budget et est responsable de la répartition des effectifs dans les services. La direction est également chargée de coordonner la réponse aux incidents avec d’autres intervenants et de minimiser les dégâts causés par un incident.

67. Quelle est la responsabilité du groupe d’assistance informatique dans le traitement d’un incident, suivant la définition du NIST ?

- Appliquer des mesures disciplinaires si un incident est causé par un employé.

- S’assurer que les politiques, les plans et les procédures de gestion des incidents sont conformes aux directives locales et fédérales.

- Mettre en place des actions pour réduire l’efficacité de l’attaque et conserver les preuves.

- Coordonner les opérations de gestion des incidents avec les autres parties prenantes et minimiser l’impact de l’incident.

Explication: Le service d’assistance IT a une meilleure connaissance des technologies utilisées dans l’entreprise et peut mettre en place les actions adéquates pour minimiser l’efficacité de l’attaque et conserver les preuves.

68. Quelle est la responsabilité du service des ressources humaines dans le traitement d’un incident, suivant la définition du NIST ?

- S’assurer que les politiques, les plans et les procédures de gestion des incidents sont conformes aux directives locales et fédérales.

- Appliquer des mesures disciplinaires si un incident est causé par un employé.

- Coordonner les opérations de gestion des incidents avec les autres parties prenantes et minimiser l’impact de l’incident.

- Mettre en place des actions pour réduire l’efficacité de l’attaque et conserver les preuves.

Explication: Lorsqu’un employé est à l’origine d’un incident, le département des Ressources Humaines peut être chargé d’appliquer des mesures disciplinaires.

69. Lors de la création d’un profil de serveur pour une entreprise, quel élément décrit les démons et ports TCP et UDP qui peuvent être ouverts sur le serveur ?

- comptes de service

- environnement logiciel

- espace d’adressage critique

- ports en mode écoute

Explication: Un profil de serveur se compose généralement des éléments suivants :

- Ports d’écoute : les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- Comptes d’utilisateur : les paramètres définissant l’accès et le comportement des utilisateurs

- Comptes de service : les définitions du type de service qu’une application est autorisée à exécuter sur un serveur

- Environnement logiciel : les tâches, processus et applications pouvant être exécutés sur le serveur

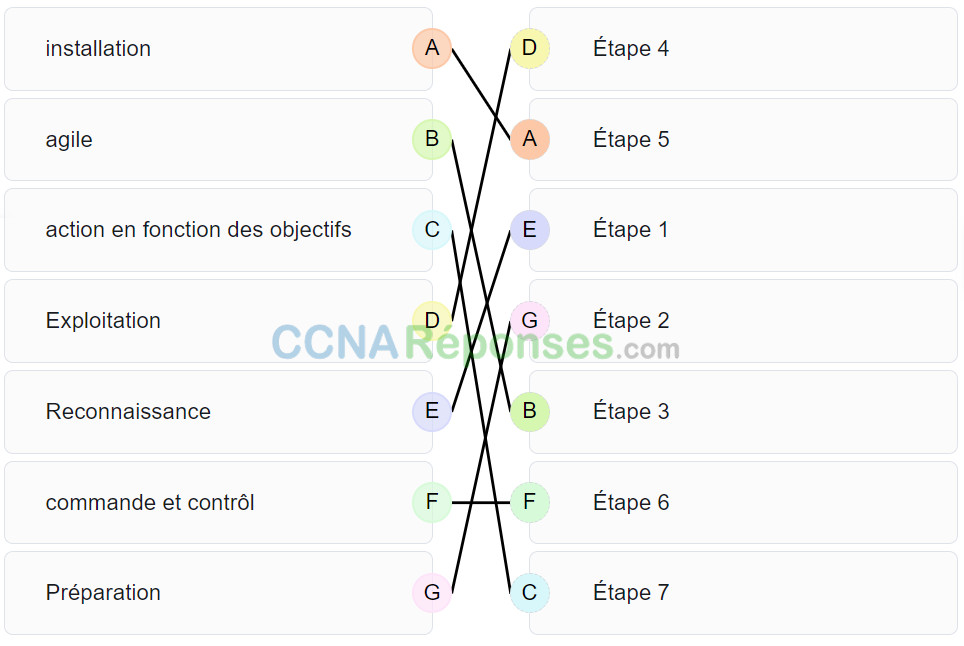

70. Placez les sept étapes définies dans la chaîne Cybercriminelle dans le bon ordre.

Explication: Classez les réponses dans l’ordre suivant :

| Reconnaissance |

Étape 1 |

| Préparation |

Étape 2 |

| agile |

Étape 3 |

| Exploitation |

Étape 4 |

| installation |

Étape 5 |

| commande et contrôl |

Étape 6 |

| action en fonction des objectifs |

Étape 7 |

71. Reportez-vous à l’illustration. Quelle technologie a généré le journal des événements?

- Wireshark

- syslog

- Netflow

- Proxy Web

Explication: La source de la sortie est Netflow.

72. Quel type d’analyse s’appuie sur des conditions prédéfinies et permet d’analyser des applications qui utilisent uniquement des ports fixes réservés ?

- probabiliste

- log

- déterministe

- statistiques

Explication: L’analyse déterministe utilise des conditions prédéfinies pour analyser les applications qui respectent des normes de spécification ; effectuer une analyse basée sur les ports, par exemple.

73. Quel type d’analyse repose sur différentes méthodes pour établir la probabilité qu’un événement lié à la sécurité s’est déjà produit ou va se produire ?

- log

- déterministe

- statistiques

- probabiliste

Explication: Les méthodes probabilistes utilisent de puissants outils pour générer une réponse probabiliste à la suite de l’analyse d’applications.

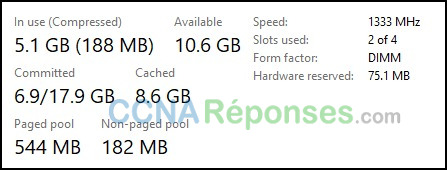

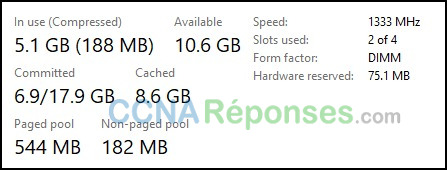

74. Reportez-vous à l’illustration. Environ quel pourcentage de la mémoire physique est toujours disponible sur ce système Windows ?

Explication: Le graphique montre que 5,1 Go (188 Mo) de mémoire sont actuellement utilisés et que 10,6 Go sont encore disponibles. Cela représente une capacité de mémoire physique de 16 Go. 5 Go correspondent approximativement à 32 % de 16 Go, ce qui laisse donc 68 % de mémoire disponible.

75. Quel outil Windows un administrateur de cybersécurité peut-il utiliser pour sécuriser les ordinateurs autonomes qui ne font pas partie d’un domaine Active Directory ?

- Stratégie de sécurité locale

- PowerShell

- Windows Defender

- Pare-feu Windows

Explication: Les systèmes Windows qui ne font pas partie d’un domaine Active Directory peuvent utiliser la stratégie de sécurité locale de Windows pour appliquer des paramètres de sécurité sur chaque système autonome.

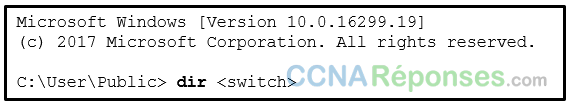

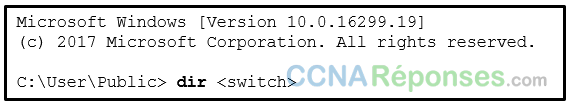

76. Reportez-vous à l’illustration. Un spécialiste de la sécurité vérifie si les fichiers du répertoire contiennent des données ADS. Quelle instruction doit être utilisée pour indiquer que des flux de données additionnels sont associés à un fichier ?

Explication: Avec le système de fichiers NTFS, des flux de données additionnels (ADS) peuvent être connectés à un fichier sous la forme d’un attribut appelé $DATA. La commande dir /r peut être exécutée pour savoir si un fichier contient des données ADS.

77. Lorsque vous essayez d’améliorer les performances système d’ordinateurs Linux disposant d’une quantité de mémoire limitée, pourquoi l’augmentation de la taille du système de fichiers d’échange n’est-elle pas considérée comme la solution idéale ?

- Un système de fichiers d’échange ne comporte pas de système de fichiers spécifique.

- Un système de fichiers d’échange prend uniquement en charge le système de fichiers ex2.

- Un système de fichiers d’échange utilise l’espace disponible sur le disque dur pour stocker le contenu inactif de la mémoire vive.

- Un système de fichiers d’échange ne peut pas être monté sur une partition MBR.

Explication: Linux utilise le système de fichiers d’échange lorsque la mémoire physique vient à manquer. Lorsque cela s’avère nécessaire, le noyau déplace le contenu inactif de la mémoire vive vers la partition d’échange sur le disque dur. La partition d’échange s’avère beaucoup plus lente que la mémoire vive pour stocker et extraire du contenu. Par conséquent, l’utilisation de la partition d’échange ne doit pas être considérée comme la solution idéale pour améliorer les performances du système.

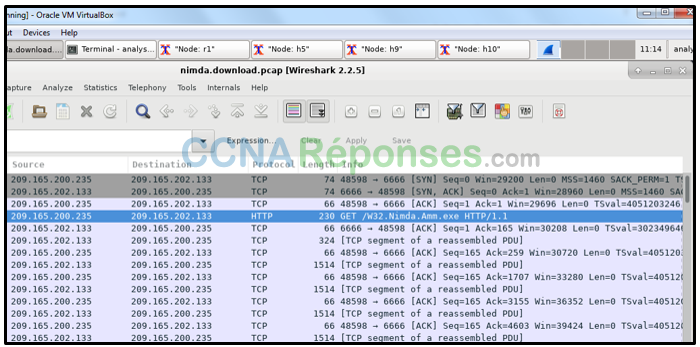

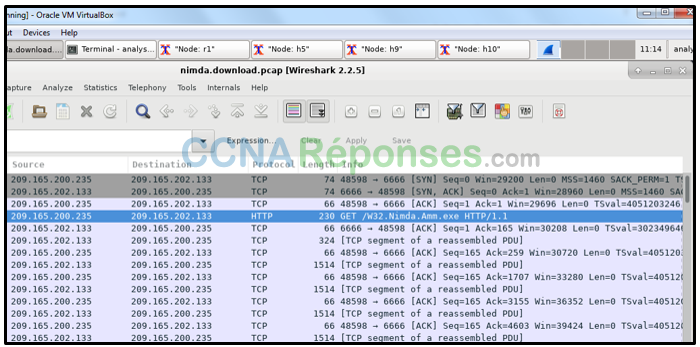

78. Reportez-vous à l’illustration. Un spécialiste de la sécurité utilise Wireshark pour examiner un fichier PCAP généré par la commande tcpdump. Quelle paire de sockets a été utilisée lorsque le client a lancé une requête de téléchargement de fichiers ?

- 209.165.202.133:6666

- 209.165.200.235:6666

- 209.165.200.235:48598

- 209.165.202.133:48598

Explication: La combinaison de l’adresse IP source et du numéro de port source, ou de l’adresse IP de destination et du numéro de port de destination, est appelée une interface de connexion. Un socket est affiché sous la forme d’une adresse IP et du numéro de port associé, séparés par le signe deux-points (adresse_IP:numéro_port).

79. Un analyste en sécurité utilise Tcpdump et Wireshark pour extraire un fichier téléchargé d’un fichier pcap. Suspectant le fichier d’être en réalité un virus, l’analyste souhaite connaître son type afin de réaliser un examen plus approfondi. Quelle commande Linux peut être utilisée pour déterminer le type de fichier ?

Explication: La commande file de Linux peut être utilisée pour déterminer le type d’un fichier, à savoir : exécutable, texte ASCII ou zip.

80. Quel type de données exécutées au sein d’un réseau d’entreprise est utilisé par Cisco Cognitive Intelligence pour détecter les activités malveillantes qui ont contourné les contrôles de sécurité ou sont passées par des canaux non surveillés ?

- transaction

- alerte

- session

- statistiques

Explication: Cisco Cognitive intelligence utilise des données statistiques pour effectuer une analyse statistique dans le but de détecter les activités malveillantes qui ont contourné les contrôles de sécurité ou sont passées par des canaux non surveillés (y compris des supports amovibles). Cette solution s’exécute à l’intérieur du réseau d’une entreprise.

81. Quel terme désigne un acteur de menace qui a des compétences avancées et qui poursuit un programme social ?

- crime organisé

- script kiddie

- Hacktiviste

- espions de l’entreprise et de l’industrie

Explication: Les acteurs de menace qui ont des capacités avancées de piratage et qui poursuivent un programme social ou politique sont connus sous le nom de hacktivistes.

82. Quels sont les deux facteurs de motivation pour les acteurs de la menace parrainés par les États-nations ? (Choisissez deux réponses.)

- Espionnage industriel

- des causes sociales ou personnelles

- montrant leur compétence de piratage

- gain financier

- perturbation du commerce ou de l’infrastructure

Explication: Les acteurs de menace des États-nations ne sont généralement pas intéressés ou motivés par des gains financiers. Elles sont principalement impliquées dans l’espionnage des entreprises ou perturbent le commerce international ou les infrastructures essentielles.

83. Quel type de cyberattaque est une forme de MiTM dans laquelle l’auteur copie des paquets IP hors du réseau sans les modifier ?

- Déni de service

- Clé compromise

- Attaque par interception

- Usurpation d’adresse IP

Explication: Une attaque d’écoute est une forme d’homme au milieu dans laquelle l’auteur lit ou copie des paquets IP sur le réseau, mais ne les modifie pas.

84. Quel type de technique d’évasion divise les charges utiles malveillantes en petits paquets afin de contourner les capteurs de sécurité qui ne rassemblent pas les charges utiles avant de les analyser ?

- fragmentation du trafic

- mauvaise interprétation au niveau du protocole

- basculement

- insertion de trafic

Explication: Afin d’éviter que la charge utile malveillante ne soit reconnue par les capteurs de sécurité, tels que IPS ou IDS, les auteurs fragmentent les données en petits paquets. Ces fragments peuvent être transmis par des capteurs qui ne réassemblent pas les données avant la numérisation.

85. Quel composant de sécurité des informations est compromis lors d’une attaque DDoS ?

- Confidentialité

- responsabilité

- Disponibilité

- l’intégrité

Explication: La triade CIA contient trois composants: confidentialité, intégrité et disponibilité. Disponibilité signifie que les utilisateurs autorisés doivent disposer d’un accès permanent aux ressources et données importantes. Dans une attaque DDoS, les serveurs et les services sont surchargés et les applications ne sont plus disponibles pour les utilisateurs.

86. Quelle technologie SOC automatise les réponses de sécurité en utilisant des playbooks prédéfinis nécessitant un minimum d’intervention humaine ?

- NetFlow

- syslog

- Wireshark

- S’ENVOLENT

- SIEM

Explication: La technologie SOAR va plus loin que SIEM en intégrant des informations sur les menaces et en automatisant les flux de travail d’enquête et de réponse sur les incidents basés sur des playbooks développés par l’équipe de sécurité.

87. Quel modèle de contrôle d’accès attribue des privilèges de sécurité en fonction du poste, des responsabilités ou de la classification d’une personne ou d’un groupe au sein d’une organisation ?

- obligatoire

- discrétionnaire

- Basé sur les rôles

- basé sur des règles

Explication: Les modèles de contrôle d’accès basés sur les rôles attribuent des privilèges en fonction du poste, des responsabilités ou de la classification des tâches. Les utilisateurs et les groupes ayant les mêmes responsabilités ou la même classification de tâche partagent les mêmes privilèges attribués. Ce type de contrôle d’accès est également appelé contrôle d’accès non discrétionnaire.

88. Un analyste de la sécurité étudie une cyberattaque qui a commencé par compromettre un système de fichiers à l’aide d’une vulnérabilité dans une application logicielle personnalisée. L’attaque semble maintenant affecter des systèmes de fichiers supplémentaires sous le contrôle d’une autre autorité de sécurité. Quel score métrique d’exploitabilité de base CVSS v3.0 est augmenté par cette caractéristique d’attaque ?

- Étendue

- privilèges requis

- complexité de l’attaque

- Intervention de l’utilisateur

Explication: La mesure d’étendue est affectée par une vulnérabilité exploitée qui peut affecter des ressources au-delà des privilèges autorisés du composant vulnérable ou qui sont gérées par une autre autorité de sécurité.

89. Un analyste de sécurité examine les informations contenues dans une capture Wireshark créée lors d’une tentative d’intrusion. L’analyste souhaite mettre en corrélation les informations Wireshark avec les fichiers journaux de deux serveurs qui ont pu être compromis. Quel type d’information peut-on utiliser pour corréler les événements trouvés dans ces ensembles de données multiples ?

- IP cinq tuples

- Données de géolocalisation des FAI

- compte utilisateur connecté

- métadonnées de propriété

Explication: L’adresse IP source et de destination, les ports et le protocole (les cinq tuples IP) peuvent être utilisés pour corréler différents ensembles de données lors de l’analyse d’une intrusion.

90. Quel type d’évaluation comprend l’évaluation de la probabilité d’une attaque, du type d’acteur de menace susceptible de commettre une telle attaque et quelles pourraient être les conséquences pour l’organisation si l’exploitation réussit ?

- Identification des vulnérabilités

- Profil de serveur

- analyse des risques

- Tests de pénétration

Explication: Lors de l’évaluation d’un risque de cybersécurité, l’analyste tient compte de la probabilité qu’une attaque se produise, de l’identité des acteurs potentiels de la menace, ainsi que des conséquences qui pourraient survenir si l’exploitation réussit.

91. Quel est le pilier de l’approche de sécurité zéro confiance qui met l’accent sur l’accès sécurisé aux périphériques, tels que les serveurs, les imprimantes et d’autres terminaux, y compris les périphériques connectés à l’IoT ?

- travailleurs

- Charges de travail

- lieu de travail

- Flux de travail

Explication: Le pilier milieu de travail met l’accent sur l’accès sécurisé pour tous les appareils, y compris les appareils sur l’Internet des objets (IoT), qui se connectent aux réseaux d’entreprise, tels que les terminaux utilisateurs, les serveurs physiques et virtuels, les imprimantes, les caméras, les systèmes HVAC, les kiosques, les pompes à perfusion, les systèmes de contrôle industriel, etc.

92. Le responsable SOC examine les mesures du trimestre civil précédent et découvre que le MTTD pour une violation de la sécurité de mot de passe perpétrée par Internet était de quarante jours. Que représente la mesure MTTD dans le SOC ?

- le temps moyen nécessaire pour identifier les incidents de sécurité valides qui se sont produits

- le temps nécessaire pour empêcher l’incident de causer d’autres dommages aux systèmes ou aux données

- le temps moyen qu’il faut pour arrêter un incident de sécurité et y remédier

- fenêtre de temps nécessaire pour arrêter la propagation des logiciels malveillants dans le réseau

Explication: Cisco définit MTTD comme le temps moyen nécessaire au personnel du SOC pour identifier que des incidents de sécurité valides se sont produits sur le réseau.

93. Un chasseur de menaces s’inquiète d’une augmentation significative du trafic TCP provenant du port 53. Il est soupçonné que le trafic de transfert de fichiers malveillants est en cours de tunnel à l’aide du port DNS TCP. Quel outil d’inspection approfondie des paquets peut détecter le type d’application à l’origine du trafic suspect ?

- NBAR2

- NetFlow

- Wireshark

- IDS/IPS

- analyseur syslog

Explication: NBAR2 est utilisé pour découvrir les applications qui sont responsables du trafic réseau. NBAR est un moteur de classification qui peut reconnaître une grande variété d’applications, y compris les applications Web et les applications client/serveur.

94. Un professionnel de la sécurité formule des recommandations à une entreprise en vue de renforcer la sécurité des terminaux. Quelle technologie de sécurité des terminaux est recommandée pour un système basé sur l’agent afin de protéger les hôtes contre les programmes malveillants ?

- planification initiale

- IPS

- liste de blocage

- HIDS

Explication: Un système de détection des intrusions basé sur l’hôte (HIDS) est une application de sécurité complète qui fournit des applications antimalware, un pare-feu, ainsi que des services de surveillance et de génération de rapports.

95. Quelle technique peut être utilisée par le personnel de sécurité pour analyser un fichier suspect dans un environnement sécurisé ?

- liste de blocage

- fonction de sandboxing

- planification initiale

- autoriser la mise en vente

Explication: Le sandboxing permet d’exécuter et d’analyser des fichiers suspects dans un environnement sécurisé. Il existe des sandbox publics gratuits qui permettent de télécharger ou d’envoyer des échantillons de programmes malveillants et de les analyser.

96. Que doit faire un hacker pour préparer une attaque DDoS contre un système cible sur Internet ? Citez trois actions.

- Installer le logiciel d’attaque sur des ordinateurs zombies.

- Collecter et exfiltrer des données.

- Infecter de nombreux hôtes sur Internet.

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Installez une porte dérobée sur le système cible.

- Établir des canaux de communication bidirectionnelle avec l’infrastructure C&C à l’aide d’ordinateurs zombies.

Explication: Pour se préparer à lancer une attaque DDoS, un hacker va infecter de nombreux hôtes sur Internet, appelés ordinateurs zombies. Il va ensuite installer le logiciel d’attaque sur les ordinateurs zombies et établir un canal de communication bidirectionnelle avec l’infrastructure C&C à l’aide des zombies. Enfin, il va ordonner aux zombies, via l’infrastructure C&C, de lancer une attaque DDoS contre un système cible.

97. Quel paramètre de sécurité des terminaux un analyste en charge de la sécurité utilisera-t-il pour déterminer si un ordinateur a été configuré pour empêcher l’exécution d’une application donnée ?

- liste de blocage

- services

- autoriser la mise en vente

- planification initiale

Explication: La technique de mise en liste noire peut être utilisée sur un système local ou mise à jour sur des appliances de sécurité telles qu’un pare-feu. Les listes noires peuvent être saisies manuellement ou obtenues à partir d’un système de sécurité centralisé. Les listes noires sont des applications dont l’exécution est bloquée, car elles présentent un risque de sécurité pour le système et éventuellement pour toute l’entreprise.