Examen Checkpoint: Cryptography and Endpoint Protection Group Exam

Modules 21 et 23 – CyberOps Associate 1.0 Réponses Français

1. Quelle technique peut être utilisée par le personnel de sécurité pour analyser un fichier suspect dans un environnement sécurisé ?

- fonction de sandboxing

- autoriser la mise en vente

- planification initiale

- liste de blocage

2. Que fournit la fonction de télémétrie dans les logiciels de sécurité basés sur l’hôte?

- Il met à jour la base de données de signatures antivirus heuristiques.

- Il permet de mettre à jour les signatures de logiciels malveillants

- Il permet aux programmes de sécurité basés sur l’hôte d’avoir des fonctions de journalisation complètes.

- Il bloque le passage des attaques zero-day.

3. Quel énoncé décrit l’approche de détection des intrusions basée sur les stratégies ?

- Elle compare les opérations d’un hôte par rapport à des règles de sécurité bien définies.

- Elle compare les signatures du trafic entrant avec les entrées d’une base de données d’intrusions connues.

- Elle compare les définitions antimalware à un référentiel central pour déterminer les mises à jour les plus récentes.

- Elle compare le comportement d’un hôte à une référence de base afin d’identifier une éventuelle intrusion.

4. Un professionnel de la sécurité formule des recommandations à une entreprise en vue de renforcer la sécurité des terminaux. Quelle technologie de sécurité des terminaux est recommandée pour un système basé sur l’agent afin de protéger les hôtes contre les programmes malveillants ?/span>

- IPS

- Liste de blocage

- Planification initiale

- HIDS

5. Quelle technologie est utilisée par Cisco Advanced Malware Protection (AMP) comme moyen de protection et de défense contre les menaces connues et nouvelles ?

- filtrage des sites web et listes de blocage

- informations sur les menaces

- contrôle d’admission réseau

- profilage du réseau

6. Qu’est-ce que la liste de blocage ?

- Il s’agit d’une liste d’utilisateurs destinée à empêcher les utilisateurs figurant sur la liste de blocage d’accéder à un ordinateur.

- Il s’agit d’une liste basée sur l’heuristique pour empêcher un processus de s’exécuter sur un ordinateur.

- Il s’agit d’une liste de processus réseau pour arrêter l’exécution d’un processus répertorié sur un ordinateur.

- Il s’agit d’une d’applications spécifient quelles applications ne sont pas autorisées à s’exécuter sur un ordinateur.

7. Quel énoncé décrit Cisco Threat Grid Glovebox ?

- Il s’agit d’un système de détection d’intrusions basé sur l’hôte (HIDS) pour lutter contre les programmes malveillants.

- Il s’agit d’un système de détection/protection contre les intrusions basé sur le réseau.

- Il s’agit d’un produit de sandbox destiné à l’analyse des comportements malveillants.

- Il s’agit d’une application de pare-feu.

8. Quelle affirmation décrit le terme iptables ?

- Un fichier utilisé par un serveur DHCP pour stocker des adresses IP actives.

- Une application DHCP sous Windows.

- Une application de pare-feu basée sur des règles sous Linux.

- Un démon DNS sous Linux.

9. Quelle technologie utilise des protocoles tiers approuvés pour délivrer des informations d’identification qui sont acceptées en tant qu’identité autorisée ?

- Signatures numériques

- Algorithmes de hachage

- Clés symétriques

- Certificats PKI

10. À quoi sert l’algorithme DH ?

- assurer la confidentialité des données des e-mails

- chiffrer le trafic de données après l’activation d’un VPN

- fournir une prise en charge de non-répudiation

- générer un secret partagé sur deux hôtes qui n’ont pas encore communiqué

11. Dans une topologie CA hiérarchique, auprès de qui une autorité de certification subordonnée peut-elle obtenir un certificat pour elle-même ?

- auprès de l’autorité de certification racine ou d’une autre autorité de certification subordonnée n’importe où dans l’arborescence

- auprès de l’autorité de certification racine ou d’une autre autorité de certification subordonnée à un niveau supérieur

- auprès de l’autorité de certification racine ou d’une autre autorité de certification subordonnée de même niveau

- auprès de l’autorité de certification racine uniquement

- auprès de l’autorité de certification racine ou au moyen d’une génération automatique

12. Quelles sont les deux affirmations décrivant les classes de certificat utilisées dans l’interface PKI ? (Choisissez deux réponses.)

- Plus le numéro de classe est élevé, plus le certificat est fiable.

- Un certificat de classe 5 est destiné aux utilisateurs et est axé sur la vérification des e-mails.

- Un certificat de classe 0 est destiné à des fins de tests.

- Un certificat de classe 0 est plus fiable qu’un certificat de classe 1.

- Un certificat de classe 4 est destiné aux transactions commerciales en ligne entre les entreprises.

13. À quoi sert un certificat numérique ?

- Il s’assure que la personne qui accède à un périphérique réseau est bien autorisée à le faire.

- Il fournit la preuve qu’une signature traditionnelle est associée aux données.

- Il authentifie un site web et établit une connexion sécurisée pour échanger des données confidentielles.

- Il garantit qu’un site web n’a pas été piraté.

14. Face à quel type d’attaque l’utilisation du code HMAC est-elle efficace ?

- DDoS

- Force brute

- Man-in-the-middle

- DoS

15. Quel objectif le chiffrement des données permet-il d’atteindre sur le plan de la sécurisation des communications ?

- Disponibilité

- Authentification

- Intégrité

- Confidentialité

16. Un client achète un article sur un site de commerce électronique. Le site de commerce électronique doit garder une preuve que l’échange de données a été effectué entre le site et le client. Quelle fonctionnalité de signatures numériques est nécessaire ?

- Non-répudiation de la transaction

- Authenticité des données signées numériquement

- Intégrité des données signées numériquement

- Confidentialité de la clé publique

17. Quels sont les trois résultats du cadre de cybersécurité du NIST pour déterminer la fonction de base ? (Choisissez trois propositions.)

- Atténuation

- Commune

- Planification de la reprise

- Gestion des ressources

- Evaluation des risques

- Processus et procédures de protection des informations

18. Voici les étapes du cycle de vie de gestion des vulnérabilités:

- découvrir, hiérarchiser les actifs, évaluer, corriger, signaler, vérifier

- découvrir, évaluer, hiérarchiser les actifs, signaler, corriger, vérifier

- découvrir, hiérarchiser les actifs, évaluer, signaler, corriger, vérifier

- découvrir, hiérarchiser les actifs, évaluer, corriger, vérifier, signaler

19. S’agissant de la lutte contre un risque dont l’impact potentiel est relativement faible, mais dont les coûts liés à l’atténuation sont relativement élevés, quelle stratégie accepte le risque et ses conséquences ?

- partage des risques

- conservation des risques

- réduction des risques

- évitement des risques

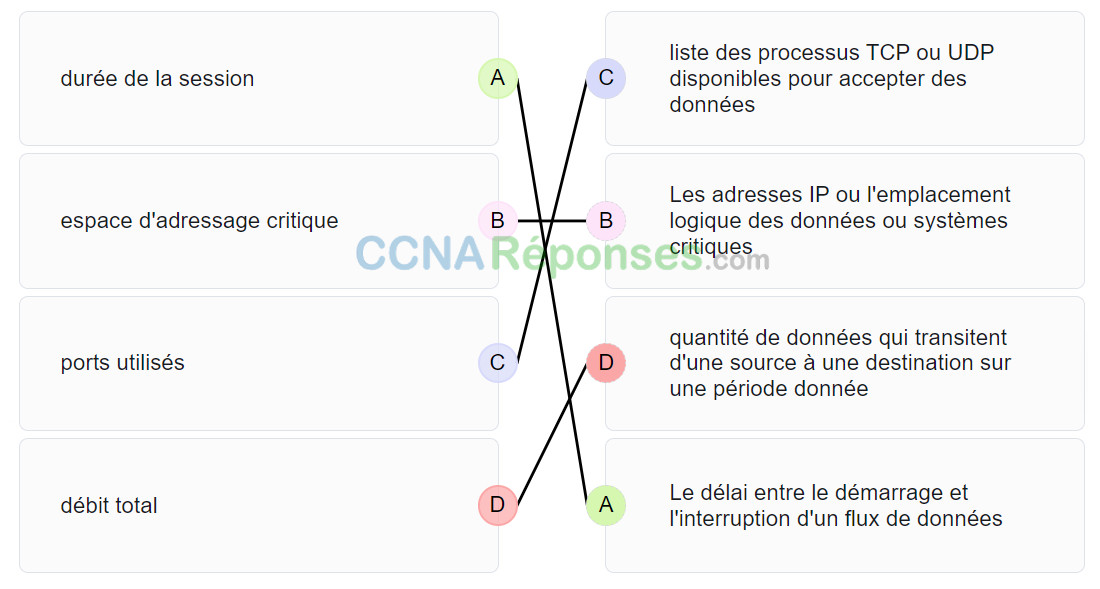

20. Associez l’élément de profil de réseau à sa description. (Les propositions ne doivent pas être toutes utilisées.)

21. Lors de la création d’un profil de serveur pour une entreprise, quel élément décrit les démons et ports TCP et UDP qui peuvent être ouverts sur le serveur ?

- espace d’adressage critique

- ports en mode écoute

- comptes de service

- environnement logiciel

22. Quelle mesure doit être prise au cours de l’étape de détection du cycle de vie de gestion des vulnérabilités ?

- Documenter le plan de sécurité

- Déterminer un profil de risque

- Élaborer une ligne de base du réseau

- Attribuer une valeur commerciale aux ressources

23. Un analyste en cybersécurité effectue une évaluation CVSS d’une attaque au cours de laquelle un lien web a été envoyé à plusieurs employés. Une attaque interne a été lancée dès qu’un employé a cliqué sur le lien. Quelle métrique Exploitabilité du groupe des métriques de base CVSS est utilisée pour indiquer que l’utilisateur devait cliquer sur le lien pour que l’attaque se produise ?

- Intervention de l’utilisateur

- Exigences en matière d’intégrité

- Exigences en matière de disponibilité

- Étendue

24. Quelles sont les deux catégories de métriques figurant dans le groupe des métriques de base CVSS ? Citez-en deux.

- Exploitabilité

- Mesures de l’incidence

- Base modifiée

- Maturité du code de l’exploit

- Exigences en matière de confidentialité

25. S’agissant de la gestion d’un risque identifié, quelle stratégie a pour but de mettre un terme aux activités qui génèrent le risque ?

- partage des risques

- évitement des risques

- conservation des risques

- réduction des risques

26. Sur un hôte Windows, quel outil peut être utilisé pour créer et gérer des listes de blocage et des listes d’autorisations ?

- Gestion de l’ordinateur

- Éditeur de stratégie de groupe

- Gestionnaire des tâches

- Utilisateurs et groupes locaux

27. Quelle est la caractéristique des pare-feu distribués?

- Ils distribuent les caractéristiques des pare-feu d’hôte avec une gestion centralisée.

- Ils utilisent uniquement des bandes TCP pour configurer des systèmes de contrôle d’accès et de journalisation basés sur des règles.

- Ils utilisent uniquement les tables d’IP pour configurer les règles réseau.

- Ils utilisent tous une plate-forme standard de partage ouvert.

28. Quelle est la différence entre un pare-feu et un système de détection d’intrusion sur l’hôte (HIDS) ?

- Un HIDS surveille les systèmes d’exploitation des ordinateurs hôtes et traite l’activité du système de fichiers. Les pare-feu autorisent ou refusent le trafic entre l’ordinateur et d’autres systèmes.

- Un HIDS fonctionne comme un IPS, tandis qu’un pare-feu surveille uniquement le trafic.

- Un HIDS bloque les intrusions, tandis qu’un pare-feu les filtre.

- Un pare-feu procède à un filtrage des paquets et est donc limité en efficacité, tandis qu’un HIDS bloque les intrusions.

- Un pare-feu autorise ou refuse le trafic en fonction de règles et un HIDS surveille le trafic réseau.

29. Quel est le but de l’utilisation de signatures numériques pour la signature de code ?

- pour authentifier l’identité du système auprès d’un site Web fournisseur

- établir une connexion chiffrée pour échanger des données confidentielles avec un site Web du fournisseur

- pour générer un ID virtuel

- permet de vérifier l’intégrité des fichiers exécutables téléchargés à partir du site web d’un fournisseur.

30. Quelle est la différence entre les algorithmes de chiffrement symétrique et asymétrique ?

- Les algorithmes de chiffrement symétrique utilisent des clés prépartagées. Les algorithmes de chiffrement asymétrique utilisent des clés différentes pour chiffrer et pour déchiffrer les données.

- Les algorithmes de chiffrement symétrique sont utilisés pour authentifier les communications sécurisées. Les algorithmes de chiffrement asymétrique sont utilisés pour contester les messages.

- Les algorithmes symétriques sont généralement cent à mille fois plus lents que les algorithmes asymétriques.

- Les algorithmes de chiffrement symétrique sont utilisés pour chiffrer les données. Les algorithmes de chiffrement asymétrique sont utilisés pour déchiffrer les données.

31. Une société implémente une stratégie de sécurité qui impose l’utilisation d’un code prédéfini pour ouvrir un fichier envoyé depuis le siège vers la succursale. Ce code est changé tous les jours. Quels sont les deux algorithmes qui permettent d’effectuer cette opération ? Citez-en deux.

- SHA-1

- HMAC

- AES

- MD5

- 3DES

32. Dans les évaluations de sécurité du réseau, quel type de test utilise des logiciels pour rechercher différents types de vulnérabilités sur les réseaux internes et les serveurs Internet ?

- efficacité des tests de sécurité du réseau

- analyse des risques

- tests de pénétration

- évaluation des vulnérabilités.

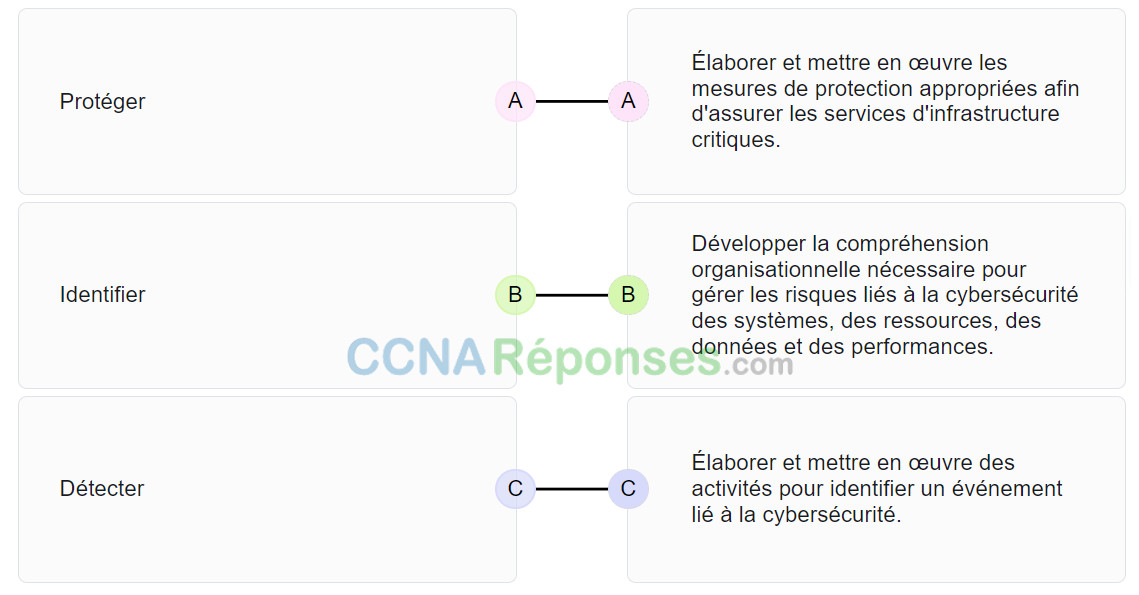

33. Faites correspondre la fonction principale du NIST Cybersecurity Framework avec la description. (Les propositions ne doivent pas être toutes utilisées.)

34. Un administrateur soupçonne que des logiciels malveillants polymorphes sont entrés dans le réseau au-delà du périmètre du système HIDS. Le logiciel malveillant polymorphe est cependant identifié et isolé avec succès. Que doit faire l’administrateur pour créer des signatures afin d’empêcher le fichier d’entrer à nouveau dans le réseau ?

- Utilisez Cisco AMP pour suivre la trajectoire d’un fichier à travers le réseau.

- Exécute le service Cisco Talos security intelligence.

- Exécute un niveau de risque accepté et les composantes environnementales qui contribuent à ce niveau de risque.

- Exécutez le fichier polymorphe dans la boîte à gants Cisco Threat Grid.

35. Quel plan de gestion de la sécurité spécifie un composant qui assure le suivi de la localisation et de la configuration des logiciels et des périphériques connectés au réseau à l’échelle d’une entreprise ?

- gestion des ressources

- gestion des risques

- gestion des vulnérabilités

- gestion des correctifs

36. Une société élabore une stratégie de sécurité pour sécuriser les communications. Lors de l’échange de messages sensibles entre le siège d’une société et une succursale, une valeur de hachage ne doit être recalculée qu’avec un code prédéfini, garantissant ainsi la validité de la source de données. Sur quel aspect des communications sécurisées cette mesure de sécurité porte-t-elle ?

- Authentification de l’origine

- Système de non-répudiation

- La confidentialité des données

- L’intégrité des données