Examen Checkpoint: Examen de Groupe Protocoles et Fichiers Journaux

Modules 24 et 25 – CyberOps Associate 1.0 Réponses Français

1. Quel type de message ICMP doit être bloqué en amont ?

- Écho

- Réponse par écho

- Extinction de source

- Unreachable (inaccessible)

Explication: Le paquet ICMP par écho ne doit pas être autorisé en amont sur une interface. La réponse d’écho doit être autorisée pour que lorsqu’un appareil interne envoie un signal à un appareil externe, le retour de la réponse soit autorisé.

2. Quelle technique est nécessaire pour garantir un transfert privé des données à l’aide d’un réseau privé virtuel (VPN) ?

- Évolutivité

- Virtualisation

- Chiffrement

- Autorisation

Explication: Le chiffrement des données est nécessaire pour garantir un transfert à la fois sécurisé et confidentiel avec des réseaux privés virtuels (VPN).

3. Quels sont les deux protocoles de couche application qui gèrent l’échange de messages entre un client utilisant un navigateur web et un serveur web distant ? (Choisissez deux réponses.)

Explication: HTTP (Hypertext Transfer Protocol) et HTTPS (ou HTTP sécurisé) sont deux protocoles de la couche application qui gèrent les demandes de contenus émises par les clients ainsi que les réponses du serveur web. HTML (Hypertext Mark-up Language) est un langage de balisage qui encode les contenus et les caractéristiques d’une page web. Le DNS sert à effectuer la résolution des noms de domaines en adresses IP. Le DHCP gère et fournit aux clients des configurations dynamiques d’adresses IP.

4. Quel protocole est exploité par les cybercriminels qui créent des iFrames malveillants ?

Explication: Un élément HTML connu sous le nom d’iFrame permet au navigateur de charger une page web différente à partir d’une autre source.

5. Quelle approche vise à empêcher les exploits ciblant syslog ?

- Utilisation de syslog-ng.

- Utilisation d’un serveur Linux.

- Utilisation d’un réseau privé virtuel entre un client syslog et le serveur syslog.

- Création d’une liste de contrôle d’accès autorisant uniquement le trafic TCP vers le serveur syslog.

Explication: Les hackers peuvent essayer d’empêcher les clients d’envoyer des données vers le serveur syslog, de manipuler ou d’effacer les données journalisées, ou encore de manipuler le logiciel utilisé pour transmettre des messages entre les clients et le serveur. Syslog-ng représente la nouvelle génération de syslog. Cette solution s’accompagne d’améliorations pour éviter certains des exploits.

6. Quelle technologie serait utilisée pour créer les journaux de serveur générés par les périphériques réseau et examinés par un membre du réseau d’entrée de gamme qui travaille le quart de nuit dans un centre de données?

- Syslog

- VPN

- Liste de contrôle d’accès

- NAT

Explication: Syslog est un démon ou service exécuté sur un serveur qui accepte les messages envoyés par des périphériques réseau. Ces journaux peuvent être examinés afin de détecter des incohérences et des problèmes au sein du réseau.

7. Quelles technologies sont principalement utilisées sur les réseaux homologue-à-homologue ? Citez-en deux.

- Snort

- BitTorrent

- Wireshark

- Darknet

- Bitcoin

Explication: Bitcoin est utilisé pour partager un grand livre ou une base de données répartie. BitTorrent est utilisé pour le partage de fichiers.

8. Qu’est-ce que Tor ?

- Une règle créée dans le but d’établir une correspondance avec la signature d’un exploit connu

- Une plate-forme logicielle et un réseau d’hôtes P2P qui fonctionnent comme des routeurs Internet

- Une façon de partager des processeurs entre des périphériques réseau sur Internet

- Un type de logiciel de messagerie instantanée utilisé sur le darknet

Explication: Un navigateur spécial est utilisé pour accéder au réseau Tor. Il permet aux utilisateurs de naviguer de manière anonyme sur Internet

9. Quelle technique un acteur de menace utiliserait-il pour dissimuler des traces d’un exploit en cours?

- Utilisez SSL pour encapsuler les logiciels malveillants.

- Créez un iFrame invisible sur une page Web.

- Informations de temps corrompues en attaquant l’infrastructure NTP.

- Encapsuler d’autres protocoles dans DNS pour éviter les mesures de sécurité.

Explication: Le protocole NTP (Network Time Protocol) utilise une hiérarchie de sources de temps pour fournir une horloge temporelle cohérente aux périphériques de l’infrastructure réseau. Les hackers peuvent tenter d’attaquer l’infrastructure NTP afin de corrompre les informations horaires permettant de corréler des événements réseau consignés,

10. Parmi les protocoles ci-dessous, lequel est un protocole de résolution de noms utilisé fréquemment par des programmes malveillants pour communiquer avec des serveurs de type contrôle-commande (C&C) ?

Explication: Le protocole DNS (Domain Name Service) est utilisé pour convertir les noms de domaine en adresses IP. Pour se protéger contre les menaces DNS, certaines entreprises appliquent des politiques moins strictes que celles mises en place pour d’autres exploits.

11. Quelle méthode est utilisée par certains logiciels malveillants pour transférer des fichiers d’hôtes infectés vers un hôte d’acteur de menace?

- Tunneling ICMP

- Le chiffrement du trafic HTTPS

- Injection iFrame

- Infiltration UDP

Explication: Le trafic ICMP de l’intérieur de l’entreprise est également une menace. Certaines variétés de logiciels malveillants utilisent des paquets ICMP pour transférer des fichiers des hôtes infectés aux acteurs de menace via le tunnelisation ICMP.

12. Comment le protocole IMAP peut-il constituer une menace à la sécurité d’une entreprise ?

- Un e-mail peut être utilisé pour importer des logiciels malveillants dans un hôte.

- Les données chiffrées sont déchiffrées.

- Il peut être utilisé pour encoder des données volées et les envoyer à un hacker.

- Un utilisateur clique accidentellement sur un iFrame caché.

Explication: POP3, SMTP et IMAP sont des protocoles de messagerie. Le protocole SMTP est utilisé pour envoyer des données d’un hôte vers un serveur ou entre des serveurs. Les protocoles IMAP et POP3 sont utilisés pour télécharger des messages électroniques et peuvent être responsables de l’infection de l’hôte récepteur par des programmes malveillants.

13. Quelle fonction est fournie par l’application Sguil ?

- Elle fait état des conversations entre les hôtes sur le réseau.

- Elle fait en sorte que les alertes générées par Snort puissent être lues et consultées.

- Elle détecte les intrusions réseau potentielles.

- Elle empêche les programmes malveillants d’attaquer un hôte.

Explication: Des applications telles que Snorby et Sguil permettent de lire les messages d’alerte générés par JNV/NIPS et d’y effectuer des recherches.

14. Quel énoncé décrit les données de session dans les journaux de sécurité ?

- Elles génèrent des rapports détaillés sur les activités réseau entre les hôtes.

- Il s’agit d’un enregistrement d’une conversation entre les hôtes du réseau.

- Elles peuvent être utilisées pour décrire ou prédire le comportement du réseau.

- Elles affichent le résultat des sessions réseau.

Explication: Les données de session constituent un enregistrement d’une conversation entre deux terminaux connectés au réseau.

15. Quel énoncé décrit les données statistiques dans les processus de surveillance de la sécurité du réseau ?

- Elles répertorient chaque message d’alerte, accompagné d’informations statistiques.

- Elles contiennent les conversations entre les hôtes du réseau.

- Elles affichent les résultats des activités réseau entre les hôtes connectés.

- Elles sont créées dans le cadre de l’analyse des autres formes de données sur le réseau.

Explication: À l’instar des données de session, les données statistiques concernent le trafic réseau. Les données statistiques sont créées dans le cadre de l’analyse des autres formes de données sur le réseau.

16. Citez deux méthodes de surveillance de la sécurité du réseau qui utilisent des techniques avancées pour analyser les données de télémétrie du réseau ? Citez-en deux.

- NBAD

- NetFlow

- Snorby

- IPFIX

- NBA

- Sguil

Explication: L’analyse du comportement sur le réseau (NBA) et la détection des comportements anormaux sur le réseau (NBAD) sont deux méthodes de surveillance de la sécurité du réseau qui appliquent des techniques avancées pour analyser les données de télémétrie du réseau NetFlow ou IPFIX.

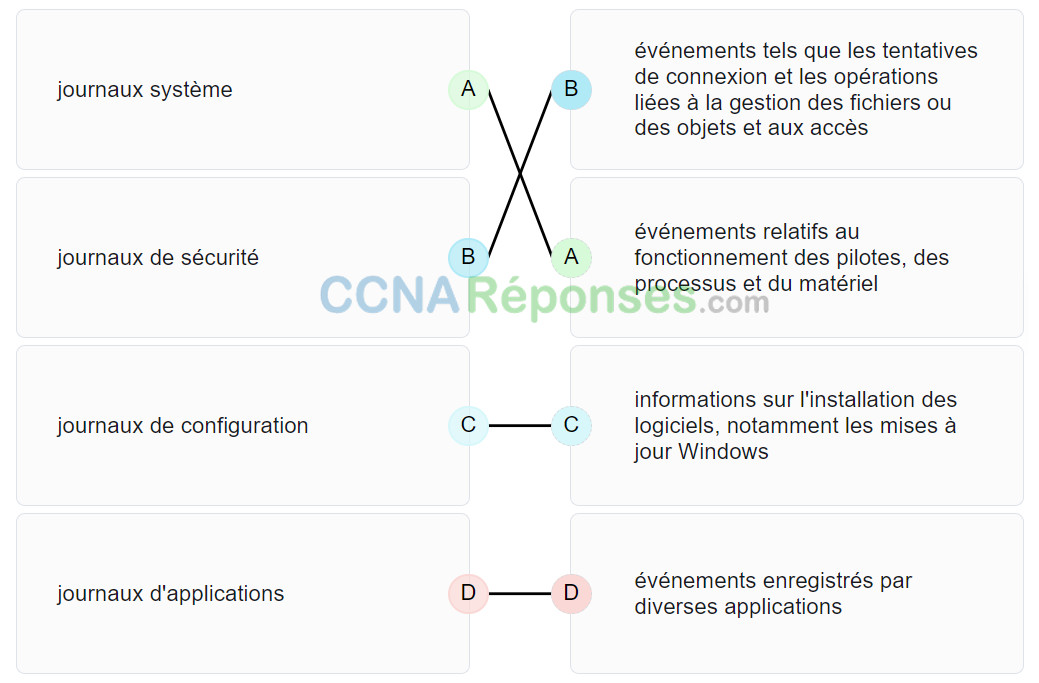

17. Associez le journal d’hôte Windows aux messages qu’il contient.

Explication: Classez les réponses dans l’ordre suivant :

| journaux d’applications |

événements enregistrés par diverses applications |

| journaux système |

événements relatifs au fonctionnement des pilotes, des processus et du matériel |

| journaux de configuration |

informations sur l’installation des logiciels, notamment les mises à jour Windows |

| journaux de sécurité |

événements tels que les tentatives de connexion et les opérations liées à la gestion des fichiers ou des objets et aux accès |

18. Un administrateur système exécute un utilitaire d’analyse de fichiers sur un ordinateur Windows et constate la présence d’un fichier lsass.exe dans le répertoire Program Files. Que doit-il faire ?

- Supprimer le fichier, car il s’agit probablement d’un programme malveillant.

- Désinstaller l’application lsass, car il s’agit d’une application héritée dont Windows n’a plus besoin.

- Le déplacer dans le répertoire Program Files (x86), car il s’agit d’une application 32 bits.

- Ouvrir le Gestionnaire des tâches, cliquer avec le bouton droit sur le processus Isass et sélectionner ensuite Fin de tâche.

Explication: Sur les ordinateurs Windows, le service LSASS (Local Security Authority Subsystem Service), exécuté sous la forme lsass.exe, est en charge de l’application des stratégies de sécurité et de la surveillance de la sécurité. Il doit être exécuté à partir du répertoire Windows\System32. Si un fichier portant ce nom ou un nom camouflé, tel que 1sass.exe, est en cours d’exécution ou s’exécute dans un autre répertoire, il pourrait s’agir d’un malware.

19. Quelle est la signification d’un point ou d’un astérisque avant l’horodatage dans la section HEADER d’un message syslog ?

- Le message syslog indique l’heure de réception de l’e-mail.

- Le message syslog doit être traité avec la priorité maximale.

- L’horodatage représente la valeur de durée aller/retour.

- Il y a un problème avec le protocole NTP.

Explication: La section HEADER du message contient l’horodatage. Un horodatage précédé par un point (.) ou un astérisque (*) indique un problème lié à NTP.

20. Quelles informations l’utilitaire Cisco NetFlow peut-il fournir ?

- Mappage de ports UDP source et de destination

- Heures de pointe et routage de trafic

- Capacités de détection d’intrusions et de protection contre les intrusions

- Sécurité et restrictions de compte d’utilisateur

Explication: NetFlow propose un ensemble clé de services destinés aux applications IP, notamment la gestion des comptes du trafic réseau, la facturation basée sur l’utilisation, la planification du réseau, la sécurité, la surveillance des attaques par déni de service et la surveillance générale du réseau. NetFlow fournit des informations importantes sur les applications et utilisateurs réseau, les heures d’utilisation de pointe et le routage du trafic.

21. Dans un système Cisco AVC, dans quel module la technologie NetFlow est-elle déployée ?

- Contrôle

- Reconnaissance des applications

- Administration et reporting

- Collecte d’indicateurs de mesure

Explication: La technologie NetFlow est déployée dans le module Collecte d’indicateurs de mesure d’un système Cisco AVC afin de collecter des mesures de flux réseau et de les exporter vers des outils de gestion.

22. Quelle instruction décrit un dispositif de sécurité Web Cisco (WSA)?

- Il agit comme un serveur VPN basé sur SSL pour une entreprise.

- Il protège un serveur Web en empêchant les menaces de sécurité d’accéder au serveur.

- Il fournit des services Web de haute performance.

- Il fonctionne comme un proxy web.

Explication: Appliance Cisco pour la sécurité du web (WSA) fournit un large éventail de fonctionnalités dédiées à la surveillance de la sécurité. WSA agit efficacement comme un proxy web. Il consigne toutes les informations de transactions entrantes et sortantes pour le trafic HTTP.

23. Comment un dispositif de proxy web permet-il à une entreprise de bénéficier d’un moyen de prévention des pertes de données (DLP) ?

- En analysant et en enregistrant le trafic sortant

- En fonctionnant comme un pare-feu

- En vérifiant la réputation des serveurs web externes

- En inspectant le trafic entrant à la recherche d’exploits potentiels

Explication: Un dispositif de proxy web peut inspecter le trafic sortant pour offrir un moyen de prévention des pertes de données (DLP). Cela suppose l’analyse du trafic sortant afin de détecter si les données qui quittent le réseau de l’entreprise contiennent des informations sensibles, confidentielles ou secrètes.

24. Quelle appliance Cisco peut être utilisée pour filtrer le contenu du trafic réseau afin de générer des rapports sur le trafic et de bloquer ce dernier en fonction de la réputation du serveur web ?

Explication: L’appliance Cisco pour la sécurité du web (WSA) fonctionne comme un proxy web pour un réseau d’entreprise. Cette appliance peut fournir de nombreux types de journaux associés à la sécurité du trafic web, dont des journaux de décisions ACL, des journaux d’analyse des programmes malveillants ou encore des journaux de filtrage de réputation sur le web. L’appliance Cisco pour la sécurité de la messagerie (ASE) est un outil permettant de surveiller la plupart des aspects de la diffusion d’e-mails, le fonctionnement du système, les activités antispam et antivirus, ainsi que les décisions relatives aux listes blanches et aux listes noires. Cisco ASA est une application de pare-feu. Le système Visibilité et contrôle d’application Cisco (AVC) combine plusieurs technologies pour reconnaître, analyser et surveiller plus de 1 000 applications.

25. Quels sont les deux outils dotés d’une interface graphique et peuvent être utilisés pour afficher et analyser les captures de paquets complètes? (Choisissez deux réponses.)

- Splunk

- Tcpdump

- Wireshark

- Le module d’analyse réseau du système Cisco Prime

- Nfdump

Explication: Le module d’analyse réseau du système Cisco Prime Infrastructure et de Wireshark disposent d’interfaces GUI et peut afficher des captures complètes de paquets. L’outil de ligne de commande tcpdump est un analyseur de paquets.

26. Quel type d’attaque ciblant un réseau les hackers perpètrent-ils afin de déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL) ?

- déni de service

- hameçonnage

- reconnaissance

- ingénierie sociale

Explication: Les ACL de filtrage de paquets appliquent des règles pour filtrer le trafic entrant et sortant. Ces règles sont définies en indiquant les adresses IP, les numéros de port et les protocoles à mettre en corrélation. Les hackers peuvent mener une attaque de reconnaissance consistant en un balayage de ports ou un test d’intrusion pour déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL).

27. Pourquoi la technologie HTTPS complique-t-elle la surveillance de la sécurité du réseau ?

- HTTPS utilise la technologie de tunnellisation à des fins de confidentialité.

- HTTPS masque la véritable adresse IP source à l’aide de la technique NAT/PAT.

- HTTPS modifie de manière dynamique le numéro de port sur le serveur web.

- HTTPS dissimule le trafic de données au moyen d’un chiffrement de bout en bout.

Explication: Avec le protocole HTTPS, une clé symétrique est générée par le client une fois que celui-ci a vérifié la fiabilité du serveur web. La clé symétrique est chiffrée avec la clé publique du serveur web, puis envoyée à ce dernier. Le serveur web utilise sa clé publique pour déchiffrer la clé. La clé est ensuite utilisée pour chiffrer les données demandées par le client et celles qui lui sont envoyées. Ce chiffrement de bout en bout complique la surveillance de la sécurité du réseau en ligne. Le numéro de port HTTPS (qui est généralement 443) est configuré de manière statique sur le serveur web.

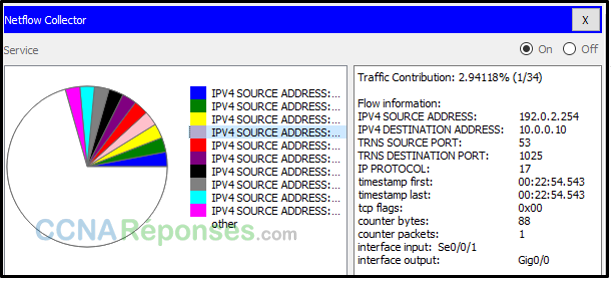

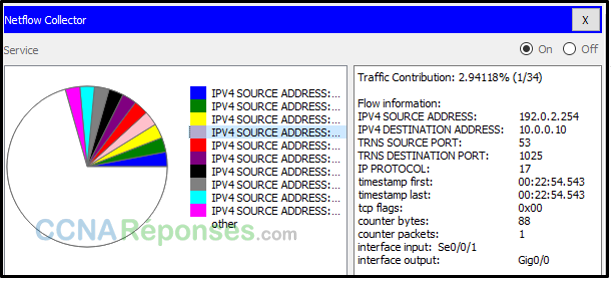

28. Reportez-vous à l’illustration. Un administrateur réseau visualise une sortie sur le collecteur Netflow. Quelles conclusions peut-il tirer de la sortie du flux de trafic affiché ?

- Il s’agit d’une réponse DNS TCP envoyée à un ordinateur client.

- Il s’agit d’une requête DNS TCP transmise à un serveur DNS.

- Il s’agit d’une requête DNS UDP transmise à un serveur DNS.

- Il s’agit d’une réponse DNS UDP envoyée à un ordinateur client.

Explication: Dans le cas du flux de trafic présenté, le port source est 53 et le port de destination est 1025. Le port 53 est utilisé pour DNS. Le numéro du port source étant 53, ce trafic répond à un ordinateur client à partir d’un serveur DNS. Le protocole IP est 17. Il indique que le protocole UDP est utilisé et que l’indicateur TCP est défini sur 0.

29. Quel journal de Windows contient des informations sur les installations de logiciels, y compris les mises à jour Windows ?

- journaux système

- journaux de configuration

- journaux d’applications

- journaux de sécurité

Explication: Sur un hôte Windows, les journaux d’installation consignent des informations sur l’installation de logiciels, y compris les mises à jour Windows.

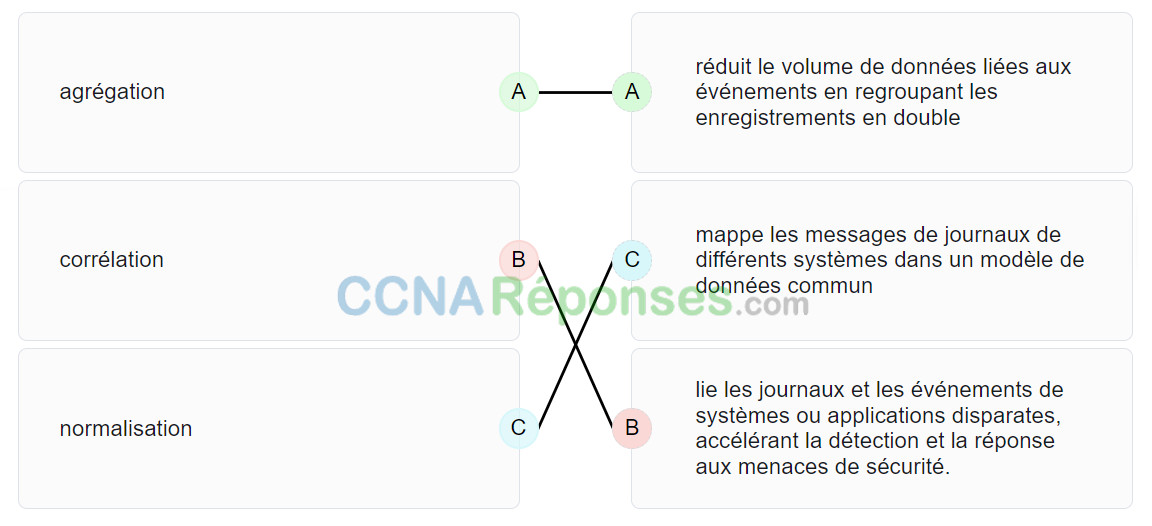

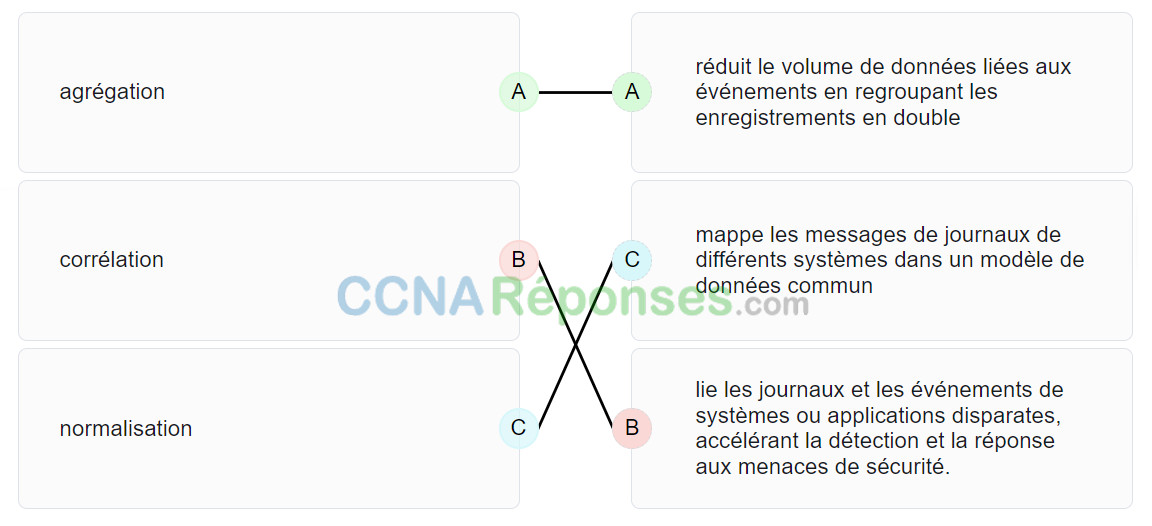

30. Faites correspondre la fonction SIEM avec la description.

Explication: Disposez les options dans l’ordre suivant :

| corrélation |

lie les journaux et les événements de systèmes ou applications disparates, accélérant la détection et la réponse aux menaces de sécurité. |

| agrégation |

réduit le volume de données liées aux événements en regroupant les enregistrements en double |

| normalisation |

mappe les messages de journaux de différents systèmes dans un modèle de données commun |