Examen Checkpoint: Examen du Groupe de Sécurité de l’Infrastructure Réseau

Modules 11 et 12 – CyberOps Associate 1.0 Réponses Français

1. Quelle action un commutateur Ethernet prend-il lorsqu’il reçoit une trame avec une adresse source de couche 2 inconnue?

- La trame est envoyée à la passerelle par défaut.

- Il transmet le cadre sur toutes les interfaces sauf l’interface sur laquelle il a été reçu.

- Il enregistre l’adresse source dans la table d’adresses du commutateur.

- Il abandonne la trame

Explication: Lorsqu’un commutateur Ethernet reçoit une trame avec une adresse de couche 2 inconnue, le commutateur enregistre cette adresse dans la table d’adresses.

2. Quel type de route est créée lorsqu’un administrateur réseau en configure une manuellement et que l’interface de sortie est active?

- connecté directement

- local

- statique

- dynamique

Explication: Une route statique est une route configurée manuellement par l’administrateur réseau.

3. Qu’est-ce qui est utilisé sur les WLAN pour éviter les collisions de paquets?

Explication: Les WLAN sont des réseaux semi-duplex, ce qui signifie qu’un seul client peut transmettre ou recevoir à un moment donné. Les WLAN utilisent l’accès multiple par détection de porteuse avec évitement de collision (CSMA/CA) pour déterminer comment et quand envoyer des données sur le réseau pour éviter les collisions de paquets.

4. Quelle caractéristique décrit un client sans fil fonctionnant en mode actif?

- possibilité de changer dynamiquement les canaux

- diffuse des sondes qui demandent le SSID

- doit être configuré pour la sécurité avant de se connecter à un point d’accès (AP)

- doit connaître le SSID pour se connecter à un (point d’accès) AP

Explication: Un client sans fil fonctionnant en mode actif doit connaître le nom du SSID. Les demandes de sonde sont diffusées par un client sur plusieurs canaux et incluent le nom SSID et les normes prises en charge. Le mode actif est utilisé si un point d’accès est configuré pour ne pas diffuser de trames de balise.

5. Un accès léger permet de transférer les données entre les deux appareils du réseau? (Choisissez deux réponses.)

- Routeur sans fil

- passerelle par défaut

- Points d’accès autonomes

- Contrôleur LAN sans fil

- Client sans fil

Explication: Dans un déploiement sans fil utilisant des points d’accès légers (LWAP), le LWAP transmet les données entre les clients sans fil et le contrôleur de réseau local sans fil (WLC).

6. Quelle est l’une des caractéristiques d’un port routé sur un commutateur de couche 3?

- Il est associé à un seul VLAN.

- Il exécute STP pour empêcher les boucles.

- Il prend en charge les sous-interfaces.

- Une adresse IP lui est attribuée.

Explication: Les ports routés sur un commutateur Cisco se comportent de la même manière que ceux sur un routeur. Ils sont configurés avec une adresse IP et transférent les paquets de couche 3. Contrairement aux interfaces de commutateur de couche 2, les ports routés ne prennent pas en charge STP et ne prennent pas en charge les sous-interfaces comme les routeurs.

7. Quelle est la première étape du processus CSMA/CA lorsqu’un client sans fil tente de communiquer sur le réseau sans fil ?

- Le client écoute le trafic sur la chaîne.

- Le client envoie une trame de test sur le canal.

- L’AP envoie un message CTS au client.

- Le client envoie le message RTS au point d’accès.

Explication: Lorsqu’un client sans fil tente de communiquer sur le réseau, il écoute d’abord le canal pour s’assurer qu’il est inactif. Ensuite, le client envoie un message RTS à l’AP pour demander un accès dédié au réseau. L’AP envoie ensuite un message CTS accordant l’accès au client. Le client transmettra ensuite les données.

8. À quelles informations d’un paquet de données un routeur fait-il appel pour prendre une décision de transmission ?

- Le service de destination demandé

- Le nom de l’hôte de destination

- Adresse MAC de destination

- Adresse IP de destination

Explication: Un périphérique de couche 3, tel qu’un routeur, utilise une adresse IP de destination de couche 3 pour prendre une décision de transmission.

9. Dans quel emplacement mémoire la table de routage d’un routeur est-elle maintenue?

- Dans la mémoire FLASH

- NVRAM

- Mémoire ROM

- Mémoire vive (RAM)

Explication: La table de routage d’un routeur est conservée en RAM, qui est une mémoire volatile. Si un routeur perd de l’alimentation ou est redémarré, le contenu de la RAM est perdu et la table de routage doit être reconstruite.

10. Quel protocole de routage est utilisé pour échanger des itinéraires entre fournisseurs de services Internet?

Explication: BGP est un protocole de routage vectoriel de chemin et il est utilisé par les fournisseurs de services Internet pour échanger des routes.

11. Quelle est la caractéristique du mode de découverte passive WLAN?

- La fonctionnalité de balisage sur le point d’accès est désactivée.

- Le point d’accès envoie périodiquement des trames de balises contenant le SSID.

- Le client commence le processus de découverte en envoyant une demande de sonde.

- Le client doit connaître le nom du SSID pour commencer le processus de découverte.

Explication: En mode passif, les clients sans fil apprennent quels réseaux et points d’accès sont disponibles. Le client apprend ces informations à partir des trames de balises envoyées par les points d’accès qui contiennent le SSID WLAN, les normes prises en charge et les paramètres de sécurité.

12. Associez chaque appareil à une catégorie.

Classez les réponses dans l’ordre suivant :

| périphérique final |

périphérique intermédiaire |

| imprimante |

pare-feu |

| terminal intelligent |

routeur |

|

commutateur |

13. Quelle affirmation décrit la différence entre RADIUS et TACACS+ ?

- RADIUS distingue authentification et autorisation, alors que TACACS+ les combine en un seul processus.

- RADIUS utilise le protocole TCP, alors que TACACS+ utilise le protocole UDP.

- RADIUS chiffre uniquement les mots de passe, alors que TACACS+ chiffre toutes les communications.

- RADIUS est pris en charge par le logiciel Cisco Secure ACS, alors que TACACS+ ne l’est pas.

Explication: TACACS+ utilise le protocole TCP, crypte tout le paquet (pas seulement le mot de passe) et utilise deux processus distincts pour l’authentification et l’autorisation. Le logiciel Cisco Secure ACS prend en charge ces deux protocoles.

14. Quelle instruction décrit l’une des règles qui régissent le comportement de l’interface dans le contexte de l’implémentation d’une configuration de pare-feu de stratégie basée sur une zone ?

- Un administrateur peut attribuer des interfaces à des zones, que la zone ait été configurée ou non.

- Un administrateur peut affecter une interface à plusieurs zones de sécurité.

- Par défaut, le trafic est autorisé à circuler entre les interfaces qui sont membres de la même zone.

- Par défaut, le trafic est autorisé à circuler entre une interface membre de zone et toute interface qui n’est pas un membre de zone.

Explication: Une interface ne peut appartenir qu’à une seule zone. La création d’une zone est la première étape de la configuration d’un pare-feu de stratégie basé sur une zone. Une zone ne peut pas être affectée à une interface si la zone n’a pas été créée. Le trafic ne peut jamais circuler entre une interface affectée à une zone et une interface qui n’a pas été affectée à une zone.

15. Quels énoncés à propos des serveurs NTP dans un réseau d’entreprise sont corrects ? (Choisissez deux propositions.)

- Les serveurs NTP de strate 1 sont connectés directement à une source temporelle faisant autorité.

- Tous les serveurs NTP se synchronisent directement à une source d’heure de strate 1.

- Les serveurs NTP contrôlent l’intervalle moyen entre les défaillances (MTBF) des périphériques réseau clés.

- Il ne peut y avoir qu’un seul serveur NTP sur un réseau d’entreprise.

- Les serveurs NTP assurent un horodatage précis des informations de journalisation et de débogage.

Explication: Le protocole NTP (Network Time Protocol) est utilisé pour synchroniser l’heure sur tous les périphériques sur le réseau afin de garantir l’horodatage précis sur les périphériques pour la gestion, la sécurisation et le dépannage. Les réseaux NTP utilisent un système hiérarchique des sources d’heure. Chaque niveau dans ce système hiérarchique est appelé strate. Les périphériques de la strate 1 sont connectés directement aux sources d’heure autorisées.

16. Quels sont les deux inconvénients de l’utilisation d’un IDS ? (Choisissez deux réponses.)

- L’IDS analyse les paquets transférés réels.

- L’IDS fonctionne hors connexion à l’aide de copies du trafic réseau.

- L’IDS n’a aucun impact sur le trafic.

- L’IDS n’arrête pas le trafic malveillant.

- L’IDS nécessite d’autres périphériques pour répondre aux attaques.

Explication: En revanche, il est impossible pour le système IDS de bloquer les attaques à un seul paquet avant qu’elles atteignent leur cible. Pour répondre à une attaque, le système IDS a généralement besoin de l’aide d’autres appareils réseau, tels que des routeurs et des pare-feu. Un avantage d’un IDS est qu’en travaillant hors ligne à l’aide du trafic en miroir, il n’a aucun impact sur le flux de trafic.

17. Quels sont les deux composants d’appareils de sécurité Web classiques qui représentent des fonctions intégrées d’un appareil Cisco pour la sécurité du Web ? (Choisissez deux réponses.)

- Filtre de virus d’e-mail et de courriers indésirables

- Filtrage URL

- Connexion VPN

- Rapport Web

- Pare-feu

Explication: L’appliance de sécurité Web de Cisco est une passerelle Web sécurisée combinant protection contre les malware avancés, visibilité et contrôle sur les applications, contrôles des politiques d’utilisation acceptable, établissement de rapports et fonctions de mobilité sécurisée. Avec les appareils classiques de sécurité Web, ces fonctions sont généralement fournies via plusieurs appareils. Dans ce cas, ce n’est pas une appliance de pare-feu puisqu’il ne sert qu’à filtrer le trafic Web. Il ne permet pas les connexions RPV, n’offre pas le filtrage des virus d’e-mail et de pourriels; l’appliance de sécurité de la messagerie de Cisco procure toutes ces fonctions.

18. Quelle fonctionnalité du pare-feu permet de s’assurer que les paquets entrants sur un réseau sont des réponses légitimes à des requêtes provenant d’hôtes internes ?

- Filtrage URL

- Filtrage des applications

- Filtrage des paquets

- Inspection dynamique de paquets

Explication: L’inspection dynamique des paquets est une fonctionnalité de pare-feu qui vérifie que les paquets entrants sont des réponses légitimes à des requêtes provenant d’hôtes internes sur le réseau. Le filtrage des paquets interdit ou autorise l’accès à des ressources, selon les adresses IP ou MAC. Le filtrage des applications autorise ou interdit l’accès sur la base du numéro de port. Le filtrage des URL interdit ou autorise l’accès sur la base de l’URL ou de mots-clés.

19. Quelle déclaration décrit un VPN?

- Les VPN utilisent des connexions physiques dédiées pour transférer des données entre des utilisateurs distants.

- Les VPN utilisent des connexions logiques pour créer des réseaux publics via Internet.

- Les VPN utilisent un logiciel de virtualisation de source ouverte pour créer le tunnel via Internet.

- Les VPN utilisent des connexions virtuelles pour créer un réseau privé via un réseau public.

Explication: Un VPN est un réseau privé créé sur un réseau public. Au lieu d’utiliser des connexions physiques dédiées, un VPN utilise des connexions virtuelles acheminées via un réseau public entre deux périphériques réseau.

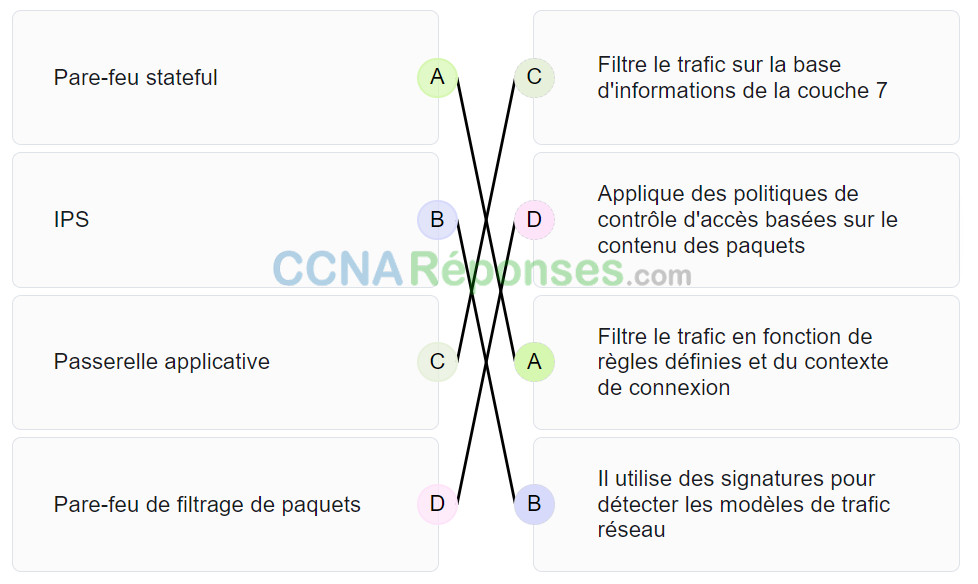

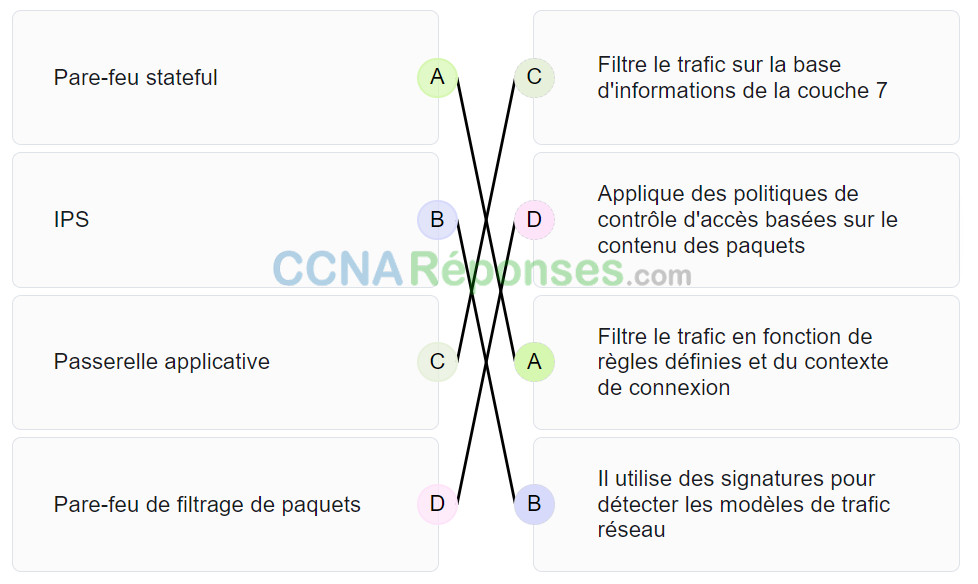

20. Associez le type d’appareil de sécurité du réseau à sa description.

Explication: Classez les réponses dans l’ordre suivant :

| IPS |

Il utilise des signatures pour détecter les modèles de trafic réseau |

| Pare-feu de filtrage de paquets |

Applique des politiques de contrôle d’accès basées sur le contenu des paquets |

| Pare-feu stateful |

Filtre le trafic en fonction de règles définies et du contexte de connexion |

| Passerelle applicative |

Filtre le trafic sur la base d’informations de la couche 7 |

21. Qu’est-ce qu’un système de détection d’intrusion basé sur l’hôte (HIDS) ?

- Un système qui identifie les attaques potentielles et envoie des alertes, mais ne bloque pas le trafic.

- Un système qui associe les fonctionnalités des applications antimalware à une protection pare-feu.

- Un système sans agent qui analyse les fichiers sur un hôte à la recherche de programmes malveillants.

- Un système qui détecte et bloque les attaques directes potentielles, mais ne recherche pas de programmes malveillants.

Explication: Un HIDS est une application de sécurité complète qui associe les fonctionnalités d’une application antimalware à une protection pare-feu. Il détecte non seulement les programmes malveillants, mais il les empêche également de s’exécuter. Comme le HIDS s’exécute directement sur l’hôte, il est considéré comme un système basé sur l’agent.

22. Lors du processus de collecte des données, quel type de périphérique écoute le trafic, mais ne collecte que des statistiques de trafic ?

- Agent SNMP

- Serveur Syslog

- Collecteur NetFlow

- NMS

Explication: Le collecteur NetFlow est le périphérique qui reçoit les statistiques de trafic de la part des périphériques réseau. NetFlow collecte uniquement les statistiques de trafic, contrairement à syslog et SNMP qui peuvent également collecter divers événements réseau.

23. Quelle est la fonction de la couche de distribution du modèle de conception du réseau à trois couches ?

- Fournir une connexion haute vitesse à la périphérie du réseau

- Fournir un accès direct au réseau

- Agréger les connexions de la couche d’accès

- Fournir un accès sécurisé à Internet

Explication: La fonction de la couche de distribution est double : fournir une connexion aux services et agréger les connexions de la couche d’accès.

24. Quel est l’avantage de HIPS qui n’est pas fourni par IDS ?

- HIPS fournit une analyse rapide des événements grâce à une journalisation détaillée.

- HIPS déploie des capteurs aux points d’entrée du réseau et protège les segments critiques du réseau.

- HIPS surveille les processus réseau et protège les fichiers critiques.

- HIPS protège les ressources système critiques et surveille les processus du système d’exploitation.

Explication: Les capteurs IDS basés sur le réseau (NIDS) sont généralement déployés en mode hors connexion. Ils ne protègent pas les hôtes individuels. L’IPS d’hôte (HIPS) est un logiciel installé sur un seul hôte pour surveiller et analyser toute activité suspecte. Permet de surveiller et de protéger les processus du système d’exploitation et les processus système critiques qui sont propres à l’hôte concerné. HIPS peut être considéré comme une combinaison de logiciels antivirus, antimalware et de pare-feu.

25. Quel composant du modèle AAA peut être créé à l’aide de cartes à jetons ?

- Audit

- Traçabilité

- Authentification

- Autorisation

Explication: Le composant d’authentification du modèle AAA est établi à l’aide de combinaisons nom d’utilisateur/mot de passe, de questions défi/réponse et de cartes à jetons. Le composant d’autorisation du modèle AAA détermine les ressources auxquelles les utilisateurs peuvent accéder et les opérations qu’ils sont autorisés à effectuer. Le composant de traçabilité et d’audit du modèle AAA effectue le suivi du mode d’utilisation des ressources réseau.

26. Quelle est la caractéristique d’un concentrateur?

- fonctionne au niveau de couche 2

- utilise CSMA/CA pour éviter les collisions

- subdivise le réseau en domaines de collision

- régénère les signaux reçus sur un port sur tous les autres ports

Explication: Un concentrateur est un périphérique de couche 1 qui régénère les signaux de tous les ports autres que le port d’entrée. Tous les ports connectés à un concentrateur appartiennent au même domaine de collision. Les concentrateurs utilisent CSMA/CD pour détecter les collisions sur le réseau.

27. Quelle trame de gestion Wi-Fi est régulièrement diffusée par les points d’accès pour annoncer leur présence ?

- balise

- authentification

- analyse

- association

Explication: Les trames de balise sont diffusées régulièrement par le point d’accès en vue d’annoncer les réseaux sans fil aux clients potentiels. Les trames d’analyse, d’association et d’authentification sont envoyées uniquement lorsqu’un client s’associe au point d’accès.

28. Quelles sont les trois parties de tous les cadres de couche 2? (Choisissez trois propositions.)

- les adresses IP de la source et de la destination

- time-to-live

- en-tête

- la séquence de chiffres

- séquence de contrôle de trame

- charge utile

Explication: Les trames de couche 2 ont trois composants: l’en-tête, la charge utile et une séquence de contrôle de trame à la fin.

29. Sélectionnez les deux protocoles à état de liens. (Choisissez deux réponses.)

Explication: ISIS et OSPF sont des protocoles de routage d’état des liaisons. EIGRP et RIP sont des protocoles de routage à vecteur de distance. BGP est un protocole de routage à vecteur de chemins.

30. Quels sont les deux types d’adresses utilisés sur les terminaux d’un réseau ? (Choisissez deux réponses.)

Explication: Les périphériques intermédiaires utilisent deux types d’adresses lors de l’envoi de messages au périphérique de destination final : des adresses MAC et IP. TCP et UDP sont les protocoles appliqués au niveau de la couche 4 pour identifier les numéros de port utilisés sur les périphériques source et de destination. Une adresse de retour est utilisée pour l’envoi d’une lettre, et non dans le domaine des réseaux.

31. Quelle technique est nécessaire pour garantir un transfert privé des données à l’aide d’un réseau privé virtuel (VPN) ?

- Évolutivité

- Virtualisation

- Chiffrement

- Autorisation

Explication: Le chiffrement des données est nécessaire pour garantir un transfert à la fois sécurisé et confidentiel avec des réseaux privés virtuels (VPN).

32. Parmi les propositions suivantes, choisissez une fonction de SNMP.

- Synchroniser l’heure sur tous les périphériques du réseau.

- Fournir une analyse statistique des paquets qui transitent via un commutateur multicouche ou un routeur Cisco

- Fournir un format de messagerie pour la communication entre les gestionnaires de périphériques réseau et les agents.

- Capturer les paquets qui entrent et sortent de la carte d’interface réseau.

Explication: SNMP est un protocole de couche d’application qui permet aux administrateurs de gérer des périphériques sur le réseau en fournissant un format de messagerie pour la communication entre les gestionnaires de périphériques réseau et les agents.

33. Un routeur Cisco exécute IOS 15. Quels sont les deux types d’entrée de table routage qui sont ajoutés lorsqu’un administrateur réseau active une interface et lui attribue une adresse IP ? Citez-en deux.

- Interface de route locale

- Interface directement connectée

- Route apprise via OSPF

- Route saisie manuellement par un administrateur réseau

- Route apprise via EIGRP

Explication: Une entrée de table de routage de type Interface de route locale est ajoutée lorsqu’un routeur exécute IOS 15 ou version ultérieure, ou lorsque le routage IPv6 est activé. Chaque fois qu’une interface se voit attribuer une adresse et est activée, une interface directement connectée s’affiche automatiquement dans la table de routage.

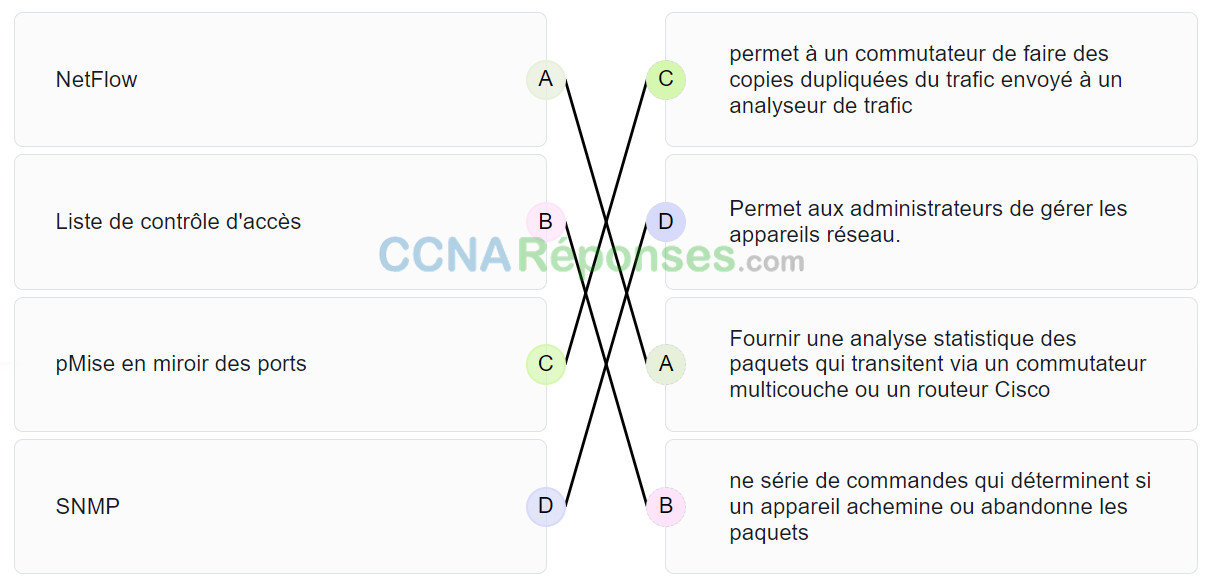

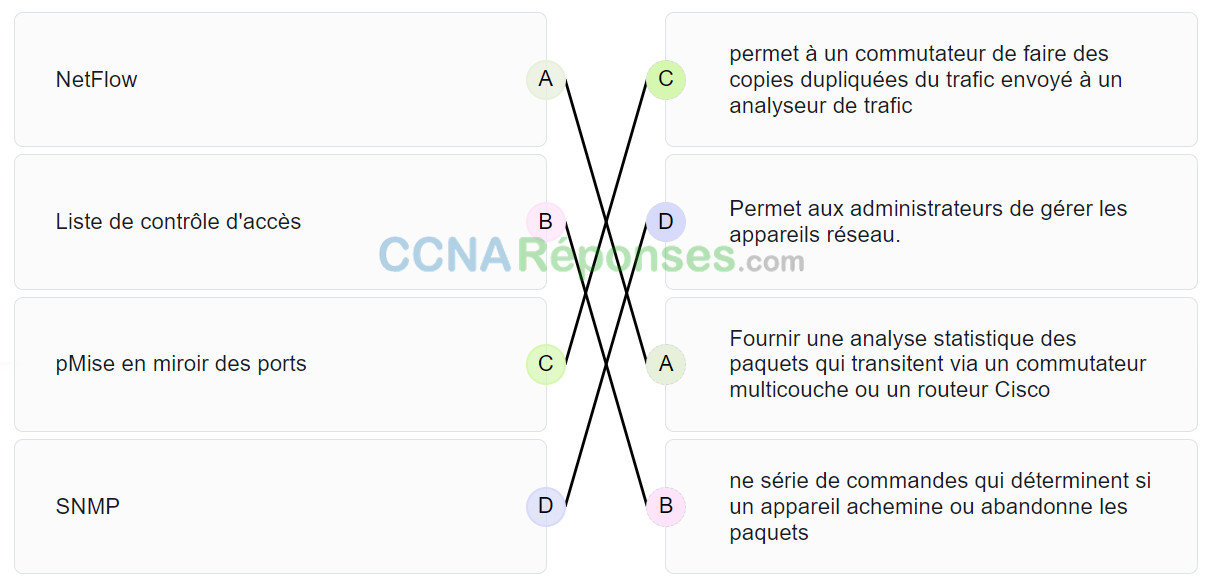

34. Associez la sécurité du service à sa description.

Explication: Disposez les réponses dans l’ordre suivant:

| SNMP |

Permet aux administrateurs de gérer les appareils réseau. |

| Liste de contrôle d’accès |

ne série de commandes qui déterminent si un appareil achemine ou abandonne les paquets |

| pMise en miroir des ports |

permet à un commutateur de faire des copies dupliquées du trafic envoyé à un analyseur de trafic |

| NetFlow |

Fournir une analyse statistique des paquets qui transitent via un commutateur multicouche ou un routeur Cisco |

35. Quels sont les deux types de périphériques que l’on trouve fréquemment sur la couche d’accès du modèle de conception LAN d’entreprise hiérarchique ? (Choisissez deux réponses.)

- Point d’accès

- Périphérique de couche 3

- Commutateur modulaire

- Pare-feu

- Commutateur de couche 2

Explication: Même si certaines conceptions effectuent le routage au niveau de la couche d’accès, les deux périphériques qui doivent toujours être placés au niveau de la couche d’accès du modèle de conception hiérarchique sont un point d’accès et un commutateur de couche 2. Un commutateur modulaire est généralement utilisé au niveau de la couche cœur de réseau. Le routage par un périphérique de couche 3 est généralement utilisé dans la couche de distribution. Le pare-feu est un périphérique qui se situe dans la conception de réseau de périphérie Internet.