Examen Checkpoint: Examen du Groupe des Acteurs de Menace et des Défenseurs

Modules 1 et 2 – CyberOps Associate 1.0 Réponses Français

1. Dans une maison intelligente, un propriétaire a connecté de nombreux appareils domestiques à Internet, tels que le réfrigérateur et la cafetière. Le propriétaire craint que ces appareils ne rendent le réseau sans fil vulnérable aux attaques. Quelles mesures pourraient être prises pour régler ce problème?

- Installez les dernières versions du firmware pour les appareils.

- Attribuez des adresses IP statiques aux périphériques sans fil.

- Désactivez la diffusion du SSID.

- Configurez le fonctionnement sans fil en mode mixte.

Explication: L’Internet des objets (IoT) facilite la connexion de différents types d’appareils à Internet, comme les appareils domestiques tels que les cafetières et les réfrigérateurs, ainsi que les appareils portables. Afin de sécuriser ces appareils et de ne pas être vulnérables aux attaques, ils doivent être mis à jour avec le dernier firmware.

2. Quel est l’objectif principal de la guerre cybernétique ?

- Protéger les data center basés sur le cloud.

- Prendre l’avantage sur les adversaires.

- Élaborer des périphériques réseau avancés.

- Simuler des scénarios de guerre possibles entre les pays.

Explication: La guerre cybernétique est un conflit basé sur Internet et qui implique la pénétration dans les réseaux et les systèmes informatiques des autres pays. L’objectif principal de la guerre cybernétique est d’obtenir un avantage sur les hackers, qu’ils soient des nations ou des concurrents.

3. Une entreprise vient de subir un incident de cybersécurité. L’acteur de menace semblait avoir pour objectif de perturber le réseau et semblait utiliser un outil de piratage de sécurité commun qui submergeait un serveur particulier avec une grande quantité de trafic. Ce trafic rendait le serveur inutilisable. Dans quelle catégorie un analyste en cybersécurité certifié va-t-il classer ce type de hacker ?

- Amateur

- Hacktiviste

- Financé par un État

- Terroriste

Explication: Les amateurs, également connus sous le nom de «script kiddies», utilisent des outils trouvés sur Internet pour lancer des attaques. Les hacktivistes protestent contre des gouvernements ou des entreprises et agissent pour une cause sociale ou politique. Les hackers financés par un État utilisent le cyberespace à des fins d’espionnage industriel ou pour perturber le fonctionnement d’un autre pays. Les groupes terroristes lancent des attaques pour une cause qui leur est propre.

4. Lorsqu’un utilisateur allume son ordinateur le mercredi, un message indiquant que tous les fichiers utilisateur ont été verrouillés s’affiche. Pour déchiffrer les fichiers, l’utilisateur est censé envoyer un e-mail en précisant dans l’objet un ID spécifique. Le message inclut également des instructions sur la façon d’acheter des bitcoins afin de payer le déchiffrement des fichiers. Après avoir inspecté le message, le technicien soupçonne une faille de sécurité. Quel type de malware peut-il être responsable ?

- Publiciel

- Un logiciel espion

- Ransomware

- Cheval de Troie

Explication: Un ransomware exige un paiement pour l’accès à l’ordinateur ou aux fichiers. Bitcoin est un type de devise numérique qui n’est gérée par aucune banque spécifique.

5. Parmi les propositions suivantes, lesquelles sont des informations d’identification personnelle (PII) ? (Choisissez deux propositions.)

- adresse IP

- adresse postale

- choix de la langue

- numéro de carte bancaire

- prénom

Explication: Les informations d’identification personnelle sont des données susceptibles d’identifier un individu spécifique. Il peut s’agir, par exemple, d’un numéro de carte bancaire et d’une adresse postale.

6. Lequel des exemples suivants illustre la façon dont le programme malveillant peut être dissimulé ?

- Une attaque est lancée contre le site Web public d’une enseigne en ligne pour que les visiteurs ne puissent pas y accéder.

- Un hacker utilise des techniques pour améliorer le classement d’un site Web afin que les utilisateurs soient redirigés vers un site malveillant.

- Un e-mail est envoyé aux employés d’une entreprise avec une pièce jointe qui ressemble à une mise à jour d’antivirus, mais qui consiste en fait en des logiciels espions.

- Un réseau de zombies rapporte des données personnelles au hacker.

Explication: Une pièce jointe qui semble être un logiciel valide, mais contient en réalité des logiciels espions, montre comment des programmes malveillants peuvent être dissimulés. Une attaque pour bloquer l’accès à un site Web est une attaque par déni de service (DoS). Un hacker utilise l’empoisonnement de l’optimisation pour les moteurs de recherche (SEO) pour améliorer le classement d’un site Web afin que les utilisateurs soient dirigés vers un site malveillant qui héberge des programmes malveillants ou utilise des méthodes de piratage psychologique pour obtenir des informations. Un réseau de zombies est utilisé pour lancer une attaque par déni de service (DDoS).

7. Quels sites Web un utilisateur devrait-il éviter lorsqu’il se connecte à un point d’accès sans fil gratuit et ouvert?

- sites web pour vérifier les prix des actions

- sites Web pour vérifier les frais de compte

- sites Web pour vérifier les détails du produit

- sites Web pour faire des achats

Explication: Sur de nombreux points d’accès ouverts et gratuits, les mécanismes d’authentification mis en place sont soit faibles, soit simplement inexistants. Les hackers peuvent aisément capturer le trafic réseau entrant et sortant d’un tel point d’accès, et voler des informations utilisateur. Par conséquent, les utilisateurs qui utilisent des hotspots sans fil gratuits et ouverts pour se connecter à des sites Web devraient éviter de donner des informations personnelles aux sites Web.

8. Quel énoncé décrit la guerre cybernétique ?

- C’est un conflit basé sur Internet qui implique la pénétration dans les systèmes d’information d’autres pays.

- La guerre cybernétique est une attaque perpétrée par un groupe de script kiddies, ou hackers néophytes.

- C’est un logiciel de simulation pour les pilotes de l’Armée de l’air qui leur permet de s’entraîner dans un scénario de guerre simulé.

- Ce sont des équipements personnels de protection développés pour les soldats impliqués dans la guerre nucléaire.

Explication: La guerre cybernétique est un conflit basé sur Internet et qui implique la pénétration dans les réseaux et les systèmes informatiques des autres pays. Ce sont généralement des hackers organisés qui sont impliqués dans une attaque de ce type.

9. Pourquoi les appareils connectés à l’IoT sont-ils une source de risque plus importante que d’autres périphériques informatiques sur un réseau ?

- Les appareils connectés à l’IoT ne peuvent pas fonctionner sur un réseau isolé avec seulement une connexion Internet.

- Les appareils connectés à l’IoT nécessitent des connexions sans fil non chiffrées.

- La plupart des appareils connectés à l’IoT ne nécessitent pas de connexion Internet et ne peuvent pas recevoir de nouvelles mises à jour.

- La plupart des appareils connectés à l’IoT ne reçoivent pas régulièrement de mises à jour du microprogramme.

Explication: Les appareils connectés à l’IoT fonctionnent souvent à l’aide de leur micrologiciel d’origine et ne reçoivent pas de mises à jour aussi souvent que les ordinateurs portables, les ordinateurs de bureau et les plateformes mobiles.

10. Quelle cyberattaque coordonnée est menée par un réseau d’ordinateurs zombies ?

- MITM

- Usurpation d’adresse

- DDoS

- Redirection ICMP

Explication: DDoS est l’acronyme anglais de Distributed Denial of Service, c’est-à-dire une attaque par déni de service distribué. Ce type d’attaque est lancé à partir de plusieurs sources coordonnées. Ces sources sont des hôtes zombies que le cybercriminel a regroupés au sein d’un réseau. Une fois que tout est en place, le cybercriminel ordonne au réseau de zombies d’attaquer la cible choisie.

11. Un SOC est à la recherche d’un professionnel pour combler un poste vacant. L’employé doit posséder des compétences de niveau expert dans les domaines de la mise en réseau, du point de terminaison, du renseignement sur les menaces et de l’ingénierie inverse des logiciels malveillants afin de rechercher les cybermenaces cachées dans le réseau. Quel emploi au sein d’un SOC nécessite un professionnel possédant ces compétences?

- Intervenant en cas d’incidents

- Analyste d’alerte

- Chasseur de menace

- Responsable du centre opérationnel de sécurité

Explication: Les experts de niveau 3 appelés Chasseurs de menace sont spécialisés dans le domaine des réseaux, des terminaux, des informations sur les menaces et de l’ingénierie inverse des programmes malveillants. Ils savent très bien tracer les processus des programmes malveillants pour évaluer leur impact et déterminer comment les éradiquer.

12. Quelle tâche nécessiterait la vérification qu’une alerte représente un véritable incident de sécurité ou un faux positif?

- Chasseur de menace

- Responsable du centre opérationnel de sécurité

- Rapports d’incidents.

- Analyste d’alerte

Explication: Un Analyste de Cybersécurité surveille les files d’attente d’alertes de sécurité et utilise un système de billetterie pour assigner des alertes à une file d’attente pour qu’un analyste puisse enquêter. Le logiciel qui génère les alertes peut parfois déclencher de fausses alarmes, c’est pourquoi l’analyste de Cybersécurité doit vérifier qu’une alerte correspond réellement à un incident.

13. En quoi un système de gestion des événements et des informations liés à la sécurité (SIEM) peut-il aider le personnel d’un centre opérationnel de sécurité à lutter contre les menaces pour la sécurité ?

- En analysant des données d’enregistrement en temps réel

- En implémentant de manière dynamique des règles de pare-feu

- En intégrant tous les dispositifs et appliances de sécurité dans une entreprise

- En combinant des données provenant de plusieurs technologies

Explication: Un système de gestion des événements et des informations liés à la sécurité (SIEM) combine les données provenant de plusieurs sources pour aider le personnel du centre opérationnel de sécurité à recueillir et à filtrer les données, à détecter et à classer les menaces, à analyser et à enquêter sur les menaces et à gérer les ressources pour prendre des mesures préventives.

14. Quel agent au sein d’un centre opérationnel de sécurité participe à la chasse aux menaces potentielles et implémente des outils de détection des menaces ?

- Responsable du centre opérationnel de sécurité

- Expert de niveau 3

- Gestionnaire des incidents de niveau 2

- Analyste de niveau 1

Explication: Dans un centre opérationnel de sécurité, les experts de niveau 3 sont spécialisés dans le domaine des réseaux, des terminaux, des informations sur les menaces et de l’ingénierie inverse des programmes malveillants. Ils participent activement à la chasse aux menaces potentielles et implémentent des outils de détection des menaces.

15. Quelle entité est une organisation internationale à but non lucratif qui offre la certification CISSP ?

Explication: (ISC)² est une organisation internationale à but non lucratif qui offre la certification CISSP.

16. À quel groupe d’employés d’un centre opérationnel de sécurité le terme Analyste en cybersécurité fait-il référence ?

- Responsables du centre opérationnel de sécurité

- Opérateurs de niveau 3

- Opérateurs de niveau 1

- Opérateurs de niveau 2

Explication: Dans un centre opérationnel de sécurité classique, les opérateurs de niveau 1 sont qualifiés d’analystes des alertes ou encore d’analystes en cybersécurité.

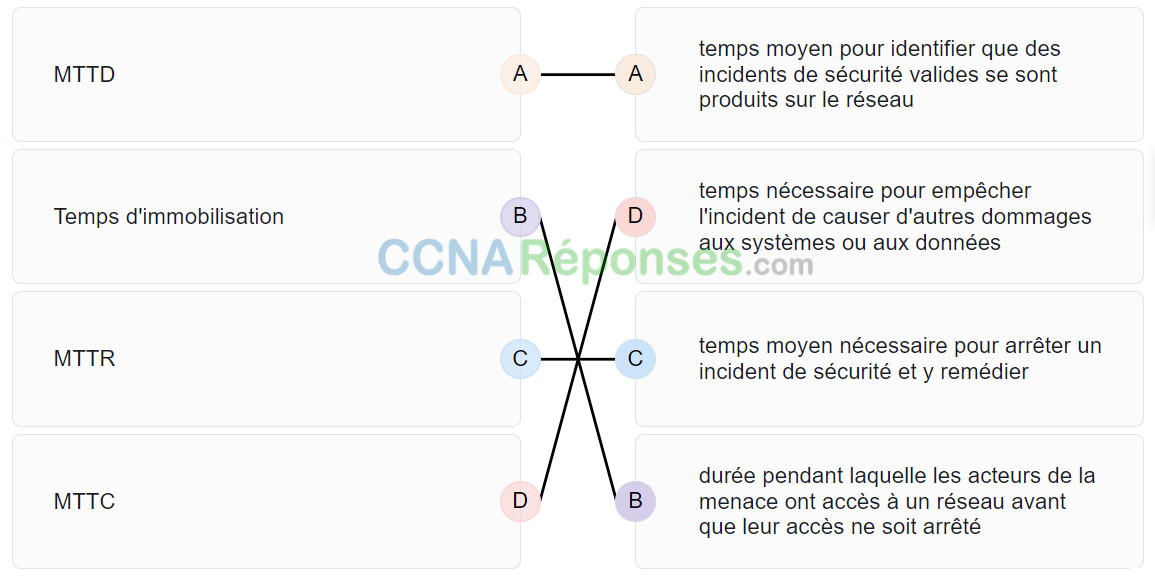

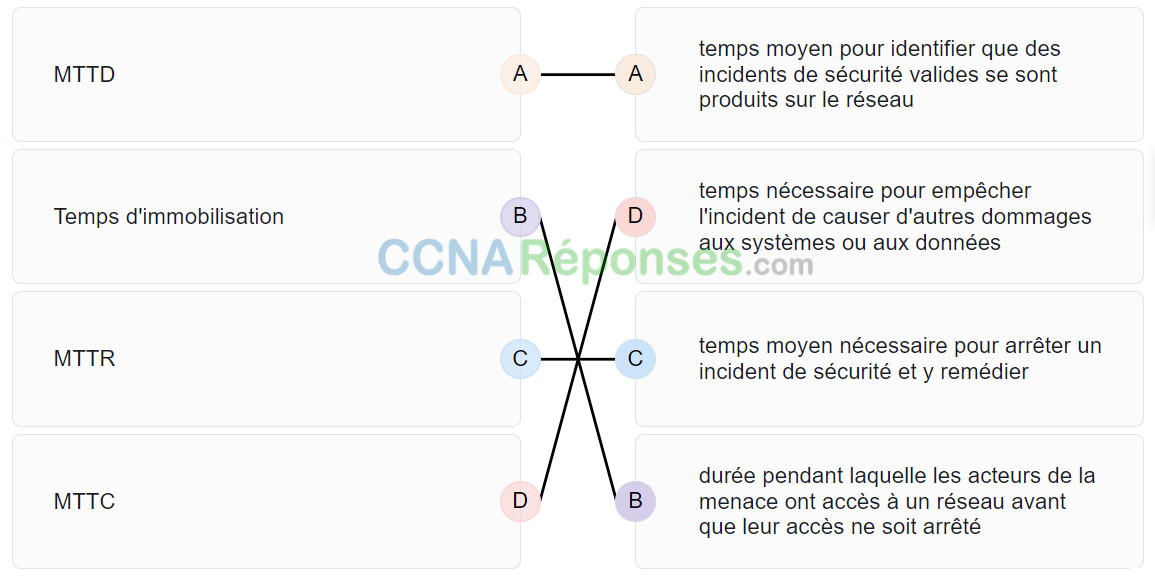

17. Faites correspondre la mesure SOC à la description. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Disposez les options dans l’ordre suivant :

| Temps d’immobilisation |

durée pendant laquelle les acteurs de la menace ont accès à un réseau avant que leur accès ne soit arrêté |

| MTTR |

temps moyen nécessaire pour arrêter un incident de sécurité et y remédier |

| MTTC |

temps nécessaire pour empêcher l’incident de causer d’autres dommages aux systèmes ou aux données |

| MTTD |

temps moyen pour identifier que des incidents de sécurité valides se sont produits sur le réseau |

18. Quel est l’avantage pour une organisation d’utiliser SOAR dans le cadre du système SIEM?

- SOAR automatise les enquêtes sur les incidents et répond aux workflows basés sur des playbooks.

- SOAR serait avantageux pour les petites entreprises, car il ne nécessite aucune intervention d’analyste de la cybersécurité une fois installé.

- L’automatisation SOAR garantit un facteur de disponibilité de “5 nines”.

- SOAR a été conçu pour traiter les événements de sécurité critiques et les enquêtes haut de gamme.

Explication: Les systèmes SIEM collectent et filtrent les données, détectent et classent les menaces, analysent et examinent les menaces. La technologie SOAR fait la même chose que les SIEMS, mais elle inclut également l’automatisation. SOAR intègre des renseignements sur les menaces et automatise les enquêtes sur les incidents. SOAR répond également aux événements en utilisant des workflows de réponse basés sur des playbooks développés précédemment.

19. Quelles sont les trois technologies que devrait intégrer le système de gestion des événements et des informations liés à la sécurité d’un centre opérationnel de sécurité ? Citez-en trois.

- Pare-feu

- Informations sur les menaces

- Prévention des intrusions

- Service de proxy

- Surveillance de la sécurité

- Gestion des événements

Explication: Un centre opérationnel de sécurité doit intégrer les technologies suivantes :

- Collecte d’événements, corrélation et analyse

- Surveillance de la sécurité

- Contrôle de la sécurité

- Gestion des événements

- Évaluation des vulnérabilités.

- Suivi des vulnérabilités

- Informations sur les menaces

Le serveur proxy, le réseau privé virtuel (VPN) et le système de protection contre les intrusions sont des périphériques de sécurité déployés dans l’infrastructure réseau.

20. Quelle mesure d’indicateur de performance clé SOAR utilise-t-elle pour mesurer le temps nécessaire pour arrêter la propagation des logiciels malveillants sur le réseau?

- MTTD

- MTTC

- Temps de contrôle

- MTTR

Explication: Les indicateurs de performance clés communs (KPI) compilés par les responsables SOC sont les suivants:

• Temps de séjour: durée pendant laquelle les acteurs de menace ont accès à un réseau avant qu’ils ne soient détectés et l’accès des acteurs de menace arrêté Temps

• moyen de détection (MTTD) : le temps moyen nécessaire au personnel du SOC pour identifier que des incidents de sécurité valides se sont produits dans le temps

• moyen de réponse (MTTR) du réseau: le temps moyen nécessaire pour arrêter et corriger un incident de sécurité

• Mean Time to Contient (MTTC): le temps nécessaire pour empêcher l’incident de causer d’autres dommages aux systèmes ou aux données

• Time to Control: le temps nécessaire pour arrêter la propagation des logiciels malveillants dans le réseau

21. Quel type d’arme de cyberguerre était Stuxnet?

- Virus

- Ransomware

- Réseau de zombies

- Ver

Explication: Le ver Stuxnet est un parfait exemple d’arme de cyberguerre (ou cyber-arme) sophistiquée. Il fut utilisé en 2010 pour attaquer les contrôleurs logiques programmables qui commandaient des centrifugeuses d’enrichissement de l’uranium en Iran.

22. Qu’est-ce que la web noire?

- Il fait partie de l’Internet où une personne peut obtenir gratuitement des informations personnellement identifiables de n’importe qui.

- C’est un site Web qui vend des cartes de crédit volées.

- Il s’agit d’un site Web qui rend compte des activités les plus récentes des cybercriminels dans le monde entier.

- Il fait partie de l’Internet qui ne peut être accessible qu’avec un logiciel spécial.

Explication: L’un des objectifs les plus lucratifs des cybercriminels est d’obtenir des listes d’informations personnelles identifiables qui peuvent ensuite être vendues sur le web noir. Le dark web n’est accessible qu’à l’aide d’un logiciel spécial et permet aux cybercriminels de dissimuler leurs activités. Ils peuvent utiliser les PII volées pour créer de faux comptes, tels que des cartes de crédit et des prêts à court terme.

23. Un employé du service d’enregistrement d’un hôpital envoie accidentellement le dossier médical d’un patient à une imprimante d’un autre service. Lorsque l’employé se rend sur l’imprimante, les documents imprimés ne s’y trouvent pas. Quelle violation de la confidentialité décrit cette situation?

- Dossiers médicaux électroniques

- Informations personnellement identifiables

- PSI

- PHI

Explication: PHI (Protected Health Information) incluent le nom du patient, les adresses, les dates de consultation, etc. Le HIPAA (Health Insurance Portability and Accountability Act) réglemente et prévoit des sanctions sévères en cas de violation de PHI EMRs (Electronic Medical Records) sont des documents créés et maintenus par la communauté médicale qui contiennent des PHI. Les informations personnelles identifiables (PII) correspondent à l’ensemble des informations qui permettent d’identifier un individu, tels que le nom et le numéro de sécurité sociale. Les informations personnelles de sécurité (ISP) sont liées à des informations sur une personne, telles que les mots de passe, les clés d’accès et les détails du compte.

24. Citez trois catégories d’éléments principales dans un centre opérationnel de sécurité. Citez-en trois.

- Processus

- Technologies

- Moteur de base de données

- Personnes

- Connexion Internet

- Data center

Explication: Les trois grandes catégories d’éléments d’un centre opérationnel de sécurité sont les personnes, les processus et les technologies. Le moteur de base de données, le data center et la connexion Internet appartiennent à la catégorie des technologies.

25. Un employé se connecte au réseau sans fil d’une entreprise au moyen d’un téléphone portable. Ensuite, il configure le téléphone portable pour faire office de point d’accès sans fil permettant aux nouveaux employés de se connecter au réseau d’entreprise. Quel type de menace de sécurité décrit le mieux cette situation ?

- décodage

- mystification

- déni de service

- point d’accès non autorisé

Explication: La configuration du téléphone portable en tant que point d’accès sans fil signifie que le téléphone portable est désormais un point d’accès non autorisé. Sans en être conscient, l’employé a violé la sécurité du réseau de l’entreprise en permettant à un utilisateur d’accéder à ce réseau sans se connecter au point d’accès de l’entreprise. Le décodage est le processus d’obtention de mots de passe à partir de données stockées ou transmises sur un réseau. Les attaques par déni de service se réfèrent à l’envoi de grandes quantités de données vers un périphérique réseau, par exemple un serveur, afin d’y empêcher tout accès légitime. La mystification (ou usurpation) se réfère à l’accès à un réseau ou à des données par un pirate informatique se faisant passer pour un périphérique ou un utilisateur légitime de ce réseau.

26. Un utilisateur appelle le centre d’assistance pour signaler que le mot de passe d’accès au réseau sans fil a changé sans avertissement. L’utilisateur est autorisé à changer le mot de passe, mais une heure après, la même chose se reproduit. Quelle peut en être la raison ?

- points d’accès indésirables

- ordinateur portable de l’utilisateur

- politique d’accès par mot de passe

- mot de passe faible

- erreur de l’utilisateur

Explication: Les attaques Man-in-the-middle sont une menace qui aboutit à la perte d’informations d’identification et de données. Ce type d’attaque est rendu possible par différentes méthodes, notamment la détection de trafic.

27. Quelle loi réglementaire réglemente l’identification, le stockage et la transmission des renseignements personnels sur les soins de santé des patients?

Explication: HIPAA (The Health Insurance Portability and Accountability Act) stipule que toutes les informations de santé personnelles des patients doivent être stockées, gérées et transmises de manière à garantir leur confidentialité.