Examen Checkpoint: Examen du Groupe Menaces et Attaques

Modules 13 et 17 – CyberOps Associate 1.0 Réponses Français

1. Une fois qu’une cybermenace a été vérifiée, la Cybersecurity Infrastructure and Security Agency (CISA) des États-Unis partage automatiquement les informations sur la cybersécurité avec des organisations publiques et privées. Comment s’appelle ce système automatisé?

Explication: Le US-CISA utilisent un système de partage automatique des indicateurs appelé AIS «Automated Indicator Sharing». Le système AIS partage les vecteurs et indicateurs d’attaque vérifiés avec les secteurs privé et public.

2. Quels sont les deux types de pirates informatiques généralement classés comme pirates en chapeau gris ? (Choisissez deux.)

- hacktivistes

- pirates parrainés par l’État

- script kiddies (hackers néophytes)

- courtiers de vulnérabilité

- cybercriminels

Explication: Les pirates du chapeau gris peuvent faire des choses contraires à l’éthique ou illégales, mais pas à des fins personnelles ou pour causer des dommages. Les hacktivistes utilisent leur piratage comme une forme de protestation politique ou sociale, et les courtiers de vulnérabilité piratent pour découvrir les faiblesses et les signaler aux fournisseurs. Selon le perspective que l’on possède, les pirates parrainés par l’état sont des opérateurs de chapeau blanc ou de chapeau noir. Les script kiddies créent des scripts de piratage pour causer des dommages ou des interruptions. Les cybercriminels utilisent le piratage pour obtenir un gain financier par des moyens illégaux.

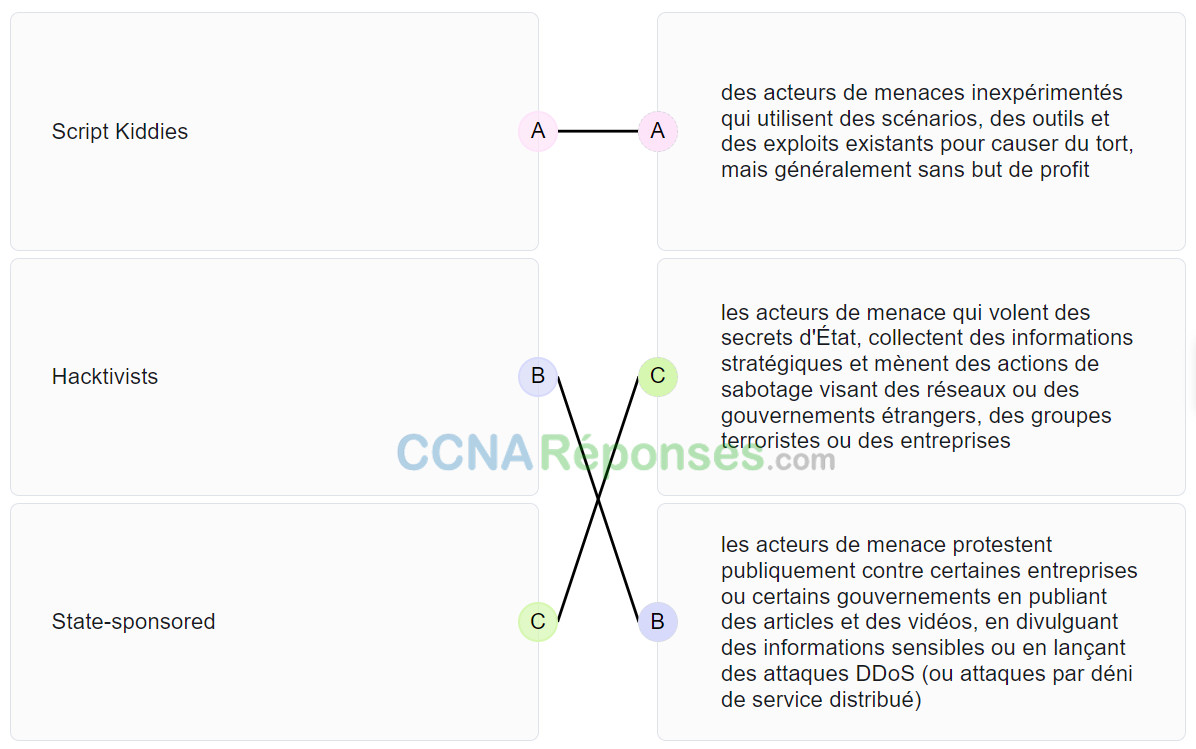

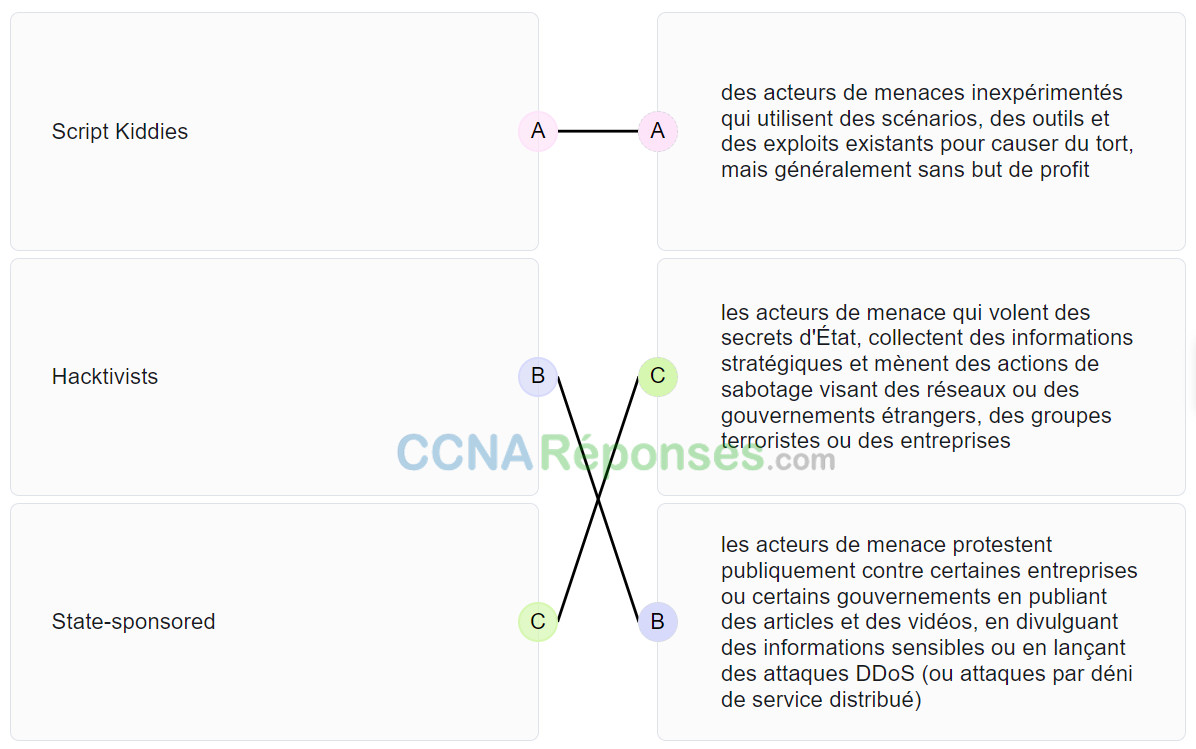

3. Faites correspondre les acteurs de menace avec les descriptions. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Classez les options dans l’ordre suivant:

| Hacktivists |

les acteurs de menace protestent publiquement contre certaines entreprises ou certains gouvernements en publiant des articles et des vidéos, en divulguant des informations sensibles ou en lançant des attaques DDoS (ou attaques par déni de service distribué) |

| Script Kiddies |

des acteurs de menaces inexpérimentés qui utilisent des scénarios, des outils et des exploits existants pour causer du tort, mais généralement sans but de profit |

| State-sponsored |

les acteurs de menace qui volent des secrets d’État, collectent des informations stratégiques et mènent des actions de sabotage visant des réseaux ou des gouvernements étrangers, des groupes terroristes ou des entreprises |

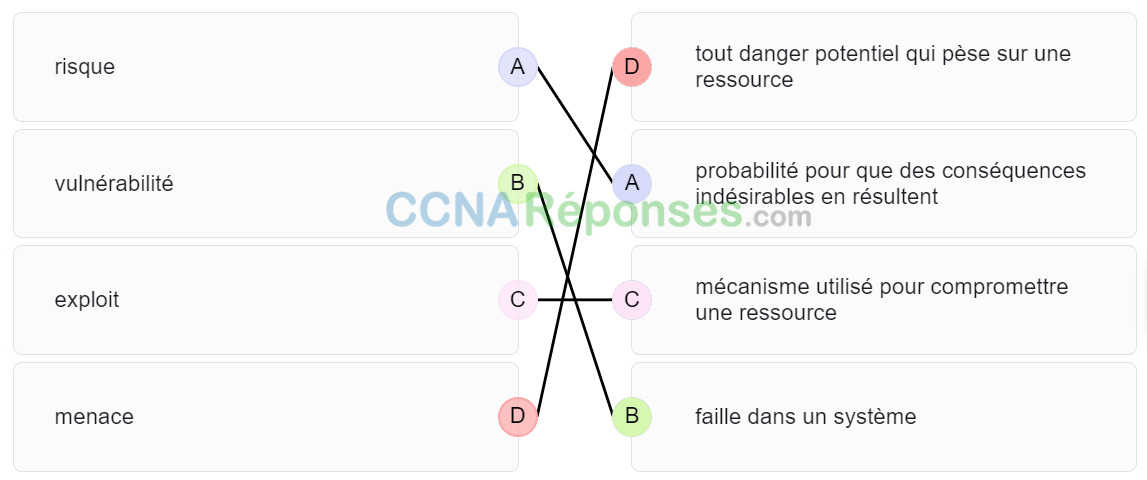

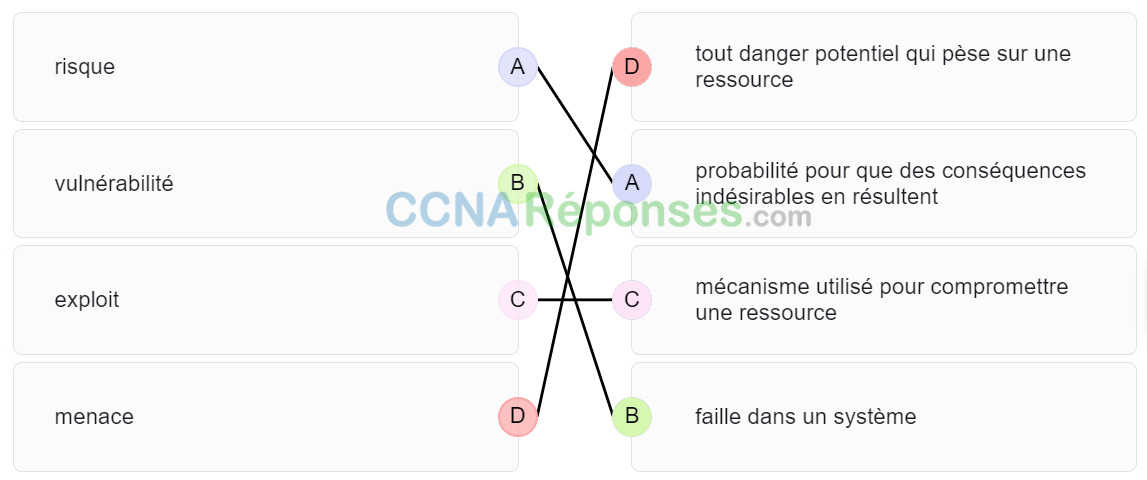

4. Associez le concept de sécurité à la description appropriée.

Explication: Classez les options dans l’ordre suivant:

| risque |

probabilité pour que des conséquences indésirables en résultent |

| exploit |

mécanisme utilisé pour compromettre une ressource |

| vulnérabilité |

faille dans un système |

| menace |

tout danger potentiel qui pèse sur une ressource |

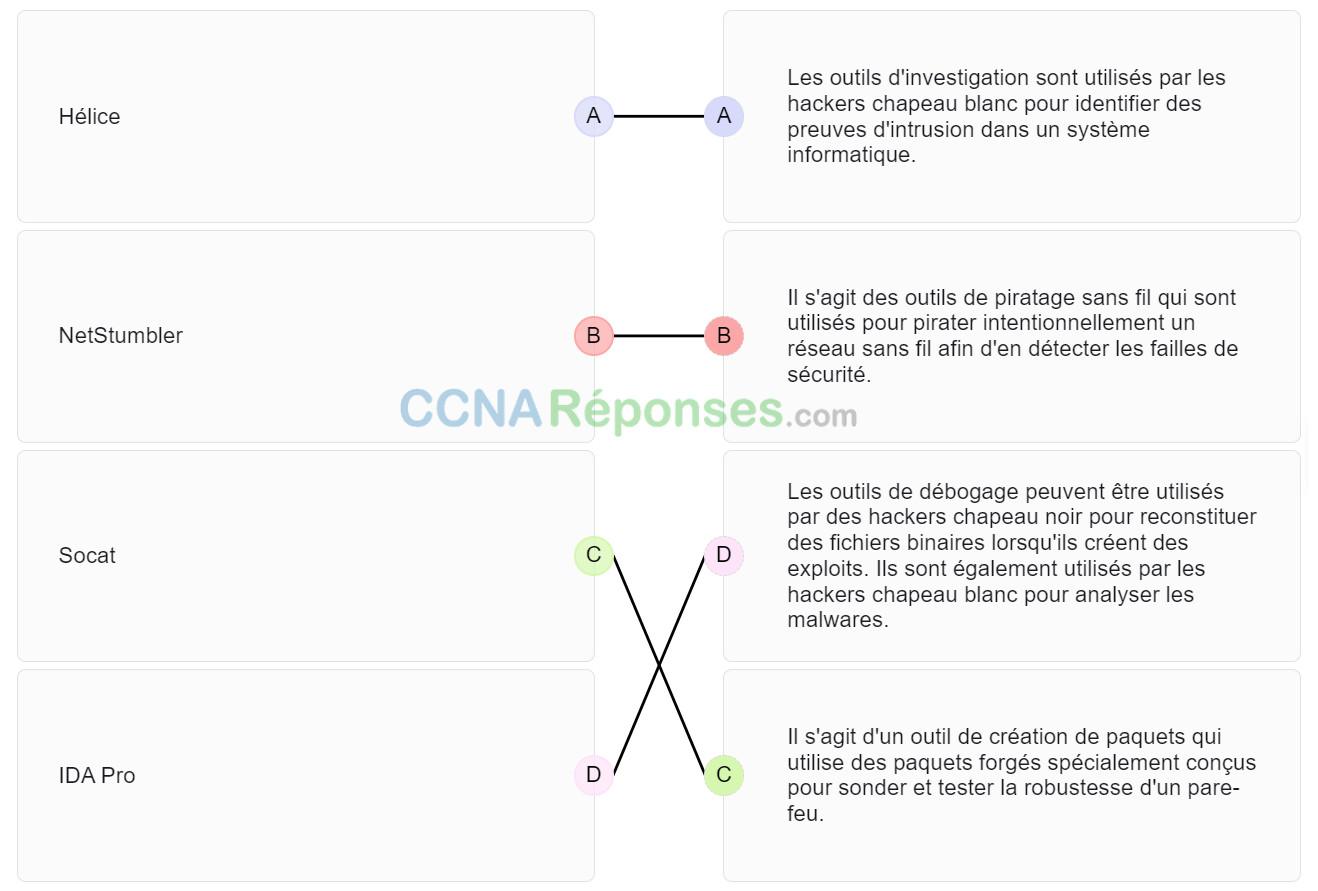

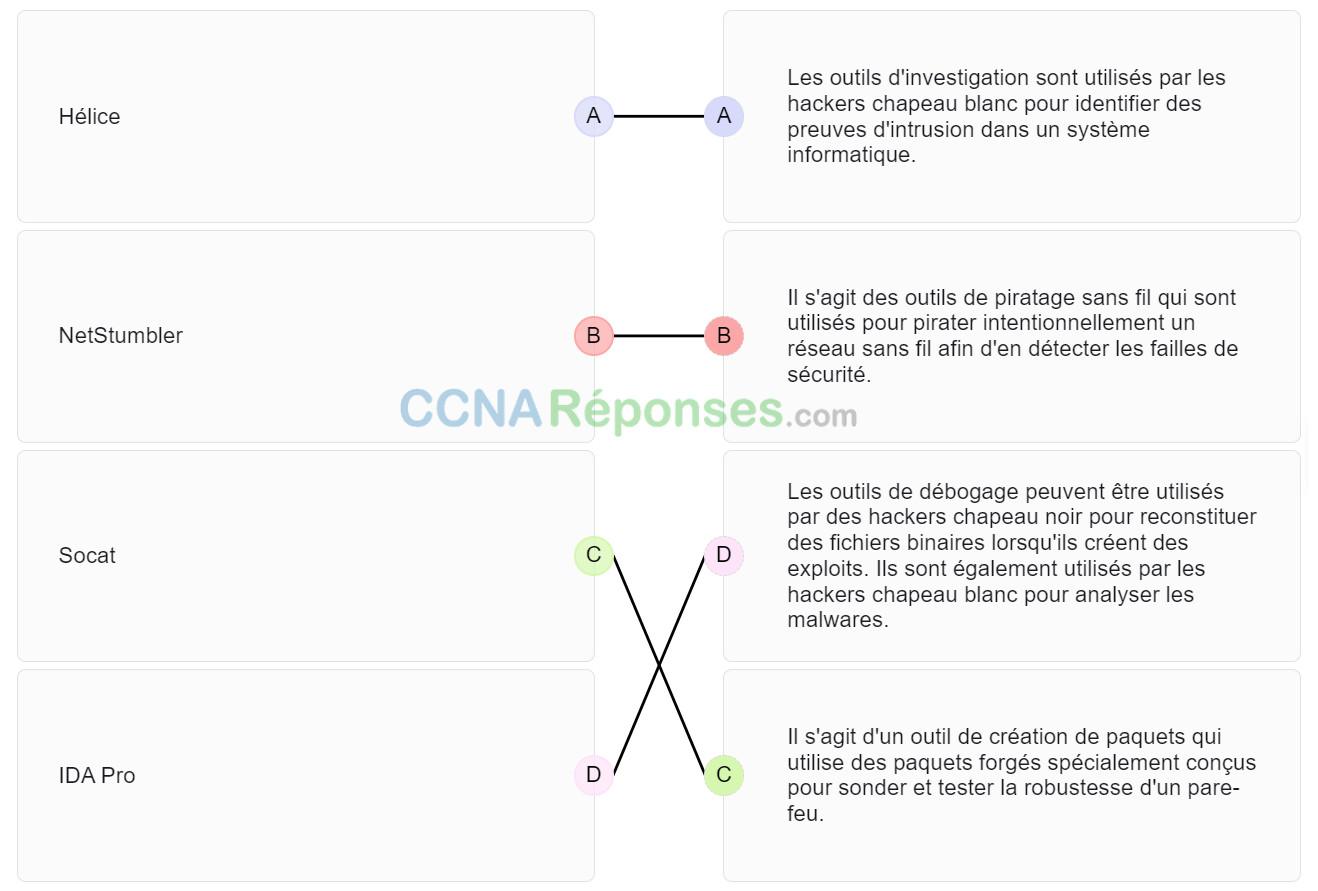

5. Faites correspondre l’outil de sécurité avec la description. (Toutes les options ne s’appliquent pas.)

Explication: Classez les options dans l’ordre suivant:

| Hélice |

Les outils d’investigation sont utilisés par les hackers chapeau blanc pour identifier des preuves d’intrusion dans un système informatique. |

| IDA Pro |

Les outils de débogage peuvent être utilisés par des hackers chapeau noir pour reconstituer des fichiers binaires lorsqu’ils créent des exploits. Ils sont également utilisés par les hackers chapeau blanc pour analyser les malwares. |

| Socat |

Il s’agit d’un outil de création de paquets qui utilise des paquets forgés spécialement conçus pour sonder et tester la robustesse d’un pare-feu. |

| NetStumbler |

Il s’agit des outils de piratage sans fil qui sont utilisés pour pirater intentionnellement un réseau sans fil afin d’en détecter les failles de sécurité. |

6. Quels sont les deux types d’attaques de reconnaissance? (Choisissez deux réponses.)

- Analyse des ports

- Ping sweep

- Force brute

- Inondation SYN

- Homme au milieu

Explication: Les attaques de reconnaissance visent à recueillir des informations sur les cibles. Les balayages ping indiquent quels hôtes sont en service et répondent aux pings, tandis que les balayages de ports indiquent sur quels ports TCP et UDP la cible écoute pour les connexions entrantes. Les attaques d’homme au milieu et les attaques par force brute sont deux exemples d’attaques d’accès, et une inondation de SYN est un exemple d’attaque par déni de service (DoS).

7. Quel type de faille de sécurité d’un cheval de Troie utilise l’ordinateur de la victime comme périphérique source pour lancer d’autres attaques ?

- DoS

- FTP

- Envoi de données

- Proxy

Explication: Le hacker lance une attaque de type Cheval de Troie Proxy pour infiltrer un périphérique, puis utiliser ce dernier pour lancer des attaques sur d’autres périphériques. Une attaque de type Cheval de Troie DoS ralentit ou bloque le trafic réseau. Une attaque de type Cheval de Troie FTP active des services de transfert de fichiers non autorisés lorsque le port 21 a été infecté. Une attaque de type Cheval de Troie avec envoi de données retransmet au hacker des données qui peuvent inclure des mots de passe.

8. De quel type de menace à la sécurité parle-t-on lorsqu’un tableur exécuté en tant que logiciel complémentaire désactive le pare-feu logiciel local ?

- Cheval de Troie

- Attaques en force

- Dépassement de mémoire tampon

- DoS

Explication: Un cheval de Troie est un logiciel qui fait quelque chose de nuisible, mais qui se dissimule dans du code logiciel légitime. Une attaque par déni de service (DoS) se traduit par l’interruption des services réseau proposés aux utilisateurs, périphériques réseau ou applications. Une attaque par force brute implique généralement une tentative d’accès à un périphérique réseau. Un débordement de tampon (buffer overflow) se produit lorsqu’un programme tente de stocker davantage de données que la capacité de stockage d’un emplacement mémoire.

9. Parmi les propositions suivantes, lesquelles sont des exemples d’attaques DoS ? Citez-en deux.

- injection SQL

- ping de la mort

- hameçonnage

- dépassement de mémoire tampon

- analyse des ports

Explication: Les attaques DoS de type buffer overflow et ping fatal exploitent les failles dans la mémoire système d’un serveur en lui envoyant une quantité de données inattendue ou des données malformées.

10. Un utilisateur reçoit un appel téléphonique d’une personne qui prétend représenter des services informatiques et qui lui demande de confirmer son nom d’utilisateur et son mot de passe à des fins d’audit. Quelle menace cet appel téléphonique représente-t-il pour la sécurité ?

- Enregistrement anonyme des frappes

- DDoS

- Courrier indésirable

- Manipulation psychologique

Explication: La manipulation psychologique consiste à gagner la confiance d’un employé et à le persuader de divulguer des informations confidentielles et sensibles, comme ses noms d’utilisateur et mots de passe. Les attaques DDoS, le courrier indésirable et l’enregistrement des frappes sont des exemples de menaces pour la sécurité des logiciels, et non de la manipulation psychologique.

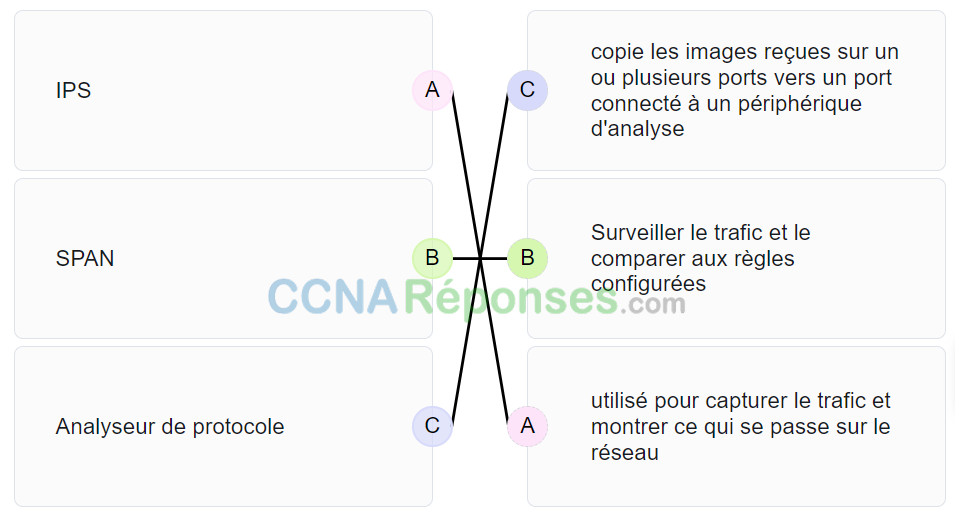

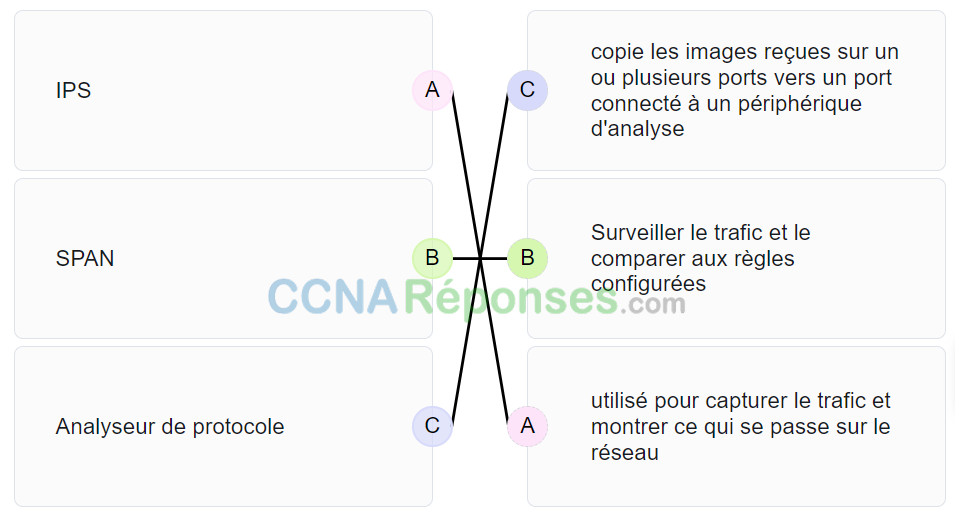

11. Faites correspondre la solution de surveillance réseau avec une description. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Classez les options dans l’ordre suivant:

| IPS |

utilisé pour capturer le trafic et montrer ce qui se passe sur le réseau |

| SPAN |

Surveiller le trafic et le comparer aux règles configurées |

| Analyseur de protocole |

copie les images reçues sur un ou plusieurs ports vers un port connecté à un périphérique d’analyse |

12. Quelle affirmation décrit la fonction de l’outil SPAN utilisé dans un commutateur Cisco ?

- Elle prend en charge les opérations de déroutement SNMP sur un commutateur.

- C’est un canal sécurisé pour l’envoi des données du commutateur à un serveur d’enregistrement des journaux d’événements (syslog).

- Elle permet la copie du trafic d’un port de commutateur et son envoi à un autre port de commutation qui est connecté à un périphérique de surveillance.

- Elle permet l’interconnexion entre les VLAN sur plusieurs commutateurs.

Explication: Pour analyser le trafic transitant par un commutateur, l’analyseur de port commuté (SPAN) peut être utilisé. Le SPAN peut envoyer une copie du trafic d’un port à un autre port sur le même commutateur auquel un analyseur de réseau ou un dispositif de surveillance est connecté. Le SPAN n’est pas nécessaire pour syslog ou SNMP. Le SPAN est utilisé pour la mise en miroir du trafic alors que syslog et SNMP sont configurés pour envoyer des données directement au serveur approprié.

13. Quelles sont les deux fonctions fournies par NetFlow? (Choisissez deux réponses.)

- Il utilise l’intelligence artificielle pour détecter les incidents et aider à l’analyse des incidents et à la réponse.

- Il fournit 24h/24, 7j/7 des statistiques sur les paquets traversant un routeur ou un commutateur multicouche Cisco.

- Il présente les données d’événement corrélées et agrégées avec la surveillance en temps réel et les résumés à long terme.

- Elle fournit une piste d’audit complète des informations de base sur chaque flux IP transmis sur un appareil.

- Il permet à un administrateur de capturer le trafic réseau en temps réel et d’analyser l’intégralité du contenu des paquets.

Explication: NetFlow est une technologie Cisco IOS qui fournit des statistiques et des pistes d’audit complètes sur les flux TCP/IP dans le réseau. Parmi les caractéristiques de NetFlow, on peut citer : la surveillance du réseau et de la sécurité 24×7, la planification du réseau, l’analyse du trafic, l’identification des goulets d’étranglement du réseau ainsi que la comptabilité IP à des fins de facturation.

14. Quel énoncé décrit une caractéristique opérationnelle de NetFlow ?

- NetFlow peut fournir des services de contrôle d’accès des utilisateurs.

- Les enregistrements NetFlow peuvent être visualisés par l’outil tcpdump.

- NetFlow capture l’intégralité du contenu d’un paquet.

- NetFlow collecte des information de base sur le flux de paquets, mais pas les données de flux proprement dites.

Explication: NetFlow ne capture pas l’intégralité du contenu d’un paquet. Il collecte des métadonnées ou des données sur le flux, mais pas les données de flux proprement dites. Les informations NetFlow peuvent être visualisées à l’aide d’outils tels que nfdump et FlowViewer.

15. Quelle technologie désigne un système SIEM propriétaire ?

- StealthWatch

- Splunk

- Collecteur NetFlow

- Agent SNMP

Explication: SIEM (acronyme anglais de Security Information Event Management, gestion des événements et des informations liés à la sécurité) est une technologie utilisée au sein des entreprises pour fournir des rapports en temps réel et une analyse à long terme des événements liés à la sécurité. Splunk est un système SIEM propriétaire.

16. Pourquoi un attaquant voudrait usurper une adresse MAC?

- de sorte qu’un commutateur sur le réseau local commence à transférer toutes les trames vers le périphérique qui est sous le contrôle de l’attaquant (qui peut alors capturer le trafic LAN)

- afin que l’attaquant puisse lancer un autre type d’attaque afin d’accéder au commutateur

- afin que l’attaquant puisse capturer le trafic à partir de plusieurs VLAN plutôt que du VLAN affecté au port auquel le périphérique attaquant est connecté

- de sorte qu’un commutateur sur le réseau local commence à transférer des trames à l’attaquant au lieu de vers l’hôte légitime

Explication: L’usurpation d’adresse MAC est utilisée pour contourner les mesures de sécurité en permettant à un attaquant d’emprunter l’identité d’un périphérique hôte légitime, généralement dans le but de collecter le trafic réseau.

17. Quels sont les deux objectifs du lancement d’une attaque de reconnaissance sur un réseau ? (Choisissez deux réponses.)

- Analyser l’accessibilité

- Récupérer et modifier des données

- Transmettre les privilèges d’accès

- Collecter des informations relatives au réseau et aux périphériques

- Empêcher l’accès des autres utilisateurs au système

Explication: Une attaque de reconnaissance consiste à rassembler des informations concernant un réseau et à effectuer un balayage pour obtenir l’accès à ce réseau. Empêcher l’accès des autres utilisateurs à un système constitue une attaque par déni de service. Tenter d’extraire et de modifier des données et tenter de contourner les privilèges d’accès sont des types d’attaques d’accès.

18. Quel type de message ICMP peut être utilisé par les acteurs de menace pour créer une attaque de type homme au milieu?

- Redirection ICMP

- Réponse de masque ICMP

- Demande d’écho ICMP

- ICMP inaccessible

Explication: Les acteurs de menace s’intéressent notamment aux messages ICMP courants suivants:

- Requête d’écho et réponse par écho ICMP: utilisés pour les attaques de vérification de l’hôte et pour les attaques DoS.

- ICMP inaccessible: est utilisé pour les attaques de reconnaissance et d’analyse.

- Réponse de masque ICMP: est utilisé pour cartographier un réseau IP interne.

- Redirection ICMP: utilisé pour inciter l’hôte cible à envoyer l’ensemble du trafic via un appareil compromis et pour créer une attaque MITM.

- Détection de routeur ICMP: utilisé pour introduire de fausses entrées de route dans la table de routage d’un hôte cible.

19. Quel type d’attaque ciblant un réseau les hackers perpètrent-ils afin de déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL) ?

- hameçonnage

- ingénierie sociale

- déni de service

- reconnaissance

Explication: Les ACL de filtrage de paquets appliquent des règles pour filtrer le trafic entrant et sortant. Ces règles sont définies en indiquant les adresses IP, les numéros de port et les protocoles à mettre en corrélation. Les hackers peuvent mener une attaque de reconnaissance consistant en un balayage de ports ou un test d’intrusion pour déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL).

20. Un administrateur réseau vérifie les journaux système et remarque des tests de connectivité anormaux sur plusieurs ports réservés d’un serveur. Quel type d’attaque réseau potentielle cela peut-il indiquer ?

- vol d’informations

- reconnaissance

- déni de service

- access

Explication: Une attaque de reconnaissance est la découverte et le mappage non autorisés de systèmes, services ou vulnérabilités. L’une des attaques de reconnaissance les plus courantes s’effectue à l’aide d’utilitaires qui détectent automatiquement les hôtes sur les réseaux et déterminent quels ports écoutent actuellement des connexions.

21. Comment appelle-t-on une vulnérabilité qui permet aux cybercriminels d’injecter des scripts dans des pages web consultées par les utilisateurs ?

- Injection XML

- Cross-site scripting

- Dépassement de mémoire tampon

- Injection SQL

Explication: Le cross-site scripting (XSS) consiste à injecter du script contenant du code malveillant dans des applications web.

22. Quelle cyberattaque coordonnée est menée par un réseau d’ordinateurs zombies ?

- MITM

- Usurpation d’adresse

- DDoS

- Redirection ICMP

Explication: DDoS est l’acronyme anglais de Distributed Denial of Service, c’est-à-dire une attaque par déni de service distribué. Ce type d’attaque est lancé à partir de plusieurs sources coordonnées. Ces sources sont des hôtes zombies que le cybercriminel a regroupés au sein d’un réseau. Une fois que tout est en place, le cybercriminel ordonne au réseau de zombies d’attaquer la cible choisie.

23. Quelles sont les deux méthodes utilisées par les cybercriminels pour masquer des attaques DNS ? Citez-en deux.

- tunneling

- dissimulation

- algorithmes de génération de domaine

- flux rapide

- Réflexion

Explication: Les algorithmes de génération de domaine, fast flux et double IP flux sont utilisés par les cybercriminels pour attaquer des serveurs DNS et perturber les services DNS. Fast flux est une technique utilisée pour dissimuler des sites d’hameçonnage et de diffusion de logiciels malveillants derrière un réseau en constante évolution d’hôtes DNS infectés (robots à l’intérieur de réseaux de zombies). La technique « double IP flux » change rapidement les mappages nom d’hôte-adresse IP, ainsi que le serveur de noms faisant autorité. Les algorithmes de génération de domaine génèrent, de manière aléatoire, des noms de domaine à utiliser comme point de rendez-vous.

24. Quelle technique est une attaque de sécurité qui épuise le pool d’adresses IP disponibles pour les hôtes légitimes ?

- Usurpation DHCP (ou spoofing)

- Insuffisance de ressources DHCP

- Attaque de reconnaissance

- Surveillance DHCP

Explication: Une attaque par épuisement de ressources DHCP crée un déni de service pour les clients réseau. Le hacker envoie des messages de détection DHCP contenant de fausses adresses MAC dans le but de louer l’ensemble des adresses IP. On parle de spoofing DHCP lorsqu’un cybercriminel configure un serveur DHCP non autorisé pour fournir aux clients du réseau des informations de configuration IP incorrectes.

25. Comment une attaque de tunneling DNS peut-elle être atténuée?

- en utilisant des mots de passe forts et une authentification à deux facteurs

- en empêchant les appareils d’utiliser gratuitement ARP

- sécuriser tous les comptes de propriétaire de domaine.

- à l’aide d’un filtre qui inspecte le trafic DNS

Explication: Pour arrêter les attaques DNS par tunnellisation, il faut utiliser un filtre inspectant le trafic DNS. Par ailleurs, les solutions DNS (Cisco OpenDNS, p.ex.) bloquent une grande partie du trafic des attaques DNS par tunnellisation en identifiant les domaines suspects.

26. Quel scénario décrit un courtier de vulnérabilité?

- un acteur de menace parrainé par l’État qui vole des secrets du gouvernement et sabote les réseaux de gouvernements étrangers

- un acteur de menace protestent publiquement contre des gouvernements ou des organisations en publiant des articles et en divulguant des informations sensibles.

- un adolescent inexpérimentés qui utilisent des scénarios, des outils et des exploits existants pour causer du tort, mais généralement sans but de profit

- un acteur de menace tente de découvrir les exploits et de les signaler aux fournisseurs, parfois en contrepartie d’un prix ou d’une récompense.

Explication: Les courtiers en vulnérabilités sont généralement des hackers chapeau gris qui recherchent des exploits pour les signaler aux fournisseurs, parfois en contrepartie d’un prix ou d’une récompense.

27. Par quel type d’attaque un cybercriminel tente-t-il d’empêcher les utilisateurs légitimes d’accéder à des services réseau ?

- Piratage de session

- Usurpation d’adresse

- MITM

- DoS

Explication: L’objectif d’un hacker qui lance une attaque par déni de service ou DoS est d’empêcher les utilisateurs légitimes d’accéder à des services réseau.

28. Pourquoi un hacker utiliserait-il un rootkit ?

- Pour effectuer une reconnaissance

- Pour essayer de deviner un mot de passe

- Pour effectuer de l’ingénierie inverse sur des fichiers binaires

- Pour accéder à un périphérique sans être détecté

Explication: Les hackers utilisent des rootkits pour éviter d’être détectés, ainsi que pour dissimuler des logiciels qu’ils ont installés.

29. Quelles sont les caractéristiques d’un virus ? Citez-en deux.

- Code de programme conçu spécialement pour altérer la mémoire des périphériques réseau.

- Code malveillant qui peut rester inactif avant d’exécuter une action indésirable.

- Attaque qui se réplique automatiquement et qui est lancée de manière indépendante.

- Programme malveillant dont l’activation est déclenchée par l’action d’un utilisateur ou d’un programme.

- Programme malveillant qui exécute du code arbitraire et installe des copies de lui-même en mémoire.

Explication: Un virus est un code malveillant qui est attaché à des fichiers exécutables ou des programmes légitimes. La plupart des virus nécessitent une activation de la part de l’utilisateur final. Ils peuvent rester en sommeil pendant une période prolongée, puis s’activer à une heure ou une date spécifique. Un ver, en revanche, exécute un code arbitraire et installe des copies de lui-même dans la mémoire de l’ordinateur infecté. Le principal objectif d’un ver est de se répliquer automatiquement afin de se propager rapidement sur un réseau. Un ver ne nécessite aucun programme hôte pour s’exécuter.

30. Quelle est la cause d’un débordement de tampon (buffer overflow) ?

- Envoi de connexions répétées telles que Telnet vers un périphérique spécifique, interdisant dès lors d’autres sources de données

- Tentative d’écriture d’une quantité de données supérieure à la capacité de l’emplacement mémoire

- Téléchargement et installation d’un trop grand nombre de mises à jour logicielles en même temps

- Lancement d’une contre-mesure de sécurité pour limiter l’impact d’un cheval de Troie

- Envoi d’une quantité trop importante d’informations vers plusieurs interfaces d’un même périphérique, provoquant ainsi l’abandon de paquets

Explication: L’envoi d’une quantité trop importante de données vers une zone de mémoire spécifique entraîne l’écrasement des emplacements mémoire adjacents. Cela provoque un problème de sécurité, dans la mesure où le programme qui se trouve à l’emplacement écrasé est affecté.

31. Quels sont les trois composantes principales d’une attaque de ver ? Citez-en trois.

- Un mécanisme de pénétration

- Une vulnérabilité d’infection

- Une charge utile

- Une vulnérabilité habilitante

- Un mécanisme de sondage

- Un mécanisme de propagation

Explication: Un ordinateur peut être infecté par un ver par le biais d’une pièce jointe, d’un fichier de programme exécutable ou d’un cheval de Troie. L’attaque du ver ne se limite pas à un seul ordinateur, mais se propage à d’autres machines. La charge utile désigne ce que le ver laisse derrière lui ; il s’agit d’un code qui donne lieu à une action.

32. Quelles sont les trois fonctionnalités fournies par SOAR? (Choisissez trois propositions.)

- Il fournit 24h/24, 7j/7 des statistiques sur les paquets traversant un routeur ou un commutateur multicouche Cisco.

- Elle fournit une piste d’audit complète des informations de base sur chaque flux IP transmis sur un appareil.

- Il présente les données d’événement corrélées et agrégées avec la surveillance en temps réel et les résumés à long terme.

- Il automatise les procédures complexes d’intervention en cas d’incident et les enquêtes.

- Il fournit des outils de gestion de cas qui permettent au personnel de la cybersécurité de faire des recherches et d’enquêter sur les incidents.

- Il utilise l’intelligence artificielle pour détecter les incidents et aider à l’analyse des incidents et à la réponse.

Explication: Les plates-formes de sécurité SOAR offrent les fonctionnalités suivantes:

- Recueillir les données d’alarme de chaque composant du système

- Fournir des outils permettant de rechercher,

- d’évaluer et d’enquêter des cas. Workflows complexes de réponse aux incidents qui permettent une réponse plus rapide et des stratégies de défense adaptatives

- Inclure des playbooks prédéfinis permettant une réponse automatique à des menaces spécifiques

33. Quel champ de l’en-tête IPv6 pointe vers des informations de couche réseau facultatives qui sont véhiculées dans le paquet IPv6 ?

- Étiquetage de flux

- Version

- Classe de trafic

- En-tête suivant

Explication: Des informations de couche 3 facultatives relatives à la fragmentation, la sécurité et la mobilité sont véhiculées dans les en-têtes d’extension d’un paquet IPv6. Le champ d’en-tête suivant de l’en-tête IPv6 fait office de pointeur vers ces en-têtes d’extension facultatifs, le cas échéant.

34. Quel type d’attaque réseau implique l’ouverture aléatoire de nombreuses requêtes Telnet à un routeur et entraîne un administrateur réseau valide ne pouvant pas accéder au périphérique ?

- Homme au milieu

- Empoisonnement DNS

- Mystification

- Inondation SYN

Explication: Une attaque TCP SYN par saturation exploite la connexion en trois étapes du protocole TCP. L’acteur de menace envoyant continuellement des paquets de demande de session TCP SYN avec une adresse IP source falsifiée de manière aléatoire à une cible. L’appareil cible répond avec un paquet SYN-ACK TCP à l’adresse IP usurpée et attend un paquet ACK TCP. Ces réponses n’arrivent jamais. En définitive, l’hôte cible est saturé de connexions TCP semi-ouvertes et refuse les services TCP.

35. Quel protocole est exploité par les cybercriminels qui créent des iFrames malveillants ?

Explication: Un élément HTML connu sous le nom d’iFrame permet au navigateur de charger une page web différente à partir d’une autre source.

36. Quelle est la fonction d’un ARP gratuit envoyé par un appareil en réseau lorsqu’il démarre?

- pour demander l’adresse IP du réseau connecté

- pour demander le nom netbios du système connecté

- pour demander l’adresse MAC et l’adresse du serveur DNS

- pour informer les périphériques connectés de son adresse MAC

Explication: Un ARP gratuit est souvent envoyé lors du premier démarrage d’un appareil pour informer tous les autres appareils du réseau local de l’adresse MAC du nouvel appareil.

37. Quelle est la cible d’une attaque par injection de code SQL ?

- le DNS

- le protocole DHCP

- la base de données

- les e-mails

Explication: SQL est le langage utilisé pour interroger une base de données relationnelle. Les cybercriminels utilisent des injections de code SQL pour obtenir des informations, créer des requêtes fausses ou malveillantes, ou infiltrer une base de données par un autre moyen.

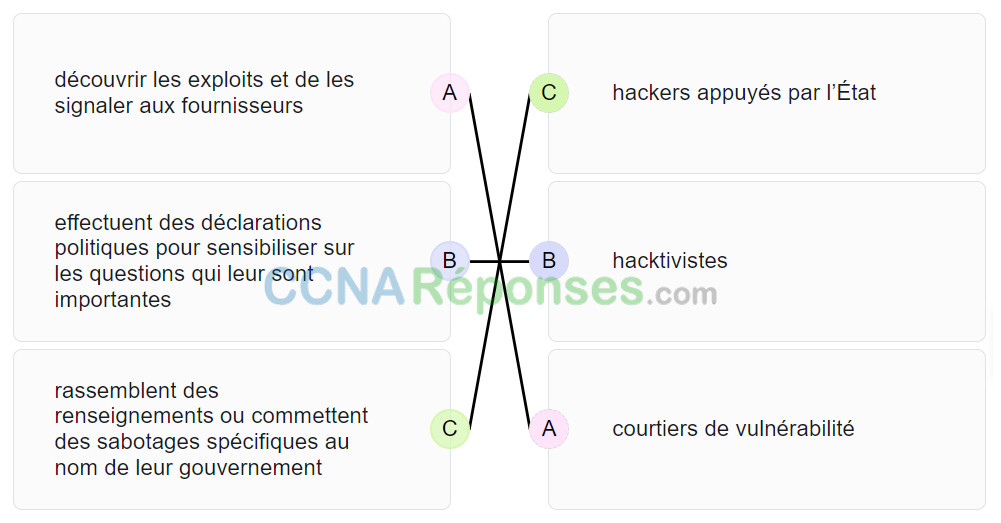

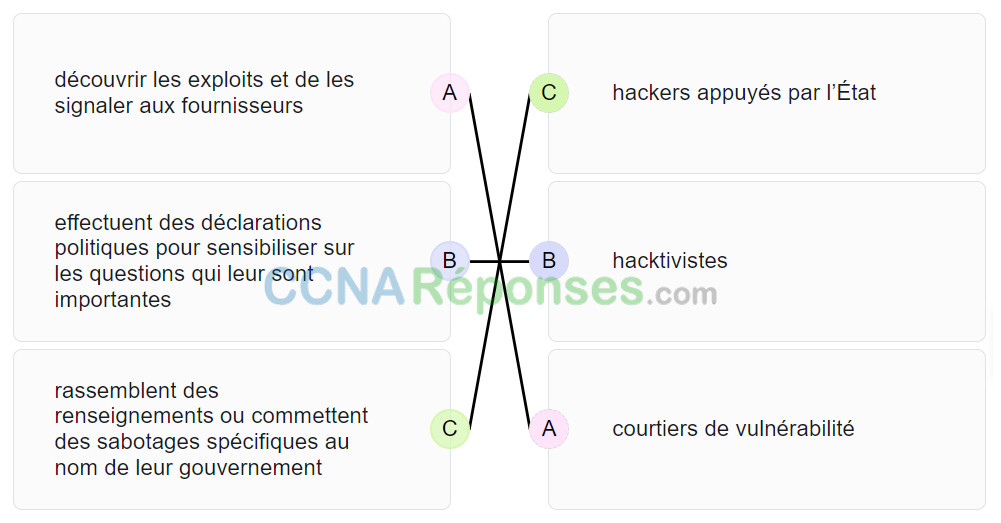

38. Associez le type de cybercriminel à sa description. (Les options ne sont pas toutes utilisées.)

Explication: Classez les options dans l’ordre suivant:

| effectuent des déclarations politiques pour sensibiliser sur les questions qui leur sont importantes |

hacktivistes |

| découvrir les exploits et de les signaler aux fournisseurs |

courtiers de vulnérabilité |

| rassemblent des renseignements ou commettent des sabotages spécifiques au nom de leur gouvernement |

hackers appuyés par l’État |

39. Un administrateur découvre une vulnérabilité dans le réseau. Lors de l’analyse de la vulnérabilité, l’administrateur décide que le coût de la gestion du risque l’emporte sur le coût du risque lui-même. Le risque est accepté et aucune mesure n’est prise. Quelle stratégie de gestion des risques a été adoptée?

- évitement des risques

- réduction des risques

- transfert des risques

- acceptation des risques

Explication: Acceptation des risques est le choix optimal lorsque le coût des options de gestion des risques est supérieur au coût représenté par le risque concerné.

40. Quel type d’attaque de sécurité tente de provoquer un débordement de tampon (buffer overflow) ?

- DoS

- Reconnaissance

- Scareware

- Ransomware

Explication: Les attaques par déni de service (DoS) tentent de perturber le service sur le réseau en submergeant de données un périphérique en particulier, de sorte qu’aucun autre périphérique ne puisse y accéder, ou en envoyant des paquets malformés.

41. Quelle est la caractéristique principale d’un programme malveillant de type ver informatique ?

- Une fois installé sur un système hôte, un ver ne réplique pas.

- Un ver se dissimule sous la forme d’un logiciel légitime.

- Un ver peut s’exécuter indépendamment du système hôte.

- Un ver est déclenché par un événement sur le système hôte.

Explication: Un ver peut s’exécuter et se répliquer sans être déclenché par un programme hôte. Il s’agit d’une menace importante pour la sécurité du réseau et sur Internet.

42. Quelles sont les fonctionnalités fournies par Cisco SPAN dans un réseau commuté?

- Il atténue les attaques de débordement d’adresse MAC.

- Il protège le réseau commuté contre la réception des BPDU sur les ports qui ne devraient pas les recevoir.

- Il met en miroir le trafic qui passe par un port de commutateur ou un VLAN vers un autre port pour l’analyse du trafic.

- Il empêche le trafic sur un réseau local d’être perturbé par une tempête de diffusion.

- Il copie le trafic qui passe par une interface de commutateur et envoie les données directement à un serveur syslog ou SNMP pour analyse.

- Il inspecte les protocoles vocaux pour s’assurer que les demandes SIP, SCCP, H.323 et MGCP sont conformes aux normes vocales.

Explication: SPAN est une technologie Cisco utilisée par les administrateurs réseau pour surveiller le trafic suspect ou pour capturer le trafic à analyser.

43. Quelle attaque implique des acteurs de menace se positionnant entre une source et une destination dans le but de surveiller, capturer et contrôler la communication de manière transparente?

- Attaque par déni de service (DoS)

- Attaque ICMP

- Attaque d’homme-au-milieu

- Attaque par inondation SYN

Explication: L’attaque de l’homme-au-milieu est une attaque liée à l’IP courante où les acteurs de menace se positionnent entre une source et une destination pour surveiller, capturer et contrôler la communication de manière transparente.

44. Quelles sont les caractéristiques d’un ver ? (Choisissez deux réponses.)

- Il se duplique automatiquement.

- Il reste inactif jusqu’à ce qu’un pirate le réveille.

- Il s’exécute sur un ordinateur en même temps qu’un logiciel.

- Il se propage sur de nouveaux ordinateurs à l’insu de l’utilisateur ou sans l’accord de celui-ci.

- Il contamine des ordinateurs en s’attachant au code d’un logiciel.

Explication: Les vers sont des éléments logiciels qui se dupliquent automatiquement et qui consomment la bande passante du réseau sur lequel ils se propagent d’un système à l’autre. Ils n’ont pas besoin d’application hôte, contrairement à un virus. Les virus, en revanche, contiennent du code malveillant exécutable qui nuit à l’ordinateur cible sur lequel ils résident.

45. Un utilisateur se demande comment quelqu’un pourrait savoir qu’un ordinateur a été infecté par un logiciel malveillant. Citez deux comportements malveillants courants. Citez-en deux.

- Aucun son n’est émis lors de la lecture d’un CD audio.

- L’ordinateur met de plus en plus de temps à réagir.

- L’ordinateur émet un sifflement chaque fois que le taille-crayon est utilisé.

- L’ordinateur émet un signal sonore pendant le processus de démarrage.

- L’ordinateur se fige et doit être redémarré.

Explication: Voici quelques symptômes courants d’ordinateurs infectés par des logiciels malveillants :

- Apparition de fichiers, d’applications ou d’icônes sur le Bureau

- Désactivation ou modification d’outils de sécurité tels que des antivirus ou des pare-feu

- Blocages du système

- Envoi spontané d’e-mails

- Fichiers modifiés ou manquants

- Lenteur du système ou du navigateur

- Exécution de processus ou de services inhabituels

- Ports TCP ou UDP inconnus ouverts

- Connexions à des périphériques distants inconnus

46. Quel est le résultat d’une attaque par empoisonnement ARP passive ?

- Vol d’informations confidentielles.

- Modification de données ou insertion de données malveillantes lors du transit.

- Création de plusieurs sous-domaines.

- Déni de service pour les clients du réseau.

Explication: Les attaques par empoisonnement ARP peuvent être passives ou actives. Une attaque passive se traduit par le vol d’informations confidentielles par les cybercriminels. Lors d’une attaque active, les cybercriminels modifient les données en transit ou injectent des données malveillantes.

47. Quels périphériques doivent être sécurisés pour protéger le système des attaques par usurpation d’adresse MAC ?

- Périphériques de la couche 7

- Périphériques de la couche 4

- Périphériques de la couche 2

- Équipements de couche 3

Explication: Les attaques sur la couche 2 telles que les usurpations d’adresse MAC peuvent être évitées en sécurisant les périphériques de la couche 2.

48. Quel est l’objectif d’un hacker white hat ?

- Protéger les données

- Voler des données

- Modifier des données

- Valider des données

Explication: Les hackers white hat sont en fait des bienfaiteurs. Ils sont payés par les organismes publics et les entreprises pour tester les vulnérabilités de sécurité afin que les données soient mieux protégées.

49. Un attaquant réachemine le trafic vers une fausse passerelle par défaut afin de tenter d’intercepter le trafic de données d’un réseau commuté. De quel type d’attaque s’agit-il?

- Surveillance DHCP

- Usurpation d’adresse MAC

- Insuffisance d’adresse MAC

- Usurpation (spoofing) DHCP

Explication: Dans les attaques d’usurpation DHCP, un acteur de menace configure un faux serveur DHCP sur le réseau pour émettre des adresses DHCP aux clients dans le but de forcer les clients à utiliser une passerelle par défaut fausse ou non valide. L’espionnage DHCP est une fonctionnalité de commutateur Cisco qui peut atténuer les attaques DHCP. L’insuffisance d’adresse MAC et l’espionnage d’adresse MAC ne sont pas des attaques de sécurité reconnues. L’usurpation d’adresse MAC est une menace pour la sécurité du réseau.

50. Le service informatique rapporte qu’un serveur Web d’une entreprise reçoit un nombre anormalement élevé de demandes simultanées de pages Web provenant de divers emplacements. De quel type d’attaque de sécurité s’agit-il ?

- Logiciel espion

- Publiciel

- Manipulation psychologique

- Hameçonnage

- DDoS

Explication: Hameçonnage, logiciel espion et piratage psychologique sont des attaques de sécurité permettant de recueillir des informations sur le réseau et sur les utilisateurs. Un publiciel consiste généralement en des fenêtres contextuelles incommodantes. Contrairement à une attaque par déni de service distribué (attaque « DDoS »), aucune de ces attaques ne génère d’importants trafics de données pouvant limiter l’accès aux services de réseaux.

51. Citez deux méthodes de contournement utilisées par les hackers. Citez-en deux.

- Hameçonnage

- Analyse en cours

- Chiffrement

- Epuisement des ressources

- Attaque par accès

Explication: Les méthodes suivantes sont utilisées par les hackers pour éviter d’être détecté :

- Chiffrement et tunneling : cacher ou brouiller le contenu du malware

- Épuisement des ressources : ce type d’attaque fait en sorte que le périphérique hôte soit trop occupé pour détecter l’invasion

- Fragmentation du trafic : le programme malveillant est scindé en plusieurs paquets

- Mauvaise interprétation au niveau du protocole : intrusion furtive par le pare-feu

- Pivot : utilisation d’un périphérique réseau infecté pour tenter d’accéder à un autre périphérique

- Rootkit : permet au hacker d’être indétectable et de masquer le logiciel qu’il a installé