Examen Checkpoint: Network Defense Group Exam

Modules 18 et 20 – CyberOps Associate 1.0 Réponses Français

1. Quelle est la première ligne de défense lorsqu’une entreprise adopte une approche de défense en profondeur pour la sécurité du réseau ?

- Pare-feu

- Routeur de périphérie

- Serveur proxy

- IPS

Explication: Une approche de défense en profondeur utilise des couches de mesures de sécurité qui s’étendent de la périphérie du réseau aux terminaux connectés, en passant par le réseau. Les routeurs situés à la périphérie du réseau constituent la première ligne de défense et transmettent au pare-feu le trafic destiné au réseau interne.

2. Citez une caractéristique d’une approche de défense en profondeur multicouche ?

- Trois dispositifs ou plus sont utilisés.

- Lorsqu’un dispositif tombe en panne, un autre prend le relais.

- Les routeurs sont remplacés par des pare-feu.

- La défaillance d’un mécanisme de protection n’affecte pas l’efficacité des autres mécanismes.

Explication: Lorsqu’une approche de défense en profondeur multicouche est utilisée, des couches de sécurité sont mises en place à l’échelle de l’entreprise : en périphérie, au sein du réseau et au niveau des terminaux. Les couches collaborent pour créer l’architecture de sécurité. Dans cet environnement, la défaillance d’un mécanisme de protection n’affecte pas l’efficacité des autres mécanismes.

3. Que décrit la politique de sécurité des procédures de traitement des incidents ?

- Il décrit la procédure à suivre pour atténuer les cyberattaques.

- Il décrit la procédure d’audit du réseau après une cyberattaque.

- Il décrit la manière dont les incidents de sécurité sont gérés.

- Il décrit comment prévenir diverses cyberattaques.

Explication: La politique de sécurité des procédures de gestion des incidents décrit la manière dont les incidents de sécurité sont gérés.

4. Quelle est la caractéristique d’une approche de défense en profondeur multicouche?

- Les acteurs de menace n’ont plus à décoller chaque couche avant d’atteindre les données ou le système cible.

- Chaque couche doit être pénétrée avant que l’acteur de la menace puisse atteindre les données ou le système cible.

- Les acteurs de menace peuvent facilement compromettre toutes les couches protégeant les données ou les systèmes.

- Les acteurs de menace ne peuvent plus pénétrer les couches protégeant les données ou le système.

Explication: Dans l’artichaut de sécurité, l’approche défensive en profondeur n’a pas besoin de toutes les couches d’être pénétrées par l’acteur de la menace pour accéder aux données ou aux systèmes. Chaque couche fournit une couche de protection, elle offre aussi au hacker un angle d’attaque.

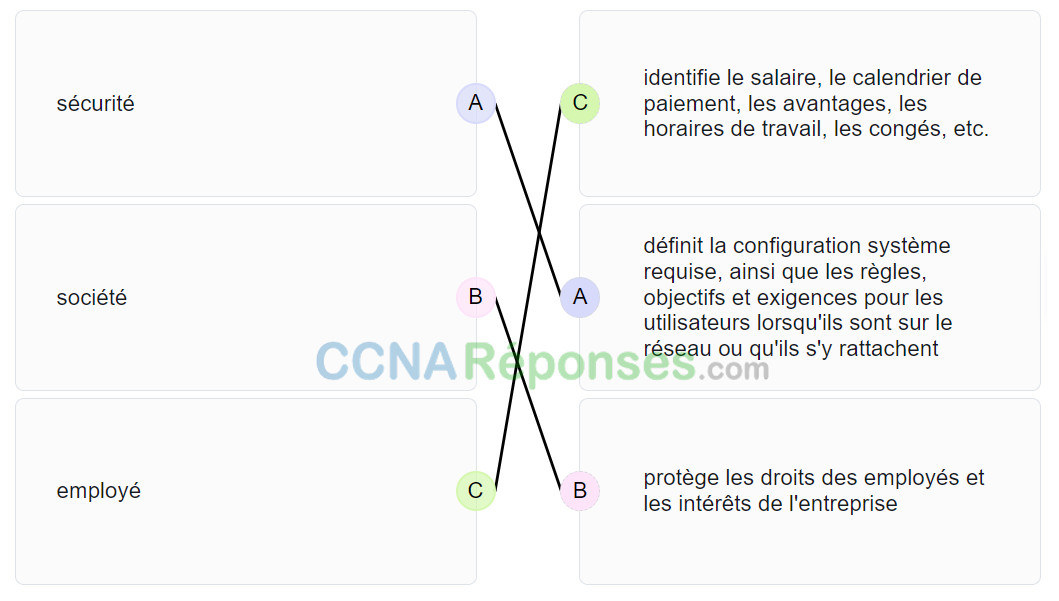

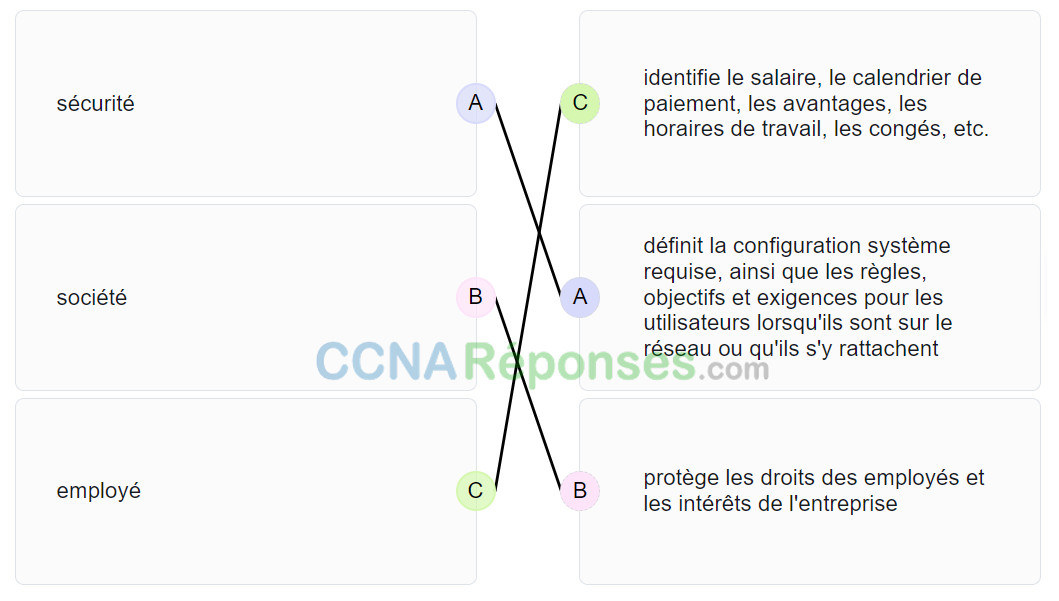

5. Associez le type de politique d’entreprise à sa description.

Explication: Classez les options dans l’ordre suivant:

| sécurité |

définit la configuration système requise, ainsi que les règles, objectifs et exigences pour les utilisateurs lorsqu’ils sont sur le réseau ou qu’ils s’y rattachent |

| société |

protège les droits des employés et les intérêts de l’entreprise |

| employé |

identifie le salaire, le calendrier de paiement, les avantages, les horaires de travail, les congés, etc. |

6. À quoi sert un logiciel de gestion du périphérique mobile (MDM) ?

- Il est utilisé pour implémenter des stratégies de sécurité, des paramètres et des configurations logicielles sur des terminaux mobiles.

- Il est utilisé pour créer une stratégie de sécurité.

- Il est utilisé par les hackers pour infiltrer le système.

- Il est utilisé pour identifier les vulnérabilités potentielles d’un terminal mobile.

Explication: Un logiciel de gestion du périphérique mobile (MDM) permet au personnel informatique d’une entreprise d’effectuer le suivi des dispositifs, d’implémenter des paramètres de sécurité et de contrôler les configurations logicielles.

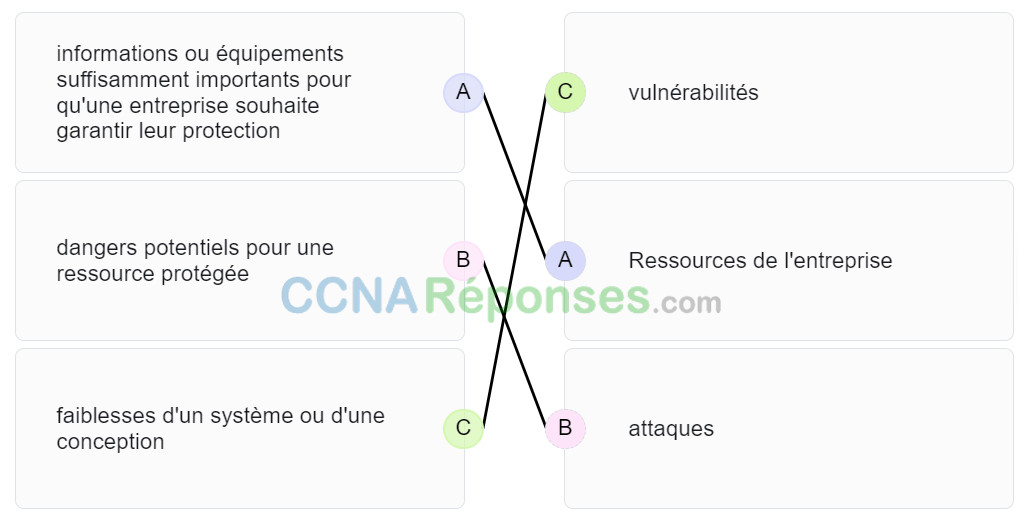

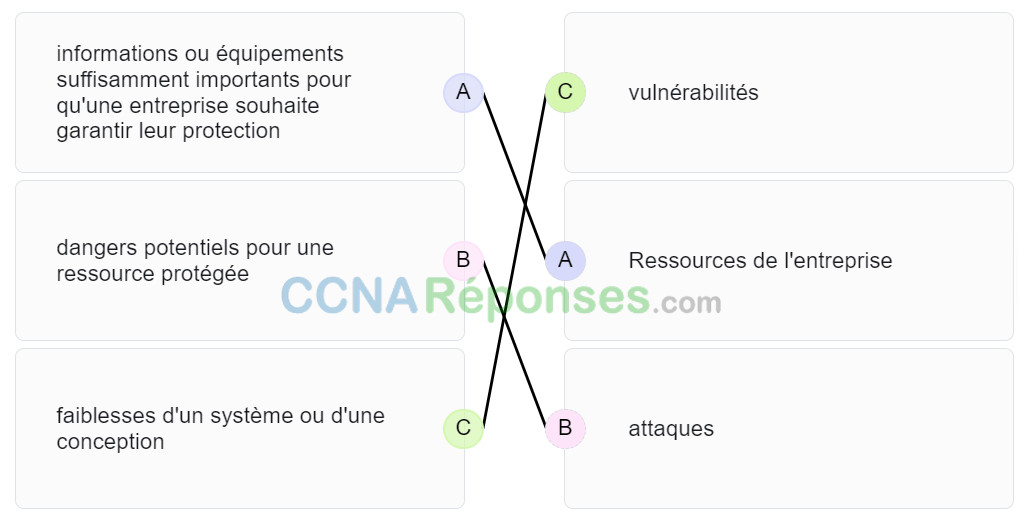

7. Associez chaque terme à sa description.

Explication: Classez les options dans l’ordre suivant:

| informations ou équipements suffisamment importants pour qu’une entreprise souhaite garantir leur protection |

Ressources de l’entreprise |

| dangers potentiels pour une ressource protégée |

attaques |

| faiblesses d’un système ou d’une conception |

vulnérabilités |

8. Pourquoi la gestion des actifs est-elle une fonction essentielle d’une entreprise en pleine croissance contre les menaces de sécurité ?

- Il sert à préserver une piste de vérification de tous les nouveaux achats.

- Il empêche le vol d’anciens actifs qui sont déclassés.

- Il permet une construction d’une AUP complète.

- Il identifie la surface d’attaque toujours croissante aux menaces.

Explication: La gestion des actifs est un élément essentiel d’une organisation en pleine croissance du point de vue de la sécurité. La gestion des ressources consiste à inventorier l’ensemble des ressources, puis à développer et à mettre en œuvre des politiques et des procédures pour les protéger. Au fur et à mesure de la croissance d’une organisation, l’attaque fait surface en termes de menaces à la sécurité. Chacune de ces ressources peut attirer des hackers avec différents niveaux de compétence et mus par des motivations diverses. La gestion des actifs peut aider à atténuer ces menaces en inventant les risques à mesure que la surface d’attaque augmente.

9. Citez deux caractéristiques du protocole RADIUS. Citez-en deux.

- Utilisation de ports UDP pour l’authentification et la traçabilité

- Chiffrement du mot de passe uniquement

- Chiffrement de tout le corps du paquet

- Séparation des processus d’authentification et d’autorisation

- Utilisation du port TCP 49

Explication: RADIUS est un protocole AAA reposant sur des normes ouvertes qui utilise le port UDP 1645 ou 1812 pour l’authentification et le port UDP 1646 ou 1813 pour la traçabilité. Il associe l’authentification et l’autorisation au sein d’un seul processus.

10. Les mots de passe, les phrases secrètes et les codes PIN sont associés à quel terme de sécurité ?

- identification

- autorisation

- accès

- authentification

Explication: Les méthodes d’authentification renforcent les systèmes de contrôle d’accès. Comprendre les méthodes d’authentification disponibles est crucial.

11. Quel composant du modèle AAA peut être créé à l’aide de cartes à jetons ?

- Traçabilité

- Authentification

- Audit

- Autorisation

Explication: Le composant d’authentification du modèle AAA est établi à l’aide de combinaisons nom d’utilisateur/mot de passe, de questions défi/réponse et de cartes à jetons. Le composant d’autorisation du modèle AAA détermine les ressources auxquelles les utilisateurs peuvent accéder et les opérations qu’ils sont autorisés à effectuer. Le composant de traçabilité et d’audit du modèle AAA effectue le suivi du mode d’utilisation des ressources réseau.

12. Quel type de contrôle d’accès s’avère le plus strict et est couramment utilisé dans les applications militaires ou stratégiques ?

- Contrôle d’accès discrétionnaire (DAC)

- Contrôle d’accès obligatoire (MAC)

- Contrôle d’accès basé sur les attributs (ABAC)

- Contrôle d’accès non discrétionnaire

Explication: Les modèles de contrôle d’accès sont utilisés pour définir les contrôles d’accès mis en place afin de protéger les ressources informatiques de l’entreprise. Les différents types de modèles sont les suivants :

- Contrôle d’accès obligatoire (MAC) : il s’agit du type de contrôle d’accès le plus strict. Il est généralement utilisé dans les applications militaires ou stratégiques.

- Contrôle d’accès discrétionnaire (DAC) : permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent. Des listes de contrôle d’accès (ACL) ou d’autres mesures de sécurité peuvent être utilisées pour spécifier les autres personnes autorisées à accéder aux informations.

- Contrôle d’accès non discrétionnaire : connu également sous le nom de contrôle d’accès reposant sur la prise en compte des rôles (RBAC). Ce type de contrôle autorise l’accès sur la base du rôle et des responsabilités d’un individu au sein de l’entreprise.

- Contrôle d’accès basé sur les attributs (ABAC) : autorise un accès sur la base des attributs de la ressource, de l’utilisateur qui doit y accéder et des facteurs environnementaux, tels que l’heure du jour.

13. Quel est le principe du modèle de contrôle d’accès non discrétionnaire ?

- Il autorise un accès sur la base des attributs de l’objet concerné.

- Il permet de prendre des décisions d’accès sur la base des rôles et des responsabilités d’un utilisateur au sein de l’entreprise.

- Il permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent.

- Il applique le contrôle d’accès le plus strict possible.

Explication: Le modèle de contrôle d’accès non discrétionnaire se base sur les rôles et les responsabilités de l’utilisateur pour prendre des décisions en termes d’accès.

14. Au cours d’un audit de sécurité d’une entreprise, l’auditeur signale que les nouveaux utilisateurs ont accès aux ressources réseau au-delà du rôle qui leur a été attribué. En outre, les utilisateurs mutés à d’autres postes conservent leurs autorisations précédentes. Quel est le principe de sécurité qui n’a pas été appliqué ?

- audit

- politique de réseau

- moindre privilège

- mot de passe

Explication: Les utilisateurs doivent avoir accès aux informations uniquement lorsque cela est nécessaire. Lorsqu’un utilisateur est muté à un autre poste, le même principe doit s’appliquer.

15. Quel terme décrit la capacité d’un serveur Web à conserver un journal des utilisateurs qui accèdent au serveur, ainsi que la durée pendant laquelle ils l’utilisent?

- Autorisation

- Autorisations affectées

- Gestion des comptes

- Authentification

Explication: Les services de gestion des comptes consignent les actions de l’utilisateur, notamment les ressources auxquelles il accède et pendant combien de temps, et toutes les modifications apportées. Ces services permettent de contrôler la manière dont les ressources réseau sont utilisées.

16. Lors de la conception d’un réseau prototype pour une nouvelle batterie de serveurs, un concepteur de réseau choisit d’utiliser des liens redondants pour se connecter au reste du réseau. Quel objectif commercial sera atteint par ce choix?

- Disponibilité

- Gérabilité

- Évolutivité

- Sécurité

Explication: La disponibilité est l’une des composantes de la sécurité de l’information où les utilisateurs autorisés doivent avoir un accès ininterrompu aux ressources et données importantes.

17. Quel composant du modèle de sécurité zéro confiance se concentre sur l’accès sécurisé lorsqu’une API, un microservice ou un conteneur accède à une base de données au sein d’une application ?

- travailleurs

- workflow

- lieu de travail

- charge de travail

Explication: Le pilier de charge de travail se concentre sur les applications qui s’exécutent dans le cloud, dans les datacenters et dans d’autres environnements virtualisés qui interagissent les uns avec les autres. Il met l’accent sur l’accès sécurisé lorsqu’une API, un microservice ou un conteneur accède à une base de données au sein d’une application.

18. Quelle est la fonction principale du Centre de sécurité Internet (CIS)?

- pour offrir des avertissements et des avis sur les cybermenaces 24 h/24, 7 j/7, l’identification des vulnérabilités, ainsi que des mesures d’atténuation et de

- tenir une liste des vulnérabilités et expositions communes (CVE) utilisées par les principales organisations de sécurité

- pour fournir un portail de nouvelles de sécurité qui regroupe les dernières nouvelles concernant les alertes, les exploits et les vulnérabilités

- fournir des produits éducatifs et des services de carrière neutres aux professionnels de l’industrie du monde entier

Explication: CIS offre des avertissements et des avis sur les cybermenaces 24 h/24, 7 j/7, l’identification des vulnérabilités et les mesures d’atténuation et d’incident aux gouvernements des États, locaux, tribaux et territoriaux (SLTT) par l’intermédiaire du Centre d’analyse et de partage d’information multi-États (MS-ISAC).

19. Quelle organisation définit des identificateurs uniques de la CVE pour les vulnérabilités de sécurité de l’information connues afin de faciliter le partage de données?

- MITRE

- FireEye

- DHS

- Cisco Talos

Explication: Le gouvernement des États-Unis a parrainé MITRE Corporation pour créer et gérer un catalogue des menaces de sécurité connues appelé Common Vulnerabilities and Exposures (CVE). La base de données CVE fait office de dictionnaire des noms communs (c.-à-d., identificateurs CVE) pour définir les vulnérabilités de cybersécurité connues.

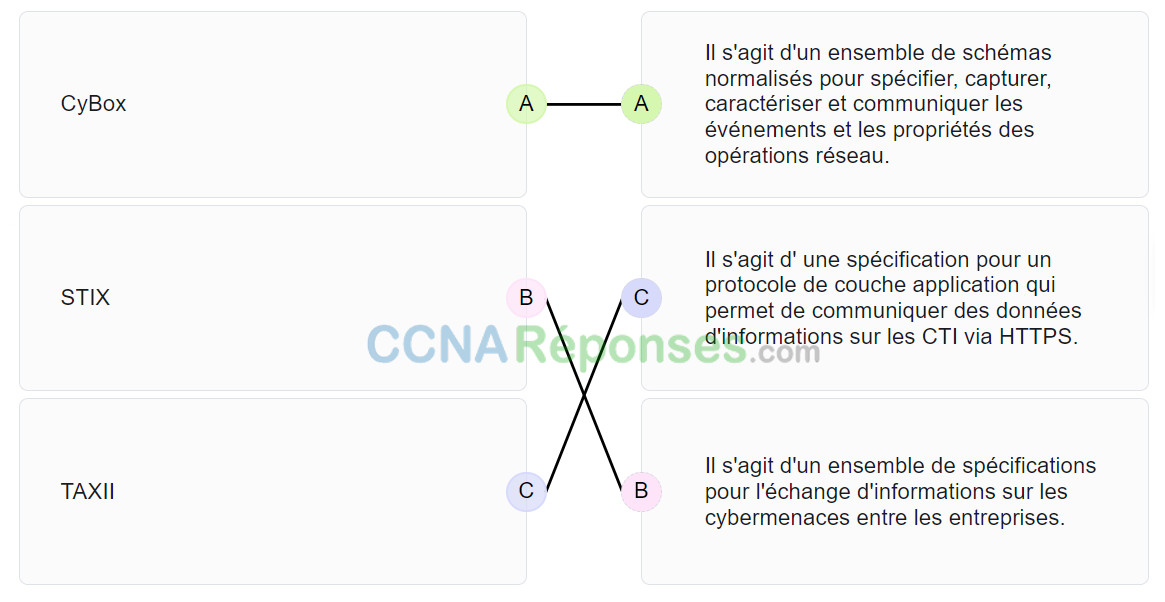

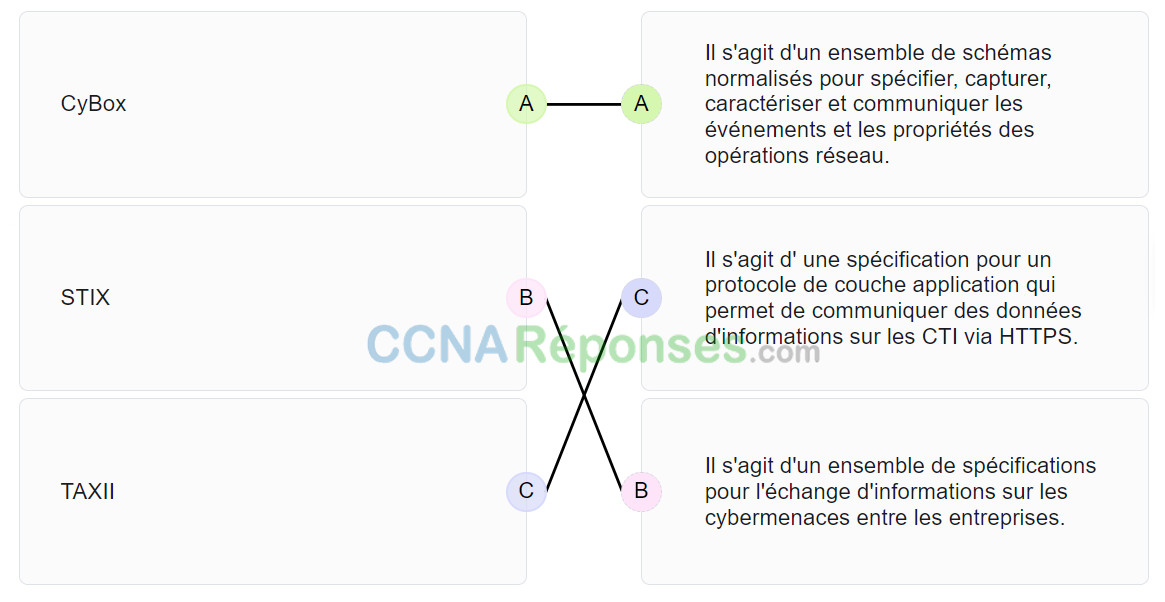

20. Faites correspondre les normes de partage de renseignements sur les menaces avec la description.

Explication: Classez les options dans l’ordre suivant:

| TAXII |

Il s’agit d’ une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS. |

| STIX |

Il s’agit d’un ensemble de spécifications pour l’échange d’informations sur les cybermenaces entre les entreprises. |

| CyBox |

Il s’agit d’un ensemble de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau. |

21. Comment AIS traite-t-il une menace nouvellement découverte?

- en atténuant l’attaque avec des mécanismes de défense de réponse active

- en permettant l’échange en temps réel d’indicateurs de cybermenace avec le gouvernement fédéral des États-Unis et le secteur privé

- en créant des stratégies d’intervention contre la nouvelle menace

- en conseillant au gouvernement fédéral des États-Unis de publier des stratégies internes d’intervention

Explication: L’AIS répond à une nouvelle menace dès qu’elle est reconnue en la communiquant immédiatement avec le gouvernement fédéral des États-Unis et le secteur privé pour les aider à protéger leurs réseaux contre cette menace particulière.

22. Quel est le but principal de la Plateforme de partage d’informations sur les programmes malveillants (MISP)?

- d’échanger tous les mécanismes de réponse aux menaces connues

- pour permettre le partage automatisé des IOC entre les personnes et les machines à l’aide du format STIX et d’autres formats d’exportation

- pour fournir un ensemble de schémas normalisés pour spécifier et capturer des événements et des propriétés des opérations réseau

- publier tous les documents d’information sur les cybermenaces connues et nouvellement découvertes

Explication: MISP (Malware Information Sharing Platform) est une plate-forme open source qui permet le partage automatisé des IOC entre les personnes et les machines à l’aide du STIX et d’autres formats d’exportation.

23. Quel est le principal objectif du Forum des équipes d’intervention en cas d’incident et de sécurité (FIRST)?

- afin de permettre à diverses équipes d’intervention en cas d’incident de sécurité informatique de collaborer, de coopérer et de coordonner les stratégies d’échange d’informations, de prévention des incidents et de réaction rapide

- pour offrir des avertissements et des avis sur les cybermenaces 24 h/24, 7 j/7, l’identification des vulnérabilités, l’atténuation et la réponse aux incidents

- pour fournir des produits de formation et des services de carrière neutres aux professionnels de l’industrie du monde entier

- pour fournir un portail de nouvelles de sécurité qui regroupe les dernières nouvelles concernant les alertes, les exploits et les vulnérabilités

Explication: Le Forum des équipes d’intervention en cas d’incident et de sécurité (FIRST) a pour principal objectif de permettre à diverses équipes d’intervention en cas d’incident de sécurité informatique de collaborer, de coopérer et de coordonner l’échange d’information, la prévention des incidents et la réaction rapide entre les équipes.

24. Quelle déclaration décrit le Trusted Automated Exchange of Indicator Information (TAXII) ?

- Il s’agit d’un ensemble de spécifications pour l’échange d’informations sur les cybermenaces entre les entreprises

- Il s’agit d’une attaque à l’aide d’un moteur sans signature qui a recours à une analyse des attaques avec état pour détecter les menaces de type «zero-day».

- Il s’agit d’une base de données dynamique de vulnérabilités en temps réel.

- Il s’agit d’ une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS.

Explication: TAXII (Trusted Automated Exchange of Indicator Information) est une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS. TAXII est conçu pour prendre en charge STIX (Structured Threat Information Expression).

25. Comment FireEye détecte-t-il et prévient les attaques «0 day»?

- en couvrant toutes les étapes du cycle de vie d’une attaque à l’aide d’un moteur sans signature qui a recours à une analyse des attaques.

- en établissant un paramètre d’authentification avant tout échange de données

- en acceptant uniquement les paquets de données chiffrés qui se valident par rapport à leurs valeurs de hachage configurées

- en gardant une analyse détaillée de tous les virus et logiciels malveillants

Explication: FireEye utilise une approche en trois volets qui allie sécurité adaptative, expertise en matière de sécurité et technologie. Il couvre toutes les étapes du cycle de vie d’une attaque à l’aide d’un moteur sans signature qui a recours à une analyse des attaques avec état pour détecter les menaces de type « zero-day ».

26. Dans une approche de défense en profondeur, quelles sont les trois options qui doivent être identifiées pour protéger efficacement un réseau contre les attaques ? Citez-en trois.

- Les menaces qui pèsent sur les ressources

- L’emplacement du ou des pirates

- Les ressources qui doivent être protégées

- Les vulnérabilités du système

- Les failles de sécurité antérieures

- Le nombre total de périphériques qui se connectent au réseau filaire et sans fil

Explication: Pour se préparer à répondre à une attaque de sécurité, le personnel de sécurité informatique doit identifier les ressources qui doivent faire l’objet d’une protection, telles que les serveurs, routeurs, points d’accès et terminaux. Ils doivent également identifier les menaces potentielles qui pèsent sur les ressources, ainsi que les vulnérabilités du système ou de la conception.

27. Citez deux bonnes pratiques sur le plan de la sécurité qui permettent de réduire les risques liés à la pratique BYOD. Citez-en deux.

- Utiliser une peinture qui réfléchit les signaux sans fil et un verre qui empêche les signaux de sortir du bâtiment.

- Veiller à ce que les logiciels et le système d’exploitation des périphériques soient à jour.

- Filtrer les adresses MAC sans fil.

- N’activer le Wi-Fi que lorsque le réseau sans fil est utilisé.

- Diminuer le niveau de gain des antennes sans fil.

- N’autoriser que les périphériques qui ont été approuvés par l’équipe informatique de l’entreprise.

Explication: De nombreuses entreprises permettent désormais aux employés et aux visiteurs d’utiliser des appareils sans fil qui se connectent au réseau sans fil interne. Cette pratique est connue sous le nom de BYOD, acronyme anglais de Bring You Own Device, c’est-à-dire « Apportez vos appareils personnels ». En règle générale, les pratiques de sécurité BYOD sont incluses dans la stratégie de sécurité. Voici quelques bonnes pratiques permettant de minimiser les risques liés à cette pratique :

- Utiliser des mots de passe uniques pour chaque périphérique et compte.

- Désactiver les connexions Wi-Fi et Bluetooth lorsqu’elles ne sont pas utilisées. Se connecter uniquement à des réseaux de confiance.

- Veiller à ce que le système d’exploitation des périphériques et les autres logiciels soient à jour.

- Sauvegarder toute donnée stockée sur le périphérique.

- S’abonner à un service de localisation de périphériques avec une fonctionnalité d’effacement à distance.

- Fournir un logiciel antivirus pour les dispositifs BYOD approuvés.

- Utiliser un logiciel de gestion des périphériques mobiles permettant aux équipes informatiques d’effectuer le suivi des dispositifs et d’implémenter des paramètres de sécurité ainsi que des contrôles logiciels.

28. Quel est l’avantage d’une approche de défense en profondeur ?

- Toutes les vulnérabilités du réseau sont atténuées.

- La défaillance d’un mécanisme de sécurité n’a aucune incidence sur l’efficacité des autres mesures de sécurité.

- Une seule couche de sécurité est nécessaire au cœur du réseau.

- Il n’est plus nécessaire d’utiliser des pare-feu.

Explication: Avec l’approche de défense en profondeur, les défenses du réseau sont implémentées en couches. De ce fait, la défaillance d’un mécanisme de sécurité n’a aucune incidence sur les autres mesures de sécurité.

29. Quels sont les trois objectifs d’une politique de sécurité BYOD ? (Choisissez trois propositions.)

- Décrire les droits d’accès et les activités autorisées au personnel de sécurité

- Identifier les systèmes de protection à mettre en place lorsqu’un appareil est exposé à un risque

- Identifier toutes les signatures de logiciels malveillants et les synchroniser dans les bases de données de

- Identifier les employés susceptibles d’utiliser leurs propres appareils

- Identifier une liste de sites Web auxquels les utilisateurs ne sont pas autorisés à accéder

- Identifier et empêcher toutes les signatures de virus heuristiques

Explication: Une politique de BYOD devrait permettre de réaliser les objectifs suivants:

- Identifier les employés susceptibles d’utiliser leurs propres appareils

- Identification des appareils qui seront pris en charge

- Identifier le niveau d’accès accordé aux employés lors de l’utilisation d’appareils personnels

- Décrire les droits d’accès et les activités autorisées au personnel de sécurité

- Identifier les règles à respecter lors de l’utilisation d’appareils personnels

- Identifier les systèmes de protection à mettre en place lorsqu’un appareil est exposé à un risque

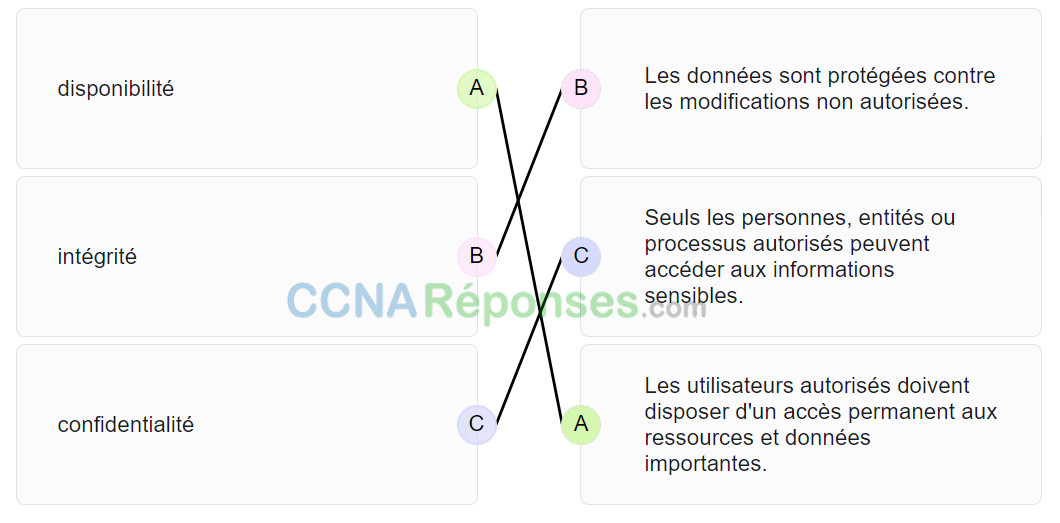

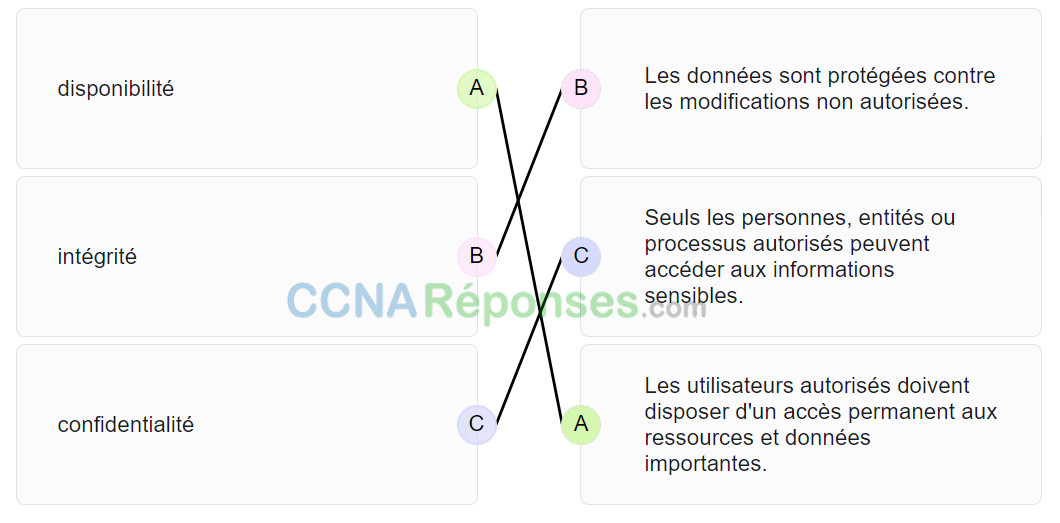

30. Associez le composant de sécurité de l’information à sa description.

Explication: Classez les options dans l’ordre suivant:

| confidentialité |

Seuls les personnes, entités ou processus autorisés peuvent accéder aux informations sensibles. |

| intégrité |

Les données sont protégées contre les modifications non autorisées. |

| disponibilité |

Les utilisateurs autorisés doivent disposer d’un accès permanent aux ressources et données importantes. |

31. Un administrateur de serveur Web configure des paramètres d’accès afin d’exiger des utilisateurs qu’ils s’authentifient avant d’accéder à certaines pages Web. Laquelle des exigences pour la sécurité de l’information est prise en compte lors de la configuration ?

- Intégrité

- Évolutivité

- Confidentialité

- Disponibilité

Explication: La confidentialité garantit que seules les personnes autorisées accèdent aux données. L’authentification aidera à vérifier l’identité des personnes.

32. Qu’est-ce que CyBox?

- Il permet d’échanger en temps réel des indicateurs de cybermenace entre le gouvernement fédéral américain et le secteur privé.

- Il s’agit d’un catalogue de menaces connues de sécurité appelé Common Vulnerabilities and Exposures (CVE) pour les vulnérabilités de cybersécurité connues publiquement.

- Il s’agit d’ une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS.

- Il s’agit d’un ensemble de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau.

Explication: CybOX est ensemble d’un standard ouverts fournissent des spécifications qui facilitent l’échange automatisé des informations sur les cybermenaces dans un format normalisé. Il est un ensemble de normes ouvertes de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau qui prennent en charge de nombreuses fonctions de cybersécurité.

33. Quel est l’objectif de la fonction de gestion des comptes de sécurité réseau ?

- Surveiller les activités d’un utilisateur

- Déterminer les ressources accessibles par un utilisateur

- Fournir des questions d’authentification

- Demander aux utilisateurs de prouver leur identité

Explication: L’authentification, l’autorisation et la gestion des comptes sont des services réseau collectivement appelés AAA (authentication, authorization and accounting). L’authentification nécessite que les utilisateurs prouvent leur identité. L’autorisation détermine quelles ressources sont accessibles par les utilisateurs. La gestion des comptes consiste à surveiller les activités des utilisateurs.