Examen final du cours – CyberOps Associate 1.0 Final réponses Français

1. Un technicien est en train de résoudre un problème de connectivité réseau. Les commandes ping envoyées au routeur sans fil local aboutissent, mais pas celles envoyées à un serveur sur Internet. Quelle commande de l’interface de ligne de commande peut l’aider à localiser le problème ?

- ipconfig

- tracert

- msconfig

- ipconfig/renew

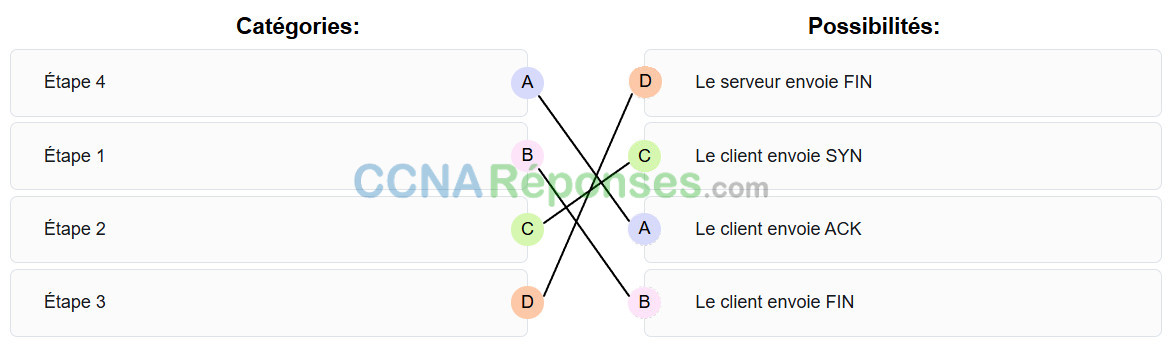

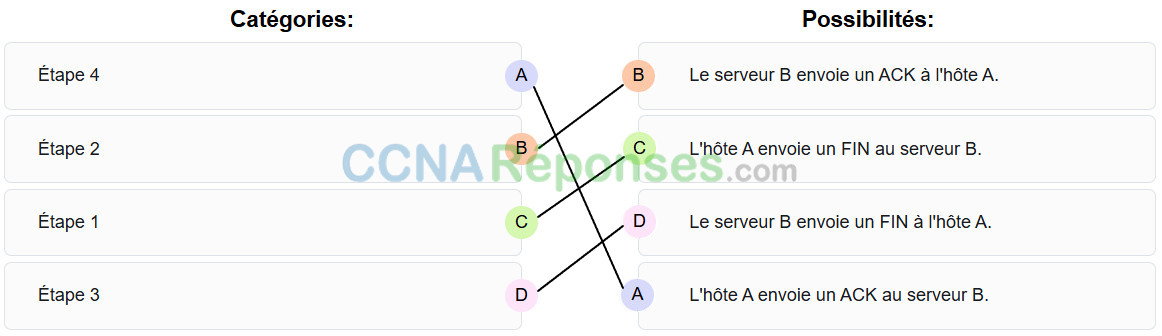

2. Une application cliente doit mettre fin à une session de communication TCP avec un serveur. Classez les étapes de fermeture de session dans l’ordre chronologique. (Les options ne sont pas toutes utilisées.)

Étape 4 | Le client envoie ACK

Étape 1 | Le client envoie FIN

Étape 2 | Le client envoie SYN

Étape 3 | Le serveur envoie FIN

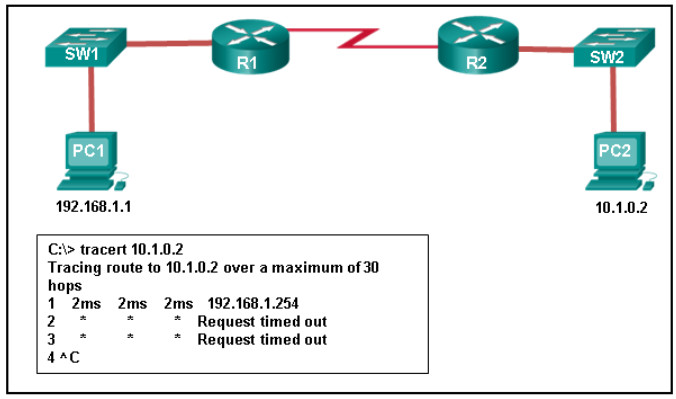

3. Examinez l’illustration. Un administrateur tente de résoudre les problèmes de connectivité entre le PC1 et le PC2 et utilise la commande tracert du PC1 pour y parvenir. D’après le résultat affiché, où l’administrateur doit-il commencer le dépannage ?

- PC2

- R1

- R2

- SW2

- SW1

4. Quelles affirmations caractérisent un virus ? Citez-en deux.

- Un virus peut être en sommeil, puis s’activer à une date ou une heure spécifique.

- Un virus se reproduit en exploitant indépendamment des vulnérabilités dans les réseaux.

- Un virus comprend une vulnérabilité habilitante, un mécanisme de propagation et une charge utile.

- Un virus fournit au hacker des données sensibles, comme des mots de passe.

- Un virus nécessite généralement une intervention de l’utilisateur final.

5. Quels sont les trois objectifs d’une attaque de balayage de port? (Choisissez trois propositions.)

- pour identifier les configurations périphériques

- pour identifier les services actifs

- pour désactiver les ports et services utilisés

- pour identifier les systèmes d’exploitation

- pour découvrir les mots de passe système

- pour déterminer les vulnérabilités potentielles

6. Quel appareil prend en charge l’utilisation de SPAN pour permettre la surveillance des activités malveillantes?

- Cisco IronPort

- Agent de la sécurité Cisco

- Cisco NAC

- Commutateur Cisco Catalyst

7. Reportez-vous à l’illustration. Quelle solution permet d’avoir un VPN entre le site A et le site B pour offrir l’encapsulation de tout protocole de couche 3 entre les réseaux internes à chaque site ?

- un tunnel GRE

- un tunnel d’accès à distance

- le VPN SSL de Cisco

- un tunnel IPsec

8. Quelles sont les deux fonctions incluses à la fois dans les protocoles TACACS+ et RADIUS ? (Choisissez deux réponses.)

- Le chiffrement du mot de passe

- Utilisation des protocoles de couche transport

- Prise en charge de 802.1x

- Prise en charge de SIP

- Processus d’authentification et d’autorisation séparés

9. Quels énoncés décrivent l’utilisation d’algorithmes asymétriques ? Citez-en deux.

- Si une clé publique est utilisée pour chiffrer les données, une clé du même type doit également être utilisée pour les déchiffrer.

- Si une clé publique est utilisée pour chiffrer les données, une clé privée doit être utilisée pour les déchiffrer.

- Les clés publiques et privées peuvent être utilisées de manière interchangeable.

- Si une clé privée est utilisée pour chiffrer les données, une clé publique doit être utilisée pour les déchiffrer.

- Si une clé privée est utilisée pour chiffrer les données, une clé du même type doit également être utilisée pour les déchiffrer.

10. Un administrateur réseau configure un serveur AAA pour gérer l’authentification RADIUS. Quelles sont les deux fonctionnalités incluses dans l’authentification RADIUS? (Choisissez deux réponses.)

- Processus d’authentification et d’autorisation séparés

- chiffrement uniquement pour les données

- mots de passe cachés lors de la transmission

- Chiffrement de toutes les communications

- Processus d’authentification et d’autorisation unique

11. Un serveur DNS local a deux fonctions. Lesquelles ? (Choisissez deux propositions.)

- Récupérer des e-mails

- Mapper des adresses IP sur des noms pour les hôtes internes

- Attribuer des adresses IP à des hôtes locaux

- Transférer les requêtes de résolution de noms entre les serveurs

- Autoriser le transfert de données entre deux périphériques finaux

12. Quelles sont deux caractéristiques des adresses MAC Ethernet ? (Choisissez deux propositions.)

- Elles sont routables sur Internet.

- Les adresses MAC suivent une structure hiérarchique souple.

- Elles sont exprimées sous la forme de 12 chiffres hexadécimaux.

- Elles sont uniques au monde.

- Les adresses MAC doivent être uniques sur les interfaces Ethernet et série d’un périphérique.

13. Examinez l’illustration. Si Hôte1 doit transférer un fichier au serveur, quelles couches du modèle TCP/IP faut-il utiliser ?

- Uniquement les couches d’accès réseau

- Uniquement les couches application, Internet et accès réseau

- Uniquement les couches application et Internet

- Couches application, transport, Internet et accès réseau.

- Uniquement les couches application, transport, réseau, liaison de données et physiques

- Couches application, session, transport, réseau, liaison de données et physiques

14. Un utilisateur exécute une commande tracert jusqu’à un périphérique distant. À quel moment un routeur qui se trouve sur le chemin du périphérique de destination s’arrêterait-il de transmettre le paquet ?

- Lorsque le routeur reçoit un message de dépassement de délai ICMP

- Lorsque l’hôte répond par un message de réponse d’écho ICMP

- Lorsque les valeurs des messages Requête ECHO et Réponse ECHO atteignent zéro

- Lorsque la valeur du champ TTL atteint zéro

- Lorsque la valeur RTT atteint zéro

15. Quelles sont les deux méthodes qu’une carte réseau sans fil peut utiliser pour découvrir un point d’accès? (Choisissez deux réponses.)

- envoi d’une trame de multidiffusion

- établir la connexion en trois étapes

- transmission d’une requête de sonde

- réception d’une trame de balise de diffusion

- envoi d’une demande ARP diffusion

16. Quelles sont les deux utilisations d’une liste de contrôle d’accès ? (Choisissez deux réponses.)

- Les ACL peuvent autoriser ou interdire le trafic sur le routeur sur la base de l’adresse MAC d’origine de ce trafic.

- Les listes de contrôle d’accès peuvent contrôler les zones auxquelles un hôte peut accéder sur un réseau.

- Les ACL standard peuvent limiter l’accès à des applications et à des ports déterminés.

- Les listes de contrôle d’accès aident le routeur à déterminer le meilleur chemin vers une destination.

- Les ACL procurent un niveau de sécurité d’accès au réseau de base.

17. Un ordinateur affiche un message demandant à l’utilisateur de payer une rançon s’il souhaite pouvoir accéder à ses données. De quel type de programme malveillant s’agit-il ?

- un type de ransomware

- un type de virus

- un type de bombe logique

- un type de ver

18. Quel type d’attaque cible une base de données SQL à l’aide du champ de saisie d’un utilisateur ?

- cross-site scripting

- injection SQL

- injection XML

- dépassement de mémoire tampon

19. Quelles sont les deux techniques de contournement utilisées par les hackers ? Citez-en deux.

- reconnaissance

- cheval de Troie

- hameçonnage

- pivot

- rootkit

20. Citez deux types d’attaques utilisés sur les programmes de résolution DNS ouverts. Citez-en deux.

- amplification et réflexion

- utilisation des ressources

- empoisonnement ARP

- amortissement

- flux rapide

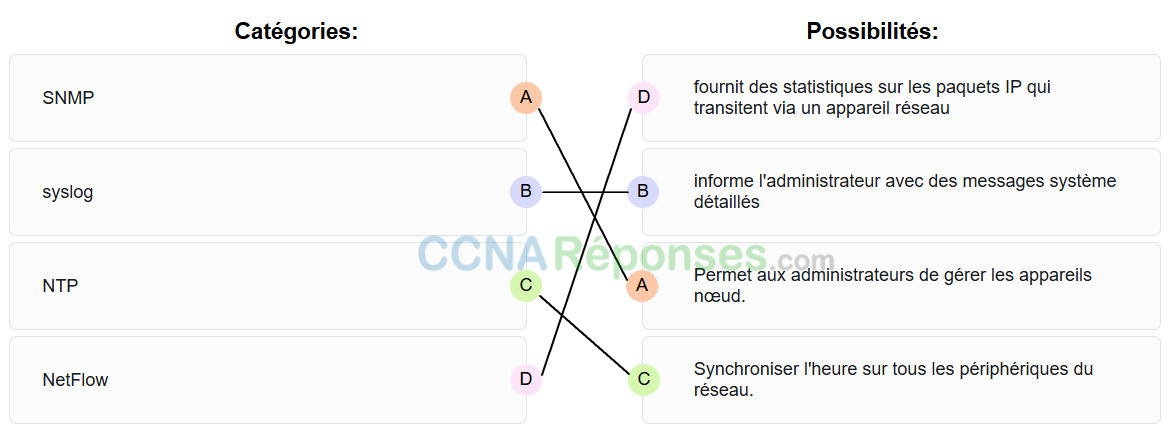

21. Associez la sécurité du réseau à sa description.

NTP | Synchroniser l’heure sur tous les périphériques du réseau.

SNMP | Permet aux administrateurs de gérer les appareils nœud.

NetFlow | fournit des statistiques sur les paquets IP qui transitent via un appareil réseau

syslog | informe l’administrateur avec des messages système détaillés

22. Pourquoi un administrateur réseau choisirait-il Linux comme système d’exploitation du centre opérationnel de sécurité ?

- Il est plus facile à utiliser que les autres systèmes d’exploitation serveur.

- Davantage d’applications réseau sont créées pour cet environnement.

- Il est disponible gratuitement.

- L’administrateur exerce un contrôle sur des fonctions de sécurité spécifiques, mais pas sur les applications non standard.

23. Quel pare-feu basé sur l’hôte utilise une approche à trois profils pour configurer la fonctionnalité de pare-feu ?

- Pare-feu Windows

- iptables

- nftables

- Bande TCP

24. Dans la lutte contre un risque identifié, quelle stratégie vise à transférer une partie du risque à d’autres parties?

- conservation des risques

- évitement des risques

- partage des risques

- réduction des risques

25. Quelle instruction définit la différence entre les données de session et les données de transaction dans les journaux?

- Les données de session analysent le trafic réseau et prédisent le comportement du réseau, tandis que les données de transaction enregistrent les sessions réseau.

- Les données de session enregistrent une conversation entre les hôtes, tandis que les données de transaction se concentrent sur le résultat des sessions réseau.

- Les données de session affichent le résultat d’une session réseau, tandis que les données de transaction sont en réponse au trafic de menaces réseau.

- Les données de session sont utilisées pour faire des prédictions sur les comportements du réseau, tandis que les données de transaction sont utilisées pour détecter les anomalies du réseau.

26. Quelles sont les deux façons dont les acteurs de menace utilisent NTP? (Choisissez deux réponses.)

- Ils attaquent l’infrastructure NTP afin de corrompre les informations utilisées pour enregistrer l’attaque.

- Ils placent une pièce jointe à l’intérieur d’un message électronique.

- Les hackers utilisent des systèmes NTP pour diriger les attaques DDoS.

- Ils peuvent coder les données volées en tant que sous-domaine d’une recherche DNS pour un domaine où le serveur de noms est sous contrôle d’un hacker.

- Ils placent iFrames sur une page Web d’entreprise fréquemment utilisée.

27. Quel est le résultat de l’utilisation de dispositifs de sécurité qui comprennent des services de déchiffrement et d’inspection HTTPS ?

- Les contrats de service mensuels souscrits auprès de sites de filtrage web reconnus peuvent s’avérer coûteux.

- Des noms d’utilisateur et des mots de passe doivent être préconfigurés pour tous les utilisateurs sur les périphériques.

- Les périphériques doivent faire l’objet d’un réglage précis et d’une surveillance en continu.

- Les périphériques provoquent des retards de traitement et des problèmes de confidentialité.

28. Quel type d’événement est consigné dans les dispositifs Cisco Next-Generation IPS (NGIPS) à l’aide des fonctionnalités FirePOWER si des modifications sont détectées dans le réseau surveillé ?

- Intrusion

- Hôte ou terminal

- Connexion

- Détection du réseau

29. Pourquoi implémenter des VLAN sur un réseau ?

- Pour éliminer les collisions réseau

- Pour permettre aux commutateurs de transmettre des paquets de couche 3 sans routeur

- Pour empêcher les boucles de couche 2

- Pour séparer le trafic utilisateur

30. Quelle approche adopter pour bloquer la diffusion de programmes malveillants potentiels, suivant le modèle de chaîne de frappe, sur un serveur web Internet ?

- Créez des systèmes capables de détecter le comportement des malwares connus.

- Analyser le chemin de stockage d’infrastructure utilisé pour les fichiers.

- Procéder à un audit du serveur web pour déterminer l’origine des exploits.

- Collectez les fichiers malveillants et les métadonnées pour les analyses futures.

31. Lors de la création d’un profil de réseau pour une entreprise, quel élément décrit la période entre le démarrage d’un flux de données et son interruption ?

- Convergence du protocole de routage

- Débit total

- Durée de la session

- Bande passante de la connexion Internet

32. Quelles sont les mesures qui doivent être prises au cours de la phase de préparation du cycle de vie de gestion des incidents défini par le NIST ? Citez-en deux.

- Rencontrer toutes les parties concernées pour discuter de l’incident qui a eu lieu.

- Créer l’équipe CSIRT et la former.

- Analyser complètement l’incident.

- Acquérir et déployer les outils nécessaires pour enquêter sur les incidents.

- Détecter tous les incidents qui se sont produits.

33. Quels champs de l’en-tête IPv4 n’ont pas d’équivalent dans un en-tête IPv6 ? Citez-en trois.

- durée de vie

- version

- décalage du fragment

- marquer

- protocole

- identification

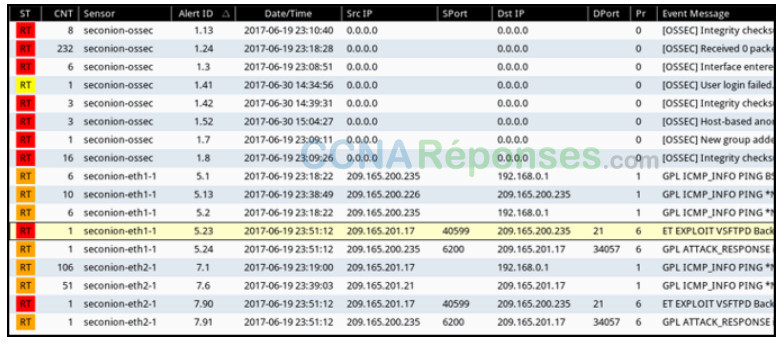

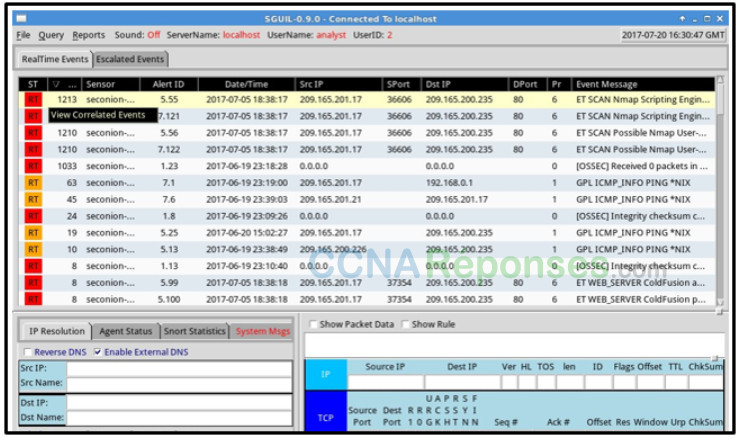

34. Reportez-vous à l’illustration. Quel champ de la fenêtre d’événement Sguil indique le nombre de détections d’un événement pour la même adresse IP source et de destination ?

- ST

- CNT

- Pr

- AlertID

35. Reportez-vous à l’illustration. Un analyste en cybersécurité utilise Sguil pour vérifier les alertes de sécurité. Quel type de tri est utilisé sur la vue actuelle ?

- par numéro de capteur

- par adresse IP source

- par date/heure

- par fréquence

36. Quel terme est utilisé pour décrire les requêtes automatisées qui garantissent un workflow plus efficace des activités de cybersécurité ?

- Chaîne de responsabilité

- Guide

- Chaîne de frappe

- Rootkit

37. Quel champ de l’en-tête TCP indique l’état du processus de la connexion TCP en trois étapes

- RÉSERVÉ

- fenêtre

- somme de contrôle

- Bits de contrôle

38. Quels énoncés décrivent les caractéristiques des algorithmes symétriques ? Citez-en deux.

- Ils sont désignés sous le nom de clé prépartagée ou de clé secrète.

- Ils utilisent une paire composée d’une clé publique et d’une clé privée.

- Ils sont généralement implémentés dans les protocoles SSL et SSH.

- Ils assurent la confidentialité, l’intégrité et la disponibilité.

- Ils sont couramment utilisés avec le trafic VPN.

39. L’adresse IPv6 2001:0db8:cafe:4500:1000:00d8:0058:00ab/64 a été attribuée à un appareil. Quel est le préfixe réseau de l’appareil ?

- 1000:00d8:0058:00ab

- 2001:0db8:cafe:4500:1000:00d8:0058:00ab

- 2001

- 2001:0db8:cafe:4500:1000

- 2001:0db8:cafe:4500

40. Un technicien du centre d’assistance constate l’augmentation du nombre d’appels liés aux performances des ordinateurs situés dans l’usine de fabrication. Le technicien pense que les botnets sont à l’origine du problème. Quels sont les deux objectifs des botnets ? (Choisissez deux propositions.)

- Refuser l’accès à un ordinateur ou à des fichiers tant qu’une rançon n’a pas été payée

- Enregistrer les frappes de touche

- Transmettre des virus ou des courriers indésirables aux ordinateurs d’un même réseau

- Attaquer d’autres ordinateurs

- Accéder à la partie restreinte du système d’exploitation

41. Une entreprise nouvellement créée dispose de quinze ordinateurs Windows 10 qui doivent être installés. Quelle bonne pratique doit mettre en œuvre le technicien lors de la configuration du pare-feu Windows ?

- Après avoir implémenté un logiciel de sécurité tiers pour l’entreprise, le technicien doit vérifier que le pare-feu Windows est désactivé.

- Le technicien doit activer le pare-feu Windows pour le trafic entrant et installer d’autres logiciels de pare-feu pour le contrôle du trafic sortant.

- Le technicien doit créer des instructions pour les utilisateurs d’entreprise sur la façon d’autoriser une application via le pare-feu Windows à l’aide du compte d’administrateur.

- Le technicien doit supprimer toutes les règles de pare-feu par défaut et empêcher de manière sélective le trafic d’atteindre le réseau de l’entreprise.

42. Un technicien doit vérifier les autorisations de fichier sur un fichier Linux spécifique. Quelle commande le technicien utiliserait-il?

- sudo

- cd

- ls -l

- vi

43. Quelle certification Cisco est conçue pour fournir la première étape de l’acquisition des connaissances et des compétences nécessaires pour travailler avec une équipe SOC?

- CCNA CyberOps Associate

- CCNA Data Center

- CCNA Security

- CCNA Cloud

44. Qu’est-ce qu’une propriété de la table ARP sur un périphérique?

- Les entrées d’une table ARP sont horodatées et purgées après l’expiration du délai d’expiration.

- Les entrées d’adresses IP à Mac statiques sont supprimées dynamiquement de la table ARP.

- Chaque système d’exploitation utilise la même minuterie pour supprimer les anciennes entrées du cache ARP.

- Les systèmes d’exploitation Windows stockent les entrées de cache ARP pendant 3 minutes.

45. Quelles sont les deux caractéristiques de l’ARP? (Choisissez deux réponses.)

- Une requête ARP est envoyée à tous les périphériques du LAN Ethernet et contient l’adresse IP de l’hôte de destination et l’adresse MAC de multidiffusion.

- Lorsqu’un hôte encapsule un paquet dans un cadre, il fait référence à la table d’adresses MAC pour déterminer le mappage des adresses IP aux adresses MAC.

- Si un périphérique recevant une demande ARP possède l’adresse IPv4 de destination, il répond par une réponse ARP.

- Si aucun périphérique ne répond à la demande ARP, le nœud d’origine diffuse le paquet de données sur tous les périphériques du segment réseau.

- Si un hôte est prêt à envoyer un paquet à un périphérique de destination local et qu’il a l’adresse IP mais pas l’adresse MAC de la destination, il génère une diffusion ARP.

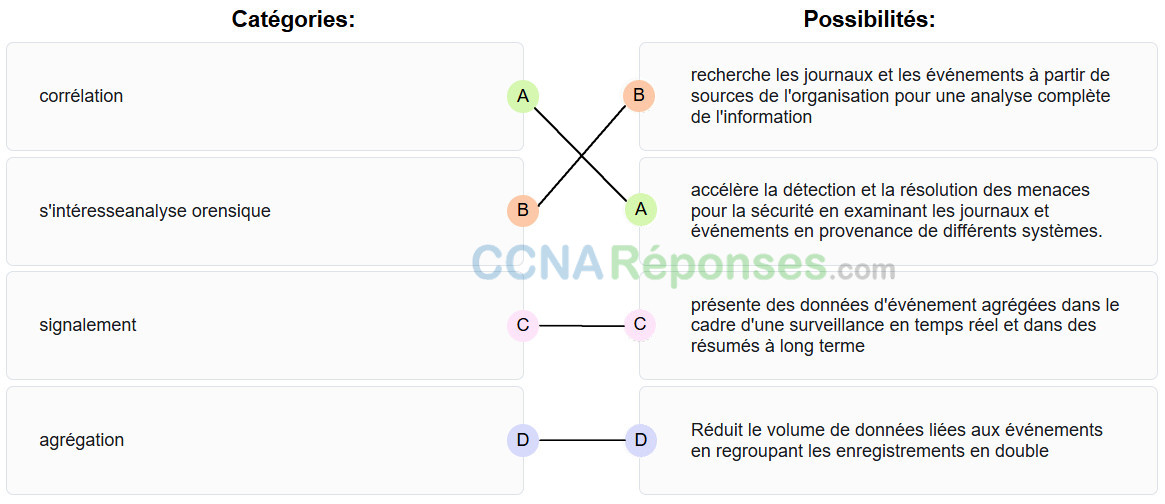

46. Faites correspondre la fonction SIEM à la description.

corrélation | accélère la détection et la résolution des menaces pour la sécurité en examinant les journaux et événements en provenance de différents systèmes.

s’intéresseanalyse orensique | recherche les journaux et les événements à partir de sources de l’organisation pour une analyse complète de l’information

signalement | présente des données d’événement agrégées dans le cadre d’une surveillance en temps réel et dans des résumés à long terme

agrégation | Réduit le volume de données liées aux événements en regroupant les enregistrements en double

47. Quels sont les techniques utilisées dans le cadre d’attaques d’attaque social?

- dépassement de mémoire tampon

- phishing

- envoi de courriers indésirables

- homme au milieu

48. Quelles informations sont requises pour une requête WHOIS?

- Adresse globale externe du client

- adresse link-local du propriétaire du domaine

- Adresse du serveur de recherche de l’ICANN

- Nom de domaine complet du domaine

49. Pour quels trois outils de sécurité Cisco Talos maintient-il des ensembles de règles de détection des incidents de sécurité? (Choisissez trois propositions.)

- SpamCop

- Socat

- NetStumbler

- Snort

- ClamAV

50. Quel est l’objectif principal d’une plateforme de renseignement sur les menaces (TIP)?

- pour fournir un schéma standardisé pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau

- fournir une plateforme d’opérations de sécurité qui intègre et améliore divers outils de sécurité et de renseignements sur les menaces

- pour fournir une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS.

- de regrouper les données en un seul endroit et de les présenter dans un format compréhensible et utilisable

51. Faites correspondre l’application de pare-feu basée sur l’hôte Linux avec sa description.

nftables | Cette application utilise une machine virtuelle simple dans le noyau Linux où le code est exécuté et les paquets réseau sont inspectés.

iptables | Il s’agit d’une application qui permet aux administrateurs système Linux de configurer les règles d’accès réseau qui font partie des modules Netfilter du noyau Linux.

Bande TCP | Il s’agit d’un système de contrôle d’accès et de journalisation basé sur des règles pour le filtrage des paquets Linux basé sur des adresses IP et des services réseau.

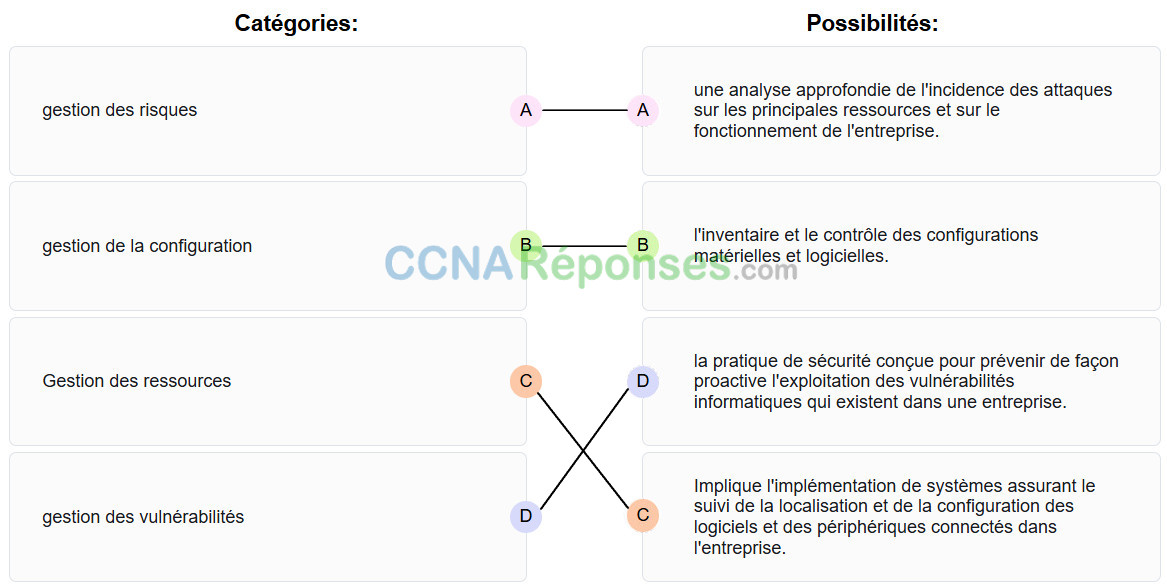

52. Associez la fonction de gestion de sécurité à sa description.

gestion des risques | une analyse approfondie de l’incidence des attaques sur les principales ressources et sur le fonctionnement de l’entreprise.

gestion de la configuration | l’inventaire et le contrôle des configurations matérielles et logicielles.

Gestion des ressources | Implique l’implémentation de systèmes assurant le suivi de la localisation et de la configuration des logiciels et des périphériques connectés dans l’entreprise.

gestion des vulnérabilités | la pratique de sécurité conçue pour prévenir de façon proactive l’exploitation des vulnérabilités informatiques qui existent dans une entreprise.

53. Un administrateur découvre qu’un utilisateur accède à un site Web nouvellement créé qui peut nuire à la sécurité de l’entreprise. Quelle action l’administrateur devrait-il prendre en premier en ce qui concerne la politique de sécurité ?

- Créer une règle de pare-feu bloquant le site Web respectif.

- Suspendre immédiatement les privilèges réseau de l’utilisateur.

- Demandez à l’utilisateur de s’arrêter immédiatement et d’informer l’utilisateur que cela constitue un motif de licenciement.

- Révisez immédiatement la PAU et amenez tous les utilisateurs à signer la PAU mise à jour.

54. Quel outil d’application web permet aux analystes en cybersécurité de visionner facilement la totalité d’une session de couche 4.

- OSSEC

- Zeek

- CapME

- Snort

55. Un administrateur essaie de développer une politique de sécurité BYOD pour les employés qui apportent un large éventail d’appareils pour se connecter au réseau de l’entreprise. Quels sont les trois objectifs de la politique de sécurité BYOD ? (Choisissez trois propositions.)

- Tous les appareils doivent être autorisés à se connecter parfaitement au réseau d’entreprise.

- Le niveau d’accès des employés lors de la connexion au réseau d’entreprise doit être défini.

- Des mesures de protection doivent être mises en place pour que tout appareil personnel soit compromis.

- Les droits et activités autorisés sur le réseau d’entreprise doivent être définis.

- Tous les appareils doivent être assurés contre toute responsabilité s’ils sont utilisés pour compromettre le réseau de l’entreprise.

- Tous les appareils doivent avoir une authentification ouverte avec le réseau d’entreprise.

56. Une entreprise informatique recommande l’utilisation d’applications ICP pour échanger des informations en toute sécurité entre ses employés.Dans quels deux cas une organisation pourrait-elle utiliser des applications PKI pour échanger des informations en toute sécurité entre utilisateurs ? (Choisissez deux réponses.)

- Authentification 802.1x

- Service web HTTPS

- Autorisation d’accès aux fichiers et aux répertoires

- Serveur NTP local

- Transferts FTP

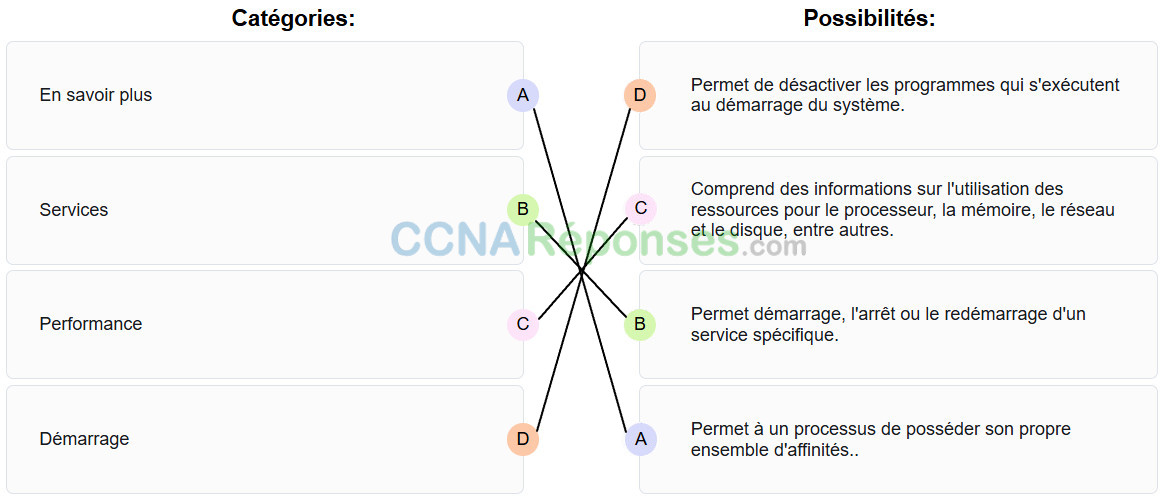

57. Associez les onglets du Gestionnaire des tâches de Windows 10 aux fonctions correspondantes.

En savoir plus | Permet à un processus de posséder son propre ensemble d’affinités..

Services | Permet démarrage, l’arrêt ou le redémarrage d’un service spécifique.

Performance | Comprend des informations sur l’utilisation des ressources pour le processeur, la mémoire, le réseau et le disque, entre autres.

Démarrage | Permet de désactiver les programmes qui s’exécutent au démarrage du système.

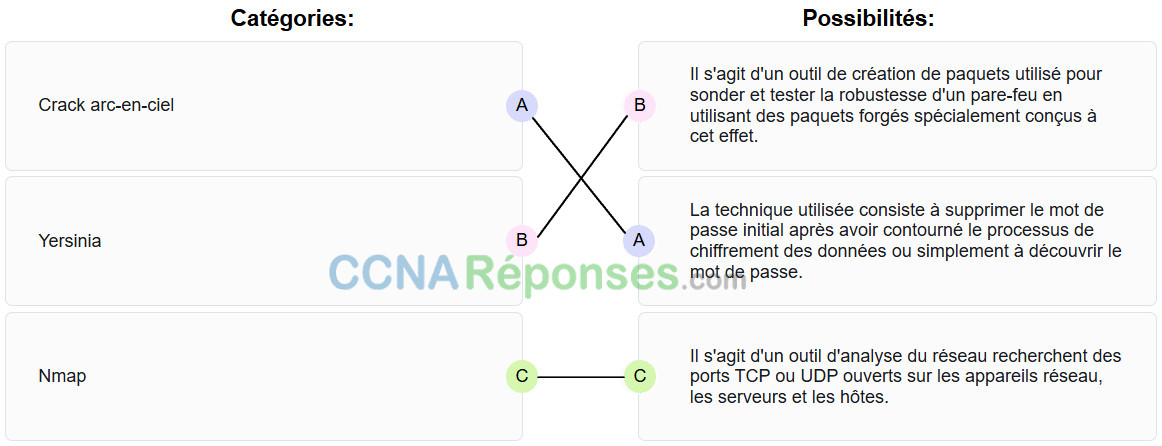

58. Associez le vecteur d’attaque à sa description.

Crack arc-en-ciel | La technique utilisée consiste à supprimer le mot de passe initial après avoir contourné le processus de chiffrement des données ou simplement à découvrir le mot de passe.

Yersinia | Il s’agit d’un outil de création de paquets utilisé pour sonder et tester la robustesse d’un pare-feu en utilisant des paquets forgés spécialement conçus à cet effet.

Nmap | Il s’agit d’un outil d’analyse du réseau recherchent des ports TCP ou UDP ouverts sur les appareils réseau, les serveurs et les hôtes.

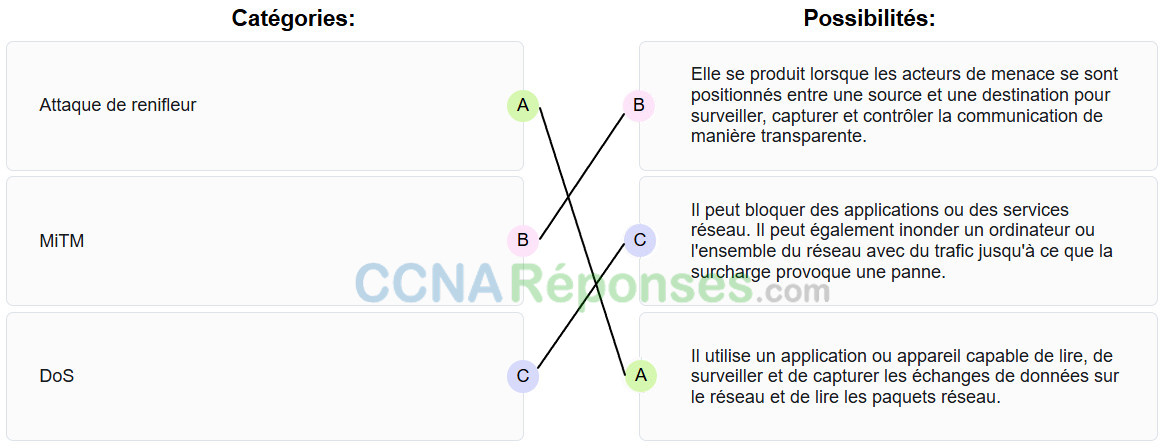

59. Associez le type d’attaque à sa description.

Attaque de renifleur | Il utilise un application ou appareil capable de lire, de surveiller et de capturer les échanges de données sur le réseau et de lire les paquets réseau.

MiTM | Elle se produit lorsque les acteurs de menace se sont positionnés entre une source et une destination pour surveiller, capturer et contrôler la communication de manière transparente.

DoS | Il peut bloquer des applications ou des services réseau. Il peut également inonder un ordinateur ou l’ensemble du réseau avec du trafic jusqu’à ce que la surcharge provoque une panne.

60. Une fois que l’hôte A reçoit une page Web du serveur B, l’hôte A met fin à la connexion avec le serveur B. Faites correspondre chaque étape à son option correcte dans le processus de terminaison normal d’une connexion TCP.

| Étape 1 | L’hôte A envoie un FIN au serveur B. |

| Étape 2 | Le serveur B envoie un ACK à l’hôte A. |

| Étape 3 | Le serveur B envoie un FIN à l’hôte A. |

| Étape 4 | L’hôte A envoie un ACK au serveur B. |

61. Un employé se connecte au réseau sans fil d’une entreprise au moyen d’un téléphone portable. Ensuite, il configure le téléphone portable pour faire office de point d’accès sans fil permettant aux nouveaux employés de se connecter au réseau d’entreprise. Quel type de menace de sécurité décrit le mieux cette situation ?

- déni de service

- décodage

- mystification

- point d’accès non autorisé

62. Quelles sont les deux caractéristiques de la méthode SLAAC pour la configuration d’adresses IPv6? (Choisissez deux réponses.)

- L’adressage IPv6 est attribué dynamiquement aux clients grâce à l’utilisation d’ICMPv6.

- La passerelle par défaut d’un client IPv6 sur un réseau local sera l’adresse link-local de l’interface du routeur connectée au réseau local.

- Les clients envoient des messages publicitaires de routeur aux routeurs pour demander l’adressage IPv6.

- Cette méthode d’acquisition avec état d’une adresse IPv6 nécessite au moins un serveur DHCPv6.

- Les messages de sollicitation de routeur sont envoyés par le routeur pour offrir l’adressage IPv6 aux clients.

63. Quelles sont les fonctions fournies par un service Syslog ? (Choisissez trois réponses.)

- spécifier les destinations des messages capturés

- fournir des statistiques sur les paquets qui traversent un périphérique Cisco

- collecter les informations de journalisation pour la surveillance et le dépannage

- fournir une analyse du trafic

- sonder de manière régulière les agents pour obtenir des données

- sélectionner le type d’information de journalisation capturée

64. Quel protocole de la couche application permet de fournir des services de partage de fichiers et d’impression à des applications Microsoft ?

- SMTP

- DHCP

- HTTP

- SMB

65. Quel protocole ou service utilise UDP pour une communication client à serveur et TCP pour la communication serveur à serveur?

- DNS

- FTP

- HTTP

- SMTP

66. Quels sont les deux inconvénients de l’utilisation de HIPS? (Choisissez deux réponses.)

- HIPS éprouve des difficultés à construire une image réseau précise ou à coordonner les événements qui se produisent sur l’ensemble du réseau.

- Avec HIPS, le succès ou l’échec d’une attaque ne peut pas être facilement déterminé.

- Si le flux de trafic réseau est chiffré, HIPS ne peut pas accéder aux formes non chiffrées du trafic.

- Avec HIPS, l’administrateur réseau doit vérifier la prise en charge de tous les différents systèmes d’exploitation utilisés dans le réseau.

- Les installations HIPS sont vulnérables aux attaques de fragmentation ou aux attaques TTL variables.

67. Quel masque de sous-réseau est représenté par la notation /20 ?

- 255.255.255.0

- 255.255.255.248

- 255.255.240.0

- 255.255.224.0

- 255.255.255.192

68. Quel terme est utilisé pour décrire le processus d’identification des données liées au SNM à recueillir?

- réduction des données

- normalisation des données

- archivage des données

- Rétention des données

69. Quel est l’avantage pour les petites entreprises d’adopter IMAP au lieu de POP ?

- Les messages sont stockés sur les serveurs de messagerie jusqu’à ce qu’ils soient manuellement supprimés sur le client de messagerie.

- POP permet uniquement au client de stocker les messages de façon centralisée, tandis qu’IMAP permet un stockage distribué.

- IMAP envoie et récupère les e-mails, tandis que POP récupère uniquement les e-mails.

- Lorsque l’utilisateur se connecte à un serveur POP, des copies des messages sont conservées dans le serveur de messagerie pendant une courte période, mais IMAP les conserve pendant une longue période.

70. Pour quel objectif un administrateur réseau utiliserait-il l’outil Nmap ?

- Détection et identification des ports ouverts

- Identification des anomalies particulières du réseau

- Protection des adresses IP privées pour les hôtes internes

- Collecte et analyse des alertes et journaux de sécurité

71. Quelles sont les deux méthodes qui permettent de conserver l’état de révocation d’un certificat ? Citez-en deux.

- Autorité de certification subordonnée

- LDAP

- OCSP

- DNS

- CRL

72. Quel paramètre sans fil est utilisé par un point d’accès pour diffuser les trames qui contiennent le SSID ?

- mode de sécurité

- mode actif

- mode passif

- paramètre de canal

73. Quel terme décrit un ensemble d’outils logiciels permettant d’augmenter le niveau de privilège d’un utilisateur ou de lui accorder l’accès à des parties du logiciel qui lui sont normalement interdites ?

- Rootkit

- Compilateur

- Gestionnaires de packages

- Tests de pénétration

74. Quelles sont les deux commandes net associées au partage des ressources réseau ? Citez-en deux.

- net accounts

- net use

- net share

- net start

- net stop

75. Qu’est-ce que la transmission des privilèges ?

- Une personne se voit accorder des droits, car elle a reçu une promotion.

- Les vulnérabilités des systèmes sont exploitées afin d’octroyer des niveaux de privilège supérieurs à ceux accordés normalement à une personne ou un processus.

- Un problème de sécurité se produit lorsque des cadres supérieurs demandent l’obtention de droits d’accès à des systèmes ou des fichiers qu’ils ne devraient pas posséder.

- Tous les utilisateurs se voient accorder, par défaut, des droits complets à l’ensemble des éléments et ces droits ne leur sont retirés qu’en cas d’abus des privilèges.

76. Quelle étape du cycle de vie de la gestion de la vulnérabilité permet de classer les actifs en groupes ou en unités commerciales, et d’attribuer une valeur commerciale aux groupes d’actifs en fonction de leur importance pour les opérations commerciales ?

- hiérarchisation des ressources

- signaler

- évaluation

- remédiation

77. Dans le cas des systèmes réseau, quel système de gestion porte sur l’inventaire et le contrôle des configurations matérielles et logicielles ?

- gestion des risques

- gestion des vulnérabilités

- gestion de la configuration

- gestion des ressources

78. Quel outil capture des paquets de données complets en utilisant uniquement une interface de ligne de commande ?

- Wireshark

- NBAR2

- tcpdump

- nfdump

79. Un programme malveillant est parvenu à accéder à un poste de travail et a envoyé une requête de recherche DNS à un serveur C&C. Quel est l’objectif de ce type d’attaque ?

- Demander une modification de l’adresse IP

- Vérifier le nom de domaine du poste de travail

- Envoyer des données sensibles volées avec codage

- Déguiser l’adresse IP de la station de travail

80. Lorsqu’une attaque de sécurité s’est produite, quelles approches les professionnels de la sécurité doivent-ils adopter pour atténuer l’impact sur un système infiltré au cours de l’étape « Actions en fonction des objectifs », telle qu’elle est définie par le modèle de chaîne de frappe ? Citez-en deux.

- Analyser les points de terminaison pour un triage rapide.

- Collecter les fichiers malveillants et les métadonnées pour les analyses futures.

- Détecter les exfiltrations de données, les déplacements latéraux et l’utilisation frauduleuse d’identifiants.

- Créer des systèmes capables de détecter le comportement des malwares connus.

- Former les développeurs web à la sécurisation du code.

81. Quelle métrique du groupe des métriques de base CVSS est utilisée avec un vecteur d’attaque ?

- La proximité du hacker par rapport à la vulnérabilité

- Le nombre de composants, de logiciels, d’équipements matériels ou de réseaux qui échappent au contrôle du hacker et qui doivent être présents pour qu’une vulnérabilité puisse être exploitée avec succès

- Le fait de déterminer si l’autorité initiale devient une deuxième autorité au cours de l’exploit

- La nécessité ou non d’une intervention de l’utilisateur pour qu’une vulnérabilité puisse être exploitée avec succès

82. Dès qu’un outil de surveillance de la sécurité a identifié qu’une pièce jointe malveillante a pénétré le réseau, en quoi l’exécution d’une analyse rétrospective présente-t-elle un avantage ?

- Une analyse rétrospective facilite le suivi du comportement du programme malveillant depuis le point d’identification.

- Cela permet d’identifier le premier hôte du réseau qui a été touché.

- Cela permet de déterminer la manière dont le programme malveillant a pénétré le réseau.

- Cela permet de calculer la probabilité qu’un incident se reproduise à l’avenir.

83. Quel type de message ICMPv6 fournit des informations d’adressage réseau aux hôtes qui utilisent SLAAC?

- Annonce de routeur

- Sollicitation de voisin

- Annonce de voisin

- Sollicitation de routeur

84. Quels sont les deux scénarios où l’analyse probabiliste de sécurité est la mieux adaptée? (Choisissez deux réponses.)

- Pendant l’analyse des applications conformes aux normes de réseau/application

- Pendant que chaque événement est le résultat inévitable des causes précédentes

- Pendant les variables aléatoires créent des difficultés pour connaître le résultat d’un événement donné avec certitude

- Pendant l’analyse des applications destinées à contourner les pare-feu

- lors de l’analyse des événements en supposant qu’ils suivent des étapes prédéfinies

85. De quelle manière le protocole ICMP peut-il constituer une menace pour une société ? Citez-en deux.

- En altérant les données entre les serveurs de messagerie et les destinataires d’e-mails

- En fournissant un canal pour les attaques DoS

- En altérant les paquets de données IP du réseau

- En collectant des informations sur un réseau

- Par l’infiltration de pages web

86. Quelles sont les deux techniques utilisées dans une attaque de schtroumpf? (Choisissez deux réponses.)

- Piratage de session

- Botnets

- Réflexion

- Epuisement des ressources

- Amplification

87. Si un centre opérationnel de sécurité a un objectif de disponibilité de 99,999 %, combien de minutes d’indisponibilité par an sont tolérées ?

- Environ 5 minutes par an.

- Environ 20 minutes par an.

- Environ 30 minutes par an.

- Environ 10 minutes par an.

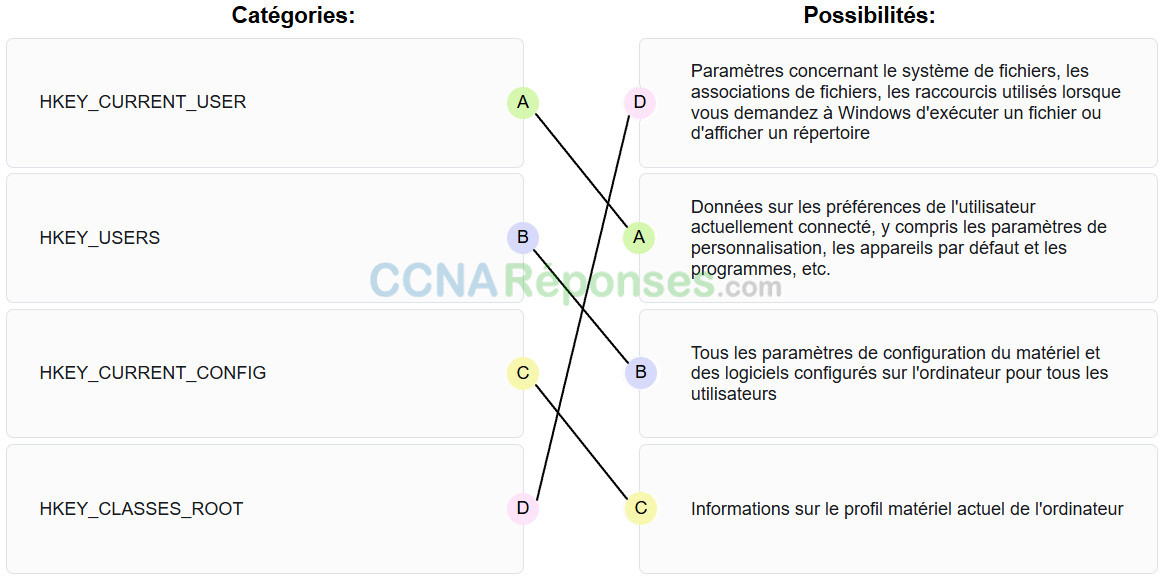

88. Associez la clé de registre de Windows 10 à sa description.

| HKEY_USERS | Tous les paramètres de configuration du matériel et des logiciels configurés sur l’ordinateur pour tous les utilisateurs |

| HKEY_CLASSES_ROOT | Paramètres concernant le système de fichiers, les associations de fichiers, les raccourcis utilisés lorsque vous demandez à Windows d’exécuter un fichier ou d’afficher un répertoire |

| HKEY_CURRENT_USER | Données sur les préférences de l’utilisateur actuellement connecté, y compris les paramètres de personnalisation, les appareils par défaut et les programmes, etc. |

| HKEY_CURRENT_CONFIG | Informations sur le profil matériel actuel de l’ordinateur |

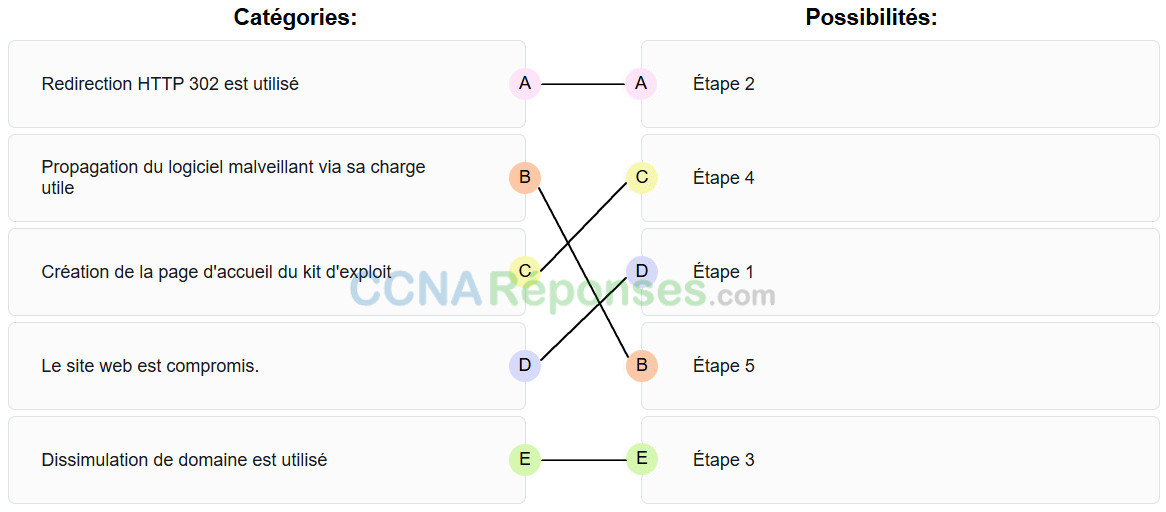

89. Correspond à la séquence correcte des étapes généralement effectuées par un acteur de menace effectuant une attaque d’observation de domaine.

| Le site web est compromis. | Étape 1 |

| Redirection HTTP 302 est utilisé | Étape 2 |

| Dissimulation de domaine est utilisé | Étape 3 |

| Création de la page d’accueil du kit d’exploit | Étape 4 |

| Propagation du logiciel malveillant via sa charge utile | Étape 5 |

90. Reportez-vous à l’illustration. Les commutateurs présentent leur configuration par défaut. L’hôte A doit communiquer avec l’hôte D, mais l’hôte A ne peut avoir l’adresse MAC pour sa passerelle par défaut. Quels hôtes de réseau recevront la requête ARP envoyée par l’hôte A ?

- Uniquement les hôtes B et C

- Uniquement les hôtes B, C et le routeur R1

- L’hôte D uniquement

- Uniquement les hôtes A, B, C et D

- Uniquement les hôtes A, B et C

- Le routeur R1 uniquement

91. Quels outils de débogage peuvent être utilisés par des hackers chapeau noir pour reconstituer des fichiers binaires lorsqu’ils créent des exploits.

- AIDE

- WinDBG

- Skipfish

- Firesheep

92. Quelle est la caractéristique de CyBox?

- Il s’agit d’un ensemble de spécifications pour l’échange d’informations sur les cybermenaces entre les entreprises

- Il s’agit d’ une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS.

- Il s’agit d’un ensemble de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau.

- Il permet d’échanger en temps réel des indicateurs de cybermenace entre le gouvernement fédéral américain et le secteur privé.

93. Quel composant open source principal de la pile Elastic-Stack est responsable d’accepter les données dans son format natif et de rendre les éléments des données cohérents dans toutes les sources ?

- Elasticsearch

- Logstash

- Beats

- Kibana

94. Un analyste de la cybersécurité doit recueillir des données d’alerte. Quels sont les trois outils de détection pour effectuer cette tâche dans l’architecture Security Onion ? (Choisissez trois propositions.)

- Zeek

- Kibana

- Wazuh

- Wireshark

- CapME

- Sguil

95. Quels sont les trois services fournis par le biais de signatures numériques? (Choisissez trois propositions.)

- authentifie la source

- authentifie la destination

- fournit le chiffrement des données

- fournit la non-répudiation à l’aide des fonctions HMAC

- garantit que les données n’ont pas changé en transit

- permet de garantir l’authenticité des données signées numériquement.

96. Match the network-based antimalware solution to the function.

| protection avancée contre les malwares | fournit une protection des terminaux contre les virus et les malwares |

| contrôle d’admission réseau | permet uniquement aux systèmes autorisés et conformes de se connecter au réseau |

| dispositif de sécurité du courrier électronique | permet de filtrer le SPAM et les e-mails potentiellement malveillants avant qu’ils n’atteignent le terminal |

| appliance de sécurité Web | permet de filtrer les sites Web et de les bloquer avant qu’ils n’atteignent le terminal |

97. Quelle proposition décrit le mieux la menace de sécurité appelée mystification ?

- Envoi de très nombreux messages électroniques à des particuliers, des listes ou des domaines, avec l’intention d’empêcher les utilisateurs d’accéder à leur courrier électronique

- Interception du trafic entre deux hôtes ou insertion d’informations fausses dans ce trafic

- Données semblant provenir d’une source qui n’est pas la source réelle

- Envoi de quantités de données anormalement élevées à un serveur distant, afin d’empêcher les utilisateurs d’accéder aux services du serveur

98. Quelle proposition décrit le mieux l’adresse IPv4 de destination réservée à la multidiffusion ?

- Une adresse IP unique pour chaque destination d’un groupe

- Une seule adresse de multidiffusion IP utilisée par toutes les destinations d’un groupe

- Une adresse de groupe qui partage les 23 derniers bits avec l’adresse IPv4 source

- Une adresse 48 bits déterminée par le nombre de membres appartenant au groupe de multidiffusion

99. Quelle attaque a pour but de créer un DOS pour les clients en les empêchant d’obtenir un crédit-bail DHCP ?

- Usurpation DHCP (ou spoofing)

- Usurpation d’adresse IP

- Attaque par dépassement de table CAM

- Insuffisance de ressources DHCP

100. Quelle est l’une des différences entre les modèles de réseau client-serveur et peer-to-peer ?

- Dans un réseau P2P, chaque terminal fait office de client ou de serveur.

- Il n’y a que dans le modèle client-serveur que le transfert de fichiers est possible.

- Un réseau peer-to-peer transfère les données plus rapidement qu’un réseau client-serveur.

- Le transfert de données qui utilise un terminal servant de client nécessite la présence d’un serveur dédié.

101. Parmi les adresses IP suivantes, lesquelles sont considérées comme des adresses privées ? (Choisissez trois réponses.)

- 172.68.83.35

- 192.168.5.29

- 10.234.2.1

- 198.168.6.18

- 128.37.255.6

- 172.17.254.4

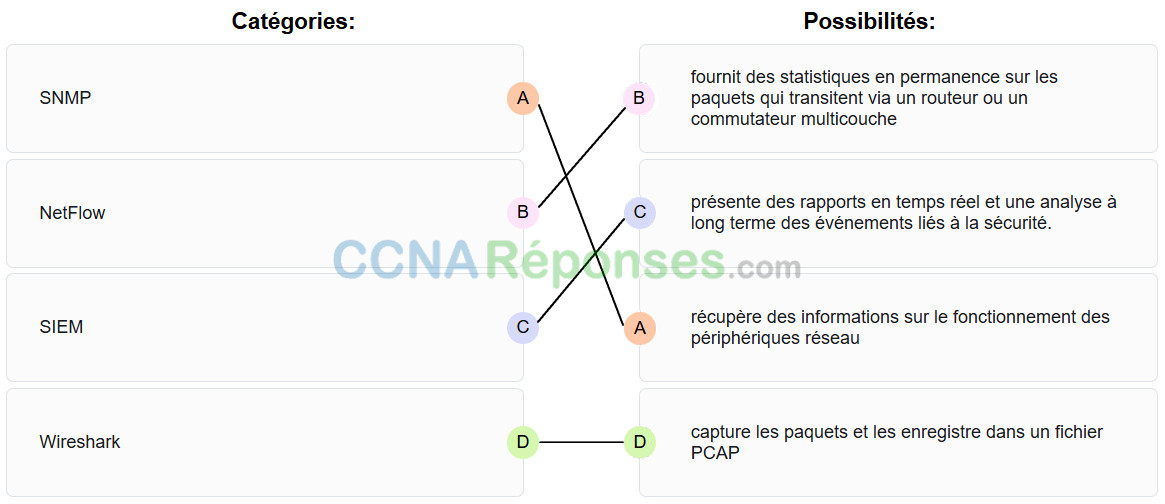

102. Associez l’outil de surveillance à la définition correspondante.

| SNMP | récupère des informations sur le fonctionnement des périphériques réseau |

| NetFlow | fournit des statistiques en permanence sur les paquets qui transitent via un routeur ou un commutateur multicouche |

| SIEM | présente des rapports en temps réel et une analyse à long terme des événements liés à la sécurité. |

| Wireshark | capture les paquets et les enregistre dans un fichier PCAP |

103. Associez le type d’entrée de table de routage d’un réseau de destination à une définition.

| route dynamique | ajoutée lorsqu’un protocole tel que le protocole OSPF ou EIGRP détecte une route |

| interface de route locale | trouvée uniquement sur les routeurs exécutant IOS 15 (ou version ultérieure) ou le routage IPv6 |

| interface directement connectée | ajoutée automatiquement lorsqu’une interface est configurée et active |

| route statique | configurée manuellement par un administrateur réseau |

104. Citez deux services fournis par l’outil NetFlow. Citez-en deux.

- Facturation en fonction de l’utilisation du réseau

- Configuration de la qualité de service (QoS)

- Analyse des journaux

- Surveillance du réseau

- Surveillance de la liste d’accès

105. Dans le cycle de vie de gestion des incidents NIST, quel type de vecteur d’attaque consiste à utiliser la force brute contre des périphériques, des réseaux ou des services ?

- supports

- usurpation d’identité

- perte ou vol

- attrition

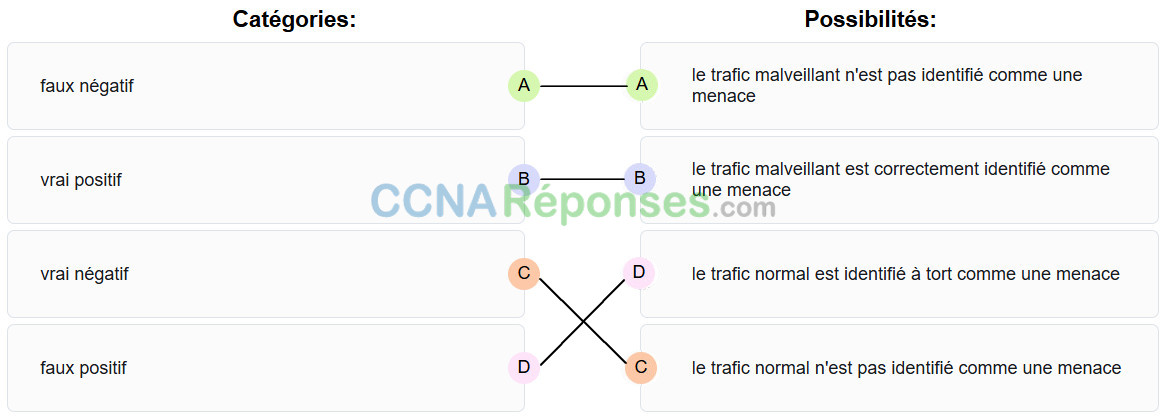

106. Associez la classification d’alerte à sa description.

| faux négatif | le trafic malveillant n’est pas identifié comme une menace |

| vrai positif | le trafic malveillant est correctement identifié comme une menace |

| vrai négatif | le trafic normal n’est pas identifié comme une menace |

| faux positif | le trafic normal est identifié à tort comme une menace |

107. Quels sont les deux messages ICMPv6 utilisés lors du processus de résolution d’adresses MAC Ethernet ? (Choisissez deux réponses.)

- Annonce de routeur

- Annonce de voisin

- Requête d’écho

- Sollicitation de routeur

- Sollicitation de voisin

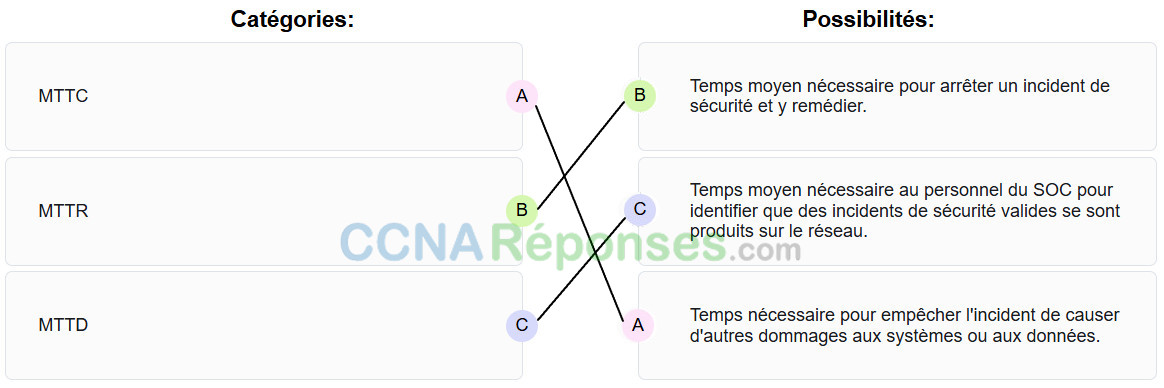

108. Faites correspondre la mesure SOC avec la description.

| MTTC | Temps nécessaire pour empêcher l’incident de causer d’autres dommages aux systèmes ou aux données. |

| MTTR | Temps moyen nécessaire pour arrêter un incident de sécurité et y remédier. |

| MTTD | Temps moyen nécessaire au personnel du SOC pour identifier que des incidents de sécurité valides se sont produits sur le réseau. |

109. Qu’est-ce qui caractérise un acteur de menace?

- Ils appartiennent tous au crime organisé.

- Ce sont tous des personnes hautement qualifiées.

- Ils utilisent toujours des outils avancés pour lancer des attaques.

- Ils essaient toujours de causer un préjudice à une personne ou à une organisation.

110. Lorsque les ACL sont configurés pour bloquer l’usurpation d’adresse IP et les attaques par inondation DoS, quel message ICMP doit être autorisé à la fois en entrée et en sortie ?

- Réponse d’écho.

- Extinction de source

- Unreachable (inaccessible)

- Écho

111. Quelles sont les trois caractéristiques d’un système de gestion de la sécurité de l’information ? (Choisissez trois propositions.)

- Il comprend un cadre de gestion par lequel l’entreprise identifie, analyse et gère les risques liés à la sécurité des informations.

- Il est basé sur l’application des serveurs et des dispositifs de sécurité.

- Concerne l’inventaire et le contrôle des configurations matérielles et logicielles.

- Il comprend un ensemble de pratiques qui sont systématiquement appliquées par une entreprise pour assurer l’amélioration continue de la sécurité des informations.

- Implique l’implémentation de systèmes assurant le suivi de la localisation et de la configuration des logiciels et des périphériques connectés dans l’entreprise.

- Une approche systématique et multicouche de la cybersécurité.

112. Associez l’organisation de sécurité à ses fonctions de sécurité.

| MITRE | Elle tient à jour une liste des vulnérabilités et expositions communes (CVE). |

| SANS | Il entretient et soutient le Centre Internet Storm et développe également des cours de sécurité. |

| FIRST | Il rassemble diverses équipes de gestion des incidents liés à la sécurité provenant d’organismes gouvernementaux, commerciaux et d’enseignement afin de favoriser la coopération et la coordination dans le partage des informations, la prévention des incidents et la réaction rapide. |

113. Quels sont les deux champs ou fonctionnalités Ethernet examine-t-il pour déterminer si une trame reçue est transmise à la couche de liaison de données ou ignorée par la carte réseau? (Choisissez deux réponses.)

- auto-MDIX

- CEF

- Séquence de contrôle de trame

- taille minimale de trame

- Adresse MAC d’origine

114. Quels sont les problèmes réseau potentiels pouvant résulter du fonctionnement d’ARP ? (Choisissez deux réponses.)

- La configuration manuelle d’associations ARP statiques peut faciliter l’empoisonnement ARP ou l’usurpation d’adresses MAC.

- Sur les grands réseaux à faible bande passante, plusieurs diffusions ARP peuvent entraîner des délais de communication de données.

- Les attaques sur le réseau peuvent manipuler les mappages d’adresses MAC et IP dans les messages ARP pour intercepter le trafic réseau.

- Un grand nombre de diffusions de requête ARP peuvent entraîner un débordement de la table des adresses MAC de l’hôte et empêcher ce dernier de communiquer sur le réseau.

- Plusieurs réponses ARP entraînent la présence d’entrées de table d’adresses MAC du commutateur, correspondant aux adresses MAC des hôtes qui sont connectés au port de commutateur approprié.

115. Reportez-vous à l’illustration. Le PC envoie un paquet au serveur sur le réseau distant. Le routeur R1 effectue une surcharge NAT. Du point de vue du PC, faire correspondre le type d’adresse NAT avec l’adresse IP correcte. (les options ne doivent pas être toutes utilisées.)

116. Pouvez-vous citer une caractéristique d’un cheval de Troie sur le plan de la sécurité du réseau ?

- Un programme malveillant est dissimulé dans un programme exécutable d’apparence légitime.

- D’énormes quantités de données sont envoyées à une interface de périphérique réseau en particulier.

- Un dictionnaire électronique est utilisé pour obtenir un mot de passe qui servira à infiltrer un périphérique réseau essentiel.

- Trop d’informations sont adressées à un bloc mémoire en particulier, ce qui a pour effet d’affecter d’autres zones de mémoire.

117. Un utilisateur ouvre trois navigateurs sur le même PC pour accéder à www.cisco.com et rechercher des informations sur les cours de certification. Le serveur Web Cisco envoie un datagramme en réponse à la requête d’un des navigateurs Web. Quelles informations sont utilisées par la pile de protocoles TCP/IP sur le PC pour identifier, parmi les trois navigateurs web, celui qui recevra la réponse ?

- Adresse IP de destination

- Numéro de port de destination

- Adresse IP source

- Numéro du port source

118. Une personne qui se rend dans un bar pour la première fois souhaite accéder à Internet en mode sans fil à l’aide d’un ordinateur portable. Quelle est la première étape que le client sans fil va effectuer pour communiquer sur le réseau à l’aide d’une trame de gestion sans fil ?

- Convenir de la charge utile avec le point d’accès

- S’associer au point d’accès

- S’authentifier auprès du point d’accès

- Détecter le point d’accès

119. Quelles sont les deux options des gestionnaires de fenêtres pour Linux? (Choisissez deux réponses.)

- Explorateur de fichiers

- Gnome

- Kali

- KDE

- Test d’intrusion

120. Quelle méthode est utilisée pour rendre les données illisibles pour les utilisateurs non autorisés ?

- Chiffrement des données

- Fragmentation des données

- Attribution d’un nom d’utilisateur et d’un mot de passe aux données

- Ajout d’une somme de contrôle à la fin des données

121. Dans les évaluations de sécurité du réseau, quel type de test est utilisé pour évaluer le risque que représentent les vulnérabilités pour une organisation spécifique, y compris la probabilité d’attaques et l’impact des exploits réussis sur l’organisation ?

- analyse des risques

- analyse des ports

- tests de pénétration

- évaluation des vulnérabilités.

122. Quel système de gestion implémente des systèmes qui assurent le suivi de la localisation et de la configuration des logiciels et des périphériques connectés dans l’entreprise.

- gestion des risques

- gestion des ressources

- gestion des vulnérabilités

- gestion de la configuration

123. Quelle est la principale différence entre les données capturées par NetFlow et celles capturées par Wireshark ?

- NetFlow fournit des données de transaction, alors que Wireshark fournit des données de session.

- Les données NetFlow sont analysées par tcpdump, alors que nfdump est utilisé pour l’analyse des données Wireshark.

- NetFlow collecte des métadonnées provenant d’un flux réseau, alors que Wireshark capture des paquets de données complets.

- Les données NetFlow affichent le contenu du flux réseau, alors que les données Wireshark affichent les statistiques du flux.

124. Quel élément méta-fonctionnalités du modèle Diamond classe le type général d’événement d’intrusion?

- phase

- résultats

- direction

- méthodologie

125. Quel terme décrit une preuve fournie dans son état d’origine ?

- preuve corroborante

- meilleure preuve

- preuve indirecte

- preuve directe

126. Associez l’outil de Security Onion à la description.

127. Quels deux protocoles réseau peuvent être utilisés par un acteur de menace pour exfiltrer des données dans un trafic déguisé en trafic réseau normal? (Choisissez deux réponses.)

- syslog

- DNS

- NTP

- HTTP

- SMTP

128. Quelles sont les étapes qu’un périphérique sans fil effectue avant de pouvoir communiquer via un réseau LAN sans fil?

- découvrir un point d’accès sans fil, s’authentifier auprès du point d’accès, s’associer au point d’accès

- découvrir un point d’accès sans fil, s’associer à l’AP, s’authentifier auprès de l’AP

- découvrir un point d’accès sans fil, autoriser avec le point d’accès, associer avec le point d’accès

- découvrir un point d’accès sans fil, associer au point d’accès, autoriser avec le point d’accès

129. Faites correspondre la surface d’attaque avec les exploits d’attaque.

| Surface d’exposition aux attaques par logiciels | Ces attaques sont réalisées par l’exploitation des vulnérabilités des applications logicielles sur le web, dans le cloud ou sur l’hôte. |

| Surface d’exposition aux attaques humaines | Ces attaques incluent l’ingénierie sociale, le comportement malveillant de personnes de confiance et les erreurs de l’utilisateur. |

| Surface d’exposition aux attaques réseau | Ces attaques incluent notamment des protocoles réseau filaires et sans fil classiques, ainsi que d’autres protocoles sans fil utilisés par les smartphones ou les appareils connectés à l’IoT. Les attaques ciblent les vulnérabilités de la couche de transport. |

130. Quelle fonction de base du Cadre de cybersécurité du NIST est liée à l’élaboration et à la mise en œuvre de mesures de protection garantissant la prestation de services d’infrastructure essentielle?

- Protéger

- Identifier

- Détecter

- Rapidement

- Recover

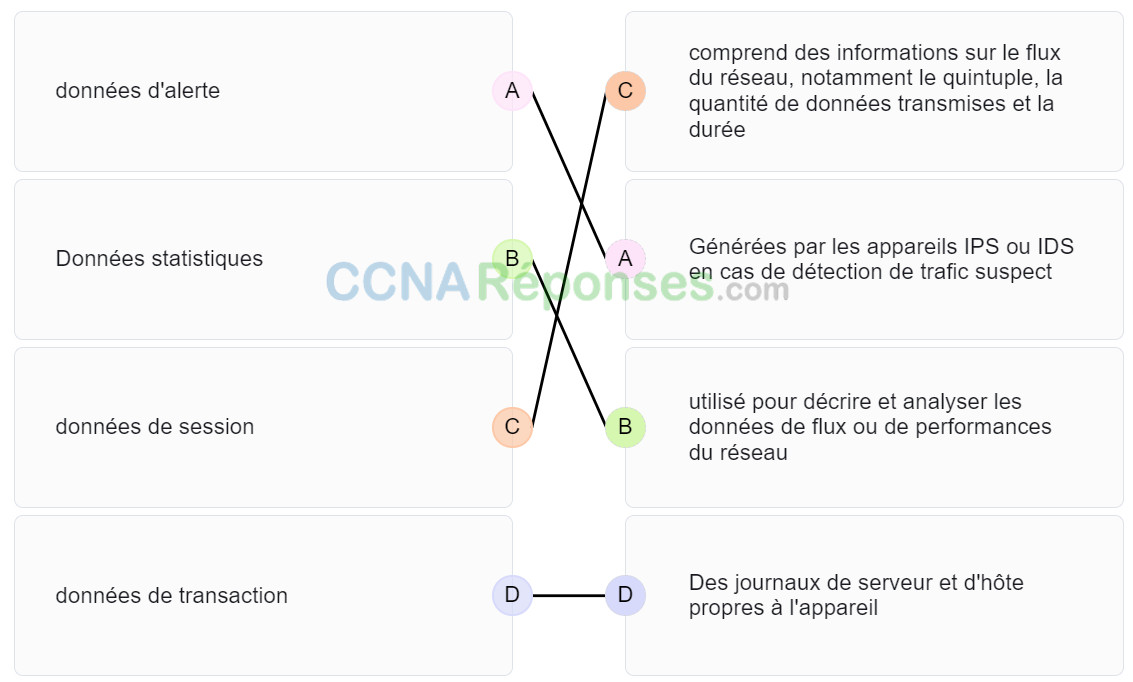

131. Faites correspondre le type de données liées au surveillance réseau avec une description.

| données de session | comprend des informations sur le flux du réseau, notamment le quintuple, la quantité de données transmises et la durée |

| données de transaction | Des journaux de serveur et d’hôte propres à l’appareil |

| Données statistiques | utilisé pour décrire et analyser les données de flux ou de performances du réseau |

| données d’alerte | Générées par les appareils IPS ou IDS en cas de détection de trafic suspect |

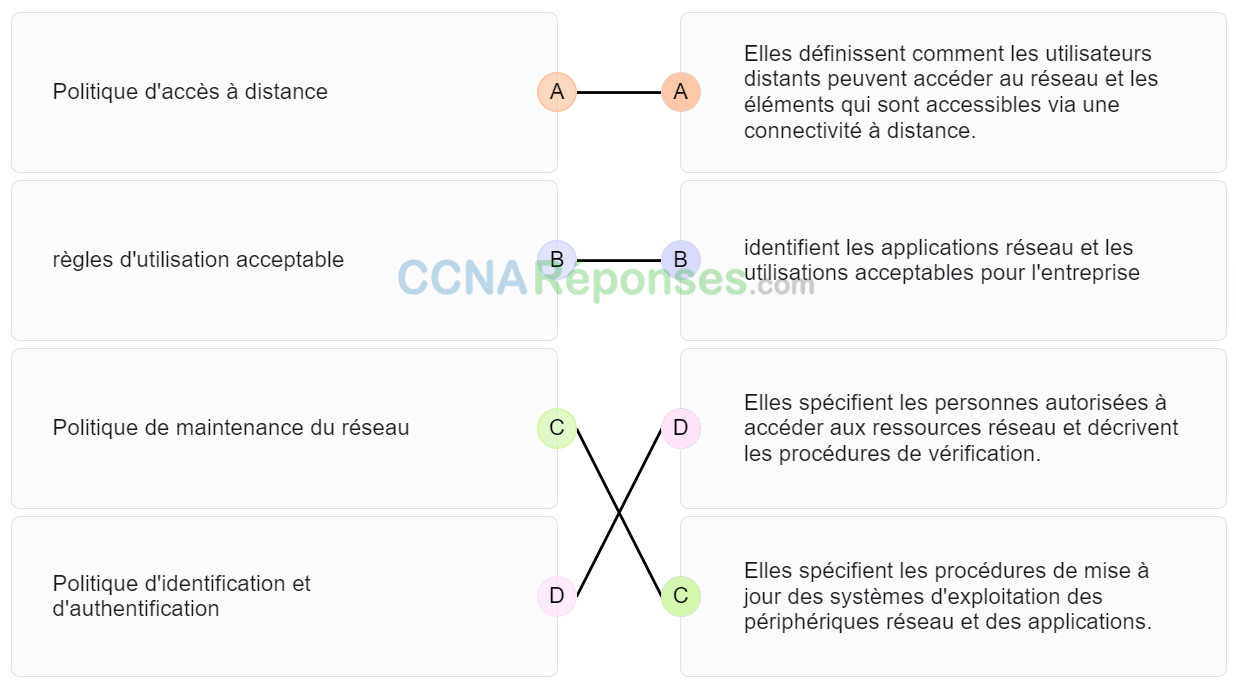

132. Associez la politique de sécurité à la description.

| Politique d’identification et d’authentification | Elles spécifient les personnes autorisées à accéder aux ressources réseau et décrivent les procédures de vérification. |

| Politique de maintenance du réseau | Elles spécifient les procédures de mise à jour des systèmes d’exploitation des périphériques réseau et des applications. |

| règles d’utilisation acceptable | identifient les applications réseau et les utilisations acceptables pour l’entreprise |

| Politique d’accès à distance | Elles définissent comment les utilisateurs distants peuvent accéder au réseau et les éléments qui sont accessibles via une connectivité à distance. |

133. Un technicien remarque qu’une application ne répond pas aux commandes et que l’ordinateur semble répondre lentement lorsque les applications s’ouvrent. Quel est le meilleur outil d’administration à utiliser pour forcer la libération de ressources système à partir de l’application qui ne répond pas ?

- Observateur d’événements

- Gestionnaire des tâches

- Ajouter ou supprimer des programmes

- Restauration du système

134. Quel format d’unité de données de protocole est utilisé lorsque des bits sont reçus du support réseau par la carte réseau d’un hôte ?

- fichier

- segment

- trame

- paquet

135. En termes de NAT, quel type d’adresse désigne l’adresse IPv4 globalement routable d’un hôte de destination sur l’internet ?

- Globale interne

- Locale interne

- Globale externe

- Locale externe

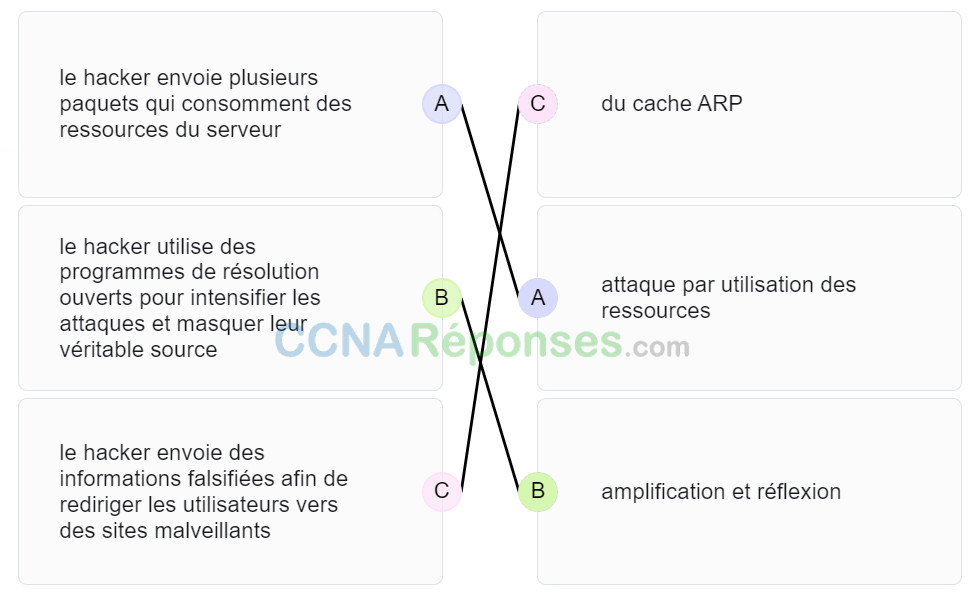

136. Associez l’attaque à sa définition.

| le hacker envoie plusieurs paquets qui consomment des ressources du serveur | attaque par utilisation des ressources |

| le hacker utilise des programmes de résolution ouverts pour intensifier les attaques et masquer leur véritable source | amplification et réflexion |

| le hacker envoie des informations falsifiées afin de rediriger les utilisateurs vers des sites malveillants | du cache ARP |

137. Quelle mesure un analyste de sécurité peut-il prendre pour effectuer une surveillance efficace de la sécurité contre le trafic réseau crypté par la technologie SSL?

- Déployer un appliance Cisco SSL

- Utilisez un serveur Syslog pour capturer le trafic réseau.

- Déployer un ASA Cisco.

- Nécessite des connexions d’accès à distance via le VPN IPSec.

138. Dans le cadre d’une approche de défense en profondeur multicouche, quel périphérique refuse les connexions aux réseaux internes établies depuis des réseaux non fiables, mais autorise les utilisateurs internes de l’entreprise à se connecter à des réseaux de ce type ?

- Pare-feu

- Commutateur de couche d’accès

- Routeur interne

- IPS

139. Le personnel de sécurité informatique d’une entreprise constate que le serveur déployé dans la zone démilitarisée est fréquemment la cible de hackers. On décide alors d’implémenter un système de gestion des correctifs pour gérer le serveur. Quelle stratégie de gestion des risques est utilisée pour répondre aux risques identifiés ?

- conservation des risques

- réduction des risques

- partage des risques

- évitement des risques

140. Quel type de preuve ne suffit pas pour justifier un fait en matière de sécurité informatique ?

- indirecte

- corroborante

- par ouï-dire

- meilleur

141. Quel avantage présente la conversion des données de fichiers journaux dans un schéma commun ?

- Créer un modèle de données basé sur des champs de données à partir d’une source

- Permettre une analyse et un traitement aisés des jeux de données

- Permettre la mise en œuvre d’une normalisation et d’une inspection partielles

- Créer un ensemble d’extractions de champs basées sur des expressions régulières (regex)

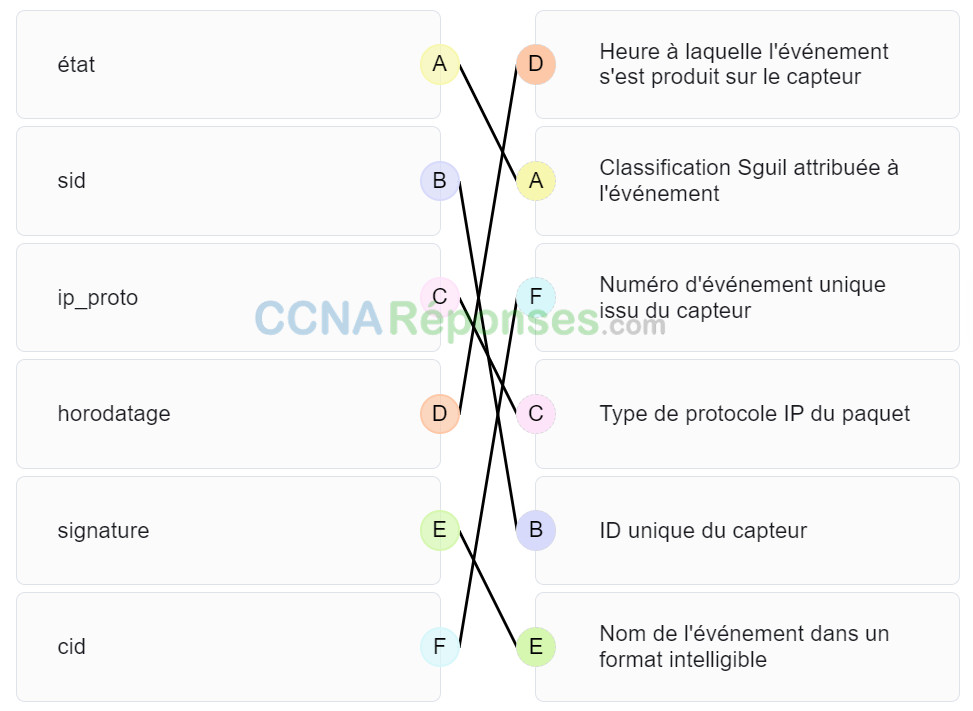

142. Associez le champ du tableau d’événements de Sguil à sa description.

| état | Classification Sguil attribuée à l’événement |

| sid | ID unique du capteur |

| ip_proto | Type de protocole IP du paquet |

| horodatage | Heure à laquelle l’événement s’est produit sur le capteur |

| signature | Nom de l’événement dans un format intelligible |

| cid | Numéro d’événement unique issu du capteur |

143. Reportez-vous à l’illustration. Un analyste en cybersécurité visualise les paquets transmis par le commutateur S2. Quelles adresses identifient les trames contenant les données envoyées de PCA vers PCB ?

- IP source : 192.168.2.1

MAC source : 00-60-0F-B1-33-33

IP de destination : 192.168.2.101

MAC de destination : 08-CB-8A-5C-BB-BB - IP source : 192.168.1.212

MAC source : 01-90-C0-E4-AA-AA

IP de destination : 192.168.2.101

MAC de destination : 08-CB-8A-5C-BB-BB - IP source : 192.168.1.212

MAC source : 00-60-0F-B1-33-33

IP de destination : 192.168.2.101

MAC de destination : 00-D0-D3-BE-00-00 - IP source : 192.168.1.212

MAC source : 00-60-0F-B1-33-33

IP de destination : 192.168.2.101

MAC de destination : 08-CB-8A-5C-BB-BB

144. Quels sont les deux types de données qui peuvent être classés comme informations personnelles identifiables (PII) ? Citez-en deux.

- Nombre moyen d’animaux par région

- Utilisation des urgences hospitalières par région

- Lecture d’un thermostat à domicile

- Plaque d’immatriculation

- Photographies Facebook

145. Quel est un inconvénient de DDNS?

- À l’aide de DDNS, une modification d’un mappage d’adresses IP existant peut prendre plus de 24 heures et entraîner une interruption de la connectivité.

- Grâce aux services DDNS gratuits, les acteurs de menace peuvent rapidement et facilement générer des sous-domaines et modifier les enregistrements DNS.

- Le DDNS est considéré comme malin et doit être surveillé par un logiciel de sécurité.

- DDNS ne peut pas coexister sur un sous-domaine réseau qui utilise également DNS.

146. Quelle est la caractéristique d’une analyse probabiliste dans une évaluation d’alerte?

- Les variables aléatoires créent des difficultés pour connaître le résultat d’un événement donné avec certitude

- Chaque événement est le résultat inévitable des causes précédentes

- Analyse des applications conformes aux normes de réseau/application

- Méthode précise qui donne le même résultat à chaque fois en se basant sur des conditions prédéfinies

147. Citez deux propriétés d’une fonction de hachage cryptographique. Citez-en deux.

- Des entrées complexes produisent des hachages complexes.

- Le résultat est de longueur fixe.

- La fonction de hachage est unidirectionnelle et irréversible.

- Les fonctions de hachage peuvent être dupliquées à des fins d’authentification.

- L’entrée d’un algorithme de hachage donné doit avoir une taille fixe.

148. Quelle partie de l’URL http://www.cisco.com/index.html représente le domaine DNS de niveau supérieur ?

- http

- www

- Index

- .com

149. Reportez-vous à l’illustration. Quelle interface dont l’adresse IP de périphérique doit être utilisée comme paramètre de passerelle par défaut de l’hôte H1?

- R1: G0/0

- R2: S0/0/0

- R2: S0/0/1

- R1: S0/0/0

150. Qu’est-ce qu’un système de surveillance du réseau ?

- Une fonctionnalité prise en charge sur les commutateurs Cisco qui leur permet de copier des trames et de les transmettre à un périphérique d’analyse

- Une technologie Cisco qui fournit des statistiques sur les paquets qui transitent via un routeur ou un commutateur multicouche

- Une technologie utilisée pour fournir des rapports en temps réel et une analyse à long terme des événements liés à la sécurité

- Un périphérique passif qui transmet tout le trafic et les erreurs de couche physique à un périphérique d’analyse

151. Lorsqu’un utilisateur visite une boutique en ligne qui utilise le protocole HTTPS, son navigateur demande une liste de révocation de certificat à l’autorité de certification. Quel est l’objectif de cette requête ?

- Négocier la meilleure méthode de chiffrement à utiliser

- Demander le certificat auto-signé à l’autorité de certification

- Vérifier la longueur de la clé utilisée pour le certificat numérique

- Vérifier la validité du certificat numérique

152. Associez l’élément de profil de serveur à sa description.

| comptes de service | Définitions du type de service qu’une application est autorisée à exécuter sur un hôte donné |

| comptes utilisateur | Paramètres définissant l’accès et le comportement des utilisateurs |

| ports d’écoute | Les ports et démons TCP et UDP pouvant être ouverts sur le serveur |

| environnement logiciel | Tâches, processus et applications pouvant être exécutés sur le serveur |

153. À quoi sert Tor ?

- Faire don de cycles de processeur à des tâches de calcul distribuées dans un réseau P2P de partage de processeurs

- Permettre aux utilisateurs de naviguer de manière anonyme sur Internet

- Inspecter le trafic entrant à la recherche d’éléments qui enfreignent une règle ou correspondent à la signature d’un exploit connu

- Se connecter en toute sécurité à un réseau distant via une liaison non sécurisée telle qu’une connexion Internet

154. Quel type de données est considéré comme un exemple de données volatiles ?

- Fichiers journaux

- Cache du navigateur web

- Fichiers temporaires

- Registres de mémoire

155. Quelles sont les trois fonctions principales fournies par Security Onion ? Citez-en trois.

- Détection des intrusions

- Gestion des appareils de sécurité

- Analyse des alertes

- Confinement des attaques

- Capture complète des paquets

- Planification de la continuité des activités

156. Dans un système d’exploitation Linux, quel composant interprète les commandes utilisateur et les transmet au système d’exploitation?

- démon

- Interface utilisateur

- kernel

- shell

157. Quel outil inclus dans Security Onion est une série de plugins logiciels qui envoient différents types de données aux banques de données Elasticsearch?

- OSSEC

- Conservateur

- Beats

- ElastaLert

158. Quelles garanties la signature numérique offre-t-elle concernant le code téléchargé sur Internet ? Citez-en deux.

- Le code a été chiffré avec une clé privée et une clé publique.

- Le code est authentique et provient de l’éditeur.

- Le code ne contient aucune erreur.

- Le code n’a pas été modifié depuis qu’il a quitté l’éditeur de logiciels.

- Le code ne contient aucun virus.

159. Quelle commande Linux est utilisée pour gérer les processus ?

- grep

- chrootkit

- kill

- ls

160. Quelle étape du cycle de vie de gestion des vulnérabilités établit un profil de risque de base afin d’éliminer les risques selon le niveau d’importance des ressources, les menaces de vulnérabilité et la classification des ressources ?

- hiérarchisation des ressources

- détection

- vérification

- évaluation

161. Quel journal de l’Observateur d’événements Windows contient les événements relatifs au fonctionnement des pilotes, des processus et du matériel ?

- journaux système

- journaux d’applications

- journaux de configuration

- journaux de sécurité

162. Quels sont les deux types de trafic réseau illisible qui peuvent être éliminés des données collectées par NSM ? Citez-en deux.

- Trafic de diffusion

- Trafic IPsec

- Trafic SSL

- Trafic des mises à jour de routage

- Trafic STP

163. Quelles sont les trois procédures mises à la disposition des analystes en sécurité dans Sguil pour répondre aux alertes ? Citez-en trois.

- Expiration des faux positifs.

- Transmission d’une alerte incertaine.

- Mise en corrélation d’alertes similaires sur une même ligne.

- Création de requêtes à l’aide du générateur de requêtes.

- Basculement vers d’autres outils et sources d’informations.

- Catégorisation des vrais positifs.

164. Associez les commandes CLI Linux à leur fonction. (Les options ne sont pas toutes utilisées.)

| cd | Change le répertoire en cours |

| man | Affiche la documentation d’une commande spécifique |

| mkdir | Crée un répertoire sous le répertoire en cours |

| rm | Supprime des fichiers |

| ls | Copie des fichiers depuis la source vers la destination |

165. Associez les parties prenantes en matière d’incident de sécurité au rôle correspondant.

| service d’assistance IT | conserve des preuves des attaques |

| direction | conçoit le budget |

| service juridique | s’assure que les politiques sont conformes aux directives locales et fédérales |

| assurance des informations | modifie les règles de pare-feu |

| ressources humaines | prend des mesures disciplinaires |

166. L’administrateur a été informé d’un ralentissement du réseau, ce qui l’a amené à examiner les alertes du serveur. Il confirme qu’une alerte correspond bien à un incident réel. Quelle est la classification des alertes de sécurité de ce type de scénario?

- vrai positif

- vrai négatif

- faux positif

- faux négatif

167. Comment les données statistiques peuvent-elles être utilisées pour décrire ou prédire le comportement du réseau ?

- En répertoriant les résultats des activités de navigation sur le web de l’utilisateur

- En affichant des messages d’alerte qui sont générés par Snort

- En enregistrant les conversations entre les terminaux connectés au réseau

- En comparant le comportement normal sur le réseau au comportement actuel

168. Quelle méthode peut-on utiliser pour sécuriser un appareil ?

- Activer la détection automatique USB

- Autoriser les services par défaut à rester activés

- Utiliser SSH et désactiver l’accès au compte racine via SSH

- Continuer à utiliser les mêmes mots de passe