Examen Pratique Final de CyberOps Associate 1.0 réponses Français

1. Un technicien configure le courrier électronique sur un appareil mobile. L’utilisateur souhaite conserver ses messages électroniques d’origine sur le serveur, les organiser en dossiers et synchroniser les dossiers entre l’appareil mobile et le serveur. Quel protocole de messagerie le technicien doit-il utiliser ?

- POP3

- IMAP

- SMTP

- MIME

2. Quels sont les deux problèmes qui peuvent être causés par un grand nombre de requêtes ARP et de messages de réponse? (Choisissez deux réponses.)

- Tous les messages de requête ARP doivent être traités par tous les nœuds du réseau local.

- Un grand nombre de messages de requête et de réponse ARP peuvent ralentir le processus de commutation, ce qui conduit le commutateur à apporter de nombreuses modifications dans sa table MAC.

- Le réseau peut être saturé car les messages de réponse ARP ont une charge utile très importante grâce à l’adresse MAC de 48 bits et à l’adresse IP de 32 bits qu’ils contiennent.

- Les commutateurs sont surchargés car ils concentrent tout le trafic des sous-réseaux connectés.

- La requête ARP est envoyée en tant que diffusion et inondera l’ensemble du sous-réseau.

3. Si la passerelle par défaut est mal configurée sur l’hôte, quel en est l’impact sur les communications ?

- L’hôte peut communiquer avec les hôtes du réseau local, mais n’est pas en mesure de le faire avec ceux des réseaux distants.

- L’hôte peut communiquer avec les hôtes de réseaux distants, mais n’est pas en mesure de le faire avec ceux du réseau local.

- L’hôte n’est pas en mesure de communiquer sur le réseau local.

- Cela n’influe en rien sur les communications.

4. Quels sont les deux messages ICMPv6 qui ne sont pas présents dans ICMP pour IPv4? (Choisissez deux réponses.)

- Redirection de la route

- Dépassement du délai

- Annonce de routeur

- Destination injoignable

- Sollicitation de voisin

- Confirmation de l’hôte

5. Suite à des plaintes des utilisateurs, un technicien remarque que le serveur Web de l’établissement universitaire est très lent. Une vérification révèle un nombre anormalement élevé de requêtes TCP émanant de divers endroits sur Internet. Quelle peut être l’origine du problème ?

- Il y a un virus sur le serveur

- Une attaque DDoS est en cours

- Une attaque par rejeu (replay attack) est en cours

- La bande passante est insuffisante pour se connecter au serveur

6. Quelle est la notation de longueur du préfixe pour le masque de sous-réseau 255.255.255.224 ?

- /27

- /25

- /28

- /26

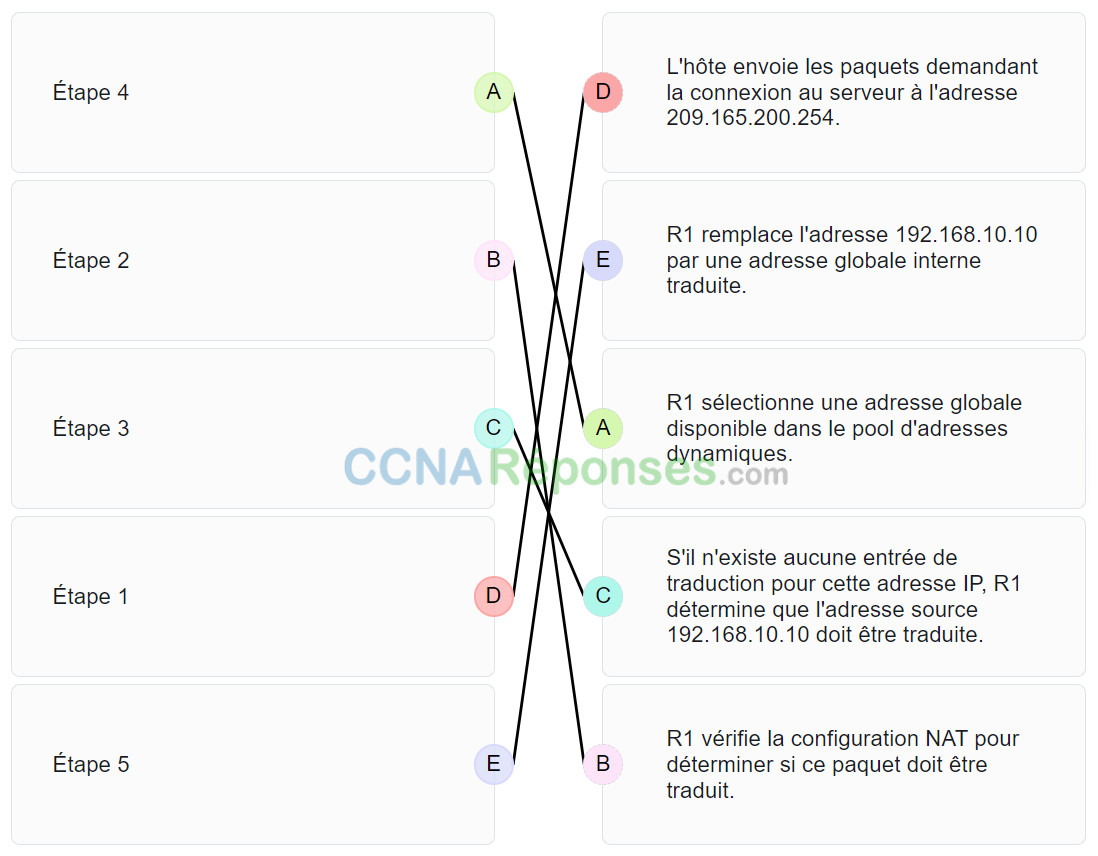

7. Associez les étapes aux actions utilisées lorsqu’un hôte interne dont l’adresse IP est 192.168.10.10 tente d’envoyer un paquet à un serveur externe dont l’adresse IP est 209.165.200.254 via un routeur R1 exécutant la NAT dynamique.

8. Quelle instruction décrit une stratégie de sécurité typique pour une configuration de pare-feu DMZ?

- Le trafic provenant de l’interface DMZ est autorisé de manière sélective à l’interface externe.

- Le trafic provenant de l’interface externe est autorisé à traverser le pare-feu vers l’interface interne avec peu ou pas de restrictions.

- Le trafic de retour de l’intérieur associé au trafic provenant de l’extérieur est autorisé à traverser de l’interface interne à l’interface externe.

- Le trafic de retour de l’extérieur associé au trafic en provenance de l’intérieur est autorisé à passer de l’interface extérieure à l’interface DMZ.

- Le trafic provenant de l’interface interne est généralement bloqué entièrement ou de manière très sélective à l’interface externe.

9. Quels sont les deux principaux composants d’une infrastructure à clé publique (PKI) utilisés pour la sécurité du réseau ? (Choisissez deux réponses.)

- Autorité de certification

- Certificats numériques

- Algorithmes de chiffrement symétrique

- IPS

- Génération de clés prépartagées

10. Quelle est la caractéristique du DNS?

- Les serveurs DNS sont programmés pour supprimer les demandes de traductions de noms qui ne se trouvent pas dans leur zone.

- Tous les serveurs DNS doivent gérer les mappages pour l’ensemble de la structure DNS.

- Le DNS repose sur une topologie de concentrateur et de rayons avec des serveurs centralisés.

- Les serveurs DNS peuvent mettre en cache les requêtes récentes afin de réduire le trafic des requêtes DNS.

11. Quel type de message est envoyé par un client DHCPv4 demandant une adresse IP?

- Message de monodiffusion DHCPOFFER

- Message de diffusion DHCPDISCOVER

- Message de monodiffusion DHCPACK

- Message de monodiffusion DHCPDISCOVER

12. Quelles sont les deux caractéristiques communes de l’IDS et de l’IPS? (Choisissez deux réponses.)

- Les deux ont un impact minime sur les performances du réseau.

- Les deux utilisent des signatures pour détecter le trafic malveillant.

- Tous deux reposent sur un périphérique réseau supplémentaire pour répondre au trafic malveillant.

- Les deux solutions sont déployées comme des capteurs.

- Les deux analysent des copies du trafic réseau.

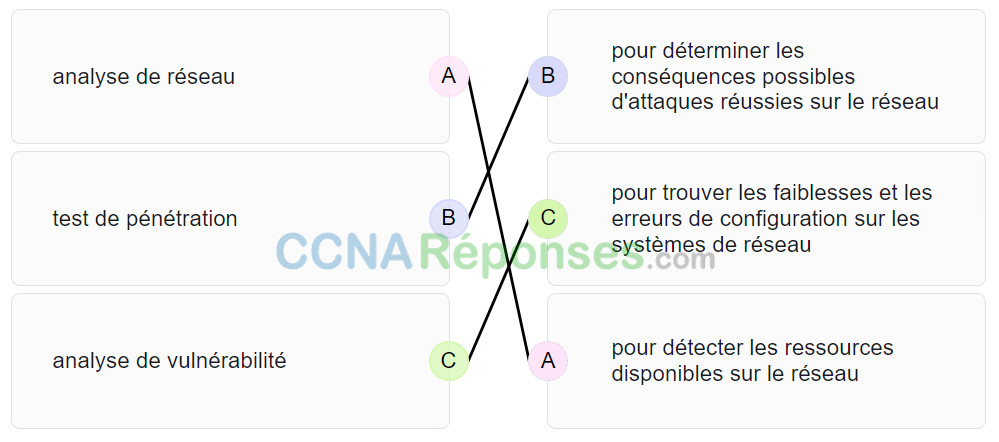

13. Associez la technique de sécurité du réseau à la façon dont elle est utilisée pour tester la sécurité du réseau.

14. Un administrateur réseau configure un serveur AAA pour gérer l’authentification TACACS+. Quels sont les deux attributs de l’authentification TACACS+? (Choisissez deux réponses.)

- Chiffrement de toutes les communications

- Port TCP 40

- Processus d’authentification et d’autorisation unique

- Port UDP 1645

- Processus d’authentification et d’autorisation séparés

- Cryptage uniquement pour le mot de passe d’un utilisateur

15. Quel mécanisme TCP est utilisé pour empêcher l’encombrement des réseaux ?

- fenêtre glissante

- connexion en trois étapes

- Une paire d’interfaces de connexion

- échange en deux étapes

16. Quels sont les deux énoncés qui décrivent une attaque d’accès ? Citez-en deux.

- Dans les attaques par exploitation de la confiance, un ordinateur portable est généralement utilisé comme point d’accès non autorisé pour capturer et copier tout le trafic réseau dans un lieu public ; un point d’accès sans fil, par exemple.

- Les attaques de redirection de port utilisent une carte réseau en mode de proximité pour capturer tous les paquets envoyés sur un réseau local.

- Les attaques de type Buffer Overflow écrivent des données au-delà de la mémoire tampon allouée afin d’écraser des données valides ou d’exploiter des systèmes pour exécuter du code malveillant.

- Les attaques de mot de passe peuvent être implémentées en utilisant des méthodes d’attaque par force brute, des chevaux de Troie ou des renifleurs de paquets.

- Pour détecter des services d’écoute, les attaques par balayage de ports analysent une plage de numéros de port TCP et UDP sur un hôte.

17. Pourquoi DHCP est-il privilégié sur les grands réseaux ?

- Il est plus efficace dans la gestion des adresses IP que l’adressage statique.

- Il empêche le partage de fichiers protégés par des droits d’auteur.

- Les grands réseaux envoient davantage de requêtes pour la traduction de noms de domaine en adresses IP que les petits réseaux.

- Les hôtes sur de grands réseaux ont besoin de plus de paramètres pour la configuration de l’adressage IP que ceux sur de petits réseaux.

- DHCP utilise un protocole de couche transport fiable.

18. Lorsqu’un protocole sans connexion est utilisé sur une couche inférieure du modèle OSI, comment les données manquantes sont-elles détectées et retransmises le cas échéant ?

- Le processus de remise « best-effort » (au mieux) garantit que tous les paquets envoyés sont reçus.

- Les protocoles IP de la couche réseau gèrent les sessions de communication si aucun service de transport avec connexion n’est disponible.

- Les protocoles avec connexion de la couche supérieure permettent de suivre les données reçues et peuvent demander la retransmission depuis des protocoles de plus haut niveau sur l’hôte émetteur.

- Des accusés de réception sans connexion sont utilisés pour demander une retransmission.

19. Quelles sont les deux actions qui peuvent être effectuées lors de la configuration du Pare-feu Windows? (Choisissez deux réponses.)

- Activer l’authentification par l’adresse MAC

- Autoriser un pare-feu logiciel différent à contrôler l’accès.

- Effectuer une annulation.

- Activez le contrôle des ports.

- Ouvrez manuellement les ports requis pour des applications spécifiques.

20. Quel protocole la commande traceroute utilise-t-elle pour envoyer et recevoir des requêtes et des réponses d’écho ?

- SNMP

- Telnet

- TCP

- ICMP

21. En quoi consiste Internet ?

- C’est un réseau privé d’entreprise qui comporte des connexions LAN et WAN.

- Il fournit des connexions via des réseaux interconnectés à l’échelle mondiale.

- Il fournit un accès réseau aux appareils mobiles.

- C’est un réseau basé sur la technologie Ethernet.

22. Quel est l’objectif le plus courant de l’empoisonnement de l’optimisation pour les moteurs de recherche (SEO) ?

- saturer un périphérique réseau avec des paquets créés de façon malveillante

- créer un réseau de zombies

- tromper quelqu’un pour l’amener à installer un programme malveillant ou à divulguer des données personnelles

- accroître le trafic web vers des sites malveillants

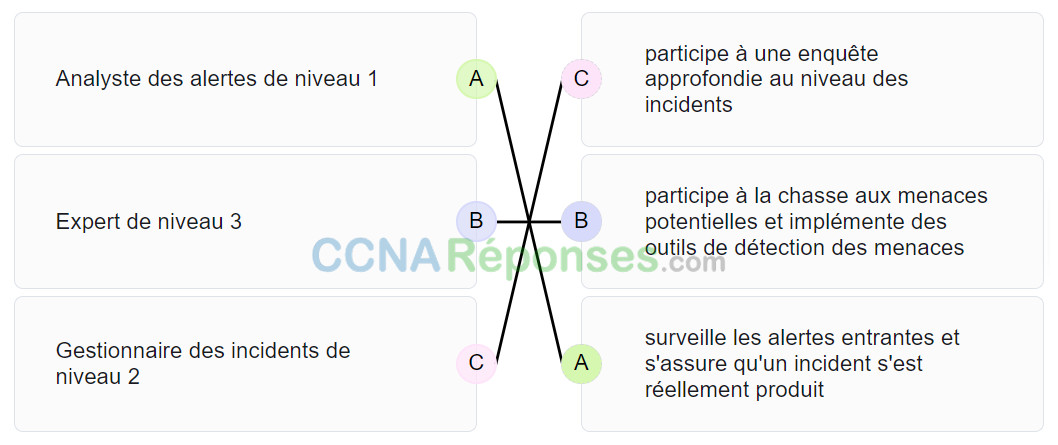

23. Faites correspondre les intitulés de poste aux personnels du centre opérationnel de sécurité.

24. En quoi un système de gestion des événements et des informations liés à la sécurité (SIEM) peut-il aider le personnel d’un centre opérationnel de sécurité à lutter contre les menaces pour la sécurité ?

- En combinant des données provenant de plusieurs technologies

- En analysant des données d’enregistrement en temps réel

- En intégrant tous les dispositifs et appliances de sécurité dans une entreprise

- En implémentant de manière dynamique des règles de pare-feu

25. Quel outil de surveillance de réseau enregistre des trames réseau capturées dans des fichiers PCAP ?

- SIEM

- NetFlow

- SNMP

- Wireshark

26. Quel outil de surveillance de réseau appartient à la catégorie des analyseurs de protocole réseau ?

- Wireshark

- SNMP

- SPAN

- SIEM

27. Citez deux outils de surveillance qui capturent le trafic réseau et le transmet à des dispositifs de surveillance du réseau. Citez-en deux.

- Wireshark

- Système de surveillance du réseau

- SNMP

- SPAN

- SIEM

28. Citez trois algorithmes conçus pour générer et vérifier des signatures numériques. Citez-en trois.

- Protocole IKE

- DSA

- 3DES

- ECDSA

- AES

- RSA

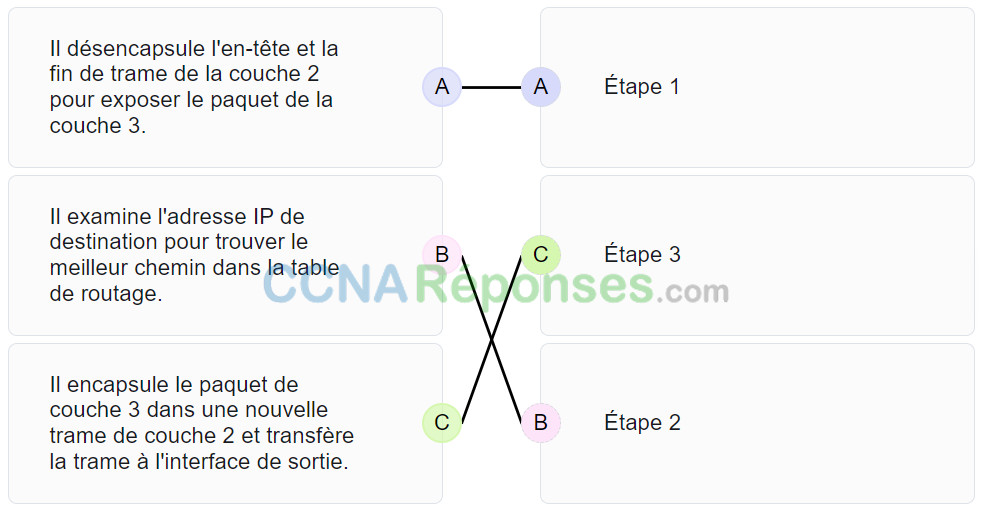

29. Un routeur a reçu un paquet destiné à un réseau qui ne figure pas dans la table de routage. Quelles étapes le routeur effectue-t-il pour envoyer ce paquet sur son chemin. Faites correspondre l’étape à la tâche effectuée par le routeur.

30. Quel énoncé décrit l’état des comptes administrateur et invité après qu’un utilisateur a installé la version de Windows pour ordinateur de bureau sur un nouvel ordinateur ?

- Par défaut, le compte invité est activé, mais le compte administrateur est désactivé.

- Par défaut, les comptes administrateur et invité sont tous deux désactivés.

- Par défaut, le compte administrateur est activé, mais le compte invité est désactivé.

- Par défaut, les comptes administrateur et invité sont tous deux activés.

31. À quelle fin un utilisateur peut-il exécuter la commande nslookup cisco.com sur un ordinateur Windows?

- pour découvrir le temps de transmission nécessaire pour atteindre le serveur Cisco

- pour vérifier si le service DNS est en cours d’exécution

- pour se connecter au serveur Cisco

- pour tester si le serveur Cisco est accessible

32. Sur la base de la sortie de commande affichée, quelle(s) permission(s) de fichiers a (ont) été attribuée(s) à l’autre groupe d’utilisateurs pour le fichier data.txt ?

ls –l data.txt -rwxrw-r-- sales staff 1028 May 28 15:50 data.txt

- lecture, écriture

- lecture

- accès complet

- lecture, écriture et exécution

33. Quelle section d’une stratégie de sécurité est utilisée pour spécifier que seules les personnes autorisées ont accès aux données de l’entreprise ?

- Déclaration d’autorité

- Stratégie d’accès Internet

- Stratégie d’accès sur campus

- Politique d’identification et d’authentification

- Champ d’application

- Politique d’utilisation acceptable

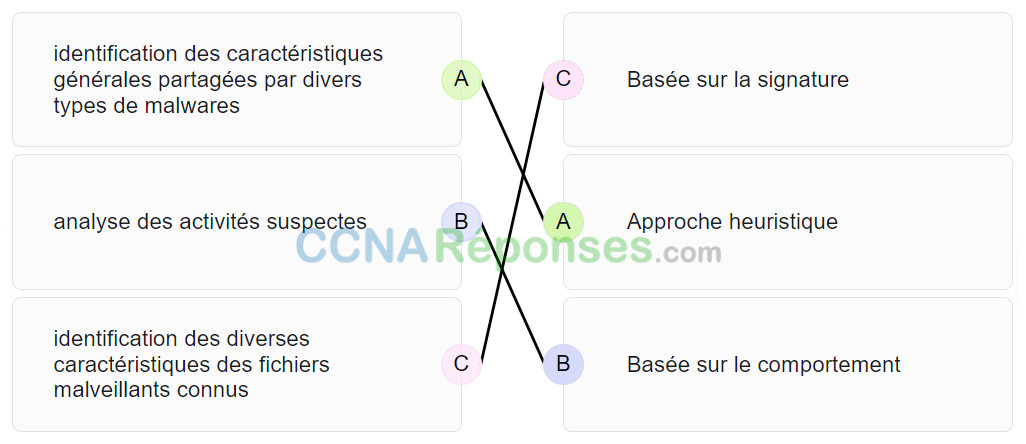

34. Associez la description à l’approche antimalware.

35. Quel énoncé décrit l’approche de détection des intrusions basée sur les anomalies ?

- Elle compare les signatures du trafic entrant avec les entrées d’une base de données d’intrusions connues.

- Elle compare les opérations d’un hôte par rapport à une stratégie de sécurité bien définie.

- Elle compare le comportement d’un hôte à une référence de base afin d’identifier d’éventuelles intrusions.

- Elle compare le fichier de définition antivirus à un référentiel basé sur le cloud pour déterminer les mises à jour les plus récentes.

36. Quels trois éléments d’information se trouvent dans les données de session? (Choisissez trois propositions.)

- Les adresses IP source et de destination

- Les adresses MAC de source et de destination

- Nom d’utilisateur

- Le numéro du port de la source et de la destination

- Adresse IP de la passerelle par défaut

- Protocole de couche transport

37. Comment les informaticiens d’une entreprise gèrent-ils les cybermenaces basées sur le protocole DNS ?

- Ils limitent le nombre de requêtes DNS autorisées au sein de l’entreprise.

- Ils surveillent les journaux du serveur proxy à la recherche de requêtes DNS inhabituelles.

- Ils utilisent des systèmes IPS/IDS pour analyser le trafic interne de l’entreprise.

- Ils limitent le nombre de navigateurs ou d’onglets de navigation ouverts simultanément.

38. Quels sont les deux éléments qui forment la valeur PRI d’un message syslog ? Citez-en deux.

- horodatage

- gravité

- établissement

- hostname

- en-tête

39. En quoi l’utilisation du protocole HTTPS complique-t-elle la surveillance de la sécurité du réseau ?

- Le protocole HTTPS peut être utilisé pour infiltrer des requêtes DNS.

- Le protocole HTTPS ne peut pas protéger les visiteurs d’un site web fourni par l’entreprise.

- Le protocole HTTPS rend plus complexes les paquets capturés.

- Le trafic du navigateur web est dirigé vers les serveurs infectés.

40. Quels sont les trois avantages liés à l’utilisation de liens symboliques par rapport à des liens matériels sous Linux ? Citez-en trois.

- Ils peuvent pointer vers un répertoire.

- Ils peuvent être compressés.

- Ils peuvent afficher l’emplacement du fichier d’origine.

- Les liens symboliques peuvent être exportés.

- Ils peuvent pointer vers un fichier dans un autre système de fichiers.

- Ils peuvent être chiffrés.

41. Quels sont les deux protocoles associés à la couche de transport ? (Choisissez deux propositions.)

- IP

- PPP

- UDP

- TCP

- ICMP

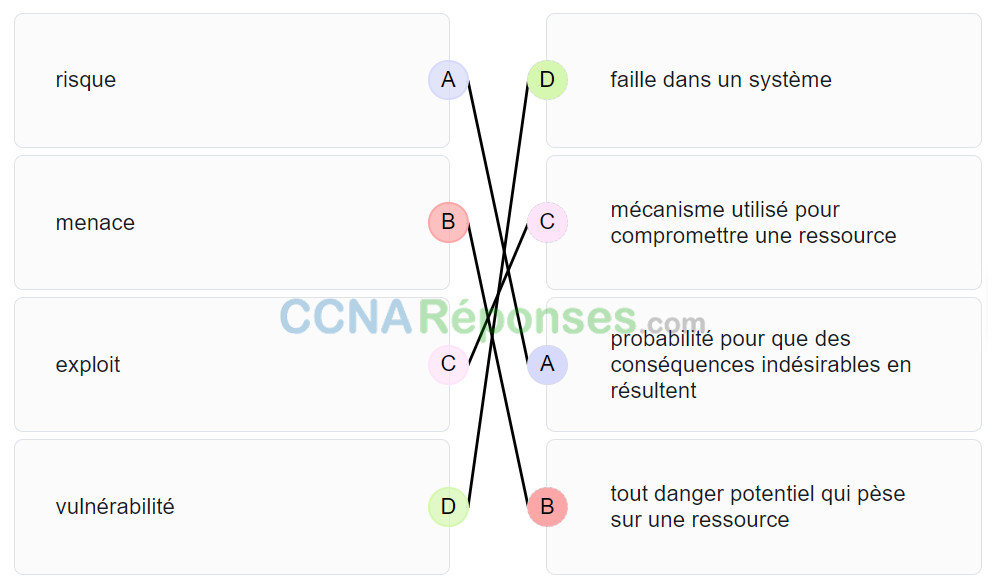

42. Associez le concept de sécurité à la description appropriée.

43. Dans le cadre du traitement d’une menace à la sécurité à l’aide du modèle de chaîne de frappe, quelles méthodes une entreprise peut-elle appliquer pour bloquer les exploitations potentielles sur un système ? Citez-en deux.

- Formez les développeurs web à la sécurisation du code.

- Menez une analyse complète des malwares.

- Effectuez des analyses régulières des vulnérabilités et des tests d’intrusion fréquents.

- Collectez les journaux web et de messagerie pour l’investigation.

- Créez des systèmes capables de détecter le comportement des attaques connues.

44. Quel est l’objectif d’une attaque menée au cours de la phase d’installation de la chaîne de frappe ?

- Exploiter la vulnérabilité et prendre le contrôle de la cible.

- Établir une connexion entre un serveur de type commande et contrôle (C&C) et le système cible.

- Créer une porte dérobée sur le système cible pour permettre un accès futur.

- Utiliser les informations de la phase de reconnaissance afin de développer une arme contre la cible.

45. Quelle activité est généralement effectuée par un hacker lors de la phase d’installation de la chaîne de frappe ?

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Installer un shell web sur le serveur web cible pour un accès permanent.

- Ouvrir un canal de communication bidirectionnelle vers l’infrastructure CnC.

- Récolter des adresses e-mail de comptes utilisateur.

46. Quelle est la responsabilité du service des ressources humaines dans le traitement d’un incident ?

- Coordonner les opérations de gestion des incidents avec les autres parties prenantes et minimiser l’impact de l’incident.

- S’assurer que les politiques, les plans et les procédures de gestion des incidents sont conformes aux directives locales et fédérales.

- Mettre en place des actions pour réduire l’efficacité de l’attaque et conserver les preuves.

- Appliquer des mesures disciplinaires si un incident est causé par un employé.

47. Au cours de quelle phase du cycle de vie de gestion des incidents NIST, l’équipe CSIRT procède-t-elle à une surveillance en continu afin de détecter et de confirmer rapidement un incident ?

- détection et analyse

- préparation

- confinement, éradication et rétablissement des systèmes

- activités après l’incident

48. Après le confinement, quelle est la première étape pour éliminer une attaque ?

- Identifier tous les hôtes qui ont besoin de mesures correctives.

- Modifier tous les mots de passe.

- Appliquer un correctif à toutes les vulnérabilités.

- Organiser des réunions axées sur les leçons apprises.

49. Quelles sont les trois métriques d’impact figurant dans le groupe de mesures de base CVSS 3.0 ? Citez-en trois.

- Exploit

- Disponibilité

- Niveau de résolution

- Vecteur d’attaque

- Intégrité

- Confidentialité

50. Un administrateur réseau crée un profil de réseau pour générer une ligne de base du réseau. Qu’est-ce qui est inclus dans l’élément de l’espace d’adressage critique des ressources ?

- Les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- La liste des processus TCP ou UDP disponibles pour accepter les données

- Les adresses IP ou l’emplacement logique des données ou systèmes critiques

- Le délai entre le démarrage et l’interruption d’un flux de données

51. Selon le modèle de chaîne de frappe, que va faire un hacker pour créer une porte dérobée sur une cible compromise ?

- Ouvrir un canal de communication bidirectionnelle vers l’infrastructure C&C.

- Ajouter des services et des clés d’exécution automatique.

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Collecter et exfiltrer des données.

52. Les utilisateurs signalent qu’un fichier de base de données sur le serveur principal est inaccessible. Un administrateur de base de données vérifie le problème et remarque que le fichier de base de données est maintenant chiffré. L’entreprise reçoit un e-mail menaçant exigeant une rançon pour déchiffrer le fichier de base de données. Quel type d’attaque l’entreprise a-t-elle subie ?

- Ransomware

- Cheval de Troie

- Attaque man-in-the-middle

- Attaque par déni de service (DoS)

53. Quel type de preuve étaye un argument sur la base d’un élément de preuve obtenu précédemment ?

- meilleure preuve

- preuve indirecte

- preuve corroborante

- preuve directe

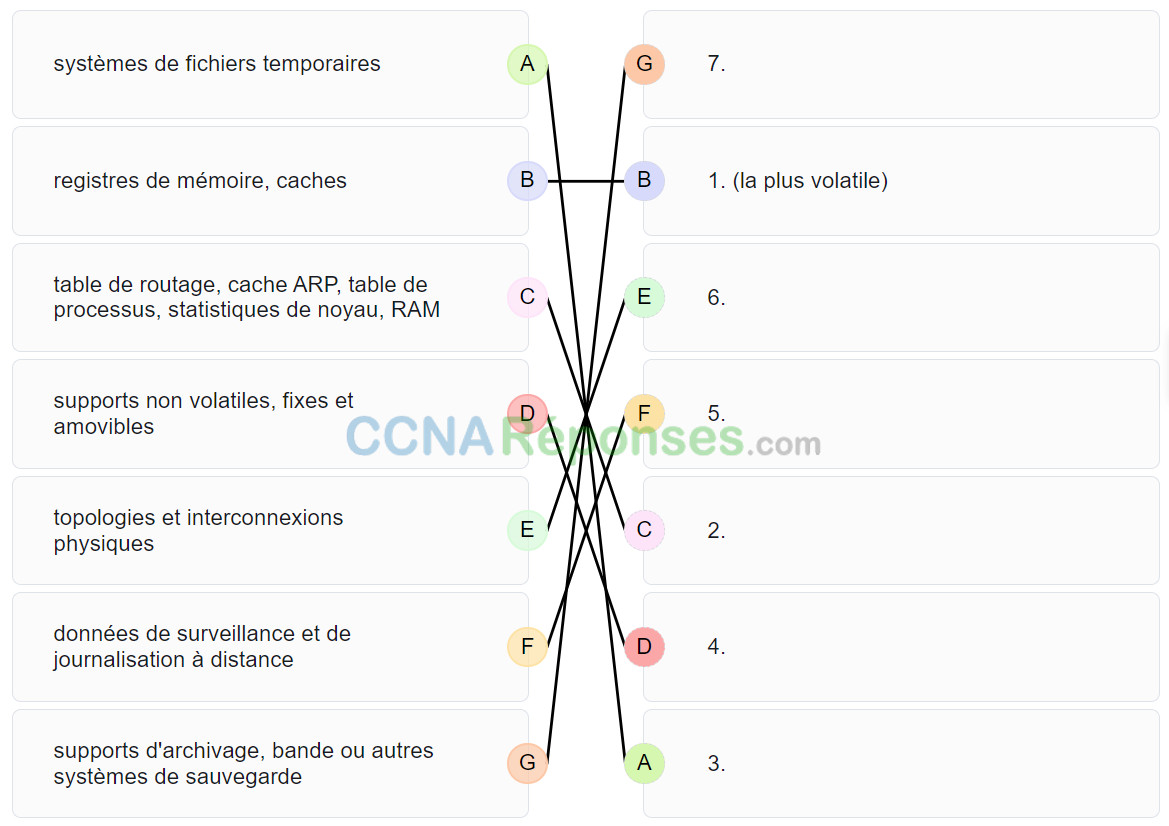

54. Placez la priorité de collecte des preuves de la plus volatile à la moins volatile, conformément aux instructions de l’IETF.

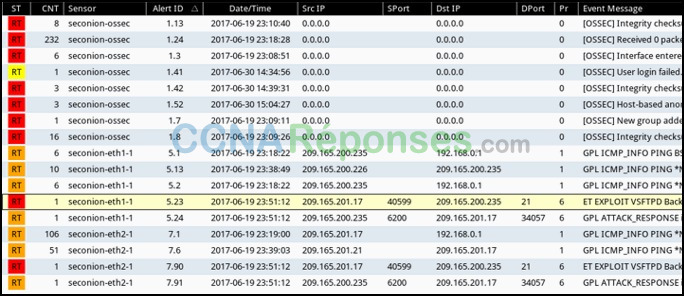

55. Reportez-vous à l’illustration. Quel champ de la fenêtre d’application Sguil indique la priorité d’un événement ou d’un ensemble d’événements corrélés ?

- CNT

- AlertID

- ST

- Pr

56. Quels deux types de trafic réseau proviennent de protocoles qui génèrent beaucoup de trafic de routine? (Choisissez deux réponses.)

- Trafic d’alerte d’audit de sécurité Windows

- Trafic IPsec

- Trafic STP

- Trafic SSL

- Trafic des mises à jour de routage

57. Qu’indique une classification d’alerte de sécurité de type « vrai négatif » ?

- Le trafic normal est ignoré comme il se doit et aucune alerte erronée n’est émise.

- Les exploits ne sont pas détectés par les systèmes de sécurité installés.

- Une alerte est émise à tort et ne correspond pas à un incident réel.

- Après vérification, l’alerte s’est avérée être un incident réel.

58. Comment l’ID d’événement est-il attribué dans Sguil?

- Tous les événements de la série d’événements corrélés reçoivent le même ID d’événement.

- Seul le premier événement de la série d’événements corrélés reçoit un ID unique.

- Tous les événements de la série d’événements corrélés reçoivent le même ID de groupe d’événements.

- Chaque événement de la série d’événements corrélés se voit attribuer un ID unique.

59. Un spécialiste en sécurité du réseau est chargé de mettre en place une mesure de sécurité qui surveille l’état des fichiers critiques dans le data center et envoie immédiatement une alerte si un fichier est modifié. Sur quel aspect des communications sécurisées cette mesure de sécurité porte-t-elle ?

- La confidentialité des données

- L’intégrité des données

- La non-répudiation

- L’authentification de l’origine

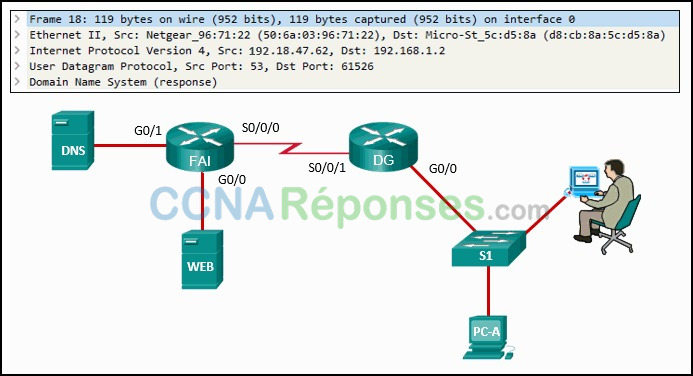

60. Reportez-vous à l’illustration. Un analyste en cybersécurité visualise les paquets capturés transmis via le commutateur S1. Quel périphérique possède l’adresse MAC d8:cb:8a:5c:d5:8a ?

- Routeur passerelle par défaut

- Routeur du FAI

- PC-A

- Serveur DNS

- Un serveur web

61. Un attaquant réachemine le trafic vers une fausse passerelle par défaut afin de tenter d’intercepter le trafic de données d’un réseau commuté. De quel type d’attaque s’agit-il?

- Usurpation DHCP (ou spoofing)

- inondation SYN sur TCP

- Empoisonnement du cache ARP

- Tunnellisation DNS

62. A quelle couche OSI une adresse IP source est-elle ajoutée à une PDU pendant le processus d’encapsulation?

- couche application

- couche transport

- couche réseau

- couche liaison de données

63. Un inonde de paquets avec des adresses IP source non valides demande une connexion sur le réseau. Le serveur essaie activement de répondre, ce qui fait que les demandes valides sont ignorées. De quel type d’attaque s’agit-il ?

- inondation SYN sur TCP

- Réinitialisation du TCP

- Inondation UDP

- Piratage de session TCP

64. Quels sont les deux types de renseignements personnels qui peuvent être vendus sur le web sombre par les cybercriminels? (Choisissez deux réponses.)

- nom d’un animal

- ville de résidence

- photos Facebook

- adresse postale

- nom d’une banque

65. Quel type de message ICMP peut être utilisé par les acteurs de menaces pour effectuer des attaques de reconnaissance réseau et d’analyse?

- Découverte du routeur ICMP

- Réponse de masque ICMP

- ICMP inaccessible

- Redirection ICMP

66. Afin de prévenir les attaques réseau, les cyberanalystes partagent avec leurs collègues des attributs identifiables uniques des attaques connues. Quels trois types d’attributs ou d’indicateurs de compromis sont utiles à partager? (Choisissez trois propositions.)

- Caractéristiques des fichiers malveillants

- Adresses IP des serveurs d’attaque

- BIOS des systèmes attaquants

- Modifications apportées au logiciel du système final

- Systèmes ID de Systèmes compromis

- Noms netbios des pare-feu compromis

67. Quels sont les deux types de messages IPv6 utilisés à la place de l’ARP pour la résolution d’adresse? (Choisissez deux réponses.)

- Réponse d’écho.

- Diffusion

- Sollicitation de voisin

- Annonce de voisin

- Requête d’écho

- Anycast

68. Quelles sont les deux différences entre HTTP et HTTP/2? (Choisissez deux réponses.)

- HTTP/2 utilise un en-tête compressé pour réduire les besoins en bande passante.

- HTTP/2 utilise le multiplexage pour prendre en charge plusieurs flux et améliorer l’efficacité.

- HTTP/2 émet des requêtes en utilisant un format texte alors que HTTP utilise des commandes binaires.

- HTTP a un format d’en-tête différent de HTTP/2.

- HTTP/2 utilise des codes d’état différents de ceux de HTTP pour améliorer les performances.

69. Quel est le but de la LCSM/CA?

- Pour prévenir les collisions

- Pour isoler le trafic

- Empêcher les boucles de routage

- Pour filtrer le trafic

70. Quels sont les trois services offerts par FireEye ? (Choisissez trois propositions.)

- soumet tout le trafic à une analyse approfondie de l’inspection des paquets

- déploie des jeux de règles de détection d’incidents dans les outils de sécurité réseau

- identifie et arrête les vecteurs de menaces par e-mail

- crée dynamiquement des règles de pare-feu

- identifie et arrête les logiciels malveillants latents sur les fichiers

- bloque les attaques sur le Web