9.3.8 – Travaux pratiques – Découvrir Nmap

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

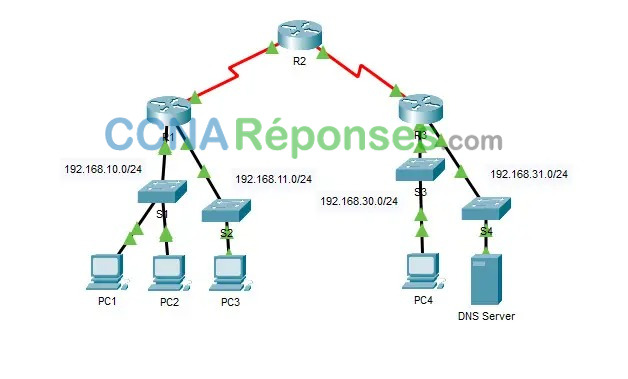

Topologie

Objectifs

Partie 1 : Découvrir Nmap

Partie 2 : Rechercher des ports ouverts

Contexte/scénario

L’analyse des ports fait généralement partie d’une attaque de reconnaissance. Diverses méthodes d’analyse des ports peuvent être utilisées. Nous allons étudier comment se servir de l’utilitaire de Nmap. Nmap est un utilitaire réseau puissant qui est utilisé pour la découverte du réseau et pour l’audit de sécurité.

Ressources requises

- Poste de travail CyberOps VM

- Accès Internet

Instructions

Partie 1 : Découvrir Nmap

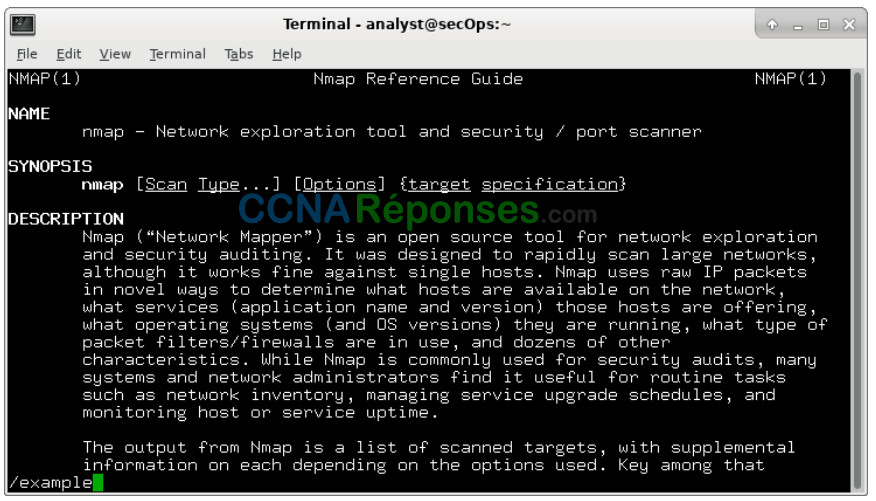

Dans cette partie, vous allez utiliser les pages de manuel pour en savoir plus sur Nmap.

La commande man [ program |utility | function] affiche les pages de manuel associées aux arguments. Les pages de manuel correspondent aux manuels de référence trouvés sur les systèmes d’exploitation Unix et Linux. Ces pages incluent ces sections : Nom, Synopsis, Descriptions, Exemples et Voir aussi.

a. Lancez le poste de travail virtuel CyberOps.

b. Ouvrez un terminal.

c. À l’invite du terminal, saisissez man nmap.

[analyst@secOps ~]$ man nmap

Qu’est-ce que Nmap ?

Nmap est un outil d’exploration de réseau et un scanner de sécurité/port.

À quoi Nmap sert-il ?

Nmap est utilisé pour analyser un réseau et déterminer les hôtes disponibles et les services offerts sur le réseau. Certaines des fonctionnalités de nmap incluent la découverte d’hôtes, l’analyse des ports et la détection du système d’exploitation. Nmap peut être couramment utilisé pour les audits de sécurité, pour identifier les ports ouverts, l’inventaire du réseau et trouver les vulnérabilités du réseau.

d. Lorsque vous êtes sur la page du manuel, vous pouvez utiliser les touches fléchées haut/bas pour faire défiler les pages. Vous pouvez également appuyer sur la barre d’espace pour avancer d’une page à la fois.

Pour rechercher un terme ou une expression spécifique, saisissez une barre oblique (/) ou un point d’interrogation (?) suivi de ce terme ou de cette expression. La barre oblique permet d’effectuer une recherche vers l’avant dans tout le document, tandis que le point d’interrogation effectue une recherche en arrière dans le document. La touche n permet d’accéder à la correspondance suivante.

Saisissez /example et appuyez sur ENTRÉE. Cette opération permet de rechercher le mot example vers l’avant dans les pages du manuel.

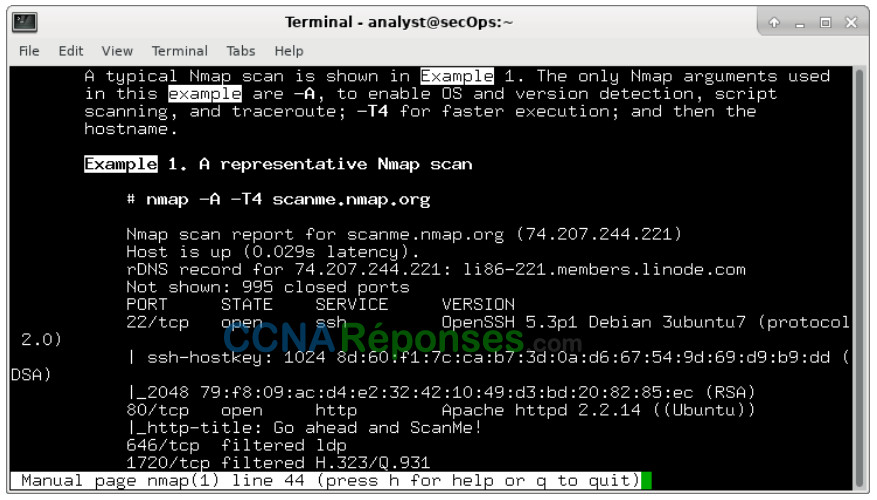

e. Dans le premier exemple, trois correspondances s’affichent. Pour accéder à la correspondance suivante, appuyez sur n.

Regardez l’exemple 1.

Quelle est la commande nmap utilisée ?

Nmap -A -T4 scanme.nmap.org

Utilisez la fonction de recherche pour répondre aux questions suivantes.

À quoi sert le commutateur -A ?

-A : Activer la détection du système d’exploitation, la détection de la version, l’analyse des scripts et le traceroute

À quoi sert le commutateur -T4 ?

-T4 pour une exécution plus rapide en interdisant au délai d’analyse dynamique de dépasser 10 ms pour les ports TCP. -T4 est recommandé pour une connexion haut débit ou Ethernet décente.

f. Faites défiler la page pour en savoir plus sur nmap. Saisissez « q » lorsque vous avez terminé.

Partie 2 : Analyse des ports ouverts

Dans cette partie, vous allez utiliser les commutateurs issus de l’exemple des pages de manuel Nmap pour analyser votre hôte local, votre réseau local et un serveur distant à scanme.nmap.org.

Étape 1: Analysez votre hôte local.

a. Si nécessaire, ouvrez un terminal sur la machine virtuelle. À l’invite, saisissez nmap -A -T4 localhost. Selon votre réseau local et vos périphériques, l’analyse peut durer de quelques secondes à quelques minutes.

[analyst@secOps ~]$ nmap -A -T4 localhost Starting Nmap 7.40 ( https://nmap.org ) at 2017-05-01 17:20 EDT Nmap scan report for localhost (127.0.0.1) Host is up (0.000056s latency). Other addresses for localhost (not scanned): ::1 rDNS record for 127.0.0.1: localhost.localdomain Not shown: 996 closed ports PORT STATE SERVICE VERSION 21/tcp open ftp vsftpd 2.0.8 or later | ftp-anon: Anonymous FTP login allowed (FTP code 230) |_-rw-r--r-- 1 0 0 0 Apr 19 15:23 ftp_test <some output omitted>

b. Vérifiez les résultats et répondez aux questions suivantes.

Quels sont les ports et les services ouverts ?

21/tcp: ftp, 22/tcp: ssh

Pour chacun des ports ouverts, notez le logiciel qui fournit les services.

ftp: vsftpd, ssh: OpenSSH

Étape 2: Analysez votre réseau

AVERTISSEMENT : avant d’utiliser Nmap sur un réseau, demandez l’autorisation des propriétaires du réseau.

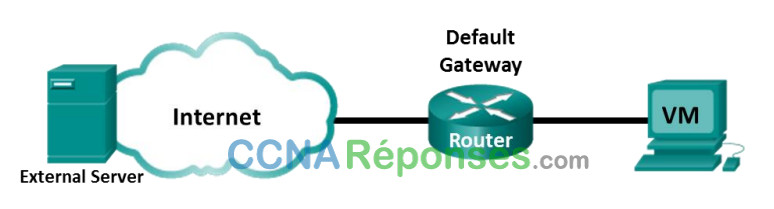

a. À l’invite de commande du terminal, saisissez ip address pour déterminer l’adresse IP et le masque de sous-réseau de cet hôte. Dans cet exemple, l’adresse IP de cette machine virtuelle est 10.0.2.15 et le masque de sous-réseau est 255.255.255.0.

[analyst@secOps ~]$ ip address

<output omitted>

2: enp0s3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP

group default qlen 1000

link/ether 08:00:27:ed:af:2c brd ff:ff:ff:ff:ff:ff

inet 10.0.2.15/24 brd 10.0.2.255 étendue dynamique globale enp0s3

valid_lft 85777sec preferred_lft 85777sec

inet6 fe80። a 00:27 ff:feed:af2c/64 lien de portée

valid_lft forever preferred_lft foreverEnregistrez l’adresse IP et le masque de sous-réseau de votre machine virtuelle.

À quel réseau votre machine virtuelle appartient-elle ?

Les réponses varieront. Cette VM a une adresse IP de 192.168.1.19/24 et fait partie du réseau 192.168.1.0/24.

b. Pour localiser les autres hôtes sur ce réseau local, saisissez nmap -A -T4 network address/prefix. Le dernier octet de l’adresse IP doit être remplacé par un zéro. Par exemple, l’adresse IP 10.0.2.15, où .15 correspond au dernier octet. Par conséquent, l’adresse réseau est 10.0.2.0. /24 est le préfixe. Il s’agit du raccourci pour le masque de sous-réseau 255.255.255.0. Si le masque de réseau votre machine virtuelle est différent, recherchez votre préfixe dans le «tableau de conversion CIDR» sur Internet. Par exemple, 255.255.0.0 correspond à /16. L’adresse réseau 10.0.2.0/24 est utilisée dans cet exemple

Remarque : cette opération peut prendre un certain temps, surtout si plusieurs périphériques sont connectés au réseau. Dans l’environnement de test, l’analyse a pris environ 4 minutes.

[analyst@secOps ~]$ nmap -A -T4 10.0.2.0/24 Starting Nmap 7.40 ( https://nmap.org ) at 2017-05-01 17:13 EDT <output omitted> Nmap scan report for 10.0.2.15 Host is up (0.00019s latency). Not shown: 997 closed ports PORT STATE SERVICE VERSION 21/tcp open ftp vsftpd 2.0.8 or later | ftp-anon: Anonymous FTP login allowed (FTP code 230) |_-rw-r--r-- 1 0 0 0 Mar 26 2018 ftp_test | ftp-syst: | STAT: | FTP server status: | Connected to 10.0.2.15 | Logged in as ftp | TYPE: ASCII | No session bandwidth limit | Session timeout in seconds is 300 | Control connection is plain text | Data connections will be plain text | At session startup, client count was 1 | vsFTPd 3.0.3 - secure, fast, stable |_End of status 22/tcp open ssh OpenSSH 8.2 (protocol 2.0) 23/tcp open telnet Openwall GNU/*/Linux telnetd Service Info: Host: Welcome; OS: Linux; CPE: cpe:/o:linux:linux_kernel Post-scan script results: | clock-skew: | 0s: | 10.0.2.4 | 10.0.2.3 |_ 10.0.2.2 Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 256 IP addresses (4 hosts up) scanned in 346.89 seconds

Comment d’hôtes sont activés ?

Les réponses varieront.

Dans vos résultats Nmap, répertoriez les adresses IP des hôtes qui se trouvent sur le même réseau local que votre machine virtuelle. Répertoriez certains des services qui sont disponibles sur les ordinateurs hôtes détectés.

Les réponses varieront.

Étape 3: Analysez un serveur distant.

a. Ouvrez un navigateur web et accédez à l’adresse scanme.nmap.org. Veuillez lire le message posté.

Quel est l’objectif de ce site ?

Ce site permet aux utilisateurs d’en savoir plus sur Nmap et de tester leur installation Nmap.

b. À l’invite du terminal, saisissez nmap -A -T4 scanme.nmap.org.

[analyst@secOps Desktop]$ nmap -A -T4 scanme.nmap.org Starting Nmap 7.40 ( https://nmap.org ) at 2017-05-01 16:46 EDT Nmap scan report for scanme.nmap.org (45.33.32.156) Host is up (0.040s latency). Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f Not shown: 992 closed ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.8 (Ubuntu Linux; protocol 2.0) | ssh-hostkey: | 1024 ac:00:a0:1a:82:ff:cc:55:99:dc:67:2b:34:97:6b:75 (DSA) | 2048 20:3d:2d:44:62:2a:b0:5a:9d:b5:b3:05:14:c2:a6:b2 (RSA) |_ 256 96:02:bb:5e:57:54:1c:4e:45:2f:56:4c:4a:24:b2:57 (ECDSA) 25/tcp filtered smtp 80/tcp open http Apache httpd 2.4.7 ((Ubuntu)) |_http-server-header: Apache/2.4.7 (Ubuntu) |_http-title: Go ahead and ScanMe! 135/tcp filtered msrpc 139/tcp filtered netbios-ssn 445/tcp filtered microsoft-ds 593/tcp filtered http-rpc-epmap 4444/tcp filtered krb524 9929/tcp open nping-echo Nping echo 31337/tcp open tcpwrapped Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 23.96 seconds

c. Vérifiez les résultats et répondez aux questions suivantes.

Quels sont les ports et les services ouverts ?

22/tcp: ssh, 9929/tcp: n ping-echo, 31337/tcp: tcpwrapped, 80/tcp: http

Quels sont les ports et les services filtrés ?

135/tcp: msrpc, 139/tcp: netbios-ssn, 445/tcp: microsoft-ds, 25/tcp: smtp

Quelle est l’adresse IP du serveur ?

Adresse IPv4 : 45.33.32.156 Adresse IPv6 : 2600:3c01::f03c:91ff:fe18:bb2f

Quel est le système d’exploitation ?

UbuntuLinux

Question de réflexion

Nmap est un outil puissant pour l’exploration et la gestion du réseau. Comment Nmap peut-il contribuer à la sécurité du réseau ? Comment Nmap peut-il être utilisé par un hacker comme outil néfaste ?

Nmap peut être utilisé pour analyser un réseau interne à la recherche de ports ouverts spécifiques afin d’identifier l’étendue d’une faille de sécurité. Il peut également être utilisé pour inventorier un réseau afin de s’assurer que tous les systèmes sont probablement corrigés contre les problèmes de sécurité. D’autre part, nmap peut être utilisé pour la reconnaissance afin de déterminer les ports ouverts et d’autres informations sur le réseau.