Examen final du cours sur Notions de base sur les réseaux – avec les réponses 1. Quel est l’inconvénient de…

Examen Checkpoint: protocoles pour des tâches spécifiques – avec les réponses 1. Un utilisateur de PC lance la commande netstat…

Examen Checkpoint: communication entre les réseaux – avec les réponses 1. Quel type d’adresse peut être partagé via NAT pour…

Examen Checkpoint: le protocole Internet – avec les réponses 1. Combien de bits composent une adresse IPv4? 32 48 64…

Examen Checkpoint: accès réseau – avec les réponses 1. Associez la fonction du protocole à sa description dans un contexte…

Examen Checkpoint: Créer un petit réseau – avec les réponses 1. Combien de valeurs uniques sont possibles avec un seul…

17.2.3 Quiz sur les utilitaires de test de réseau – avec les réponses 1. Qu’est-ce qu’un utilisateur essaie de déterminer…

16.8.3 Quiz sur les services de la couche application – avec les réponses 1. Quelles sont les deux caractéristiques qui…

15.3.3 Quiz sur la couche de transport – avec les réponses 1. Quels protocole intervien*t au niveau de la couche…

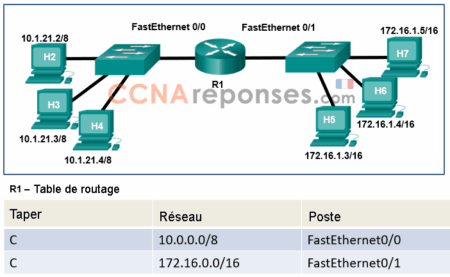

14.4.3 Quiz sur le routage entre les réseaux – avec les réponses 1. Quelles informations sont utilisées par les routeurs…