17.0 Présentation

17.0.1 Pourquoi devrais-je suivre ce module?

Conception d’un réseau de petite taille

Enfin! Vous êtes arrivé au module final du cours Présentation des réseaux v7.0. Vous possédez la pluPartie des connaissances fondamentales nécessaires à la mise en place de votre propre réseau. Et maintenant, où allez-vous ? Vous construisez un réseau, bien sûr. Et non seulement vous en construisez un, mais vous vérifiez qu’il fonctionne, et même résoudre certains problèmes réseau courants. Ce module propose des Travaux Pratiques et des activités Packet Tracer pour vous aider à mettre en pratique vos nouvelles compétences en tant qu’administrateur réseau. Allons-y !

17.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Conception d’un réseau de petite taille

Objectif du module: Mettre en œuvre la conception d’un petit réseau avec un routeur, un commutateur et des terminaux.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Périphériques d’un petit réseau | Identifier les équipements entrant dans la conception d’un petit réseau. |

| Applications et protocoles des réseaux de petite taille | Identifier les protocoles et applications utilisés dans un petit réseau. |

| Évolution vers de plus grands réseaux | Expliquer comment un petit réseau sert de base aux réseaux plus importants. |

| Vérification de la connectivité | Utiliser les résultats des commandes ping et tracert pour vérifier la connectivité et déterminer les performances relatives d’un réseau et établir les performances relatives du réseau. |

| Commandes d’hôte et IOS | Utiliser des commandes d’hôte et IOS pour obtenir des informations sur les périphériques dans un réseau réseau. |

| Méthodologies de dépannage | Décrire les méthodes courantes de dépannage des réseaux. |

| Scénarios de dépannage | Dépanner les problèmes liés aux périphériques d’un réseau. |

17.1 Périphériques d’un petit réseau

17.1.1 Topologies des petits réseaux

La majorité des entreprises sont petites; il n’est donc pas surprenant que la majorité des réseaux d’entreprises soient également petits.

Une petite conception de réseau est généralement simple. Le nombre et les types de périphériques inclus sont largement réduits par rapport à un réseau plus étendu.

Un exemple de réseau classique de petite entreprise est représenté sur la figure.

Ce petit réseau nécessite un routeur, un commutateur et un point d’accès sans fil pour connecter des utilisateurs filaires et sans fil, un téléphone IP, une imprimante et un serveur. En termes de connexion à Internet, les réseaux de petite taille comportent généralement une seule connexion de réseau étendu par DSL, le câble ou une connexion Ethernet.

Les grands réseaux nécessitent un service informatique pour gérer, sécuriser et dépanner les périphériques réseau et protéger les données de l’organisation. La gestion d’un réseau de petite taille exige la pluPartie des compétences requises pour la gestion d’un réseau de plus grande envergure. Les petits réseaux sont gérés par un technicien informatique local ou par un professionnel contractuel.

17.1.2 Choix des périphériques d’un réseau de petite taille

Pour répondre aux besoins des utilisateurs, même les réseaux de petite taille doivent faire l’objet d’une planification et d’une conception. La planification garantit que tous les besoins, les facteurs de coûts et les options de déploiement sont pris en compte.

Un des premiers critères à prendre en compte lors de la mise en œuvre d’un réseau de petite taille est le type de périphériques intermédiaires à utiliser pour la prise en charge du réseau.

Cliquez sur chaque bouton pour plus d’informations sur les facteurs qui doivent être pris en compte lors de la sélection des périphériques réseau.

17.1.3 Adressage IP d’un réseau de petite taille

Lors de la mise en œuvre d’un réseau, créez un schéma d’adressage IP et utilisez-le. Tous les hôtes et les périphériques d’un interréseau doivent avoir une adresse unique.

Les périphériques qui seront pris en compte dans le schéma d’adressage IP sont les suivants:

- Appareils de l’utilisateur final – Le nombre et le type de connexion (c.à.d., filaire, sans fil, accès à distance)

- Serveurs et périphériques (p. ex. imprimantes et caméras de sécurité)

- les périphériques intermédiaires tel que les routeurs, les commutateurs et les points d’accès.

Il est recommandé de planifier, documenter et gérer un schéma d’adressage IP basé sur le type de périphérique. L’utilisation d’un schéma d’adressage IP planifié permet d’identifier plus facilement un type d’appareil et de résoudre les problèmes, comme par exemple, lors du dépannage de problèmes de trafic réseau avec un analyseur de protocole.

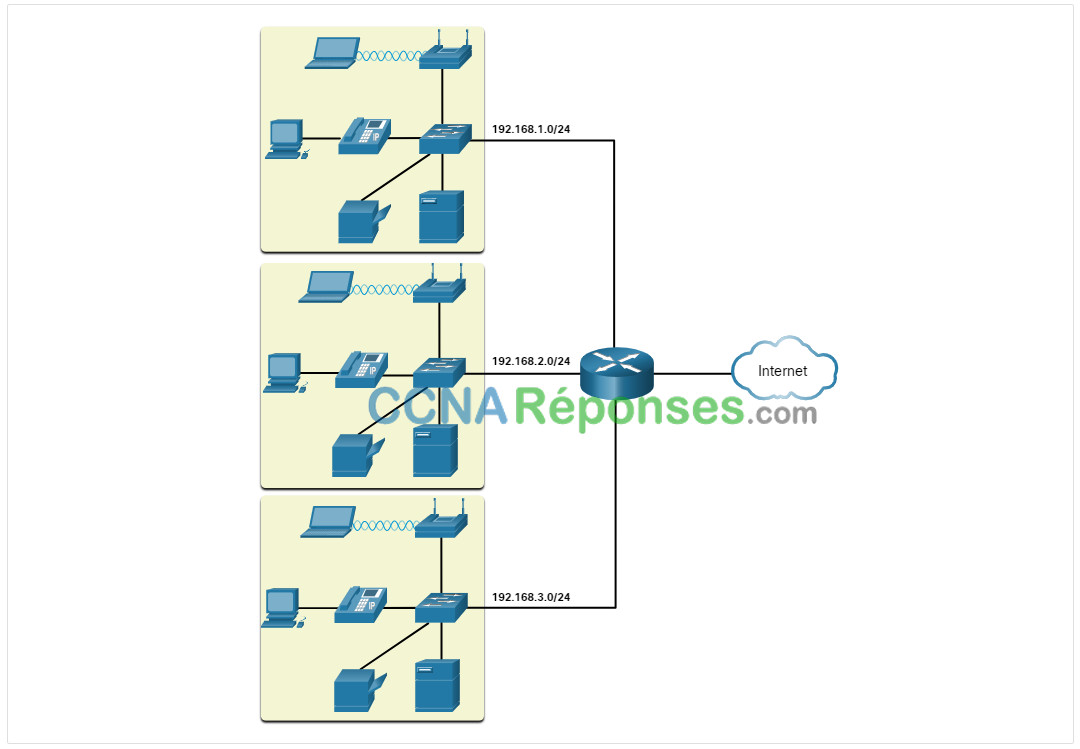

Par exemple, reportez-vous à la topologie d’une organisation de petite à moyenne taille dans la figure.

L’organisation a besoin de trois réseaux locaux utilisateur (192.168.1.0/24, 192.168.2.0/24 et 192.168.3.0/24). L’organisation a décidé de mettre en œuvre un schéma d’adressage IP cohérent pour chaque LAN 192.168.x.0/24 en utilisant le plan suivant:

| Type de périphérique | Gamme d’adresses IP assignable | Résumée comme… |

|---|---|---|

| Passerelle par défaut (routeur) | 192.168.x.1 – 192.168.x.2 | 192.168.x.0/30 |

| Commutateurs (max 2) | 192.168.x.1 – 192.168.x.6 | 192.168.x.4/30 |

| Points d’accès (max 6) | 192.168.x.9 – 192.168.x.14 | 192.168.x.8/29 |

| Serveurs (max 6) | 192.168.x.17 – 192.168.x.22 | 192.168.x.16/29 |

| Imprimantes (max 6) | 192.168.x.25 – 192.168.x.30 | 192.168.x.24/29 |

| Téléphones IP (max 6) | 192.168.x.33 – 192.168.x.38 | 192.168.x.32/29 |

| Périphériques filaires (max 62) | 192.168.x.65 – 192.168.x.126 | 192.168.x.64/26 |

| Périphériques sans fil (max 62) | 192.168.x.193 – 192.168.x.254 | 192.168.x.192/26 |

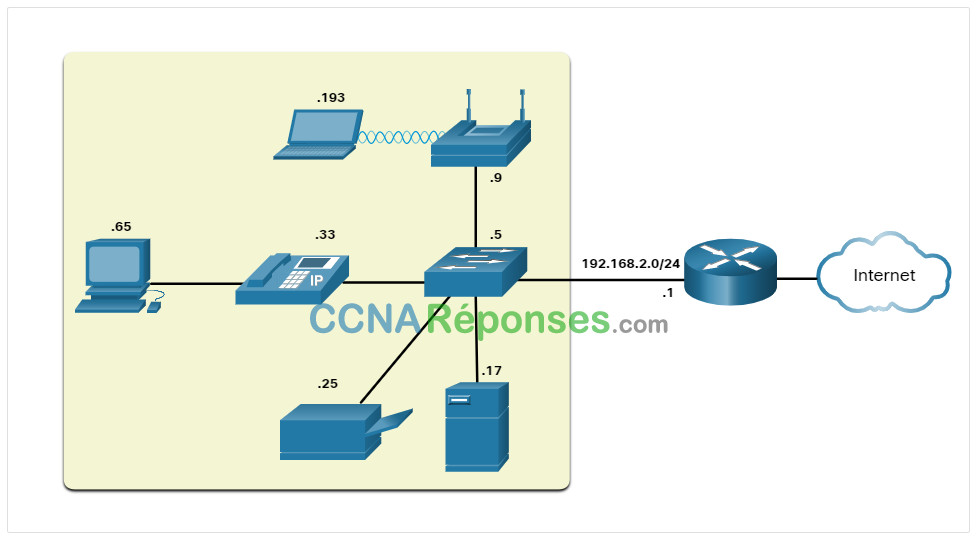

La figure indique un exemple de périphériques réseau 192.168.2.0/24 avec des adresses IP attribuées à l’aide du schéma d’adressage IP prédéfini.

Par exemple, l’adresse IP de la passerelle par défaut est 192.168.2.1/24, le commutateur est 192.168.2.5/24, le serveur est 192.168.2.17/24, etc.

Notez que les plages d’adresses IP assignables ont été délibérément attribués sur les limites du réseau de sous-réseau pour simplifier la synthèse du type de groupe. Par exemple, supposons qu’un autre commutateur avec l’adresse IP 192.168.2.6 soit ajouté au réseau. Pour identifier tous les commutateurs d’une stratégie réseau, l’administrateur peut spécifier l’adresse réseau récapitulée 192.168.x.4/30.

17.1.4 Redondance dans un petit réseau

Un autre aspect important de la conception d’un réseau est la fiabilité. Même dans les petites entreprises, le réseau joue un rôle déterminant. La moindre panne du réseau peut coûter très cher.

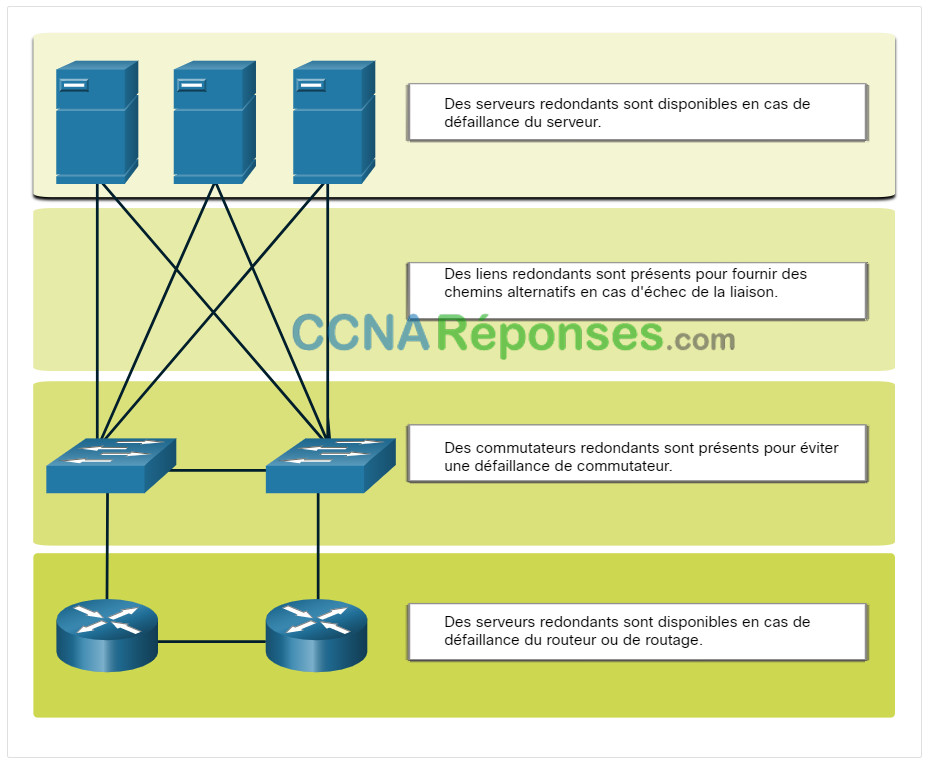

Pour assurer un niveau de fiabilité élevé, la redondance doit être pensée dans la conception du réseau. La redondance permet d’éliminer les points de défaillance uniques.

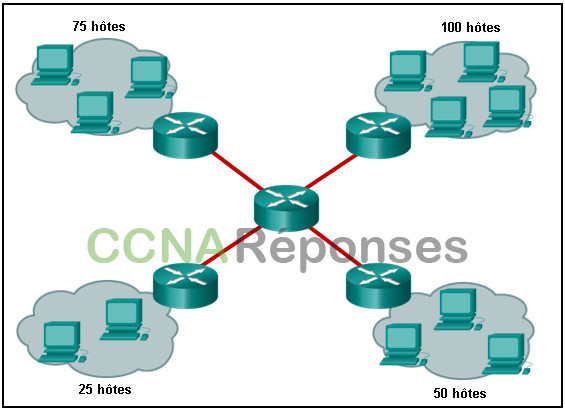

Il existe plusieurs moyens d’assurer la redondance d’un réseau. Elle peut passer par l’installation d’équipements en double, mais elle peut également être assurée par le doublement des liaisons réseau dans les zones critiques, comme le montre la figure.

Les petits réseaux offrent en général un seul point de sortie vers Internet via une ou plusieurs passerelles par défaut. En cas de panne du routeur, c’est tout le réseau qui est déconnecté à l’internet. Par conséquent, il est conseillé aux petites entreprises de prendre un second fournisseur d’accès par mesure de sécurité.

17.1.5 Gestion du trafic

L’objectif de la conception du réseau, quelle que soit sa taille, est d’améliorer la productivité des employés et de réduire le temps d’indisponibilité du réseau. L’administrateur réseau doit tenir compte des différents types de trafic et de leur traitement dans la conception du réseau.

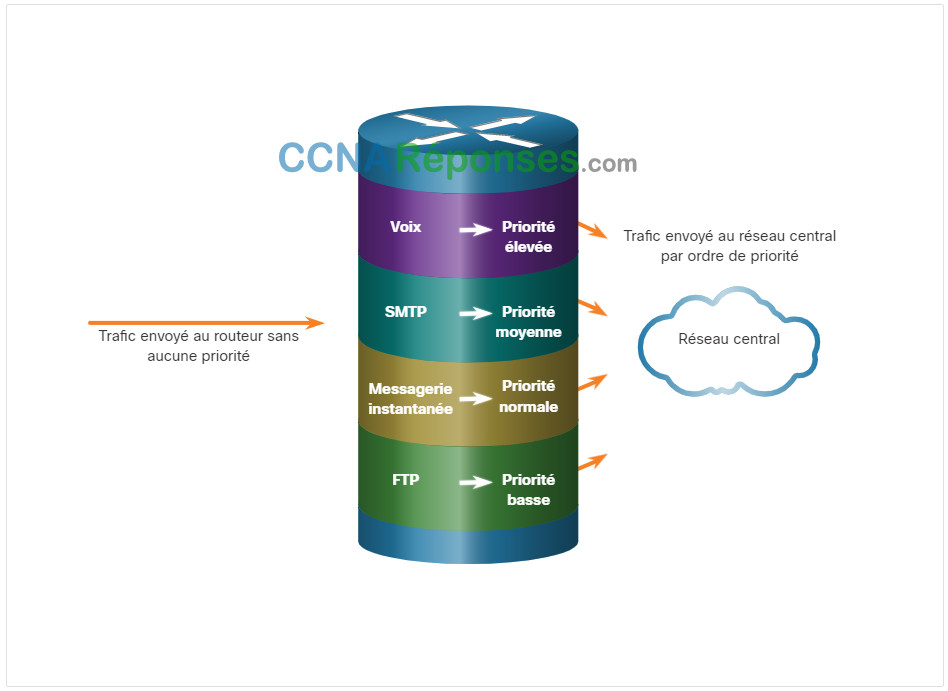

Dans un réseau de petite taille, les routeurs et les commutateurs doivent être configurés pour prendre en charge le trafic en temps réel, comme la voix et la vidéo, et ce, séparément du trafic des autres données. En fait, une bonne conception de réseau mettra en œuvre la qualité de service (QoS) pour classer soigneusement le trafic en fonction des priorités, comme le montre la figure.

La mise en file d’attente par priorité présente quatre files d’attente. La file d’attente de priorité élevée est toujours vidée en premier.

17.2 Applications et protocoles des réseaux de petite taille

17.2.1 Applications courantes

Le sujet précédent concernait les composantes d’un petit réseau, ainsi que certaines des considérations de conception. Ces considérations sont nécessaires lorsque vous configurez simplement un réseau. Une fois que vous l’avez configuré, votre réseau a toujours besoin de certains types d’applications et de protocoles pour fonctionner.

L’utilité du réseau dépend des applications qu’il comporte. Il existe deux types de programmes ou processus logiciels permettant d’accéder au réseau: les applications de réseau et les services de couche application

Applications du Réseau

Les applications sont des logiciels qui permettent aux utilisateurs de communiquer sur le réseau. Certaines applications destinées à l’utilisateur final sont orientées réseau, à savoir qu’elles implémentent les protocoles de couche application et sont capables de communiquer directement avec les couches inférieures de la pile de protocoles. Les clients de messagerie et les navigateurs web sont des exemples de ce type d’application.

Services de couche d’application

D’autres programmes peuvent nécessiter l’assistance des services de couche application (par exemple, le transfert de fichiers ou la mise en file d’attente de tâches d’impression réseau). Bien que transparents pour un employé, ces services constituent les programmes qui établissent l’interface avec le réseau et préparent les données à transférer. Différents types de données (texte, graphique ou vidéo) nécessitent différents services réseau pour être correctement préparés afin d’être traités par les fonctions s’exécutant au niveau des couches inférieures du modèle OSI.

Chaque application ou service réseau utilise des protocoles qui définissent les normes et les formats de données à utiliser. Sans protocoles, le réseau de données ne disposerait d’aucune méthode commune pour formater et transmettre les données. Pour comprendre le fonctionnement des divers services réseau, il est nécessaire de connaître les protocoles sous-jacents qui régissent ces services.

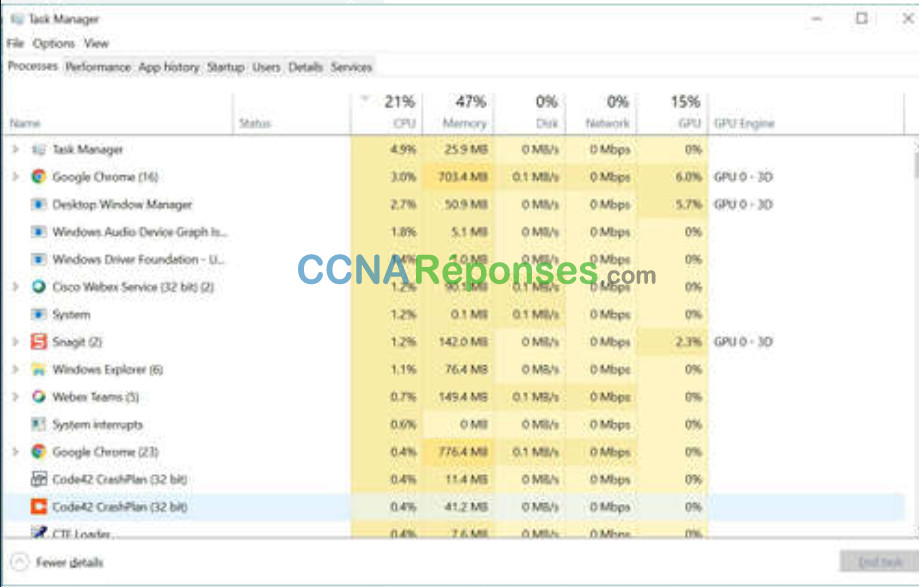

Utilisez le Gestionnaire des tâches pour afficher les applications, processus et services en cours d’exécution sur un PC fonctionnant sous Windows, comme le montre la figure.

17.2.2 Protocoles courants

Une grande partie du travail des techniciens a un rapport avec les protocoles réseau, et ce, quelle que soit la taille du réseau. Les protocoles réseau prennent en charge les services et applications utilisés par les employés d’un petit réseau.

Les administrateurs réseau ont généralement besoin d’accéder aux périphériques et aux serveurs réseau. Les deux solutions d’accès à distance les plus courantes sont Telnet et Secure Shell (SSH). Le service SSH est une alternative sécurisée à Telnet. Lorsqu’ils sont connectés, les administrateurs peuvent accéder au périphérique serveur SSH comme s’ils étaient connectés localement.

SSH est utilisé pour établir une connexion d’accès à distance sécurisée entre un client SSH et d’autres périphériques compatibles SSH:

- Périphérique réseau – Le périphérique réseau (par exemple, routeur, commutateur, point d’accès, etc.) doit prendre en charge SSH pour fournir aux clients des services de serveur SSH d’accès distant.

- Serveur – Le serveur (par exemple, serveur Web, serveur de messagerie, etc.) doit prendre en charge les services serveur SSH d’accès distant aux clients.

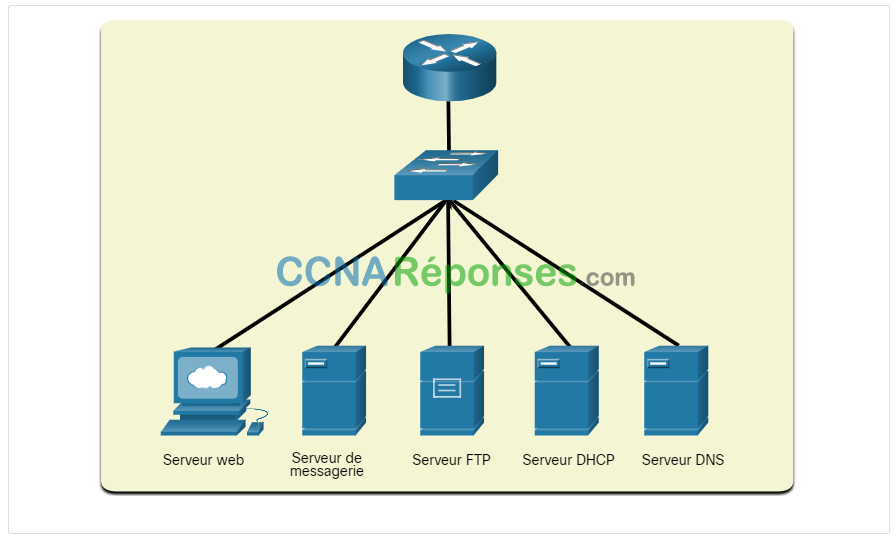

Les administrateurs réseau doivent également prendre en charge les serveurs réseau communs et leurs protocoles réseau associés requis, comme indiqué dans la figure.

Cliquez sur chaque bouton pour plus d’informations sur les serveurs réseau communs et leurs protocoles réseau requis.

Remarque:: Un serveur peut fournir plusieurs services réseau. Par exemple, un serveur peut être un serveur de messagerie électronique, FTP et SSH.

Ces protocoles réseau constituent la boîte à outils indispensable d’un professionnel des réseaux. Chacun des protocoles réseau définit les éléments suivants:

- Les processus sur l’une des extrémités d’une session de communication

- Les types de messages

- La syntaxe des messages

- La signification des champs informatifs

- La manière dont les messages sont envoyés et la réponse attendue

- L’interaction avec la couche du niveau juste en dessous

De nombreuses entreprises ont pris le parti d’utiliser autant que possible les versions (Tel que SSH, SFTP, and HTTPS) sécurisées de ces protocoles.

17.2.3 Applications vidéo et de communication vocale

De nos jours, les entreprises utilisent de plus en plus les solutions de téléphonie IP et de transmission multimédia en continu pour communiquer avec leurs clients et partenaires commerciaux. De nombreuses organisations permettent à leurs employés de travailler à distance. Comme indiqué dans la figure, plusieurs de leurs utilisateurs ont encore besoin d’accéder à des logiciels et des fichiers d’entreprise, ainsi que de prendre en charge des applications vocales et vidéo.

L’administrateur réseau doit s’assurer que l’équipement approprié est installé dans le réseau et que les périphériques réseau sont configurés pour assurer un acheminement prioritaire.

Cliquez sur chaque bouton pour obtenir plus d’informations sur les facteurs qu’un petit administrateur réseau doit prendre en compte lorsqu’il prend en charge des applications en temps réel.

17.3 Évolution vers de plus grands réseaux

17.3.1 Croissance d’un petit réseau

Si votre réseau est destiné à une petite entreprise, vous souhaitez probablement que cette entreprise se développe et que votre réseau se développe avec elle. C’est ce qu’on appelle la mise à l’échelle d’un réseau, et il existe certaines pratiques exemplaires pour ce faire.

La pluPartie des petites entreprises se développent naturellement et leurs réseaux doivent suivre cette évolution. Idéalement, l’administrateur réseau dispose d’un délai suffisant pour prendre des décisions intelligentes concernant la croissance du réseau en fonction de la croissance de l’entreprise.

Pour faire évoluer un réseau, plusieurs éléments sont nécessaires:

- Documentation réseau – Topologie physique et logique

- Inventaire des équipements – Liste des périphériques qui utilisent ou constituent le réseau

- Budget – Budget informatique détaillé, y compris les achats d’équipements pour l’année fiscale

- Analyse du trafic – les protocoles, les applications et les services, ainsi que leurs besoins respectifs en termes de trafic doivent être documentés

Ces éléments servent à éclairer la prise de décision qui accompagne l’évolution d’un petit réseau.

17.3.2 Analyse de protocole

Au fur et à mesure que le réseau se développe, il devient important de déterminer comment gérer le trafic réseau. Il est important de comprendre le type de trafic qui traverse le réseau ainsi que le flux de trafic actuel. Plusieurs outils de gestion réseau peuvent être utilisés à cette fin. Cependant, un analyseur de protocole simple tel que Wireshark peut également être utilisé.

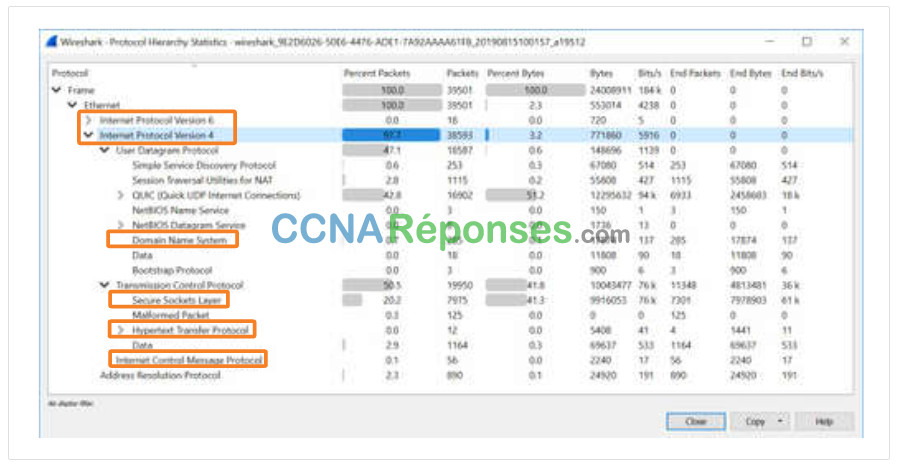

Par exemple, l’exécution de Wireshark sur plusieurs hôtes clés peut révéler les types de trafic réseau circulant à travers le réseau. La figure suivante affiche les statistiques de la hiérarchie de protocole Wireshark pour un hôte Windows sur un petit réseau.

La capture d’écran révèle que l’hôte utilise les protocoles IPv6 et IPv4. La sortie spécifique à IPv4 révèle également que l’hôte a utilisé DNS, SSL, HTTP, ICMP et d’autres protocoles.

Pour déterminer des modèles de flux de trafic, il est recommandé d’effectuer les points suivants:

- Capturer le trafic pendant les périodes de pointe pour obtenir une représentation juste des différents types de trafic

- Effectuer la capture sur différents segments du réseau et périphériques tel que certaines parties du trafic pouvant être locales sur un segment spécifique.

Les informations collectées par l’analyseur de protocole sont évaluées en fonction de la source et de la destination du trafic, ainsi que du type de trafic envoyé. L’analyse peut ensuite être utilisée pour déterminer comment améliorer la gestion du trafic. Pour ce faire, il peut être nécessaire de réduire les flux de trafic superflus, voire même de modifier les modèles de flux, par exemple en déplaçant un serveur.

Parfois, le simple fait de déplacer un serveur ou un service vers un autre segment de réseau améliore les performances réseau et répond aux besoins croissants de trafic. D’autres fois en revanche, une intervention plus radicale sera nécessaire, qui peut se traduire par un remodelage du réseau.

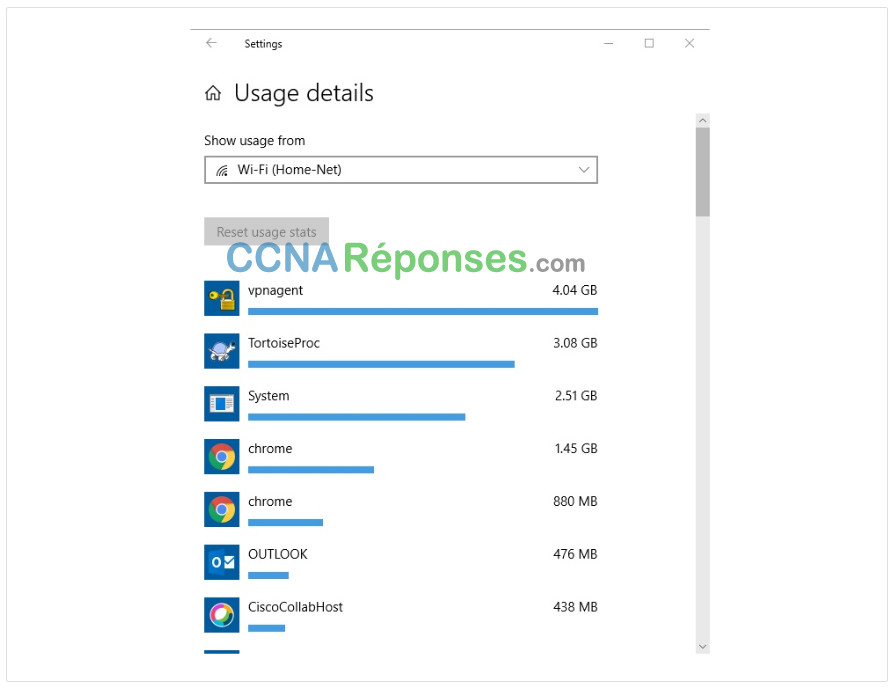

17.3.3 Utilisation du réseau par les employés

En plus, l’administrateur réseau doit non seulement connaître l’évolution des tendances du trafic, mais également l’évolution de l’utilisation du réseau. Plusieurs systèmes d’exploitation fournissent des outils intégrés pour afficher de telles informations. Par exemple, un hôte Windows fournit des outils tels que le Gestionnaire des tâches, l’Observateur d’événements et les outils d’utilisation des données.

Ces outils peuvent être utilisés pour capturer un «instantané» d’informations telles que:

- Système d’exploitation et version du système d’exploitation

- Utilisation de la CPU

- Utilisation de la mémoire vive

- Utilisation des disques durs

- Applications non-réseau

- Applications réseau

Documenter les instantanés des employés d’un petit réseau sur une certaine période est très utile pour identifier l’évolution des exigences du protocole et les flux de trafic associés. Ainsi, une évolution dans l’utilisation des ressources peut obliger l’administrateur réseau à ajuster l’allocation des ressources en conséquence.

L’outil d’utilisation des données Windows 10 est particulièrement utile pour déterminer quelles applications utilisent des services réseau sur un hôte. L’outil d’utilisation des données est accessible en utilisant Settings > Network & Internet > Data usage > network interface (à partir des 30 derniers jours).

L’exemple de la figure montre les applications exécutées sur un hôte Windows 10 utilisateur distant à l’aide de la connexion réseau Wi-Fi locale.

17.4 Vérification de la connectivité

17.4.1 Vérifier la connectivité avec Ping

Que votre réseau soit petit et neuf, ou que vous mettiez à l’échelle un réseau existant, vous voudrez toujours être en mesure de vérifier que vos composants sont correctement connectés les uns aux autres et à Internet. Cette rubrique traite de certains utilitaires que vous pouvez utiliser pour vous assurer que votre réseau est connecté.

La ping commande est le moyen le plus efficace de tester rapidement la connectivité de couche 3 entre une adresse IP source et de destination. La commande affiche également diverses statistiques de temps aller-retour.

Plus précisément, la ping commande utilise les messages d’écho ICMP (Internet Control Message Protocol) (ICMP Type 8) et de réponse d’écho (ICMP Type 0). La ping commande est disponible dans la pluPartie des systèmes d’exploitation, y compris Windows, Linux, macOS et Cisco IOS.

Sur un hôte Windows 10, la ping commande envoie quatre messages d’écho ICMP consécutifs et attend quatre réponses d’écho ICMP consécutives de la destination.

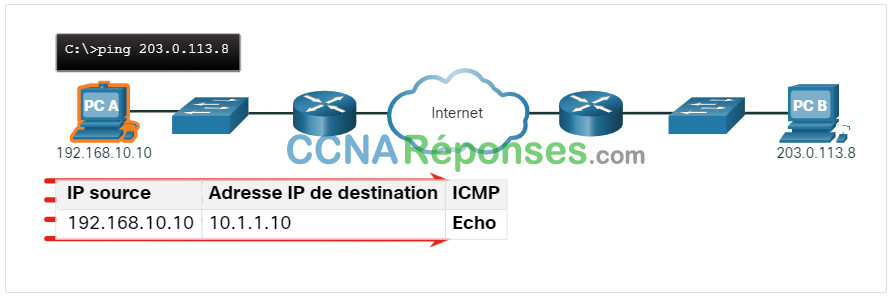

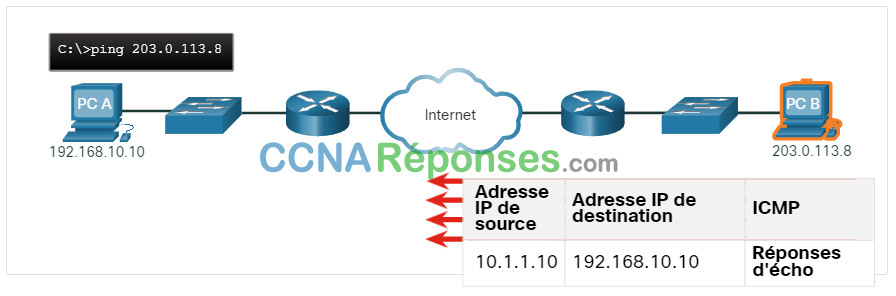

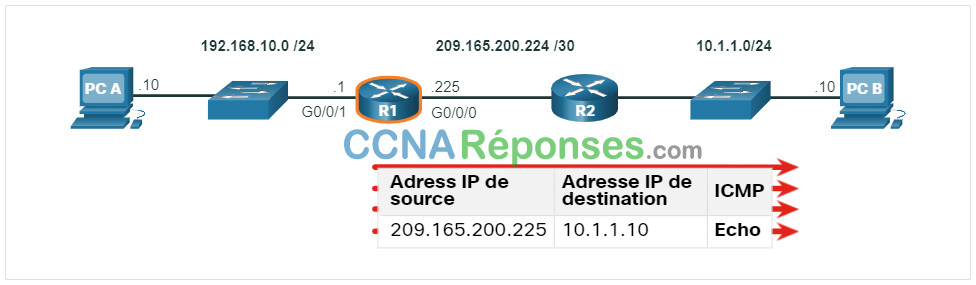

Par exemple, supposons que PC A envoie une requête ping à PC B. Comme le montre la figure, l’hôte Windows PC A envoie quatre messages d’écho ICMP consécutifs au PC B (c’est-à-dire 10.1.1.10).

L’hôte de destination reçoit et traite les échos ICMP. Comme illustré dans la figure, PC B répond en envoyant quatre messages de réponse d’écho ICMP à PC A.

Comme indiqué dans la sortie de commande, PC A a reçu des réponses d’écho de PC-B vérifiant la connexion réseau de couche 3.

C:\Users\PC-A> ping 10.1.1.10

Pinging 10.1.1.10 with 32 bytes of data:

Reply from 10.1.1.10: bytes=32 time=47ms TTL=51

Reply from 10.1.1.10: bytes=32 time=60ms TTL=51

Reply from 10.1.1.10: bytes=32 time=53ms TTL=51

Reply from 10.1.1.10: bytes=32 time=50ms TTL=51

Ping statistics for 10.1.1.10:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 47ms, Maximum = 60ms, Average = 52ms

C:\Users\PC-A>La sortie valide la connectivité de couche 3 entre le PC A et le PC B.

La résultat de ping commande Cisco IOS varie d’un hôte Windows. Par exemple, le ping IOS envoie cinq messages d’écho ICMP, comme indiqué dans la sortie.

R1# ping 10.1.1.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.10, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

R1#Notez les caractères !!!!! de sortie. La ping commande IOS affiche un indicateur pour chaque réponse d’écho ICMP reçue. Le tableau répertorie les caractères de sortie les plus courants de la ping commande.

IOS Ping Indicators

| Élément | Description |

|---|---|

| ! |

|

| . |

|

| U |

|

Remarque: D’ autres réponses ping possibles incluent Q, M,? , ou &. Toutefois, leur signification ne sont pas abordée dans ce module.

17.4.2 Extensions de la commande ping

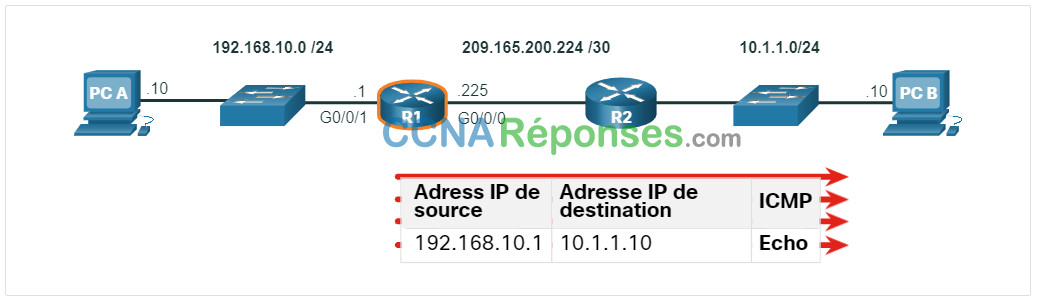

Une norme ping utilise l’adresse IP de l’interface la plus proche du réseau de destination comme source de ping. L’adresse IP source de la commande ping 10.1.1.10 sur R1 serait celle de l’interface G0/0/0 (c.-à-d. 209.165.200.225), comme illustré dans l’exemple.

Cisco IOS propose un mode «étendu» de la commande ping . Ce mode permet à l’utilisateur de créer un type spécial de pings en ajustant les paramètres liés à l’opération de commande.

Le ping étendu est entré en mode d’exécution privilégié en tapant ping sans adresse IP de destination. Vous recevrez ensuite plusieurs invites pour personnaliser le ping étendu.

Remarque: Appuyez sur Enter pour accepter les valeurs par défaut indiquées.

Par exemple, supposons que vous vouliez tester la connectivité du LAN R1 (c’est-à-dire 192.168.10.0/24) au LAN 10.1.1.0. Cela peut être vérifié à partir du PC A. Cependant, une ping étendu peut être configurée sur R1 pour spécifier une adresse source différente.

Comme illustré dans l’exemple, l’adresse IP source de la commande ping étendu sur R1 pourrait être configurée pour utiliser l’adresse IP de l’interface G0/0/1 (c.-à-d. 192.168.10.1).

La résultat de commande suivante configure une ping étendu sur R1 et spécifie l’adresse IP source comme étant celle de l’interface G0/0/1 (c’est-à-dire 192.168.10.1).

R1# ping Protocol [ip]: Target IP address: 10.1.1.10 Repeat count [5]: Datagram size [100]: Timeout in seconds [2]: Extended commands [n]: y Ingress ping [n]: Source address or interface: 192.168.10.1 DSCP Value [0]: Type of service [0]: Set DF bit in IP header? [no]: Validate reply data? [no]: Data pattern [0x0000ABCD]: Loose, Strict, Record, Timestamp, Verbose[none]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: Packet sent with a source address of 192.168.10.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms R1#

Remarque: la commande ping ipv6 est utilisée pour les ping IPv6 étendus.

17.4.3 Vérifier la connectivité avec Traceroute

La commande ping est utile pour déterminer rapidement s’il existe un problème de connectivité de couche 3. Cependant, il n’identifie pas où le problème se trouve le long du chemin.

Traceroute peut aider à localiser les zones problématiques de couche 3 dans un réseau. Cette commande renvoie une liste des sauts effectués par un paquet acheminé à travers un réseau. Il pourrait être utilisé pour identifier le point le long du chemin où le problème peut être trouvé.

La syntaxe de la commande trace varie d’un système d’exploitation à l’autre, comme illustré dans la figure.

Commandes de suivi de Windows et Cisco IOS

Voici un exemple de résultat de commande tracert sur un hôte Windows 10.

C:\Users\PC-A> tracert 10.1.1.10 Tracing route to 10.1.10 over a maximum of 30 hops: 1 2 ms 2 ms 2 ms 192.168.10.1 2 * * * Request timed out. 3 * * * Request timed out. 4 * * * Request timed out. ^C C:\Users\PC-A>

Remarque: Use Ctrl-C to interrupt a tracert sous Windows.

La seule réponse réussie provient de la passerelle sur R1. Les requêtes de suivi vers le saut suivant ont expiré comme indiqué par l’astérisque (*), ce qui signifie que le tronçon du routeur suivant n’a pas répondu. Les délais d’attente indiquent soit une défaillance dans l’inter-réseau situé au-delà du réseau local soit que ces routeurs n’ont pas été configurés de manière à répondre aux requêtes d’écho utilisées dans la commande trace. Dans cet exemple, il semble y avoir un problème entre R1 et R2.

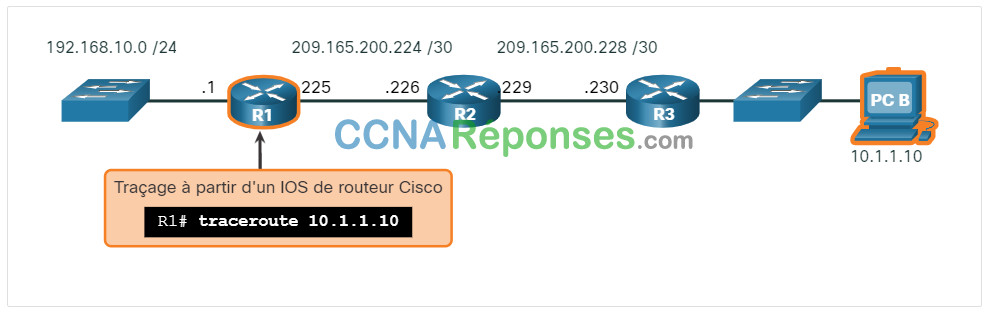

La résultat de commande traceroute Cisco IOS varie de la commande tracert Windows. Par exemple, reportez-vous à la topologie suivante.

Voici un exemple de résultat de la commande traceroute de R1.

R1# traceroute 10.1.1.10 Type escape sequence to abort. Tracing the route to 10.1.1.10 VRF info: (vrf in name/id, vrf out name/id) 1 209.165.200.226 1 msec 0 msec 1 msec 2 209.165.200.230 1 msec 0 msec 1 msec 3 10.1.1.10 1 msec 0 msec R1#

Dans cet exemple, la trace a validé qu’elle pouvait atteindre le PC B.

Les délais d’attente indiquent un problème potentiel. Par exemple, si l’hôte 10.1.1.10 n’était pas disponible, la commande traceroute afficherait la résultat suivante.

R1# traceroute 10.1.1.10 Type escape sequence to abort. Tracing the route to 10.1.1.10 VRF info: (vrf in name/id, vrf out name/id) 1 209.165.200.226 1 msec 0 msec 1 msec 2 209.165.200.230 1 msec 0 msec 1 msec 3 * * * 4 * * * 5*

Utilisez Ctrl-Shift-6 pour interrompre un traceroute dans Cisco IOS.

Remarque: L’implémentation Windows de la commande traceroute (tracert) envoie des requêtes d’écho ICMP. Cisco IOS et Linux utilisent UDP avec un numéro de port non valide. La destination finale renverra un message de port ICMP inaccessible.

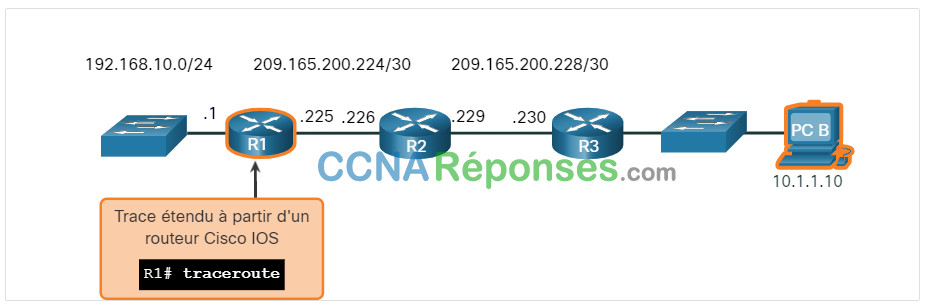

17.4.4 Commande extended traceroute

Comme la commande ping étendu, il y a aussi une commande traceroute étendu. Il permet à l’administrateur d’ajuster les paramètres liés à l’opération de commande. Ceci est utile pour localiser le problème lors du dépannage des boucles de routage, pour déterminer le routeur du tronçon suivant, ou pour déterminer où les paquets sont rejetés ou refusés par un routeur ou un pare-feu.

La commande tracert Windows permette la saisie de plusieurs paramètres et doit être exécutée par le biais d’options dans la ligne de commande. Cependant, il n’est pas guidé comme la commande traceroute étendu IOS. La résultat suivante affiche les options disponibles pour la commande tracert Windows.

C:\Users\PC-A> tracert /?

Usage: tracert [-d] [-h maximum_hops] [-j host-list] [-w timeout]

[-R] [-S srcaddr] [-4] [-6] target_name

Options:

-d Do not resolve addresses to hostnames.

-h maximum_hops Maximum number of hops to search for target.

-j host-list Loose source route along host-list (IPv4-only).

-w timeout Wait timeout milliseconds for each reply.

-R Trace round-trip path (IPv6-only).

-S srcaddr Source address to use (IPv6-only).

-4 Force using IPv4.

-6 Force using IPv6.

C:\Users\PC-A>L’option traceroute étendu Cisco IOS permet à l’utilisateur de créer un type spécial de trace en ajustant les paramètres liés à l’opération de commande. La commande traceroute étendu est entré en mode d’exécution privilégié en tapant traceroute sans adresse IP de destination. IOS vous guide à travers les options de commande en proposant un certain nombre d’invites associées au réglage des différents paramètres.

Remarque: Appuez sur Enter pour accepter les valeurs par défaut indiquées.

Par exemple, supposons que vous souhaitez tester la connectivité au PC B à partir du réseau local R1. Bien que cela puisse être vérifié à partir du PC A, une extension traceroute peut être configurée sur R1 pour spécifier une adresse source différente.

Comme illustré dans l’exemple, l’adresse IP source de la commande traceroute étendu sur R1 pourrait être configurée pour utiliser l’adresse IP de l’interface LAN R1 (c.-à-d. 192.168.10.1).

R1# traceroute Protocol [ip]: Target IP address: 10.1.1.10 Ingress traceroute [n]: Source address: 192.168.10.1 DSCP Value [0]: Numeric display [n]: Timeout in seconds [3]: Probe count [3]: Minimum Time to Live [1]: Maximum Time to Live [30]: Port Number [33434]: Loose, Strict, Record, Timestamp, Verbose[none]: Type escape sequence to abort. Tracing the route to 192.168.10.10 VRF info: (vrf in name/id, vrf out name/id) 1 209.165.200.226 1 msec 1 msec 1 msec 2 209.165.200.230 0 msec 1 msec 0 msec 3 * 10.1.1.10 2 msec 2 msec R1#

17.4.5 Ligne de base du réseau

L’un des moyens les plus efficaces pour surveiller les performances d’un réseau et le dépanner consiste à établir un profil de référence du réseau. La création d’un profil de référence efficace pour les performances du réseau prend un certain temps. La mesure des performances à des moments et des charges variables aidera à créer une meilleure image des performances globales du réseau.

Les résultats fournis par certaines commandes réseau permettent de recueillir des données qui feront partie de la ligne de base du réseau. Pour commencer à élaborer un profil de référence, vous pouvez copier et coller dans un fichier texte les résultats d’une commande telle que ping, trace ou autre. Il est possible d’horodater ces fichiers texte et de les enregistrer dans une archive en vue d’une extraction et d’une comparaison ultérieures.

Parmi les éléments dont il faut tenir compte, les messages d’erreur et les temps de réponse d’un hôte à l’autre fournissent des indications précieuses. Par exemple, un accroissement considérable des temps de réponse peut dénoter un problème de latence.

Par exemple, la résultat de ping suivante a été capturée et collée dans un fichier texte.

August 19, 2019 at 08:14:43

C:\Users\PC-A> ping 10.1.1.10 Pinging 10.1.1.10 with 32 bytes of data: Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Ping statistics for 10.1.1.10: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms C:\Users\PC-A>

Notez que la durée de transmission ping sont moins de 1 ms..

Un mois plus tard, le ping est répété et capturé.

September 19, 2019 at 10:18:21

C:\Users\PC-A> ping 10.1.1.10 Pinging 10.1.1.10 with 32 bytes of data: Reply from 10.1.1.10: bytes=32 time=50ms TTL=64 Reply from 10.1.1.10: bytes=32 time=49ms TTL=64 Reply from 10.1.1.10: bytes=32 time=46ms TTL=64 Reply from 10.1.1.10: bytes=32 time=47ms TTL=64 Ping statistics for 10.1.1.10: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 46ms, Maximum = 50ms, Average = 48ms C:\Users\PC-A>

Notez cette fois que la durée de transmission ou RTT (Round Trip Time) ping sont beaucoup plus longs, ce qui indique un problème potentiel.

Les réseaux des entreprises doivent disposer de profils de référence si détaillés qu’ils dépassent largement le cadre de ce cours. Il existe toutefois des outils logiciels de qualité professionnelle pour collecter et gérer les informations des profils de référence. Ce cours décrit quelques techniques de base et explique à quoi servent les profils de référence de réseau.

Les meilleures pratiques de Cisco pour les processus de référence peuvent être trouvées en recherchant «Baseline Process Best Practices» sur Internet.

17.4.6 Travaux pratiques – Vérifiez la latence réseau en utilisant les commandes Ping et Traceroute

Au cours de ce travaux pratiques, vous atteindrez les objectifs suivants :

- Partie 1: Utiliser la commande ping pour documenter la latence réseau

- Partie 2: Utiliser la commande traceroute pour documenter la latence réseau

17.5 Commandes d’hôte et IOS

17.5.1 Configuration IP sur un hôte de Windows

Si vous avez utilisé l’un des outils de la rubrique précédente pour vérifier la connectivité et constaté qu’une partie de votre réseau ne fonctionne pas comme il se doit, il est maintenant temps d’utiliser certaines commandes pour dépanner vos périphériques. Les commandes Hôte et IOS peuvent vous aider à déterminer si le problème est lié à l’adressage IP de vos périphériques, ce qui est un problème de réseau courant.

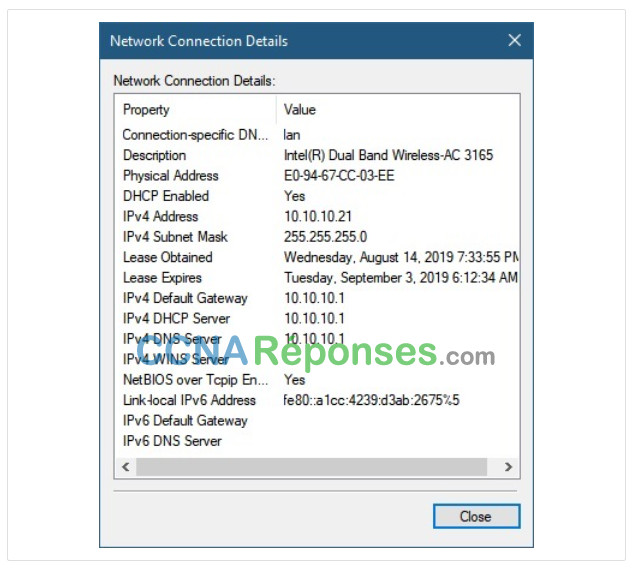

La vérification de l’adressage IP sur les périphériques hôtes est une pratique courante en réseau pour vérifier et dépanner la connectivité de bout en bout. Dans Windows 10, vous pouvez accéder aux détails de l’adresse IP à partir de Network and Sharing Center, comme indiqué sur la figure, pour afficher rapidement les quatre paramètres importants: adresse, masque, routeur et DNS.

Toutefois, les administrateurs réseau affichent généralement les informations d’adressage IP sur un hôte Windows en exécutant la commande ipconfig sur la ligne de commande d’un ordinateur Windows, comme indiqué dans l’exemple de résultat.

C:\Users\PC-A> ipconfig

Windows IP Configuration

(Output omitted)

Wireless LAN adapter Wi-Fi:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16

IPv4 Address. . . . . . . . . . . : 192.168.10.10

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.10.1

(Output omitted)Utilisez la commande ipconfig /all pour afficher l’adresse MAC ainsi que les informations sur l’adressage de couche 3 de l’équipement comme illustré dans la sortie de l’exemple.

C:\Users\PC-A> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : PC-A-00H20 Primary Dns Suffix . . . . . . . : cisco.com Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No DNS Suffix Search List. . . . . . : cisco.com (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) Dual Band Wireless-AC 8265 Physical Address. . . . . . . . . : F8-94-C2-E4-C5-0A DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16(Preferred) IPv4 Address. . . . . . . . . . . : 192.168.10.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : August 17, 2019 1:20:17 PM Lease Expires . . . . . . . . . . : August 18, 2019 1:20:18 PM Default Gateway . . . . . . . . . : 192.168.10.1 DHCP Server . . . . . . . . . . . : 192.168.10.1 DHCPv6 IAID . . . . . . . . . . . : 100177090 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-21-F3-76-75-54-E1-AD-DE-DA-9A DNS Servers . . . . . . . . . . . : 192.168.10.1 NetBIOS over Tcpip. . . . . . . . : Enabled

Si un hôte est configuré en tant que client DHCP, la configuration de l’adresse IP peut être renouvelée à l’aide ipconfig /release des commandes ipconfig /renew et, comme indiqué dans l’exemple de résultat.

C:\Users\PC-A> ipconfig /release (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 Default Gateway . . . . . . . . . : (Output omitted) C:\Users\PC-A> ipconfig /renew (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 IPv4 Address. . . . . . . . . . . : 192.168.1.124 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.1.1 (Output omitted) C:\Users\PC-A>

Le service Client DNS sur les ordinateurs Windows optimise également les performances de la résolution des noms DNS en stockant en mémoire les noms déjà résolus. La commande ipconfig /displaydns affiche toutes les entrées DNS mises en cache sur un système Windows, comme illustré dans l’exemple.

C:\Users\PC-A> ipconfig /displaydns

Windows IP Configuration

(Output omitted)

netacad.com

----------------------------------------

Record Name . . . . . : netacad.com

Record Type . . . . . : 1

Time To Live . . . . : 602

Data Length . . . . . : 4

Section . . . . . . . : Answer

A (Host) Record . . . : 54.165.95.219

(Output omitted)17.5.2 Configuration IP sur un hôte de Linux

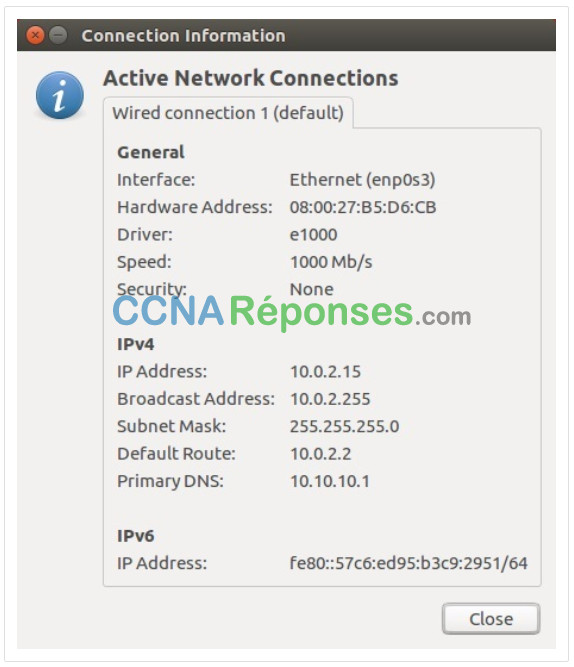

La vérification des paramètres IP à l’aide de l’interface graphique sur une machine Linux diffère en fonction de la distribution Linux (distribution) et de l’interface de bureau. La figure montre la boîte de Connection Information de dialogue de la distribution Ubuntu exécutant sur le bureau Gnome.

Sur la ligne de commande, les administrateurs réseau utilisent la commande ifconfig pour afficher l’état des interfaces actives et leur configuration IP, comme indiqué dans la résultat suivante.

[analyst@secOps ~]$ ifconfig

enp0s3 Link encap:Ethernet HWaddr 08:00:27:b5:d6:cb

inet addr: 10.0.2.15 Bcast:10.0.2.255 Mask: 255.255.255.0

inet6 addr: fe80::57c6:ed95:b3c9:2951/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1332239 errors:0 dropped:0 overruns:0 frame:0

TX packets:105910 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:1855455014 (1.8 GB) TX bytes:13140139 (13.1 MB)

lo: flags=73 mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10

loop txqueuelen 1000 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0La commande Linux ip address permet d’afficher les adresses et leurs propriétés. Il peut également être utilisé pour ajouter ou supprimer des adresses IP.

Remarque: La résultat affichée peut varier en fonction de la distribution Linux.

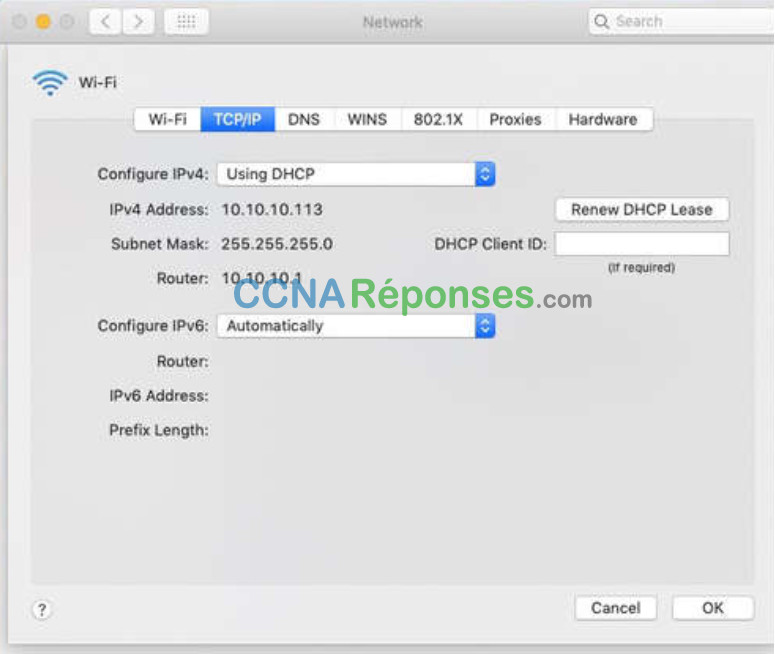

17.5.3 Configuration IP sur un hôte de macOS

Dans l’interface graphique d’un hôte Mac, ouvrez Network Preferences > Advanced pour obtenir les informations d’adressage IP, comme indiqué sur la figure.

Cependant, la commande ifconfig peut également être utilisée pour vérifier la configuration IP de l’interface affichée dans la résultat.

MacBook-Air:~ Admin$ ifconfig en0

en0: flags=8863 mtu 1500

ether c4:b3:01:a0:64:98

inet6 fe80::c0f:1bf4:60b1:3adb%en0 prefixlen 64 secured scopeid 0x5

inet 10.10.10.113 netmask 0xffffff00 broadcast 10.10.10.255

nd6 options=201

media: autoselect

status: active

MacBook-Air:~ Admin$D’autres commandes MacOS utiles pour vérifier les paramètres IP de l’hôte incluent networksetup -listallnetworkservices et le service networksetup -getinfo <réseau>, comme indiqué dans la résultat suivante.

MacBook-Air:~ Admin$ networksetup -listallnetworkservices An asterisk (*) denotes that a network service is disabled. iPhone USB Wi-Fi Bluetooth PAN Thunderbolt Bridge MacBook-Air:~ Admin$ MacBook-Air:~ Admin$ networksetup -getinfo Wi-Fi DHCP Configuration IP address: 10.10.10.113 Subnet mask: 255.255.255.0 Router: 10.10.10.1 Client ID: IPv6: Automatic IPv6 IP address: none IPv6 Router: none Wi-Fi ID: c4:b3:01:a0:64:98 MacBook-Air:~ Admin$

17.5.4 La Commande ARP

La commande arp est exécutée à partir de l’invite de commande Windows, Linux ou Mac. La commande liste tous les périphériques actuellement dans le cache ARP de l’hôte, ce qui comprend l’adresse IPv4, l’adresse physique et le type d’adressage (statique/dynamique) pour chaque périphérique.

Par exemple, consultez la topologie dans la figure.

La résultat de la commande arp -a sur l’hôte Windows PC-A s’affiche.

C:\Users\PC-A> arp -a Interface: 192.168.93.175 --- 0xc Internet Address Physical Address Type 10.0.0.2 d0-67-e5-b6-56-4b dynamic 10.0.0.3 78-48-59-e3-b4-01 dynamic 10.0.0.4 00-21-b6-00-16-97 dynamic 10.0.0.254 00-15-99-cd-38-d9 dynamic

La commande arp -a affiche l’adresse IP connue et la liaison d’adresse MAC. Notez que l’adresse IP 10.0.0.5 n’est pas incluse dans la liste. En effet, le cache ARP n’affiche que les informations provenant d’appareils qui ont été consultés récemment.

Pour être sûr que le cache ARP contient des informations sur un périphérique donné dans son tableau ARP, envoyez une requête ping à ce périphérique. Par exemple, si PC-A a pingé 10.0.0.5, le cache ARP contiendra une entrée pour cette adresse IP.

Pour mettre à jour les informations stockées dans le cache, l’administrateur réseau peut effacer le cache à l’aide de la commande netsh interface ip delete arpcache .

Note: Vous pouvez avoir besoin d’un accès administrateur sur l’hôte pour pouvoir utiliser la commande netsh interface ip delete arpcache .

17.5.5 Révision des commandes show courantes

De la même manière que les commandes et les utilitaires sont utilisés pour vérifier la configuration d’un hôte, les commandes peuvent être utilisées pour vérifier les interfaces des périphériques intermédiaires. Cisco IOS fournit plusieurs commandes pour vérifier le fonctionnement des interfaces de routeur et de commutateur.

L’interface en ligne de commande Cisco IOS comprend des commandes show permettant d’afficher les informations appropriées sur la configuration et le fonctionnement du périphérique. Les techniciens réseau utilisent fréquemment les commandes show pour afficher les fichiers de configuration, vérifier l’état des interfaces et des processus des périphériques et confirmer l’état de fonctionnement du périphérique. Vous pouvez afficher l’état de pratiquement tous les processus ou fonctions du routeur à l’aide d’une commande show .

Les commandes show couramment utilisées et le moment où il convient de les utiliser sont indiqués dans le tableau.

| Command | Useful for … |

|---|---|

| show running-config | To verify the current configuration and settings |

| show interfaces | To verify the interface status and see if there are any error messages |

| show ip interface | To verify the Layer 3 information of an interface |

| show arp | To verify the list of known hosts on the local Ethernet LANs |

| show ip route | To verify the Layer 3 routing information |

| show protocols | To verify which protocols are operational |

| show version | To verify the memory, interfaces, and licences of the device |

Cliquez sur les boutons pour afficher l’exemple de sortie de chacune de ces commandes show. Remarque: la sortie de certaines commandes a été modifiée pour se concentrer sur les paramètres pertinents et réduire le contenu.

17.5.6 La Commande show cdp neighbors

Il existe plusieurs autres commandes IOS utiles. CDP (Cisco Discovery Protocol) est un protocole propriétaire de Cisco qui s’exécute au niveau de la couche liaison de données. Puisque le protocole CDP fonctionne au niveau de la couche liaison de données, deux périphériques réseau Cisco ou plus, tels que des routeurs prenant en charge des différents protocoles de couche réseau, qui peuvent échanger des informations même si la connectivité de couche 3 n’existe pas.

Lorsqu’un périphérique Cisco démarre, le protocole CDP démarre par défaut. Le protocole CDP détecte automatiquement les périphériques Cisco voisins qui exécutent le protocole CDP, quel que soit les suites ou le protocole de couche 3 en cours d’exécution. Le protocole CDP échange des informations sur les périphériques matériels et logiciels avec ses voisins CDP connectés directement.

Le protocole CDP fournit les informations suivantes concernant chaque périphérique CDP voisin:

- Identificateurs de périphérique – nom d’hôte configuré d’un commutateur, d’un routeur ou d’un autre périphérique

- Liste d’adresses – jusqu’à une adresse de couche réseau pour chaque protocole pris en charge.

- Identificateur de port – le nom du port local et distant sous la forme d’une chaîne de caractères ASCII, comme FastEthernet 0/0.

- Liste des capacités – Par exemple, si un périphérique spécifique est un commutateur de couche 2 ou un commutateur de couche 3

- Plate-forme – la plate-forme matérielle du périphérique, par exemple, un routeur Cisco série 1841.

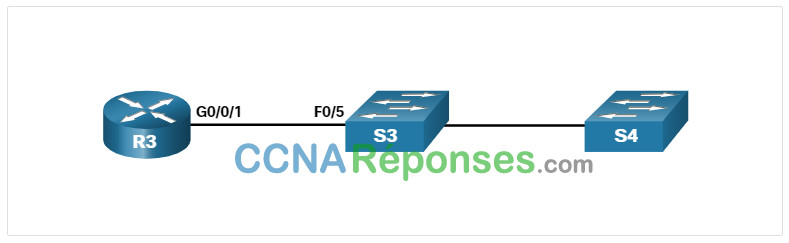

Reportez-vous à la topologie et à la sortie de la commande show cdp neighbor .

R3# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S3 Gig 0/0/1 122 S I WS-C2960+ Fas 0/5

Total cdp entries displayed : 1

R3#La résultat affiche que l’interface R3 Gigabitethernet 0/0/1 est connectée à l’interface FastEthernet 0/5 de S3, qui est un commutateur Cisco Catalyst 2960+. Notez que R3 n’a pas recueilli d’informations sur S4. En effet, le CDP ne peut découvrir que les appareils Cisco sont directement connectés. S4 n’est pas directement connecté à R3 et n’est donc pas répertorié dans la sortie.

La commande show cdp neighbors detail révèle l’adresse IP d’un périphérique voisin, comme indiqué dans la sortie. Le protocole CDP révèle l’adresse IP du voisin, que vous puissiez lui envoyer ou non une requête ping. Cette commande est très utile lorsque deux routeurs Cisco ne peuvent pas router via leur liaison de données partagée. La commande show cdp neighbors detail permet de déterminer si l’un des voisins CDP présente une erreur de configuration IP.

Malgré qu’il soit utile, le protocole CDP peut également représenter un risque pour la sécurité dans la mesure où il fournit aux acteurs de menace des informations utiles sur l’infrastructure réseau. Par exemple, de nombreuses versions d’IOS envoient par défaut des annonces CDP à tous les ports activés. Cependant, selon les bonnes pratiques, CDP doit être activé uniquement sur les interfaces qui se connectent à d’autres équipements Cisco de l’infrastructure. Les annonces CDP doivent être désactivées sur les ports des utilisateurs.

Certaines versions d’IOS envoyant des annonces CDP par défaut, il est important de savoir comment désactiver le protocole CDP. Pour désactiver le protocole CDP globalement, utilisez la commande de configuration globale no cdp run. Pour désactiver le protocole CDP sur une interface, utilisez la commande d’interface no cdp enable.

17.5.7 La commande show ip interface brief

La commande le plus fréquemment utilisée est la commande show ip interface brief. Cette commande est souvent préférée à la commande show ip interface , car ses résultats sont plus abrégés. Elle fournit un résumé des informations clés pour toutes les interfaces réseau d’un routeur.

Par exemple, le résultat de la commande show ip interface brief affiche toutes les interfaces du routeur, l’adresse IP attribuée à chaque interface et, le cas échéant, l’état opérationnel de l’interface.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 209.165.200.225 YES manual up up GigabitEthernet0/0/1 192.168.10.1 YES manual up up Serial0/1/0 unassigned NO unset down down Serial0/1/1 unassigned NO unset down down GigabitEthernet0 unassigned YES unset administratively down down R1#

Vérifier les interfaces de commutateur

La commande show ip interface brief peut également servir à vérifier l’état des interfaces du commutateur, comme le résultat indique.

S1# show ip interface brief Interface IP-Address OK? Method Status Protocol Vlanl 192.168.254.250 YES manual up up FastEthernet0/l unassigned YES unset down down FastEthernet0/2 unassigned YES unset up up FastEthernet0/3 unassigned YES unset up up

L’interface VLAN1 obtient l’adresse IPv4 192.168.254.250 , elle a été activée et est opérationnelle.

Le résultat indique également que l’interface FastEthernet0/1 est désactivée. Cela signifie soit qu’aucun périphérique n’est connecté à l’interface soit que le périphérique qui est connecté possède une interface réseau qui n’est pas opérationnelle.

En revanche, les résultats affichés pour FastEthernet0/2 et FastEthernet0/3 montrent que ces interfaces sont opérationnelles. Cet état est indiqué par la mention «up» (actif) dans les deux colonnes Status (État) et Protocol (Protocole).

17.5.9 Packet Tracer – Analyser le résultat des commandes Show

Cet exercice a pour objectif de vous aider à mieux maîtriser les commandes show du routeur. Vous n’avez pas besoin d’effectuer la configuration. Examinez plutôt le résultat de plusieurs commandes show.

17.6 Méthodologies de dépannage

17.6.1 Méthodes de dépannage de base

Dans les deux rubriques précédentes, vous avez appris certains utilitaires et commandes que vous pouvez utiliser pour identifier les zones problématiques de votre réseau. C’est une partie importante du dépannage. Il existe plusieurs façons de résoudre un problème réseau. Cette rubrique détaille un processus de dépannage structuré qui peut vous aider à devenir un meilleur administrateur réseau. Il fournit également quelques commandes supplémentaires pour vous aider à résoudre les problèmes. Les problèmes de réseau peuvent résulter d’une combinaison de problèmes matériels, logiciels et de connectivité de différente envergure. Les techniciens doivent être capables d’analyser le problème et d’en déterminer la cause afin de résoudre le problème du réseau. Cela s’appelle le dépannage.

Une procédure de dépannage couramment utilisée et efficace est basée sur une approche scientifique.

Cette figure présente les six étapes de la procédure de dépannage.

| Étape | Description |

|---|---|

| Étape 1. Identifier le problème |

|

| Étape 2. Élaborer d’une théorie des causes probables |

|

| Étape 3. Tester la théorie pour déterminer la cause |

|

| Étape 4. Établir un plan d’action pour résoudre le problème et implémenter la solution | Après avoir déterminé la cause exacte du problème, établissez un plan d’action pour résoudre le problème et mettre en œuvre la solution. |

| Étape 5. Vérifier la solution et mettre en œuvre des mesures préventives |

|

| Étape 6. Documenter les résultats des recherches et des actions entreprises |

|

Pour déterminer la complexité d’un problème, vous devez savoir combien de périphériques du réseau sont concernés. Si le problème concerne un seul périphérique, commencez la procédure de dépannage sur celui-ci. S’il concerne l’ensemble des périphériques du réseau, commencez le dépannage sur le périphérique contenant toutes les connexions. Vous devez mettre au point une méthode logique et normalisée pour diagnostiquer les problèmes de réseau, notamment en réglant un problème à la fois.

17.6.2 Résoudre ou transférer?

Dans certains cas, il peut s’avérer impossible de résoudre le problème immédiatement. Lorsqu’un problème nécessite la décision d’un responsable ou une certaine expertise, ou lorsque le technicien ne dispose pas des droits d’accès réseau requis, le problème doit être transféré à qui de droit.

Si, par exemple, le technicien conclut qu’un module de routeur doit être remplacé, ce problème doit être transféré au responsable pour approbation. Il est possible que le responsable doive lui aussi transférer le problème au service financier, qui devra alors approuver l’achat.

La politique d’entreprise doit clairement établir les conditions de transfert d’un problème.

17.6.3 Commande debug

Les processus, protocoles, mécanismes et événements OS génèrent des messages pour communiquer leur état. Ces messages peuvent fournir des informations utiles lors du dépannage ou de la vérification du fonctionnement du système. La commande debug d’IOS permet à l’administrateur d’afficher ces messages en temps réel pour analyse. C’est un outil très utile pour surveiller les événements d’un équipement Cisco IOS.

Toutes les commandes debug sont entrées en mode d’exécution privilégié. Le système Cisco IOS permet d’affiner les résultats de la commande debug et d’inclure uniquement les fonctionnalités ou sous-fonctionnalité pertinentes. Ceci est important, car les résultats de débogage obéissent à un niveau de priorité élevé, dans le processus de CPU, et sont donc susceptibles de rendre le système inutilisable. Il est donc conseillé de n’utiliser les commandes debug que pour résoudre des problèmes spécifiques.

Pour surveiller l’état des messages ICMP d’un routeur Cisco, utilisez la commande debug ip icmp, comme indiqué dans l’illustration.

R1# debug ip icmp ICMP packet debugging is on R1# R1# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1# *Aug 20 14:18:59.605: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.606: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.608: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.609: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.611: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 R1#

Pour afficher une brève description des options de débogage, utilisez la commande debug ? en mode d’exécution privilégié, dans la ligne de commande.

Pour désactiver une fonction de débogage spécifique, ajoutez le mot clé no devant la commande debug :

Router# no debug ip icmp

Sinon, vous pouvez entrer la forme undebug de la commande en mode d’exécution privilégié:

Router# undebug ip icmp

Pour désactiver toutes les commandes debug actives en une seule fois, utilisez la commande undebug all :

Router# undebug all

Faites preuve de prudence en utilisant une certaine commande debug . Les commandes comme debug all et debug ip packet génèrent une importante quantité de données et utilisent une grande partie des ressources système. Le routeur doit afficher un grand nombre de messages debug et n’a pas suffisamment de puissance de traitement pour exécuter ses fonctions réseau, voire pour écouter les commandes et désactiver le débogage. Il n’est donc pas recommandé d’utiliser ces options de commande.

17.6.4 La commande terminal monitor

Les connexions octroyant l’accès à l’interface de ligne de commande IOS peuvent être établies par les deux façons suivant:

- Localement – les connexions locales (ex. connexion de console) requièrent un accès physique par câble au routeur ou au commutateur.

- À distance – Les connexions distantes nécessitent l’utilisation de Telnet ou SSH pour établir une connexion à un périphérique configuré avec IP.

Certains messages IOS s’affichent automatiquement sur une connexion à la console, mais pas sur une connexion à distance. Par exemple, le résultat de debug est affichée par défaut sur les connexions de console. Toutefois, le résultat de debug n’est pas automatiquement affichée sur les connexions distantes. En effet, les messages de debug sont des messages de journal qui ne peuvent pas être affichés sur les lignes vty.

Dans la résultat suivante, par exemple, l’utilisateur a établi une connexion distante à l’aide de Telnet de R2 à R1. L’utilisateur a ensuite exécuté la commande debug ip icmp . Toutefois, la commande n’a pas pu afficher la résultat de debug .

R2# telnet 209.165.200.225

Trying 209.165.200.225 ... Open

Authorized access only!

User Access Verification

Password:

R1> enable

Password:

R1# debug ip icmp

ICMP packet debugging is on

R1# ping 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

R1#

! No debug output displayed>Pour afficher les messages de journal sur un terminal (console virtuelle), utilisez la commande terminal monitor d’exécution privilégiée. Pour désactiver la journalisation des messages sur un terminal, utilisez la commande d’exécution privilégiée terminal no monitor .

Par exemple, notez comment la commande terminal monitor a maintenant été saisie et la commande ping affiche le résultat debug .

R1# terminal monitor R1# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1# *Aug 20 16:03:49.735: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.737: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.738: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.740: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.741: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 R1# no debug ip icmp ICMP packet debugging is off R1#

Note: L’objectif de la commande debug est de capturer la résultat en direct pendant une courte période de temps (c’est-à-dire de quelques secondes à une minute environ). Toujours désactiver debug lorsque cela n’est pas nécessaire.

17.7 Scénarios de dépannage

17.7.1 Opération et problèmes d’incompatibilité de duplex

De nombreux problèmes de réseau communs peuvent être identifiés et résolus avec moins d’efforts. Maintenant que vous possédez les outils et le processus de dépannage d’un réseau, cette rubrique passe en revue certains problèmes de réseaux courants que vous êtes susceptible de rencontrer en tant qu’administrateur de réseau.

En termes de communication de données, duplex fait référence au sens de transmission des données entre deux périphériques.

Il existe deux modes de communication duplex:

- Semi-duplex – les communications sont limitées à l’échange de données dans une direction à la fois

- Duplex-Intégral – Les communications peuvent être envoyées et reçues simultanément.

La figure illustre le fonctionnement de chaque méthode duplex.

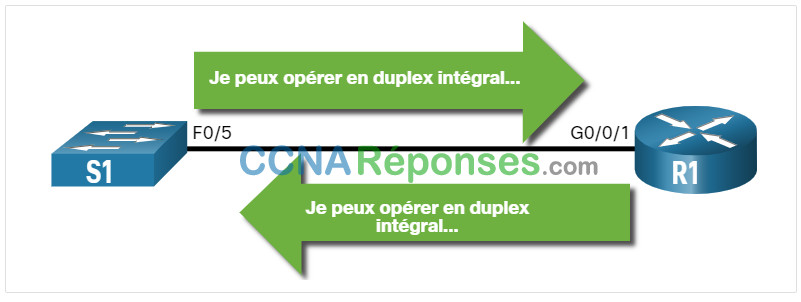

Les interfaces Ethernet d’interconnexion doivent fonctionner dans le même mode duplex pour obtenir les meilleures performances de communication et pour éviter l’inefficacité et la latence sur la liaison.

La fonction de négociation automatique Ethernet facilite la configuration, minimise les problèmes et maximise les performances de liaison entre deux liaisons Ethernet d’interconnexion. Les périphériques connectés annoncent d’abord les fonctionnalités qu’ils prennent en charge, puis choisissent le mode de performances le plus élevé pris en charge par les deux extrémités. Par exemple, le commutateur et le routeur de la figure ont procédé à une négociation automatique du mode duplex intégral.

Si l’un des deux périphériques connectés fonctionne en duplex intégral et l’autre en mode semi-duplex, nous avons un conflit des paramètres duplex. Si la communication de données s’effectue malgré le conflit des paramètres duplex, les performances de liaison sont très faibles.

Les incompatibilités duplex sont généralement causées par une interface mal configurée ou dans de rares cas, par une négociation automatique échouée. Résoudre un conflit des paramètres duplex peut s’avérer ardu, car la communication entre les périphériques concernés s’établit sans problème.

17.7.2 Problèmes d’adressage IP sur périphériques IOS

Les problèmes liés aux adresses IP empêchent généralement les périphériques réseau distants de communiquer. Les adresses IP respectant une certaine hiérarchie, toute adresse IP attribuée à un périphérique réseau doit être conforme à la plage d’adresses de ce réseau. Toute adresse IP mal attribuée génère un grand nombre de problèmes, y compris des conflits d’adressage IP et des problèmes de routage.

Parmi les causes les plus courantes d’attribution IPv4 incorrecte, notons les erreurs d’attribution manuelle ou les problèmes DHCP.

Les administrateurs réseau doivent souvent affecter manuellement des adresses IP à des périphériques tels que des serveurs et des routeurs. Si une erreur est commise au moment de l’affectation, il y a de fortes chances que cela génère des problèmes de communication avec le périphérique.

Sur un équipement Cisco IOS, utilisez les commandes show ip interface ou show ip interface brief pour vérifier que les adresses IPv4 ont été attribuées aux interfaces réseau. Par exemple, l’exécution de la commande show ip interface brief comme indiqué validerait l’état de l’interface sur R1.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 209.165.200.225 YES manual up up GigabitEthernet0/0/1 192.168.10.1 YES manual up up Serial0/1/0 unassigned NO unset down down Serial0/1/1 unassigned NO unset down down GigabitEthernet0 unassigned YES unset administratively down down R1#

17.7.3 Problèmes d’adressage IP sur des périphériques finaux

Sous Windows, lorsque le périphérique ne parvient pas à contacter un serveur DHCP, Windows attribue automatiquement une adresse appartenant à la plage 169.254.0.0/16. Cette fonctionnalité s’appelle l’adressage IP privé automatique (APIPA) et est conçue pour faciliter la communication au sein du réseau local. C’est comme si Windows vous disait: «je vais utiliser cette adresse de la plage 169.254.0.0/16, car c’est la seule que j’ai réussi à obtenir».

Un ordinateur avec l’adresse APIPA il n’est généralement pas en mesure de communiquer avec d’autres périphériques du réseau, car il y a de fortes chances que ces périphériques n’appartiennent pas au réseau 169.254.0.0/16. Cette situation traduit un problème d’attribution automatique d’adresse IPv4 qui doit être résolu.

Note: les autres systèmes d’exploitation, tels que Linux et OS X, n’attribuent pas d’adresse IPv4 à l’interface réseau si la communication avec un serveur DHCP échoue.

La pluPartie des périphériques finaux sont configurés pour utiliser un serveur DHCP pour l’attribution automatique des adresses IPv4. Si le périphérique n’est pas en mesure de communiquer avec le serveur DHCP, le serveur ne pourra pas attribuer d’adresse IPv4 au réseau requis et le périphérique ne pourra pas communiquer.

Pour vérifier les adresses IP attribuées à un ordinateur Windows, utilisez la commande ipconfig, comme indiqué dans l’illustration.

C:\Users\PC-A> ipconfig

Windows IP Configuration

(Output omitted)

Wireless LAN adapter Wi-Fi:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16

IPv4 Address. . . . . . . . . . . : 192.168.10.10

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.10.1

(Output omitted)17.7.4 Problèmes de passerelle par défaut

La passerelle par défaut pour un périphérique final est le périphérique réseau le plus proche capable d’acheminer le trafic vers d’autres réseaux. Si un périphérique possède une adresse de passerelle par défaut incorrecte ou inexistante, il ne pourra pas communiquer avec les périphériques de réseaux distants. Comme la passerelle par défaut est le chemin d’accès aux réseaux distants, son adresse doit appartenir au même réseau que le périphérique final.

L’adresse de la passerelle par défaut peut être configurée manuellement ou obtenue auprès d’un serveur DHCP. Tout comme les problèmes IPv4, les problèmes de passerelle par défaut peuvent être liés à une mauvaise configuration (en cas d’attribution manuelle) ou à des problèmes DHCP (en cas d’attribution automatique).

Pour résoudre les problèmes de passerelle par défaut mal configurée, assurez-vous d’abord que la passerelle par défaut du périphérique est correctement configurée. Si l’adresse par défaut a été manuellement définie mais n’est pas valide, remplacez-la tout simplement par l’adresse appropriée. Si l’adresse de la passerelle par défaut a été définie automatiquement, assurez-vous que le périphérique communique correctement avec le serveur DHCP. Il est également important de vérifier que l’adresse IPv4 et le masque de sous-réseau appropriés ont été configurés sur l’interface du routeur et que l’interface est active.

Pour vérifier la passerelle par défaut sur un ordinateur Windows, utilisez la commande ipconfig, comme indiqué dans l’illustration.

C:\Users\PC-A> ipconfig

Windows IP Configuration

(Output omitted)

Wireless LAN adapter Wi-Fi:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16

IPv4 Address. . . . . . . . . . . : 192.168.10.10

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.10.1

(Output omitted)Sur un routeur, utilisez la commande show ip route pour afficher la table de routage et vérifier que la passerelle par défaut, appelée «route par défaut», a été définie. Cette route est utilisée lorsque l’adresse de destination du paquet ne correspond à aucune autre route dans sa table de routage.

Par exemple, la résultat vérifie que R1 a une passerelle par défaut (c’est-à-dire, passerelle de dernier recours) configurée pointant vers l’adresse IP 209.168.200.226.

R1# show ip route | begin Gateway

Gateway of last resort is 209.165.200.226 to network 0.0.0.0

O*E2 0.0.0.0/0 [110/1] via 209.165.200.226, 02:19:50, GigabitEthernet0/0/0

10.0.0.0/24 is subnetted, 1 subnets

O 10.1.1.0 [110/3] via 209.165.200.226, 02:05:42, GigabitEthernet0/0/0

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/1

209.165.200.0/24 is variably subnetted, 3 subnets, 2 masks

C 209.165.200.224/30 is directly connected, GigabitEthernet0/0/0

L 209.165.200.225/32 is directly connected, GigabitEthernet0/0/0

O 209.165.200.228/30

[110/2] via 209.165.200.226, 02:07:19, GigabitEthernet0/0/0

R1#La première ligne surlignée indique essentiellement que la passerelle vers n’importe quoi (c.-à-d., 0.0.0.0) doit être envoyée à l’adresse IP 209.165.200.226. La seconde mise en surbrillance affiche comment R1 a appris sur la passerelle par défaut. Dans ce cas, R1 a reçu les informations d’un autre routeur compatible OSPF.

17.7.5 Résolution des problèmes DNS

DNS (Domain Name System) fait référence à un service automatisé permettant de mettre en correspondance des noms, comme www.cisco.com, avec des adresses IP. Bien que la résolution DNS ne soit pas indispensable à la communication des périphériques, elle est très importante pour l’utilisateur final.

Il n’est pas rare qu’un utilisateur confonde le fonctionnement d’un lien Internet avec la disponibilité du service DNS. Lorsqu’un utilisateur se plaint d’une panne de réseau ou d’Internet, il y a de fortes chances pour que cela soit dû à l’inaccessibilité d’un serveur DNS. Bien que le routage des paquets et tous les autres services réseau soient toujours opérationnels, les échecs DNS font croire à un problème de connexion. Si l’utilisateur entre un nom de domaine tel que www.cisco.com dans un navigateur Web, mais que le serveur DNS est inaccessible, le nom n’est pas traduit en adresse IP et le site Web ne s’affiche pas.

Les adresses du serveur DNS peuvent être attribuées manuellement ou automatiquement. Les administrateurs réseau sont souvent responsables de l’attribution manuelle des adresses du serveur DNS sur les serveurs et autres périphériques, tandis que le protocole DHCP est utilisé pour attribuer automatiquement des adresses de serveur DNS aux clients.

Bien qu’il soit courant que les entreprises et les organisations gèrent leurs propres serveurs DNS, il y a toujours la possibilité d’utiliser n’importe quel serveur DNS accessible pour résoudre les noms. Les utilisateurs de petits bureaux et bureaux à domicile (SOHO) se basent souvent sur le serveur DNS géré par le FAI pour la résolution de noms. Les serveurs DNS gérés par le FAI sont attribués aux clients SOHO via DHCP. En plus, Google gère un serveur DNS public qui peut être utilisé par n’importe qui et qui est très utile pour les tests. L’adresse IPv4 du serveur DNS public de Google est 8.8.8.8 et 2001:4860:4860::8888 pour son adresse DNS IPv6.

Cisco offre OpenDNS qui fournit un service DNS sécurisé en filtrant le phishing et certains sites malveillants. Vous pouvez modifier votre adresse DNS en 208.67.222.222 et 208.67.220.220 dans les champs Serveur DNS préféré et Serveur DNS alternatif. Des fonctionnalités avancées telles que le filtrage et la sécurité du contenu Web sont disponibles pour les familles et les entreprises.

Utilisez la commande ipconfig /all comme illustré pour déterminer le serveur DNS utilisé par l’ordinateur Windows.

C:\Users\PC-A> ipconfig /all

(Output omitted)

Wireless LAN adapter Wi-Fi:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) Dual Band Wireless-AC 8265

Physical Address. . . . . . . . . : F8-94-C2-E4-C5-0A

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.10.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : August 17, 2019 1:20:17 PM

Lease Expires . . . . . . . . . . : August 18, 2019 1:20:18 PM

Default Gateway . . . . . . . . . : 192.168.10.1

DHCP Server . . . . . . . . . . . : 192.168.10.1

DHCPv6 IAID . . . . . . . . . . . : 100177090

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-21-F3-76-75-54-E1-AD-DE-DA-9A

DNS Servers . . . . . . . . . . . : 208.67.222.222

NetBIOS over Tcpip. . . . . . . . : Enabled

(Output omitted)La commande nslookup est un autre outil de dépannage DNS utile pour les ordinateurs. La commande nslookup permet à l’utilisateur de lancer manuellement des requêtes DNS et d’analyser la réponse DNS. La commande nslookup affiche la résultat d’une requête pour www.cisco.com. Notez que vous pouvez également simplement entrer une adresse IP et nslookup va résoudre le nom.

C:\Users\PC-A> nslookup Default Server: Home-Net Address: 192.168.1.1 > cisco.com Server: Home-Net Address: 192.168.1.1 Non-authoritative answer: Name: cisco.com Addresses: 2001:420:1101:1::185 72.163.4.185 > 8.8.8.8 Server: Home-Net Address: 192.168.1.1 Name: dns.google Address: 8.8.8.8 > > 208.67.222.222 Server: Home-Net Address: 192.168.1.1 Name: resolver1.opendns.com Address: 208.67.222.222 >

17.7.6 Packet Tracer – Résolution des problèmes de connectivité

L’objectif de cet exercice Packet Tracer est de résoudre les problèmes de connectivité, si possible. Sinon, les problèmes doivent être soigneusement notés et signalés.

17.7.7 Travaux pratiques – Résolution des problèmes de connectivité

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Identifier le problème

- Part 2: Mise en œuvre des modifications réseau

- Part 3: Vérification du fonctionnement du système complet

- Part 4: Documentation des résultats des recherches et modifications de configuration

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

17.8 Module pratique et questionnaire

17.8.1 Travaux pratiques – Concevoir et mettre en œuvre le réseau d’une petite entreprise

Possibilité de pratiquer des compétences

Vous avez la possibilité de vous entraîner à concevoir et à construire un réseau depuis le début. Votre conception doit inclure au moins un routeur Cisco 4321, deux commutateurs Cisco 2960 et deux PC. Configurez entièrement le réseau et utilisez IPv4 ou IPv6 (les sous-réseaux doivent figurer dans votre système d’adressage). Vérifiez le réseau à l’aide d’au moins cinq commandes show . Sécurisez le réseau à l’aide du protocole SSH, de mots de passe sécurisés et de mots de passe de console (au minimum).

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

17.8.2 Packet Tracer – Projet d’intégration des compétences

Dans cette activité Packet Tracer, vous utiliserez toutes les compétences que vous avez acquises tout au long de ce cours.

17.8.3 Packet Tracer – Exercice de dépannage

Dans cette activité Tracer de paquets, vous allez résoudre un certain nombre de problèmes dans un réseau existant.

17.8.4 Qu’est-ce que j’ai appris dans ce module?

Périphériques d’un réseau de petit taille

En termes de connexion à Internet, les réseaux de petite taille comportent généralement une seule connexion de réseau étendu par DSL, le câble ou une connexion Ethernet. Les petits réseaux sont gérés par un technicien informatique local ou par un professionnel contractuel. Les facteurs à prendre en compte lors de la sélection de périphériques réseau pour un petit réseau sont le coût, la vitesse et les types de ports/interfaces, l’évolutivité et les fonctionnalités et services du système d’exploitation. Lors de la mise en œuvre d’un réseau, créez un schéma d’adressage IP et utilisez-le sur des périphériques, des serveurs et des périphériques et des périphériques intermédiaires. Elle peut passer par l’installation d’équipements en double, mais elle peut également être assurée par le doublement des liaisons réseau dans les zones critiques. Dans un réseau de petite taille, les routeurs et les commutateurs doivent être configurés pour prendre en charge le trafic en temps réel, comme la voix et la vidéo, et ce, séparément du trafic des autres données. En fait, la meilleure conception de réseau mettra en œuvre la qualité de service (QoS) pour classer soigneusement le trafic en fonction des priorités.

Applications et protocoles d’un réseau de petite taille

Il existe deux types de programmes ou processus logiciels permettant d’accéder au réseau: les applications de réseau et les services de couche application Certaines applications d’utilisateur final mettent en œuvre des protocoles de couche d’application et sont capables de communiquer directement avec les couches inférieures de la pile de protocoles. Les clients de messagerie et les navigateurs web sont des exemples de ce type d’application. D’autres programmes peuvent nécessiter l’assistance des services de couche application (par exemple, le transfert de fichiers ou la mise en file d’attente de tâches d’impression réseau). Ces programmes communiquent avec le réseau et préparent les données pour qu’elles puissent être transférées. Les deux solutions d’accès à distance les plus courantes sont Telnet et Secure Shell (SSH). Le service SSH est une alternative sécurisée à Telnet. Les administrateurs réseau doivent également prendre en charge les serveurs réseau communs et leurs protocoles réseau requis tels que le serveur Web, le serveur de messagerie, le serveur FTP, le serveur DHCP et le serveur DNS. De nos jours, les entreprises utilisent de plus en plus les solutions de téléphonie IP et de transmission multimédia en continu pour communiquer avec leurs clients et partenaires commerciaux. Il sont des applications en temps réel. L’infrastructure réseau doit prendre en charge la VoIP, la téléphonie IP et d’autres applications en temps réel.

Évoluer vers de grands réseaux

Pour mettre à l’échelle un réseau, plusieurs éléments sont requis: documentation réseau, inventaire des périphériques, budget et analyse du trafic. Connaître le type de trafic qui traverse le réseau ainsi que le flux de trafic actuel. Capturez le trafic pendant les heures de pointe afin d’obtenir la meilleure représentation des différents types de trafic et effectuez la capture sur différents segments et périphériques réseau, car un certain trafic sera local à un segment particulier. Les administrateurs réseau doivent savoir comment l’utilisation du réseau évolue. Les détails d’utilisation des ordinateurs des employés peuvent être capturés dans un «instantané» à l’aide d’outils tels que le Gestionnaire des tâches Windows, l’Observateur d’événements et l’utilisation des données.

Vérifier la connectivité

La commande ping est le moyen le plus efficace de tester rapidement la connectivité de couche 3 entre une adresse IP source et de destination. La commande affiche également diverses statistiques de temps aller-retour. Le Cisco IOS offre un mode «étendu» de la commande ping qui permet à l’utilisateur de créer des types spéciaux de pings en ajustant les paramètres liés à l’opération de commande. Le ping étendu est entré en mode d’exécution privilégié en tapant ping sans adresse IP de destination. Traceroute peut aider à localiser les zones problématiques de couche 3 dans un réseau. Cette commande renvoie une liste des sauts effectués par un paquet acheminé à travers un réseau. Il pourrait être utilisé pour identifier le point le long du chemin où le problème peut être trouvé. Sous Windows, la commande est tracert. Dans Cisco IOS, la commande est traceroute. Il y a aussi une commande traceroute étendu. Il permet à l’administrateur d’ajuster les paramètres liés à l’opération de commande. Les résultats fournis par certaines commandes réseau permettent de recueillir des données qui feront partie de la ligne de base du réseau. Pour commencer à élaborer un profil de référence, vous pouvez copier et coller dans un fichier texte les résultats d’une commande telle que ping, trace ou autre. Il est possible d’horodater ces fichiers texte et de les enregistrer dans une archive en vue d’une extraction et d’une comparaison ultérieures.

Commandes de l’hôte et de l’IOS