3.0 Introduction

3.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue dans la section “Protocoles et modèles” !

Vous connaissez les composants de base d’un réseau simple, ainsi que la configuration initiale. Mais après avoir configuré et connecté ces composants, comment savez-vous qu’ils vont fonctionner ensemble? Protocoles! Les protocoles sont des ensembles de règles convenues qui ont été créés par les organismes de normalisation. Mais, parce que vous ne pouvez pas prendre une règle et la regarder de près, comment comprenez-vous vraiment pourquoi il existe une telle règle et ce qu’elle est censée faire? Modèles! Les modèles vous permettent de visualiser les règles et leur place dans votre réseau. Ce module vous donne une vue d’ensemble des protocoles et modèles réseau. Vous êtes sur le point d’avoir une compréhension beaucoup plus profonde de la façon dont les réseaux fonctionnent réellement!

3.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Modèles et protocoles

Objectif du module: Expliquer comment les protocoles réseau permettent aux périphériques d’accéder aux ressources de réseau locales et distantes.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Les règles | Décrire les types de règles nécessaires pour communiquer efficacement. |

| Protocoles | Expliquer pourquoi les protocoles sont indispensables à la communication réseau. |

| Suites de protocoles | Expliquer l’utilité d’adhérer à une suite de protocoles. |

| Organismes de normalisation | Expliquer le rôle des organismes de normalisation dans l’établissement de protocoles pour l’interopérabilité des réseaux. |

| Modèles de référence | Expliquer comment le modèle TCP/IP et le modèle OSI sont utilisés pour faciliter la normalisation dans le processus de communication. |

| Encapsulation de données | Expliquer comment l’encapsulation de données permet la transmission des données sur le réseau. |

| Accès aux données | Expliquer comment les hôtes locaux accèdent aux ressources locales sur un réseau. |

3.0.3 Exercice en classe – Conception d’un système de communication

Vous venez d’acheter une nouvelle voiture pour votre usage personnel. Après l’avoir utilisée pendant une semaine, vous découvrez qu’elle ne fonctionne pas correctement. Après avoir discuté du problème avec plusieurs amis, vous décidez d’amener la voiture à un centre de réparation qui vous a été vivement recommandé. C’est le seul garage proche de chez vous.

Lorsque vous arrivez au garage, vous constatez que les mécaniciens parlent tous une autre langue. Vous avez des difficultés à expliquer les problèmes de performances de l’automobile, mais les réparations doivent absolument être effectuées. Vous n’êtes pas sûr de pouvoir rentrer chez vous pour trouver une autre solution.

Vous devez trouver un moyen de vous faire comprendre pour vous assurer que votre automobile sera correctement réparée.

Comment allez-vous communiquer avec les mécaniciens ? Créez un modèle de communication permettant de vous assurer que la voiture sera bien réparée.

3.1 Les règles

3.1.2 Notions de base sur les communications

La taille, la forme et la fonction des réseaux peuvent varier. Ils peuvent être aussi complexes que des appareils connectés à l’internet, ou aussi simples que deux ordinateurs directement reliés entre eux par un seul câble, et tout ce qui se trouve entre les deux. Cependant, il ne suffit pas de connecter physiquement, via une connexion filaire ou sans fil, des périphériques finaux pour permettre la communication. Les périphériques doivent également savoir comment communiquer.

Pour échanger des idées, les personnes utilisent de nombreuses méthodes de communication différentes. Cependant, toutes les méthodes de communication ont en commun trois éléments:

- Source du message (expéditeur) – Les sources du message sont les personnes, ou les appareils électroniques, qui ont besoin d’envoyer un message à d’autres personnes ou appareils.

- Destination du message (destinataire) – La destination reçoit le message et l’interprète.

- Canal – Il s’agit du support qui assure le cheminement du message de sa source à sa destination.

3.1.3 Protocoles de communication

L’envoi d’un message, que ce soit par une communication en face à face ou sur un réseau, est régi par des règles appelées protocoles. Ces protocoles sont spécifiques au type de méthode de communication utilisé. Dans nos communications personnelles quotidiennes, les règles que nous utilisons pour communiquer à travers un support (par exemple, un appel téléphonique) ne sont pas nécessairement identiques au protocole d’utilisation d’un autre support tel que l’envoi d’une lettre.

Le processus d’envoi d’une lettre est similaire à la communication qui se produit dans les réseaux informatiques.

Cliquez sur chaque bouton pour obtenir une analogie et un exemple réseau du processus de communication.

3.1.4 Définition des règles

Pour pouvoir communiquer entre elles, les personnes doivent utiliser des règles établies ou des conventions qui régissent la conversation. Considérez ce message par exemple:

La communication entre les humains régit les règles. Il est trèsdifficile decomprendre des messages qui ne sont pas bien formatés et qui nesuiventpas les règles et les protocoles établis. A estrutura da gramatica, da lingua, da pontuacao e do sentence faz a configuracao humana compreensivel por muitos individuos diferentes.

Notez qu’il est difficile de lire le message car il n’est pas formaté correctement. Il devrait être écrit en utilisant des règles (c.-à-d. des protocoles) qui sont nécessaires à une communication efficace. L’exemple montre le message qui est maintenant correctement formaté pour la langue et la grammaire.

Les règles régissent la communication entre les hommes. Il est très difficile de comprendre des messages qui ne sont pas bien formatés et qui ne suivent pas les règles et les protocoles établis. La structure de la grammaire, la langue, la ponctuation et la phrase rendent la configuration humainement compréhensible pour beaucoup d'individus différents.

Les protocoles doivent tenir compte des exigences suivantes pour transmettre avec succès un message compris par le destinataire:

- l’identification de l’expéditeur et du destinataire ;

- l’utilisation d’une langue et d’une syntaxe communes ;

- la vitesse et le rythme d’élocution ;

- la demande de confirmation ou d’accusé de réception.

3.1.5 Exigences Relatives au Protocole de Réseau

Les protocoles utilisés dans le cadre des communications réseau partagent bon nombre de ces caractéristiques fondamentales. En plus d’identifier la source et la destination, les protocoles informatiques et réseau définissent la manière dont un message est transmis sur un réseau. Les protocoles informatiques communs comprennent les exigences suivantes :

- Codage des messages

- Format et encapsulation des messages

- La taille du message

- Synchronisation des messages

- Options de remise des messages

3.1.6 Codage des messages

Pour envoyer un message, il faut tout d’abord le coder. Le codage est le processus de conversion des informations vers un autre format acceptable, à des fins de transmission. Le décodage inverse ce processus pour interpréter l’information.

Cliquez sur chaque bouton pour obtenir une analogie et un exemple réseau d’encodage des messages.

3.1.7 Format et encapsulation des messages

Lorsqu’un message est envoyé de la source à la destination, il doit suivre un format ou une structure spécifique. Les formats des messages dépendent du type de message et du type de canal utilisés pour remettre le message.

Cliquez sur chaque bouton pour obtenir une analogie et un exemple réseau de mise en forme et d’encapsulation des messages.

3.1.8 Taille des messages

Une autre règle de communication est la taille des messages.

Cliquez sur chaque bouton pour obtenir une analogie et un exemple réseau de taille de message.

3.1.9 Synchronisation des messages

La synchronisation des messages est également très importante dans les communications réseau. La synchronisation des messages comprend les éléments suivants:

- Contrôle de flux – Ceci est le processus de gestion de la vitesse de transmission des données. Le contrôle de flux définit la quantité d’informations qui peuvent être envoyées et la vitesse à laquelle elles peuvent être livrées. Si une personne parle trop rapidement, l’autre personne éprouve des difficultés à entendre et à comprendre le message. Dans la communication réseau, il existe des protocoles réseau utilisés par les périphériques source et de destination pour négocier et gérer le flux d’informations.

- Délai de réponse – Si une personne pose une question et qu’elle n’entend pas de réponse dans un délai acceptable, elle suppose qu’aucune réponse n’a été donnée et réagit en conséquence. La personne peut répéter la question ou continuer à converser. Les hôtes du réseau sont également soumis à des règles qui spécifient le délai d’attente des réponses et l’action à entreprendre en cas de délai d’attente dépassé.

- La méthode d’accès – détermine le moment où un individu peut envoyer un message. Cliquez sur Lecture dans la figure pour voir une animation de deux personnes parlant en même temps, puis une “collision d’informations” se produit, et il est nécessaire que les deux personnes s’arrêtent et recommencent. De même, lorsqu’un périphérique souhaite transmettre sur un réseau local sans fil, il est nécessaire que la carte d’interface réseau WLAN (NIC) détermine si le support sans fil est disponible.

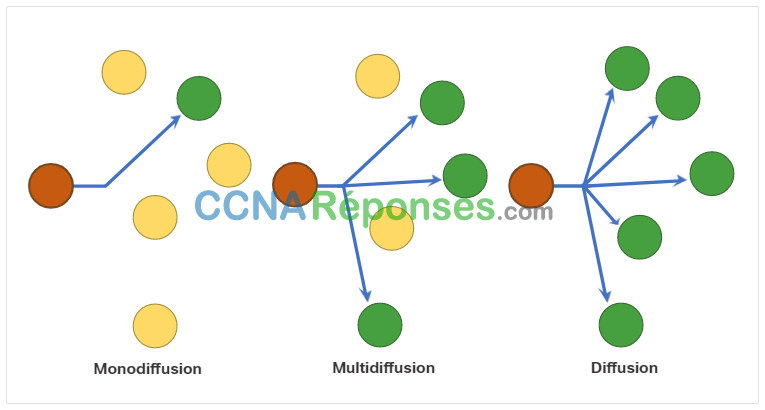

3.1.10 Modes de transmission des messages

Un message peut être transmis de différentes manières.

Cliquez sur chaque bouton pour obtenir une analogie et un exemple réseau d’options de remise des messages.

3.1.11 Remarque à propos de l’icône de nœud

Les documents et topologies de mise en réseau représentent souvent des périphériques réseau et terminaux à l’aide d’une icône de nœud. Les nœuds sont généralement représentés sous la forme d’un cercle. La figure montre une comparaison des trois options de livraison différentes utilisant des icônes de nœud au lieu des icônes d’ordinateur.

3.2 Protocoles

3.2.1 Aperçu du protocole de réseau

Vous savez que pour que les périphériques finaux puissent communiquer sur un réseau, chaque périphérique doit respecter le même ensemble de règles. Ces règles sont appelées protocoles et elles ont de nombreuses fonctions dans un réseau. Cette rubrique vous donne un aperçu des protocoles de réseau.

Les protocoles réseau définissent un format et un ensemble communs de règles d’échange des messages entre les périphériques. Les protocoles sont implémentés par des périphériques terminaux et des périphériques intermédiaires dans le logiciel, le matériel ou les deux. Chaque protocole réseau a sa propre fonction, son format et ses propres règles de communication.

Le tableau énumère les différents types de protocoles nécessaires pour permettre les communications sur un ou plusieurs réseaux.

| Type de protocole | Description |

|---|---|

| Protocoles de Communications de Réseaux | Les protocoles permettent à deux ou plusieurs périphériques de communiquer sur un ou plusieurs réseaux. La famille de technologies Ethernet implique une variété de protocoles tels que IP, Transmission Control Protocol (TCP), HyperText Transfer Protocol (HTTP), et bien d’autres encore. |

| Protocoles de Sécurité des Réseaux | Les protocoles sécurisent les données pour assurer l’authentification, l’intégrité des données et le cryptage des données. Exemples de protocoles sécurisés : Secure Shell (SSH), Secure Sockets Layer (SSL), et Transport Layer Security (TLS). |

| Protocoles de Routage | Les protocoles permettent aux routeurs d’échanger des informations de routage, de comparer les informations sur les chemins , puis pour sélectionner le meilleur chemin vers le réseau de destination. Exemples de protocoles de routage : Open Shortest Path First (OSPF) et Border Gateway Protocol (BGP). |

| Protocoles de Découverte de Services | Les protocoles sont utilisés pour la détection automatique des appareils ou des services. Exemples de protocoles de découverte de service : Dynamic Host Le protocole de configuration (DHCP) qui découvre des services pour l’attribution d’adresses IP , et le système de noms de domaine (DNS) qui est utilisé pour effectuer la traduction de noms en adresses IP. |

3.2.2 Fonctions du Protocole de Réseau

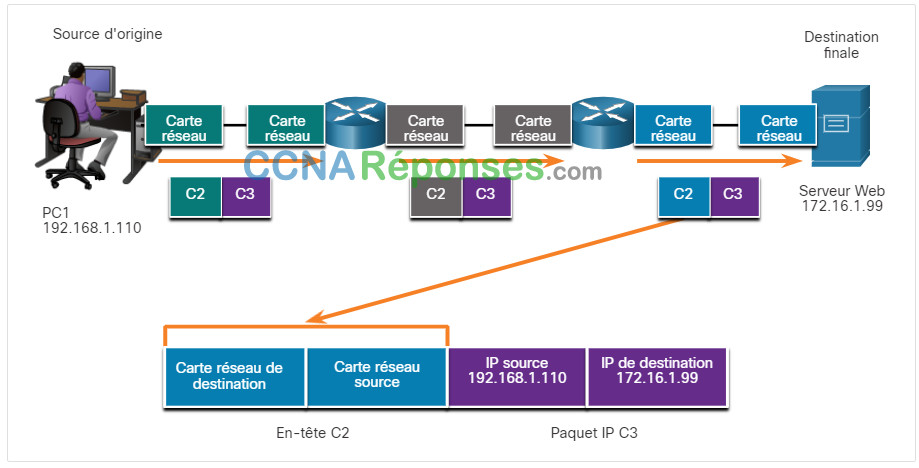

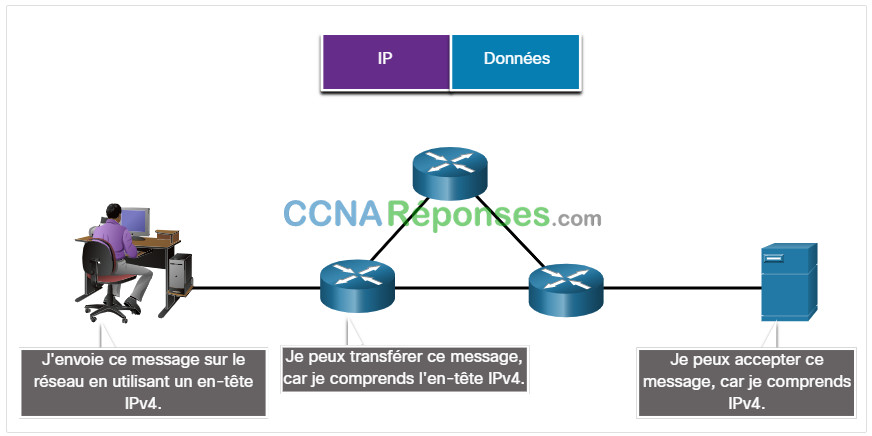

Les protocoles de communication réseau sont responsables d’une variété de fonctions nécessaires aux communications réseau entre les appareils finaux. Par exemple, dans la figure, comment l’ordinateur envoie un message, sur plusieurs périphériques réseau, au serveur?

Les ordinateurs et les périphériques réseau utilisent des protocoles convenus pour communiquer. Le tableau énumère les fonctions de ces protocoles.

| Fonction | Description |

|---|---|

| Adressage | Ceci identifie l’expéditeur et le destinataire prévu du message à l’aide d’un schéma d’adressage défini. Exemples de protocoles qui fournissent l’adressage comprend Ethernet, IPv4 et IPv6. |

| La fiabilité | Cette fonction offre des mécanismes de livraison garantis au cas où les messages seraient perdus ou corrompus pendant le transit. TCP offre une livraison garantie. |

| Contrôle de flux | Cette fonction garantit que les données circulent à un rythme efficace entre deux dispositifs de communication. TCP fournit des services de contrôle de flux. |

| Séquençage | Cette fonction identifie de manière unique chaque segment de données transmis. Le dispositif récepteur utilise les informations de séquençage pour reconstituer l’information correctement. Ceci est utile si les segments de données sont perdus, retardée ou reçue en panne. TCP fournit des services de séquençage. |

| Détection des erreurs | Cette fonction est utilisée pour déterminer si les données ont été endommagées pendant la transmission. Divers protocoles qui fournissent la détection des erreurs comprennent: Ethernet, IPv4, IPv6 et TCP. |

| Interface de l’Application | Cette fonction contient des informations utilisées pour le processus à processus les communications entre les applications réseau. Par exemple, lors de l’accès à une page Web, les protocoles HTTP ou HTTPS sont utilisés pour communiquer entre le processus Web client et serveur. |

3.2.3 Interaction entre les protocoles

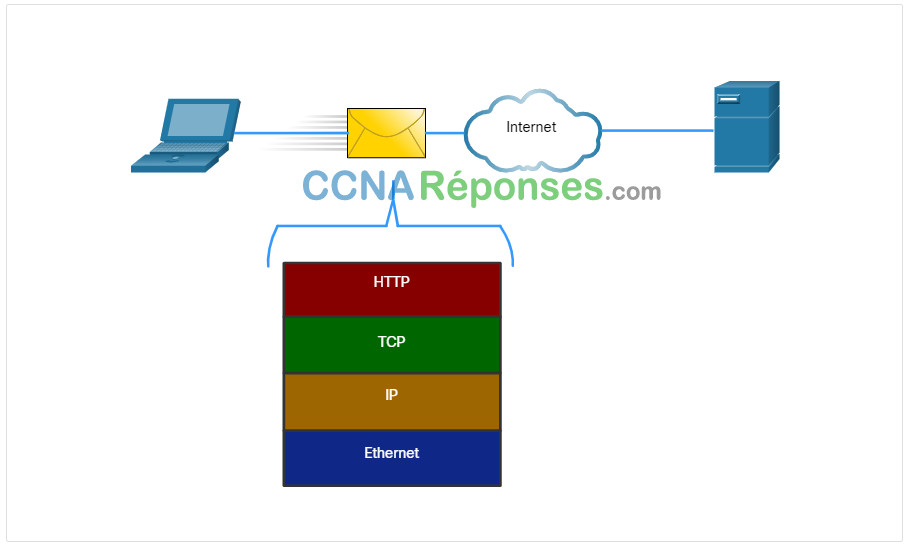

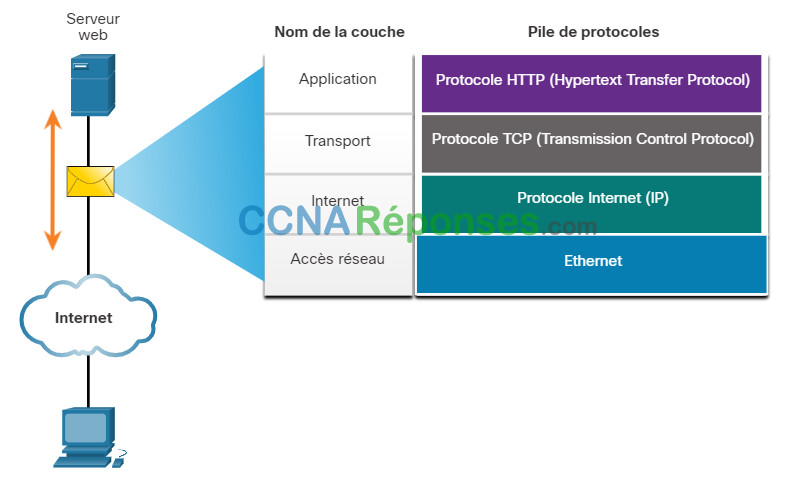

Un message envoyé sur un réseau informatique nécessite généralement l’utilisation de plusieurs protocoles, chacun avec ses propres fonctions et format. La figure montre certains protocoles réseau courants qui sont utilisés lorsqu’un périphérique envoie une demande à un serveur Web pour sa page Web.

Les protocoles de la figure sont décrits comme suit :

- Hypertext Transfer Protocol (HTTP) -Ce protocole régit la manière dont un serveur web et un client web interagissent. Le protocole HTTP décrit le contenu et la mise en forme des requêtes et des réponses échangées entre le client et le serveur. Les logiciels du client et du serveur web implémentent le protocole HTTP dans le cadre de l’application. Le protocole HTTP dépend d’autres protocoles pour gérer le transport des messages entre le client et le serveur.

- Transmission Control Protocol (TCP) – Ce protocole gère les conversations individuelles. TCP est responsable de garantir la livraison fiable des informations et de gérer le contrôle du flux entre les appareils finaux.

- Protocole Internet (IP) – Ce protocole est responsable de la remise des messages de l’expéditeur au destinataire. IP est utilisé par les routeurs pour transférer les messages sur plusieurs réseaux.

- Ethernet – Ce protocole est responsable de la remise des messages d’une carte réseau à une autre carte réseau sur le même réseau local (LAN) Ethernet.

3.3 Suites de protocoles

3.3.1 Suites de protocoles réseau

Dans de nombreux cas, les protocoles doivent pouvoir fonctionner avec d’autres protocoles afin que votre expérience en ligne vous donne tout ce dont vous avez besoin pour les communications réseau. Les suites de protocole sont conçues pour fonctionner en toute transparence.

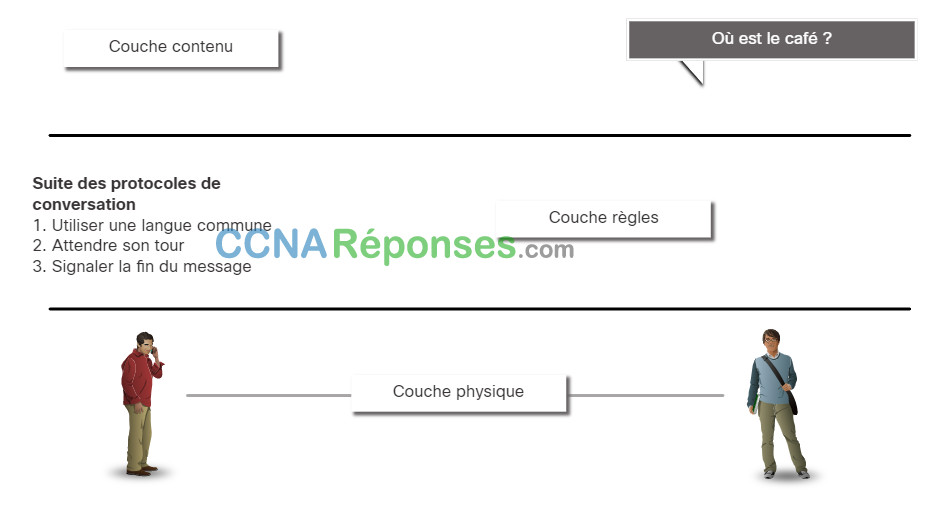

Une suite de protocoles est un groupe de protocoles interdépendants nécessaires pour assurer une fonction de communication.

Pour mieux visualiser l’interaction des protocoles d’une suite, imaginez que celle-ci est une pile. Une pile de protocoles indique comment chacun des protocoles de la suite est mis en œuvre. Les protocoles sont considérés en termes de couches, chaque service de niveau supérieur dépendant de la fonctionnalité définie par les protocoles indiqués dans les niveaux inférieurs. Les couches inférieures de la pile s’occupent du déplacement de données sur le réseau et de la fourniture de services aux couches supérieures, qui elles, se concentrent sur le contenu du message en cours d’envoi.

Comme l’illustre la figure, nous pouvons utiliser des couches pour décrire l’activité qui se produit dans la communication en face à face. Au fond, il y a la couche physique où nous avons deux personnes avec des voix qui disent des mots à haute voix. Au milieu se trouve la couche de règles qui stipule les exigences de la communication, y compris qu’une langue commune doit être choisie. En haut se trouve la couche de contenu et c’est là que le contenu de la communication est réellement parlé.

Les suites de protocoles sont des ensembles de règles qui fonctionnent conjointement pour aider à résoudre un problème.

3.3.2 Évolution des suites de protocole

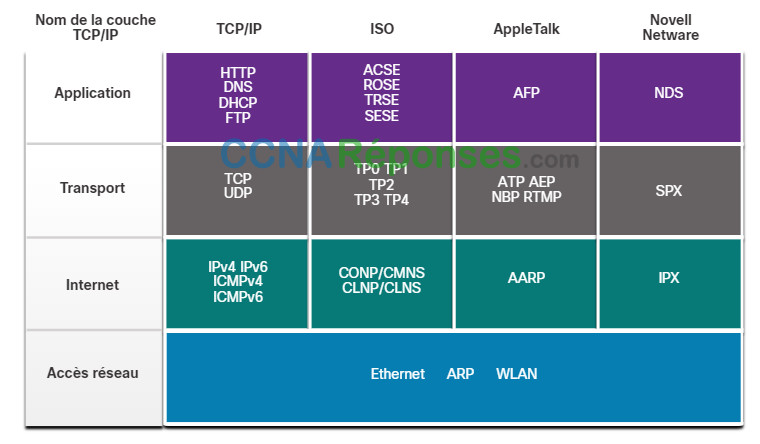

Une suite de protocoles est un ensemble de protocoles qui fonctionnent ensemble pour fournir des services de communication réseau complets. Depuis les années 1970, il existe plusieurs suites de protocoles différentes, certaines développées par une organisation de normalisation et d’autres développées par divers fournisseurs.

Au cours de l’évolution des communications réseau et de l’Internet, il y avait plusieurs suites de protocoles concurrentes, comme le montre la figure.

Internet Protocol Suite ou TCP/IP – Il s’agit de la suite de protocoles la plus courante et pertinente utilisée aujourd’hui. La suite de protocoles TCP/IP est une suite de protocoles standard ouverte gérée par Internet Engineering Task Force (IETF).

Protocoles d’interconnexion de systèmes ouverts (OSI) – Il s’agit d’une famille de protocoles élaborés conjointement en 1977 par l’Organisation internationale de normalisation (ISO) et l’Union internationale des télécommunications (UIT). Le protocole OSI comprenait également un modèle à sept couches appelé modèle de référence OSI. Le modèle de référence OSI classe les fonctions de ses protocoles. Aujourd’hui OSI est principalement connu pour son modèle en couches. Les protocoles OSI ont été largement remplacés par TCP/IP.

AppleTalk – Une suite de protocole propriétaire de courte durée publiée par Apple Inc. en 1985 pour les appareils Apple. En 1995, Apple a adopté TCP/IP pour remplacer AppleTalk.

Novell NetWare – Une suite de protocole propriétaire et un système d’exploitation réseau de courte durée développé par Novell Inc. en 1983 en utilisant le protocole réseau IPX. En 1995, Novell a adopté TCP/IP pour remplacer IPX.

3.3.3 Exemple de protocole TCP/IP

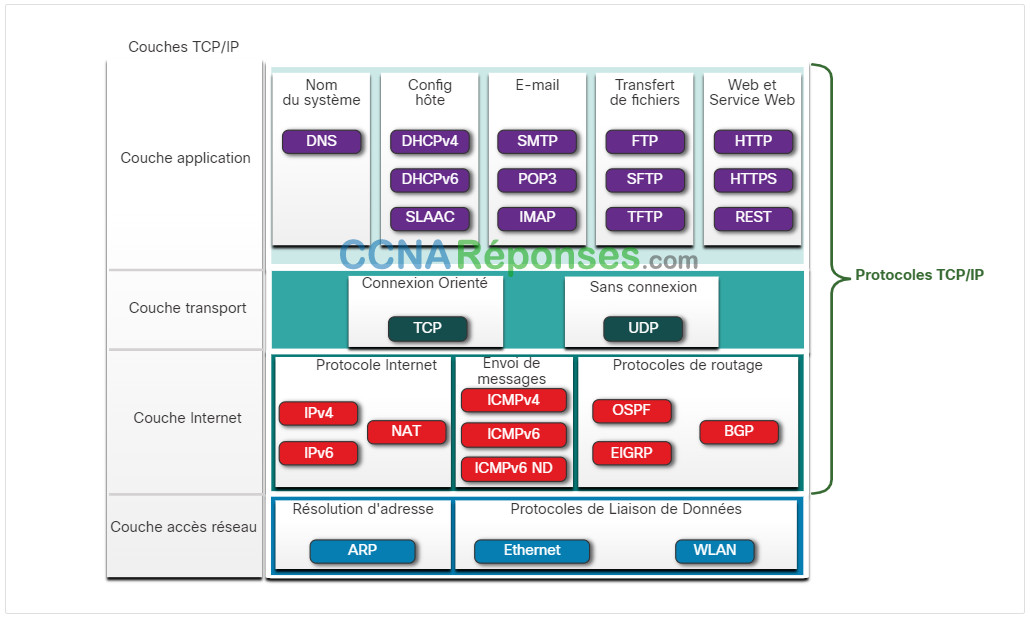

Les protocoles TCP/IP sont disponibles pour les couches application, transport et internet. Il n’y a pas de protocole TCP/IP dans la couche d’accès réseau. Les protocoles LAN de couche d’accès réseau les plus courants sont Ethernet et WLAN (LAN sans fil). Les protocoles de la couche d’accès réseau sont responsables de la remise du paquet IP sur le support physique.

La figure illustre un exemple des trois protocoles TCP/IP utilisés pour envoyer des paquets entre le navigateur Web d’un hôte et le serveur Web. HTTP, TCP et IP sont les protocoles TCP/IP utilisés. Dans la couche d’accès réseau, Ethernet est utilisé dans l’exemple. Cependant, il pourrait s’agir d’une norme sans fil comme le WLAN ou le service cellulaire.

3.3.4 Suite de protocoles TCP/IP

Aujourd’hui, la suite de protocoles TCP/IP inclut de nombreux protocoles et continue d’évoluer pour prendre en charge de nouveaux services. Les plus courants sont répertoriés dans la figure.

TCP/IP est la suite de protocoles utilisée par Internet et les réseaux d’aujourd’hui. TCP/IP a deux aspects importants pour les fournisseurs et les fabricants :

- Suite de protocoles standards ouverts – Cela signifie qu’il est librement accessible au public et peut être utilisé par n’importe quel fournisseur sur son matériel ou dans son logiciel.

- Suite de protocoles basée sur des normes – Cela signifie qu’elle a été approuvée par le secteur des réseaux et par un organisme de normalisation. Cela garantit que les produits de différents fabricants peuvent interagir avec succès.

Cliquez sur chaque bouton pour obtenir une brève description des protocoles de chaque couche.

3.3.5 Processus de communication TCP/IP

Les animations dans les figures montrent le processus de communication complet en utilisant un exemple de serveur web transmettant des données à un client.

Cliquez sur le bouton Lecture dans la figure pour voir une animation d’un serveur web encapsulant et envoyant une page web à un client.

Cliquez sur le bouton Lecture dans la figure suivante pour afficher une animation du client qui reçoit et décapsuler la page Web pour l’afficher dans le navigateur Web.

3.4 Organismes de normalisation

3.4.1 Normes ouvertes

Lors de l’achat de pneus neufs pour une voiture, il y a beaucoup de fabricants que vous pourriez choisir. Chacun d’eux aura au moins un type de pneu adapté à votre voiture. C’est parce que l’industrie automobile utilise des normes lorsqu’elle fait des voitures. C’est la même chose avec les protocoles. Parce qu’il existe de nombreux fabricants différents de composants réseau, ils doivent tous utiliser les mêmes normes. Dans le cadre du réseautage, les normes sont élaborées par des organismes internationaux de normalisation.

Les normes ouvertes favorisent l’interopérabilité, la concurrence et l’innovation. Ils garantissent également que le produit d’une seule entreprise ne peut monopoliser le marché ou avoir un avantage déloyal sur sa concurrence.

Pour illustrer ceci, prenons l’exemple de l’achat d’un routeur sans fil par un particulier. De nombreux choix sont disponibles auprès de différents fournisseurs, qui intègrent tous des protocoles standard tels que IPv4, IPv6, DHCP, SLAAC, Ethernet et 802.11 Wireless LAN. Ces normes ouvertes permettent également à un client utilisant le système d’exploitation Apple OS X de télécharger une page web à partir d’un serveur web utilisant le système d’exploitation Linux. Cela s’explique par le fait que les deux systèmes d’exploitation mettent en œuvre les mêmes protocoles de norme ouverte, notamment ceux de la suite de protocoles TCP/IP.

Les organismes de normalisation sont généralement des associations à but non lucratif qui ne sont liées à aucun constructeur. Leur objectif est de développer et de promouvoir le concept des normes ouvertes. Ces organisations sont importantes pour maintenir un internet ouvert avec des spécifications et des protocoles librement accessibles qui peuvent être mis en œuvre par n’importe quel fournisseur.

Un organisme de normalisation peut rédiger un ensemble de règles entièrement seul ou, dans d’autres cas, peut choisir un protocole propriétaire comme base de la norme. Si un protocole propriétaire est utilisé, il implique généralement le constructeur à l’origine de sa création.

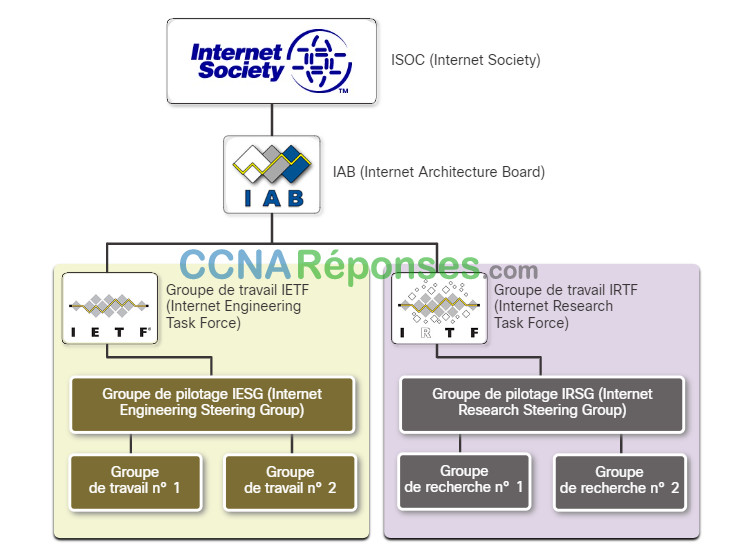

La figure montre le logo de chaque organisme de normalisation.

3.4.2 Normes Internet

Diverses organisations ont des responsabilités différentes dans la promotion et la création de normes pour l’internet et le protocole TCP/IP.

La figure montre les organismes de normalisation impliqués dans le développement et le soutien d’Internet.

- ISOC (Internet Society) – Responsable de la promotion du développement ouvert et de l’évolution de l’utilisation de l’internet dans le monde entier.

- IAB (Internet Architecture Board) – Responsable de la gestion globale et du développement des normes Internet.

- IETF (Internet Engineering Task Force) – Développe, met à jour et assure la maintenance des technologies Internet et TCP/IP. Cela inclut le processus et les documents pour le développement de nouveaux protocoles et la mise à jour des protocoles existants, qui sont connus sous le nom de documents de demande de commentaires (RFC).

- IRTF (Internet Research Task Force) – Se concentre sur la recherche à long terme liée à l’internet et aux protocoles TCP/IP comme l’Anti-Spam Research Group (ASRG), le Crypto Forum Research Group (CFRG) et le Peer-to-Peer Research Group (P2PRG).

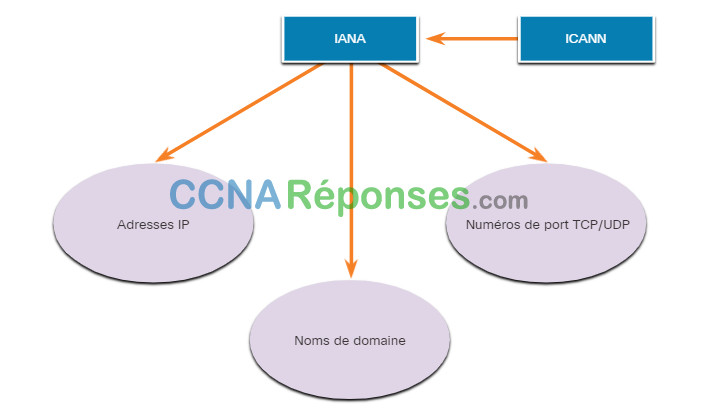

La figure suivante montre les organismes de normalisation impliqués dans le développement et le soutien du TCP/IP et comprend l’IANA et l’ICANN.

- ICANN (Internet Corporation for Assigned Names and Numbers) – Basée aux États-Unis, l’ICANN coordonne l’attribution des adresses IP, la gestion des noms de domaine et l’attribution d’autres informations utilisées dans les protocoles TCP/IP.

- IANA (Internet Assigned Numbers Authority) – Responsable de la supervision et de la gestion de l’attribution des adresses IP, de la gestion des noms de domaine et des identificateurs de protocole pour l’ICANN.

3.4.3 Normes électroniques et de communications

D’autres organismes de normalisation ont la responsabilité de promouvoir et de créer les normes électroniques et de communication utilisées pour délivrer les paquets IP sous forme de signaux électroniques sur un support câblé ou sans fil.

Ces organismes de normalisation sont les suivants :

- IEEE (Institute of Electrical and Electronics Engineers) (****, (prononcé “I-triple-E”) – Organisation d’ingénierie électrique et électronique qui se consacre à l’avancement de l’innovation technologique et à la création de normes dans un vaste domaine d’industries, notamment l’électricité et l’énergie, les soins de santé, les télécommunications et les réseaux. Les normes réseau IEEE importantes incluent 802.3 Ethernet et 802.11 WLAN standard. Recherchez sur Internet les autres normes de réseau de l’IEEE.

- EIA (Electronic Industries Alliance) – Cette organisation est surtout connue pour ses normes relatives au câblage électrique, aux connecteurs et aux racks de 19 pouces utilisés pour monter les équipements de réseau.

- TIA (Telecommunications Industry Association)– Organisation responsable de l’élaboration de normes de communication dans divers domaines, notamment les équipements radio, les tours de téléphonie cellulaire, les dispositifs de voix sur IP (VoIP), les communications par satellite, etc. La figure montre un exemple de câble Ethernet certifié qui a été développé en coopération par la TIA et l’EIA.

- UIT-T (Union internationale des télécommunications – Secteur de la normalisation des télécommunications) – L’une des plus grandes et des plus anciennes organisations de normalisation des communications. L’ITU-T définit des normes de compression vidéo, de télévision sur IP (IPTV) et de communication haut débit, comme la DSL (digital subscriber line ou ligne d’abonné numérique).

3.4.4 Travaux pratiques – Normes de mise en réseau de la recherche

Au cours de ces travaux pratiques, vous aborderez les points suivants :

- Partie 1: Rechercher les organismes de normalisation des réseaux internationaux

- Partie 2: Réflexion sur l’expérience d’Internet et des réseaux informatiques

3.5 Modèles de référence

3.5.1 Avantage de l’utilisation d’un modèle en couches

Vous ne pouvez pas réellement regarder de vrais paquets circuler à travers un vrai réseau, la façon dont vous pouvez regarder les composants d’une voiture assemblés sur une ligne d’assemblage. Donc, cela aide à avoir une façon de penser à un réseau afin que vous puissiez imaginer ce qui se passe. Un modèle est utile dans ces situations.

Des concepts complexes comme le fonctionnement d’un réseau peuvent être difficiles à expliquer et à comprendre. Pour cette raison, un modèle en couches est utilisé pour moduler les opérations d’un réseau en couches gérables.

Ce sont les avantages de l’utilisation d’un modèle en couches pour décrire les protocoles et les opérations du réseau :

- Aide à la conception de protocoles car les protocoles qui fonctionnent à une couche spécifique ont des informations définies sur lesquelles ils agissent et une interface définie avec les couches supérieures et inférieures

- Favoriser la compétition car les produits de différents fournisseurs peuvent fonctionner ensemble

- Empêcher que des changements de technologie ou de capacité dans une couche n’affectent d’autres couches au-dessus et au-dessous

- Fournir un langage commun pour décrire les fonctions et les capacités de mise en réseau

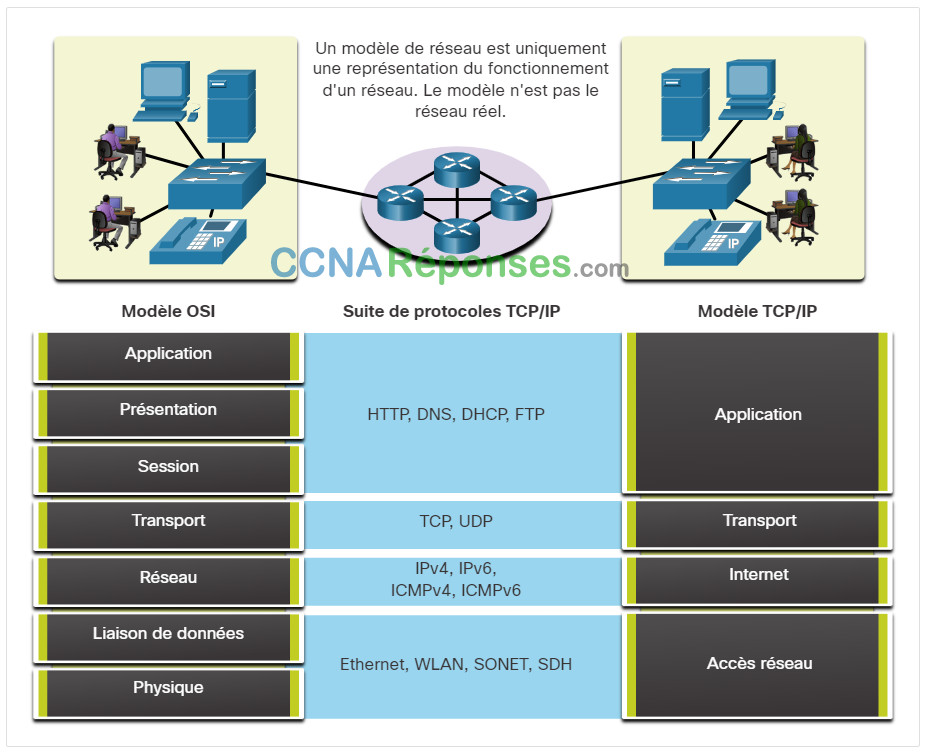

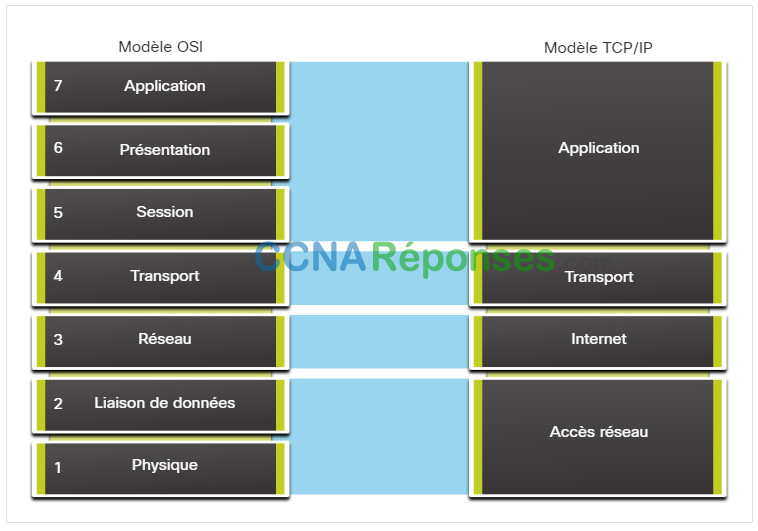

Comme le montre la figure, il existe deux modèles en couches qui sont utilisés pour décrire les opérations réseau :

- Modèle de référence pour l’interconnexion des systèmes ouverts (OSI)

- Modèle de référence TCP/IP

3.5.2 Modèle de référence OSI

Le modèle de référence OSI contient la liste complète des fonctions et services susceptibles d’intervenir dans chaque couche. Ce type de modèle assure la cohérence de tous les types de protocoles et de services de réseau en décrivant ce qui doit être fait à une couche particulière, mais sans prescrire la manière dont cela doit être accompli.

Il décrit également l’interaction de chaque couche avec les couches directement supérieures et inférieures. Les protocoles TCP/IP cités dans ce cours s’articulent autour des modèles OSI et TCP/IP. Le tableau présente des détails sur chaque couche du modèle OSI. Les fonctionnalités de chaque couche et la relation entre les différentes couches deviendront plus claires au fil du cours à mesure que les protocoles seront abordés plus en détail.

| Couche du modèle OSI | Description |

|---|---|

| 7 – Application | La couche application contient les protocoles utilisés pour les processus communications. |

| 6 – Présentation | La couche de présentation permet une représentation commune des données transférés entre les services de couche d’application. |

| 5 – Session | La couche de session fournit des services à la couche de présentation pour organiser son dialogue et gérer l’échange de données. |

| 4 – Transport | La couche transport définit les services à segmenter, à transférer et réassembler les données pour les communications individuelles entre les terminaux. |

| 3 – Réseau | La couche réseau fournit des services permettant d’échanger les différents éléments de données individuels sur le réseau entre des dispositifs terminaux identifiés. |

| 2 – Liaison de données | Les protocoles de la couche liaison de données décrivent les méthodes d’échange de de trames de données entre les appareils sur un support commun |

| 1 – Physique | Les protocoles de la couche physique décrivent les moyens mécaniques, électriques, fonctionnels et procéduraux pour activer, maintenir et désactiver des connexions physiques pour la transmission d’un bit vers et depuis un réseau device. |

Note: Alors que les couches du modèle TCP/IP ne sont désignées que par leur nom, les sept couches du modèle OSI sont plus souvent désignées par un numéro plutôt que par leur nom. Par exemple, la couche physique est appelée couche 1 du modèle OSI, la couche de liaison de données est la couche 2, et ainsi de suite.

3.5.3 Le modèle de référence TCP/IP

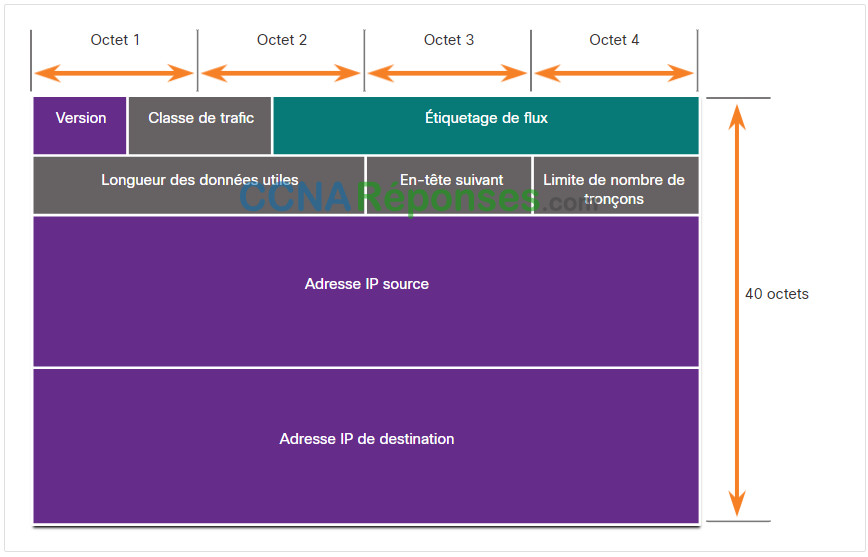

Le modèle de protocole TCP/IP pour les communications sur l’internet a été créé au début des années 1970 et est parfois appelé le modèle internet. Ce type de modèle correspond étroitement à la structure d’une suite de protocoles particulière. Le modèle TCP/IP est un modèle de protocole, car il décrit les fonctions qui interviennent à chaque couche de protocoles au sein de la suite TCP/IP. TCP/IP est également utilisé comme modèle de référence. Le tableau présente des détails sur chaque couche du modèle OSI.

| Couche du modèle TCP/IP | Description |

|---|---|

| 4 – Application | Représente des données pour l’utilisateur, ainsi que du codage et un contrôle du dialogue. |

| 3 – Transport | Prend en charge la communication entre plusieurs périphériques à travers divers réseaux. |

| 2 – Internet | Détermine le meilleur chemin à travers le réseau. |

| 1 – Accès réseau | Contrôle les périphériques matériels et les supports qui constituent le réseau. |

Les définitions de la norme et des protocoles TCP/IP sont discutées dans un forum public et définies dans un ensemble de RFC de l’IETF accessibles au public. Un RFC est rédigé par les ingénieurs du réseau et envoyé aux autres membres de l’IETF pour commentaires.

3.5.4 Comparaison des modèles OSI et TCP/IP

Les protocoles qui constituent la suite de protocoles TCP/IP peuvent être décrits selon les termes du modèle de référence OSI. Dans le modèle OSI, la couche d’accès réseau et la couche application du modèle TCP/IP sont subdivisées pour décrire les fonctions distinctes qui doivent intervenir sur ces couches.

Au niveau de la couche d’accès au réseau, la suite de protocoles TCP/IP ne spécifie pas quels protocoles utiliser lors de la transmission à travers un support physique ; elle décrit uniquement la remise depuis la couche internet aux protocoles réseau physiques. Les couches OSI 1 et 2 traitent des procédures nécessaires à l’accès aux supports et des moyens physiques pour envoyer des données sur un réseau.

Les principales similitudes se trouvent dans les couches de transport et de réseau ; cependant, les deux modèles diffèrent dans la manière dont ils se rapportent aux couches situées au-dessus et au-dessous de chaque couche :

- La couche OSI 3, qui correspond à la couche réseau, est directement liée à la couche Internet TCP/IP. Cette couche sert à décrire les protocoles qui adressent et acheminent les messages via un réseau interne.

- La couche OSI 4 qui correspond à la couche transport, est directement liée à la couche transport TCP/IP. Cette couche décrit les services et les fonctions généraux qui assurent une livraison ordonnée et fiable des données entre les hôtes source et destination.

- La couche application TCP/IP inclut plusieurs protocoles qui fournissent des fonctionnalités spécifiques à plusieurs applications d’utilisateur final. Les couches 5, 6 et 7 du modèle OSI servent de références aux développeurs et aux éditeurs de logiciels d’application pour créer des applications qui fonctionnent sur les réseaux.

- Les modèles TCP/IP et OSI sont couramment utilisés lors la référence aux protocoles de différentes couches. Le modèle OSI, qui sépare la couche liaison de données de la couche physique, est généralement utilisé pour faire référence aux couches inférieures.

3.5.5 Packet Tracer – Examiner les modèles TCP/IP et OSI en action

Cet exercice de simulation vise à fournir une base pour comprendre la suite de protocoles TCP/IP et sa relation avec le modèle OSI. Le mode Simulation vous permet d’afficher le contenu de données envoyé sur tout le réseau à chaque couche.

Au fur et à mesure de leur transmission sur le réseau, les données sont divisées en parties plus petites et sont identifiées, afin que ces parties puissent être réassemblées lorsqu’elles arrivent à destination. Chaque pièce se voit attribuer un nom spécifique et est associée à une couche spécifique des modèles TCP/IP et OSI. Le nom attribué est appelé unité de données de protocole (PDU). Le mode Simulation de Packet Tracer vous permet d’afficher chacune des couches et la PDU associée. Les étapes suivantes guident l’utilisateur tout au long du processus de demande d’une page web à partir d’un serveur web, à l’aide du navigateur disponible sur un PC client.

Même si une grande partie des informations affichées seront traitées plus en détail plus loin, c’est l’occasion de découvrir le fonctionnement de Packet Tracer et de pouvoir visualiser le processus d’encapsulation.

3.6 Encapsulation de données

3.6.1 Segmentation des Messages

Connaître le modèle de référence OSI et le modèle de protocole TCP/IP sera utile lorsque vous apprenez comment les données sont encapsulées au fur et à mesure qu’elles se déplacent sur un réseau. Ce n’est pas aussi simple qu’une lettre physique envoyée par courrier.

En théorie, une seule communication, telle qu’une vidéo ou un message électronique avec de nombreuses pièces jointes volumineuses, pourrait être envoyée à travers un réseau d’une source à une destination sous la forme d’un flux de bits massif et ininterrompu. Cependant, cela créerait des problèmes pour d’autres appareils ayant besoin d’utiliser les mêmes canaux ou liens de communication. Ces flux de données volumineux entraîneraient des retards conséquents. En outre, si un lien quelconque de l’infrastructure du réseau interconnecté tombait en panne pendant la transmission, le message complet serait perdu et devrait être retransmis dans son intégralité.

Il existe une meilleure approche, qui consiste à diviser les données en parties de taille moins importante et plus facilement gérables pour les envoyer sur le réseau. La segmentation est le processus consistant à diviser un flux de données en unités plus petites pour les transmissions sur le réseau. La segmentation est nécessaire car les réseaux de données utilisent la suite de protocoles TCP/IP pour envoyer des données dans des paquets IP individuels. Chaque paquet est envoyé séparément, semblable à l’envoi d’une longue lettre sous la forme d’une série de cartes postales individuelles. Les paquets contenant des segments pour la même destination peuvent être envoyés sur des chemins différents.

La segmentation des messages présente deux avantages majeurs :

- Augmente la vitesse – Étant donné qu’un flux de données volumineux est segmenté en paquets, de grandes quantités de données peuvent être envoyées sur le réseau sans attacher une liaison de communication. Cela permet à de nombreuses conversations différentes d’être entrelacées sur le réseau appelé multiplexage.

- Augmente l’efficacité – Si un segment ne parvient pas à atteindre sa destination en raison d’une défaillance du réseau ou d’une congestion réseau, seul ce segment doit être retransmis au lieu de renvoyer l’intégralité du flux de données.

Cliquez sur chaque bouton de la figure pour voir les animations de la segmentation et du multiplexage.

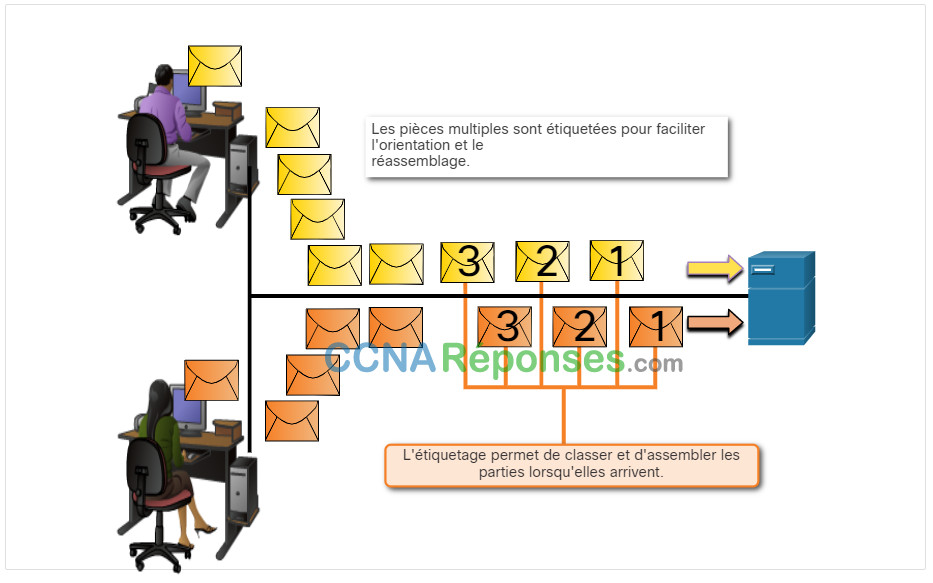

3.6.2 Séquençage

La difficulté que présente l’utilisation de la segmentation et du multiplexage pour la transmission des messages à travers un réseau réside dans le niveau de complexité ajouté au processus. Imaginez si vous deviez envoyer une lettre de 100 pages, mais chaque enveloppe ne pouvait contenir qu’une page . Par conséquent, 100 enveloppes seraient nécessaires et chaque enveloppe devrait être traitée individuellement. Il est possible que la lettre de 100 pages dans 100 enveloppes différentes arrive en désordre. Par conséquent, l’information contenue dans l’enveloppe devrait inclure un numéro de séquence pour s’assurer que le destinataire puisse remonter les pages dans l’ordre approprié.

Dans les communications en réseau, chaque segment du message doit passer par un processus similaire pour s’assurer qu’il arrive à la bonne destination et peut être réassemblé dans le contenu du message original, comme le montre la figure. TCP est responsable du séquençage des segments individuels.

3.6.3 Unités de données de protocole

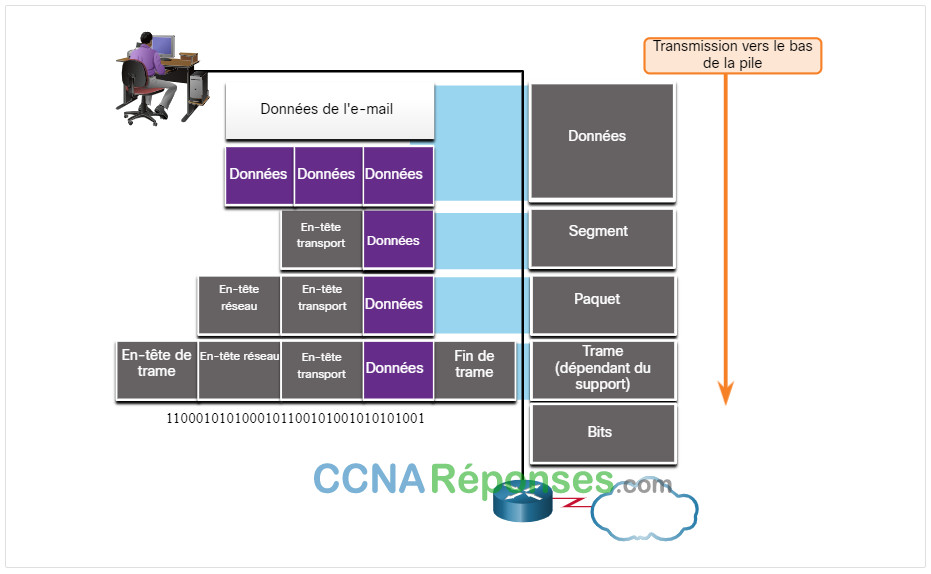

Lorsque les données d’application descendent la pile de protocoles en vue de leur transmission sur le support réseau, différentes informations de protocole sont ajoutées à chaque niveau. Il s’agit du processus d’encapsulation.

Note: Bien que la PDU UDP soit appelée datagramme, les paquets IP sont parfois également appelés datagrammes IP.

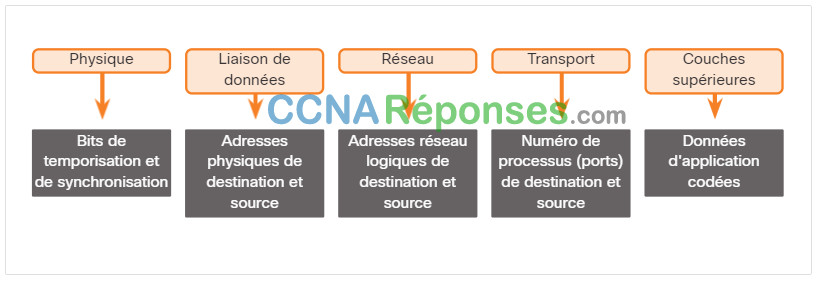

La forme qu’emprunte une donnée sur n’importe quelle couche est appelée unité de données de protocole. Au cours de l’encapsulation, chaque couche, l’une après l’autre, encapsule l’unité de données de protocole qu’elle reçoit de la couche supérieure en respectant le protocole en cours d’utilisation. À chaque étape du processus, une unité de données de protocole possède un nom différent qui reflète ses nouvelles fonctions. Bien qu’il n’existe pas de convention de dénomination universelle pour les PDU, dans ce cours, les PDU sont nommés selon les protocoles de la suite TCP/IP. Les PDU de chaque forme de données sont illustrées dans la figure.

- Données : terme générique pour l’unité de données de protocole utilisée à la couche application

- Segment : unité de données de protocole de la couche transport

- Paquet : unité de données de protocole de la couche réseau

- Trame – Couche Liaison de Données PDU

- Bits – Couche Physique PDU utilisée lors de la transmission physique de données sur le support

Remarque: Si l’en-tête Transport est TCP, il s’agit d’un segment. Si l’en-tête Transport est UDP, il s’agit d’un datagramme.

3.6.4 Exemple d’encapsulation

Lorsque les messages sont envoyés sur un réseau, le processus d’encapsulation fonctionne de haut en bas. À chaque couche, les informations de la couche supérieure sont interprétées comme des données dans le protocole encapsulé. Par exemple, le segment TCP est interprété comme des données dans le paquet IP.

Vous avez vu cette animation précédemment dans ce module. Cette fois, cliquez sur Lecture et concentrez-vous sur le processus d’encapsulation car un serveur web envoie une page web à un client web.

3.6.5 Exemple de désencapsulation

Ce processus est inversé au niveau de l’hôte récepteur et est connu sous le nom de désencapsulation. La désencapsulation est le processus utilisé par un périphérique récepteur pour supprimer un ou plusieurs des en-têtes de protocole. Les données sont désencapsulées au fur et à mesure qu’elles se déplacent vers la partie supérieure de la pile et l’application de l’utilisateur final.

Vous avez vu cette animation précédemment dans ce module. Cette fois, cliquez sur Lecture et concentrez-vous sur le processus de décapsulation.

3.7 Accès aux données

3.7.1 Adresses

Comme vous venez de l’apprendre, il est nécessaire de segmenter les messages dans un réseau. Mais ces messages segmentés n’iront nulle Partie s’ils ne sont pas adressés correctement. Cette rubrique donne un aperçu des adresses de réseau. Vous aurez également la possibilité d’utiliser l’outil Wireshark, qui vous aidera à ” afficher ” le trafic du réseau.

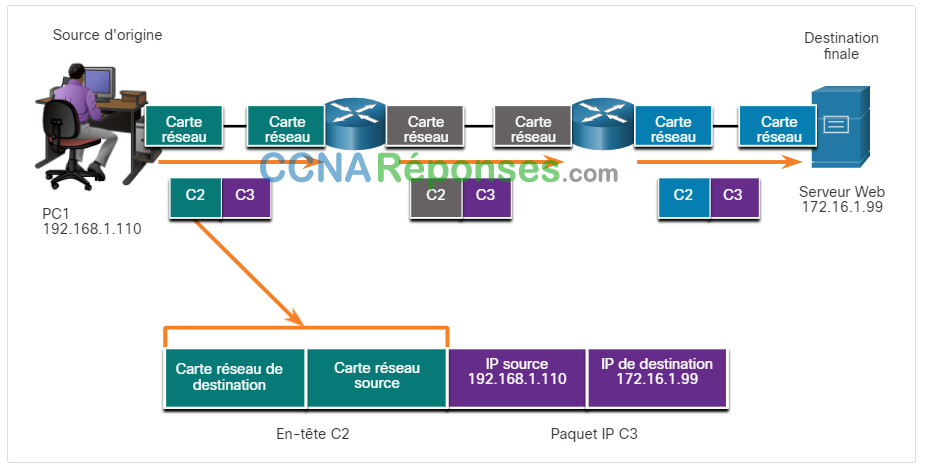

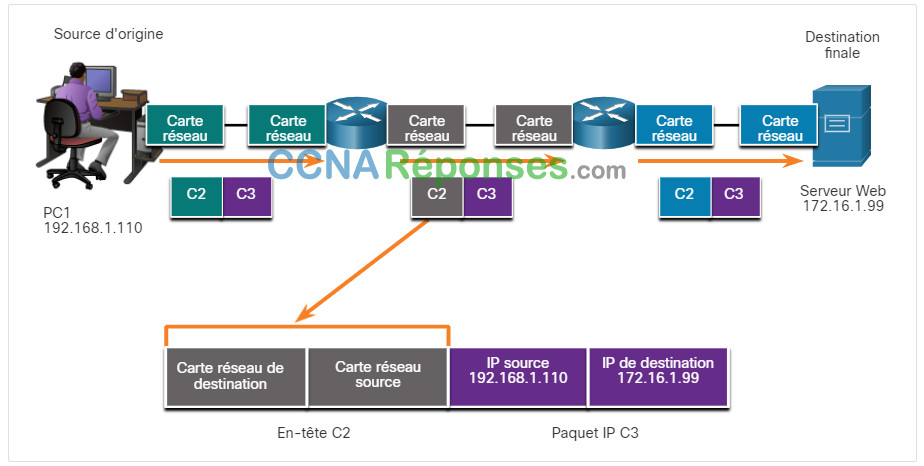

Les couches réseau et liaison de données sont chargées de transmettre les données du périphérique source au périphérique de destination. Comme le montre la figure, les protocoles des deux couches contiennent une adresse source et une adresse destination, mais leurs adresses ont des objectifs différents :

- Adresses source et destination de la couche réseau– Responsable de la livraison du paquet IP de la source d’origine à la destination finale, qui peut être sur le même réseau ou sur un réseau distant.

- Adresses source et destination de la couche de liaison de données– Responsable de la transmission de la trame de liaison de données d’une carte d’interface réseau (NIC) à une autre NIC sur le même réseau.

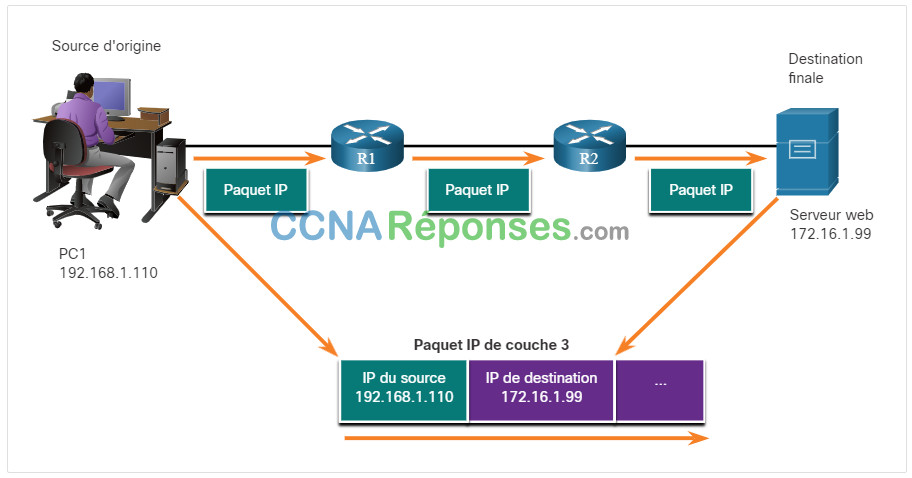

3.7.2 Adresse logique de la couche 3

Une adresse IP est l’adresse logique de la couche réseau, ou couche 3, utilisée pour acheminer le paquet IP de la source d’origine à la destination finale, comme le montre la figure.

Le paquet IP contient deux adresses IP :

- Adresse IP source – L’adresse IP de l’appareil d’envoi, qui est la source originale du paquet.

- Adresse IP de destination – L’adresse IP de l’appareil récepteur, qui est la destination finale du paquet.

Les adresses de couche réseau ou adresses IP indiquent la source d’origine et la destination finale. Cela est vrai que la source et la destination se trouvent sur le même réseau IP ou sur des réseaux IP différents.

Une adresse IP contient deux parties :

- Partie réseau (IPv4) ou préfixe (IPv6) – La partie située à l’extrême gauche de l’adresse qui indique le réseau dont l’adresse IP est membre. Tous les périphériques du même réseau ont, dans leur adresse IP, la même partie réseau.

- Partie hôte (IPv4) ou ID d’interface (IPv6) – La partie restante de l’adresse qui identifie un appareil spécifique sur le réseau. Cette partie est unique pour chaque appareil ou interface sur le réseau.

Note: Le masque de sous-réseau (IPv4) ou préfixe-longueur (IPv6) est utilisé pour identifier la partie réseau d’une adresse IP à partir de la partie hôte.

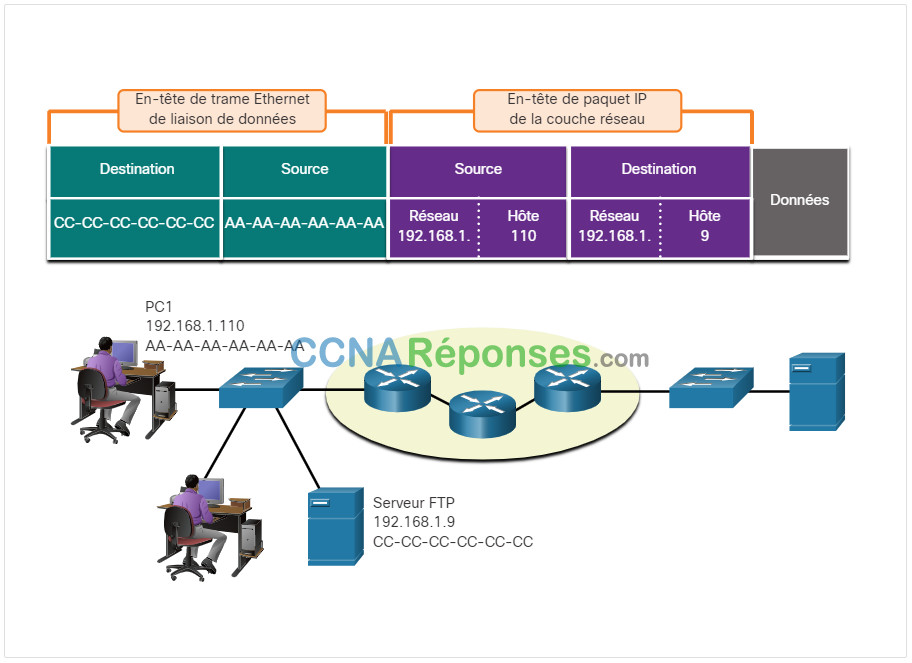

3.7.3 Périphériques sur le même réseau

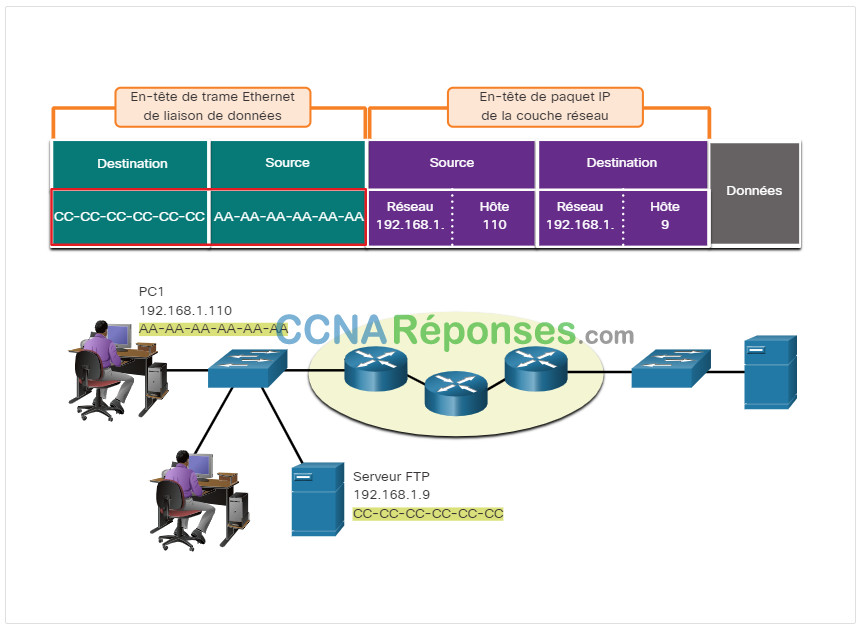

Dans cet exemple, nous avons un ordinateur client (PC1) communiquant avec un serveur FTP sur le même réseau IP.

- Adresse IPv4 source – L’adresse IPv4 de l’appareil émetteur, l’ordinateur client PC1 : 192.168.1.110

- Adresse IPv4 de destination – L’adresse IPv4 de l’appareil récepteur, serveur FTP : 192.168.1.9.

Remarquez dans la figure que la partie réseau de l’adresse IPv4 source et de l’adresse IPv4 destination se trouve sur le même réseau. Remarquez dans la figure que la partie réseau de l’adresse IPv4 source et la partie réseau de l’adresse IPv4 destination sont les mêmes et donc ; la source et la destination sont sur le même réseau.

Adresse IPv4 de destination – L’adresse IPv4 de l’appareil récepteur, serveur FTP : 192.168.1.9.

3.7.4 Rôle des adresses des couches de liaison de données : Même réseau IP

Lorsque l’expéditeur et le récepteur du paquet IP se trouvent sur le même réseau, la trame de liaison de données est envoyée directement au périphérique récepteur. Sur un réseau Ethernet, les adresses de liaison de données sont connues sous le nom d’adresses MAC (Ethernet Media Access Control), comme le montre la figure.

Les adresses MAC sont physiquement incorporées dans la carte réseau Ethernet.

- Adresse MAC source– Il s’agit de l’adresse de liaison de données, ou adresse MAC Ethernet, de l’appareil qui envoie la trame de liaison de données avec le paquet IP encapsulé. L’adresse MAC de la carte réseau Ethernet de PC1 est AA-AA-AA-AA-AA-AA, écrite en notation hexadécimale.

- Destination MAC address – When the receiving device is on the same network as the sending device, this is the data link address of the receiving device. In this example, the destination MAC address is the MAC address of the FTP server: CC-CC-CC-CC-CC-CC, écrit en notation hexadécimale.

La trame contenant le paquet IP encapsulé peut maintenant être transmise par PC1 directement au serveur FTP.

3.7.5 Périphériques sur un réseau distant

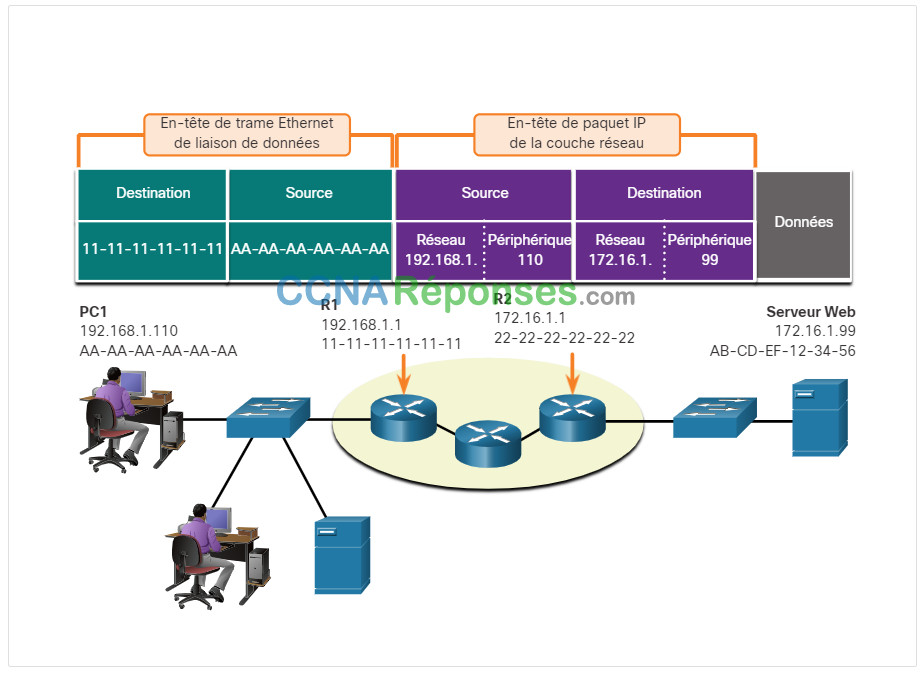

Mais quels sont les rôles de l’adresse de couche réseau et de l’adresse de couche liaison de données lorsqu’un périphérique communique avec un autre périphérique situé sur un réseau distant ? Dans cet exemple, nous avons un ordinateur client (PC1) communiquant avec un serveur appelé « serveur web », situé sur un autre réseau IP.

3.7.6 Rôle des adresses de la couche réseau

Lorsque l’expéditeur du paquet appartient à un réseau différent de celui du récepteur, les adresses IP source et de destination représentent des hôtes sur différents réseaux. Cette information est indiquée par la partie réseau de l’adresse IP de l’hôte de destination.

- Adresse IPv4 source – L’adresse IPv4 de l’appareil émetteur, l’ordinateur client PC1 : 192.168.1.110

- Adresse IPv4 de destination – L’adresse IPv4 de l’appareil récepteur, serveur FTP : 192.168.1.9.

Remarquez dans la figure que la partie réseau de l’adresse IPv4 source et l’adresse IPv4 destination se trouvent sur des réseaux différents.

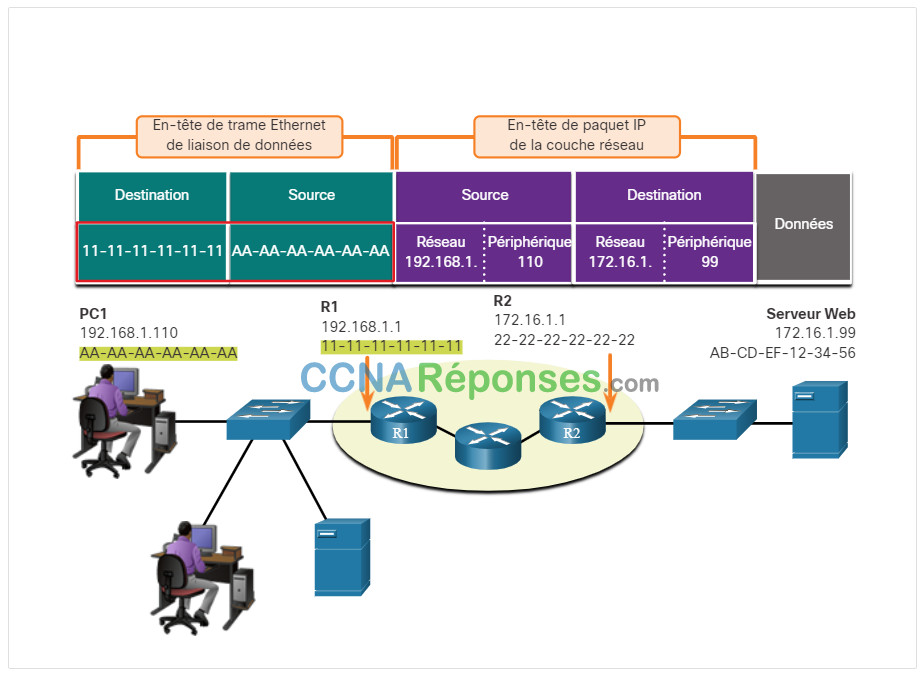

3.7.7 Rôle des adresses des couches de liaison de données : Même réseau IP

Lorsque l’expéditeur et le récepteur du paquet IP se trouvent sur des réseaux différents, la trame liaison de données Ethernet ne peut pas être envoyée directement à l’hôte de destination, car celui-ci n’est pas directement accessible sur le réseau de l’expéditeur. La trame Ethernet doit être envoyée à un autre périphérique appelé routeur ou passerelle par défaut. Dans notre exemple, la passerelle par défaut est R1. R1 dispose d’une adresse de liaison de données Ethernet qui se trouve sur le même réseau que PC1. Cela permet à PC1 d’accéder directement au routeur.

- Adresse MAC source – L’adresse MAC Ethernet de l’appareil émetteur, PC1. L’adresse MAC de l’interface Ethernet de PC1 est AA-AA-AA-AA-AA-AA.

- Adresse MAC de destination – Lorsque le dispositif récepteur, l’adresse IP de destination, se trouve sur un réseau différent de celui du dispositif émetteur, ce dernier utilise l’adresse MAC Ethernet de la passerelle ou du routeur par défaut. Dans cet exemple, l’adresse MAC de destination est l’adresse MAC de l’interface Ethernet de R1, 11-11-11-11-11-11. Il s’agit de l’interface qui est connectée au même réseau que PC1, comme indiqué sur la figure.

La trame Ethernet contenant le paquet IP encapsulé peut être transmise à R1. R1 achemine le paquet vers la destination, le serveur web. R1 peut transmettre le paquet à un autre routeur ou bien directement au serveur web si la destination se trouve sur un réseau connecté à R1.

Il est important que l’adresse IP de la passerelle par défaut soit configurée sur chaque hôte du réseau local. Tous les paquets dont la destination se trouve sur des réseaux distants sont envoyés à la passerelle par défaut. Les adresses MAC Ethernet et la passerelle par défaut sont examinées plus en détail dans d’autres modules.

3.7.8 Adresses de liaison de données

L’adresse physique de la couche 2 de la liaison de données a un rôle différent. L’objectif de l’adresse de liaison de données est de transmettre la trame liaison de données d’une interface réseau à une autre, sur un même réseau.

Avant qu’un paquet IP puisse être envoyé sur un réseau câblé ou sans fil, il doit être encapsulé dans une trame de liaison de données, afin qu’il puisse être transmis sur le support physique.

Cliquez sur chaque bouton pour voir une illustration de la façon dont les adresses de la couche de liaison de données changent à chaque saut de la source à la destination

À mesure que le paquet IP voyage d’hôte à routeur, de routeur à routeur, et enfin de routeur à hôte, à chaque point du trajet, le paquet IP est encapsulé dans une nouvelle trame de liaison de données. Chaque trame liaison de données contient l’adresse liaison de données source de la carte réseau qui envoie la trame, et l’adresse liaison de données de destination de la carte réseau qui la reçoit.

La couche 2, le protocole de liaison de données, sert uniquement à remettre le paquet entre les cartes réseau d’un même réseau. Le routeur supprime les informations de couche 2 dès leur réception sur une carte réseau et ajoute de nouvelles informations de liaison de données avant de les transférer vers la destination finale.

Le paquet IP est encapsulé dans une trame de liaison de données qui contient les informations de liaison de données suivantes :

- Adresse de la liaison de données source – L’adresse physique du NIC qui envoie la trame de liaison de données.

- Adresse de liaison de données de destination – L’adresse physique du NIC qui reçoit la trame de liaison de données. Cette adresse correspond soit au routeur du prochain saut, soit à l’adresse du dispositif de destination finale.

3.7.9 Travaux pratiques – Installation de Wireshark

Wireshark est un analyseur de protocoles (analyseur de trames) utilisé pour analyser et dépanner les réseaux, développer des logiciels et des protocoles et apprendre. Wireshark est utilisé tout au long du cours pour présenter les concepts liés au réseau. Dans ces travaux pratiques, vous allez télécharger et installer Wireshark.

3.7.10 Travaux pratiques – Utilisation de Wireshark pour voir le trafic réseau

Au cours de ces travaux pratiques, vous allez utiliser Wireshark pour capturer et analyser le trafic.

3.8 Module pratique et questionnaire

3.8.1 Qu’est-ce que j’ai appris dans ce module?

Les règles

Toutes les méthodes de communication ont trois éléments communs : la source du message (expéditeur), la destination du message (récepteur) et le canal. L’envoi d’un message est régi par des règles appelées protocols. Les protocoles doivent comprendre : un expéditeur et un destinataire identifiés, un langage et une grammaire communs, la vitesse et le moment de la livraison, et les exigences en matière de confirmation ou d’accusé de réception. Les protocoles informatiques courants comprennent ces exigences : codage, formatage et encapsulation des messages, taille, synchronisation et options de livraison. Le codage est le processus de conversion des informations vers un autre format acceptable, à des fins de transmission. Le décodage inverse ce processus pour interpréter l’information. Les formats des messages dépendent du type de message et du type de canal utilisés pour remettre le message. La synchronisation des messages comprend le contrôle du flux, le délai de réponse et la méthode d’accès. Les options de remise des messages incluent la monodiffusion, la multidiffusion et la diffusion.

Protocoles

Les protocoles sont implémentés par les terminaux et les périphériques intermédiaires dans les logiciels, le matériel ou les deux. Un message envoyé sur un réseau informatique nécessite généralement l’utilisation de plusieurs protocoles, chacun avec ses propres fonctions et format. Chaque protocole réseau a sa propre fonction, son format et ses propres règles de communication. La famille de protocoles Ethernet inclut IP, TCP, HTTP et bien d’autres. Les protocoles sécurisent les données pour fournir l’authentification, l’intégrité des données et le chiffrement des données : SSH, SSL et TLS. Les protocoles permettent aux routeurs d’échanger des informations d’itinéraire, de comparer des informations de chemin, puis de sélectionner le meilleur chemin vers le réseau de destination : OSPF et BGP. Les protocoles sont utilisés pour la détection automatique de périphériques ou de services : DHCP et DNS. Les ordinateurs et les dispositifs de réseau utilisent des protocoles convenus qui assurent les fonctions suivantes : adressage, fiabilité, contrôle de flux, séquençage, détection d’erreurs et interface d’application.

Suites de protocoles

Une suite de protocoles est un groupe de protocoles interdépendants nécessaires pour assurer une fonction de communication. Une pile de protocoles indique comment chacun des protocoles de la suite est mis en œuvre. Depuis les années 1970, il existe plusieurs suites de protocoles différentes, certaines développées par une organisation de normalisation et d’autres développées par divers fournisseurs. Les protocoles TCP/IP sont disponibles pour les couches application, transport et internet. TCP/IP est la suite de protocoles utilisée par les réseaux actuels et Internet. TCP/IP offre deux aspects importants aux fournisseurs et aux fabricants : la suite de protocoles standard ouverte et la suite de protocoles basée sur des normes. Le processus de communication de la suite de protocoles TCP/IP permet des processus tels qu’un serveur Web encapsulant et envoyant une page Web à un client, ainsi que le client décapsulant la page Web pour l’affichage dans un navigateur Web.

Organisation des normes

Les normes ouvertes favorisent l’interopérabilité, la concurrence et l’innovation. Les organismes de normalisation sont généralement des associations à but non lucratif qui ne sont liées à aucun constructeur. Leur objectif est de développer et de promouvoir le concept des normes ouvertes. Diverses organisations ont des responsabilités différentes en matière de promotion et de création de normes pour l’internet, notamment ISOC, IAB, IETF et IRTF. Les organisations de normalisation qui développent et prennent en charge TCP/IP comprennent : l’ICANN et l’IANA. Les organismes de normalisation des communications et de l’électronique comprennent : IEEE, EIA, TIA et UIT-T.

Modèles de référence

Les deux modèles de référence utilisés pour décrire les opérations réseau sont OSI et TCP/IP. Le modèle OSI comporte sept couches :

7 – Application

6 – Présentation

5 – Session

4 – Transport

3 – Réseau

2 – Liaison de Données

1 – Physique

Le modèle TCP/IP comporte quatre couches:

4 – Application

3 – Transport

2 – Internet

1 – Accès réseau

Encapsulation des données

La segmentation des messages présente deux avantages majeurs :

- En envoyant de petits morceaux individuels de la source à la destination, de nombreuses conversations différentes peuvent être intercalées sur le réseau. Ce processus est appelé multiplexage.

- La segmentation peut augmenter l’efficacité des communications réseau. Si une partie du message n’arrive pas à destination, seules les parties manquantes doivent être retransmises.

TCP est responsable du séquençage des segments individuels. La forme qu’emprunte une donnée sur n’importe quelle couche est appelée unité de données de protocole (PDU). Au cours de l’encapsulation, chaque couche, l’une après l’autre, encapsule l’unité de données de protocole qu’elle reçoit de la couche supérieure en respectant le protocole en cours d’utilisation. Lors de l’envoi de messages sur un réseau, le processus d’encapsulation fonctionne de haut en bas. Ce processus est inversé au niveau de l’hôte récepteur et est connu sous le nom de désencapsulation. La désencapsulation est le processus utilisé par un périphérique récepteur pour supprimer un ou plusieurs des en-têtes de protocole. Les données sont désencapsulées au fur et à mesure qu’elles se déplacent vers la partie supérieure de la pile et l’application de l’utilisateur final.

Accès aux données

Les couches réseau et liaison de données sont chargées de transmettre les données du périphérique source au périphérique de destination. Les protocoles des deux couches contiennent une adresse de source et une adresse de destination, mais leurs adresses ont des objectifs différents :

- Adresses source et destination de la couche réseau – Responsable de la livraison du paquet IP de la source d’origine à la destination finale, qui peut être sur le même réseau ou sur un réseau distant.

- Adresses source et destination de la couche de liaison de données – Responsable de la transmission de la trame de liaison de données d’une carte d’interface réseau (NIC) à une autre NIC sur le même réseau.

Les adresses IP indiquent l’adresse IP source d’origine et l’adresse IP de destination finale. Une adresse IP comporte deux parties : la partie réseau (IPv4) ou préfixe (IPv6) et la partie hôte (IPv4) ou ID d’interface (IPv6). Lorsque l’expéditeur et le récepteur du paquet IP se trouvent sur le même réseau, la trame de liaison de données est envoyée directement au périphérique récepteur. Sur un réseau Ethernet, les adresses de liaison de données sont connues sous le nom d’adresses MAC (Ethernet Media Access Control). Lorsque l’expéditeur du paquet appartient à un réseau différent de celui du récepteur, les adresses IP source et de destination représentent des hôtes sur différents réseaux. La trame Ethernet doit être envoyée à un autre périphérique appelé routeur ou passerelle par défaut.