9.0 Présentation

9.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur le cours de résolution d’adresse

Les hôtes et les routeurs créent tous les deux des tables de routage pour s’assurer qu’ils peuvent envoyer et recevoir des données sur les réseaux. Alors, comment ces informations sont-elles créées dans une table de routage ? En tant qu’administrateur réseau, vous pouvez saisir ces adresses MAC et IP manuellement. Mais cela prendrait beaucoup de temps et la probabilité de commettre quelques erreurs est grande. Pensez-vous qu’il doit y avoir un moyen que cela puisse être fait automatiquement, par les hôtes et les routeurs eux-mêmes? Bien sûr, vous avez raison! Et même s’il est automatique, vous devez toujours comprendre comment cela fonctionne, car vous devrez peut-être résoudre un problème, ou pire encore, votre réseau pourrait être attaqué par un acteur de menace. Êtes-vous prêt à en apprendre davantage sur la résolution des adresses ? Ce module contient plusieurs vidéos pour vous aider à expliquer les concepts, ainsi que trois activités Packet Tracer pour consolider votre compréhension. Pourquoi attendre?

9.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Résolution d’adresse

Objectif du module: Expliquer comment les protocoles ARP et ND permettent de communiquer sur un réseau local.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Adresses MAC et IP | Comparer les rôles de l’adresse MAC et de l’adresse IP. |

| ARP | Décrire l’objectif du protocole ARP. |

| Protocole NDP (Neighbor Discovery Protocol) | Décrire le fonctionnement du protocole NDP IPv6. |

9.1 Adresses MAC et IP

9.1.1 Destination sur le même réseau

Parfois, un hôte doit envoyer un message, mais il ne connaît que l’adresse IP du périphérique de destination. L’hôte doit connaître l’adresse MAC de ce périphérique, mais comment peut-il être découvert? C’est là que la résolution des adresses devient critique.

Chaque périphérique possède deux adresses principales sur un LAN Ethernet:

- Adresse physique (adresse MAC) – Utilisée pour les communications entre cartes réseau Ethernet situées sur le même réseau.

- Adresse logique (adresse IP) – Utilisée pour envoyer les paquets depuis la source initiale jusqu’à la destination finale. L’adresse IP de destination peut se trouver sur le même réseau IP que la source ou sur un réseau distant.

Les adresses physiques de couche 2 (c’est-à-dire les adresses MAC Ethernet) sont utilisées pour acheminer la trame de liaison de données avec le paquet IP encapsulé d’une carte réseau à une autre carte réseau sur le même réseau. Si l’adresse IP de destination appartient au même réseau, l’adresse MAC de destination est celle du périphérique de destination.

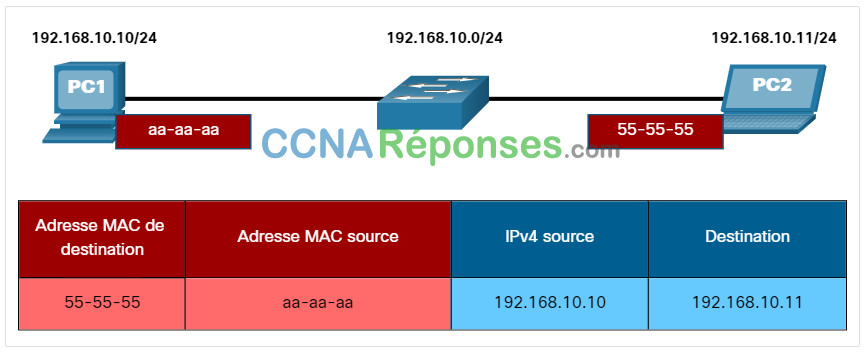

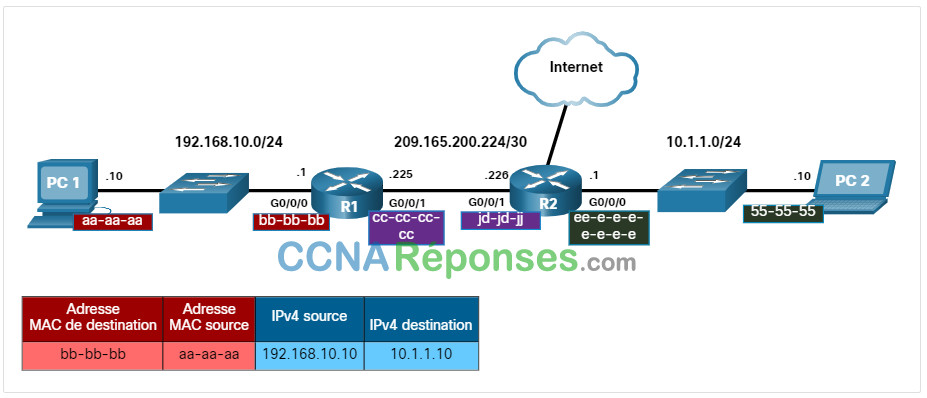

Prenons l’exemple suivant en utilisant des représentations d’adresses MAC simplifiées.

Dans cet exemple, PC1 veut envoyer un paquet à PC2. La figure affiche les adresses MAC source et destination de la couche 2 et l’adressage IPv4 de la couche 3 qui seraient inclus dans le paquet envoyé à partir de PC1.

La trame Ethernet de couche 2 contient:

- Adresse MAC de destination – Il s’agit de l’adresse MAC simplifiée de PC2, 55-55-55 .

- Adresse MAC source — Il s’agit de l’adresse MAC simplifiée de la carte réseau Ethernet sur PC1, aa-aa-aa.

Le paquet IP de couche 3 contient:

- Adresse IPv4 source – Il s’agit de l’adresse IPv4 de PC1, 192.168.10.10.

- Adresse IPv4 de destination – Il s’agit de l’adresse IPv4 de PC2, 192.168.10.11 .

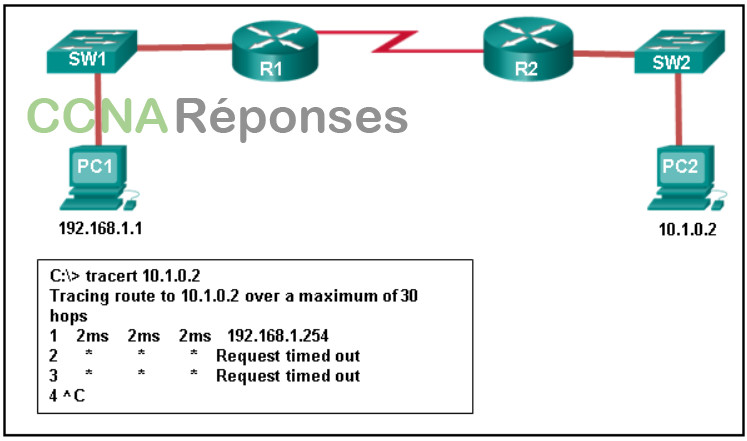

9.1.2 Destination sur un réseau distant

Lorsque l’adresse IP de destination (IPv4 ou IPv6) se trouve sur un réseau distant, l’adresse MAC de destination sera l’adresse de la passerelle par défaut de l’hôte (c’est-à-dire l’interface du routeur).

Prenons l’exemple suivant en utilisant une représentation d’adresse MAC simplifiée.

Dans cet exemple, PC1 veut envoyer un paquet à PC2. PC2 est situé sur un réseau distant. Étant donné que l’adresse IPv4 de destination n’est pas sur le même réseau local que PC1, l’adresse MAC de destination est celle de la passerelle par défaut locale sur le routeur.

Les routeurs examinent l’adresse IPv4 de destination afin de déterminer le meilleur chemin pour acheminer le paquet IPv4. Lorsque le routeur reçoit la trame Ethernet, il décapsule les informations de couche 2. À l’aide de l’adresse IP de destination, il détermine le périphérique du tronçon suivant, puis décapsule le paquet IP dans une nouvelle trame liaison de données pour l’interface de sortie.

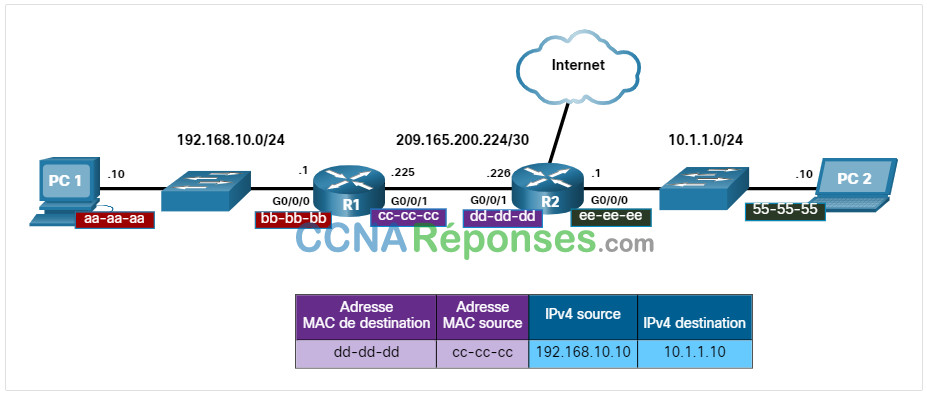

Dans notre exemple, R1 encapsulerait maintenant le paquet avec de nouvelles informations d’adresse de couche 2 comme indiqué sur la figure.

La nouvelle adresse MAC de destination serait celle de l’interface R2 G0/0/1 et la nouvelle adresse MAC source serait celle de l’interface R1 G0/0/1.

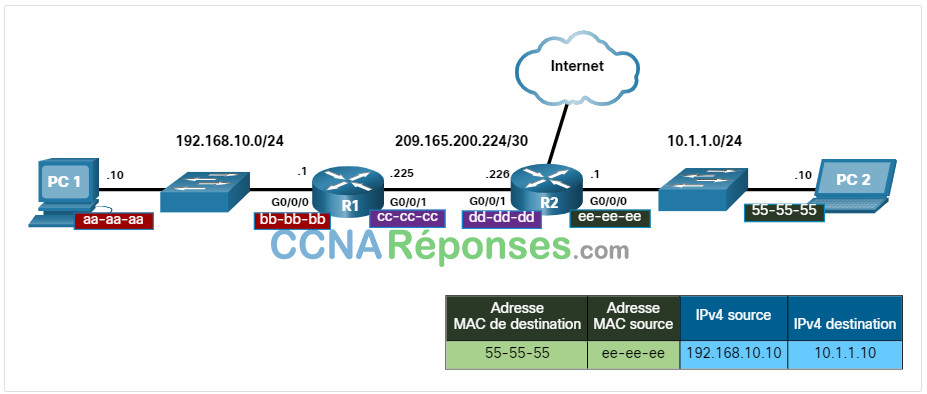

Le long de chaque lien d’un chemin, un paquet IP est encapsulé dans une trame. La trame est spécifique à la technologie de liaison de données associée à cette liaison, telle qu’Ethernet. Si le périphérique du tronçon suivant est la destination finale, l’adresse MAC de destination est celle de la carte réseau Ethernet du périphérique, comme illustré dans la figure.

Comment les adresses IP des paquets IP d’un flux de données sont-elles associées aux adresses MAC de chaque liaison le long du chemin vers la destination? Cette opération est effectuée selon un processus appelé protocole ARP. Pour les paquets IPv6, le processus est ICMPv6 Neighbor Discovery (ND).

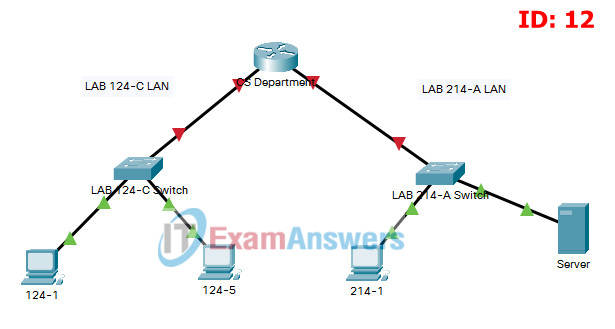

9.1.3 Packet Tracer – Identification des adresses MAC et IP

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants:

- Collecter des informations sur les PDU pour la communication réseau local

- Collecter des informations sur les PDU pour la communication réseau à distance

Cet exercice est optimisé pour l’affichage des PDU. Les périphériques sont déjà configurés. Vous allez recueillir des informations sur les PDU en mode Simulation et répondre à une série de questions sur les données recueillies.

9.2 ARP

9.2.1 Présentation ARP

Si votre réseau utilise le protocole de communication IPv4, le protocole de résolution d’adresse, ou ARP, est ce dont vous avez besoin pour mapper les adresses IPv4 aux adresses MAC. Cette rubrique explique le fonctionnement de l’ARP.

Chaque périphérique IP d’un réseau Ethernet possède une adresse MAC Ethernet unique. Lorsqu’un périphérique envoie une trame Ethernet, celle-ci contient deux adresses:

- Adresse MAC de destination – Adresse MAC Ethernet du périphérique de destination sur le même segment de réseau local . Si l’hôte de destination se trouve sur un autre réseau, l’adresse de destination dans la trame serait celle de la passerelle par défaut (c’est-à-dire le routeur).

- Adresse MAC source – L’adresse MAC de la carte réseau Ethernet de l’expéditeur.

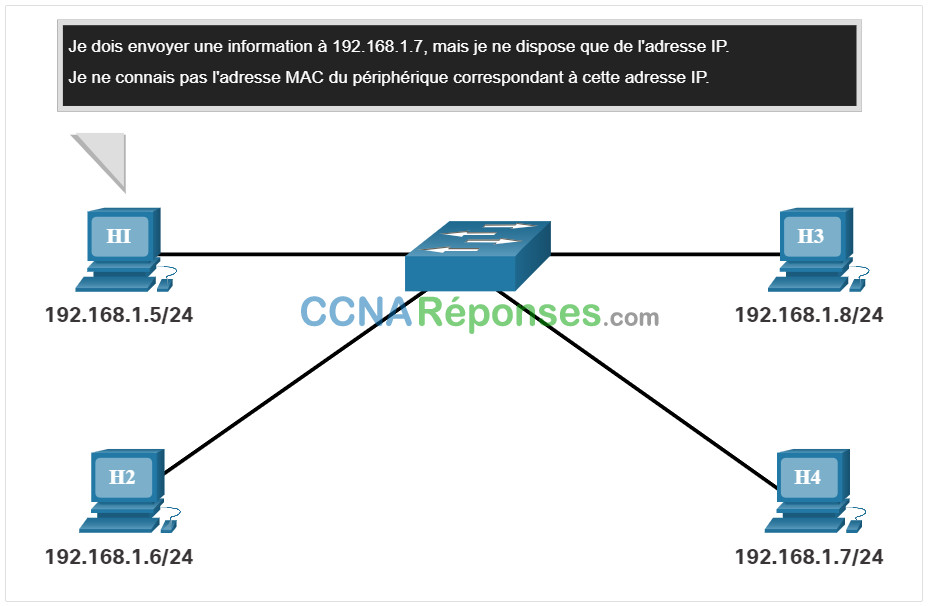

La figure illustre le problème lors de l’envoi d’une trame à un autre hôte sur le même segment sur un réseau IPv4.

Pour envoyer un paquet à un autre hôte sur le même réseau IPv4 local, un hôte doit connaître l’adresse IPv4 et l’adresse MAC du périphérique de destination. Les adresses IPv4 de destination du périphérique sont connues ou résolues par nom du périphérique. Toutefois, les adresses MAC doivent être découvertes.

Un périphérique utilise le protocole ARP (Address Resolution Protocol) pour déterminer l’adresse MAC de destination d’un périphérique local lorsqu’il connaît son adresse IPv4.

Le protocole ARP assure deux fonctions principales:

- la résolution des adresses IPv4 en adresses MAC

- Tenir à jour un tableau des mappages d’adresses IPv4 à MAC

9.2.2 Fonctions du protocole ARP

Quand un paquet est envoyé à la couche liaison de données pour être encapsulé dans une trame Ethernet, le périphérique consulte une table stockée dans sa mémoire pour connaître l’adresse MAC qui est mappée à l’adresse IPv4. Cette table est stockée temporairement dans la mémoire RAM et est appelée table ARP ou cache ARP.

Le périphérique expéditeur recherche dans sa table ARP une adresse IPv4 de destination et une adresse MAC correspondante.

- Si l’adresse IPv4 de destination du paquet appartient au même réseau que l’adresse IPv4 source, le périphérique recherche l’adresse IPv4 de destination dans sa table ARP.

- Si l’adresse IPv4 de destination du paquet appartient à un autre réseau que l’adresse IPv4 source, le périphérique recherche l’adresse IPv4 de la passerelle par défaut dans sa table ARP.

Dans les deux cas, il recherche une adresse IPv4 et l’adresse MAC correspondante du périphérique.

Chaque entrée, ou ligne, de la table ARP relie une adresse IPv4 à une adresse MAC. La relation entre ces deux valeurs constitue un mappage. Cela signifie simplement que vous pouvez localiser une adresse IPv4 dans la table et découvrir l’adresse MAC correspondante. La table ARP stocke temporairement (dans la mémoire cache) le mappage des périphériques du réseau local.

Si le périphérique localise l’adresse IPv4, l’adresse MAC correspondante est utilisée comme adresse MAC de destination dans la trame. Si l’entrée n’existe pas, le périphérique envoie une requête ARP.

Cliquez sur Lecture pour voir une animation de fonction d’ARP.

9.2.6 Suppression des entrées d’une table ARP

Pour chaque périphérique, un compteur de cache ARP supprime les entrées ARP qui n’ont pas été utilisées pendant une période donnée. Cette période varie en fonction du système d’exploitation du périphérique. Par exemple, les systèmes d’exploitation Windows plus récents stockent des entrées de table ARP entre 15 et 45 secondes, comme illustré dans la figure.

Des commandes permettent aussi de supprimer manuellement les entrées du table ARP totalement ou partiellement. Lorsqu’une entrée est supprimée, le processus d’envoi d’une requête ARP et de réception d’une réponse ARP doit être répété pour entrer le mappage dans le tableau ARP.

9.2.7 Tables ARP sur les périphériques réseau

Sur un routeur Cisco, la commande show ip arp permet d’afficher la table ARP, comme illustré à la figure.

R1# show ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.10.1 - a0e0.af0d.e140 ARPA GigabitEthernet0/0/0 Internet 209.165.200.225 - a0e0.af0d.e141 ARPA GigabitEthernet0/0/1 Internet 209.165.200.226 1 a03d.6fe1.9d91 ARPA GigabitEthernet0/0/1 R1#

Sur les ordinateurs exécutant Windows 10, la commande arp –a qui affiche la table ARP, comme illustré à la figure.

C:\Users\PC> arp -a Interface: 192.168.1.124 --- 0x10 Internet Address Physical Address Type 192.168.1.1 c8-d7-19-cc-a0-86 dynamic 192.168.1.101 08-3e-0c-f5-f7-77 dynamic 192.168.1.110 08-3e-0c-f5-f7-56 dynamic 192.168.1.112 ac-b3-13-4a-bd-d0 dynamic 192.168.1.117 08-3e-0c-f5-f7-5c dynamic 192.168.1.126 24-77-03-45-5d-c4 dynamic 192.168.1.146 94-57-a5-0c-5b-02 dynamic 192.168.1.255 ff-ff-ff-ff-ff-ff static 224.0.0.22 01-00-5e-00-00-16 static 224.0.0.251 01-00-5e-00-00-fb static 239.255.255.250 01-00-5e-7f-ff-fa static 255.255.255.255 ff-ff-ff-ff-ff-ff static C:\Users\PC>

9.2.8 Problèmes ARP – Diffusion de l’ARP et usurpation d’identité de l’ARP

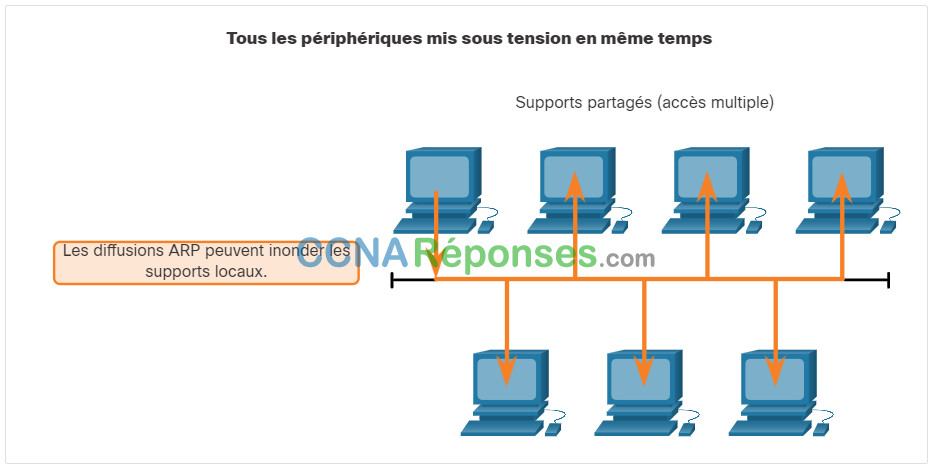

Comme les trames de diffusion, les requêtes ARP sont reçues et traitées par chaque périphérique du réseau local. Sur un réseau d’entreprise type, ces diffusions auraient probablement une incidence minime sur les performances du réseau. Toutefois, si un grand nombre de périphériques sont mis sous tension et accèdent aux services du réseau au même moment, les performances du réseau peuvent s’en trouver réduites sur un court laps de temps, comme l’illustre la figure. Si les périphériques envoient les messages de diffusion ARP initiaux et disposent des adresses MAC nécessaires, l’impact sur le réseau sera minimisé.

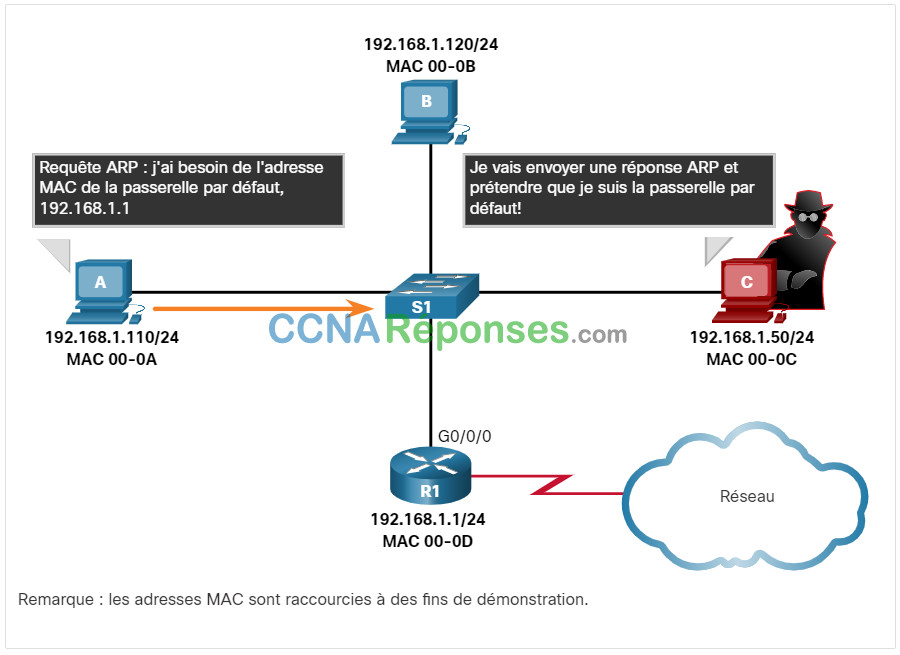

Dans certains cas, l’utilisation du protocole ARP peut créer un risque de sécurité potentiel. Un acteur de menace peut utiliser l’usurpation ARP pour effectuer une attaque d’empoisonnement ARP. Il s’agit d’une technique utilisée par un acteur de menace pour répondre à une requête ARP concernant l’adresse IPv4 d’un autre périphérique tel que la passerelle par défaut, comme l’illustre la figure. L’acteur de menace envoie une réponse ARP avec sa propre adresse MAC. Le récepteur de la réponse ARP ajoute la mauvaise adresse MAC à sa table ARP et envoie les paquets au acteur de menace. Les commutateurs destinés aux grandes entreprises offrent des méthodes de limitation de ce risque appelées inspection ARP dynamique. Ces mesures ne sont pas abordées dans ce cours.

9.2.9 Packet Tracer – Observation d’une table ARP

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants:

- Examiner une requête ARP

- Analyser la table d’adresses MAC du commutateur

- Observer le processus ARP dans les communications distantes

Cet exercice est optimisé pour l’affichage des PDU. Les périphériques sont déjà configurés. Vous allez recueillir des informations sur les PDU en mode Simulation et répondre à une série de questions sur les données recueillies.

9.3 Découverte de voisins IPv6

9.3.2 Messages de découverte de voisins IPv6

Le protocole IPv6 Neighbor Discovery est parfois appelé ND ou NDP. Dans ce cours, nous l’appellerons ND. ND fournit des services de résolution d’adresses, de détection de routeur et de redirection pour IPv6 à l’aide d’ICMPv6. ICMPv6 ND utilise cinq messages ICMPv6 pour effectuer ces services:

- Message de sollicitation de voisin

- Message d’annonce de voisin

- Message de sollicitation de routeur (RS)

- Message d’annonce de routeur (RA)

- Redirection du message

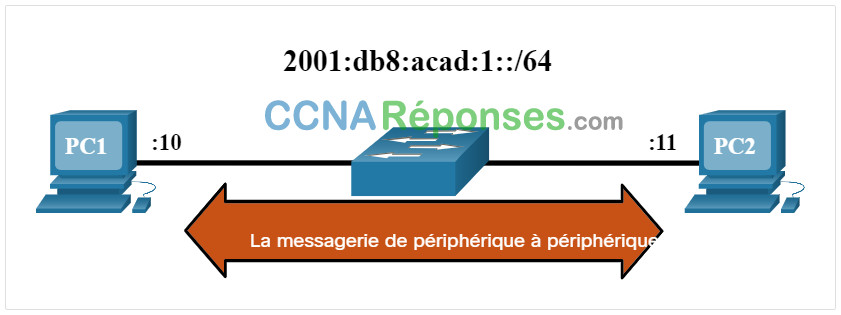

Les messages de sollicitation des voisins et d’annonce des voisins sont utilisés pour la messagerie périphérique à périphérique, telle que la résolution d’adresses (similaire à ARP pour IPv4). Les périphériques comprennent à la fois les ordinateurs hôtes et les routeurs.

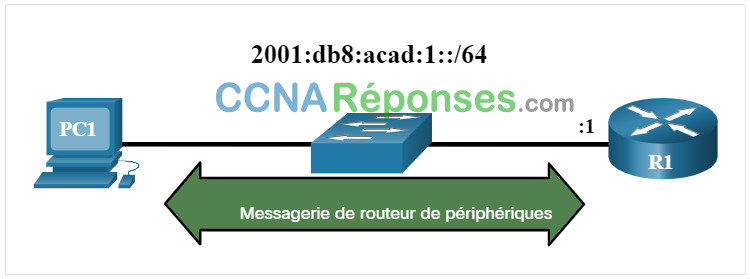

Les messages de sollicitation et d’annonce de routeur sont destinés à la messagerie entre les périphériques et les routeurs. Généralement, la découverte de routeur est utilisée pour l’allocation d’adresses dynamique et la configuration automatique d’adresses sans état (SLAAC).

Remarque: Le cinquième message ND ICMPv6 est un message de redirection qui est utilisé pour une meilleure sélection de tronçon suivant. Ces thèmes ne seront pas abordés dans ce cours.

IPv6 ND est défini dans l’IETF RFC 4861.

9.3.3 Découverte de voisins IPv6 – Résolution d’adresses

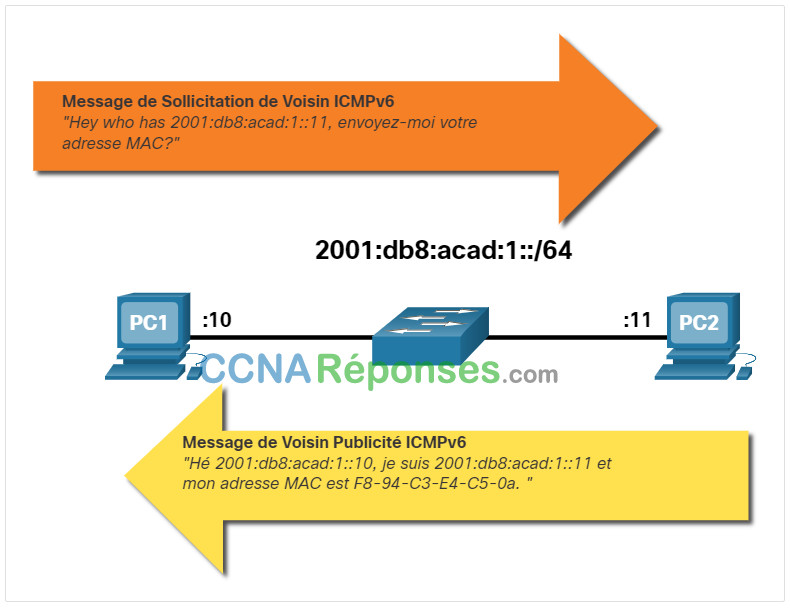

Tout comme ARP pour IPv4, les périphériques IPv6 utilisent IPv6 ND pour déterminer l’adresse MAC d’un périphérique qui possède une adresse IPv6 connue.

Les messages ICMPv6 de sollicitation de voisins (NS) et d’annonce de voisins (NA) sont utilisés pour la résolution d’adresse MAC. Ceci est similaire aux demandes ARP et aux réponses ARP utilisées par ARP pour IPv4. Par exemple, supposons que PC1 veut envoyé une requête ping PC2 à l’adresse IPv6 2001:db8:acad::11. Pour déterminer l’adresse MAC de l’adresse IPv6 connue, PC1 envoie un message de sollicitation de voisin ICMPv6 comme illustré dans la figure.

Les messages de sollicitation de voisin ICMPv6 sont envoyés à l’aide d’adresses de multidiffusion Ethernet et IPv6 spéciales. Cela permet à la carte réseau Ethernet du périphérique récepteur de déterminer si le message de sollicitation de voisin est propre à lui-même sans avoir à l’envoyer au système d’exploitation pour traitement.

PC2 répond à la demande avec un message ICMPv6 Neighbor Advertisement qui inclut son adresse MAC.

9.3.4 Packet Tracer – Découverte de voisins IPv6 (ND)

Pour qu’un périphérique puisse communiquer avec un autre périphérique, l’adresse MAC du périphérique de destination doit être connue. Avec IPv6, un processus appelé ND (Neighbor Discovery) est responsable de la détermination de l’adresse MAC de destination. Vous collecterez des informations de PDU en mode simulation pour mieux comprendre le processus. Il n’y a pas d’évaluation Packet Tracer pour cette activité.

9.4 Module pratique et questionnaire

9.4.1 Qu’est-ce que j’ai appris dans ce module?

Adresse MAC et IP

Les adresses physiques de couche 2 (c’est-à-dire les adresses MAC Ethernet) sont utilisées pour acheminer la trame de liaison de données avec le paquet IP encapsulé d’une carte réseau à une autre carte réseau sur le même réseau. Si l’adresse IP de destination appartient au même réseau, l’adresse MAC de destination est celle du périphérique de destination. Lorsque l’adresse IP de destination (IPv4 ou IPv6) se trouve sur un réseau distant, l’adresse MAC de destination sera l’adresse de la passerelle par défaut de l’hôte (c’est-à-dire l’interface du routeur). Le long de chaque lien d’un chemin, un paquet IP est encapsulé dans une trame. La trame est spécifique à la technologie de liaison de données associée à cette liaison, telle qu’Ethernet. Si le périphérique du tronçon suivant est la destination finale, l’adresse MAC de destination est celle de la carte réseau Ethernet du périphérique. Comment les adresses IP des paquets IP d’un flux de données sont-elles associées aux adresses MAC de chaque liaison le long du chemin vers la destination? Pour les paquets IPv4, Cette opération est effectuée selon un processus appelé protocole ARP. Pour les paquets IPv6, le processus est ICMPv6 ND.

Protocole ARP

Chaque périphérique IP d’un réseau Ethernet possède une adresse MAC Ethernet unique. Lorsqu’un périphérique envoie une trame Ethernet de couche 2, celle-ci contient deux adresses: l’adresse MAC de destination et l’adresse MAC source. Un périphérique utilise ARP pour déterminer l’adresse MAC de destination d’un périphérique local lorsqu’il connaît son adresse IPv4. ARP fournit deux fonctions de base: résoudre les adresses IPv4 en adresses MAC et maintenir une table de mappages d’adresses IPv4 vers MAC. La demande ARP est encapsulée dans une trame Ethernet à l’aide de ces informations d’en-tête: adresses MAC source et destination et type. Seul un périphérique du réseau local possède l’adresse IPv4 correspondant à l’adresse IPv4 cible de la requête ARP. Aucun des autres périphériques ne répond. La réponse ARP contient les mêmes champs d’en-tête que la demande. Seul le périphérique à l’origine de la requête ARP reçoit la réponse ARP en monodiffusion. Une fois la réponse ARP reçue, le périphérique ajoute l’adresse IPv4 et l’adresse MAC correspondante dans sa table ARP. Lorsque l’adresse IPv4 de destination n’appartient pas au même réseau que l’adresse IPv4 source, le périphérique source doit envoyer la trame à sa passerelle par défaut. Il s’agit de l’interface du routeur local. Pour chaque périphérique, un compteur de cache ARP supprime les entrées ARP qui n’ont pas été utilisées pendant une période donnée. Des commandes permettent aussi de supprimer manuellement les entrées du table ARP totalement ou partiellement. Comme les trames de diffusion, les requêtes ARP sont reçues et traitées par chaque périphérique du réseau local.ce qui pourrait entraîner un ralentissement du réseau. Un acteur de menace peut utiliser l’usurpation ARP pour effectuer une attaque d’empoisonnement ARP.

Découverte de voisins (ND)

IPv6 n’utilise pas ARP, il utilise le protocole ND pour résoudre les adresses MAC. ND fournit des services de résolution d’adresses, de détection de routeur et de redirection pour IPv6 à l’aide d’ICMPv6. ICMPv6 ND utilise cinq messages ICMPv6 pour effectuer ces services: sollicitation de voisin, annonce de voisin, sollicitation de routeur, annonce de routeur et redirection. Tout comme ARP pour IPv4, les périphériques IPv6 utilisent IPv6 ND pour résoudre l’adresse MAC d’un périphérique en une adresse IPv6 connue.