Introduction aux Réseaux – Modules 16 : Principes fondamentaux de la sécurité du réseau

16.0 Présentation

16.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur le cours de Notions de base sur la sécurité du réseau!

Vous avez peut-être déjà mis en place un réseau, ou vous êtes peut-être prêt à le faire. Voici quelque chose à penser. Mettre en place un réseau sans le sécuriser, c’est comme ouvrir toutes les portes et fenêtres de votre maison, puis partir en vacances. N’importe qui pourrait venir, entrer, voler ou casser des objets, ou tout simplement faire un gâchis. Comme vous l’avez vu aux informations, il est possible de s’introduire dans n’importe_quel_réseau ! En tant qu’administrateur réseau, vous devez rendre difficile l’accès à votre réseau pour les acteurs de menaces. Ce module vous donne un aperçu des types d’attaques réseau et ce que vous pouvez faire pour réduire les chances de réussite d’un acteur de menace. Il propose également des activités Packet Tracer pour vous permettre de pratiquer certaines techniques de base en matière de sécurité des réseaux. Si vous avez un réseau, mais ce n’est pas aussi sécurisé que possible, alors vous voudrez lire ce module dès maintenant!

16.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Principes fondamentaux de la sécurité du réseau

Objectif du module: Configurer les commutateurs et les routeurs avec des fonctionnalités de protection des périphériques pour renforcer la sécurité.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Menaces pour la sécurité et vulnérabilités | Expliquer pourquoi des mesures de sécurité de base sont nécessaires pour les périphériques réseau. |

| Attaques du réseau | Identifier les vulnérabilités. |

| Atténuation des attaques du réseau | Identifier les techniques générales d’atténuation. |

| Sécurité des périphériques | Configurer les périphériques réseau en utilisant des fonctionnalités de sécurisation renforcées pour atténuer derniers malwares. |

16.1 Menaces et failles de sécurité

16.1.1 Types de menaces

les filaires ou sans fil réseaux informatiques jouent un rôle essentiel dans la vie quotidienne. Les particuliers comme les entreprises se servent constamment de leurs ordinateurs et de leurs réseaux. Une intrusion par une personne non autorisée peut causer des pannes de réseau et des pertes de productivité coûteuses. Les attaques contre un réseau peuvent être dévastatrices et peuvent entraîner une perte de temps et d’argent en raison des dommages ou du vol d’informations ou de biens importants.

Les intrus peuvent accéder à un réseau en exploitant les failles logicielles, en lançant des attaques matérielles ou en devinant l’identifiant et le mot de passe d’un utilisateur. Les intrus qui obtiennent l’accès en modifiant les logiciels ou en exploitant les vulnérabilités des logiciels sont appelés acteurs de menace.

Une fois que l’acteur de menace a accédé au réseau, quatre types de menaces peuvent apparaître.

Cliquez sur chaque bouton pour obtenir des informations sur chaque menace.

Vol d’informations

Le vol d’informations s’introduit dans un ordinateur pour obtenir des informations confidentielles. Les informations peuvent être utilisées ou vendues à des fins diverses. Par exemple: vol d’informations confidentielles d’une entreprise notamment les données de recherche et développement.

Perte et manipulation de données

Perte et manipulation de données accéder sans autorisation à un ordinateur afin de détruire ou de modifier des données. Un exemple de perte de données est l’envoi par un acteur de la menace d’un virus qui reformate le disque dur d’un ordinateur. Exemples de manipulation de données est d’accéder sans autorisation à un système de données afin de modifier des informations, par exemple le prix d’un article.

Usurpation d’identité

Usurpation d’identité Est un type de vol d’informations où une personne vole les informations personnelles en vue de se faire passer pour quelqu’un d’autre. Ces informations permettent l’acteur de menace d’obtenir des documents officiels, de demander un crédit bancaire et de faire des achats sur Internet sans y être autorisé. L’usurpation d’identité est un problème de plus en plus important, et coûte des milliards d’euros tous les ans.

Interruption de service

L’interruption du service empêche les utilisateurs légitimes d’accéder aux services auxquels ils ont droit. Par exemple : attaques par déni de service ciblant des serveurs, des appareils réseau ou des liaisons de communication réseau.

16.1.2 Types de vulnérabilité

La vulnérabilité est le degré de faiblesse d’un réseau ou d’un périphérique. Un certain degré de vulnérabilité est inhérent aux routeurs, aux commutateurs, aux ordinateurs de bureau, aux serveurs et même aux périphériques de sécurité. En général, les périphériques réseau attaqués sont des terminaux comme les serveurs et les ordinateurs de bureau.

Trois vulnérabilités principales relatives à la technologie, à la configuration et à la politique de sécurité. Ces trois sources de vulnérabilité peuvent laisser un réseau ou un périphérique ouvert à diverses attaques, y compris les attaques par code malveillant et les attaques de réseau.

Cliquez sur chaque bouton pour afficher le tableau contenant des exemples et une description de chaque type de vulnérabilité.

Vulnérabilitéstechnologiques

| Vulnérabilité | Description |

|---|---|

| Faiblesse des protocoles TCP/IP |

|

| Faiblesses du système d’exploitation |

|

| Faiblesse des équipements réseau | Différents types d’équipements réseau, tels que les routeurs, les pare-feu et les commutateures présentent des faiblesses de sécurité qui doivent être reconnues et protégées. Leurs faiblesses comprennent la protection par mot de passe, le manque de l’authentification, les protocoles de routage et des failles de pare-feu. |

Vulnérabilités de configuration

| Vulnérabilité | Description |

|---|---|

| Comptes utilisateurs non sécurisés | Les informations relatives au compte d’utilisateur peuvent être transmises de manière non sécurisée sur le réseau, exposant ainsi les noms d’utilisateur et les mots de passe aux acteurs de menaces. |

| Comptes système avec mots de passe faciles à deviner | Ce problème fréquent résulte de mots de passe utilisateur mal choisis. |

| Services Internet mal configurés | L’activation de JavaScript dans les navigateurs Web permet d’activer les attaques par le biais de JavaScript contrôlé par les acteurs de menaces lors l’accès à des sites non fiables. D’autres sources potentielles de faiblesses comprennent un terminal mal configuré services, FTP ou serveurs Web (par exemple, Microsoft Internet Information Services (IIS) et serveur HTTP Apache) |

| Paramètres par défaut non sécurisés dans les produits logiciels | Un grand nombre de produits logiciels ont des paramètres de configuration par défaut qui génèrent des failles de sécurité. |

| Équipement réseau mal configuré | Les erreurs de configuration du matériel peuvent entraîner d’importants problèmes en matière de sécurité. Par exemple, des listes d’accès mal configurées, des protocoles de routage ou les chaînes de communauté SNMP peuvent créer ou activer des failles de sécurité. |

Vulnérabilités de stratégie

| Vulnérabilité | Description |

|---|---|

| Absence de stratégie de sécurité écrite | Une stratégie de sécurité ne peut pas être appliquée ni respectée de manière cohérente si elle n’est pas écrite. |

| Politique | Les batailles politiques et les conflits entre départements peuvent rendre difficile la mise en œuvre d’ une stratégie de sécurité cohérente. |

| Manque de continuité de l’authentification | Des mots de passe mal choisis, faciles à trouver ou établis par défaut peuvent conduire à des accès non autorisés au réseau. |

| Contrôle des accès logiques non appliqué | La surveillance et le contrôle insuffisants du réseau permettent aux attaques et aux utilisations non autorisée d’entraîner un gaspillage des ressources de l’entreprise. Cela pourrait résulter une action légale ou la résiliation des techniciens informatiques, le département de gestion informatique ou même l’entreprise qui permet à ces conditions dangereuses de persister. |

| Installation de logiciels et de matériels et modifications non conformes à la stratégie de sécurité | Des modifications non autorisées de la topologie du réseau ou l’installation d’applications logicielles non approuvées engendrent des vulnérabilités. |

| Absence d’un plan de reprise après sinistre | L’absence d’un plan de reprise après sinistre entraîne le chaos, la panique et la confusion lorsqu’un acteur de menace s’attaque l’entreprise. |

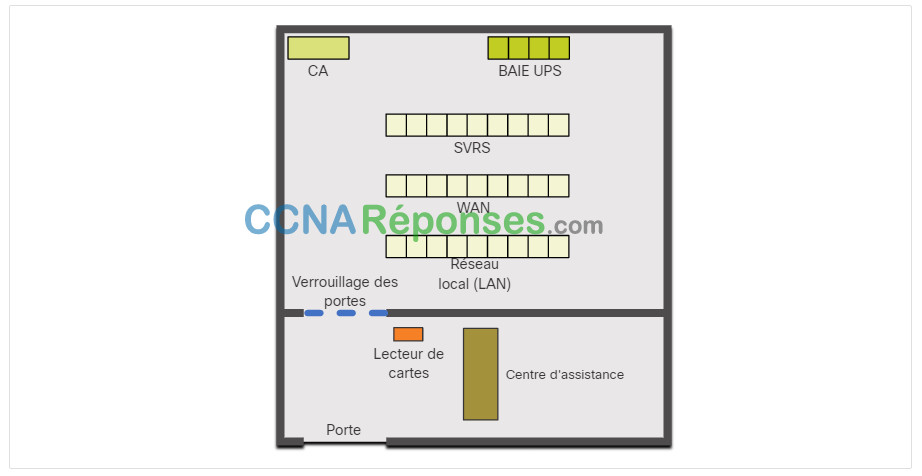

16.1.3 Sécurité physique

Un domaine vulnérable du réseau est également important à prendre en compte la sécurité physique des appareils. Si les ressources du réseau peuvent être physiquement compromises, un acteur de menace peut refuser l’utilisation des ressources du réseau.

Les quatre catégories de menaces physiques sont les suivantes :

- Menaces matérielles – Cela comprend les dommages physiques aux serveurs, routeurs, commutateurs, installations de câblage et stations de travail.

- Menaces environnementales – Cela comprend les extrêmes de température (trop chaud ou trop froid) ou les taux d’humidité (trop humide ou trop sec).

- Menaces électriques – Cela comprend des pics de tension, une tension insuffisante, alimentation inappropriée (bruit) et une panne totale de courant.

- Menaces liées à la maintenance : – Cela comprend la mauvaise manipulation des composants électroniques principaux (décharges électrostatiques), absence de pièces de rechange essentielles, câblage de mauvaise qualité et étiquetage peu efficace.

La meilleur plan de sécurité physique doit être élaboré et mis en œuvre pour régler ces problèmes. La figure illustre un exemple de plan de sécurité physique.

Planification de la sécurité physique pour limiter les dégâts aux équipements

- Sécurisation de la salle informatique.

- Mettre en oeuvre la sécurité physique pour limiter les dégâts aux équipements

Étape 1. Verrouiller les équipements et empêcher l’accès non autorisé par les portes, les plafonds, les planchers surélevés, les fenêtres, les conduits et les bouches d’aération

Étape 2. Contrôler et surveiller l’accès aux armoires électriques à l’aide de journaux électroniques

Étape 3. Utiliser des caméras de sécurité

16.2 Attaques de réseau

16.2.1 Types de programmes malveillants

La rubrique précédente expliquait les types de menaces réseau et les vulnérabilités qui rendent les menaces possibles. Cette rubrique explique plus en détail comment les acteurs de menaces accèdent au réseau ou empêchent les utilisateurs autorisés d’y accéder.

Malware est l’abréviation de logiciel malveillant. Il s’agit d’un code ou d’un logiciel spécifiquement conçu pour endommager, perturber, voler ou infliger une action “mauvaise” ou illégitime sur des données, des hôtes ou des réseaux. Les virus, les vers et les chevaux de Troie sont des types de logiciels malveillants.

Virus

Un virus informatique est un type de programme malveillant qui se propage en insérant une copie de lui-même dans un autre programme. Il se transmet ainsi d’un ordinateur à un autre. Les effets des virus varient en gravité, allant de la simple gêne à la destruction de données ou de logiciels, voire au déni de service (DoS). Presque tous les virus sont attachés à un fichier exécutable, ce qui signifie qu’un virus peut exister sur un système, mais qu’il ne sera pas actif ou capable de se propager jusqu’à ce qu’un utilisateur exécute ou ouvre le fichier ou programme hôte malveillant. Lorsque le code hôte est exécuté, le code viral l’est également. En règle générale, le programme hôte continue à fonctionner même après son infection par un virus. Toutefois, certains virus remplacent d’autres programmes par des copies d’eux-mêmes, détruisant ainsi tout à fait le programme hôte. Les virus se propagent lorsque le logiciel ou le document auquel ils sont attachés est transféré d’un ordinateur à un autre par le biais d’un réseau, d’un disque, d’un partage de fichiers ou de pièces jointes infectées.

Vers

Les vers informatiques sont semblables aux virus en ce sens qu’ils reproduisent des copies fonctionnelles d’eux-mêmes et peuvent provoquer le même type de dommages. Contrairement aux virus, qui nécessitent la diffusion d’un fichier hôte infecté, les vers sont des logiciels autonomes et ne requièrent pas de programme d’accueil ou d’intervention humaine pour se propager. Un ver n’a pas besoin de s’attacher à un programme pour infecter un hôte et pénétrer dans un ordinateur en exploitant une faille du système. Les vers utilisent les fonctionnalités du système pour voyager sans assistance à travers le réseau.

Chevaux de Troie

Un cheval de Troie est un autre type de programme malveillant, nommé ainsi en raison du cheval de bois que les Grecs utilisèrent jadis pour s’introduire dans la ville de Troie. Il s’agit d’une partie de code qui présente une apparence tout à fait légitime. Les utilisateurs sont généralement trompés en les chargeant et en les exécutant sur leurs systèmes. Une fois activé, il peut réaliser un certain nombre d’attaques contre l’hôte, comme irriter l’utilisateur en ouvrant des fenêtres intempestives ou en modifiant le Bureau de l’ordinateur, ou encore endommager cet hôte en supprimant des fichiers, usurper des données ou activer et propager d’autres programmes malveillants, comme des virus. Les chevaux de Troie sont également connus pour créer des portes dérobées permettant à des utilisateurs malveillants d’accéder au système.

Contrairement aux virus et aux vers, les chevaux de Troie ne se reproduisent pas en infectant d’autres fichiers. Ils se répliquent. Les chevaux de Troie doivent se propager par le biais d’une interaction avec l’utilisateur, par exemple en ouvrant une pièce jointe à un courriel ou en téléchargeant et en exécutant un fichier sur l’internet.

Cliquez sur Lecture, dans la Figure 2, pour afficher une animation des trois types de malwares les plus courants.

16.2.2 Attaques de reconnaissance

En plus des attaques de programmes malveillants, les réseaux peuvent également être la proie de différentes attaques de réseau. Les attaques de réseau peuvent être classées en trois catégories principales:

- Attaques de reconnaissance – La découverte et la mappage non autorisés de systèmes, services ou vulnérabilités.

- Attaques par accès – La manipulation non autorisée des données, des accès aux systèmes ou des privilèges utilisateur.

- Déni de service – La désactivation ou corruption de réseaux, de systèmes ou de services.

Pour les attaques de reconnaissance, les acteurs externes de menace peuvent utiliser des outils Internet, tels que les utilitaires nslookup et whois , pour déterminer facilement l’espace d’adresse IP attribué à une société ou une entité donnée. Une fois l’espace d’adresses IP déterminé, un acteur de menace peut alors effectuer un ping sur les adresses IP accessibles au public afin d’identifier les adresses qui sont actives. Pour automatiser cette étape, l’acteur de menace peut utiliser un outil de balayage tel que fping ou gping. Cette systématiquement des requêtes ping vers toutes les adresses réseau d’une plage ou d’un sous-réseau spécifique. Cette approche est similaire à celle qui consiste à utiliser un annuaire téléphonique et à appeler tous les numéros pour savoir qui répond.

Cliquez sur chaque type d’outil d’attaque de reconnaissance pour regarder une animation.

Requêtes Internet

Cliquez sur Lecture dans la figure pour afficher l’animation. L’acteur de menace recherche les premières informations sur une cible. Divers outils peuvent être utilisés, y compris la recherche Google, les sites Web des organisations, whois, et plus encore.

Balayages ping

Cliquez sur Lecture dans la figure pour afficher l’animation. L’acteur de menace lance un balayage ping pour déterminer quelles adresses IP sont actives.

Balayages de ports

Cliquez sur Lecture dans la Figure pour lancer une animation montrant un acteur de menace vérifiant les ports des adresses IP actives détectées.

16.2.3 Attaques par accès

Les attaques par accès exploitent les vulnérabilités connues des services d’authentification, services FTP et services web pour accéder à des comptes web, des bases de données confidentielles et d’autres informations sensibles. Une attaque par accès permet à une personne d’obtenir un accès non autorisé à des informations qu’elle n’a pas le droit de consulter. Les attaques d’accès peuvent être classées en quatre types: attaques par mot de passe, exploitation de confiance, redirection de port et attaque de l’homme du milieu (man-in-the middle) .

Cliquez sur chaque bouton pour obtenir une explication de chaque type d’attaque.

Attaques de mot de passe

Les acteurs de menace peuvent mettre en œuvre des attaques par mot de passe en utilisant plusieurs méthodes différentes :

- Attaques en force

- Attaques de chevaux de troie

- Analyseurs de paquets

Exploitation de la confiance

Dans une attaque d’exploitation de confiance, un acteur de menaces utilise des privilèges non autorisés pour accéder à un système, ce qui peut compromettre la cible. Cliquez sur Lecture dans la figure pour afficher un exemple d’exploitation de confiance.

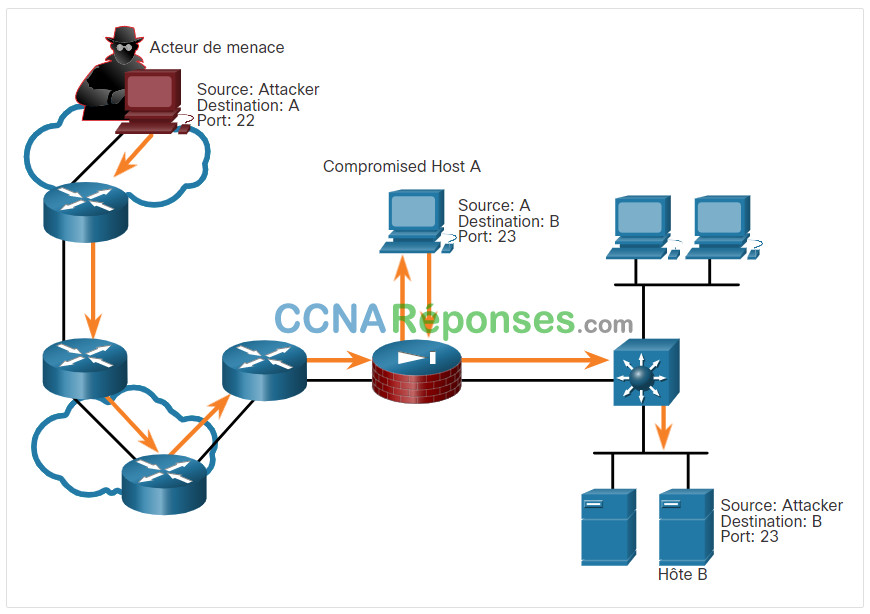

Redirection de port

Dans une attaque de redirection de port, un acteur de menace utilise un système compromis comme base d’attaques contre d’autres cibles. L’exemple de redirection de port présenté sur la Figure montre un acteur de menace qui utilise le protocole SSH (port 22) pour se connecter à un hôte compromis A. Hôte A est réputé fiable par l’hôte B. Ainsi, l’acteur de menace utilise Telnet (port 23) pour l’accéder.

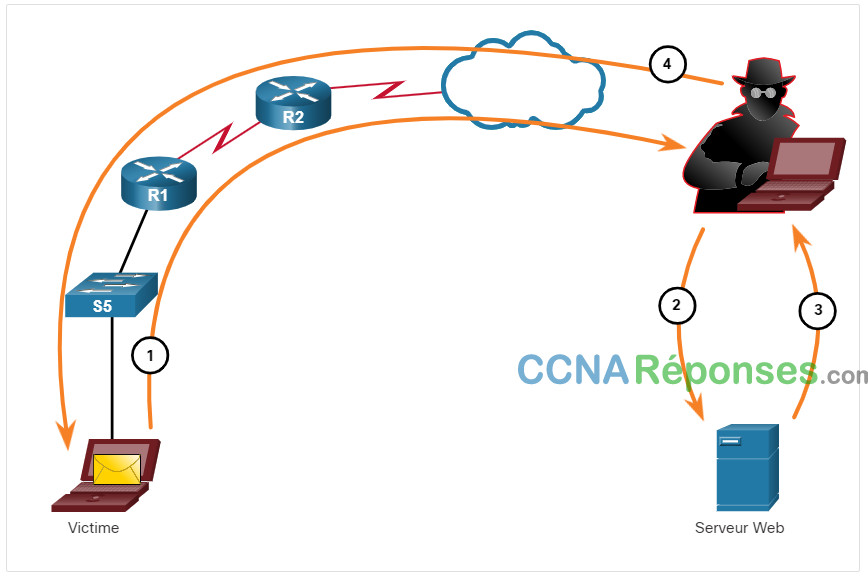

L’homme du milieu (Man in the Middle)

Dans une attaque d’homme au milieu, l’acteur de menace se positionne entre deux entités légitimes afin de lire ou de modifier les données qui transitent entre les deux parties. La Figure présente un exemple d’attaque de l’homme du milieu (man-in-the-middle).

Étape 1. Lorsque la victime souhaite afficher une page Web, sa requête est redirigée vers l’ordinateur d’acteur de menace.

Étape 2. L’ordinateur de l’acteur de menace reçoit la requête et récupère la page demandée sur le site légitime.

Étape 3. L’acteur de menace peut modifier la page Web légitime et effectue des modifications aux données.

Étape 4. L’acteur de menace envoie la page demandée à la victime.

16.2.4 Attaques par déni de service

Les attaques par déni de service sont les plus médiatisées, mais constituent également l’une des formes d’attaque les plus difficiles à éliminer. Toutefois, la facilité de mise en œuvre des attaques DoS et leurs dégâts potentiellement importants retiennent toute l’attention des administrateurs de la sécurité.

Les attaques DoS peuvent prendre de nombreuses formes. Elles empêchent l’utilisation d’un service par les personnes autorisées en épuisant les ressources du système. Afin d’aider à prévenir les attaques DoS, il est important d’installer les dernières mises à jour de sécurité des systèmes d’exploitation et des applications.

Cliquez sur chaque bouton pour obtenir un exemple d’attaques DoS et DoS distribués (DDoS).

Attaque DoS

Les attaques DoS sont un risque majeur car elles interrompent la communication et provoquent une perte de temps et d’argent importante. Ces attaques sont relativement simples à effectuer, même par des cyberpirates peu qualifiés.

Cliquez sur Lecture dans la figure pour afficher l’animation d’une attaque par déni de service (DoS).

Attaque DDoS

Un DDoS est similaire à une attaque DoS, mais il provient de sources multiples et coordonnées. Par exemple, un acteur de menaces construit un réseau d’hôtes infectés, appelés zombies. Un réseau de zombies est appelé un botnet. L’acteur de menace utilise un programme de commande et de contrôle (CNC) pour demander au botnet de zombies de mener une attaque DDoS.

Cliquez sur Lecture dans la figure pour afficher l’animation d’une attaque par déni de service distribuée (DDoS).

16.2.6 Travaux pratiques – Recherche sur les menaces de la sécurité des réseaux

Au cours de ce travaux pratiques, vous atteindrez les objectifs suivants :

- Partie 1: Découvrir le site web SANS

- Partie 2: Identifier les menaces de la sécurité du réseau les plus récentes

- Partie 3: Décrire en détail une menace spécifique pour la sécurité du réseau

16.3 Atténuation des attaques du réseau

16.3.1 L’Approche de Défense en Profondeur

Maintenant que vous en savez plus sur la façon dont les acteurs de menace peuvent pénétrer les réseaux, vous devez comprendre ce qu’il faut faire pour empêcher cet accès non autorisé. Cette rubrique détaille plusieurs actions que vous pouvez entreprendre pour rendre votre réseau plus sécurisé.

Pour atténuer les attaques réseau, vous devez d’abord sécuriser les périphériques, y compris les routeurs, les commutateurs, les serveurs et les hôtes. La pluPartie des organisations utilisent une approche de défense en profondeur (également connue sous le nom d’approche par couches) de la sécurité. Pour cela, divers appareils réseau et services doivent fonctionner en tandem.

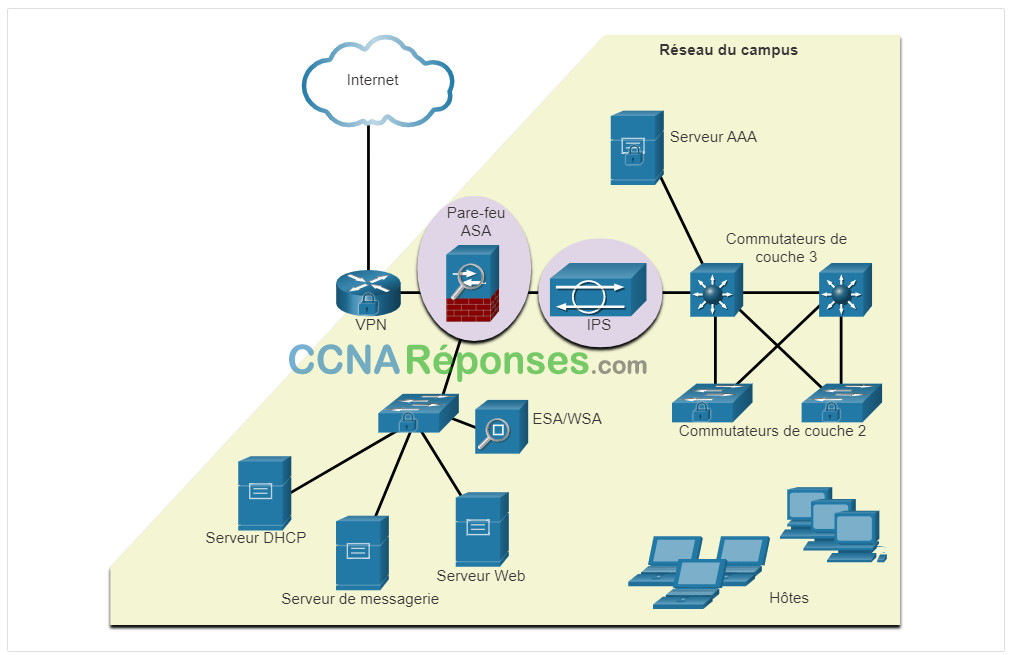

Prenons l’exemple du réseau de la figure. Plusieurs périphériques et services de sécurité sont mis en œuvre pour protéger les utilisateurs et les ressources contre les menaces TCP/IP.

Tous les périphériques réseau, y compris le routeur et les commutateurs, sont également renforcés, comme l’indiquent les verrous combinés sur leurs icônes respectives. Cela signifie qu’ils ont été sécurisés pour empêcher les acteurs de menace d’accéder et de falsifier les périphériques.

Plusieurs appareils et services de sécurité sont mis en œuvre pour protéger les utilisateurs et les atouts d’une organisation contre les menaces TCP / IP.

- VPN – Un routeur est utilisé pour fournir des services VPN sécurisés avec des sites d’entreprise et un support d’accès à distance pour les utilisateurs distants à l’aide de tunnels cryptés sécurisés.

- Pare-feu ASA – Cet appareil dédié fournit des services de pare-feu avec état. Il garantit que le trafic interne peut sortir et revenir, mais le trafic externe ne peut pas établir de connexions avec des hôtes internes.

- IPS – Un système de prévention des intrusions (IPS) surveille le trafic entrant et sortant à la recherche de logiciels malveillants, de signatures d’attaques réseau, etc. S’il détecte une menace, il peut immédiatement l’arrêter.

- ESA/WSA – L’appliance de sécurité de messagerie (ESA) filtre les spams et les e-mails suspects. L’appliance de sécurisation du web filtre (WSA) les sites de malwares Internet connus et suspects.

- Serveur AAA – Ce serveur contient une base de données sécurisée de qui est autorisé à accéder et à gérer les périphériques réseau. Les périphériques réseau authentifient les utilisateurs administratifs à l’aide de cette base de données.

16.3.2 Conserver les sauvegardes

La sauvegarde des données est l’un des moyens de protection les plus efficaces contre la perte de données. Une sauvegarde de données stocke une copie des informations de l’ordinateur sur un support amovible qui peut être conservé en lieu sûr. Les périphériques d’infrastructure doivent avoir des sauvegardes de fichiers de configuration et d’images IOS sur un serveur FTP ou similaire. Si l’ordinateur ou un matériel de routeur échoue, les données ou la configuration peuvent être restaurées à l’aide de la copie de sauvegarde.

La sauvegarde des données doit donc être effectuée régulièrement. Elle doit faire partie de la politique de sécurité. Les sauvegardes sont généralement stockées en dehors des installations, afin de protéger le support de sauvegarde en cas de sinistre dans le bâtiment principal. Les hôtes Windows disposent d’un utilitaire de sauvegarde et de restauration. Cet utilitaire permet aux utilisateurs de sauvegarder leurs données sur un autre lecteur ou sur stockage basé sur le cloud.

Le tableau présente les considérations relatives à la sauvegarde et leurs descriptions.

| Considération | Description |

|---|---|

| Fréquence |

|

| Stockage |

|

| Sécurité |

|

| Validation |

|

16.3.3 Mise à niveau, mise à jour et correctif

Pour se protéger efficacement des attaques réseau, il faut s’informer en continu sur les menaces. Au fur et à mesure que de nouveaux programmes malveillants apparaissent, les entreprises doivent acquérir la version la plus récente de leur logiciel antivirus.

La meilleure façon de limiter les risques d’attaque de ver est de télécharger les mises à jour de sécurité du fournisseur du système d’exploitation et d’appliquer des correctifs sur tous les systèmes vulnérables. L’administration d’un grand nombre de systèmes implique la création d’une image logicielle standard (système d’exploitation et applications accréditées dont l’utilisation est autorisée sur les systèmes clients) déployée sur les systèmes nouveaux ou mis à niveau. Toutefois, les exigences de sécurité évoluent et il sera peut-être nécessaire d’installer des correctifs de sécurité mis à jour sur les systèmes déjà déployés.

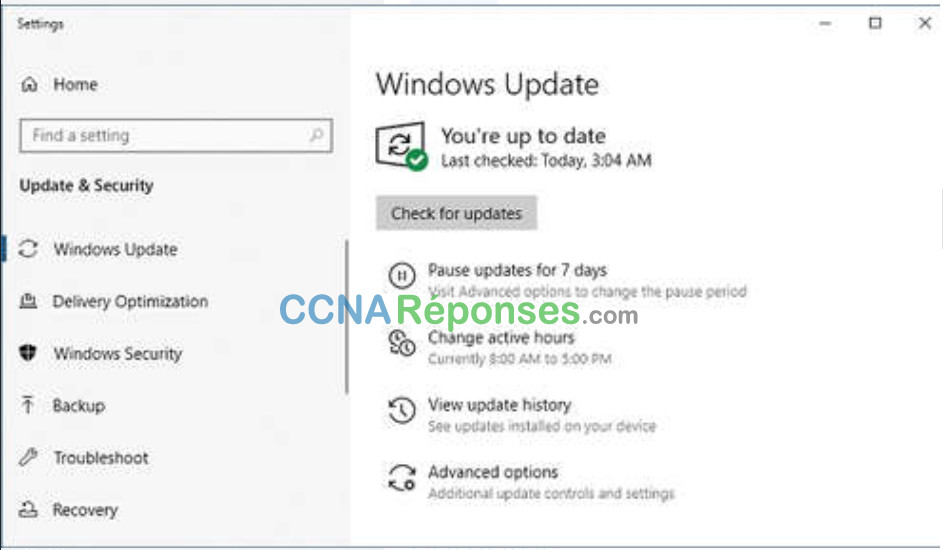

Une solution pour la gestion des correctifs de sécurité critiques consiste à s’assurer que tous les systèmes finaux téléchargent automatiquement les mises à jour, comme illustré pour Windows 10 dans la figure. Les correctifs de sécurité sont automatiquement téléchargés et installés sans intervention de l’utilisateur.

16.3.4 Authentification, autorisation et gestion des comptes

Tous les périphériques réseau doivent être configurés en toute sécurité de manière à ne fournir l’accès qu’aux personnes autorisées. Les services de sécurité réseau d’authentification, d’autorisation et de gestion des comptes fournissent la structure principale permettant de mettre en place un contrôle d’accès sur un périphérique réseau.

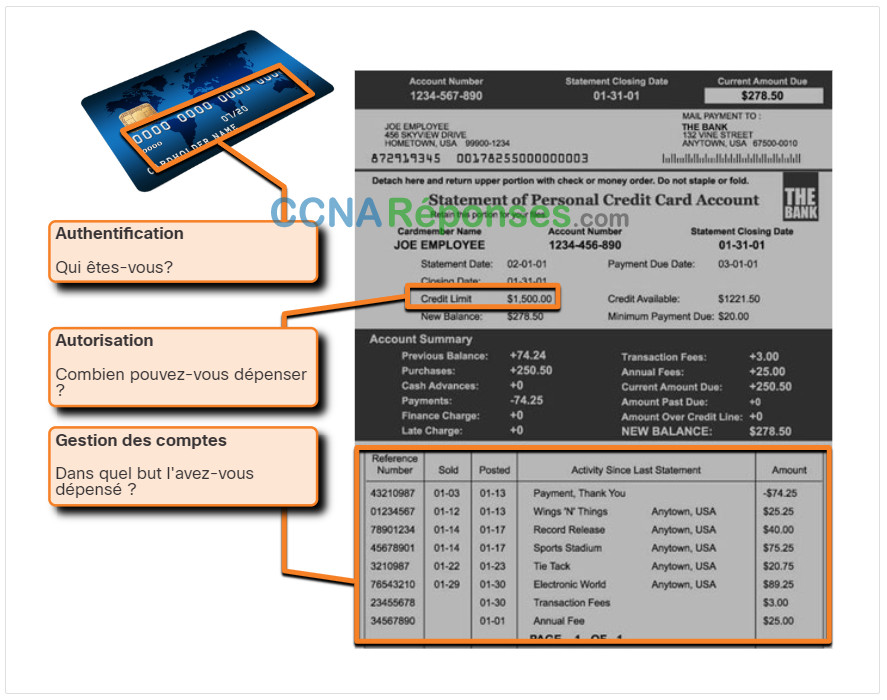

L’AAA est un moyen de contrôler qui est autorisé à accéder à un réseau (authentification), quelles sont les actions qu’il effectue lors de l’accès au réseau (autorisation), et d’enregistrer ce qui a été fait pendant son séjour (gestion des comptes).

Le concept des services d’authentification, d’autorisation et de gestion des comptes est similaire à l’utilisation d’une carte de crédit. La carte de crédit identifie qui est autorisé à l’utiliser, combien cet utilisateur peut dépenser et consigne les achats de l’utilisateur (cf. figure).

16.3.5 Pare-feu

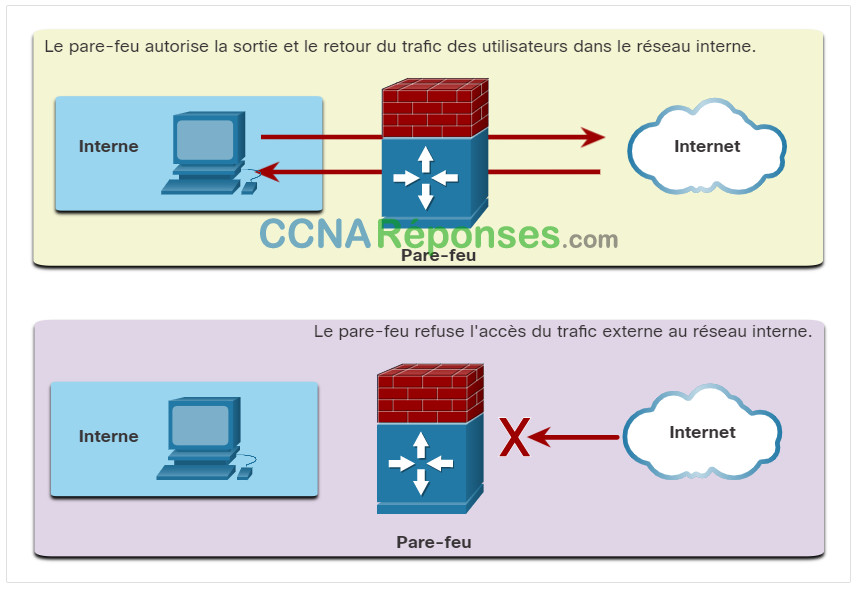

Un pare-feu est l’un des outils de sécurité disponibles les plus efficaces pour protéger les utilisateurs contre les menaces externes. Un pare-feu protège les ordinateurs et les réseaux en empêchant le trafic indésirable de pénétrer dans les réseaux internes.

Un pare-feu se trouve entre deux réseaux, ou plus, et contrôle le trafic entre eux tout en contribuant à interdire les accès non autorisés. Par exemple, la topologie supérieure de la figure montre comment le pare-feu permet au trafic provenant d’un hôte réseau interne de quitter le réseau et de revenir vers le réseau interne. La topologie inférieure montre comment le trafic initié par le réseau externe (c’est-à-dire Internet) se voit refuser l’accès au réseau interne.

Fonctionnement du pare-feu

Un pare-feu permet aux utilisateurs externes de contrôler l’accès à des services spécifiques. Par exemple, les serveurs accessibles aux utilisateurs externes se trouvent généralement sur un réseau spécial appelé «zone démilitarisée» (DMZ), comme le montre la figure. La zone DMZ permet à un administrateur réseau d’appliquer des politiques spécifiques pour les hôtes connectés à ce réseau.

Topologie de pare-feu avec DMZ

16.3.6 Types de pare-feu

Les pare-feu sont disponibles sous plusieurs formes, comme l’illustre la figure. Les pare-feu emploient diverses techniques pour déterminer les accès autorisés à un réseau ou les accès à interdire. On trouve notamment les produits suivants:

- Filtrage des paquets – Empêche ou autorise l’accès sur la base d’adresses IP ou MAC

- Filtrage des applications – Interdit ou autorise l’accès à des types d’applications spécifiques en fonction des numéros de ports.

- Filtrage des URL – Empêche ou permet l’accès à des sites web basés sur des URL ou des mots clés spécifiques

- Inspection minutieuse des paquets (SPI) – Les paquets entrants doivent être des réponses légitimes aux demandes des hôtes internes. Les paquets non sollicités sont bloqués, sauf s’ils sont expressément autorisés. L’inspection SPI peut éventuellement reconnaître et filtrer des types d’attaques spécifiques telles que le déni de service (DoS).

16.3.7 Sécurité des points de terminaison

Un point de terminaison, ou hôte, est un système informatique ou un périphérique qui tient lieu de client réseau. Les terminaux les plus courants sont les ordinateurs portables, les ordinateurs de bureau, les serveurs, les smartphones et les tablettes. La sécurisation des points de terminaison est l’une des tâches les plus difficiles pour un administrateur réseau, car elle implique de prendre en compte le facteur humain. L’entreprise doit mettre en place des stratégies bien documentées et les employés doivent en être informés. Ils doivent également être formés sur l’utilisation appropriée du réseau. Les stratégies incluent souvent l’utilisation de logiciels antivirus et la prévention des intrusions sur les hôtes. Des solutions plus complètes de sécurisation des terminaux reposent sur le contrôle de l’accès au réseau.

16.4 Sécurité des périphériques

16.4.1 Cisco AutoSecure

Un domaine des réseaux qui nécessite une attention particulière pour maintenir la sécurité est les appareils. Vous disposez probablement déjà d’un mot de passe pour votre ordinateur, votre smartphone ou votre tablette. Est-il aussi fort que possible? Utilisez-vous d’autres outils pour améliorer la sécurité de vos appareils? Cette rubrique vous explique comment.

les paramètres de sécurité sont définis à l’aide des valeurs par défaut, Lorsqu’un nouveau système d’exploitation est installé sur un périphérique. Dans la pluPartie des cas, le niveau de sécurité correspondant n’est pas suffisant. Sur les routeurs Cisco, la fonction Cisco AutoSecure permet de sécuriser le système, comme le montre la figure.

Router# auto secure--- AutoSecure Configuration --- *** AutoSecure configuration enhances the security of the router but it will not make router absolutely secure from all security attacks ***

Voici également quelques étapes simples qu’il convient d’effectuer sur la pluPartie des systèmes d’exploitation:

- Changement immédiat des noms d’utilisateur et des mots de passe par défaut.

- Accès aux ressources du système limité strictement aux personnes autorisées à utiliser ces ressources.

- Désactivation des services et des applications qui ne sont pas nécessaires et désinstallation dans la mesure du possible.

Souvent, les périphériques expédiés par les fabricants ont été entreposés pendant un certain temps et ne disposent pas des correctifs les plus récents. Il est important de mettre à jour les logiciels et d’installer les correctifs de sécurité avant toute mise en œuvre.

16.4.2 Mots de passe

Pour protéger les périphériques réseau, il est important d’utiliser des mots de passe forts. Voici quelques recommandations classiques à suivre:

- Utilisez un mot de passe d’au moins 8 caractères et de préférence au moins 10 caractères. Plus le mot de passe est long, plus qu’il est fort.

- Choisissez des mots de passe complexes. Utilisez une combinaison de lettres majuscules et minuscules, de chiffres, de symboles et d’espaces si elles sont autorisées.

- Évitez de répéter un même mot, d’utiliser des mots communs du dictionnaire, des lettres ou des chiffres consécutifs, les noms d’utilisateur, les noms des membres de votre famille ou de vos animaux domestiques, des informations biographiques telles que la date de naissance, les numéros d’identification, les noms de vos ascendants ou toute autre information facilement identifiable.

- Faites volontairement des fautes d’orthographe. Par exemple, Smith = Smyth = 5mYth ou Sécurité = 5ecur1te.

- Modifiez régulièrement votre mot de passe. Si un mot de passe est compromis sans le savoir, la possibilité pour l’acteur de menace d’utiliser le mot de passe est limitée.

- Ne notez pas les mots de passe sur des bouts de papier placés en évidence sur votre bureau ou sur votre écran.

La figure présente des exemples de mots de passe forts et faibles.

Weak Passwords

| Mot de passe faible | Raison de sa faiblesse |

|---|---|

| secret | Mot de passe simple tiré du dictionnaire |

| Dupont | Maiden name of mother |

| toyota | Marque d’une voiture |

| bob1967 | Nom et année de naissance de l’utilisateur |

| Blueleaf23 | Mots et chiffres simples |

Strong Passwords

| Mot de passe fort | Raison de sa force |

|---|---|

| b67n42d39c | Il combine des caractères alphanumériques. |

| 12^h u4@1p7 | Il combine des caractères alphanumériques, des symboles et comprend un espace. |

Sur les routeurs Cisco, les espaces en début de mot de passe sont ignorés, mais ceux situés après le premier caractère sont pris en compte. Par conséquent, vous pouvez utiliser la barre d’espace pour créer un mot de passe fort composé d’une expression de plusieurs mots. On parle dans ce cas de phrase secrète. Une phrase de passe est souvent plus facile à retenir qu’un simple mot de passe. Elle est également plus longue et plus difficile à deviner.

16.4.3 Sécurité supplémentaire des mots de passe

Les mots de passe forts sont efficaces uniquement s’ils sont secrets. Plusieurs mesures permettent de s’assurer que les mots de passe restent secrets sur un routeur et un commutateur Cisco, y compris ceux-ci :

- Cryptage tous les mots de passe en texte clair.

- Définition d’une longueur de mot de passe minimale acceptable

- Empêcher les attaques par force de deviner les mots de passe

- Désactivation d’un accès en mode EXEC privilégié inactif après une durée spécifiée.

Comme le montre l’exemple de configuration dans la figure, la commande de configuration service password-encryption globale empêche les personnes non autorisées de connaître les mots de passe en texte clair dans le fichier de configuration. Cette commande chiffre tous les mots de passe en texte clair. Notez dans l’exemple que le mot de passe «cisco» a été chiffré en tant que «03095A0F034F».

En outre, pour garantir la longueur minimale de tous les mots de passe configurés, utilisez la commande security passwords min-length length en mode de configuration globale. Dans la figure, chaque nouveau mot de passe configuré devrait avoir une longueur minimale de huit caractères.

Les acteurs de menace peuvent utiliser un logiciel de craquage de mot de passe pour mener une attaque par force sur un périphérique réseau. Cette attaque tente continuellement de deviner les mots de passe valides jusqu’à ce que l’un d’entre eux fonctionne. Utilisez la commande de configuration globale login block-for # attempts # within # pour dissuader ce type d’attaque. Dans l’illustration la commande login block-for 120 attempts 3 within 60 bloque les tentatives de connexion pendant 120 secondes après trois échecs de connexion en l’espace de 60 secondes.

Les administrateurs réseau peuvent être distraits et laisser accidentellement une session en mode EXEC privilégiée ouverte sur un terminal. Cela pourrait permettre à un acteur de menace interne de modifier ou d’effacer la configuration du périphérique.

Par défaut, les routeurs Cisco déconnectent une session EXEC après 10 minutes d’inactivité. Toutefois, vous pouvez réduire ce paramètre à l’aide de la commande de configuration de ligne exec-timeout minutes secondes. Cette commande peut être appliquée à la console en ligne, aux lignes auxiliaires et aux lignes vty. Dans la figure, nous demandons au périphérique Cisco de déconnecter automatiquement un utilisateur inactif sur une ligne vty après que l’utilisateur a été inactif pendant 5 minutes et 30 secondes.

R1(config)# service password-encryption R1(config)# security passwords min-length 8 R1(config)# login block-for 120 attempts 3 within 60 R1(config)# line vty 0 4 R1(config-line)# password cisco123 R1(config-line)# exec-timeout 5 30 R1(config-line)# transport input ssh R1(config-line)# end R1# R1# show running-config | section line vty line vty 0 4 password 7 094F471A1A0A exec-timeout 5 30 login transport input ssh R1#

16.4.4 Activation de SSH

Telnet simplifie l’accès aux périphériques à distance, mais il n’est pas sécurisé. Les données contenues dans un paquet Telnet sont transmises en clair. Par conséquent, il est vivement recommandé d’activer SSH sur les périphériques pour assurer la sécurité des accès à distance.

Il est possible de configurer un périphérique Cisco pour supporter SSH en suivant les six étapes suivantes :

Étape 1. Configurez un nom d’hôte unique pour le périphérique. Un appareil doit avoir un nom d’hôte unique autre que celui par défaut.

Étape 2. Configurez le nom de domaine IP. Configurez le nom de domaine IP du réseau en utilisant la commande de configuration globale ip-domain name.

Étape 3. Générez une clé pour chiffrer le trafic SSH. SSH crypte le trafic entre la source et la destination. Toutefois, pour effectuer cette opération, une clé d’authentification unique doit être générée en utilisant la commande de configuration globale crypto key generate rsa general-keys modulus bits. Le module de bits détermine la taille de la clé et peut être configuré de 360 bits à 2048 bits. Plus la valeur du bit est grande, plus la clé est sécurisée. Cependant, les valeurs de bits plus importantes prennent également plus de temps pour chiffrer et déchiffrer les informations. Il est recommandé d’utiliser un module d’au moins 1024 bits.

Étape 4. Vérifiez ou créer une entrée dans la base de données locale. Créez une entrée de nom d’utilisateur dans la base de données locale à l’aide de la commande de configuration globale username . Dans l’exemple, le paramètre secret est utilisé pour que le mot de passe soit chiffré à l’aide de MD5.

Étape 5. Authentification par rapport à la base de données locale. Utilisez la commande login local de configuration de ligne pour authentifier la ligne vty par rapport à la base de données locale.

Étape 6. Activez les sessions SSH entrantes de vty. Par défaut, aucune session d’entrée n’est autorisée sur les lignes vty. Vous pouvez spécifier plusieurs protocoles d’entrée, y compris Telnet et SSH à l’aide de la commande transport input [ssh | telnet] .

Comme indiqué dans l’illustration, le routeur R1 est configuré dans le domaine span.com. Ces informations sont utilisées avec la valeur binaire spécifiée dans la commande crypto key generate rsa general-keys modulus pour créer une clé de chiffrement.

Ensuite, une entrée de base de données locale pour un utilisateur nommé Bob est créée. Enfin, les lignes vty sont configurées pour s’authentifier auprès de la base de données locale et pour accepter uniquement les sessions SSH entrantes.

Router# configure terminal Router(config)# hostname R1 R1(config)# ip domain name span.com R1(config)# crypto key generate rsa general-keys modulus 1024 The name for the keys will be: Rl.span.com % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] Dec 13 16:19:12.079: %SSH-5-ENABLED: SSH 1.99 has been enabled R1(config)# R1(config)# username Bob secret cisco R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input ssh R1(config-line)# exit R1(config)#

16.4.5 Désactiver les services inutilisés

Les routeurs et les commutateurs Cisco démarrent avec une liste de services actifs qui peuvent ou non être requis dans votre réseau. Désactivez tous les services inutilisés pour préserver les ressources système, telles que les cycles CPU et la RAM, et empêcher les acteurs de menace d’exploiter ces services. Le type de services activés par défaut varie en fonction de la version d’IOS. Par exemple, IOS-XE n’a généralement que les ports HTTPS et DHCP ouverts. Vous pouvez le vérifier avec la commande show ip ports all , comme indiqué dans l’exemple.

Router# show ip ports all Proto Local Address Foreign Address State PID/Program Name TCB Local Address Foreign Address (state) tcp :::443 :::* LISTEN 309/[IOS]HTTP CORE tcp *:443 *:* LISTEN 309/[IOS]HTTP CORE udp *:67 0.0.0.0:0 387/[IOS]DHCPD Receive Router#

Les versions IOS antérieures à IOS-XE utilisent la commande show control-plane host open-ports . Nous citons cette commande afin que vous puissiez l’afficher sur des appareils plus anciens. Le résultat est similaire. Cependant, notez que cet ancien routeur a un serveur HTTP non sécurisé et Telnet en cours d’exécution. Ces deux services devraient être désactivés. Comme indiqué dans l’exemple, désactivez HTTP avec la commande de configuration globale no ip http server . Désactivez Telnet en spécifiant uniquement SSH dans la commande de configuration de ligne transport input ssh .

Router# show control-plane host open-ports Active internet connections (servers and established) Prot Local Address Foreign Address Service State tcp *:23 *:0 Telnet LISTEN tcp *:80 *:0 HTTP CORE LISTEN udp *:67 *:0 DHCPD Receive LISTEN Router# configure terminal Router(config)# no ip http server Router(config)# line vty 0 15 Router(config-line)# transport input ssh

16.4.6 Packet Tracer – Configuration de mots de passe sécurisés et de SSH

L’administrateur réseau vous a demandé de préparer RTA et SW1 pour le déploiement. Avant de le connecter au réseau, il faut mettre en place des mesures de sécurité.

16.4.7 Travaux pratiques- Configurer les périphériques réseau avec SSH

Au cours de ce travaux pratiques, vous atteindrez les objectifs suivants :

- Partie 1: Configuration des paramètres de base des périphériques

- Partie 2: Configurer le routeur pour l’accès SSH

- Partie 3: Configurer le commutateur pour l’accès SSH

- Partie 4: SSH à partir de CLI du commutateur

16.5 Module pratique et questionnaire

16.5.1 Packet Tracer – Sécurisation des périphériques réseau

Dans cette activité, vous allez configurer un routeur et un commutateur en fonction d’une liste de besoins.

16.5.2 Travaux pratiques – Sécurisation des périphériques réseau

Au cours de ce travaux pratiques, vous atteindrez les objectifs suivants :

- Partie 1: configuration des paramètres de base des périphériques

- Partie 2: Configurer les mesures de sécurité de base sur le routeur

- Partie 3: Configurer les mesures de sécurité de base sur le commutateur

16.5.3 Qu’est-ce que j’ai appris dans ce module?

Menaces et Failles de Sécurité

Les attaques sur un réseau peuvent être dévastatrices et résulter en une perte de temps et d’argent, parce que des informations ou des ressources importantes sont endommagées ou volées. Les intrus qui obtiennent l’accès en modifiant les logiciels ou en exploitant les vulnérabilités des logiciels sont appelés acteurs de menace. Si l’acteur de menace accède au réseau, quatre types de menaces sont possibles: le vol d’informations, l’usurpation d’identité, la perte ou la manipulation de données et l’interruption de service. Trois vulnérabilités principales relatives à la technologie, à la configuration et à la politique de sécurité Les quatre catégories de menaces physiques sont: le matériel, l’environnement, l’électricité et la maintenance.

Attaques de Réseaux

Malware est l’abréviation de logiciel malveillant. Il s’agit d’un code ou d’un logiciel spécifiquement conçu pour endommager, perturber, voler ou infliger une action “mauvaise” ou illégitime sur des données, des hôtes ou des réseaux. Les virus, les vers et les chevaux de Troie sont des types de logiciels malveillants. Les attaques de réseau peuvent être classées en trois grandes catégories : reconnaissance, accès et déni de service. Les quatre catégories de menaces physiques sont: le matériel, l’environnement, l’électricité et la maintenance. Les trois types d’attaques de reconnaissance sont: les requêtes Internet, les balayages ping et les balayages de ports. Les quatre types d’attaques d’accès sont: mot de passe (force brute, cheval de Troie, renifleur de paquets), exploitation de confiance, redirection de port et l’homme du milieu (Man-in-the-Middle). Les deux types d’interruption des attaques de service sont: DoS et DDoS.

Atténuation des Attaques de Réseaux

Pour atténuer les attaques réseau, vous devez d’abord sécuriser les périphériques, y compris les routeurs, les commutateurs, les serveurs et les hôtes. La pluPartie des organisations utilisent une approche défensive en matière de sécurité. Cela nécessite une combinaison de périphériques réseau et de services fonctionnant ensemble. Plusieurs périphériques et services de sécurité sont mis en œuvre pour protéger les utilisateurs et les ressources d’une organisation contre les menaces TCP/IP: VPN, pare-feu ASA, IPS, ESA/WSA et serveur AAA. Les périphériques d’infrastructure doivent avoir des sauvegardes de fichiers de configuration et d’images IOS sur un serveur FTP ou similaire. Si l’ordinateur ou un matériel de routeur échoue, les données ou la configuration peuvent être restaurées à l’aide de la copie de sauvegarde. La meilleure façon de limiter les risques d’attaque de ver est de télécharger les mises à jour de sécurité du fournisseur du système d’exploitation et d’appliquer des correctifs sur tous les systèmes vulnérables. Pour gérer les correctifs de sécurité critiques, assurez-vous que tous les systèmes finaux téléchargent automatiquement les mises à jour. Ces services permettent de contrôler les utilisateurs autorisés à accéder à un réseau (authentification), ce que ces derniers peuvent faire lorsqu’ils sont connectés (autorisation) et les actions qu’ils exécutent lors de l’accès au réseau (compatibilité). Un pare-feu se trouve entre deux réseaux, ou plus, et contrôle le trafic entre eux tout en contribuant à interdire les accès non autorisés. Les serveurs accessibles aux utilisateurs extérieurs sont généralement situés sur un réseau spécial appelé zone démilitarisée (DMZ). Les pare-feu utilisent diverses techniques pour déterminer ce qui est autorisé ou refusé à l’accès d’un réseau, notamment: le filtrage des paquets, le filtrage des applications, le filtrage des URL et le SPI. La sécurisation des terminaux est essentielle à la sécurité du réseau. Une entreprise doit mettre en place des politiques bien documentées, qui peuvent inclure l’utilisation de logiciels antivirus et la prévention des intrusions sur l’hôte. Des solutions plus complètes de sécurisation des terminaux reposent sur le contrôle de l’accès au réseau.

Sécurité des Périphériques

les paramètres de sécurité sont définis à l’aide des valeurs par défaut, Lorsqu’un nouveau système d’exploitation est installé sur un périphérique Ce niveau de sécurité n’est pas suffisant. Pour les routeurs Cisco, la fonction AutoSecure de Cisco peut être utilisée pour aider à sécuriser le système. Pour la pluPartie des systèmes d’exploitation, les noms d’utilisateur et les mots de passe par défaut doivent être modifiés immédiatement, l’accès aux ressources système devrait être limité aux personnes autorisées à utiliser ces ressources, et tous les services et applications inutiles devraient être désactivés et désinstallés si possible. Pour protéger les périphériques réseau, il est important d’utiliser des mots de passe forts. Il est souvent plus facile de mémoriser une phrase secrète qu’un seul mot. Elle est également plus longue et plus difficile à deviner. Pour les routeurs et les commutateurs, chiffrez tous les mots de passe en texte clair, définissez une longueur de mot de passe minimale acceptable, dissuadez les attaques de deviner par mot de passe par force brute et désactivez un accès en mode EXEC privilégié inactif après une durée spécifiée. Configurez les périphériques appropriés pour prendre en charge SSH et désactivez les services inutilisés.