12.0 Introduction

12.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue chez Concepts de WLAN !

Utilisez-vous une connexion sans fil à la maison, au travail ou à l’école? Avez vous jamais demandé comment ça fonctionne?

Il existe de nombreuses façons de se connecter sans fil. Comme tout autre élément impliquant des réseaux, ces types de connexion sont mieux utilisés dans des situations particulières. Ils nécessitent des appareils spécifiques et sont également sujets à certains types d’attaques. Et bien sûr, il existe des solutions pour atténuer ces attaques. Vous voulez en savoir plus? Le module Concepts de WLAN vous donne les connaissances fondamentales dont vous avez besoin pour comprendre ce que sont les LAN sans fil, ce qu’ils peuvent faire et comment les protéger.

Si vous êtes curieux, n’attendez pas, commencez dès aujourd’hui!

12.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Concepts de WLAN

Objectif du module: Expliquer comment les réseaux locaux sans fil permettent la connectivité réseau.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Introduction au sans fil | Décrire la technologie et les normes WLAN. |

| Composants d’un réseau WLAN | Décrire les composants d’une infrastructure WLAN. |

| Fonctionnement d’un réseau WLAN | Expliquer comment la technologie sans fil permet le fonctionnement du réseau WLAN. |

| Fonctionnement du protocole CAPWAP | Expliquer comment un contrôleur sans fil utilise CAPWAP pour gérer plusieurs points d’accès. |

| Gestion des canaux | Décrire la gestion des canaux dans un réseau WLAN. |

| Menaces visant le réseau WLAN | Décrire les menaces visant les réseaux WLAN. |

| WLAN sécurisés | Décrire les mécanismes de sécurité WLAN. |

12.1 Introduction au Sans Fil

12.1.1 Avantages du Sans Fil

Un réseau local sans fil (WLAN) est un type de réseau sans fil couramment utilisé dans les maisons, les bureaux et les campus. Les réseaux doivent soutenir les personnes en mouvement. Les gens se connectent à l’aide d’ordinateurs, d’ordinateurs portables, de tablettes et de téléphones intelligents. Il existe de nombreuses infrastructures réseau différentes qui fournissent un accès réseau, telles que les réseaux locaux câblés, les réseaux de fournisseurs de services et les réseaux de téléphonie cellulaire. Mais c’est le WLAN qui rend la mobilité possible dans les environnements domestiques et professionnels.

Dans les entreprises avec une infrastructure sans fil en place, il peut y avoir des économies à chaque fois que l’équipement change, ou lors du déménagement d’un employé dans un bâtiment, de la réorganisation de l’équipement ou d’un laboratoire, ou lors d’un déménagement vers des emplacements temporaires ou des sites de projet. Une infrastructure sans fil peut s’adapter aux besoins et aux technologies en évolution rapide.

12.1.2 Types de Réseaux Sans Fil

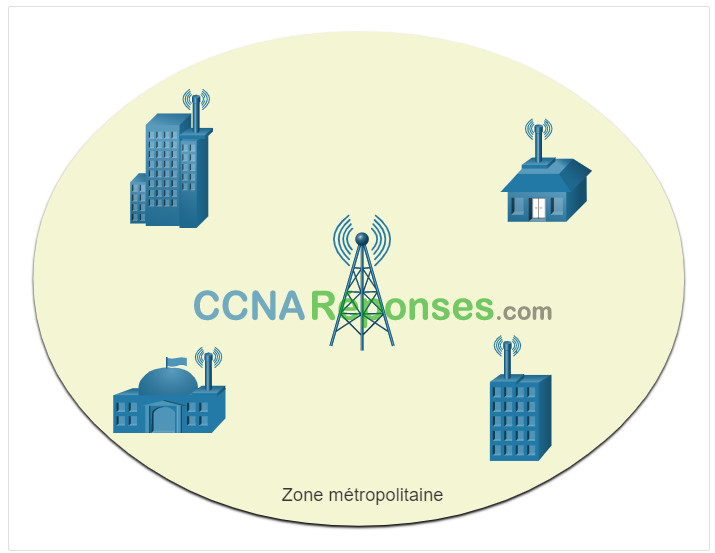

Les réseaux sans fil sont basés sur les normes de l’Institut des ingénieurs électriciens et électroniciens (IEEE) et peuvent être classés en quatre types principaux: WPAN, WLAN, WMAN et WWAN.

Cliquez sur chaque type de réseau sans fil pour plus d’informations.

12.1.3 Technologies Sans Fil

La technologie sans fil utilise le spectre radio disponible pour envoyer et recevoir des données. Le spectre sans licence est accessible à toutes les personnes disposant d’un routeur sans fil et d’un appareil équipé de la technologie sans fil.

Cliquez sur chaque technologie sans fil pour plus d’informations.

12.1.4 Normes 802.11

Le monde des communications sans fil est vaste. Cependant, pour certaines compétences professionnelles, nous voulons nous concentrer sur des aspects spécifiques du Wi-Fi. Le meilleur endroit pour commencer est avec les normes WLAN IEEE 802.11. Ces normes définissent la manière dont les radiofréquences sont utilisées pour les liaisons sans fil. La plupart des normes spécifient que les appareils sans fil ont une antenne pour transmettre et recevoir des signaux sans fil sur la fréquence radio spécifiée (2,4 GHz ou 5 GHz). Certaines des nouvelles normes qui transmettent et reçoivent à des vitesses plus élevées nécessitent que les points d’accès (AP) et les clients sans fil disposent de plusieurs antennes utilisant la technologie à entrées et sorties multiples (MIMO). MIMO utilise plusieurs antennes comme émetteur et récepteur pour améliorer les performances de communication. Jusqu’à quatre antennes peuvent être prises en charge.

Diverses implémentations de la norme IEEE 802.11 ont été développées au fil des ans. Le tableau met en évidence ces normes.

| Norme IEEE WLAN | Radiofréquence | Description |

|---|---|---|

| 802.11 | 2,4 GHz |

|

| 802.11a | 5 GHz |

|

| 802.11b | 2,4 GHz |

|

| 802.11g | 2,4 GHz |

|

| 802.11n | 2,4 GHz 5 GHz |

|

| 802.11ac | 5 GHz |

|

| 802.11ax | 2,4 GHz 5 GHz |

|

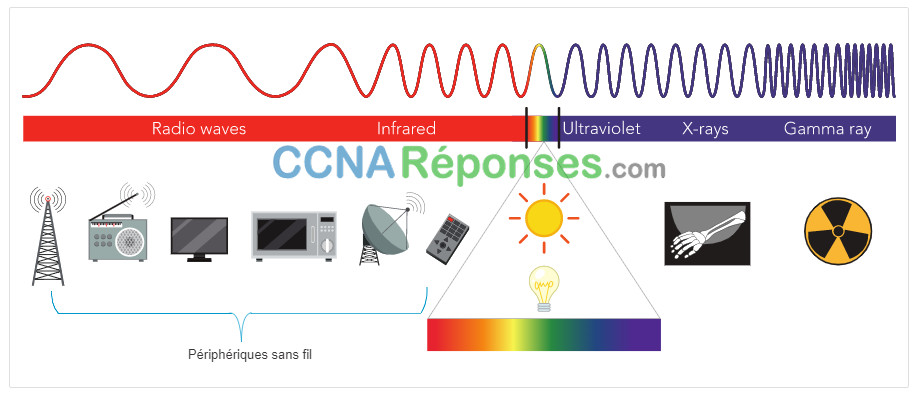

12.1.5 Radiofréquence

Tous les appareils sans fil fonctionnent dans la plage des ondes radio du spectre électromagnétique. Les réseaux WLAN fonctionnent dans la bande de fréquences 2,4 GHz et la bande 5 GHz. Les appareils LAN sans fil ont des émetteurs et des récepteurs réglés sur des fréquences spécifiques de la gamme d’ondes radio, comme indiqué sur la figure. Plus précisément, les bandes de fréquences suivantes sont attribuées aux réseaux locaux sans fil 802.11:

- 2,4 GHz (UHF) – 802.11b/g/n/ax

- 5 GHz (SHF) – 802.11a/n/ac/ax

Spectre électromagnétique

12.1.6 Organisations des Normes Sans Fil

Les normes garantissent l’interopérabilité entre les appareils fabriqués par différents fabricants. À l’échelle internationale, les trois organisations qui influencent les normes WLAN sont l’UIT-R, l’IEEE et la Wi-Fi Alliance.

Cliquez sur chaque bouton pour plus d’informations sur l’organisation des normes.

12.2 Composants de WLAN

12.2.2 Cartes Réseau Sans Fil (NIC)

Les déploiements sans fil nécessitent au moins deux appareils dotés d’un émetteur radio et d’un récepteur radio réglés sur les mêmes fréquences radio:

- Terminaux avec cartes réseau sans fil

- Un périphérique réseau, tel qu’un routeur sans fil ou un point d’accès sans fil

Pour communiquer sans fil, les ordinateurs portables, les tablettes, les téléphones intelligents et même les dernières voitures incluent des cartes réseau sans fil intégrées qui incorporent un émetteur / récepteur radio. Cependant, si un périphérique ne possède pas de carte réseau sans fil intégrée(NIC), un adaptateur sans fil USB peut être utilisé, comme illustré dans la figure.

Remarque: De nombreux appareils sans fil que vous connaissez ne disposent pas d’antennes visibles. Ils sont intégrés dans les smartphones, les ordinateurs portables et les routeurs domestiques sans fil.

Adaptateur sans fil USB

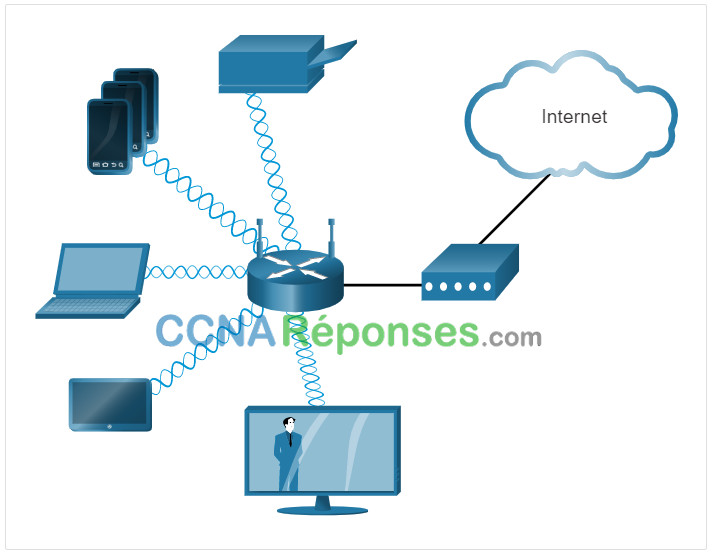

12.2.3 Routeur Domestique Sans Fil

Le type de périphérique d’infrastructure qu’un périphérique final associe et authentifie avec varie en fonction de la taille et des exigences du WLAN.

Par exemple, un utilisateur à domicile interconnecte généralement des périphériques sans fil à l’aide d’un petit routeur sans fil, comme illustré dans la figure. Le routeur sans fil sert de:

- Point d’accès – Il fournit un accès sans fil 802.11a / b / g / n / ac.

- Commutateur – Il fournit un commutateur Ethernet 10/100/1000 en duplex intégral à quatre ports pour interconnecter les périphériques câblés.

- Routeur – Ceci fournit une passerelle par défaut pour la connexion à d’autres infrastructures réseau, telles qu’Internet.

Un routeur sans fil est généralement implémenté en tant que périphérique d’accès sans fil pour petite entreprise ou résidentiel. Le routeur sans fil annonce ses services sans fil en envoyant des balises contenant son identificateur d’ensemble de services partagés (SSID). Les appareils découvrent sans fil le SSID et tentent de s’y associer et de s’authentifier pour accéder au réseau local et à Internet.

La plupart des routeurs sans fil offrent également des fonctionnalités avancées, telles que l’accès haut débit, la prise en charge du streaming vidéo, l’adressage IPv6, la qualité de service (QoS), des utilitaires de configuration et des ports USB pour connecter des imprimantes ou des lecteurs portables.

De plus, les utilisateurs à domicile qui souhaitent étendre leurs services réseau peuvent implémenter des prolongateurs de portée Wi-Fi. Un appareil peut se connecter sans fil à l’extension, ce qui stimule ses communications à répéter vers le routeur sans fil.

12.2.4 Points d’Accès Sans Fil

Bien que les prolongateurs de portée soient faciles à installer et à configurer, la meilleure solution serait d’installer un autre point d’accès sans fil pour fournir un accès sans fil dédié aux appareils utilisateur. Les clients sans fil utilisent leur carte réseau sans fil pour découvrir les points d’accès à proximité annonçant leur SSID. Les clients tentent ensuite de s’associer et de s’authentifier avec un AP. Une fois authentifiés, les utilisateurs sans fil ont accès aux ressources réseau. Les points d’accès Cisco Meraki Go sont illustrés dans la figure.

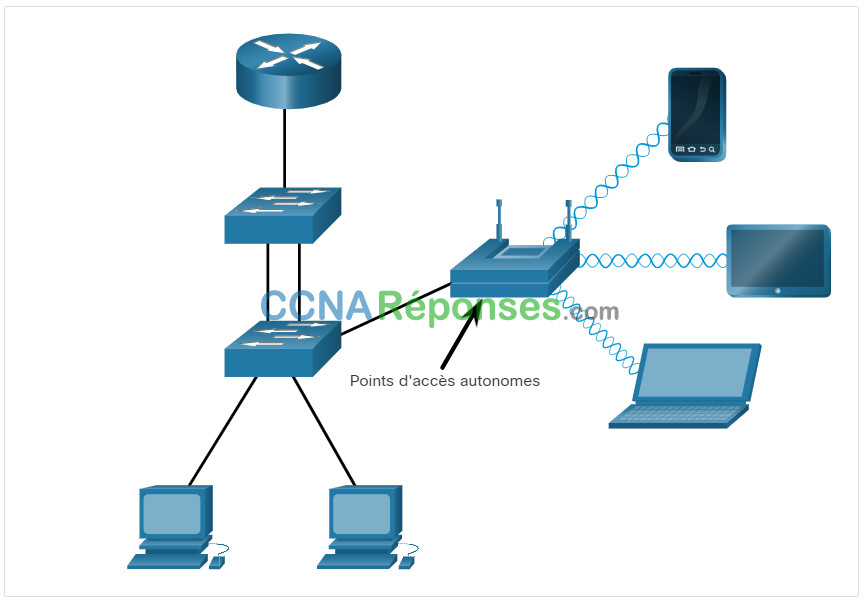

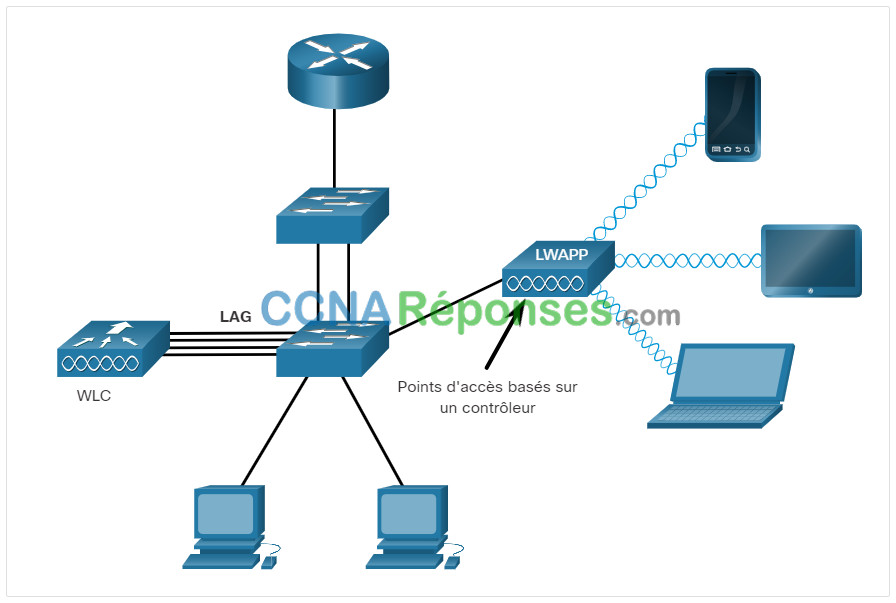

12.2.5 Catégries des APs

Les points d’accès peuvent être classés comme des points d’accès autonomes ou des points d’accès basés sur un contrôleur.

Cliquez sur chaque bouton pour une topologie et une explication de chaque type.

12.2.6 Antennes Sans Fil

La plupart des points d’accès professionnels nécessitent des antennes externes pour en faire des unités pleinement fonctionnelles.

Cliquez sur chaque antenne pour plus d’informations.

12.3 Fonctionnement d’un Réseau WLAN

12.3.2 Modes de Topologie Sans Fil 802.11

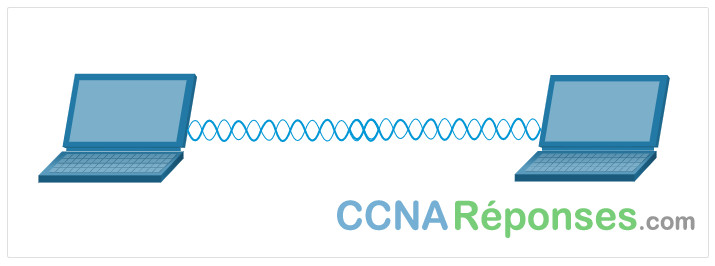

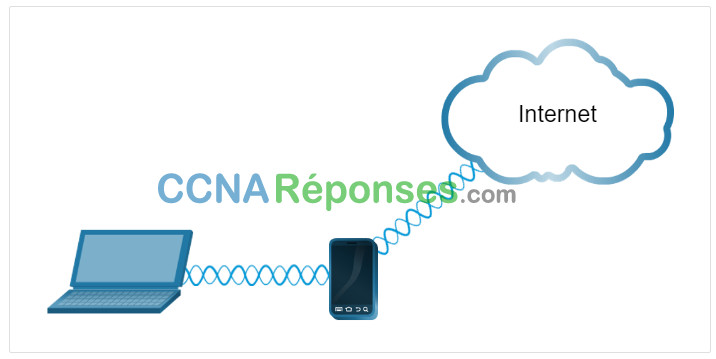

Les réseaux locaux sans fil peuvent prendre en charge diverses topologies de réseau. La norme 802.11 identifie deux modes de topologie sans fil principaux: Le mode ad hoc et le mode infrastructure. Le partage de connexion est également un mode parfois utilisé pour fournir un accès sans fil rapide.

Cliquez sur chaque mode de topologie sans fil pour plus d’informations.

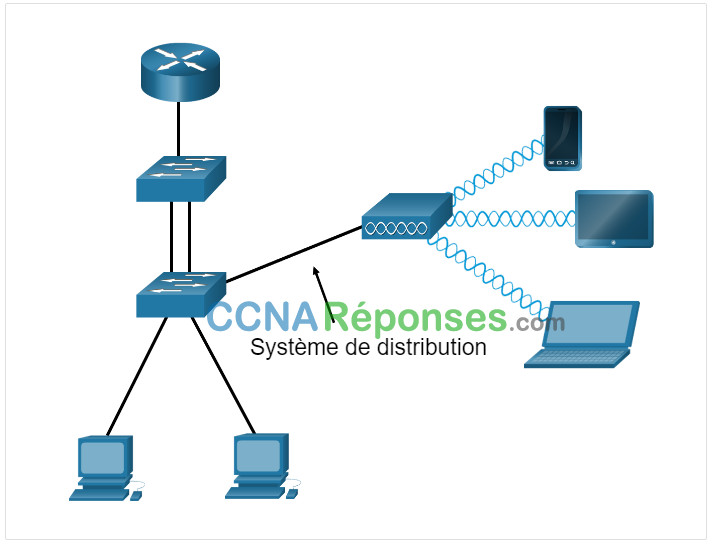

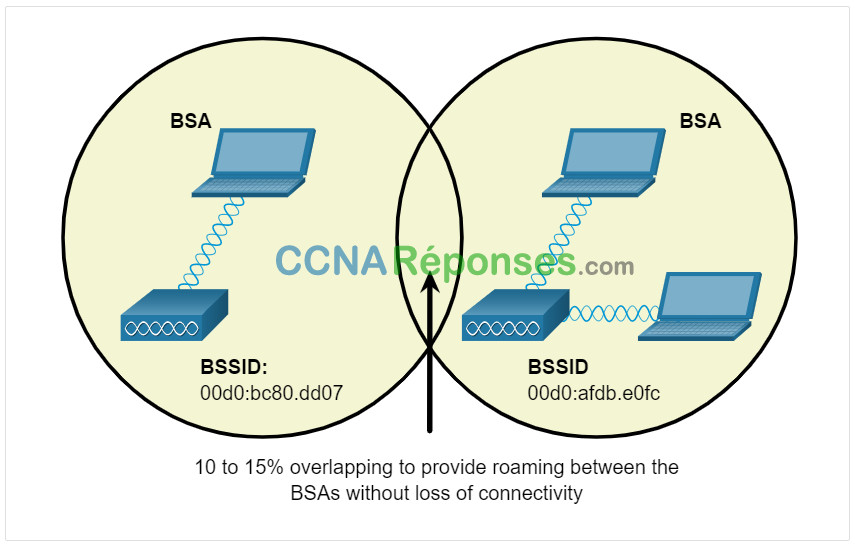

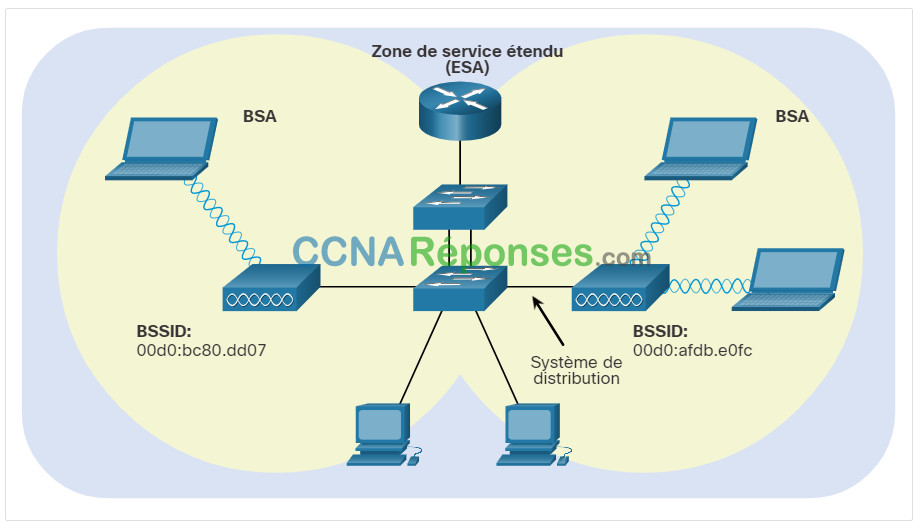

12.3.3 BSS et ESS

Le mode infrastructure définit deux blocs de construction de topologie: un ensemble de services de base (BSS) et un ensemble de services étendus (ESS).

Cliquez sur BSS et ESS pour plus d’informations.

12.3.4 Structure de Trame 802.11

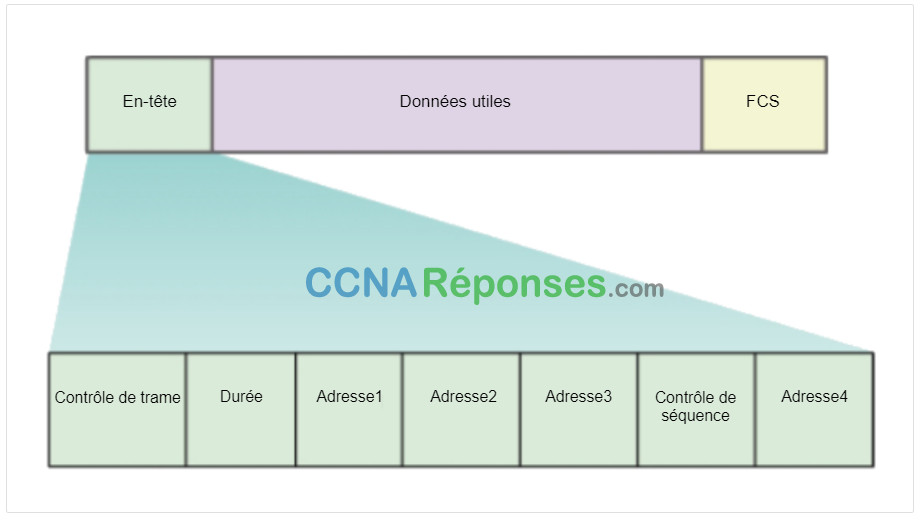

Rappelez-vous que toutes les trames de couche 2 se composent d’une section d’en-tête, de charge utile et de séquence de vérification de trame (FCS). Le format de trame 802.11 est similaire au format de trame Ethernet, sauf qu’il contient plus de champs, comme indiqué sur la figure.

Toutes les trames sans fil 802.11 contiennent les champs suivants:

- Contrôle de trame – Ceci identifie le type de trame sans fil et contient des sous-champs pour la version du protocole, le type de trame, le type d’adresse, la gestion de l’alimentation et les paramètres de sécurité.

- Durée – Elle est généralement utilisée pour indiquer la durée restante nécessaire pour recevoir la transmission de trame suivante.

- Adresse1 – Elle contient généralement l’adresse MAC de l’appareil sans fil ou AP récepteur.

- Address2 – Il contient généralement l’adresse MAC de l’appareil sans fil ou AP de transmission.

- Address3 – Cela contient parfois l’adresse MAC de la destination, telle que l’interface du routeur (passerelle par défaut) à laquelle l’AP est connecté.

- Contrôle de séquence – Il contient des informations pour contrôler le séquencement et les images fragmentées.

- Address4 – Cela manque généralement car il n’est utilisé qu’en mode ad hoc.

- Charge utile – Elle contient les données à transmettre.

- FCS – Ceci est utilisé pour le contrôle d’erreur de couche 2.

12.3.5 CSMA/CA

Les WLAN sont des configurations de médias partagés semi-duplex. Le semi-duplex signifie qu’un seul client peut émettre ou recevoir à un moment donné. Les médias partagés signifient que les clients sans fil peuvent tous transmettre et recevoir sur le même canal radio. Cela crée un problème car un client sans fil ne peut pas entendre pendant son envoi, ce qui rend impossible la détection d’une collision.

Pour résoudre ce problème, les WLAN utilisent un accès multiple à détection de porteuse avec prévention des collisions (CSMA / CA) comme méthode pour déterminer comment et quand envoyer des données sur le réseau. Un client sans fil effectue les opérations suivantes:

- Écoute le canal pour voir s’il est inactif, ce qui signifie qu’il détecte qu’aucun autre trafic n’est actuellement sur le canal. Le canal est également appelé le transporteur.

- Envoie un message prêt à envoyer (RTS) à l’AP pour demander un accès dédié au réseau.

- Reçoit un message clair à envoyer (CTS) de l’AP accordant l’accès à l’envoi.

- Si le client sans fil ne reçoit pas de message CTS, il attend un temps aléatoire avant de redémarrer le processus.

- Après avoir reçu le CTS, il transmet les données.

- Toutes les transmissions sont reconnues. Si un client sans fil ne reçoit pas d’accusé de réception, il suppose qu’une collision s’est produite et redémarre le processus.

12.3.6 Association des Points d’Accès des Clients Sans Fil

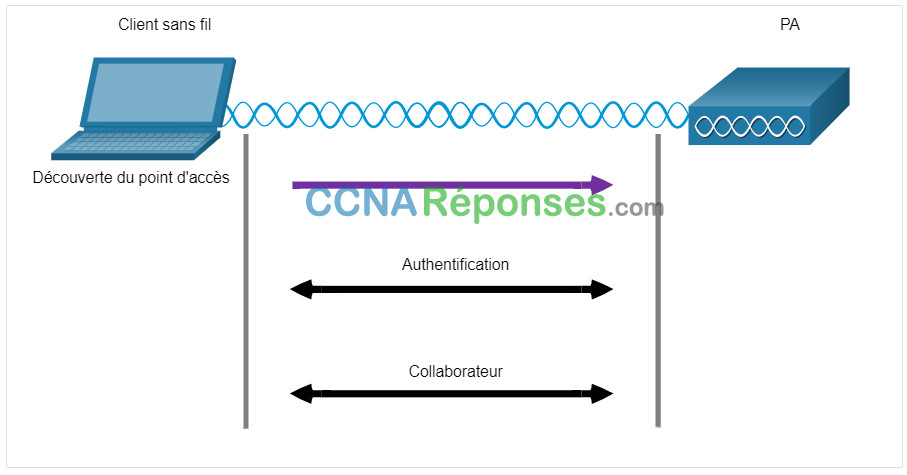

Pour que les périphériques sans fil puissent communiquer sur le réseau, ils doivent tout d’abord être associés à un point d’accès ou à un routeur sans fil. Une étape importante du processus 802.11 est la détection du WLAN et la connexion à celui-ci. Les appareils sans fil effectuent le processus en trois étapes suivant, comme indiqué dans la figure:

- Découvrir un point d’accès sans fil

- S’authentifier auprès du point d’accès

- S’associer au point d’accès

Afin d’avoir une association réussie, un client sans fil et un AP doivent se mettre d’accord sur des paramètres spécifiques. Les paramètres doivent ensuite être configurés sur l’AP puis sur le client pour permettre la négociation d’une association réussie.

- SSID – Le nom SSID apparaît dans la liste des réseaux sans fil disponibles sur un client. Dans les grandes organisations qui utilisent plusieurs VLAN pour segmenter le trafic, chaque SSID est mappé sur un VLAN. Selon la configuration du réseau, plusieurs points d’accès sur un réseau peuvent partager un SSID commun.

- Mot de passe – Il est requis du client sans fil pour s’authentifier auprès de l’AP.

- Mode réseau – Il s’agit des normes WLAN 802.11a / b / g / n / ac / ad. Les points d’accès et les routeurs sans fil peuvent fonctionner en mode mixte, ce qui signifie qu’ils peuvent simultanément prendre en charge les clients se connectant via plusieurs normes.

- Mode de sécurité – Cela fait référence aux réglages des paramètres de sécurité, tels que WEP, WPA ou WPA2. Activez toujours le plus haut niveau de sécurité pris en charge.

- Paramètres de canal – Cela fait référence aux bandes de fréquences utilisées pour transmettre des données sans fil. Les routeurs et les points d’accès sans fil peuvent balayer les canaux de radiofréquence et sélectionner automatiquement un paramètre de canal approprié. Le canal peut également être réglé manuellement en cas d’interférence avec un autre point d’accès ou un appareil sans fil.

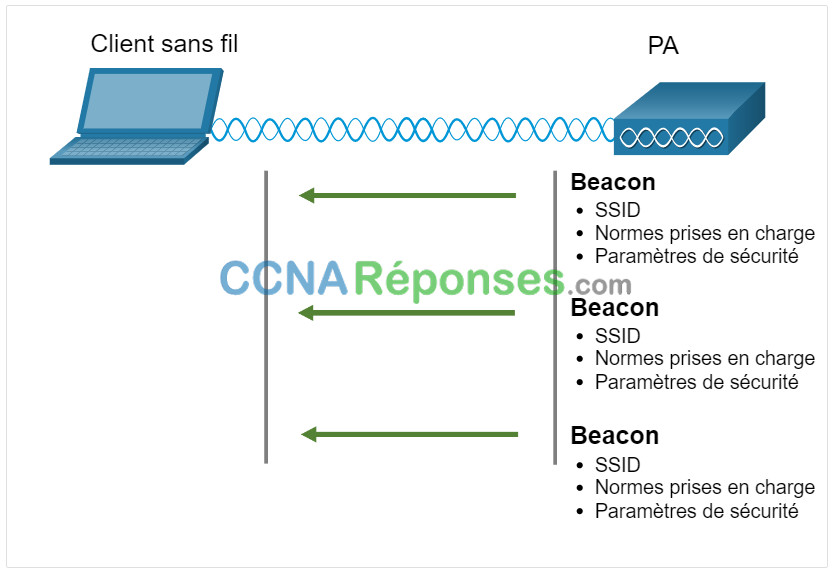

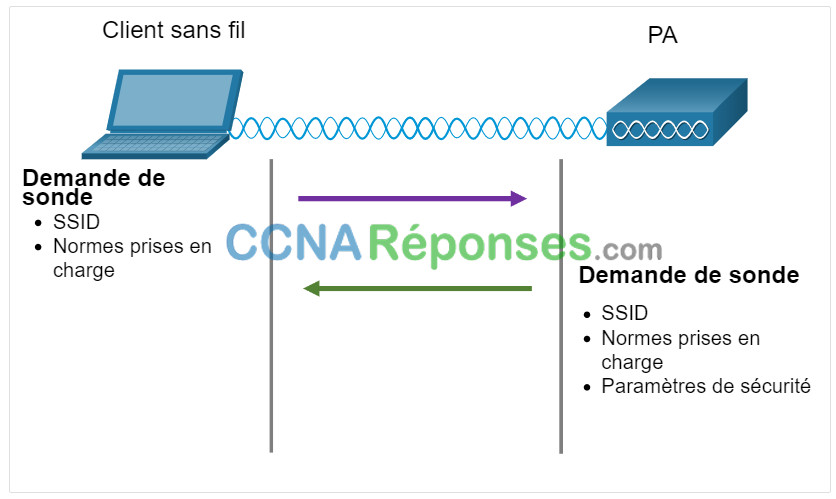

12.3.7 Mode de Découverte Passif et Actif

Les appareils sans fil doivent découvrir et se connecter à un point d’accès ou à un routeur sans fil. Les clients sans fil se connectent à l’AP à l’aide d’un processus de numérisation (sondage). Ce processus peut être passif ou actif.

Cliquez sur chaque mode pour plus d’informations.

12.4 Fonctionnement du protocole CAPWAP

12.4.2 Introduction au CAPWAP

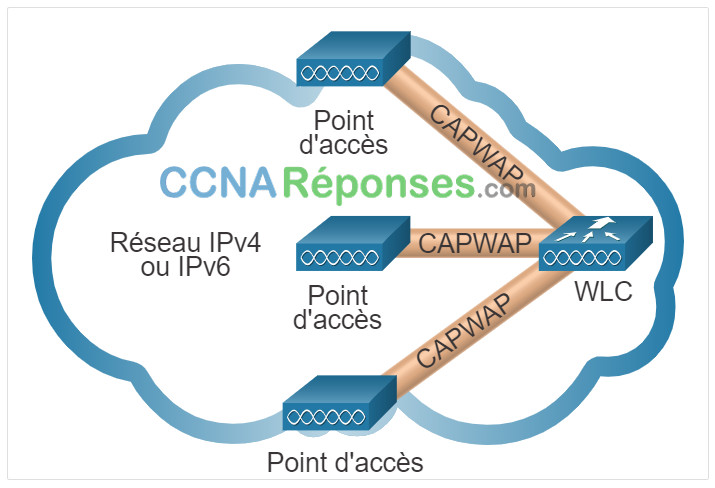

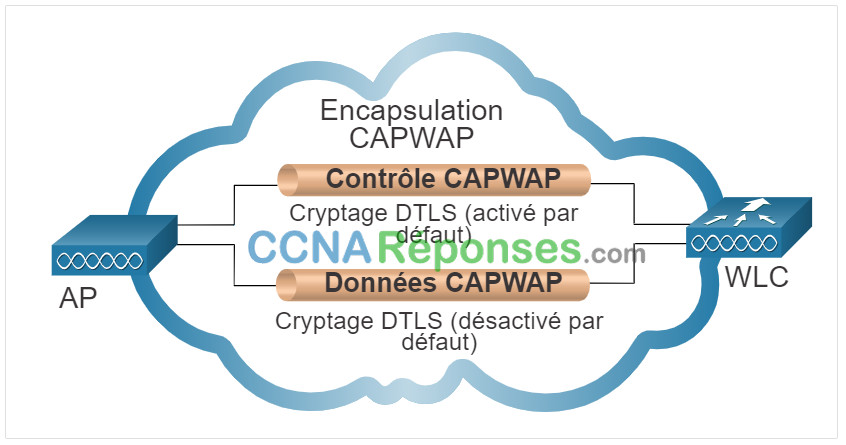

CAPWAP est un protocole standard IEEE qui permet à un WLC de gérer plusieurs AP et WLAN. CAPWAP est également responsable de l’encapsulation et de la transmission du trafic client WLAN entre un AP et un WLC.

CAPWAP est basé sur LWAPP mais ajoute une sécurité supplémentaire avec Datagram Transport Layer Security (DTLS). CAPWAP établit des tunnels sur les ports UDP (User Datagram Protocol). CAPWAP peut fonctionner sur IPv4 ou IPv6, comme indiqué sur la figure, mais utilise IPv4 par défaut.

IPv4 et IPv6 peuvent utiliser les ports UDP 5246 et 5247. Cependant, les tunnels CAPWAP utilisent différents protocoles IP dans l’en-tête de trame. IPv4 utilise le protocole IP 17 et IPv6 utilise le protocole IP 136.

12.4.3 Architecture MAC Partagé

Un élément clé de CAPWAP est le concept d’un contrôle d’accès multimédia partagé (MAC). Le concept CAPWAP partagé MAC remplit toutes les fonctions normalement exécutées par les points d’accès individuels et les répartit entre deux composants fonctionnels:

- Fonctions MAC AP

- Fonctions MAC WLC

Le tableau montre certaines des fonctions MAC exécutées par chacun.

| Fonctions MAC AP | Fonctions MAC WLC |

|---|---|

| Balises et réponses des sondes | Authentification |

| Accusé de réception et retransmissions de paquets | Association et réassociation de clients itinérants |

| Mise en file d’attente des trames et priorisation des paquets | Traduction de trame vers d’autres protocoles |

| Cryptage et décryptage des données de la couche MAC | Arrêt du trafic 802.11 sur une interface filaire |

12.4.4 Le Chiffrement DTLS

DTLS est un protocole qui assure la sécurité entre l’AP et le WLC. Il leur permet de communiquer en utilisant le cryptage et empêche l’écoute ou la falsification.

DTLS est activé par défaut pour sécuriser le canal de contrôle CAPWAP mais est désactivé par défaut pour le canal de données, comme illustré dans la figure. Tout le trafic de gestion et de contrôle CAPWAP échangé entre un AP et WLC est crypté et sécurisé par défaut pour assurer la confidentialité du plan de contrôle et empêcher les attaques d’homme-au-milieu (MITM).

Le chiffrement des données CAPWAP est facultatif et est activé par AP. Le chiffrement des données nécessite qu’une licence DTLS soit installée sur le WLC avant d’être activée sur un AP. Lorsqu’il est activé, tout le trafic client WLAN est crypté au niveau de l’AP avant d’être transféré au WLC et vice versa.

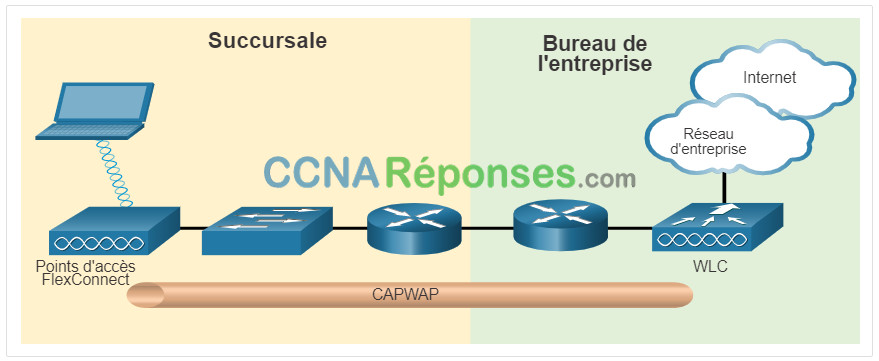

12.4.5 Points d’Accès FlexConnect

FlexConnect est une solution sans fil pour les déploiements de succursales et de bureaux distants. Il vous permet de configurer et de contrôler les points d’accès dans une succursale à partir du siège social via une liaison WAN, sans déployer de contrôleur dans chaque bureau.

Il existe deux modes de fonctionnement pour FlexConnect AP.

- Mode connecté – Le WLC est accessible. Dans ce mode, le FlexConnect AP a une connectivité CAPWAP avec son WLC et peut envoyer du trafic via le tunnel CAPWAP, comme indiqué sur la figure. Le WLC remplit toutes ses fonctions CAPWAP.

- Mode autonome – Le WLC est inaccessible. Le FlexConnect a perdu ou n’a pas réussi à établir la connectivité CAPWAP avec son WLC. Dans ce mode, un AP FlexConnect peut assumer certaines des fonctions WLC telles que la commutation locale du trafic de données client et l’exécution de l’authentification client localement.

12.5 Gestion des Canaux

12.5.1 Saturation du Canal de Fréquence

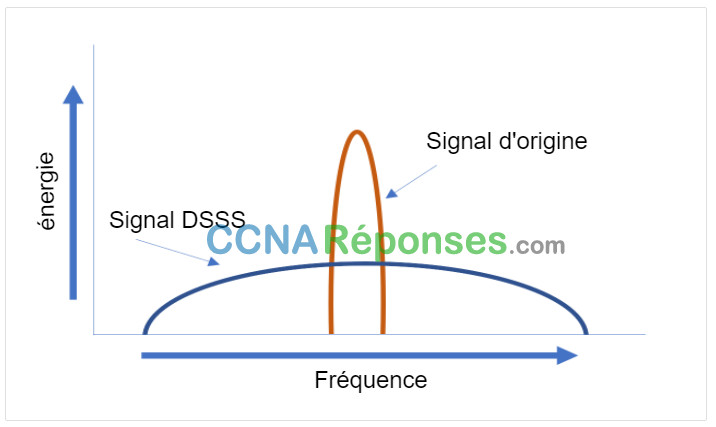

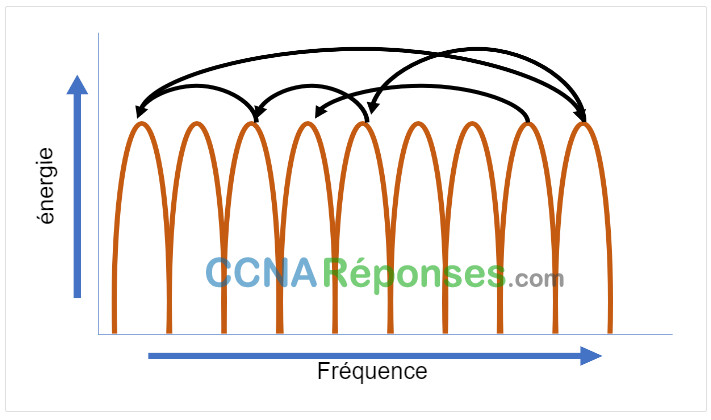

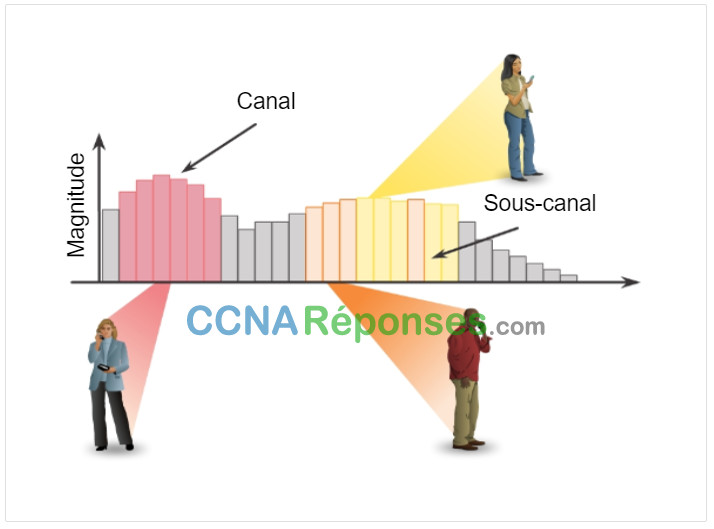

Les périphériques LAN sans fil ont des émetteurs et des récepteurs réglés sur des fréquences spécifiques d’ondes radio pour communiquer. Une pratique courante consiste à attribuer des fréquences en tant que plages. Ces plages sont ensuite divisées en plages plus petites appelées canaux.

Si la demande pour un canal spécifique est trop élevée, ce canal risque de devenir sursaturé. La saturation du support sans fil dégrade la qualité de la communication. Au fil des ans, un certain nombre de techniques ont été créées pour améliorer la communication sans fil et atténuer la saturation. Ces techniques atténuent la saturation des canaux en utilisant les canaux de manière plus efficace.

Cliquez sur chaque technique de saturation des canaux de fréquence pour plus d’informations.

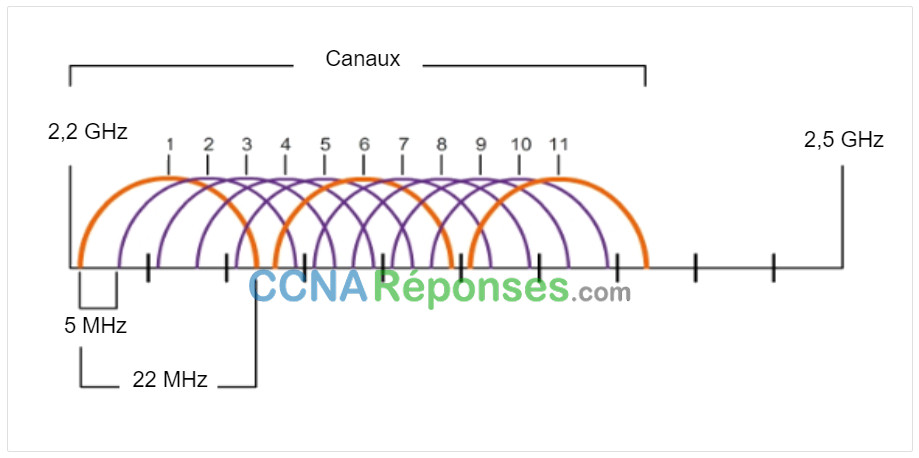

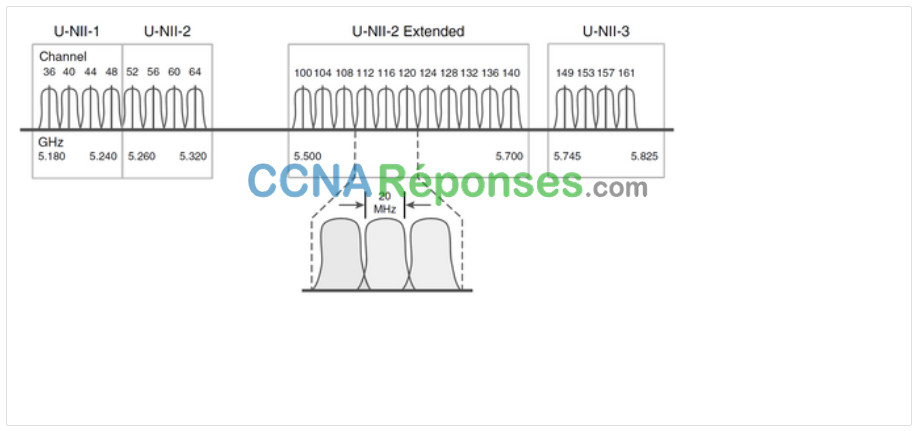

12.5.2 Sélection des Canaux

Une meilleure pratique pour les WLAN nécessitant plusieurs points d’accès est d’utiliser des canaux qui ne se chevauchent pas. Par exemple, les normes 802.11b / g / n fonctionnent dans le spectre 2,4 GHz à 2,5 GHz. La bande 2,4 GHz est subdivisée en plusieurs canaux. Chaque canal se voit attribuer une bande passante de 22 MHz et est séparé du canal suivant par 5 MHz. La norme 802.11b identifie 11 canaux pour l’Amérique du Nord, comme le montre la figure (13 en Europe et 14 au Japon).

Remarque: Recherchez des canaux 2,4 GHz sur Internet pour en savoir plus sur les variations selon les pays.

Canaux superposés à 2,4 GHz en Amérique du Nord

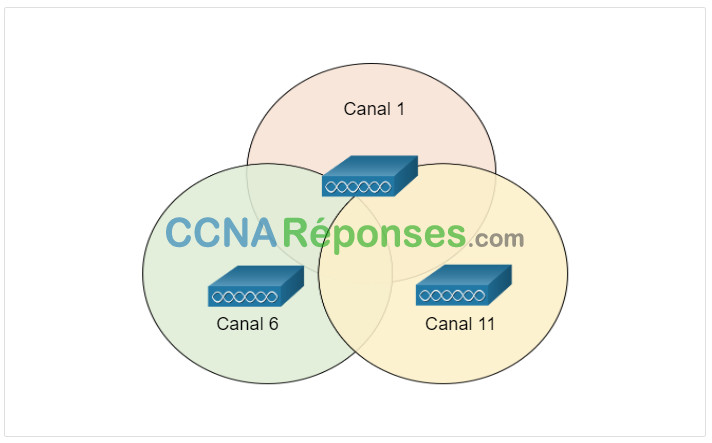

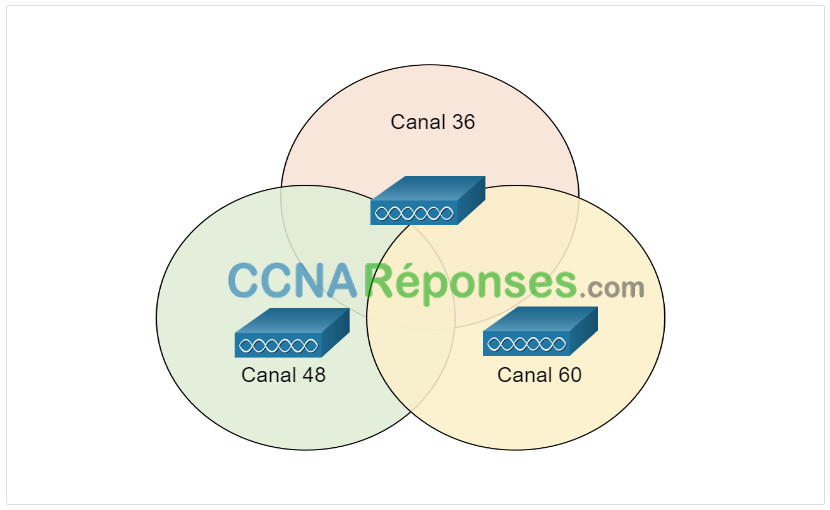

Des interférences se produisent lorsqu’un signal chevauche un canal réservé à un autre signal, provoquant une distorsion possible. La meilleure pratique pour les WLAN 2,4 GHz qui nécessitent plusieurs points d’accès est d’utiliser des canaux sans chevauchement, bien que la plupart des points d’accès modernes le fassent automatiquement. S’il y a trois points d’accès adjacents, utilisez les canaux 1, 6 et 11, comme indiqué sur la figure.

Canaux sans chevauchement de 2,4 GHz pour 802.11b / g / n

Pour les normes 5 GHz 802.11a / n / ac, il y a 24 canaux. La bande 5 GHz est divisée en trois sections. Chaque canal est séparé du canal suivant de 20 MHz. La figure montre la première section de huit canaux pour la bande 5 GHz. Bien qu’il y ait un léger chevauchement, les canaux n’interfèrent pas entre eux. Le sans fil 5 GHz peut fournir une transmission de données plus rapide aux clients sans fil dans les réseaux sans fil fortement peuplés en raison de la grande quantité de canaux sans fil qui ne se chevauchent pas.

Remarque: recherchez sur Internet des chaînes 5 GHz pour en savoir plus sur les 16 autres chaînes disponibles et pour en savoir plus sur les variations selon les pays.

5 premiers canaux sans interférence à 5 GHz

Comme avec les WLAN 2,4 GHz, choisissez des canaux sans interférence lors de la configuration de plusieurs points d’accès 5 GHz qui sont adjacents les uns aux autres, comme illustré dans la figure.

Canaux 5 GHz sans interférence pour 802.11a / n / ac

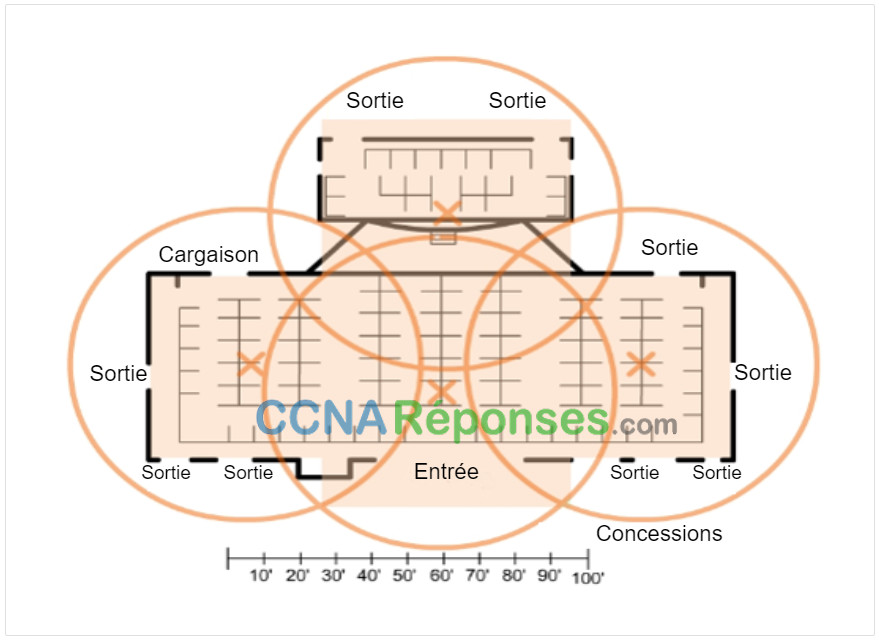

12.5.3 Planifier un Déploiement WLAN

Le nombre d’utilisateurs pris en charge par un WLAN dépend de la disposition géographique de l’installation, y compris le nombre de corps et d’appareils pouvant tenir dans un espace, les débits de données attendus par les utilisateurs, l’utilisation de canaux sans chevauchement par plusieurs points d’accès dans un ESS et les paramètres d’alimentation d’émission.

Lors de la planification de l’emplacement des points d’accès, la zone de couverture circulaire approximative est importante (comme indiqué sur la figure), mais il existe quelques recommandations supplémentaires:

- Si les points d’accès doivent utiliser le câblage existant ou s’il existe des emplacements où les points d’accès ne peuvent pas être placés, notez ces emplacements sur la carte.

- Notez toutes les sources potentielles d’interférences pouvant inclure des fours à micro-ondes, des caméras vidéo sans fil, des lampes fluorescentes, des détecteurs de mouvement ou tout autre appareil utilisant la plage 2,4 GHz.

- Positionnez les points d’accès au-dessus des obstacles.

- Positionnez les points d’accès verticalement près du plafond au centre de chaque zone de couverture, si possible.

- Positionnez les points d’accès dans les endroits où les utilisateurs devraient se trouver. Par exemple, les salles de conférence sont généralement un meilleur emplacement pour les points d’accès qu’un couloir.

- Si un réseau IEEE 802.11 a été configuré pour le mode mixte, les clients sans fil peuvent connaître des vitesses plus lentes que la normale afin de prendre en charge les anciennes normes sans fil.

Lorsque vous estimez la zone de couverture attendue d’un point d’accès, sachez que cette valeur varie en fonction de la norme WLAN ou de la combinaison de normes déployées, de la nature de l’installation et de la puissance de transmission pour laquelle le point d’accès est configuré. Consultez toujours les spécifications de l’AP lors de la planification des zones de couverture.

12.6 Menaces visant le réseau WLAN

12.6.2 Présentation de la Sécurité Sans Fil

Un WLAN est ouvert à toute personne se trouvant à portée d’un AP et possédant les qualifications appropriées pour s’y associer. Avec une carte réseau sans fil et la connaissance des techniques de piratage, un attaquant n’aura peut-être pas besoin d’entrer physiquement sur le lieu de travail pour accéder à un WLAN.

Les attaques peuvent être générées par des étrangers, des employés mécontents et même involontairement par des employés. Les réseaux sans fil sont particulièrement sensibles à plusieurs menaces, notamment:

- Interception des données – Les données sans fil doivent être cryptées pour éviter qu’elles ne soient lues par des écoutes.

- Intrus sans fil – Les utilisateurs non autorisés tentant d’accéder aux ressources du réseau peuvent être dissuadés par des techniques d’authentification efficaces.

- Attaques par déni de service (DoS) – L’accès aux services WLAN peut être compromis accidentellement ou par malveillance. Différentes solutions existent selon la source de l’attaque DoS.

- Points d’accès non autorisés – Les points d’accès non autorisés installés par un utilisateur bien intentionné ou à des fins malveillantes peuvent être détectés à l’aide d’un logiciel de gestion.

12.6.3 Attaques DoS

Les attaques DoS sans fil peuvent être le résultat de:

- Appareils mal configurés – Des erreurs de configuration peuvent désactiver le WLAN. Par exemple, un administrateur peut accidentellement modifier une configuration et désactiver le réseau, ou un intrus doté de privilèges d’administrateur peut désactiver intentionnellement un WLAN.

- Un utilisateur malveillant interférant intentionnellement avec la communication sans fil – Leur objectif est de désactiver complètement le réseau sans fil ou au point où aucun appareil légitime ne peut accéder au support.

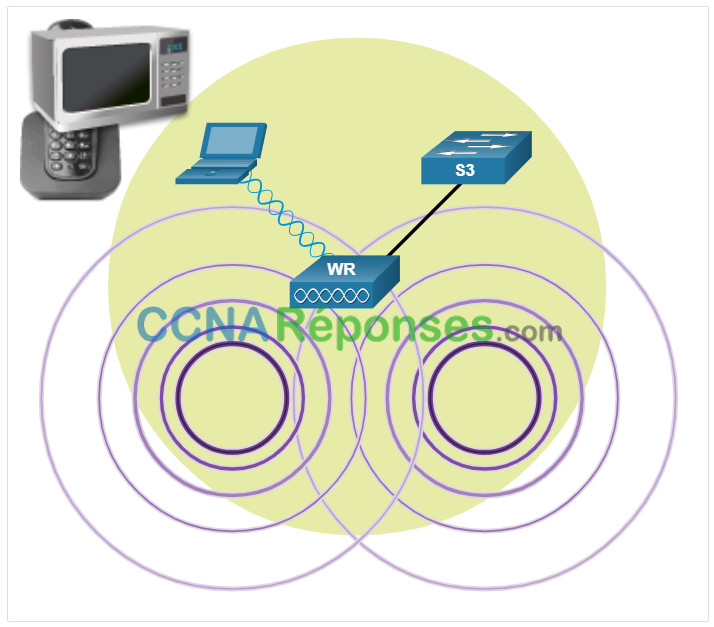

- Interférences accidentelles – Les réseaux locaux sans fil sont sujets aux interférences d’autres appareils sans fil, notamment les fours à micro-ondes, les téléphones sans fil, les moniteurs pour bébé, etc., comme illustré dans la figure. La bande 2,4 GHz est plus sujette aux interférences que la bande 5 GHz.

Pour minimiser le risque d’attaque DoS en raison d’appareils mal configurés et d’attaques malveillantes, renforcez tous les appareils, sécurisez les mots de passe, créez des sauvegardes et assurez-vous que toutes les modifications de configuration sont intégrées en dehors des heures d’ouverture.

Surveillez le WLAN pour tout problème d’interférence accidentelle et résolvez-les dès qu’ils apparaissent. La bande 2,4 GHz étant utilisée par d’autres types d’appareils, la bande 5 GHz doit être utilisée dans les zones sujettes aux interférences.

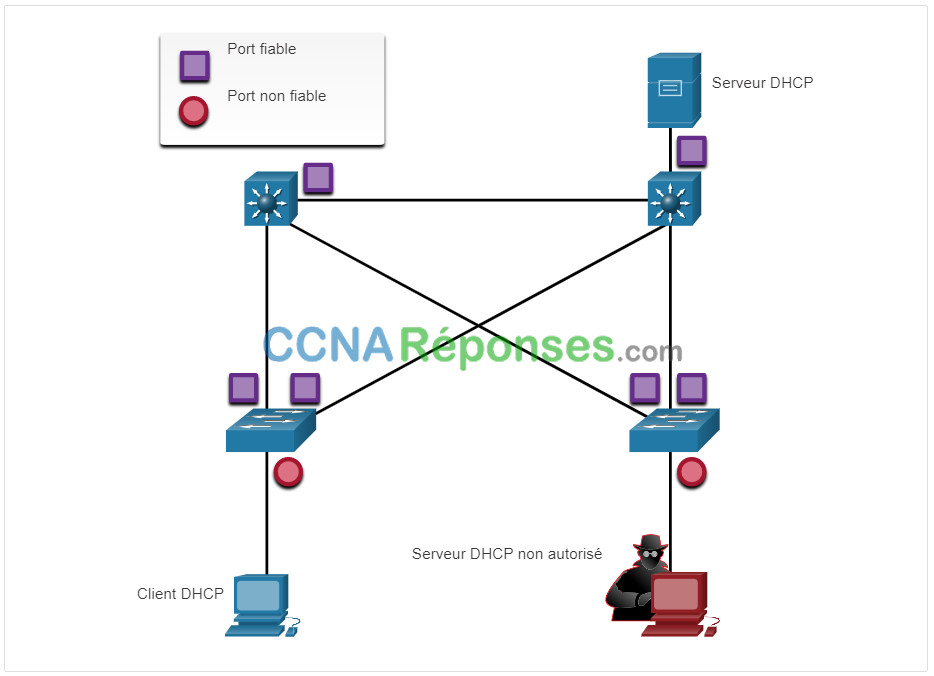

12.6.4 Points d’Accès Non Autorisés

Un point d’accès non autorisé est un point d’accès ou un routeur sans fil qui a été connecté à un réseau d’entreprise sans autorisation explicite et conformément à la politique de l’entreprise. Toute personne ayant accès aux locaux peut installer (de manière malveillante ou non) un routeur sans fil peu coûteux qui peut potentiellement permettre l’accès à une ressource réseau sécurisée.

Une fois connecté, le point d’accès non autorisé AP être utilisé par un attaquant pour capturer des adresses MAC, capturer des paquets de données, accéder à des ressources réseau ou lancer une attaque de type man-in-the-middle.

Un point d’accès au réseau personnel pourrait également être utilisé comme point d’accès non autorisé. Par exemple, un utilisateur avec un accès réseau sécurisé permet à son hôte Windows autorisé de devenir un point d’accès Wi-Fi. Cela contourne les mesures de sécurité et les autres appareils non autorisés peuvent désormais accéder aux ressources réseau en tant qu’appareil partagé.

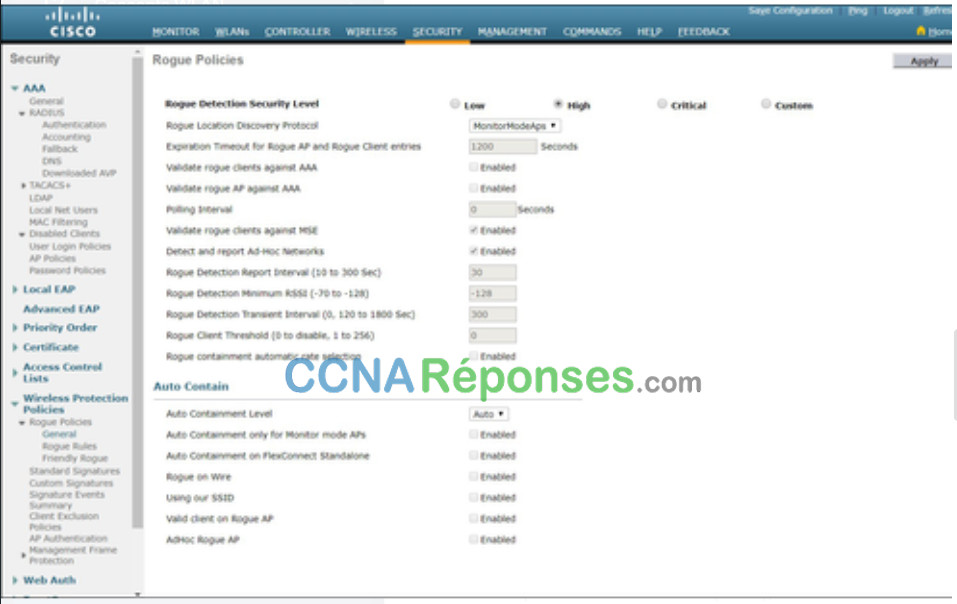

Pour empêcher l’installation d’AP escrocs, les organisations doivent configurer les WLC avec des politiques d’AP escrocs, comme illustré dans la figure, et utiliser un logiciel de surveillance pour surveiller activement le spectre radioélectrique des points d’accès non autorisés.

12.6.5 Attaque d’Homme-au-Milieu

Dans une attaque d’homme-au-milieu (MITM), l’acteur de menace est positionné entre deux entités légitimes afin de lire ou de modifier les données qui transitent entre les deux parties. Il existe de nombreuses façons de créer une attaque MITM.

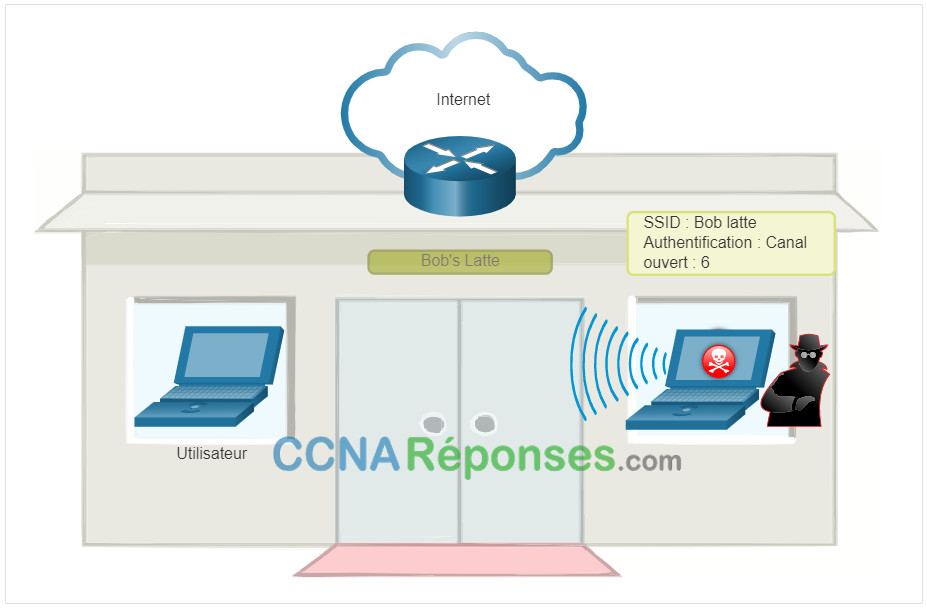

Une attaque MITM sans fil populaire est appelée attaque «AP maléfique jumelle», où un attaquant introduit un AP escroc et le configure avec le même SSID qu’un AP légitime, comme le montre la figure. Les emplacements offrant une connexion Wi-Fi gratuite, tels que les aéroports, les cafés et les restaurants, sont des endroits particulièrement populaires pour ce type d’attaque en raison de l’authentification ouverte.

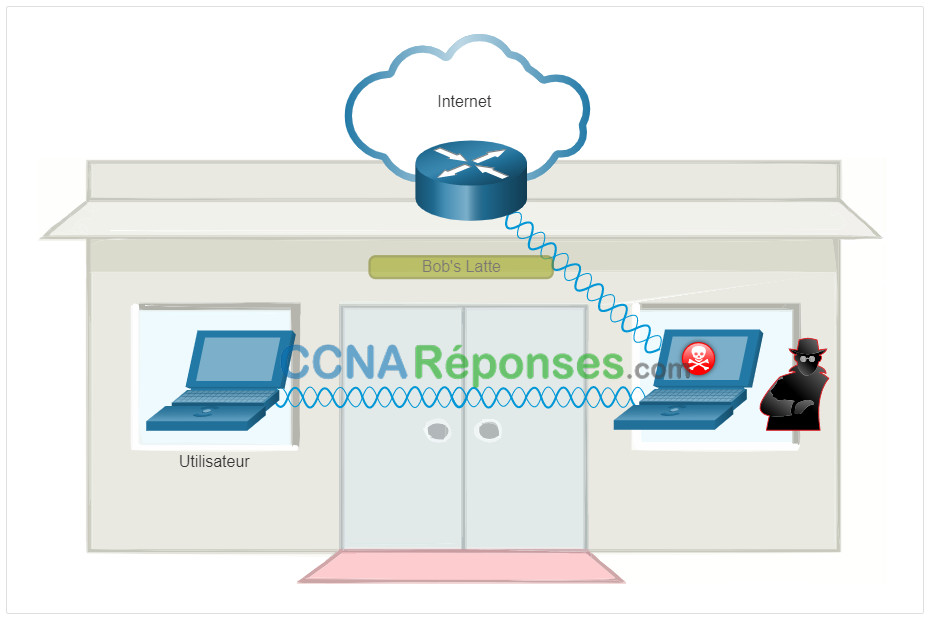

Les clients sans fil qui tentent de se connecter à un WLAN verront deux points d’accès avec le même SSID offrant un accès sans fil. Ceux qui se trouvent près de l’AP voyou trouvent le signal le plus fort et s’associent très probablement à lui. Le trafic des utilisateurs est désormais envoyé au point d’accès non autorisé, qui à son tour capture les données et les transmet au point d’accès légitime, comme le montre la figure. Le trafic de retour du point d’accès légitime est envoyé au point d’accès non autorisé, capturé, puis transmis à l’utilisateur sans méfiance. L’attaquant peut voler les mots de passe, les informations personnelles de l’utilisateur, accéder à son appareil et compromettre le système.

Vaincre une attaque comme une attaque MITM dépend de la sophistication de l’infrastructure WLAN et de la vigilance dans la surveillance des activités sur le réseau. Le processus commence par l’identification des périphériques légitimes sur le WLAN. Pour ce faire, les utilisateurs doivent être authentifiés. Une fois que tous les périphériques légitimes sont connus, le réseau peut être surveillé pour détecter les périphériques ou le trafic anormaux.

12.7 WLAN sécurisés

12.7.2 Masquage SSID et Filtrage des Adresses MAC

Les signaux sans fil peuvent traverser la matière solide, comme les plafonds, les sols, les murs, l’extérieur de la maison ou les bureaux. Sans mesures de sécurité strictes en place, l’installation d’un WLAN peut être l’équivalent de mettre des ports Ethernet partout, même à l’extérieur.

Pour contrer les menaces de garder les intrus sans fil à l’extérieur et de protéger les données, deux premières fonctions de sécurité ont été utilisées et sont toujours disponibles sur la plupart des routeurs et des points d’accès: le masquage SSID et le filtrage des adresses MAC.

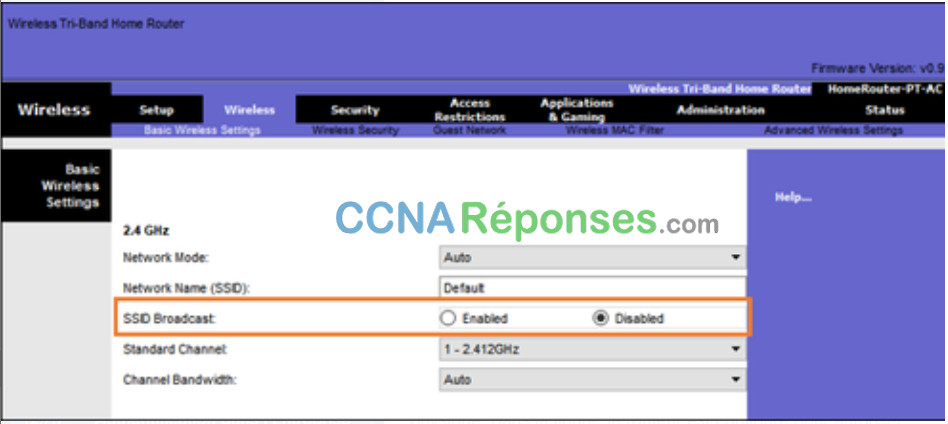

Masquage SSID

Les points d’accès et certains routeurs sans fil permettent de désactiver le trame de la balise SSID, comme illustré dans la figure. Les clients sans fil doivent configurer manuellement le SSID pour se connecter au réseau.

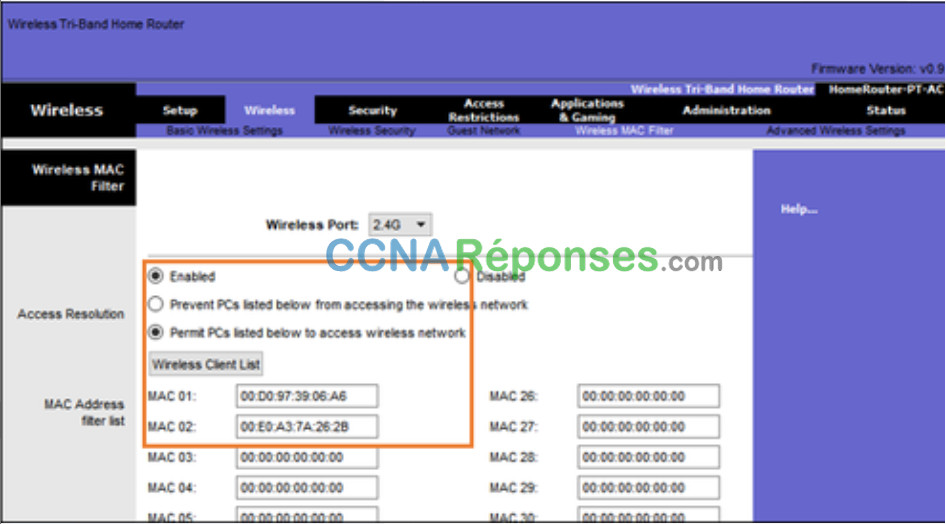

Filtrage des adresses MAC

Un administrateur peut autoriser ou refuser manuellement l’accès sans fil des clients en fonction de leur adresse matérielle MAC physique. Dans la figure, le routeur est configuré pour autoriser deux adresses MAC. Les appareils avec des adresses MAC différentes ne pourront pas rejoindre le WLAN 2,4 GHz.

12.7.3 Méthodes d’Authentification d’Origine 802.11

Bien que ces deux fonctionnalités découragent la plupart des utilisateurs, la réalité est que ni le masquage SSID ni le filtrage des adresses MAC ne décourageraient un intrus rusé. Les SSID sont facilement découverts même si les points d’accès ne les diffusent pas et que les adresses MAC peuvent être usurpées. La meilleure façon de sécuriser un réseau sans fil est d’utiliser des systèmes d’authentification et de cryptage.

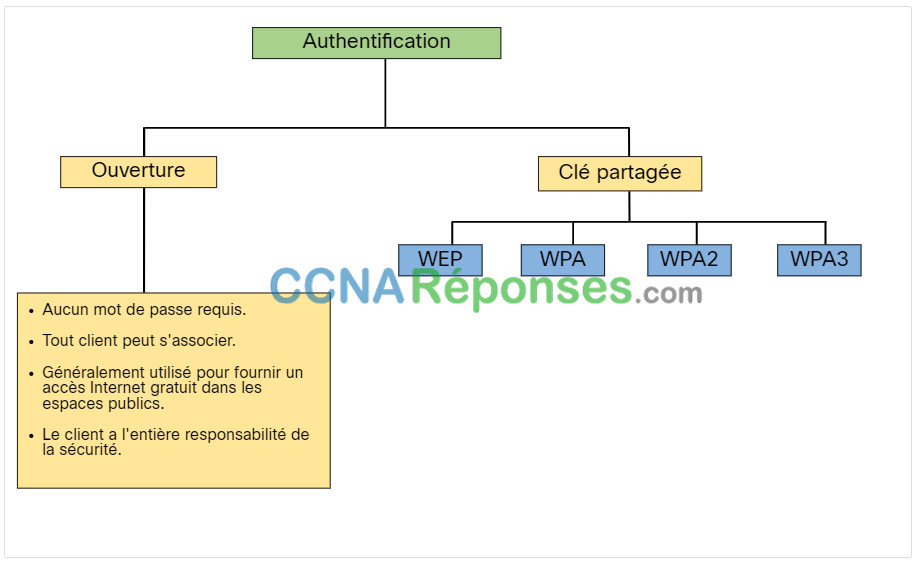

Deux types d’authentification ont été introduits avec la norme 802.11 d’origine:

- Authentification du système ouvert – Tout client sans fil doit pouvoir facilement se connecter et ne doit être utilisé que dans des situations où la sécurité n’est pas un problème, comme celles offrant un accès gratuit à Internet comme les cafés, les hôtels et les zones éloignées. Le client sans fil est responsable de la sécurité, comme l’utilisation d’un réseau privé virtuel (VPN) pour se connecter en toute sécurité. VPNs provide authentication and encryption services. Les VPN dépassent le cadre de cette rubrique.

- Authentification par clé partagée – Fournit des mécanismes, tels que WEP, WPA, WPA2 et WPA3 pour authentifier et crypter les données entre un client sans fil et AP. Cependant, le mot de passe doit être pré-partagé entre les deux parties pour se connecter.

Le tableau suivant résume ces méthodes d’authentification.

12.7.4 Méthodes d’Authentification par Clé Partagée

Il existe quatre techniques d’authentification par clé partagée, comme décrit dans le tableau. Jusqu’à ce que la disponibilité des appareils WPA3 devienne omniprésente, les réseaux sans fil devraient utiliser la norme WPA2.

| Méthode d’authentification | Description |

|---|---|

| Confidentialité équivalente filaire WEP (Wired Equivalent Privacy) | La spécification 802.11 originale conçue pour sécuriser les données à l’aide de la méthode de cryptage Rivest Cipher 4 (RC4) avec une clé statique. Cependant, la clé ne change jamais lors de l’échange de paquets. Cela facilite le piratage. Le WEP n’est plus recommandé et ne doit jamais être utilisé. |

| Accès protégé Wi-Fi (WPA) (Wi-Fi Protected Access) | Une norme Wi-Fi Alliance qui utilise le WEP, mais sécurise les données avec le cryptage TKIP (Temporal Key Integrity Protocol) beaucoup plus puissant algorithme. TKIP change la clé de chaque paquet, ce qui en fait beaucoup plus difficile à pirater. |

| WPA2 | WPA2 est la norme industrielle actuelle pour la sécurisation des réseaux sans fil. Elle utilise le standard de chiffrement avancé (AES) pour le chiffrement. AES est actuellement considéré comme le protocole de cryptage le plus puissant. |

| WPA3 | La prochaine génération de sécurité Wi-Fi. Tous les appareils compatibles WPA3 utilisent les dernières méthodes de sécurité, interdire les protocoles hérités obsolètes et exiger l’utilisation de cadres de gestion protégés (PMF). Cependant, les appareils avec WPA3 ne sont pas encore facilement disponibles. |

12.7.5 Authentification d’un Utilisateur à Domicile

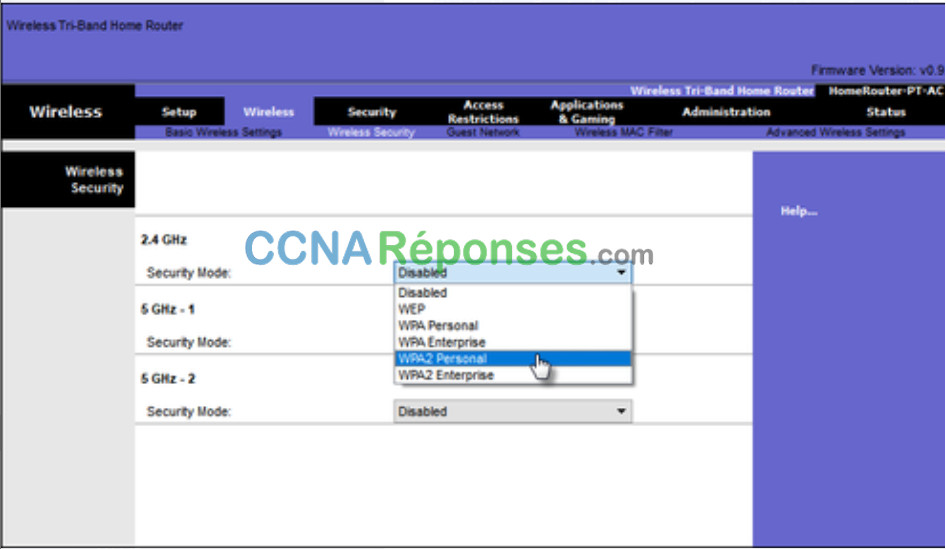

Les routeurs domestiques ont généralement deux choix pour l’authentification: WPA et WPA2. WPA2 est le plus fort des deux. La figure montre l’option pour sélectionner l’une des deux méthodes d’authentification WPA2:

- Personnel – Destiné aux réseaux domestiques ou de petite entreprise, les utilisateurs s’authentifient à l’aide d’une clé pré-partagée (PSK). Les clients sans fil s’authentifient auprès du routeur sans fil à l’aide d’un mot de passe pré-partagé. Aucun serveur d’authentification spécial n’est requis.

- Entreprise – Destiné aux réseaux d’entreprise, mais nécessite un serveur d’authentification RADIUS (Remote Authentication Dial-In User Service). Bien que plus compliqué à configurer, il offre une sécurité supplémentaire. Le périphérique doit être authentifié par le serveur RADIUS, puis les utilisateurs doivent s’authentifier à l’aide de la norme 802.1X, qui utilise le protocole EAP (Extensible Authentication Protocol) pour l’authentification.

Dans la figure, l’administrateur configure le routeur sans fil avec l’authentification WPA2 Personal sur la bande 2,4 GHz.

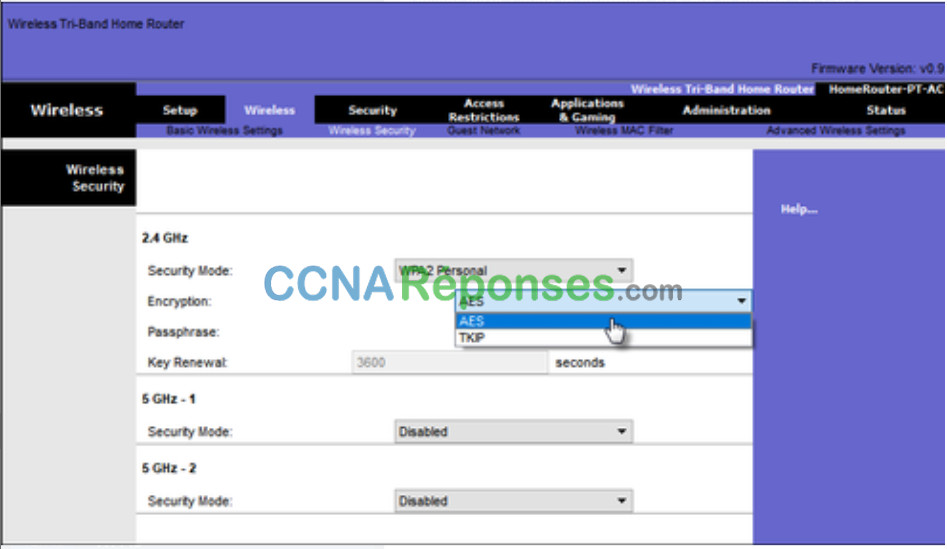

12.7.6 Méthodes de Chiffrement

Le cryptage est utilisé pour protéger les données. Si un intrus a capturé des données chiffrées, il ne serait pas en mesure de les déchiffrer dans un délai raisonnable.

Les normes WPA et WPA2 utilisent les protocoles de chiffrement suivants:

- Protocole d’intégrité de clé temporelle (TKIP) – TKIP est la méthode de cryptage utilisée par WPA. Il prend en charge les équipements WLAN hérités en corrigeant les failles d’origine associées à la méthode de cryptage 802.11 WEP. Il utilise le WEP, mais chiffre la charge utile de couche 2 à l’aide de TKIP, et effectue un contrôle d’intégrité du message (MIC) dans le paquet chiffré pour s’assurer que le message n’a pas été modifié.

- Norme de cryptage avancée (AES) – AES est la méthode de cryptage utilisée par WPA2. C’est la méthode préférée car c’est une méthode de cryptage beaucoup plus puissante. Il utilise le mode Counter Cipher Mode avec Block Chaining Message Authentication Code Protocol (CCMP) qui permet aux hôtes de destination de reconnaître si les bits chiffrés et non chiffrés ont été modifiés.

Dans la figure, l’administrateur configure le routeur sans fil pour utiliser WPA2 avec le cryptage AES sur la bande 2,4 GHz.

12.7.7 Authentification dans l’Entreprise

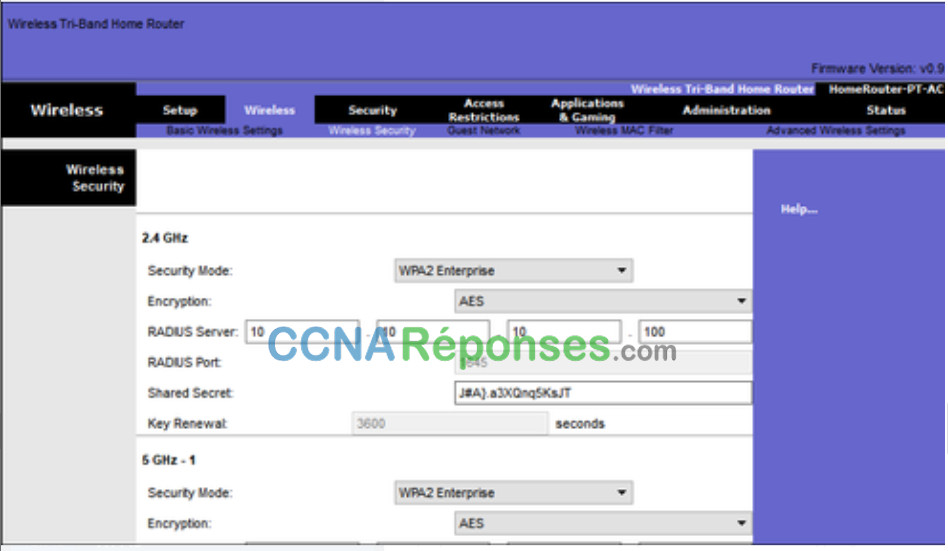

Dans les réseaux qui ont des exigences de sécurité plus strictes, une authentification ou une connexion supplémentaire est requise pour accorder un tel accès aux clients sans fil. Le choix du mode de sécurité d’entreprise nécessite un serveur RADIUS d’authentification, d’autorisation et de comptabilité (AAA).

- Adresse IP du serveur RADIUS – Il s’agit de l’adresse accessible du serveur RADIUS.

- Numéros de port UDP – Ports UDP officiellement attribués 1812 pour l’authentification RADIUS et 1813 pour la comptabilité RADIUS, mais peuvent également fonctionner à l’aide des ports UDP 1645 et 1646, comme illustré dans la figure.

- Clé partagée – Utilisée pour authentifier l’AP avec le serveur RADIUS.

Dans la figure, l’administrateur configure le routeur sans fil avec l’authentification WPA2 Enterprise à l’aide du cryptage AES. L’adresse IPv4 du serveur RADIUS est également configurée avec un mot de passe fort à utiliser entre le routeur sans fil et le serveur RADIUS.

La clé partagée n’est pas un paramètre qui doit être configuré sur un client sans fil. Il est uniquement requis sur l’AP pour s’authentifier auprès du serveur RADIUS. L’authentification et l’autorisation des utilisateurs sont gérées par la norme 802.1X, qui fournit une authentification centralisée sur serveur des utilisateurs finaux.

Le processus de connexion 802.1X utilise EAP pour communiquer avec le serveur AP et RADIUS. EAP est un cadre pour authentifier l’accès au réseau. Il peut fournir un mécanisme d’authentification sécurisé et négocier une clé privée sécurisée qui peut ensuite être utilisée pour une session de cryptage sans fil à l’aide du cryptage TKIP ou AES.

12.7.8 WPA3

Au moment d’écrire ces lignes, les périphériques prenant en charge l’authentification WPA3 n’étaient pas facilement disponibles. Cependant, WPA2 n’est plus considéré comme sécurisé. WPA3, si disponible, est la méthode d’authentification 802.11 recommandée. WPA3 comprend quatre fonctionnalités:

- WPA3-Personnel

- WPA3-Entreprise

- Réseaux ouverts

- Intégration de l’Internet des objets (IoT)

WPA3-Personnel

Dans WPA2-Personnel, les acteurs de menace peuvent écouter la «poignée de main» entre un client sans fil et l’AP et utiliser une attaque par force brute pour essayer de deviner le PSK. WPA3-Personnel déjoue cette attaque en utilisant l’authentification simultanée d’égaux (SAE), une fonctionnalité spécifiée dans l’IEEE 802.11-2016. Le PSK n’est jamais exposé, ce qui rend impossible pour l’acteur de menace de deviner.

WPA3-Entreprise

WPA3-Entreprise utilise toujours l’authentification 802.1X / EAP. Cependant, il nécessite l’utilisation d’une suite cryptographique 192 bits et élimine le mélange des protocoles de sécurité pour les normes 802.11 précédentes. WPA3-Enterprise adhère à la suite CNSA (Commercial National Security Algorithm) qui est couramment utilisée dans les réseaux Wi-Fi haute sécurité.

Réseaux ouverts

Les réseaux ouverts dans WPA2 envoient le trafic utilisateur en texte clair non authentifié. Dans WPA3, les réseaux Wi-Fi ouverts ou publics n’utilisent toujours aucune authentification. Cependant, ils utilisent le chiffrement sans fil opportuniste (OWE) pour chiffrer tout le trafic sans fil.

Embarquement de l’IdO

Bien que WPA2 comprenne une configuration Wi-Fi protégée (WPS) pour intégrer rapidement les appareils sans les configurer au préalable, WPS est vulnérable à diverses attaques et n’est pas recommandé. De plus, les appareils IoT sont généralement sans tête, ce qui signifie qu’ils n’ont pas d’interface graphique intégrée pour la configuration et qu’ils avaient besoin d’un moyen simple pour se connecter au réseau sans fil. Le protocole DPP (Device Provisioning Protocol) a été conçu pour répondre à ce besoin. Chaque appareil sans tête possède une clé publique codée en dur. La clé est généralement estampillée à l’extérieur de l’appareil ou de son emballage sous forme de code QR (Quick Response). L’administrateur réseau peut scanner le code QR et intégrer rapidement l’appareil. Bien qu’il ne fasse pas strictement partie de la norme WPA3, DPP remplacera WPS au fil du temps.

12.8 Module pratique et questionnaire

12.8.1 Qu’est-ce que j’ai appris dans ce module?

Un réseau local sans fil (WLAN) est un type de réseau sans fil couramment utilisé dans les maisons, les bureaux et les campus. Les réseaux sans fil sont basés sur les normes IEEE et peuvent être classés en quatre types principaux: WPAN, WLAN, WMAN et WWAN. Les technologies LAN sans fil utilisent le spectre radioélectrique sans licence pour envoyer et recevoir des données. Bluetooth, WiMAX, Cellular Broadband et Satellite Broadband sont des exemples de cette technologie. Les normes WLAN IEEE 802.11 définissent comment les fréquences radio sont utilisées pour les liaisons sans fil. Les réseaux WLAN fonctionnent dans la bande de fréquences 2,4 GHz et la bande 5 GHz. Les normes garantissent l’interopérabilité entre les appareils fabriqués par différents fabricants. À l’échelle internationale, les trois organisations qui influencent les normes WLAN sont l’UIT-R, l’IEEE et la Wi-Fi Alliance.

Pour communiquer sans fil, la plupart des appareils incluent des cartes réseau sans fil intégrées qui incorporent un émetteur / récepteur radio. Le routeur sans fil sert de point d’accès, de commutateur et de routeur. Les clients sans fil utilisent leur carte réseau sans fil pour découvrir les points d’accès à proximité annonçant leur SSID. Les clients tentent ensuite de s’associer et de s’authentifier avec un AP. Une fois authentifiés, les utilisateurs sans fil ont accès aux ressources réseau. Les points d’accès peuvent être classés comme des points d’accès autonomes ou des points d’accès basés sur un contrôleur. Il existe trois types d’antennes pour les points d’accès professionnels: omnidirectionnel, directionnel et MIMO.

La norme 802.11 identifie deux modes de topologie sans fil principaux: le mode ad hoc et le mode infrastructure. Le partage de connexion est utilisé pour fournir un accès sans fil rapide. Le mode infrastructure définit deux blocs de construction de topologie: un ensemble de services de base (BSS) et un ensemble de services étendus (ESS). À gauche se trouve l’en-tête composé des champs suivants: contrôle de trame, durée, adresse 1, adresse 2, adresse 3, contrôle de séquence et adresse 4. Les WLAN utilisent CSMA / CA comme méthode pour déterminer comment et quand envoyer des données sur le réseau. Une partie du processus 802.11 consiste à découvrir un WLAN et à s’y connecter par la suite. Les appareils sans fil découvrent un point d’accès sans fil, s’authentifient auprès de lui, puis s’associent avec lui. Les clients sans fil se connectent à l’AP à l’aide d’un processus de numérisation qui peut être passif ou actif.

CAPWAP est un protocole standard IEEE qui permet à un WLC de gérer plusieurs AP et WLAN. Le concept CAPWAP partagé MAC remplit toutes les fonctions normalement exécutées par les points d’accès individuels et les répartit entre deux composants fonctionnels: les fonctions MAC AP et les fonctions MAC WLC. DTLS est un protocole qui assure la sécurité entre l’AP et le WLC. FlexConnect est une solution sans fil pour les déploiements de succursales et de bureaux distants. Vous configurez et contrôlez les points d’accès dans une succursale à partir du siège social via une liaison WAN, sans déployer de contrôleur dans chaque bureau. Il existe deux modes de fonctionnement pour FlexConnect AP: connecté et autonome.

Les appareils LAN sans fil ont des émetteurs et des récepteurs réglés sur des fréquences spécifiques d’ondes radio pour communiquer. Les fréquences sont attribuées sous forme de plages. Les portées sont ensuite divisées en plages plus petites appelées canaux: DSSS, FHSS et OFDM. Les normes 802.11b / g / n fonctionnent dans le spectre 2,4 GHz à 2,5 GHz. La bande 2,4 GHz est subdivisée en plusieurs canaux. Chaque canal se voit attribuer une bande passante de 22 MHz et est séparé du canal suivant par 5 MHz. Lors de la planification de l’emplacement des points d’accès, la zone de couverture circulaire approximative est importante.

Les réseaux sans fil sont sensibles aux menaces, notamment l’interception de données, les intrus sans fil, les attaques DoS et les points d’accès malveillants. Les attaques DoS sans fil peuvent être le résultat: d’appareils mal configurés, d’un utilisateur malveillant interférant intentionnellement avec la communication sans fil et d’interférences accidentelles. Un point d’accès non autorisé est un point d’accès ou un routeur sans fil qui a été connecté à un réseau d’entreprise sans autorisation explicite. Une fois connecté, un acteur de menace peut utiliser le point d’accès non autorisé pour capturer des adresses MAC, capturer des paquets de données, accéder à des ressources réseau ou lancer une attaque MITM. Dans une attaque MITM, l’acteur de menace est positionné entre deux entités légitimes pour lire ou modifier les données qui passent entre les deux parties. Une attaque MITM sans fil populaire est appelée l’attaque «evil twin AP», où un acteur de menace introduit un AP escroc et le configure avec le même SSID qu’un AP légitime. Pour empêcher l’installation d’AP escrocs, les organisations doivent configurer les WLC avec des politiques d’AP escrocs.

Pour éloigner les intrus sans fil et protéger les données, deux premières fonctions de sécurité sont toujours disponibles sur la plupart des routeurs et des points d’accès: le masquage SSID et le filtrage des adresses MAC. Il existe quatre techniques d’authentification par clé partagée disponibles: WEP, WPA, WPA2 et WPA3 (les appareils avec WPA3 ne sont pas encore facilement disponibles). Les routeurs domestiques ont généralement deux choix pour l’authentification: WPA et WPA2. WPA2 est le plus fort des deux. Le cryptage est utilisé pour protéger les données. Les normes WPA et WPA2 utilisent les protocoles de cryptage suivants: TKIP et AES. Dans les réseaux qui ont des exigences de sécurité plus strictes, une authentification ou une connexion supplémentaire est requise pour accorder l’accès aux clients sans fil. Le choix du mode de sécurité d’entreprise nécessite un serveur RADIUS d’authentification, d’autorisation et de comptabilité (AAA).