25.3.11 – Packet Tracer – Consigner des informations issues de plusieurs sources

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Objectifs

Partie 1 : Utiliser syslog pour capturer des fichiers journaux de plusieurs appareils réseau

Partie 2 : Consulter les données d’accès utilisateur AAA

Partie 3 : Consulter les données NetFlow

Contexte/scénario

Au cours de cet exercice, vous allez utiliser Packet Tracer pour afficher les données de réseau générées par syslog, AAA et NetFlow.

Instructions

Partie 1 : Afficher les entrées de journal avec Syslog

Étape 1: Le serveur syslog

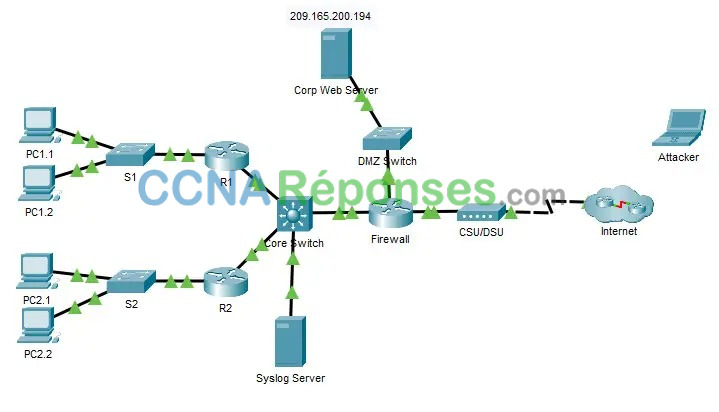

Syslog est un système de messagerie conçu pour prendre en charge la consignation à distance. Des clients syslog envoient des entrées de journal vers un serveur syslog. Le serveur syslog centralise et stocke les entrées de journal. Packet Tracer prend en charge les opérations syslog de base et peut être utilisé à des fins de démonstration. Le réseau comprend un serveur syslog et des clients syslog. Les routeurs R1 et R2, le commutateur principal et le pare-feu sont des clients syslog. Ces appareils sont configurés pour envoyer leurs entrées de journal au serveur syslog. Le serveur syslog collecte les entrées de journal et autorise leur lecture.

Les entrées de journal sont classées selon sept niveaux de gravité. Les niveaux inférieurs représentent les événements les plus graves. Les niveaux sont les suivants : urgences (0), alertes (1), critique (2), erreurs (3), avertissements (4), notifications (5), informations (6) et débogage (7). Les clients syslog peuvent être configurés pour envoyer des entrées de journal aux serveurs syslog en fonction du niveau de gravité.

a. Cliquez sur le serveur syslog pour ouvrir la fenêtre correspondante.

b. Sélectionnez l’ongle Services et sélectionnez SYSLOG dans la liste de services qui s’affiche sur la gauche.

c. Cliquez sur On pour activer le service Syslog.

d. Les entrées syslog provenant de clients syslog s’afficheront dans la fenêtre de droite. Il n’y a actuellement

aucune entrée.

e. Gardez cette fenêtre ouverte et visible, et passez à l’étape 2.

Étape 2: Activez Syslog.

Les appareils sont déjà configurés pour envoyer des messages de journal au serveur syslog, mais Packet Tracer prend uniquement en charge la journalisation des messages de débogage avec syslog. Pour cette raison, nous devons générer des messages de débogage (niveau 7) afin qu’ils puissent être envoyés au serveur syslog.

a. Cliquez sur l’onglet R1 > CLI.

b. Appuyez sur Entrée pour afficher une invite de commande et saisissez la commande enable.

c. Saisissez la commande debug eigrp packets pour activer le débogage des paquets EIGRP. La console de ligne de commande affichera immédiatement les messages de débogage.

d. Revenez à la fenêtre Syslog Server. Vérifiez que des entrées de journal s’affichent sur le serveur syslog.

e. Lorsque plusieurs messages ont été consignés, cliquez sur la case d’option Off pour désactiver le service syslog.

Quels types d’informations sont inclus dans les messages syslog affichés sur le serveur Syslog ?

Exemple de message : EIGRP : Sending HELLO on GigabitEthernet0/0 AS 1, Flags 0x0, Seq 10/0 idbQ 0/0 iidbQ un/rely 0/0 Certaines des informations sont le type de paquet EIGRP (HELLO), l’interface qui a reçu le paquet, le numéro de système autonome EIGRP, l’horodatage du message et la source du message. Les détails varieront.

f. Fermez la fenêtre de l’appareil R1.

Partie 2 : Enregistrer l’accès utilisateur

Les journaux d’accès utilisateur sont également d’une utilité cruciale. L’historique des connexions utilisateur est indispensable aux opérations de dépannage et d’analyse du trafic. Cisco IOS prend en charge les fonctionnalités d’authentification, d’autorisation et de gestion des comptes (AAA). Ces fonctionnalités permettent de déléguer la validation des utilisateurs à un serveur externe, mais également de consigner les activités.

TACACS+ est un protocole conçu pour permettre l’authentification à distance via un serveur centralisé.

Packet Tracer prend en charge les fonctionnalités AAA et TACACS+ de base. R2 est également configuré comme un serveur TACACS+. R2 demandera au serveur si cet utilisateur est valide en vérifiant le nom d’utilisateur et le mot de passe, et autorisera ou refusera l’accès en fonction de la réponse. Le serveur stocke les informations d’identification et peut également consigner les transactions de connexion utilisateur. Suivez les étapes ci-dessous pour vous connecter à R2 et afficher les entrées de journal associées à cette connexion :

a. Cliquez sur le serveur syslog pour ouvrir la fenêtre correspondante.

b. Sélectionnez l’onglet Desktop et sélectionnez AAA Accounting Laissez cette fenêtre ouverte.

c. Cliquez sur R2 > CLI.

d. Appuyez sur Entrée pour afficher une invite de commande. R2 va vous demander un nom d’utilisateur et un mot de passe avant d’autoriser l’accès à son interface de ligne de commande. Saisissez les informations d’identification suivantes : analyst pour le nom d’utilisateur et cyberops pour le mot de passe.

e. Revenez à la fenêtre AAA Accounting Records du serveur syslog.

Quelles sont les informations contenues dans l’entrée de journal ?

L’entrée de journal ressemblera à : DATE= 09:56:31 UTC 05 avril 2017 ,Nom d’utilisateur= analyste ,Identifiant de l’appelant= ,Flag= Start ,NAS IP= 192.168.12.2 ,NAS Port= con0

L’entrée contient l’horodatage lorsque l’événement s’est produit, le nom d’utilisateur et le mot de passe utilisés, l’adresse IP de R2 (le périphérique utilisé pour la tentative de connexion) et un indicateur de démarrage. L’indicateur Démarrer indique que l’utilisateur analyste s’est connecté à l’heure indiquée.

f. Sur R2, saisissez la commande logout.

Que s’est-il passé dans la fenêtre AAA Accounting ?

Une nouvelle entrée a été ajoutée, mais cette fois l’indicateur d’arrêt indique que l’utilisateur s’est déconnecté.

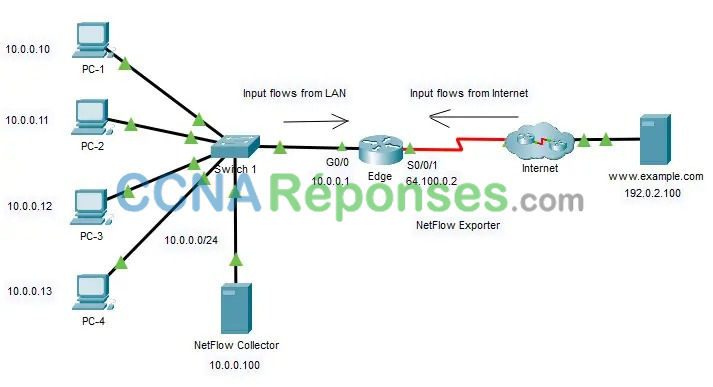

Partie 3 : NetFlow et visualisation

Dans la topologie, le serveur syslog est également un collecteur NetFlow. Le pare-feu est configuré en tant qu’exportateur NetFlow.

a. Cliquez sur le serveur syslog pour ouvrir la fenêtre correspondante. Fermez la fenêtre AAA Accounting Records.

b. Sous l’onglet Desktop, sélectionnez Netflow Collector. Les services de collecteur NetFlow doivent être activés.

c. À partir de l’ordinateur de votre choix, envoyez une requête ping au serveur web de l’entreprise sur l’adresse 209.165.200.194. Au bout de quelques secondes, le graphique sectoriel affichera le nouveau flux de trafic.

Remarque : les graphiques sectoriels qui s’affichent varient en fonction du trafic sur le réseau. D’autres flux de paquets, tels que le trafic lié à EIGRP, transitent entre les appareils. NetFlow capture ces paquets et en exporte les statistiques vers le collecteur NetFlow. Plus NetFlow s’exécute longtemps sur un réseau, plus le volume de statistiques sur le trafic capturées est important.

Remarques générales

Les outils présentés dans cet exercice sont très utiles. Cependant, ils possèdent tous leur propre service et devront peut-être être exécutés sur des appareils totalement différents. Comme nous l’expliquerons plus tard dans le cours, il est plus judicieux de réunir toutes les informations de journalisation dans un seul outil afin de pouvoir les recouper plus facilement et d’optimiser les recherches. Les plates-formes de gestion des informations et des événements liés à la sécurité (SIEM) collectent des fichiers journaux et d’autres informations provenant de diverses sources et intègrent ces informations pour les rendre accessibles depuis un outil unique.