17.1.7 – Travaux pratiques – Explorer le trafic DNS

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Objectifs

Partie 1 : capturer le trafic DNSPartie 2 : découvrir le trafic des requêtes DNSPartie 3 : découvrir le trafic des réponses DNS

Contexte/scénario

Wireshark est un outil de capture et d’analyse de paquets open source. Wireshark produit une analyse détaillée de la pile de protocoles réseau. Wireshark vous permet de filtrer le trafic pour des opérations de dépannage du réseau, d’enquêter sur des problèmes de sécurité et d’analyser les protocoles réseau. Étant donné que Wireshark vous permet d’afficher les informations sur les paquets, il peut être utilisé comme un outil de reconnaissance par un hacker.

Au cours de ces travaux pratiques, vous allez installer Wireshark et l’utiliser pour filtrer les paquets DNS et afficher les détails des paquets de requête et de réponse DNS.

Ressources requises

- 1 PC avec accès Internet et Wireshark installé

Note à l’instructeur : L’utilisation d’un renifleur de paquets tel que Wireshark peut être considérée comme une violation de la politique de sécurité de l’école. Il est recommandé d’obtenir l’autorisation avant d’exécuter Wireshark pour ce laboratoire. Si l’utilisation d’un renifleur de paquets tel que Wireshark est un problème, l’instructeur peut souhaiter assigner le laboratoire comme devoir ou effectuer une démonstration pas à pas.

Instructions

Partie 1 : Capturer le trafic DNS

Étape 1: Télécharger et installer Wireshark.

a. Téléchargez la dernière version stable de Wireshark à partir de www.wireshark.org. Sélectionnez la version logicielle dont vous avez besoin en fonction de l’architecture et du système d’exploitation de votre ordinateur.

b. Suivez les instructions affichées à l’écran pour installer Wireshark. Si vous êtes invité à installer USBPCap, n’installez PAS USBPCap pour la capture normale du trafic. USBPcap est expérimental et il peut causer des problèmes de périphérique USB sur votre PC.

Étape 2: Capturer le trafic DNS.

a. Démarrez Wireshark. Sélectionnez une interface active avec le trafic pour la capture de paquets.

b. Effacez la mémoire cache DNS.

1) Dans Windows, saisissiez ipconfig /flushdns dans l’invite de commandes.

2) Pour la majorité des distributions Linux, l’un des utilitaires suivants est utilisé pour la mise en cache DNS: Systemd -Resolved, DNSMasq et NSCD. Si votre distribution Linux n’utilise pas l’un des utilitaires répertoriés, effectuez une recherche sur Internet pour l’utilitaire de mise en cache DNS pour votre distribution Linux.

(i) Identifiez l’utilitaire utilisé dans votre distribution Linux en vérifiant l’état:

Systemd-Resolved: état systemctl systemd-resolved.service

DNSMasq: état systemctl dnsmasq.service

NSCD : état systemctl nscd.service

(ii) Si vous utilisez systemd-resolved, entrez systemd-resolve –flush-caches pour vider le cache pour Systemd-Resolved avant de redémarrer le service. Les commandes suivantes redémarrent le service associé à l’aide de privilèges élevés:

Systemd-Resolved: sudo systemctl redémarre systemdresolved.service

DNSmasq: sudo systemctl redémarrer dnsmasq.service

NSCD: sudo systemctl redémarrer nscd.service

3) Pour macOS, saisissiez sudo killall -HUP MDNSResponder pour effacer le cache DNS dans le Terminal. Effectuez une recherche sur Internet pour les commandes permettant d’effacer le cache DNS d’un système d’exploitation plus ancien.

c. À l’invite de commandes ou au terminal, tapez nslookup entrez en mode interactif.

d. Saisissez le nom de domaine d’un site web. Dans cet exemple, nous utilisons le nom de domaine www.cisco.com.

e. Tapez exit lorsque vous avez terminé. Fermez l’invite de commande.

f. Cliquez sur Stop capturing packets pour arrêter la capture Wireshark.

Partie 2 : Explorer le trafic des requêtes DNS

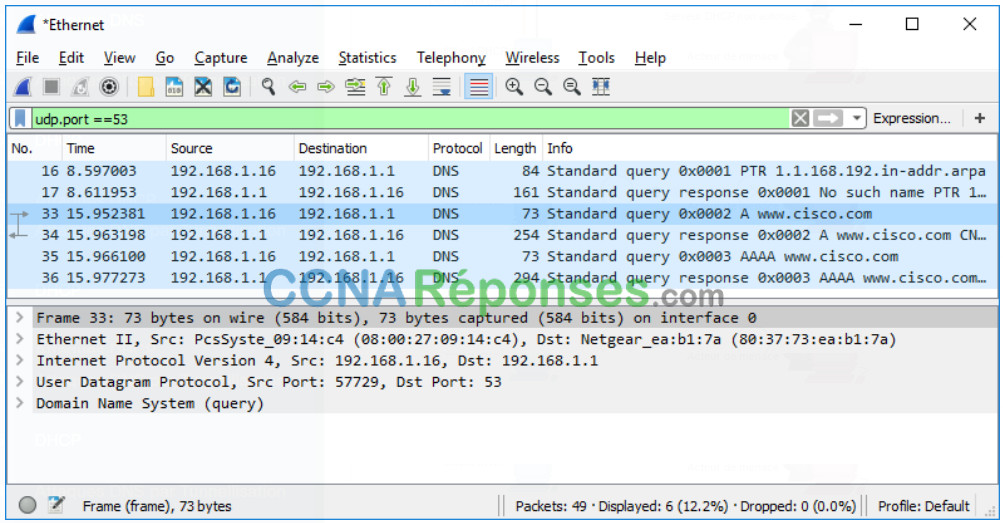

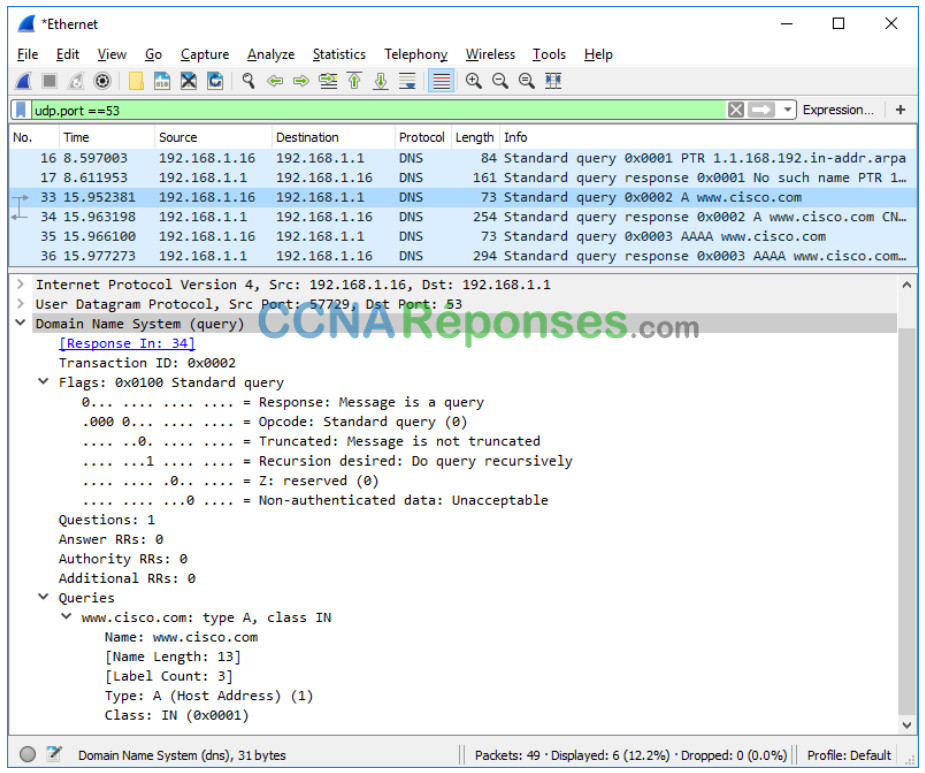

a. Examinez le trafic capturé dans le volet de la liste des paquets Wireshark. Saisissez udp.port == 53 dans la zone de filtre et cliquez sur la flèche (ou appuyez sur Entrée) pour afficher uniquement les paquets DNS.

Remarque: Les captures d’écran fournies ne sont que des exemples. Votre sortie peut être légèrement différente.

b. Sélectionnez le paquet DNS contient la requête standard et Un www.cisco.com dans la colonne Info.

c. Dans le volet des détails des paquets, notez que les informations Ethernet II, Internet Protocol Version 4, User Datagram Protocol et Domain Name System (query) sont indiquées pour ce paquet.

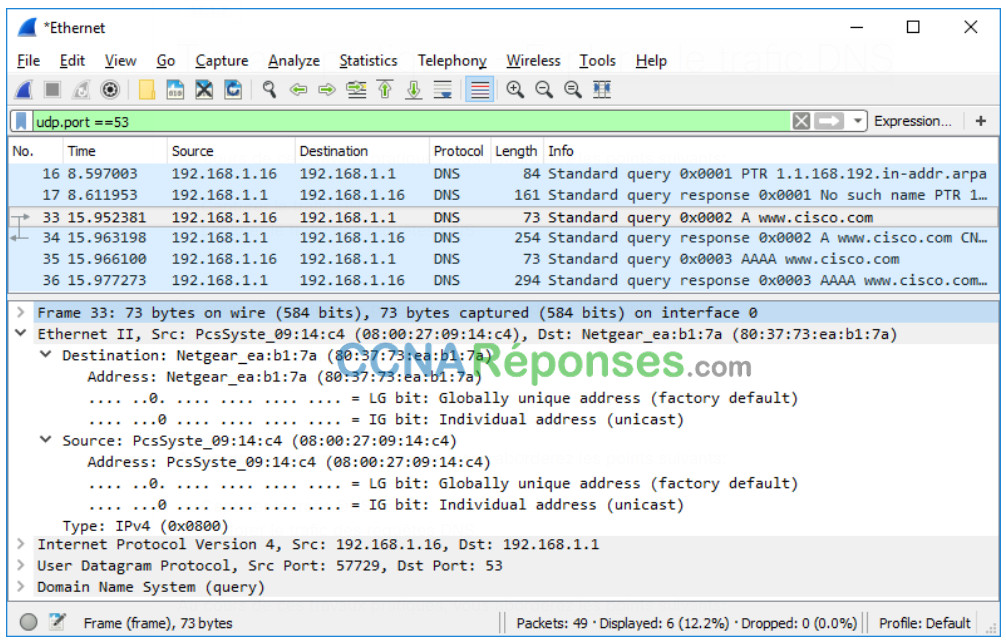

d. Développez Ethernet II pour afficher les détails. Examinez les champs de source et de destination.

Quelles sont les adresses MAC source et de destination ? À quelles interfaces réseau ces adresses MAC sont-elles associées ?

Dans cet exemple, l’adresse MAC source est associée à la carte réseau sur le PC et l’adresse MAC de destination est associée à la passerelle par défaut. S’il existe un serveur DNS local, l’adresse MAC de destination sera l’adresse MAC du serveur DNS local.

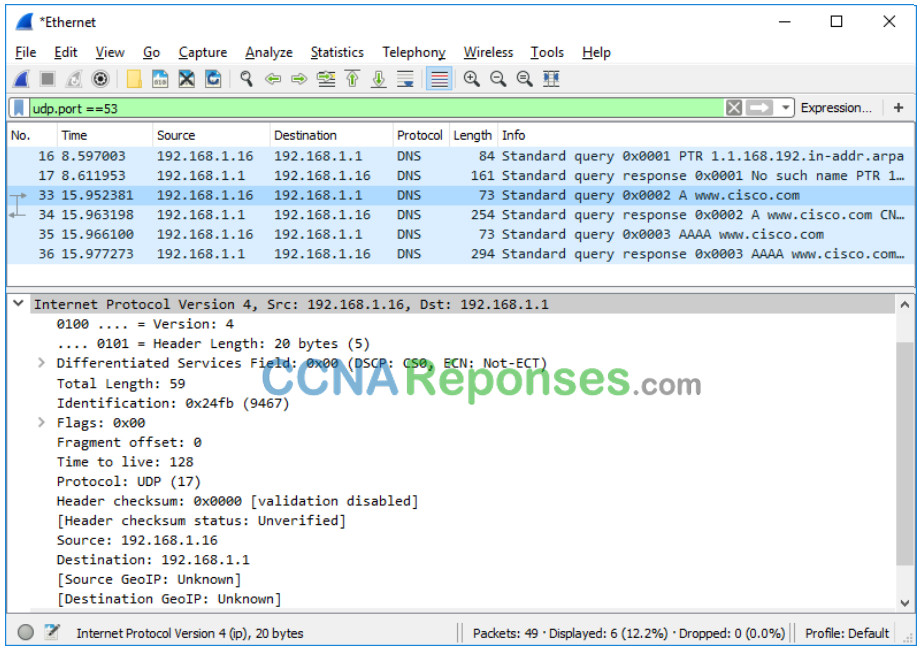

e. Développez Internet Protocol Version 4. Examinez les adresses IPv4 source et de destination.

Quelles sont les adresses IP source et de destination ? À quelles interfaces réseau ces adresses IP son-telles associées ?

Dans cet exemple, l’adresse IP source est associée à la carte réseau sur le PC et l’adresse IP de destination est associée à la passerelle par défaut.

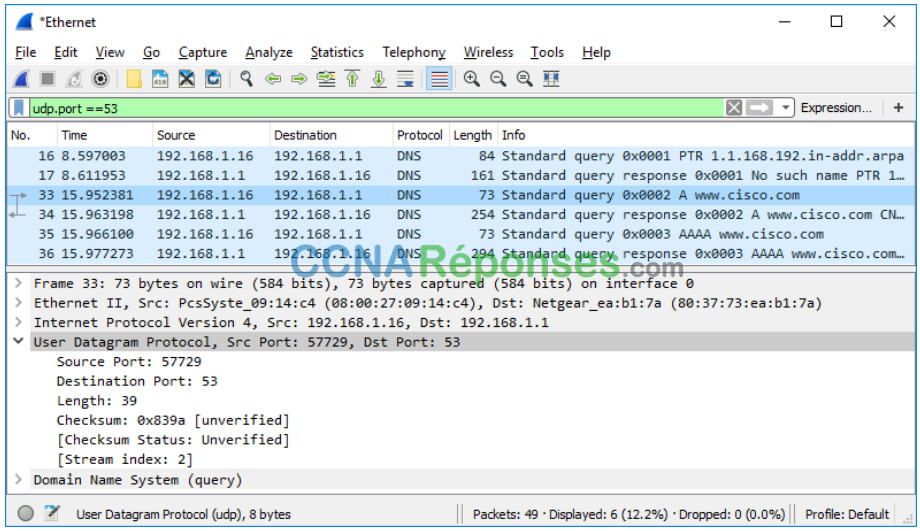

f. Développez le protocole User Datagram Protocol. Examinez les ports source et de destination.

Quels sont les ports source et de destination ? Quel est le numéro du port DNS par défaut ?

Le numéro de port source est 577729 et le port de destination est 53, qui est le numéro de port DNS par défaut.

g. Déterminez les adresses IP et MAC de PC.

1) Ouvrez une invite de commande et saisissez arp –a et ipconfig /all pour enregistrer les adresses MAC et IP de l’ordinateur.

2) Pour Linux et macOS PC, saisissiez ipconfig ou adresse IP dans un terminal.

Comparez les adresses MAC et IP des résultats de Wireshark aux résultats de ipconfig/all. Que remarquez-vous ?

Les adresses IP et MAC capturées dans les résultats Wireshark sont les mêmes que les adresses répertoriées dans la commande ipconfig /all.

h. Développez Domain Name System (query) dans le volet des détails des paquets. Puis développez Flags et Queries (les indicateurs et les requêtes).

i. Examinez les résultats. L’indicateur est défini pour que la requête demande de manière récursive l’adresse IP de www.cisco.com.

Partie 3 : Explorer le trafic des réponses DNS

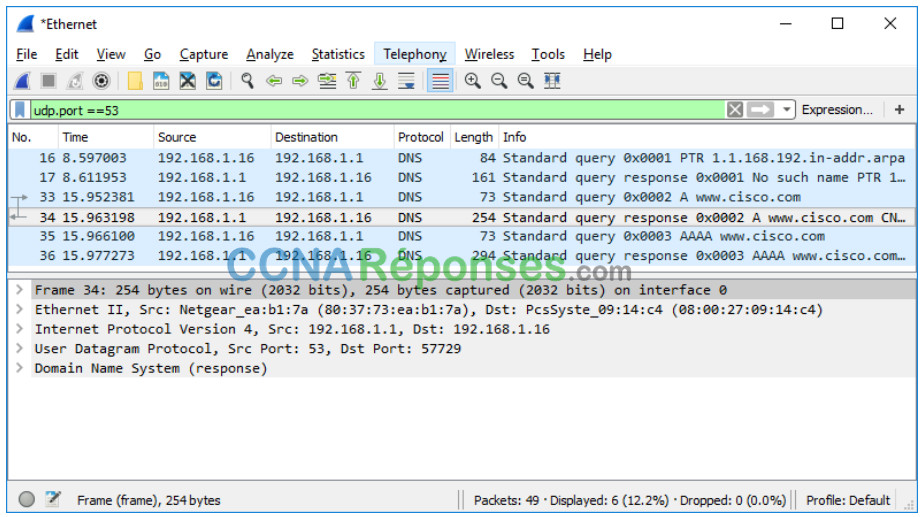

a. Sélectionnez le paquet DNS de réponse correspondant contient Standard query response et Un www.cisco.com dans la colonne Info.

Quelles sont les adresses MAC et IP source et de destination et les numéros de port ? Que remarquez-vous par rapport aux adresses dans les paquets de requête DNS ?

L’adresse IP source, l’adresse MAC et le numéro de port dans le paquet de requête sont désormais des adresses de destination. L’adresse IP de destination, l’adresse MAC et le numéro de port dans le paquet de requête sont désormais des adresses source.

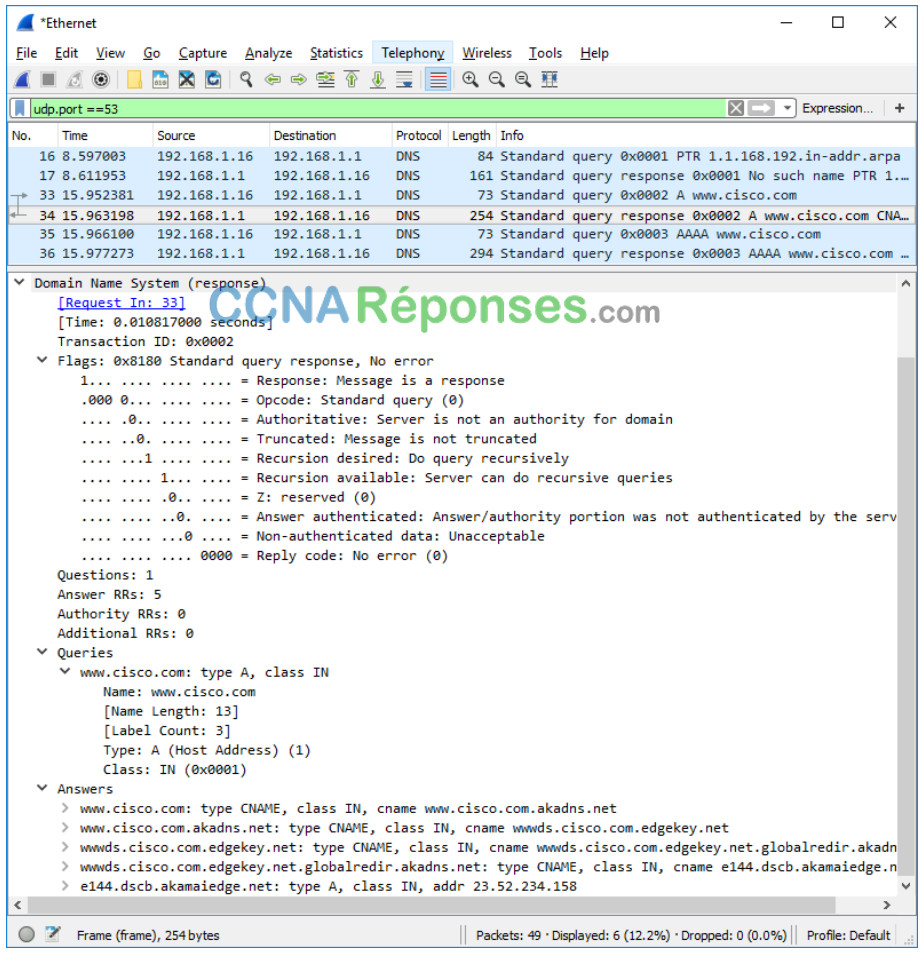

b. Développez Domain Name System (response). Puis développez Flags, Queries et Answers (les indicateurs, les requêtes et les réponses).

c. Examinez les résultats.

Le serveur DNS peut-il envoyer des requêtes récursives ?

Oui, le DNS peut gérer les requêtes récursives.

d. Examinez les enregistrements CNAME et A dans les détails des réponses.

Comment les résultats se comparent-ils aux résultats de nslookup ?

Les résultats dans Wireshark doivent être les mêmes que les résultats de nslookup dans l’invite de commande ou le terminal.

Remarques générales

1. D’après les résultats de Wireshark, que pouvez-vous apprendre d’autre sur le réseau lorsque vous supprimez le filtre ?

Sans les filtres, les résultats affichent d’autres paquets, tels que DHCP et ARP. À partir de ces paquets et des informations contenues dans ces paquets, vous pouvez en savoir plus sur les autres périphériques et leurs fonctions au sein du LAN.

2. Comment un hacker peut-il utiliser Wireshark pour compromettre la sécurité de votre réseau ?

Un attaquant sur le LAN peut utiliser Wireshark pour observer le trafic réseau et peut obtenir des informations sensibles dans les détails du paquet si le trafic n’est pas chiffré.