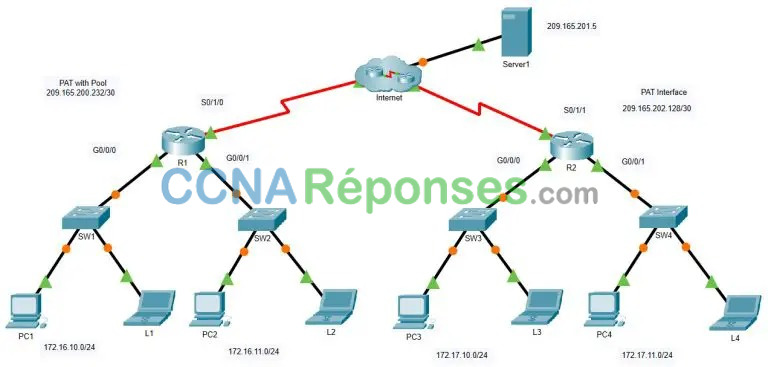

6.6.7 – Packet Tracer – Configurer PAT

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Objectifs

Partie 1 : Configurer la NAT dynamique avec surcharge

Partie 2 : Vérification de la NAT dynamique avec mise en œuvre de la surcharge

Partie 3 : Configurer le PAT à l’aide d’une interface

Partie 4 : Vérification de la mise en œuvre de l’interface PAT

Instructions

Partie 1 : Configurer la NAT dynamique avec surcharge

Étape 1: Configurez le trafic qui sera autorisé.

Sur R1, configurez une déclaration pour ACL 1 afin d’autoriser toute adresse appartenant à 172.16.0.0/16.

R1(config)# access-list 1 permit 172.16.0.0 0.0.255.255

Étape 2: Configurez un pool d’adresses pour la NAT.

Configurez R1 avec un pool NAT qui utilise les deux adresses utilisables dans l’espace d’adresses 209.165.200.232/30.

R1(config)# ip nat pool ANY_POOL_NAME 209.165.200.233 209.165.200.234 netmask 255.255.255.252

Étape 3: Associez ACL 1 au pool NAT et autorisez la réutilisation des adresses.

R1(config)# ip nat inside source list 1 pool ANY_POOL_NAMEoverload

Étape 4: Configurez les interfaces NAT.

Configurez les interfaces R1 avec les commandes NAT internes et externes appropriées.

R1(config)# interface s0/1/0 R1(config-if)# ip nat outside R1(config-if)# interface g0/0/0 R1(config-if)# ip nat inside R1 (config-if) # interface g0/0/1 R1(config-if)# ip nat inside

Partie 2 : Vérifier la NAT dynamique avec mise en œuvre de la surcharge

Étape 1: Accédez aux services sur l’internet.

Depuis le navigateur Web de chacun des PC qui utilisent R1 comme passerelle (PC1, L1 , PC2 et L2 ), accédez à la page Web du Server1 .

Toutes les connexions ont-elles été fructueuses ?

Oui

Étape 2: Affichez les traductions NAT.

Affichez les traductions NAT sur R1.

R1# show ip nat translations

Notez que les quatre appareils ont été en mesure de communiquer, et qu’ils utilisent une seule adresse hors du pool. PAT continuera d’utiliser la même adresse jusqu’à épuisement des numéros de port à associer à la traduction. Une fois que cela se produit, l’adresse suivante dans le pool sera utilisée. Alors que la limite théorique serait de 65 536 puisque le champ numéro de port est un nombre de 16 bits, le périphérique serait probablement à court de mémoire avant que cette limite ne soit atteinte.

Partie 3 : Configurer PAT à l’aide d’une interface

Étape 1: Configurez le trafic qui sera autorisé.

Sur R2, configurez une déclaration pour ACL 2 afin d’autoriser toute adresse appartenant à 172.17.0.0/16.

R2(config)# access-list 2 permit 172.17.0.0 0.0.255.255

Étape 2: Associez ACL 2 à l’interface NAT et autorisez la réutilisation des adresses.

Entrez l’instruction NAT R2 pour utiliser l’interface connectée à Internet et fournir des traductions pour tous les périphériques internes.

R2(config)# ip nat inside source list 2 interface s0/1/1 overload

Étape 3: Configurez les interfaces NAT.

Configurez les interfaces R2 avec les commandes NAT internes et externes appropriées.

R2(config)# interface s0/1/1 R2(config-if)# ip nat outside R2(config-if)# interface g0/0/0 R2(config-if)# ip nat inside R2(config-if)# interface g0/0/1 R2(config-if)# ip nat inside

Partie 4 : Vérifier l’implémentation de l’interface PAT

Étape 1: Accédez aux services sur l’internet.

Depuis le navigateur Web de chacun des PC qui utilisent R2 comme passerelle (PC3, L3 , PC4 et L4 ), accédez à la page Web du Server1 .

Toutes les connexions ont-elles été fructueuses ?

Oui

Étape 2: Affichez les traductions NAT.

Affichez les traductions NAT sur R2.

R2# show ip nat translations

Étape 3: Comparez les statistiques NAT sur R1 et R2.

Comparez les statistiques NAT sur les deux périphériques.

R1# show ip nat statistics R2# show ip nat statistics

Pourquoi R2 ne liste-t-il pas les mappages dynamiques ?

R1 répertorie les mappages dynamiques pour le pool d’adresses qui a été configuré. R2 utilise uniquement l’interface externe comme adresse pour traduire les adresses internes afin qu’il n’y ait pas de mappage dynamique.

R1# show ip nat statistics Total translations: 3 (0 static, 3 dynamic, 3 extended) Outside Interfaces: Serial0/1/0 Inside Interfaces: GigabitEthernet0/0/0 , GigabitEthernet0/0/1 Hits: 72 Misses: 54 Expired translations: 24 Dynamic mappings: -- Inside Source access-list 1 pool DYNAMIC refCount 3 pool DYNAMIC: netmask 255.255.255.252 start 209.165.76.196 end 209.165.76.199 type generic, total addresses 4 , allocated 1 (25%), misses 0

Configurations de réponse

Routeur R1

enable

configure terminal

interface GigabitEthernet0/0/0

ip nat inside

interface GigabitEthernet0/0/1

ip nat inside

interface Serial0/1/0

ip nat outside

ip nat pool DYNAMIC 209.165.200.233 209.165.200.234 netmask 255.255.255.252

ip nat inside source list 1 pool DYNAMIC overload

access-list 1 permit 172.16.0.0 0.0.255.255

endRouteur R2

enable

configure terminal

interface GigabitEthernet0/0/0

ip nat inside

interface GigabitEthernet0/0/1

ip nat inside

interface Serial0/1/1

ip nat outside

ip nat inside source list 2 interface Serial0/1/1 overload

access-list 2 permit 172.17.0.0 0.0.255.255

end