3.0 Introduction

3.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur les VLANs!

Imaginez que vous êtes en charge d’une très grande conférence. Il y a des gens de partout qui partagent un intérêt commun et d’autres qui ont aussi une expertise particulière. Imaginez si chaque expert qui voulait présenter ses informations à un public plus limité devait le faire dans la même grande salle avec tous les autres experts et leurs publics plus limités. Personne ne serait capable d’entendre quoi que ce soit. Vous devrez trouver des salles séparées pour tous les experts et leurs publics plus limités. Le réseau local virtuel (VLAN) fait quelque chose de similaire dans un réseau. Les VLANs sont créés au niveau de la couche 2 pour réduire ou éliminer le trafic de diffusion. Les VLAN sont la façon dont vous divisez votre réseau en petits réseaux, de sorte que les périphériques et les personnes d’un seul VLAN communiquent entre eux sans avoir à gérer le trafic provenant d’autres réseaux. L’administrateur réseau peut organiser les VLAN par emplacement, qui les utilise, le type de périphérique ou toute catégorie nécessaire. Vous savez que vous voulez apprendre à le faire, alors n’attendez pas !

3.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: VLANs

Objectif du module: Mettre en œuvre des VLAN et des solutions de trunking dans un réseau commuté.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Aperçu des réseaux locaux virtuels (VLAN) | Expliquer la fonction des VLAN dans un réseau commuté. |

| VLAN dans un environnement à commutateurs multiples | Expliquer comment un commutateur transmet des trames basées sur la configuration VLAN dans un environnement à commutateurs multiples. |

| Configuration du VLAN | Configurer un port de commutateur à attribuer à un VLAN en fonction des conditions requises. |

| Trunks de VLAN | Configurer un port trunk sur un commutateur LAN. |

| Protocole DTP (Dynamic Trunking Protocol) | Configurer le protocole DTP (Dynamic Trunking Protocol). |

3.1 Aperçu des réseaux locaux virtuels (VLANs)

3.1.1 Définitions des VLANs

Bien sûr, organiser votre réseau en petits réseaux n’est pas aussi simple que de séparer les vis et de les mettre dans des bocaux. Mais cela rendra votre réseau plus facile à gérer. Dans un réseau commuté, les VLANs assurent la segmentation et favorisent la flexibilité de l’entreprise. Un groupe d’appareils dans un VLAN communiquent comme s’ils étaient reliés au même câble. Les VLANs reposent sur des connexions logiques, et non des connexions physiques.

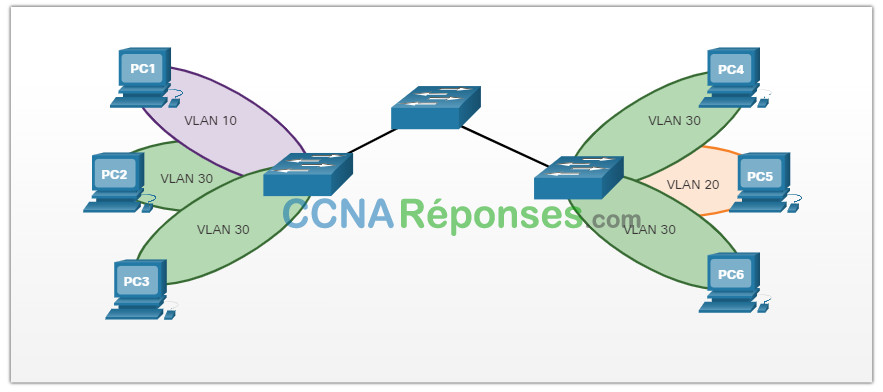

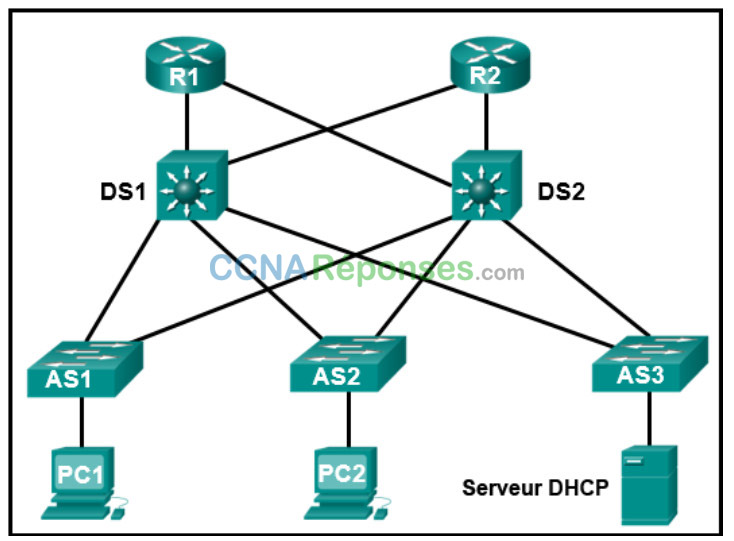

Comme le montre la figure, les VLANs d’un réseau commuté permettent aux utilisateurs de différents services (IT, HR et Ventes) de se connecter au même réseau, quel que soit le commutateur physique utilisé ou l’emplacement d’un réseau local de campus.

Les VLANs permettent à un administrateur de segmenter les réseaux en fonction de facteurs tels que la fonction, l’équipe de projet ou l’application, quel que soit l’emplacement physique de l’utilisateur ou de l’appareil. Chaque VLAN est considéré comme un réseau logique distinct. Les appareils d’un VLAN se comportent comme s’ils se trouvaient chacun sur leur propre réseau indépendant, même s’ils partagent une infrastructure commune avec d’autres VLAN. N’importe quel port du commutateur peut appartenir à un VLAN.

Les paquets de monodiffusion, de diffusion et de multidiffusion ne sont transférés et diffusés que vers les terminaux appartenant au VLAN d’où ils proviennent. Les paquets destinés à des périphériques qui n’appartiennent pas au VLAN doivent être transférés via un périphérique qui prend en charge le routage.

Plusieurs sous-réseaux IP peuvent exister sur un réseau commuté, sans l’utilisation de plusieurs VLAN. Cependant, les périphériques sont dans le même domaine de diffusion de la couche 2. Cela signifie que les diffusions de la couche 2, telles qu’une demande ARP, seront reçues par tous les périphériques du réseau commuté, même par ceux non prévus pour recevoir la diffusion.

Un VLAN crée un domaine de diffusion logique qui peut s’étendre sur plusieurs segments de réseau local physique. Les VLANs améliorent les performances réseau en divisant de vastes domaines de diffusion en domaines plus petits. Si un périphérique d’un VLAN envoie une trame Ethernet de diffusion, tous les périphériques du VLAN la reçoivent, mais pas les périphériques d’autres VLAN.

Grâce aux VLANs, les administrateurs de réseau peuvent mettre en œuvre des politiques d’accès et de sécurité en fonction de groupes d’utilisateurs spécifiques. Chaque port de commutateur peut être attribué à un seul VLAN (à l’exception des ports connectés à un téléphone IP ou à un autre commutateur).

3.1.2 Avantages d’une conception VLAN

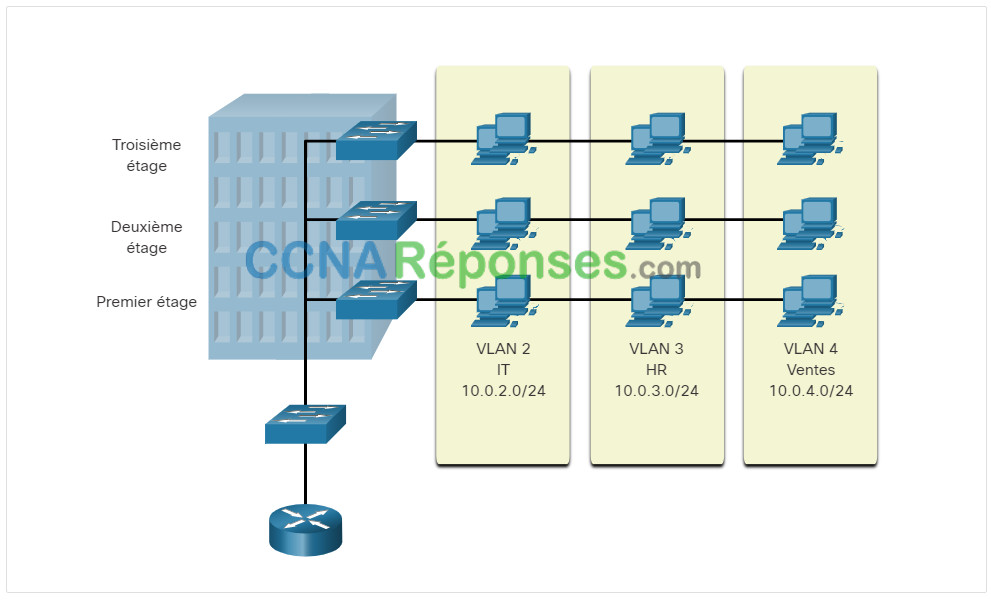

Chaque VLAN d’un réseau commuté correspond à un réseau IP. Par conséquent, la conception d’un VLAN doit tenir compte de la mise en œuvre d’un modèle d’adressage réseau hiérarchique. L’adressage hiérarchique du réseau signifie que les numéros de réseau IP sont appliqués à des segments de réseau ou à des VLAN d’une manière qui prend en considération le réseau dans son ensemble. Les blocs d’adresses réseau contiguës sont réservés et configurés sur les périphériques situés dans une zone spécifique du réseau, comme l’illustre la figure.

Le tableau répertorie les avantages de la conception d’un réseau avec des VLANs.

| Bénéfice | Description |

|---|---|

| Domaines de Diffusion Plus Petits |

|

| Sécurité optimisée |

|

| Amélioration de l’efficacité des ressources IT |

|

| Coût réduit | Les VLAN réduisent la nécessité de mises à niveau coûteuses du réseau et utilisent plus efficacement la largeur de bande et les liaisons montantes existantes, ce qui permet de réaliser des économies. |

| Meilleures performances | Les domaines de diffusion plus petits réduisent le trafic inutile sur le réseau et améliorent les performances. |

| Une gestion simplifiée des projets et des applications |

|

3.1.3 Types de réseaux locaux virtuels

Les VLAN sont utilisés pour différentes raisons dans les réseaux modernes. Certains types de VLAN sont définis par les classes de trafic. D’autres types de VLAN sont définis par leur fonction spécifique.

Cliquez sur chaque type de VLAN pour plus d’informations.

3.1.4 Packet Tracer : Qui entend la diffusion?

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants :

- Partie 1: Observation du trafic de diffusion dans une implémentation VLAN

- Partie 2: Réponse aux questions de révision

3.2 VLAN dans un environnement à commutateurs multiples

3.2.1 Définition des trunks de VLAN

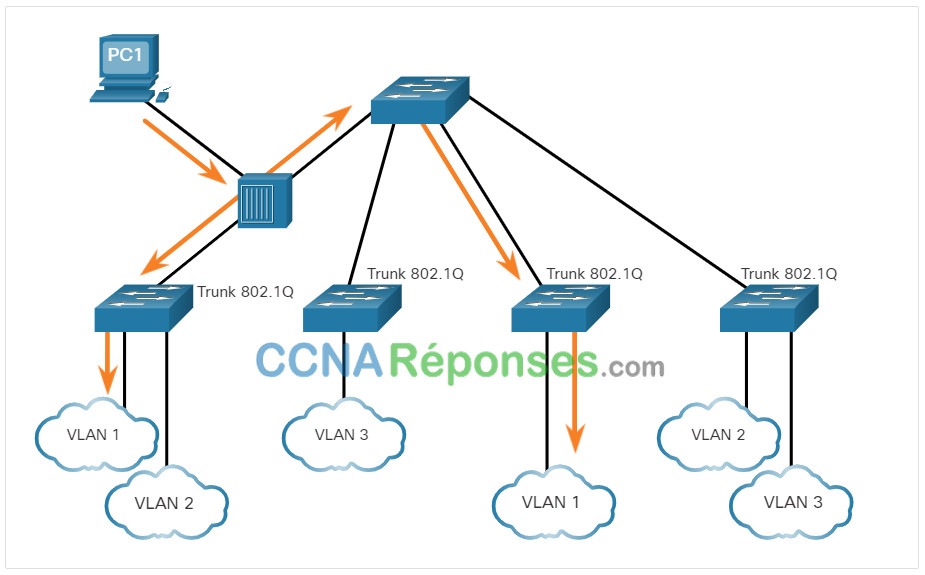

Les VLAN ne seraient pas très utiles sans les trunks de VLAN. Les trunks VLAN permettent à tout le trafic VLAN de se propager entre les commutateurs. Cela permet aux périphériques connectés à différents commutateurs mais dans le même VLAN de communiquer sans passer par un routeur.

Une agrégation est une liaison point à point entre deux périphériques réseau qui porte plusieurs VLAN. Un trunk de VLAN permet d’étendre les VLAN à l’ensemble d’un réseau. Cisco prend en charge la norme IEEE 802.1Q pour la coordination des trunks sur les interfaces Fast Ethernet, Gigabit Ethernet et 10 Gigabit Ethernet.

Un trunk VLAN n’appartient pas à un VLAN spécifique. Au lieu de cela, il s’agit d’un canal pour plusieurs VLAN entre les commutateurs et les routeurs. Un trunk peut également être utilisée entre un périphérique réseau et un serveur ou un autre périphérique équipé d’une carte réseau 802.1Q appropriée. Par défaut, sur un commutateur Cisco Catalyst, tous les VLAN sont pris en charge sur un port trunk.

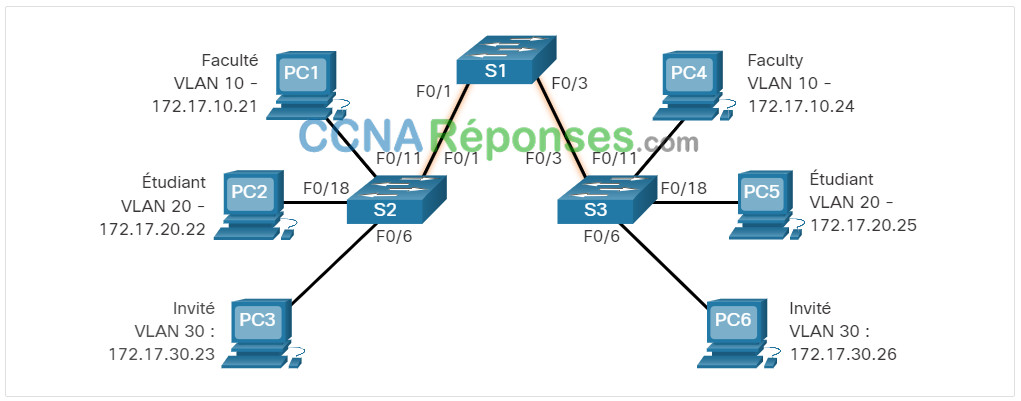

Dans la figure, les liens mis en évidence entre les commutateurs S1 et S2, et S1 et S3 sont configurés pour transmettre le trafic provenant des VLAN 10, 20, 30 et 99 (c’est-à-dire le VLAN natif) sur le réseau. Ce réseau ne peut pas fonctionner sans trunks de VLAN.

3.2.2 Réseau sans VLAN

Lorsqu’un commutateur reçoit une trame de diffusion sur l’un de ses ports, il la transmet à tous les autres ports, à l’exception du port où la diffusion a été reçue. Dans l’animation, l’ensemble du réseau est configuré dans le même sous-réseau (172.17.40.0/24) et aucun VLAN n’est configuré. Par conséquent, lorsque l’ordinateur du personnel enseignant (PC1) envoie une trame de diffusion, le commutateur S2 l’envoie par tous ses ports. Par la suite, l’ensemble du réseau reçoit la diffusion, car il s’agit d’un seul domaine de diffusion.

3.2.3 Réseau avec VLAN

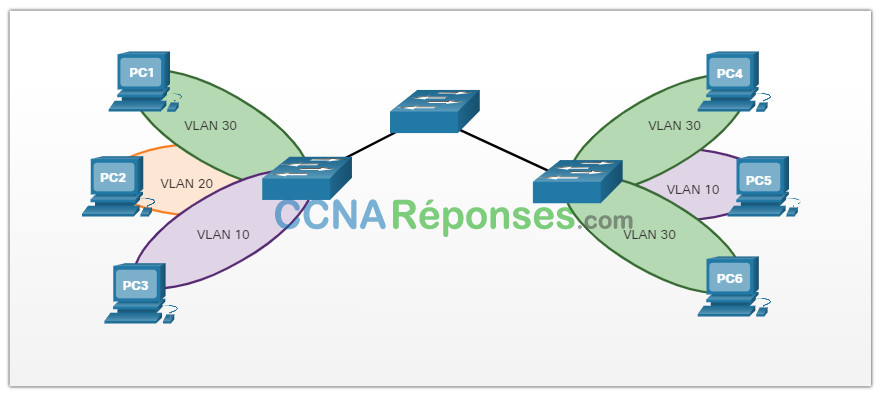

Cliquez sur Lire dans l’animation pour voir que le même réseau a maintenant été segmenté à l’aide de deux VLAN. Les périphériques sur les autres sous-réseaux IPv4 vont également recevoir la même trame de diffusion. Lorsqu’une trame de diffusion est envoyée de l’ordinateur du personnel enseignant (PC1) au commutateur S2, ce dernier transfère la trame de diffusion uniquement aux ports du commutateur configurés pour prendre en charge le VLAN 10.

Les ports qui assurent la connexion entre les commutateurs S2 et S1 (ports F0/1) et entre les commutateurs S1 et S3 (ports F0/3) sont des trunks qui ont été configurées pour prendre en charge tous les VLAN du réseau.

Lorsque le commutateur S1 reçoit la trame de diffusion sur le port F0/1, il la transfère par le seul autre port configuré pour prendre en charge le VLAN 10, soit le port F0/3. Lorsque le commutateur S3 reçoit la trame de diffusion sur le port F0/3, il la transfère par le seul autre port configuré pour prendre en charge le VLAN 10, soit le port F0/11. La trame de diffusion parvient au seul autre ordinateur sur le réseau configuré dans le VLAN 10, soit l’ordinateur PC4 du personnel enseignant.

Lorsque des VLAN sont implémentés sur un commutateur, la transmission du trafic monodiffusion, multidiffusion et diffusion à partir d’un hôte figurant sur un VLAN donné est limitée aux périphériques se trouvant sur ce VLAN.

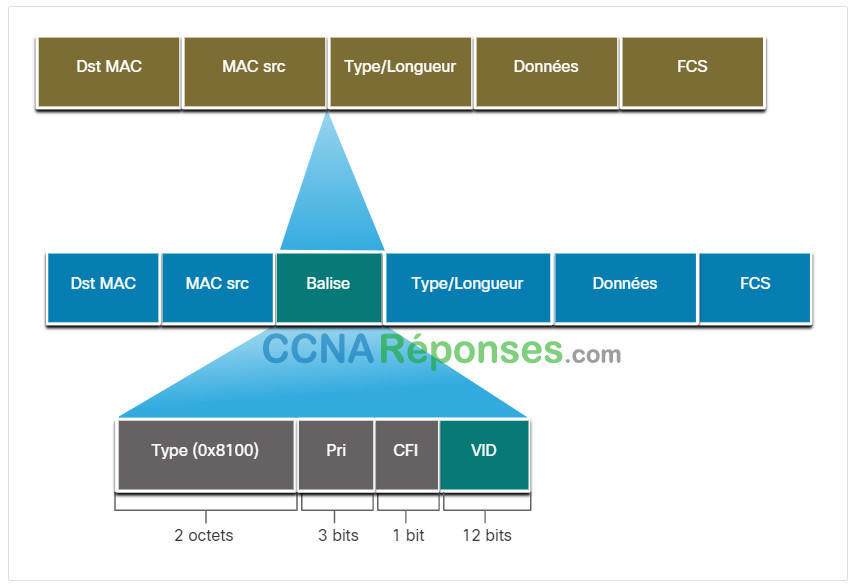

3.2.4 Identification du VLAN à l’aide d’une balise

L’en-tête de trame Ethernet standard ne contient pas d’informations sur le VLAN auquel appartient la trame. Par conséquent, lorsque des trames Ethernet sont placées sur un trunk, des informations sur les VLAN auxquels elles appartiennent doivent être ajoutées. Ce processus, appelé étiquetage, s’effectue à l’aide de l’en-tête IEEE 802.1Q, précisé dans la norme IEEE 802.1Q. L’en-tête 802.1Q inclut une étiquette de 4 octets insérée dans l’en-tête d’origine de la trame Ethernet, indiquant le VLAN auquel la trame appartient.

Lorsque le commutateur reçoit une trame sur un port configuré en mode d’accès et associé à un VLAN, il insère une étiquette VLAN dans l’en-tête de trame, recalcule la séquence de contrôle de trame, puis envoie la trame étiquetée par un port trunk.

Détails des champs de balises VLAN

Comme le montre la figure, le champ d’information de contrôle des balises VLAN se compose d’un champ de type, d’un champ de priorité, d’un champ d’identificateur de format canonique et d’un champ d’ID VLAN :

- Type – Une valeur de 2 octets appelée valeur d’ID de protocole de balise (TPID). Pour Ethernet, il est défini sur hexadécimal 0x8100.

- Priorité utilisateur – Une valeur de 3 bits qui soutient la mise en œuvre du niveau ou du service.

- CFI (Canonical Format Identifier) – Identificateur de 1 bit qui permet aux trames Token Ring d’être transportées sur les liaisons Ethernet.

- VID (VLAN ID) – Un numéro d’identification VLAN de 12 bits qui prend en charge jusqu’à 4096 ID VLAN.

Une fois que le commutateur a inséré les champs d’information de contrôle des balises, il recalcule les valeurs du FCS et insère le nouveau FCS dans le cadre.

3.2.5 VLAN natifs et étiquetage 802.1Q

La norme IEEE 802.1Q spécifie un VLAN natif pour les liaisons de trunk, qui est par défaut VLAN 1. Lorsqu’une trame non balisée arrive sur un port de trunk, elle est attribué au VLAN natif. Les trames de gestion envoyées entre les commutateurs sont un exemple de trafic généralement non balisé. Si la liaison entre deux commutateurs est un trunk, le commutateur envoie le trafic non marqué sur le VLAN natif.

Trames marquées sur le VLAN natif

Certains périphériques prenant en charge le système de trunk ajoutent une étiquette VLAN au trafic VLAN natif. Le trafic de contrôle envoyé sur le VLAN natif ne doit pas être étiqueté. Si un port agrégé 802.1Q reçoit une trame étiquetée avec un ID de VLAN identique à celui du VLAN natif, il abandonne la trame. Par conséquent, lorsque vous configurez un port sur un commutateur Cisco, configurez les périphériques de sorte qu’ils n’envoient pas de trames étiquetées sur le VLAN natif. Les périphériques tiers qui prennent en charge les trames étiquetées sur le VLAN natif comprennent des téléphones IP, des serveurs, des routeurs et des commutateurs non-Cisco.

Trames non marquées sur le VLAN natif

Lorsqu’un port trunk du commutateur Cisco reçoit des trames non étiquetées (qui sont peu communes dans un réseau bien conçu), il transfère ces trames au VLAN natif. S’il n’existe aucun périphérique associé au VLAN natif (ce qui n’est pas rare) et aucun autre port trunk (ce qui n’est pas rare non plus), la trame est abandonnée. Le VLAN natif par défaut est le VLAN 1. Lorsque vous configurez un port trunk 802.1Q, un ID de VLAN (PVID) de port par défaut se voit attribuer la valeur de l’ID du VLAN natif. Tout le trafic non étiqueté entrant par le port 802.1Q ou en sortant est transféré en fonction de la valeur PVID. Par exemple, si le VLAN 99 est configuré en tant que VLAN natif, le PVID est 99 et tout le trafic non étiqueté est transféré au VLAN 99. Si le VLAN natif n’a pas été reconfiguré, la valeur PVID est définie sur le VLAN 1.

Dans la figure, le PC1 est connecté via un concentrateur à une liaison trunk 802.1Q.

Le PC1 envoie le trafic non étiqueté que les commutateurs associent au VLAN natif configuré sur les ports trunk et le transfère en conséquence. Le trafic étiqueté sur le trunk que reçoit le PC1 est abandonné. Ce scénario témoigne d’une conception réseau médiocre pour plusieurs raisons : elle utilise un concentrateur, un hôte est connecté à une liaison trunk et les commutateurs sont équipés de ports d’accès affectés au VLAN natif. Il illustre également la volonté de se servir des VLANs natifs comme d’un moyen de prendre en charge les scénarios existants selon la norme IEEE 802.1Q.

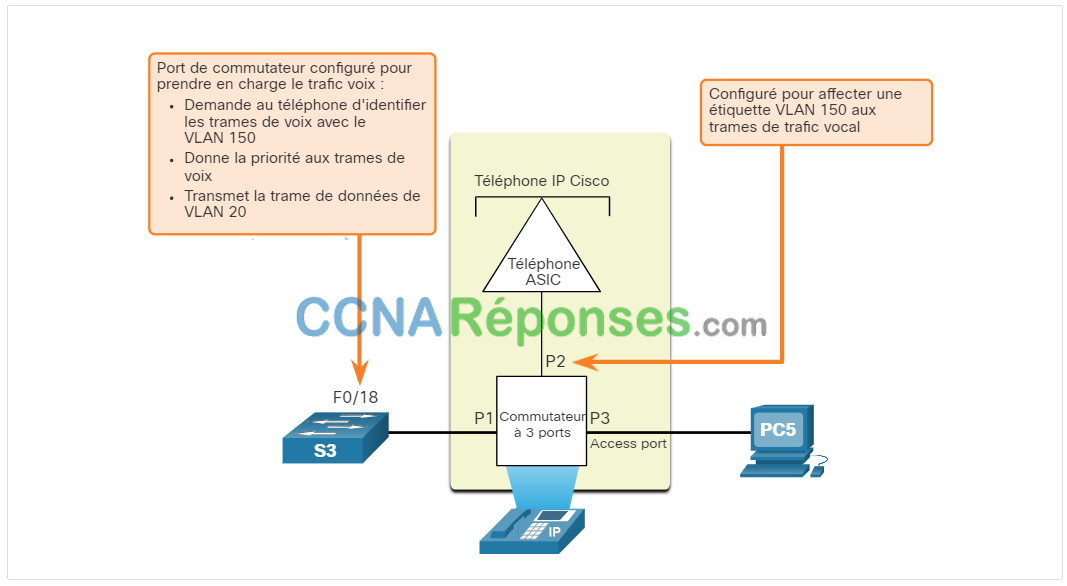

3.2.6 Étiquetage VLAN voix

Un VLAN voix distinct est nécessaire pour prendre en charge la voix sur IP (VoIP). Cela permet d’appliquer des stratégies de qualité de service (QoS) et de sécurité au trafic vocal.

Chaque téléphone IP doit être directement branché dans un port de commutation. Un hôte IP peut se connecter au téléphone IP pour obtenir une connectivité réseau également. Vous pouvez configurer un port d’accès connecté à un téléphone IP Cisco pour utiliser deux VLAN distincts : Un VLAN est destiné au trafic vocal et l’autre est un VLAN de données pour prendre en charge le trafic hôte. La liaison entre le commutateur et le téléphone IP fait office de trunk pour acheminer à la fois le trafic du VLAN voix et le trafic du VLAN de données.

Le téléphone IP Cisco contient un commutateur 10/100 intégré à trois ports. Les ports fournissent des connexions dédiées aux périphériques suivants :

- Le port 1 est connecté au commutateur ou à un autre périphérique de VoIP.

- Le port 2 est une interface 10/100 interne qui transporte le trafic du téléphone IP.

- Le port 3 (port d’accès) est connecté à un ordinateur ou autre périphérique.

Le port d’accès du commutateur envoie des paquets CDP indiquant au téléphone IP connecté d’envoyer du trafic vocal de l’une des trois manières suivantes. La méthode utilisée varie en fonction du type de trafic :

- Le trafic VLAN vocal doit être étiqueté avec une valeur de priorité de classe de service (CoS) de couche 2 appropriée

- Le trafic VLAN d’accès peut également être étiqueté avec une valeur de priorité CoS de couche 2

- Le VLAN d’accès n’est pas marqué (pas de valeur de priorité CoS de couche 2)

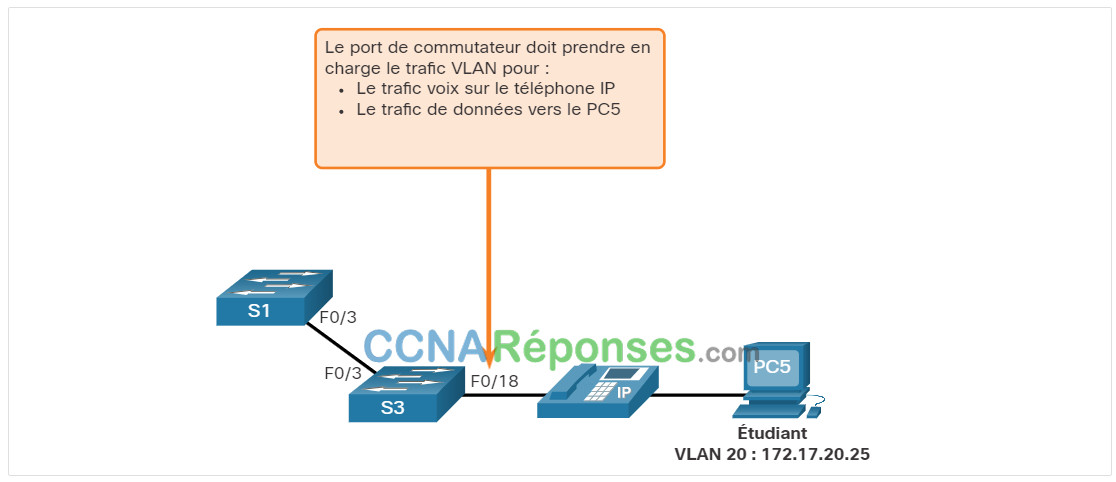

Dans la figure, l’ordinateur PC5 de l’élève est relié à un téléphone IP Cisco, et le téléphone est relié au commutateur S3. Le VLAN 150 est conçu pour acheminer le trafic vocal, tandis que le PC5 se trouve dans le VLAN 20, lequel est utilisé pour les données des étudiants.

3.2.7 Exemple de vérification VLAN vocal

L’exemple de sortie de la commande show interface fa0/18 switchport est affiché. Les zones en surbrillance dans l’exemple de sortie montrent l’interface F0/18 configurée avec un VLAN configuré pour les données (VLAN 20), et un VLAN configuré pour la voix (VLAN 150).

S1# show interfaces fa0/18 switchport Name: Fa0/18 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: negotiate Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 20 (student) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: 150 (voice)

3.2.8 Packet Tracer – Investiguer la mise en œuvre d’un VLAN

Dans cet exercice, vous allez observer comment le trafic de diffusion est transféré par les commutateurs lorsque des VLAN sont configurés et lorsque des VLAN ne sont pas configurés.

3.2.9 Vérifiez votre compréhension – VLAN dans un environnement multi-commutateurs

Cette activité Vérifier votre compréhension utilise un scénario différent pour chaque question.

Cliquez sur chaque bouton correspondant au scénario VLAN correspondant à la question.

3.3 Configuration du VLAN

3.3.1 Plages VLAN sur les commutateurs Catalyst

La création de VLAN, comme la plupart des autres aspects de la mise en réseau, est une question d’entrer les commandes appropriées. Cette rubrique explique comment configurer et vérifier différents types de VLAN.

Divers commutateurs Cisco Catalyst prennent en charge des nombres de VLAN différents. Le nombre de VLAN pris en charge est suffisamment élevé pour répondre aux besoins de la plupart des entreprises. Par exemple, les commutateurs Catalyst des séries 2960 et 3650 prennent en charge plus de 4 000 VLAN. Sur ces commutateurs, les VLAN à plage normale sont numérotés de 1 à 1 005 et les VLAN à plage étendue, de 1 006 à 4 094. La figure illustre les VLAN par défaut sur un commutateur Catalyst 2960 exécutant la version 15.x de Cisco IOS.

Switch# show vlan brief

VLAN Name Status Ports

---- ----------------- ------- --------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gi0/1, Gi0/2

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupVLAN à gamme normale

Voici les caractéristiques des VLANs à plage normale :

- Ils sont utilisés dans tous les réseaux de petites et moyennes organisations et d’entreprises.

- Ils sont identifiés par un ID VLAN compris entre 1 et 1005.

- (Les ID 1002 à 1005 sont réservés aux VLAN Token Ring et FDDI [Fiber Distributed Data Interface].)

- Les ID 1 et 1002 à 1005 sont automatiquement créés et ne peuvent pas être supprimés.

- Les configurations sont stockées dans la mémoire flash du commutateur dans un fichier de base de données VLAN appelé vlan.dat.

- Lorsqu’ il est configuré, le protocole VLAN Trunking Protocol (VTP) permet de synchroniser la base de données VLAN entre les commutateurs.

VLAN à gamme étendue

Voici les caractéristiques des VLANs à plage étendue :

- Ils sont utilisés par les fournisseurs de services pour desservir de multiples clients et par des entreprises mondiales suffisamment grandes pour avoir besoin d’ID de VLAN à portée étendue.

- Ils sont identifiés par un ID VLAN entre 1006 et 4094.

- Les configurations sont enregistrées, par défaut, dans la configuration en cours.

- Ils prennent en charge moins de fonctions VLAN que les VLANs à portée normale.

- Nécessite une configuration en mode transparent VTP pour prendre en charge les VLANs à portée étendue.

Remarque: 4096 est la limite supérieure pour le nombre de VLAN disponibles sur les commutateurs Catalyst, car il y a 12 bits dans le champ ID VLAN de l’en-tête IEEE 802.1Q.

3.3.2 Commandes de création de VLAN

Lors de la configuration de VLAN à portée normale, les détails de la configuration sont stockés dans la mémoire flash du commutateur dans un fichier appelé vlan.dat. La mémoire Flash est permanente et ne requiert pas la commande copy running-config startup-config . Cependant, comme d’autres détails sont souvent configurés sur un commutateur Cisco au moment où ces VLAN sont créés, il est recommandé d’enregistrer les modifications de la configuration en cours dans la configuration initiale.

Le tableau présente la syntaxe de la commande Cisco IOS utilisée pour ajouter un VLAN à un commutateur et lui donner un nom. Il est recommandé de nommer chaque VLAN lors de la configuration du commutateur.

| Tâche | Commande IOS |

|---|---|

| Passer en mode de configuration globale. |

Switch# configure terminal |

| Créez un VLAN avec un numéro d’identité valide. |

Switch(config)# vlan vlan-id |

| Indiquez un nom unique pour identifier le VLAN. |

Switch(config-vlan)# name vlan-name |

| Repasser en mode d’exécution privilégié |

Switch(config-vlan)# end |

3.3.3 Exemple de création de VLAN

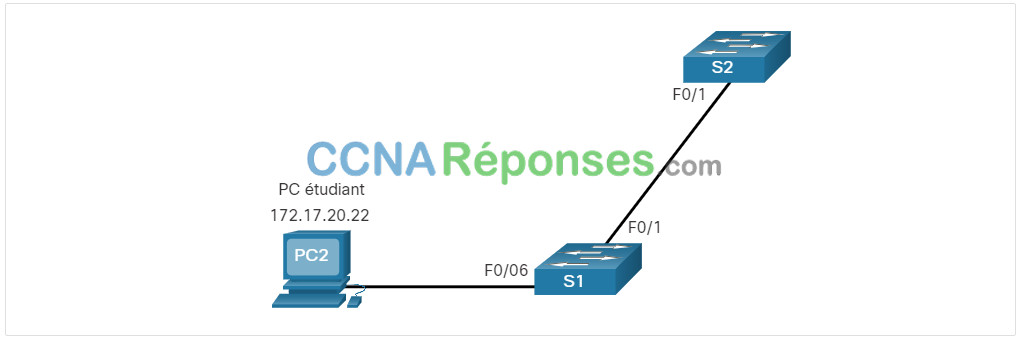

Dans la topologie, l’ordinateur de l’étudiant (PC2) n’a pas encore été associé à un VLAN, mais il possède une adresse IP de 172.17.20.22, qui appartient au VLAN 20.

L’exemple montre comment le VLAN de l’étudiant (VLAN 20) est configuré sur le commutateur S1.

S1# configure terminal S1(config)# vlan 20 S1(config-vlan)# name student S1(config-vlan)# end

Remarque: En plus de la saisie d’un seul ID VLAN, il est possible de saisir une série d’ID VLAN séparés par des virgules, ou une série d’ID VLAN séparés par des traits d’union en utilisant la commande vlan vlan-id. Par exemple, l’entrée de la commande de configuration vlan 100,102,105-107 globale créerait des VLAN 100, 102, 105, 106 et 107.

3.3.4 Commandes d’attribution de port VLAN

Après la création d’un VLAN, l’étape suivante consiste à lui attribuer des ports.

Le tableau présente la syntaxe permettant de définir un port comme port d’accès et de l’affecter à un VLAN. La commande switchport mode access est facultatif, mais fortement recommandé comme meilleure pratique de sécurité. Avec cette commande, l’interface passe en mode d’accès permanent.

| Tâche | Commande IOS |

|---|---|

| Passer en mode de configuration globale. |

Switch# configure terminal |

| Passer en mode de configuration d’interface. |

Switch(config)# interface interface-id |

| Définissez le port en mode d’accès. |

Switch(config-if)# switchport mode access |

| Affecter le port à un réseau local virtuel. |

Switch(config-if)# switchport access vlan vlan-id |

| Repasser en mode d’exécution privilégié. |

Switch(config-if)# end |

Remarque: Utilisez la interface range commande pour configurer simultanément plusieurs interfaces.

3.3.5 Exemple d’attribution de port VLAN

Dans la figure, le port F0/6 sur le commutateur S1 est configuré comme un port d’accès et attribué au VLAN 20. Tout appareil connecté à ce port est associé au VLAN 20. Par conséquent, dans notre exemple, PC2 se trouve dans le VLAN 20.

L’exemple montre la configuration de S1 pour attribuer F0/6 au VLAN 20.

S1# configure terminal S1(config)# interface fa0/6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 20 S1(config-if)# end

Les VLAN sont configurés sur le port de commutateur, pas sur le périphérique. Le PC2 est configuré avec une adresse IPv4 et un masque de sous-réseau associés au VLAN configuré sur le port de commutateur. Dans cet exemple, il s’agit du VLAN 20. Lorsque le VLAN 20 est configuré sur d’autres commutateurs, l’administrateur réseau sait qu’il doit configurer les autres ordinateurs des élèves sur le même sous-réseau que le PC2 (172.17.20.0/24).

3.3.6 VLAN de données et de voix

Un port d’accès peut appartenir à un seul VLAN à la fois. Cependant, un port peut également être associé à un VLAN vocal. Par exemple, un port connecté à un téléphone IP et un périphérique final seraient associés à deux VLAN : un pour la voix et un pour les données.

Prenons l’exemple de la topologie de la figure. Le PC5 est connecté au téléphone IP Cisco, qui à son tour est connecté à l’interface FastEthernet 0/18 sur S3. Pour mettre en œuvre cette configuration, un VLAN de données et un VLAN de voix sont créés.

3.3.7 Exemple de VLAN de données et de voix

Utilisez la commande de configuration de l’interface switchport voice vlan vlan-id pour affecter un VLAN vocal à un port.

Sur les LAN qui prennent en charge le trafic voix, la qualité de service (QoS) est aussi généralement activée. Le trafic voix doit être étiqueté en tant que trafic de confiance dès qu’il arrive sur le réseau. Utilisez la commande de configuration de l’interface mls qos trust [cos | device cisco-phone | dscp | ip-precedence] pour définir l’état de confiance d’une interface, et pour indiquer quels champs du paquet sont utilisés pour classer le trafic.

La configuration dans l’exemple crée les deux VLAN (c’est-à-dire VLAN 20 et VLAN 150) et affecte ensuite l’interface F0/18 de S3 comme port de commutation dans le VLAN 20. Il attribue également le trafic vocal au VLAN 150 et permet une classification QoS basée sur la classe de service (CoS) attribuée par le téléphone IP.

S3(config)# vlan 20 S3(config-vlan)# name student S3(config-vlan)# vlan 150 S3(config-vlan)# name VOICE S3(config-vlan)# exit S3(config)# interface fa0/18 S3(config-if)# switchport mode access S3(config-if)# switchport access vlan 20 S3(config-if)# mls qos trust cos S3(config-if)# switchport voice vlan 150 S3(config-if)# end S3#

Remarque: La mise en œuvre de la QoS dépasse le cadre de ce cours.

La commande switchport access vlan force la création d’un VLAN s’il n’existe pas déjà sur le commutateur. Par exemple, le VLAN 30 n’est pas présent dans la sortie du commutateur show vlan brief . Si la commande switchport access vlan 30 est saisie sur n’importe quelle interface sans configuration précédente, le commutateur affiche les éléments suivants:

% Access VLAN does not exist. Creating vlan 30

3.3.8 Vérification des informations VLAN

Une fois qu’un VLAN est configuré, les configurations VLAN peuvent être validées à l’aide des commandes IOS de Cisco show .

La commande show vlan affiche une liste de tous les VLAN configurés. La commande show vlan peut également être utilisée avec des options. La syntaxe complète est show vlan [brief | id vlan-id | name vlan-name | summary].

Le tableau décrit les options de commande show vlan .

| Tâche | Option de commande |

|---|---|

| Afficher une ligne pour chaque VLAN comportant le nom du VLAN, son état et ses ports. |

brief |

| Afficher des informations sur un VLAN identifié par un ID de VLAN. Pour vlan-id la plage est de 1 à 4094. |

id vlan-id |

| Afficher des informations sur un VLAN identifié par un nom de VLAN. Le vlan-name est une chaîne ASCII de 1 à 32 caractères. |

name vlan-name |

| Afficher un résumé sur les VLAN. |

summary |

La commande show vlan summary affiche une liste de tous les VLAN configurés.

S1# show vlan summary Number of existing VLANs : 7 Number of existing VTP VLANs : 7 Number of existing extended VLANS : 0

Les autres commandes utiles sont les commandes show interfaces interface-id switchport et show interfaces vlan vlan-id. Par exemple, la commande show interfaces fa0/18 switchport peut être utilisée pour confirmer que le port FastEthernet 0/18 a été correctement attribué aux VLAN de données et de voix.

S1# show interfaces fa0/18 switchport Name: Fa0/18 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 20 (student) Trunking Native Mode VLAN: 1 (default) Voice VLAN: 150 Administrative private-vlan host-association: none (Output omitted)

3.3.9 Modification de l’appartenance des ports aux VLAN

Il existe plusieurs façons de modifier l’appartenance des ports aux VLAN.

Il existe plusieurs façons de modifier l’appartenance des ports aux VLAN.

Si le port d’accès du commutateur a été attribué de manière incorrecte à un VLAN, il vous suffit de saisir à nouveau la commande de configuration de l’interface switchport access vlan vlan-id avec l’ID VLAN correct. Par exemple, supposons que Fa0/18 a été mal configuré pour être sur le VLAN 1 par défaut au lieu de VLAN 20. Pour changer le port en VLAN 20, entrez simplement switchport access vlan 20.

Pour modifier l’appartenance d’un port au VLAN 1 par défaut, utilisez la commande mode de configuration de l’interface no switchport access vlan comme indiqué.

Dans la sortie par exemple, Fa0/18 est configuré pour être sur le VLAN 1 par défaut comme confirmé par la commande show vlan brief.

S1(config)# interface fa0/18 S1(config-if)# no switchport access vlan S1(config-if)# end S1# S1# show vlan brief VLAN Name Status Ports ---- ------------------ --------- ------------------------------- 1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4 Fa0/5, Fa0/6, Fa0/7, Fa0/8 Fa0/9, Fa0/10, Fa0/11, Fa0/12 Fa0/13, Fa0/14, Fa0/15, Fa0/16 Fa0/17, Fa0/18, Fa0/19, Fa0/20 Fa0/21, Fa0/22, Fa0/23, Fa0/24 Gi0/1, Gi0/2 20 student active 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsup

Notez que le VLAN 20 est toujours actif, même si aucun port ne lui est attribué.

La sortie de show interfaces f0/18 switchport peut également être utilisée pour vérifier que le VLAN d’accès pour l’interface F0/18 a été réinitialisé au VLAN 1 comme indiqué dans la sortie.

S1# show interfaces fa0/18 switchport

Name: Fa0/18

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)3.3.10 Supprimer le VLAN

La commande de mode de configuration global no vlan vlan-id est utilisée pour supprimer un VLAN du fichier switch vlan.dat.

Attention: Avant de supprimer un VLAN, réattribuez d’abord tous les ports membres à un VLAN différent. Tous les ports qui ne sont pas déplacés vers un VLAN actif sont incapables de communiquer avec d’autres hôtes après la suppression du VLAN et jusqu’à ce qu’ils soient attribués à un VLAN actif.

L’ensemble du fichier vlan.dat peut être supprimé à l’aide de la commande privilégiée du mode EXEC delete flash:vlan.dat . La version abrégée de la commande (delete vlan.dat) peut être utilisée si le fichier vlan.dat n’a pas été déplacé de son emplacement par défaut. Après l’exécution de cette commande et le redémarrage du commutateur, les VLAN précédemment configurés ne sont plus présents. Cette commande rétablit les paramètres d’usine par défaut du commutateur en ce qui concerne les configurations de VLAN.

Remarque: Pour rétablir l’état par défaut d’un commutateur Catalyst, débranchez tous les câbles, à l’exception de la console et du câble d’alimentation, du commutateur. Ensuite, entrez la commande privilégiée du mode EXEC erase startup-config suivie de la commande delete vlan.dat .

3.3.11 Vérificateur de syntaxe – Configuration VLAN

Dans cette activité du vérificateur de syntaxe, vous implémenterez et vérifierez une configuration VLAN pour les interfaces de commutation basée sur les exigences spécifiées.

Suivez les étapes suivantes pour créer un VLAN de données :

- Enter global configuration mode.

- Create VLAN 20.

- Name the VLAN student.

- Return to privileged EXEC mode.

S1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. S1(config)#vlan 20 S1(config-vlan)#name student S1(config-vlan)#end *Mar 31, 08:55:14.5555: %SYS-5-CONFIG_I: Configured from console by console

Affichez les informations de brief VLAN.

S1#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gi0/1, Gi0/2

20 student active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupComplete the following steps to create a voice VLAN:

- Enter global configuration mode.

- Create VLAN 150.

- Name the VLAN VOICE.

- Return to global configuration mode.

S1#configure terminal S1(config)#vlan 150 S1(config-vlan)#name VOICE S1(config-vlan)#exit

Complete the following steps to assign the data and voice VLANs to a port:

- Enter interface configuration mode. Use fa0/18 comme désignation d’interface.

- Configure the port as an access port.

- Assign the data VLAN 20 to the port.

- Enable QoS settings with the mls qos trust cos command.

- Assign the voice VLAN 150 to the port.

- Return to privileged EXEC mode.

S1(config)#interface fa0/18 S1(config-if)#switchport mode access S1(config-if)#switchport access vlan 20 S1(config-if)#mls qos trust cos S1(config-if)#switchport voice vlan 150 S1(config-if)#end

Affichez les informations de brief VLAN.

S1#show vlan brief

LAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/19, Fa0/20, Fa0/21

Fa0/22, Fa0/23, Fa0/24, Gi0/1

Gi0/2

20 student active Fa0/18

150 VOICE active Fa0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupComplete the following steps to delete and verify a deleted VLAN on a port:

- Enter global configuration mode.

- Enter interface configuration mode. Use fa0/18 as the interface designation.

- Remove the data VLAN from the port.

- Use the do form of the command to display brief VLAN information.

S1#configure terminal

S1(config)#interface fa0/18

S1(config-if)#no switchport access vlan

S1(config-if)#do show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gi0/1, Gi0/2

20 student active

150 VOICE active Fa0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupComplete the following steps to assign VLAN 20 to another interface.

- Enter interface configuration mode. Use fa0/11 as the interface designation.

- Assign VLAN 20 to the port.

- Return to privileged EXEC mode.

S1(config-if)#interface fa0/11 S1(config-if)#switchport mode access S1(config-if)#switchport access vlan 20 S1(config-if)#end

Affichez les informations de brief VLAN.

S1#show vlan brief

LAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gig0/1, Gig0/2

20 student active Fa0/11

150 VOICE active Fa0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupAfficher les informations spécifiques relatives au VLAN Étudiant.

S1#show vlan name student VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 20 student active Fa0/11, Fa0/18 VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2 ---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------ 20 enet 100020 1500 - - - - - 0 0

Afficher les informations de résumé pour les VLAN

S1#show vlan summary Number of existing VLANs : 7 Number of existing VTP VLANs : 7 Number of existing extended VLANS : 0

Afficher les informations sur le switchport. Utilisez fa0/11 pour la désignation de l’interface.

S1#show interface fa0/11 switchport Name: Fa0/11 Switchport: Enabled Administrative Mode: static access Operational Mode: down Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 20 (Students) Trunking Native Mode VLAN: 1 (default) Voice VLAN: none (output omitted)

Vous avez correctement configuré et vérifié la configuration VLAN sur les interfaces de commutateur.

3.3.12 Packet Tracer – Configuration VLAN

Dans cette activité Tracer de paquets, vous allez effectuer les opérations suivantes:

- Vérifier la configuration des réseaux locaux virtuels (VLAN) par défaut

- configuration des réseaux locaux virtuels

- Attribuer des VLAN aux ports

3.4 Trunks de VLAN

3.4.1 Commandes de configuration du trunk

Maintenant que vous avez configuré et vérifié les VLANs, il est temps de configurer et de vérifier les trunks VLAN. Un trunk de VLAN est un lien de couche 2 entre deux commutateurs qui achemine le trafic pour tous les VLANs (à moins que la liste des VLANs autorisés ne soit restreinte manuellement ou dynamiquement).

Pour activer les liaisons trunks, configurez les ports d’interconnexion avec l’ensemble des commandes de configuration d’interface indiquées dans le tableau.

| Tâche | Commande IOS |

|---|---|

| Passer en mode de configuration globale. |

Switch# configure terminal |

| Passer en mode de configuration d’interface. |

Switch(config)# interface interface-id |

| Réglez le port en mode de trunking permanent. |

Switch(config-if)# switchport mode trunk |

| Choisissez un VLAN natif autre que le VLAN 1 |

Switch(config-if)# switchport trunk native vlan vlan-id |

| Indiquer la liste des VLAN autorisés sur la liaison trunk. |

Switch(config-if)# switchport trunk allowed vlan vlan-list |

| Repasser en mode d’exécution privilégié. |

Switch(config-if)# end |

3.4.2 Exemple de configuration du trunk

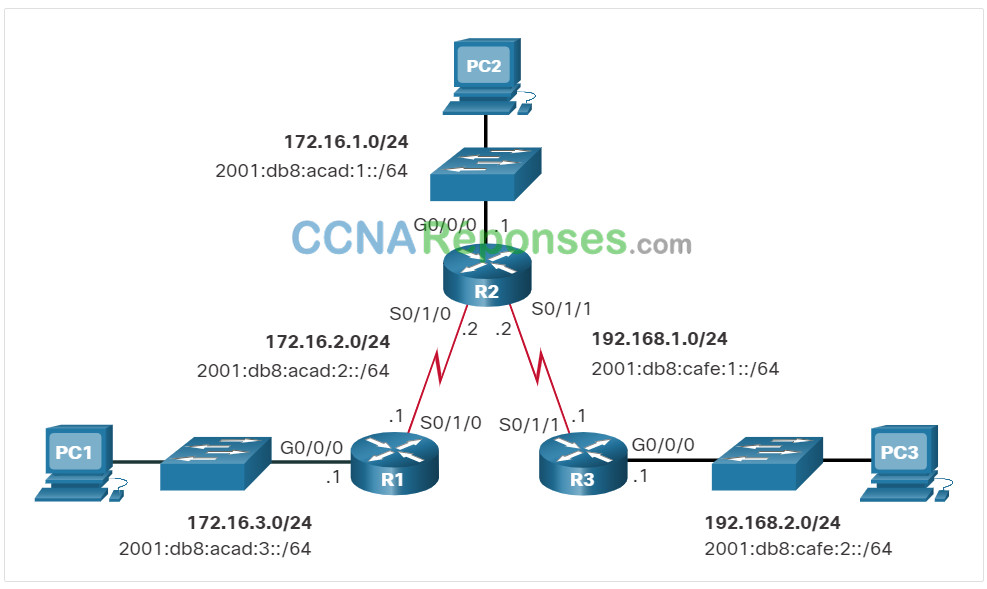

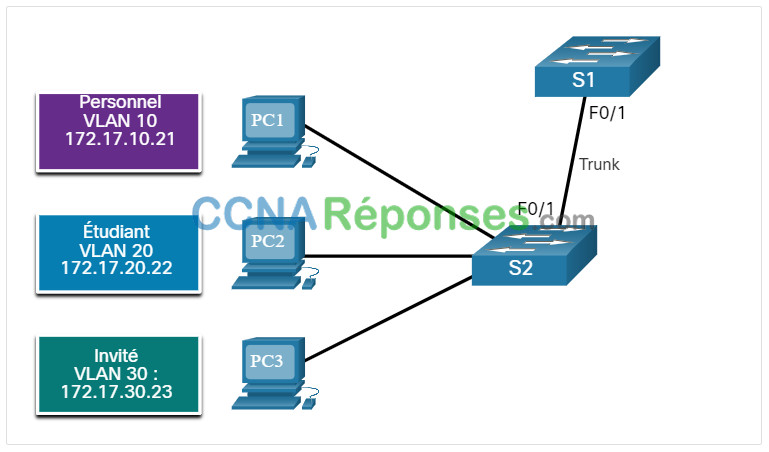

Dans la figure, les VLAN 10, 20 et 30 prennent en charge les ordinateurs de la faculté, des étudiants et des invités (PC1, PC2 et PC3). Le port F0/1 du commutateur S1 est configuré en tant que port trunk et transmet le trafic pour les VLANs 10, 20 et 30. Le VLAN 99 est défini comme VLAN natif.

Les sous-réseaux associés à chaque VLAN sont:

- VLAN 10 – Faculté/Personnel – 172.17.10.0/24

- VLAN 20 – Étudiants – 172.17.20.0/24

- VLAN 30 – Invités – 172.17.30.0/24

- VLAN 99 – Natif – 172.17.99.0/24

L’exemple montre la configuration du port F0/1 sur le commutateur S1 en tant que port de trunk. Le VLAN natif devient le VLAN 99 et la liste des VLANs autorisés est limitée à 10, 20, 30 et 99.

S1(config)# interface fastEthernet 0/1 S1(config-if)# switchport mode trunk S1(config-if)# switchport trunk native vlan 99 S1(config-if)# switchport trunk allowed vlan 10,20,30,99 S1(config-if)# end

Remarque: Cette configuration suppose l’utilisation de commutateurs Cisco Catalyst 2960 qui utilisent automatiquement l’encapsulation 802.1Q sur les liaisons trunk. D’autres commutateurs peuvent nécessiter la configuration manuelle de l’encapsulation. Configurez toujours les deux extrémités d’une liaison trunk avec le même VLAN natif. Si la configuration du trunk 802.1Q n’est pas identique à chaque extrémité, le logiciel Cisco IOS signale des erreurs.

3.4.3 Vérification de la configuration du trunk

La sortie du commutateur affiche la configuration du port de commutateur F0/1 sur le commutateur S1. La configuration est vérifiée à l’aide de la commande show interfaces interface-ID switchport

S1# show interfaces fa0/1 switchport Name: Fa0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 99 (VLAN0099) Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk associations: none Administrative private-vlan trunk private VLANs: none Operational private-vlan: none Trunking VLANs Enabled: 10,20,30,99 Pruning VLANs Enabled: 2-1001 (output omitted)

La zone surlignée en haut indique que le port F0/1 a son mode administratif réglé sur trunk. Le port est en mode trunking. La zone surlignée suivante permet de vérifier que le VLAN natif est le VLAN 99. Plus bas dans la sortie, la zone surlignée du bas montre que les VLAN 10, 20, 30 et 99 sont activés sur le trunk.

3.4.4 Réinitialisation du trunk à l’état par défaut

Utilisez les commandes no switchport trunk allowed vlan et no switchport trunk native vlan pour supprimer les VLAN autorisés et réinitialiser le VLAN natif du trunk. Lorsqu’il est remis à l’état par défaut, le trunk autorise tous les VLAN et utilise le VLAN 1 comme VLAN natif. L’exemple montre les commandes utilisées pour réinitialiser toutes les caractéristiques d’une interface de liaison aux paramètres par défaut.

S1(config)# interface fa0/1 S1(config-if)# no switchport trunk allowed vlan S1(config-if)# no switchport trunk native vlan S1(config-if)# end

The show interfaces f0/1 switchport command reveals that the trunk has been reconfigured to a default state.

S1# show interfaces fa0/1 switchport Name: Fa0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk Native VLAN tagging: enabled Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk associations: none Administrative private-vlan trunk mappings: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 (output omitted)

Cet exemple de sortie montre les commandes utilisées pour supprimer la fonction de trunk du port F0/1 de l’interrupteur S1. La commande show interfaces f0/1 switchport révèle que l’interface F0/1 est désormais en mode d’accès statique.

S1(config)# interface fa0/1 S1(config-if)# switchport mode access S1(config-if)# end S1# show interfaces fa0/1 switchport Name: Fa0/1 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled (output omitted)

3.4.5 Packet Tracer – Configurer les trunks

Dans cette activité Packet Tracer, vous allez effectuer les opérations suivantes:

- Vérification des VLAN

- Configuration des trunks

3.4.6 Travaux pratiques – Configurer les VLAN et les trunks

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Créer le réseau et configurer les paramètres de base des périphériques

- Part 2: Créer un VLAN et attribuer les ports de commutateur

- Part 3: Mettre à jour les attributions des ports VLAN et de la base de données VLAN

- Part 4: Configurer un trunk 802.1Q entre les commutateurs

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

3.5 Protocole DTP (Dynamic Trunking Protocol)

3.5.1 Introduction au DTP

Certains commutateurs Cisco ont un protocole propriétaire qui leur permet de négocier automatiquement la connexion avec un périphérique voisin. Ce protocole est appelé Dynamic Trunking Protocol (DTP). Le DTP peut accélérer le processus de configuration d’un administrateur réseau. Les interfaces de trunk réseau Ethernet prennent en charge différents modes de lignes réseau. Une interface peut être définie sur le trunk ou non, ou pour négocier le trunk avec l’interface voisine. La négociation de trunk est gérée par le protocole DTP (Dynamic Trunking Protocol) qui fonctionne uniquement de point à point, entre les périphériques réseau.

Le protocole DTP est un protocole appartenant à Cisco, qui est automatiquement activé sur les commutateurs Catalyst 2960 et Catalyst 3650. Il gère la négociation de trunk uniquement si le port du commutateur voisin est configuré dans un mode trunk qui prend en charge ce protocole. Il n’est pas pris en charge par les commutateurs d’autres fournisseurs.

Attention: Certains périphériques d’interconnexion peuvent transmettre les trames DTP de manière incorrecte, ce qui peut entraîner des erreurs de configuration. Désactivez le protocole DTP sur les interfaces du commutateur Cisco connecté aux appareils qui ne le prennent pas en charge.

La configuration DTP par défaut pour les commutateurs Cisco Catalyst 2960 et 3650 est automatique dynamique.

Pour permettre le trunking d’un commutateur Cisco vers un appareil qui ne prend pas en charge le DTP, utilisez les commandes du mode de configuration et de l’interface switchport mode trunk et switchport nonegotiate. Cela provoque l’interface pour devenir un trunk, mais il ne génère pas de trames DTP.

S1(config-if)# switchport mode trunk S1(config-if)# switchport nonegotiate

Pour réactiver le protocole de trunking dynamique, utilisez la commande switchport mode dynamic auto.

S1(config-if)# switchport mode dynamic auto

Si les ports reliant deux commutateurs sont configurés pour ignorer toutes les publicités DTP avec les commandes switchport mode trunk et switchport nonegotiate, les ports restent en mode port de trunk. Si les ports de connexion sont réglés sur auto dynamique, ils ne négocieront pas un trunk et resteront dans l’état du mode d’accès, créant ainsi une liaison de trunk inactive.

Pour configurer un port en mode trunk, utilisez la commande switchport mode trunk. Il n’y a alors pas d’ambiguïté sur l’état dans lequel se trouve le trunk ; il est toujours activé.

3.5.2 Modes d’interface négociés

La commande switchport mode a des options supplémentaires pour négocier le mode d’interface. La syntaxe de commande complète est la suivante:

Switch(config)# switchport mode { access | dynamic { auto | desirable } | trunk }Les options de la commande sont décrites dans le tableau.

| Option | Description |

|---|---|

access |

|

dynamic auto |

|

dynamic desirable |

|

trunk |

|

Utilisez la commande de configuration de l’interface switchport nonegotiate pour arrêter la négociation DTP. Le commutateur ne s’engage pas dans la négociation DTP sur cette interface. Vous pouvez utiliser cette commande uniquement lorsque le mode de port de commutation d’interface est access ou trunk. Vous devez configurer manuellement l’interface voisine en tant qu’interface de jonction pour établir une liaison de trunk.

3.5.3 Résultats d’une configuration DTP

Le tableau illustre les résultats des options de configuration DTP aux extrémités opposées d’une liaison de trunk connectée aux ports de commutateur Catalyst 2960. Configurez des liaisons trunk de manière statique autant que possible.

| Dynamic Auto | Dynamic Desirable | Trunk | Accès | |

|---|---|---|---|---|

| Dynamic Auto | Accès | Trunk | Trunk | Accès |

| Dynamic Desirable | Trunk | Trunk | Trunk | Accès |

| Trunk | Trunk | Trunk | Trunk | Connectivité limitée |

| Accès | Accès | Accès | Connectivité limitée | Access |

3.5.4 Vérification du mode DTP

Le mode DTP par défaut dépend de la version du logiciel Cisco IOS et de la plate-forme. Pour déterminer le mode DTP actuel, exécutez la commande show dtp interface comme indiqué dans la sortie.

S1# show dtp interface fa0/1 DTP information for FastEthernet0/1: TOS/TAS/TNS: ACCESS/AUTO/ACCESS TOT/TAT/TNT: NATIVE/NEGOTIATE/NATIVE Neighbor address 1: C80084AEF101 Neighbor address 2: 000000000000 Hello timer expiration (sec/state): 11/RUNNING Access timer expiration (sec/state): never/STOPPED Negotiation timer expiration (sec/state): never/STOPPED Multidrop timer expiration (sec/state): never/STOPPED FSM state: S2:ACCESS # times multi & trunk 0 Enabled: yes In STP: no

Remarque: Une bonne pratique générale consiste à définir l’interface vers trunk et nonegotiate quand une liaison trunk est nécessaire. Sur les liaisons où vous ne souhaitez pas de trunking, désactivez le mode DTP.

3.5.5 Packet Tracer – Configurer DTP

Dans cette activité Packet Tracer, vous allez configurer et vérifier le protocole DTP.

3.6 Module pratique et questionnaire

3.6.1 Packet Tracer – Implémenter les VLAN et le trunking

Dans cette activité Packet Tracer, vous allez effectuer les opérations suivantes:

- Configuration des réseaux locaux virtuels

- Attribution de ports aux VLAN

- Configurer le trunking statique

- Configurer le protocole DTP (Dynamic Trunking Protocol).

3.6.2 Travaux pratiques – Implémentation de VLAN et de trunking

Dans ce TP, vous effectuerez les opérations suivantes:

- Création du réseau et configuration des paramètres de base des périphériques

- Création du VLAN et attribution des ports de commutateur

- Configurer un trunk 802.1Q entre les commutateurs

3.6.3 Qu’est-ce que j’ai appris dans ce module?

Aperçu des VLAN

Les réseaux locaux virtuels (VLANs) sont un groupe d’appareils qui peuvent communiquer comme si chaque appareil était relié au même câble. Les VLANs reposent sur des connexions logiques au lieu de connexions physiques. Les administrateurs utilisent des VLANs pour segmenter les réseaux en fonction de facteurs tels que la fonction, l’équipe ou l’application. Chaque VLAN est considéré comme un réseau logique distinct. N’importe quel port du commutateur peut appartenir à un VLAN. Un VLAN crée un domaine de diffusion logique qui peut s’étendre sur plusieurs segments de réseau local physique. Les VLANs améliorent les performances réseau en divisant de vastes domaines de diffusion en domaines plus petits. Chaque VLAN d’un réseau commuté correspond à un réseau IP ; par conséquent, la conception de VLAN doit utiliser un système d’adressage réseau hiérarchique. Les types de VLAN incluent le VLAN par défaut, les VLAN de données, le VLAN natif, les VLAN de gestion. et les VLANs vocaux.

VLAN dans un environnement à commutation multiple

Un trunk VLAN n’appartient pas à un VLAN spécifique. Il s’agit d’un canal pour plusieurs VLAN entre les commutateurs et les routeurs. Un trunk VLAN est un lien point à point entre deux appareils de réseau qui transportent plus d’un VLAN. Un trunk de VLAN permet d’étendre les VLANs à l’ensemble d’un réseau. Lorsque des VLANs sont implémentés sur un commutateur, la transmission du trafic monodiffusion, multidiffusion et diffusion à partir d’un hôte figurant sur un VLAN donné est limitée aux périphériques se trouvant sur ce VLAN. Les champs de balise VLAN incluent le type, la priorité utilisateur, la CFI et le VID. Certains appareils ajoutent une balise VLAN au trafic VLAN natif. Si un port trunk 802.1Q reçoit une trame marquée avec le VID qui est le même que celui du VLAN natif, il supprime la trame. Un VLAN voix distinct est nécessaire pour prendre en charge la voix sur IP (VoIP). Les stratégies de QoS et de sécurité peuvent être appliquées au trafic vocal. Le trafic VLAN vocal doit être marqué avec une valeur de priorité CoS de couche 2 appropriée.

Configuration VLAN

Différents commutateurs Cisco Catalyst prennent en charge différents nombres de VLAN, y compris les VLANs à plage normale et les VLANs à plage étendue. Lors de la configuration de VLAN à portée normale, les détails de la configuration sont stockés dans la mémoire flash du commutateur dans un fichier appelé vlan.dat. Bien que ce n’est pas nécessaire, il est recommandé d’enregistrer les modifications de configuration en cours dans la configuration de démarrage. Après la création d’un VLAN, l’étape suivante consiste à lui attribuer des ports. Il existe plusieurs commandes pour définir un port comme port d’accès et l’attribuer à un VLAN. Les VLANs sont configurés sur le port du commutateur et non sur l’appareil final. Un port d’accès ne peut appartenir qu’à un seul VLAN de données à la fois. Cependant, un port peut également être associé à un VLAN vocal. Par exemple, un port connecté à un téléphone IP et à un appareil terminal serait associé à deux VLANs : un pour la voix et un pour les données. Une fois qu’un VLAN est configuré, les configurations VLAN peuvent être validées à l’aide des commandes IOS de Cisco show. Si le port d’accès du commutateur a été attribué de manière incorrecte à un VLAN, il vous suffit de saisir à nouveau la commande de configuration de l’interface switchport access vlan vlan-id avec l’ID VLAN correct. La commande de mode de configuration global no vlan vlan-id est utilisée pour supprimer un VLAN du fichier switch vlan.dat.

VLAN Trunks

Un trunk de VLAN est un lien de couche 2 OSI entre deux commutateurs qui achemine le trafic pour tous les VLAN. Il existe plusieurs commandes pour configurer les ports d’interconnexion. Pour vérifier la configuration du trunk VLAN, utilisez la commande show interfaces interface-ID switchport. Utilisez les commandes no switchport trunk allowed vlan etno switchport trunk native vlan pour supprimer les VLAN autorisés et réinitialiser le VLAN natif du trunk.

Protocole de liaison dynamique

Une interface peut être définie sur le trunk ou non, ou pour négocier le trunk avec l’interface voisine. La négociation de trunk est gérée par le protocole DTP (Dynamic Trunking Protocol) qui fonctionne uniquement de point à point, entre les périphériques réseau. Le DTP est un protocole propriétaire de Cisco qui gère la négociation du trunk seulement si le port du commutateur voisin est configuré dans un mode de trunk qui supporte le DTP. Pour permettre le trunking d’un commutateur Cisco vers un appareil qui ne prend pas en charge le DTP, utilisez les commandes du mode de configuration et de l’interface switchport mode trunk et switchport nonegotiate. La commande switchport mode a des options supplémentaires pour négocier le mode d’interface, y compris l’accès, l’auto dynamique, dynamique souhaitable et le trunk. Pour vérifier le mode DTP actuel, exécutez la commande show dtp interface.