12.4.2 Module 12 – Questionnaire sur l’infrastructure de sécurité réseau réponses

1. Quel est le but d’un pare-feu personnel sur un ordinateur ?

- Pour protéger le matériel contre les risques d’incendie

- Pour filtrer le trafic qui se déplace à l’intérieur et à la sortie du PC

- Pour protéger l’ordinateur contre les virus et les logiciels malveillants

- Pour augmenter la vitesse de la connexion Internet

2. Quelle est la principale différence entre la mise en œuvre des dispositifs IDS et IPS ?

- Un IDS peut avoir un impact négatif sur le flux de paquets, alors qu’un IPS ne peut pas le faire.

- Un IDS doit être déployé avec un périphérique pare-feu, alors qu’un IPS peut remplacer un pare-feu.

- Un IDS permettrait au trafic malveillant de passer avant qu’il ne soit adressé, alors qu’un IPS l’arrête immédiatement.

- Un IDS utilise une technologie basée sur la signature pour détecter les paquets malveillants, tandis qu’un IPS utilise une technologie basée sur le profil.

3. Quelles sont les deux informations qui doivent apparaître dans le schéma de topologie logique d’un réseau ? (Choisissez deux propositions.)

- Le type de périphérique

- La version d’OS/IOS

- Le type de connexion

- L’identifiant de l’interface

- La spécification des câbles

- Les type et identifiant des câbles

4. Pouvez-vous citer une caractéristique d’un réseau WAN ?

- Il connecte plusieurs réseaux qui sont géographiquement dispersés.

- Il s’étend sur un campus ou une ville pour permettre le partage de ressources régionales.

- Il est généralement détenu et géré par un seul foyer ou une société.

- Il a besoin d’un point d’accès sans fil pour connecter les utilisateurs au réseau.

5. Quelle technologie de surveillance du réseau permet à un commutateur de copier et de transférer le trafic envoyé et reçu sur plusieurs interfaces, via une autre interface, vers un dispositif d’analyse du réseau ?

- NetFlow

- Système de surveillance du réseau

- Mise en miroir des ports

- SNMP

6. Pouvez-vous citer une fonction d’un pare-feu proxy ?

- Il se connecte à des serveurs distants pour le compte de clients

- Il filtre le trafic IP entre des interfaces pontées

- Il utilise des signatures pour détecter les modèles de trafic réseau

- Il abandonne ou transmet le trafic sur la base des informations de l’en-tête du paquet

7. Quelle technologie est utilisée par Cisco Advanced Malware Protection (AMP) comme moyen de protection et de défense contre les menaces connues et nouvelles ?

- Contrôle d’admission réseau

- Filtrage et mise en liste noire de sites web

- Profilage du réseau

- Informations sur les menaces

8. Comment une adresse IP source est-elle utilisée dans une liste de contrôle d’accès standard ?

- Il s’agit du critère utilisé pour filtrer le trafic.

- Elle sert à déterminer la passerelle par défaut du routeur auquel la liste de contrôle d’accès est appliquée.

- C’est l’adresse qu’un routeur doit utiliser pour déterminer le meilleur chemin pour transmettre les paquets.

- Il s’agit d’une adresse inconnue ; la liste de contrôle d’accès doit donc être placée sur l’interface la plus proche de l’adresse source.

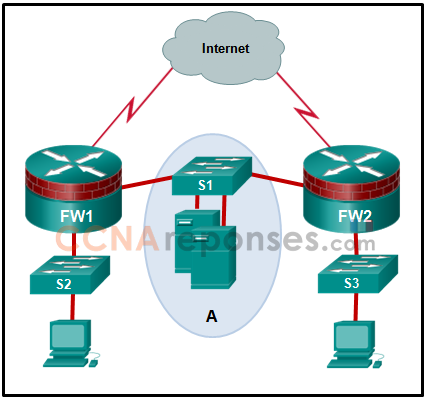

9. Reportez-vous à l’illustration. Le réseau « A » contient plusieurs serveurs d’entreprise auxquels des hôtes accèdent via Internet pour obtenir des informations sur la société. Quel terme est utilisé pour décrire le réseau « A » ?

- DMZ

- Réseau interne

- Limite de sécurité du périmètre

- Réseau non fiable

10. Quel service réseau permet aux administrateurs de surveiller et de gérer les périphériques réseau ?

- Protocole NTP

- SNMP

- Syslog

- NetFlow

11. Quel protocole offrant des services d’authentification, d’intégrité et de confidentialité est également un type de réseau privé virtuel ?

- AES

- ESP

- IPsec

- MD5

12. Parmi les affirmations suivantes, laquelle est une caractéristique du protocole TACACS+ ?

- Il associe l’authentification et l’autorisation au sein d’un seul processus.

- Il chiffre tout le corps du paquet pour des communications plus sécurisées.

- Il utilise le protocole UDP pour garantir un transfert plus efficace des paquets.

- Il masque les mots de passe lors de la transmission à l’aide du protocole PAP et envoie le reste du paquet en texte clair.

13. Quelle couche du modèle de conception hiérarchique est une limite de contrôle entre les autres couches ?

- Accès

- Cœur de réseau

- Distribution

- Réseau