Modules 6 – 8: WAN Concepts Exam Français

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN Réponses

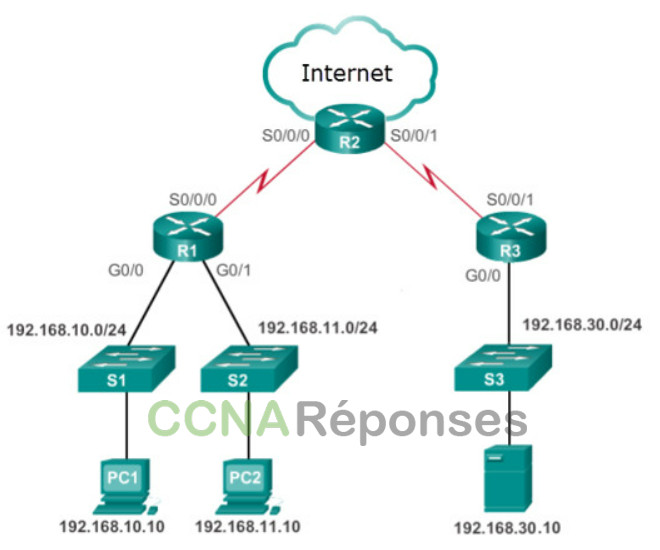

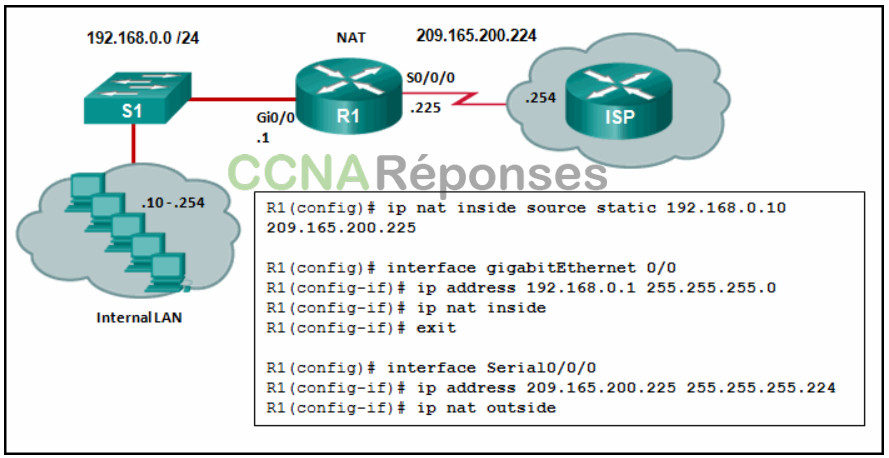

1. Examinez l’illustration. Que faut-il faire pour terminer la configuration de la NAT statique sur R1 ?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 1

- R1 doit être configuré avec la commande ip nat inside source static 209.165.200.200 192.168.11.11 .

- R1 doit être configuré avec la commande ip nat inside source static 209.165.200.1 192.168.11.11 .

- L’interface S0/0/0 doit être configurée avec la commande ip nat outside .

- L’interface Fa0/0 doit être configurée avec la commande no ip nat inside .

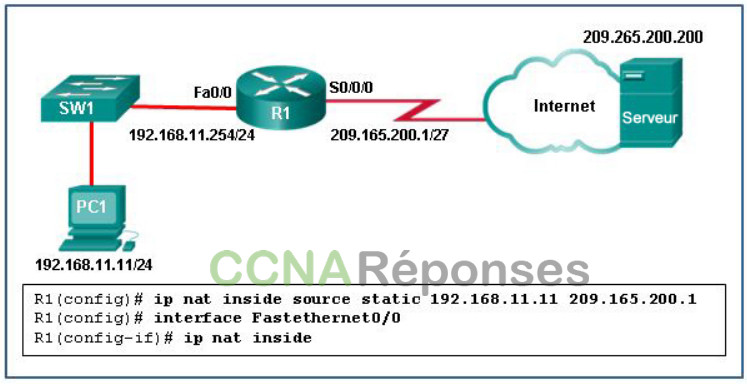

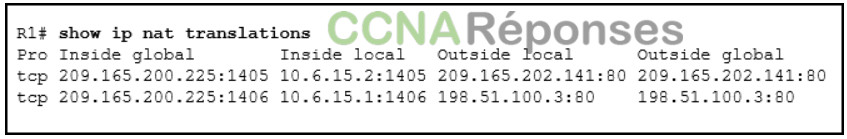

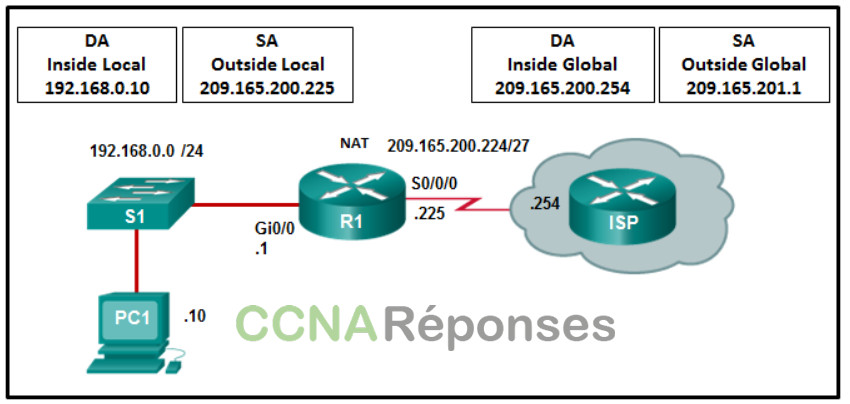

2. Reportez-vous à l’illustration. Du point de vue de R1, le routeur NAT, quelle adresse est l’adresse globale interne?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 2

- 192.168.0.10

- 209.165.200.254

- 209.165.200.225

- 192.168.0.1

3. Reportez-vous à l’illustration. Compte tenu des commandes comme indiqué, combien d’hôtes sur le réseau local interne hors R1 peuvent avoir des traductions NAT simultanées sur R1?

- 1

- 244

- 255

- 10

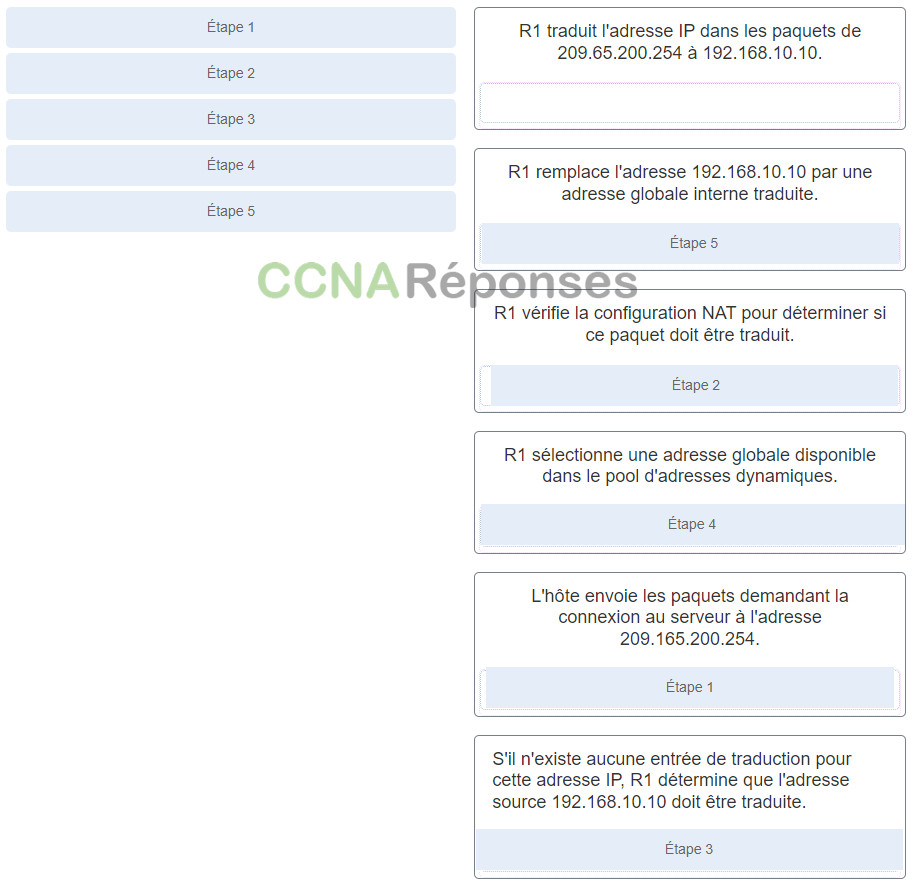

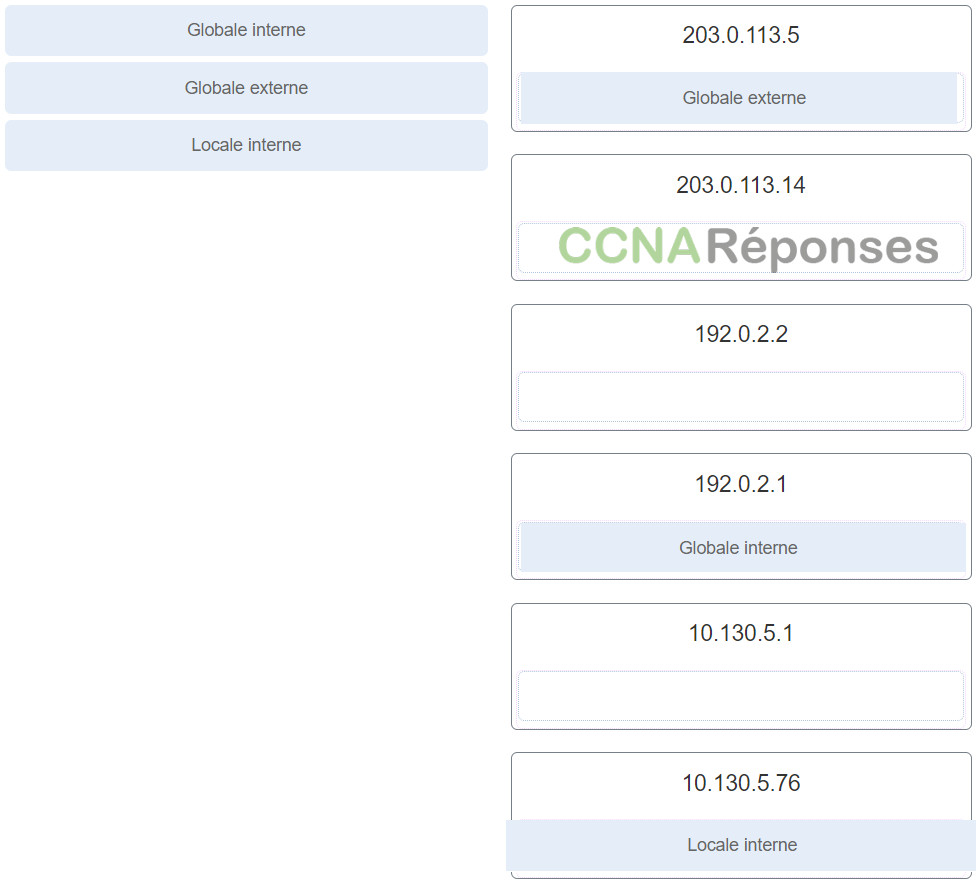

4. Associez les étapes aux actions utilisées lorsqu’un hôte interne dont l’adresse IP est 192.168.10.10 tente d’envoyer un paquet à un serveur externe dont l’adresse IP est 209.165.200.254 via un routeur R1 exécutant la NAT dynamique. (Les options ne doivent pas être toutes utilisées.)

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 5

5. Quel inconvénient l’utilisation de la traduction PAT des deux côtés de la transmission présente-t-elle ?

- La sécurité de la communication en pâtit.

- L’adressage IPv4 d’hôte est complexe.

- La traçabilité IPv4 de bout en bout est perdue.

- La flexibilité des connexions à Internet est réduite.

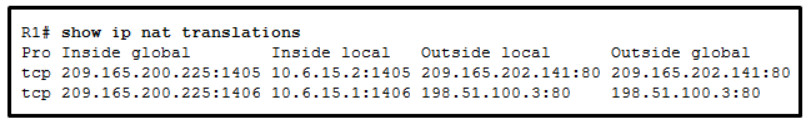

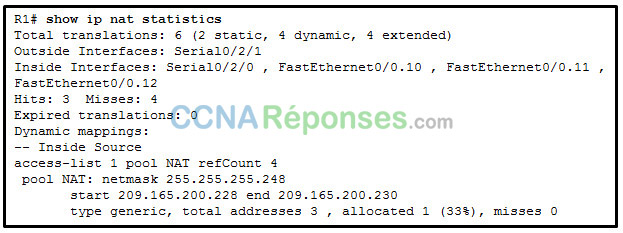

6. Reportez-vous à l’illustration. Sur la base de la sortie affichée, quel type de NAT a été implémenté?

- NAT statique avec une entrée

- NAT dynamique avec un pool de deux adresses IP publiques

- PAT à l’aide d’une interface externe

- NAT statique avec un pool NAT

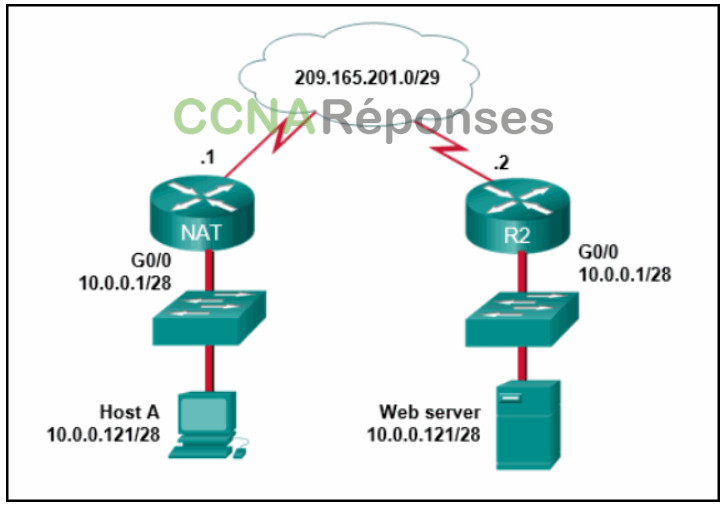

7. Reportez-vous à l’illustration. Du point de vue des utilisateurs derrière le routeur NAT, quel type d’adresse NAT est 209.165.201.1?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 11

- Globale interne

- Locale externe

- Locale interne

- Globale externe

8. Quel est l’objectif du mot clé overload dans la commande iip nat inside source list 1 pool NAT_POOL overload ?

- Il permet à une liste d’hôtes internes de communiquer avec un groupe spécifique d’hôtes externes.

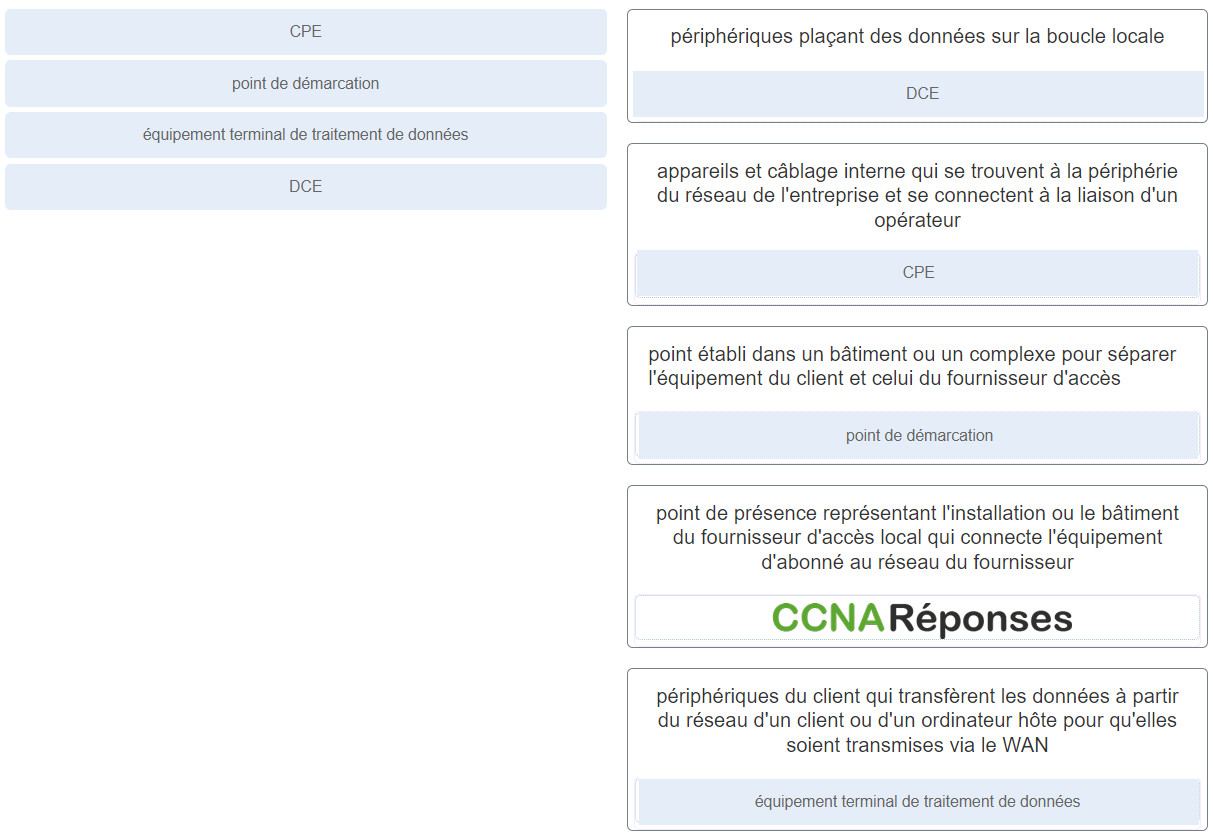

- Il permet à de nombreux hôtes internes de partager une ou quelques adresses globales internes.

- Il permet aux hôtes internes d’utiliser un pool d’adresses globales internes.

- Il permet aux hôtes externes d’établir des sessions avec des hôtes internes.

9. Reportez-vous à l’illustration. Quelle adresse source est utilisée par le routeur R1 pour les paquets transmis sur Internet ?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 14

- 198.51.100.3

- 209.165.200.225

- 209.165.202.141

- 10.6.15.2

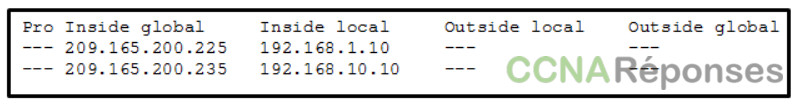

10. Examinez l’illustration. D’après le résultat présenté dans cette illustration, quels énoncés sont exacts ? (Choisissez deux réponses.)

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 17

- L’hôte dont l’adresse est 209.165.200.235 répond aux requêtes en utilisant l’adresse source 192.168.10.10.

- L’hôte dont l’adresse est 209.165.200.235 répond aux requêtes en utilisant l’adresse source 209.165.200.235.

- Ce résultat est celui de la commande show ip nat translations .

- Le trafic dont l’adresse de destination est celle d’un serveur Web public provient de l’adresse IP 192.168.1.10.

- Ce résultat est celui de la commande show ip nat statistics .

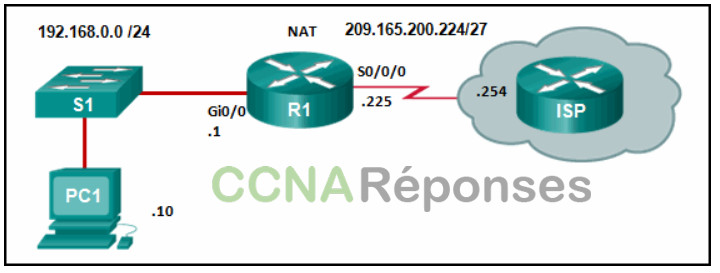

11. Quelles sont les deux technologies catégorisées comme infrastructures WAN privées ? (Choisissez deux propositions.)

- DSL

- MetroE

- Câble

- Frame Relay

- VPN

12. Quel scénario de réseau nécessite l’utilisation d’un WAN ?

- Les employés doivent accéder aux pages Web hébergées sur les serveurs Web de l’entreprise dans la DMZ au sein de leur bâtiment.

- Lors de leurs déplacements, les employés doivent se connecter au serveur de messagerie de l’entreprise par l’intermédiaire d’un VPN.

- Les stations de travail des employés doivent obtenir des adresses IP attribuées dynamiquement.

- Les employés de la filiale ont besoin de partager des fichiers avec le siège social qui se trouve dans un autre bâtiment, et ce, sur le même réseau de campus.

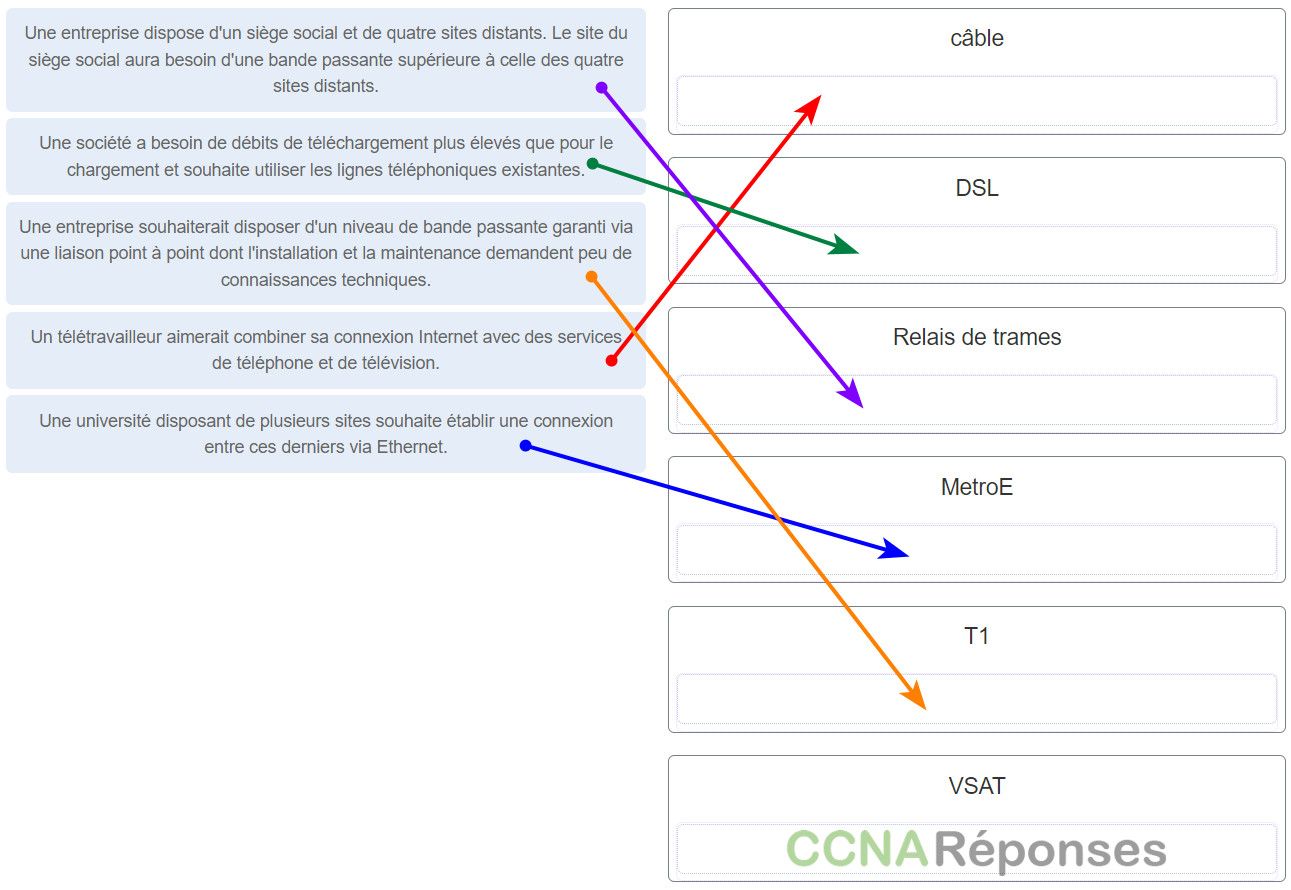

13. Reliez le scénario à la solution WAN adaptée. (Les options ne sont pas toutes utilisées.)

14. Dans quel cas une entreprise déciderait-elle de mettre en œuvre un WAN d’entreprise ?

- Lorsque ses employés sont répartis sur plusieurs filiales

- Lorsque l’entreprise décide de sécuriser son LAN d’entreprise

- Lorsque le nombre d’employés dépasse la capacité du LAN

- Lorsqu’il est prévu que le réseau englobe plusieurs bâtiments

15. Quel algorithme est utilisé avec IPsec pour assurer la confidentialité des données?

- Diffie-Hellman

- AES

- SHA

- RSA

- MD5

16. Quelle solution VPN permet d’utiliser un navigateur Web pour établir un tunnel VPN d’accès distant sécurisé vers l’ASA?

- SSL sans client

- site à site à l’aide d’une clé prépartagée

- site à site à l’aide d’une ACL

- SSL basé sur le client

17. Quelle fonction de sécurité IPsec garantit que les données reçues via un VPN n’ont pas été modifiées en transit?

- confidentialité

- authentification

- intégrité

- échange sécurisé de clés

18. Quelles sont les deux technologies qui fournissent des solutions VPN gérées par l’entreprise? (Choisissez deux.)

- Couche 2 MPLS VPN

- relayage de trames (Frame Relay)

- Réseau privé virtuel site à site (VPN)

- Couche 3 MPLS VPN

- VPN d’accès à distance

19. Quels sont les deux types de VPN qui sont des exemples de VPN d’accès à distance gérés par l’entreprise? (Choisissez deux.)

- VPN IPsec basé sur le client

- VPN IPsec

- VPN SSL sans client

- VPN GRE sur IPsec

- VPN d’interface de tunnel virtuel IPsec

20. Parmi les affirmations suivantes, laquelle s’applique à un VPN site à site ?

- Il oblige les hôtes à utiliser un logiciel client VPN pour encapsuler le trafic.

- Il nécessite le placement d’un serveur VPN à la périphérie du réseau de l’entreprise.

- Il nécessite une passerelle VPN à chaque extrémité du tunnel pour chiffrer et déchiffrer le trafic.

- Il nécessite une architecture client/serveur.

21. Quelle est la fonction de l’algorithme Diffie-Hellman dans le cadre de travail IPsec?

- permet aux pairs d’échanger des clés partagées

- fournit une authentification

- garantit l’intégrité des messages

- fournit un cryptage des données puissant

22. Qu’est-ce que la surcharge NAT utilise pour suivre plusieurs hôtes internes qui utilisent une adresse globale interne?

- Les numéros de système autonome

- Adresses MAC

- Numéros de port

- Adresses IP

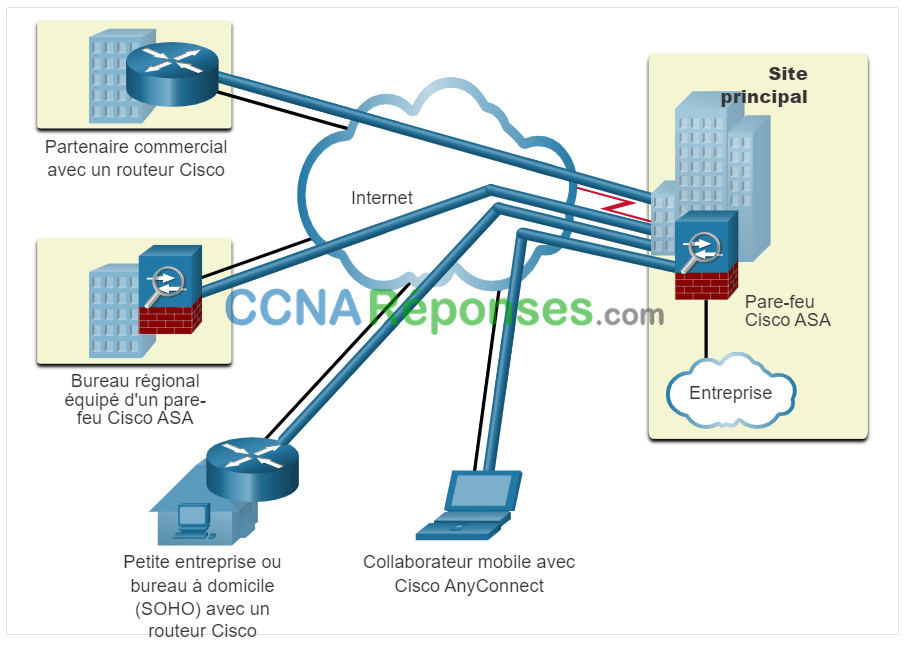

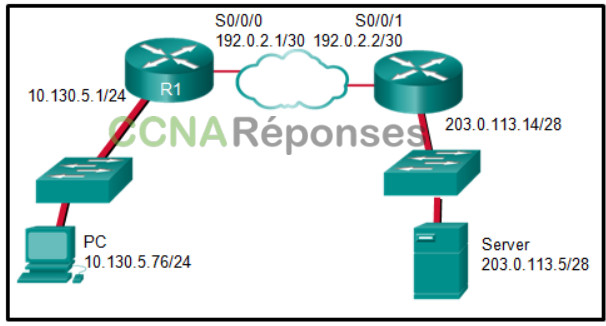

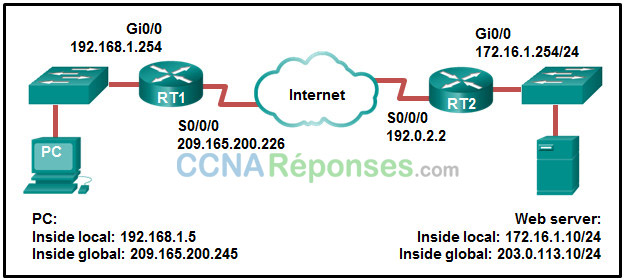

23. Reportez-vous à l’illustration. Le PC envoie un paquet au serveur sur le réseau distant. Le routeur R1 effectue une surcharge NAT. Du point de vue du PC, faire correspondre le type d’adresse NAT avec l’adresse IP correcte. (les options ne doivent pas être toutes utilisées.)

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 38

24. Reportez-vous à l’illustration. R1 est configuré pour NAT statique. Quelle adresse IP les hôtes Internet utiliseront-ils pour atteindre PC1 ?

- 192.168.0.10

- 192.168.0.1

- 209.165.200.225

- 209.165.201.1

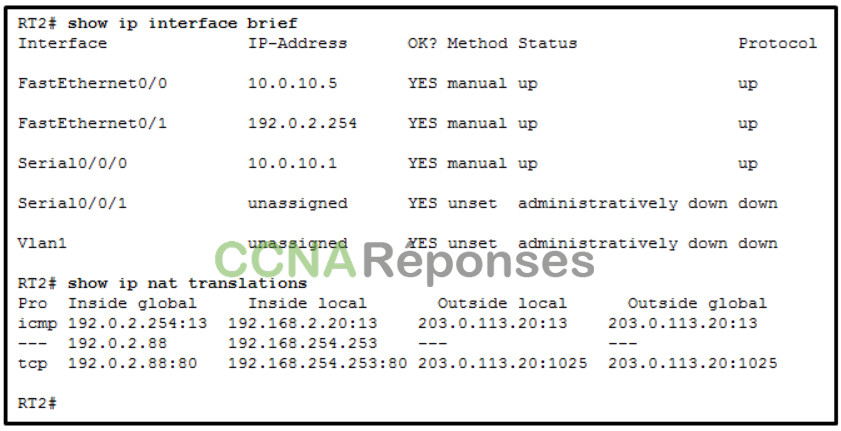

25. Reportez-vous à l’illustration. Un administrateur réseau affiche la sortie de la commande show ip nat translations . Quelle instruction décrit correctement la traduction NAT qui se produit sur le routeur RT2?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 40

- Le trafic provenant d’une adresse IPv4 source de 192.168.254.253 est traduit en 192.0.2.88 au moyen d’un NAT statique.

- Le trafic provenant d’une adresse publique IPv4 source qui provient du trafic sur Internet pourrait atteindre des adresses IPv4 internes privées.

- Le trafic provenant d’une adresse IPv4 source de 192.168.2.20 est traduit par le routeur RT2 pour atteindre une adresse IPv4 de destination 192.0.2.254.

- Le trafic provenant d’une adresse IPv4 source de 192.0.2.88 est traduit par le routeur RT2 pour atteindre une adresse IPv4 de destination 192.168.254.253.

26. Citez deux services d’infrastructure WAN qui sont des exemples de connexions privées. (Choisissez deux réponses.)

- DSL

- Frame Relay

- Câble

- Technologie sans fil

- T1/E1

27. Quelles sont les deux déclarations concernant la relation entre les LAN et les WAN? (Choisissez deux réponses.)

- Les réseaux WAN sont généralement gérés par plusieurs fournisseurs de services Internet, mais les réseaux locaux sont généralement gérés par des organisations ou des particuliers.

- Les réseaux WAN connectent les réseaux locaux à une vitesse plus lente que les réseaux locaux connectent leurs périphériques internes.

- Les réseaux locaux et les réseaux étendues connectent les périphériques terminaux.

- Les réseaux locaux connectent plusieurs réseaux WAN ensemble.

- Les réseaux WAN doivent être publics, mais les réseaux locaux peuvent être détenus par des entités publiques ou privées.

28. Quelle déclaration décrit une caractéristique importante d’un VPN de site à site??

- Cela nécessite l’utilisation d’un client VPN sur le PC du hôte.

- Une fois la connexion initiale établie, elle peut modifier dynamiquement les informations de connexion.

- Il est idéalement adapté à une utilisation par des travailleurs mobiles.

- Il est généralement mis en œuvre sur les réseaux par modem commutés et câblés.

- Il doit être configuré statiquement.

29. Comment fonctionne le tunneling sur un VPN ?

- Tous les paquets entre deux hôtes sont attribués à un seul support physique pour garantir la confidentialité des paquets.

- De nouveaux en-têtes d’un ou de plusieurs protocoles VPN encapsulent les paquets d’origine.

- Un circuit dédié est établi entre les périphériques source et de destination pendant la durée de la connexion.

- Les paquets sont déguisés pour ressembler à d’autres types de trafic afin qu’ils soient ignorés par les pirates éventuels.

30. Quelle déclaration décrit un VPN?

- Les VPN utilisent des connexions physiques dédiées pour transférer des données entre des utilisateurs distants.

- Les VPN utilisent des connexions logiques pour créer des réseaux publics via Internet.

- Les VPN utilisent des connexions virtuelles pour créer un réseau privé via un réseau public.

- Les VPN utilisent un logiciel de virtualisation de source ouverte pour créer le tunnel via Internet.

31. Ouvrez le fichier d’activité Packet Tracer.Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quel problème empêche PC-A de communiquer avec Internet?

- La liste d’accès utilisée dans le processus NAT fait référence au mauvais sous-réseau.

- La route statique ne doit pas faire référence à l’interface, mais plutôt à l’adresse extérieure.

- Ce routeur doit être configuré pour utiliser le NAT statique au lieu de PAT.

- Les interfaces NAT ne sont pas correctement attribuées.

- La commande ip nat inside source fait référence à la mauvaise interface.

32. Quel type d’adresse est 64.100.190.189?

- public

- privé

33. Quel type de VPN a à la fois des implémentations de couche 2 et de couche 3?

- VPN multipoint dynamique

- VPN MPLS

- VPN SSL

- GRE sur IPsec

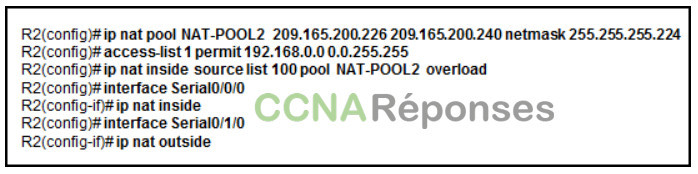

34. xaminez l’illustration. Un administrateur réseau a configuré R2 pour la traduction d’adresses de port (PAT). Pourquoi la configuration est-elle incorrecte ?

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN

- Il manque l’entrée NAT statique.

- La liste de contrôle d’accès ne définit pas la liste des adresses à traduire.

- Le mot clé overload n’aurait pas dû être appliqué.

- NAT-POOL2 n’est pas lié à la liste de contrôle d’accès adéquate.

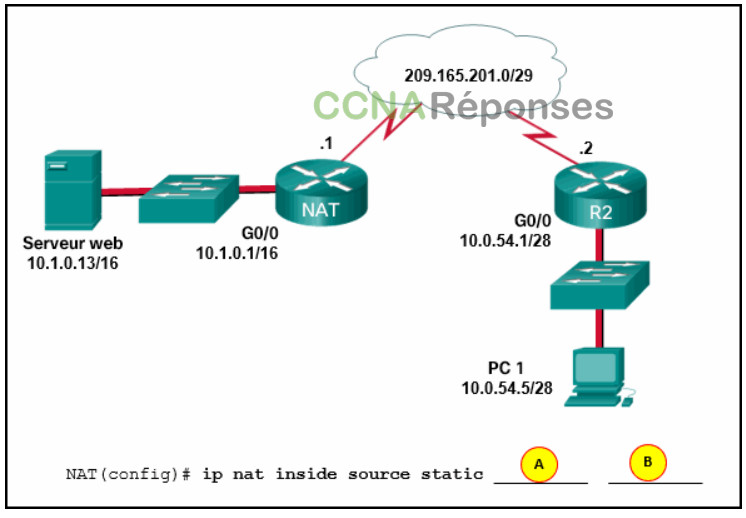

35. Reportez-vous à l’illustration. La fonction NAT statique est configurée pour autoriser PC 1 à accéder au serveur Web sur le réseau interne. Quelles adresses doivent remplacer les points A et B pour terminer la configuration de la NAT statique ? (Choisissez deux réponses.)

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 12

- A = 10.1.0.13

- A = 209.165.201.2

- B = 209.165.201.1

- B = 209.165.201.7

- B = 10.0.254.5

36. Quelles sont les deux adresses spécifiées dans une configuration NAT statique?

- Globale interne et locale externe

- Globale externe et locale externe

- Locale interne et globale interne

- Locale interne et globale externe

37. Examinez l’illustration. La configuration NAT appliquée au routeur est la suivante :

ERtr(config)# access-list 1 permit 10.0.0.0 0.255.255.255 ERtr(config)# ip nat pool corp 209.165.201.6 209.165.201.30 netmask 255.255.255.224 ERtr(config)# ip nat inside source list 1 pool corp overload ERtr(config)# ip nat inside source static 10.10.10.55 209.165.201.4 ERtr(config)# interface gigabitethernet 0/0 ERtr(config-if)# ip nat inside ERtr(config-if)# interface serial 0/0/0 ERtr(config-if)# ip nat outside

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 16

D’après la configuration et le résultat affichés, que peut-on dire de l’état de la NAT au sein de l’organisation ?

- La NAT fonctionne.

- La NAT statique fonctionne, mais pas la NAT dynamique.

- Les informations fournies sont insuffisantes pour déterminer si la NAT statique et la NAT dynamique fonctionnent.

- La NAT dynamique fonctionne, mais pas la NAT statique.

38. Une entreprise envisage de changer sa connexion WAN pour son réseau local. Quelles sont les deux options représentatives d’une architecture WAN privée ? (Choisissez deux propositions.)

- WAN Ethernet

- Wi-Fi municipal

- ligne louée

- ligne d’abonné numérique

- câble

39. Mettez en correspondance chaque composant d’une connexion WAN et sa description. (Les options ne sont pas toutes utilisées.)

Enterprise Networking, Security, and Automation (Version 7.00) – Examen des concepts WAN 20

40. Quelle est la fonction de l’algorithme HMAC (Code d’authentification de message haché) dans la configuration d’un VPN IPsec?

- protège les clés IPsec pendant la négociation de session

- garantit l’intégrité des messages

- crée un canal sécurisé pour la négociation des clés

- authentifie les pairs IPsec

41. Quels sont les deux algorithmes de hachage utilisés avec IPsec AH pour garantir l’authenticité? (Choisissez deux.)

- SHA

- RSA

- AES

- MD5

- DH

42. Quels deux algorithmes peuvent faire partie d’une politique IPsec pour fournir le chiffrement et le hachage pour protéger le trafic intéressant?? (Choisissez deux.)

- DH

- SHA

- RSA

- PSK

- AES

43. Quel protocole crée une connexion virtuelle de point à point vers un trafic de tunnel non chiffré entre les routeurs Cisco et provenant de différents types de protocole ?

- IPsec

- GRE

- OSPF

- Protocole IKE

44. Quel type d’adresse est 198.133.219.148?

- privé

- public

45. Quel type de VPN implique un protocole de tunnel non sécurisé encapsulé par IPSec?

- VPN multipoint dynamique

- Interface de tunnel virtuel IPSec

- VPN SSL

- GRE sur IPsec

46. Quel type d’adresse est 192.168.7.126?

- public

- privé

47. Quels deux terminaux peuvent être de l’autre côté d’un VPN de site à site ASA configuré à l’aide d’ASDM? (Choisissez deux.)

- Commutateur de Frame Relay

- Commutateur DSL

- Commutateur multicouche

- Routeur ISR

- un autre ASA

48. Quel type de VPN prend en charge plusieurs sites en appliquant des configurations aux interfaces virtuelles plutôt qu’aux interfaces physiques?

- VPN multipoint dynamique

- VPN MPLS

- Interface de tunnel virtuel IPSec

- GRE sur IPsec

49. En termes de NAT, quel type d’adresse désigne l’adresse IPv4 globalement routable d’un hôte de destination sur l’internet ?

- Locale externe

- Globale interne

- Globale externe

- Locale interne

50. Reportez-vous à l’illustration. La NAT est configurée sur RT1 et RT2. Le PC envoie une requête au serveur Web. Quelle adresse IPv4 est l’adresse IP source du paquet entre RT2 et le serveur Web?

- 209.165.200.245

- 203.0.113.10

- 192.168.1.5

- 172.16.1.10

- 172.16.1.254

- 192.0.2.2

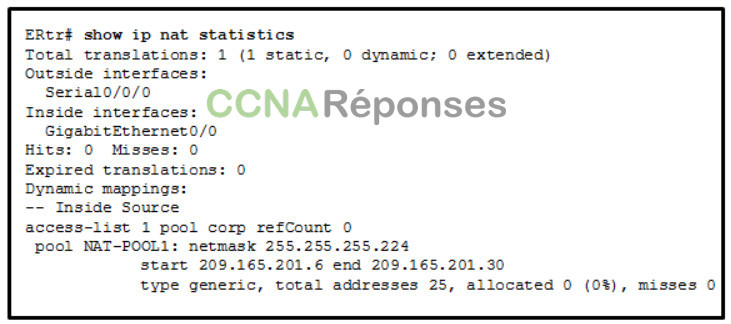

51. Examinez l’illustration. Un administrateur réseau vient de configurer la traduction d’adresses et vérifie la configuration. Que peut-il vérifier ? (Choisissez trois réponses.)

- Que la traduction d’adresses fonctionne.

- Qu’une liste de contrôle d’accès standard numérotée 1 est utilisée dans le cadre du processus de configuration.

- Que les hôtes utilisent trois adresses du pool NAT.

- Que le nom du pool NAT est refCount.

- Que deux types de NAT sont activés.

- Qu’un port du routeur ne participe pas à la traduction d’adresses.

52. Quelle situation décrit les transmissions de données via une connexion WAN?

- Un directeur envoie un courriel à tous les employés du département ayant des bureaux situés dans plusieurs bâtiments.

- Un employé partage un fichier de base de données avec un collègue qui se trouve dans une filiale de l’autre côté de la ville.

- Un administrateur réseau du bureau accède à distance à un serveur Web situé dans le centre de données à la périphérie du campus.

- Un employé imprime un fichier via une imprimante en réseau située dans un autre bâtiment.

53. Quel type d’adresse est 192.168.7.98?

- privé

- public

54. Quel type d’adresse est 10.131.48.7?

- public

- privé

55. Quel type de VPN se connecte à l’aide de la fonctionnalité TLS (Transport Layer Security)?

- Interface de tunnel virtuel IPSec

- VPN SSL

- VPN MPLS

- VPN multipoint dynamique

56. Quel type d’adresse est 10.100.126.126?

- privé

- public