Examen Checkpoint: des technologies de réseau émergentes

Modules 13 et 14 du programme d’études CCNA3 – Mise en réseau, sécurité et automatisation des entreprises (ENSA) v7.0 Réponses Français

1. Quelle opportunité en matière de cloud computing l’utilisation de matériel réseau tel que des routeurs et des commutateurs peut-elle offrir à une entreprise ?

- Logiciel en tant que service (SaaS)

- Sans fil en tant que service (WaaS)

- Navigateur en tant que service (BaaS)

- Infrastructure en tant que service (IaaS)

2. Quel est le type d’hyperviseur le plus susceptible d’être utilisé dans un data center ?

- Type 2

- Type 1

- Hadoop

- Nexus

3. Qu’est-ce qui caractérise un hyperviseur de type 1 ?

- il est installé sur un système d’exploitation existant

- il convient mieux aux particuliers qu’aux entreprises et à leurs environnements

- il est installé directement sur le serveur

- ne nécessite pas de logiciel de console de gestion

4. Quel composant est considéré comme le cerveau de l’architecture ACI et traduit les politiques d’application ?

- l’hyperviseur

- les points de terminaison du profil d’applications réseau

- le contrôleur d’infrastructure de politique d’application

- le commutateur Nexus 9000

5. Deux couches du modèle OSI sont associées aux fonctions SDN du plan de contrôle du réseau utilisées pour la prise de décision relative au transfert des fichiers. Lesquelles ? (Choisissez deux réponses.)

- Couche 1

- Couche 2

- Couche 3

- Couche 4

- Couche 5

6. À partir de quoi est préremplie la FIB des appareils Cisco qui utilisent le CEF pour traiter les paquets ?

- le DSP

- la table ARP

- la table de routage

- la table de contiguïté

7. Quelle est la fonction du plan de données d’un appareil de réseau ?

- résolution d’adresses MAC

- transfert de flux de trafic

- création de la table de routage

- envoi d’informations au CPU pour traitement

8. Quelle affirmation décrit le concept de cloud computing ?

- séparation de l’application du matériel

- séparation du plan de contrôle du plan de données

- séparation du système d’exploitation du matériel

- séparation du plan de gestion du plan de contrôle

9. Quels sont les deux avantages, pour une entreprise, associés à l’adoption de la virtualisation et du cloud computing ? (Choisissez deux propositions.)

- dépendance accrue envers les ressources informatiques sur site

- traitement distribué de vastes jeux de données de l’ordre de plusieurs téraoctets

- réponse rapide face au besoin croissant de volumes de données

- modèle de facturation à l’utilisation, ce qui permet aux entreprises de gérer leurs dépenses informatiques et de stockage comme un service

- suppression des vulnérabilités face aux cyberattaques

10. Une petite entreprise envisage de faire migrer plusieurs de ses fonctions de data center vers le cloud. Quels sont les avantages de cette structure ? (Choisissez trois propositions.)

- L’entreprise ne devra payer que pour la capacité de traitement et de stockage qu’elle utilise réellement.

- Les services cloud sont facturés à un prix fixe, quelle que soit la capacité de stockage et de traitement utilisée par l’entreprise.

- L’entreprise n’a pas à se soucier de l’augmentation de l’espace de stockage ni du traitement des demandes avec son propre équipement de data center.

- Les services cloud permettent à l’entreprise de posséder et d’administrer ses propres serveurs et périphériques de stockage.

- L’entreprise peut augmenter sa capacité de traitement et de stockage, puis la réduire au gré des besoins.

- Les data centers à locataire unique peuvent facilement s’adapter à l’augmentation des besoins en matière de stockage de données.

11. En quoi la virtualisation est-elle utile à la reprise après sinistre dans un data center ?

- prise en charge de la migration en direct

- amélioration des pratiques professionnelles

- circulation d’air constante

- garantie d’alimentation

12. Quelle technologie permet aux utilisateurs d’accéder aux données en tout lieu et à tout moment ?

- L’analyse des données

- Le micromarketing

- Le cloud computing

- La virtualisation

13. Quelle action a lieu dans l’élément d’assurance du modèle IBN ?

- Vérification et mesure corrective

- Configuration des systèmes

- Conversion des politiques

- Vérification de l’intégrité

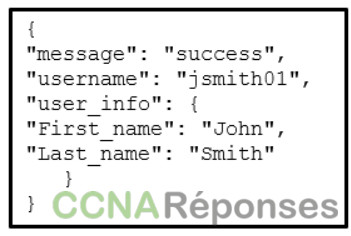

14. Reportez-vous à l’exposition. Quel format de données est utilisé pour représenter les données pour les applications d’automatisation de réseau?

- JSON

- YAML

- HTML

- XML

15. Quelle est la fonction de la clé contenue dans la plupart des API RESTful?

- Il est utilisé pour authentifier la source demandeuse.

- Il représente les principaux composants de requête dans la demande d’API.

- Il est utilisé dans le cryptage du message par une requête API.

- Il s’agit de l’objet de niveau supérieur de la requête API.

16. Quels sont les deux outils de gestion de configuration développés avec Ruby? (Choisissez deux.)

- Puppet

- RESTCONF

- Chef

- Ansible

- SaltStack

17. Quel terme est utilisé pour décrire un ensemble d’instructions à exécuter par l’outil de gestion de configuration Puppet?

- Playbook

- Manifest

- Cookbook

- Pillar

18. Quel terme est utilisé pour décrire un ensemble d’instructions à exécuter par l’outil de gestion de configuration SaltStack?

- Pillar

- Manifest

- Playbook

- Cookbook

19. Quel scénario décrit l’utilisation d’une API publique?

- Il est utilisé entre une entreprise et ses partenaires commerciaux.

- Cela nécessite une licence.

- Il peut être utilisé sans aucune restriction.

- Il n’est utilisé qu’au sein d’une organisation.

20. Dans quelle situation une API partenaire serait-elle appropriée?

- un site de service de vacances interagissant avec les bases de données des hôtels pour afficher les informations de tous les hôtels sur son site Web

- un moteur de recherche Internet permettant aux développeurs d’intégrer le moteur de recherche dans leurs propres applications logicielles

- une personne qui crée un compte sur une application ou un site Web externe en utilisant ses informations d’identification sur les réseaux sociaux

- le personnel commercial des entreprises accède aux données de vente interne à partir de leurs appareils mobiles

21. Qu’est-ce que YAML?

- Il s’agit d’un langage de programmation compilé.

- Il s’agit d’un langage de script.

- Il s’agit d’une application Web.

- Il s’agit d’un format de données et d’un sur-ensemble de JSON.

22. Quelle opération RESTFul correspond à la méthode HTTP GET?

- correctif

- affiche

- mise à jour

- lecture

23. Quelle technologie permet de virtualiser le plan de contrôle du réseau et de le placer dans un contrôleur centralisé ?

- fog computing

- cloud computing

- SDN

- IaaS

24. Quelles sont les fonctions d’un hyperviseur ? (Choisissez deux réponses.)

- Partager le logiciel antivirus sur les ordinateurs virtuels

- Protéger l’hôte contre les programmes malveillants se trouvant dans les ordinateurs virtuels

- Partitionner le disque dur pour exécuter des ordinateurs virtuels

- Gérer les ordinateurs virtuels

- Allouer des ressources système physiques aux ordinateurs virtuels

25. Quelle est la différence entre les fonctions de l’informatique Cloud et la virtualisation ?

- L’informatique Cloud sépare l’application du matériel tandis que la virtualisation sépare le système d’exploitation du matériel sous-jacent.

- L’informatique Cloud requiert une technologie d’hyperviseur tandis que la virtualisation est une technologie de tolérance de panne.

- L’informatique Cloud fournit des services sur l’accès par Internet tandis que la virtualisation fournit des services sur l’accès aux données via des connexions Internet virtualisées.

- L’informatique Cloud utilise la technologie de data center tandis que la virtualisation n’est pas utilisée dans les data centers.

26. En quoi la structure de format de données YAML est-elle différente de JSON?

- Il utilise des niveaux hiérarchiques d’imbrication.

- Il utilise des balises de fin.

- Il utilise des indentations.

- Il utilise des crochets et des virgules.

27. Quelle est l’API la plus utilisée pour les services Web?

- REST

- JSON-RPC

- XML-RPC

- SOAP

28. Qu’est-ce que REST?

- Il s’agit d’un style d’architecture pour la conception d’applications de service Web.

- Il s’agit d’une structure de données lisible par l’homme qui est utilisée par les applications pour stocker, transformer et lire des données.

- Il s’agit d’un moyen de stocker et d’échanger des données dans un format structuré.

- Il s’agit d’un protocole qui permet aux administrateurs de gérer les nœuds sur un réseau IP.

29. Quelle est la différence entre les formats de données XML et HTML?

- XML n’utilise pas de balises prédéfinies tandis que HTML utilise des balises prédéfinies.

- XML enferme les données dans une paire de balises tandis que HTML utilise une paire de devis pour enfermer les données.

- XML ne nécessite pas d’indentation pour chaque paire clé / valeur, mais HTML nécessite d’indentation.

- XML formate les données en binaire tandis que HTML formate les données en texte simple.

30. Un administrateur réseau a été chargé de créer un plan de reprise après sinistre. Dans le cadre de ce plan, l’administrateur recherche un site de sauvegarde pour toutes les données sur les serveurs de l’entreprise. Quel service ou quelle technologie permettrait de répondre à cette exigence ?

- data center

- Virtualisation

- Serveurs dédiés

- SDN (Software Defined Networking)

31. Quel type d’hyperviseur est mis en œuvre lorsqu’un utilisateur installe une instance virtuelle du système d’exploitation Windows sur son Mac ?

- type 2

- type 1

- ordinateur virtuel

- sans système d’exploitation

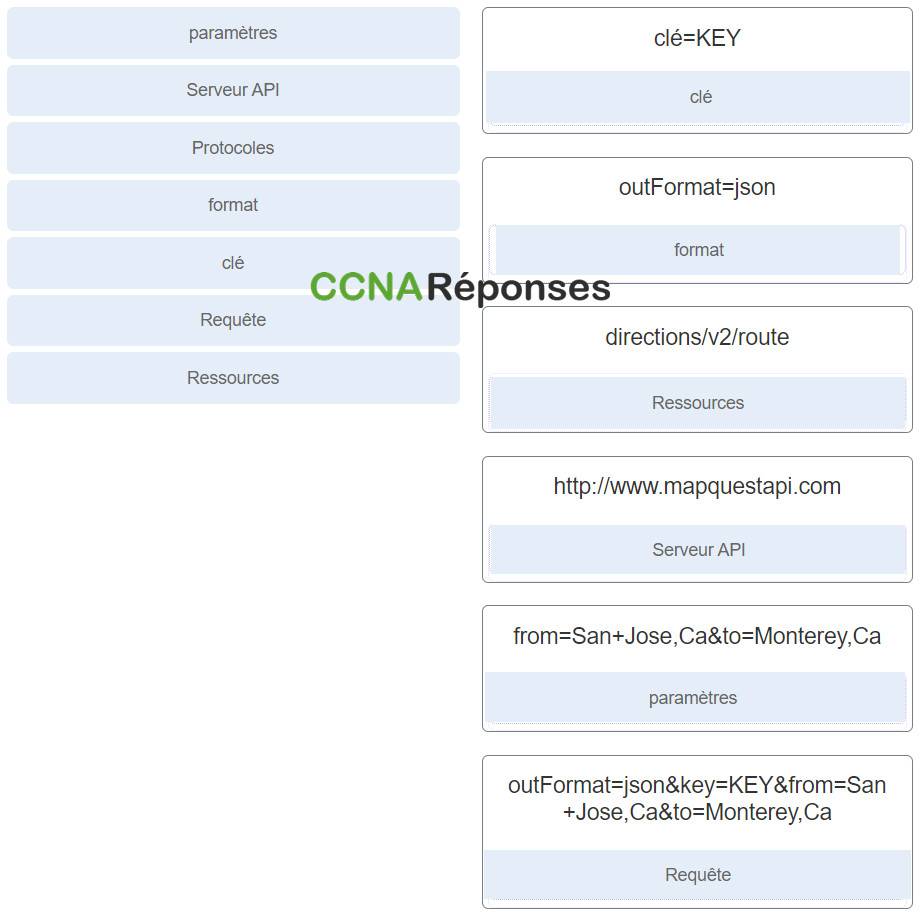

32. Faites correspondre le terme à la demande d’API RESTful http://www.mapquestapi.com/directions/v2/route?outFormat=json&key=KEY&from=San+Jose,Ca&to=Monterey,Ca component. (Toutes les options ne sont pas utilisées.)

33. ABCTech étudie l’utilisation de l’automatisation pour certains de ses produits. Afin de contrôler et de tester ces produits, les programmeurs nécessitent Windows, Linux et MAC OS sur leurs ordinateurs. Quel service ou quelle technologie permettrait de répondre à cette exigence ?

- SDN (Software Defined Networking)

- ACI Cisco

- virtualisation

- Serveurs dédiés

34. Quel type de cloud permet d’offrir des services à une entreprise ou entité spécifique ?

- un cloud hybride

- un cloud communautaire

- un cloud public

- un cloud privé

35. En raison de l’énorme croissance du trafic Web, une entreprise a prévu d’acheter des serveurs supplémentaires pour aider à gérer le trafic Web. Quel service ou quelle technologie permettrait de répondre à cette exigence ?

- SDN (Software Defined Networking)

- APIC-EM

- ACI Cisco

- Serveurs dédiés