1. Quelle est la ressource la plus précieuse d’une entreprise en matière de sécurité du réseau ?

- le personnel

- les ressources financières

- les clients

- les données

Explication : Les données, telles que les données sur la recherche et le développement, les données sur les ventes, les données financières, les données sur les ressources humaines et les données juridiques, les données sur les employés, les données sur les entrepreneurs et les données sur les clients, sont susceptibles de constituer l’actif le plus précieux d’une organisation.

2. Quelle ressource est affectée par des paramètres de sécurité faibles pour un périphérique appartenant à l’entreprise, mais hébergé dans un autre emplacement ?

- supports amovibles

- dispositif de stockage en nuage

- réseau social

- copie papier

Explication : Le stockage dans le cloud est populaire et présente de nombreux avantages. Cependant, les données qui y sont stockées peuvent être compromises en raison de paramètres de sécurité faibles.

3. Quelle équipe Cisco est chargée d’analyser et de corriger les vulnérabilités potentielles des produits Cisco ?

- Équipe de réponse aux incidents de sécurité des produits Cisco

- Groupe de recherche Cisco Talos

- Alliance nationale pour la cybersécurité

- Agence pour la sécurité et l’infrastructure de la cybersécurité

Explication : La sécurité du réseau est directement liée à la continuité de l’activité de l’entreprise. De nombreux outils sont disponibles pour aider les administrateurs réseau à s’adapter, à développer et à mettre en œuvre des techniques de réduction des menaces. L’équipe de réponse aux incidents de sécurité des produits Cisco (PSIRT) est chargée d’enquêter sur les vulnérabilités potentielles des produits Cisco et de les atténuer. Le site web du Cisco Talos Intelligence Group fournit des informations complètes sur la sécurité et les menaces afin de défendre les clients et de protéger leurs actifs. La US Cybersecurity Infrastructure and Security Agency (CISA) et la National Cyber Security Alliance (NCSA) sont des organismes du gouvernement américain qui ont pour mission de promouvoir la cybersécurité.

4. Qu’est-ce qu’un vecteur d’attaque ?

- Il s’agit d’un chemin par lequel un acteur de la menace peut accéder à un serveur, un hôte ou un réseau.

- Il s’agit d’un groupe de menaces qui lance des attaques DDoS.

- Il s’agit des attaques menées spécifiquement par des utilisateurs internes.

- Il s’agit d’un outil utilisé par les hackers pour attaquer une entreprise.

Explication : Un vecteur d’attaque est un chemin par lequel un acteur de menace peut accéder à un serveur, un hôte ou un réseau. Les vecteurs d’attaques proviennent de l’intérieur ou de l’extérieur du réseau d’entreprise.

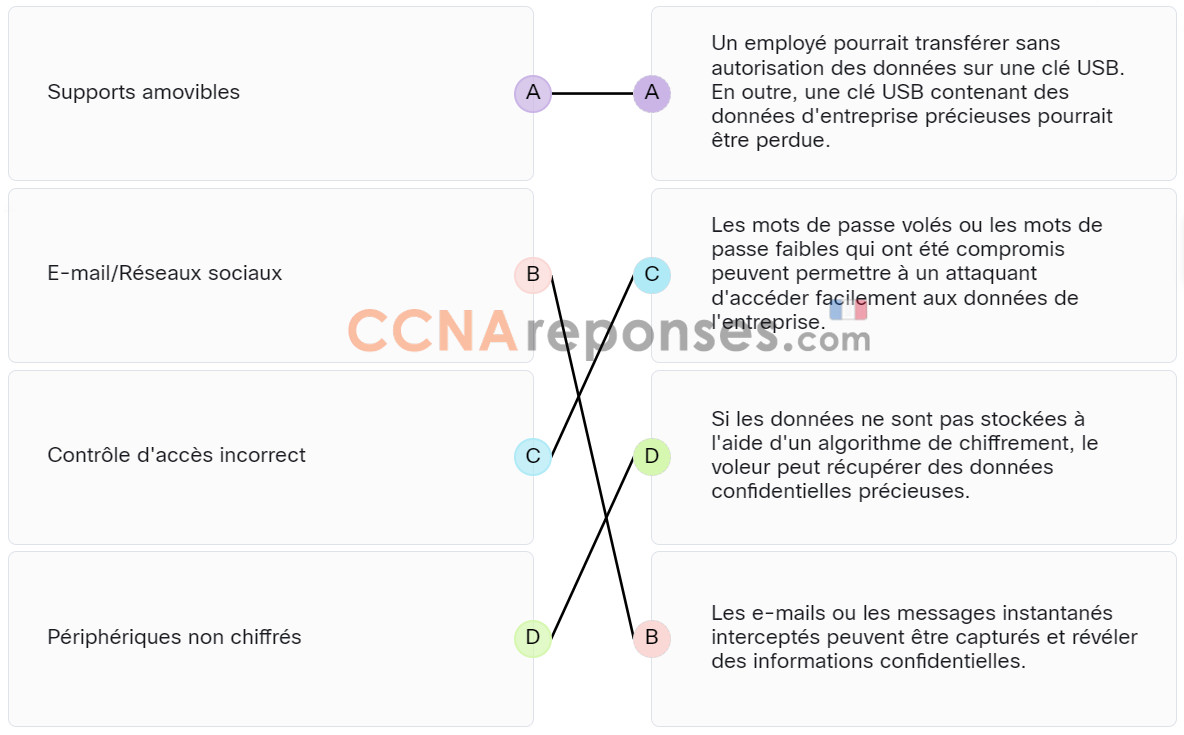

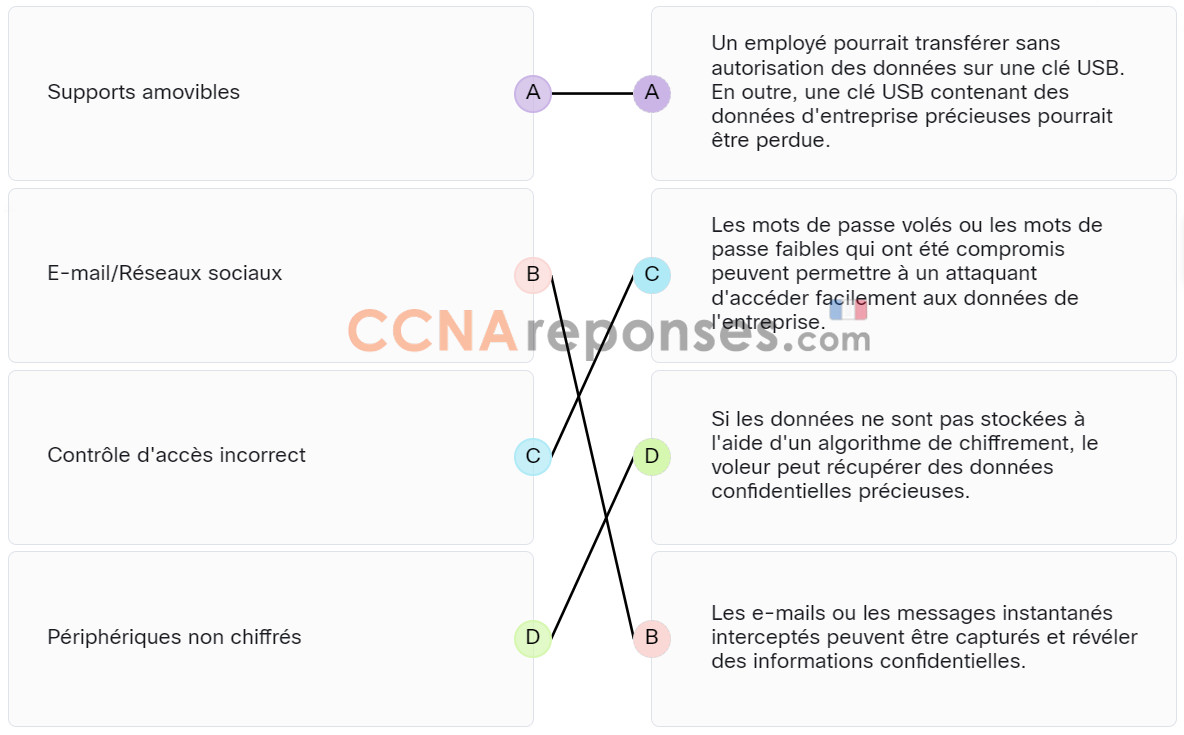

5. Associez les vecteurs de perte de données les plus courants à la description qui en est faite.

Explication : Placez les options dans l’ordre suivant :

| E-mail/Réseaux sociaux |

Les e-mails ou les messages instantanés interceptés peuvent être capturés et révéler des informations confidentielles. |

| Contrôle d’accès incorrect |

Les mots de passe volés ou les mots de passe faibles qui ont été compromis peuvent permettre à un attaquant d’accéder facilement aux données de l’entreprise. |

| Périphériques non chiffrés |

Si les données ne sont pas stockées à l’aide d’un algorithme de chiffrement, le voleur peut récupérer des données confidentielles précieuses. |

| Supports amovibles |

Un employé pourrait transférer sans autorisation des données sur une clé USB. En outre, une clé USB contenant des données d’entreprise précieuses pourrait être perdue. |

6. Quel terme de sécurité des réseaux est utilisé pour décrire un danger potentiel pour un actif tel que des données ou le réseau lui-même ?

- vulnérabilité

- menace

- risques

- exploit

Explication : Les termes courants de sécurité réseau sont:

- Menace – Un danger potentiel pour une ressource, comme les données ou le réseau lui-même.

- Vulnérabilité – Une faille dans un système ou sa conception susceptible d’être exploitée par une menace.

- Exploitation – Le mécanisme utilisé pour exploiter une vulnérabilité pour compromettre une ressource.

- Risques – La probabilité pour qu’une menace spécifique exploite une vulnérabilité précise associée à une ressource et que des conséquences indésirables en résultent.

7. Quelle affirmation décrit le terme « surface d’exposition aux attaques » ?

- C’est une faille dans un système ou sa conception susceptible d’être exploitée par une menace.

- C’est le mécanisme utilisé pour exploiter une vulnérabilité pour compromettre une ressource.

- C’est la probabilité pour qu’une menace spécifique exploite une vulnérabilité précise associée à une ressource et que des conséquences indésirables en résultent.

- Il s’agit de la somme totale des vulnérabilités d’un système qu’un hacker peut exploiter.

Explication : Les termes courants de sécurité réseau sont:

- Surface d’exposition aux attaques – La somme totale des vulnérabilités d’un système qu’un hacker peut exploiter.

- Vulnérabilité – Une faille dans un système ou sa conception susceptible d’être exploitée par une menace.

- Exploitation – Le mécanisme utilisé pour exploiter une vulnérabilité pour compromettre une ressource.

- Risques – La probabilité pour qu’une menace spécifique exploite une vulnérabilité précise associée à une ressource et que des conséquences indésirables en résultent.

8. Le département IT procède à une évaluation approfondie de l’état de sécurité du data center de l’entreprise. Le risque de perte ou de compromission des données critiques est identifié. Après discussion avec l’équipe de direction, il est décidé que les données critiques doivent être répliquées vers un fournisseur de services cloud et assurées auprès d’une compagnie d’assurance. Quelle stratégie de gestion des risques est utilisée ?

- Évitement des risques

- Acceptation des risques

- Réduction des risques

- Transfert des risques

Explication : Quatre méthodes sont souvent utilisées pour gérer les risques :

- Transfert des risques – Une partie ou la totalité du risque est transférée à un tiers consentant, tel qu’un fournisseur de services cloud ou une compagnie d’assurance.

- Réduction des risques – Cela réduit l’exposition au risque ou réduit l’impact du risque en prenant des mesures pour réduire le risque. Cette stratégie exige une évaluation minutieuse des coûts des pertes, de la stratégie d’atténuation et des avantages tirés de l’exploitation ou de l’activité à risque.

- Évitement des risques – Cela signifie qu’il faut éviter toute exposition au risque en éliminant l’activité ou l’appareil qui présente le risque. En éliminant une activité pour éviter les risques, tous les avantages qui sont possibles de l’activité sont également perdus.

- Acceptation des risques – Lorsque le coût des options de gestion des risques est supérieur au coût représenté par le risque concerné. Le risque est accepté et aucune mesure n’est prise.

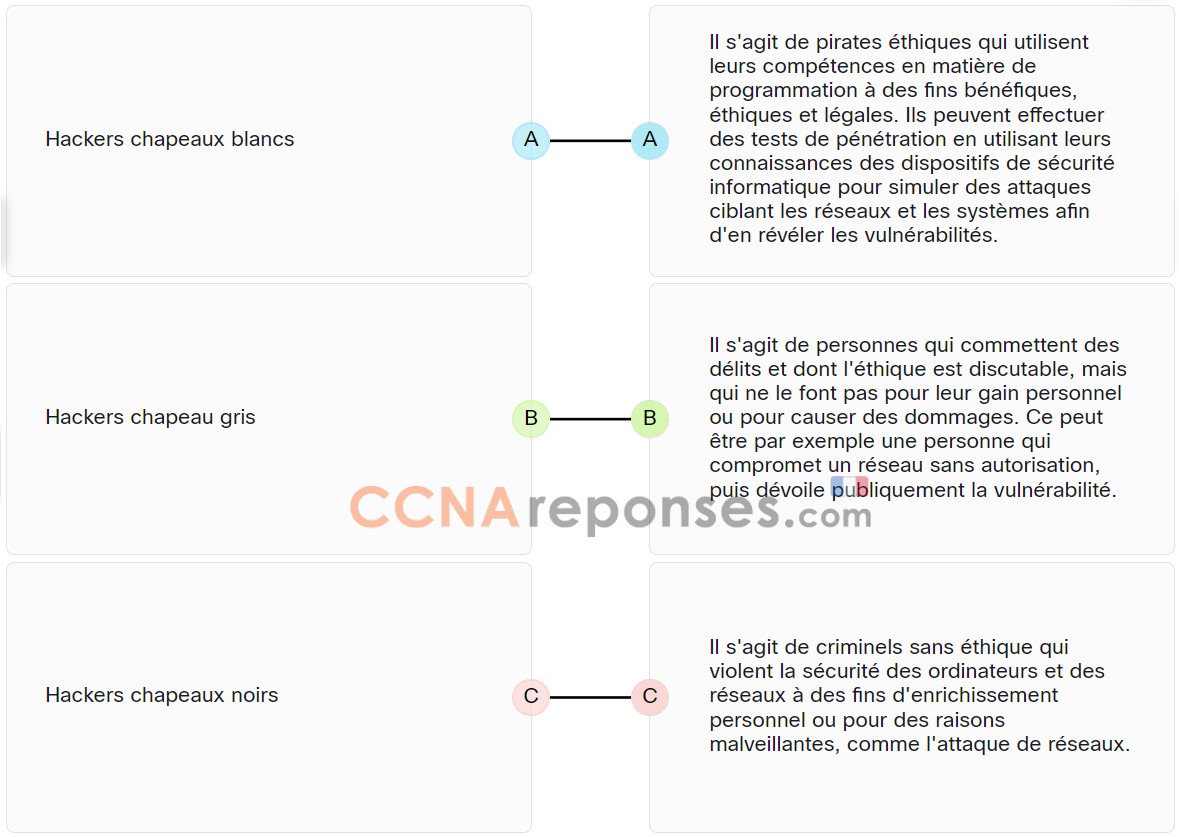

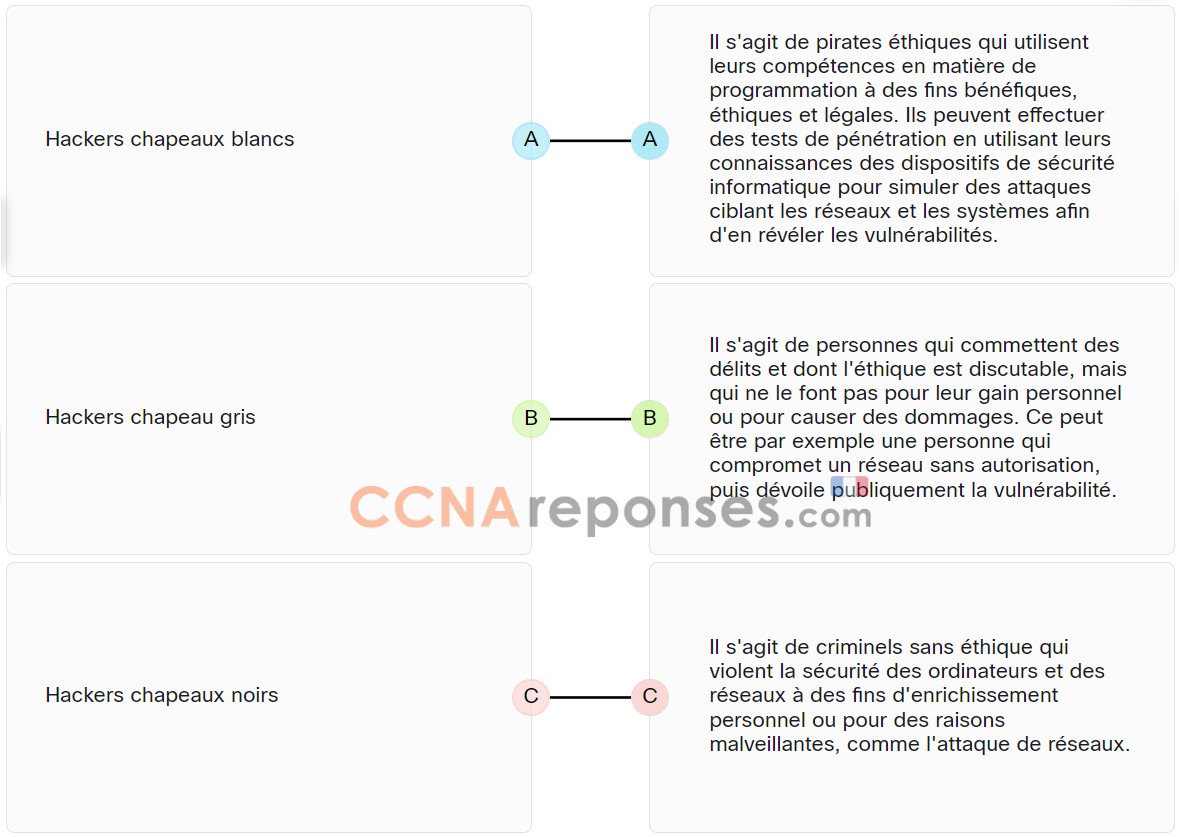

9. Associez le type de pirates à la description.

Explication : Classez les options dans l’ordre suivant :

| Hackers chapeaux noirs |

Il s’agit de criminels sans éthique qui violent la sécurité des ordinateurs et des réseaux à des fins d’enrichissement personnel ou pour des raisons malveillantes, comme l’attaque de réseaux. |

| Hackers chapeaux blancs |

Il s’agit de pirates éthiques qui utilisent leurs compétences en matière de programmation à des fins bénéfiques, éthiques et légales. Ils peuvent effectuer des tests de pénétration en utilisant leurs connaissances des dispositifs de sécurité informatique pour simuler des attaques ciblant les réseaux et les systèmes afin d’en révéler les vulnérabilités. |

| Hackers chapeau gris |

Il s’agit de personnes qui commettent des délits et dont l’éthique est discutable, mais qui ne le font pas pour leur gain personnel ou pour causer des dommages. Ce peut être par exemple une personne qui compromet un réseau sans autorisation, puis dévoile publiquement la vulnérabilité. |

10. Quel terme désigne les hackers qui sont indépendants ou qui travaillent pour de grandes entreprises spécialisées dans la cybercriminalité ?

- Cybercriminels

- Les hacktivistes

- Courtier de vulnérabilité

- Les hackers financés par un État

Explication : Les définitions des différents types d’acteurs de la menace sont les suivantes :

- Les hacktivistes – un terme qui fait référence aux hackers « grey hat » qui se rassemblent et protestent contre différentes idées politiques et sociales. Les hacktivistes protestent publiquement contre les entreprises ou les gouvernements en publiant des articles et des vidéos, en divulguant des informations sensibles et en lançant des attaques par déni de service distribué (DDoS).

- Cybercriminels – terme désignant les pirates informatiques de type « black hat » qui travaillent soit à leur compte, soit pour de grandes organisations de cybercriminalité. Chaque année, les cybercriminels volent des milliards de dollars aux entreprises et à leurs clients.

- Pirates parrainés par l’État – des acteurs de la menace qui volent des secrets gouvernementaux, recueillent des renseignements et sabotent les réseaux de gouvernements étrangers, de groupes terroristes et d’entreprises. La plupart des pays du monde financent, dans des proportions variables, des activités de cyberpiratage.

- Courtier de vulnérabilité – généralement des pirates informatiques clandestins qui tentent de découvrir des exploits et de les signaler aux vendeurs, parfois en échange de prix ou de récompenses.

11. Quel énoncé décrit les caractéristiques des indicateurs d’attaque ?

- Ils peuvent être des fonctionnalités qui identifient les fichiers malveillants, les adresses IP des serveurs utilisés dans les attaques, les noms de fichiers et les modifications caractéristiques apportées aux logiciels du système final, entre autres.

- Ils aident le personnel de cybersécurité à identifier ce qui s’est passé lors d’une attaque et à développer des défenses contre l’attaque.

- Ils mettent davantage l’accent sur la motivation d’une attaque et sur les moyens potentiels par lesquels les acteurs de menace ont, ou vont, compromettre les vulnérabilités pour accéder aux actifs.

- Elles sont partagées via le système AIS (Automated Indicator Sharing) et permettent de limiter la surface d’exposition aux attaques.

Explication : Les indicateurs d’attaque (IOA) mettent davantage l’accent sur la motivation d’une attaque et sur les moyens potentiels par lesquels les acteurs de menace ont, ou vont, compromettre les vulnérabilités pour accéder aux actifs. Les OIA sont préoccupés par les stratégies utilisées par les attaquants. C’est pourquoi, plutôt que d’informer la réponse à une seule menace, l’IOA peut aider à générer une approche proactive de sécurité. Les IOC peuvent être des fonctionnalités qui identifient les fichiers malveillants, les adresses IP des serveurs utilisés dans les attaques, les noms de fichiers et les modifications caractéristiques apportées aux logiciels du système final, entre autres. Les IOC aident le personnel de cybersécurité à identifier ce qui s’est passé lors d’une attaque et à développer des défenses contre l’attaque. La CISA (Cybersecurity Infrastructure and Security Agency) des États-Unis dirige les efforts visant à automatiser le partage d’informations sur la cybersécurité avec des organisations publiques et privées sans frais. Le CISA utilise un système appelé Automated Indicator Sharing (AIS). Le système AIS permet au gouvernement américain et aux entreprises privées de s’informer mutuellement sur les indicateurs d’attaque aussitôt qu’une menace est identifiée.

12. Quelles sont les deux raisons pour lesquelles les menaces internes à une organisation peuvent causer plus de dégâts que les menaces externes ? (Choisissez deux propositions.)

- Les utilisateurs internes ont un meilleur accès aux outils d’attaque.

- Les utilisateurs internes ont un accès direct à l’équipement de l’infrastructure.

- Le piratage parrainé par l’État est généralement le fait d’utilisateurs internes.

- Les utilisateurs internes peuvent avoir connaissance du réseau de l’entreprise, de ses ressources et de ses données confidentielles.

- Les utilisateurs d’Internet peuvent facilement dissimuler les traces des hackers.

Explication : Les menaces internes ont le potentiel de causer des dommages plus importants que les menaces externes car les utilisateurs internes ont un accès direct au bâtiment et à ses équipements d’infrastructure. Les employés peuvent également connaître le réseau d’entreprise, ses ressources et ses données confidentielles.