1. Lors de l’application d’une ACL à une interface de routeur, quel trafic est désigné comme sortant?

- trafic qui va de l’adresse IP de destination vers le routeur

- trafic qui quitte le routeur et va vers l’hôte de destination

- trafic pour lequel le routeur ne peut trouver aucune entrée de table de routage

- trafic provenant de l’adresse IP source dans le routeur

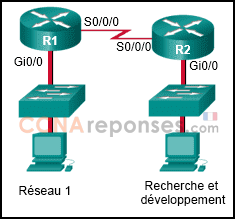

2. Reportez-vous à l’illustration. Un administrateur réseau souhaite créer une liste de contrôle d’accès standard pour empêcher la transmission du trafic réseau 1 vers le réseau de recherche et développement. Sur quelle interface du routeur et dans quelle direction l’ACL standard doit-elle être appliquée?

- R1 S0/0/0 sortant

- R2 Gi0/0 sortant

- R2 S0/0/0 entrant

- R1 Gi0/0 sortant

- R2 Gi0/0 entrant

- R1 Gi0/0 entrant

3. Quel opérateur est utilisé dans une instruction ACL pour faire correspondre les paquets d’une application spécifique?

- eq

- established

- lt

- gt

4. Quelles sont les deux instructions générales appropriées pour la configuration et l’application des listes de contrôle d’accès? (Choisissez deux réponses.)

- Les instructions ACL les plus spécifiques doivent être entrées en premier en raison de la nature séquentielle descendante des ACLs.

- Les ACLs standard sont placées les plus proches de la source, tandis que les ACLs étendues sont placées les plus proches de la destination.

- Plusieurs ACL par protocole et par direction peuvent être appliquées à une interface.

- Si une liste ACL ne contient aucune instruction d’autorisation, tout le trafic est refusé par défaut.

- Si une liste ACL unique doit être appliquée à plusieurs interfaces, elle doit être configurée avec un numéro unique pour chaque interface.

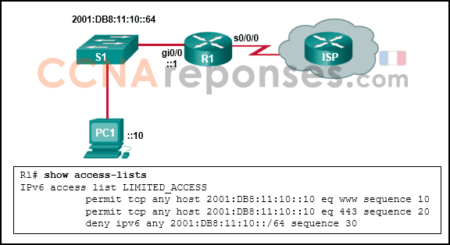

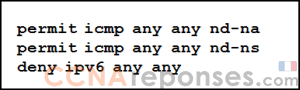

5. Reportez-vous à l’illustration. Quelle affirmation décrit la fonction des ACEs?

- Ces entrées de contrôle d’accès doivent être ajoutées manuellement à la fin de chaque liste de contrôle d’accès IPv6 pour permettre le routage IPv6.

- Ces entrées facultatives peuvent être ajoutées à la fin d’une liste de contrôle d’accès IPv6 pour autoriser les messages ICMP définis dans des groupes d’objets nommés nd-na et nd-ns.

- Ces entrées de contrôle d’accès s’affichent automatiquement à la fin de chaque liste de contrôle d’accès IPv6 pour permettre le routage IPv6.

- Ces entrées de contrôle permettent de détecter le trafic des voisins IPv6.

6. Quel masque générique correspondra aux réseaux 172.16.0.0 à 172.19.0.0?

- 0.0.3.255

- 0.0.255.255

- 0.3.255.255

- 0.252.255.255

7. Quelle méthode permet d’appliquer une liste de contrôle d’accès IPv6 à une interface de routeur?

- l’utilisation de la commande ipv6 access-list

- l’utilisation de la commande ipv6 traffic-filter

- l’utilisation de la commande access-class

- l’utilisation de la commande ip access-group

8. Quel type de message ICMP doit être bloqué en amont?

- Extinction de source

- Écho

- Réponse par écho

- Unreachable (inaccessible)

9. Quel type d’ACL offre une grande flexibilité et un meilleur contrôle sur l’accès au réseau?

- étendu

- flexible

- Numérotée standard

- Standard nommée

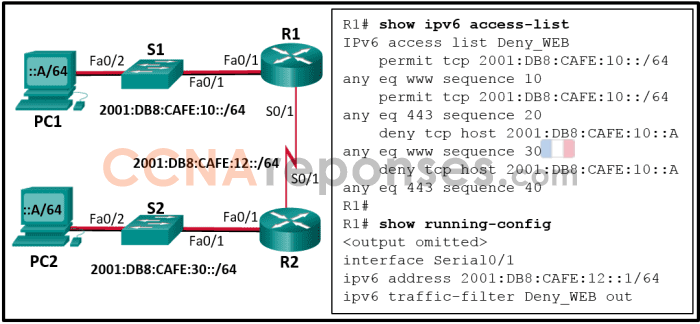

10. Examinez l’illustration. Un administrateur réseau configure une liste de contrôle d’accès IPv6 pour permettre aux hôtes sur le réseau 2001:DB8:CAFÉ:10::/64 d’accéder aux serveurs Web distants, sauf le PC1. Cependant, un utilisateur sur le PC1 réussit à accéder au PC2 du serveur Web. Comment est-ce possible?

- La liste de contrôle d’accès IPv6 Deny_WEB est mal orthographiée lorsqu’elle est appliquée à l’interface.

- La liste de contrôle d’accès IPv6 Deny_WEB autorise tout le trafic Web avant que l’hôte spécifié ne soit bloqué.

- La liste de contrôle d’accès IPv6 Deny_WEB est appliquée dans la mauvaise direction sur le routeur R1.

- La liste de contrôle d’accès IPv6 Deny_WEB est appliquée à la mauvaise interface du routeur R1.

11. Quel scénario entraînerait une mauvaise configuration de liste de contrôle d’accès et le refus de tout trafic?

- Appliquer une liste de contrôle d’accès standard en utilisant la commande ip access-group out .

- Appliquer une liste de contrôle d’accès standard dans la direction entrante.

- Appliquer une liste de contrôle d’accès nommée à une ligne VTY.

- Appliquer une ACL qui a toutes les déclarations ACE de refus.

12. Quelle est la méthode la plus rapide pour supprimer une entrée ACE unique d’une liste de contrôle d’accès nommée?

- Utilisez la commande no access-list pour supprimer l’ACL entière, puis recréez-la sans l’ACE.

- Créer une nouvelle liste de contrôle d’accès avec un numéro différent et appliquer la nouvelle liste de contrôle d’accès à l’interface du routeur.

- Utiliser le mot clé no et le numéro de séquence de l’entrée ACE à supprimer.

- Copier la liste de contrôle d’accès dans un éditeur de texte, supprimer l’entrée ACE, puis copier à nouveau la liste de contrôle d’accès sur le routeur.

13. Quels sont les mots clés que vous pouvez utiliser dans une liste de contrôle d’accès pour remplacer un masque générique, ou un couple d’adresse et de masque générique? (Choisissez deux réponses.)

- any

- gt

- all

- most

- some

- host

14. Considérez la liste d’accès suivante

access-list 100 permit ip host 192.168.10.1 any

access-list 100 deny icmp 192.168.10.0 0.0.255 any echo

access-list 100 permit ip any any

Quelles sont les deux actions entreprises si la liste d’accès est placée en entrée sur un port Gigabit Ethernet du routeur auquel est attribuée l’adresse IP 192.168.10.254? (Choisissez deux réponses.)

- Les périphériques du réseau 192.168.10.0/24 peuvent effectuer un ping sur les périphériques du réseau 192.168.11.0.

- Les appareils du réseau 192.168.10.0/24 sont autorisés à répondre à toutes les requêtes ping.

- Seules les connexions de couche 3 peuvent être effectuées à partir du routeur vers n’importe quel autre périphérique réseau.

- Une session Telnet ou SSH est autorisée à partir de n’importe quel périphérique sur le 192.168.10.0 dans le routeur avec cette liste d’accès attribuée.

- Seul le périphérique réseau attribué à l’adresse IP 192.168.10.1 est autorisé à accéder au routeur.