5.8. Examen de module 5 du programme DevNet Associate 1.0 réponses Français (French)

1. Un périphérique possède l’adresse IPv6 suivante : 2001:0DB8:75a3:0214:0607:1234:aa10:ba01. Quel est l’ID d’interface de ce périphérique ?

- 2001:0DB8

- 0607:1234:aa10:ba01

- 2001:0DB8:75a3

- ba01

Explication: Une adresse IPv6 comprend 128 bits représentés sous la forme de huit blocs de quatre chiffres hexadécimaux. Les quatre derniers blocs de l’adresse représentent l’ID d’interface et ils sont contrôlés par l’administrateur.

2. Faites correspondre la couche OSI au numéro de couche.

Explication: Placez les options dans l’ordre suivant :

| 1 |

couche physique |

| 2 |

couche liaison de données |

| 3 |

couche réseau |

| 4 |

couche transport |

| 5 |

couche session |

| 6 |

couche présentation |

| 7 |

couche application |

3. À quel type d’adresse correspond 01-00-5E-0A-00-02 ?

- Une adresse qui atteint chaque hôte du réseau

- Une adresse qui atteint un groupe d’hôtes spécifique

- Une adresse qui atteint un hôte spécifique

- Une adresse qui atteint chaque hôte au sein d’un sous-réseau local

Explication: L’adresse MAC multidiffusion (utilisée conjointement avec le protocole IP) est une valeur spécifique, qui commence par 01-00-5E au format hexadécimal. Elle permet à un périphérique source d’envoyer un paquet à un groupe de périphériques.

4. Deux couches du modèle OSI ont les mêmes fonctionnalités que deux autres couches du modèle TCP/IP ? Lesquelles ? (Choisissez deux propositions.)

- Réseau

- Physique

- Liaison de données

- Transport

- Session

Explication: La couche transport du modèle OSI est équivalente en fonctionnalités à la couche transport du modèle TCP/IP, et la couche réseau du modèle OSI correspond à la couche internet du modèle TCP/IP. La couche liaison de données et la couche physique du modèle OSI équivalent à la couche accès réseau du modèle TCP/IP. La couche session du modèle OSI (avec la couche présentation) est intégrée à la couche application du modèle TCP/IP.

5. Quel avantage présente l’utilisation de la méthode de commutation à la volée (« cut-through ») par rapport à la méthode de stockage et retransmission ?

- Elle a une incidence positive sur la bande passante, en rejetant la plupart des trames non valides.

- Elle apporte la flexibilité nécessaire pour prendre en charge toutes les combinaisons de débits Ethernet.

- Elle prend rapidement les décisions relatives à la transmission, en se basant sur l’adresse MAC source de la trame.

- Elle présente une latence plus faible, appropriée pour les applications de calcul haute performance.

Explication: La commutation « cut-through » assure une commutation de latence moindre pour les applications HPC (« high-performance computing »). La commutation « cut-through » autorise davantage de trames incorrectes à traverser le réseau que la commutation par stockage et retransmission (« store and forward »). La méthode de commutation « cut-through » permet de prendre des décisions relatives à la transmission en cas de recherche de l’adresse MAC de destination de la trame.

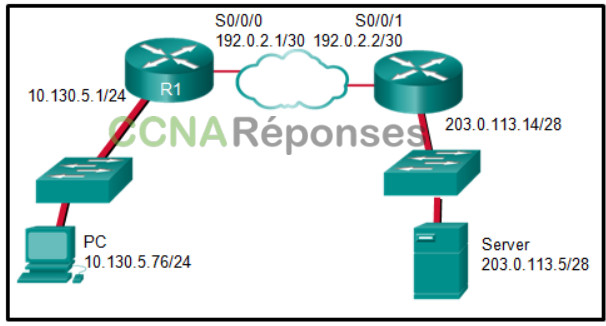

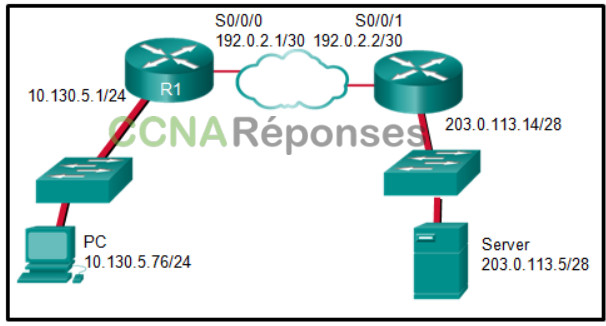

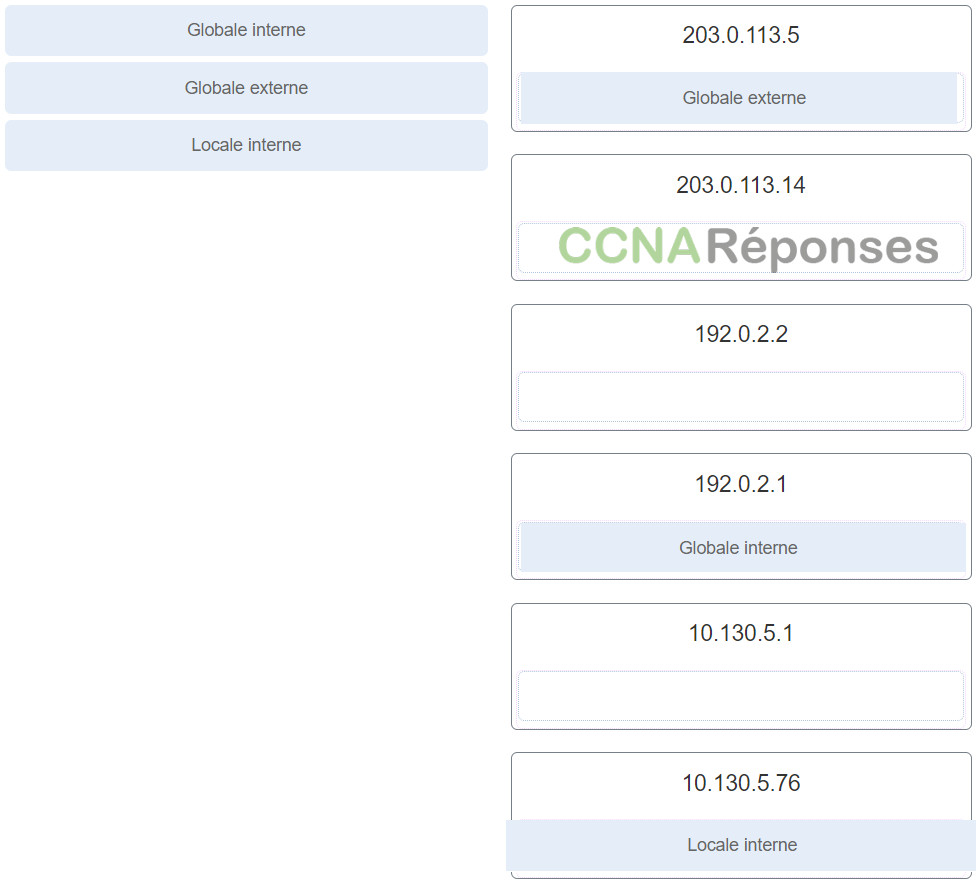

6. Reportez-vous à l’illustration. Le PC envoie un paquet au serveur sur le réseau distant. Le routeur R1 effectue une surcharge NAT. Du point de vue du PC, faire correspondre le type d’adresse NAT avec l’adresse IP correcte. (les options ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant:

| Globale externe |

203.0.113.5 |

| Globale interne |

192.0.2.1 |

| Locale interne |

10.130.5.76 |

L’adresse locale interne est l’adresse IP privée de la source ou du PC dans cette instance. L’adresse globale interne est l’adresse traduite de la source ou l’adresse telle qu’elle est vue par le périphérique externe. Puisque le PC utilise l’adresse externe du routeur R1, l’adresse globale interne est 192.0.2.1. L’adressage externe est simplement l’adresse du serveur ou 203.0.113.5.

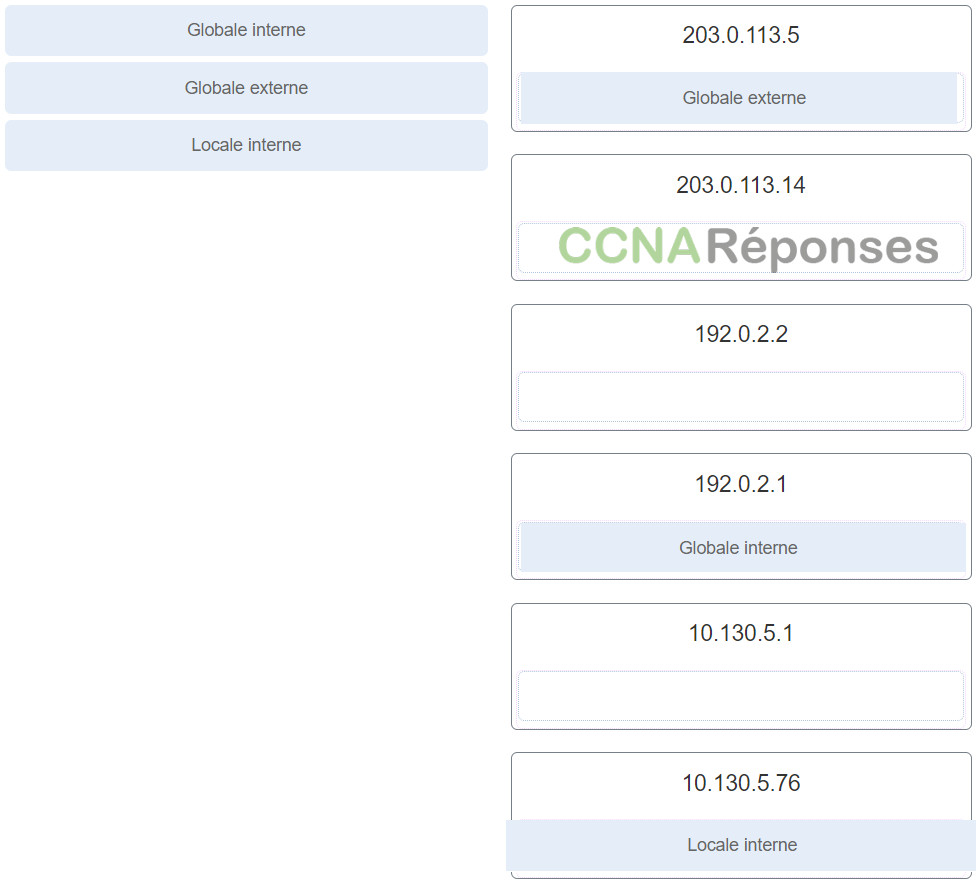

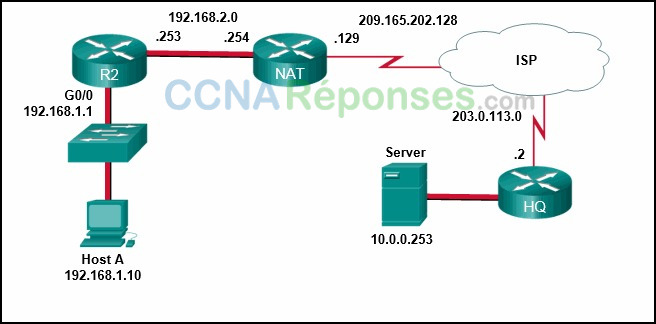

7. Reportez-vous à l’illustration. Une organisation utilise NAT statique pour traduire l’adresse IP privée de l’hôte A en une seule adresse IP publique louée auprès du fournisseur de services Internet. Quelle adresse est l’adresse globale interne de l’hôte A ?

- 192.168.1.10

- 203.0.113.2

- 209.165.202.129

- 192.168.2.253

- 192.168.1.1

Explication: Il existe quatre types d’adresses NAT. Voici les quatre types du point de vue de l’hôte A derrière le périphérique NAT :

- Intérieur local: 192.168.1.10

- Intérieur global: 209.165.202.128

- Extérieur local: 10.0.0.253

- Extérieur global: 203.0.113.2

8. Quel type d’enregistrement DNS lié à IPv4 est utilisé par un serveur DNS en réponse à un hôte qui demande une adresse de serveur Web via l’URL ?

- Enregistrement MX

- Enregistrement NS

- Enregistrement AAAA

- Enregistrement A

Explication: Un serveur DNS utilise un type d’enregistrement A pour une adresse de périphérique de fin IPv4. L’enregistrement AAAA est pour une adresse de périphérique de fin IPv6. L’enregistrement MX est utilisé pour faire correspondre le nom de domaine aux serveurs d’échange de courrier. L’enregistrement NS indique le serveur de noms faisant autorité.

9. Examinez la table de routage de R1 suivante :

D 10.1.1.0/24 [90/2170112] via 209.165.200.226, 00:00:05, Serial0/0/0

Que signifie Serial0/0/0 ?

- C’est l’interface du routeur du tronçon suivant lorsque l’adresse IP de destination est associée au réseau 10.1.1.0/24.

- C’est l’interface sur R1 par laquelle la mise à jour EIGRP a été enregistrée.

- C’est l’interface sur R1 utilisée pour envoyer les données destinées au réseau 10.1.1.0/24.

- C’est l’interface du routeur de destination finale qui est connecté directement au réseau 10.1.1.0/24.

Explication: Serial0/0/0 indique l’interface sortante sur R1 utilisée pour envoyer les paquets au réseau de destination 10.1.1.0/24.

10. Reportez-vous à l’illustration. Un ordinateur configuré avec l’adresse IPv4 comme indiqué dans l’exposition ne peut pas accéder à Internet. Quel est le problème ?

- L’adresse de la passerelle se trouve dans le mauvais sous-réseau.

- Les paramètres n’ont pas été validés.

- L’adresse IP est une adresse de diffusion.

- L’adresse IP est une adresse de réseau.

Explication: Le masque de sous-réseau 255.255.255.224 identifie le réseau de 192.168.44.128. La plage utilisable pour le réseau est de 192.168.44.129 à 192.168.44.158. L’adresse de passerelle par défaut 192.168.44.161 existe sur un réseau distinct du PC sur lequel il est configuré.

11. Quelles sont les deux situations dans lesquelles UDP est le protocole de transport le plus conseillé sur TCP ? (Choisissez deux propositions.)

- Lorsque les numéros de port de destination sont dynamiques

- Lorsqu’une surcharge de livraison ne constitue pas un problème

- Lorsque les applications doivent garantir qu’un paquet arrive intact, dans l’ordre et non dupliqué

- Lorsque les applications n’ont pas besoin de garantir la livraison des données

- Lorsqu’un mécanisme de livraison plus rapide est nécessaire

Explication: UDP est un protocole sans état. Cela signifie qu’aucun terminal d’un côté ou de l’autre de l’échange ne doit suivre la conversation. Puisqu’il est sans état, le protocole UDP est utilisé sur la couche 4 pour les applications qui ont besoin d’une remise de paquets rapide (acheminement au mieux). La transmission de données vidéo ou voix est un exemple de ce type de trafic.

12. Quelle commande un technicien peut-il exécuter sur un ordinateur pour savoir si le service DNS fonctionne correctement ?

- nslookup

- ipconfig

- net use

- net share

Explication: La commande nslookup sert à tester la fonctionnalité DNS.

13. Quelle solution améliore le temps de réponse du web en déployant plusieurs serveurs web et serveurs DNS ?

- mise en cache mémoire

- équilibrage de la charge

- bases de données distribuées

- partitionnement

Explication: Les entreprises qui travaillent avec le Big Data ont pour principale préoccupation le maintien de la disponibilité. Les solutions pour améliorer la disponibilité sont notamment les suivantes :

- Équilibrage de charge : déployer plusieurs serveurs Web et serveurs DNS pour répondre simultanément aux requêtes

- Bases de données distribuées : améliorer la vitesse et les demandes d’accès à la base de données

- Mise en cache mémoire : décharger la demande sur les serveurs de base de données en conservant les données les plus demandées en mémoire pour y accéder rapidement

- Partitionnement : partitionner une grande base de données relationnelle sur plusieurs serveurs pour améliorer la vitesse de recherche

14. Quel est le rôle de l’utilitaire Nslookup ?

- Forcer manuellement un client à envoyer une requête DHCP

- Afficher les paramètres réseau sur un hôte

- Interroger manuellement les serveurs de noms pour obtenir un nom d’hôte donné

- Afficher toutes les entrées DNS mises en cache sur un hôte

Explication: Nslookup est un utilitaire de ligne de commande qui permet d’envoyer une requête aux serveurs DNS pour attribuer un nom d’hôte spécifique à une adresse IP.

15. Un lycée à New York (établissement A) utilise la technologie de vidéoconférence pour établir l’interaction entre ses étudiants et ceux d’un autre lycée (établissement B) en Russie. La vidéoconférence se tient entre deux périphériques finaux via Internet. L’administrateur réseau de l’établissement A configure le périphérique final avec l’adresse IP 209.165.201.10. L’administrateur envoie une requête pour l’adresse IP du périphérique final à l’établissement B et la réponse est 192.168.25.10. Aucun établissement n’utilise de réseau privé virtuel (VPN). L’administrateur sait immédiatement que cette adresse IP ne fonctionnera pas. Pourquoi ?

- Il s’agit d’une adresse IP privée.

- Il existe un conflit d’adresses IP.

- Il s’agit d’une adresse de bouclage.

- Il s’agit d’une adresse link-locale.

Explication: L’adresse IP 192.168.25.10 est une adresse IPv4 privée. Cette adresse n’est pas routée sur Internet. L’établissement A ne sera donc pas en mesure de se connecter à l’établissement B. L’adresse étant privée, elle peut être utilisée librement sur un réseau interne. Tant que deux périphériques du réseau interne ne se voient pas attribuer la même adresse IP privée, il n’y a pas de conflit d’adresses IP. Des périphériques qui se voient attribuer une adresse IP privée doivent utiliser le protocole NAT pour communiquer sur Internet.

16. Quel est le terme commun donné aux messages de journal SNMP générés par les périphériques réseau et envoyés au serveur SNMP?

- avertissements

- L’accusé de réception

- Déroutements

- Audit

Explication: Les périphériques réseau surveillés par le protocole SNMP peuvent être configurés pour générer des messages de journal envoyés à un serveur SNMP. Les messages de journal, également appelés pièges, contiennent tous les types d’informations, depuis les rapports d’état simples jusqu’aux situations urgentes complexes qui nécessitent une attention immédiate.

17. Que fera un hôte sur un réseau Ethernet s’il reçoit une trame avec une adresse MAC de destination unicast qui ne correspond pas à sa propre adresse MAC ?

- Le commutateur ignore la trame.

- Il supprimera la trame du média.

- Il supprimera la trame de liaison de données pour vérifier l’adresse IP de destination.

- Il transmettra la trame à l’hôte suivant.

Explication: Dans un réseau Ethernet, chaque NIC du réseau vérifie chaque trame arrivant pour voir si l’adresse MAC de destination dans la trame correspond à sa propre adresse MAC. En l’absence de correspondance, la carte réseau ignore la trame. S’il y a une correspondance, le NIC fait passer la trame à la couche OSI suivante.

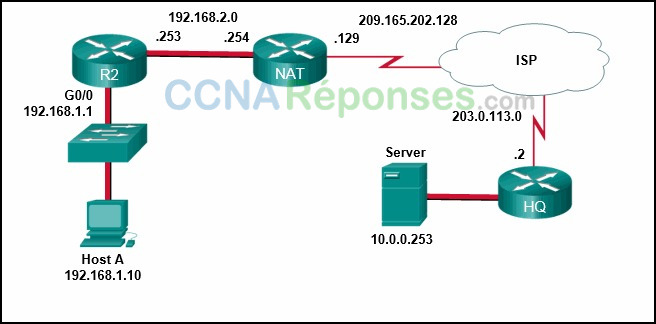

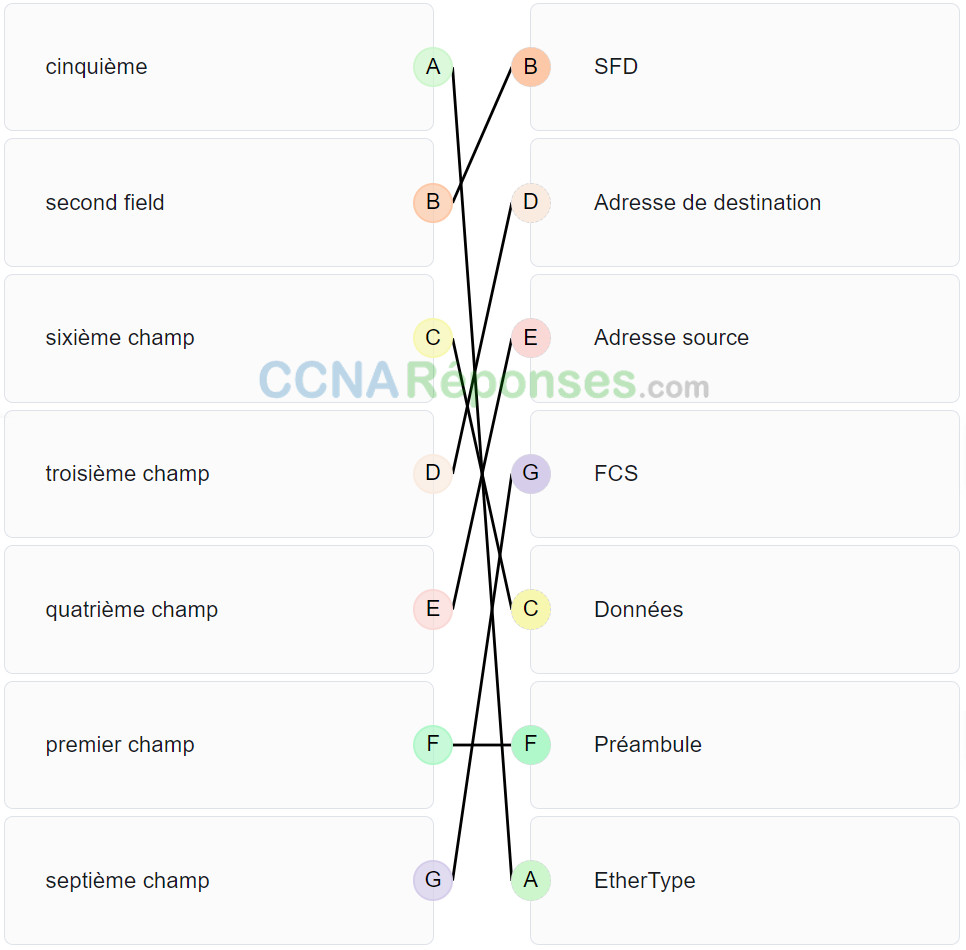

18. Faites correspondre les noms des champs de trame de couche 2 aux emplacements correctement ordonnés pour une trame Ethernet. Les champs doivent être classés du début de la trame Ethernet à la fin.

Explication:

| premier champ |

Préambule |

| second field |

SFD |

| troisième champ |

Adresse de destination |

| quatrième champ |

Adresse source |

| cinquième |

EtherType |

| sixième champ |

Données |

| septième champ |

FCS |