1. Quel est le but d’un pare-feu personnel sur un ordinateur?

- pour filtrer le trafic qui se déplace à l’intérieur et à la sortie du PC

- pour augmenter la vitesse de la connexion Internet

- pour protéger l’ordinateur contre les virus et les logiciels malveillants

- pour protéger le matériel contre les risques d’incendie

2. Quelle est la principale différence entre la mise en œuvre des dispositifs IDS et IPS?

- Un IDS peut avoir un impact négatif sur le flux de paquets, alors qu’un IPS ne peut pas le faire.

- Un IDS utilise une technologie basée sur la signature pour détecter les paquets malveillants, tandis qu’un IPS utilise une technologie basée sur le profil.

- Un IDS permettrait au trafic malveillant de passer avant qu’il ne soit adressé, alors qu’un IPS l’arrête immédiatement.

- Un IDS doit être déployé avec un périphérique pare-feu, alors qu’un IPS peut remplacer un pare-feu.

3. Quel protocole offrant des services d’authentification, d’intégrité et de confidentialité est également un type de réseau privé virtuel?

- ESP

- AES

- IPsec

- MD5

4. Parmi les affirmations suivantes, laquelle est une caractéristique du protocole TACACS+?

- Il utilise le protocole UDP pour garantir un transfert plus efficace des paquets.

- Il masque les mots de passe lors de la transmission à l’aide du protocole PAP et envoie le reste du paquet en texte clair.

- Il chiffre tout le corps du paquet pour des communications plus sécurisées.

- Il associe l’authentification et l’autorisation au sein d’un seul processus.

5. Quelle fonctionnalité du pare-feu permet de s’assurer que les paquets entrants sur un réseau sont des réponses légitimes à des requêtes provenant d’hôtes internes?

- Filtrage des applications

- Filtrage dynamique de paquets (SPI)

- Filtrage des URL

- Filtrage des paquets

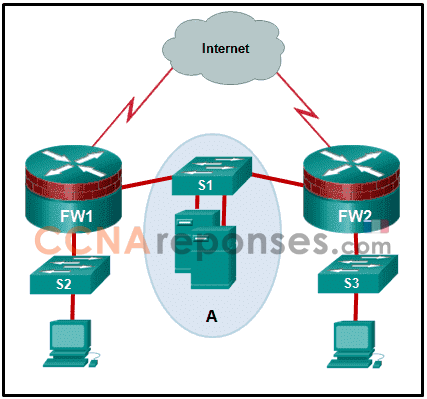

6. Reportez-vous à l’illustration. Le réseau « A » contient plusieurs serveurs d’entreprise auxquels des hôtes accèdent via Internet pour obtenir des informations sur la société. Quel terme est utilisé pour décrire le réseau « A »?

- réseau non fiable

- DMZ

- réseau interne

- limite de sécurité du périmètre

7. Quelle déclaration décrit la sécurité Web Cisco Cloud?

- Il s’agit d’une solution de pare-feu avancée pour protéger les serveurs Web contre les menaces de sécurité.

- Il s’agit d’une appliance de sécurité qui fournit une solution tout-en-un pour sécuriser et contrôler le trafic Web.

- Il s’agit d’un service de sécurité basé sur le cloud permettant d’analyser le trafic à la recherche de logiciels malveillants et d’appliquer.

- Il s’agit d’un serveur web sécurisé spécialement conçu pour le cloud computing.

8. Quels énoncés à propos des serveurs NTP dans un réseau d’entreprise sont corrects? (Choisissez deux réponses.)

- Les serveurs NTP de strate 1 sont connectés directement à une source temporelle faisant autorité.

- Les serveurs NTP assurent un horodatage précis des informations de journalisation et de débogage.

- Il ne peut y avoir qu’un seul serveur NTP sur un réseau d’entreprise.

- Les serveurs NTP contrôlent l’intervalle moyen entre les défaillances (MTBF) des périphériques réseau clés.

- Tous les serveurs NTP se synchronisent directement à une source d’heure de strate 1.

9. Comment une adresse IP source est-elle utilisée dans une liste de contrôle d’accès standard?

- Il s’agit du critère utilisé pour filtrer le trafic.

- Il s’agit d’une adresse inconnue ; la liste de contrôle d’accès doit donc être placée sur l’interface la plus proche de l’adresse source.

- C’est l’adresse qu’un routeur doit utiliser pour déterminer le meilleur chemin pour transmettre les paquets.

- Elle sert à déterminer la passerelle par défaut du routeur auquel la liste de contrôle d’accès est appliquée.

10. Quel service réseau permet aux administrateurs de surveiller et de gérer les périphériques réseau?

- Protocole NTP

- SNMP

- Syslog

- NetFlow

11. Pouvez-vous citer une fonction d’un pare-feu proxy?

- Il abandonne ou transmet le trafic sur la base des informations de l’en-tête du paquet

- Il filtre le trafic IP entre des interfaces pontées

- Il utilise des signatures pour détecter les modèles de trafic réseau

- Il se connecte à des serveurs distants pour le compte de clients

12. Quelle technologie de surveillance du réseau permet à un commutateur de copier et de transférer le trafic envoyé et reçu sur plusieurs interfaces, via une autre interface, vers un dispositif d’analyse du réseau?

- NetFlow

- SNMP

- Système de surveillance du réseau

- Mise en miroir des ports