7.9. Examen de module 7 du programme DevNet Associate 1.0 réponses Français (French)

1. Quelle est la cause la plus fréquente de pannes informatiques ?

- un ingénieur mal configuré un périphérique ou un réseau avec des modifications manuelles

- un ingénieur expérimenté implémentant une configuration à l’aide de l’automatisation

- un ingénieur expérimenté utilisant un produit open source

- un acteur de menace ciblant l’équipement de l’entreprise

2. Qu’est-ce qu’un composant inopiné dans un écosystème logiciel ?

- un composant qui nécessite un composant compagnon spécifique afin de fournir une implémentation complète de la pile

- un composant qui peut fonctionner avec une capacité limitée afin de compenser le choix de composants ou d’architectures complémentaires

- un composant qui ne montre pas de préférence accrue pour des composants ou architectures complémentaires spécifiques, sauf si ces composants ou architectures sont nécessaires

- un composant qui est classé comme open source et qui ne nécessite pas la mise en œuvre de produits spécifiques du fournisseur

3. Dans l’utilisation des technologies de conteneur, quelle est la fonction de l’abstraction de plate-forme lors du déploiement d’un produit dans un environnement cloud?

- Les applications sont conscientes des configurations matérielles sous-jacentes et sont personnalisées pour offrir des fonctionnalités accrues.

- Les applications nécessitent une réingénierie afin de mettre en œuvre l’évolutivité et la consolidation.

- Les composants logiciels complémentaires traditionnels tels qu’un serveur de base de données et un serveur Web seraient mis en œuvre sous la forme d’une seule application conteneurisée.

- Une application conteneurisée peut s’exécuter sur un environnement hôte génériquement spécifié.

4. Quelle est la corrélation historique entre les développeurs de logiciels et les opérations informatiques ?

- Les développeurs ont eu le travail de tester les applications. Operations avait pour tâche de mettre en œuvre ces applications pour les clients.

- Les opérations ont eu le travail de remue-méninges applications. Les développeurs ont eu le travail de tester que ces applications fonctionnent pour les utilisateurs et l’entreprise.

- Les opérations avaient pour tâche de tester les applications.Les développeurs ont eu le travail de mettre en œuvre ces applications pour les clients.

- Les développeurs ont eu le travail de créer des applications. Les opérations avaient pour tâche de vérifier que ces applications fonctionnent pour les utilisateurs.

5. Comment un budget d’erreur est-il calculé dans la culture DevOps/SRE ?

- Un budget d’erreur est la différence entre le SLO et la disponibilité de 100 %.

- Un budget d’erreur est la différence entre le SLO et le SLI.

- Un budget d’erreur correspond à la différence entre le SLA et la disponibilité de 100 %.

- Un budget d’erreur correspond à la différence entre le SLO et le SLA.

6. Dans l’examen d’une entente officielle entre une organisation et un client, quel est le but d’une SLI ?

- Un SLI est un accord externe facile à compléter qui est établi entre l’organisation et le client.

- Un SLI est un nombre convenu d’erreurs par unité de temps.

- Un SLI est une mesure de référence utilisée pour déterminer et décrire les ALS.

- Un SLI est un ensemble spécifique d’étapes permettant de ralentir les versions lorsque des erreurs se produisent.

7. Quel est le shell par défaut couramment utilisé sur macOS et Linux ?

- tcsh

- csh

- bourne

- bash

8. Quel type d’automatisation inclut des scripts qui peuvent être dangereux si l’état de démarrage n’est pas complètement connu et contrôlé ?

- avec état (stateful)

- sans état

- déclaratif

- procédurale

9. Qu’est-ce qu’une procédure impérative ?

- Séquence ordonnée de commandes utilisée pour atteindre un état final spécifique.

- Ensemble de commandes qui examine une cible et exécute uniquement les tâches nécessaires pour atteindre l’état souhaité.

- Ensemble de commandes qui nécessitent des privilèges d’administrateur et ne peuvent être exécutées que sur un système local.

- Ensemble de commandes qui est canalisé vers un hôte distant et immédiatement exécuté.

10. Quelle instruction décrit le modèle statique déclaratif ?

- Un modèle déclaratif exécutera du code séquentiellement piloté par les tâches au lieu de se concentrer sur les détails spécifiques au déploiement.

- Un modèle déclaratif suivra un ordre spécifique d’étapes séquentielles afin d’effectuer des modifications sur un système cible.

- Un modèle déclaratif subdivise le code en sections de haut en bas et en gestionnaires pilotés par condition.

- Un modèle déclaratif examinera les circonstances actuelles et harmonisera l’infrastructure réelle afin d’atteindre l’état souhaité.

11. Lorsque vous travaillez dans la structure de code Ansible, quel type de fichier contient une séquence de tâches, exécutées dans l’ordre descendant ?

- .yml

- .py

- .virl

- .txt

12. Un ingénieur vient de créer un fichier de sauvegarde d’une simulation de réseau Cisco VIRL. Quelle commande doit être utilisée pour comparer le fichier .virl le plus récent avec le fichier de sauvegarde précédent ?

- pyats

- list

- source

- knife

- diff

13. Qu’est-ce qu’une commande standard pour créer un environnement virtuel Python ?

- python3 -m venv /path/to/new/virtual/environment

- pip install [options] [package-index-options]…

- sudo apt-get install python3-pip

- source bin/activate

14. Quel composant de l’écologie PyATS gère le regroupement et l’exécution des tâches ?

- Genie

- AEtest

- EasyPy

- Clover

15. Un étudiant est en train de configurer la machine virtuelle DEVASC-LAB et la machine virtuelle CSR1000V dans VirtualBox qui est installée sur l’ordinateur local. Les deux machines virtuelles sont importées dans VirtualBox avec succès. L’étudiant démarre les deux machines virtuelles et tente de vérifier les communications avec la machine virtuelle CSR1000v en ouvrant un navigateur Web sur l’ordinateur local et entre l’URL https://192.168.56.101. Après quelques secondes, un message d’erreur s’affiche que “The connection has timed out”. Comment l’étudiant peut-il vérifier l’adresse IP attribuée par DHCP au routeur virtuel CSR1000v?

- Lancez la commande show running-config dans la VM CSR1000v.

- Émettez la commande ifconfig dans la machine virtuelle CSR1000v.

- Émettez la commande ping 192.168.56.101 sur l’ordinateur local.

- Lancez la commande show ip interface brief dans la VM CSR1000v.s

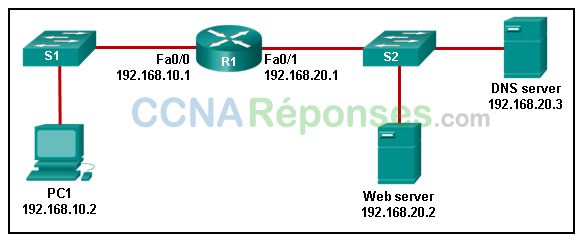

16. Reportez-vous à l’illustration. Un utilisateur travaille sur Ansible sur le NMS local pour gérer les périphériques réseau distants. L’utilisateur émet la commande ansible webservers -m ping pour tester la communication. Toutefois, un message d’erreur renvoie. Quelles sont les deux causes possibles de l’erreur ? (Choisissez deux propositions.)

- L’alias d’hôte de destination est incorrect.

- Le client SSH n’est pas installé.

- Le service SSH ne démarre pas sur l’hôte.

- Le commutateur -m doit être -M.

- Les informations d’identification SSH sont erronées.

- L’adresse IP de l’hôte de destination est erronée.