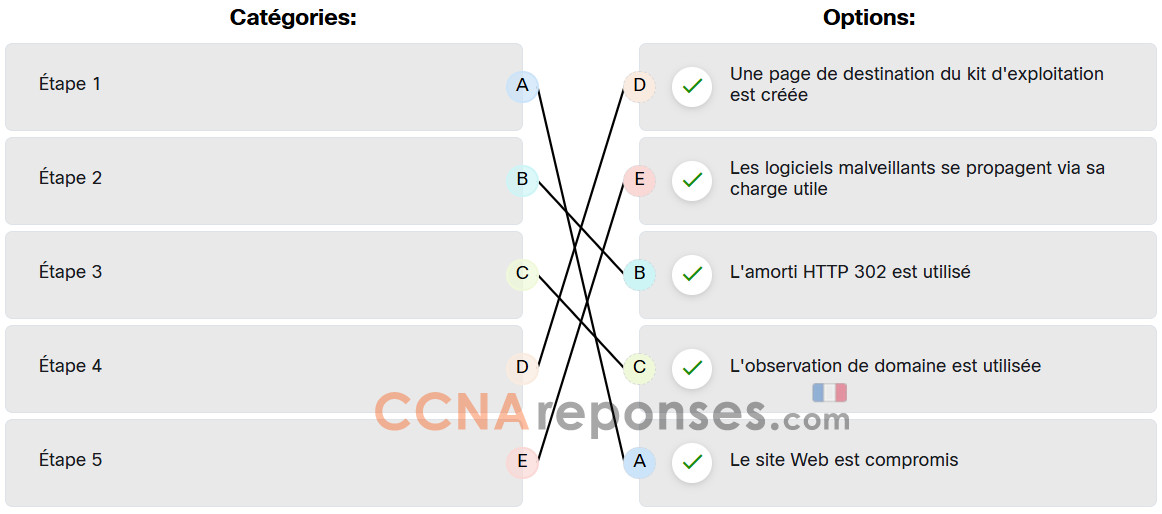

Correspond à la séquence correcte des étapes généralement effectuées par un acteur de menace effectuant une attaque d'observation de domaine.

Plus de questions : Examen final cours Sécurité des Terminaux (ESec) Réponses

Please login or Register to submit your answer