1. Quelle déclaration de liste d’accès unique correspond à l’ensemble des réseaux suivants?

192.168.16.0

192.168.17.0

192.168.18.0

192.168.19.0

- liste d’accès 10 permis 192.168.0.0 0.0.15.255

- liste d’accès 10 permis 192.168.16.0 0.0.0.255

- liste d’accès 10 permis 192.168.16.0 0.0.3.255

- liste d’accès 10 permis 192.168.16.0 0.0.15.255

Explication: L’instruction ACL liste d’accès 10 permis 192.168.16.0 0.0.3.255 correspondra aux quatre préfixes de réseau. Les quatre préfixes comportent les mêmes 22 bits de poids fort. Ces 22 bits de poids fort correspondent au préfixe du réseau et au masque de saisie de 192.168.16.0 0.0.3.255.

2. Lorsque vous implémentez une liste de contrôle d’accès pour le trafic Internet entrant, que faut-il inclure pour empêcher l’usurpation d’identité des réseaux internes?

- Entrées de contrôle d’accès pour empêcher le trafic HTTP

- Entrées de contrôle d’accès pour empêcher le trafic ICMP

- Entrées de contrôle d’accès pour empêcher le trafic des espaces d’adressage privés

- ACE pour empêcher le trafic SNMP

- Entrées de contrôle d’accès pour empêcher le trafic d’adresses de diffusion

Explication: Les entrées de contrôle d’accès courantes pour faciliter la protection contre l’usurpation d’identité incluent le blocage des paquets qui ont une adresse source dans la plage 127.0.0.0/8, toute adresse privée ou toute adresse de multidiffusion. En outre, l’administrateur ne doit pas autoriser les paquets sortants avec une adresse source autre qu’une adresse valide utilisée dans les réseaux internes de l’entreprise.

3. Reportez-vous à l’illustration.Quel est le résultat de l’ajout de l’argument établi à la fin de la commande ACE?

- Le trafic 192.168.254.0 /23 est autorisé à atteindre tous les réseaux.

- Tout le trafic IP est autorisé à atteindre le réseau 192.168.254.0 255.255.254.0 tant qu’il est en réponse à une demande émise.

- Tout trafic TCP est autorisé à atteindre le réseau 192.168.254.0 255.255.254.0 s’il est en réponse à une demande émise.

- Tout le trafic est autorisé à atteindre le réseau 192.168.254.0 255.255.254.0.

Explication: L’argument établi permet d’envoyer le trafic de retour TCP des connexions établies sur une interface sortante vers un réseau.

4. Quel type de paquet ne peut pas être filtré par une liste de contrôle d’accès sortante?

- paquet ICMP

- paquet généré par le routeur

- paquets de diffusion

- paquet de multidiffusion

Explication: Le trafic provenant d’un routeur, comme les requêtes ping à partir d’une invite de commande, l’accès à distance d’un routeur à un autre périphérique ou les mises à jour de routage, n’est pas affecté par les listes d’accès sortantes. Le trafic doit transiter par le routeur pour que le routeur applique les entrées de contrôle d’accès.

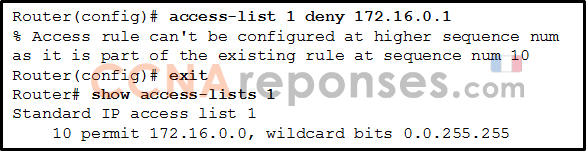

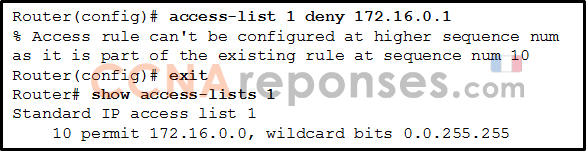

5. Reportez-vous à l’illustration. Un routeur possède une liste de contrôle d’accès autorisant l’intégralité du trafic provenant du réseau 172.16.0.0. L’administrateur essaie d’ajouter une nouvelle formule dans l’ACL pour que soient rejetés les paquets émanant de l’hôte 172.16.0.1 et reçoit le message d’erreur présenté dans l’illustration. Que peut faire l’administrateur pour bloquer les paquets de l’hôte 172.16.0.1 tout en autorisant tout autre trafic provenant du réseau 172.16.0.0?

- Ajouter une instruction de refus « any any » à la liste d’accès 1

- Ajouter manuellement la nouvelle instruction de refus avec le numéro de séquence 15

- Ajouter manuellement la nouvelle instruction de refus avec le numéro de séquence 5

- Créer une deuxième liste de contrôle d’accès refusant l’hôte et l’appliquer à la même interface

Explication: Parce que la nouvelle instruction de refus est une adresse d’hôte incluse dans le réseau existant 172.16.0.0 qui est autorisé, le routeur refuse la commande et affiche un message d’erreur. Pour que l’instruction de refus puisse s’appliquer, elle doit être configurée manuellement par l’administrateur et porter un numéro de séquence inférieur à 10.

6. Quelles sont les deux caractéristiques d’un pare-feu dynamique? (Choisissez deux réponses.)

- utilise les informations de connexion conservées dans une table d’état

- analyse le trafic au niveau des couches 3, 4 et 5 du modèle OSI

- utilise des techniques de filtrage des paquets statiques

- utilise des listes de contrôle d’accès complexes qui peuvent être difficiles à configurer

- empêche les attaques de couche 7

Explication: Les pare-feu dynamiques (avec état) représentent les technologies de pare-feu les plus polyvalentes et les plus courantes actuellement utilisées. Les pare-feu dynamiques effectuent un filtrage dynamique des paquets à l’aide d’informations de connexion mises à jour dans une table d’états. Le filtrage dynamique est une architecture de pare-feu classée au niveau de la couche réseau. Il analyse également le trafic au niveau des couches OSI 4 et 5. Les pare-feu avec état ne peuvent pas empêcher les attaques au niveau de la couche d’application, car ils n’examinent pas le contenu réel d’une connexion HTTP.

7. Comment un pare-feu gère-t-il le trafic provenant du réseau privé et se dirigeant vers le réseau DMZ?

- Le trafic est autorisé et inspecté de manière sélective.

- Le trafic est refusé de manière sélective en fonction des exigences du service.

- Il est de toute façon bloqué.

- Ce trafic est autorisé avec peu ou pas de restriction.

Explication: Le trafic provenant du réseau privé est généralement autorisé avec peu ou pas de restrictions lorsqu’il se déplace vers le réseau DMZ.

8. Quelle est l’une des limites d’un pare-feu dynamique?

- consigner des informations

- authentification des utilisateurs faible

- ne peut pas filtrer le trafic inutile

- pas aussi efficace avec le trafic UDP ou ICMP

Explication: Les limites des pare-feu dynamiques sont les suivantes:

- Les pare-feu avec état ne peuvent pas empêcher les attaques au niveau de la couche applicative.

- Les protocoles tels que UDP et ICMP ne sont pas dynamiques et ne génèrent pas d’informations nécessaires pour une table d’état.

- Une plage complète de ports doit parfois être ouverte pour prendre en charge des applications spécifiques qui ouvrent plusieurs ports.

- Les pare-feu avec état ne permettent pas d’authentifier les utilisateurs.

9. Comment un pare-feu gère-t-il le trafic provenant du réseau public et se dirigeant vers le réseau DMZ?

- Le trafic provenant du réseau public est généralement autorisé avec peu ou pas de restrictions lorsqu’il se déplace vers le réseau DMZ.

- Le trafic provenant du réseau public est généralement transféré sans inspection lorsqu’il se déplace vers le réseau DMZ.

- Le trafic provenant du réseau public et voyageant vers la DMZ est inspecté et autorisé de manière sélective.

- Le trafic provenant du réseau public est généralement transféré sans inspection lorsqu’il se déplace vers le réseau DMZ.

Explication: Le trafic provenant du réseau public et voyageant vers la DMZ est inspecté et autorisé de manière sélective.

10. Quel type de pare-feu fait généralement partie du pare-feu d’un routeur et autorise ou bloque le trafic en fonction des informations des couches 3 et 4?

- Pare-feu passerelle d’application

- Pare-feu proxy

- Pare-feu « stateless »

- Pare-feu dynamique

Explication: Pare-feu « sans état » qui effectuent une recherche simple dans une table de politiques afin de filtrer le trafic en fonction de critères précis. Ces pare-feu font généralement partie d’un pare-feu de routeur. Ils autorisent ou refusent le trafic en fonction des informations des couches 3 et 4.

11. Lorsqu’un pare-feu de politique basé sur les zones Cisco IOS est configuré, quelles sont les trois actions qui peuvent être appliquées à une classe de trafic? (Choisissez trois propositions.)

- de la tête

- passer

- rerouté

- goutte

- file d’attente

- inspecter

Explication: L’action inspecter CCP est similaire à la commande classique firewall ip inspecter en ce sens qu’elle inspecte le trafic qui traverse le pare-feu et autorise le trafic de retour qui fait partie du même flux à traverser le pare-feu. L’action drop est similaire au paramètre démentir d’une ACL. Cette action supprime tout trafic correspondant à la politique définie. L’action pass est similaire à une déclaration ACL d’autorisation – le trafic est autorisé à passer parce qu’il répond aux critères de la déclaration de politique définie.

12. Quelles sont les deux déclarations qui décrivent les deux modèles de configuration des pare-feu Cisco IOS? (Choisissez deux réponses.)

- Le pare-feu classique IOS et ZPF ne peuvent pas être combinés sur une même interface.

- Les modèles de pare-feu classique IOS et ZPF nécessitent des listes de contrôle d’accès pour définir les politiques de filtrage du trafic.

- Les pare-feu classiques IOS et les modèles ZPF peuvent être activés simultanément sur un routeur.

- ZPF doit être activé dans la configuration du routeur avant d’activer un pare-feu classique IOS.

- Les pare-feu classiques IOS doivent être activés dans la configuration du routeur avant d’activer ZPF.

Explication: Il existe deux modèles de configuration pour les pare-feu Cisco IOS, les pare-feu IOS classiques et les pare-feu de politiques basées sur les zones (ZPF). Les deux modèles de configuration peuvent être activés simultanément sur un routeur, mais ils ne peuvent pas être combinés sur une même interface. L’un des avantages de l’utilisation de ZPF est qu’il ne dépend pas des listes de contrôle d’accès.

13. Lorsque vous utilisez un pare-feu de politique basé sur les zones Cisco IOS, où la politique d’inspection est-elle appliquée?

- à une politique de service globale

- à une interface

- à une paire de zones

- jusqu’à la zone

Explication: Après avoir configuré la politique de pare-feu, appliquez-la au trafic qui circulerait entre une paire de zones. Utilisez la commande de sécurité de la paire de zones en mode de configuration globale.

14. Quelle est la première étape de la configuration d’un pare-feu de politique basé sur les zones Cisco IOS via l’interface de ligne de commande?

- Définir des politiques de pare-feu.

- Attribuez des interfaces de routeur aux zones.

- Définir des classes de trafic.

- Attribuez des mappages de politiques aux paires de zones.

- Créer des zones.

Explication: Les étapes de configuration d’un pare-feu de politique basé sur les zones Cisco IOS sont les suivantes:

1. Créer des zones.

2. Définir des classes de trafic

3. Définir politiques de pare-feu

4. Appliquez des mappages de politiques aux paires de zones.

5. Attribuez des interfaces de routeur aux zones.

15. Quels sont les deux avantages de l’utilisation d’un pare-feu ZPF par rapport à un pare-feu classique? (Choisissez deux réponses.)

- ZPF permet de placer des interfaces dans des zones pour l’inspection IP.

- Avec ZPF, le routeur autorise les paquets, sauf s’ils sont explicitement bloqués.

- Plusieurs actions d’inspection sont utilisées avec ZPF.

- La ZPF ne dépend pas des listes de contrôle d’accès.

- Les politiques ZPF sont faciles à lire et à dépanner.

Explication: Une ZPF présente plusieurs avantages:

- Elle ne dépend pas des listes de contrôle d’accès.

- Le niveau de sécurité du routeur est de le bloquer, sauf autorisation explicite.

16. Quelle est la description de l’étalement des machines virtuelles?

- Les machines virtuelles sont réparties sur une trop grande zone géographique.

- La demande en machines virtuelles est plus importante que la capacité à créer des machines virtuelles.

- Le nombre de machines virtuelles est supérieur à celui qui peut être géré efficacement.

- Lorsqu’un processus sort de la machine virtuelle et interagit avec le système d’exploitation hôte.

Explication: La prolifération des machines virtuelles se produit lorsqu’une organisation a plus de machines virtuelles sur le réseau qu’elle ne peut en contrôler et gérer efficacement.

17. Quelle technique peut être utilisée pour tirer parti des topologies de réseau virtuel afin d’exécuter des réseaux plus petits et plus isolés sans coûts matériels supplémentaires?

- Le Shadow IT

- Fog computing

- L’edge computing

- Microsegmentation

Explication: La microsegmentation (également appelée hyperségrégation) tire parti des topologies de réseau virtuel pour exécuter des réseaux plus petits et plus isolés sans coûts matériels supplémentaires. Les techniques de microsegmentation permettent un contrôle plus granulaire de la sécurité du trafic et des workflows dans le cloud.

18. Quel domaine de sécurité cloud couvre les aspects spécifiques au cloud de la sécurité de l’infrastructure et les bases d’un fonctionnement sécurisé dans le cloud?

- Sécurité de l’infrastructure

- Sécurité et chiffrement des données

- Plan de gestion et continuité des activités

- Sécurité des applications

Explication: Le document Security Guides for Critical Areas of Focus in Cloud Computing v4 développé par la Alliance de la sécurité en nuage (CSA) couvre 14 domaines de la sécurité du cloud. Certains de ces domaines sont:

- Sécurité de l’infrastructure: décrit les aspects spécifiques au cloud de la sécurité de l’infrastructure et les bases d’un fonctionnement sécurisé dans le cloud.

- Sécurité et chiffrement des données: décrit les contrôles liés à la sécurisation des données elles-mêmes, dont le chiffrement est l’un des plus importants.

- Sécurité des applications: fournit des conseils sur la façon de créer et de déployer des applications en toute sécurité dans les environnements de cloud computing, en particulier pour les environnements PaaS et IaaS.

- Plan de gestion et continuité des activités: décrit la nécessité de sécuriser le plan de gestion du cloud et les procédures de continuité des activités et de reprise après sinistre.

19. Quel algorithme est utilisé avec le chiffrement symétrique pour assurer la confidentialité?

Explication: L’un des plus sécurisés est l’algorithme de chiffrement symétrique AES (Standard d’encryptage avancé). MD5 est un algorithme de hachage, tandis que RSA et ECC sont des algorithmes de chiffrement asymétrique.

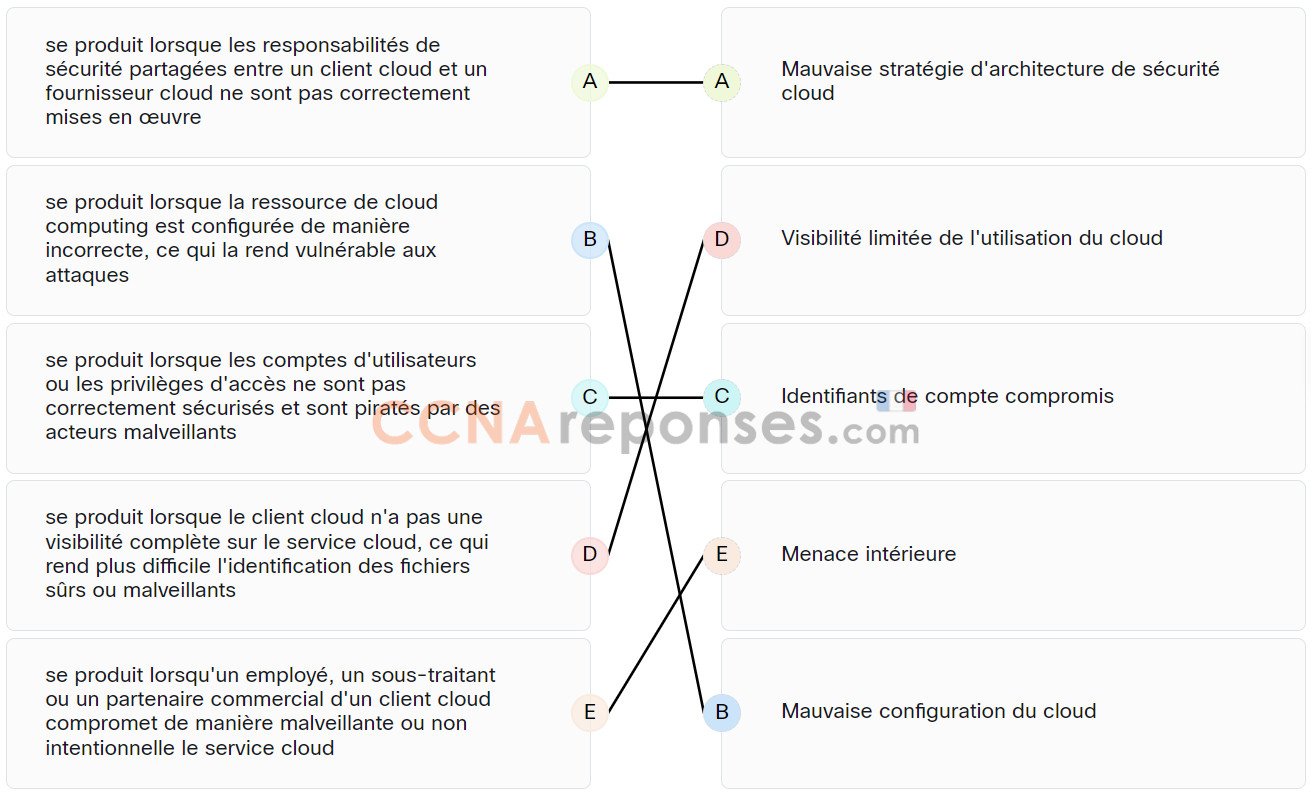

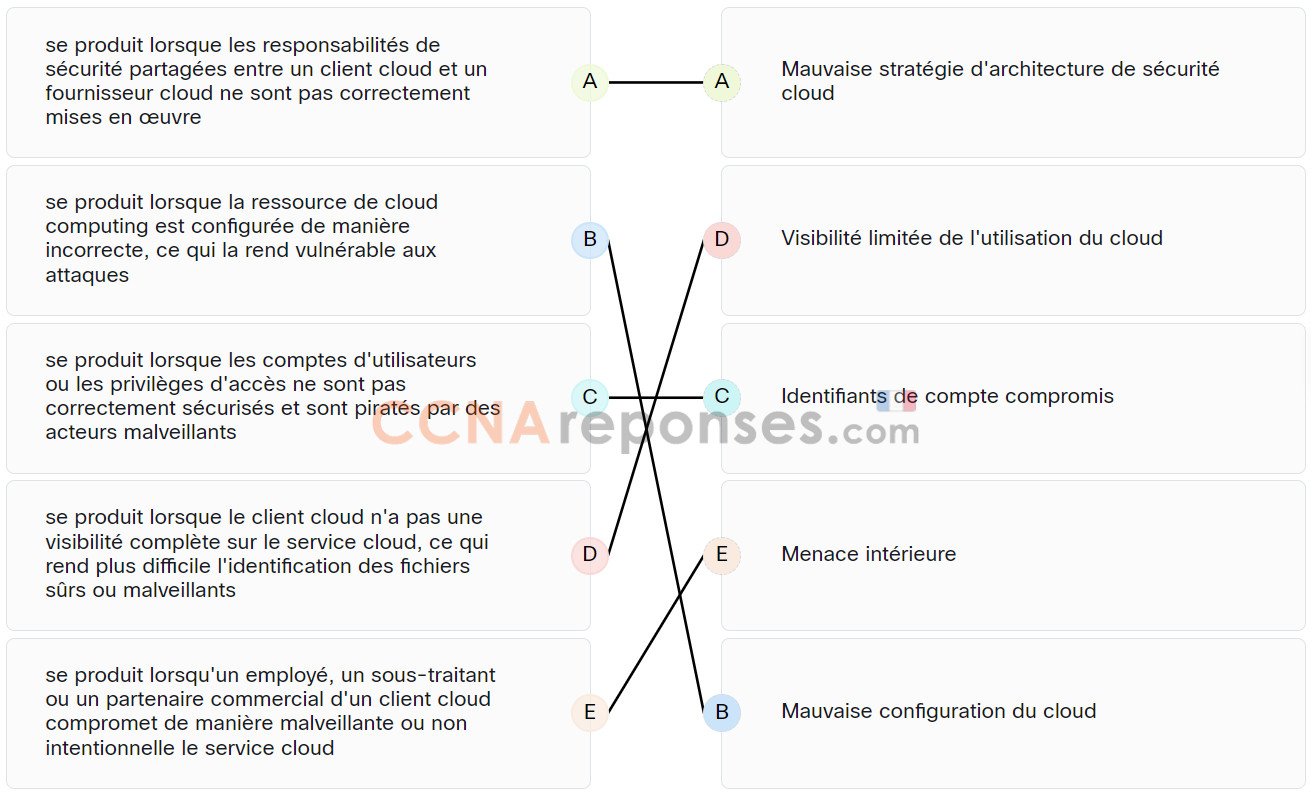

20. Associez le service de cloud computing à la description correspondante.

Explication: Placez les options dans l’ordre suivant:

| se produit lorsque la ressource de cloud computing est configurée de manière incorrecte, ce qui la rend vulnérable aux attaques |

Mauvaise configuration du cloud |

| se produit lorsque les comptes d’utilisateurs ou les privilèges d’accès ne sont pas correctement sécurisés et sont piratés par des acteurs malveillants |

Identifiants de compte compromis |

| se produit lorsque les responsabilités de sécurité partagées entre un client cloud et un fournisseur cloud ne sont pas correctement mises en œuvre |

Mauvaise stratégie d’architecture de sécurité cloud |

| se produit lorsqu’un employé, un sous-traitant ou un partenaire commercial d’un client cloud compromet de manière malveillante ou non intentionnelle le service cloud |

Menace intérieure |

| se produit lorsque le client cloud n’a pas une visibilité complète sur le service cloud, ce qui rend plus difficile l’identification des fichiers sûrs ou malveillants |

Visibilité limitée de l’utilisation du cloud |

21. Citez deux propriétés d’une fonction de hachage cryptographique. (Choisissez deux réponses.)

- Des entrées complexes produisent des hachages complexes.

- L’entrée d’un algorithme de hachage donné doit avoir une taille fixe.

- Le résultat est de longueur fixe.

- Les fonctions de hachage peuvent être dupliquées à des fins d’authentification.

- La fonction de hachage est unidirectionnelle et irréversible.

Explication: Une fonction de hash cryptographique doit posséder les propriétés suivantes:

- Il n’y a pas de limite de longueur pour le texte saisi.

- La longueur du résultat est fixe.

- La valeur de hachage est relativement facile à calculer pour une entrée donnée.

- Le hachage est unidirectionnel et irréversible.

- Le hachage est dit sans collision, ce qui signifie que deux valeurs d’entrée différentes donneront lieu à des valeurs de hachage différentes.

22. Une entreprise informatique recommande l’utilisation d’applications ICP pour échanger des informations en toute sécurité entre ses employés.Dans quels deux cas une organisation pourrait-elle utiliser des applications PKI pour échanger des informations en toute sécurité entre utilisateurs? (Choisissez deux réponses.)

- Serveur NTP local

- Autorisation d’accès aux fichiers et aux répertoires

- Authentification 802.1x

- Service web HTTPS

- Transferts FTP

Explication: L’infrastructure de clé publique (PKI) est un système tiers connu sous le nom d’autorité de certification ou CA. L’infrastructure à clé publique est le cadre utilisé pour sécuriser les échanges d’informations entre les parties. Les applications PKI courantes sont les suivantes:

- Authentification des homologues basée sur des certificats SSL/TLS

- Trafic réseau sécurisé à l’aide de VPN IPsec

- Trafic web HTTPS

- Contrôler l’accès au réseau via une authentification 802.1x

- Sécurisation des e-mails via le protocole S/MIME

- Sécurisation des messages instantanés

- Approbation et autorisation d’applications avec la signature de code

- Protection des données utilisateur avec le système EFS (Encryption File System)

- Implémentation d’une authentification à deux facteurs avec carte à puce

- Sécurisation des appareils de stockage USB

23. Un client achète un article sur un site de commerce électronique. Le site de commerce électronique doit garder une preuve que l’échange de données a été effectué entre le site et le client. Quelle fonctionnalité de signatures numériques est nécessaire?

- Intégrité des données signées numériquement

- Confidentialité de la clé publique

- Non-répudiation de la transaction

- Authenticité des données signées numériquement

Explication: Les signatures numériques offrent trois services de sécurité de base:

- l’authenticité des données signées numériquement – les signatures numériques authentifient une source, prouvant qu’une certaine partie a vu et signé les données en question.

- l’intégrité des données signées numériquement – les signatures numériques garantissent que les données n’ont pas été modifiées depuis le moment de leur signature.

- la non-répudiation de la transaction – le destinataire peut prendre les données d’une tierce partie et la tierce partie accepte la signature numérique comme preuve que l’échange de données a eu lieu. La partie signataire ne peut réfuter d’avoir signé les données.

24. Quelle technologie utilise des protocoles tiers approuvés pour délivrer des informations d’identification qui sont acceptées en tant qu’identité autorisée?

- Certificats PKI

- Algorithmes de hachage

- Signatures numériques

- Clés symétriques

Explication: Les certificats numériques sont utilisés pour prouver l’authenticité et l’intégrité des certificats PKI, mais une autorité de certification PKI est une entité tierce approuvée qui délivre des certificats PKI. Les certificats PKI sont des informations publiques utilisées pour fournir des services de non-répudiation, d’intégrité, d’authenticité et de confidentialité pouvant évoluer au gré des exigences.

25. Quelle mesure un analyste de sécurité peut-il prendre pour effectuer une surveillance efficace de la sécurité contre le trafic réseau crypté par la technologie SSL?

- Déployer un appliance Cisco SSL.

- Déployer un ASA Cisco.

- Nécessite des connexions d’accès à distance via le VPN IPSec.

- Utilisez un serveur Syslog pour capturer le trafic réseau.

Explication: Déployer une appliance SSL Cisco pour déchiffrer le trafic SSL et l’envoyer aux appliances du système de prévention des intrusions afin d’identifier les risques normalement dissimulés par SSL.

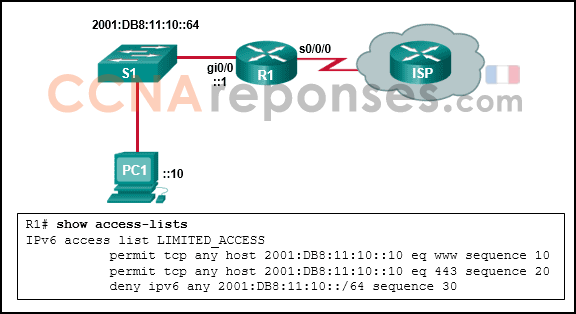

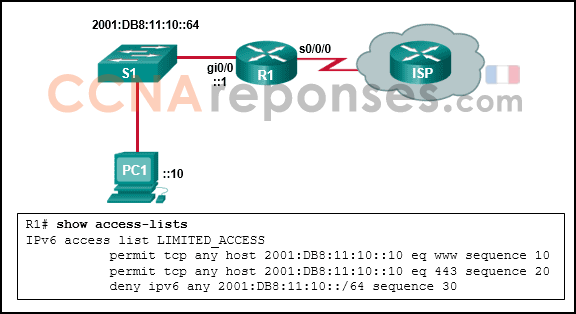

26. Reportez-vous à l’illustration. La liste de contrôle d’accès IPv6 LIMITED_ACCESS est appliquée à l’interface S0/0/0 de R1 dans la direction entrante. Quels paquets IPv6 du FAI sont abandonnés par la liste de contrôle d’accès sur R1?

- Paquets destinés à PC1 sur le port 80

- Annonces des voisins reçues du routeur du FAI

- Paquets ICMPv6 destinés à PC1

- Paquets HTTPS à PC1

Explication: La liste d’accès LIMITED_ACCESS bloque les paquets ICMPv6 du FAI. Le port 80 (trafic HTTP) et le port 443 (trafic HTTPS) sont tous deux explicitement autorisés par la liste de contrôle d’accès. Les annonces des voisins du routeur du FAI sont implicitement autorisées par la formule implicite permit icmp any any nd-na à la fin de toutes les listes de contrôle d’accès IPv6.

27. Reportez-vous à l’illustration. Un administrateur a configuré une liste ACL standard sur R1 et l’a appliqué à l’interface série 0/0/0 dans le sens sortant. Qu’arrive-t-il au trafic quittant l’interface série 0/0/0 qui ne correspond pas aux instructions ACL configurés?

- L’action résultante est déterminée par l’adresse IP de destination.

- L’action résultante est déterminée par l’adresse IP de destination et le numéro de port.

- Le trafic est abandonné.

- L’adresse IP source est vérifiée et, si une correspondance n’est pas trouvée, le trafic est acheminé vers l’interface série 0/0/1.

Explication: Le refus implicite est appliqué à tout trafic qui ne correspond pas à l’une des instructions d’une liste ACL, ce qui signifie que le trafic est supprimé.

28. Quelle zone de pare-feu de politique basée sur des zones est définie par le système et s’applique au trafic destiné au routeur ou provenant du routeur?

- zone locale

- fuseau horaire du système

- zone intérieure

- zone concernée

- hors de la zone

Explication: Les pare-feu de politiques basées sur des zones ont généralement la zone privée (interne ou approuvée), la zone publique (externe ou non approuvée) et la zone self par défaut, qui ne nécessite aucune interface. La zone privée ou interne est couramment utilisée pour les LAN internes. La zone publique inclut les interfaces qui se connectent à une interface externe (en dehors de l’entreprise).

29. À quelle phase du développement de l’application est-il vérifié que les nouveaux logiciels s’exécutent avec les paramètres de sécurité requis?

- testeur

- développement

- provisionnement

- planification

Explication: Au cours de la phase de préparation, les développeurs testent l’application dans un environnement de préparation pour vérifier que le logiciel s’exécute avec les paramètres de sécurité requis.

30. Quelle méthode consiste à tenter tous les mots de passe possibles jusqu’à ce qu’une correspondance soit trouvée?

- cloud

- force brute

- dictionnaire

- rainbow tables

- anniversaire

- cryptographie

Explication: Il existe deux méthodes classiques pour déchiffrer le hash: les attaques par dictionnaire et par force brute. Aucun mot de passe ne peut résister aux attaques par force brute, à condition de disposer d’un délai suffisant.

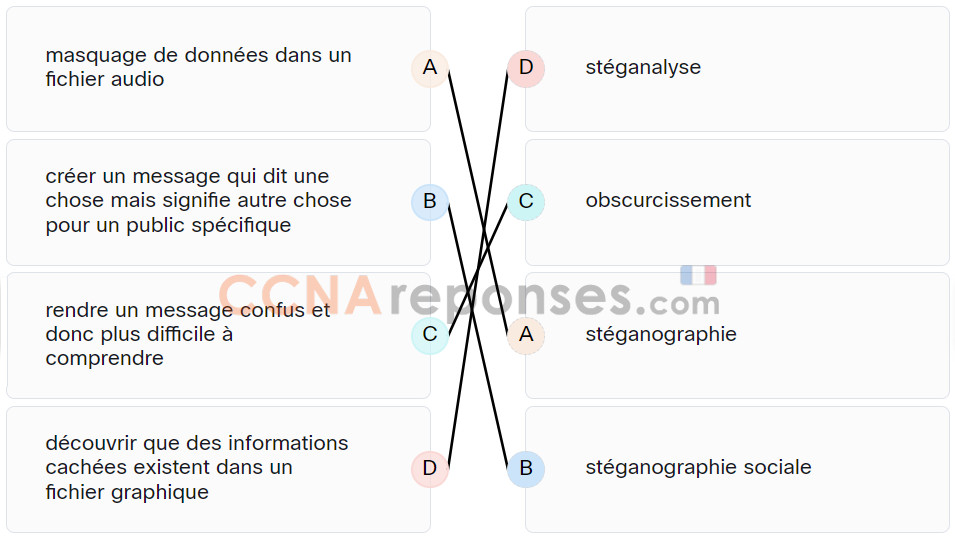

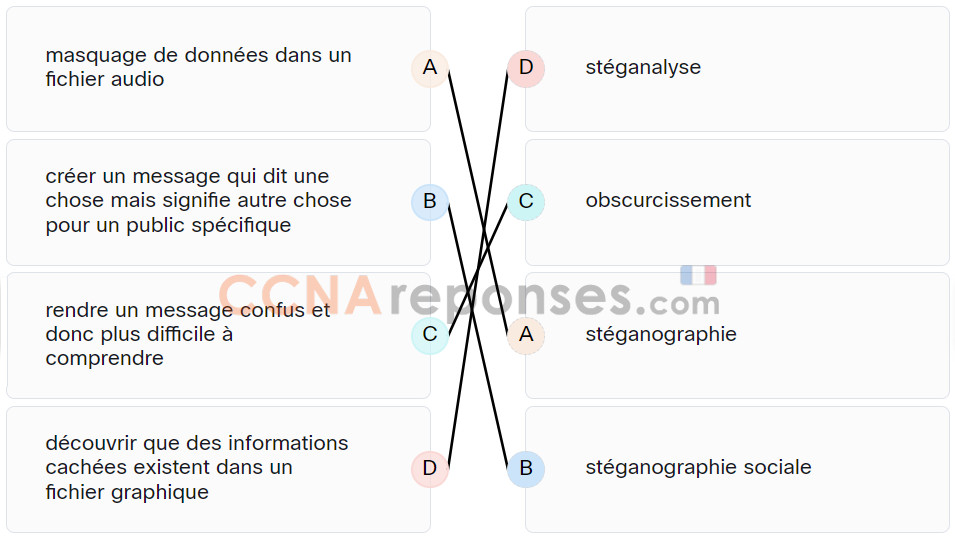

31. Associez la description au terme correspondant. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant:

| créer un message qui dit une chose mais signifie autre chose pour un public spécifique |

stéganographie sociale |

| rendre un message confus et donc plus difficile à comprendre |

obscurcissement |

| masquage de données dans un fichier audio |

stéganographie |

| découvrir que des informations cachées existent dans un fichier graphique |

stéganalyse |