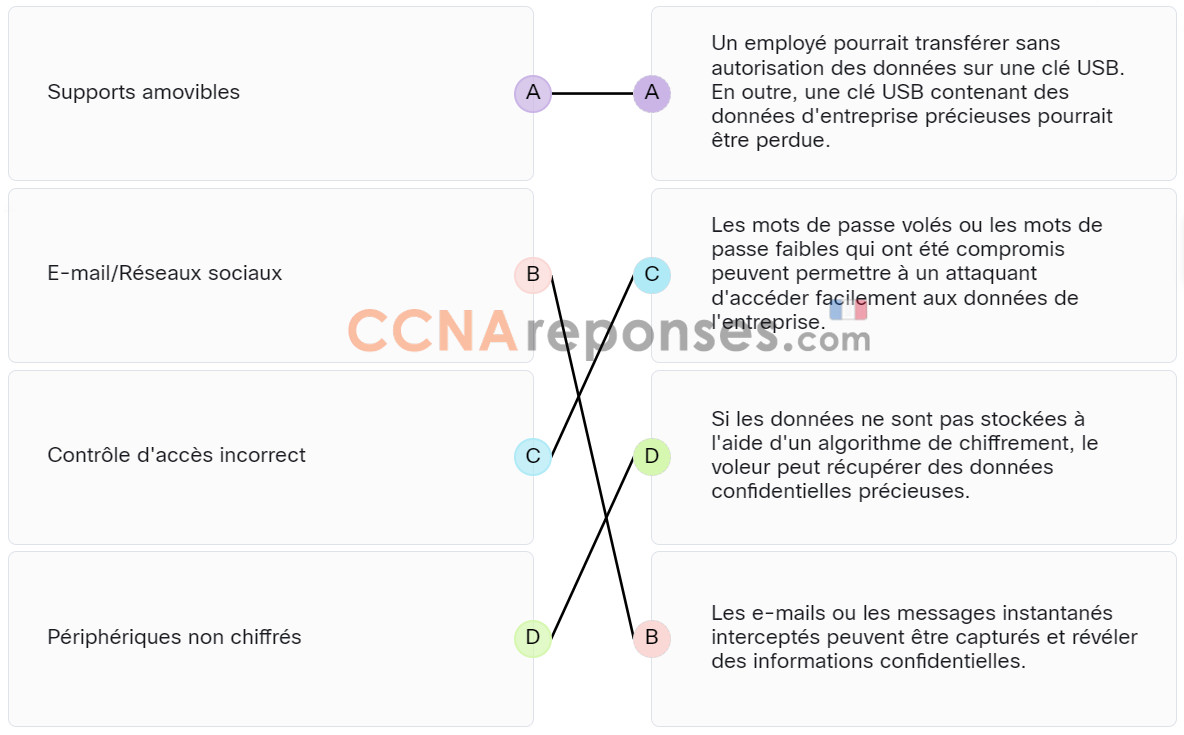

Associez les vecteurs de perte de données les plus courants à la description qui en est faite.

Explication : Placez les options dans l'ordre suivant :

| E-mail/Réseaux sociaux | Les e-mails ou les messages instantanés interceptés peuvent être capturés et révéler des informations confidentielles. |

| Contrôle d'accès incorrect | Les mots de passe volés ou les mots de passe faibles qui ont été compromis peuvent permettre à un attaquant d'accéder facilement aux données de l'entreprise. |

| Périphériques non chiffrés | Si les données ne sont pas stockées à l'aide d'un algorithme de chiffrement, le voleur peut récupérer des données confidentielles précieuses. |

| Supports amovibles | Un employé pourrait transférer sans autorisation des données sur une clé USB. En outre, une clé USB contenant des données d'entreprise précieuses pourrait être perdue. |

Plus de questions : 2.3.2 Quiz sur la sécurité des réseaux Réponses

Please login or Register to submit your answer