1.4.2 Quiz sur la Gouvernance et la conformité Réponses

1. Quelle est la fonction de la Alliance de la sécurité en nuage (CSA)?

- Il fournit des conseils en matière de sécurité à toutes les entreprises qui utilisent le cloud computing.

- Il garantit une conformité totale avec les normes ISO 27000.

- Il produit une déclaration d’applicabilité (SOA) qui stipule les objectifs de contrôle et les contrôles d’audit à mettre en œuvre.

- Il vérifie les objectifs de la triade CIA.

Explication : La Alliance de la sécurité en nuage (CSA) fournit des conseils en matière de sécurité à toute entreprise qui utilise le cloud computing ou qui souhaite évaluer les risques pour la sécurité globale d’un fournisseur de cloud.

2. Quels sont les résultats des tests de pénétration et des exercices Red Team?

- Ils simulent des attaques pour évaluer les capacités de sécurité d’une entreprise.

- Ils fournissent des contrôles d’audit pour toutes les connexions NetBIOS effectuées.

- Ils fournissent une liste des malwares qui ont pénétré le pare-feu.

- Ils fournissent des pistes d’audit pour toutes les connexions TCP en place à un moment donné.

Explication : Les entreprises disposant de ressources et d’une expertise considérables en matière de cybersécurité exécutent des tests de pénétration et des exercices de simulation d’attaque en équipe rouge pour évaluer les capacités de sécurité d’une entreprise.

3. Lequel des principes suivants est appliqué par le gouvernement américain dans ses modèles de contrôle d’accès?

- Congés obligatoires

- Rotation de poste

- Besoin de savoir

- Séparation des tâches

Explication : Les collaborateurs d’une entreprise ont généralement accès aux données et aux informations dont ils ont besoin pour faire leur travail. Le gouvernement américain utilise le principe du « besoin de savoir » dans ses modèles de contrôle d’accès.

4. Une organisation a connu plusieurs incidents impliquant des employés téléchargeant des logiciels non autorisés et utilisant des sites web non autorisés et des périphériques USB personnels.

Quelles mesures l’entreprise pourrait-elle mettre en œuvre pour gérer ces menaces? (Choisissez trois réponses.)

- Mettre en œuvre une action disciplinaire

- Utiliser le filtrage du contenu

- Fournir une formation de sensibilisation aux questions de sécurité

- Surveiller toutes les activités des collaborateurs

- Exécutez des ordinateurs à partir d’un serveur central plutôt que de disques durs localisés

- Désactiver l’accès USB

Explication : Une entreprise doit mettre en œuvre des mesures pour gérer les menaces liées aux utilisateurs, notamment:

- Organisez des formations de sensibilisation à la sécurité pour empêcher vos collaborateurs d’être victimes d’attaques par phishing.

- Permettre le filtrage du contenu pour autoriser ou refuser des domaines spécifiques conformément aux politiques d’utilisation acceptable.

- Désactiver les lecteurs de CD internes et les ports USB.

- Activation des analyses antimalware automatiques pour les lecteurs multimédias, les fichiers et les pièces jointes des courriels insérés.

- Attribution des droits d’écriture et de suppression au seul propriétaire des données.

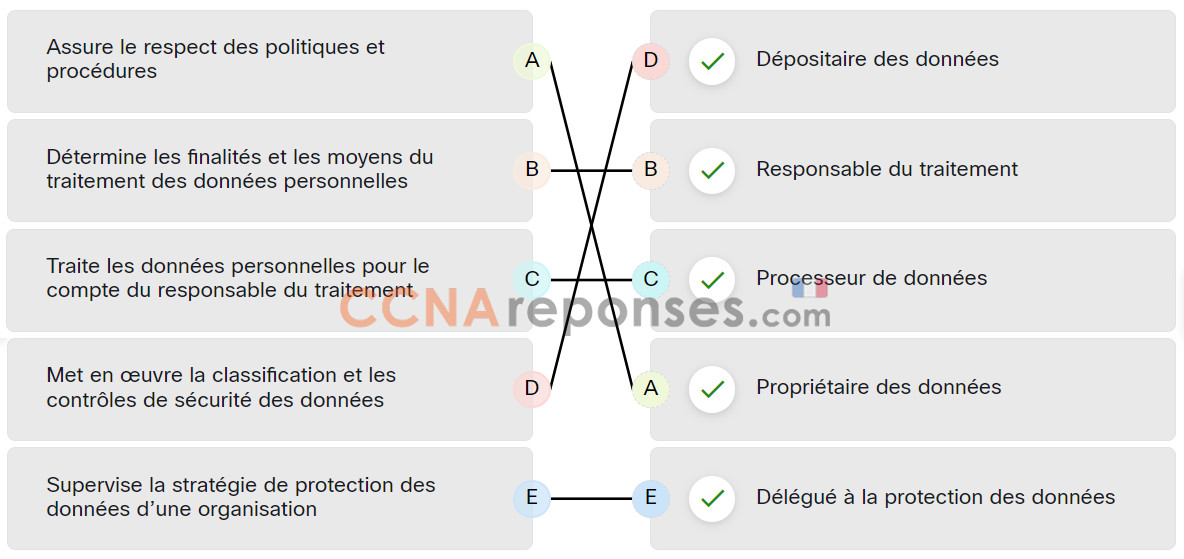

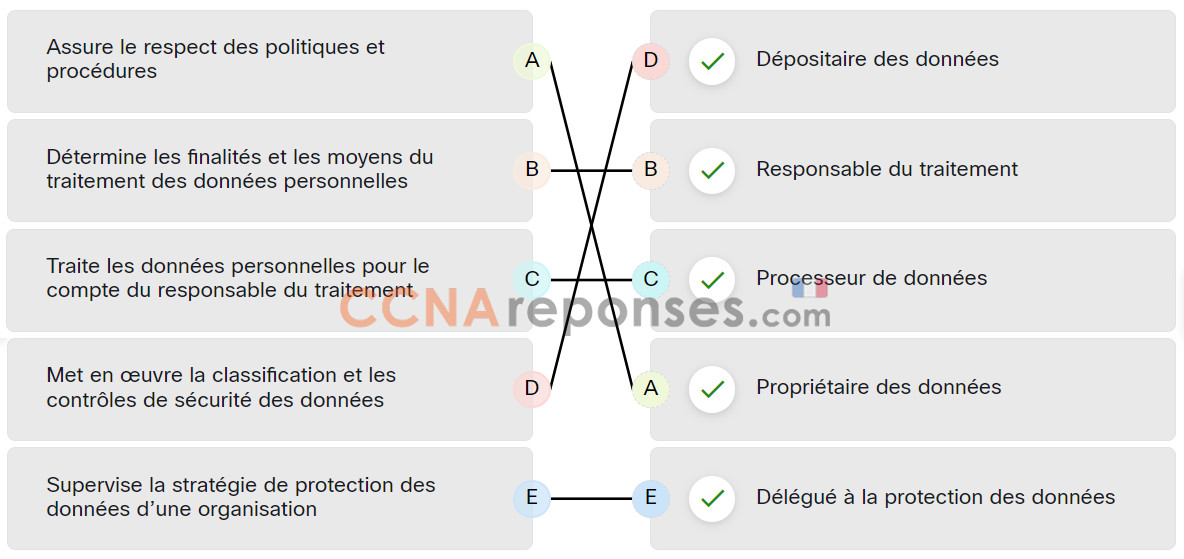

5. Associez le rôle de gouvernance des données à la fonction appropriée.

| Assure le respect des politiques et procédures |

Propriétaire des données |

| Détermine les finalités et les moyens du traitement des données personnelles |

Responsable du traitement |

| Traite les données personnelles pour le compte du responsable du traitement |

Processeur de données |

| Met en œuvre la classification et les contrôles de sécurité des données |

Dépositaire des données |

| Supervise la stratégie de protection des données d’une organisation |

Délégué à la protection des données |

Explication : La gouvernance de la sécurité informatique détermine qui est autorisé à prendre des décisions concernant les risques de cybersécurité au sein d’une organisation. Il existe plusieurs rôles clés dans les programmes de bonne gouvernance des données:

- Propriétaire des données – une personne qui assure le respect des politiques et des procédures, attribue la classification appropriée aux actifs informationnels et détermine les critères d’accès aux actifs informationnels.

- Contrôleur des données – Personne qui détermine les finalités et la manière dont les données personnelles sont traitées.

- Dépositaire des données – Personne qui met en œuvre les contrôles de classification et de sécurité des données dans conformément aux règles établies par le propriétaire des données.

- Gestionnaire des données – Une personne qui s’assure que les données répondent aux besoins commerciaux d’une organisation et répondent aux exigences réglementaires.

- Délégué à la protection des données – Une personne qui supervise la stratégie de protection des données d’une organisation.

6. Quel est l’objectif principal de la gouvernance de la sécurité IT?

- Fournir un ensemble de politiques et de procédures pour gérer les données sensibles

- Assurer la surveillance afin de s’assurer que les risques sont atténués de manière adéquate

- Pour définir un ensemble de contrôles qu’une entreprise doit mettre en œuvre

- Prendre des décisions pour limiter les risques

Explication : La gouvernance de la sécurité IT démontre la responsabilité et assure la surveillance pour s’assurer que les risques sont suffisamment atténués et que les stratégies de sécurité sont alignées sur les objectifs de l’entreprise et conformes aux réglementations.

7. Quelle loi protège les informations personnelles des élèves dans les établissements scolaires?

Explication : La FERPA (Loi sur les dossiers scolaires familiaux et la protection des renseignements personnels) est une loi fédérale américaine qui régit l’accès aux dossiers scolaires. En vertu de la loi, les parents doivent approuver la divulgation des informations relatives à l’enseignement d’un élève à des entités publiques avant la divulgation réelle. Lorsqu’un étudiant atteint l’âge de 18 ans, ou entre dans un établissement d’enseignement postsecondaire à n’importe quel âge, ses droits en vertu de la FERPA passent des parents à l’étudiant.

8. Quelle loi protège la confidentialité des informations personnelles d’un collaborateur contre le partage avec des tiers?

Explication : La loi GLBA (Gramm-Leach-Bliley Act) prévoit des dispositions de renonciation pour les individus, leur permettant de contrôler l’utilisation des informations qu’ils partagent avec une entreprise lors d’une transaction commerciale. Le GLBA restreint le partage d’informations avec des organisations tierces.

9. Les professionnels de la cybersécurité peuvent avoir accès à des données sensibles. Quel facteur doivent-ils comprendre pour les aider à prendre des décisions éthiques éclairées par rapport à ces données?

- Lois régissant les données

- Contrats avec les fournisseurs de cloud

- Partenariats avec des tiers

- Un bonus potentiel

Explication : L’éthique professionnelle sont des principes qui régissent le comportement d’une personne ou d’un groupe dans un environnement professionnel. Un spécialiste de la cybersécurité doit comprendre à la fois la loi et les intérêts de l’entreprise pour être en mesure de prendre les bonnes décisions.

10. À quelle loi fédérale un individu serait-il soumis s’il accédait sciemment à un ordinateur du gouvernement sans autorisation?

Explication : Le Loi sur la fraude et les abus informatiques (CFAA) est une loi américaine promulguée en 1986. La certification CAFA interdit tout accès non autorisé aux systèmes informatiques. Le fait d’accéder sciemment à un ordinateur public sans autorisation ou d’accéder à un ordinateur utilisé dans le cadre du commerce entre États ou à l’étranger ou ayant une incidence sur celui-ci est une infraction pénale.

11. Dans quelle catégorie du National Cybersecurity Workforce Framework la capacité à effectuer un examen et une évaluation hautement spécialisés des informations de cybersécurité entrantes afin de déterminer si elles sont utiles pour le renseignement est-elle couverte?

- Protéger et défendre

- Supervision et développement

- Disposition relative à la sécurité

- Analyser

Explication : Le Institut national des normes et des technologies (NIST) a créé le National Cybersecurity Workforce Framework pour aider les entreprises à la recherche de professionnels de la cybersécurité. Le cadre organise le travail de cybersécurité en sept catégories:

- Exploitation et maintenance – Fournir le soutien, l’administration et la maintenance nécessaires pour assurer la performance et la sécurité efficaces et efficientes des systèmes informatiques.

- Protéger et défendre – Identifier, analyser et atténuer les menaces pesant sur les systèmes et réseaux internes.

- Enquêter – Enquêter sur les événements de cybersécurité et/ou les cyber-attaques impliquant des ressources informatiques.

- Collecter et opérer – Fournir des opérations spécialisées de déni et de déception et collecter des informations sur la cybersécurité.

- Analyser – Effectuer un examen et une évaluation hautement spécialisés des informations entrantes en matière de cybersécurité afin de déterminer leur utilité pour le renseignement.

- Superviser et gouverner – Assurer la direction, la gestion, l’orientation ou le développement et la défense des intérêts d’une organisation afin qu’elle puisse mener efficacement ses activités de cybersécurité.

- Provisionnement sécurisé: conceptualise, conçoit, fournit ou construit des systèmes IT sécurisés.

12. Lequel des cadres suivants identifie les contrôles sur la base des dernières informations sur les cyberattaques courantes et fournit des tests de performance pour diverses plates-formes?

- CIS

- ISO

- CSA

- Le cadre national pour l’embauche de collaborateurs experts en cybersécurité

Explication : Le Centre de sécurité Internet (CIS) a développé un ensemble de contrôles de sécurité essentiels pour aider les entreprises disposant de différents niveaux de ressources et d’expertise à améliorer leurs cyberdéfenses.