11.6.1 – Packet Tracer – Configuration de la Sécurité de Commutateur

Tableau de VLAN

| Commutateur | Numéro de VLAN | Nom du VLAN | Appartenances des ports | Réseau |

|---|---|---|---|---|

| SW-1 | 10 | Admin | F0/1, F0/2 | 192.168.10.0/24 |

| 20 | Commercial | F0/10 | 192.168.20.0/24 | |

| 99 | Gestion | F0/24 | 192.168.99.0/24 | |

| 100 | Natif | G0/1, G0/2 | Aucun | |

| 999 | BlackHole | Tous inutilisés | Aucun | |

| SW-2 | 10 | Admin | F0/1, F0/22 | 192.168.10.0/24 |

| 20 | Ventes | F0/10 | 192.168.20.0/24 | |

| 99 | Gestion | F0/24 | 192.168.99.0/24 | |

| 100 | Natif | Aucun | Aucun | |

| 999 | BlackHole | Tous inutilisés | Aucun |

Objectifs

Partie 1 : Créer un trunc sécurisé.

Partie 2 : Sécuriser les ports du commutateur inutilisés.

Partie 3 :Mettre en œuvre La sécurité des Ports.

Partie 4 : Activer L’espionnage (snooping) DHCP.

Partie 5 : Configurer Rapid PVST+, PortFast et la protection BPDU.

Contexte

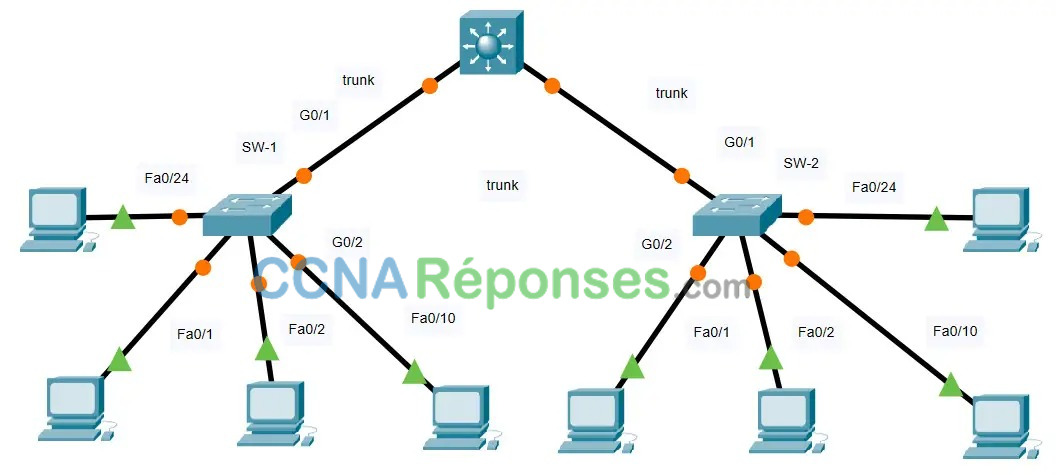

Vous améliorez la sécurité sur deux commutateurs d’accès dans un réseau partiellement configuré. Vous mettez en œuvre la gamme de mesure de sécurité qui a été présenté dans ce module selon les exigences ci-dessous. Notez que le routage a été configuré sur ce réseau, donc la connectivité entre les hôtes sur différents VLAN devrait fonctionner quand terminée.

Instructions

Étape 1: Créer un trunc sécurisé.

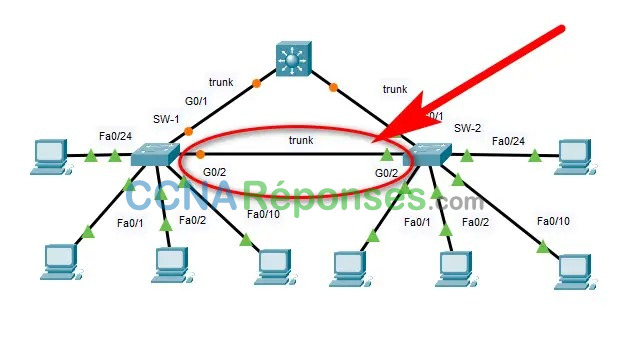

a. Connectez les ports G0/2 des deux commutateurs de couche d’accès.

b. Configurez les ports G0/1 et G0/2 comme truncs statiques sur les deux commutateurs.

c. Désactivez la négociation DTP sur les deux côtés de la liaison.

d. Créez le VLAN 100 et lui attribuez le nom Native sur les deux commutateurs.

e. Configurez tous les ports de trunc sur les deux commutateurs pour utiliser VLAN 100 comme VLAN natif.

SW-1 et SW-2

SW-1/SW-2(config)#interface range GigabitEthernet0/1 - 2

SW-1/SW-2(config-if-range)#switchport mode trunk

SW-1/SW-2(config-if-range)#switchport nonegotiate

SW-1/SW-2(config-if-range)#

SW-1/SW-2(config-if-range)#vlan 100

SW-1/SW-2(config-vlan)#name Native

SW-1/SW-2(config-vlan)#

SW-1/SW-2(config-vlan)#interface range GigabitEthernet0/1 - 2

SW-1/SW-2(config-if-range)#switchport trunk native vlan 100

Étape 2: Sécuriser Les Portes du Commutateur Inutilisés.

a. Désactivez tous les ports de commutateur inutilisés sur SW-1.

b. Sur SW1, créez le VLAN 999 et nommez-le BlackHole. Le nom configuré doit correspondre exactement à l’exigence.

c. Déplacez tous les ports de commutateur inutilisés vers le VLAN BlackHole.

SW-1(config)#interface range FastEthernet0/3-9, FastEthernet0/11-23

SW-1(config-if-range)#shutdown

SW-1(config-if-range)#exit

SW-1(config)#vlan 999

SW-1(config-vlan)#name BlackHole

SW-1(config-vlan)#exit

SW-1(config)#interface range FastEthernet0/3-9, FastEthernet0/11-23

SW-1(config-if-range)#switchport access vlan 999

Étape 3: Mettre en œuvre la sécurité des ports.

a. Activez la sécurité des ports sur tous les ports d’accès actifs du commutateur SW-1.

SW-1(config)#interface range FastEthernet0/1, FastEthernet0/2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#switchport mode access

SW-1(config-if-range)#switchport port-security

b. Configurez les ports actifs pour permettre l’apprentissage d’un maximum de 4 adresses MAC sur les ports.

SW-1(config)#interface range FastEthernet0/1, FastEthernet0/2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#switchport port-security maximum 4

c. Pour les ports F0 / 1 sur SW-1, configurez statiquement l’adresse MAC du PC à l’aide de la sécurité des ports.

SW-1(config)#interface FastEthernet0/1

SW-1(config-if)#switchport port-security mac-address 0010.11E8.3CBB

d. Configurez chaque port d’accès actif afin qu’il ajoute automatiquement les adresses MAC apprises sur le port à la configuration courante.

SW-1(config)#interface range FastEthernet0/1, FastEthernet0/2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#switchport port-security mac-address sticky

e. Configurez le mode de violation de sécurité des ports pour abandonner les paquets des adresses MAC qui dépassent le maximum, générer une entrée Syslog, mais pas désactiver les ports.

SW-1(config)#interface range FastEthernet0/1, FastEthernet0/2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#switchport port-security violation restrict

Étape 4: Configurer L’espionnage (snooping) DHCP

a. Configurez les portes trunc sur SW-1 comme des ports approuvés.

SW-1(config)#interface range GigabitEthernet0/1-2

SW-1(config-if-range)#ip dhcp snooping trust

b. Limitez les ports non approuvés sur SW-1 à cinq paquets DHCP par seconde.

SW-1(config)#interface range FastEthernet0/2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#ip dhcp snooping limit rate 5

c. Sur SW-2, activez l’espionnage DHCP globalement pour les VLAN 10, 20 et 99.

SW-2(config)#ip dhcp snooping

SW-2(config)#ip dhcp snooping vlan 10,20,99

Remarque : La configuration d’espionnage (snooping) DHCP ne peut pas noter correctement dans Packet Tracer.

Étape 5: Configurer PortFast et la protection BPDU.

a. Activez PortFast sur tous les ports d’accès utilisés sur SW-1.

b. Activez la protection BPDU (BPDU Guard) sur tous les ports d’accès utilisés sur SW-1.

SW-1(config)#interface range FastEthernet0/1-2, FastEthernet0/10,FastEthernet0/24

SW-1(config-if-range)#spanning-tree portfast

SW-1(config-if-range)#spanning-tree bpduguard enable

c. Configurez SW-2 pour que tous les ports d’accès utilisent PortFast par défaut.

SW-2(config)#spanning-tree portfast default

Configuration des appareils :

Configuration SW1

enable configure terminal spanning-tree portfast default interface FastEthernet0/1 ip dhcp snooping limit rate 5 switchport mode access switchport port-security switchport port-security maximum 4 switchport port-security mac-address sticky switchport port-security violation restrict switchport port-security mac-address 0010.11E8.3CBB spanning-tree portfast spanning-tree bpduguard enable interface range FastEthernet0/2, FastEthernet0/10,FastEthernet0/24 ip dhcp snooping limit rate 5 switchport mode access switchport port-security switchport port-security maximum 4 switchport port-security mac-address sticky switchport port-security violation restrict spanning-tree portfast spanning-tree bpduguard enable interface range FastEthernet0/3-9, FastEthernet0/11-23 switchport access vlan 999 shutdown interface range GigabitEthernet0/1-2 switchport trunk native vlan 100 ip dhcp snooping trust switchport mode trunk switchport nonegotiate vlan 100 name Native vlan 999 name BlackHole

Paramétrage SW-2

enable configure terminal ip dhcp snooping ip dhcp snooping vlan 10,20,99 spanning-tree portfast default interface GigabitEthernet0/1 switchport trunk native vlan 100 switchport mode trunk switchport nonegotiate interface GigabitEthernet0/2 switchport trunk native vlan 100 switchport mode trunk switchport nonegotiate vlan 100 name Native