5.5.2 – Packet Tracer – Configurer et vérifier les listes de contrôle d’accès IPv4

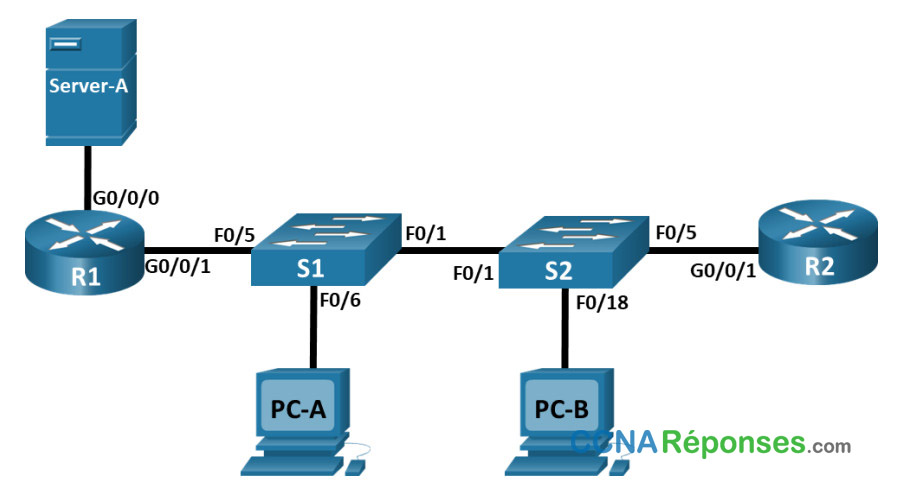

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau | Passerelle par défaut |

|---|---|---|---|---|

| R1 | G0/0/1 | S. o. | S. o. | S. o. |

| G0/0/1.20 | 10.20.0.1 | 255.255.255.0 | ||

| G0/0/1.30 | 10.30.0.1 | 255.255.255.0 | ||

| G0/0/1.40 | 10.40.0.1 | 255.255.255.0 | ||

| G0/0/1.1000 | S. o. | S. o. | ||

| G0/0/0 | 172.16.1.1 | 255.255.255.0 | ||

| R2 | G0/0/1 | 10.20.0.4 | 255.255.255.0 | S/O |

| S1 | VLAN 20 | 10.20.0.2 | 255.255.255.0 | 10.20.0.1 |

| S2 | VLAN 20 | 10.20.0.3 | 255.255.255.0 | 10.20.0.1 |

| PC-A | Carte réseau (NIC) | 10.30.0.10 | 255.255.255.0 | 10.30.0.1 |

| PC-B | Carte réseau (NIC) | 10.40.0.10 | 255.255.255.0 | 10.40.0.1 |

| Serveur-A | Carte réseau | 172.16.1.2 | 255.255.255.0 | 172.16.1.1 |

Table de VLAN

| VLAN | Nom | Interface attribuée |

|---|---|---|

| 20 | Gestion | S2: F0/5 |

| 30 | Opérations | S1: F0/6 |

| 40 | Commercial | S2: F0/18 |

| 999 | ParkingLot | S1: F0/2-4, F0/7-24, G0/1-2 S2: F0/2-4, F0/6-17, F0/19-24, G0/1-2 |

| 1000 | Natif | S/O |

Objectifs

Partie 1 : Création d’un réseau et configuration des paramètres de base des périphériques

Partie 2: Configurer les VLAN sur Les Commutateures.

Partie 3 : Configurer les trunks

Partie 4: Configurer le routage

Partie 5: Configurer l’accès pour la gestion à distance

Partie 6: Vérification de la connectivité

Partie 7: Configurer et vérifier les listes de contrôle d’accès étendu

Contexte/scénario

Dans cette activité PTPM (Packet Tracer Physical Mode), vous avez été chargé de configurer des listes de contrôle d’accès (ACL) sur le réseau d’une petite entreprise. Les ACL sont l’un des moyens les plus simples et les plus directs pour contrôler le trafic de couche 3. R1 accueillera une connexion internet et partagera les informations de route par défaut avec R2. Une fois la configuration initiale est terminée, l’entreprise a certaines exigences spécifiques en matière de sécurité du trafic que vous serez responsable de mettre en œuvre.

Remarque: Il y a plus de 100 articles marqués dans cette activité. Par conséquent, Packet Tracer affichera le nombre d’éléments actuellement corrects au lieu du score en pourcentage.

Instructions

Partie 1 : Créer le réseau et configurer les paramètres de base des périphériques

Étape 1: Câblez le réseau conformément à la topologie indiquée.

a. Câblez et mettez sous tension les appareils comme indiqué dans le diagramme de topologie. Utilisez un câble de console pour connecter un PC à chaque commutateur ou routeur lorsque vous les configurez. Pour accéder à un commutateur ou un routeur, vous devez connecter un câble de console entre les PC et le périphérique que vous souhaitez configurer. Nous recommandons de connecter PC-A à R1 et PC-B à R2.

b. Ensuite, lors de la configuration des commutateurs, connectez PC-A à S1 et PC-B à S2. Après avoir connecté le câble de la console, cliquez sur l’ onglet PC > Bureau > Terminal, puis cliquez sur OKpour accéder à la ligne de commande.

Lorsque vous changez un câble de console en un nouveau périphérique, par exemple entre un routeur et un commutateur, il est plus facile de cliquer sur l’extrémité du câble de la console et de le faire glisser vers le câble Pegboard que d’essayer de connecter le câble directement à un autre périphérique. Après avoir attaché un câble de console à un autre périphérique, vous devez fermer et rouvrir la fenêtre Terminal pour établir une nouvelle connexion.

Étape 2: Configurez les paramètres de base pour chaque routeur.

a. Attribuez un nom de périphérique au routeur.

Router(config)# hostname R1

b. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

R1(config)# no ip domain lookup

c. Attribuez class comme mot de passe chiffré d’exécution privilégié.

R1(config)# enable secret class

d. Attribuez cisco comme mot de passe de console et activez la connexion.

R1(config)# line console 0

R1(config-line)# password cisco

R1(config-line)# login

e. Attribuez cisco comme mot de passe vty. Vous allez activer la connexion plus tard dans cette activité.

R1(config)# line vty 0 4

R1(config-line)# password cisco

f. Cryptez les mots de passe en texte clair.

R1(config)# service password-encryption

g. Créez une bannière qui avertit quiconque accède au périphérique que tout accès non autorisé est interdit.

R1(config)# banner motd $ Authorized Users Only! $

h. Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1# copy running-config startup-config

Étape 3: Configurez les paramètres de base pour chaque commutateur.

a. Attribuez un nom de périphérique au commutateur.

Switch(config)# hostname S1

b. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

S1(config)# no ip domain-lookup

c. Attribuez class comme mot de passe chiffré d’exécution privilégié.

S1(config)# enable secret class

d. Attribuez cisco comme mot de passe de console et activez la connexion.

S1(config)# line console 0

S1(config-line)# password cisco

S1(config-line)# login

e. Attribuez cisco comme mot de passe vty. Vous allez activer la connexion plus tard dans cette activité.

S1(config)# line vty 0 15

S1(config-line)# password cisco

f. Cryptez les mots de passe en texte clair.

S1(config)# service password-encryption

g. Créez une bannière qui avertit quiconque d’accéder à l’appareil que tout accès non autorisé est interdit.

S1(config)# banner motd $ Authorized Users Only! $

h. Enregistrez la configuration en cours dans le fichier de configuration initiale.

S1(config)# exit

S1# copy running-config startup-config

Partie 2 : Configurer les VLAN sur les commutateures.

Étape 1: Créez les VLAN sur les commutateurs.

a. Créez et nommez les VLANs requis sur chaque commutateur à partir du table de VLan.

S1(config)# vlan 20

S1(config-vlan)# name Management

S1(config-vlan)# vlan 30

S1(config-vlan)# name Operations

S1(config-vlan)# vlan 40

S1(config-vlan)# name Sales

S1(config-vlan)# vlan 999

S1(config-vlan)# name ParkingLot

S1(config-vlan)# vlan 1000

S1(config-vlan)# name Native

S1(config-vlan)# exit

S2(config)# vlan 20

S2(config-vlan)# name Management

S2(config-vlan)# vlan 30

S2(config-vlan)# name Operations

S2(config-vlan)# vlan 40

S2(config-vlan)# name Sales

S2(config-vlan)# vlan 999

S2(config-vlan)# name ParkingLot

S2(config-vlan)# vlan 1000

S2(config-vlan)# name Native

S2(config-vlan)# exit

b. Configurez et activez l’interface de gestion et la passerelle par défaut sur chaque commutateur en utilisant les informations relatives à l’adresse IP dans la table d’adressage.

S1(config)# interface vlan 20

S1(config-if)# ip address 10.20.0.2 255.255.255.0

S1(config-if)# no shutdown

S1(config-if)# exit

S1(config)# ip default-gateway 10.20.0.1

S1(config)# end

S2(config)# interface vlan 20

S2(config-if)# ip address 10.20.0.3 255.255.255.0

S2(config-if)# no shutdown

S2(config-if)# exit

S2(config)# ip default-gateway 10.20.0.1

S2(config)# end

c. Attribuez tous les ports inutilisés du commutateur au VLAN du parking. Configurez-les pour le mode d’accès statique et désactivez-les administrativement.

Remarque: La commande interface range est utile pour accomplir cette tâche avec autant de commandes que nécessaire.

S1(config)# interface range f0/2 – 4, f0/7 – 24, g0/1 – 2

S1(config-if-range)# switchport mode access

S1(config-if-range)# switchport access vlan 999

S1(config-if-range)# shutdown

S1(config-if-range)# end

S2(config)# interface range f0/2 – 4, f0/6 – 17, f0/19 – 24, g0/1 – 2

S2(config-if-range)# switchport mode access

S2(config-if-range)# switchport access vlan 999

S2(config-if-range)# shutdown

S2(config-if-range)# end

Étape 2: Attribuez les VLANs aux interfaces de commutateur correctes.

a. Attribuez les ports utilisés au VLAN approprié (spécifié dans la table de VLAN) et configurez-les pour le mode d’accès statique.

S1(config)# interface f0/6

S1(config-if)# switchport mode access

S1(config-if)# switchport access vlan 30

S2(config)# interface f0/5

S2(config-if)# switchport mode access

S2(config-if)# switchport access vlan 20

S2(config-if)# interface f0/18

S2(config-if)# switchport mode access

S2(config-if)# switchport access vlan 40

b. Exécutez la commande show vlan brief et vérifiez que les VLAN sont attribués aux interfaces correctes

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/5

20Managementactive

30OperationsactiveFa0/6

40Salesactive

999ParkingLotactiveFa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gig0/1, Gig0/2

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactive

S2# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1

20Managementactive

30Operationsactive

40SalesactiveFa0/18

999ParkingLotactiveFa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gig0/1, Gig0/2

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactive

Partie 3 : Configurez le trunking.

Étape 1: Configurez manuellement l’interface trunk F0/1.

a. Modifiez le mode de port de commutateur (switchport) sur l’interface F0/1 de manière à imposer le trunking. Veillez à effectuer cette opération sur les deux commutateurs.

S1(config)# interface f0/1

S1(config-if)# switchport mode trunk

S2(config)# interface f0/1

S2(config-if)# switchport mode trunk

b. Dans le cadre de la configuration du trunk, définissez le VLAN natif sur 1000 sur les deux commutateurs. Vous pouvez voir des messages d’erreur temporairement pendant que les deux interfaces sont configurées pour différents VLAN natifs.

S1(config-if)# switchport trunk native vlan 1000

S2(config-if)# switchport trunk native vlan 1000

c. Comme autre partie de la configuration du trunk, spécifiez que les VLAN 10, 20,30 et 1000 sont autorisés à traverser le trunk.

S1(config-if)# switchport trunk allowed vlan 20,30,40,1000

S2(config-if)# switchport trunk allowed vlan 20,30,40,1000

d. Exécutez la commande show interfaces trunk pour vérifier les ports de trunk, le VLAN natif et les VLAN autorisés sur le trunk.

S1# show interfaces trunk

PortModeEncapsulationStatusNative vlan

Fa0/1on802.1qtrunking1000

PortVlans allowed on trunk

Fa0/120,30,40,1000

PortVlans allowed and active in management domain

Fa0/120,30,40,1000

PortVlans in spanning tree forwarding state and not pruned

Fa0/120,30,40,1000

S2# show interface trunk

PortModeEncapsulationStatusNative vlan

Fa0/1on802.1qtrunking1000

PortVlans allowed on trunk

Fa0/120,30,40,1000

PortVlans allowed and active in management domain

Fa0/130,40,1000

PortVlans in spanning tree forwarding state and not pruned

Fa0/130,40

Étape 2: Configurer manuellement l’interface F0/5 de S1.

a. Configurez l’interface F0/5 de S1 avec les mêmes paramètres de trunk de F0/1. C’est le trunk vers R1.

S1(config)# interface f0/5

S1(config-if)# switchport mode trunk

S1(config-if)# switchport trunk native vlan 1000

S1(config-if)# switchport trunk allowed vlan 20,30,40,1000

b. Enregistrez la configuration en cours dans le fichier de configuration initiale.

S1# copy running-config startup-config

Partie 4 : Configurer le routage.

Étape 1: Configurez le routage inter-VLAN

a. Activez l’interface G0/0/1 sur le routeur.

R1(config)# interface g0/0/1

R1(config-if)# no shutdown

b. Configurez les sous-interfaces pour chaque VLAN comme spécifié dans la table d’adressage. Toutes les sous-interfaces utilisent l’encapsulation 802.1Q. Assurez-vous que la sous-interface du VLAN natif n’a pas d’adresse IP attribuée. Inclure une description pour chaque sous-interface.

R1(config)# interface g0/0/1.20

R1(config-subif)# description Management Network

R1(config-subif)# encapsulation dot1q 20

R1(config-subif)# ip address 10.20.0.1 255.255.255.0

R1(config-subif)# interface g0/0/1.30

R1(config-subif)# encapsulation dot1q 30

R1(config-subif)# description Operations Network

R1(config-subif)# ip address 10.30.0.1 255.255.255.0

R1(config-subif)# interface g0/0/1.40

R1(config-subif)# encapsulation dot1q 40

R1(config-subif)# description Sales Network

R1(config-subif)# ip address 10.40.0.1 255.255.255.0

R1(config-subif)# interface g0/0/1.1000

R1(config-subif)# encapsulation dot1q 1000 native

R1(config-subif)# description Native VLAN

c. Configurez l’interface G0/0/1 sur R1 avec les adresses de la table d’adressage.

R1(config)# interface g0/0/0

R1(config-if)# ip address 172.16.1.1 255.255.255.0

R1(config-if)# no shutdown

d. Utilisez la commande show ip interface brief pour vérifier que la configuration de la sous-interface est opérationnelle.

R1# show ip interface brief

InterfaceIP-AddressOK? Method StatusProtocol

GigabitEthernet0/0/0172.16.1.1YES manual upup

GigabitEthernet0/0/1unassignedYES unsetupup

GigabitEthernet0/0/1.2010.20.0.1YES manual upup

GigabitEthernet0/0/1.3010.30.0.1YES manual upup

GigabitEthernet0/0/1.4010.40.0.1YES manual upup

GigabitEthernet0/0/1.1000unassignedYES unsetupup

Vlan1unassignedYES unsetadministratively down down

Étape 2: Configurez l’interface R2 g0/0/1 en utilisant la table d’adressage et une route par défaut avec le tronçon suivant 10.20.0.1

R2(config)# interface g0/0/1

R2(config-if)# ip address 10.20.0.4 255.255.255.0

R2(config-if)# no shutdown

R2(config-if)# exit

R2(config)# ip route 0.0.0.0 0.0.0.0 10.20.0.1

Partie 5 : Configurer l’accès pour la gestion à distance

Étape 1: Configurez tous les périphériques réseau pour la prise en charge SSH de base.

a. Créez un utilisateur local avec le nom d’utilisateur SSHadmin et $cisco123! comme mot de passe crypté.

R1(config)# username SSHadmin secret $cisco123!

b. Utilisez ccna-lab.com comme nom de domaine.

R1(config)# ip domain name ccna-lab.com

c. Générer des clés de chiffrement à l’aide d’un module 1024 bits.

R1(config)# crypto key generate rsa general-keys modulus 1024

d. Configurez les cinq premières lignes VTY sur chaque périphérique pour prendre en charge uniquement les connexions SSH et pour s’authentifier auprès de la base de données utilisateur locale.

R1(config)# line vty 0 4

R1(config-line)# transport input ssh

R1(config-line)# login local

R1(config-line)# exit

Partie 6 : Vérifier la connectivité

Étape 1: Configurez les PC hôtes.

Reportez-vous à la table d’adressage pour les informations d’adresses d’hôte de PC.

Étape 2: Effectuez les tests suivants. Tous devrait aboutir.

Remarque: Si vous cliquez sur Vérifier les résultats, vous verrez que les cinq tests de connectivité mis en surbrillance s’affichent comme incorrects. Cela est dû au fait que vous n’avez pas encore implémenté les ACL. Une fois les ACL mises en œuvre, ces cinq tests de connectivité mis en évidence doivent échouer avec succès.

| De | Protocole | Destination | Résultat |

|---|---|---|---|

| PC-A | Ping | 10.40.0.10 | Réussite |

| PC-A | Ping | 10.20.0.1 | Réussite |

| PC-B | Ping | 10.30.0.10 | Réussite |

| PC-B | Ping | 10.20.0.1 | Réussite |

| PC-B | Ping | 172.16.1.1 | Réussite |

| PC-B | HTTPS | 172.16.1.2 | Réussite |

| PC-A | HTTPS | 172.16.1.2 | Réussite |

| PC-B | SSH | 10.20.0.4 | Réussite |

| PC-B | SSH | 172.16.1.1 | Réussite |

Partie 7 : Configurer et vérifier les listes de contrôle d’accès étendu

Lorsque la connectivité de base est vérifiée, l’entreprise exige que les stratégies de sécurité suivantes soient mises en œuvre:

Stratégie 1: Le réseau Ventes n’est pas autorisé à SSH au réseau Gestion (mais d’autres SSH est autorisé).

Stratégie 2: Le réseau Ventes n’est pas autorisé à accéder aux Serveur 1 à l’aide d’un protocole Web (HTTP/HTTPS). Tous les autres trafics web sont autorisés.

Stratégie 3: Le réseau Ventes n’est pas autorisé à envoyer des demandes d’écho ICMP aux réseaux Opérations ou Gestion. Les requêtes d’écho ICMP vers d’autres destinations sont autorisées.

Stratégie 4: Le réseau Opérations n’est pas autorisé à envoyer des demandes d’écho ICMP au réseau Ventes . Les requêtes d’écho ICMP vers d’autres destinations sont autorisées.

Étape 1: Élaborer et appliquer des listes d’accès étendues qui répondront aux instructions de politique de sécurité.

R1(config)# access-list 101 remark ACL 101 fulfills policies 1, 2, and 3

R1(config)# access-list 101 deny tcp 10.40.0.0 0.0.0.255 10.20.0.0 0.0.0.255 eq 22

R1(config)# access-list 101 deny tcp 10.40.0.0 0.0.0.255 172.16.1.2 0.0.0.0 eq 80

R1(config)# access-list 101 deny tcp 10.40.0.0 0.0.0.255 172.16.1.2 0.0.0.0 eq 443

R1(config)# access-list 101 deny icmp 10.40.0.0 0.0.0.255 10.20.0.0 0.0.0.255 echo

R1(config)# access-list 101 deny icmp 10.40.0.0 0.0.0.255 10.30.0.0 0.0.0.255 echo

R1(config)# access-list 101 permit ip any any

R1(config)# interface g0/0/1.40

R1(config-subif)# ip access-group 101 in

R1(config)# access-list 102 remark ACL 102 fulfills policy 4

R1(config)# access-list 102 deny icmp 10.30.0.0 0.0.0.255 10.40.0.0 0.0.0.255 echo

R1(config)# access-list 102 permit ip any any

R1(config)# interface g0/0/1.30

R1(config-subif)# ip access-group 102 in

Étape 2: Vérifiez que les stratégies de sécurité sont appliquées par les listes d’accès déployées.

Effectuez les tests suivants. Les résultats attendus sont présentés dans le tableau:

Remarque: Cliquez sur Vérifier les résultats pour forcer le Packet Tracer à exécuter à nouveau tous les tests de connectivité .

| De | Protocole | Destination | Résultat |

|---|---|---|---|

| PC-A | Ping | 10.40.0.10 | FAIL |

| PC-A | Ping | 10.20.0.1 | Réussite |

| PC-B | Ping | 10.30.0.10 | FAIL |

| PC-B | Ping | 10.20.0.1 | FAIL |

| PC-B | Ping | 172.16.1.1 | Réussite |

| PC-B | HTTPS | 172.16.1.2 | FAIL |

| PC-A | HTTPS | 172.16.1.2 | Réussite |

| PC-B | SSH | 10.20.0.4 | FAIL |

| PC-B | SSH | 172.16.1.1 | Réussite |