CCNA 2 SRWE (Version 7.00) – Examen final du cours SRWEv7 Réponses Français

1. Dans quelle situation un technicien utilise-t-il la commande de commutateur show interfaces ?

- Pour déterminer l’adresse MAC d’un périphérique réseau directement connecté sur une interface donnée

- Lorsque des paquets sont reçus d’un hôte donné qui est directement connecté

- Lorsqu’un terminal peut atteindre les périphériques locaux, et non les périphériques distants

- Pour déterminer si l’accès à distance est activé

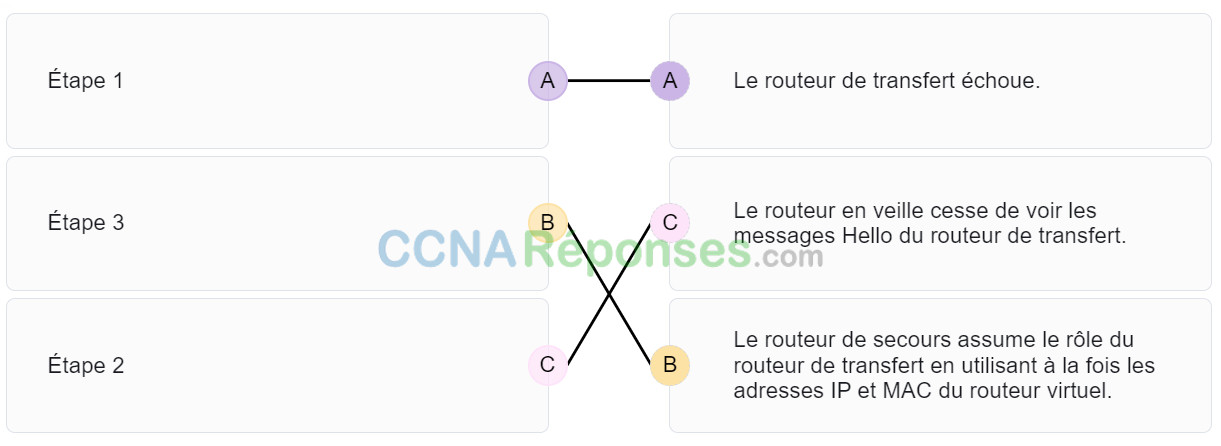

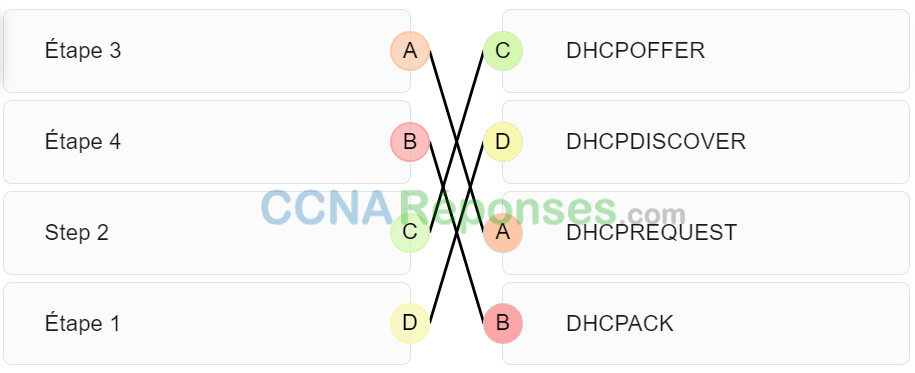

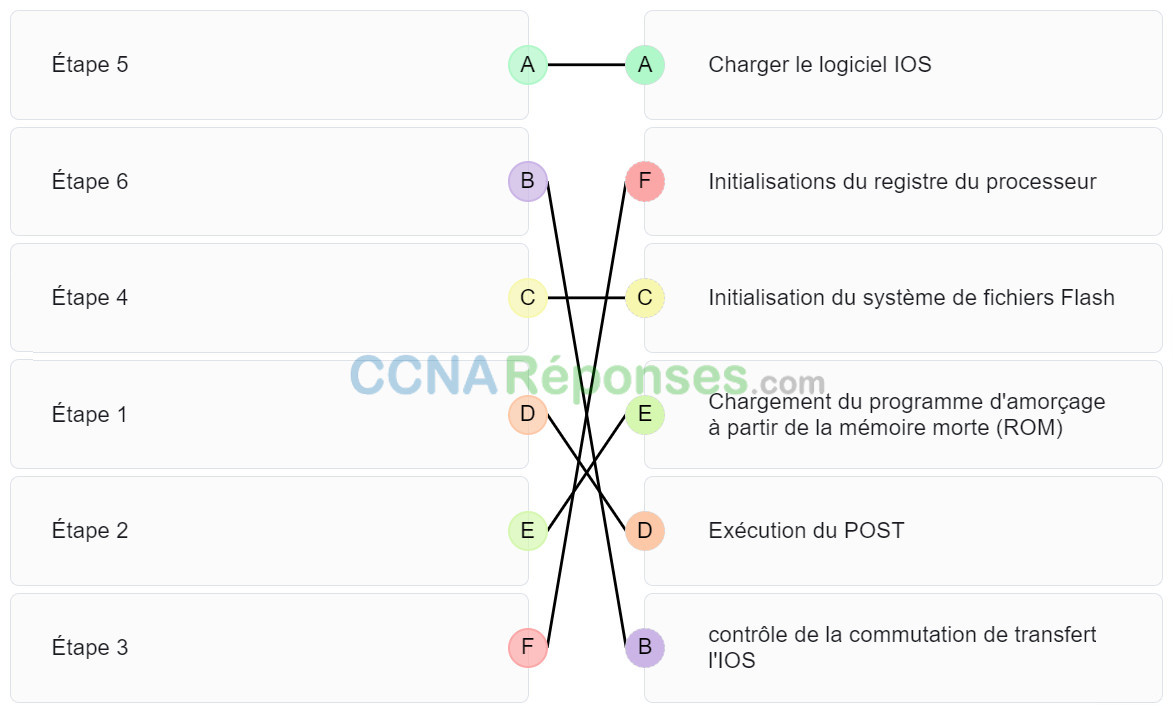

2. Faites correspondre le numéro d’étape à la séquence des étapes qui se produisent pendant le processus de basculement HSRP. (Les propositions ne doivent pas être toutes utilisées.)

| Étape 1 | Le routeur de transfert échoue. |

| Étape 2 | Le routeur en veille cesse de voir les messages Hello du routeur de transfert. |

| Étape 3 | Le routeur de secours assume le rôle du routeur de transfert en utilisant à la fois les adresses IP et MAC du routeur virtuel. |

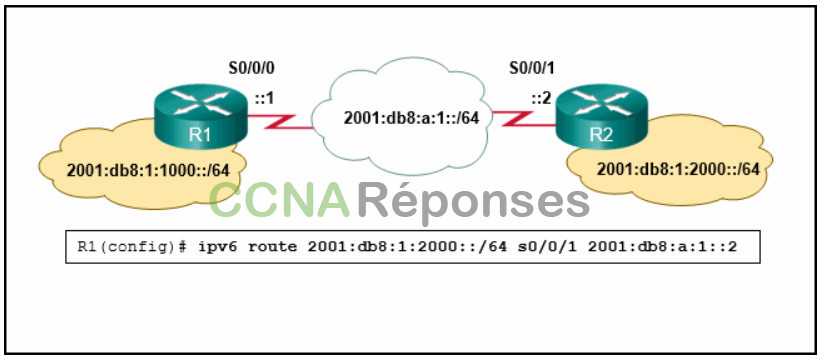

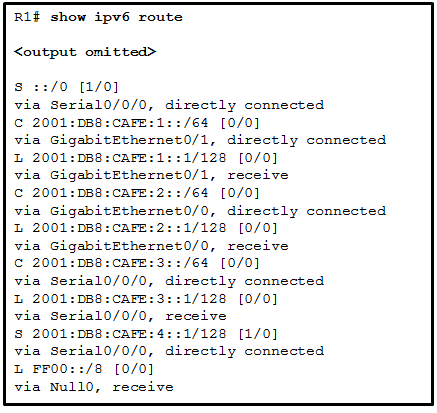

3. Reportez-vous à l’illustration. Un administrateur tente de configurer une route statique IPv6 sur le routeur R1 pour atteindre le réseau connecté au routeur R2. Après la saisie de la commande de la route statique, la connectivité au réseau est toujours défaillante. Quelle erreur a été effectuée dans la configuration de la route statique ?

- L’adresse du tronçon suivant est incorrecte.

- Le réseau de destination est incorrect.

- L’interface est incorrecte.

- Le préfixe réseau est incorrect.

4. Un nouveau commutateur de couche 3 est connecté à un routeur et est en cours de configuration pour le routage InterVLAN. Quelles sont les trois étapes requises pour la configuration? (Choisissez trois propositions.)

- Attribution des ports au VLAN natif

- la mise en œuvre des protocoles de routage

- Attribution de ports aux VLAN

- Activation du routage IP

- Création d’interfaces SVI

- Installation d’une route statique

- Modification du VLAN par défaut

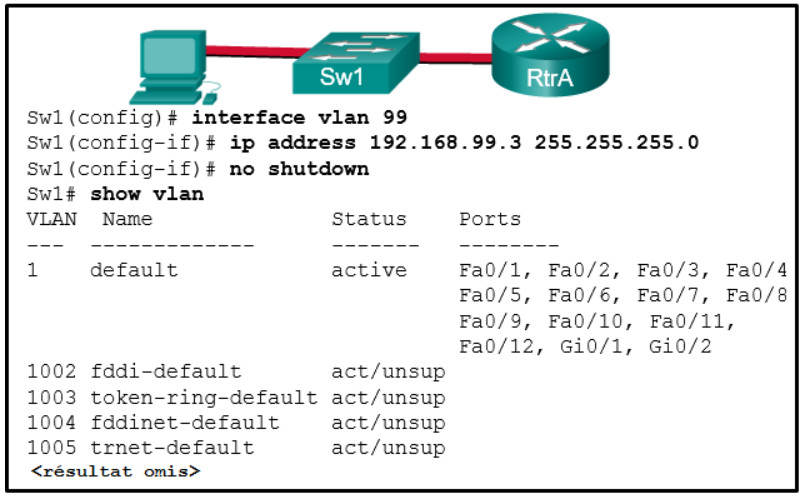

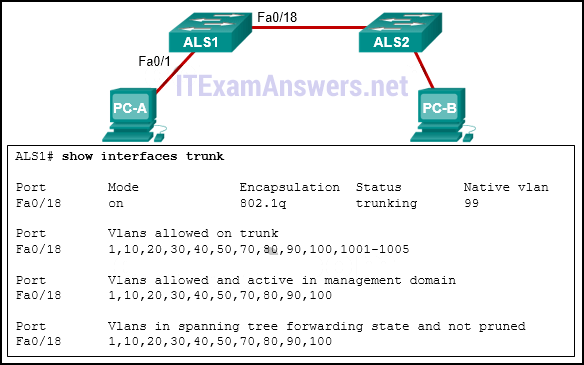

5. Reportez-vous à l’illustration. En fonction de la configuration et de la sortie présentées, pourquoi manque-t-il le VLAN 99 ?

- Parce qu’il y a un problème de câblage sur le VLAN 99

- Parce que le VLAN 1 est activé et qu’il ne peut y avoir qu’un VLAN de gestion sur le commutateur

- Parce que le VLAN 99 n’est pas un VLAN de gestion valide

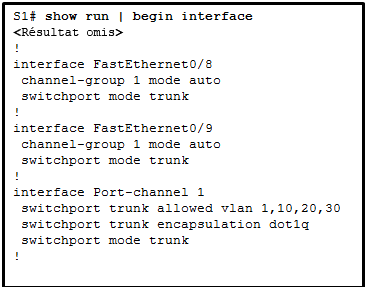

- Parce que le VLAN 99 n’a pas encore été créé

6. Quelles paires de modes d’agrégation établissent une liaison agrégée fonctionnelle entre deux commutateurs Cisco ? (Choisissez trois réponses.)

- dynamic auto – dynamic auto

- dynamic desirable – dynamic desirable

- dynamic desirable – trunk

- dynamic desirable – dynamic auto

- access – dynamic auto

- access – trunk

7. Quel protocole ou technologie nécessite que les commutateurs soient en mode serveur ou client?

- Protocole VTP

- HSRP

- EtherChannel

- DTP

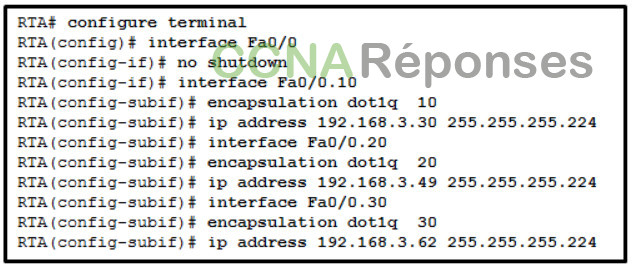

8. Examinez l’illustration. Après avoir essayé de saisir la configuration affichée dans le routeur RTA, un administrateur reçoit une erreur et les utilisateurs du VLAN 20 signalent qu’ils ne peuvent pas communiquer avec les utilisateurs du VLAN 30. Quelle est l’origine du problème ?

- La commande no shutdown aurait dû être exécutée sur Fa0/0.20 et Fa0/0.30.

- RTA utilise le même sous-réseau pour le VLAN 20 et le VLAN 30.

- Fa0/0 ne contient aucune adresse à utiliser comme passerelle par défaut.

- Dot1q ne prend pas en charge les sous-interfaces.

9. Quels sont les deux modes VTP qui permettent la création, la modification et la suppression des VLAN sur le commutateur local ? (Choisissez deux propositions.)

- client

- distribution

- principal

- serveur

- esclave

- transparent

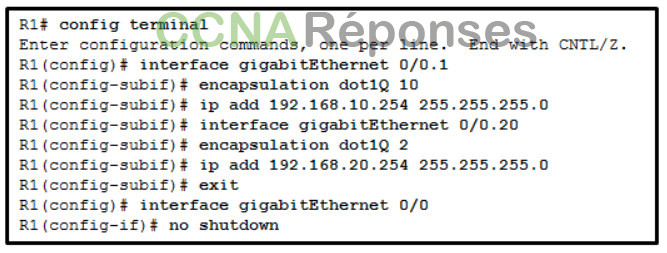

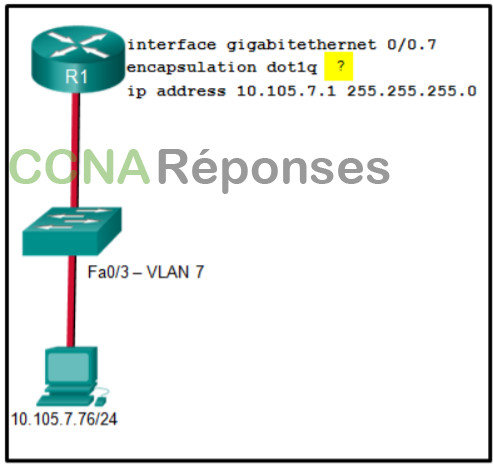

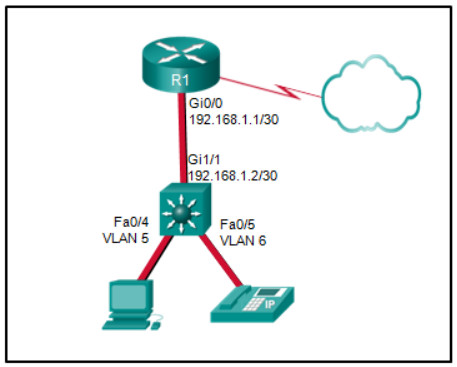

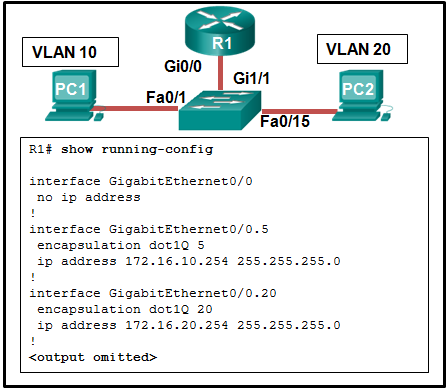

10. Reportez-vous à l’illustration. Un administrateur réseau configure R1 pour le routage inter-VLAN entre VLAN 10 et VLAN 20. Toutefois, les périphériques du VLAN 10 et du VLAN 20 ne peuvent pas communiquer. Selon la configuration de l’exposition, quelle est la cause possible du problème?

- L’encapsulation est mal configurée sur une sous-interface.

- Une commande no shutdown doit être ajoutée dans chaque configuration de sous-interface.

- La commande interface gigabitEthernet 0/0.1 est faux.

- Le port Gi0/0 doit être configuré comme port de jonction.

11. Un administrateur réseau est en train de configurer un WLAN. Pourquoi l’administrateur utiliserait-il un contrôleur WLAN?

- pour centraliser la gestion de plusieurs réseaux WLAN

- fournir un service prioritaire pour les applications sensibles au temps

- pour réduire le risque d’ajout de points d’accès non autorisés au réseau

- pour faciliter la configuration de groupe et la gestion de plusieurs WLAN via un WLC

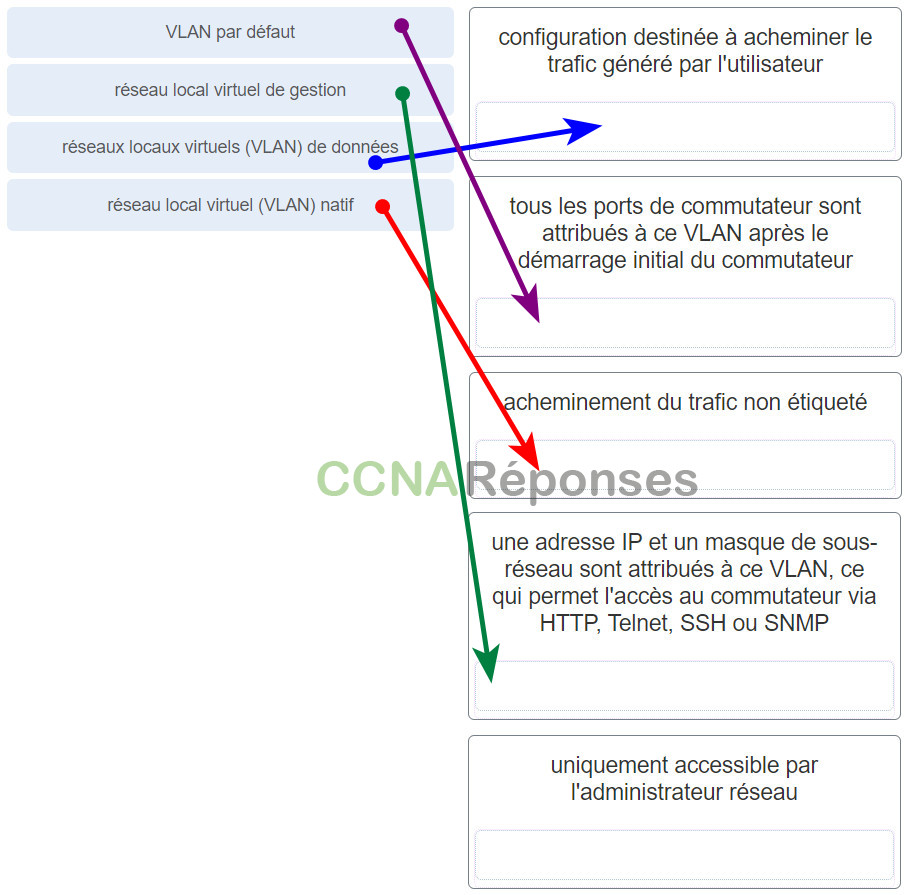

12. Associez la description au type de VLAN correct. (Les options ne sont pas toutes utilisées.)

| VLAN par défaut | tous les ports de commutateur sont attribués à ce VLAN après le démarrage initial du commutateur |

| réseaux locaux virtuels (VLAN) de données | configuration destinée à acheminer le trafic généré par l’utilisateur |

| réseau local virtuel (VLAN) natif | acheminement du trafic non étiqueté |

| réseau local virtuel de gestion | une adresse IP et un masque de sous-réseau sont attribués à ce VLAN, ce qui permet l’accès au commutateur via HTTP, Telnet, SSH ou SNMP |

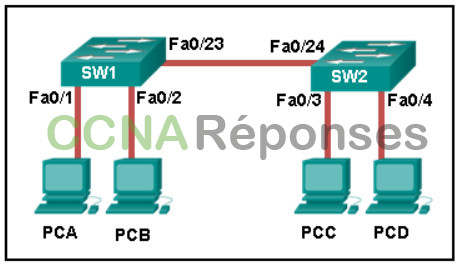

13. Examinez l’illustration. Comment une trame envoyée depuis PCA est-elle transmise à PCC si la table d’adresses MAC du commutateur SW1 est vide ?

- SW1 abandonne la trame car il ne connaît pas l’adresse MAC de destination.

- SW1 diffuse la trame sur tous les ports de SW1, à l’exception du port d’entrée de la trame dans le commutateur.

- SW1 diffuse la trame sur tous les ports du commutateur, à l’exception du port interconnecté au commutateur SW2 et du port d’entrée de la trame dans le commutateur.

- SW1 transmet la trame directement à SW2. SW2 diffuse la trame sur tous les ports connectés à SW2, à l’exception du port d’entrée de la trame dans le commutateur.

14. Associez l’état de la liaison au statut d’interface et de protocole. (Les options ne sont pas toutes utilisées.)

| operational | up/up |

| problème de couche 1 | down/down |

| problème de couche 2 | up/down |

| désactivé | Désactivé par un administrateur |

15. Quel est le moyen d’avoir une configuration sécurisée pour l’accès à distance à un appareil sur le réseau ?

- Configurer SSH.

- Configurer Telnet.

- Configurer une ACL et l’appliquer aux lignes VTY.

- Configurez 802.1x.

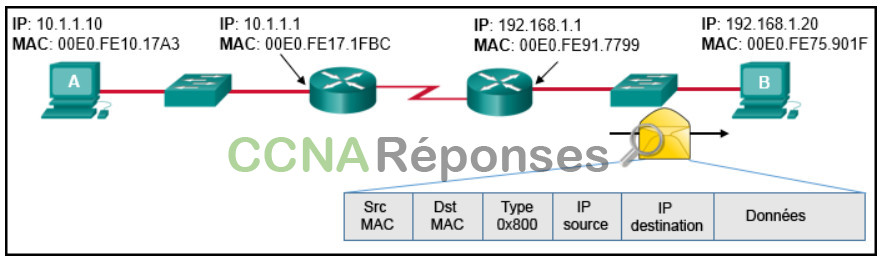

16. Examinez l’illustration. L’hôte A a envoyé un paquet à l’hôte B. Quelles sont les adresses IP et MAC source sur le paquet lorsqu’il atteint l’hôte B ?

- MAC source : 00E0.FE10.17A3

IP source : 192.168.1.1 - MAC source : 00E0.FE10.17A3

IP source : 10.1.1.10 - MAC source : 00E0.FE91.7799

IP source : 192.168.1.1 - MAC source : 00E0.FE91.7799

IP source : 10.1.1.10 - MAC source : 00E0.FE91.7799

IP source : 10.1.1.1

17. Reportez-vous à l’illustration. Quels sont les rôles possibles pour les ports A, B, C et D dans ce réseau RSTP ?

- Désigné, racine, alternatif, racine

- Désigné, alternatif, racine, racine

- Alternatif, désigné, racine, racine

- Alternatif, racine, désigné, racine

18. Plusieurs actions peuvent pallier une attaque de VLAN. Citez-en trois. (Choisissez trois propositions.)

- Activer la fonction de protection BPDU.

- Utiliser des VLAN privés.

- Activer manuellement le trunking.

- Faire d’un VLAN inutilisé le VLAN natif.

- Désactiver le protocole DTP.

- Activer la fonction de protection de source.

19. Quelle méthode de chiffrement sans fil offre la meilleure sécurité ?

- WPA2 avec AES

- WPA2 avec TKIP

- WEP

- WPA

20. Après qu’un hôte a généré une adresse IPv6 à l’aide du processus DHCPv6 ou SLAAC, comment l’hôte vérifie-t-il que l’adresse est unique et donc utilisable?

- L’hôte envoie un message de demande d’écho ICMPv6 à l’adresse DHCPv6 ou SLAAC apprise et si aucune réponse n’est renvoyée, l’adresse est considérée comme unique.

- L’hôte vérifie le cache du voisin local pour l’adresse apprise et si l’adresse n’est pas mise en cache, il est considéré comme unique.

- L’hôte envoie une diffusion ARP vers le lien local et si aucun hôte n’envoie de réponse, l’adresse est considérée comme unique.

- L’hôte envoie un message de sollicitation de voisin ICMPv6 à l’adresse DHCP ou SLAAC apprise et si aucune annonce de voisin n’est renvoyée, l’adresse est considérée comme unique.

21. Un administrateur tente de supprimer des configurations d’un commutateur. Après avoir exécuté la commande erase startup-config et rechargé le commutateur, l’administrateur constate que les VLAN 10 et 100 existent toujours dans le commutateur. Pourquoi ces VLAN n’ont-ils pas été supprimés ?

- Ces VLAN étant enregistrés dans un fichier appelé vlan.dat qui se trouve dans la mémoire Flash, ce fichier doit être supprimé manuellement.

- Ces VLAN ne peuvent pas être supprimés, sauf si le commutateur est en mode client VTP.

- Ces VLAN peuvent être uniquement supprimés du commutateur au moyen des commandes no vlan 10 et no vlan 100 .

- Ces VLAN sont des VLAN par défaut et ne peuvent pas être supprimés.

22. Examinez l’illustration. Un administrateur réseau configure le routage inter-VLAN sur un réseau. Pour l’instant, un seul VLAN est utilisé, mais d’autres seront ajoutés prochainement. Quel est le rôle du paramètre manquant, indiqué par un point d’interrogation mis en surbrillance dans l’illustration ?

- Il identifie le numéro du VLAN.

- Il identifie la sous-interface.

- Il identifie le numéro du VLAN natif.

- Il identifie le type d’encapsulation utilisé.

- Il identifie le nombre d’hôtes autorisés sur l’interface.

23. Après avoir attaché quatre PC aux ports du commutateur, configuré le SSID et défini les propriétés d’authentification pour un petit réseau de bureau, un technicien teste avec succès la connectivité de tous les PC connectés au commutateur et au WLAN. Un pare-feu est ensuite configuré sur le périphérique avant de le connecter à Internet. Quel type de périphérique réseau inclut toutes les fonctionnalités décrites?

- commutateur

- pare-feu

- point d’accès sans fil autonome

- routeur sans fil

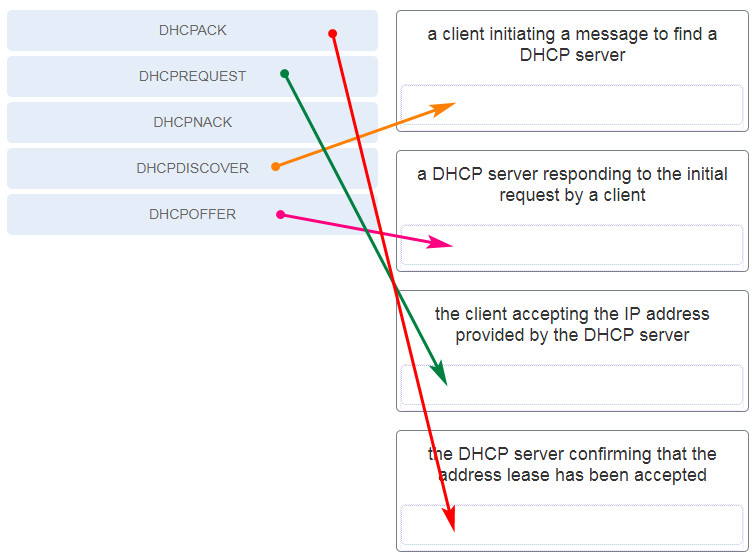

24. Associez les types de message DHCP à l’ordre du processus DHCPv4. (Les options ne doivent pas être toutes utilisées.)

| Étape 1 | DHCPDISCOVER |

| Étape 2 | DHCPOFFER |

| Étape 3 | DHCPREQUEST |

| Étape 4 | DHCPACK |

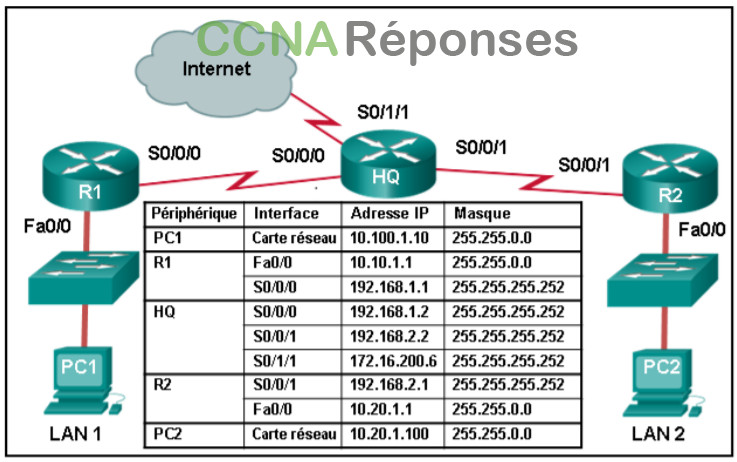

25 Examinez l’illustration. En plus des routes statiques qui dirigent le trafic vers les réseaux 10.10.0.0/16 et 10.20.0.0/16, le routeur HQ est configuré avec la commande suivante :

ip route 0.0.0.0 0.0.0.0 serial 0/1/1

Quel est l’objectif de cette commande ?

- Les paquets dont le réseau de destination n’est ni 10.10.0.0/16 ni 10.20.0.0/16, ou dont le réseau de destination n’est pas connecté directement seront transférés à Internet.

- Les paquets reçus depuis Internet seront transférés à l’un des LAN connectés à R1 ou à R2.

- Les paquets destinés aux réseaux qui ne figurent pas dans la table de routage de HQ seront abandonnés.

- Les paquets provenant du réseau 10.10.0.0/16 seront transférés au réseau 10.20.0.0/16, et les paquets provenant du réseau 10.20.0.0/16 seront transférés au réseau 10.10.0.0/16.

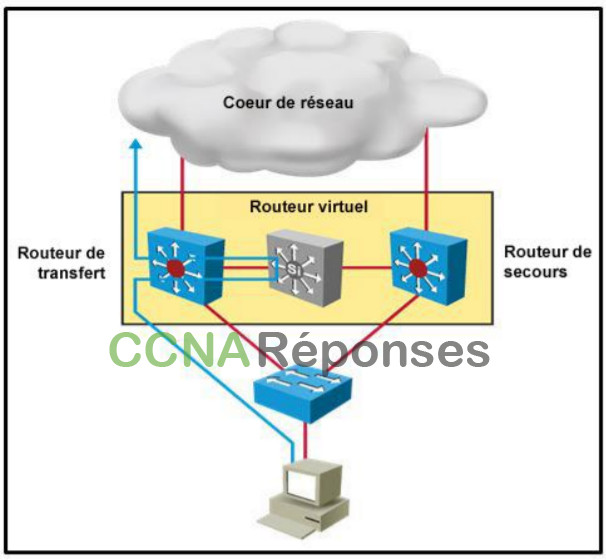

26. Examinez l’illustration. Quelle adresse MAC de destination est utilisée lorsque des trames sont envoyées depuis la station de travail vers la passerelle par défaut ?

- Les adresses MAC du routeur de transfert et du routeur en veille.

- L’adresse MAC du routeur de transfert

- L’adresse MAC du routeur en veille

- L’adresse MAC du routeur virtuel

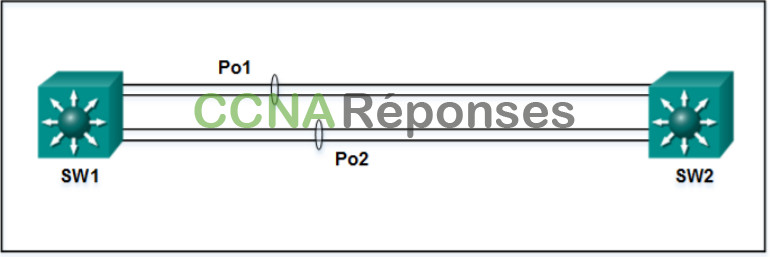

27. Reportez-vous à l’illustration. Un administrateur réseau a relié deux commutateurs via la technologie EtherChannel. Si le protocole STP fonctionne, quel sera le résultat final ?

- Les commutateurs équilibreront la charge et utiliseront les deux EtherChannels pour transférer les paquets.

- La boucle générée créera une tempête de diffusion.

- STP bloquera une des liaisons redondantes.

- Les deux canaux de port seront fermés.

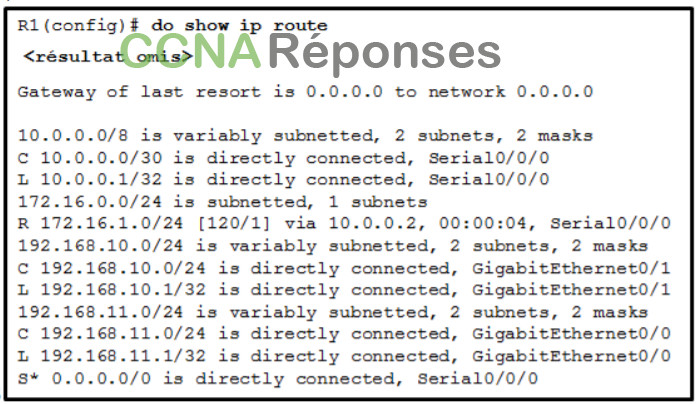

28. Reportez-vous à l’illustration. Quelle route statique un technicien informatique doit-il saisir pour créer une route de secours vers le réseau 172.16.1.0 qui sera utilisée uniquement en cas de défaillance de la route principale associée à RIP ?

- ip route 172.16.1.0 255.255.255.0 s0/0/0 121

- ip route 172.16.1.0 255.255.255.0 s0/0/0 111

- ip route 172.16.1.0 255.255.255.0 s0/0/0 91

- ip route 172.16.1.0 255.255.255.0 s0/0/0

29. Quel est l’effet de l’entrée de la commande de configuration shutdown sur un commutateur?

- Il active portfast sur une interface de commutateur spécifique.

- Il désactive un port inutilisé.

- Il désactive le DTP sur une interface non-trunking.

- Il active la garde BPDU sur un port spécifique.

30. Quelles sont les trois normes Wi-Fi fonctionnant dans la plage de fréquences 2,4 GHz ? (Choisissez trois réponses.)

- 802.11b

- 802.11a

- 802.11ac

- 802.11n

- 802.11g

31. Un technicien réseau dépanne un réseau sans fil venant d’être déployé et utilisant les normes 802.11 les plus récentes. Lorsque les utilisateurs accèdent à des services gourmands en bande passante tels que la vidéo sur Internet, les performances du réseau sans fil sont médiocres. Pour améliorer les performances, le technicien réseau décide de configurer un SSID avec une bande de fréquences de 5 GHz et de former les utilisateurs à employer ce SSID pour les services multimédias de transmission en continu. En quoi cette solution permet-elle d’améliorer les performances du réseau sans fil pour ce type de service ?

- La bande 5 GHz offre une plage plus étendue et est donc susceptible de ne pas comporter d’interférences.

- La bande 5 GHz offre davantage de canaux et est moins encombrée que la bande 2,4 GHz. Elle convient donc mieux à la transmission multimédia en continu.

- Obliger les utilisateurs à passer à la bande 5 GHz pour la transmission multimédia en continu est peu pratique et limite le nombre d’utilisateurs accédant à ces services.

- Les seuls utilisateurs pouvant basculer vers la bande 5 GHz sont ceux disposant des cartes réseau les plus récentes, ce qui permet de limiter l’utilisation.

32. Sélectionnez les trois modes d’établissement de canaux PAgP. (Choisissez trois propositions.)

- actif

- étendu

- Activé

- desirable

- automatique

- passif

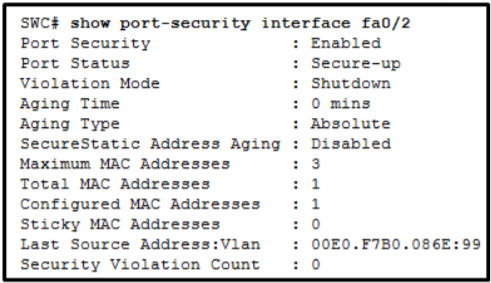

33 Reportez-vous à l’illustration. L’administrateur réseau est en train de configurer la fonction de sécurité du port sur le commutateur SWC. L’administrateur a émis la commande show port-security interface fa 0/2 pour vérifier la configuration. Que peut-on conclure de la sortie qui est montrée? (Choisissez trois propositions.)

- Le port est configuré en tant que liaison de trunk.

- Les violations de sécurité entraîneront l’arrêt immédiat de ce port.

- Ce port est actuellement en service.

- Le mode de port de commutation pour cette interface est le mode d’accès.

- Trois violations de sécurité ont été détectées sur cette interface.

- Aucun périphérique n’est actuellement connecté à ce port.

34. Quel protocole doit être désactivé pour pallier les attaques de VLAN ?

- CDP

- STP

- DTP

- ARP

35. Quelle technique d’atténuation empêcherait les serveurs malveillants de fournir de faux paramètres de configuration IP aux clients ?

- mise en œuvre des solutions de sécurisation des ports

- mise en œuvre de la sécurité des ports sur les ports périphériques

- désactivation des ports CDP sur les ports périphériques

- activation de l’espionnage DHCP

36. Quelle méthode d’attribution de préfixe IPv6 repose sur le préfixe contenu dans les messages RA?

- statique

- DHCPv6 dynamique

- SLAAC

- EUI-64

37. Un analyste de la cybersécurité utilise l’outil macof pour évaluer la configuration des commutateurs déployés dans le réseau de base d’une organisation. Quel type d’attaque LAN l’analyste cible-t-il au cours de cette évaluation?

- Usurpation DHCP (ou spoofing)

- Sauts VLAN

- Débordement de la table d’adresses IP

- Double marquage VLAN

38. Au cours du processus AAA, quand l’autorisation est-elle implémentée ?

- dès que la fonction de traçabilité et d’audit AAA a reçu des rapports détaillés

- immédiatement après une authentification réussie auprès d’une source de données AAA

- aussitôt qu’un client AAA a envoyé des informations d’authentification à un serveur centralisé

- dès que les ressources accessibles à un utilisateur ont été déterminées

39. Examinez l’illustration. Un ingénieur réseau configure le routage IPv6 sur le réseau. Quelle commande exécutée sur le routeur HQ permet de configurer une route par défaut vers Internet en vue de transférer les paquets vers un réseau de destination IPv6 qui n’est pas répertorié dans la table de routage ?

- ipv6 route ::/0 serial 0/0/0

- ipv6 route ::/0 serial 0/1/1

- ipv6 route ::1/0 serial 0/1/1

- ip route 0.0.0.0 0.0.0.0 serial 0/1/1

40. Quel type de route statique est configuré avec une plus grande distance administrative pour fournir une route de secours vers une route associée à un protocole de routage dynamique ?

- route statique flottante

- Route statique récapitulative

- Route statique par défaut

- route statique standard

41. Quelle réponse indique une route statique par défaut IPv4 correctement configurée ?

- ip route 0.0.0.0 255.255.255.255 S0/0/0

- ip route 0.0.0.0 255.255.255.0 S0/0/0

- ip route 0.0.0.0 255.0.0.0 S0/0/0

- ip route 0.0.0.0 0.0.0.0 S0/0/0

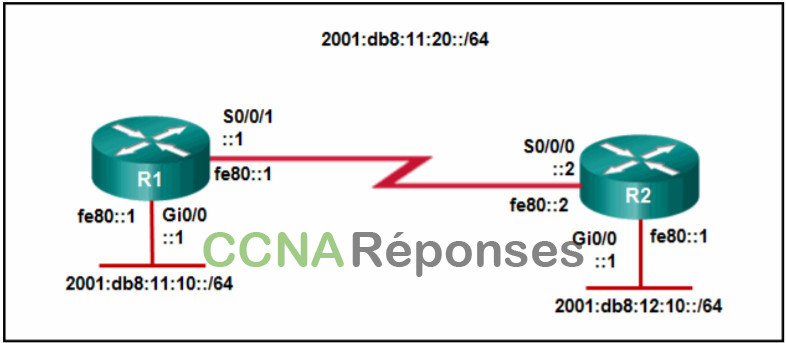

42. Reportez-vous à l’illustration. Quelle commande de route statique peut être entrée sur R1 pour transférer le trafic vers le réseau local connecté à R2?

- ipv6 route 2001:db8:12:10::/64 S0/0/0 fe80::2

- ipv6 route 2001:db8:12:10::/64 S0/0/1 2001:db8:12:10::1

- ipv6 route 2001:db8:12:10::/64 S0/0/0

- ipv6 route 2001:db8:12:10::/64 S0/0/1 fe80::2

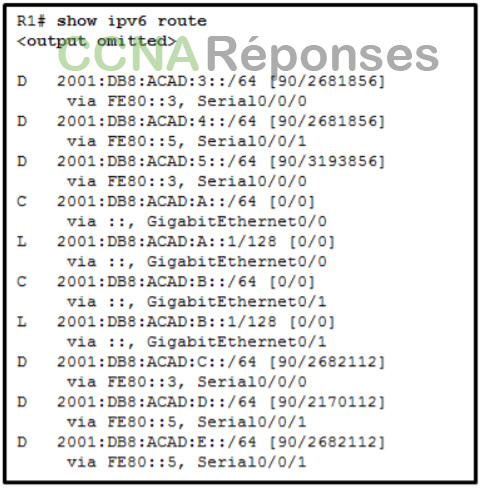

43. Examinez l’illustration. Quelle métrique permet de transférer un paquet de données avec l’adresse de destination IPv6 2001:DB8:ACAD:E:240:BFF:FED4:9DD2 ?

- 90

- 128

- 2170112

- 2681856

- 2682112

- 3193856

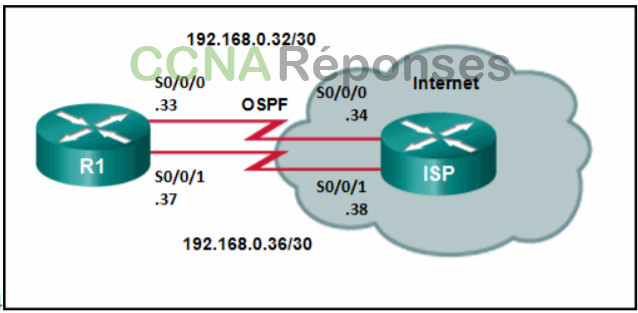

44. Examinez l’illustration. Le routeur R1 entretient une relation de voisinage OSPF avec le routeur du FAI sur le réseau 192.168.0.32. La liaison réseau 192.168.0.36 doit servir de liaison de secours si la liaison OSPF tombe en panne. La commande de route statique flottante ip route 0.0.0.0 0.0.0.0 S0/0/1 100 a été exécutée sur R1 et, à présent, le trafic utilise la liaison de secours même lorsque la liaison OSPF est activée et opérationnelle. Quelle modification doit être apportée à la commande de route statique afin que le trafic utilise obligatoirement la liaison OSPF lorsque celle-ci est active ?

- Configuration du réseau de destination sur 192.168.0.34.

- Ajout de l’adresse voisine du tronçon suivant, à savoir 192.168.0.36.

- Réglage de la distance administrative sur 1.

- Réglage de la distance administrative sur 120.

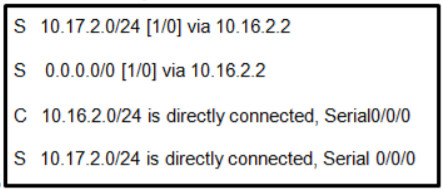

45. Reportez-vous à l’illustration. Quelle route a été configurée comme route statique vers un réseau spécifique en utilisant l’adresse du tronçon suivant ?

- C 10.16.2.0/24 is directly connected, Serial0/0/0

- S 0.0.0.0/0 [1/0] via 10.16.2.2

- S 10.17.2.0/24 is directly connected, Serial 0/0/0

- S 10.17.2.0/24 [1/0] via 10.16.2.2

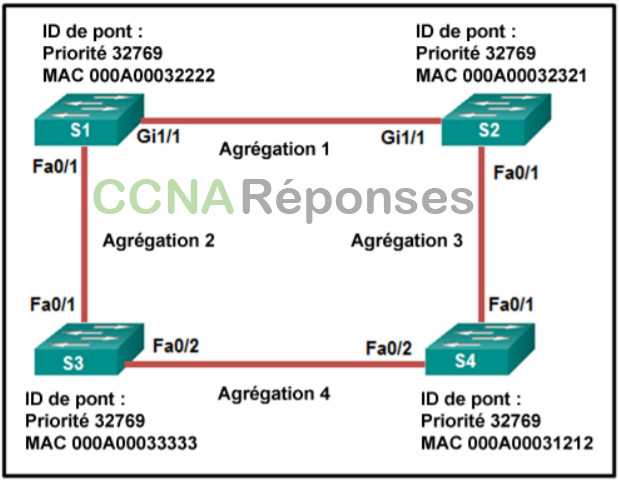

46. Reportez-vous à l’illustration. Quel trunk ne transmettra aucun trafic au terme du processus de sélection de pont racine ?

- Trunk1

- Trunk2

- Trunk3

- Trunk4

47. Quels sont les deux types de protocoles STP pouvant générer des flux de trafic non optimaux parce qu’ils ne supposent qu’une seule instance Spanning Tree pour le réseau ponté entier ? (Choisissez deux réponses.)

- MSTP

- STP

- RSTP

- PVST+

- Rapid PVST+

48. Pour obtenir un aperçu de l’état du mode Spanning Tree d’un réseau commuté, un technicien réseau exécute la commande show spanning-tree sur un commutateur. Quelles informations cette commande permet-elle d’afficher ? (Choisissez deux réponses.)

- L’adresse IP de l’interface VLAN de gestion.

- L’ID de pont racine.

- Le statut des ports VLAN natifs.

- Le rôle des ports sur tous les VLAN.

- Le nombre de diffusions reçues sur chaque port racine.

49. Examinez l’illustration. Quelles sont les deux conclusions pouvant être tirées du résultat ? (Choisissez deux réponses.)

- Le canal de port est un canal de couche 3.

- La méthode d’équilibrage de charge utilisée est le port source vers le port de destination.

- La liaison EtherChannel est en panne.

- Le groupement est pleinement opérationnel.

- L’ID de canal de port correspond à 2.

50 Quelle action se déroule lorsqu’une trame entrant dans un commutateur a une adresse MAC de destination monodiffusion apparaissant dans la table d’adresses MAC?

- Le commutateur réinitialise le minuteur d’actualisation sur toutes les entrées de table d’adresses MAC.

- Le commutateur met à jour le minuteur d’actualisation de l’entrée.

- Le commutateur transmet la trame à tous les ports, sauf au port d’arrivée.

- Le commutateur transmet le cadre hors du port spécifié.

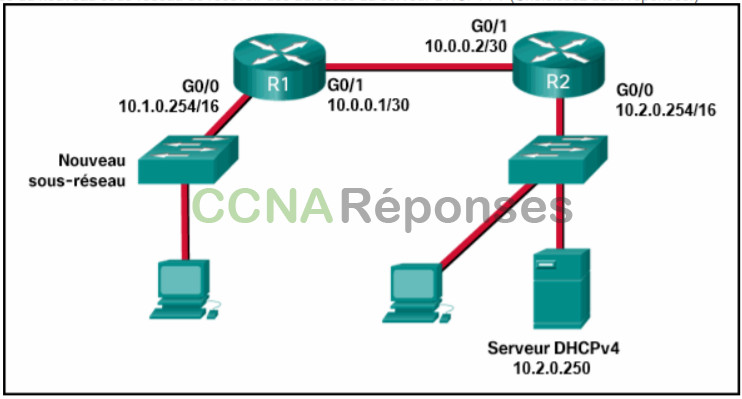

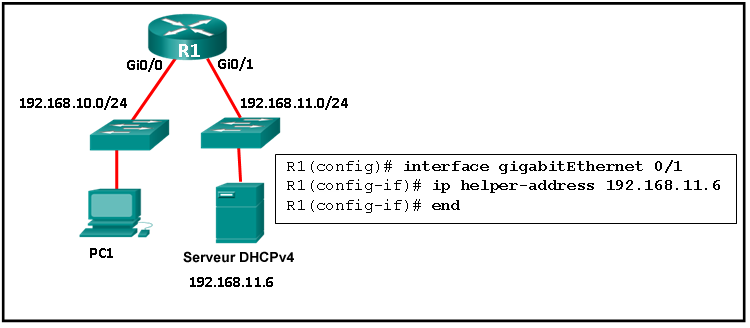

51 Reportez-vous à l’illustration. Un administrateur réseau a ajouté un nouveau sous-réseau au réseau et veut que les hôtes du sous-réseau reçoivent des adresses IPv4 du serveur DHCPv4.Quelles commandes permettent aux hôtes du nouveau sous-réseau de recevoir des adresses du serveur DHCPv4 ? (Choisissez deux réponses.)

- R1(config)# interface G0/0

- R1(config)# interface G0/1

- R1(config-if)# ip helper-address 10.1.0.254

- R2(config-if)# ip helper-address 10.2.0.250

- R1(config-if)# ip helper-address 10.2.0.250

- R2(config)# interface G0/0

52. Quelle action prend un client DHCPv4 s’il reçoit plus d’un DHCPOFFER de plusieurs serveurs DHCP?

- Il envoie un DHCPNAK et recommence le processus DHCP.

- Il envoie un DHCPREQUEST qui identifie l’offre de location que le client accepte.

- Il rejette les deux offres et envoie un nouveau DHCPDISCOVER.

- Il accepte les deux messages DHCPOFFER et envoie un DHCPACK.

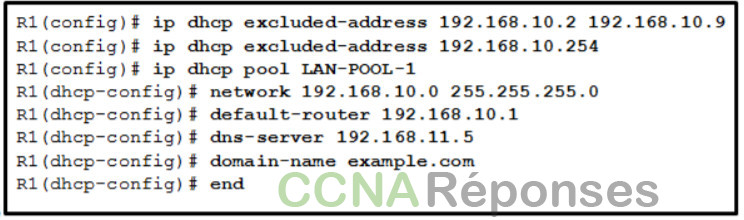

53. Examinez l’illustration. Si les adresses IP du routeur de passerelle par défaut et du serveur de noms de domaine (DNS) sont correctes, quel est le problème de cette configuration ?

- Les commandes default-router et dns-server doivent être configurées avec des masques de sous-réseau.

- L’adresse IP du serveur de noms de domaine (DNS) ne figure pas dans la liste d’adresses exclues.

- L’adresse IP du routeur de passerelle par défaut ne figure pas dans la liste d’adresses exclues.

- Le serveur de noms de domaine (DNS) et le routeur de passerelle par défaut doivent faire partie du même sous-réseau.

54. Les utilisateurs de la succursale ont pu accéder à un site le matin, mais n’ont pas eu de connectivité avec le site depuis l’heure du déjeuner. Que faut-il faire ou vérifier?

- Vérifiez la configuration sur l’itinéraire statique flottant et ajustez l’AD.

- Utilisez la commande « show ip interface brief » pour voir si une interface est en panne.

- Créez un itinéraire statique flottant vers ce réseau.

- Vérifiez que la route statique vers le serveur est présente dans la table de routage.

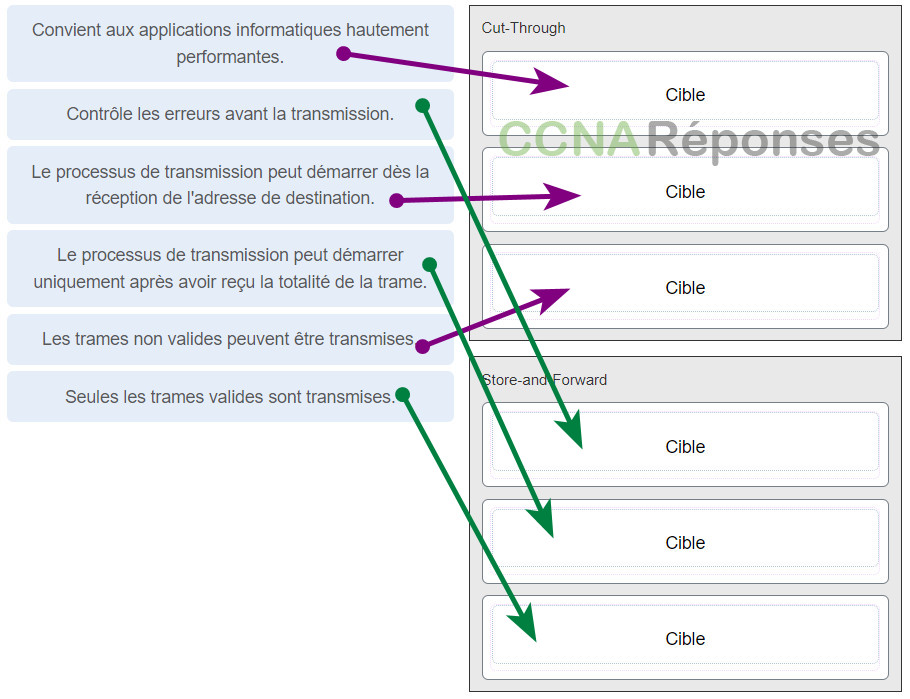

55. Associez la caractéristique de transmission à son type. (Les options ne sont pas toutes utilisées.)

56. Quelles informations un commutateur utilise-t-il pour renseigner la table d’adresses MAC ?

- les adresses MAC source et de destination et le port entrant

- l’adresse MAC de destination et le port sortant

- les adresses MAC source et de destination et le port sortant

- l’adresse MAC source et le port sortant

- l’adresse MAC de destination et le port entrant

- l’adresse MAC source et le port entrant

57. Pour quelles raisons un administrateur réseau segmenterait-il un réseau avec un commutateur de couche 2 ? (Choisissez deux réponses.)

- Pour créer moins de domaines de collision.

- Pour éliminer les circuits virtuels.

- Pour créer plus de domaines de diffusion.

- Pour isoler les messages de requête ARP du reste du réseau.

- Pour isoler le trafic entre les segments.

- Pour améliorer la bande passante utilisateur.

58. Un technicien dépannage un WLAN lent et décide d’utiliser l’approche de répartition du trafic. Quels deux paramètres devraient être configurés pour le faire? (Choisissez deux propositions.)

- Configurer le mode de sécurité sur WPA Personal TKIP/AES pour un réseau et WPA2 Personal AES pour l’autre réseau

- Configurez le mode de sécurité sur WPA Personal TKIP/AES pour les deux réseaux.

- Configurez la bande 5 GHz pour le streaming multimédia et le trafic temporel.

- Configurez un SSID commun pour les deux réseaux fractionnés.

- Configurez la bande 2,4 GHz pour le trafic Internet de base qui n’est pas sensible au temps.

59. Sur un Cisco 3504 WLC Summary page ( Advanced > Summary ), quel onglet permet à un administrateur réseau de configurer un WLAN particulier avec une stratégie WPA2?

- SÉCURITÉ

- SANS FIL

- Réseaux locaux sans fil

- GESTION

60. Un administrateur réseau ajoute un nouveau WLAN sur un WLC Cisco 3500. Quel onglet l’administrateur doit-il utiliser pour créer une nouvelle interface VLAN à utiliser pour le nouveau WLAN?

- GESTION

- CONTRÔLEUR

- Réseaux locaux sans fil

- SANS FIL

61. Quel est l’effet de l’entrée de la commande de configuration switchport mode access sur un commutateur?

- Il spécifie le nombre maximal d’adresses L2 autorisées sur un port.

- Il désactive le PAO sur une interface non-trunking.

- Il active le DAI sur des interfaces de commutation spécifiques précédemment configurées avec la surveillance DHCP.

- Il active manuellement un lien de trunk.

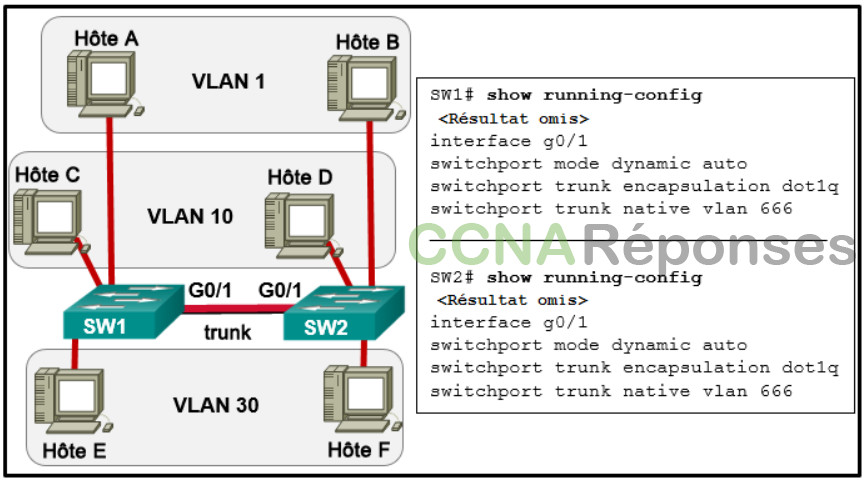

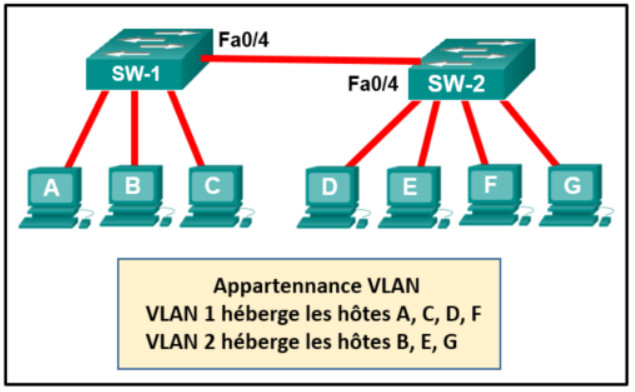

62. Reportez-vous à l’illustration. L’administrateur réseau configure les deux commutateurs comme illustré. Cependant, l’hôte C ne peut envoyer de requête ping à l’hôte D et l’hôte E ne peut envoyer de requête ping à l’hôte F. Quelle action l’administrateur doit-il effectuer pour activer cette communication ?

- Inclure un routeur dans la topologie.

- Associer les hôtes A et B avec le VLAN 10 au lieu du VLAN 1.

- Configurer un port trunk en mode dynamic desirable.

- Supprimer le VLAN natif de l’agrégation.

- Ajouter la commande switchport nonegotiate à la configuration de SW2.

63. Associez l’étape à la description de la séquence d’amorçage du commutateur correspondante. (Les options ne doivent pas être toutes utilisées.)

| Étape 1 | Exécution du POST |

| Étape 2 | Chargement du programme d’amorçage à partir de la mémoire morte (ROM) |

| Étape 3 | Initialisations du registre du processeur |

| Étape 4 | Initialisation du système de fichiers Flash |

| Étape 5 | Charger le logiciel IOS |

| Étape 6 | contrôle de la commutation de transfert à l’IOS |

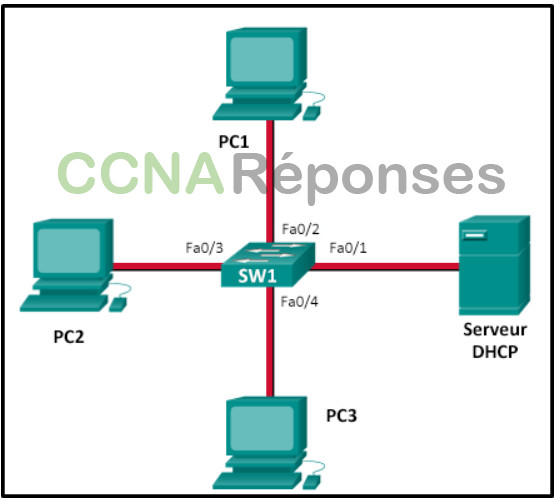

64. Reportez-vous à l’illustration. Supposons que le courant vient juste d’être rétabli. PC3 émet une requête de diffusion DHCP IPv4. À quel port SW1 transmet-il cette requête ?

- À Fa0/1, à Fa0/2 et à Fa0/3 uniquement

- À Fa0/1, à Fa0/2 et à Fa0/4 uniquement

- À Fa0/1 uniquement

- À Fa0/1, à Fa0/2, à Fa0/3 et à Fa0/4

- À Fa0/1 et à Fa0/2 uniquement

65. Quel préfixe IPv6 est conçu pour la communication lien-local?

- 2001::/3

- fe80::/10

- fc::/07

- ff00::/8

66. Comment un routeur gère-t-il le routage statique si Cisco Express Forwarding est désactivé ?

- Il n’effectue pas de recherches récursives.

- Les interfaces série point à point nécessitent des routes statiques entièrement spécifiées pour éviter des incohérences au niveau du routage.

- Les interfaces Ethernet à accès multiple nécessitent des routes statiques entièrement spécifiées pour éviter des incohérences au niveau du routage.

- Les routes statiques utilisant une interface de sortie sont inutiles.

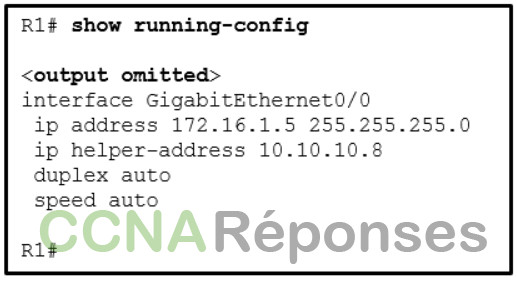

67. Reportez-vous à l’illustration. Que peut-on conclure de la configuration affichée sur R1?

- R1 fonctionne comme un serveur DHCPv4.

- R1 enverra un message à un client DHCPv4 local pour contacter un serveur DHCPv4 au 10.10.8.

- R1 diffusera les demandes DHCPv4 au nom des clients DHCPv4 locaux.

- Configurez R1 en tant qu’agent de relais DHCP.

68. Quelle action se déroule lorsque l’adresse MAC source d’un cadre entrant dans un commutateur n’est pas dans la table d’adresses MAC?

- Le commutateur ajoute à la table l’adresse MAC et le numéro de port entrant.

- Le commutateur transmet la trame à tous les ports, sauf au port d’arrivée.

- Le commutateur ajoute un mappage d’entrée de table d’adresses MAC pour l’adresse MAC de destination et le port d’entrée.

- Le commutateur transmet le cadre hors du port spécifié.

69. Le routage inter-VLAN réussi fonctionne depuis un certain temps sur un réseau avec plusieurs VLAN sur plusieurs commutateurs. Lorsqu’une liaison de jonction entre commutateurs échoue et que le protocole Spanning Tree affiche une liaison de jonction de sauvegarde, il est signalé que les hôtes de deux VLAN peuvent accéder à certaines ressources réseau, mais pas à toutes les ressources précédemment accessibles. Les hôtes sur tous les autres VLAN n’ont pas ce problème. Quelle est la cause la plus probable de ce problème?

- Le routage inter-VLAN a également échoué lorsque le lien de jonction a échoué.

- Le protocole de jonction dynamique sur la liaison a échoué.

- Les VLAN autorisés sur la liaison de sauvegarde n’ont pas été configurés correctement.

- La fonction de port de bord protégé sur les interfaces de jonction de sauvegarde a été désactivée.

70. Un administrateur réseau utilise le modèle « Router-on-a-Stick » pour configurer un commutateur et un routeur pour le routage inter-VLAN. Comment le port du commutateur connecté au routeur doit-il être configuré ?

- Il doit être configuré comme port agrégé 802.1q.

- Il doit être configuré comme port d’accès et membre de VLAN 1.

- Il doit être configuré comme port agrégé et affecté au VLAN 1.

- Il doit être configuré comme port agrégé et n’autoriser que le trafic non étiqueté.

71. Pourquoi l’espionnage DHCP est-il nécessaire lors de l’utilisation de la fonction Dynamic ARP Inspection?

- Il utilise la table d’adresses MAC pour vérifier l’adresse IP de la passerelle par défaut.

- Il s’appuie sur les paramètres des ports approuvés et non approuvés définis par l’espionnage DHCP.

- Il utilise la base de données de liaison d’adresse MAC à adresse IP pour valider un paquet ARP.

- Il redirige les demandes ARP vers le serveur DHCP pour vérification.

72. Reportez-vous à l’illustration. Un administrateur réseau a configuré les routeurs R1 et R2 comme faisant partie du groupe HSRP 1. Après le rechargement des routeurs, un utilisateur associé à l’hôte 1 s’est plaint d’une mauvaise connectivité à Internet. L’administrateur réseau a donc exécuté la commande show standby brief sur les deux routeurs pour vérifier le fonctionnement du protocole HSRP. En outre, l’administrateur a observé le tableau ARP sur Host1. Quelle entrée doit apparaître dans le tableau ARP sur Host1 pour acquérir la connectivité à Internet?

- L’adresse IP virtuelle et l’adresse MAC virtuelle du groupe HSRP 1

- L’adresse IP virtuelle du groupe HSRP 1 et l’adresse MAC de R1

- L’adresse IP virtuelle du groupe HSRP 1 et l’adresse MAC de R2

- L’adresse IP et l’adresse MAC de R1

73. Une route statique a été configurée sur un routeur. Cependant, le réseau de destination n’existe plus. Que doit faire un administrateur pour supprimer l’itinéraire statique de la table de routage ?

- Rien. La route statique disparaîtra d’elle-même.

- Supprimez l’itinéraire en utilisant la commande no ip route .

- Modifier la distance administrative pour cet itinéraire.

- Modifier les mesures de routage pour cet itinéraire.

74. Un technicien junior ajoutait un itinéraire à un routeur LAN. Un traceroute vers un périphérique sur le nouveau réseau a révélé un mauvais chemin et un état inaccessible. Que faut-il faire ou vérifier?

- Vérifiez la configuration sur l’itinéraire statique flottant et ajustez l’AD.

- Vérifiez la configuration de l’interface de sortie sur la nouvelle route statique.

- Créez un itinéraire statique flottant vers ce réseau.

- Vérifiez qu’il n’y a pas de route par défaut dans les tables de routage du routeur périphérique.

75. Quelle méthode d’authentification sans fil dépend d’un serveur d’authentification RADIUS ?

- WPA Personal

- WPA2 Personal

- WEP

- WPA2 Enterprise

76. Quels sont les deux paramètres définis par défaut sur un routeur sans fil pouvant affecter la sécurité du réseau ? (Choisissez deux propositions.)

- Le SSID est diffusé.

- Le filtrage des adresses MAC est activé.

- Le chiffrement WEP est activé.

- Le canal sans fil est automatiquement sélectionné.

- Un mot de passe administrateur réservé est défini.

77. Un administrateur réseau d’une petite société de publicité configure la sécurité WLAN à l’aide de la méthode PSK WPA2. Quelles informations d’identification les utilisateurs de bureau ont-ils besoin pour connecter leurs ordinateurs portables au WLAN?

- une clé qui correspond à la clé sur l’AP

- un nom d’utilisateur et un mot de passe configurés sur l’AP

- le nom d’utilisateur et le mot de passe de l’entreprise via le service Active Directory

- Phrase secrète de l’utilisateur

78. Quelle commande permet de créer une route statique sur R2 pour atteindre PC B ?

- R2(config)# ip route 172.16.2.0 255.255.255.0 172.16.2.254

- R2(config)# ip route 172.16.2.1 255.255.255.0 172.16.3.1

- R2(config)# ip route 172.16.2.0 255.255.255.0 172.16.3.1

- R2(config)# ip route 172.16.3.0 255.255.255.0 172.16.2.254

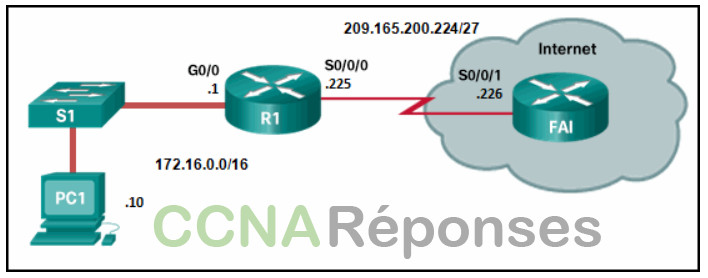

79. Reportez-vous à l’illustration. R1 a été configuré avec la commande de route statique ip route 209.165.200.224 255.255.255.224 S0/0/0 et, par conséquent, les utilisateurs du réseau 172.16.0.0/16 ne peuvent pas accéder aux ressources sur Internet. Comment cette route statique doit-elle être modifiée pour permettre au trafic utilisateur du LAN d’accéder à Internet ?

- En ajoutant une distance administrative de 254.

- En configurant le réseau et le masque de destination sur 0.0.0.0 0.0.0.0.

- En choisissant S0/0/1 comme l’interface de sortie.

- En ajoutant l’adresse voisine du tronçon suivant, à savoir 209.165.200.226.

80. Quel est le risque associé à la méthode de la base de données locale pour la sécurisation de l’accès des appareils qui peut être réalisée au moyen de AAA sur des serveurs centralisés ?

- Les mots de passe peuvent être stockés uniquement en texte brut dans la configuration en cours.

- Elle est très vulnérable aux attaques de force brute en raison de l’absence de nom d’utilisateur.

- Elle n’offre aucun moyen d’établir les responsabilités.

- Les comptes des utilisateurs doivent être configurés localement sur chaque appareil, ce qui est une solution d’authentification non évolutive.

81. Qu’est-ce qu’une méthode pour lancer une attaque de saut VLAN?

- inondation du commutateur avec des adresses MAC

- envoi d’adresses IP usurpées à partir de l’hôte attaquant

- introduction d’un commutateur non fiable et activation de la trunking

- envoi d’informations de VLAN natif usurpé

82. Quel protocole ou technologie utilise l’adresse IP source vers l’adresse IP de destination comme mécanisme d’équilibrage de charge?

- EtherChannel

- HSRP

- Protocole VTP

- DTP

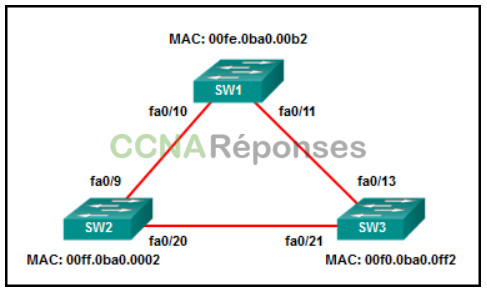

83. Examinez l’illustration. Tous les commutateurs affichés sont des modèles Cisco 2960 dont la priorité par défaut est identique et fonctionnant à la même bande passante. Quels sont les trois ports qui seront désignés pour STP ? (Choisissez trois réponses.)

- Fa0/9

- Fa0/10

- Fa0/21

- Fa0/11

- Fa0/13

- Fa0/20

84. Un ingénieur WLAN déploie un WLC et cinq points d’accès sans fil à l’aide du protocole CAPWAP avec la fonction DTLS pour sécuriser le plan de contrôle des périphériques réseau. Lors du test du réseau sans fil, l’ingénieur WLAN remarque que le trafic de données est en cours d’échange entre le WLC et les AP en texte brut et qu’il n’est pas crypté. Quelle est la raison la plus probable pour cela?

- Bien que DTLS soit activé par défaut pour sécuriser le canal de contrôle CAPWAP, il est désactivé par défaut pour le canal de données.

- Le chiffrement des données nécessite l’installation d’une licence DTLS sur chaque point d’accès (AP) avant d’être activé sur le contrôleur de réseau local sans fil (WLC).

- DTLS est un protocole qui fournit uniquement la sécurité entre le point d’accès (AP) et le client sans fil.

- DTLS fournit uniquement la sécurité des données par authentification et ne fournit pas de chiffrement pour le déplacement des données entre un contrôleur de réseau local sans fil (WLC) et un point d’accès (AP).

85. Contrairement aux routes dynamiques, quels sont les avantages qu’offre l’utilisation des routes statiques sur un routeur ? (Choisissez deux réponses.)

- Elles changent automatiquement le chemin vers le réseau de destination en cas de modification de la topologie.

- Elles améliorent l’efficacité de découverte des réseaux voisins.

- Elles utilisent moins de ressources du routeur.

- Elles améliorent la sécurité du réseau.

- Elles prennent moins de temps pour converger en cas de modification de la topologie de réseau.

86. Examinez l’illustration. R1 a été configuré comme illustré. Cependant, PC1 ne parvient pas à recevoir d’adresse IPv4. Quel est le problème ?

- La commande ip address dhcp n’a pas été exécutée sur l’interface Gi0/1.

- R1 n’est pas configuré comme serveur DHCPv4.

- La commande ip helper-address n’a pas été exécutée sur l’interface correcte.

- Un serveur DHCP doit être installé sur le même LAN que l’hôte qui reçoit l’adresse IP.

87. Quel est l’effet de l’entrée de la commande de configuration ip arp inspection vlan 10 sur un commutateur?

- Il active le DAI sur des interfaces de commutation spécifiques précédemment configurées avec la surveillance DHCP.

- Activez globalement la surveillance DHCP (snooping )sur le commutateur.

- Il spécifie le nombre maximal d’adresses L2 autorisées sur un port.

- Il permet globalement la garde BPDU sur tous les ports compatibles PortFast.

88. Quelle action se déroule lorsque l’adresse MAC source d’un cadre entrant dans un commutateur apparaît dans la table d’adresses MAC associée à un port différent?

- Le commutateur transmet le cadre hors du port spécifié.

- Le commutateur met à jour le minuteur d’actualisation de l’entrée.

- Le commutateur purge toute la table d’adresses MAC.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus courant.

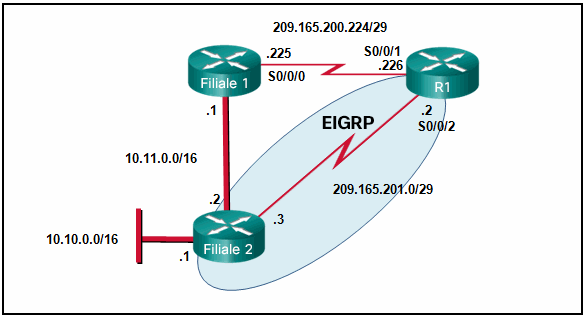

89. Reportez-vous à l’illustration. Actuellement, le routeur R1 utilise une route EIGRP enregistrée via Branch2 pour atteindre le réseau 10.10.0.0/16. Quelle route statique flottante crée une route de secours vers le réseau 10.10.0.0/16 au cas où la liaison entre R1 et Branch2 serait interrompue ?

- ip route 10.10.0.0 255.255.0.0 Serial 0/0/0 100

- ip route 10.10.0.0 255.255.0.0 209.165.200.226 100

- ip route 10.10.0.0 255.255.0.0 209.165.200.225 100

- ip route 10.10.0.0 255.255.0.0 209.165.200.225 50

90. Quelles sont les trois étapes à suivre avant de transférer un commutateur Cisco vers un nouveau domaine de gestion VTP ? (Choisissez trois réponses.)

- Redémarrer le commutateur.

- Télécharger la base de données VTP à partir du serveur VTP dans le nouveau domaine.

- Configurer le commutateur avec le nom du nouveau domaine de gestion.

- Réinitialiser les compteurs VTP pour permettre au commutateur de se synchroniser avec les autres commutateurs du domaine.

- Sélectionner le mode et la version VTP appropriés.

- Configurer le serveur VTP dans le domaine pour reconnaître l’ID de pont du nouveau commutateur.

91. Reportez-vous à l’illustration. Quelle opération effectue le routeur R1 sur un paquet associé à une adresse IPv6 de destination 2001:db8:cafe:5::1 ?

- supprimer le paquet

- transmettre le paquet en sortie sur Serial0/0/0

- transmettre le paquet en sortie sur GigabitEthernet0/1

- transmettre le paquet en sortie sur GigabitEthernet0/0

92. Quelle est la principale raison pour un cybercriminel de lancer une attaque par dépassement d’adresses MAC ?

- pour que le cybercriminel puisse voir les trames destinées à d’autres hôtes

- pour que le commutateur cesse d’acheminer le trafic

- pour que le cybercriminel puisse exécuter un code arbitraire sur le commutateur

- pour que les hôtes légitimes ne puissent pas obtenir une adresse MAC

93. Quelle proposition décrit le résultat de l’interconnexion de plusieurs commutateurs Cisco LAN ?

- Chaque commutateur comprend un espace de diffusion et un espace de collision.

- Les collisions de trames augmentent sur les segments connectant les commutateurs.

- Le domaine de diffusion s’étend sur tous les commutateurs.

- Chaque commutateur comprend un espace de collision.

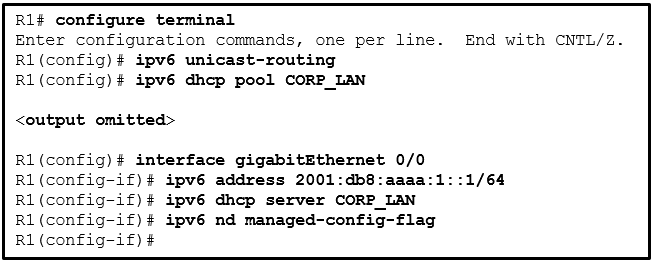

94. Reportez-vous à l’illustration. Un administrateur réseau configure le routeur R1 pour l’attribution d’adresse IPv6. Sur la base de la configuration partielle, quel système d’attribution d’adresses IPv6 global monodiffusion l’administrateur a-t-il l’intention de mettre en œuvre ?

- configuration manuelle

- SLAAC

- avec état (stateful)

- Sans état

95. Examinez l’illustration. Un administrateur réseau vérifie la configuration du commutateur S1. Quel protocole a été implémenté pour regrouper plusieurs ports physiques en une liaison logique ?

- DTP

- STP

- PAgP

- LACP

96. Une politique de sécurité de l’entreprise exige que l’adressage MAC soit enregistré de manière dynamique et ajouté à la table des adresses MAC et à la configuration en cours sur chaque commutateur. Quelle configuration de la sécurité des ports permettra de respecter cette mesure ?

- adresses MAC sécurisées automatiques

- adresses MAC sécurisées dynamiques

- adresses MAC sécurisées statiques

- adresses MAC sécurisées fixes

97. Un administrateur réseau utilise la commande de configuration globale spanning-tree portfastbpduguard default pour activer la garde BPDU sur un commutateur. Cependant, BPDU guard n’est pas activé sur tous les ports d’accès. Quelle est la source du problème?

- PortFast n’est pas configuré sur tous les ports d’accès.

- Les ports d’accès configurés avec la protection racine ne peuvent pas être configurés avec la garde BPDU.

- Les ports d’accès appartiennent à différents VLAN.

- BPDU guard doit être activé en mode de commande de configuration de l’interface.

98. Examinez l’illustration. Un commutateur de couche 3 se charge du routage pour trois VLAN et se connecte à un routeur pour la connectivité Internet. Comment le commutateur doit-il être configuré ? (Choisissez deux réponses.)

(config)# interface vlan 1

(config-if)# ip address 192.168.1.2 255.255.255.0

(config-if)# no shutdown

(config)# ip routing

(config)# interface gigabitethernet 1/1

(config-if)# no switchport

(config-if)# ip address 192.168.1.2 255.255.255.252

(config)# interface fastethernet0/4

(config-if)# switchport mode trunk

(config)# interface gigabitethernet1/1

(config-if)# switchport mode trunk

99. Quel est l’effet de l’entrée de la commande de configuration ip dhcp snooping sur un commutateur?

- Activez globalement la surveillance DHCP (snooping )sur le commutateur.

- Il active manuellement un lien de trunk.

- Il active PortFast globalement sur un commutateur.

- Désactivez les négociations DTP sur les ports trunking.

100. Un administrateur réseau est en train de configurer un WLAN. Pourquoi l’administrateur désactiverait-il la fonction de diffusion pour le SSID?

- pour assurer la confidentialité et l’intégrité du trafic sans fil en utilisant le chiffrement

- pour éliminer l’analyse des SSID disponibles dans la zone

- pour réduire le risque d’interférence par des dispositifs externes tels que les fours à micro-ondes

- pour réduire le risque d’ajout de points d’accès non autorisés au réseau

101. Une entreprise déploie un réseau sans fil dans le site de distribution d’une banlieue de Boston. L’entrepôt est assez volumineux et nécessite l’utilisation de plusieurs points d’accès. Étant donné que certains appareils de l’entreprise fonctionnent toujours à 2,4 GHz, l’administrateur réseau décide de déployer la norme 802.11g. Quels sont les canaux que vous affecterez aux différents points d’accès afin d’éviter les chevauchements ?

- Canaux 2, 6 et 10

- Canaux 1, 7 et 13

- Canaux 1, 6 et 11

- Canaux 1, 5 et 9

102. Quelle attaque a pour but de créer un DOS pour les clients en les empêchant d’obtenir un crédit-bail DHCP ?

- Attaque par dépassement de table CAM

- Insuffisance de ressources DHCP

- Usurpation d’adresse IP

- Usurpation DHCP (ou spoofing)

103. Les utilisateurs d’un réseau local ne peuvent pas accéder à un serveur Web d’entreprise mais peuvent se rendre ailleurs. Que faut-il faire ou vérifier?

- Vérifiez que la route statique vers le serveur est présente dans la table de routage.

- Créez un itinéraire statique flottant vers ce réseau.

- Assurez-vous que l’ancien itinéraire par défaut a été supprimé des routeurs de bord de l’entreprise.

- Vérifiez la configuration sur l’itinéraire statique flottant et ajustez l’AD.

104. Quelle commande permet de lancer le processus de regroupement de deux interfaces physiques afin de créer un groupe EtherChannel par le biais du protocole LACP ?

- channel-group 1 mode desirable

- interface range GigabitEthernet 0/4 – 5

- channel-group 2 mode auto

- interface port-channel 2

105. Quelle instruction est correcte sur la façon dont un commutateur de couche 2 détermine comment transférer des trames?

- Les décisions de transfert de trame sont basées sur l’adresse MAC et les mappages des ports dans la table CAM.

- Le transfert de trame cut-through garantit que les trames non valides sont toujours abandonnées.

- Les trames monodiffusion sont toujours transmises indépendamment de l’adresse MAC de destination.

- Seules les trames avec des adresses de destination de diffusion sont transmises à tous les ports de commutateurs actifs.

106. Reportez-vous à l’illustration. Quels sont les trois hôtes qui recevront des requêtes ARP de l’hôte A, dans l’hypothèse où le port Fa0/4 sur les deux commutateurs est configuré pour transporter du trafic pour plusieurs VLAN ? (Choisissez trois réponses.)

- hôte D

- hôte C

- hôte F

- hôte G

- hôte B

- hôte E

107. Parmi les propositions suivantes, lesquelles caractérisent les ports routés d’un commutateur multicouche ? Choisissez deux réponses.

- Ils sont utilisés pour les liaisons point à multipoint.

- Dans un réseau commuté, elles sont principalement configurées entre les commutateurs, sur les couches principale et de distribution.

- Ils ne sont associés à aucun VLAN particulier.

- La commande interface vlan <numéro du VLAN> doit être exécutée pour créer un VLAN sur les ports routés.

- Ils prennent en charge les sous-interfaces, notamment les interfaces sur les routeurs Cisco IOS.

108. Quel protocole ou technologie définit un groupe de routeurs, l’un d’eux défini comme actif et l’autre comme veille?

- EtherChannel

- DTP

- HSRP

- Protocole VTP

109. Un administrateur réseau prépare l’implémentation du protocole Rapid PVST+ sur un réseau de production. Comment les types de liaisons Rapid PVST+ sont-ils déterminés sur les interfaces de commutateur ?

- Les types de liaisons sont déterminés automatiquement.

- Les types de liaisons peuvent uniquement être déterminés si PortFast a été configuré.

- Les types de liaisons peuvent uniquement être configurés sur des ports d’accès configurés au moyen d’un VLAN unique.

- Les types de liaisons doivent être configurés avec des commandes de configuration de port spécifiques.

110. Sur quels ports de commutation devrait-on activer la protection BPDU pour améliorer la stabilité STP?

- tous les ports équipés de PortFast

- tous les ports de trunk qui ne sont pas des ports racines

- seuls les ports qui s’attachent à un commutateur voisin

- uniquement les ports qui sont élus comme ports désignés

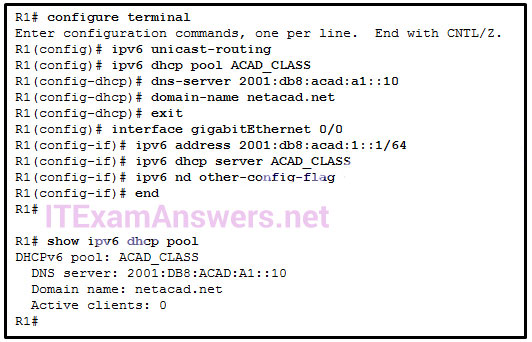

111. Examinez l’illustration. Un administrateur réseau configure un routeur comme serveur DHCPv6. L’administrateur exécute une commande show ipv6 dhcp pool pour vérifier la configuration. Parmi les propositions suivantes, laquelle décrit la raison pour laquelle le nombre de clients actifs est 0 ?

- Aucune plage d’adresses IPv6 n’est spécifiée pour la configuration du pool DHCP IPv6.

- Aucun client n’a encore communiqué avec le serveur DHCPv6.

- L’état n’est pas maintenu par le serveur DHCPv6 en mode de fonctionnement DHCPv6 sans état.

- L’adresse de la passerelle par défaut n’est pas disponible dans le pool.

112. Un administrateur réseau a trouvé un utilisateur envoyant une trame 802.1Q à un commutateur. Quelle est la meilleure solution pour prévenir ce type d’attaque?

- Les VLAN des ports d’accès utilisateur doivent être différents des VLAN natifs utilisés sur les ports de jonction.

- Le numéro de VLAN natif utilisé sur n’importe quel tronc doit être l’un des VLAN de données actifs.

- Les ports de trunk doivent être configurés avec la sécurité de port.

- Les ports de trunk doivent utiliser le VLAN par défaut comme numéro de VLAN natif.

113. Un nouveau commutateur doit être ajouté à un réseau existant dans un bureau distant. L’administrateur réseau ne souhaite pas que les techniciens du bureau distant puissent ajouter de nouveaux VLAN au commutateur, mais le commutateur doit recevoir des mises à jour VLAN du domaine VTP. Quelles deux étapes doivent être effectuées pour configurer VTP sur le nouveau commutateur afin de répondre à ces conditions? (Choisissez deux propositions.)

- Configurer le nouveau commutateur en tant que client VTP.

- Activer l’élagage VTP.

- Configurer une adresse IP sur le nouveau commutateur.

- Configurer tous les ports du nouveau commutateur en mode d’accès

- Configurer le nom de domaine et le mot de passe VTP corrects sur le nouveau commutateur

114. Deux protocoles sont utilisés pour l’authentification AAA au niveau des serveurs. Lesquels ? (Choisissez deux propositions.)

- SSH

- TACACS+

- RADIUS

- 802.1x

- SNMP

115. Quelle attaque réseau est atténuée en activant la garde BPDU ?

- attaque par débordement de la table CAM

- serveurs DHCP non fiables sur un réseau

- commutateurs non fiables sur un réseau

- Usurpation d’adresse MAC

116. Quel est le terme commun donné aux messages de journal SNMP générés par les périphériques réseau et envoyés au serveur SNMP?

- L’accusé de réception

- Audit

- Déroutements

- avertissements

117. Quel protocole ou technologie est-il un protocole propriétaire Cisco qui est automatiquement activé sur les commutateurs 2960?

- STP

- DTP

- Protocole VTP

- EtherChannel

118. Un administrateur réseau est en train de configurer un WLAN. Pourquoi l’administrateur appliquerait-il WPA2 avec AES au WLAN?

- pour assurer la confidentialité et l’intégrité du trafic sans fil en utilisant le chiffrement

- fournir un service prioritaire pour les applications sensibles au temps

- pour centraliser la gestion de plusieurs réseaux WLAN

- pour réduire le risque d’ajout de points d’accès non autorisés au réseau

119. Un technicien junior ajoutait une route à un routeur LAN. Un traceroute vers un périphérique sur le nouveau réseau a révélé un mauvais chemin et un état inaccessible. Que faut-il faire ou vérifier?

- Vérifiez que la route statique vers le serveur est présente dans la table de routage.

- Vérifiez la configuration sur la route statique flottante et ajustez l’AD.

- Vérifiez la configuration de l’interface de sortie sur la nouvelle route statique.

- Créez une route statique flottante vers ce réseau.

120. Quels énoncés décrivent précisément les paramètres de mode bidirectionnel et de débit des commutateurs Cisco 2960 ? (Choisissez trois réponses.)

- Les paramètres de mode bidirectionnel et de débit de chaque port du commutateur peuvent être configurés manuellement.

- Par défaut, la fonction de négociation automatique est désactivée.

- Si la vitesse est définie sur 1 000 Mbits/s, les ports de commutateur fonctionnent en mode bidirectionnel simultané.

- Par défaut, le débit est défini sur 100 Mbits/s et le mode bidirectionnel est réglé sur le mode de négociation automatique.

- L’activation de la négociation automatique sur un concentrateur prévient les erreurs de correspondance des débits des ports lors de la connexion du concentrateur au commutateur.

- La défaillance de la négociation automatique peut être à l’origine de problèmes de connectivité.

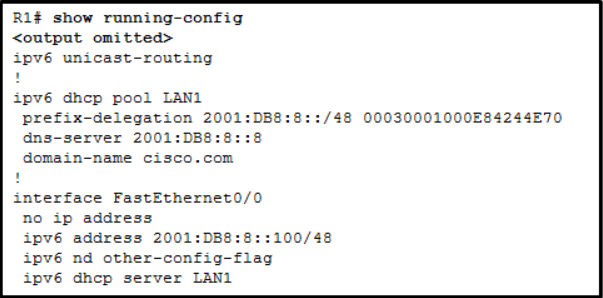

121. Reportez-vous à l’illustration. Quelle instruction indiquée dans le résultat permet au routeur R1 de répondre aux demandes DHCPv6 sans état ?

- prefix-delegation 2001:DB8:8::/48 00030001000E84244E70

- ipv6 unicast-routing

- dns-server 2001:DB8:8::8

- ipv6 nd other-config-flag

- ipv6 dhcp server LAN1

122. Quelle action se déroule lorsqu’une trame entrant dans un commutateur a une adresse MAC de destination multidiffusion?

- Le commutateur transmet le cadre hors du port spécifié.

- Le commutateur ajoute un mappage d’entrée de table d’adresses MAC pour l’adresse MAC de destination et le port d’entrée.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus courant.

- Le commutateur transmet la trame à tous les ports, sauf au port d’arrivée.

123. Quel protocole ou technologie permet à des données de transmettre via des liaisons de commutation redondantes?

- EtherChannel

- Protocole VTP

- DTP

- STP

124. Un administrateur réseau est en train de configurer un WLAN. Pourquoi l’administrateur modifie-t-il les adresses DHCP IPv4 par défaut sur un point d’accès?

- pour réduire le risque d’interférence par des dispositifs externes tels que les fours à micro-ondes

- pour restreindre l’accès au WLAN uniquement par les utilisateurs autorisés et authentifiés

- pour réduire l’interception de données ou l’accès au réseau sans fil à l’aide d’une plage d’adresses bien connue

- pour surveiller le fonctionnement du réseau sans fil

125. Un administrateur réseau configure la fonction de sécurité des ports sur un commutateur. La politique de sécurité indique qu’au maximum deux adresses MAC sont autorisées sur chaque port d’accès. Lorsque le nombre maximal d’adresses MAC est atteint, une trame avec l’adresse MAC source inconnue est abandonnée et une notification est envoyée au serveur Syslog. Quel mode de violation de sécurité doit être configuré sur chaque port d’accès ?

- warning

- protect

- shutdown

- restrict

126. Un administrateur réseau a configuré un routeur pour une opération DHCPv6 sans état. Toutefois, les utilisateurs signalent que les stations de travail ne reçoivent pas d’informations sur le serveur DNS. Quelles sont les deux lignes de configuration du routeur qui doivent être vérifiées pour s’assurer que le service DHCPv6 sans état est correctement configuré? (Choisissez deux propositions.)

- La ligne de nom de domaine est incluse dans la section du pool dhcp ipv6 .

- Le ipv6 nd other-config-flag entré pour l’interface qui fait face au segment LAN.

- La ligne dns-server est incluse dans la section ipv6 dhcp pool .

- La ligne de préfixe d’adresse est incluse dans la section ipv6 dhcp pool .

- Le ipv6 nd managed-config-flag est entré pour l’interface qui fait face au segment LAN.

127. Quel protocole ou quelle technologie désactive les chemins redondants pour éliminer les boucles de la couche 2 ?

- EtherChannel

- Protocole VTP

- STP

- DTP

128. Un administrateur réseau est en train de configurer un WLAN. Pourquoi l’administrateur utiliserait-il des serveurs RADIUS sur le réseau?

- pour restreindre l’accès au WLAN uniquement par les utilisateurs autorisés et authentifiés

- pour faciliter la configuration de groupe et la gestion de plusieurs WLAN via un WLC

- pour centraliser la gestion de plusieurs réseaux WLAN

- pour surveiller le fonctionnement du réseau sans fil

129. Quel est l’effet de l’entrée de la commande de configuration show ip dhcp snooping binding sur un commutateur?

- Il limite le nombre de messages de découverte, par seconde, à recevoir sur l’interface.

- Il passe un port de jonction en mode d’accès.

- Il vérifie l’adresse MAC de source dans l’en-tête Ethernet par rapport à l’adresse MAC de l’expéditeur dans le corps ARP.

- Il affiche les associations d’adresses IP à Mac pour les interfaces de commutation.

================================================

33. Quel est l’effet de la saisie de la commande de configuration spanning-tree portfast sur un commutateur ?

- Cela désactive un port inutilisé.

- Cela désactive tous les ports de jonction.

- Il active le portfast sur une interface de commutateur spécifique.

- Il vérifie l’adresse L2 source dans l’en-tête Ethernet par rapport à l’adresse L2 de l’expéditeur dans le corps ARP.

34. Quel est le préfixe IPv6 utilisé pour les adresses lien-local ?

- FF01::/8

- 2001 : :/3

- FC00 : :/7

- FE80::/10

49. Quelles sont les deux fonctions exécutées par un WLC lors de l’utilisation du contrôle d’accès aux médias (MAC) ? (Choisissez deux réponses.)

- accusés de réception et retransmissions de paquets

- Mise en file d’attente des trames et priorisation des paquets

- balises et réponses des sondes

- traduction du cadre vers d’autres protocoles

- association et réassociation de clients itinérants

55. Un administrateur réseau configure un nouveau commutateur Cisco pour l’accès à la gestion à distance. Quels sont les trois éléments à configurer sur le commutateur pour la tâche ? (Choisissez trois réponses.)

- Adresse IP

- Domaine VTP

- lignes vty

- VLAN par défaut

- passerelle par défaut

- adresse de bouclage

59. Une entreprise vient de passer à un nouveau FAI. Le FAI a terminé et vérifié la connexion de son site à l’entreprise. Cependant, les employés de l’entreprise ne peuvent pas accéder à Internet. Que faut-il faire ou vérifier ?

- Vérifiez que la route statique vers le serveur est présente dans la table de routage.

- Vérifiez la configuration sur la route statique flottante et ajustez l’AD.

- Assurez-vous que l’ancienne route par défaut a été supprimée des routeurs périphériques de l’entreprise.

- Créez une route statique flottante vers ce réseau.

83. Un technicien configure un routeur pour une petite entreprise avec plusieurs WLAN et n’a pas besoin de la complexité d’un protocole de routage dynamique. Qu’est-ce que doitêtre fait ou vérifié ?

- Vérifiez qu’il n’y a pas de route par défaut dans les tables de routage du routeur Edge.

- Créez des routes statiques vers tous les réseaux internes et une route par défaut vers Internet.

- Créez des routes statiques supplémentaires vers le même emplacement avec un AD de 1.

- Vérifiez les statistiques sur la route par défaut pour la sursaturation.

88. Quel plan d’atténuation est le meilleur pour contrecarrer une attaque DoS qui crée un débordement de table d’adresses MAC ?

- Désactiver la DTP.

- Désactiver STP.

- Activer la sécurité des ports.

- Placez les ports inutilisés dans un VLAN inutilisé.

90. Quel message DHCPv4 un client enverra-t-il pour accepter une adresse IPv4 proposée par un serveur DHCP ?

- diffusion DHCPACK

- diffusion DHCPREQUEST

- DHCPACK monodiffusion

- DHCPREQUEST en monodiffusion

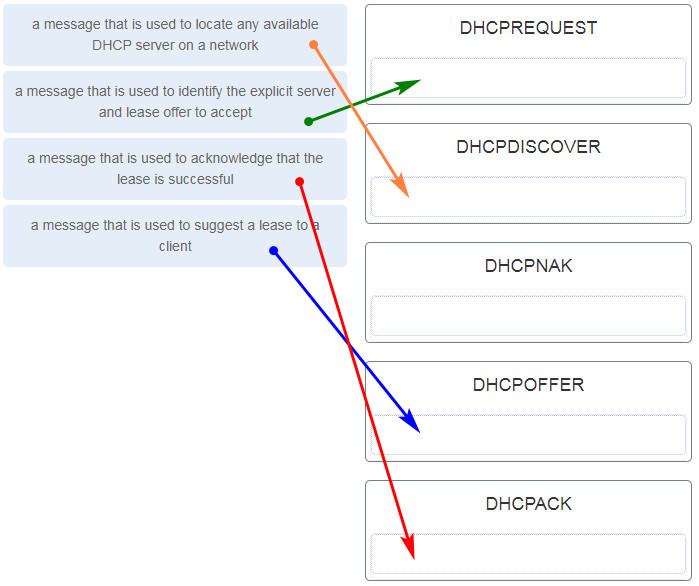

93. Faites correspondre le but avec son type de message DHCP. (Toutes les options ne sont pas utilisées.)

94. Quel protocole ajoute de la sécurité aux connexions à distance ?

- FTP

- HTTP

- NetBEUI

- POP

- SSH

95. Examinez l’illustration. Un administrateur réseau vérifie la configuration du routage inter-VLAN. Les utilisateurs se plaignent que PC2 ne peut pas communiquer avec PC1. Sur la base de la sortie, quelle est la cause possible du problème ?

- Gi0/0 n’est pas configuré comme port de jonction.

- L’interface de commande GigabitEthernet0/0.5 a été saisie de manière incorrecte.

- Aucune adresse IP n’est configurée sur l’interface Gi0/0.

- La commande no shutdown n’est pas entrée sur les sous-interfaces.

- Le eLa commande ncapsulation dot1Q 5 contient le mauvais VLAN.

97. Faites correspondre chaque type de message DHCP avec sa description. (Toutes les options ne sont pas utilisées.)

98. Quelle attaque réseau cherche à créer un DoS pour les clients en les empêchant d’obtenir un bail DHCP ?

- Usurpation d’adresse IP

- Famine DHCP

- Attaque de table CAM

- Spoofing DHCP

105. Quelle commande permettra à un routeur de commencer à envoyer des messages lui permettant de configurer une adresse lien-local sans utiliser de serveur DHCP IPv6 ?

- un itinéraire statique

- la route ipv6 ::/0 commande

- la commande ipv6 unicast-routing

- la commande de routage ip

119. Les utilisateurs se plaignent d’un accès sporadique à Internet chaque après-midi. Que faut-il faire ou vérifier ?

- Créez des routes statiques vers tous les réseaux internes et une route par défaut vers Internet.

- Vérifiez qu’il n’y a pas de route par défaut dans les tables de routage du routeur Edge.

- Créez une route statique flottante vers ce réseau.

- Vérifiez les statistiques sur la route par défaut pour la sursaturation.

122. Un nouveau commutateur de couche 3 est connecté à un routeur et est en cours de configuration pour le routage interVLAN. Quelles sont trois des cinq étapes requises pour la configuration ? (Choisissez trois réponses.)

Cas 1 :

- modifier le VLAN par défaut

- installer une route statique

- ajustement de la métrique d’itinéraire

- création de VLAN

- attribution de ports aux VLAN

- création d’interfaces SVI

- implémenter un protocole de routage

Cas 2 :

- activation du routage IP

- en saisissant « pas de port de commutation » sur le port connecté au routeur

- ajustement de la métrique d’itinéraire

- installer une route statique

- attribution des ports au VLAN natif

- modifier le VLAN par défaut

- attribution de ports aux VLAN

Cas 3 :

- activation du routage IP

- modifier le VLAN par défaut

- en saisissant « pas de port de commutation » sur le port connecté au routeur

- établissement de contiguïtés

- attribution de ports aux VLAN

- ajustement de la métrique d’itinéraire

- attribution des ports au VLAN natif

132. Les employés ne peuvent pas se connecter aux serveurs sur l’un des réseaux internes. Que faut-il faire ou vérifier ?

- Utilisez la commande « show ip interface brief » pour voir si une interface est en panne.

- Vérifiez qu’il n’y a pas de route par défaut dans les tables de routage du routeur Edge.

- Créez des routes statiques vers tous les réseaux internes et une route par défaut vers Internet.

- Vérifiez les statistiques sur la route par défaut pour la sursaturation.

134. Un administrateur remarque qu’un grand nombre de paquets sont supprimés sur l’un des routeurs de succursale. Que faut-il faire ou vérifier ?

- Créez des routes statiques vers tous les réseaux internes et une route par défaut vers Internet.

- Créez des routes statiques supplémentaires vers le même emplacement avec un AD de 1.

- Vérifiez les statistiques sur la route par défaut pour la sursaturation.

- Vérifiez la table de routage pour une route statique manquante.

135. Quelles sont les deux caractéristiques du commutateur qui pourraient aider à réduire la congestion du réseau ? (Choisissez deux réponses.)

- commutation interne rapide

- tampons de grande taille

- commutation store-and-forward

- faible densité de ports

- contrôle de séquence de contrôle de trame (FCS)

136. Quel est le résultat de la connexion de deux ou plusieurs commutateurs ensemble ?

- Le nombre de domaines de diffusion est augmenté.

- La taille du domaine de diffusion est augmentée.

- Le nombre de domaines de collision est réduit.

- La taille du domaine de collision est augmentée.

139. Quel est l’effet de la saisie de la commande de configuration switchport port-security sur un commutateur ?

- Il apprend dynamiquement l’adresse L2 et la copie dans la configuration en cours.

- Il active la sécurité des ports sur une interface.

- Il active la sécurité des ports globalement sur le commutateur.

- Il restreint le nombre de messages de découverte, par seconde, à recevoir sur l’interface.

140. Un administrateur réseau configure un WLAN. Pourquoi l’administrateur utiliserait-il plusieurs points d’accès légers ?

- pour centraliser la gestion de plusieurs WLAN

- pour surveiller le fonctionnement du réseau sans fil

- fournir un service prioritaire pour les applications urgentes

- pour faciliter la configuration et la gestion de groupe de plusieurs WLAN via un WLC

141. Examinez l’illustration. PC-A et PC-B sont tous deux dans le VLAN 60. PC-A est incapable de communiquer avec PC-B. Quel est le problème ?

- Le VLAN natif doit être le VLAN 60.

- Le VLAN natif est supprimé du lien.

- Le tronc a été configuré avec la commande switchport nonegotiate.

- Le VLAN utilisé par PC-A ne figure pas dans la liste des VLAN autorisés sur le tronc.

144. Un administrateur réseau a configuré un routeur pour un fonctionnement DHCPv6 sans état. Cependant, les utilisateurs signalent que les postes de travail ne reçoivent pas les informations du serveur DNS. Quelles lignes de configuration de routeur doivent être vérifiées pour s’assurer que le service DHCPv6 sans état est correctement configuré ? (Choisissez deux réponses.)

- La ligne de nom de domaine est incluse dans la section

ipv6 dhcp pool. - La ligne DNS-server est incluse dans la section

ipv6 dhcp pool. - Le

ipv6 nd other-config-flagest saisi pour l’interface qui fait face au segment LAN. - La ligne de préfixe d’adresse est incluse dans la section

ipv6 dhcp pool. - Le

ipv6 et managed-config-flagest saisi pour l’interface qui fait face au segment LAN.

147. Quelle action a lieu lorsqu’une trame entrant dans un commutateur a une adresse MAC de destination de monodiffusion qui ne figure pas dans la table d’adresses MAC ?

- Le commutateur met à jour la minuterie d’actualisation de l’entrée.

- Le commutateur réinitialise la minuterie d’actualisation sur toutes les entrées de la table d’adresses MAC.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus récent.

- Le commutateur transférera la trame vers tous les ports à l’exception du port entrant.

150. Quel protocole ou quelle technologie gère les négociations de jonction entre les commutateurs ?

- VTP

- EtherChannel

- DTP

- STP

154. Quel est l’effet de la saisie de la commande de configuration ip dhcp snooping limit rate 6 sur un commutateur ?

- Il affiche les associations d’adresses IP-MAC pour les interfaces de commutateur.

- Il active la sécurité des ports globalement sur le commutateur.

- Il restreint le nombre de messages de découverte, par seconde, à recevoir sur l’interface.

- Il apprend dynamiquement l’adresse L2 et la copie dans la configuration en cours.

156. Quel est l’effet de la saisie de la commande de configuration ip arp inspection validate src-mac sur un commutateur ?

- Il vérifie l’adresse L2 source dans l’en-tête Ethernet par rapport à l’adresse L2 de l’expéditeur dans le corps ARP.

- Cela désactive tous les ports de jonction.

- Il affiche les associations d’adresses IP-MAC pour les interfaces de commutateur.

- Il active le portfast sur une interface de commutateur spécifique.

158. Quelle longueur d’adresse et de préfixe est utilisée lors de la configuration d’une route statique IPv6 par défaut ?

- ::/0

- FF02::1/8

- 0.0.0.0/0

- ::1/128

159. Quelles sont les deux caractéristiques de Cisco Express Forwarding (CEF) ? (choisitet deux.)

- Lorsqu’un paquet arrive sur une interface de routeur, il est transmis au plan de contrôle où le processeur fait correspondre l’adresse de destination avec une entrée de table de routage correspondante.

- Il s’agit du mécanisme de transfert le plus rapide sur les routeurs Cisco et les commutateurs multicouches.

- Avec cette méthode de commutation, les informations de flux pour un paquet sont stockées dans le cache à commutation rapide pour transférer les futurs paquets vers la même destination sans intervention du processeur.

- Les paquets sont transférés en fonction des informations contenues dans le FIB et d’un tableau de contiguïté.

- Lorsqu’un paquet arrive sur une interface de routeur, il est transmis au plan de contrôle où le processeur recherche une correspondance dans le cache à commutation rapide.

160. Quel terme décrit le rôle d’un commutateur Cisco dans le contrôle d’accès basé sur les ports 802.1X ?

- agent

- suppliant

- authentificateur

- serveur d’authentification

161. Quelle solution Cisco permet d’éviter les attaques d’usurpation d’identité ARP et d’empoisonnement ARP ?

- Inspection ARP dynamique

- Protection des sources IP

- Snooping DHCP

- Sécurité des ports

162. Quel est l’avantage de PVST+ ?

- PVST+ optimise les performances sur le réseau grâce à la sélection automatique du pont racine.

- PVST+ réduit la consommation de bande passante par rapport aux implémentations traditionnelles de STP qui utilisent CST.

- PVST+ nécessite moins de cycles CPU pour tous les commutateurs du réseau.

- PVST+ optimise les performances sur le réseau grâce au partage de charge.

163. Quel protocole ou quelle technologie utilise un routeur de secours pour assumer la responsabilité du transfert de paquets si le routeur actif tombe en panne ?

- EtherChannel

- DTP

- HSRP

- VTP

165. Quelle action a lieu lorsque l’adresse MAC source d’une trame entrant dans un commutateur est dans la table d’adresses MAC ?

- Le commutateur transfère la trame hors du port spécifié.

- Le commutateur met à jour la minuterie d’actualisation de l’entrée.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus récent.

- Le commutateur ajoute une entrée de table d’adresses MAC pour l’adresse MAC de destination et le port de sortie.

166. Une petite maison d’édition a une conception de réseau telle que lorsqu’une diffusion est envoyée sur le réseau local, 200 appareils reçoivent la diffusion transmise. Comment l’administrateur réseau peut-il réduire le nombre d’appareils recevant du trafic de diffusion ?

- Ajoutez plus de commutateurs afin que moins d’appareils soient sur un commutateur particulier.

- Remplacez les commutateurs par des commutateurs dotés de plus de ports par commutateur. Cela permettra à plus d’appareils sur un commutateur particulier.

- Segmentez le réseau local en réseaux locaux plus petits et acheminez entre eux.*

- Remplacez au moins la moitié des commutateurs par des concentrateurs pour réduire la taille du domaine de diffusion.

167. Qu’est-ce qui définit une route hôte sur un routeur Cisco ?

- L’adresse lien-local est ajoutée automatiquement à la table de routage en tant que route hôte IPv6.

- Une configuration de route hôte statique IPv4 utilise une adresse IP de destination d’un appareil spécifique et un masque de sous-réseau /32.

- Une route hôte est désignée par un C dansla table de routage.

- Une route hôte IPv6 statique doit inclure le type d’interface et le numéro d’interface du routeur du prochain saut.

168. Quoi d’autre est requis lors de la configuration d’une route statique IPv6 à l’aide d’une adresse lien-local de prochain saut ?

- distance administrative

- adresse IP du routeur voisin

- numéro de réseau et masque de sous-réseau sur l’interface du routeur voisin

- numéro et type d’interface

169. Un technicien configure un réseau sans fil pour une petite entreprise à l’aide d’un routeur sans fil SOHO. Quelles sont les deux méthodes d’authentification utilisées si le routeur est configuré avec WPA2 ? (Choisissez deux réponses.)

- personnel

- AES

- TKIP

- WEP

- entreprise

171. Un PC a envoyé un message RS à un routeur IPv6 connecté au même réseau. Quelles sont les deux informations que le routeur enverra au client ? (Choisissez deux réponses.)

- longueur du préfixe

- masque de sous-réseau en notation décimale à points

- nom de domaine

- distance administrative

- préfixe

- Adresse IP du serveur DNS

172. Lorsqu’ils assistent à une conférence, les participants utilisent des ordinateurs portables pour la connectivité réseau. Lorsqu’un orateur invité tente de se connecter au réseau, l’ordinateur portable ne parvient pas à afficher les réseaux sans fil disponibles. Le point d’accès doit fonctionner dans quel mode ?

- mixte

- passif

- actif

- ouvrir

173. Quels sont les trois composants combinés pour former un identifiant de pont ?

- ID système étendu

- coût

- Adresse IP

- priorité du pont

- Adresse MAC

- ID de port

Ouvrez le fichier d’activité Packet Tracer. Effectuez les tâches indiquées dans les instructions d’activité et répondez ensuite à la question.

Oui