Enterprise Networking, Security, and Automation (Version 7.00) – Examen blanc de certification CCNA (200-301) Réponses Français

1. Quelle est la meilleure pratique de Cisco recommandée pour configurer un routeur compatible OSPF afin que chaque routeur puisse être facilement identifié lors du dépannage des problèmes de routage?

- Utiliser une interface de bouclage configurée avec l’adresse IP la plus élevée sur le routeur.

- Configurer une valeur à l’aide de la commande router-id .

- Utiliser l’adresse IP la plus élevée attribuée à une interface active participant au processus de routage.

- Utiliser l’adresse IP de l’interface active la plus élevée qui est configurée sur le routeur.

2. La table de routage d’un routeur Cisco a quatre routes statiques pour le réseau 10.0.0.0. Quelle route est la meilleure correspondance pour un paquet entrant dans le routeur avec une destination de 10.16.0.10?

- S 10.0.0.0/16 is directly connected, GigabitEthernet 0/1

- S 10.16.0.0/16 is directly connected, GigabitEthernet 0/0

- S 10.0.0.0/8 [1/0] via 202.16.0.2

- S 10.16.0.0/24 [1/0] via 202.16.0.2

3. Lorsque deux routes ou plus vers la même destination sont apprises à partir de différents protocoles de routage, qu’est-ce qu’un routeur utilise pour choisir entre les routes?

- Coût

- distance administrative

- nombre de sauts

- Métrique

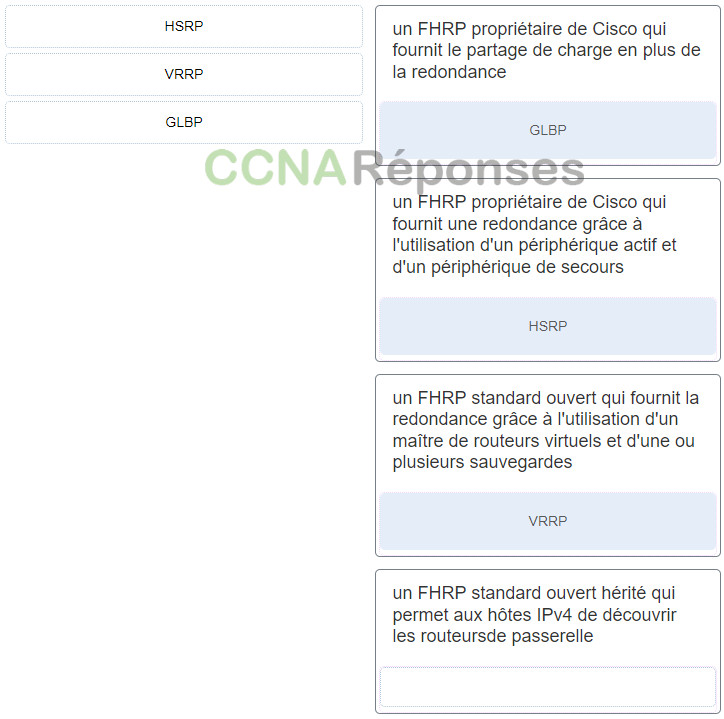

4. Faire correspondre les protocoles FHRP à la description appropriée. (les options ne doivent pas être toutes utilisées.)

Classez les réponses dans l’ordre suivant:

| GLBP | un FHRP propriétaire de Cisco qui fournit le partage de charge en plus de la redondance |

| HSRP | un FHRP propriétaire de Cisco qui fournit une redondance grâce à l’utilisation d’un périphérique actif et d’un périphérique de secours |

| VRRP | un FHRP standard ouvert qui fournit la redondance grâce à l’utilisation d’un maître de routeurs virtuels et d’une ou plusieurs sauvegardes |

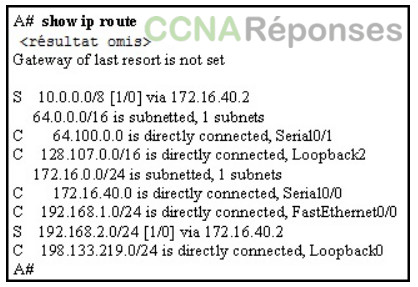

5. Reportez-vous à l’illustration. Quels sont les deux réseaux, auxquels sont destinés les paquets, qui nécessitent que le routeur effectue une recherche récursive ? (Choisissez deux réponses.)

- 128.107.0.0/16

- 192.168.1.0/24

- 192.168.2.0/24

- 10.0.0.0/8

- 64.100.0.0/16

- 172.16.40.0/24

6. Considérez la route statique suivante configurée sur un routeur Cisco:

route ipv6 2001:db8:acad:4::/64 2001:db8:acad:3::2

Quel réseau distant est spécifié dans cette route?

- 2001:db8:acad:4::/64

- 2001:db8:acad:3::/64

- 2001:db8:acad:2::0/64

- 2001:db8:acad:0::/64

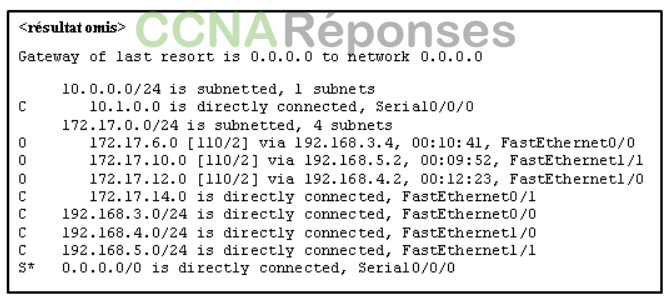

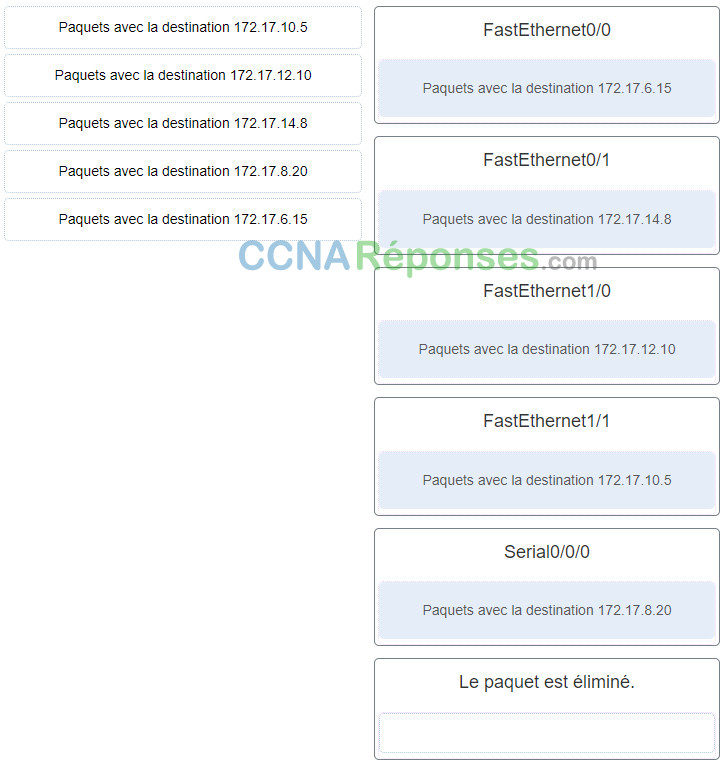

7. Examinez l’illustration. Associez les paquets et leurs adresses IP de destination aux interfaces existantes sur le routeur. Les options ne doivent pas être toutes utilisées.

8. Quelle est la caractéristique d’une route statique flottante?

- Elle est configurée avec une distance administrative (fiabilité) moins élevée que la route principale

- C’est une route moins fiable que la route principale.

- Elle sert de sauvegarde à une route apprise OSPF tant qu’elle est configurée avec une distance administrative de 105.

- Elle fournit l’équilibrage de charge avec une autre route statique vers la même destination.

9. Lors de la création d’une route statique IPv6, quand doivent être spécifiées l’adresse IPv6 du tronçon suivant et l’interface de sortie ?

- Lorsque la route statique est la route par défaut.

- Lorsque le tronçon suivant est une adresse link-local.

- Lorsque CEF est activé.

- Lorsque l’interface de sortie est une interface point à point.

10. Quel est l’objectif d’un protocole de redondance de premier saut?

- pour fournir un liaison physique vers un nouveau routeur par défaut pour remplacer la passerelle par défaut inaccessible

- pour fournir une liste des adresses IP des périphériques qui peuvent assumer le rôle du routeur de transfert

- pour fournir deux routeurs ou plus travaillant ensemble, partageant une adresse IP et MAC d’une passerelle virtuelle par défaut

- pour fournir une méthode dynamique par laquelle les périphériques d’un réseau local peuvent déterminer l’adresse d’une nouvelle passerelle par défaut

11. Un ingénieur réseau examine la table de routage d’un routeur Cisco. Considérez l’entrée de la table de routage suivante:

S 10.2.2.0/30 [1/0] via 10.1.1.2, 00:00:13, Serial0/0/0

Quelle est la signification du Serial0/0/0?

- C’est l’interface sur R4 par laquelle la mise à jour OSPF a été enregistrée.

- C’est l’interface du routeur de tronçon suivant qui est connecté directement au réseau 10.2.2.0/30.

- C’est l’interface sur R4 utilisée pour envoyer les données destinées au réseau 10.2.2.0/30.

- C’est l’interface du routeur de tronçon suivant qui est connecté directement au réseau 10.1.1.0/24.

12. Un ingénieur réseau examinant la configuration d’un routeur Cisco voit une entrée réseau dans une table de routage répertoriée avec un code O. Quel type de route s’agit-il?

- une route pour un réseau directement connecté à l’interface du routeur local

- une route apprise dynamiquement par le protocole de routage OSPF

- une route utilisée pour la passerelle par défaut

- une route statique

13. Dans la terminologie FHRP, que représente un ensemble de routeurs apparaissant en tant que routeur unique aux hôtes ?

- routeur de transfert

- routeur de secours

- une passerelle par défaut

- routeur virtuel

14. Qu’est-ce qui définit une topologie à deux niveaux à feuilles épineuses?

- Contrairement à ce qui se passe dans une infrastructure SDN, le contrôleur APIC ne manipule pas directement le chemin des données.

- Tout est deux sauts de tout le reste.

- Le niveau de la colonne vertébrale peut être implémenté avec les commutateurs Cisco Nexus 9500 connectés les uns aux autres et aux commutateurs lames.

- Les contrôleurs Cisco APIC et tous les autres périphériques présents sur le réseau sont connectés physiquement aux commutateurs Leaf.

15. Des données sont envoyées depuis un ordinateur source vers un serveur de destination. Quelles sont les trois affirmations qui décrivent la fonction TCP ou UDP dans cette situation ? (Choisissez trois réponses.)

- TCP est le protocole le plus adapté lorsqu’une fonction requiert une surcharge réseau plus faible.

- Le processus TCP exécuté sur l’ordinateur sélectionne le port de destination de façon aléatoire lors de l’établissement d’une session via le serveur.

- Des segments UDP sont encapsulés dans des paquets IP pour le transport via le réseau.

- Le numéro de port de destination UDP identifie l’application ou le service du serveur destiné au traitement des données.

- Le numéro de port source TCP identifie l’hôte émetteur sur le réseau.

- Le champ Port source identifie l’application ou le service actif qui traitera les données renvoyées à l’ordinateur.

16. Un technicien doit accueillir au moins 500 sous-réseaux de l’adresse 172.16.0.0/16. Qu’est-ce qu’un masque de sous-réseau approprié et le nombre correspondant d’adresses IP d’hôte disponibles par sous-réseau pour répondre à cette exigence?

- 255.255.255.0 et 128 hôtes

- 255.255.255.255.192 et 126 hôtes

- 255.255.255.255.224 et 128 hôtes

- 255.255.255.255.128 et 126 hôtes

17. Quelle est la différence entre les points d’accès autonomes et les points d’accès basés sur un contrôleur dans les réseaux locaux sans fil?

- Les points d’accès basés sur le contrôleur prennent en charge les protocoles PAgP et LACP, alors que les points d’accès autonomes ne le font pas.

- Les points d’accès autonomes ne nécessitent aucune configuration initiale, tandis que les points d’accès légers nécessitent une configuration initiale avant de communiquer avec un contrôleur WLAN.

- Les points d’accès autonomes sont plus faciles à configurer et à gérer que les points d’accès basés sur un contrôleur.

- Lorsque les demandes sans fil augmentent, les points d’accès basés sur le contrôleur offrent une meilleure solution que les points d’accès autonomes.

18. Un groupe de techniciens réseau discute des processus de multidiffusion IPv6. Quelle est la fonctionnalité d’un type d’adresse de multidiffusion IPv6 qui devrait être discutée?

- Il peut s’agir d’une adresse source ou d’une adresse de destination.

- Il a le préfixe fe00::/8.

- Le groupe de multidiffusion tout-nœuds a le même effet qu’une adresse de diffusion IPv4.

- Une adresse de multidiffusion de nœud sollicité est comparable à une adresse de multidiffusion à tous les routeurs.

19. Un instructeur examine les réponses des étudiants à un examen de trimestre précédent pour se préparer à une conférence sur IPv6. Quel serait un bon point pour l’instructeur lors de l’explication d’une GUA IPv6 (adresse monodiffusion globale)?

- Il est considéré comme une meilleure pratique d’utiliser l’adresse GUA IPV6 du routeur comme adresse de passerelle par défaut pour les hôtes Windows.

- Il peut uniquement être configuré statiquement sur une interface hôte à l’aide de la commande ipv6 address .

- Il est routable sur l’internet IPv6.

- Il peut être configurer de manière statique ou attribuées dynamiquement sur un routeur.

20. Un technicien doit ajouter un nouveau périphérique sans fil à un petit réseau local sans fil. Ce réseau local sans fil contient à la fois des périphériques 802.11b et 802.11g, anciens et récents. Quel choix de nouveau périphérique offre la meilleure interopérabilité en prévision de la croissance présente et à venir ?

- Ajouter un nouveau périphérique 802.11b

- Ajouter un nouveau périphérique 802.11g

- Ajouter un nouveau périphérique 802.11n

- Ajouter un nouveau périphérique 802.11a

21. Un administrateur doit implémenter un WLAN 2.4 GHz qui nécessite plusieurs points d’accès. Quelles sont les caractéristiques des canaux 2,4 GHz? (Choisissez deux réponses.)

- Si trois points d’accès adjacents sont requis, les canaux 1, 21 et 41 ne se chevauchent pas sont recommandés.

- Ils peuvent fournir une transmission de données plus rapide pour les clients sans fil dans des réseaux sans fil fortement peuplés que les canaux 5 GHz.

- Il y a 11 canaux pour l’Amérique du Nord identifiés par la norme 802.11b.

- Une bande passante de 22 MHz est attribuée à chaque canal.

- Chaque canal est séparé du canal suivant par 20 MHz.

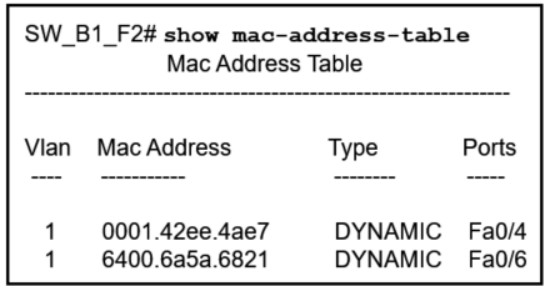

22. Reportez-vous à l’illustration. Un PC avec l’adresse MAC 0800.069d.3841 attaché au port Fa0/8 envoie des données à un périphérique dont l’adresse MAC est 6400.6a5a.6821. Que fera le commutateur en premier pour gérer le transfert de données?

- Le commutateur ajoute l’adresse 6400.6151.6821 à la table d’adresses MAC.

- Le commutateur enverra la trame aux ports Fa0/4 et Fa0/6.

- Le commutateur ajoute l’adresse 0800.069d.3841 à la table d’adresses MAC.

- Le commutateur enverra la trame au port Fa0/6.

- Le commutateur va inonder la trame sur tous les ports sauf le port Fa0/8.

23. Un ingénieur réseau conçoit un réseau commuté sans bordure de manière hiérarchique. Pourquoi l’ingénieur pourrait-il envisager d’utiliser un modèle de couche à deux niveaux?

- Il est recommandé dans les plus petits campus où il y a moins d’utilisateurs qui accèdent au réseau.

- Il se compose d’une couche réduite composée de la couche d’accès et de distribution, et d’une deuxième couche composée de la couche principale.

- La couche d’accès de ce modèle a des fonctions différentes de la couche d’accès du modèle de couche à trois niveaux.

- La fonction première de la couche effondrée est de fournir un accès au réseau à l’utilisateur.

24. Comment les transmissions de données réseau sont-elles calculées?

- Débit + débit applicatif = bande passante

- Débit + latence = Débit applicatif

- Débit applicatif + latence = bande passante

- Débit applicatif + frais généraux de trafic= Débit

25. Quel terme décrit l’ajout d’une valeur à l’en-tête du paquet, le plus proche possible de la source, afin que le paquet corresponde à une stratégie définie?

- régulation

- détection anticipée aléatoire pondérée (WRED)

- perte de queues (Tail drop)

- régulation de trafic

- marquage du trafic

26. Quelle caractéristique complète l’énoncé suivant ?

Lorsqu’une route statique IPv6 est configurée et que le trafic doit être dirigé vers un serveur spécifique, la route statique nécessite ……

- la commande «show ipv6 route static».

- une distance administrative de 2.

- une route hôte de destination avec un préfixe /128.

- le type d’interface et le numéro d’interface.

27. Un administrateur qui dépanne les problèmes de connectivité sur un commutateur remarque que le port de commutateur configuré pour la sécurité des ports est en mode de désactivation des erreurs. Après vérification de la cause de la violation, comment l’administrateur doit-il réactiver le port sans interrompre le fonctionnement du réseau ?

- Exécuter la commande no switchport port-security , puis réactiver la sécurité des ports.

- Exécuter la commande shutdown suivie par la commande no shutdown sur l’interface.

- Redémarrer le commutateur.

- Exécuter la commande no switchport port-security violation shutdown sur l’interface.

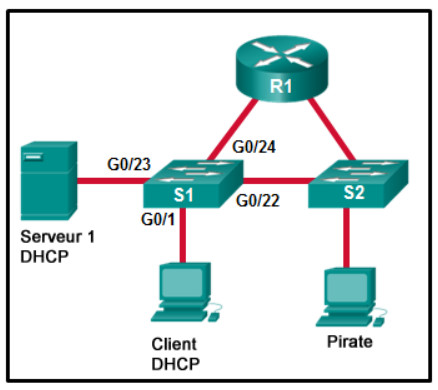

28. Reportez-vous à l’illustration. Quelle interface sur le commutateur S1 doit être configurée comme port de confiance pour la surveillance DHCP afin de limiter les attaques DHCP par usurpation d’identité ?

- G0/23

- G0/22

- G0/1

- G0/24

29. Quelle entrée ACE autorise exclusivement le trafic des hôtes sur le sous-réseau 192.168.8.0/22 ?

- permit 192.168.0.0 0.0.15.255

- permit 192.168.8.0 0.0.3.255

- permit 192.168.8.0 0.0.7.255

- permit 192.168.8.0 255.255.248.0

30. Un administrateur réseau configure la sécurité des nouveaux WLAN sur un WLC Cisco 3500. Quel est le protocole par défaut utilisé pour la gestion des clés d’authentification ?

- AES

- WPA2

- 802.1X

- 802.11

31. Qu’est-ce qu’une menace de logiciel espion?

- Les identifiants de connexion d’un utilisateur sont volés et utilisés pour accéder aux données privées.

- Une personne malveillante attaque les périphériques utilisateur ou les ressources réseau.

- L’information privée est capturé à partir du réseau d’une organisation.

- Les logiciels installés sur un périphérique utilisateur collectent secrètement des informations sur l’utilisateur.

32. Quelle solution de sécurité identifie les menaces entrantes et les empêche d’entrer dans le réseau de l’entreprise?

- Les systèmes de prévention contre les intrusions

- Réseaux privés virtuels

- Listes de contrôle d’accès

- Filtrage du pare-feu

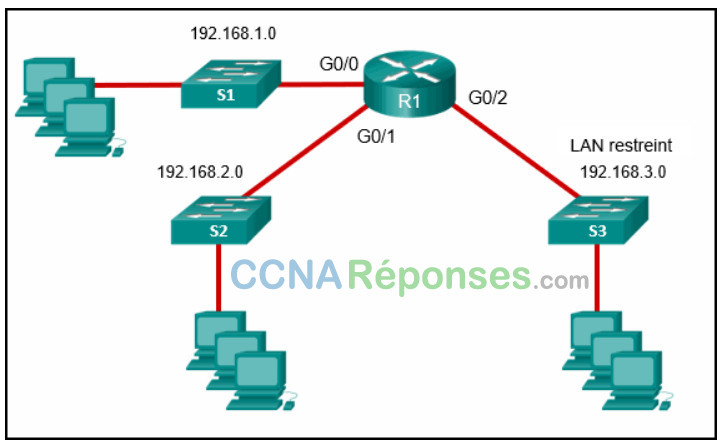

33. Reportez-vous à l’illustration. Quelle configuration de liste d’accès sur le routeur R1 empêchera le trafic en provenance du LAN 192.168.2.0 d’atteindre le LAN restreint, tout en autorisant le trafic en provenance de tout autre LAN ?

R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.2.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out

R1(config-std-nacl)# deny 192.168.3.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 in

R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.3.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK-LAN2 in

R1(config-std-nacl)# deny 192.168.2.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out

34. Quelle déclaration constitue une description précise d’un type de VPN ?

- Les VPN site à site sont généralement créés et sécurisés à l’aide de SSL.

- Dans un VPN sans client, la connexion est sécurisée à l’aide d’une connexion IPsec de navigateur Web.

- Dans un VPN site à site, les hôtes internes ne savent pas qu’un VPN est utilisé.

- Dans un VPN basé sur le client, les utilisateurs initient une connexion à l’aide du logiciel client VPN et la passerelle VPN effectue le chiffrement des données.

35. Quelles sont les trois catégories d’outils qui peuvent être utilisés dans les réseaux IP pour implémenter la QoS? (Choisissez trois réponses.)

- Remise au mieux (Best effort)

- Prévention de l’encombrement

- Services différenciés

- classification et marquage

- Services intégrés (IntServ)

- Gestion des encombrements

36. Lors du test d’un nouveau serveur Web, un administrateur réseau ne peut pas accéder à la page d’accueil lorsque le nom du serveur est entré dans un navigateur Web sur un PC. Les pings aux adresses IPv4 et IPv6 du serveur réussissent. Quelle peut être l’origine du problème?

- DHCP n’a pas attribué d’adresse IPv4 ou IPv6 au serveur.

- ARP ne découvre pas l’adresse MAC du serveur.

- DNS ne résout pas le nom du serveur en une adresse IPv4 ou IPv6.

- Un client FTP doit être installé sur le PC.

37. Quel est le modèle QoS qu’un ingénieur réseau mettrait en œuvre pour garantir une norme de qualité de service source à destination pour un flux de données spécifié?

- Remise au mieux (Best effort)

- Des services différenciés

- La mise en file d’attente à faible latence

- Services intégrés (IntServ)

- CBWFQ (Class-Based Weighted Fair Queuing)

38. Un ingénieur réseau configure un routeur Cisco en tant que relais DHCP. Lors de l’exécution de la commande ip helper-address dans le mode de configuration de l’interface quelle adresse IPv4 est ajoutée à la commande?

- Adresse du serveur DHCPv4

- Adresse de passerelle par défaut du client DHCPv4

- Adresse du client DHCPv4

- Adresse de sous-réseau DHCPv4

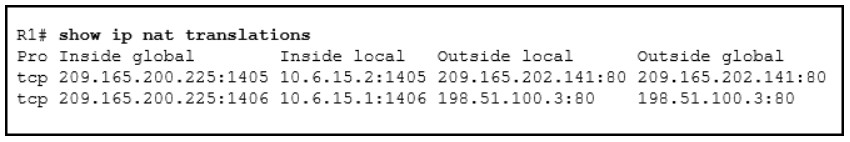

39. Reportez-vous à l’illustration. Quelle adresse source est utilisée par le routeur R1 pour les paquets transmis sur Internet ?

- 209.165.202.141

- 10.6.15.2

- 209.165.200.225

- 198.51.100.3

40. Lors de la configuration d’un réseau local sans fil, à quelle catégorie appartient un routeur sans fil domestique?

- Points d’accès autonomes

- Basé sur le protocole LWAPP

- Basé sur le protocole CAPWAP

- Points d’accès basés sur un contrôleur

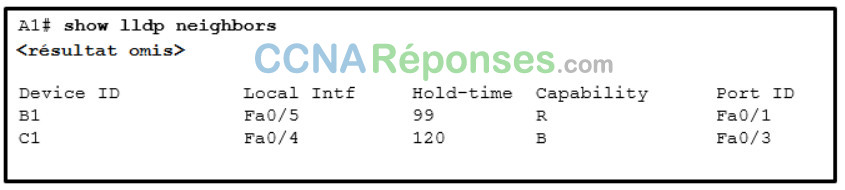

41. Reportez-vous à l’illustration. Un administrateur réseau exécute la commande show lldp neighbors pour afficher les informations concernant les périphériques voisins. Quelles sont les conclusions à tirer de ces informations ?

- Le périphérique A1 est connecté au port Fa0/5 du périphérique B1.

- Le périphérique C1 est un commutateur.

- Le périphérique C1 est connecté au périphérique B1 via le port Fa0/3.

- Le périphérique B1 est un point d’accès WLAN.

42. Une entreprise déploie des points d’accès FlexConnect dans le bureau distant et utilise CAPWAP pour permettre à un WLC de son siège social de gérer les réseaux WLAN dans le bureau distant. Un jour, l’administrateur réseau du bureau distant remarque que les points d’accès FlexConnect fonctionnent en mode autonome. Quelles deux fonctions ces AP peuvent-elles effectuer dans ce mode? (Choisissez deux réponses.)

- traduction de trames vers d’autres protocoles

- authentification locale du client

- association de clients itinérants

- réassociation des clients itinérants

- commutation du trafic de données client localement

43. Quelle est la caractéristique d’EtherChannel?

- STP traite toutes les interfaces d’un bundle EtherChannel comme un lien logique unique.

- EtherChannel utilise des ports physiques qui ont été mis à niveau pour fournir une connexion plus rapide.

- STP ne bloquera pas les bundles EtherChannel redondants entre deux commutateurs.

- La configuration EtherChannel est appliquée à chaque port physique.

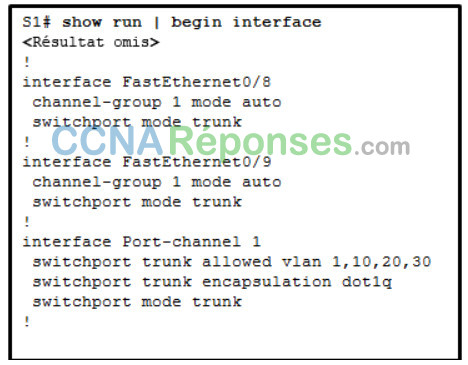

44. Examinez l’illustration. Un administrateur réseau vérifie la configuration du commutateur S1. Quel protocole a été implémenté pour regrouper plusieurs ports physiques en une liaison logique ?

- LACP

- DTP

- STP

- PAgP

45. Pourquoi définir le VLAN natif séparément des VLAN de données ?

- Le VLAN natif est destiné à prendre en charge le trafic de gestion des VLAN uniquement.

- Le VLAN natif est destiné aux routeurs et aux commutateurs afin qu’ils échangent leurs informations de gestion, c’est pourquoi il doit être différent des VLAN de données.

- Un VLAN distinct doit être utilisé pour transporter les trames non étiquetées rares afin d’éviter tout conflit de bande passante sur les VLAN de données.

- La sécurité des trames de gestion transmises dans le VLAN natif peut être améliorée.

46. Un administrateur réseau configure un réseau WLAN avec WPA2 Enterprise sur un WLC Cisco 3500. Les authentifications des clients seront gérées par un serveur RADIUS. Quel onglet l’administrateur doit-il utiliser pour ajouter les informations du serveur RADIUS?

- SANS FIL

- SÉCURITÉ

- GESTION

- Réseaux locaux sans fil

47. Quel est l’avantage de PortFast configuré sur un port de commutateur Cisco?

- Il minimise le temps que les ports de jonction doivent attendre pour la convergence de spanning tree.

- Il permet au port d’éviter un délai de 30 secondes pour accéder au réseau en passant immédiatement de l’état désactivé à l’état de transfert.

- Il permet à un périphérique connecté à ce port d’accéder au réseau sans attendre la convergence STP sur chaque VLAN.

- Il évite la création d’une boucle de spanning tree avec d’autres commutateurs directement connectés.

48. Si aucune priorité de pont n’est configurée dans le protocole PVST, quels critères sont pris en considération lors de la sélection du pont racine ?

- adresse IP la plus élevée

- adresse MAC la plus élevée

- adresse MAC la plus petite

- adresse IP la plus petite

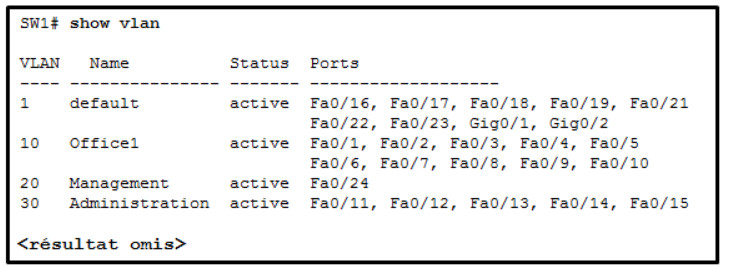

49. Reportez-vous à l’illustration. Un technicien réseau exécute la commande show vlan pour vérifier la configuration VLAN. D’après le résultat, quel port doit être attribué au VLAN natif ?

- Fa0/20

- Fa0/12

- Gig0/1

- Fa0/24

50. Le résultat de la commande show interface indique qu’une interface d’un commutateur est activée, mais que le protocole de ligne est désactivé. Quelle en est la cause la plus probable ?

- Le type de câble relié à l’interface est incorrect.

- Il existe une incohérence dans le type d’encapsulation.

- La passerelle par défaut configurée est incorrecte.

- Un câble n’est pas relié à l’interface.

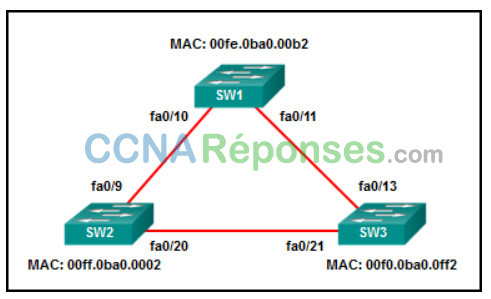

51. Examinez l’illustration. Tous les commutateurs affichés sont des modèles Cisco 2960 dont la priorité par défaut est identique et fonctionnant à la même bande passante. Quels sont les trois ports qui seront désignés pour STP ? (Choisissez trois réponses.)

- Fa0/13

- Fa0/21

- Fa0/11

- Fa0/10

- Fa0/20

- Fa0/9

52. Quelle attaque LAN usurpe le pont racine pour modifier la topologie d’un réseau?

- Attaque par usurpation DHCP (ou spoofing)

- Attaques ARP

- Attaque par insuffisance de ressources DHCP

- attaque par usurpation d’adresse

53. Quelle action se déroule lorsque l’adresse MAC source d’un cadre entrant dans un commutateur apparaît dans la table d’adresses MAC associée à un port différent?

- Le commutateur met à jour le minuteur d’actualisation de l’entrée.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus courant.

- Le commutateur réinitialise le minuteur d’actualisation sur toutes les entrées de table d’adresses MAC.

- Le commutateur transmet la trame à tous les ports, sauf au port d’arrivée.

54. Quelle est la caractéristique de l’API REST ?

- utilisé pour échanger des informations structurées XML sur HTTP ou SMTP

- l’API la plus utilisée pour les services web

- évolué vers ce qui est devenu SOAP

- considérés comme lents, complexes et rigides

55. Dans une architecture de mise en réseau basée sur l’intention, quels sont les deux éléments considérés comme faisant partie d’une structure de superposition? (Choisissez deux réponses.)

- Protocole IPSec

- CAPWAP

- routeur

- serveur

- commutateur

56. Qu’est-ce qu’une contrainte architecturale à laquelle un véritable service Web API RESTful doit adhérer?

- Il fonctionne comme modèle client / serveur.

- Il utilise HTTPS pour transporter des données.

- Il fonctionne comme un service cloud.

- Il doit prendre en charge le format de données XML.

57. Un programmeur utilise Ansible comme outil de gestion de configuration. Quel terme est utilisé pour décrire un ensemble d’instructions d’exécution?

- Livre de recettes

- Guide de vente

- Manifeste

- Pilier

58. Un utilisateur lit un livre sur le site https://www.books-info.com/author50/book1.html#page150. Quel terme est utilisé pour décrire le composant www.books-info.com/author50/book1.html?

- fragment

- protocole

- URI

- URN

- URL

59. Quel terme décrit le processus de gestion ordonnée des modifications de configuration des périphériques réseau?

- orchestration

- Contrôle de version

- provisionnement

- automatisation

60. Dans un réseau OSPF, quand les élections DR et BDR sont-elles nécessaires?

- lorsque les deux voisins adjacents se trouvent dans deux réseaux différents

- lorsque les deux voisins adjacents sont interconnectés sur une liaison point à point

- lorsque tous les routeurs d’une zone OSPF ne peuvent pas former d’adjacences

- lorsque les routeurs sont interconnectés sur un réseau Ethernet commun

61. Quelle caractéristique complète l’énoncé suivant?

Lorsqu’ une route statique IPv6 est configurée, l’utilisation d’une adresse link-local comme adresse de saut suivant nécessite d’entrer…

- une distance administrative de 2.

- la commande «show ipv6 route static».

- une route hôte de destination avec un préfixe /128.

- le type d’interface et le numéro d’interface.

62. Quelles sont les deux règles de syntaxe utiliser pour écrire un tableau JSON? (Choisissez deux réponses.)

- Le tableau ne peut inclure qu’un seul type de valeur.

- Un point-virgule sépare la clé et la liste des valeurs.

- Les valeurs sont placées entre crochets.

- Un espace doit séparer chaque valeur du tableau.

- Chaque valeur du tableau est séparée par une virgule.

63. Quel type d’API serait utilisé pour permettre aux vendeurs autorisés d’une organisation d’accéder aux données de vente internes à partir de leurs appareils mobiles?

- privé

- public

- ouvrir

- partenaire

64. Quels sont les deux outils de gestion de configuration développés à l’aide de Python? (Choisissez deux réponses.)

- Chef

- SaltStack

- Ansible

- NETCONF

- Puppet

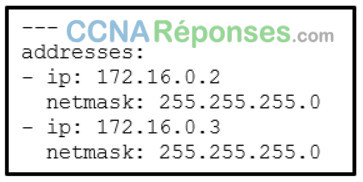

65. Reportez-vous à l’illustration. Que signifie le trait d’union (-) dans la structure de données YAML?

- un élément dans un tableau

- une seule paire clé/valeur

- un identifiant utilisé à la fois pour la clé et la valeur

- une paire clé/valeur qui représente une adresse IP

66. Quels sont les deux avantages de l’utilisation de la virtualisation? (Choisissez deux réponses.)

- Plusieurs machines virtuelles peuvent s’exécuter simultanément sur un seul périphérique physique.

- Les performances d’une machine virtuelle sont plus rapides que celles du système d’exploitation s’exécutant sur du matériel physique.

- Étant donné que tous les systèmes d’exploitation virtuels sont contenus dans un seul réseau virtuel, les connexions réseau sont simplifiées.

- La machine virtuelle ne dépend plus d’une plate-forme matérielle spécifique.

- Le système d’exploitation de la machine virtuelle ne nécessite pas de licence lorsqu’il est virtualisé.

67. Un ingénieur réseau conçoit un réseau commuté sans bordure de manière hiérarchique. Quelle ligne directrice pourrait amener l’ingénieur à implémenter un modèle de couche à trois niveaux ?

- L’isolation des pannes est l’un des principaux objectifs de la couche de distribution.

- La couche d’accès fournit l’agrégation des domaines de diffusion de couche 2.

- La couche centrale fournit des services différenciés à diverses classes d’applications de services à la périphérie du réseau.

- Les commutateurs de couche d’accès se connectent aux commutateurs de la couche de distribution, qui implémentent des technologies de fondation de réseau telles que le routage, la qualité de service et la sécurité.

68. Une société pharmaceutique souhaite sous-traiter les services d’un fournisseur de cloud pour stocker les données des employés et les applications spécifiques de l’entreprise avec une sécurité d’accès stricte. Quel type de cloud serait le plus approprié pour ce scénario?

- cloud privé

- cloud public

- cloud hybride

- cloud communautaire

69. Deux étudiants discutent de routeurs et une déclaration qui disent qu’il est exacte. Quelle est cette déclaration?

- Une route par défaut permet de transférer des paquets qui ne correspondent pas à une route spécifique dans la table de routage.

- Une passerelle de dernier recours est ajoutée à la table de routage lorsque le routeur démarre.

- Les réseaux distants ne peuvent être ajoutés qu’après leur apprentissage par les routeurs via des protocoles de routage dynamique.

- Un réseau directement connecté est automatiquement ajouté à la table de routage d’un voisin de contiguïté si les deux routeurs sont des routeurs Cisco.

70. Quelle caractéristique ou fonction un AP offre-t-il dans un réseau local sans fil ?

- Chaque AP annonce un ou plusieurs SSID et un utilisateur peut choisir de se connecter au SSID le plus proche.

- Un point d’accès est plus facile à configurer et à configurer que les amplificateurs de signal Wi-Fi.

- Un périphérique sans fil doit être associé à un point d’accès afin d’avoir accès aux ressources réseau.

- Un client sans fil peut se connecter à plusieurs AP à la fois.

71. Quelles sont les deux déclarations qui décrivent une option de connectivité Internet? (Choisissez deux réponses.)

- LTE est une technologie d’accès mobile 5G plus récente.

- Les réseaux virtuels fournissent une sécurité aux télétravailleurs qui utilisent DSL pour accéder au réseau d’entreprise via l’internet.

- Dans la technologie du câble, chaque abonné local a une connexion directe distincte à la tête de ligne du fournisseur.

- Lors de l’utilisation d’un satellite pour se connecter à l’internet, la réception des signaux peut être affectée par des tempêtes.

- Le service ADSL+2 offre une bande passante pour le téléchargement supérieure à celle du transfert d’informations dans la direction opposée.

72. Quelle action se déroule lorsque l’adresse MAC source d’un cadre entrant dans un commutateur se trouve dans la table d’adresses MAC?

- Le commutateur remplace l’ancienne entrée et utilise le port le plus courant.

- Le commutateur met à jour le minuteur d’actualisation de l’entrée.

- Le commutateur ajoute à la table l’adresse MAC et le numéro de port entrant.

- Le commutateur ajoute une entrée de table d’adresses MAC pour l’adresse MAC de destination et le port de sortie.

73. Quel terme décrit la conservation de paquets en mémoire jusqu’à ce que des ressources soient disponibles pour les transmettre ?

- mise en file d’attente équitable pondérée (WFQ)

- délai de diffusion

- file d’attente à faible latence (LLQ)

- délai de mise en file d’attente

- mise en file d’attente

74. Quels sont les deux protocoles qui assurent la redondance de la passerelle à la couche 3? (Choisissez deux réponses.)

- VRRP

- STP

- PVST

- RSTP

- HSRP

75. Un ingénieur réseau examine les configurations de routeur Cisco sur un interréseau. Considérez l’entrée de la table de routage suivante

O 10.0.4.0/24 [110/50] via 10.0.3.2, 00:24:22, Serial0/1/1

Quelle est la distance administrative de cette route?

- 24

- 160

- 110

- 50

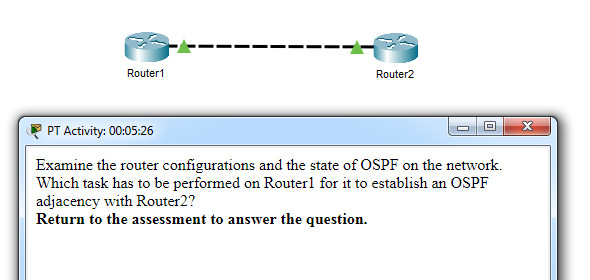

76. Ouvrez le fichier d’activité Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quelle tâche doit être effectuée sur Routeur1 pour qu’il établisse une contiguïté OSPF avec Routeur2?

- Ajouter la commande network 10.0.1.0 0.0.255 area 0 au processus OSPF.

- Remplacer le masque de sous-réseau de l’interface FastEthernet 0/0 par 255.255.255.0.

- Supprimer la commande passive-interface de l’interface FastEthernet 0/0.

- Exécuter la commande clear ip ospf process .

77. Un administrateur réseau configure un routeur avec la commande ipv6 route::/0 Serial2/0 . Quel est l’objectif de cette commande?

- pour transférer tous les paquets vers l’interface série 2/0

- pour transférer les paquets destinés au réseau ::/0 vers l’interface série 2/0

- pour ajouter une route dynamique pour le réseau de destination ::/0 à la table de routage

- pour permettre à un routeur de transférer des paquets pour lesquels il n’y a pas de route dans la table de routage

78. Qu’est-ce qui définit une route hôte sur un routeur Cisco?

- Une route hôte est désigné par un C dans la table de routage.

- Une configuration de route d’hôte statique IPv4 utilise une adresse IP de destination d’un périphérique spécifique et un masque de sous-réseau /32.

- L’adresse link-local est ajoutée automatiquement à la table de routage en tant que route hôte IPv6.

- Une route d’hôte IPv6 statique doit inclure le type d’interface et le numéro d’interface du routeur de tronçon suivant.

79. Un ingénieur réseau a été invité à préparer un routeur et à s’assurer qu’il peut router les paquets IPv6. Quelle commande l’ingénieur réseau devrait-il s’assurer qu’elle a été exécutée sur le routeur?

- ipv6 unicast-routing

- ipv6 enable

- ipv6 route

- ipv6 address

80. Quelle fonction sur un routeur Cisco permet de transférer du trafic qui ne dispose pas d’une route spécifique ?

- Interface de sortie

- Passerelle de dernier recours

- tronçon suivant

- Origine de la route

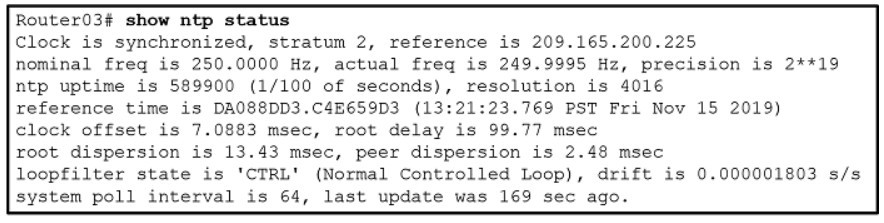

81. Reportez-vous à l’illustration. Un réseau d’entreprise utilise NTP pour synchroniser l’heure entre les appareils. Quelles conclusions pouvez-vous tirer de ces résultats?

- Le temps sur Router03 ne peut pas être fiable car il est décalé de plus de 7 secondes par rapport au serveur de temps.

- L’interface du Routeur 03 qui se connecte au serveur de temps a l’adresse IPv4 209.165.200.225.

- L’heure du Routeur 03 est synchronisée avec un serveur de temps strate 2.

- Le routeur 03 est désormais un périphérique de strate 3 capable de fournir un service NTP à d’autres périphériques du réseau.

82. Un ingénieur réseau souhaite synchroniser l’heure d’un routeur avec un serveur NTP à l’adresse IPv4 209.165.200.225.L’interface de sortie du routeur est configurée avec une adresse IPv4 192.168.212.11. Quelle commande de configuration globale doit être utilisée pour configurer le serveur NTP comme source de temps pour ce routeur?

- pair ntp 192.168.212.11

- ntp peer 209.165.200.225

- serveur ntp 192.168.212.11

- ntp server 209.165.200.225

83. Dans les communications de réseau informatique quel processus de transfert de données le protocole de couche d’application FTP utilise-t-il?

- Gnutella

- Protocole SMB (Server Message Block)

- peer-to-peer

- client-serveur

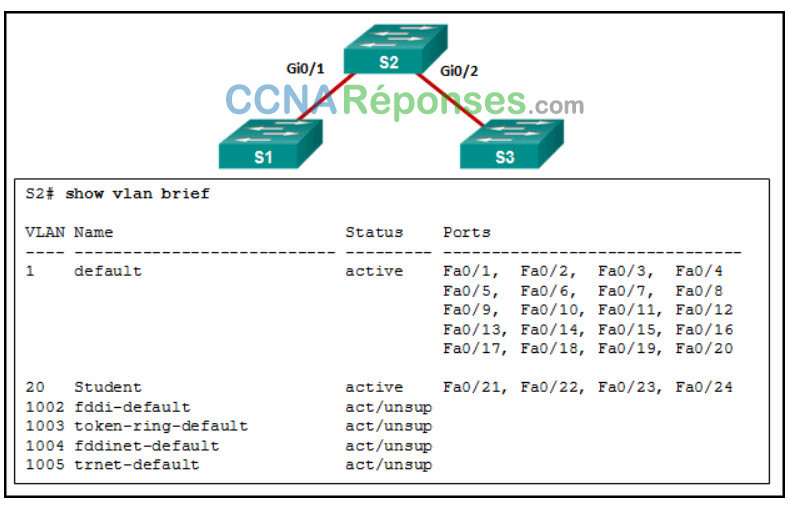

84. Examinez l’illustration. Un administrateur réseau vérifie l’affectation des ports et des VLAN sur le commutateur S2 et remarque que les interfaces Gi0/1 et Gi0/2 ne sont pas incluses dans le résultat. Pourquoi ces interfaces n’apparaissent-elles pas dans le résultat affiché ?

- Les interfaces sont configurées comme interfaces d’agrégation.

- Les interfaces sont arrêtées administrativement.

- Les VLAN natifs ne correspondent pas entre les commutateurs.

- Aucun support n’est connecté aux interfaces.

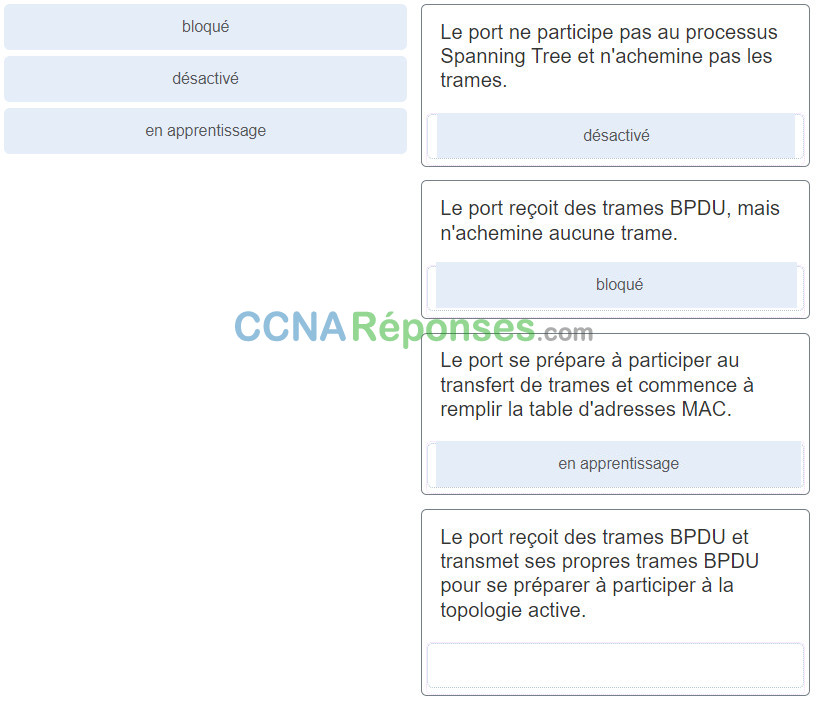

85. Faites correspondre l’état du port STP avec la description appropriée. (Les propositions ne doivent pas être toutes utilisées.)

Placez les réponses dans l’ordre suivant :

| désactivé | Le port ne participe pas au processus Spanning Tree et n’achemine pas les trames. |

| bloqué | Le port reçoit des trames BPDU, mais n’achemine aucune trame. |

| en apprentissage | Le port se prépare à participer au transfert de trames et commence à remplir la table d’adresses MAC. |

86. Un administrateur réseau configure la fonction SNMP sur un WLC de la série Cisco 3500. La tâche consiste à ajouter un serveur d’interruption SNMP auquel ce WLC transmettra les messages de journal SNMP. Quel onglet l’administrateur doit-il utiliser pour ajouter les informations du serveur d’interruption SNMP?

- COMMANDS

- SURVEILLANCE

- CONTRÔLEUR

- GESTION

87. Un administrateur exécute la commande show vlan brief sur un commutateur Cisco et la sortie indique que tous les ports sont actuellement affectés au VLAN par défaut. Quelle conclusion pouvez-vous tirer?

- Le commutateur ne peut pas être géré à distance à l’aide de Telnet ou SSH tant qu’un VLAN de gestion n’a pas été créé.

- Le trafic de contrôle de couche 2 n’est associé à aucun VLAN.

- Tout le trafic de données utilisateur sera séparé et sécurisé des autres utilisateurs.

- Il existe un risque de sécurité car le VLAN de gestion et le VLAN natif sont les mêmes.

88. Dans un réseau sans fil basé sur un contrôleur, un périphérique Cisco WLC dispose de quatre ports connectés à un commutateur pour former un ensemble. Ce bundle fournira l’équilibrage de la charge et la redondance. Quelles sont les deux configurations à effectuer sur les quatre ports de commutation qui se connectent au WLC? (Choisissez deux réponses.)

- EtherChannel

- mode de trunking

- LACP

- VLAN par défaut

- VLAN natif

89. Deux protocoles sont utilisés pour l’authentification AAA au niveau des serveurs. Lesquels ? (Choisissez deux propositions.)

- SNMP

- SSH

- TACACS+

- 802.1x

- RADIUS

90. Quel protocole permet de définir une authentification au niveau des ports pour pouvoir contrôler les hôtes non autorisés qui veulent se connecter au LAN par le biais des ports de commutateurs accessibles publiquement ?

- TACACS+

- SSH

- RADIUS

- 802.1x

91. Un expert en sécurité informatique active la sécurité des ports sur un port de commutateur d’un commutateur Cisco. Quel mode de violation par défaut est utilisé avant qu’un autre mode de violation soit configuré sur le port de commutateur ?

- protect

- restrict

- désactivé

- shutdown

92. Un administrateur réseau d’un collège configure la sécurité WLAN avec l’authentification WPA2 Enterprise. Quel est le serveur requis pour déployer ce type d’authentification ?

- RADIUS

- SNMP

- DHCP

- AAA

93. Un employé qui voyage constamment pour travailler doit accéder au réseau de l’entreprise à distance. Quel mécanisme de sécurité offre une connexion sécurisée?

- réseau privé virtuel

- Liste de contrôle d’accès

- Systèmes de pare-feu dédiés

- IPS

94. Un administrateur réseau examine si des fonctionnalités PoE sont requises dans une installation réseau spécifique. Quelle option fournit des informations valides sur PoE?

- La technologie PoE permet au commutateur d’alimenter électriquement un périphérique au moyen du réseau électrique existant.

- Il peut être utilisé par les téléphones IP, ce qui leur permet d’être installé n’importe où il y a un câble Ethernet.

- La fonctionnalité de transmission PoE n’est prise en charge que par le modèle de commutateur compact Cisco Catalyst 3560-C Series ou supérieur.

- Tout port de commutateur peut être configuré avec des commandes IOS pour fonctionner comme un port PoE.

95. Quelles sont les deux normes WLAN 802.11 qui fonctionnent à la fois dans les bandes de fréquences 2,4 GHz et 5 GHz? (Choisissez deux réponses.)

- 802.11g

- 802.11n

- 802.11ac

- 802.11a

- 802.11b

- 802.11ax

96. Un technicien est en train de dépanner un appareil du réseau et soupçonne qu’il pourrait y avoir une incompatibilité de duplex. Qu’est-ce qui pourrait causer une incompatibilité duplex?

- corruption des données

- erreur de configuration de l’interface

- l’interconnexion de dispositifs différents

- défaillance de la détection auto-MDIX

97. Quels deux types de connexions Internet en permanence sont couramment utilisés par les télétravailleurs pour communiquer avec une entreprise? (Choisissez deux réponses.)

- DSL

- Câble

- Réseau Ethernet métropolitain

- ligne louée

- cellulaire

98. Deux jeunes diplômés d’un collège local viennent d’être embauchés par une société de communication pour travailler sur divers projets de câblage réseau dans tout l’État. Pourquoi l’entreprise envisage-t-elle d’utiliser le câblage à fibres optiques dans les réseaux long-courriers?

- pour assurer la connectivité entre les pays ou entre les villes

- pour fournir des services à large bande toujours disponibles aux foyers et aux petites entreprises.

- pour fournir un câblage de base aux applications et des équipements d’infrastructure d’interconnexion pour les clients.

- fournir des solutions de grande capacité pour les télétravailleurs

99. Quelle attaque de réseau local implique qu’un serveur malveillant connecté au réseau fournisse de faux paramètres de configuration IP à des clients légitimes ?

- Attaques STP

- Attaque par insuffisance de ressources DHCP

- Attaques ARP

- Attaque par usurpation d’adresse

100. Quelle caractéristique décrit comment les VLAN de données ou de voix sont configurés sur un réseau?

- Les VLAN de données et de voix ont une plage de valeurs différente pour les ID de VLAN.

- Un port de commutateur configuré en mode d’accès ne peut appartenir qu’à un seul VLAN de données à la fois.

- La commande switchport access vlan doit spécifier un VLAN actuellement configuré dans le fichier vlan.dat.

- Les VLAN vocaux sont configurés sur une liaison de trunk entre le téléphone IP et le commutateur.

101. Dans un réseau sans fil basé sur un contrôleur, le périphérique WLC peut avoir plusieurs ports connectés à un commutateur pour former un ensemble offrant l’équilibrage de charge et la redondance. Quel protocole prend en charge le bundle de ports entre un Cisco WLC et un commutateur Cisco?

- LACP

- PAgP

- LAG

- CAPWAP

102. Citez deux méthodes d’équilibrage de la charge dans la technologie EtherChannel. (Choisissez deux réponses.)

- Port source vers port de destination

- La combinaison du port et d’une adresse IP source, et du port et d’une adresse IP de destination

- Adresse MAC source vers adresse MAC de destination

- La combinaison d’une adresse IP et MAC source, et d’une adresse IP et MAC de destination

- Adresse IP source vers adresse IP de destination

103. Un ingénieur réseau configure l’accès distant sécurisé à un routeur Cisco. Quelles deux commandes seraient exécutée dans le mode de configuration de ligne du routeur pour implémenter SSH? (Choisissez deux réponses.)

- login local

- ip ssh version 2

- username admin secret ccna

- crypto key generate rsa

- transport input ssh

104. Un ingénieur réseau utilise le logiciel SNMP Manager pour surveiller et gérer les performances du réseau. Outre l’interrogation des périphériques réseau à intervalles réguliers, l’ingénieur configure les périphériques pour générer des messages informant le gestionnaire SNMP des événements spécifiés. Quel type de message est configuré sur les appareils qui leur permettent d’envoyer des messages non sollicités?

- get-bulk-request

- requête SET

- get-response

- déroutement

105. SNMP a été implémenté sur un réseau pour surveiller et gérer les périphériques. Quel processus d’authentification SNMP est préférable lorsque les gestionnaires SNMP communiquent avec les agents SNMP?

- cryptage des identifiants de communauté

- L’authentification du nom d’utilisateur

- identifiant de communauté en texte claire

- Authentification MD5 ou SHA

106. Quel est l’objectif du mot clé overload dans la commande iip nat inside source list 1 pool NAT_POOL overload ?

- Il permet aux hôtes internes d’utiliser un pool d’adresses globales internes.

- Il permet à de nombreux hôtes internes de partager une ou quelques adresses globales internes.

- Il permet aux hôtes externes d’établir des sessions avec des hôtes internes.

- Il permet à une liste d’hôtes internes de communiquer avec un groupe spécifique d’hôtes externes.

107. Un employé se connecte à un compte d’entreprise et un autre employé se tient de manière à voir l’ID de compte et le mot de passe. Quel genre de menace est-ce?

- logiciel publicitaire

- Usurpation d’identité

- interception et vol de données

- Un logiciel espion

108. Un ingénieur réseau sans fil met en œuvre des équipements sans fil mis à jour au sein de l’entreprise. Quelle déclaration décrit un protocole de sécurité sans fil?

- WPA sécurise les données à l’aide de la méthode de cryptage Rivest Cipher 4 avec une clé statique.

- WPA3-Personal utilise l’authentification 802.1X/EAP qui nécessite l’utilisation d’une suite cryptographique 192 bits.

- WPA2-Enterprise est destiné aux réseaux d’entreprise et les utilisateurs doivent s’authentifier en utilisant la norme 802.1X.

- WPA2-Personal est destiné aux réseaux domestiques ou de petites entreprises et utilise l’authentification 802.1X/EAP.

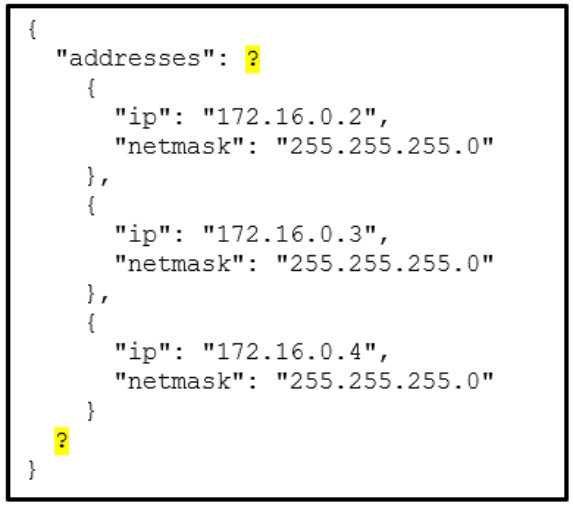

109. Reportez-vous à l’illustration. Dans la représentation de données JSON affichée, quel symbole doit être utilisé pour remplacer le point d’interrogation aux lignes 2 et 15 ?

- virgules ,

- crochets [ ]

- accolades { }

- guillemets doubles » «

110. Quelle action se déroule lorsqu’une trame entrante dans un commutateur a une adresse MAC de destination monodiffusion apparaissant dans la table d’adresses MAC?

- Le commutateur purge toute la table d’adresses MAC.

- Le commutateur remplace l’ancienne entrée et utilise le port le plus courant.

- Le commutateur transmet la trame hors du port spécifié.

- Le commutateur transmet la trame à tous les ports, sauf au port d’arrivée.

111. Un ingénieur réseau examine la configuration d’un routeur et remarque que l’interface Gi0/0 a été configurée avec la commande ip address dhcp. Quelle déclaration décrit la condition d’adresse IP de cette interface?

- Aucune adresse IP n’est requise pour que cette interface fonctionne.

- L’interface du routeur est configurée en tant que client DHCPv4.

- Le routeur est configuré en tant que serveur DHCPv4.

- L’interface utilisera une adresse IPv6 au lieu d’une adresse IPv4.

112. Lors de la configuration d’un commutateur pour l’accès SSH, quelle autre commande associée à la commande login local doit être entrée sur le commutateur?

- username username secret secret

- password password

- login block-for secondes attempts number withinsecondes

- enable secret password

113. Quels sont les trois composants utilisés dans la partie requête d’une requête API RESTful typique? (Choisissez trois réponses.)

- protocole

- paramètres

- format

- Serveur API

- Ressources

- clé

114. Quelle fonction du système de réseau basé sur l’intention de Cisco (IBNS) permet aux opérateurs de réseau d’exprimer le comportement de réseau attendu qui soutiendra le mieux l’intention de l’entreprise?

- Conversion

- Activation

- Assurance

- Analyse ACL

115. Un administrateur réseau utilise le Centre DNA Cisco pour surveiller l’intégrité du réseau et résoudre les problèmes réseau. Quelle zone l’administrateur doit-il utiliser pour effectuer ces tâches?

- PLATE-FORME

- PROVISIONNEMENT

- POLITIQUE

- ASSURANCE

116. Quelle attaque de réseau local permet au trafic d’un VLAN d’être vu par un autre VLAN sans l’aide d’un routeur ?

- Attaque par usurpation DHCP (ou spoofing)

- Attaque de Double Marquage VLAN

- Attaque par insuffisance de ressources DHCP

- Attaque par saut de VLAN

117. Quel terme décrit une méthode de mise en file d’attente par défaut où les paquets sont envoyés depuis une interface dans l’ordre dans lequel ils arrivent?

- premier entrant, premier sorti (FIFO)

- régulation de trafic

- détection anticipée aléatoire pondérée (WRED)

- mise en file d’attente équitable pondérée (WFQ)

- file d’attente à faible latence (LLQ)

118. Un ingénieur réseau configure un commutateur Cisco lorsque ce message s’affiche.

%LINK-3-UPDOWN: Interface Port-channel1, changed state to up

Quel est le niveau de gravité Syslog de ce message?

- Erreur

- Notification

- Alerte

- Informatif

119. Quelle caractéristique complète l’énoncé suivant ?

Lorsqu’ une route statique IPv6 est configurée, une configuration entièrement spécifiée doit être utilisée avec…

- une distance administrative de 2.

- un réseau multiaccès directement connecté.

- la commande « ipv6 unicast-routing ».

- l’adresse de saut suivant de deux routeurs adjacents différents.

120. Quel terme décrit un processus par lequel un routeur rejette simplement tout paquet qui arrive à la fin d’une file d’attente qui a complètement épuisé ses ressources de stockage de paquets ?

- mise en file d’attente équitable pondérée (WFQ)

- détection anticipée aléatoire pondérée (WRED)

- Perte de queues (Tail drop)

- file d’attente à faible latence (LLQ)

- régulation de trafic

121. Un administrateur réseau conçoit un modèle d’adressage IPv4 et a besoin des sous-réseaux suivants :

- 1 sous-réseau de 100 hôtes

- 2 sous-réseaux de 80 hôtes

- 2 sous-réseaux de 30 hôtes

- 4 sous-réseaux de 20 hôtes

Quelle combinaison de sous-réseaux et de masques fournit le meilleur plan d’adressage compte tenu de ces conditions ?

- 9 sous-réseaux de 126 hôtes, avec un masque 255.255.255.128

- 3 sous-réseaux de 126 hôtes, avec un masque 255.255.255.192

6 sous-réseaux de 30 hôtes, avec un masque 255.255.255.240 - 1 sous-réseau de 126 hôtes, avec un masque 255.255.255.192

2 sous-réseaux de 80 hôtes, avec un masque 255.255.255.224

6 sous-réseaux de 30 hôtes, avec un masque 255.255.255.240 - 3 sous-réseaux de 126 hôtes, avec un masque 255.255.255.128

6 sous-réseaux de 30 hôtes, avec un masque 255.255.255.224

122. Un technicien examine un rapport de lenteur pendant les périodes de pointe et examine les performances d’un commutateur particulier. Que doit savoir le technicien sur la mise en mémoire tampon sur un commutateur?

- La mémoire partagée permet au trafic reçu sur un port d’être transmis à un autre port sans déplacer les données vers une autre file d’attente.

- Si la mémoire partagée est utilisée, une seule trame peut retarder la transmission de toutes les autres en mémoire car un port de destination est occupé.

- La méthode de mémoire basée sur le port est plus appropriée à la commutation asymétrique.

- La capacité de mémoire tampon requise par un port est allouée de façon dynamique lorsque la mémoire basée sur le port est utilisée.

123. Un ingénieur réseau donne une visite du centre des opérations réseau de l’entreprise à une classe collégiale. L’ingénieur essaie de décrire comment un réseau étendu et la connectivité à Internet se rapportent à l’infrastructure réseau. Quelle déclaration décrit correctement l’infrastructure réseau et la communication réseau?

- La communication sur l’internet nécessite l’application de technologies et de normes reconnues.

- Les réseaux locaux sont utilisés pour connecter des réseaux WAN dans le monde entier.

- Un réseau local connecte de petits réseaux à de grands réseaux mondiaux.

- L’internet est un ensemble mondial de réseaux interconnectés appartenant à une organisation.

124. Les étudiants d’une classe de réseautage de données passent en revue les documents en vue d’un quiz. Quelle instruction décrit le fonctionnement d’une méthode de contrôle d’accès pour les médias réseau partagés ?

- La méthode d’accès contrôlé, utilisée sur les réseaux locaux Ethernet de topologie de bus hérités, a décidé de l’ordre de transmission de chaque périphérique.

- La méthode CSMA/AC tente d’éviter les collisions en demandant à chaque appareil d’informer les autres pendant combien de temps le média sera indisponible.

- Dans un réseau d’accès avec gestion des conflits, chaque nœud a son propre temps pour utiliser le support.

- Dans la méthode CSMA/CD, lorsque deux appareils transmettent en même temps, une collision est détectée et les données sont immédiatement transmises.

125. Quelle caractéristique complète l’énoncé suivant ?

Lorsqu’ une route statique IPv6 est configurée, comme route par défaut, le réseau de destination est…

- ።/0.

- la commande « ipv6 unicast-routing ».

- l’adresse de saut suivant de deux routeurs adjacents différents.

- un réseau multiaccès directement connecté.

126. Reportez-vous à l’illustration. Un administrateur réseau souhaite ajouter une entrée ACE à la liste de contrôle d’accès TRAFFIC-CONTROL pour refuser le trafic IP du sous-réseau 172.23.16.0/20. Quelle entrée ACE répond à cette exigence ?

- 30 deny 172.23.16.0 0.0.15.255

- 5 deny 172.23.16.0 0.0.255.255

- 5 deny 172.23.16.0 0.0.15.255

- 15 deny 172.23.16.0 0.0.15.255

127. Quel terme décrit le fait de permettre l’envoi de paquets sensibles au délai, comme la voix, avant les paquets d’autres files d’attente sur la base d’une file d’attente à priorité stricte (PQ) ?

- mise en file d’attente équitable pondérée basée sur la classe (CBWFQ)

- mise en file d’attente équitable pondérée (WFQ)

- marquage du trafic

- file d’attente à faible latence (LLQ)

- régulation

128. Quelle caractéristique complète l’énoncé suivant?

Lorsqu’ une route statique IPv6 est configurée, il est possible que la même adresse link-local IPv6 soit utilisée pour…

- l’adresse de saut suivant de deux routeurs adjacents différents.

- la commande « ipv6 unicast-routing ».

- une route hôte de destination avec un préfixe /128.

- une distance administrative de 2.