ENSAv7 Practice Final Exam – Examen blanc final réponses Français

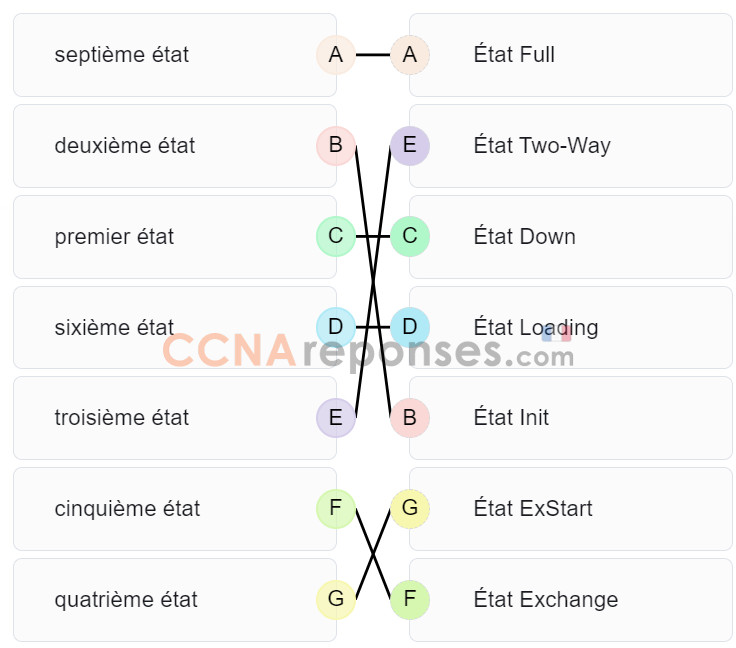

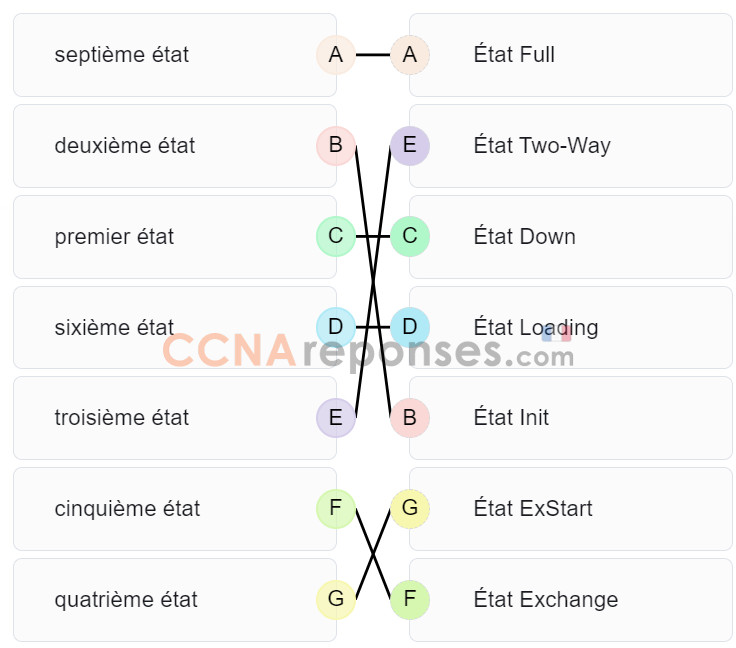

1. Associez l’état OSPF à l’ordre dans lequel il se produit. (Les options ne sont pas toutes utilisées.)

Explication: Placez les options dans l’ordre suivant :

| deuxième état |

État Init |

| septième état |

État Full |

| cinquième état |

État Exchange |

| premier état |

État Down |

| quatrième état |

État ExStart |

| troisième état |

État Two-Way |

| sixième état |

État Loading |

2. Lorsqu’un réseau OSPF est convergé et qu’aucun changement de topologie de réseau n’a été détecté par un routeur, à quelle fréquence les paquets LSU seront-ils envoyés aux routeurs voisins ?

- Toutes les 30 min

- Toutes les 10 minutes

- Toutes les 60 minutes

- Toutes les 5 min

Explication: Une fois que tous les paquets LSR ont été envoyés pour un routeur donné, les routeurs adjacents sont considérés comme étant synchronisés et ayant l’état Full. Les mises à jour (LSU) sont envoyées aux voisins uniquement dans les conditions suivantes :

- lorsqu’une modification de topologie réseau est détectée (mises à jour incrémentielles)

- Toutes les 30 min

3. Quelle étape du processus de routage d’état de liaison est décrite par un routeur qui construit une base de données d’état de liaison basée sur les LSAs reçues ?

- Sélection de l’ID du routeur

- Déclarer un voisin inaccessible

- Création de la table topologique

- Exécution de l’algorithme SPF

4. Quel type de paquet OSPFv2 contient une liste abrégée de la LSDB d’un routeur émetteur et est utilisé par les routeurs récepteurs pour vérifier par rapport à la LSDB locale ?

- Description de base de données (DD)

- Les mises à jour d’état de liens

- Paquet LSA d’accusé de réception d’état de liens

- LSR (Link-State Request)

Explication: Le paquet de description de base de données (DBD) contient une liste abrégée de la LSDB envoyée par un routeur voisin et est utilisé par les routeurs récepteurs pour vérifier la LSDB locale.

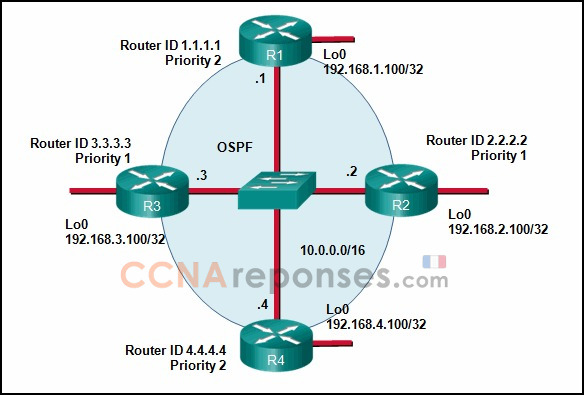

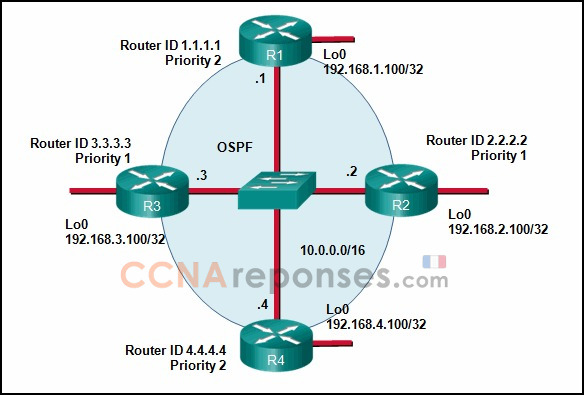

5. Reportez-vous à l’illustration. Si le commutateur redémarre et que tous les routeurs doivent rétablir les adjacences OSPF, quels routeurs deviendront les nouveaux DR et BDR ?

- Le routeur R4 deviendra DR et le routeur R3 deviendra BDR.

- Le routeur R2 deviendra DR et le routeur R3 deviendra BDR.

- Le routeur R1 deviendra DR et le routeur R2 deviendra BDR.

- Le routeur R4 deviendra DR et le routeur R1 deviendra BDR.

Explication: Les élections OSPF d’un DR sont basées sur les éléments suivants par ordre de préséance :

- pritorité la plus élevée de 1 -255 (0 = jamais de DR)

- ID de routeur le plus élevé

- adresse IP la plus élevée d’une boucle ou d’une interface active en l’absence d’un ID de routeur configuré manuellement.Les adresses IP de bouclage ont une priorité plus élevée que les autres interfaces.

Dans ce cas, les routeurs R4 et R1 ont la priorité de routeur la plus élevée. Entre les deux, R3 a l’ID de routeur le plus élevé. Par conséquent, R4 deviendra le DR et R1 deviendra le BDR.

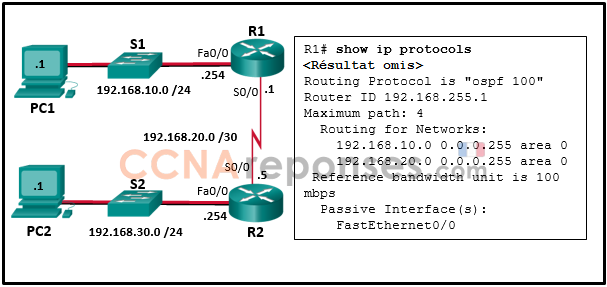

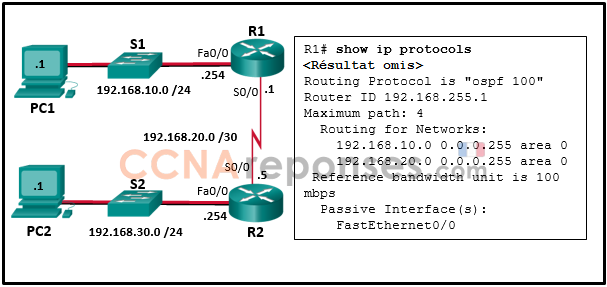

6. Reportez-vous à l’illustration. Un administrateur réseau a configuré OSPFv2 sur les deux routeurs Cisco, comme indiqué. Les routeurs ne peuvent pas former une contiguïté de voisinage. Que faire pour résoudre le problème ?

- Pour constituer des contiguïtés de voisinage OSPFv2, deux interfaces de routeur connectées doivent partager le même sous-réseau. Le routeur R2 est affiché dans la topologie avec l’adresse IP 192.168.20.5 et n’existe pas dans le même sous-réseau que l’adresse IP 192.168.20.1 /30 de S0/0 sur le routeur R1.

- Remplacer l’adresse IP de S0/0 sur le routeur R2 par 192.168.20.2.

- Supprimer la configuration d’interface passive FastEthernet0/0 du routeur R1.

- Pour constituer des contiguïtés de voisinage OSPFv2, deux interfaces de routeur connectées doivent partager le même sous-réseau. Le routeur R2 est affiché dans la topologie avec l’adresse IP 192.168.20.5 et n’existe pas dans le même sous-réseau que l’adresse IP 192.168.20.1 /30 de S0/0 sur le routeur R1.

Explication: Pour constituer des contiguïtés de voisinage OSPFv2, deux interfaces de routeur connectées doivent partager le même sous-réseau. Le routeur R2 est affiché dans la topologie avec l’adresse IP 192.168.20.5 et n’existe pas dans le même sous-réseau que l’adresse IP 192.168.20.1 /30 de S0/0 sur le routeur R1.

7. Quelle commande un technicien réseau exécute-t-il pour vérifier les intervalles de minuteurs Hello et Dead configurés sur une liaison WAN point à point entre deux routeurs exécutant le protocole OSPFv2 ?

- show ip ospf interface fastethernet 0/1

- show ip ospf neighbor

- show ip ospf interface serial 0/0/0

- show ipv6 ospf interface serial 0/0/0

Explication: La commande show ip ospf interface serial 0/0/0 affiche les intervalles de minuteurs Hello et Dead configurés sur une liaison WAN série de point à point entre deux routeurs OSPFv2. La commande show ipv6 ospf interface serial 0/0/0 affiche les intervalles de minuteurs Hello et Dead configurés sur une liaison série de point à point entre deux routeurs OSPFv3. La commande show ip ospf interface fastethernet 0/1 affiche les intervalles de minuteurs Hello et Dead configurés sur une liaison à accès multiple entre deux routeurs OSPFv2 (ou plus). La commande show ip ospf neighbor affiche le temps écoulé de l’intervalle Dead depuis la réception du dernier message Hello, mais n’affiche pas la valeur configurée du minuteur.

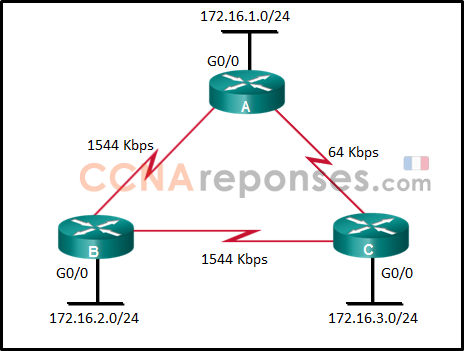

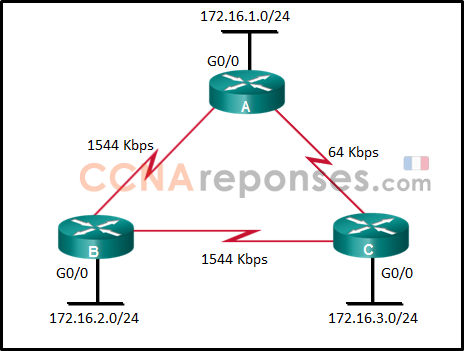

8. Reportez-vous à l’illustration. Quel est le coût OSPF pour atteindre le routeur A LAN 172.16.1.0/24 de B ?

Explication: La formule utilisée pour calculer le coût de l’OSPF est la suivante :

Coût = largeur de bande de référence / largeur de bande de l’interface

La largeur de bande de référence par défaut est de 10^8 (100 000 000) ; la formule est donc la suivante

Coût = 100 000 000 bps / largeur de bande de l’interface en bps

Coût pour atteindre le LAN A 172.16.1.0/24 à partir de B:

Liaison série (1544Kbps) de B vers A coût => 100.000.000 / 1.544.000 = 64

Gigabit Ethernet sur A coût => 100.000.000 / 1.000.000.000 = 1

Coût total pour atteindre le 172.16.1.0/24 = 64 + 1 = 65

9. À quoi sert l’ID d’un routeur OSPF ? (Choisissez deux réponses.)

- À faciliter l’établissement de la convergence du réseau.

- À identifier de façon unique le routeur au sein du domaine OSPF.

- À faciliter la participation du routeur à la sélection du routeur désigné.

- À permettre à l’algorithme SPF de déterminer le chemin le moins coûteux vers les réseaux distants.

- À faciliter la transition de l’état du voisin OSPF sur « Full ».

Explication: L’ID de routeur OSPF ne contribue pas aux calculs de l’algorithme SPF et il ne facilite pas la transition de l’état voisin OSPF vers Full. Bien que l’ID du routeur soit contenu dans les messages OSPF lorsque des contiguïtés de routeurs sont établies, il n’a aucune incidence sur le processus de convergence réel.

10. Quelle est la caractéristique principale d’un programme malveillant de type ver informatique ?

- Un ver peut s’exécuter indépendamment du système hôte.

- Un ver est déclenché par un événement sur le système hôte.

- Un ver se dissimule sous la forme d’un logiciel légitime.

- Une fois installé sur un système hôte, un ver ne réplique pas.

Explication: Un ver peut s’exécuter et se répliquer sans être déclenché par un programme hôte. Il s’agit d’une menace importante pour la sécurité du réseau et sur Internet.

11. Pouvez-vous citer une caractéristique d’un système de protection contre les intrusions (IPS) ?

- Il n’a aucune incidence sur la latence.

- Il peut bloquer les paquets malveillants.

- Il est principalement axé sur l’identification d’éventuels incidents.

- Il est déployé en mode hors ligne.

Explication: L’avantage d’un système de protection contre les intrusions (IPS) est de pouvoir identifier et bloquer les paquets malveillants. Cependant, étant donné qu’il est déployé en ligne, il peut ajouter de la latence au réseau.

12. Quel type de menace à la sécurité peut être décrit comme un logiciel qui s’attache à un autre programme afin d’exécuter une fonction spécifique non désirée ?

- Cheval de Troie Déni de service

- Ver

- virus

- Cheval de Troie Proxy

Explication: Les virus peuvent soit être malveillants et destructeurs, soit apporter des modifications mineures à l’ordinateur (changement de mots ou d’images, par exemple), sans entraîner nécessairement un dysfonctionnement. Ils peuvent se propager par le biais de supports partagés, tels que des CD ou clés USB, mais ils peuvent également être diffusés par Internet et par e-mail.

13. Parmi les propositions suivantes, laquelle décrit le mieux un cheval de Troie ?

- Il s’agit d’un logiciel qui entraîne des désagréments pour l’utilisateur, mais pas de problèmes irrécupérables pour l’ordinateur.

- Il s’agit d’un programme malveillant qui ne peut être distribué que sur Internet.

- Il se présente sous la forme d’un logiciel utile, mais dissimule un code malveillant.

- Il s’agit de la forme de programme malveillant la plus facile à détecter.

Explication: Ce qui différencie un cheval de Troie d’un virus ou d’un ver informatique c’est que, sous ses apparences de logiciel utile, il cache en fait du code malveillant. Les chevaux de Troie peuvent causer des désagréments mineurs, mais aussi être à l’origine de problèmes informatiques irrécupérables. Les chevaux de Troie peuvent être distribués via Internet, mais aussi par le biais de clés USB ou d’autres supports. Les chevaux de Troie très ciblés peuvent être particulièrement difficiles à détecter.

14. Parmi les pratiques suivantes, lesquelles sont généralement considérées comme faisant partie des meilleures pratiques de placement des listes de contrôle d’accès ? (Choisissez trois réponses.)

- Placement des listes de contrôle d’accès étendues près de l’adresse IP de destination du trafic.

- À chaque liste de contrôle d’accès entrante placée sur une interface doit correspondre une liste de contrôle d’accès sortante.

- Placement des listes de contrôle d’accès étendues près de l’adresse IP source du trafic.

- Placement des listes de contrôle d’accès standard près de l’adresse IP source du trafic.

- Placement des listes de contrôle d’accès standard près de l’adresse IP de destination du trafic.

- Filtrage du trafic indésirable avant qu’il emprunte une liaison à faible bande passante.

Explication: Les listes de contrôle d’accès étendues doivent être placées aussi près que possible de l’adresse IP source, de manière à ce que le trafic qui doit être filtré ne traverse pas le réseau et n’utilise pas les ressources de ce dernier. Les listes de contrôle d’accès standard n’indiquant pas d’adresse de destination, elles doivent être placées au plus près de la destination. Le positionnement d’une liste de contrôle d’accès standard à proximité de la source peut avoir pour effet de filtrer l’ensemble du trafic et de limiter les services vers d’autres hôtes. Filtrer le trafic indésirable avant qu’il ne pénètre dans les liaisons à faible bande passante protège la bande passante et garantit la fonctionnalité du réseau. Les décisions sur l’emplacement des listes de contrôle d’accès entrantes ou sortantes dépendent des conditions à remplir.

15. Si un routeur possède deux interfaces et route les trafics IPv4 et IPv6, combien de listes de contrôle d’accès peuvent être créées et lui être appliquées ?

Explication: En calculant le nombre de listes de contrôle d’accès qui peuvent être configurées, utilisez la règle des « trois P » : une liste de contrôle d’accès par protocole, par direction, par interface. Dans le cas présent, 2 interfaces x 2 protocoles x 2 directions = 8 listes de contrôle d’accès possibles.

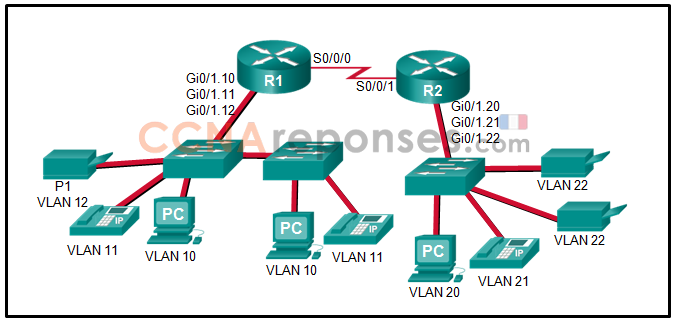

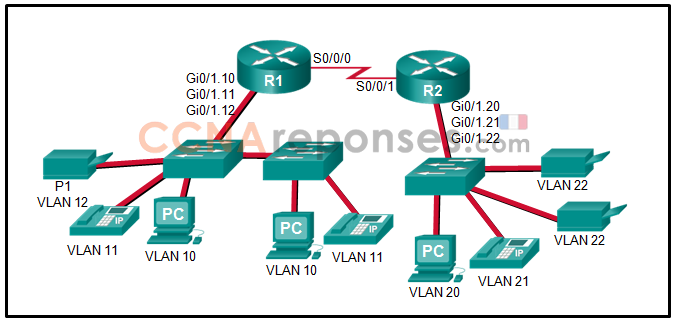

16. Examinez l’illustration. Les interfaces Gigabit sur les deux routeurs ont été configurées avec les numéros de sous-interface correspondant aux numéros des VLAN qui leur sont connectés. Les PC sur le VLAN 10 doivent pouvoir imprimer sur l’imprimante P1 du VLAN 12. Les PC sur le VLAN 20 doivent pouvoir imprimer sur les imprimantes du VLAN 22. Dans quelle interface, et dans quelle direction, devez-vous placer une liste de contrôle d’accès standard permettant l’impression sur P1 à partir du VLAN de données 10, mais empêchant les PC du VLAN 20 d’utiliser l’imprimante P1 ? (Choisissez deux réponses.)

- entrante

- R1 Gi0/1.12

- R2 S0/0/1

- R1 S0/0/0

- R2 Gi0/1.20

- sortante

Explication: Une liste de contrôle d’accès standard est généralement placée aussi près que possible du réseau de destination car les expressions de contrôle d’accès dans une liste de contrôle d’accès standard n’incluent pas les informations sur le réseau de destination.

La destination dans cet exemple est l’imprimante VLAN 12 qui a pour passerelle la sous-interface Gigabit 0/1/.12 du routeur R1. Un exemple de liste de contrôle d’accès standard qui permet uniquement l’impression à partir du VLAN données 10 (192.168.10.0/24) et d’aucun autre VLAN serait comme suit :

R1(config)# access-list 1 permit 192.168.10.0 0.0.0.255

R1(config)# access-list 1 deny any

R1(config)# interface gigabitethernet 0/1.12

R1(config-if)# ip access-group 1 out

17. Un administrateur a configuré une liste de contrôle d’accès sur R1 pour permettre l’accès administratif SSH à l’hôte 172.16.1.100. Quelle commande applique correctement la liste de contrôle d’accès ?

- R1(config-if)# ip access-group 1 in

- R1(config-if)# ip access-group 1 out

- R1(config-line)# access-class 1 out

- R1(config-line)# access-class 1 in

Explication: L’accès administratif au routeur par SSH s’effectue via les lignes vty. Par conséquent, la liste de contrôle d’accès doit être appliquée à ces lignes dans la direction entrante. Pour ce faire, il suffit de passer en mode de configuration de ligne et d’exécuter la commande access-class.

18. Un technicien est chargé d’utiliser les ACLs pour sécuriser un routeur. Quand le technicien utiliserait-il l’option ou la commande de configuration access-class 20 in?

- pour supprimer toutes les ACLs du routeur

- pour afficher tout le trafic restreint

- pour sécuriser le trafic de gestion dans le routeur

- pour sécuriser l’accès administratif au routeur

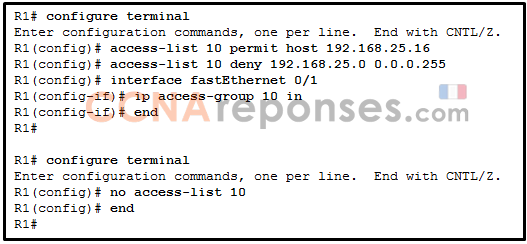

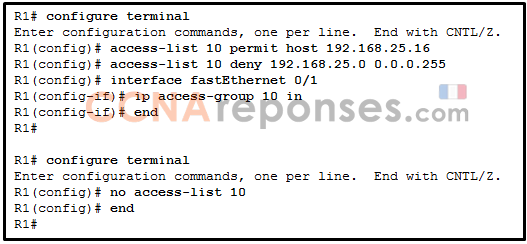

19. Examinez l’illustration. Un administrateur réseau configure une liste de contrôle d’accès IPv4 standard. Que se passe-t-il après l’exécution de la commande no access-list 10 ?

- La liste de contrôle d’accès 10 est désactivée sur Fa0/1.

- La liste de contrôle d’accès 10 sera désactivée et supprimée après le redémarrage de R1.

- La liste de contrôle d’accès 10 est supprimée de la configuration en cours.

- La liste de contrôle d’accès 10 est supprimée de la configuration en cours et de l’interface Fa0/1.

Explication: La commande R1(config)# no access-list <access-list number> supprime immédiatement la liste de contrôle d’accès de la configuration en cours. Toutefois, pour désactiver une liste de contrôle d’accès sur une interface, la commande R1(config-if)# no ip access-group doit être saisie.

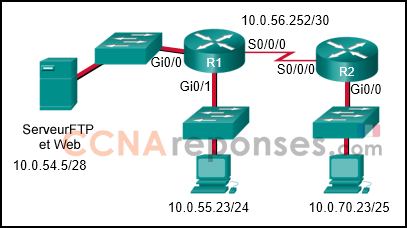

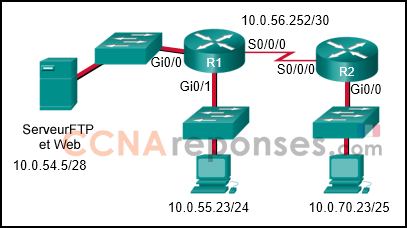

20. Examinez l’illustration. L’administrateur réseau ayant l’adresse IP 10.0.70.23/25 a besoin d’accéder au serveur FTP de l’entreprise (10.0.54.5/28). Ce serveur FTP est également un serveur Web accessible à tous les employés internes sur des réseaux dans la plage d’adresses 10.x.x.x. Aucun autre trafic ne doit être autorisé sur ce serveur. Quelle liste de contrôle d’accès étendue doit être utilisée pour filtrer ce trafic et comment doit-elle être appliquée ? (Choisissez deux réponses.)

- R1(config)# interface gi0/0

R1(config-if)# ip access-group 105 out

- access-list 105 permit ip host 10.0.70.23 host 10.0.54.5

access-list 105 permit tcp any host 10.0.54.5 eq www

access-list 105 permit ip any any

- access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

access-list 105 permit tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www

access-list 105 deny ip any host 10.0.54.5

access-list 105 permit ip any any

- access-list 105 permit tcp host 10.0.54.5 any eq www

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

- R2(config)# interface gi0/0

R2(config-if)# ip access-group 105 in

- R1(config)# interface s0/0/0

R1(config-if)# ip access-group 105 out

Explication: Les deux premières lignes de la liste de contrôle d’accès autorisent l’accès FTP 10.0.70.23 hôte au serveur dont l’adresse IP est 10.0.54.5. La ligne suivante de la liste de contrôle d’accès autorise l’accès HTTP au serveur à partir de n’importe quel hôte dont l’adresse IP commence par le numéro 10. La quatrième ligne de la liste refuse tout autre type de trafic vers le serveur à partir de toutes les adresses IP source. La dernière ligne de la liste de contrôle d’accès autorise tout autre élément au cas où il y ait d’autres serveurs ou périphériques ajoutés au réseau 10.0.54.0/28. Étant donné que le trafic est filtré à partir de tous les autres sites et pour le périphérique hôte 10.0.70.23, le meilleur emplacement pour cette liste est celui le plus proche du serveur.

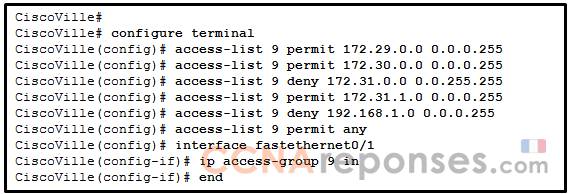

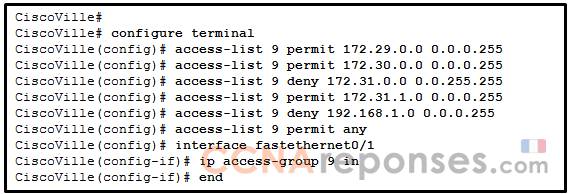

21. Reportez-vous à l’illustration. Un administrateur réseau a configuré l’ACL 9 comme indiqué. Les utilisateurs sur le réseau 172.31.1.0 /24 ne peuvent pas transférer le trafic via le routeur CiscoVille. Quelle est la cause la plus probable de la défaillance de la circulation ?

- La séquence des ACEs est incorrecte.

- Le numéro de port du trafic n’a pas été identifié avec le mot-clé eq.

- L’instruction permit spécifie un masque générique incorrect.

- Le mot-clé établi n’est pas spécifié.

Explication: Lors de la vérification d’une liste ACL, les instructions sont toujours répertoriées dans un ordre séquentiel. Même s’il existe un permis explicite pour le trafic provenant du réseau 172.31.1.0 /24, il est refusé en raison de l’ACE précédemment implémenté de CiscoVille (config) # access-list 9 deny 172.31.0.0 0.255.255. La séquence des ACEs doit être modifiée pour autoriser le trafic spécifique provenant du réseau 172.31.1.0 /24, puis refuser 172.31.0.0 /16.

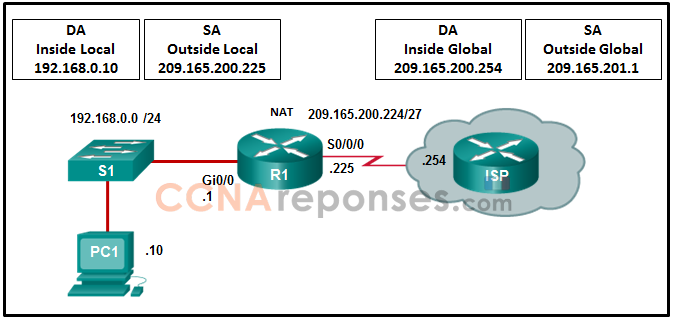

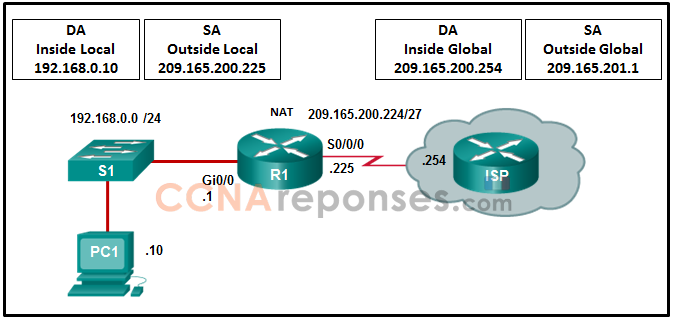

22. Reportez-vous à l’illustration. R1 est configuré pour NAT statique. Quelle adresse IP les hôtes Internet utiliseront-ils pour atteindre PC1 ?

- 209.165.200.225

- 192.168.0.10

- 209.165.201.1

- 192.168.0.1

Explication: Dans NAT statique, une seule adresse locale interne, dans ce cas 192.168.0.10, sera mappée à une seule adresse globale interne, dans ce cas 209.165.200.225. Les hôtes Internet enverront des paquets à PC1 et utiliseront comme adresse de destination l’adresse globale interne 209.165.200.225.

23. Un administrateur réseau dépanne la NAT dynamique configurée sur le routeur R2. Quelle commande l’administrateur peut-il utiliser pour connaître le nombre total de traductions NAT actives et le nombre d’adresses allouées du pool NAT ?

- R2# clear ip nat translation

- R2# show ip nat translations

- R2# show ip nat statistics

- R2# show running-config

Explication: La commande R2# show ip nat translations affiche les traductions NAT en cours. Elle ne fournit pas d’informations sur le nombre d’adresses laissées dans le pool. La commande R2# clear ip nat translation permet d’effacer les anciennes entrées de la table de traduction, de telle sorte que lorsque la commande R2# show ip nat translations est exécutée, les entrées de traduction NAT en cours sont affichées. La commande R2# show running-config affiche uniquement les paramètres de configuration. La commande R2# show ip nat statistics affiche des informations sur le nombre total de traductions actives, les paramètres de configuration NAT, le nombre d’adresses dans le pool et le nombre d’adresses attribuées.

24. Quel type de NAT permet de mapper une adresse locale interne unique à une adresse globale interne unique ?

- Traduction d’adresses de ports (PAT)

- Dynamique

- Avec surcharge

- Statique

Explication: Un mappage un à un d’une adresse locale interne à une adresse globale interne s’effectue au moyen de la fonction NAT statique.

25. Quel énoncé à propos de la NAT pour IPv6 est correct ?

- Le mode double pile est un exemple d’implémentation de la NAT pour IPv6.

- NAT64 a été désapprouvée par l’IETF en faveur de NAT-PT.

- Il s’agit d’un mécanisme temporaire destiné à faciliter la migration d’IPv4 à IPv6.

- Elle est utilisée pour convertir les adresses IPv6 privées en adresses IPv6 publiques.

Explication: NAT pour IPv6 est une mesure temporaire permettant de faciliter le passage d’IPv4 à IPv6. NAT64 remplace NAT-PT. Le mode double pile est une méthode permettant d’exécuter IPv4 et IPv6 sur le même réseau.

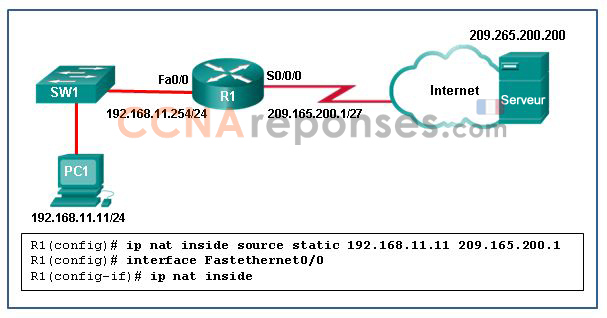

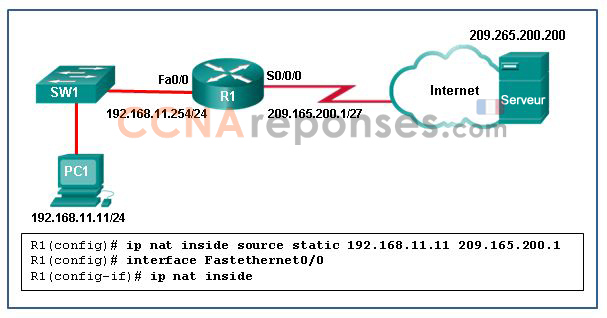

26. Examinez l’illustration. Que faut-il faire pour terminer la configuration de la NAT statique sur R1 ?

- L’interface S0/0/0 doit être configurée avec la commande ip nat outside.

- R1 doit être configuré avec la commande ip nat inside source static 209.165.200.1 192.168.11.11.

- R1 doit être configuré avec la commande ip nat inside source static 209.165.200.200 192.168.11.11.

- L’interface Fa0/0 doit être configurée avec la commande no ip nat inside.

Explication: Pour que les traductions NAT fonctionnent correctement, des interfaces à la fois interne et externe doivent être configurées pour la traduction NAT sur le routeur.

27. Quelle technologie permet aux ordinateurs portables de fonctionner sur un réseau de téléphonie mobile ?

- Bluetooth

- Infrarouge

- Point d’accès mobile

- 802.11 Wi-Fi

Explication: Les points d’accès mobiles permettent à un ordinateur portable de se connecter à un réseau de téléphonie mobile et de disposer d’un accès WAN. Les technologies sans fil Bluetooth et infrarouge fonctionnent sur de petites distances. La technologie Wi-Fi 802.11 permet aux ordinateurs portables de se connecter à un réseau local.

28. Quels sont les deux types de périphériques spécifiques aux environnements WAN et introuvables dans un LAN ? (Choisissez deux propositions.)

- routeur de couche de distribution

- modem haut débit

- CSU/DSU

- commutateur principal

- commutateur de couche d’accès

Explication: Les modems haut-débit et les CSU/DSU sont des exemples de périphériques WAN. Un commutateur principal peut se trouver dans un WAN comme dans un LAN. Le commutateur de couche d’accès et le routeur de couche de distribution ne peuvent se trouver que dans un LAN.

29. Quels sont les trois facteurs liés au trafic qui influent sur la sélection d’un type de liaison WAN particulier ? (Choisissez trois réponses.)

- la quantité de trafic

- le type de trafic

- la fiabilité

- la distance entre les sites

- le coût de la liaison

- les besoins de sécurité

Explication: Les facteurs liés au trafic qui influent sur la sélection d’un type de liaison WAN particulier comprennent le type de trafic, la quantité de trafic, ainsi que les exigences de qualité et de sécurité. En ce qui concerne les exigences de qualité, il convient de s’assurer que le trafic qui ne tolère pas les retards et le trafic transactionnel important pour l’entreprise bénéficient d’un traitement prioritaire.

30. Quelle solution VPN permet d’utiliser un navigateur Web pour établir un tunnel VPN d’accès distant sécurisé vers l’ASA?

- site à site à l’aide d’une clé prépartagée

- site à site à l’aide d’une ACL

- SSL sans client

- SSL basé sur le client

Explication: Lorsqu’un navigateur Web est utilisé pour accéder en toute sécurité au réseau d’entreprise, le navigateur doit utiliser une version sécurisée de HTTP pour fournir le cryptage SSL. Il n’est pas nécessaire d’installer un client VPN sur l’hôte distant, donc une connexion SSL sans client est utilisée.

31. Quels sont les deux types de VPN qui sont des exemples de VPN d’accès à distance gérés par l’entreprise? (Choisissez deux.)

- VPN IPsec basé sur le client

- VPN SSL sans client

- VPN IPsec

- VPN d’interface de tunnel virtuel IPsec

- VPN GRE sur IPsec

Explication: Les VPN gérés par l’entreprise peuvent être déployés dans deux configurations:

- VPN d’accès à distance – Ce VPN est créé dynamiquement lorsque cela est nécessaire pour établir une connexion sécurisée entre un client et un serveur VPN. Les VPN d’accès à distance incluent les VPN IPsec basés sur le client et les VPN SSL sans client.

- VPN de site à site – Ce VPN est créé lorsque les périphériques d’interconnexion sont préconfigurés avec des informations pour établir un tunnel sécurisé. Le trafic VPN est chiffré uniquement entre les périphériques d’interconnexion, et les hôtes internes ne savent pas qu’un VPN est utilisé. Les VPN de site à site incluent IPsec, GRE sur IPsec, Cisco Multipoint dynamique (DMVPN) et IPsec Interface de tunnel virtuel (VTI) VPN.

32. Quelle proposition décrit une caractéristique des VPN site à site ?

- Les hôtes internes envoient des paquets normaux non encapsulés.

- Chaque hôte peut activer et désactiver la connexion VPN.

- La connexion VPN n’est pas définie de manière statique.

- Un logiciel client VPN est installé sur chaque hôte.

Explication: Les VPN site à site sont des connexions VPN définies statiquement entre deux sites utilisant des passerelles VPN. Les hôtes internes n’ont pas besoin de logiciel client VPN et envoient des paquets normaux non encapsulés sur le réseau où ils sont encapsulés par la passerelle VPN.

33. Quelles sont les deux affirmations qui décrivent les VPN d’accès à distance ? (Choisissez deux réponses.)

- Les utilisateurs finaux ne connaissent pas l’existence de VPN.

- Un logiciel client est généralement nécessaire pour accéder au réseau.

- Les VPN d’accès à distance permettent de connecter des réseaux entiers, par exemple celui d’une filiale et du siège social.

- Les VPN d’accès distant répondent aux besoins des télétravailleurs et des utilisateurs mobiles.

- Une ligne louée est nécessaire pour mettre en œuvre des VPN d’accès distant.

Explication: Les VPN d’accès distant sont conçus pour répondre aux besoins des télétravailleurs et des utilisateurs mobiles. Ils utilisent le logiciel installé sur le client pour chiffrer et encapsuler les données. Les VPN d’accès distant peuvent être utilisés sur différentes connexions WAN. Les utilisateurs doivent accéder au logiciel client pour initier la connexion VPN.

34. Quelle technique de QoS permet de retenir les paquets en surplus dans une file d’attente séparée pour qu’ils soient transmis ultérieurement ?

- marquage

- mise en forme

- classification

- mise en file d’attente

Explication: Le trafic du réseau quittant une interface est mis dans une file d’attente et mis en forme pour lisser le taux de sortie des paquets. La classification et le marquage doivent être effectués tôt pour que le trafic puisse être identifié et que soit déterminé le traitement qui sera appliqué.

35. Quel mécanisme QoS permet aux données ne supportant pas le retard, telles que la voix, d’être envoyées avant que les paquets d’autres files d’attente ne soient envoyés ?

Explication: La file d’attente à faible latence ajoute une file d’attente hiérarchisée au CBWFQ, depuis laquelle le trafic ne supportant pas de retard, telles que le trafic voix, peut être transmis avant les paquets dans d’autres files d’attente.

36. Quel terme décrit l’ajout d’une valeur à l’en-tête du paquet, le plus proche possible de la source, afin que le paquet corresponde à une stratégie définie ?

- régulation

- Marquage du trafic

- détection anticipée aléatoire pondérée (WRED)

- régulation de trafic

- chute de queue

37. Quelle commande sauvegarde la configuration stockée dans la mémoire vive non volatile sur un serveur TFTP ?

- copy startup-config tftp

- copy running-config tftp

- copy tftp running-config

- copy tftp startup-config

Explication: La commande R1(config)# no access-list <access-list number> supprime immédiatement la liste de contrôle d’accès de la configuration en cours. Toutefois, pour désactiver une liste de contrôle d’accès sur une interface, la commande R1(config-if)# no ip access-group doit être saisie.

38. Quel type de message SNMP informe immédiatement le système de gestion du réseau (NMS) de certains événements spécifiés ?

- Réponse GET

- Requête GET

- Trap

- Requête SET

Explication: Une requête GET récupère la valeur d’une variable spécifique de la base de données MIB. Une requête SET modifie la valeur d’une variable de la base de données MIB. Une réponse GET contient la valeur de la variable demandée. Un déroutement transmet une condition d’alarme non sollicitée immédiatement après l’occurrence de l’événement.

39. Pourquoi un administrateur réseau utiliserait-il la commande config-register 0x2102 sur un périphérique réseau Cisco ?

- Ces derniers peuvent ainsi contrôler et gérer les performances du réseau, identifier et résoudre les problèmes et anticiper la croissance du réseau.

- pour connaître les noms de périphériques, les versions IOS, ainsi que le nombre et le type d’interfaces des périphériques connectés

- pour s’assurer que le périphérique charge le fichier de configuration de démarrage pendant le démarrage

- pour sauvegarder la configuration en cours d’exécution sur une clé USB

40. Quel nombre correspond au niveau de gravité le plus élevé des journaux syslog ?

Explication: Les niveaux de gravité Syslog sont numérotés de 0 à 7, le chiffre 0 correspondant au niveau le plus grave et le chiffre 7 au niveau le moins grave.

41. Quelle est la fonction des circuits ASIC dans un commutateur multicouche ?

- Ils rationalisent la transmission des paquets IP dans un commutateur multicouche en contournant processeur.

- Ils combinent plusieurs ports de commutation physiques afin de former un seul et même port logique.

- Ils empêchent les boucles de couche 2 grâce à la désactivation des liaisons redondantes entre les commutateurs.

- Ils assurent l’alimentation des appareils, tels que les téléphones IP et les points d’accès sans fil, via des ports Ethernet.

Explication: Les circuits ASIC sont des circuits intégrés spécifiques à l’application. Ils permettent à un commutateur multicouche de transférer des paquets IP sans avoir à faire appel au processeur pour prendre des décisions de routage. Grâce à eux, un commutateur peut transférer des paquets IP quasiment aussi vite qu’il transmet des trames de couche 2.

42. Quelle est la caractéristique d’une couche de distribution dans le modèle de hiérarchie à trois couches ?

- elle constitue la périphérie du réseau

- elle agit en tant que dorsale du réseau pour l’agrégation et la répartition du trafic réseau dans tout le campus

- elle permet d’accéder au reste du réseau grâce à la commutation, au routage et aux politiques d’accès réseau

- elle répartit l’accès aux utilisateurs finaux

Explication: L’une des fonctions de la couche de distribution consiste à rassembler des réseaux de baies de brassage à grande échelle. La couche d’accès, qui constitue la périphérie du réseau, est chargé de fournir l’accès aux utilisateurs finaux. La couche principale a une fonction de dorsale.

43. Quelle est la densité de ports d’un commutateur ?

- le débit d’un port

- la bande passante combinée de tous les ports d’un commutateur

- la bande passante d’un port

- le nombre de ports intégrés sur un commutateur

Explication: La densité de ports fait référence au nombre de ports disponibles sur un commutateur. La bande passante est la vitesse du fil d’un seul port sur un commutateur. La bande passante combinée de tous les ports d’un commutateur est la vitesse de transfert.

44. Quelles sont les deux méthodes empêchant l’interruption des services réseau ? (Choisissez deux propositions.)

- l’installation de matériel en double pour fournir des services de basculement

- la modification des protocoles de routage à intervalles réguliers

- l’utilisation de connexions redondantes pour fournir des chemins physiques alternatifs

- la suppression des commutateurs générant des boucles

- l’utilisation de VLAN pour segmenter le trafic réseau

Explication: L’utilisation de matériel en double et l’utilisation de chemins redondants sont deux méthodes permettant d’éviter les interruptions du réseau. L’utilisation de VLAN n’affecterait pas la disponibilité du réseau. La modification du protocole de routage peut en réalité diminuer la disponibilité pendant la convergence. Les boucles, qui sont créées par la fourniture de chemins redondants, sont gérées par des protocoles sans suppression de périphériques.

45. Un utilisateur signale que la station de travail ne parvient pas à se connecter à une imprimante réseau du bureau pour imprimer un rapport créé dans un logiciel de traitement de texte. Selon l’approche « diviser et conquérir », que ferait le technicien du centre d’assistance pour résoudre le problème ?

- Il demanderait à l’utilisateur de débrancher et de rebrancher le câble réseau.

- Il demanderait à l’utilisateur d’enregistrer le document de travail.

- Il demanderait à l’utilisateur d’exécuter la commande ipconfig.

- Il demanderait à l’utilisateur de lancer le navigateur Web.

Explication: La commande ipconfig peut être utilisée pour vérifier les paramètres IP de la station de travail, à savoir un problème de couche Internet, ce qui constitue l’approche « diviser et conquérir ». En fonction du résultat, le technicien peut examiner plus en détail la couche inférieure (par exemple, en recherchant un problème de connectivité réseau) ou la couche supérieure (par exemple, en vérifiant si l’application fonctionne correctement). L’approche de bas en haut (méthode ascendante) consiste à demander à l’utilisateur de débrancher et de reconnecter le câble réseau. L’approche de haut en bas (méthode descendante) consiste quant à elle à demander à l’utilisateur de démarrer un navigateur Web (afin de vérifier que l’application peut démarrer normalement) et d’enregistrer le document (afin de vérifier que l’application s’exécute normalement et de protéger le document de travail).

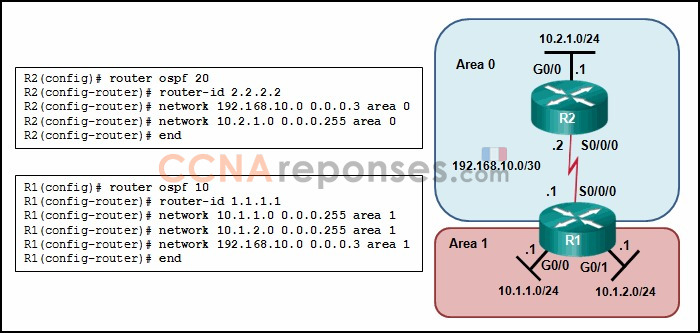

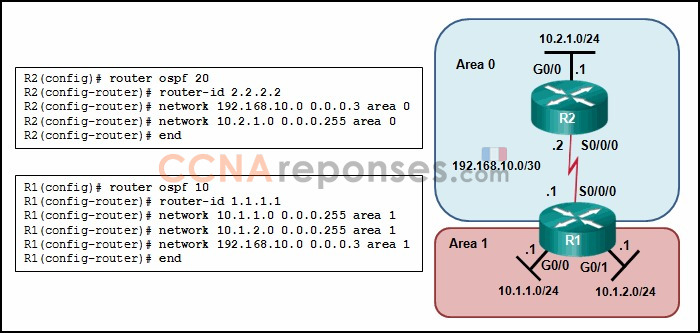

46. Reportez-vous à l’illustration.Pourquoi les routeurs R1 et R2 ne peuvent-ils pas établir une contiguïté OSPF ?

- Les valeurs d’ID de routeur ne sont pas les mêmes dans les deux routeurs.

- Un routeur dorsal (backbone) ne peut pas établir une contiguïté avec un routeur ABR.

- Les interfaces série ne se trouvent pas dans la même zone.

- Les numéros de processus ne sont pas les mêmes dans les deux routeurs.

Explication: Sur le routeur R1, le réseau 192.168.10.0/30 est défini dans la mauvaise zone (zone 1). Il doit être défini dans la zone 0 afin d’établir la contiguïté avec le routeur R2, qui a le réseau 192.168.10.0/30 défini dans la zone 0.

47. Quel type d’outil un administrateur peut-il utiliser pour capturer les paquets reçus ou émis par un appareil spécifique ?

- analyseur de protocole

- outil NMS

- base de connaissances

- outil d’établissement des références

Explication: Les analyseurs de protocole capturent les paquets au moment où ils entrent dans un appareil ou en sortent, et peuvent afficher ces paquets en temps réel. Un outil NMS est utilisé pour surveiller et configurer des appareils réseau. Une base de connaissances est un référentiel de données relatif à l’exploitation et au dépannage d’un appareil ou d’un service spécifique. Un outil d’établissement des références est utilisé pour mesurer les performances d’un réseau ou d’un appareil dans des conditions de fonctionnement normales de sorte que les anomalies puissent être facilement repérées.

48. Un technicien réseau a utilisé la commande access-llst 1 permit 172.16.0.0 0.0.255 pour configurer NAT sur un routeur Edge pour traduire seulement quatre réseaux, 172.16.0.0 /24, 172.16.1.0 /24, 172.16.2.0 /24, 172.16.2.0 /24 et 172.16.3.0 /24. Après avoir reçu des plaintes concernant un accès limité à Internet, l’émission de la commande show ip nat translations révèle que certains réseaux sont absents de la sortie. Quel changement résoudra le problème ?

- La liste d’accès doit être remplacée par access-list 1 permit 172.16.0.0 255.255.255.0.

- La liste d’accès devrait être remplacée par access-list 1 permit 172.16.0.0 0.0.0.255.

- La liste d’accès devrait être remplacée par access-list 1 permit 172.16.0.0 0.0.1.255.

- La liste d’accès devrait être remplacée par access-list 1 permit 172.16.0.0 0.0.3.255.

Explication: L’ACL dans la configuration d’origine permettra uniquement la traduction du premier sous-réseau, 172.16.0.0. La première option utilise un masque de sous-réseau lorsqu’elle doit utiliser un masque générique. La deuxième option n’autorisera que les deux premiers réseaux, 172.16.0.0 et 172.16.1.0. La troisième option utilise un masque générique non valide qui permettra la traduction de l’ensemble du réseau 172.16.0.0. La quatrième option est la bonne option car elle permet la traduction de seulement les quatre sous-réseaux.

49. Deux couches du modèle OSI sont associées aux fonctions SDN du plan de contrôle du réseau utilisées pour la prise de décision relative au transfert des fichiers. Lesquelles ? (Choisissez deux réponses.)

- Couche 1

- Couche 5

- Couche 4

- Couche 2

- Couche 3

Explication: Le plan de contrôle SDN permet d’utiliser la table ARP de la couche 2 et la table de routage de la couche 3 pour la prise de décision relative au transfert des fichiers.

50. Quel type d’hyperviseur est mis en œuvre lorsqu’un utilisateur installe une instance virtuelle du système d’exploitation Windows sur son Mac ?

- type 1

- ordinateur virtuel

- sans système d’exploitation

- type 2

Explication: Les hyperviseurs de type 2, également appelés hyperviseurs hébergés, sont installés par-dessus le système d’exploitation (Mac OS, Windows ou Linux) en place.

51. Qu’est-ce qui définit une topologie à deux niveaux à feuilles épineuses?

- Le niveau de la colonne vertébrale peut être implémenté avec les commutateurs Cisco Nexus 9500 connectés les uns aux autres et aux commutateurs lames.

- Les contrôleurs Cisco APIC et tous les autres périphériques présents sur le réseau sont connectés physiquement aux commutateurs Leaf.

- Contrairement à ce qui se passe dans une infrastructure SDN, le contrôleur APIC ne manipule pas directement le chemin des données.

- Tout est deux sauts de tout le reste.

Explication: Dans cette topologie à deux niveaux, tous les éléments ne sont qu’à un « saut » les uns des autres. Les commutateurs à feuilles (Cisco Nexus 9300) s’attachent toujours aux épines (Cisco Nexus 9500), mais jamais les uns aux autres. De même, les commutateurs Spine sont uniquement connectés aux commutateurs de bordure et centraux. Les contrôleurs Cisco APIC et tous les autres périphériques présents sur le réseau sont connectés physiquement aux commutateurs Leaf. Contrairement à ce qui se passe dans une infrastructure SDN, le contrôleur APIC ne manipule pas directement le chemin des données.

52. Quelle est la différence entre les fonctions de l’informatique Cloud et la virtualisation ?

- L’informatique Cloud fournit des services sur l’accès par Internet tandis que la virtualisation fournit des services sur l’accès aux données via des connexions Internet virtualisées.

- L’informatique Cloud utilise la technologie de data center tandis que la virtualisation n’est pas utilisée dans les data centers.

- L’informatique Cloud requiert une technologie d’hyperviseur tandis que la virtualisation est une technologie de tolérance de panne.

- L’informatique Cloud sépare l’application du matériel tandis que la virtualisation sépare le système d’exploitation du matériel sous-jacent.

Explication: L’informatique Cloud sépare l’application du matériel. La virtualisation sépare le système d’exploitation du matériel sous-jacent. La virtualisation est un composant classique de l’informatique Cloud. La virtualisation est également utilisée dans les data centers. Bien que la virtualisation facilite la configuration de la tolérance de panne, ce n’est pas une technologie conçue pour la tolérance de panne. La connexion Internet provenant d’un data center ou d’un fournisseur de services requiert des connexions physiques WAN redondantes à des FAI.

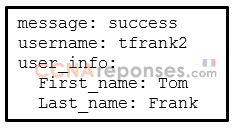

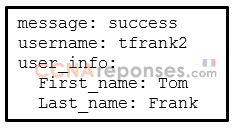

53. Reportez-vous à l’exposition. Quel format de données est utilisé pour représenter les données pour les applications d’automatisation de réseau ?

Explication: Parmi les formats de données courants qui sont utilisés dans de nombreuses applications, notamment l’automatisation et la programmabilité des réseaux, figurent ceux-ci :

- JavaScript Object Notation (JSON) – Dans JSON, les données appelées objet sont une ou plusieurs paires clé / valeur entre accolades{ }. Les clés doivent être des chaînes entre guillemets. Les clés et les valeurs sont séparées par deux points.

- eXtensible Markup Language (XML) -En XML, les données sont incluses dans un ensemble de balises <tag>data</tag>.

- YAML Ain’t Markup Language (YAML) -Dans YAML, les données appelées objet sont une ou plusieurs paires de valeurs clés. Les paires valeur / clé sont séparées par deux points sans utiliser des guillemets. YAML utilise l’indentation pour définir sa structure, sans utiliser de crochets ou de virgules.

54. Lorsque le format de données JSON est utilisé, quels caractères sont utilisés pour contenir des objets ?

- guillemets doubles » «

- accolades doubles {}

- doubles-points : :

- crochets doubles []

Explication: Un objet JavaScript Object Notation (JSON) est un format de données clé-valeur qui est généralement rendu entre accolades {}.

55. Un utilisateur lit un livre sur le site https://www.books-info.com/author1a/book2.html#page100. Quelle partie du lien Web est appelée un fragment ?

- #page100

- /author1a

- /book2.html

- https://

Explication: Dans le site Web URI https://www.books-info.com/author1a/book2.html#page100, les composants comprennent les éléments suivants :

- Protocole/schéma – HTTPS, FTP, SFTP, mailto, NNTP, etc.

- Nom d’hôte – www.books-info.com

- Chemin et nom de fichier – /author/book.html

- Fragment – #page100