1. Quelle est la caractéristique d’une approche de défense en profondeur multicouche?

- Les acteurs de menace n’ont plus à décoller chaque couche avant d’atteindre les données ou le système cible.

- Les acteurs de menace ne peuvent plus pénétrer les couches protégeant les données ou le système.

- Les acteurs de menace peuvent facilement compromettre toutes les couches protégeant les données ou les systèmes.

- Chaque couche doit être pénétrée avant que l’acteur de la menace puisse atteindre les données ou le système cible.

Explication: Dans l’artichaut de sécurité, l’approche défensive en profondeur n’a pas besoin de toutes les couches d’être pénétrées par l’acteur de la menace pour accéder aux données ou aux systèmes. Chaque couche fournit un niveau de protection tout en offrant simultanément un chemin vers l’attaque.

2. Quelle fonction de gestion de la sécurité est concernée par l’inventaire et le contrôle des configurations matérielles et logicielles des systèmes?

- gestion des ressources

- gestion des vulnérabilités

- gestion des risques

- gestion de la configuration

Explication: Les configurations d’appareils sécurisées réduisent les risques liés à la sécurité. La gestion de la configuration porte sur l’inventaire et le contrôle des configurations matérielles et logicielles des systèmes.

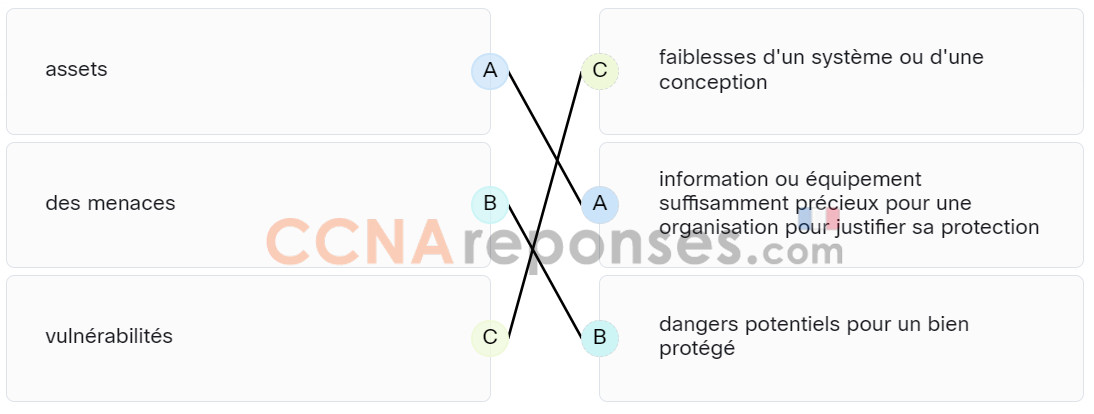

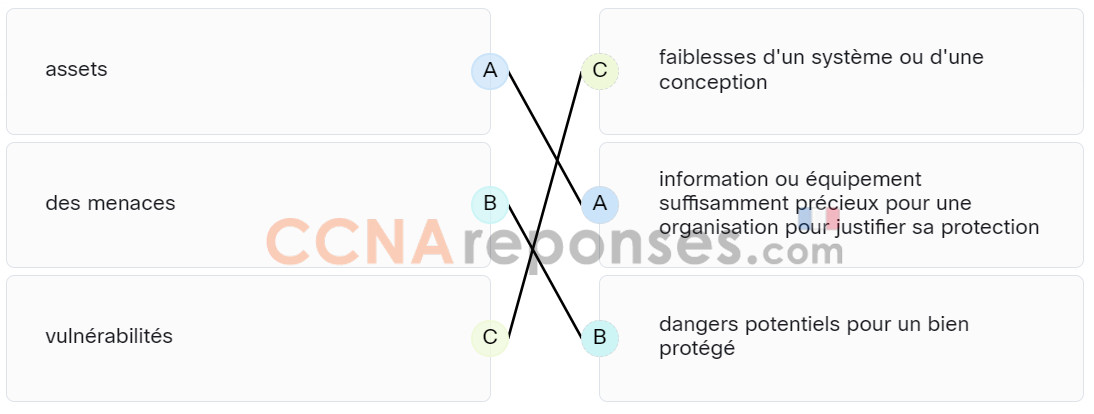

3. Associez chaque terme à sa description.

Explication: Placez les options dans l’ordre suivant:

| assets |

information ou équipement suffisamment précieux pour une organisation pour justifier sa protection |

| des menaces |

dangers potentiels pour un bien protégé |

| vulnérabilités |

faiblesses d’un système ou d’une conception |

4. Quelle mesure de sécurité est généralement observée à l’intérieur et à l’extérieur d’un établissement pour data center?

- Des capteurs de sortie

- Un accès biométrique

- Des pièges de sécurité

- Un portail

- Une vidéosurveillance continue

Explication: La surveillance vidéo permanente est une mesure de sécurité observée à l’intérieur et à l’extérieur d’un établissement pour data center. Un portail procure une sécurité du périmètre extérieur. Les pièges de sécurité, les accès biométriques et les capteurs de sortie fournissent une sécurité du périmètre intérieur.

5. Citez deux bonnes pratiques sur le plan de la sécurité qui permettent de réduire les risques liés à la pratique BYOD? (Choisissez deux réponses.)

- N’activer le Wi-Fi que lorsque le réseau sans fil est utilisé.

- Filtrer les adresses MAC sans fil.

- Veiller à ce que les logiciels et le système d’exploitation des périphériques soient à jour.

- N’autoriser que les périphériques qui ont été approuvés par l’équipe informatique de l’entreprise.

- Diminuer le niveau de gain des antennes sans fil.

- Utiliser une peinture qui réfléchit les signaux sans fil et un verre qui empêche les signaux de sortir du bâtiment.

Explication: De nombreuses entreprises permettent désormais aux employés et aux visiteurs d’utiliser des appareils sans fil qui se connectent au réseau sans fil interne. Cette pratique est connue sous le nom de BYOD, acronyme anglais de Apportez votre propre appareil, c’est-à-dire « Apportez vos appareils personnels ». En règle générale, les pratiques de sécurité BYOD sont incluses dans la stratégie de sécurité. Voici quelques bonnes pratiques permettant de minimiser les risques liés à cette pratique:

- Utiliser des mots de passe uniques pour chaque périphérique et compte.

- Désactiver les connexions Wi-Fi et Bluetooth lorsqu’elles ne sont pas utilisées. Se connecter uniquement à des réseaux de confiance.

- Veiller à ce que le système d’exploitation des périphériques et les autres logiciels soient à jour.

- Sauvegarder toute donnée stockée sur le périphérique.

- S’abonner à un service de localisation de périphériques avec une fonctionnalité d’effacement à distance.

- Fournir un logiciel antivirus pour les dispositifs BYOD approuvés.

- Utiliser un logiciel de gestion des périphériques mobiles permettant aux équipes informatiques d’effectuer le suivi des dispositifs et d’implémenter des paramètres de sécurité ainsi que des contrôles logiciels.

6. Quel type de politique d’entreprise établit les règles de conduite et les responsabilités des employés et des employeurs?

- employé

- sécurité

- données

- société

Explication: Les politiques d’entreprise définissent les conditions de base d’une utilisation acceptable. Elles établissent les règles de conduite et les responsabilités des employés et des employeurs. Elles protègent les droits des travailleurs, ainsi que les intérêts commerciaux de la société.

7. Quel outil de surveillance de réseau appartient à la catégorie des analyseurs de protocole réseau?

Explication: Wireshark est un analyseur de protocole réseau utilisé pour capturer le trafic réseau. Le trafic capturé par Wireshark est enregistré dans des fichiers PCAP et inclut des informations sur l’interface et les horodatages.

8. Quel dispositif serait utilisé comme deuxième ligne de défense dans une approche défensive en profondeur?

- pare-feu

- routeur de périphérie

- routeur interne

- commutateur

Explication: Dans une approche défensive en profondeur, le routeur de bord formerait la première ligne de défense. Le pare-feu serait la deuxième ligne de défense suivie par le routeur interne constituant la troisième ligne de défense.

9. Quel est l’intérêt d’utiliser une fonction de hash?

- La longueur de sortie est variable.

- Elle prend en charge uniquement des messages de longueur fixe.

- Deux fichiers différents ayant la même sortie peuvent être créés.

- Elle n’est pas utilisée couramment dans le domaine de la sécurité.

- Cette fonction unidirectionnelle n’est pas réversible.

Explication: Comprendre les propriétés d’une fonction de hash permet de déterminer si elle est applicable en tant que fonction unidirectionnelle, longueur d’entrée arbitraire et sortie fixe.

10. Un utilisateur achète un nouveau serveur pour le data center de l’entreprise. L’utilisateur souhaite répartir les disques en assurant la parité sur les trois disques. Quel niveau RAID l’utilisateur doit-il mettre en place?

Explication: La répartition RAID 5 avec parité est la meilleure solution.

11. Pourquoi implémenter des VLAN sur un réseau?

- Pour empêcher les boucles de couche 2

- Pour permettre aux commutateurs de transmettre des paquets de couche 3 sans routeur

- Pour séparer le trafic utilisateur

- Pour éliminer les collisions réseau

Explication: Les VLAN sont utilisés sur un réseau pour séparer le trafic utilisateur sur la base de facteurs tels que la fonction, l’équipe de projet ou l’application, quel que soit l’emplacement physique de l’utilisateur ou du dispositif.

12. Quel est un exemple de mise en œuvre de la sécurité physique?

- chiffrer toutes les données sensibles stockées sur les serveurs

- s’assurer que tous les systèmes d’exploitation et les logiciels antivirus sont à jour

- exiger des collaborateurs qu’ils utilisent une carte-clé lorsqu’ils entrent dans une zone sécurisée

- mise en place de pare-feu personnels sur chaque ordinateur

Explication: Le chiffrement des données, la mise à jour des logiciels et l’utilisation de pare-feu personnels sont des mesures de sécurité, mais ne limitent pas l’accès physique aux zones sécurisées aux seules personnes autorisées.

13. Une entreprise développe un site web de boutique en ligne. Quel protocole doit être utilisé pour transférer les informations de carte bancaire des clients vers le serveur web de l’entreprise?

- FTPS

- WPA2

- HTTPS

- SSH

- HTTP (Protocole de transfert hypertexte)

Explication: Le protocole HTTP (Protocole de transfert hypertexte) fournit une connectivité web et des services de site web. HTTP n’utilise pas le chiffrement lors de la transmission de contenu, ce qui rend les données en transit vulnérables à la surveillance et aux attaques. HTTPS utilise SSL/TLS pour chiffrer les communications entre le client et le serveur, assurant ainsi la confidentialité et empêchant les écoutes et les falsifications.

14. Pourquoi la gestion des actifs est-elle une fonction essentielle d’une entreprise en pleine croissance contre les menaces de sécurité?

- Il empêche le vol d’anciens actifs qui sont déclassés.

- Il sert à préserver une piste de vérification de tous les nouveaux achats.

- Il identifie la surface d’attaque toujours croissante aux menaces.

- Il permet une construction d’une AUP complète.

Explication: La gestion des actifs est un élément essentiel d’une organisation en pleine croissance du point de vue de la sécurité. La gestion des ressources consiste à inventorier l’ensemble des ressources, puis à développer et à mettre en œuvre des politiques et des procédures pour les protéger. Au fur et à mesure de la croissance d’une organisation, l’attaque fait surface en termes de menaces à la sécurité. Chacune de ces ressources peut attirer des acteurs de menace avec différents niveaux de compétence et mus par des motivations diverses. La gestion des actifs peut aider à atténuer ces menaces en inventant les risques à mesure que la surface d’attaque augmente.

15. Un utilisateur a créé un nouveau programme et souhaite le distribuer à tous les collaborateurs d’une entreprise. L’utilisateur souhaite s’assurer que lorsqu’il télécharge le programme, celui-ci n’est pas modifié pendant le transfert. Que peut faire l’utilisateur pour s’assurer que le programme n’est pas modifié pendant le téléchargement?

- Installer le programme sur des ordinateurs individuels.

- Chiffrer le programme et exiger un mot de passe après son téléchargement.

- Créer un hash du fichier du programme pouvant être utilisé pour vérifier l’intégrité du fichier après son téléchargement.

- Distribuer le programme sur une clé USB.

- Arrêter l’antivirus sur tous les ordinateurs.

Explication: Le hash est une méthode permettant d’assurer l’intégrité des données en les protégeant de toute modification.

16. Une grande entreprise de vente au détail utilise l’authentification basée sur EAP en conjonction avec 802.1X. Lorsque le client initie la communication sur le réseau sans fil pour la première fois, quel type de méthode d’authentification est-il utilisé par le client pour s’associer au point d’accès?

- Authentification ouverte

- WPA2

- WPA

- WPA3

Explication: Lorsque 802.1X est utilisé en conjonction avec EAP pour l’authentification, un périphérique sans fil utilise d’abord l’authentification ouverte pour s’associer au point d’accès. Ensuite, le contrôleur sans fil devient l’intermédiaire dans le processus d’authentification entre le terminal et le serveur d’authentification. Le client sans fil ne peut pas transmettre de données sur le réseau sans fil tant que l’authentification auprès du serveur d’authentification n’a pas été effectuée.

17. Quel modèle de contrôle d’accès permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent.

- Contrôle d’accès discrétionnaire

- Contrôle d’accès non discrétionnaire

- Contrôle d’accès basé sur les attributs

- Contrôle d’accès obligatoire

Explication: Avec le modèle de contrôle d’accès discrétionnaire (DAC), les utilisateurs peuvent contrôler l’accès aux données en tant que propriétaires.

18. Un stagiaire a commencé à travailler dans le groupe d’assistance. L’une de ses tâches est de définir une politique locale pour les mots de passe sur les postes de travail. Quel outil serait le plus performant?

- politique d’accès par mot de passe

- politique d’accès au compte

- secpol.msc

- administration du système

- grpol.msc

Explication: Les stratégies locales ne sont pas des stratégies de groupe: elles s’appliquent uniquement à un ordinateur local. Elles peuvent toutefois être neutralisées si l’ordinateur fait partie d’un domaine Windows.

19. Les mots de passe, les phrases secrètes et les codes PIN sont associés à quel terme de sécurité?

- accès

- autorisation

- identification

- authentification

Explication: Les méthodes d’authentification renforcent les systèmes de contrôle d’accès. Comprendre les méthodes d’authentification disponibles est crucial.

20. Un administrateur réseau configure un serveur AAA pour gérer l’authentification RADIUS. Quelles sont les deux fonctionnalités incluses dans l’authentification RADIUS? (Choisissez deux réponses.)

- Mots de passe cachés lors de la transmission

- Processus unique d’authentification et d’autorisation

- Chiffrement uniquement pour les données

- Chiffrement de toutes les communications

- Processus d’authentification et d’autorisation séparés

Explication: L’authentification RADIUS prend en charge les fonctionnalités suivantes:

- Authentification et autorisation RADIUS dans un seul processus

- Chiffrement du mot de passe uniquement

- Utilisation d’UDP

- Prise en charge des technologies d’accès distant, de 802.1x et de SIP (Session Initiation Protocol)

21. Quel est l’objectif de la fonction d’authentification de la sécurité réseau?

- Demander aux utilisateurs de prouver leur identité

- Déterminer les ressources accessibles par un utilisateur

- Fournir des questions d’authentification

- Surveiller les activités d’un utilisateur

Explication: L’authentification, l’autorisation et la gestion des comptes sont des services réseau collectivement appelés AAA (authentification, autorisation et comptabilité). L’authentification nécessite que les utilisateurs prouvent leur identité. L’autorisation détermine quelles ressources sont accessibles par les utilisateurs. La gestion des comptes consiste à surveiller les activités des utilisateurs.

22. Pouvez-vous citer trois exemples de contrôles d’accès administratifs? (Choisissez trois réponses.)

- politique de recrutement

- chiens de garde

- chiffrement

- politiques et procédures

- vérification des antécédents

- système de détection d’intrusions (IDS)

Explication: Afin de contrôler les accès non autorisés, les entreprises peuvent mettre en place divers contrôles des accès administratifs, notamment:

- Politiques

- Procédures

- Une politique de recrutement

- Une vérification des antécédents

- La classification des données

- Une formation à la sécurité

- Des évaluations

23. Quel modèle de contrôle d’accès applique le contrôle le plus strict, et est fréquemment utilisé dans les applications militaires et stratégiques?

- basé sur les attributs

- discrétionnaire

- obligatoire

- non discrétionnaire

Explication: Les applications militaires et stratégiques utilisent généralement un contrôle d’accès obligatoire qui applique le contrôle le plus strict afin de protéger les ressources réseau.

24. Qu’est-ce que la transmission des privilèges?

- Les vulnérabilités des systèmes sont exploitées afin d’octroyer des niveaux de privilège supérieurs à ceux accordés normalement à une personne ou un processus.

- Une personne se voit accorder des droits, car elle a reçu une promotion.

- Un problème de sécurité se produit lorsque des cadres supérieurs demandent l’obtention de droits d’accès à des systèmes ou des fichiers qu’ils ne devraient pas posséder.

- Tous les utilisateurs se voient accorder, par défaut, des droits complets à l’ensemble des éléments et ces droits ne leur sont retirés qu’en cas d’abus des privilèges.

Explication: Avec la transmission des privilèges, les vulnérabilités sont exploitées afin d’octroyer des niveaux de privilège plus élevés. Une fois le privilège accordé, le hacker peut accéder à des informations sensibles ou prendre le contrôle du système.