Examen Checkpoint: réponse aux incidents Réponses

1. Quelle tâche décrit l’attribution des menaces?

- rapporter l’incident aux autorités compétentes

- identifier la personne responsable de l’attaque

- évaluer les données d’alerte du serveur

- obtenir la preuve la plus volatile

Explication : Attribuer une menace consiste à identifier l’individu, l’entreprise ou le pays responsable d’une intrusion ou d’une attaque. L’équipe en charge de l’enquête met en corrélation toutes les preuves afin d’identifier les points communs entre les tactiques, techniques et procédures (TTP) des hackers connus et inconnus.

2. Quel type de données est considéré comme un exemple de données volatiles ?

- registres de mémoire

- fichiers temporaires

- cache du navigateur web

- fichiers journaux

Explication : Les données volatiles sont soit des données stockées en mémoire, telles que les registres, le cache et la mémoire vive, soit des données qui existent en transit. Le contenu de la mémoire volatile est effacé lorsque l’ordinateur est éteint.

3. Quel est le but recherché par le hacker lorsqu’il établit un canal de communication bidirectionnelle entre le système cible et une infrastructure C&C ?

- voler de la bande passante sur le réseau auquel est connectée la cible

- s’envoyer les données utilisateur stockées sur la cible

- lancer une attaque par buffer overflow

- pouvoir envoyer des commandes au logiciel qui est installé sur la cible

Explication : Lors de la phase de commande et de contrôle de la chaîne de frappe, le hacker établit une connexion de type commande et contrôle (C&C) avec le système cible. Avec le canal de communication bidirectionnelle, le hacker a la possibilité d’envoyer des commandes au logiciel malveillant installé sur la cible.

4. Une entreprise applique le processus de gestion des incidents NIST.SP800-61 r2 aux événements liés à la sécurité. Pouvez-vous citer deux exemples d’incidents qui se trouvent dans la catégorie « Précurseur » ? (Choisissez deux réponses.)

- vulnérabilité récemment découverte dans les serveurs web Apache

- plusieurs échecs de connexion d’une source inconnue

- hôte dont l’infection par un programme malveillant a été confirmée

- entrées de journal affichant une réponse à un balayage de ports

- un message d’alerte IDS en cours d’envoi

Explication : Le précurseur est une catégorie qui indique qu’un incident risque de se produire à l’avenir. Des entrées de journal affichant une réponse à un balayage de ports et une vulnérabilité récemment découverte dans les serveurs web Apache sont deux exemples de précurseurs.

5. Quel type d’exercice interrompt les services pour vérifier que tous les aspects d’un plan de continuité de l’activité sont en mesure de répondre à un certain type d’incident ?

- Exercice sur table

- Tests fonctionnels

- Exercice opérationnel

Explication : Des exercices opérationnels interrompent les services pour vérifier que les plans conçus sont suffisants pour répondre à l’incident simulé.

6. Selon NIST, quelle étape du processus d’investigation numérique consiste à identifier les sources potentielles de données, leur acquisition, leur gestion et leur stockage?

- signalement

- collection

- analyse

- examen

Explication : D’après le NIST, le processus d’investigation numérique se compose des quatre étapes suivantes:

- Collecte – l’identification des sources potentielles de données médico-légales et l’acquisition, la manipulation et le stockage de ces données.

- Examen – évaluer et extraire des informations pertinentes des données collectées. La décompression ou le déchiffrement des données peuvent faire partie du processus.

- Analyse – tirer des conclusions à partir des données. Les principales caractéristiques, telles que les personnes, les lieux, les dates et heures, les événements et ainsi de suite, doivent être documentées.

- Rapport – préparation et présentation des informations résultant de l’analyse. Les rapports doivent être impartiaux et doivent inclure des explications, le cas échéant.

7. Selon le modèle de chaîne de frappe, que va faire un hacker pour créer une porte dérobée sur une cible compromise ?

- Ouvrir un canal de communication bidirectionnelle vers l’infrastructure C&C.

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Collecter et exfiltrer des données.

- Ajouter des services et des clés d’exécution automatique.

Explication : Une fois le système cible compromis, le hacker va y créer une porte dérobée afin de bénéficier d’un accès continu à la cible. L’ajout de services et de clés d’exécution automatique permet de créer un point d’accès permanent.

8. Qu’est-ce qu’une chaîne de responsabilité ?

- les mesures disciplinaires qu’une entreprise peut prendre si un incident est causé par un employé

- la documentation afférente à la préservation des preuves liées à un incident

- une liste de tous les intervenants qui ont été exploités par un hacker

- un plan visant à s’assurer que chaque partie impliquée dans la gestion d’un incident comprend comment recueillir des preuves

Explication : Une chaîne de responsabilité désigne la documentation des preuves recueillies sur un incident et utilisées par les autorités dans le cadre d’une enquête.

9. Quel type de contrôle permet de restaurer le système après un sinistre ou un événement ?

- Contrôles préventifs

- Contrôles de détection

- Contrôles correctifs

Explication : Les contrôles correctifs restaurent le système après un sinistre ou un événement.

Les contrôles de détection découvrent les événements indésirables et les nouvelles menaces potentielles.

Les contrôles préventifs empêchent une catastrophe de se produire.

10. Conformément à la définition NIST, quelle entité responsable de la gestion des incidents est chargée de coordonner ces opérations avec d’autres intervenants afin de minimiser les dégâts causés par un incident ?

- ressources humaines

- service d’assistance IT

- direction

- service juridique

Explication : L’équipe de direction crée les politiques, prévoit le budget et est responsable de la répartition des effectifs dans les services. La direction est également chargée de coordonner la réponse aux incidents avec d’autres intervenants et de minimiser les dégâts causés par un incident.

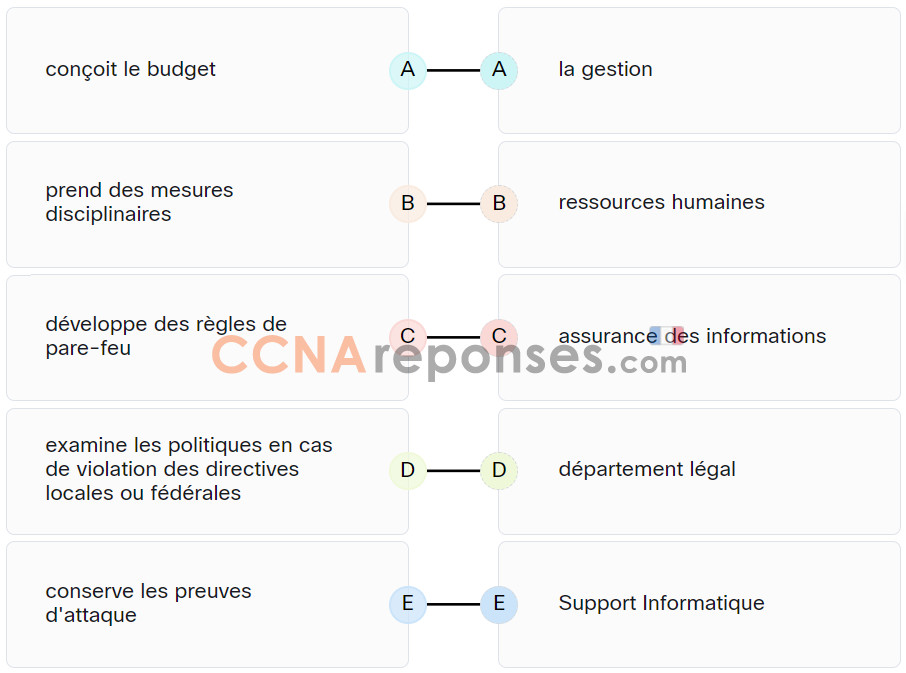

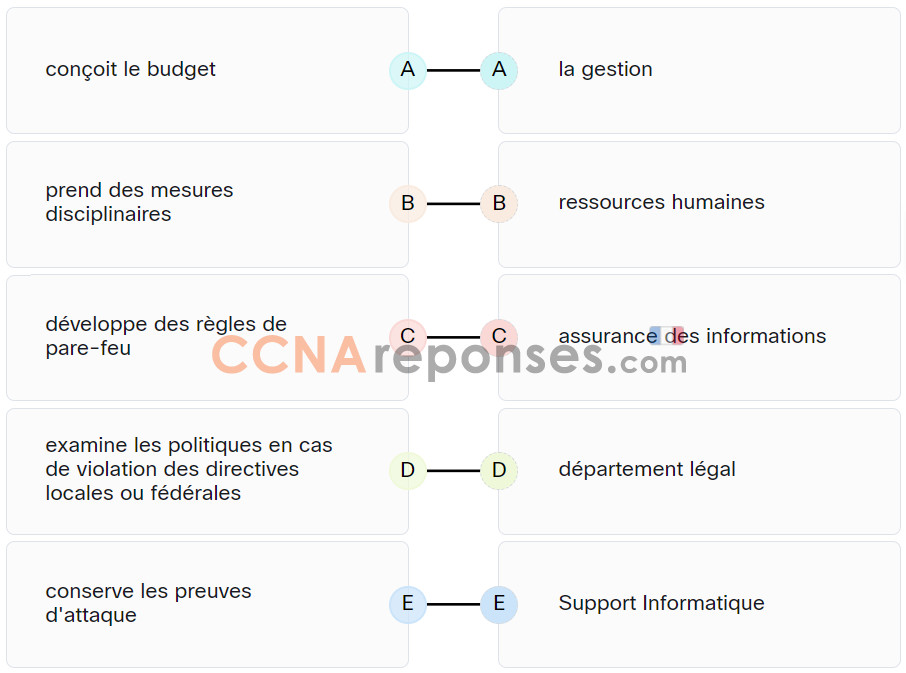

11. Associez les parties prenantes en matière d’incident NIST au rôle correspondant.

Explication : Placez le Choix dans l’ordre suivant :

| conserve les preuves d’attaque |

Support Informatique |

| conçoit le budget |

la gestion |

| examine les politiques en cas de violation des directives locales ou fédérales |

département légal |

| prend des mesures disciplinaires |

ressources humaines |

| développe des règles de pare-feu |

assurance des informations |

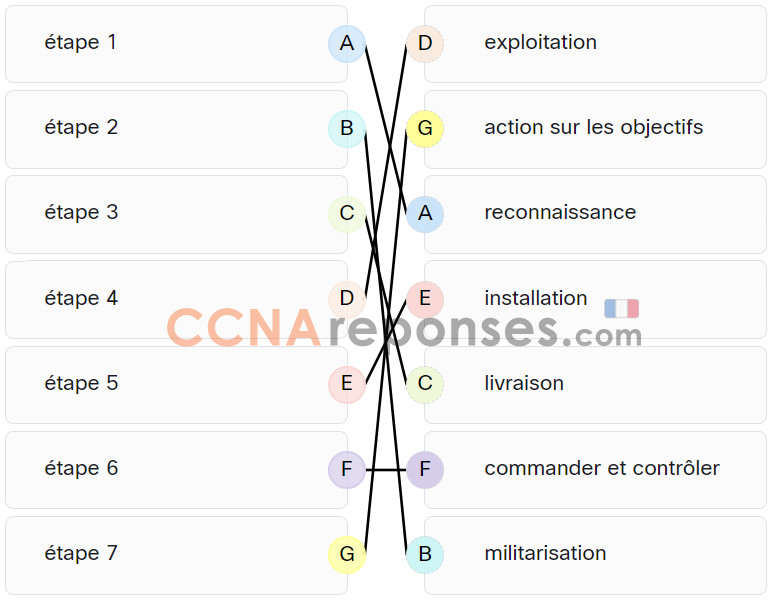

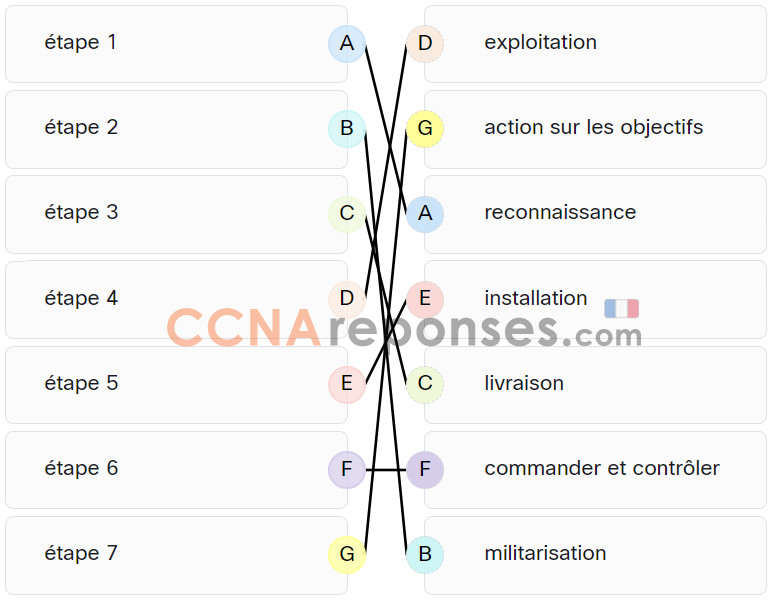

12. Placez les sept étapes définies dans la chaîne Cybercriminelle dans le bon ordre.

Explication : Placez les Choix dans l’ordre suivant :

| étape 1 |

reconnaissance |

| étape 2 |

militarisation |

| étape 3 |

livraison |

| étape 4 |

exploitation |

| étape 5 |

installation |

| étape 6 |

commander et contrôler |

| étape 7 |

action sur les objectifs |

13. Quelle activité est généralement effectuée par un hacker lors de la phase d’installation de la chaîne de frappe ?

- Procurez-vous un outil automatisé pour diffuser la charge utile du malware.

- Ouvrir un canal de communication bidirectionnelle vers l’infrastructure CnC.

- Récolter des adresses e-mail de comptes utilisateur.

- Installer un shell web sur le serveur web cible pour un accès permanent.

Explication : Au cours de la phase d’installation de la chaîne de frappe, le hacker crée une porte dérobée dans le système afin de bénéficier d’un accès continu à la cible.

14. Que spécifie l’élément de plan du plan de gestion des incidents NIST ?

- les métriques utilisées pour mesurer l’efficacité et la capacité de réponse aux incidents

- la priorité et le niveau de gravité des incidents

- un organigramme et la définition des rôles, des responsabilités et des niveaux d’autorité

- la gestion des incidents en fonction de la mission de l’entreprise

Explication : Le NIST recommande de définir des politiques, des plans et des procédures pour créer et mettre en œuvre un modèle CSIRT. L’élément de plan consiste notamment à élaborer des métriques pour mesurer la capacité de gestion des incidents et son efficacité.

15. À quelle étape du processus de gestion des incidents NIST l’équipe CSIRT effectue-t-elle une analyse afin de déterminer les réseaux, systèmes ou applications affectés, la personne ou l’entité à l’origine de l’incident, ainsi que le modus operandi ?

- évaluation

- notification des incidents

- détection

- identification du hacker

Explication : Au cours de la phase de détection et d’analyse du cycle de vie de gestion des incidents NIST, l’équipe CSIRT doit immédiatement effectuer une analyse initiale afin de déterminer les réseaux, systèmes ou applications touchés, la personne ou l’entité à l’origine de l’incident, ainsi que le modus operandi.

16. Selon le modèle de chaîne de frappe, quelle mesure un hacker va-t-il prendre après la diffusion d’une arme sur un système ciblé ?

- action en fonction des objectifs

- installation

- exploitation

- préparation

Explication : La chaîne de frappe spécifie les sept étapes (ou phases) et séquences qu’un hacker doit effectuer pour exécuter une attaque :

- Reconnaissance – L’acteur menaçant effectue des recherches, recueille des renseignements et sélectionne des cibles.

- Armement – L’acteur de la menace utilise les informations de la phase de reconnaissance pour développer une arme contre des systèmes spécifiques ciblés.

- Livraison – L’arme est transmise à la cible à l’aide d’un vecteur de livraison.

- Exploitation – L’acteur de la menace utilise l’arme fournie pour combler la vulnérabilité et prendre le contrôle de la cible.

- Installation – L’acteur de la menace établit une porte dérobée dans le système pour permettre un accès continu à la cible.

- Commandement et contrôle (CnC) – L’acteur menaçant établit un commandement et un contrôle (CnC) avec le système cible.

- Action sur les objectifs – L’acteur de la menace est en mesure d’agir sur le système cible, atteignant ainsi l’objectif initial.

17. Quel type de preuve étaye un argument sur la base d’un élément de preuve obtenu précédemment ?

- preuve indirecte

- meilleure preuve

- preuve directe

- preuve corroborante

Explication : Une preuve corroborante étaye une proposition déjà soutenue par un élément de preuve initial, confirmant ainsi la proposition d’origine. Une preuve circonstancielle est une preuve autre que les récits de première main rapportés par les témoins.

18. La conservation des sauvegardes de données hors site est un exemple de quel type de contrôle de reprise après sinistre ?

- management

- détection

- prévention

- correctif

Explication : Le plan de gestion des incidents permet à l’entreprise de se préparer aux désastres potentiels et de minimiser les interruptions associées.

19. Un analyste en cybersécurité a été appelé sur une scène de crime qui comprend plusieurs outils technologiques, dont un ordinateur. Quelle technique sera employée pour que les informations trouvées sur l’ordinateur puissent être utilisées devant les tribunaux ?

- rootki

- image disque non altérée

- collection de journaux

- Tor

Explication : Une copie de fichier normale ne récupère pas toutes les données sur un périphérique de stockage. Aussi, une image disque non altérée est-elle généralement créée. Une image disque non altérée préserve la preuve originale, empêchant ainsi toute altération accidentelle pendant la phase de détection. Elle permet également de recréer la preuve originale.

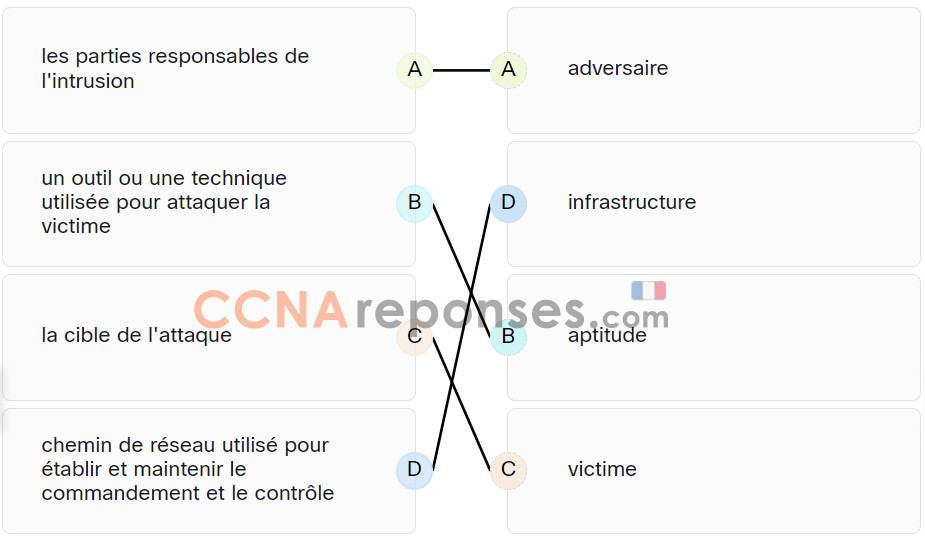

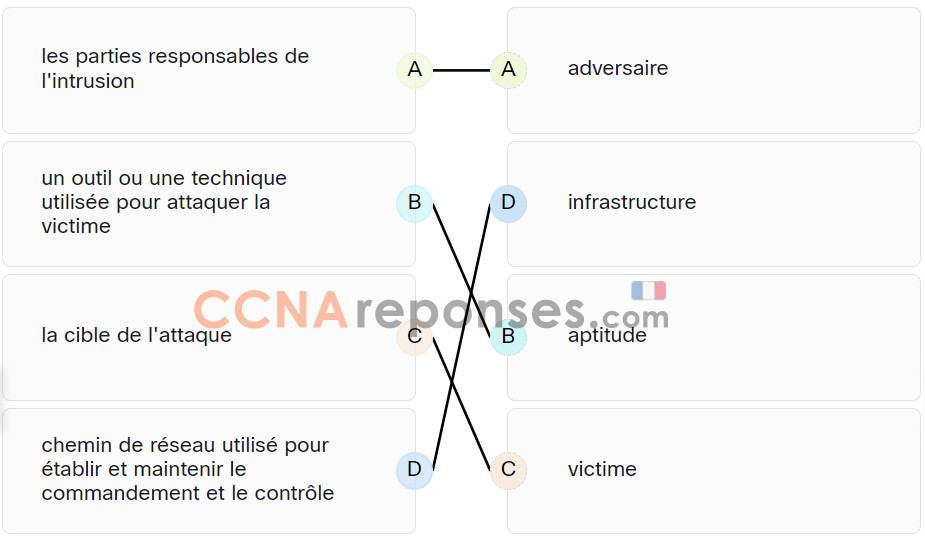

20. Associez l’événement d’intrusion défini dans le modèle d’intrusion Diamond à sa description.

Explication : Placez le Choix dans l’ordre suivant :

| chemin de réseau utilisé pour établir et maintenir le commandement et le contrôle |

infrastructure |

| un outil ou une technique utilisée pour attaquer la victime |

aptitude |

| les parties responsables de l’intrusion |

adversaire |

| la cible de l’attaque |

victime |