1. Quel principe empêche la divulgation d’informations à des personnes, des ressources, des espaces sans coupure et des processus non autorisés?

- confidentialité

- intégrité

- disponibilité

- non répudiation

- traçabilité

2. Quels sont les trois objectifs d’une politique de sécurité complète? (Choisissez trois réponses.)

- définir les conséquences juridiques des infractions

- définir les règles à respecter

- aider l’équipe en charge de la sécurité à assurer la gestion

- ne pas être juridiquement contraignante

- être imprécise

- être utile pour la gestion

3. Pour quelle raison un utilisateur d’ordinateur utilise-t-il l’onglet Performances du gestionnaire des tâches?

- pour afficher les services en cours d’exécution sur le PC

- pour vérifier l’utilisation du processeur du PC

- pour augmenter les performances du processeur

- pour afficher les processus en cours d’exécution et mettre fin à un processus si nécessaire

4. Quels sont les avantages du système de fichiers NTFS par rapport au système de fichiers FAT32? (Choisissez deux réponses.)

- Le système de fichiers NTFS offre plus de fonctionnalités de sécurité.

- Le système de fichiers NTFS permet un accès plus rapide aux périphériques externes tels que les lecteurs USB.

- Le système de fichiers NTFS permet la détection automatique des secteurs défectueux.

- NTFS prend en charge les fichiers plus volumineux.

- Le système de fichiers NTFS permet le formatage plus rapide des lecteurs.

- Le système de fichiers NTFS est plus facile à configurer.

5. Un utilisateur propose à une entreprise d’acheter une solution de gestion des correctifs. L’utilisateur souhaite expliquer à l’entreprise pourquoi elle devrait investir dans cette solution. Quels sont les bénéfices d’une solution de gestion des correctifs? (Choisissez trois réponses.)

- Les mises à jour ne peuvent pas être contournées.

- Les administrateurs peuvent approuver ou refuser des correctifs.

- Les mises à jour peuvent être appliquées sur les systèmes immédiatement.

- Les correctifs peuvent être choisis par l’utilisateur.

- Les correctifs peuvent être écrits rapidement.

- Les ordinateurs doivent être connectés à Internet pour recevoir les correctifs.

6. Dans le shell Linux, quel caractère est utilisé entre deux commandes pour indiquer au shell de combiner et d’exécuter ces deux commandes dans l’ordre?

- %

- |

- #

- $

7. Quels sont les trois états des données durant lesquels les données sont vulnérables? (Choisissez trois réponses.)

- données purgées

- données en transit

- données stockées

- données chiffrées

- données en traitement

- données déchiffrées

8. Quelle est la fonction du noyau d’un système d’exploitation?

- Il fournit une interface utilisateur qui permet aux utilisateurs de demander une tâche particulière.

- C’est une application qui permet d’effectuer la première configuration d’un équipement Cisco.

- Le noyau approvisionne le matériel en ressources pour satisfaire les besoins logiciels.

- Le noyau lie les pilotes matériels aux composants électroniques sous-jacents d’un ordinateur.

9. Un utilisateur crée un fichier avec l’extension .ps1 dans Windows. De quel type de fichier s’agit-il?

- Un script PowerShell

- Une documentation PowerShell

- Une fonction PowerShell

- Une applet de commande PowerShell

10. Quelle est la différence entre un pare-feu et un système de détection d’intrusion sur l’hôte (HIDS)?

- Un HIDS fonctionne comme un IPS, tandis qu’un pare-feu surveille uniquement le trafic.

- Un pare-feu procède à un filtrage des paquets et est donc limité en efficacité, tandis qu’un HIDS bloque les intrusions.

- Un HIDS bloque les intrusions, tandis qu’un pare-feu les filtre.

- Un HIDS surveille les systèmes d’exploitation des ordinateurs hôtes et traite l’activité du système de fichiers. Les pare-feu autorisent ou refusent le trafic entre l’ordinateur et d’autres systèmes.

- Un pare-feu autorise ou refuse le trafic en fonction de règles et un HIDS surveille le trafic réseau.

11. Un utilisateur de PC lance la commande netstat sans aucune option. Quel est le résultat affiché par cette commande?

- Une table de routage locale

- Un rapport de connexion et d’utilisation du réseau

- Une liste de toutes les connexions TCP actives

- Une liste historique des commandes ping qui ont été envoyées avec succès

12. Un spécialiste de la sécurité est invité à donner des conseils sur une mesure de sécurité permettant d’éviter que les hôtes non autorisés accèdent au réseau domestique des employés. Quelle mesure serait la plus efficace?

- Implémenter des systèmes de détection d’intrusion

- Implémenter RAID

- Implémenter un VLAN

- Implémenter un pare-feu

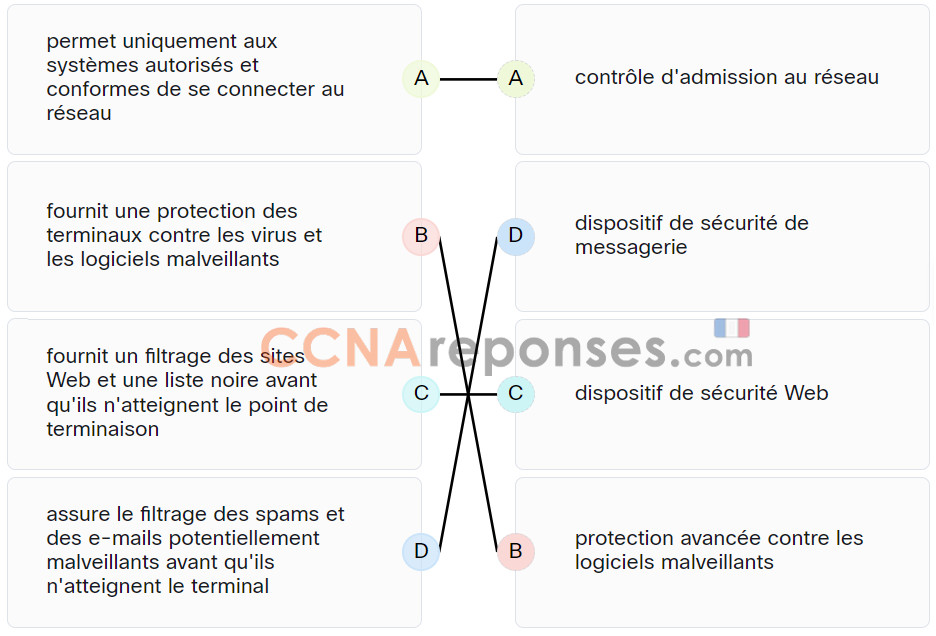

13. Faites correspondre la solution anti-malware basée sur le réseau à la fonction. (Les propositions ne doivent pas être toutes utilisées.)

14. Considérez le résultat de la commande ls -l dans la sortie Linux ci-dessous. Quelles sont les autorisations de fichier attribuées à l’utilisateur des ventes pour le fichier analyst.txt?

ls -l analyst.txt

-rwxrw-r– sales staff 1028 May 28 15:50 analyst.txt

- lecture seule

- lecture, écriture et exécution

- lecture, écriture

- écriture seule

15. Quelle affirmation décrit le terme iptables?

- Une application DHCP sous Windows.

- Un démon DNS sous Linux.

- Une application de pare-feu basée sur des règles sous Linux.

- Un fichier utilisé par un serveur DHCP pour stocker des adresses IP actives.

16. Sur un hôte Windows, quel outil peut être utilisé pour créer et gérer des listes noires et des listes blanches?

- Éditeur de stratégie de groupe

- Gestionnaire des tâches

- Gestion de l’ordinateur

- Utilisateurs et groupes locaux

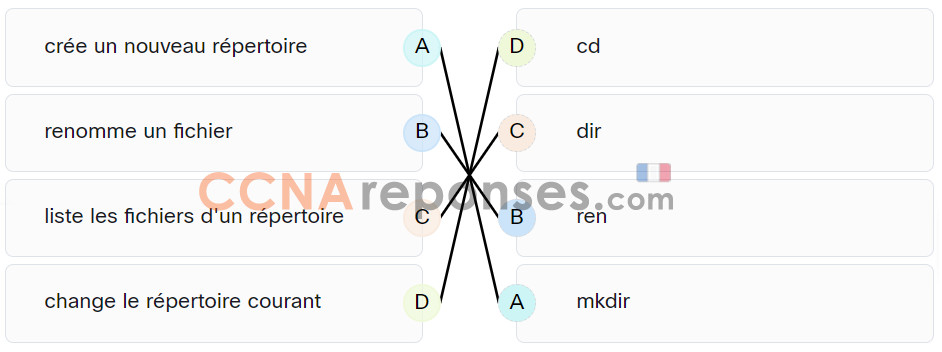

17. Associez la commande Windows à sa description.

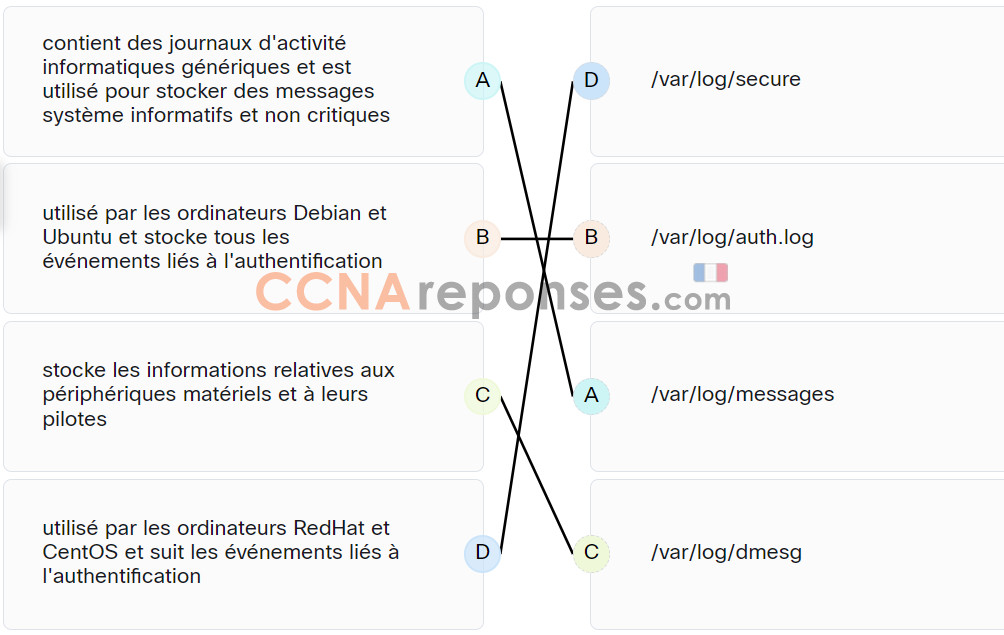

18. Associez les fichiers journaux Linux standards à la fonction appropriée.

19. Quelles sont les trois méthodes qui permettent de garantir la disponibilité du système? (Choisissez trois propositions.)

- maintenance des équipements

- vérification de l’intégrité

- sauvegardes système

- résilience du système

- systèmes d’exploitation à jour

- extincteurs

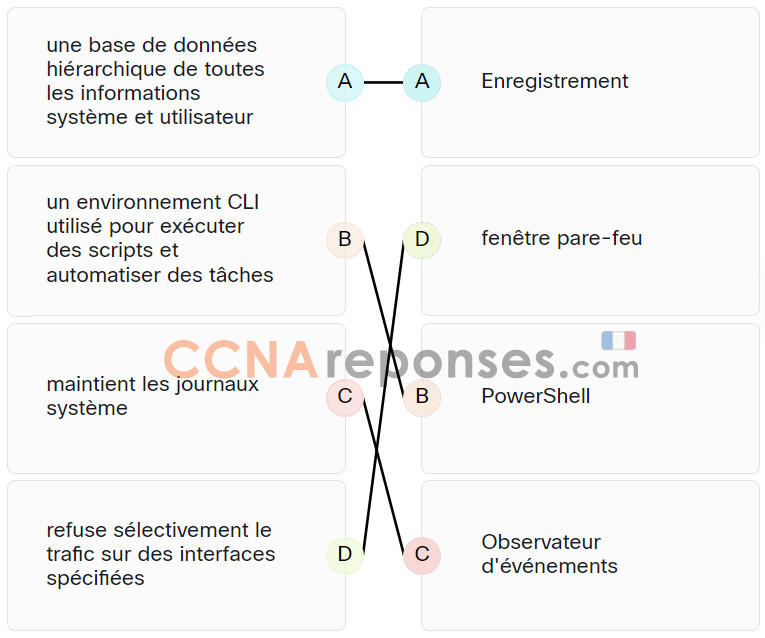

20. Associez l’outil de systeme Windows à sa description. (Les propositions ne doivent pas être toutes utilisées.)

21. Un périphérique client a lancé une requête HTTP sécurisée à destination d’un navigateur web. Quel numéro d’adresse de port réservé est associé à l’adresse de destination?

- 443

- 110

- 80

- 404

22. Quel énoncé décrit Cisco Threat Grid Glovebox?

- Il s’agit d’une application de pare-feu.

- Il s’agit d’un système de détection d’intrusions basé sur l’hôte (HIDS) pour lutter contre les programmes malveillants.

- Il s’agit d’un système de détection/protection contre les intrusions basé sur le réseau.

- Il s’agit d’un produit de sandbox destiné à l’analyse des comportements malveillants.

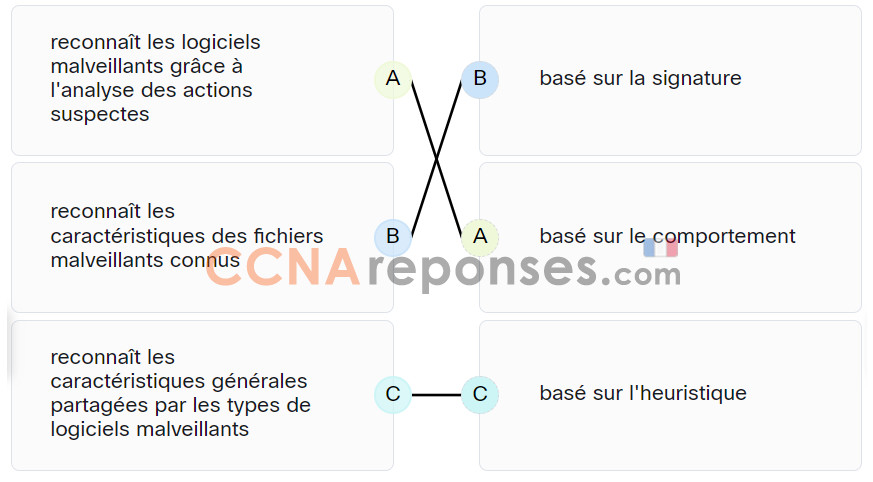

23. Associez la description à l’approche antimalware.

24. Pourquoi Kali Linux est-il souvent choisi pour tester la sécurité réseau d’une entreprise?

- Il peut être utilisé pour tester les faiblesses en utilisant uniquement des logiciels malveillants.

- Il s’agit d’une distribution de sécurité Linux open source qui contient plusieurs outils.

- Il s’agit d’un outil d’analyse du réseau qui hiérarchise les risques de sécurité.

- Il peut être utilisé pour intercepter et journaliser le trafic réseau.

25. Quels sont les trois services de sécurité du contrôle d’accès? (Choisissez trois réponses.)

- Authentification

- Répudiation

- Gestion des comptes

- Accès

- Disponibilité

- Autorisation

26. Pourquoi un administrateur réseau choisirait-il Linux comme système d’exploitation du centre opérationnel de sécurité?

- Il est plus sécurisé que les autres systèmes d’exploitation serveur.

- Davantage d’applications réseau sont créées pour cet environnement.

- L’administrateur bénéficie d’un contrôle accru sur le système d’exploitation.

- Il est plus facile à utiliser que les autres systèmes d’exploitation.

27. Quel terme décrit un ensemble d’outils logiciels permettant d’augmenter le niveau de privilège d’un utilisateur ou de lui accorder l’accès à des parties du logiciel qui lui sont normalement interdites?

- Gestionnaires de packages

- Rootkit

- Compilateur

- Tests de pénétration

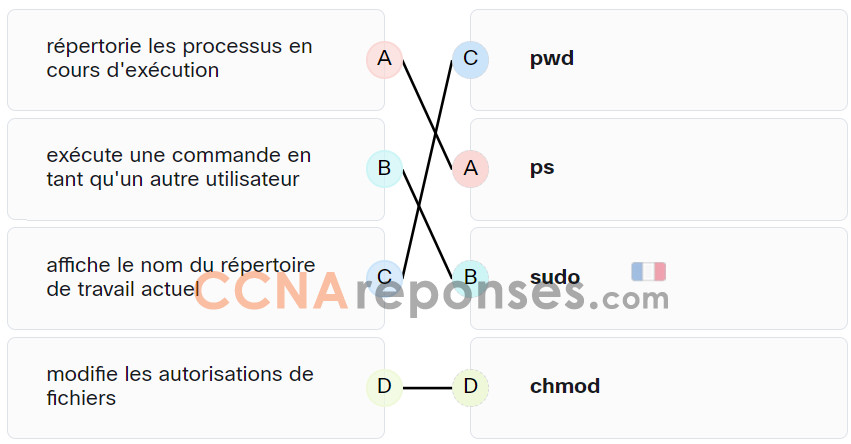

28. Associez La commande Linux à sa fonction. (Les propositions ne doivent pas être toutes utilisées.)

29. Quel énoncé décrit l’approche de détection des intrusions basée sur les stratégies?

- Elle compare les opérations d’un hôte par rapport à des règles de sécurité bien définies.

- Elle compare le comportement d’un hôte à une référence de base afin d’identifier une éventuelle intrusion.

- Elle compare les définitions antimalware à un référentiel central pour déterminer les mises à jour les plus récentes.

- Elle compare les signatures du trafic entrant avec les entrées d’une base de données d’intrusions connues.

30. Quelles sont les deux options des gestionnaires de fenêtres pour Linux? (Choisissez deux réponses.)

- Kali

- Test d’intrusion

- Gnome

- Explorateur de fichiers

- KDE