Examen final du cours sur Notions de base sur les réseaux – avec les réponses

1. Quel est l’inconvénient de déployer un modèle de réseau de client à client?

- Un coût élevé

- Le manque d’administration centralisée

- Les difficultés d’installation

- Le haut niveau de complexité

2. Reportez-vous à l’illustration. Quel terme identifie correctement le type de périphérique inclus dans la zone B?

- intermédiaire

- fin

- source

- transférer

3. Un utilisateur configure un point d’accès sans fil et souhaite empêcher les voisins de découvrir le réseau. Quelle action l’utilisateur doit-il prendre?

- Activer le cryptage WPA.

- Configurer les paramètres DMZ.

- Configurer le serveur DNS

- Désactiver la diffusion SSID

4. Quelles sont les opérations à effectuer pour connecter manuellement un appareil Android ou IOS à un réseau sans fil sécurisé? (Choisissez trois réponses.)

- Définition de l’adresse IP

- Modification de l’adresse MAC

- Saisie du SSID du réseau

- Sélection du type de sécurité

- Saisie d’un mot de passe d’authentification

- Activation du Bluetooth

5. Un touriste se trouve dans une zone rurale et doit se connecter à Internet à partir d’un ordinateur portable. Toutefois, l’ordinateur portable ne dispose que de connexions Wi-Fi et Ethernet. Le touriste est équipé d’un smartphone avec connectivité 3G/4G. Que peut-il faire pour connecter l’ordinateur portable à Internet?

- Utiliser le smartphone pour accéder aux pages web, puis transmettre les pages web à l’ordinateur portable.

- Utiliser le smartphone pour accéder à Internet via une connexion satellite, puis partager cette connexion avec l’ordinateur portable.

- Utiliser un câble Ethernet pour connecter le smartphone à l’ordinateur portable.

- Activer le partage de connexion et créer un point d’accès.

6. Un représentant commercial en déplacement utilise un téléphone portable pour interagir avec son bureau à domicile et ses clients, et effectuer le suivi des échantillons, passer des appels, enregistrer le kilométrage et charger/télécharger des données depuis un hôtel. Quel mode de connectivité Internet doit-il utiliser sur le terminal mobile en raison de son faible coût?

- Cellulaire

- Wi-Fi

- DSL

- Câble

7. Une entreprise envisage d’utiliser un réseau peer-to-peer (P2P) ou client/serveur. Quelles sont trois caractéristiques d’un réseau peer-to-peer? (Choisissez trois propositions.)

- L’extensibilité

- Plus sécurisé

- Des coûts de mise en œuvre moins élevés

- Des périphériques réseau plus performants s’ils servent à la fois de client et de serveur

- Facile à créer

- Pas d’administration centralisée

8. Quelle technologie sans fil permet à un client de se connecter à un terminal de paiement dans le magasin avec un smartphone?

- NFC

- GPS

- Wi-Fi

- Bluetooth

9. Quelle bande RF sans fil les appareils IEEE 802.11b/g utilisent-ils?

- 60 GHz

- 2,4 GHz

- 5 GHz

- 3900 MHz

10. Parmi les propositions suivantes, laquelle décrit l’utilisation d’une technologie de réseau sur courant électrique?

- Un terminal se connecte à un LAN domestique grâce à un adaptateur et à une prise de courant électrique.

- Les points d’accès sans fil utilisent des adaptateurs de courant électrique pour diffuser les données à travers le LAN domestique.

- Un nouveau câblage électrique intelligent est utilisé pour étendre un réseau LAN domestique.

- Un LAN domestique est installé sans utiliser de câblage physique.

11. Une entreprise d’installation de câbles essaie de convaincre un client d’utiliser un câblage en fibre optique au lieu de câbles en cuivre pour un travail particulier. Quel est l’avantage d’utiliser un câblage en fibre optique par rapport à un câblage en cuivre?

- Le coût des connecteurs à fibre optique est inférieur.

- Le câblage en fibre optique est totalement immunisé contre les EMI et les RFI.

- Les compétences d’installation requises pour le câblage à fibres optiques sont moindres.

- Les câbles à fibres optiques transmettent les signaux sans atténuation.

12. Quel processus consiste à placer un format de message à l’intérieur d’un autre format de message?

- codage

- contrôle de flux

- segmentation

- encapsulation

13. Dans le modèle TCP/IP, quelle couche permet de router les messages via un interréseau?

- La couche Internet

- Accès réseau

- Session

- Transport

14. Dans quelle couche du modèle OSI une adresse logique est-elle ajoutée pendant l’encapsulation?

- couche transport

- couche réseau

- couche liaison de données

- couche physique

15. Quels sont les deux critères à prendre en compte pour choisir un support réseau? (Choisissez deux réponses.)

- Les types de données devant être priorisés

- Le nombre d’appareils intermédiaires installés sur le réseau

- L’environnement dans lequel le support sélectionné doit être installé

- La distance sur laquelle le support peut transporter correctement un signal

- Le coût des appareils finaux utilisés sur le réseau

16. Que fait un commutateur Cisco LAN après réception d’une trame entrante dont l’adresse MAC de destination ne figure pas dans la table des adresses MAC?

- Il envoie la trame à l’adresse de la passerelle par défaut.

- Il transmet la trame à tous les ports, sauf au port récepteur de la trame.

- Il utilise le protocole ARP pour convertir le port associé à la trame.

- Il abandonne la trame.

17. Quelle est l’information examinée par un commutateur Ethernet pour créer sa table d’adresses?

- L’adresse IP de destination

- L’adresse MAC d’origine

- Adresse MAC de destination

- L’adresse IP source

18. Quelle technologie de codage des données est utilisée dans les câbles en cuivre?

- modulation de fréquences spécifiques d’ondes électromagnétiques

- impulsions électriques

- impulsions lumineuses

- modulation des rayons lumineux

19. Quelles informations sont ajoutées à la table de commutation à partir des trames entrantes?

- adresse IP de destination et numéro de port entrant

- adresse MAC de destination et numéro de port entrant

- adresse IP source et numéro de port entrant

- adresse MAC source et numéro de port entrant

20. Quel type de modèle de réseau décrit les fonctions qui doivent intervenir sur une couche particulière sans indiquer toutefois comment chaque protocole doit fonctionner?

- Modèle de protocole

- Modèle TCP/IP

- Modèle de référence

- Modèle de conception hiérarchique

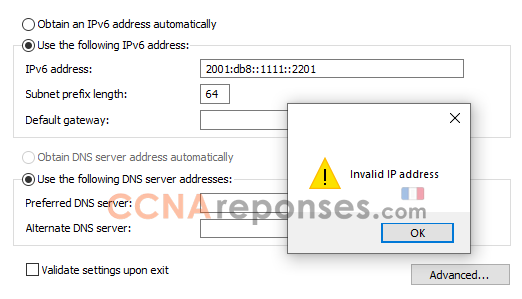

21. Reportez-vous à l’illustration. Un technicien tente de configurer l’adresse IPv6 2001:db8::1111::0200 sur un périphérique. Pourquoi le périphérique renvoie-t-il un message d’erreur indiquant que l’adresse n’est pas valide?

- Le périphérique est déjà configuré avec une adresse IPv4.

- L’adresse est déjà utilisée sur le réseau.

- La notation de l’adresse IPv6 est incorrecte.

- IPv6 n’est pas implémenté sur ce réseau.

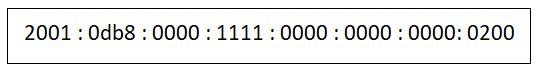

22. Reportez-vous à l’illustration. Combien de bits sont représentés par chaque groupe de quatre valeurs hexadécimales contenues entre les deux points dans une adresse IPv6?

- 8

- 4

- 64

- 32

- 16

23. Combien de bits y a-t-il dans une adresse IPv4?

- 64

- 128

- 32

- 256

24. Lorsqu’un hôte envoie un paquet, comment détermine-t-il si la destination de ce paquet se trouve sur le réseau local ou sur un réseau distant?

- Il interroge le serveur DNS à l’aide de l’adresse IP de destination.

- Il compare les adresses MAC source et destination.

- Il utilise le masque de sous-réseau pour comparer l’adresse IP de la source à celle de la destination.

- Il vérifie si la passerelle par défaut est configurée.

25. Quelles sont les trois adresses publiques valides? (Choisissez trois réponses.)

- 64.104.78.227

- 10.15.250.5

- 192.168.1.245

- 128.107.12.117

- 172.31.1.25

- 198.133.219.17

26. Une université comporte cinq campus. Dans chacun, des téléphones IP ont été installés. Une plage d’adresses IP a été attribuée à chaque campus. Par exemple, l’un des campus dispose d’adresses IP commençant par 10.1.x.x. Un autre a la plage d’adresses 10.2.x.x. L’université a établi la norme suivante: les téléphones IP se voient attribuer des adresses IP avec le nombre 4X dans le troisième octet. Par exemple, sur l’un des campus, les plages d’adresses utilisées avec les téléphones comprennent 10.1.40.x, 10.1.41.x, 10.1.42.x, etc. Quels deux critères ont été utilisés pour créer ce schéma d’adressage IP? (Choisissez deux réponses.)

- Le type de périphérique

- L’emplacement géographique

- La section

- Le modèle d’assistance

- Le type de personnel

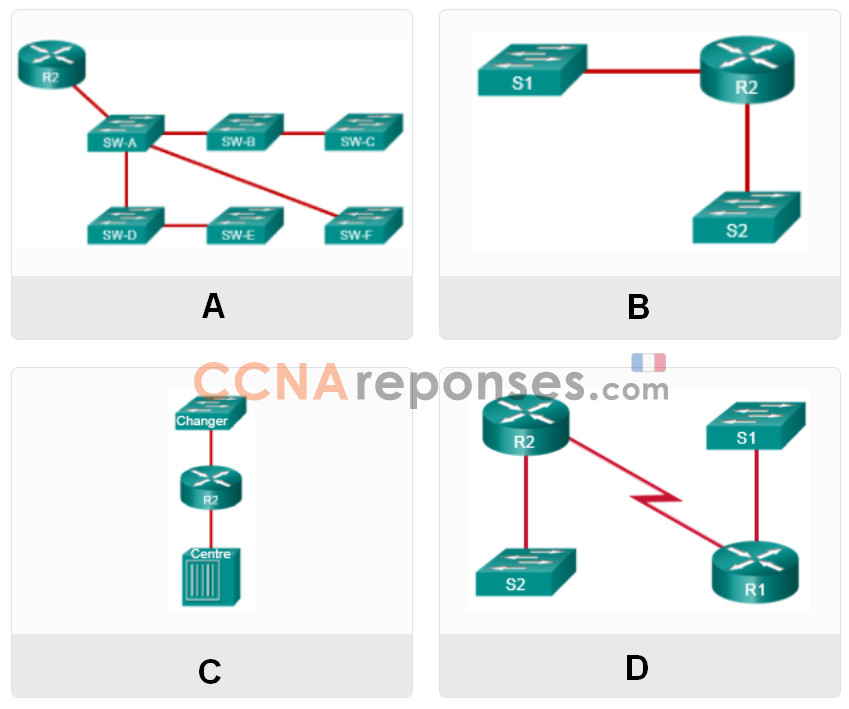

27. Quelle conception de réseau a le moins de domaines de diffusion?

- A

- B

- C

- D

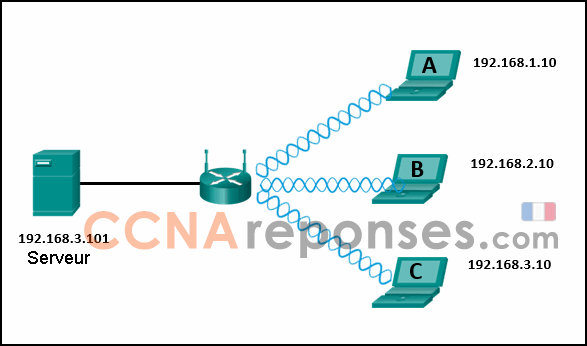

28. Reportez-vous à l’illustration. Si tous les périphériques utilisent le masque de sous-réseau 255.255.255.0, quel ordinateur portable disposerait d’une adresse IP avec le même numéro de réseau que le serveur?

- A

- C

- B

29. Une entreprise utilise des serveurs DHCP pour attribuer dynamiquement des adresses IPv4 aux postes de travail de ses collaborateurs. La durée du bail de l’adresse est de 5 jours. Un collaborateur revient au bureau après une semaine d’absence. Lorsque l’employé démarre le poste de travail, il envoie un message pour obtenir une adresse IP. Quelles adresses de destination des couches 2 et 3 le message contient-il ?

- Adresse MAC du serveur DHCP et 255.255.255.255

- FF-FF-FF-FF-FF-FF et adresse IPv4 du serveur DHCP

- FF-FF-FF-FF-FF-FF and 255.255.255.255

- Les adresses MAC et IPv4 du serveur DHCP

30. Quels sont les trois types de nœuds auxquels il faut attribuer des adresses IP statiques sur un réseau? (Choisissez trois propositions.)

- ordinateurs de bureau

- les tablettes

- imprimantes

- passerelles

- serveurs

- ordinateurs portables

31. Un employé a des problèmes de connectivité. Pourquoi un technicien réseau peut-il essayer d’effectuer un ping sur la passerelle par défaut à partir de l’ordinateur portable employé?

- pour déterminer si l’adresse de l’ordinateur portable est incluse dans le serveur DNS

- pour vérifier qu’une adresse IP a été fournie par le serveur DHCP

- pour vérifier que l’interface SVI du commutateur est configurée correctement

- pour vérifier la connectivité avec le périphérique qui donne accès aux réseaux distants

32. Un utilisateur configure un réseau domestique sans fil. Une adresse globale doit être utilisée dans les traductions NAT pour le trafic passant par le routeur sans fil. Comment cette adresse globale est-elle attribuée?

- Les périphériques hôtes sélectionnent une adresse IP inutilisée sur le LAN pour effectuer un NAT via le routeur sans fil.

- L’administrateur réseau choisit une adresse IP disponible sur le LAN et configure l’adressage global du routeur sans fil.

- L’adresse IP de la passerelle par défaut du périphérique LAN est utilisée comme adresse globale pour les traductions NAT via le routeur sans fil.

- Le routeur sans fil agit comme un client DHCP afin de recevoir l’adressage global du FAI.

33. Un administrateur réseau doit surveiller et gérer un réseau LAN à plusieurs étages. Grâce à une surveillance minutieuse, l’administrateur a remarqué qu’une grande quantité de trafic de diffusion ralentissait le réseau. Quel appareil utiliseriez-vous pour résoudre au mieux ce problème?

- commutateur

- routeur

- hôte

- serveur

34. Un petit cabinet comptable met en place un réseau sans fil pour connecter les terminaux et fournir un accès à Internet. Dans quels scénarios un routeur sans fil effectue-t-il la traduction d’adresses réseau (NAT)? (Choisissez deux propositions.)

- lorsqu’un hôte envoie une tâche d’impression à une imprimante réseau sur le LAN

- lorsqu’un hôte envoie des paquets au FAI afin de demander une augmentation de la vitesse des services Internet

- lorsqu’un hôte envoie des paquets HTTP au routeur sans fil afin de mettre à jour l’adressage réseau du LAN

- lorsqu’un hôte envoie des paquets à un serveur local afin de mettre à jour les paramètres des médias réseau et les listes de lecture de musique

- lorsqu’un hôte envoie des paquets à un site distant appartenant au fabricant du routeur sans fil afin de demander une copie numérique du manuel du périphérique

35. Quel type de route est indiqué par le code C dans une table de routage IPv4 sur un routeur Cisco?

- Route dynamique apprise d’un autre routeur

- Route statique

- Route connectée directement

- Route par défaut

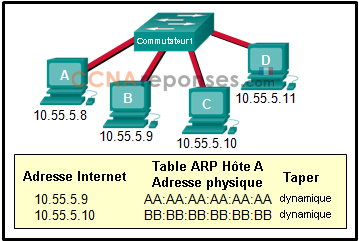

36. Reportez-vous à l’illustration. Un commutateur, avec une configuration par défaut, connecte quatre hôtes. La table ARP pour l’hôte A s’affiche. Que se passe-t-il lorsque l’hôte A veut envoyer un paquet IP à l’hôte D?

- L’hôte A envoie le paquet au commutateur. Le commutateur envoie le paquet à l’hôte D uniquement, qui lui répond à son tour.

- L’hôte A envoie une trame de diffusion sous la forme FF:FF:FF:FF:FF:FF. Les autres hôtes connectés au commutateur reçoivent la diffusion et l’hôte D répond avec son adresse MAC.

- L’hôte A envoie une requête ARP à l’adresse MAC de l’hôte D.

- L’hôte D envoie une requête ARP à l’hôte A.

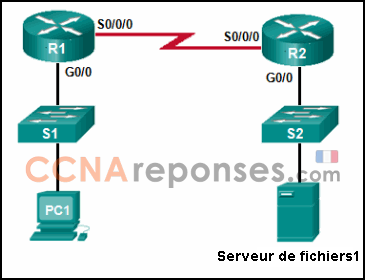

37. Reportez-vous à l’illustration. PC1 tente de se connecter à File_server1 et envoie une requête ARP pour obtenir une adresse MAC de destination. Quelle adresse MAC PC1 recevra-t-il dans la réponse ARP?

- l’adresse MAC de l’interface G0/0 sur R2

- l’adresse MAC de File_server1

- l’adresse MAC de S1

- l’adresse MAC de S2

- l’adresse MAC de l’interface G0/0 sur R1

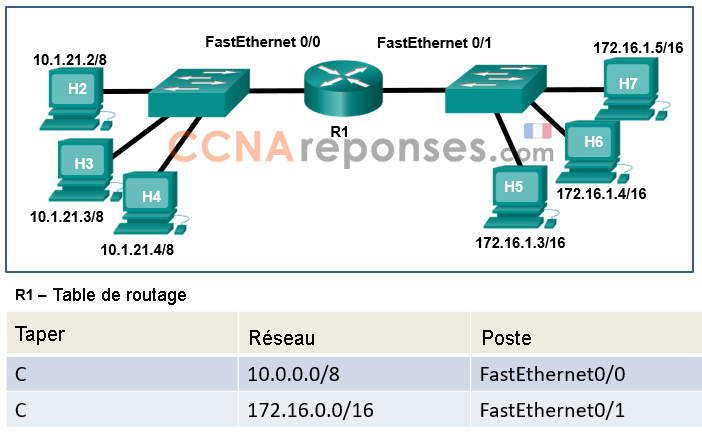

38. Reportez-vous à l’illustration. L’hôte H2 envoie un message de monodiffusion à l’hôte H6. Quelle adresse IP de destination est contenue dans l’en-tête du paquet lorsqu’il atteint l’hôte H6?

- l’adresse IP de l’interface FastEthernet0/1 sur le routeur R1

- l’adresse IP attribuée à la carte réseau sur l’hôte H2

- l’adresse IP de l’interface FastEthernet0/0 sur le routeur R1

- l’adresse IP attribuée à la carte réseau sur l’hôte H6.

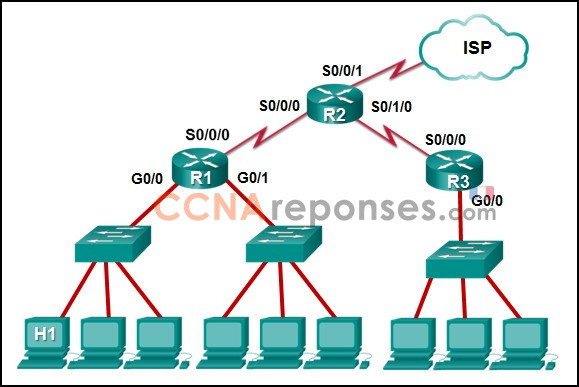

39. Reportez-vous à l’illustration. Quelle interface dont l’adresse IP de périphérique doit être utilisée comme paramètre de passerelle par défaut de l’hôte H1?

- R2: S0/0/1

- R1: S0/0/0

- R1: G0/0

- R2: S0/0/0

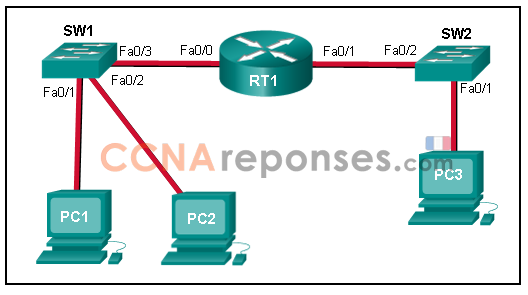

40. Reportez-vous à l’illustration. PC1 émet une requête ARP car il doit envoyer un paquet à PC3. Dans ce scénario, que se passera-t-il ensuite?

- RT1 enverra une réponse ARP avec son adresse MAC Fa0/0.

- RT1 transmet la demande ARP au PC3.

- RT1 enverra une réponse ARP avec son adresse MAC Fa0/1.

- SW1 enverra une réponse ARP avec son adresse MAC Fa0/1.

- RT1 enverra une réponse ARP avec l’adresse MAC du PC3.

41. Ouvrez l’exercice Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quel code s’affiche sur la page web?

- Accélérer

- Configured Right (Configuration correcte)

- Well done (Bravo)

- Correct

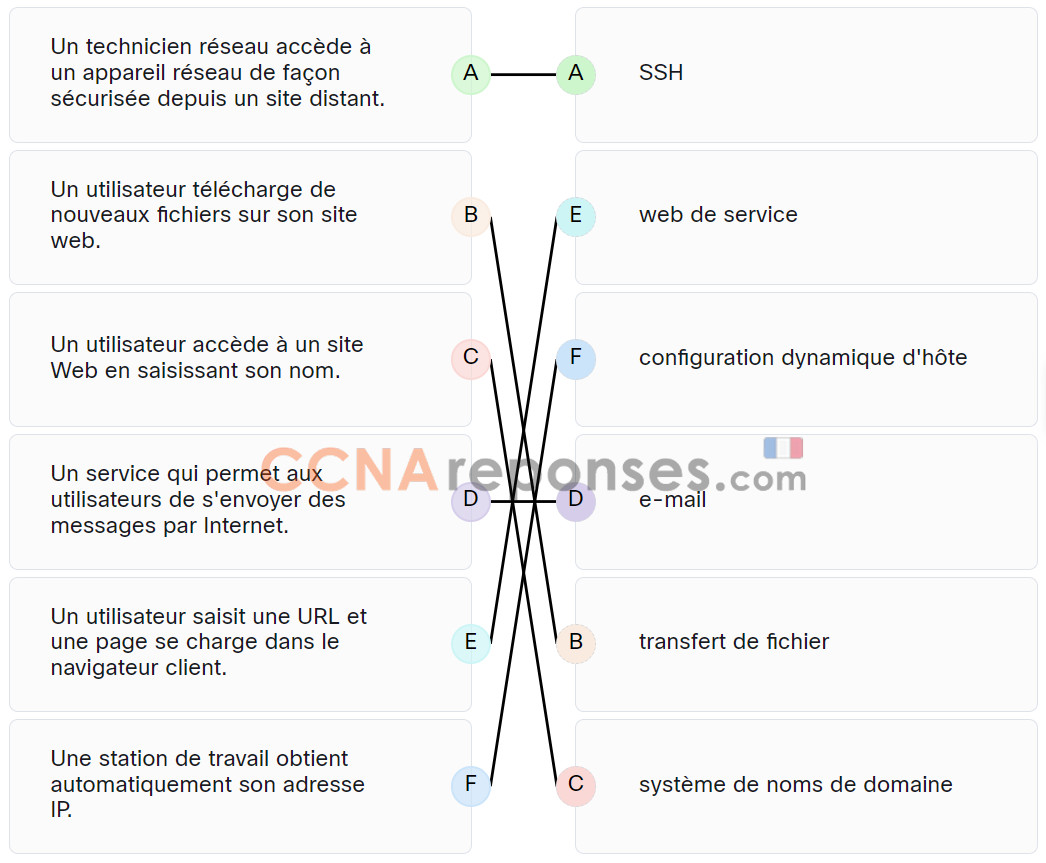

42. Associez la fonction du protocole à sa description dans un contexte où un client réseau visite un site web.

Placez les options dans l’ordre suivant:

| Un utilisateur accède à un site Web en saisissant son nom. | système de noms de domaine |

| Un service qui permet aux utilisateurs de s’envoyer des messages par Internet. | |

| Un utilisateur télécharge de nouveaux fichiers sur son site web. | transfert de fichier |

| Une station de travail obtient automatiquement son adresse IP. | configuration dynamique d’hôte |

| Un utilisateur saisit une URL et une page se charge dans le navigateur client. | web de service |

| Un technicien réseau accède à un appareil réseau de façon sécurisée depuis un site distant. | SSH |

43. Ouvrez l’exercice Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quelle est l’adresse IP de ce serveur?

- 209.165.201.4

- 192.168.10.1

- 209.165.201.3

- 192.168.10.100

44. Un technicien réseau tente d’envoyer une requête ping à www.example.net à partir d’un ordinateur client, mais la requête échoue. L’accès aux lecteurs réseau mappés et à une imprimante partagée fonctionne correctement. Quelles sont les causes probables de ce problème? (Choisissez deux réponses.)

- Le serveur Web cible est en panne.

- Une adresse IP statique a été attribuée à l’ordinateur.

- Le protocole HTTP ne fonctionne pas correctement sur le serveur cible.

- Le nom du groupe de travail ou du domaine Windows configuré sur l’ordinateur est incorrect.

- Le service DNS n’est pas disponible sur le réseau du client.

45. Deux requêtes ping ont été envoyées à partir d’un hôte sur un réseau local. Le premier ping a été envoyé à l’adresse IP de la passerelle par défaut de l’hôte et a échoué. Le deuxième ping a été envoyé à l’adresse IP d’un hôte en dehors du réseau local et a réussi. Quelle est la cause possible de l’échec de la commande ping?

- La pile TCP/IP sur la passerelle par défaut ne fonctionne pas correctement.

- La passerelle par défaut n’est pas opérationnelle.

- Les règles de sécurité sont appliquées au périphérique de passerelle par défaut, l’empêchant de traiter les requêtes ping.

- Le périphérique de la passerelle par défaut est configuré avec une mauvaise adresse IP.

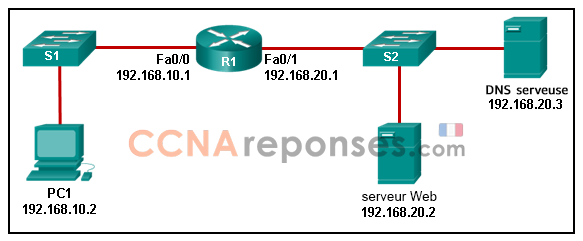

46. Reportez-vous à l’illustration. PC1 doit résoudre le nom d’hôte du serveur Web en une adresse IP à l’aide du DNS. Quelle adresse IP de destination et quel numéro de port de destination PC1 affectera-t-il au paquet de requête DNS?

- 192.168.20.2 port 53

- 192.168.10.1 port 53

- 192.168.20.2 port 80

- 192.168.20.3 port 80

- 192.168.20.3 port 53

47. Quels sont les deux champs d’en-tête TCP utilisés pour confirmer la réception des données? (Choisissez deux réponses.)

- numéro de réception

- somme de contrôle

- préambule

- FCS

- le numéro d’ordre

48. Un technicien dépanne un problème de connectivité réseau. Les requêtes ping vers le routeur sans fil local sont réussies, mais les requêtes ping vers un serveur sur Internet échouent. Quelle commande CLI peut aider le technicien à trouver l’emplacement du problème réseau?

- msconfig

- ipconfig

- ipconfig/renew

- tracert

49. Quelle commande un technicien doit-il utiliser pour afficher les connexions réseau sur un ordinateur hôte?

- tracert

- netstat

- nslookup

- ipconfig

50. Comment les numéros de port sont-ils utilisés dans le processus d’encapsulation TCP/IP?

- Les numéros de port source et de port de destination ne sont pas nécessaires lorsque UDP est le protocole de couche de transport utilisé pour la communication.

- Les numéros de port source et de port de destination sont générés de façon aléatoire.

- Les numéros de port de destination sont attribués automatiquement et ne peuvent pas être modifiés.

- Si plusieurs conversations utilisent le même service se produisent, le numéro de port source est utilisé pour suivre les conversations séparées.

51. Quelles sont les deux méthodes généralement utilisées sur un terminal mobile pour assurer la connectivité Internet? (Choisissez deux réponses.)

- Bluetooth

- Cellulaire

- GPS

- NFC

- Wi-Fi

52. Quel type d’appareil fournit une connexion Internet via l’utilisation d’une prise téléphonique?

- Modem DSL

- Point d’accès Wi-Fi

- Modem câble

- Modem satellite

53. Quel scénario convient au déploiement de câbles à paires torsadées?

- pour connecter un téléviseur à la prise murale à la maison

- pour connecter les centres de données ayant des besoins élevés en bande passante sur de longues distances

- pour connecter des appareils de réseau dans les réseaux dorsaux

- pour connecter des postes de travail PC dans un bureau

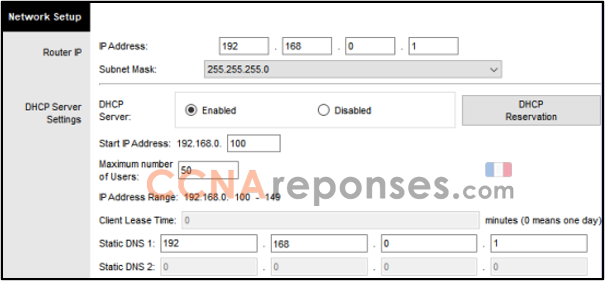

54. Reportez-vous à l’illustration. Un ordinateur portable client que vous venez d’acheter vient de se connecter au réseau local. Le réseau local utilise un routeur sans fil qui fournit un adressage dynamique, comme illustré. Quelle adresse IP l’ordinateur portable utilise-t-il comme adresse de destination lorsqu’il demande une adresse attribuée dynamiquement?

- 192.168.0.1

- 255.255.255.0

- 255.255.255.255

- 192.168.0.100

- 192.168.0.255

55. Dans quel but les adresses IPv4 sont-elles utilisées?

- Une adresse IPv4 est utilisée pour identifier le nombre de réseaux IP disponibles.

- Une adresse IPv4 est utilisée pour identifier de manière unique l’application qui a demandé les informations à partir d’un périphérique distant.

- Une adresse IPv4 est utilisée pour identifier de manière unique un appareil sur un réseau IP.

- Une adresse IPv4 est gravée dans la carte réseau pour identifier un périphérique de manière unique.

56. Quelle série de nombres correspond à une adresse IPv6 valide?

- 12aa::1298:1200::129b

- 1b10::1100::2001::2900::ab11::1102::0000::2900

- 2001:0db8:3c55:0015:1010:0000:abcd:ff13

- 1234:1230::1238::1299:1000::

57. Ouvrez l’exercice Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quelle adresse IP doit être utilisée comme adresse de passerelle par défaut sur PC0?

- 192.168.2.5

- 192.168.1.1

- 192.168.1.2

- 192.168.2.10

58. Lorsque des signaux vocaux analogiques sont convertis pour être utilisés sur un réseau informatique, dans quel format sont-ils encapsulés?

- Les paquets IP

- Segments

- Bit

- Trames

59. Deux couches du modèle OSI ont les mêmes fonctionnalités que deux autres couches du modèle TCP/IP? Lesquelles?(Choisissez deux réponses.)

- physique

- session

- transport

- liaison de données

- du réseau

60. Quelle est la plus courte représentation valide de l’adresse IPv6 2001:0DB8:0000:1470:0000:0000:0000:0200?

- 2001:0DB8:0:147::02

- 2001:DB8:0:1470::200

- 2001:DB8::1470::200

- 2001:0DB8::1470:0:0:0:2

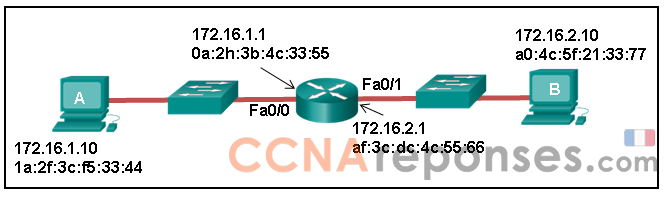

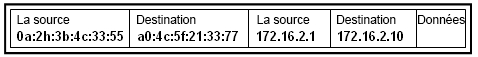

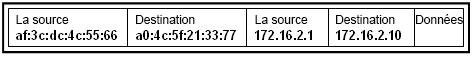

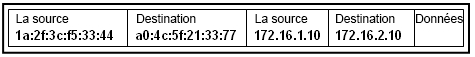

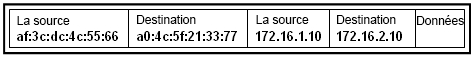

61. Reportez-vous à l’illustration. L’hôte A envoie un paquet de données à l’hôte B. Quelles sont les informations d’adressage du paquet de données lorsqu’il atteint l’hôte B?

A.

B.

B.

C.

D.

- A

- B

- C

- D

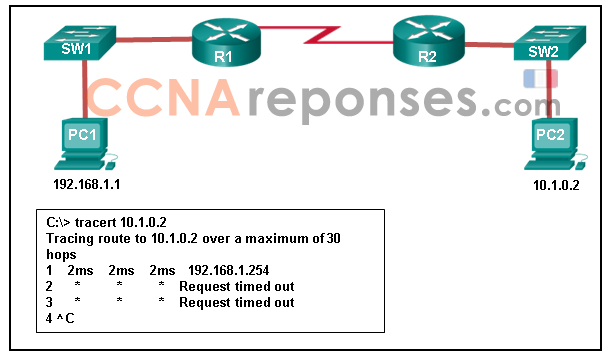

62. Reportez-vous à l’illustration. Un administrateur essaie de dépanner la connectivité entre PC1 et PC2 et utilise la commande tracert à partir de PC1 pour le faire. En fonction du résultat affiché , par où l’administrateur doit-il commencer le dépannage?

- SW2

- R2

- Commutateur1

- R1

- PC2