1. Quels sont les deux forums disponibles sur la communauté des développeurs Cisco ? (Choisissez deux propositions.)

- Support aux développeurs

- Automatisation des développeurs

- Sécurité des développeurs

- Codage développeur

- Mise en réseau des développeurs

2. Quelle ressource DevNet utiliserait-il pour apprendre à faire des requêtes d’API REST ?

- Ateliers d’apprentissage DevNet

- DevNet Sandbox

- Support de DevNet

- Échange de code

3. Quelle option payante d’assistance aux développeurs Cisco DevNet offre un délai de réponse d’un jour de travail ?

- base de connaissances

- discuter avec DevNet

- ticket basé sur le cas

- forum de la communauté

4. Quels sont les deux types de sandbox DevNet ? (Choisissez deux propositions.)

- usage interne uniquement

- permanente

- attribué

- réservé

- exclusive

5. Lorsque vous travaillez à la fois avec un environnement de production en direct et du code de test dans un sandbox de développeur partagé, quelles sont deux règles importantes à suivre ? (Choisissez deux propositions.)

- N’utilisez jamais de jetons personnels dans le bac à sable, mais utilisez plutôt un jeton personnalisé pour le développement.

- Ne jamais demander de l’aide ou partager de l’information dans un environnement communautaire ou public.

- N’utilisez jamais de jetons ou d’informations d’identification publiés publiquement dans un environnement de production.

- Ne fournissez jamais de renseignements d’identification dans des environnements communautaires ou publics.

- N’utilisez jamais un jeton personnalisé dans le sandbox, mais utilisez plutôt des jetons personnels qui existent actuellement.

6. Comment YAML maintient-il la hiérarchie de la structure des données ?

- indentation

- parenthèses

- accolades

- crochets

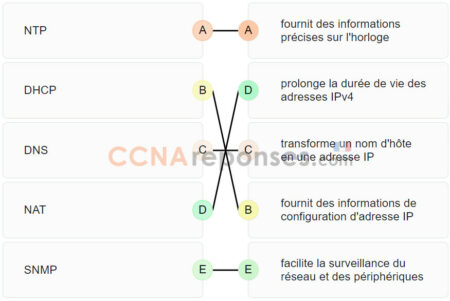

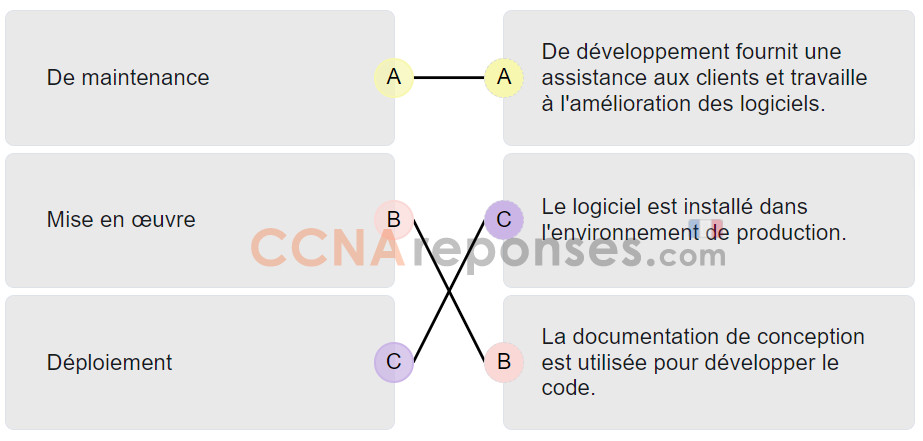

7. Faites correspondre la phase du SDLC avec sa description.

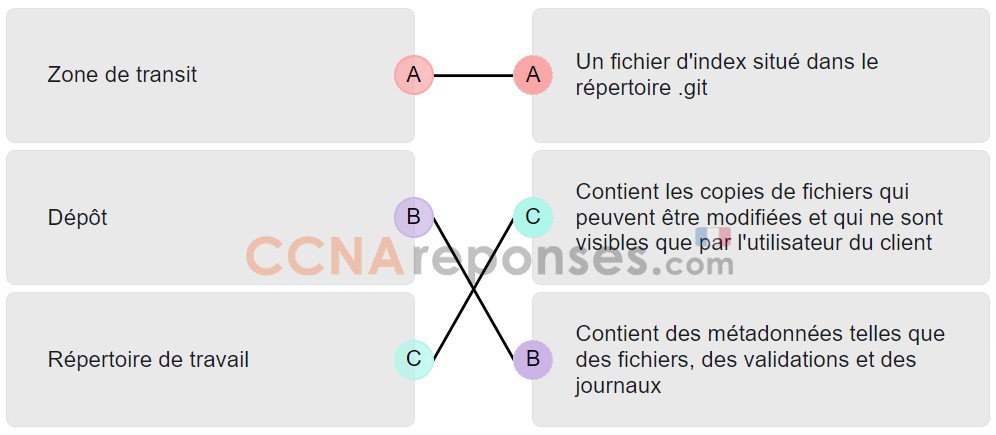

8. Faites correspondre le stage Git avec une description.

9. Quelle phase SDLC se termine par un logiciel de haute qualité, sans bogue, prêt à être produit ?

- conception

- tester

- déploiement

- mise en œuvre

10. Quelle commande Git est utilisée pour obtenir une copie initiale sur un dépôt Git existant pour la première fois ?

- git add

- git copy

- git clone

- git repo

11. Une organisation utilise la méthodologie Waterfall pour un projet de développement de logiciel. Dans quel ordre les phases SDLC sont-elles terminées lors de l’utilisation de cette méthode ?

- exigences et analyse, conception, mise en œuvre, essais, déploiement, maintenance

- exigences et analyse, conception, mise en œuvre, déploiement, essais, maintenance

- les exigences et l’analyse, la conception, le déploiement, les tests, la mise en œuvre, la maintenance

- les exigences et l’analyse, la conception, les tests, la mise en œuvre, le déploiement, la maintenance

12. Quelle est la caractéristique opérationnelle du système de contrôle de version local ?

- Il permet à plusieurs personnes de modifier une copie de travail d’un fichier en même temps.

- Il verrouille un fichier une fois qu’il est extrait par un utilisateur pour empêcher la modification par d’autres.

- Il envoie une copie de travail d’un fichier dans un référentiel principal après que des personnes ont apporté des modifications.

- Il stocke un delta de deux versions d’un fichier par opposition au fichier lui-même.

13. Un étudiant apprend Python en utilisant le mode Interactive Interpreter. L’étudiant émet les commandes suivantes :

>>> class Url(): ... def __init__(self, host, prot): ... self.host = host ... self.prot = prot ... self.url = self.prot + "://" + self.host ... >>>

Quel type de structure Python est créé ?

- une classe

- une fonction

- une méthode

- un module

14. Quelle commande terminal peut être utilisée pour imprimer le numéro de version Python installé sur un système ?

- python -h

- python -V

- quel python

- python -i

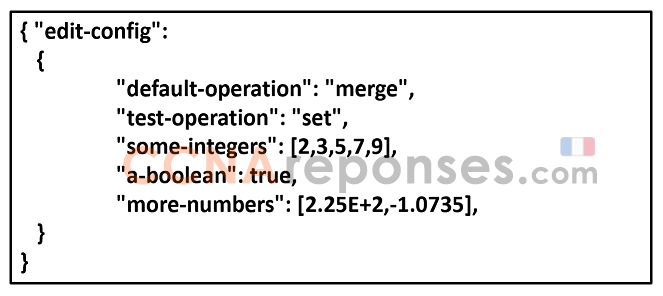

15. Reportez-vous à l’illustration. Quel format de message est utilisé ?

- YAML

- XML

- HTML

- JSON

16. Dans quelle phase du processus SDLC l’équipe de développement du produit recueille-t-elle les commentaires du client potentiel sur les fonctionnalités souhaitées pour le nouveau logiciel ?

- mise en œuvre

- exigences et analyse

- conception

- déploiement

17. Quels trois mécanismes d’authentification sont utilisés dans les API REST ? (Choisissez trois propositions.)

- Authentification ouverte

- L’authentification au porteur

- OAuth

- Clé API

- L’authentification de base

- SSO

18. Un client utilise une clé API pour authentifier et accéder aux ressources d’un site Web via une API REST. La chaîne dans la requête API est GET http://example.com:8080/v1/books?API_KEY=<key>. Quel composant dans la requête API est utilisé pour fournir cette chaîne ?

- chaîne de requête (query string)

- données du corps (body data)

- cookie

- en-tête (header)

19. Quelles sont les trois caractéristiques associées à l’architecture SOAP ? (Choisissez trois propositions.)

- système en couches

- indépendante

- extensible

- neutre

- interface uniforme

- sans état

20. Un opérateur réseau teste une application de gestion réseau qui utilise l’API REST pour communiquer avec les périphériques réseau. L’opérateur a reçu un code de réponse HTTP 403 lors d’une étape de test. Qu’est-ce que ce code de réponse indique ?

- Le client ne s’est pas authentifié pour accéder au site ou à l’appel API.

- La page à l’emplacement de l’URL HTTP n’existe pas ou est masquée.

- L’accès n’est pas accordé en fonction des informations d’identification fournies.

- La demande a échoué en raison d’un problème côté client.

21. Reportez-vous à l’illustration. Un étudiant apprend l’automatisation du réseau avec Python et REST API. L’étudiant construit un petit script Python pour obtenir des informations à partir d’un périphérique réseau local. L’appareil est un sandbox situé dans le laboratoire du collège et il utilise un certificat SSL auto-signé. Quel paramètre est nécessaire dans le code Python (à la place du point d’interrogation) pour ignorer la vérification SSL?

- vérifier = YES

- verify = NO

- verify = True

- verify = False

22. Quelles sont les deux fonctionnalités des API REST ? (Choisissez deux propositions.)

- Ils communiquent via HTTP.

- Ils suivent les principes de transfert représentationnel de l’État.

- Les demandes contiennent toujours des données.

- Ils maintiennent les états de session dans les communications.

- Les réponses sont toujours au format JSON.

23. Quels sont les deux avantages de l’utilisation d’une limite de taux d’API ? (Choisissez deux propositions.)

- Il protège contre une attaque DoS.

- Il offre une meilleure qualité de service et de temps de réponse.

- Il prend en charge le passage de jetons afin que chaque client reçoive un tour.

- Il permet de traiter les demandes d’une manière hiérarchisée.

- Il réduit la quantité de frais généraux au sein de la requête API.

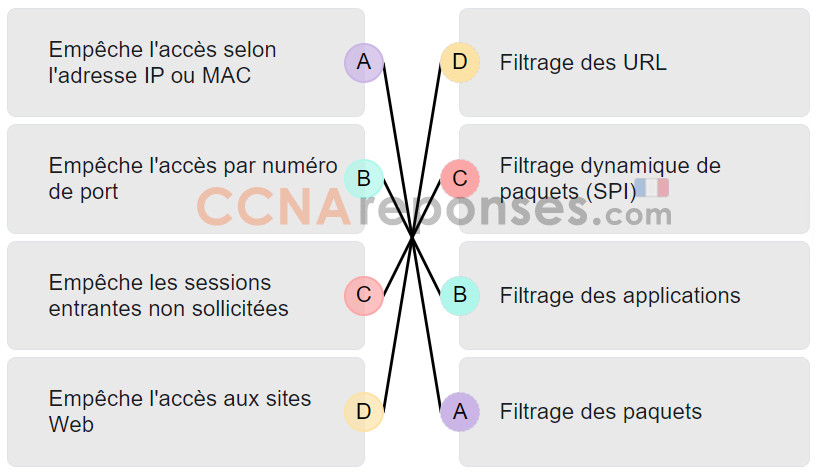

24. Faire correspondre la fonction du pare-feu au type de protection contre les menaces qu’il fournit au réseau.

25. Faites correspondre la description à la couche correspondante du modèle OSI.

26. Quel protocole automatise l’attribution des adresses IP sur un réseau, et quel numéro de port utilise-t-il ? (Choisissez deux réponses.)

- 80

- 67

- 53

- DHCP

- Protocole SMB

- DNS

27. Quelles propositions sont correctes si le NTP maître configuré sur un réseau ne peut atteindre aucune horloge avec un numéro de strate inférieur ? (Choisissez deux réponses.)

- Le NTP maître demandera à être synchronisé au numéro de strate configuré.

- D’autres systèmes seront prêts à se synchroniser au système maître en utilisant le protocole NTP.

- Un serveur NTP avec un numéro de strate plus élevé deviendra le serveur maître.

- Le NTP maître correspondra à l’horloge avec le numéro de strate 1.

- Le NTP maître réduira son numéro de strate.

28. Associez les adresses IPv6 aux types d’adresse IPv6 correspondants.

29. Quel est le caractère d’un NIC qui le mettrait au niveau de la couche de liaison de données du modèle OSI ?

- Adresse IP

- Port RJ-45

- Adresse MAC

- La pile de protocoles TCP/IP

- Raccordez le câble Ethernet.

30. Quel champ d’une trame Ethernet 802.1Q est utilisé par les commutateurs pour identifier l’appartenance VLAN à la trame ?

- FCS

- Préambule

- Balise

- Données

31. Quelles sont les parties d’une adresse de monodiffusion globale IPv6 ? (Choisissez trois réponses.)

- Un ID d’interface qui est utilisé pour identifier l’hôte local sur le réseau

- Un ID de sous-réseau qui est utilisé pour identifier des réseaux au sein du site local de l’entreprise

- Un préfixe de routage global qui est utilisé pour identifier la partie de l’adresse réseau fournie par un administrateur local

- Un ID d’interface qui est utilisé pour identifier le réseau local pour un hôte particulier

- Un préfixe de routage global qui est utilisé pour identifier la partie réseau de l’adresse qui a été fournie par un FAI

32. Quelles sont les trois façons d’atténuer les menaces d’injection SQL ? (Choisissez trois propositions.)

- pare-feu de base de données

- les pare-feux apatrides filtrant les paquets

- procédures stockées configurées avec les droits « db_owner » définis par défaut

- validation des entrées de liste blanche

- requêtes de base de données paramétrées

- requêtes dynamiques

33. Un ingénieur réseau est en train de configurer un travail Jenkins et de terminer avec le script suivant afin de déclencher la construction :

node {

stage('Preparation') {

catchError(buildResult: 'SUCCESS') {

sh 'docker stop samplerunning'

sh 'docker rm samplerunning'

}

}

stage('Build') {

build 'BuildAppJob'

}

stage('Results') {

build 'TestAppJob'

}

}

Après avoir sauvé le travail, que devrait faire l’ingénieur ensuite ?

- Exécutez le travail.

- Testez le script dans Docker.

- Ouvrez l’option Modifications récentes pour vérifier les résultats du travail.

- Exécutez manuellement le conteneur samplerunning.

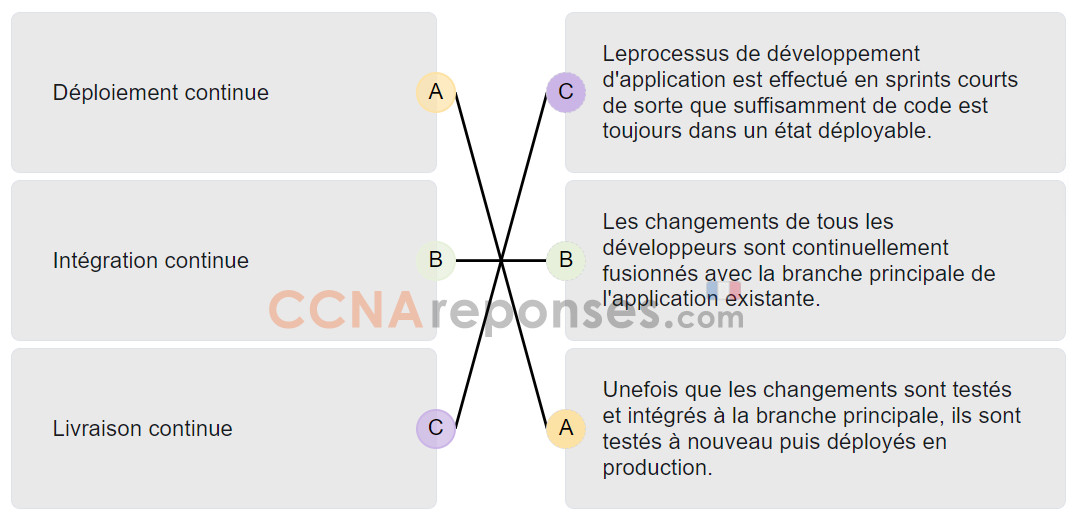

34. Faites correspondre la philosophie de développement de logiciels CI/CD avec une description.

35. Quels sont les trois outils utilisés par les développeurs pour analyser le code pour vérifier les problèmes de sécurité connus ? (Choisissez trois propositions.)

- VIRL

- Bandit

- Brakeman

- Docker

- VisualCodeGrepper

- Viptela

36. Un ingénieur réseau travaille sur un script bash afin d’automatiser certaines tâches banales dont le département a besoin. Pourquoi l’ingénieur ajouterait un she-bang (#!) en haut du script comme indiqué:

#!/bin/bash

- Les commandes du fichier script doivent avoir la sortie stockée dans le répertoire /bin/bash.

- Le fichier de script comporte des commandes spécifiques qui sont précédées du point d’exclamation (!) et ne doit pas être exécuté.

- Le fichier de script comporte des commandes spécifiques qui sont précédées du signe dièse (#) et ne doivent pas être exécutées.

- Le fichier de script comporte des commandes qui doivent être exécutées dans le shell bash.

37. Quel est le but d’ajouter du sel au processus de hachage de mot de passe ?

- pour rendre les mots de passe hachés déterministes

- pour augmenter la longueur d’un mot de passe

- pour réduire la complexité des mots de passe

- pour créer un hachage unique pour chaque mot de passe

38. Une entreprise de fabrication internationale met en place une infrastructure industrielle d’usine de l’Internet des objets. La conception exige que les ressources informatiques soient situées le plus près possible de l’utilisateur. Quel modèle de cloud est adapté à cette situation ?

- public

- privé

- hybride

- périphérie

39. Quels sont les deux processus qui peuvent être utilisés pour exécuter des scripts distants en toute sécurité ? (Choisissez deux propositions.)

- stocker des scripts sur un serveur web, se connecter à la machine distante et récupérer les scripts à l’aide de wget via HTTP

- accéder à la commande rexec intégrée dans Bash, cibler l’adresse IP de la machine distante et exécuter la commande Bash

- stocker les scripts localement, les transmettre à une machine cible avec scp, se connecter à la machine distante via ssh et exécuter les scripts

- acheminer des scripts vers une machine distante à l’aide de cat | telnet et les exécuter en séquence avec d’autres commandes, capturant et renvoyant les résultats à un terminal local

- stocker des scripts dans un dépôt Git, installer git sur la machine distante, cloner le repo, extraire une branche et exécuter les scripts

40. Qu’est-ce qu’un exemple de SLI ?

- Toutes les applications fournies offriront une expérience suffisante à la base d’utilisateurs.

- 95 % des demandes seront traitées dans un délai de 75 millisecondes.

- La disponibilité de 100% sera maintenue pour tous les services fournis.

- Tous les services fournis incluent l’intégrité et la sécurité des données et sont conformes aux réglementations locales concernant l’emplacement et la façon dont les données sont stockées.

41. Quel est le composant requis par Puppet et Chef pour être exécuté sur les hôtes ?

- des agents qui interrogent un serveur pour déterminer leur état souhaité, puis convergent vers celui-ci

- des certificats pour l’authentification et le cryptage

- tâches cron qui accèdent à un serveur pour randomiser les temps d’accès afin d’éviter la surcharge du serveur

- IPtables qui activent le tunneling masqué

42. Quel composant d’une infrastructure définie par logiciel fournit des ressources infonuagiques disponibles en quelques heures ou minutes après avoir besoin d’elles ?

- répétabilité

- abstraction de plateforme

- observabilité

- self-service

43. Quels sont les deux avantages de l’automatisation pour l’infrastructure informatique ? (Choisissez deux propositions.)

- mise en œuvre accrue de composants spécifiques de compagnons

- réduction des demandes d’approvisionnement des utilisateurs pour l’infrastructure à la demande

- réduction des risques tout en travaillant à grande échelle

- augmentation de la vitesse dans le déploiement des technologies et des produits

- réduction des besoins en personnel informatique et en personnel des opérations

44. Un utilisateur travaille sur Ansible sur le NMS local pour gérer les périphériques réseau distants. L’utilisateur émet la commande ansible webservers -m ping pour tester la communication. Quel est le paramètre ping dans la commande ?

- une méthode

- une classe

- un module

- une fonction

45. Un ingénieur apprend comment activer l’accès à l’API RESTful pour le tableau de bord Cisco Meraki. Quelle est la première étape à franchir pour utiliser les appels d’API avec le service d’infrastructure réseau gérée par le cloud d’entreprise Meraki ?

- Une requête GET doit être créée et inclure des paramètres d’en-tête, y compris les informations d’identification d’authentification et l’URL de l’API Meraki.

- L’API de tableau de bord Meraki doit d’abord être activée sous Organisations > Paramètres dans l’interface graphique.

- Chaque organisation gérée dans le cloud doit spécifier l’accès aux API et permettre à l’administrateur Meraki Dashboard d’utiliser des API spécifiques au site.

- L’ingénieur doit d’abord générer une clé API en accédant à la page Mon profil dans l’interface graphique.

46. Quel langage de modélisation est le plus couramment utilisé pour la modélisation des données ?

- YAML

- Python

- SQL

- YANG

47. À quoi l’API REST Intersight permet à un développeur d’applications d’accéder ?

- Management Information Model

- JavaScript Object Notation

- Universal Resource Locator

- IETF Interface

48. Quelles sont les trois plates-formes sur lesquelles le Firepower Management Center peut s’exécuter dans l’architecture globale d’une grande entreprise ? (Choisissez trois propositions.)

- sur Amazon Web Services (AWS)

- sur VMWare VSphere

- sur une large gamme d’appareils Cisco

- dans le Centre d’opérations sécurisées (SOC)

- sur chaque routeur

- dans une zone de disponibilité

49. Un étudiant de la classe DevNet apprend les SDK et les API. Quelle est la différence entre une API et un SDK ?

- Une API est un outil de développement logiciel pour le développement d’applications, alors qu’un SDK est un ensemble de protocoles pour la création de logiciels d’application.

- Une API est une boîte à outils qui contient plusieurs SDK, tandis que chaque SDK permet la création de logiciels pour une plate-forme matérielle spécifique.

- Une API est essentiellement un ensemble documenté d’URI, alors qu’un SDK est un paquet intégré avec des exemples de code et des bibliothèques.

- Une API contient les composants qui ont été créés dans un but spécifique, alors qu’un SDK est généralement une interface pour un service.

50. Quels sont les deux types d’API pris en charge par Cisco Finesse ? (Choisissez deux propositions.)

- AXL

- SOAP

- Python SDK

- REST

- JavaScript