Examen final du cours DevNet Associate 1.0 réponses Français (French)

1. Quel logiciel est responsable de la création et de la gestion des machines virtuelles, y compris l’allocation des ressources système à chaque machine virtuelle selon les besoins ?

- Hyperviseur

- Superviseur

- Système d’exploitation hôte / OS hôte

- Système d’exploitation hôte / OS hôte

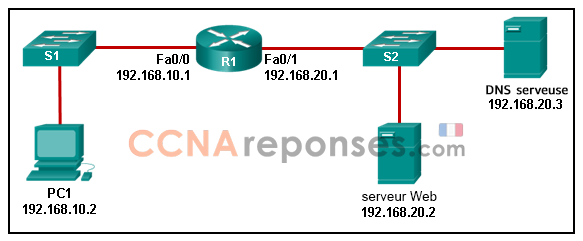

2. Reportez-vous à l’illustration. PC1 doit résoudre le nom d’hôte du serveur Web en une adresse IP à l’aide du DNS. Quelle adresse IP de destination et quel numéro de port de destination PC1 affectera-t-il au paquet de requête DNS?

- 192.168.20.2 port 53

- 192.168.10.1 port 53

- 192.168.20.2 port 80

- 192.168.20.3 port 80

- 192.168.20.3 port 53

3. Un réseau comporte plusieurs VLAN répartis entre plusieurs commutateurs. Que se passe-t-il lorsqu’un périphérique sur le VLAN 20 envoie une trame Ethernet de diffusion ?

- Tous les périphériques de tous les VLAN voient la trame.

- Les périphériques du VLAN 20 et le VLAN de gestion voient la trame.

- Seuls les périphériques du VLAN 20 voient la trame.

- Seuls les périphériques connectés au commutateur local voient la trame.

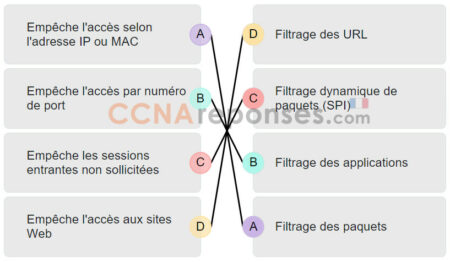

4. Quelle affirmation décrit un pare-feu dynamique ?

- Il peut uniquement filtrer les paquets selon des renseignements limités des Couches 3 et 4.

- Il peut uniquement filtrer les paquets selon les renseignements au niveau des Couches 3, 4, 5 et 7 du modèle OSI de référence.

- Il peut étendre le nombre d’adresses IP disponibles et peut masquer la conception d’adressage réseau.

- Il peut déterminer si la connexion se base au niveau du démarrage, du transfert de données ou de la phase finale.

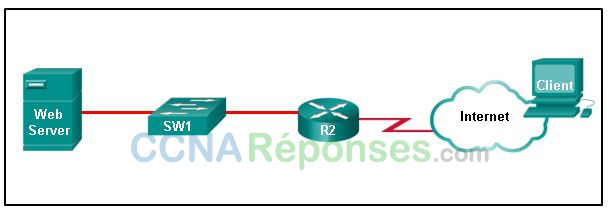

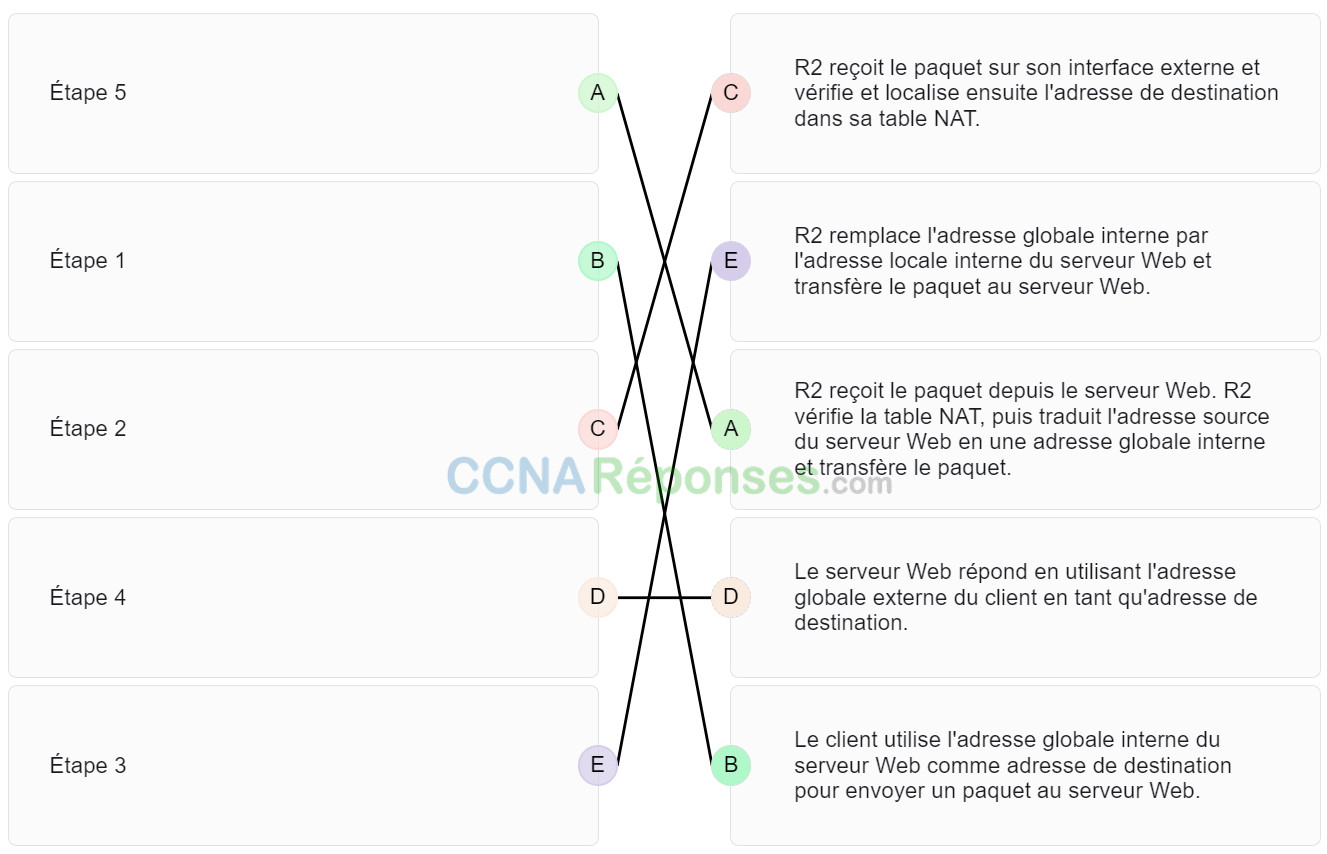

5. Reportez-vous à l’illustration. Le routeur R2 est configuré avec la NAT statique. Placez les étapes dans l’ordre où elles se produisent lorsque le client accède au serveur Web via le routeur. (Les options ne sont pas toutes utilisées.)

| Étape 1 | Le client utilise l’adresse globale interne du serveur Web comme adresse de destination pour envoyer un paquet au serveur Web. |

| Étape 2 | R2 reçoit le paquet sur son interface externe et vérifie et localise ensuite l’adresse de destination dans sa table NAT. |

| Étape 3 | R2 remplace l’adresse globale interne par l’adresse locale interne du serveur Web et transfère le paquet au serveur Web. |

| Étape 4 | Le serveur Web répond en utilisant l’adresse globale externe du client en tant qu’adresse de destination. |

| Étape 5 | R2 reçoit le paquet depuis le serveur Web. R2 vérifie la table NAT, puis traduit l’adresse source du serveur Web en une adresse globale interne et transfère le paquet. |

6. Un administrateur réseau peut envoyer une requête ping au serveur sur www.cisco.com, mais ne parvient pas à envoyer de requête ping au serveur Web de la société situé chez le FAI, dans une autre ville. Quel(le) outil ou commande permettrait d’identifier le routeur spécifique sur lequel le paquet a été perdu ou retardé ?

- ipconfig

- netstat

- telnet

- traceroute

7. Qu’est-ce qu’une contrainte architecturale à laquelle un véritable service Web API RESTful doit adhérer ?

- Il fonctionne comme un service cloud.

- Il fonctionne d’une manière apatride.

- Il utilise HTTPS pour transporter des données.

- Il doit fonctionner avec un serveur DNS.

8. Qu’est-ce qu’une contrainte architecturale à laquelle un véritable service Web API RESTful doit adhérer ?

- Il permet la mise en cache des ressources.

- Il fonctionne comme un service cloud.

- Il devrait être derrière un pare-feu.

- Il doit prendre en charge XML-RPC et JSON-RPC.

9. Quelle commande peut être utilisée sur les hôtes Linux et MAC pour obtenir des informations sur l’adressage IP ?

- ipconfig

- ifconfig

- networksetup -getinfo

- ip address

10. Une société pharmaceutique souhaite sous-traiter les services d’un fournisseur de cloud pour stocker les données des employés et les applications spécifiques de l’entreprise avec une sécurité d’accès stricte. Quel type de cloud serait le plus approprié pour ce scénario ?

- cloud public

- cloud privé

- cloud hybride

- cloud communautaire

11. Quelles sont les deux fonctions HTTP qui correspondent à la fonction UPDATE dans CRUD ? (Choisissez deux propositions.)

- GET

- PUT

- POST

- PATCH

- DELETE

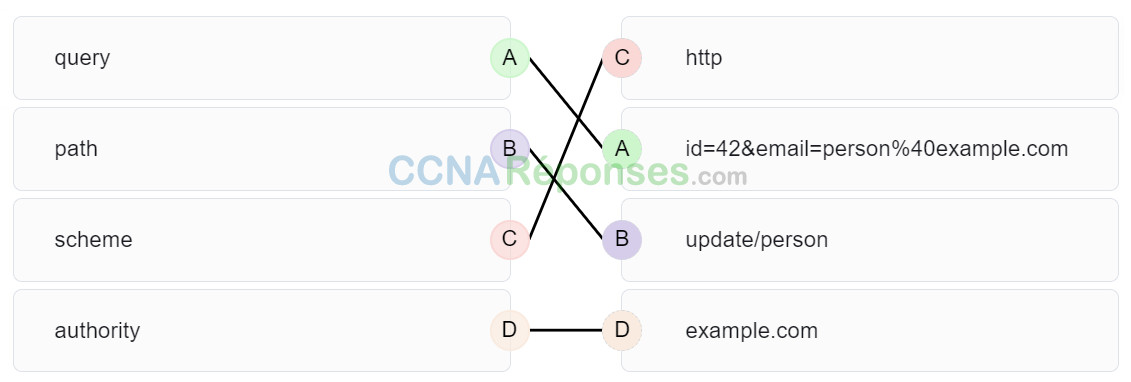

12. Faites correspondre le terme à la requête RESTAPI http://example.com/update/person?id=42&email=person%40example.com.

| authority | example.com |

| scheme | http |

| query | id=42&email=person%40example.com |

| path | update/person |

13. Quelle catégorie de code d’état HTTP est utilisée dans la réponse pour indiquer qu’une requête d’API REST contient une erreur du côté client ?

- 1xx

- 2xx

- 3xx

- 4xx

- 5xx

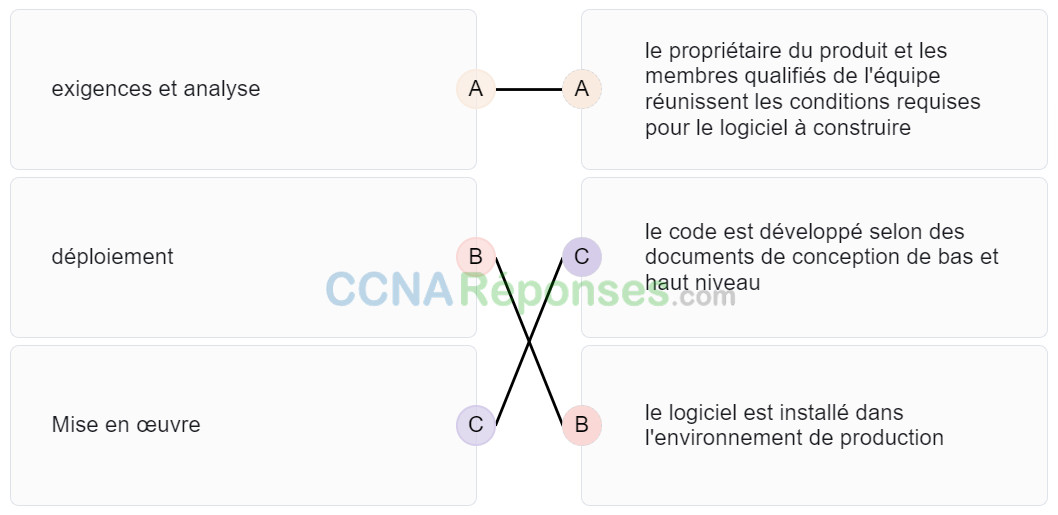

14. Faites correspondre la phase du SDLC avec sa description.

| déploiement | le logiciel est installé dans l’environnement de production |

| Mise en œuvre | le code est développé selon des documents de conception de bas et haut niveau |

| exigences et analyse | le propriétaire du produit et les membres qualifiés de l’équipe réunissent les conditions requises pour le logiciel à construire |

15. Quelle commande est utilisée pour créer un nouveau dépôt Git ?

- git init

- clone git

- git ajouter

- git commit

16. Comment les API affectent-elles les tâches informatiques traditionnelles ?

- Ils sont utilisés pour éliminer les tâches manuelles répétitives et les remplacer par l’automatisation.

- Ils sont utilisés pour augmenter la vitesse de traitement de l’ordinateur et réduire la consommation d’énergie.

- Ils sont utilisés pour augmenter la vitesse du matériel et réduire la consommation d’énergie.

- Ils sont utilisés pour remplacer l’infrastructure réseau et implémenter la virtualisation réseau.

17. Quelle chaîne de caractères est utilisée pour identifier le début d’un nouveau document séparé lorsque plusieurs documents se trouvent dans un seul fichier YAML ?

- trois tirets « — »

- trois points « … »

- trois signes de livre « ### »

- trois barres obliques « /// »

18. Quelle ressource DevNet un développeur utiliserait-il pour rechercher une bibliothèque Python qui prend en charge les API pour un produit Cisco spécifique ?

- DevNet Sandbox

- Échange de code

- Support de DevNet

- Ateliers d’apprentissage DevNet

19. Quelle ressource DevNet un développeur utiliserait-il pour tester du code personnalisé dans un environnement de production ?

- Échange de code

- DevNet Sandbox

- Ateliers d’apprentissage DevNet

- Support de DevNet

20. Reportez-vous à l’illustration. Un administrateur réseau utilise un script Python pour tester une requête d’API REST. Le message de traçabilité indique qu’il y a une erreur dans l’URI. Quelle est l’origine de l’erreur ?

- Le protocole est faux.

- Le chemin d’accès à la ressource est incorrect.

- Le certificat SSL n’est pas valable.

- L’adresse de l’hôte Web de destination n’est pas valide.

21. Quel caractère est utilisé pour séparer les paires clé et valeur dans YAML ?

- deux-points :

- point-virgule ;

- barre oblique /

- soulignement _

22. Quelle commande git est utilisée pour comparer les changements entre les fichiers ?

- git diff

- git status

- git checkout

- git merge

23. Quelles sont les deux caractéristiques de l’environnement intermédiaire de la structure d’environnement de déploiement à quatre niveaux ? (Choisissez deux propositions.)

- Il est structuré aussi près que possible de l’environnement de production réel.

- C’est là que le code subit des tests d’acceptation finale dans un environnement réaliste.

- C’est là que les utilisateurs finaux interagiront avec le code.

- C’est le point où le code a été testé plusieurs fois et est exempt d’erreur.

- Il inclut souvent des outils de test automatisés tels que Jenkins, Circleci ou Travis CI.

24. Un administrateur réseau développe une application pour contrôler un périphérique Webex via XAPI. Quels trois protocoles peuvent être utilisés pour accéder à XAPI ? (Choisissez trois propositions.)

- FTP

- XML

- HTTP

- JSON

- Telnet

- RS-232

25. Quelle méthode de défense par injection SQL ne devrait être utilisée qu’en dernier recours ?

- échappant à toutes les entrées fournies par l’utilisateur

- utilisation d’un pare-feu de base

- implémentation de la validation des entrées de liste blanche

- utilisation de requêtes paramétrées

26. Quel est un exemple d’utilisation pris en charge par Cisco UCS Director et UCS Manager ?

- la collecte et l’analyse des données de télémétrie

- centre d’appels et gestion des appels sur des réseaux IP

- gestion et migration des flux de travail système centraux sous-jacents

- provisionnement et surveillance des environnements virtuels

27. Quel scénario présente le principe de la « preuve sociale » de l’influence humaine ?

- Un utilisateur reçoit un appel téléphonique d’une personne prétendant être du service informatique qui doit vérifier les informations d’identification de l’utilisateur.

- Un utilisateur ouvre un e-mail annonçant un essai gratuit sur un site Web qui n’est disponible que pendant quelques heures.

- Un utilisateur visite un site Web offrant un cadeau gratuit si l’utilisateur fournit des informations de contact.

- Un utilisateur remplit un sondage demandant des renseignements personnels après avoir vu ses collègues remplir le sondage.

28. Quelle technique est utilisée pour rendre la sortie du hachage de mot de passe non déterministe ?

- salage de mot de passe

- l’authentification multifacteur

- outils de validation de la force des mots de passe

- la longueur et la complexité du mot de passe

29. Quelle est la cause la plus fréquente de pannes informatiques ?

- un ingénieur mal configuré un périphérique ou un réseau avec des modifications manuelles

- un acteur de menace ciblant l’équipement de l’entreprise

- un ingénieur expérimenté implémentant une configuration à l’aide de l’automatisation

- un ingénieur expérimenté utilisant un produit open source

30. Qu’est-ce qu’une fonction fournie par une implémentation d’une solution d’automatisation en lecture seule ?

- la possibilité d’utiliser une demande automatisée pour auditer les configurations et déployer manuellement les modifications afin de mettre en œuvre la conformité

- la possibilité de mettre en œuvre une infrastructure réseau qui reçoit une configuration à partir d’un serveur centralisé spécifique

- la possibilité de réduire les risques en mettant en œuvre des stratégies de sécurité dans l’infrastructure réseau via des modifications automatisées

- la possibilité d’utiliser les requêtes GET et SET pour récupérer et envoyer des données sur l’infrastructure réseau

31. Qu’est-ce qu’un exemple de solution d’automatisation en lecture seule ?

- simplification de l’automatisation de l’authentification, de la configuration et de la cohérence des périphériques réseau

- collecte des données d’inventaire SD-WAN à l’aide de Python et enregistrement des valeurs dans une base de données

- rationalisation de la gestion des règles de pare-feu L3 dans les réseaux Cisco Meraki

- collecte de la liste actuelle des entrées ACL sur un routeur IOS XE et application de la cohérence

32. À quoi se réfère le libre-service dans le contexte de l’informatique d’entreprise ?

- processus intégrés qui favorisent une réduction des effectifs informatiques grâce à la mise en œuvre de l’automatisation

- distribution et mise en œuvre d’un large accès aux services d’infrastructure en tant que service dans le cloud public

- imagerie des configurations de serveur fréquemment utilisées pour un déploiement rapide

- des outils et des méthodes automatisés qui fournissent des plates-formes de développement préconfigurées à la demande

33. Un volet a été créé dans le but de combiner les disciplines et les compétences de Dev et Ops. Ce composant a créé un nouveau rôle de travail et a mis en œuvre un livre de pratiques exemplaires pour faire des opérations avec des méthodes logicielles. Quel composant correspond à cette description ?

- l’approche SRE

- contrôle de la version partagée

- infrastructure et opérations agiles

- infrastructure automatisée

34. Quelle déclaration décrit le terme orchestration dans l’automatisation informatique ?

- L’orchestration vise à gérer les cycles de vie des charges de travail et à réagir dynamiquement aux conditions changeantes afin d’optimiser les processus.

- L’orchestration est le processus de préparation d’un serveur par l’installation de bibliothèques ou de démons.

- L’orchestration est la création, l’organisation, l’intégration et la préparation d’applications multi-composants sur plusieurs nœuds.

- L’orchestration consiste à obtenir et à provisionner des infrastructures de calcul, de stockage et de réseau.

35. Qu’est-ce que l’infrastructure immuable dans DevOps ?

- une infrastructure qui est déployée avec toutes les versions de composants verrouillées, à l’exception de la possibilité d’effectuer des modifications manuelles de la configuration

- des infrastructures virtualisées qui sont déployées comme des images en or

- une infrastructure qui est entièrement maintenue et déployée en code et qui n’est jamais soumise à des modifications manuelles

- une infrastructure qui n’est déployée et entretenue que dans des conteneurs

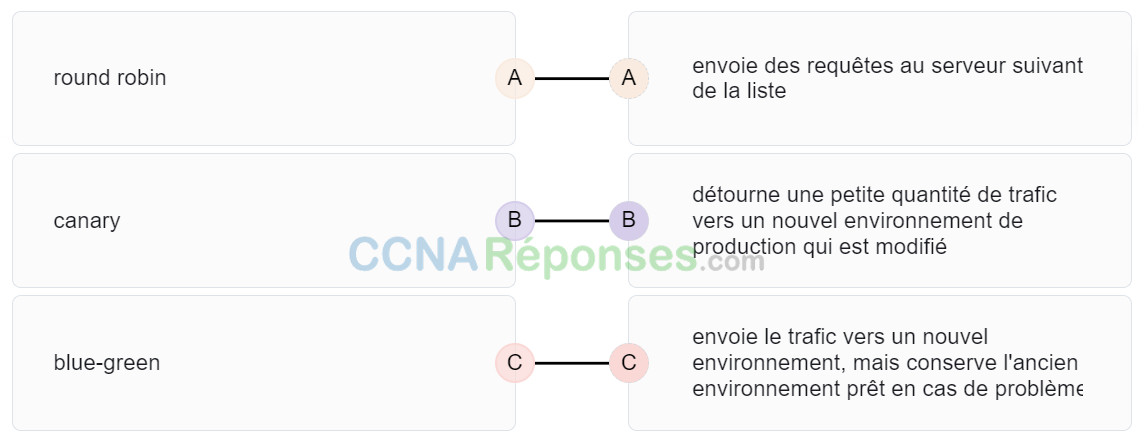

36. Faites correspondre les cas d’utilisation d’un équilibreur de charge à la description.

| canary | détourne une petite quantité de trafic vers un nouvel environnement de production qui est modifié |

| round robin | envoie des requêtes au serveur suivant de la liste |

| blue-green | envoie le trafic vers un nouvel environnement, mais conserve l’ancien environnement prêt en cas de problème |

37. Un étudiant intéressé par la programmabilité en réseau s’adresse à un instructeur pour obtenir des conseils sur la façon d’en apprendre davantage sur le sujet. L’élève est un apprenant kinesthésique qui apprend en faisant. Quelle ressource DevNet l’instructeur devrait-il envisager de parler à l’élève ?

- DevNet Express

- DevNet Create

- DevNet Learning Labs

- Zone DevNet

38. Un développeur émet une commande python3 -m venv devenv. Quel est l’objectif du développeur ?

- pour créer un environnement virtuel Python 3 nommé devenv

- pour activer l’environnement virtuel Python 3 nommé devenv

- pour installer les outils devnet dans l’environnement virtuel Python 3 appelé venv

- pour entrer dans l’environnement virtuel Python 3 nommé venv en utilisant les outils de devnet

39. Quelle est la différence entre les fonctions et les méthodes dans la structure de programmation Python ?

- Les fonctions sont appelées par un objet de référence alors que les méthodes sont appelées par les noms.

- Les fonctions peuvent utiliser des variables globales alors que les méthodes ne peuvent utiliser que des variables locales.

- Les fonctions peuvent transmettre des arguments alors que les méthodes ne peuvent transmettre que des mots-clés prédéfinis.

- Les fonctions sont des blocs de code autonomes alors que les méthodes sont des blocs de code associés à un objet.

40. Quelle convention est utilisée en Python pour indiquer que les méthodes et les variables d’une classe sont privées et ne doivent pas être utilisées en dehors de la classe ?

- en utilisant un seul trait de soulignement précédent (_) pour une méthode ou une variable

- en utilisant deux tirets précédents (—) pour une méthode ou une variable

- en utilisant la commande class privateclassname () : pour démarrer la définition de classe

- en déclarant une méthode privée ou une variable au début de la définition de classe

41. Un étudiant est en train de configurer la machine virtuelle CSR1000v dans VirtualBox qui est déjà installée sur l’ordinateur local. La machine virtuelle est importée dans VirtualBox et démarre avec succès. L’étudiant tente de vérifier les communications avec la machine virtuelle CSR1000v en ouvrant le navigateur Web Firefox sur l’ordinateur local et entre l’URL https://192.168.56.101. Un message de sécurité “Warning: Potential Security Risk Ahead” s’affiche. Quel est le problème de sécurité qui entraîne ce message ?

- Le trafic vers la machine virtuelle n’est pas chiffré.

- Le certificat SSL/TLS est auto-signé par le routeur.

- Impossible d’atteindre l’autorité de certification du certificat SSL/TLS.

- Le certificat SSL/TLS utilise une taille de clé publique inférieure à 1024 bits.

42. Quel protocole de communication Ansible utilise-t-il pour se connecter à des périphériques distants ?

- SSH

- HTTPS

- FTP sécurisé

- Telnet sur VPN

43. Quelles sont les deux API qui permettent le provisionnement des périphériques Cisco Meraki et les notifications en temps réel ? (Choisissez deux propositions.)

- Enforcement API

- Dashboard API

- API de reporting

- Investigation API

- API Webhook

44. Quel outil un développeur peut-il utiliser dans le cadre d’un pipeline d’intégration continue pour construire et tester le code source ?

- Docker

- Jenkins

- REST

- SQL

45. Dans quelle situation une entreprise mettrait en œuvre un proxy inverse en tant que solution de sécurité ?

- lorsqu’un hachage est créé en fonction de l’adresse IP de la requête à un serveur protégé particulier

- lorsque l’entreprise veut que toutes les réponses aux clients aient l’impression qu’elles provenaient du même serveur au lieu de celles individuelles

- lorsque les réponses des serveurs doivent être envoyées sur différents chemins pour garantir un temps de réponse de qualité aux périphériques clients effectuant les requêtes

- lorsque l’entreprise dispose d’une base de données et doit pointer vers un serveur DNS qui utilise différentes adresses IP pour les ressources de développement

46. Quelles plateformes sont fournies par DevNet pour permettre aux membres de la communauté de partager entre eux des solutions, des trousses d’outils et d’autres ressources ?

- exchanges

- communities

- forums

- sandboxes

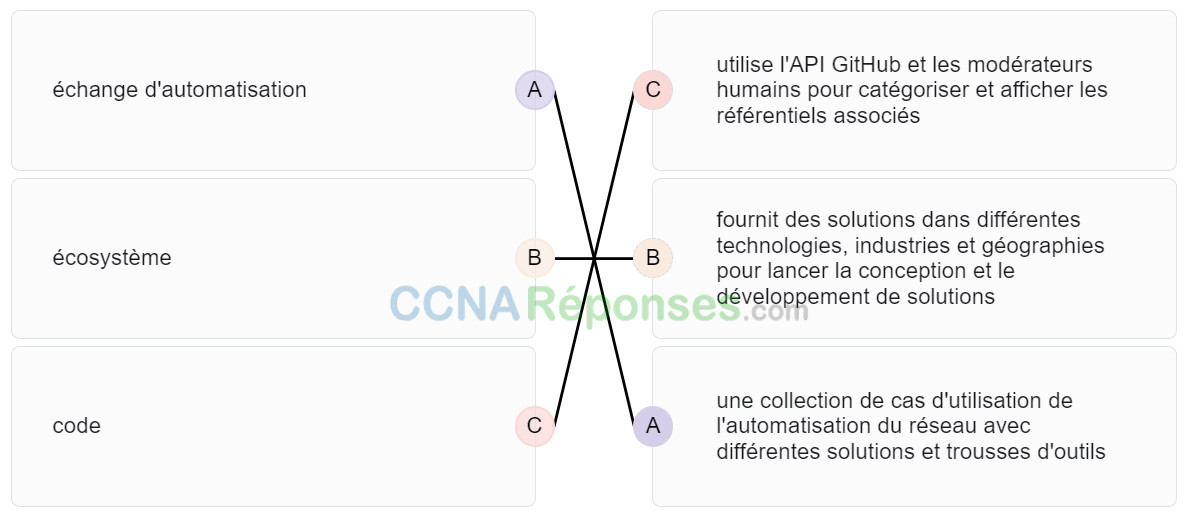

47. Faites correspondre le type d’exhange DevNet avec le déchiffrement.

| code | utilise l’API GitHub et les modérateurs humains pour catégoriser et afficher les référentiels associés |

| échange d’automatisation | une collection de cas d’utilisation de l’automatisation du réseau avec différentes solutions et trousses d’outils |

| écosystème | fournit des solutions dans différentes technologies, industries et géographies pour lancer la conception et le développement de solutions |

48. Quelles sont les trois avenues disponibles dans DevNet pour les développeurs qui ont besoin d’aide pour des questions spécifiques concernant les scénarios de développement concernant les produits Cisco ? (Choisissez trois propositions.)

- enregistrement d’un ticket

- publication sur un forum communautaire

- mise en ligne sur un espace Webex Teams

- publication dans un groupe de nouvelles

- publication dans la zone DevNet

- mise en ligne sur le Cisco Learning Network

49. Quel système de gestion Cisco est conçu comme la solution pour la mise en réseau définie par logiciel et fonctionne sur le matériel Nexus 9000 ?

- IOS XE

- Cisco DNA Center

- Système d’exploitation Nexus (NX-OS)

- Plate-forme d’infrastructure centrée sur les applications (ACI)

50. Un administrateur de sécurité réseau évalue actuellement les produits qui automatisent la maîtrise des menaces via les API lorsqu’une menace est détectée. Quel produit Cisco avec la capacité souhaitée fournit un moteur basé sur des règles pour permettre l’accès réseau basé sur des règles aux utilisateurs et aux périphériques ?

- Umbrella

- Threat Grid

- Identity Services Engine

- Advanced Malware Protection

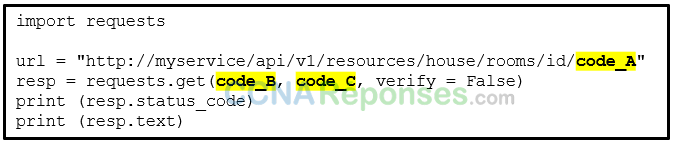

51. Reportez-vous à l’illustration. Faites correspondre les informations de codage Python dans la demande d’authentification au Cisco DNA Center à l’emplacement dans le script.

| 1001001027331 | code_A |

| url | code_B |

| auth=(« person1″, »super2 ») | code_C |

52. Un étudiant apprend l’application REST API. L’étudiant construit un URI pour interroger l’API MapQuest pour un itinéraire entre New York, NY et Boston, MA. Quel est le format URI valide ?

- https://www.mapquestapi.com/directions/v2/route?key=key&from=New+York+NY&to=Boston+MA

- https://www.mapquestapi.com/directions/v2/route?key:key&from:New+York%2C+NY&to:Boston%2C+MA

- https://www.mapquestapi.com/directions/v2/route?key= key&from=New+York%2C+NY&to=Boston%2C+MA

- https://www.mapquestapi.com/directions/v2/route?key==keyy&from==New+York%2C+NY&to==Boston%2C+MA

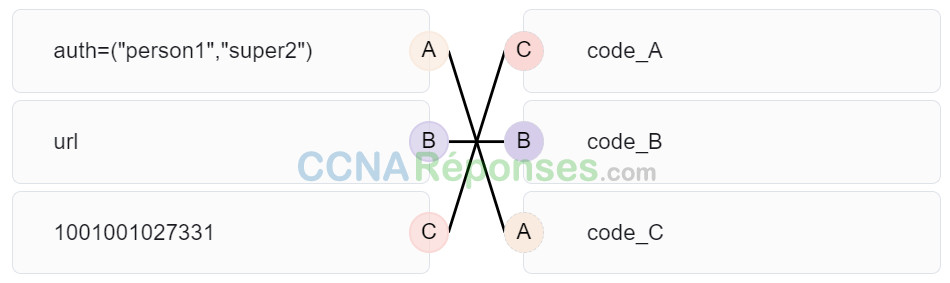

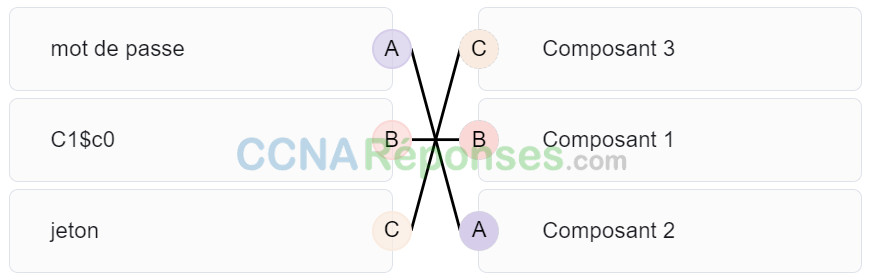

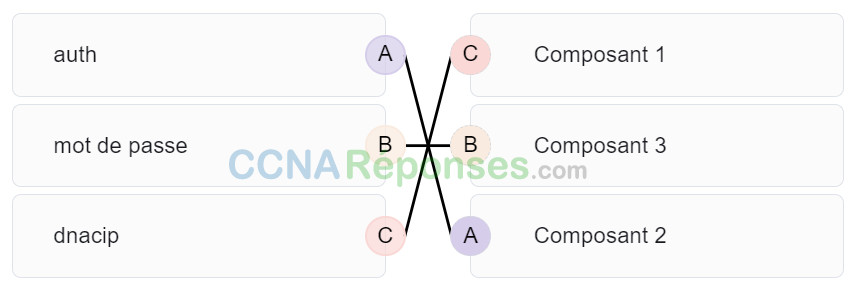

53. Reportez-vous à l’illustration. Faites correspondre les composants manquants au script Python pour s’authentifier auprès du Cisco DNA Center et obtenir un jeton en utilisant le nom d’utilisateur de « secureuser » et le mot de passe de « C1$C0 ».

| C1$c0 | Composant 1 |

| mot de passe | Composant 2 |

| jeton | Composant 3 |

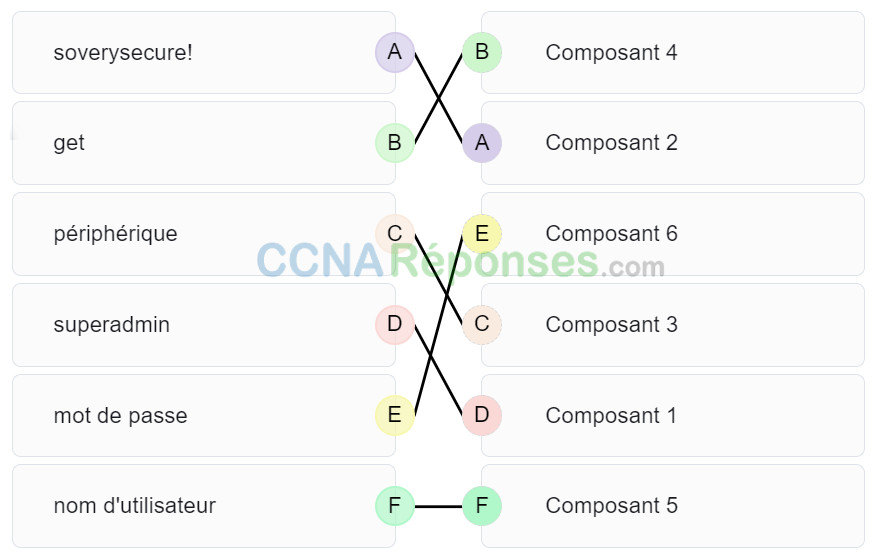

54. Reportez-vous à l’illustration. Faites correspondre les composants manquants du script Python pour l’authentification auprès de Cisco Network Services Orchestrator et obtenir une liste de périphériques réseau en utilisant le nom d’utilisateur de « superadmin » et le mot de passe de « soverysecure! ».

| superadmin | Composant 1 |

| soverysecure! | Composant 2 |

| périphérique | Composant 3 |

| get | Composant 4 |

| nom d’utilisateur | Composant 5 |

| mot de passe | Composant 6 |

55. Reportez-vous à l’illustration. Faites correspondre les composants manquants au script API Meraki pour effectuer les tâches suivantes.

- récupérer les organisations

- récupérer les réseaux et l’identifiant correspondant

- récupérer les périphériques et l’identifiant de périphérique correspondant

| requêtes | Composant 1 |

| meraki_api_key | Composant 2 |

| url | Composant 3 |

| réseau | Composant 4 |

| périphérique | Composant 5 |

56. Reportez-vous à l’illustration. Faites correspondre les composants manquants du script Python pour l’authentification auprès du Cisco DNA Center et l’obtention d’un jeton d’authentification en utilisant le nom d’utilisateur de « adminuser » et le mot de passe de « Sup3rc1$C0″.

| dnacip | Composant 1 |

| auth | Composant 2 |

| mot de passe | Composant 3 |

57. Reportez-vous à l’illustration. Un étudiant construit un URI pour interroger l’API MapQuest pour une route de La Nouvelle-Orléans à New York, NY. Faites correspondre les composants à l’URI MapQuest.

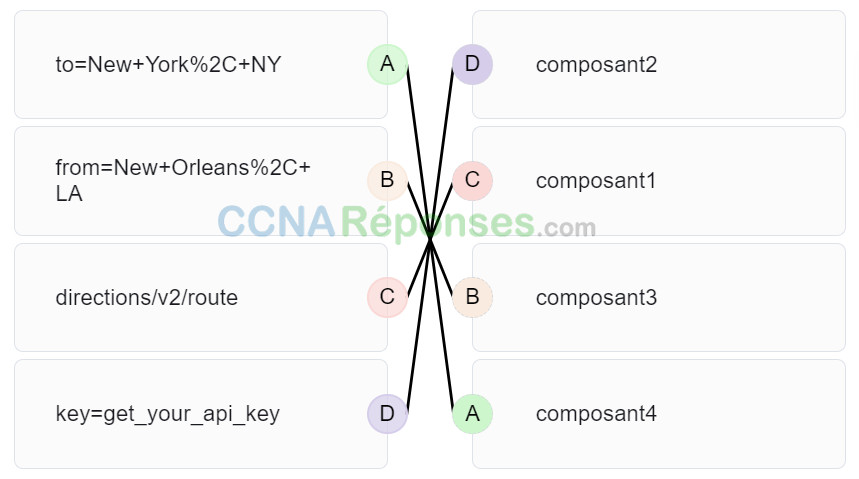

![]()

| directions/v2/route | composant1 |

| key=get_your_api_key | composant2 |

| from=New+Orleans%2C+LA | composant3 |

| to=New+York%2C+NY | composant4 |

58. Un paquet est reçu par un serveur. Le numéro de port de destination du paquet est 443. Quel protocole ou service est demandé ?

- HTTPS

- DNS

- Telnet

- DHCP

59. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Une entreprise cliente souhaite utiliser la méthode Waterfall. Quelle est une caractéristique de cette méthode ?

- un processus de développement de logiciels où la priorité absolue est de satisfaire le client par la livraison rapide et continue de logiciels de valeur

- un processus de développement logiciel dans lequel une phase particulière dépend des résultats de la phase précédente

- un processus qui élimine tout ce qui n’ajoute pas de valeur au projet, y compris les réunions et la documentation

- un processus qui amplifie l’apprentissage et fournit le plus rapidement possible

60. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Un client souhaite utiliser la méthode Agile. Quelle est une caractéristique de cette méthode ?

- un processus qui élimine tout ce qui n’ajoute pas de valeur au projet, y compris les réunions et la documentation

- un processus de développement de logiciels où la priorité absolue est de satisfaire le client par la livraison rapide et continue de logiciels de valeur

- un processus de développement logiciel qui a les résultats d’une phase alimenté dans la phase suivante

- un processus de développement logiciel plus traditionnel, car ils ont utilisé ce processus dans des projets antérieurs

61. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Un client souhaite utiliser la méthode Agile. Quelle est une caractéristique de cette méthode ?

- un procédé qui a été développé pour la fabrication, mais adapté à d’autres industries

- un processus de développement logiciel qui privilégie la réponse au changement plutôt que le suivi d’un plan

- une méthode de développement logiciel qui suit étroitement le cycle de vie du développement logiciel

- un processus de développement logiciel plus traditionnel, car ils ont utilisé ce processus dans des projets antérieurs

62. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Une entreprise cliente souhaite utiliser la méthode Waterfall. Quelle est une caractéristique de cette méthode ?

- un processus qui élimine les méthodes de travail inefficaces comme s’attendre à ce que les codeurs multitâches

- un processus de développement logiciel qui a les résultats d’une phase alimenté dans la phase suivante

- un processus de développement de logiciels qui met l’accent sur la livraison fréquente de logiciels de travail ainsi que sur la collaboration entre les développeurs et les employés de l’entreprise

- un processus qui élimine tout ce qui n’ajoute pas de valeur au projet, y compris les réunions et la documentation

63. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Une entreprise cliente souhaite utiliser la méthode Lean. Quelle est une caractéristique de cette méthode ?

- une méthode de développement logiciel qui suit étroitement le cycle de vie du développement logiciel

- un processus de développement logiciel plus traditionnel, car ils ont utilisé ce processus dans des projets antérieurs

- un processus qui amplifie l’apprentissage et fournit le plus rapidement possible

- un processus de développement logiciel qui a les résultats d’une phase alimenté dans la phase suivante

64. Une société de développement de logiciels se spécialise dans la possibilité d’utiliser n’importe quelle méthode de développement logiciel que son client veut utiliser. Une entreprise cliente souhaite utiliser la méthode Lean. Quelle est une caractéristique de cette méthode ?

- un processus de développement logiciel qui a les résultats d’une phase alimenté dans la phase suivante

- un processus qui élimine les méthodes de travail inefficaces comme s’attendre à ce que les codeurs multitâches

- un processus de développement de logiciels qui met l’accent sur la livraison fréquente de logiciels de travail ainsi que sur la collaboration entre les développeurs et les employés de l’entreprise

- un processus de développement logiciel qui ne peut aller de l’avant

65. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de contrôle ?

- Il traite les données dans le matériel.

- Il traite le trafic réseau essentiel au maintien de la fonctionnalité de l’infrastructure réseau.

- Il inclut le protocole SNMP.

- Il manipule les données et les affiche au format JSON.

66. Comment une adresse MAC Ethernet est-elle construite ?

- Les 3 premiers octets représentent le réseau sur lequel réside l’hôte et les 3 derniers octets identifient de manière unique l’hôte.

- Les 3 premiers octets représentent l’OUI fournisseur et les 3 derniers octets sont affectés de manière unique par le fournisseur.

- Les 3 premiers octets représentent l’OUI fournisseur, et les 3 derniers octets sont affectés aléatoirement par le système d’exploitation.

- Les 3 premiers octets sont attribués de manière unique par IANA, et les 3 derniers octets représentent le numéro de série de l’hôte.

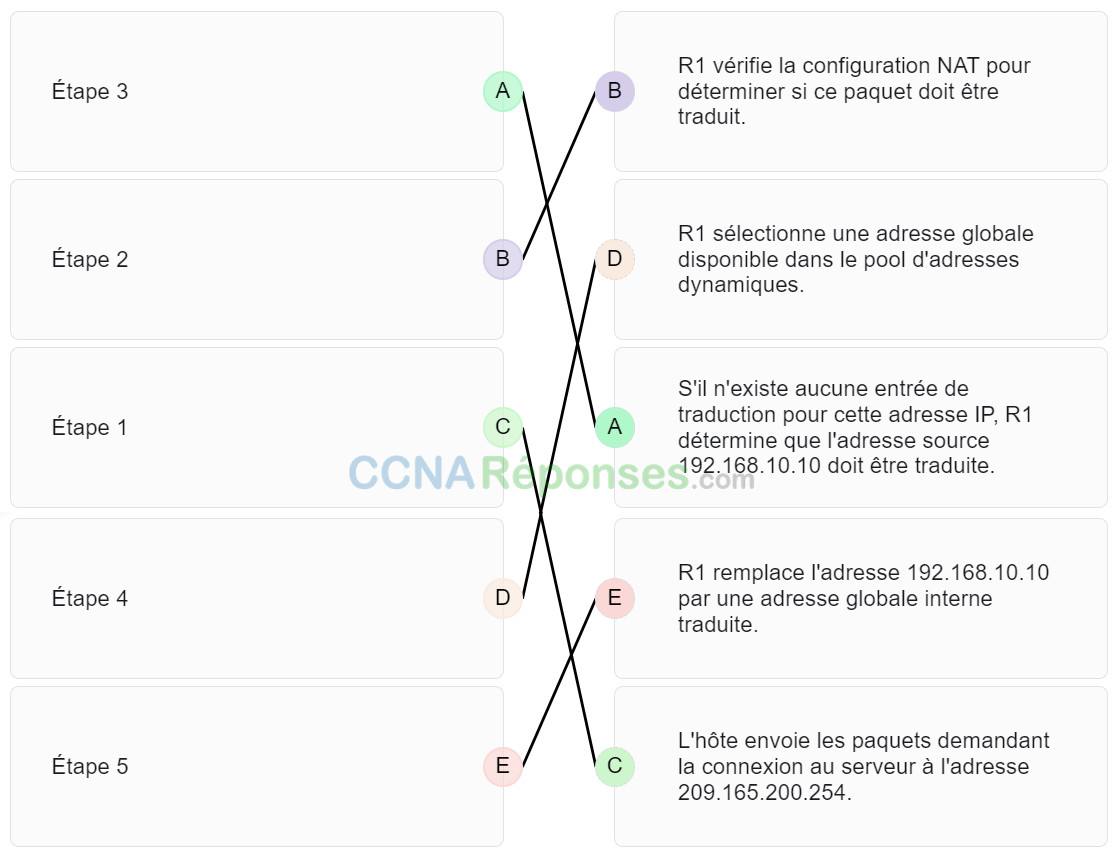

67. Associez les étapes aux actions utilisées lorsqu’un hôte interne dont l’adresse IP est 192.168.10.10 tente d’envoyer un paquet à un serveur externe dont l’adresse IP est 209.165.200.254 via un routeur R1 exécutant la NAT dynamique. (Les options ne doivent pas être toutes utilisées.)

| Étape 1 | L’hôte envoie les paquets demandant la connexion au serveur à l’adresse 209.165.200.254. |

| Étape 2 | R1 vérifie la configuration NAT pour déterminer si ce paquet doit être traduit. |

| Étape 3 | S’il n’existe aucune entrée de traduction pour cette adresse IP, R1 détermine que l’adresse source 192.168.10.10 doit être traduite. |

| Étape 4 | R1 sélectionne une adresse globale disponible dans le pool d’adresses dynamiques. |

| Étape 5 | R1 remplace l’adresse 192.168.10.10 par une adresse globale interne traduite. |

68. Quels énoncés à propos des serveurs NTP dans un réseau d’entreprise sont corrects ? (Choisissez deux propositions.)

- Il ne peut y avoir qu’un seul serveur NTP sur un réseau d’entreprise.

- Tous les serveurs NTP se synchronisent directement à une source d’heure de strate 1.

- Les serveurs NTP de strate 1 sont connectés directement à une source temporelle faisant autorité.

- Les serveurs NTP assurent un horodatage précis des informations de journalisation et de débogage.

- Les serveurs NTP contrôlent l’intervalle moyen entre les défaillances (MTBF) des périphériques réseau clés.

69. Quel type d’attaque cible une base de données SQL à l’aide du champ de saisie d’un utilisateur ?

- injection XML

- cross-site scripting

- injection SQL

- dépassement de mémoire tampon

70. Quelle partie prenante détermine la valeur utile des fonctionnalités des produits logiciels dans le processus Lean ?

- le client

- le programmeur

- le maître Scrum

- l’examinateur

71. Qu’est-ce qu’un principe du modèle de développement logiciel Lean ?

- prendre des décisions aussi tard que possible dans le processus afin de disposer d’un plus grand nombre de faits et de détails

- affecter des ressources à plusieurs projets afin que les efforts puissent être répartis sur plus d’une tâche à la fois

- ajout de fonctionnalités supplémentaires que le client n’a pas demandé afin que le client obtient plus que prévu

- ordonnant aux travailleurs de faire des tâches qu’ils ne veulent peut-être pas faire pour s’assurer qu’ils sont faits

72. Quelle bibliothèque est la bibliothèque Python la plus couramment utilisée pour connecter les clients NETCONF avec un serveur NETCONF ?

- pypi

- posix

- ncclient

- pyclient

73. Quel est le shell par défaut couramment utilisé sur macOS et Linux ?

- bash

- bourne

- csh

- tcsh

74. Quelles sont les deux caractéristiques des applications apatrides ? (Choisissez deux propositions.)

- Ils doivent fonctionner sur des orchestrateurs de conteneurs comme Kubernetes.

- Ils peuvent stocker un état utilisateur dans une base de données accessible séparée des serveurs d’applications et des autres composants.

- Ils peuvent être mis à l’échelle librement sur la capacité disponible sans perturber les connexions client continues.

- Ils ne peuvent être mis à l’échelle qu’en les redéployant et en détruisant les données dont les utilisateurs ou les opérateurs avaient besoin auparavant.

- Ils maintiennent l’état utilisateur au sein de la machine utilisateur locale afin que l’automatisation puisse fonctionner de manière non destructive.

75. Quel composant de l’écologie PyATS gère le regroupement et l’exécution des tâches ?

- EasyPy

- AEtest

- Genie

- Clover

76. Quelle est la caractéristique de la composante intégration continue de la philosophie CI/CD pour le développement de logiciels ?

- Les modifications de code sont continuellement fusionnées avec la branche principale de l’application, de sorte que les jeux de modifications sont petits.

- Les modifications de code sont testées et intégrées à la branche principale, puis testées à nouveau avant d’être déployées en production.

- Le code est constamment déployé dans la production où les utilisateurs servent de testeurs finaux.

- Le développement d’applications est effectué en sprints courts afin que suffisamment de code soit toujours dans un état déployable.

77. Reportez-vous à l’illustration. Quelle est la fonction des informations manquantes identifiées en ce qui concerne le paramètre et la méthode contenus dans la demande ?

- Il donne le nom d’un nouvel espace d’équipes Webex.

- Un espace Webex Teams sera identifié à l’aide d’un titre spécifié, et des détails supplémentaires seront récupérés.

- Un espace Webex Teams sera identifié et un message sera affiché avec le titre spécifié.

- Il fournit le nom d’un espace d’équipes Webex à supprimer.

78. Un ingénieur réseau crée un conteneur Docker à l’aide de la commande docker build. Si l’ingénieur ne spécifie pas de balise, quelle balise sera utilisée par défaut ?

- étiqueter (tag)

- dernière (latest)

- par défaut (default)

- (un espace vide)

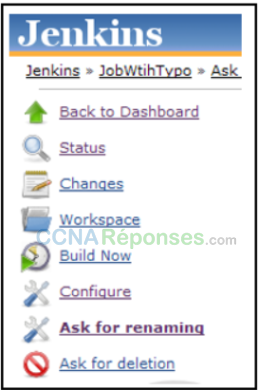

79. Reportez-vous à l’illustration. Un ingénieur réseau a créé un pipeline Jenkins. Quelle option de menu l’ingénieur utiliserait-il pour exécuter le pipeline ?

- Espace de travail (Workspace)

- Construire maintenant (Build Now)

- Modifications (Changes)

- Configuration (Configure)

80. Un étudiant apprend l’automatisation du réseau à l’aide d’une API REST. L’étudiant envoie une demande à un périphérique réseau et reçoit une réponse avec le code d’état 202. Que signifie ce code d’état ?

- En raison d’une erreur de serveur, la demande ne peut pas être satisfaite.

- La demande a été réussie et inclut généralement une charge utile.

- La demande a été acceptée pour traitement, mais le traitement n’a pas été achevé.

- La demande a été comprise mais a été rejetée par le serveur.

81. Un ingénieur réseau est en train de configurer un travail Jenkins et de terminer avec le script suivant afin de déclencher la construction :

node {

stage('Preparation') {

catchError(buildResult: 'SUCCESS') {

sh 'docker stop samplerunning'

sh 'docker rm samplerunning'

}

}

stage('Build') {

build 'BuildAppJob'

}

stage('Results') {

build 'TestAppJob'

}

}

Quel est le but de l’étape de préparation ?

- Il attrape et supprime toutes les erreurs.

- Il exécute le conteneur Success Docker.

- Il place un journal des erreurs dans le fichier SUCCESS.

- Il s’assure que toutes les instances précédentes d’un conteneur Docker particulier sont arrêtées et supprimées.

82. Quelles sont les deux conditions requises pour qu’une application communique avec un fournisseur de webhook ? (Choisissez deux propositions.)

- L’application doit toujours être en cours d’exécution.

- L’application doit prendre en charge JSON.

- L’application doit enregistrer une URL auprès du fournisseur webhook.

- L’hôte sur lequel l’application est en cours d’exécution doit disposer d’un client SSH installé.

- L’hôte sur lequel l’application s’exécute doit disposer d’un serveur SSH en cours d’exécution.

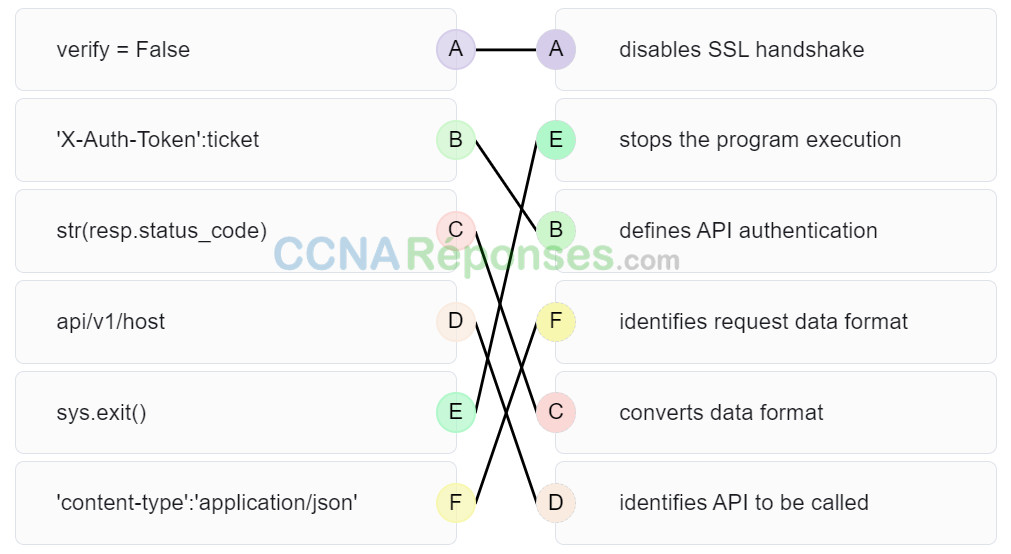

83. Reportez-vous à l’illustration. Faites correspondre les composants de code Python à la fonction.

| verify = False | disables SSL handshake |

| sys.exit() | stops the program execution |

| api/v1/host | identifies API to be called |

| ‘content-type’:’application/json’ | identifies request data format |

| str(resp.status_code) | converts data format |

| ‘X-Auth-Token’:ticket | defines API authentication |

84. Un paquet est reçu par un serveur. Le numéro de port de destination du paquet est 123. Quel protocole ou service est demandé ?

- NTP

- SSH

- DNS

- RESTCONF

85. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de données ?

- Il inclut le protocole SSH.

- Il est responsable de la commutation des paquets dans le matériel.

- Il inclut les protocoles utilisés pour accéder à distance aux périphériques réseau.

- Il manipule les données et les produit au format XML.

86. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de données ?

- Il inclut des protocoles de routage.

- Il transmet les données via un périphérique réseau.

- Il comprend les protocoles utilisés pour surveiller les périphériques réseau.

- Il manipule les données et les produit au format XML.

87. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de données ?

- Il inclut le trafic réseau traité par EIGRP ou OSPF.

- Il transmet les données via un périphérique d’infrastructure réseau.

- Il inclut les protocoles utilisés pour configurer à distance les périphériques réseau.

- Il manipule les données et les affiche au format JSON.

88. Un administrateur réseau se voit attribuer le bloc d’adresses 172.16.0.0/24 à utiliser dans la conception d’un schéma d’adressage IP. L’administrateur soumet cette conception à l’approbation :

172.16.0.0/26

172.16.0.64/27

172.16.0.96/26

172.16.0.128/27

Quelle devrait être la réponse de l’ingénieur réseau principal au sujet de cette conception ?

- Cette conception fonctionnera pour la succursale.

- Cette conception est défectueuse car le réseau 172.16.0.96/26 n’est pas un bloc d’adresses valide.

- Cette conception est défectueuse car le numéro de réseau 172.16.0.128/27 n’est pas valide.

- Cette conception est défectueuse car aucune conception ne peut avoir deux réseaux qui utilisent un masque /26 et ne sont pas des blocs d’adresses consécutifs.

- Cette conception est défectueuse parce que le réseau 172.16.0.96/26 chevauche d’autres adresses.

89. Quel énoncé décrit précisément la NAT dynamique ?

- La NAT dynamique mappe toujours une adresse IP privée avec une adresse IP publique.

- La NAT dynamique permet le mappage automatique des adresses IP locales internes avec les adresses globales internes.

- La NAT dynamique permet le mappage des noms d’hôtes internes avec les adresses IP.

- La NAT dynamique fournit de manière dynamique l’adressage IP aux hôtes internes.

90. Pour quelles raisons un administrateur réseau segmenterait-il un réseau avec un commutateur de couche 2 ? (Choisissez deux réponses.)

- Pour créer moins de domaines de collision.

- Pour améliorer la bande passante utilisateur.

- Pour créer plus de domaines de diffusion.

- Pour éliminer les circuits virtuels.

- Pour isoler le trafic entre les segments.

- Pour isoler les messages de requête ARP du reste du réseau.

91. Quel langage de programmation est pris en charge par Webex XAPI pour développer des macros pour la personnalisation sur l’appareil ?

- C++

- Java

- Python

- JavaScript

92. Quelles sont les trois instructions qui décrivent les caractéristiques d’une machine virtuelle ? (Choisissez trois propositions.)

- Il comprend un système d’exploitation invité.

- Il fonctionne sur un hyperviseur.

- Il est entièrement autonome avec ses propres interfaces de stockage, de mémoire et de réseau émulés.

- Il nécessite Windows comme système d’exploitation hôte.

- Il partage le système d’exploitation de l’ordinateur hôte.

- Il est créé et déployé à l’aide du format Docker.

93. Quel composant Docker définit les étapes nécessaires à la création d’une image pouvant être déployée dans une variété d’environnements ?

- scripting intersites

- fichier Dockerfile

- unionFs

- espace de nom

94. Comment un administrateur Webex Teams peut-il récupérer des détails supplémentaires sur un utilisateur via un appel d’API ?

- en utilisant la valeur d’une adresse e-mail enregistrée par Webex Teams dans l’appel API

- en utilisant la valeur du nom de l’organisation dans l’appel API

- en utilisant la valeur de la clé d’identification de personne dans l’appel d’API

- en utilisant la valeur d’ OrgID dans l’appel d’API

95. Un paquet est reçu par un serveur. Le numéro de port de destination du paquet est 53. Quel protocole ou service est demandé ?

- DNS

- RESTCONF

- SSH

- NETCONF

96. Quels deux formats de données RESTCON peut-il utiliser pour demander des données ou répondre avec des données ? (Choisissez deux propositions.)

- XML

- HTML

- YAML

- JSON

- YANG

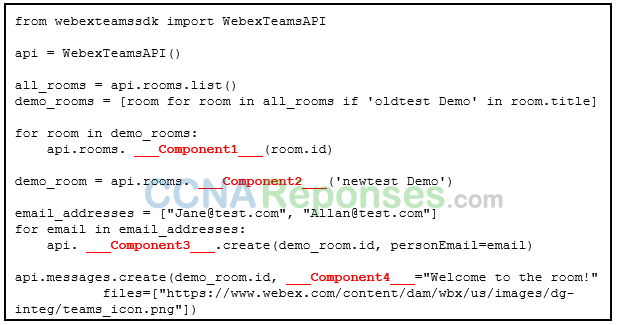

97. Reportez-vous à l’illustration. Faites correspondre les composants manquants du script Python pour les tâches suivantes.

- supprimer toutes les salles de démonstration précédentes

- créer une nouvelle salle de démonstration

- inscrire Allan et Jane en tant que membres

- poster un message à la nouvelle salle

| supprimer | Composant 1 |

| créer | Composant 2 |

| adhésions | Composant 3 |

| texte | Composant 4 |

98. Deux ingénieurs de réseau discutent des méthodes utilisées pour faire avancer les trames via un commutateur. Quel est le concept important lié à la méthode de commutation par coupure ?

- ce mode de commutation offre le niveau de latence le plus faible.

- La commutation Fragment-free peut être considérée comme un compromis entre la commutation store-and-forward et la commutation fast-forward.

- Les paquets peuvent être relayés avec des erreurs lorsque la commutation rapide est utilisée.

- La commutation Fast-Forward est la méthode de commutation cut-through classique.

99. Quel SDK Cisco fonctionne avec ACI ?

- Cobra

- UCS

- Connexion instantanée

- IMC

100. Quel type de nœud ISE fournit des services d’accès au réseau, de posturation, d’accès invité, de provisionnement client et de profilage ?

- surveillance

- pxGrid

- administration

- services relatifs aux stratégies

101. Reportez-vous à l’illustration. Un utilisateur travaille sur Ansible sur le NMS local pour gérer les périphériques réseau distants. Quel fichier l’utilisateur crée-t-il ?

- guide

- service

- variable

- hôte

102. Un paquet est reçu par un serveur. Le numéro de port de destination du paquet est 80. Quel protocole ou service est demandé ?

- HTTP

- Telnet over SSH

- DHCP

- SSH

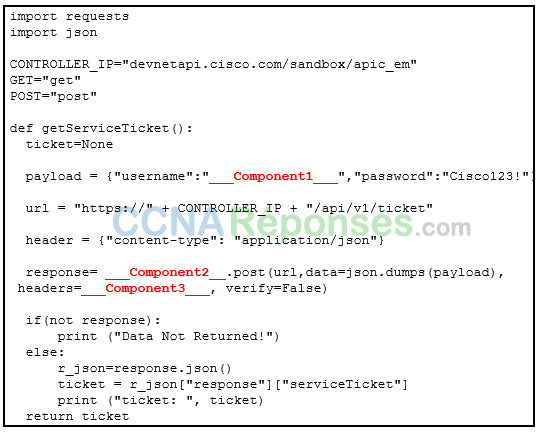

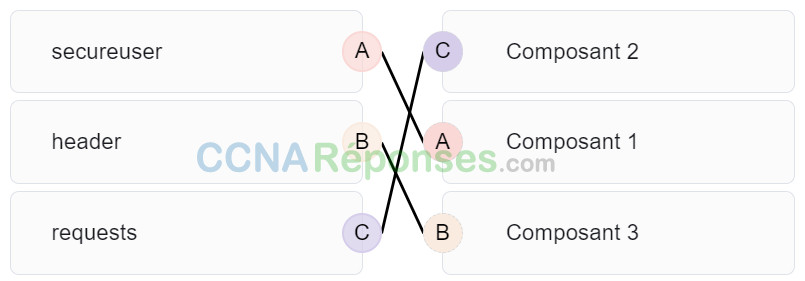

103. Reportez-vous à l’illustration. Faites correspondre les composants manquants du script Python pour la requête API REST APIC-EM pour l’utilisateur « secureuser ».

| secureuser | Composant 1 |

| requests | Composant 2 |

| header | Composant 3 |

104. Dans quelle phase SDLC le logiciel est-il installé dans l’environnement de production pour décider s’il est prêt à être publié ?

- déploiement

- mise en œuvre

- tester

- conception

105. Un paquet est reçu par un serveur. Le numéro de port de destination du paquet est 830. Quel protocole ou service est demandé ?

- NETCONF

- NTP

- DHCP

- HTTPS

106. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de contrôle ?

- Il manipule le trafic en utilisant Python.

- Il comprend des protocoles utilisés pour contrôler, modifier et surveiller les périphériques réseau.

- Il inclut les applications et les protocoles utilisés entre les périphériques réseau tels que les routeurs.

- Il transmet les données via un périphérique d’infrastructure réseau.

107. Quand on pense aux plans fonctionnels d’un réseau, qu’est-ce qui est unique dans le plan de gestion ?

- Il est responsable de la commutation des paquets dans le matériel.

- Il comprend les protocoles utilisés pour surveiller les périphériques réseau.

- Il inclut les applications et les protocoles utilisés entre les périphériques réseau tels que les routeurs.

- Il transmet les données basées sur les paramètres STP.

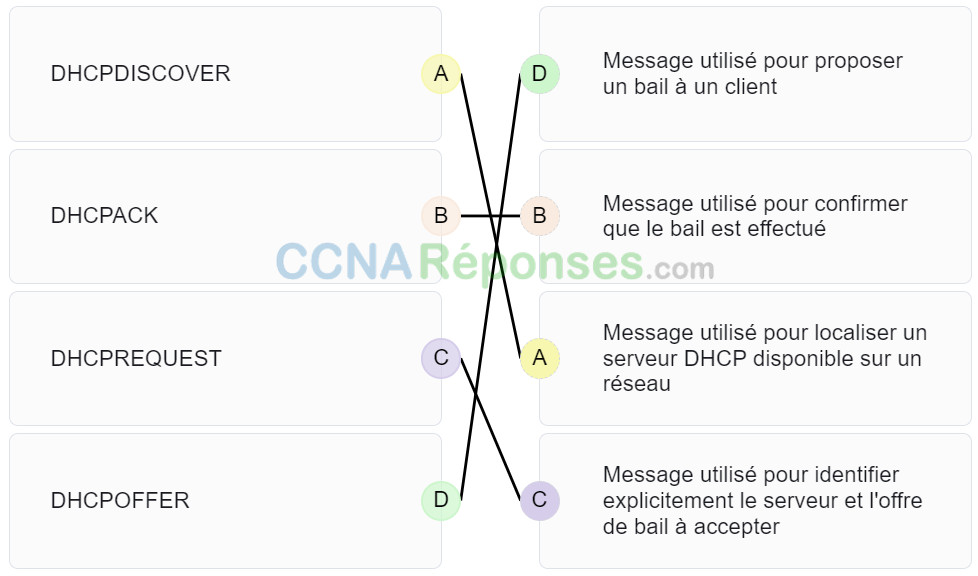

108. Associez les objectifs avec les types de message DHCP correspondants. (Les options ne doivent pas être toutes utilisées.)

| DHCPOFFER | Message utilisé pour proposer un bail à un client |

| DHCPACK | Message utilisé pour confirmer que le bail est effectué |

| DHCPREQUEST | Message utilisé pour identifier explicitement le serveur et l’offre de bail à accepter |

| DHCPDISCOVER | Message utilisé pour localiser un serveur DHCP disponible sur un réseau |

109. Des données sont envoyées depuis un ordinateur source vers un serveur de destination. Quelles sont les trois affirmations qui décrivent la fonction TCP ou UDP dans cette situation ? (Choisissez trois réponses.)

- Le numéro de port de destination UDP identifie l’application ou le service du serveur destiné au traitement des données.

- TCP est le protocole le plus adapté lorsqu’une fonction requiert une surcharge réseau plus faible.

- Des segments UDP sont encapsulés dans des paquets IP pour le transport via le réseau.

- Le champ Port source identifie l’application ou le service actif qui traitera les données renvoyées à l’ordinateur.

- Le numéro de port source TCP identifie l’hôte émetteur sur le réseau.

- Le processus TCP exécuté sur l’ordinateur sélectionne le port de destination de façon aléatoire lors de l’établissement d’une session via le serveur.

110. Quel type de requête est utilisé pour envoyer un message à un espace Webex Teams en utilisant Python et l’API Messages ?

- PUT

- PATCH

- POST

- GET