1. Quels sont les trois objectifs d’une politique de sécurité complète ? (Choisissez trois réponses.)

- être imprécise

- être utile pour la gestion

- définir les règles à respecter

- aider l’équipe en charge de la sécurité à assurer la gestion

- définir les conséquences juridiques des infractions

- ne pas être juridiquement contraignante

Explication : La politique établit des règles et des directives à suivre au sein de l’entreprise.

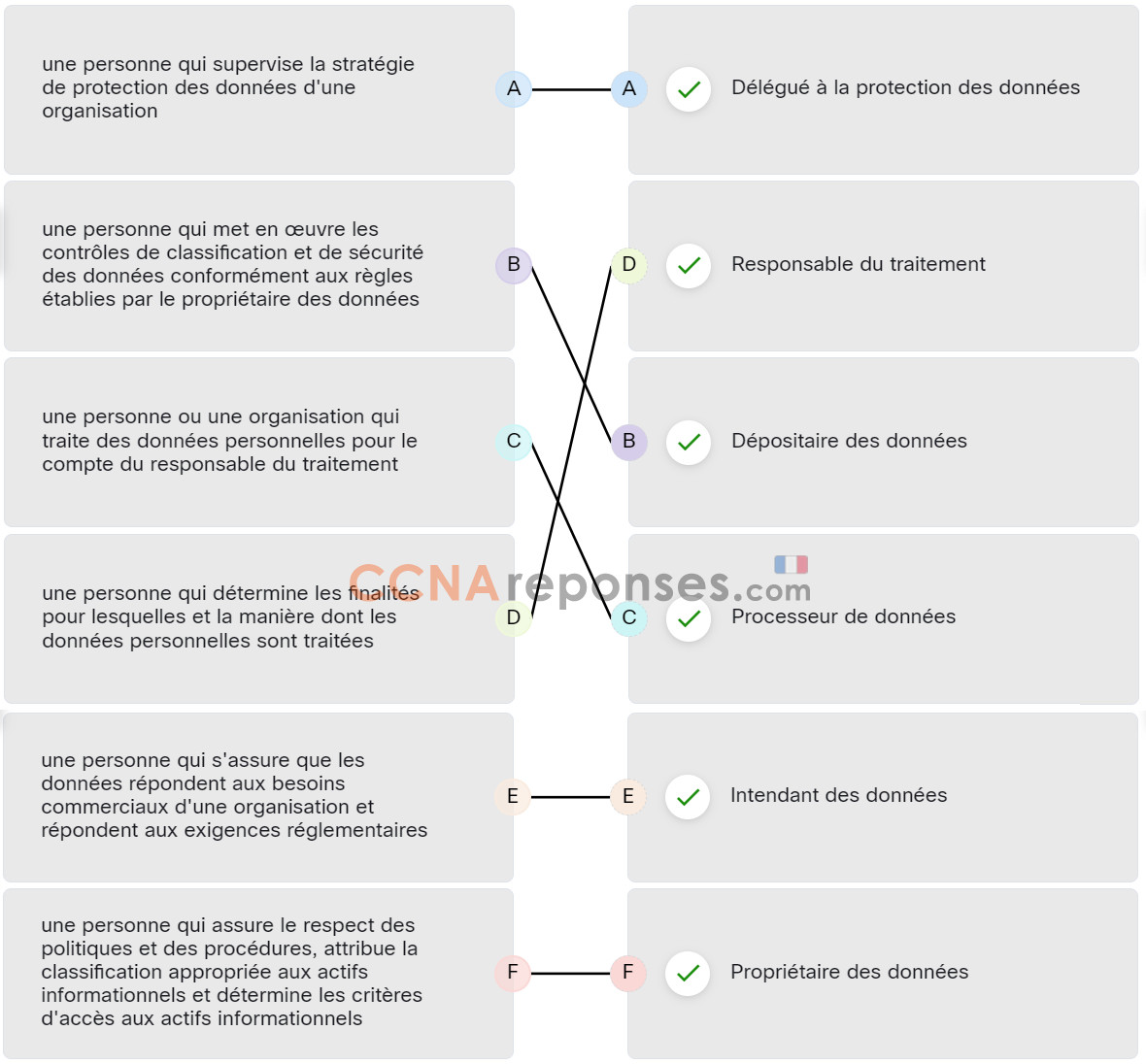

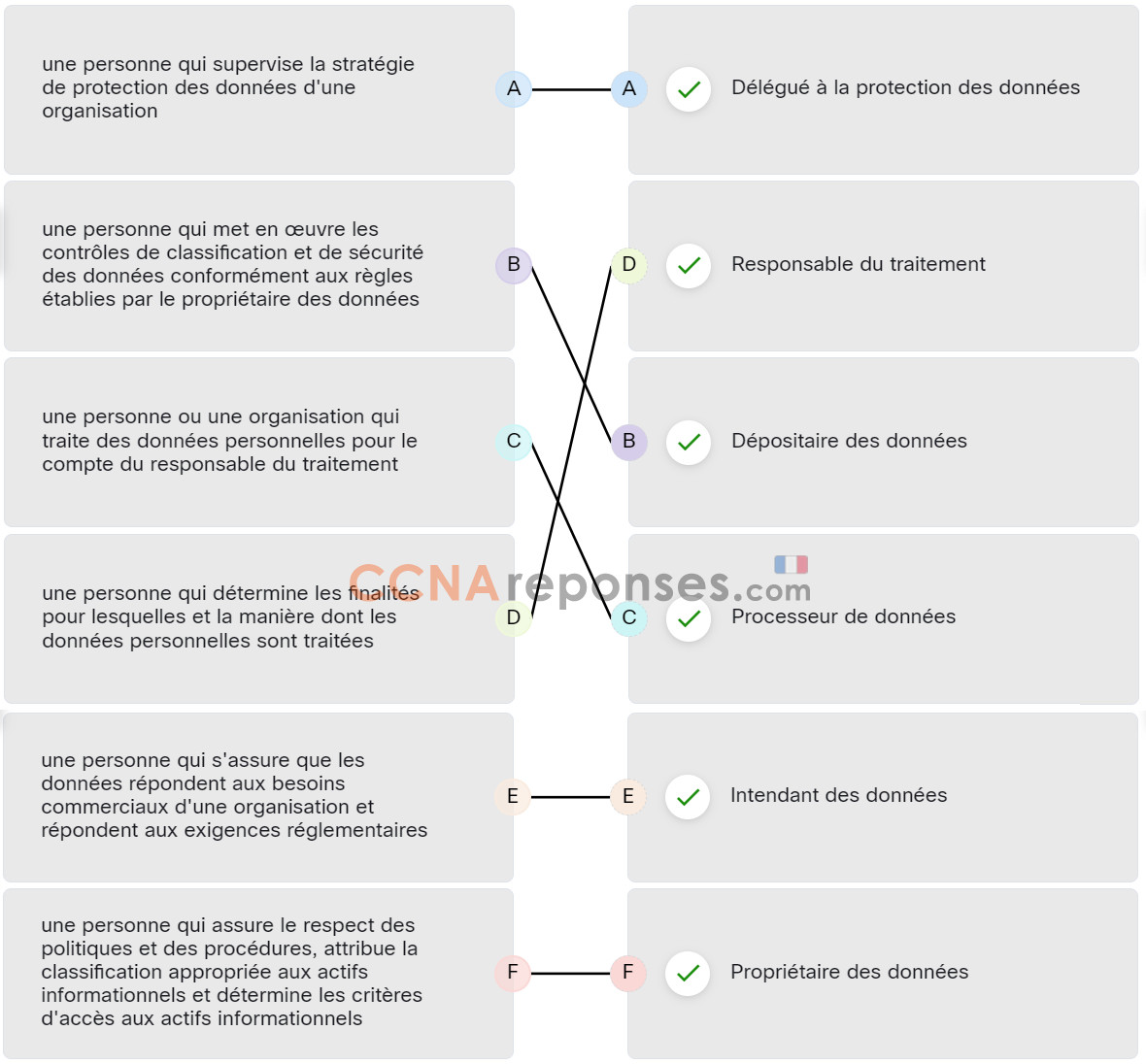

2. Faites correspondre les rôles du programme de gouvernance des données avec la description.

Explication : Placez les options dans l’ordre suivant :

| une personne qui supervise la stratégie de protection des données d’une organisation |

Délégué à la protection des données |

| une personne ou une organisation qui traite des données personnelles pour le compte du responsable du traitement |

Processeur de données |

| une personne qui détermine les finalités pour lesquelles et la manière dont les données personnelles sont traitées |

Responsable du traitement |

| une personne qui s’assure que les données répondent aux besoins commerciaux d’une organisation et répondent aux exigences réglementaires |

Intendant des données |

| une personne qui assure le respect des politiques et des procédures, attribue la classification appropriée aux actifs informationnels et détermine les critères d’accès aux actifs informationnels |

Propriétaire des données |

| une personne qui met en œuvre les contrôles de classification et de sécurité des données conformément aux règles établies par le propriétaire des données |

Dépositaire des données |

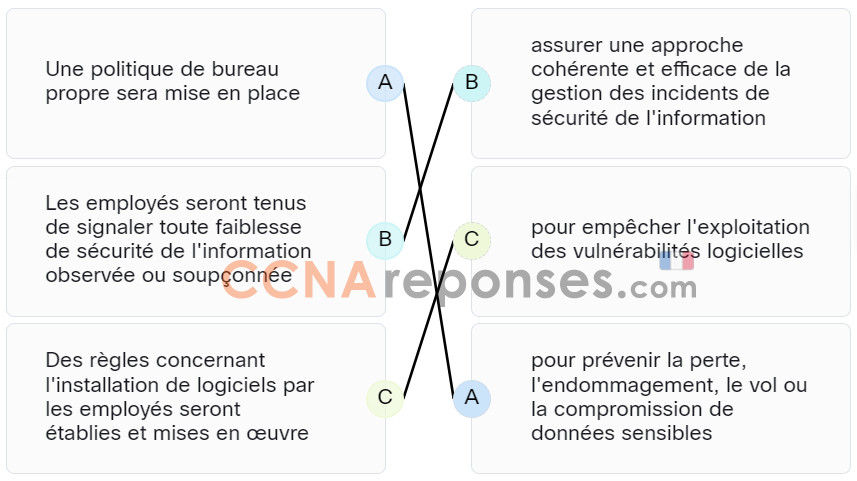

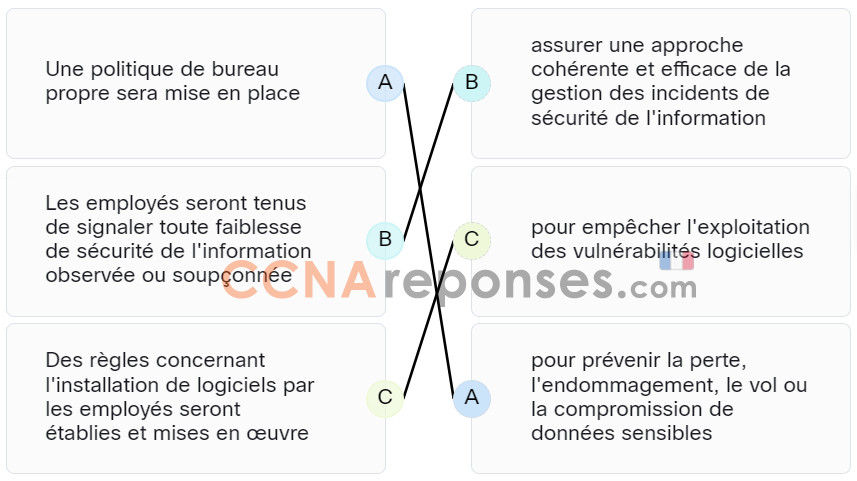

3. Une entreprise se prépare à un audit de SMSI. Associez le contrôle approprié à chaque objectif de contrôle.

Explication : Placez les options dans l’ordre suivant :

| Une politique de bureau propre sera mise en place |

pour prévenir la perte, l’endommagement, le vol ou la compromission de données sensibles |

| Les employés seront tenus de signaler toute faiblesse de sécurité de l’information observée ou soupçonnée |

assurer une approche cohérente et efficace de la gestion des incidents de sécurité de l’information |

| Des règles concernant l’installation de logiciels par les employés seront établies et mises en œuvre |

pour empêcher l’exploitation des vulnérabilités logicielles |

4. Une entreprise développe un programme de gouvernance des données qui respecte les réglementations et les politiques. Quel rôle dans le programme est chargé de garantir la conformité avec les politiques et les procédures, d’attribuer la classification appropriée aux ressources d’information et de déterminer les critères d’accès aux ressources d’information ?

- propriétaire des données

- contrôleur des données

- dépositaire des données

- responsable de la protection des données

Explication : Les programmes de bonne gouvernance des données qui sont conformes aux réglementations et aux politiques ont plusieurs rôles clés :

- Propriétaire des données – Personne qui assure la conformité avec les politiques et les procédures, attribue la classification appropriée aux ressources d’information et détermine les critères d’accès aux ressources d’information.

- Responsable du traitement :- Personne qui détermine les finalités du traitement des données personnelles et la manière dont elles sont traitées.

- Chargé de traitement des données – Personne physique ou morale qui traite les données personnelles pour le compte du contrôleur des données.

- Dépositaire des données – Personne qui met en œuvre la classification et les contrôles de sécurité des données conformément aux règles définies par le propriétaire des données. En d’autres termes, les dépositaires des données sont responsables du contrôle technique des données.

- Intendant des données – Personne qui s’assure que les données répondent aux besoins de l’entreprise et aux exigences réglementaires.

- Délégué à la protection des données – Personne qui supervise la stratégie de protection des données d’une entreprise.

5. Quel cadre doit être recommandé pour mettre en œuvre un système complet de gestion de la sécurité des informations dans une entreprise ?

- Modèle OSI ISO

- ISO/IEC 27000

- La triade CID

- Cadre NIST/NICE

Explication : Les spécialistes de la cybersécurité doivent connaître les différents cadres et modèles utilisés pour gérer la sécurité de l’information.

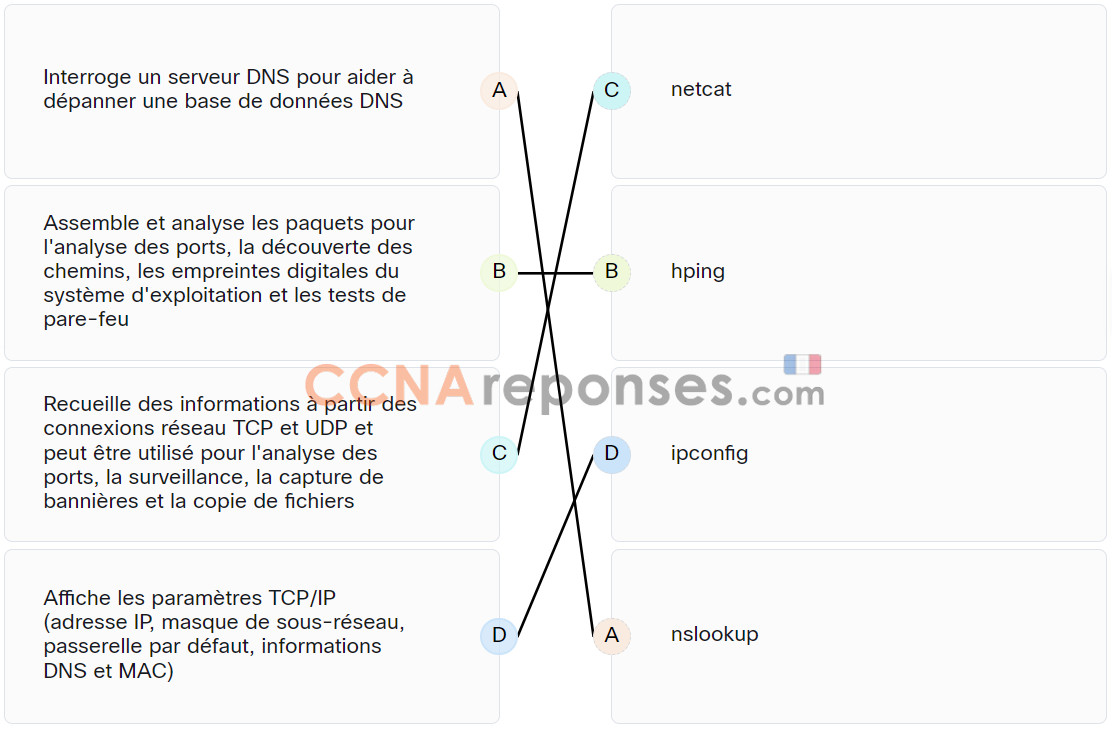

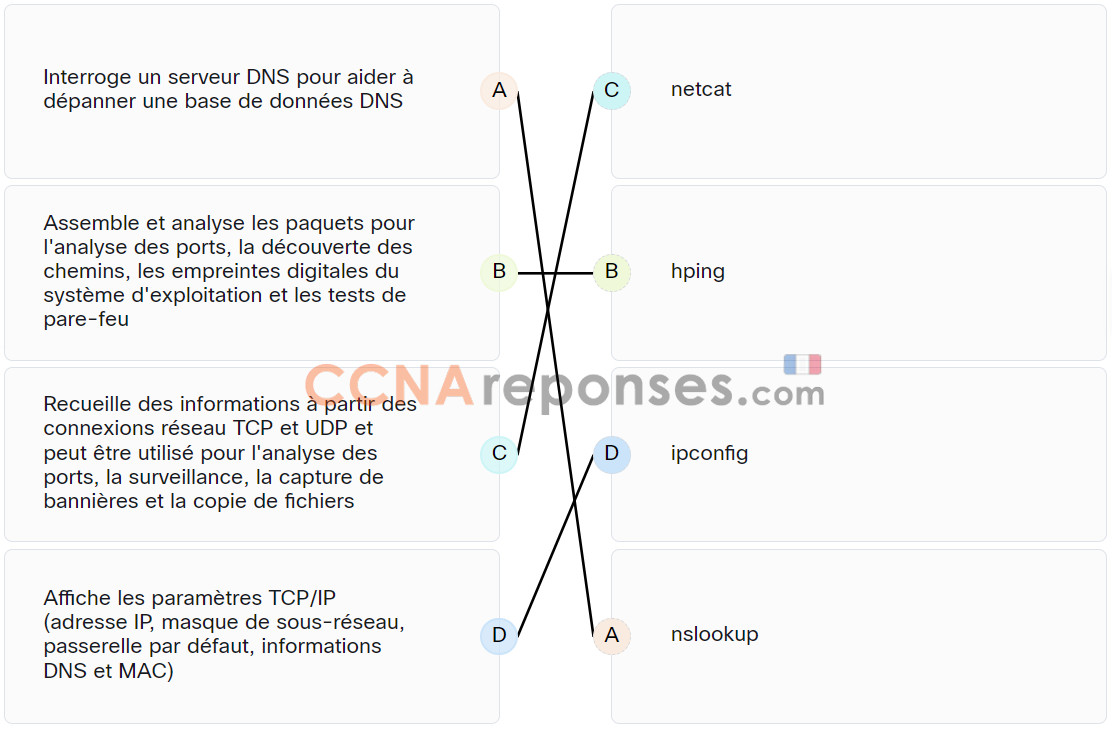

6. Associez l’outil de ligne de commande à sa description.

Explication : Placez les options dans l’ordre suivant :

| Affiche les paramètres TCP/IP (adresse IP, masque de sous-réseau, passerelle par défaut, informations DNS et MAC) |

ipconfig |

| Recueille des informations à partir des connexions réseau TCP et UDP et peut être utilisé pour l’analyse des ports, la surveillance, la capture de bannières et la copie de fichiers |

netcat |

| Assemble et analyse les paquets pour l’analyse des ports, la découverte des chemins, les empreintes digitales du système d’exploitation et les tests de pare-feu |

hping |

| Interroge un serveur DNS pour aider à dépanner une base de données DNS |

nslookup |

7. Quel outil de sécurité du réseau peut détecter les ports TCP et UDP ouverts sur la plupart des versions de Microsoft Windows ?

- Nmap

- SuperScan

- Zenmap

- L0phtcrack

Explication : Il existe divers outils de sécurité du réseau disponibles pour les tests et l’évaluation de la sécurité du réseau. L0phtcrack peut être utilisé pour effectuer la vérification et la récupération de mot de passe. SuperScan est un logiciel d’analyse de port de Microsoft qui détecte les ports TCP et UDP ouverts sur les systèmes. Nmap et Zenmap sont des scanners de réseau précis à la disposition du public.

8. Quelles sont les deux tâches qui peuvent être accomplies avec les outils réseau Nmap et Zenmap ? (Choisissez deux réponses.)

- Validation de la configuration du système IT

- Audit des mots de passe

- Analyse des ports TCP et UDP

- Récupération des mots de passe

- Identification de la prise en charge du protocole de couche 3 sur les hôtes

Explication : Nmap est un scanner de réseau de bas niveau accessible au public et capable d’analyser les ports, d’identifier les ports TCP et UDP ouverts et d’identifier le système. Il permet également d’identifier les protocoles de couche 3 exécutés sur un système.

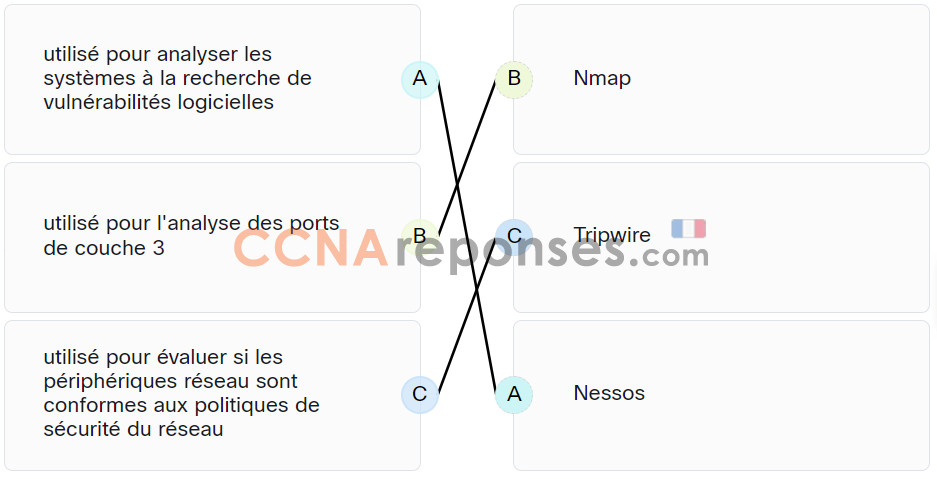

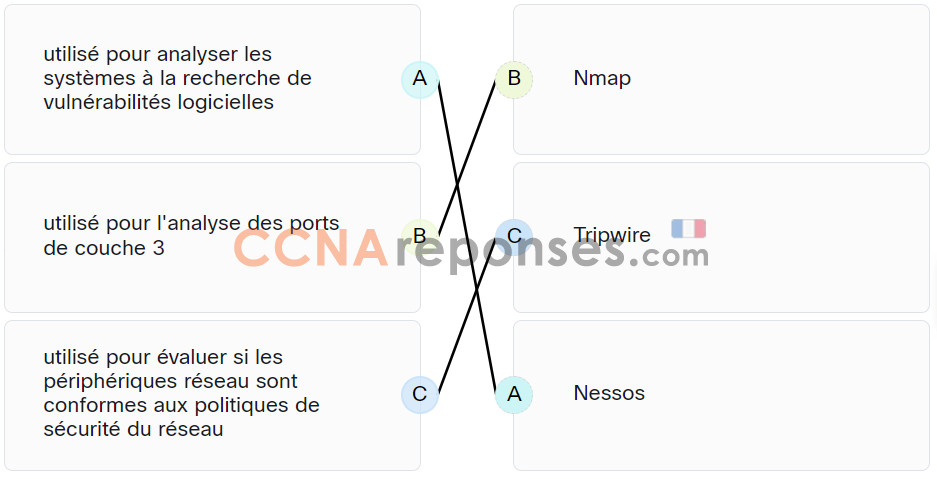

9. Associez l’outil de test de la sécurité du réseau à la fonction appropriée. (Les propositions ne doivent pas être toutes utilisées.)

Explication : Placez les options dans l’ordre suivant :

| utilisé pour évaluer si les périphériques réseau sont conformes aux politiques de sécurité du réseau |

Tripwire |

| utilisé pour analyser les systèmes à la recherche de vulnérabilités logicielles |

Nessos |

| utilisé pour l’analyse des ports de couche 3 |

Nmap |

10. Quel type de test de sécurité utilise des attaques simulées pour déterminer les conséquences éventuelles d’une réelle menace ?

- analyse de vulnérabilité

- tests de pénétration

- analyse de réseau

- vérification de l’intégrité

Explication : Il existe de nombreux tests de sécurité qui peuvent être utilisés pour évaluer un réseau. Les tests de pénétration sont utilisés pour déterminer les conséquences possibles d’attaques réussies sur le réseau. La vérification de l’intégrité est utilisée pour détecter et signaler les modifications apportées aux systèmes. L’analyse de vulnérabilité est utilisée pour trouver les faiblesses et les erreurs de configuration sur les systèmes de réseau. L’analyse de réseau est utilisée pour détecter les ressources disponibles sur le réseau.

11. Quels types de contrôles permettent de détecter les nouvelles menaces potentielles ?

- Contrôles préventifs

- Contrôles de détection

- Contrôles correctifs

Explication : Les contrôles correctifs restaurent le système après un sinistre ou un événement.

Les contrôles de détection détectent les événements indésirables et les nouvelles menaces potentielles.

Les contrôles préventifs empêchent un sinistre de se produire.

12. En tant qu’analyste en cybersécurité, il est très important de se tenir à jour. Certains collègues ont suggéré que NewsBites contient de nombreux articles d’actualité à lire. Quel service de sécurité du réseau gère ce récapitulatif hebdomadaire ?

Explication : Le SysAdmin, Audit, Network, Security (SANS) Institute dispose de nombreuses ressources. L’un d’eux s’appelle NewsBites, le condensé hebdomadaire d’articles d’actualité sur la sécurité informatique.

13. Quelle organisation de sécurité tient une liste de vulnérabilités et d’expositions communes (CVE) et est utilisée par des organisations de sécurité de premier plan?

- CIS

- SecurityNewsWire

- MITRE

- SANDS

Explication : Mitre Corporation tient à jour une liste des vulnérabilités et expositions courantes (CVE) utilisée par les grandes organisations de sécurité.

14. Quels sont les trois services offerts par FireEye ? (Choisissez trois propositions.)

- identifie et arrête les logiciels malveillants latents sur les fichiers

- déploie des jeux de règles de détection d’incidents dans les outils de sécurité réseau

- bloque les attaques sur le Web

- identifie et arrête les vecteurs de menaces par e-mail

- crée dynamiquement des règles de pare-feu

- soumet tout le trafic à une analyse approfondie de l’inspection des paquets

Explication : FireEye est une société de sécurité qui utilise une approche en trois volets qui allie sécurité adaptative, expertise en matière de sécurité et technologie. FireEye propose SIEM et SOAR avec la plateforme de sécurité Helix, qui utilise l’analyse comportementale et la détection avancée des menaces.

15. Quelle est la caractéristique de CyBox?

- Il s’agit d’ une spécification pour un protocole de couche application qui permet de communiquer des données d’informations sur les CTI via HTTPS.

- Il s’agit d’un ensemble de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau.

- Il s’agit d’un ensemble de spécifications pour l’échange d’informations sur les cybermenaces entre les entreprises

- Il permet d’échanger en temps réel des indicateurs de cybermenace entre le gouvernement fédéral américain et le secteur privé.

Explication : CyBox est un ensemble de normes ouvertes de schémas normalisés pour spécifier, capturer, caractériser et communiquer les événements et les propriétés des opérations réseau qui prennent en charge de nombreuses fonctions de cybersécurité.

16. Quelle étape du cycle de vie de gestion des vulnérabilités effectue l’inventaire de toutes les ressources du réseau et identifie les détails de l’hôte, y compris le système d’exploitation et les services ouverts ?

- évaluation

- remédiation

- hiérarchisation des ressources

- détection

Explication : Voici les étapes du cycle de vie de gestion des vulnérabilités:

- Détection: inventorier toutes les ressources du réseau et identifier les détails de l’hôte, y compris les systèmes d’exploitation et les services ouverts, afin d’identifier les vulnérabilités

- Hiérarchisation des ressources: classer les ressources dans des groupes ou unités organisationnelles, et assigner une valeur commerciale aux groupes de ressources selon leur niveau d’importance pour le bon fonctionnement de l’entreprise

- Évaluation: établir un profil de risque de base afin d’éliminer les risques selon le niveau d’importance des ressources, les menaces de vulnérabilité et la classification des ressources

- Rapport: mesurer le niveau de risque commercial associé à vos ressources en fonction de vos stratégies de sécurité. Documenter un plan de sécurité, surveiller les activités suspectes et décrire les vulnérabilités connues.

- Résolution des problèmes: hiérarchiser les vulnérabilités selon le niveau de risque pour l’entreprise et les corriger par ordre d’importance

- Vérification: vérifier que les menaces ont été éliminées par le biais d’audits de suivi

17. Quelle catégorie de métriques du groupe de métriques de base CVSS définit les caractéristiques de l’exploit telles que le vecteur, la complexité et le niveau d’intervention de l’utilisateur requis par l’exploit ?

- Maturité du code de l’exploit

- Base modifiée

- Exploitabilité

- Impact

Explication : Le groupe de mesures de base de CVSS représente les caractéristiques d’une vulnérabilité, qui sont constantes dans le temps et dans plusieurs contextes. Il contient deux catégories de mesures :

- Mesures d’exploitabilité – caractéristiques de l’exploit telles que le vecteur, la complexité et l’interaction de l’utilisateur requise par l’exploit.

- Mesures d’impact – les impacts de l’exploit enracinés dans la triade de la CIA (confidentialité, intégrité et disponibilité).

18. Lors de la création d’un profil de serveur pour une entreprise, quel élément décrit les démons et ports TCP et UDP qui peuvent être ouverts sur le serveur ?

- ports en mode écoute

- comptes de service

- environnement logiciel

- espace d’adressage critique

Explication : Un profil de serveur se compose généralement des éléments suivants :

- Ports d’écoute – Les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- Comptes d’utilisateur – les paramètres définissant l’accès et le comportement des utilisateurs

- Comptes de service : les définitions du type de service qu’une application est autorisée à exécuter sur un serveur

- Environnement logiciel – les tâches, processus et applications pouvant être exécutés sur le serveur

19. Un administrateur réseau crée un profil de réseau pour générer une ligne de base du réseau. Qu’est-ce qui est inclus dans l’élément de l’espace d’adressage critique des ressources ?

- les ports et démons TCP et UDP pouvant être ouverts sur le serveur

- les adresses IP ou l’emplacement logique des données ou systèmes critiques

- la liste des processus TCP ou UDP disponibles pour accepter les données

- le délai entre le démarrage et l’interruption d’un flux de données

Explication : Un profil de réseau doit comprendre certains éléments importants, notamment :

- Débit total – quantité de données transitant d’une source donnée à une destination donnée pendant une période donnée

- Durée de la session – le délai entre le démarrage et l’interruption d’un flux de données

- Ports utilisés – liste des processus TCP ou UDP disponibles pour accepter les données

- Espace d’adressage critique – adresses IP ou emplacement logique des données ou systèmes critiques

20. Le personnel de sécurité informatique d’une entreprise constate que le serveur déployé dans la zone démilitarisée est fréquemment la cible de hackers. On décide alors d’implémenter un système de gestion des correctifs pour gérer le serveur. Quelle stratégie de gestion des risques est utilisée pour répondre aux risques identifiés ?

- partage des risques

- évitement des risques

- réduction des risques

- conservation des risques

Explication : Il existe quatre stratégies potentielles pour répondre à des risques identifiés:

- Éviter les risques – Cesser d’effectuer les activités qui créent des risques.

- Réduction du risque – Diminuer le risque en prenant des mesures pour réduire la vulnérabilité.

- Partage des risques – Transférer une partie des risques à d’autres parties.

- Rétention du risque – Accepter le risque et ses conséquences.

21. Votre responsable de la gestion des risques vient de distribuer un graphique utilisant trois couleurs pour identifier le niveau de menace pesant sur les ressources clés des systèmes de sécurité des informations. Le rouge représente un niveau de menace élevé, le jaune représente un niveau de menace moyen et le vert représente un niveau de menace faible. Quel type d’analyse des risques ce graphique représente-t-il ?

- analyse quantitative

- analyse qualitative

- analyse du facteur d’exposition

- analyse des pertes

Explication : On recourt à l’analyse des risques qualitative et quantitative pour identifier et hiérarchiser les menaces qui visent l’entreprise.

22. Une entreprise a implémenté un logiciel antivirus. Quel type de contrôle de sécurité l’entreprise a-t-elle mis en place ?

- contrôle de dissuasion

- contrôle de restauration

- contrôle de détection

- contrôle compensatoire

Explication : Les spécialistes de la cybersécurité doivent connaître les technologies et les mesures utilisées pour contrer les menaces et les vulnérabilités qui compromettent les entreprises.

23. Le responsable d’un nouveau data center demande des verrous de porte magnétiques. Les serrures exigeront que les employés passent une carte d’identité pour les ouvrir. Quel type de contrôle de sécurité est mis en œuvre ?

- reprise

- compensatoire

- prévention

- correction

Explication : Les contrôles de sécurité préventifs bloquent les activités indésirables et non autorisées et/ou appliquent des restrictions aux utilisateurs autorisés.

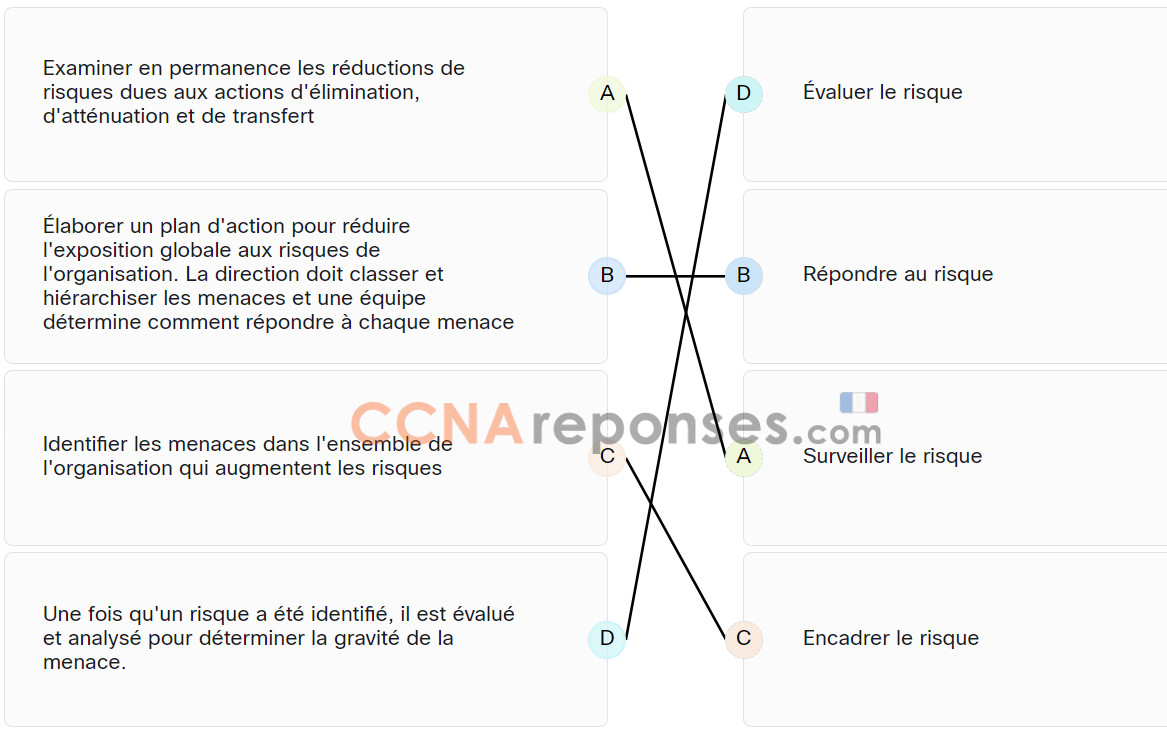

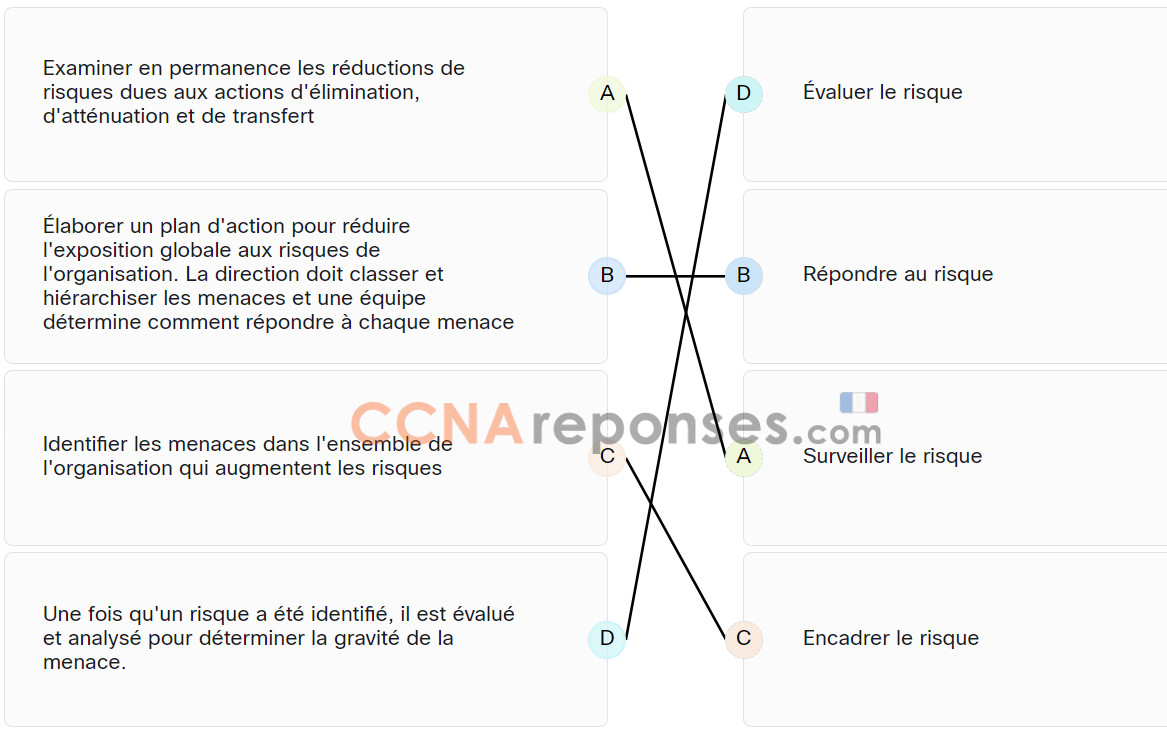

24. Faites correspondre les étapes du processus de gestion des risques avec la description.

Explication : Placez les options dans l’ordre suivant :

| Élaborer un plan d’action pour réduire l’exposition globale aux risques de l’organisation. La direction doit classer et hiérarchiser les menaces et une équipe détermine comment répondre à chaque menace |

Répondre au risque |

| Une fois qu’un risque a été identifié, il est évalué et analysé pour déterminer la gravité de la menace. |

Évaluer le risque |

| Examiner en permanence les réductions de risques dues aux actions d’élimination, d’atténuation et de transfert |

Surveiller le risque |

| Identifier les menaces dans l’ensemble de l’organisation qui augmentent les risques |

Encadrer le risque |

25. Une entreprise gère les données sensibles de plusieurs clients. Le mécanisme d’authentification actuel pour accéder à la base de données repose sur le nom d’utilisateur et la phrase secrète. L’entreprise examine le risque de compromission des informations d’identification des employés pouvant entraîner une violation de données et décide de prendre des mesures pour atténuer le risque avant de prendre d’autres mesures pour éliminer le risque. Quelle action l’entreprise doit-elle prendre pour le moment ?

- Mettez en place une authentification multifactorielle.

- Améliorez le chiffrement des données grâce à un algorithme avancé.

- Souscrivez une police d’assurance.

- Installez des scanners d’empreintes digitales ou de la rétine.

Explication : La gestion des risques consiste à identifier, à évaluer et à hiérarchiser les risques. Les entreprises gèrent les risques de l’une des quatre manières suivantes : évitement, atténuation, transfert ou acceptation. Dans ce scénario, la mise en œuvre de l’authentification multifacteur peut réduire le risque de compromission des informations d’identification des employés, qui est une mesure d’atténuation. L’installation de scanners d’empreintes digitales ou de scanners rétiniens élimine le risque, c’est-à-dire l’évitement. L’achat d’une police d’assurance transfère le risque financier à la compagnie d’assurance.

26. Quel élément méta-fonctionnalités du modèle Diamond classe le type général d’événement d’intrusion?

- direction

- phase

- méthodologie

- résultats

Explication : La méta-fonctionnalité Méthodologie permet de classer les types d’événements, par exemple analyse des ports, phishing, attaques par diffusion de contenu, inondation SYN, etc.

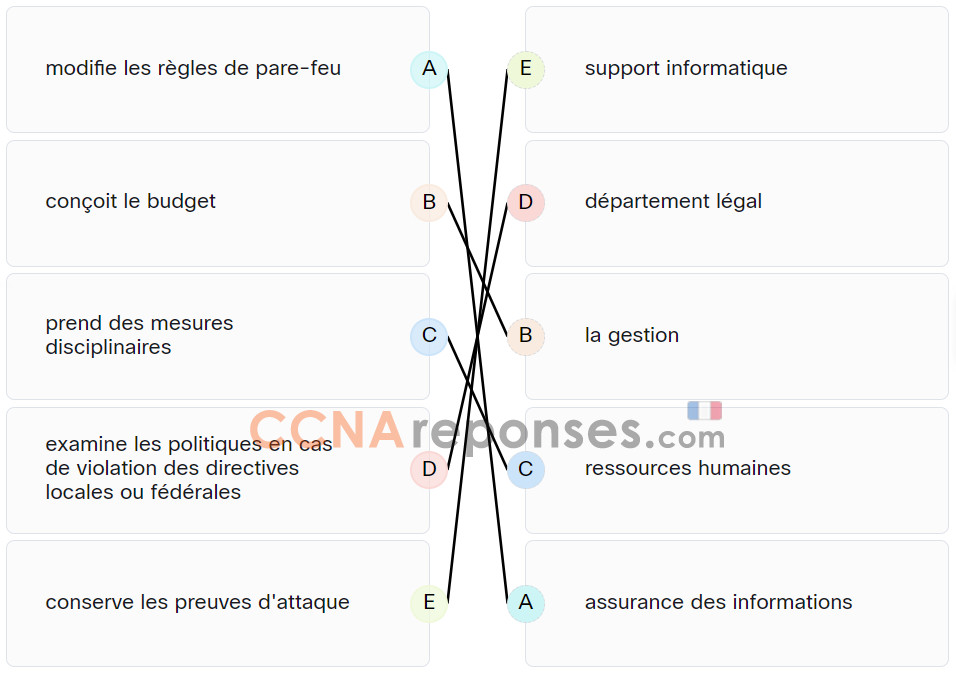

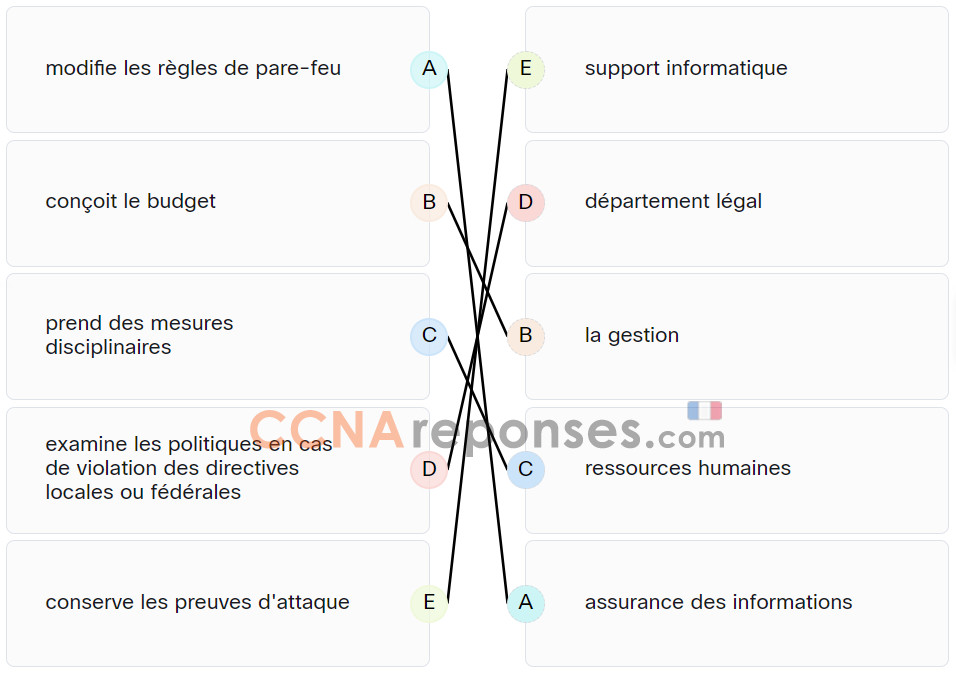

27. Associez les parties prenantes en matière d’incident de sécurité au rôle correspondant.

Explication : Placez les options dans l’ordre suivant :

| modifie les règles de pare-feu |

assurance des informations |

| conçoit le budget |

la gestion |

| prend des mesures disciplinaires |

ressources humaines |

| examine les politiques en cas de violation des directives locales ou fédérales |

département légal |

| conserve les preuves d’attaque |

support informatique |

28. Quel type de preuve ne suffit pas pour justifier un fait en matière de sécurité informatique ?

- par ouï-dire

- meilleur

- corroborante

- indirecte

Explication : Une preuve indirecte seule ne peut pas prouver un fait, contrairement à une preuve directe. Une preuve corroborante fournit des informations complémentaires. La meilleure preuve est la plus fiable, car il s’agit d’un élément concret ; un contrat signé, par exemple.

29. Dans le modèle Diamond, quel élément de méta-caractéristique décrit les informations obtenues par le hacker ?

- direction

- résultats

- ressources

- méthodologie

Explication : Les résultats de l’élément de méta-caractéristique sont utilisés pour déterminer ce que le hacker a pu obtenir de l’événement d’intrusion.

30. Un hacker a identifié la vulnérabilité potentielle du serveur web d’une entreprise et élabore à présent une attaque. Que peut-il faire pour créer une arme afin de commettre son méfait ?

- Créer un point de persistance en ajoutant des services.

- Collecter les informations d’identification des développeurs et administrateurs de serveur web.

- Installer un webshell sur le serveur web pour un accès permanent.

- Se procurer un outil automatisé pour diffuser la charge utile du programme malveillant par le biais de la vulnérabilité.

Explication : Une tactique de déploiement d’armes employée par un hacker après avoir identifié la vulnérabilité consiste à se procurer un outil automatisé pour diffuser la charge utile du programme malveillant par le biais de la vulnérabilité.