8.0 Présentation

8.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue Au Conceptions de VPN et IPSec

Avez-vous, ou quelqu’un que vous connaissez, déjà été piraté lors de l’utilisation du WiFi public? C’est étonnamment facile à réaliser. Mais il existe une solution à ce problème: les réseaux privés virtuels (VPN) et la protection supplémentaire de la sécurité IP (IPSec). Les VPN sont couramment utilisés par les travailleurs distants du monde entier. Il existe également des VPN personnels que vous pouvez utiliser lorsque vous êtes sur le Wifi public. En effet, il existe de nombreux types de VPN utilisant IPSec pour protéger et authentifier les paquets IP entre leur source et leur destination. Vous voulez en savoir plus ? Cliquez sur Suivant.

8.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre de Module : Conceptions de VPN et IPSec

L’objectif du Module: Expliquer comment VPN et IPSec sont utilisés pour sécuriser la connectivité de site à site et d’accès distant.

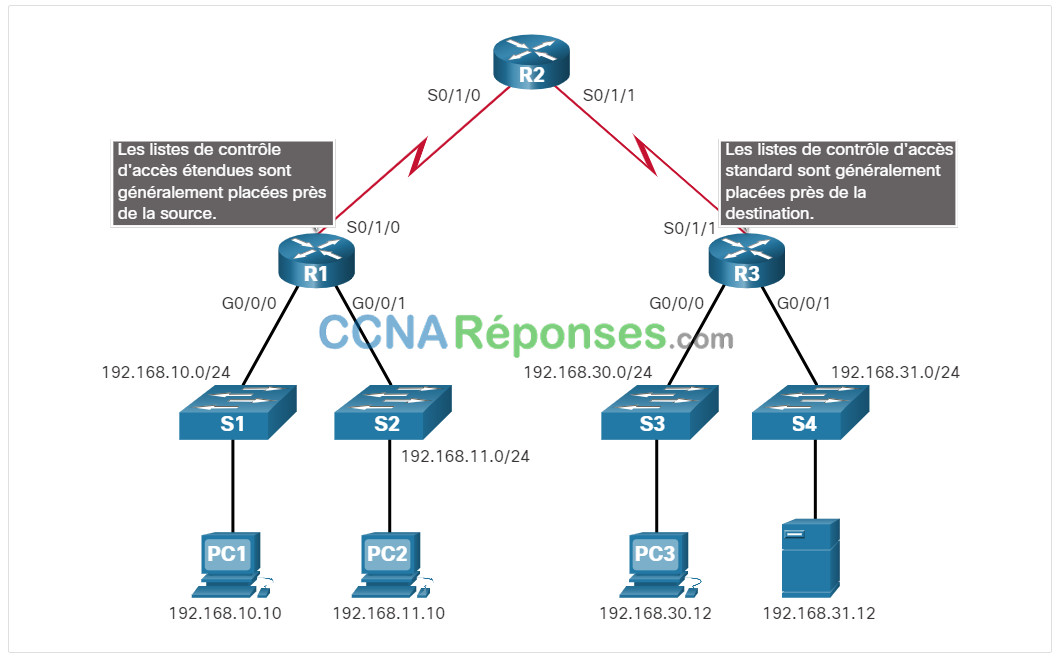

| Titre du Rubrique | Objectif du Rubrique |

|---|---|

| Technologie VPN | Décrire les avantages de la technologie VPN. |

| Types de VPN | Décrire différents types de VPN. |

| IPsec | Expliquer comment la structure IPsec est utilisé pour sécuriser le trafic réseau. |

8.1 Technologie de VPN

8.1.1 Réseaux Privés Virtuels (VPN)

Pour sécuriser le trafic réseau entre les sites et les utilisateurs, les organisations utilisent des réseaux privés virtuels (VPN) pour créer des connexions de réseau privé de bout en bout. Un VPN est virtuel étant donné qu’il transporte des informations au cours d’un réseau privé, mais ces informations sont en réalité transportées sur un réseau public. Un VPN est privé étant donné que le trafic est crypté pour garder les données confidentielles pendant leur transport sur le réseau public.

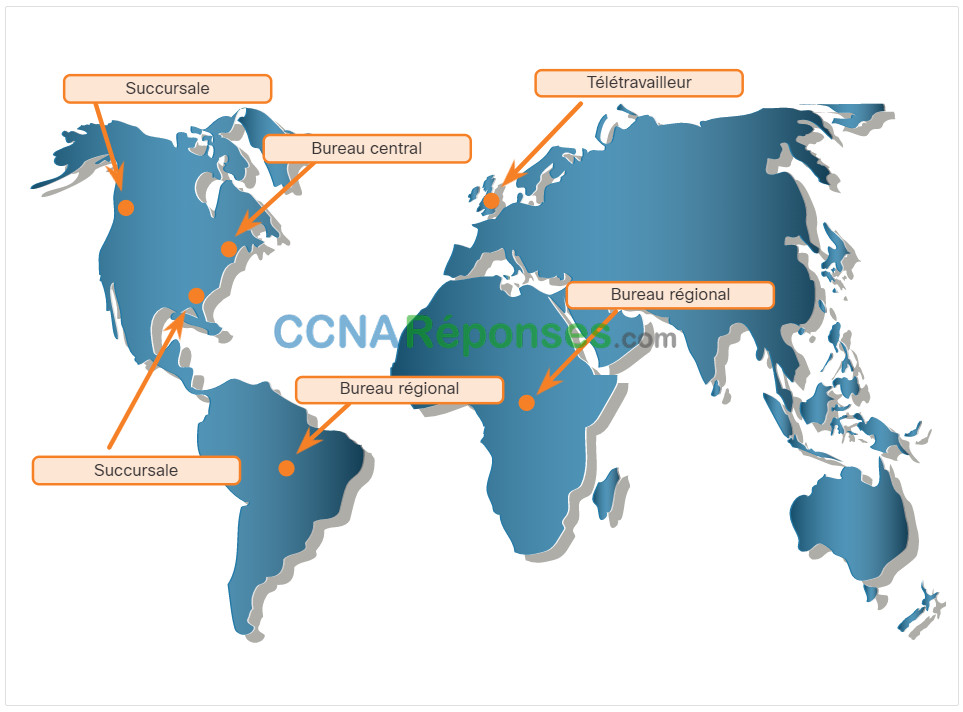

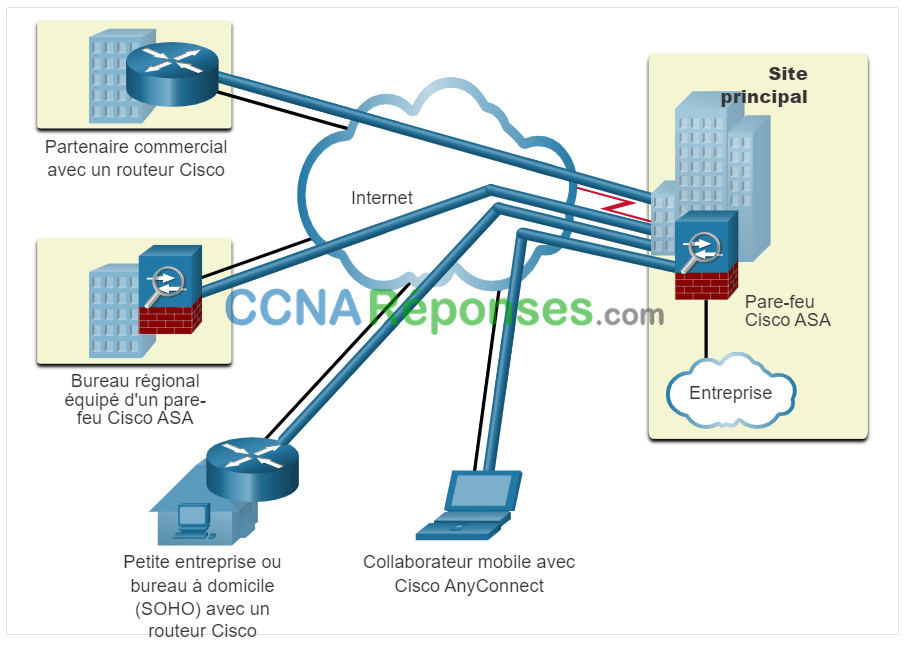

La figure indique une collection de différents types de VPN gérés par le site principal d’une entreprise. Le tunnel permet aux sites distants et aux utilisateurs d’accéder en toute sécurité aux ressources réseau du site principal.

La figure montre différents types de VPN gérés par le site principal d’une entreprise site principale Le site principal montre un pare-feu Cisco ASA connecté au réseau d’entreprise ainsi que connecté, via Internet, à un routeur Cisco des partenaires commerciaux, un pare-feu Cisco ASA des bureaux régionaux, un routeur Cisco pour petit bureau / bureau à domicile et un travailleur mobile se connectant à distance via Cisco AnyConnect.

- Un pare-feu Cisco Adaptive Security Appliance (ASA) aide les entreprises à fournir une connectivité sécurisée et une performance supérieure, y compris des VPN et un accès permanent aux filiales distantes et aux utilisateurs mobiles.

- SOHO signifie petit bureau à domicile où un routeur compatible VPN peut fournir une connectivité VPN au site principal de l’entreprise.

- Cisco AnyConnect est un logiciel que les télétravailleurs peuvent utiliser pour établir une connexion VPN basée sur le client avec le site principal.

Les premiers types de VPN étaient exclusivement des tunnels IP qui n’incluaient ni l’authentification ni le chiffrement des données. Par exemple, le Generic Routing Encapsulation (GRE) est un protocole de tunneling développé par Cisco et qui n’inclut pas les services de cryptage. Il est utilisé pour encapsuler le trafic IPv4 et IPv6 à l’intérieur d’un tunnel IP pour créer une liaison virtuelle point à point.

8.1.2 Bénéfices de VPN

Les VPN modernes prennent en charge les fonctionnalités de chiffrement, telles que les protocoles IPsec (Internet Protocol Security) et SSL (Secure Sockets Layer) pour sécuriser le trafic réseau entre sites.

Les principaux avantages des VPN sont présentés dans le tableau:

| Bénéfice | Description |

|---|---|

| Réductions des coûts | Avec l’avènement de technologies économiques à large bande passante, les organisations peuvent utiliser des VPN pour réduire leurs coûts de connectivité en augmentant simultanément la bande passante de la connexion à distance. |

| Sécurité | Les VPN offrent le meilleur niveau de sécurité possible, en utilisant des protocoles de chiffrement et d’authentification avancés qui protègent les données d’un accès non autorisé. |

| Évolutivité | Les VPN permettent aux organisations d’utiliser Internet, ce qui permet d’ajouter facilement de nouveaux utilisateurs sans ajouter d’infrastructure significative. |

| Compatibilité | Les VPN peuvent être mis en œuvre à partir d’une variété d’options de liaison WAN, y compris toutes les technologies à large bande populaires. Travailleurs distants peuvent profitez de ces connexions à haut débit pour obtenir un accès sécurisé à leurs réseaux d’entreprise. |

8.1.3 VPN de site à site et d’accès distant

Les VPN sont généralement déployés dans l’une des configurations suivantes : site à site ou accès à distance.

Cliquez sur chaque type de VPN pour plus d’informations.

8.1.4 VPN d’entreprise et de prestataire de service

De nombreuses options sont disponibles pour sécuriser le trafic d’entreprise. Ces solutions varient en fonction de la personne qui gère le VPN.

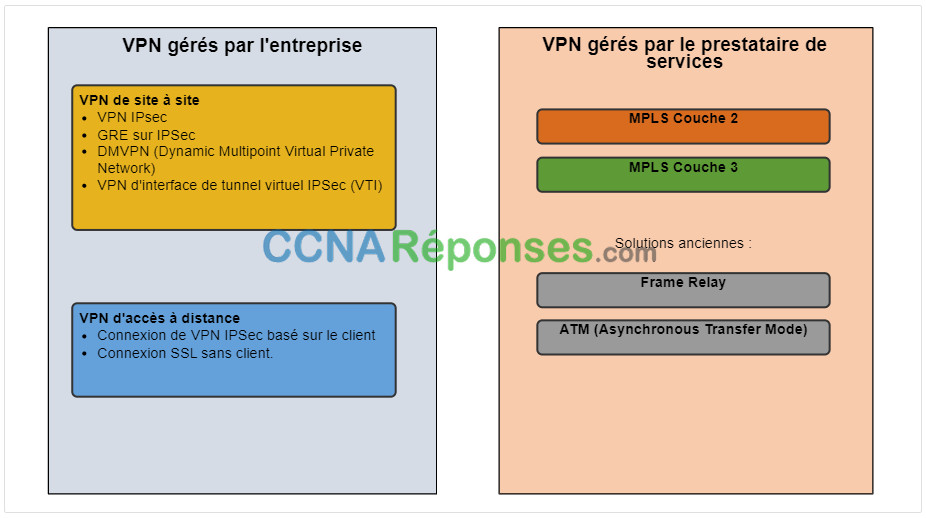

Les VPN peuvent être gérés et déployés comme:

- VPN d’entreprise – Les VPN gérés par l’entreprise sont des solutions similaires pour sécuriser le trafic d’entreprise sur l’internet. Les VPN de site à site et d’accès distant sont créés et gérés par l’entreprise à l’aide de VPN IPSec et SSL.

- VPN de prestataire de service – Les VPN gérés par le prestataire de service sont créés et gérés sur le réseau du prestataire. Le prestataire utilise la commutation d’étiquette multiprotocole (MPLS) au niveau de la couche 2 ou de la couche 3 pour créer des canaux sécurisés entre les sites d’une entreprise. MPLS est une technologie de routage que le prestataire utilise pour créer des chemins virtuels entre les sites. Cela sépare efficacement le trafic des autres trafics clients. Les autres solutions ancienne incluent le relais de trame et les VPN en mode de transfert asynchrone (ATM).

La figure répertorie les différents types de déploiements VPN gérés par l’entreprise et gérés par le prestataire de services qui seront abordés plus en détail dans ce module.

8.2 Types de VPN

8.2.1 VPN d’accès distant

Dans la rubrique précédente, vous avez appris les bases d’un VPN. Ici, vous découvrirez les types de VPN.

Les VPN sont devenus la solution logique pour la connectivité d’accès à distance pour de nombreuses raisons. Comme la figure indique, les VPN d’accès à distance offrent aux utilisateurs distants et mobiles la connexion de manière sécurisée à l’entreprise en créant un tunnel crypté. Les utilisateurs distants se répliquent de manière sécurisée leur accès a l’entreprise, y compris les applications de messagerie et réseau. Les VPN d’accès à distance permettent également aux entrepreneurs et aux partenaires d’avoir un accès limité aux serveurs, pages Web ou fichiers spécifiques, selon la nécessité. Cela signifie que ces utilisateurs peuvent contribuer à la productivité de l’entreprise sans compromettre la sécurité du réseau.

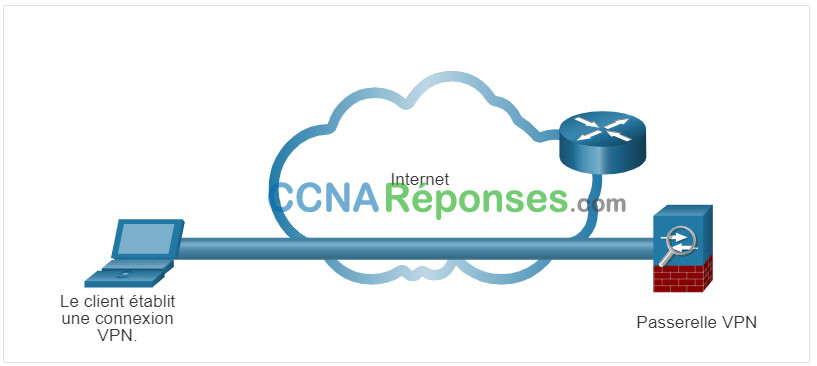

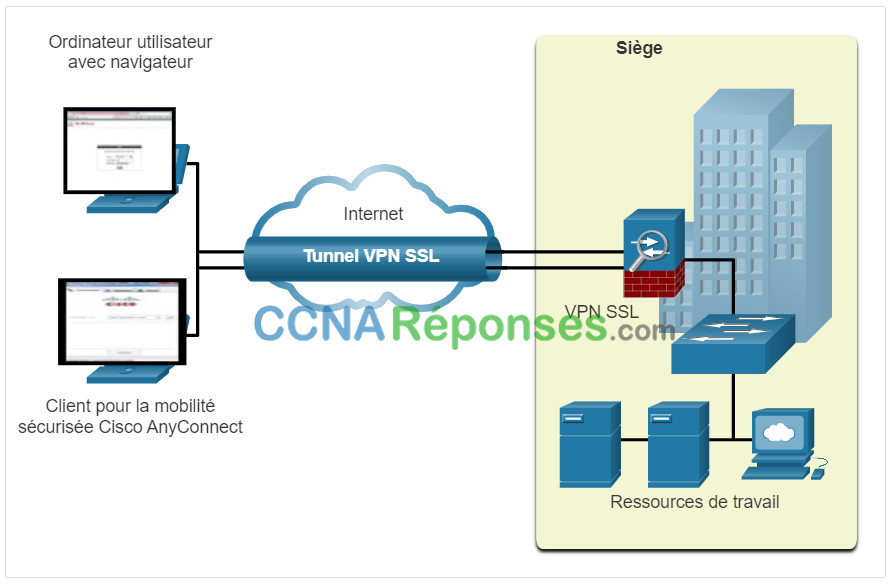

Les VPN d’accès à distance sont généralement activés dynamiquement par l’utilisateur le cas échéant. Les VPN d’accès à distance peuvent être créés en utilisant IPSec ou SSL. Comme la figure indique, un utilisateur distant doit initier une connexion VPN d’accès à distance.

La figure indique deux façons dont un utilisateur distant peut établir une connexion VPN d’accès à distance: VPN sans client et VPN basé sur client.

La Connexion VPN sans client – La connexion est sécurisée en utilisant une connexion SSL par navigateur Web. SSL est principalement utilisé pour protéger le trafic HTTP (HTTPS) et les protocoles de messagerie tels que IMAP et POP3. Par exemple, HTTPS est en réalité HTTP qui utilise un tunnel SSL. La connexion SSL est d’abord établie, puis les données HTTP sont échangées via la connexion.

La Connexion VPN basée sur le client – Le logiciel client VPN tel que Cisco AnyConnect Secure Mobility Client doit être installé sur l’appareil de l’utilisateur distant. Les utilisateurs doivent commencer la connexion VPN en utilisant le client VPN, puis s’authentifier auprès de la passerelle VPN de destination. Une fois que les utilisateurs distants sont authentifiés, ils ont accès aux fichiers et aux applications d’entreprise. Le logiciel client VPN crypte le trafic en utilisant IPSec ou SSL et le transmet sur Internet à la passerelle VPN de destination.

8.2.2 Les VPN SSL

Une fois qu’un client négocie une connexion VPN SSL avec la passerelle VPN, il se connecte réellement en utlisant le Transport Layer Security (TLS). TLS est la version la plus récente de SSL et est parfois exprimée en SSL / TLS. Cependant, les deux termes sont souvent utilisés de manière interchangeable.

hSSL utilise l’infrastructure du clé publique et les certificats numériques pour authentifier les homologues. Les technologies VPN IPSec et SSL offrent un accès pratique à n’importe quelle application ou ressource réseau. Cependant, si la sécurité est un problème et IPSec est le meilleur choix. Si la prise en charge et la facilité de déploiement sont les principaux problèmes, pensez à SSL. Le type de méthode VPN mis en œuvre est basé sur les exigences d’accès des utilisateurs et les processus informatiques de l’organisation. Le tableau compare les déploiements d’accès à distance IPsec et SSL.

| Fonctionnalité | IPsec | SSL |

|---|---|---|

| Applications prises en charge | Vaste – Toutes les applications basées sur IP sont prises en charge | Limité – Uniquement les applications Web et le fichier partagé sont prises en charge. |

| Force d’authentification | Fort – Authentification bidirectionnelle avec des clés partagées ou des certificats numériques | Modéré – authentification unidirectionnelle ou bidirectionnelle |

| Force de chiffrement | Fort – utilise Longueur des clés 56 – 256 bits | Modéré à fort – Longueur des clés 40 – 256 bits 256 bits. |

| Complexité de la connexion | Moyen – Parce qu’il nécessite un client VPN pré-installé sur un hôte. | Faible – Il ne nécessite qu’un navigateur Web sur un hôte. |

| Option de connexion | Limité – Seuls les appareils spécifiques avec des configurations spécifiques peuvent se connecter | Vaste – Tout appareil avec un navigateur Web peut se connecter |

Il est important de comprendre que IPSec et VPN SSL ne s’excluent pas mutuellement. Au contraire, ils sont complémentaires; les deux technologies résolvent des problèmes différents, et une organisation peut implémenter IPSec, SSL ou les deux, selon les besoins de ses télétravailleurs.

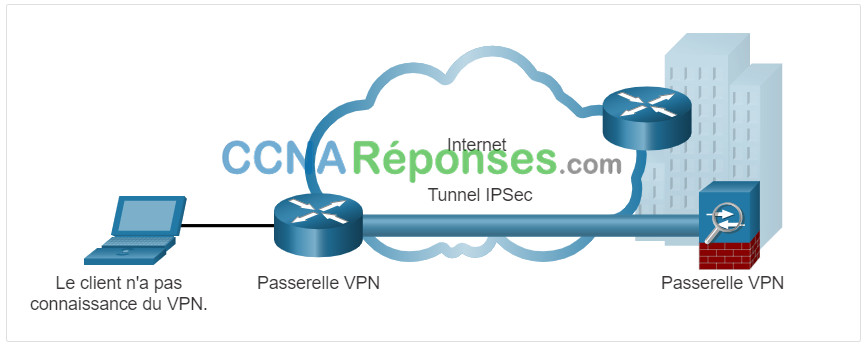

8.2.3 IPSec VPN de site à site

Les VPN de site à site sont utilisés pour connecter des réseaux sur un réseau non fiable tel qu’Internet. Dans un VPN de site à site, les hôtes finaux envoient et reçoivent le trafic TCP / IP non chiffré normal par un périphérique de terminaison VPN. Le VPN est généralement appelé une passerelle VPN. Un VPN peut être un routeur ou un pare-feu, comme illustré dans la figure. Par exemple, l’appliance de sécurité adaptable Cisco (ASA) illustrée sur le côté droit de la figure est un périphérique de pare-feu autonome qui combine le pare-feu, le concentrateur VPN et la fonctionnalité de prévention des intrusions dans une image logicielle.

La passerelle VPN encapsule et chiffre le trafic sortant pour tout le trafic provenant d’un site particulier. Il envoie ensuite le trafic via un tunnel VPN sur Internet à une passerelle VPN sur le site cible. À la réception, la passerelle VPN de réception supprime les en-têtes, déchiffre le contenu et relaie le paquet vers l’hôte cible dans son réseau privé.

Les VPN de site à site sont généralement créés et sécurisés en utilisant la sécurité IP (IPSec).

8.2.4 GRE sur IPSec

Le protocole GRE (Generic Routing Encapsulation) est un protocole de tunneling VPN de site à site non sécurisé. Il peut encapsuler différents protocoles de couche réseau. Il prend aussi en charge le trafic de multidiffusion et de diffusion qui peut être nécessaire si l’organisation nécessite des protocoles de routage pour fonctionner sur un VPN. Cependant, GRE ne prend pas en charge le cryptage par défaut; et par conséquent, il ne fournit pas de tunnel VPN sécurisé.

Le VPN IPSec standard (non GRE) ne peut créer que des tunnels sécurisés pour le trafic unicast. Par conséquent, les protocoles de routage n’échangeront pas d’informations de routage sur un VPN IPSec.

Pour résoudre ce problème, nous pouvons encapsuler le trafic du protocole de routage en utilisant un paquet GRE, puis encapsuler le paquet GRE dans un paquet IPSec pour le transmettre de manière sécurisée à la passerelle VPN de destination.

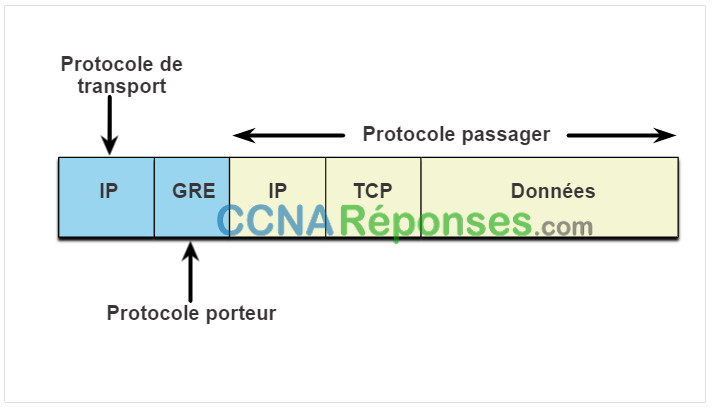

Les termes utilisés pour décrire l’encapsulation du tunnel GRE sur IPSec sont protocole de passager, protocole de transporteur et protocole de transport, comme illustré dans la figure.

- Protocole passager – Il est un paquet d’origine qui doit être encapsulé par GRE. Il peut être un paquet IPv4 ou IPv6, d’une mise à jour de routage, etc.

- Protocole de porteur – GRE est le protocole de transporteur qui encapsule le paquet passager d’origine.

- Protocole de transport – Il est un protocole qui sera réellement utilisé pour transmettre le paquet. Cela peut être IPv4 ou IPv6.

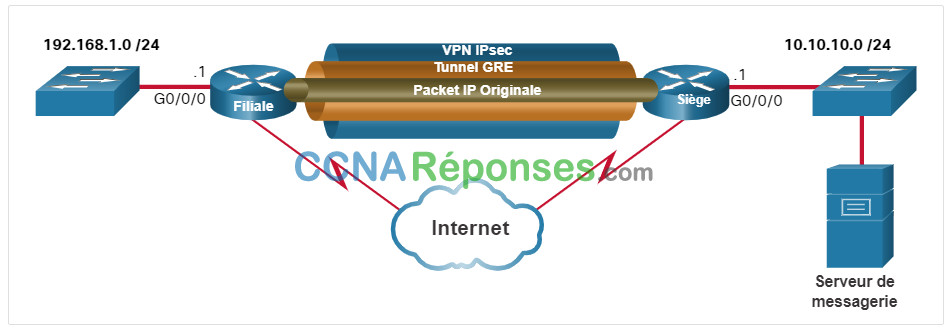

Par exemple, dans la figure affichant une topologie, la filiale et le Siège souhaitent échanger des informations de routage OSPF sur un VPN IPSec. Cependant, IPSec ne prend pas en charge le trafic de multidiffusion. Alors, GRE sur IPSec est utilisé pour prendre en charge le trafic du protocole de routage sur le VPN IPSec. Plus précisément, les paquets OSPF (c’est-à-dire le protocole passager) seraient encapsulés par GRE (c’est-à-dire le protocole porteur) et ensuite encapsulés dans un tunnel VPN IPsec.

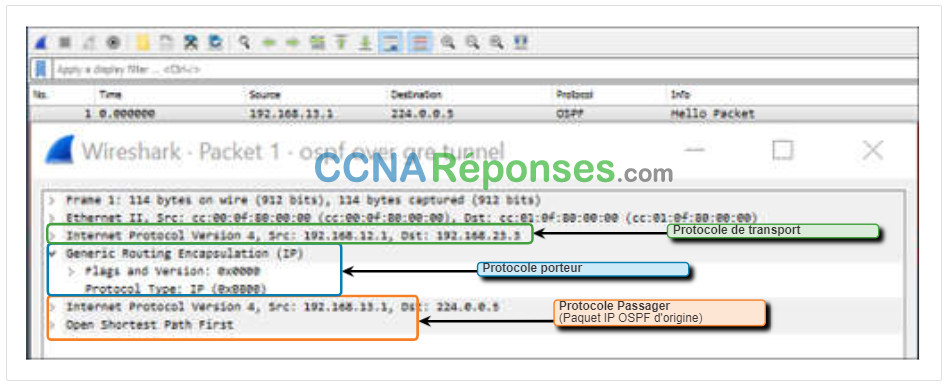

La capture d’écran Wireshark de la figure affiche un paquet OSPF Hello qui a été envoyé en utilisant GRE sur IPSec. Dans l’exemple, le paquet multicast OSPF Hello d’origine (c’est-à-dire le protocole passager) a été encapsulé avec un en-tête GRE (c’est-à-dire le protocole de porteur), qui est ensuite encapsulé par un autre en-tête IP (c’est-à-dire le protocole de transport). Cet en-tête IP serait ensuite transmis sur un tunnel IPSec.

8.2.5 VPN multipoint dynamique

Les VPN IPSec de site à site et GRE sur IPSec sont appropriés à utiliser lorsqu’il n’y a que quelques sites pour la connexion de manière sécurisée. Cependant, ils ne sont pas suffisants lorsque l’entreprise ajoute de nombreux autres sites. En effet, chaque site nécessiterait des configurations statiques pour tous les autres sites ou pour un site central.

DMVPN (Dynamic Multipoint VPN) est une solution logicielle de Cisco qui permet de créer plusieurs VPN de façon simple, dynamique et évolutive. Comme d’autres types de VPN, DMVPN s’appuie sur IPSec pour sécuriser le transport sur des réseaux publics, comme Internet.

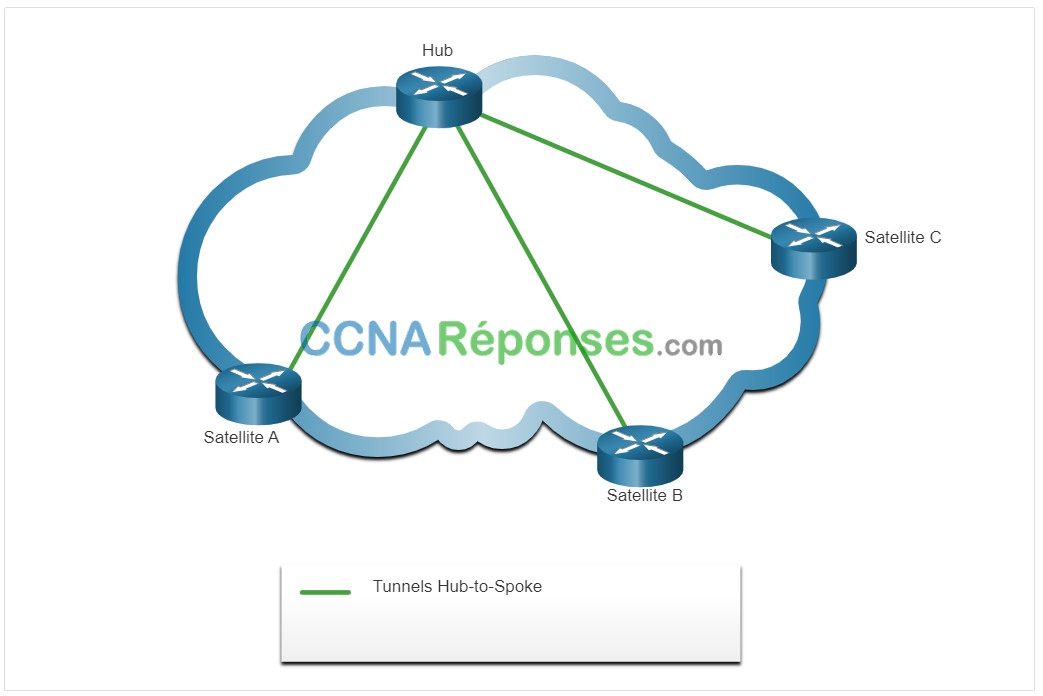

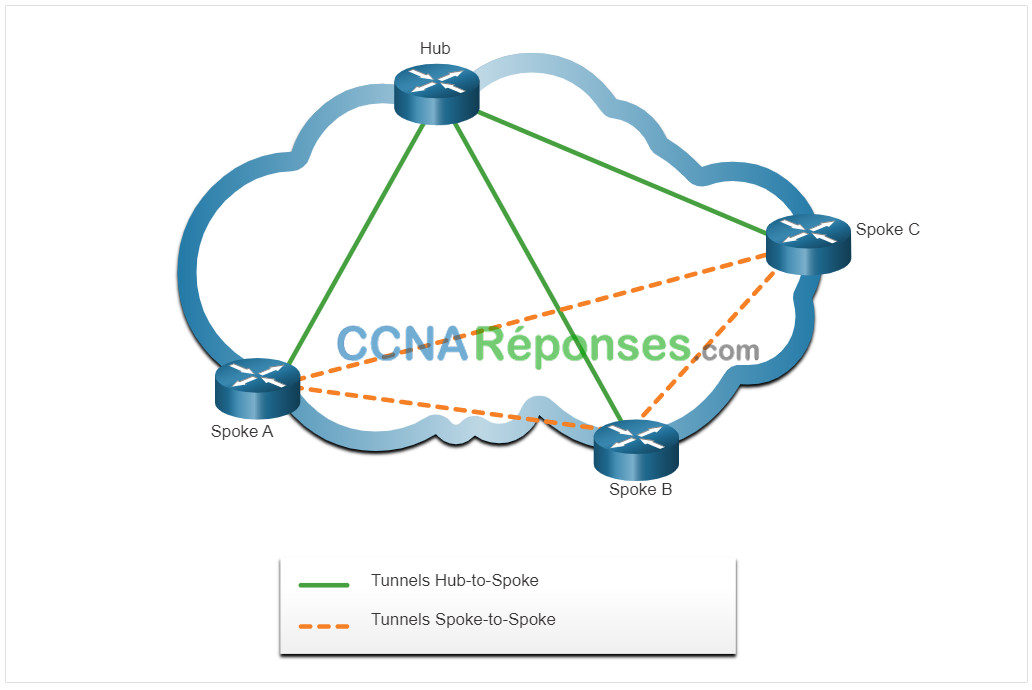

DMVPN simplifie la configuration du tunnel VPN et fournit une option flexible pour connecter un site central avec les sites filiales. Il utilise une configuration hub-and-spoke pour établir une topologie maillée complète. Les sites Spoke établissent des tunnels VPN sécurisés avec le site hub, comme illustré dans la figure.

Les Tunnels Hub-to-Spoke DMVPN

Chaque site est configuré en utilisant Encapsulation de routage générique multipoints (mGRE). L’interface de tunnel GRE permet à une interface GRE unique de prendre en charge d’une manière dynamique plusieurs tunnels IPsec. Par conséquent, lorsqu’un nouveau site nécessite une connexion sécurisée, la même configuration sur le site hub prend en charge le tunnel. Pas de configuration supplémentaire est nécessaire.

Les sites Spoke pourrait également obtenir des informations sur les sites distants à partir du site central. Ils peuvent utiliser ces informations pour établir des tunnels VPN directs, comme illustré dans la figure.

Les Tunnels Hub-to-Spoke et Spoke-to-Spoke DMVPN

8.2.6 Interface de tunnel virtuel IPSec

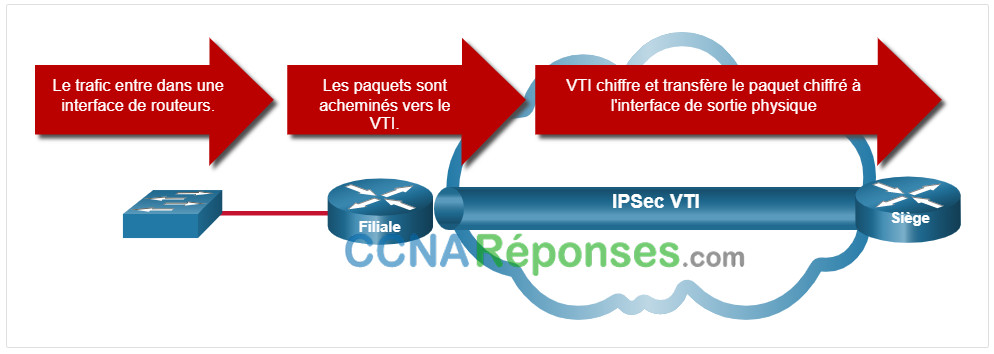

Tel que DMVPN, l’interface de tunnel virtuel IPSec (VTI) simplifie le processus de configuration requis pour prendre en charge plusieurs sites et l’accès à distance. Les configurations IPSec VTI sont appliquées à une interface virtuelle au lieu de mapper de manière statique les sessions IPsec à une interface physique.

IPsec VTI est capable d’envoyer et de recevoir le trafic crypté IP unicast et multicast. Par conséquent, les protocoles de routage sont automatiquement pris en charge sans avoir besoin de configurer les tunnels GRE.

IPSec VTI peut être configuré entre les sites ou dans une topologie hub-and-spoke.

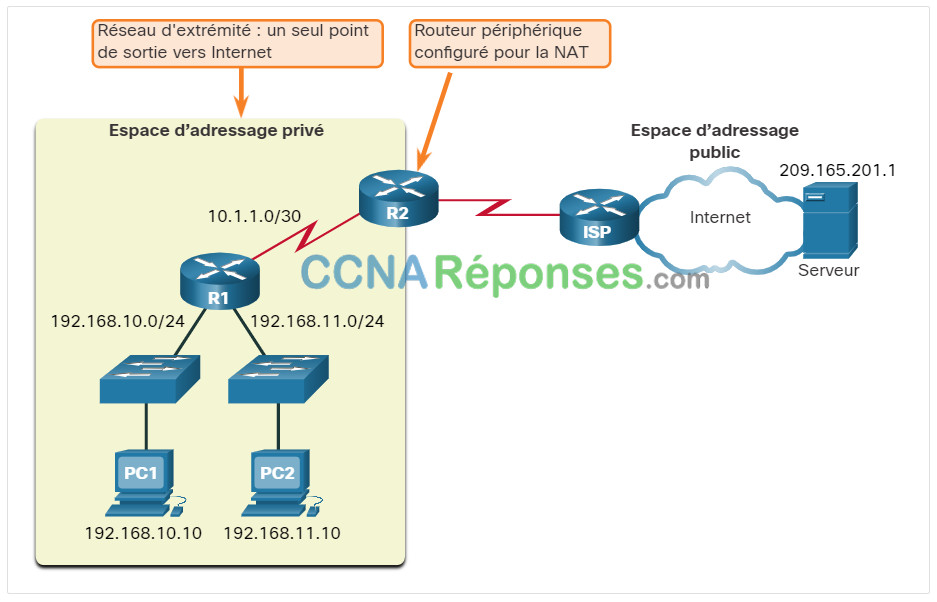

8.2.7 VPN MPLS prestataire de service

Les solutions WAN de prestataire de service traditionnels telles que les lignes louées, les relais de trames et les connexions ATM étaient intrinsèquement sécurisées dans leur conception. Aujourd’hui, les prestataires de services utilisent MPLS dans leur réseau principal. Le trafic est transmis via le réseau principal MPLS à l’aide d’étiquettes qui étaient auparavant réparties entre les routeurs principaux. Comme les connexions WAN anciennes, le trafic est sécurisé car les clients de prestataire de service ne peuvent pas déterminer le trafic de l’autre.

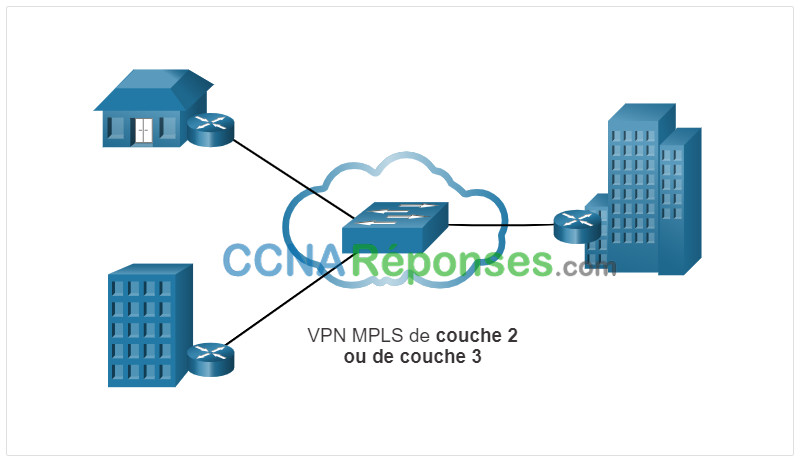

MPLS peut fournir aux clients des solutions VPN gérées; par conséquent, la sécurisation du trafic entre les sites clients est la responsabilité du prestataire de service. Il existe deux types de solutions VPN MPLS prises en charge par les prestataires de services :

- VPN MPLS de couche 3 – Le prestataire de service participe au routage client en établissant trunking entre les routeurs du client et les routeurs du prestataire. Les routes des clients qui sont reçues par le routeur du prestataire sont ensuite redistribués via le réseau MPLS vers les sites distants du client.

- VPN MPLS de couche 2 – Le prestataire de services n’est pas impliqué dans le routage du client. Au lieu de cela, le prestataire déploie un service LAN privé virtuel (VPLS) pour émuler un segment LAN multi-accès Ethernet sur le réseau MPLS. Aucun routage n’est impliqué. Les routeurs au client appartiennent effectivement au même réseau à accès multiple.

La figure indique un prestataire de services qui propose des VPN MPLS de couche 2 et de couche 3.

8.3 IPsec

8.3.2 Les Technologies IPSec

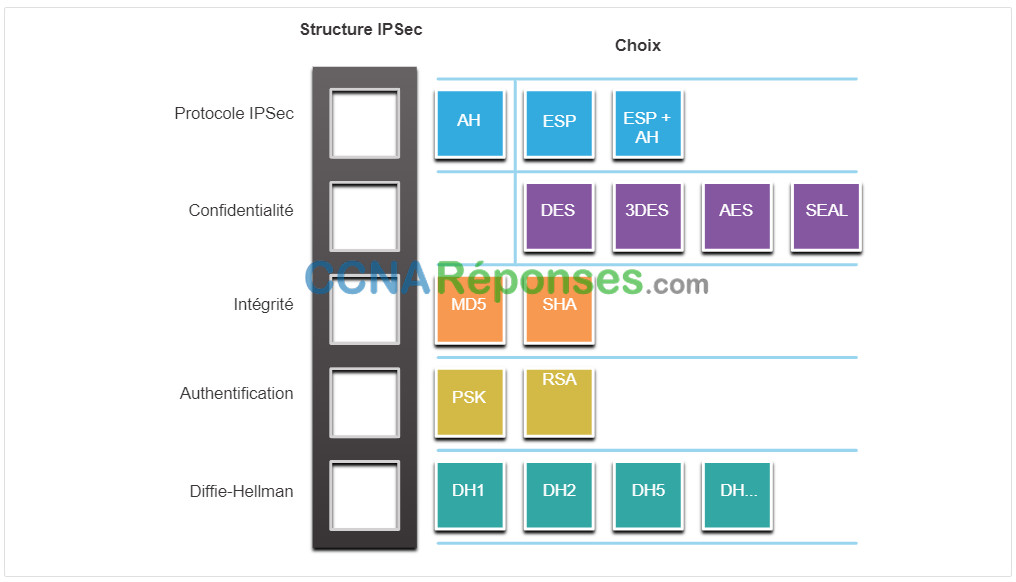

IPSec est un standard IETF (RFC 2401-2412) qui définit comment un VPN peut être sécurisé sur des réseaux IP. IPSec protège et authentifie les paquets IP entre la source et la destination. IPSec peut protéger le trafic de la couche 4 à la couche 7.

En utilisant la structure IPSec, IPSec fournit ces fonctions de sécurité essentielles:

- Confidentialité – IPSec utilise des algorithmes de chiffrement pour empêcher les cybercriminels de découvrir le contenu des paquets.

- Intégrité – IPSec utilise des algorithmes de hachage pour garantir que les paquets n’ont pas été modifiés entre la source et la destination.

- Authentification d’origine – IPSec utilise le protocole IKE (Internet Key Exchange) pour authentifier la source et la destination. Les méthodes d’authentification, y compris l’utilisation des clés pré-partagées (mots de passe), de certificats numériques ou de certificats RSA.

- Diffie-Hellman – L’échange de clés sécurisées concerne généralement divers groupes de l’algorithme DH.

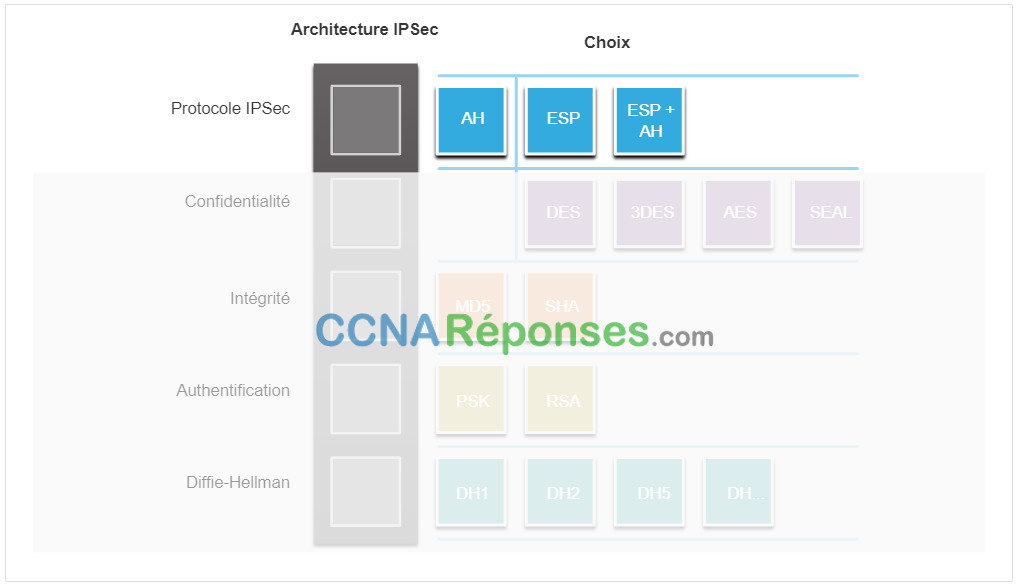

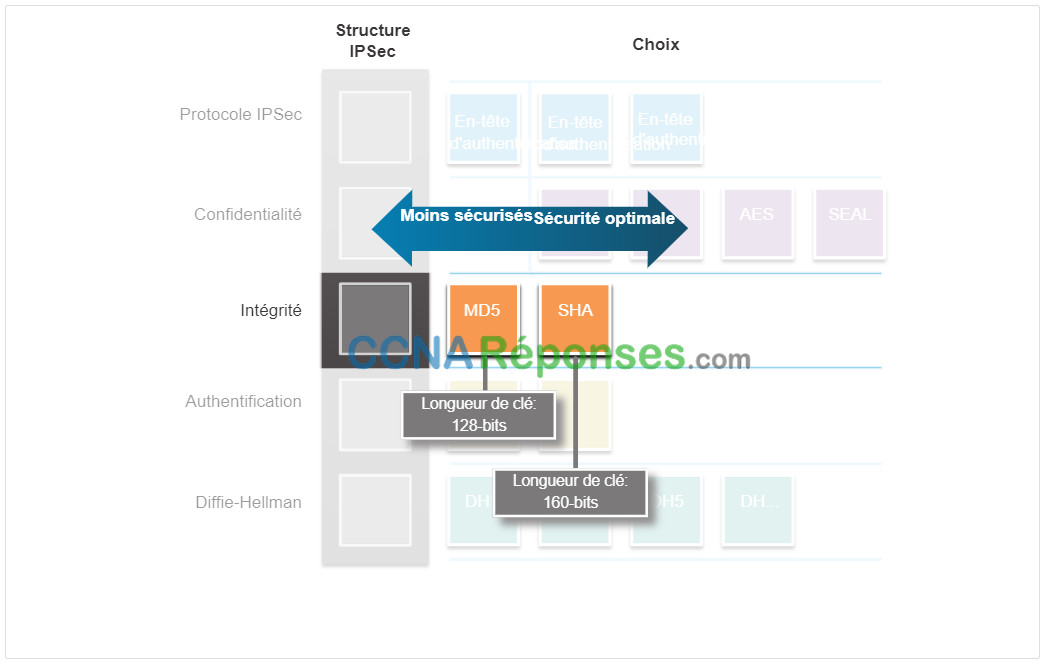

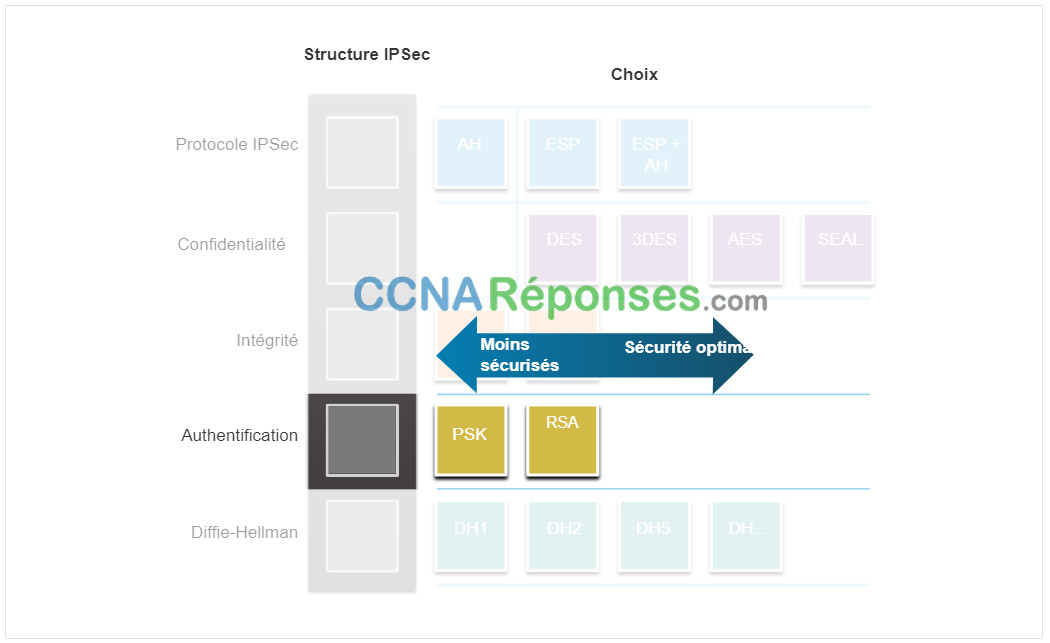

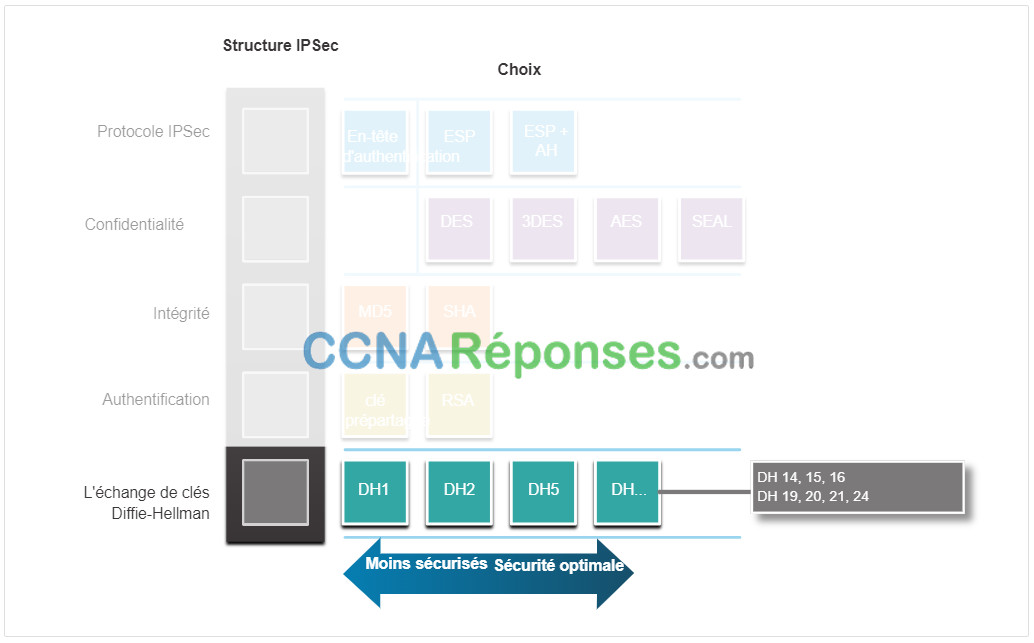

IPsec n’est lié à aucune règle spécifique concernant les communications sécurisées. Cette flexibilité du structure permet à IPSec d’intégrer facilement aux nouvelles technologies de sécurité sans mettre à jour les normes IPSec existantes. Les technologies actuellement disponibles sont alignées sur leur fonction de sécurité spécifique. Les emplacements ouverts dans la structure IPSec illustrés dans la figure peuvent être remplis avec n’importe quel choix disponibles pour cette fonction IPsec afin de créer une association de sécurité (SA) unique.

Les fonctions de sécurité sont répertoriées dans le tableau.

| IPSec Function | Description |

|---|---|

| Protocole IPSec | Les choix pour le protocole IPSec incluent En-tête d’authentification (AH) ou Protocole de sécurité d’encapsulation (ESP). AH authentifie la couche 3 paquet. ESP chiffre le paquet de couche 3. Remarque: ESP + AH est rarement utilisé car cette combinaison n’a pas réussi à traverser un périphérique NAT. |

| Confidentialité | Le chiffrement garantit la confidentialité du paquet de couche 3. Les choix comprennent Data Encryption Standard (DES), Triple DES (3DES), Advanced Encryption Standard (AES), ou Software-Optimized Encryption Algorithm (SEAL). L’absence de cryptage est également une option. |

| Intégrité | Garantit que les données arrivent inchangées à la destination à l’aide d’un hachage algorithme, tel que message-digest 5 (MD5) ou Secure Hash Algorithm (SHA). |

| Authentification | IPSec utilise Internet Key Exchange (IKE) pour authentifier les utilisateurs et des appareils capables de communiquer indépendamment. IKE utilise plusieurs types d’authentification, y compris le nom d’utilisateur et le mot de passe, mot de passe à usage unique, biométrie, clés pré-partagées (PSK) et numérique certificats utilisant l’algorithme Rivest, Shamir et Adleman (RSA). |

| Diffie-Hellman | IPSec utilise l’algorithme DH pour fournir une méthode d’échange de clés publiques pour que deux homologues établissent une clé secrète partagée. Il y a plusieurs différents groupes au choix dont DH14, 15, 16 et DH 19, 20, 21 et 24. DH1, 2 et 5 ne sont plus recommandés. |

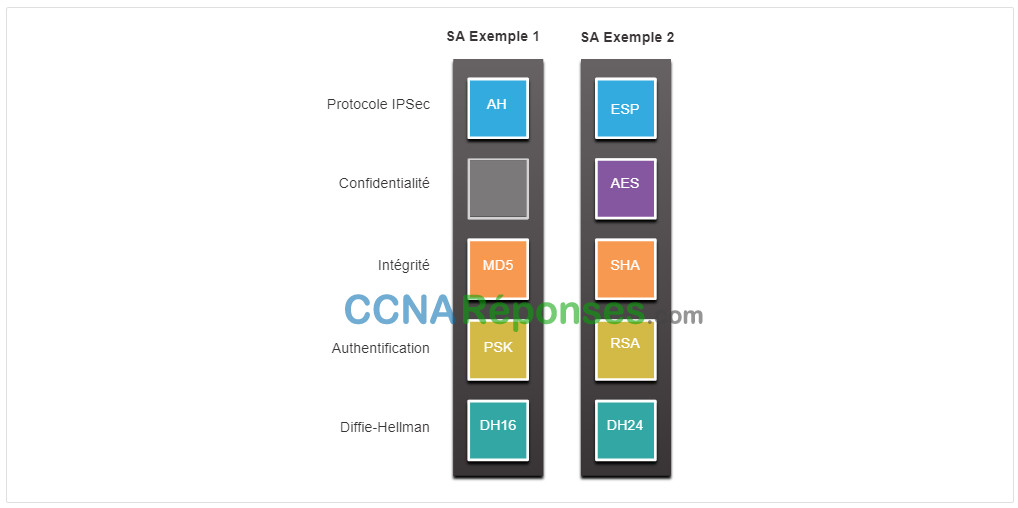

La figure indique des exemples de SA pour deux implémentations différentes. Un SA est le bloc de construction de base d’IPSec. Lors l’établissement d’une liaison VPN, les homologues doivent partager la même SA pour négocier les paramètres d’échange de clés, établir une clé partagée, s’authentifier mutuellement et négocier les paramètres de chiffrement. Notez que l’exemple SA 1 n’utilise aucun chiffrement.

IPsec Security Association Examples

8.3.3 Encapsulation du protocole IPsec

Le choix de l’encapsulation du protocole IPsec est le premier élément principale du structure. IPSec encapsule les paquets à l’aide de l’en-tête d’authentification (AH) ou du protocole de sécurité d’encapsulation (ESP).

Le choix de AH ou ESP détermine quels autres blocs de construction sont disponibles. Cliquez sur chaque protocole dans la figure pour plus d’informations.

- AH n’est approprié que lorsque la confidentialité n’est pas requise ou autorisée. Il fournit l’authentification et l’intégrité des données, mais il n’assure pas la confidentialité des données (cryptage). Tout le texte est transporté non crypté.

- ESP fournit la confidentialité et l’authentification. Il assure la confidentialité en effectuant le cryptage sur le paquet IP. ESP fournit une authentification pour le paquet IP interne et l’en-tête ESP. L’authentification fournit l’authentification de l’origine des données et l’intégrité des données. Bien que le chiffrement et l’authentification soient facultatifs dans ESP, au moins l’un d’eux doit être sélectionné.

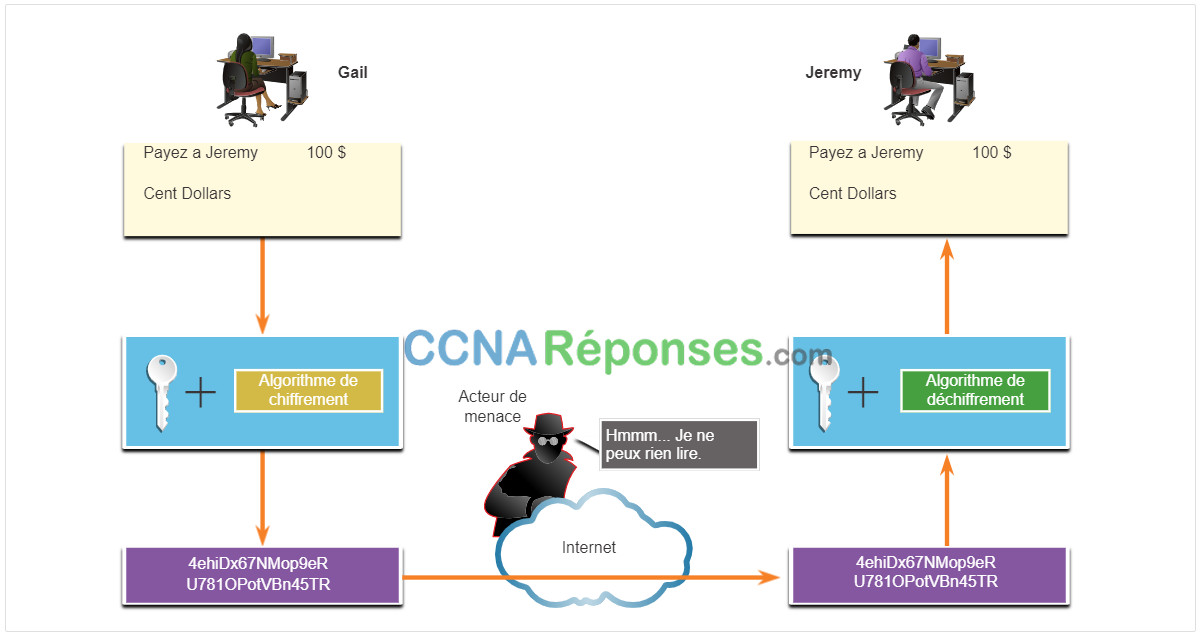

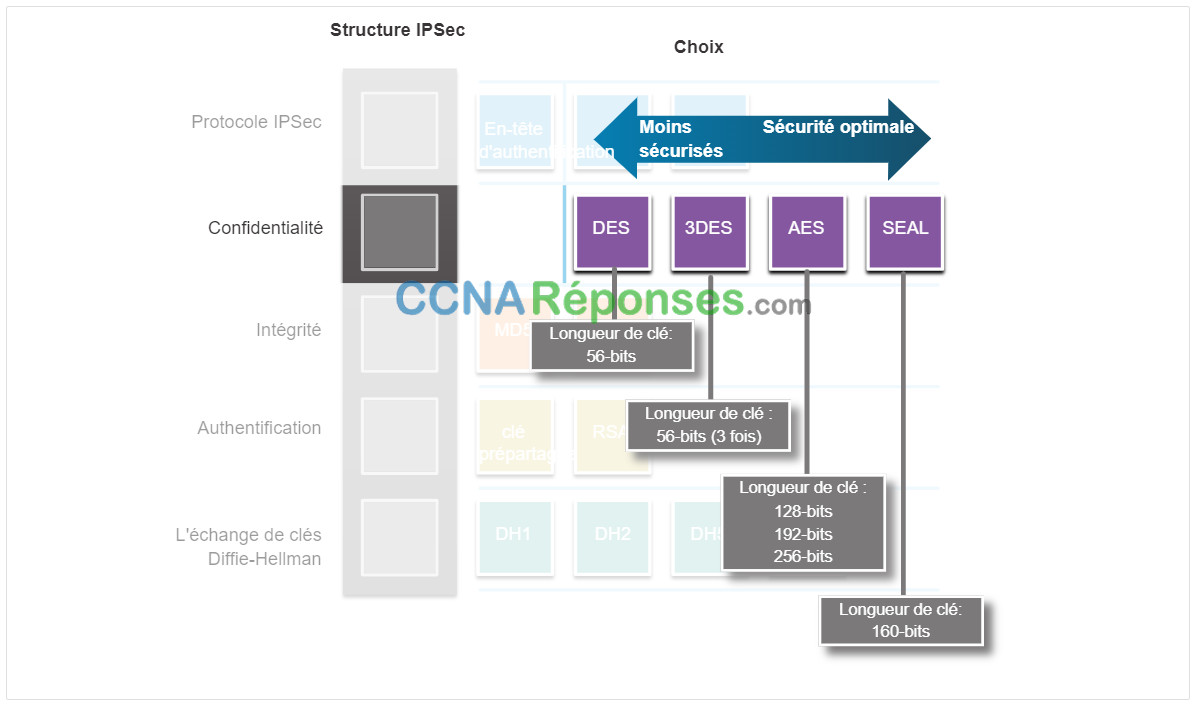

8.3.4 Confidentialité

La confidentialité est obtenue en chiffrant les données, comme indiqué sur la figure. Le degré de confidentialité dépend de l’algorithme de cryptage et de la longueur de la clé utilisée dans l’algorithme de cryptage. Si quelqu’un essaie de pirater la clé par une attaque par force brute, le nombre de possibilités d’essayer est fonction de la longueur de la clé. Le temps nécessaire pour traiter toutes les possibilités est fonction de la puissance informatique de l’appareil attaquant. Plus la clé est courte, plus il est facile de la casser. Une clé 64 bits peut prendre environ un an pour rompre avec un ordinateur relativement sophistiqué. Une clé de 128 bits avec la même machine peut prendre environ 1019 ou 10 quintillions d’années pour être déchiffrée.

Les algorithmes de cryptage mis en évidence dans la figure sont tous des cryptosystèmes à clé symétrique.

- DES utilise une clé de 56 bits.

- 3DES est une variante du DES 56 bits. Il utilise trois clés de cryptage indépendantes de 56 bits par bloc et de 64 bits ce qui offre une force de cryptage nettement plus forte que DES.

- AES offre une sécurité plus forte que DES et plus efficace sur le plan informatique que

- 3DES. AES propose trois longueurs de clé différentes: 128 bits, 192 bits et 256 bits.

- SEAL est un chiffrement de flux, ce qui signifie qu’il crypte les données en continu plutôt que de crypter des blocs de données. SEAL utilise une clé de 160 bits.

8.3.5 Intégrité

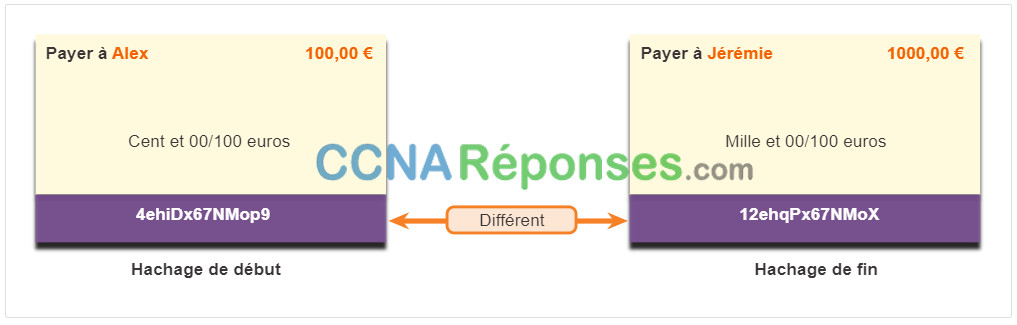

L’intégrité des données signifie que les données reçues sont exactement les mêmes que celles envoyées. Potentiellement, les données pourraient être interceptées et modifiées. Par exemple, dans la figure, supposons qu’un chèque de 100 $ est écrit à Alex. Le chèque est ensuite envoyé à Alex, mais il est intercepté par un acteur menaçant. L’acteur de menace modifie le nom du chèque à Jeremy et le montant du chèque à 1000 $ et tente de l’encaisser. En fonction de la qualité de la contrefaçon du chèque modifié, l’attaquant pourrait réussir.

Parce que les données VPN sont transportées sur Internet public, une méthode pour prouver l’intégrité des données est requise pour garantir que le contenu n’a pas été modifié. Le code d’authentification de message haché (HMAC) est un algorithme d’intégrité des données qui garantit l’intégrité du message à l’aide d’une valeur de hachage. La figure met en évidence les deux algorithmes HMAC les plus courants. Cliquez sur chaque algorithme pour plus d’informations.

Remarque: Cisco évalue maintenant SHA-1 comme ancien et recommande au moins SHA-256 pour l’intégrité.

- Message-Digest 5 (MD5) utilise une clé secrète partagée de 128 bits. Le message de longueur variable et la clé secrète partagée de 128 bits sont combinés et exécutés via l’algorithme de hachage HMAC-MD5. Le résultat est un hachage de 128 bits.

- L’algorithme de hachage sécurisé (SHA) utilise une clé secrète de 160 bits. Le message de longueur variable et la clé secrète partagée 160 bits sont combinés et exécutés via l’algorithme HMAC-SHA-1. Le résultat est un hachage de 160 bits.

8.3.6 Authentification

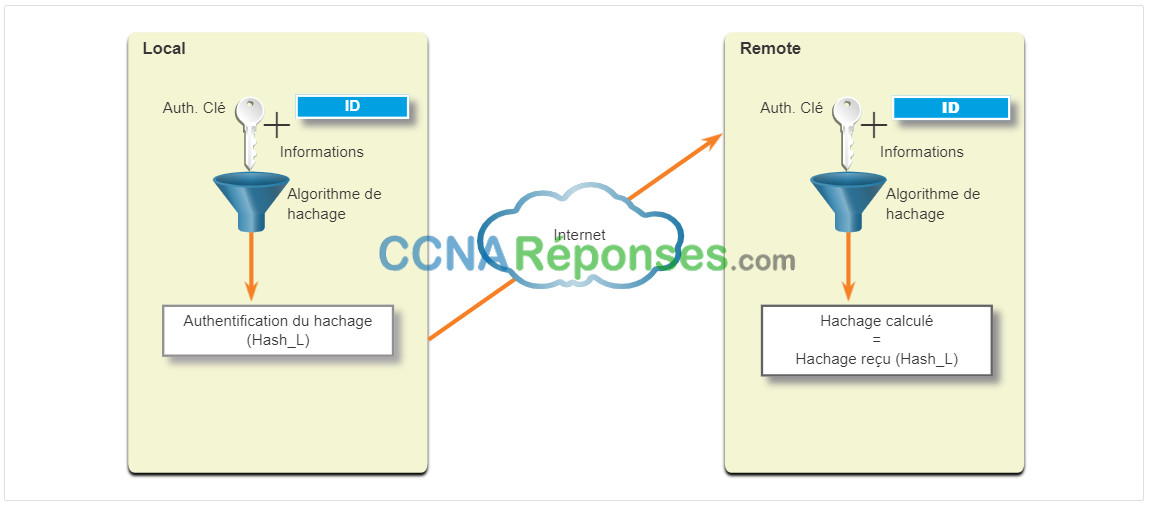

En cas d’activités à distance, vous devez savoir qui se trouve à l’autre bout du téléphone, du message électronique ou du fax. Il en va de même pour les réseaux VPN. Le périphérique à l’autre extrémité du tunnel VPN doit être authentifié avant que le chemin de communication soit considéré sécurisé. La figure met en évidence les deux méthodes d’authentification par les homologues.

- La valeur de clé pré-partagée (PSK) est configurée manuellement sur chaque homologue. Le PSK est combiné avec d’autres informations pour former la clé d’authentification. Les PSK sont simples à configurer manuellement, mais ne sont pas très évolutifs, car chaque homologue IPsec doit être configuré avec le PSK de chaque autre homologue avec lequel il communique.

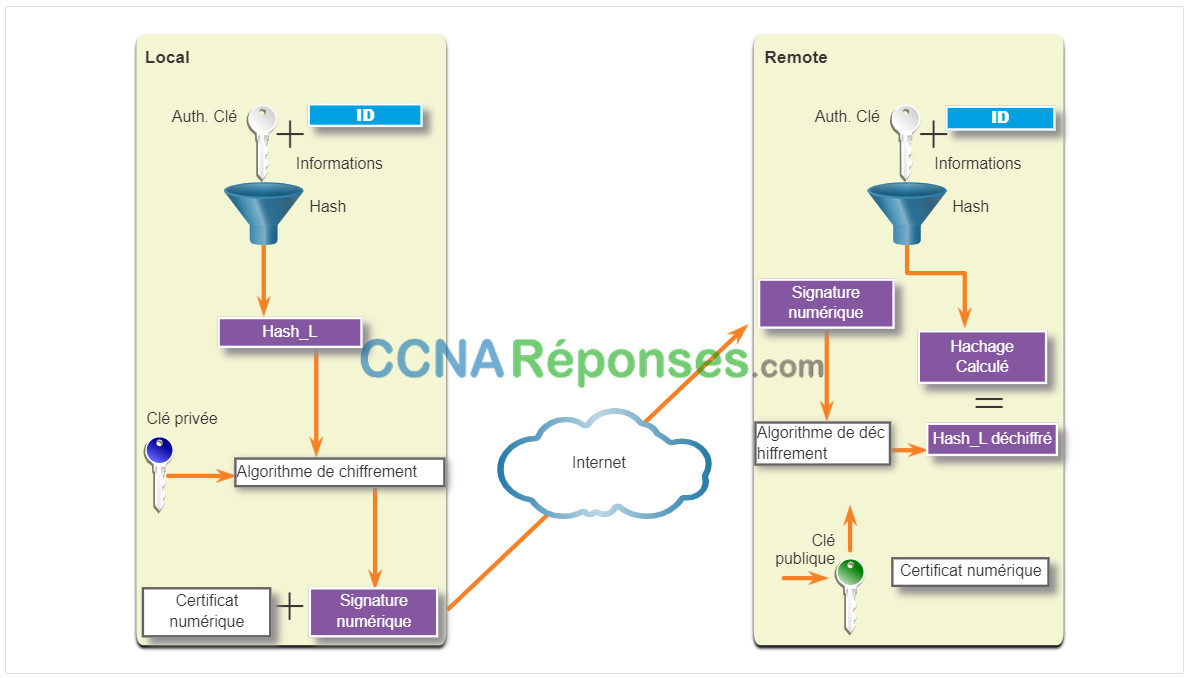

- L’authentification de Rivest, Shamir et Adleman (RSA) utilise des certificats numériques pour authentifier les homologues. Le périphérique local dérive un hachage et le chiffre avec sa clé privée. Le hachage chiffré est reliés au message et est transmis au bout distante et agit comme une signature. À l’extrémité distante, le hachage chiffré est déchiffré en utilisant la clé publique de l’extrémité locale. Si le hachage déchiffré correspond au hachage recalculé, la signature est authentique. Chaque homologue doit authentifier son homologue opposé avant que le tunnel se soit considéré comme sécurisé.

La figure indique un exemple d’authentification PSK. Sur le périphérique local, la clé d’authentification et les informations d’identité sont envoyées par l’algorithme de hachage afin de former le hachage de l’homologue local (Hash_L). L’authentification unidirectionnelle est établie en envoyant Hash\ _L au périphérique distant. Si le périphérique distant peut créer indépendamment le même hachage, le périphérique local est authentifié. Une fois que le périphérique distant a authentifié le périphérique local, le processus d’authentification commence dans la direction opposée et toutes les étapes sont répétées du périphérique distant vers le périphérique local.

PSK Authentication

La figure montre un exemple d’authentification RSA. Sur le périphérique local, la clé d’authentification et les informations d’identité sont envoyées par l’algorithme de hachage pour former le hachage pour l’homologue local (Hash_L). Le Hash \ _L est ensuite chiffré à l’aide de la clé de chiffrement privée de l’appareil local. Cela crée une signature numérique. La signature numérique et un certificat numérique sont transmis à l’appareil distant. La clé de chiffrement publique pour déchiffrer la signature est incluse dans le certificat numérique. Le périphérique distant vérifie la signature numérique en la décryptant à l’aide de la clé de cryptage publique. Le résultat est Hash\ _L. Ensuite, le périphérique distant crée indépendamment Hash\ _L à partir des informations stockées. Si le Hash\ _L calculé est égal au Hash\ _L déchiffré, le périphérique local est authentifié. Une fois que le périphérique distant a authentifié le périphérique local, le processus d’authentification commence dans la direction opposée et toutes les étapes sont répétées du périphérique distant vers le périphérique local.

RSA Authentication

8.3.7 Échange de clé sécurisé avec Diffie-Hellman

Les algorithmes de chiffrement nécessitent une clé secrète partagée symétrique pour effectuer le chiffrement et le déchiffrement. Comment les appareils de chiffrement et de déchiffrement obtiennent-ils la clé secrète partagée? La méthode d’échange de clés la plus simple consiste à utiliser une méthode d’échange de clés publiques, telle que Diffie-Hellman (DH), comme indiqué sur la figure.

DH permet à deux homologues d’établir une clé secrète partagée qu’ils seuls connaissent, même s’ils communiquent sur un canal non sécurisé. Les variations de l’échange de clés DH sont spécifiées en tant que groupes DH:

- Les groupes DH 1, 2 et 5 ne doivent plus être utilisés. Ces groupes prennent en charge une taille de clé de 768 bits, 1024 bits et 1536 bits, respectivement.

- Les groupes DH 14, 15 et 16 utilisent des tailles de clé plus grandes avec respectivement 2048 bits, 3072 bits et 4096 bits et sont recommandés pour une utilisation jusqu’en 2030.

- Les groupes DH 19, 20, 21 et 24 avec des tailles de clé respectives de 256 bits, 384 bits, 521 bits et 2048 bits prennent en charge la cryptographie à courbe elliptique (ECC), ce qui réduit le temps nécessaire pour générer des clés. Le groupe DH 24 est le chiffrement préféré de la prochaine génération.

Le groupe DH que vous choisissez doit être suffisamment fort ou avoir suffisamment de bits pour protéger les clés IPSec pendant la négociation. Par exemple, le groupe DH 1 est suffisamment puissant pour prendre en charge le chiffrement DES et 3DES, mais pas AES. Par exemple, si les algorithmes de chiffrement ou d’authentification utilisent une clé de 128 bits, utilisez le groupe 14, 19, 20 ou 24. Cependant, si les algorithmes de chiffrement ou d’authentification utilisent une clé de 256 bits ou plus, utilisez le groupe 21 ou 24.

8.4 Module pratique et quiz

8.4.1 Qu’est-ce que j’ai appris dans ce module?

Un VPN est virtuel étant donné qu’il transporte des informations au cours d’un réseau privé, mais ces informations sont en réalité transportées sur un réseau public. Un VPN est privé étant donné que le trafic est crypté pour garder les données confidentielles pendant leur transport sur le réseau public. Les avantages des VPN sont les économies de coûts, la sécurité, l’évolutivité et la compatibilité. Les VPN sont généralement déployés dans l’une des configurations suivantes : site à site ou accès à distance. Les VPN peuvent être gérés et déployés en tant que VPN d’entreprise et VPN de prestataire de services.

Les VPN d’accès à distance permettent aux utilisateurs distants et mobiles de se connecter de manière sécurisée à l’entreprise en créant un tunnel crypté. Les VPN d’accès à distance peuvent être créés en utilisant IPSec ou SSL. Lorsqu’un client négocie une connexion VPN SSL avec la passerelle VPN, il se connecte réellement à l’aide de Transport Layer Security (TLS). SSL utilise l’infrastructure du clé publique et les certificats numériques pour authentifier les homologues. Les VPN de site à site sont utilisés pour connecter des réseaux sur un réseau non fiable tel qu’Internet. Dans un VPN de site à site, les hôtes finaux envoient et reçoivent le trafic TCP / IP non chiffré normal par un périphérique de terminaison VPN. Le périphérique de terminaison VPN est généralement appelé une passerelle VPN. Une passerelle VPN peut être un routeur ou un pare-feu. GRE est un protocole de tunneling VPN de site à site non sécurisé. DMVPN est une solution logicielle Cisco pour créer facilement des VPN multiples, dynamiques et évolutifs. Comme les DMVPN, IPsec VTI simplifie le processus de configuration requis pour prendre en charge plusieurs sites et accès à distance. Les configurations IPSec VTI sont appliquées à une interface virtuelle au lieu de mapper de manière statique les sessions IPsec à une interface physique. IPSec VTI est capable d’envoyer et de recevoir le trafic crypté IP unicast et multicast. MPLS peut fournir aux clients des solutions VPN gérées; par conséquent, la sécurisation du trafic entre les sites clients est la responsabilité du prestataire de service. Il existe deux types de solutions VPN MPLS prises en charge par les prestataires de services,Couche 3 MPLS VPN et Couche 2 MPLS VPN.

IPSec protège et authentifie les paquets IP entre la source et la destination. IPSec peut protéger le trafic de la couche 4 à la couche 7. En utilisant la structure IPsec, IPsec fournit la confidentialité, l’intégrité, l’authentification d’origine et Diffie-Hellman. Le choix de l’encapsulation du protocole IPsec est le premier élément principale du structure. IPsec encapsule les paquets en utilisant AH ou ESP. Le degré de confidentialité dépend de l’algorithme de cryptage et de la longueur de la clé utilisée dans l’algorithme de cryptage. Le HMAC est un algorithme d’intégrité qui garantit l’intégrité du message à l’aide d’une valeur de hachage. Le périphérique à l’autre extrémité du tunnel VPN doit être authentifié avant que le chemin de communication soit considéré sécurisé. La valeur (PSK) est configurée manuellement dans chaque homologue. Le PSK est combiné avec d’autres informations pour former la clé d’authentification. L’authentification RSA utilise des certificats numériques pour authentifier les homologues. Le périphérique local dérive un hachage et le chiffre avec sa clé privée. Le hachage chiffré est reliés au message et est transmis au bout distante et agit comme une signature. DH permet à deux homologues d’établir une clé secrète partagée qu’ils seuls connaissent, même s’ils communiquent sur un canal non sécurisé.