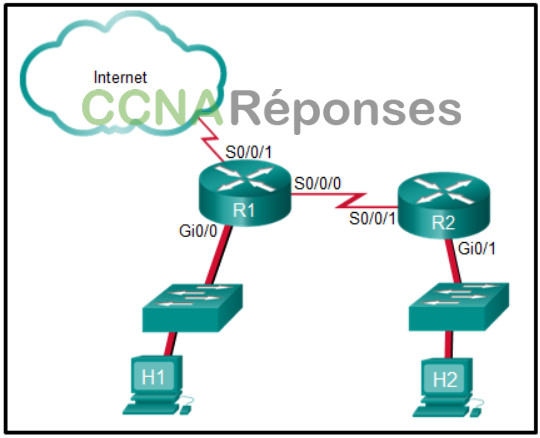

Examinez l'illustration. L'étudiant sur l'ordinateur H1 continue à lancer une requête ping étendue avec des paquets étendus à l'étudiant sur l'ordinateur H2. L'administrateur réseau de l'établissement scolaire souhaite mettre un terme à ce comportement, tout en continuant à autoriser les deux étudiants à accéder aux devoirs informatiques basés sur le Web. Quelle est la meilleure méthode que l'administrateur réseau doit suivre pour ce faire ?

- Appliquer une liste de contrôle d'accès étendue entrante sur R1 Gi0/0.

- Appliquer une liste de contrôle d'accès étendue sortante sur R1 S0/0/1.

- Appliquer une liste de contrôle d'accès standard sortante sur R2 S0/0/1.

- Appliquer une liste de contrôle d'accès étendue entrante sur R2 Gi0/1.

- Appliquer une liste de contrôle d'accès standard entrante sur R1 Gi0/0.

Explique: Cette liste d'accès doit être une liste de contrôle d'accès étendue pour filtrer les adresses d'hôte source et de destination spécifiques. Généralement, le meilleur emplacement pour une liste de contrôle d'accès étendue est le plus proche de la source, qui est H1. Le trafic remonte H1 et accède au commutateur, puis sort du commutateur dans l'interface R1 Gi0/0. Cette interface Gi0/0 serait le meilleur emplacement pour ce type de liste de contrôle d'accès étendue. La liste de contrôle d'accès serait appliquée à l'interface d'entrée car les paquets de H1 entreraient dans le routeur R1.

Plus de questions : Modules 3 – 5 Examen Checkpoint: Examen de la sécurité des réseaux

Please login or Register to submit your answer